Einführung

In diesem Dokument werden die neuesten Sicherheitsverbesserungen beschrieben, die mit Unified Contact Center Enterprise (UCCE) 12.5 hinzugefügt wurden.

Voraussetzungen

- UCCE

- Open Secure Sockets Layer (SSL)

Anforderungen

Cisco empfiehlt, über Kenntnisse in folgenden Bereichen zu verfügen:

Verwendete Komponenten

Die Informationen in diesem Dokument basieren auf den folgenden Software- und Hardwareversionen:

- UCCE 12,5

- OpenSSL (64 Bit) für Fenster

Die Informationen in diesem Dokument wurden von den Geräten in einer bestimmten Laborumgebung erstellt. Alle in diesem Dokument verwendeten Geräte haben mit einer leeren (Standard-)Konfiguration begonnen. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die potenziellen Auswirkungen eines Befehls verstehen.

Hintergrundinformationen

Cisco Security Control Framework (SCF): Das Collaboration Security Control Framework enthält Design- und Implementierungsrichtlinien für den Aufbau einer sicheren und zuverlässigen Collaboration-Infrastruktur. Diese Infrastrukturen sind sowohl für bekannte als auch für neue Angriffsformen ausfallsicher. Referenz Security Guide for Cisco Unified ICM/Contact Center Enterprise, Version 12.5.

Im Rahmen des SCF-Projekts von Cisco wurden zusätzliche Sicherheitsverbesserungen für UCCE 12.5 hinzugefügt. In diesem Dokument werden diese Verbesserungen beschrieben.

Überprüfung heruntergeladener ISO

Um die heruntergeladene ISO-Zertifizierung, die von Cisco signiert wurde, zu validieren und sicherzustellen, dass sie autorisiert ist, gehen Sie wie folgt vor:

1. Laden Sie OpenSSL herunter, und installieren Sie es. Suchen Sie nach Software "openssl softpedia".

2. Bestätigen Sie den Pfad (dieser ist standardmäßig festgelegt, aber noch gut zu überprüfen). Wählen Sie in Windows 10 unter Systemeigenschaften die Option Umgebungsvariablen aus.

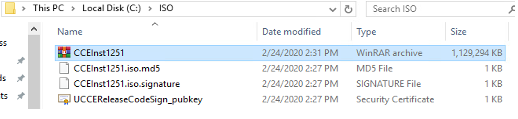

3. Für die ISO-Verifizierung benötigte Dateien

4. Führen Sie das OpenSSL-Tool über die Befehlszeile aus.

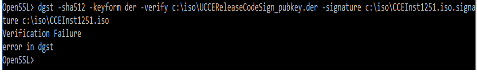

5. Führen Sie den Befehl aus

dgst -sha512 -keyform der -verify <public Key.der> -signature <ISO image.iso.signature> <ISO Image>

6. Bei einem Ausfall zeigt die Befehlszeile einen Fehler an, wie im Bild gezeigt.

Zertifikate mit SHA-256 und Schlüsselgröße 2048 Bit verwenden

Protokolliert Fehler bei der Identifizierung von nicht beanstandeten Zertifikaten (d. h. wenn die Anforderung SHA-256 und/oder keysize 2048 Bits nicht erfüllt wird).

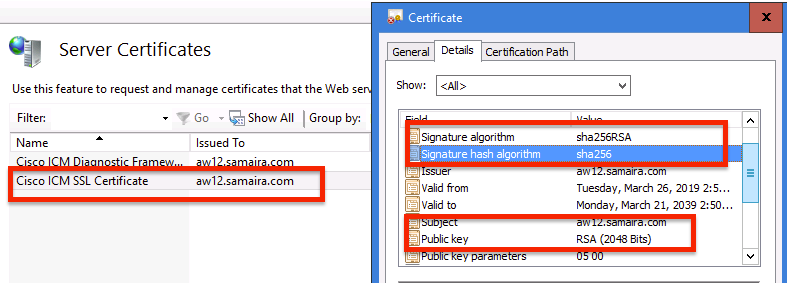

Aus UCCE-Perspektive gibt es zwei wichtige Zertifikate:

- Cisco ICM Diagnostic Framework-Servicebescheinigung

- Cisco ICM SSL-Zertifikat

Die Zertifikate können in der IIS-Manager-Option (Internetinformationsdienste) des Windows-Servers überprüft werden.

Bei selbstsignierten Zertifikaten (entweder für Diagnose von Portico oder Webeinrichtung) wird folgende Fehlerzeile angezeigt:

Re-generating Cisco ICM SSL Certificate with SHA-256 and key size '2048' and will be binded with port 443.

SSLUtil-Tool

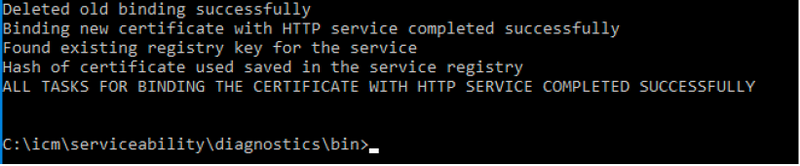

a) Um selbstsignierte Zertifikate (für die Webseite WebSetup/CCEAdmin) neu zu generieren, verwenden Sie das SSLUtil-Tool (von C:\icm\bin).

b) Wählen Sie Deinstallieren aus, um das aktuelle "Cisco ICM SSL-Zertifikat" zu löschen.

c) Als Nächstes wählen Sie Installieren in SSLUtil-Tool, und wenn der Prozess beendet ist, beachten Sie, dass das erstellte Zertifikat jetzt SHA-256 enthalten und die Bit '2048' behalten.

DiagFwCertMgr-Befehl

Um ein selbstsigniertes Zertifikat für das Cisco ICM Diagnostic Framework-Dienstzertifikat neu zu erstellen, verwenden Sie die Befehlszeile "DiagFwCertMgr", wie in der Abbildung gezeigt:

Datenschutz-Tool

1. CCEDataProtectTool wird zum Verschlüsseln und Entschlüsseln vertraulicher Informationen verwendet, die in der Windows-Registrierung gespeichert werden. Nach dem Upgrade auf SQL 12.5 muss der Wertspeicher in der SQLLogin-Registrierung mit CCEDataProtectTool neu konfiguriert werden. Dieses Programm kann nur von einem Administrator, Domänenbenutzer mit Administratorrechten oder einem lokalen Administrator ausgeführt werden.

2. Dieses Tool kann zum Anzeigen, Konfigurieren, Bearbeiten, Entfernen des verschlüsselten Wertspeichers in der SQLLogin-Registrierung verwendet werden.

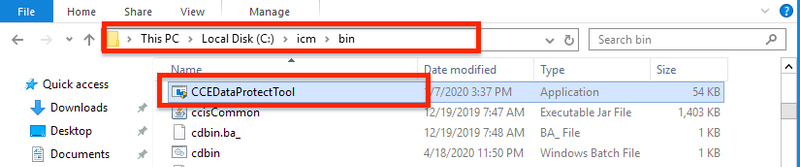

3. Das Tool ist am richtigen Ort.

<Install Directory>:\icm\bin\CCEDataProtectTool.exe

4. Navigieren Sie zum Speicherort, und doppelklicken Sie auf CCEDataProtectTool.exe.

5. Zum Verschlüsseln drücken Sie 1 für DBLookup, und geben Sie Instanzname ein. Drücken Sie anschließend 2, um "Bearbeiten und Verschlüsseln" auszuwählen.

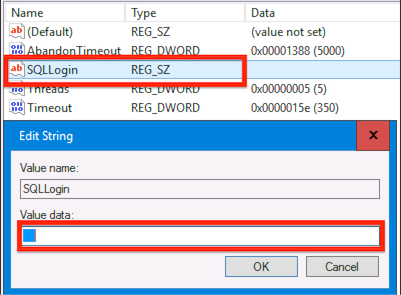

6. Navigieren Sie zum Registrierungsort, und überprüfen Sie den String-Wert SQLLogin, wie im Bild gezeigt:

HKEY_LOCAL_MACHINE\SOFTWARE\Cisco Systems, Inc.\ICM\pin12\RouterA\Router\CurrentVersion\Configuration\Database

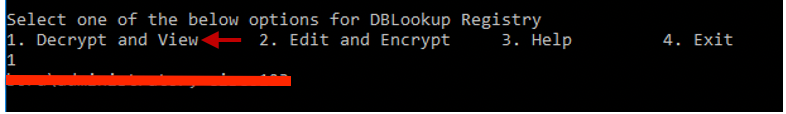

7. Falls der verschlüsselte Wert überprüft werden muss; Wählen Sie in der Befehlszeile von CCEDataProtectTool die Option 1 für "Entschlüsseln und Anzeigen" aus, wie im Bild gezeigt.

8. Alle Protokolle für dieses Tool finden Sie am Speicherort.

<Install Directory>:\temp

Audit logs filename : CCEDataProtectTool_Audit

CCEDataProtectTool logs : CCEDataProtectTool