UCCE Single Sign-on mit Azure Cloud Integration SAML 2.0 konfigurieren

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

In diesem Dokument wird die Konfiguration von Microsoft Azure als Identity Provider (IdP) für Single Sign-On (SSO) in Unified Contact Center Enterprise (UCCE) mit Security Assertion Markup Language (SAML) und Cisco Identity Service (IDS) beschrieben.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- SAML 2.0

- Cisco UCCE und Packaged Contact Center Enterprise (PCCE)

- SSO

- IDS

- IDp

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- Azure-IDp

- UCCE 12.0.1, 12.5.1, 12.5.2, 12.6.1 und 12.6.2

- Cisco IDs 12.0.1, 12.5.1, 12.52, 12.6.1 und 12.6.2

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Konfigurieren

1. UCCE-Metadatendateien exportieren

Das Cisco IDS ermöglicht die Autorisierung zwischen dem IdP und den Anwendungen.

Bei der Konfiguration von Cisco IDS wird ein Metadatenaustausch zwischen Cisco IDS und IdP eingerichtet. Dieser Austausch stellt eine Vertrauensstellung her, die es Anwendungen ermöglicht, das Cisco IDS für SSO zu verwenden. Die Vertrauensstellung wird hergestellt, wenn eine Metadatendatei von Cisco IDS heruntergeladen und in den IdP hochgeladen wird.

1.1. Verfahren

- Navigieren Sie in Unified CCE Administration zu

Features > Single Sign-On. - Klicken Sie auf

Identity Service Managementund das Fenster Cisco Identity Service Management wird geöffnet. - Geben Sie

User Name, und klicken Sie dann aufNext. - Geben Sie

password, und klicken Sie dann aufSign In.- Die Seite Cisco Identity Service Management wird geöffnet, und im linken Bereich werden die Symbole für Knoten, Einstellungen und Clients angezeigt.

- Klicken Sie auf

Nodes.- Die Seite Nodes (Knoten) wird mit der allgemeinen Ansicht auf Knotenebene geöffnet und zeigt an, welche Knoten in Betrieb sind. Die Seite enthält außerdem die SAML-Zertifikatablaufdetails für jeden Knoten, die angeben, wann das Zertifikat ablaufen soll. Die Node-Statusoptionen sind "Nicht konfiguriert", "In Service", "Partial Service" und "Out of Service". Klicken Sie auf einen Status, um weitere Informationen anzuzeigen. Der Stern rechts neben einem der Knotennamen identifiziert den Knoten, der der primäre Herausgeber ist.

- Klicken Sie auf

Settings. - Klicken Sie auf

IdS Trust. - Um mit der Einrichtung der Cisco IdS-Vertrauensstellung zwischen Cisco IdS und IdP zu beginnen, klicken Sie auf

Download Metadata Fileum die Datei vom Cisco IdS-Server herunterzuladen.

2. Zertifikatsignierung für Azure-Antworten generieren

Wenn Sie OpenSSL installiert haben, generieren Sie ein Zertifikat für Azure, und stellen Sie es in der Azure-Anwendung bereit. Azure schließt dieses Zertifikat in seinen IdP-Metadatenexport ein und verwendet es zum Signieren der SAML-Assertionen, die es an UCCE sendet.

Wenn Sie nicht über OpenSSL verfügen, verwenden Sie Ihre Unternehmenszertifizierungsstelle, um ein Zertifikat zu generieren.

2.1 Verfahren (OpenSSL)

So erstellen Sie ein Zertifikat über OpenSSL

- Erstellen Sie ein Zertifikat und einen privaten Schlüssel:

openssl req -newkey rsa:2048 -nodes -keyout key.pem -x509 -days 1095 -out certificate.pem- Kombinieren Sie das Zertifikat und den Schlüssel in einer kennwortgeschützten PFX-Datei, die von Azure benötigt wird. Notieren Sie sich das Kennwort.

openssl pkcs12 -export -out certificate.pfx -inkey key.pem -in certificate.pem - Generieren Sie ein einzelnes Zertifikat für UCCE.

- Laden Sie das Zertifikat in die Azure-IDp hoch.

3. Konfigurieren der benutzerdefinierten Azure-Anwendung

Vor der Konfiguration von Azure müssen Sie UCCE-Metadaten aus dem UCCE IDS Publisher exportieren. Sie können sowohl die UCCE-Metadaten-XML-Datei als auch ein Zertifikat für die IdP-Verbindung haben, bevor Sie diese Schritte in Azure starten.

3.1. Verfahren

- Navigieren Sie in Microsoft Azure zu

Enterprise Applicationsund dannAll Applications. - Um eine neue Anwendung hinzuzufügen, wählen Sie

New application. -

1. Klicken Sie

Gehen Sie im Fenster Anwendung hinzufügen wie folgt vor:

Create your own application(Nicht-Galerie).

2. Geben Sie den Namen der neuen Anwendung (z. B. UCCE) ein, und klicken Sie aufCreate.

3. Klicken Sie in der linken Navigationsleiste für die neue Anwendung aufSingle sign-on.

4. Klicken SieSAML.

5. DieSet up Single Sign-On with SAMLwird angezeigt. - Klicken Sie auf

Upload metadataund navigieren Sie dann zumUCCE metadata XMLDatei. - Klicken Sie nach dem Auswählen und Öffnen der Datei auf

Add.- Die Fehlermeldung

Basic SAML Configurationwird mit Identifier (EntityID) und Reply URL (Assertion Consumerdienst-URL) für den UCCE-Server aufgefüllt. - Klicken Sie auf

Save.

- Die Fehlermeldung

- Im

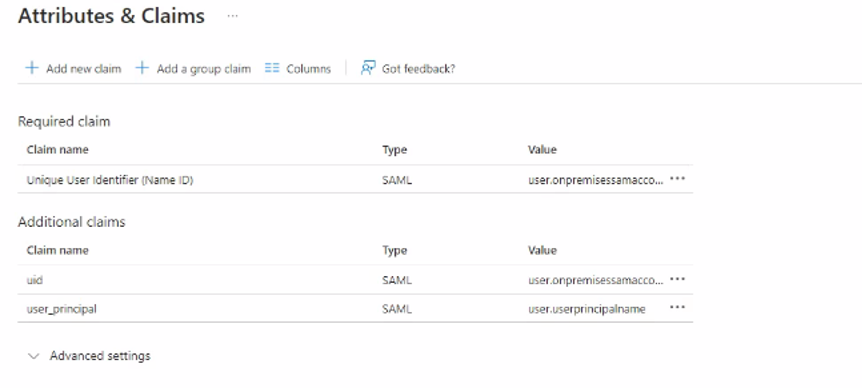

User Attributes & ClaimsAbschnitt klickenEdit:- Klicken Sie unter Erforderlicher Anspruch auf

Unique User Identifier(Name-ID). - Wählen Sie als Format der Namensbezeichner Folgendes aus:

Default. - Wählen Sie als Source-Attribut

user.onpremisessamaccountname. - Klicken Sie auf

Save. - Löschen Sie unter "Zusätzliche Ansprüche" alle bestehenden Ansprüche. Klicken Sie für jeden Anspruch auf (...), und wählen Sie Löschen aus. Klicken Sie zur Bestätigung auf OK.

- Klicken Sie auf Neuen Anspruch hinzufügen, um

uidAnspruch - Geben Sie als Namen

uid. - Lassen Sie das Feld Namespace leer.

- Aktivieren Sie für Quelle das Optionsfeld Attribut.

- Wählen Sie im Dropdown-Menü "Quellattribut" die Option

user.givenname(Oderuser.onpremisessamaccountname). - Klicken Sie auf

Save. - Fügen Sie einen neuen Anspruch hinzu,

user_principalAnspruch. - Geben Sie als Namen

user_principal. - Lassen Sie das Feld Namespace leer.

- Aktivieren Sie für Quelle das Optionsfeld Attribut.

- Wählen Sie im Dropdown-Menü "Quellattribut" die Option

user.userprincipalname. - Klicken Sie auf

Save.

- Klicken Sie unter Erforderlicher Anspruch auf

Snapshot für zu konfigurierende Referenz:

- Klicken Sie auf

SAML-based Sign-onum zur SAML-Zusammenfassung zurückzukehren. - Im

SAML Signing CertificateAbschnitt klickenEdit:- Legen Sie die Signaturoption auf

Sign SAML Response and Assertion. - Stellen Sie den Signaturalgorithmus auf den entsprechenden SHA-Algorithmus ein. Zum Beispiel SHA-256.

- Legen Sie die Signaturoption auf

- Klicken Sie auf

Import Certificate. - Im

Certificatezu öffnen, suchen Sie nach der zuvor erstellten Datei certificate.pfx, und öffnen Sie diese. - Geben Sie das Kennwort für das Zertifikat ein, und klicken Sie auf

Add.

Dies muss das einzige Zertifikat in der Liste sein und aktiv sein.

- Wenn dieses Zertifikat nicht aktiv ist, klicken Sie auf die angrenzenden Punkte (...), wählen Sie Zertifikat aktivieren aus, und klicken Sie dann auf Ja.

- Wenn die Liste weitere Zertifikate enthält, klicken Sie auf die benachbarten Punkte (...) für diese Zertifikate, wählen Sie Zertifikat löschen aus, und klicken Sie auf Ja, um diese Zertifikate zu löschen.

- Klicken Sie auf

Save. - Laden Sie

Federation Metadata XMLDatei. - Aktivieren Sie die Anwendung in Azure, und weisen Sie Benutzer zu:

Azure bietet Ihnen die Möglichkeit, individuelle Benutzer für SSO mit Azure oder alle Benutzer zuzuweisen. Angenommen, SSO wird von DU für alle Benutzer aktiviert.

- Navigieren Sie in der linken Navigationsleiste zu

Enterprise Applications > UCCE(oder den von Ihnen angegebenen Anwendungsnamen). - Auswählen

Manage > Properties. - Aktivieren, damit Benutzer sich anmelden können?

Yes. - Für Benutzer sichtbar? auf

No. - Klicken Sie auf

Save.

Überprüfen Sie abschließend die IdP-Metadatendatei, und stellen Sie sicher, dass das zuvor erstellte Zertifikat im Feld <X509Certificate> als Signaturzertifikat in der IdP-Metadatendatei vorhanden ist. Das Format ist wie folgt:

<KeyDescriptor use="signing">

<KeyInfo>

<X509Data>

<X509Certificate>

--actual X.509 certificate--

</X509Certificate>

</X509Data>

</KeyInfo>

</KeyDescriptor>

4. Azure Metadata-Datei in UCCE hochladen

Bevor Sie UCCE IDS erneut aufrufen, benötigen Sie die Federation Metadata XML Datei von Azure heruntergeladen.

4.1 Vorgehensweise

- Navigieren Sie in Unified CCE Administration zu

Features > Single Sign-On. - Klicken Sie auf

Identity Service Managementund das Fenster Cisco Identity Service Management wird geöffnet. - Geben Sie

user name, und klicken Sie dann aufNext. - Geben Sie

password, und klicken Sie dann aufSign In.- Die Seite Cisco Identity Service Management wird geöffnet und zeigt die Symbole für Knoten, Einstellungen und Clients im linken Bereich an.

- Klicken Sie auf

Nodes.- Die Seite Nodes (Knoten) wird mit der allgemeinen Ansicht auf Knotenebene geöffnet und zeigt an, welche Knoten in Betrieb sind. Die Seite enthält außerdem die SAML-Zertifikatablaufdetails für jeden Knoten, die angeben, wann das Zertifikat ablaufen soll. Die Node-Statusoptionen sind "Nicht konfiguriert", "In Service", "Partial Service" und "Out of Service". Klicken Sie auf einen Status, um weitere Informationen anzuzeigen. Der Stern rechts neben einem der Knotennamen identifiziert den Knoten, der der primäre Herausgeber ist.

- So laden Sie

Federation Metadata XMLin Azure suchen, um die Datei zu finden. - Navigieren Sie zum

Upload IdP Metadataund laden Sie dieFederation Metadata XMLDatei.- Wenn der Datei-Upload beendet ist, wird eine Benachrichtigung empfangen. Der Metadatenaustausch ist nun abgeschlossen, und die Vertrauensbeziehung ist hergestellt.

- Löschen Sie den Browser-Cache.

- Geben Sie gültige Anmeldeinformationen ein, wenn die Seite zu IdP umgeleitet wird.

- Klicken Sie auf

Next.- Die Fehlermeldung

Test SSO Setupwird geöffnet.

- Die Fehlermeldung

- Klicken Sie auf

Test SSO Setup.- Es wird eine Meldung angezeigt, die Sie darüber informiert, dass die Cisco IDs-Konfiguration erfolgreich war.

- Klicken Sie auf

Settings. - Klicken Sie auf

Security. - Klicken Sie auf

Tokens. - Geben Sie die Dauer für diese Einstellungen ein:

- Ablauf des Aktualisierungstokens: Der Standardwert ist 10 Stunden. Der Mindestwert beträgt 2 Stunden. Die maximale Dauer beträgt 24 Stunden.

- Ablauf des Autorisierungscodes - Der Standardwert ist 1 Minute. Dies ist ebenfalls der Mindestwert. Die maximale Dauer beträgt 10 Minuten.

- Access Token Expiry (Zugriffstoken-Ablauf): Der Standardwert ist 60 Minuten. Der Mindestwert beträgt 5 Minuten. Die maximale Dauer beträgt 120 Minuten.

- Stellen Sie

Encrypt Token(optional); die Standardeinstellung istOn. - Klicken Sie auf

Save. - Klicken Sie auf

Keys and Certificates. - Die Seite Schlüssel und SAML-Zertifikat generieren wird geöffnet. Sie bietet folgende Vorteile:

- Klicken Sie auf Regenerieren, und generieren Sie den Verschlüsselungs-/Signaturschlüssel neu. Es wird eine Meldung angezeigt, die besagt, dass die Tokenregistrierung erfolgreich war, und Sie werden aufgefordert, das System neu zu starten, um die Konfiguration abzuschließen.

- Klicken Sie auf

Regenerateund das SAML-Zertifikat neu zu generieren. Es wird eine Meldung angezeigt, die besagt, dass die SAML-Zertifikatregeneration erfolgreich war.

- Klicken Sie auf

Save. - Klicken Sie auf

Clients.- Auf dieser Seite werden die bereits vorhandenen Cisco IDs-Clients identifiziert. Außerdem werden der Client-Name, die Client-ID und eine Umleitungs-URL angegeben. Um nach einem bestimmten Client zu suchen, klicken Sie auf

Search-Symbol in der Liste der Namen ein, und geben Sie den Namen des Clients ein.

- Auf dieser Seite werden die bereits vorhandenen Cisco IDs-Clients identifiziert. Außerdem werden der Client-Name, die Client-ID und eine Umleitungs-URL angegeben. Um nach einem bestimmten Client zu suchen, klicken Sie auf

- So fügen Sie einen Client hinzu

- Klicken Sie auf

New. - Geben Sie den Namen des Clients ein.

- Geben Sie die Umleitungs-URL ein. Um mehrere URLs hinzuzufügen, klicken Sie auf das Pluszeichen.

- Klicken Sie auf

Add(oder klicken SieClearund dann aufX - Um einen Client zu bearbeiten oder zu löschen, markieren Sie die Client-Zeile, und klicken Sie unter Aktionen auf die Auslassungszeichen.

- Dann:

- Klicken Sie auf

Editum den Namen des Clients, die ID oder die Umleitungs-URL zu bearbeiten. Nehmen Sie auf der Seite "Client bearbeiten" Änderungen vor, und klicken Sie aufSave(oder klicken Sie auf Löschen und dann aufXum die Seite zu schließen und die Änderungen nicht zu speichern). - Klicken Sie auf

Deleteum den Client zu löschen.

- Klicken Sie auf

- Klicken Sie auf

Hinweis: Das Zertifikat muss den SHA-256 Secure Hash Algorithm verwenden.

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

31-May-2023 |

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Sharath GudimellaCisco TAC Engineer

- Manish PrakashCisco Professional Services

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback