Implementieren von CA-signierten Zertifikaten in einer CCE 12.6-Lösung

Download-Optionen

-

ePub (1.7 MB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

In diesem Dokument wird die Implementierung von CA-Zertifikaten (Certificate Authority) in der CCE-Lösung (Cisco Contact Center Enterprise) beschrieben.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Unified Contact Center Enterprise (UCCE) Version 12.6.2

- Package Contact Center Enterprise Version 12.6.2

- Customer Voice Portal (CVP) Version 12.6.2

- Cisco Virtualized Voice Browser (VB)

- Cisco CVP Operations and Administration Console (OAMP)

- Cisco Unified Intelligence Center (CUIC)

- Cisco Unified Communication Manager (CUCM)

Verwendete Komponenten

Die Informationen in diesem Dokument basieren auf folgenden Software-Versionen:

- PCCE 12.6.2

- CVP 12.6.2

- Cisco VVB 12.6.2

- Feinheiten 12.6.2

- CUIC 12.6.2

- Windows 2019

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Hintergrund

Zertifikate werden verwendet, um sicherzustellen, dass die Kommunikation mit der Authentifizierung zwischen Clients und Servern sicher ist. Benutzer können Zertifikate von einer Zertifizierungsstelle erwerben oder selbst signierte Zertifikate verwenden.

Selbstsignierte Zertifikate (wie der Name schon sagt) werden von derselben Stelle signiert, deren Identität sie bescheinigen, während sie von einer Zertifizierungsstelle signiert werden. Selbstsignierte Zertifikate werden nicht als so sicher wie CA-Zertifikate betrachtet, werden jedoch standardmäßig in vielen Anwendungen verwendet.

In der Package Contact Center Enterprise (PCCE)-Lösung Version 12.x werden alle Komponenten der Lösung von Single Pane of Glass (SPOG) gesteuert, der auf dem Hauptserver der Admin Workstation (AW) gehostet wird.

Aufgrund von Security Management Compliance (SRC) in der PCCE 12.5(1)-Version erfolgt die gesamte Kommunikation zwischen SPOG und anderen Komponenten der Lösung über ein sicheres HTTP-Protokoll.

In diesem Dokument werden die erforderlichen Schritte zum Implementieren von CA-signierten Zertifikaten in einer CCE-Lösung für die sichere HTTP-Kommunikation detailliert beschrieben. Weitere Sicherheitsüberlegungen zu UCCE finden Sie in den UCCE-Sicherheitsrichtlinien.

Informationen zu zusätzlichen sicheren CVP-Verbindungen, die sich von sicheren HTTP-Verbindungen unterscheiden, finden Sie in den Sicherheitsrichtlinien im CVP-Konfigurationsleitfaden: CVP Security Guidelines.

Hinweis: Dieses Dokument bezieht sich NUR auf CCE-Version 12.6. Links zu anderen Versionen finden Sie im Abschnitt mit verwandten Informationen.

Vorgehensweise

CCE Windows-basierte Server

1. CSR erstellen

In diesem Verfahren wird erläutert, wie Sie eine CSR-Anforderung (Certificate Signing Request) vom Internetinformationsdienste-Manager (IIS-Manager) generieren.

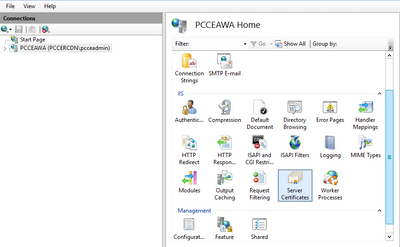

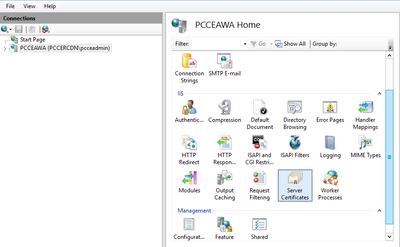

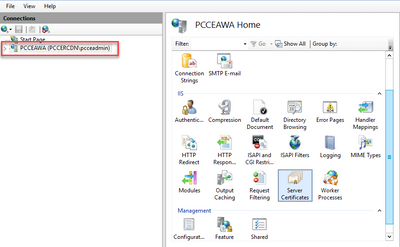

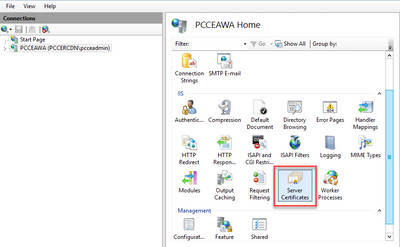

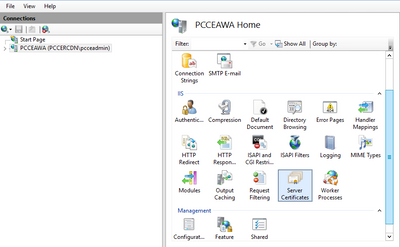

Schritt 1: Melden Sie sich bei Windows an, und wählen Sie Systemsteuerung > Verwaltung > Internetinformationsdienste (IIS)-Manager aus.

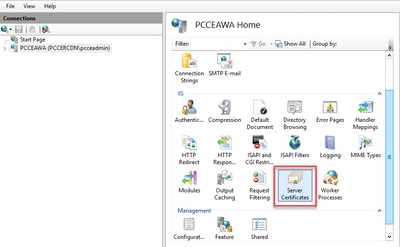

Schritt 2: Klicken Sie im Bereich Verbindungen auf den Servernamen. Der Server-Hauptbereich wird angezeigt.

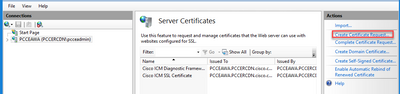

Schritt 3: Doppelklicken Sie im IIS-Bereich auf Serverzertifikate.

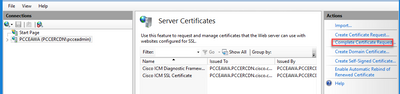

Schritt 4: Klicken Sie im Aktionsbereich auf Zertifikatsanforderung erstellen.

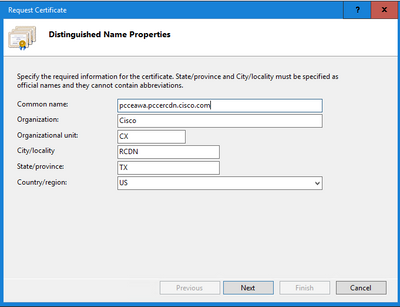

Schritt 5: Führen Sie im Dialogfeld Zertifikat anfordern die folgenden Schritte aus:

Geben Sie die erforderlichen Informationen in den angezeigten Feldern ein, und klicken Sie auf Weiter.

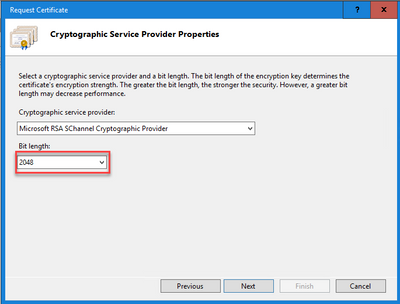

Belassen Sie in der Dropdown-Liste für den Kryptografiedienstanbieter die Standardeinstellung.

Wählen Sie in der Dropdown-Liste Bitlänge die Option 2048 aus.

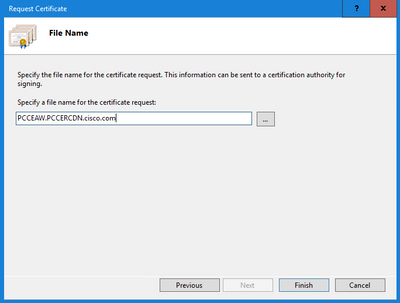

Schritt 6: Geben Sie einen Dateinamen für die Zertifikatanforderung an, und klicken Sie auf Fertig stellen.

2. Entgegennehmen der von der Zertifizierungsstelle signierten Zertifikate

Schritt 1: Signieren des Zertifikats auf einer Zertifizierungsstelle

Hinweis: Stellen Sie sicher, dass die von der CA verwendete Zertifikatvorlage die Client- und Serverauthentifizierung enthält.

Schritt 2: Holen Sie die von der Zertifizierungsstelle signierten Zertifikate ein (Stamm, Anwendung und Zwischenprodukt, falls vorhanden).

3. Laden Sie die CA Signed Certificates hoch

Schritt 1: Melden Sie sich bei Windows an, und wählen Sie Systemsteuerung > Verwaltung > Internetinformationsdienste (IIS)-Manager aus.

Schritt 2: Klicken Sie im Bereich Verbindungen auf den Servernamen.

Schritt 3: Doppelklicken Sie im IIS-Bereich auf Serverzertifikate.

Schritt 4: Klicken Sie im Aktionsbereich auf Zertifikatsanforderung abschließen.

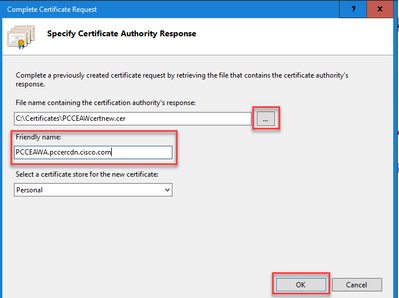

Schritt 5: Füllen Sie im Dialogfeld Complete Certificate Request (Zertifikatanforderung abschließen) die folgenden Felder aus:

Klicken Sie im Feld Dateiname, der die Antwort der Zertifizierungsstelle enthält, auf die Schaltfläche ....

Navigieren Sie zu dem Speicherort, in dem das signierte Anwendungszertifikat gespeichert ist, und klicken Sie dann auf Öffnen.

Hinweis: Wenn es sich um eine zweistufige CA-Implementierung handelt und das Stammzertifikat noch nicht im Serverzertifikatsspeicher vorhanden ist, muss der Stamm in den Windows-Speicher hochgeladen werden, bevor Sie das signierte Zertifikat importieren. Lesen Sie dieses Dokument, wenn Sie die Stammzertifizierungsstelle in den Windows Store Microsoft - Installing the Trusted Root Certificate hochladen müssen.

Geben Sie im Feld Anzeigename den vollqualifizierten Domänennamen (Fully Qualified Domain Name, FQDN) des Servers oder einen für Sie wichtigen Namen ein. Stellen Sie sicher, dass das Dropdown-Menü Zertifikatsspeicher auswählen für das neue Zertifikat als Personal angezeigt wird.

Schritt 6: Klicken Sie auf OK, um das Zertifikat hochzuladen.

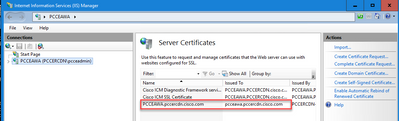

Wenn das Zertifikat erfolgreich hochgeladen wurde, wird es im Bereich "Serverzertifikate" angezeigt.

4. Binden des von der Zertifizierungsstelle signierten Zertifikats an IIS

In diesem Verfahren wird erläutert, wie ein Zertifikat mit CA-Signatur an den IIS-Manager gebunden wird.

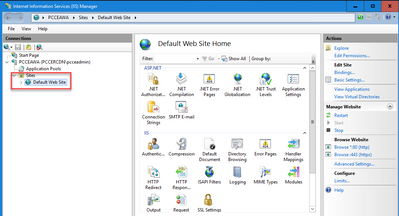

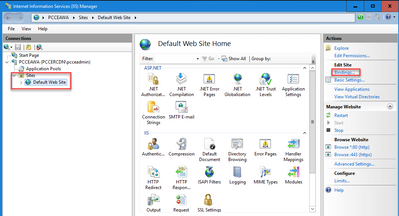

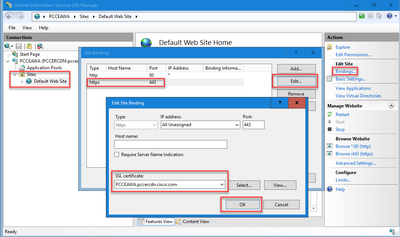

Schritt 1: Melden Sie sich bei Windows an, und wählen Sie Systemsteuerung > Verwaltung > Internetinformationsdienste (IIS)-Manager aus.

Schritt 2: Wählen Sie im Bereich Verbindungen die Option <Servername> > Sites > Default Web Site aus.

Schritt 3: Klicken Sie im Aktionsbereich auf Bindungen...

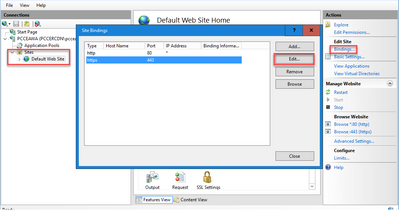

Schritt 4: Klicken Sie auf den Typ https mit Port 443, und klicken Sie dann auf Edit....

Schritt 5: Wählen Sie aus der Dropdown-Liste für das SSL-Zertifikat das Zertifikat mit dem gleichen Anzeigenamen aus, der im vorherigen Schritt angegeben wurde.

Schritt 6: Klicken Sie auf OK.

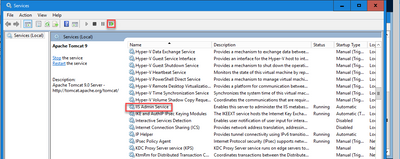

Schritt 7. Navigieren Sie zu Start > Ausführen > services.msc, und starten Sie den IIS-Administratordienst neu.

5. Binden des CA-signierten Zertifikats an das Diagnoseportal

In diesem Verfahren wird erläutert, wie ein CA-signiertes Zertifikat im Diagnosebereich gebunden wird.

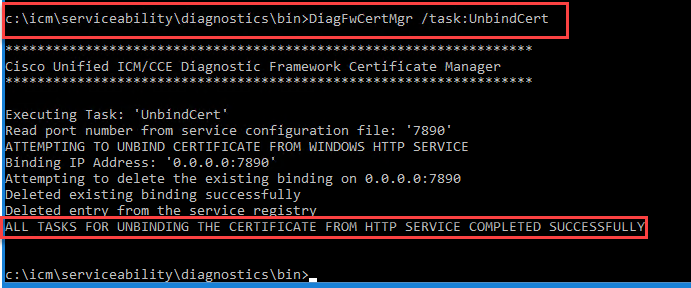

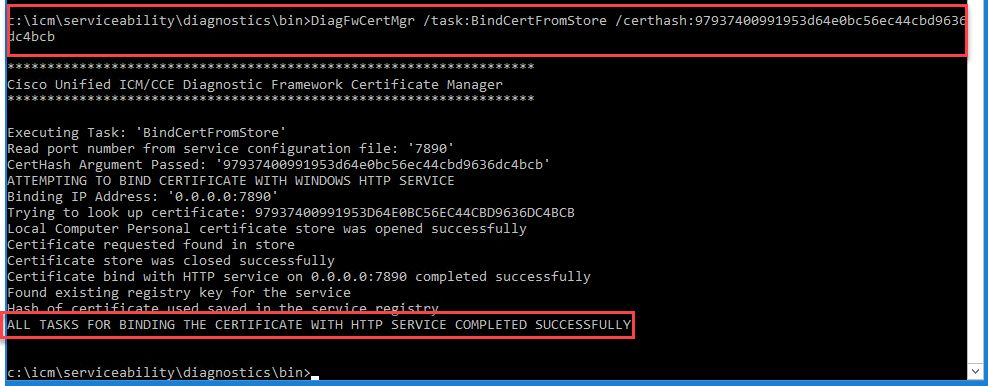

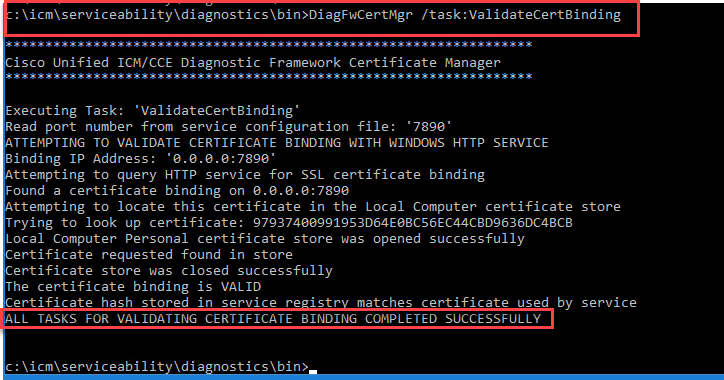

Schritt 1: Öffnen Sie die Eingabeaufforderung (Als Administrator ausführen).

Schritt 2: Navigieren Sie zum Startordner des Diagnoseportals. Führen Sie diesen Befehl aus:

cd c:\icm\serviceability\diagnostics\bin

Schritt 3: Entfernen Sie die aktuelle Zertifikatbindung aus dem Diagnosebereich. Führen Sie diesen Befehl aus:

DiagFwCertMgr /task:UnbindCert

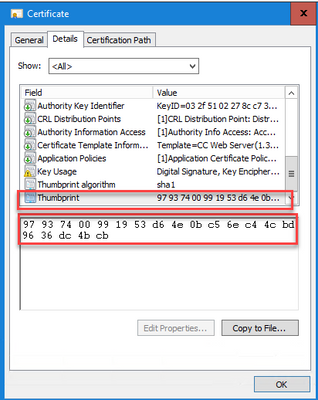

Schritt 4: Öffnen Sie das signierte Zertifikat, und kopieren Sie den Hashinhalt (ohne Leerzeichen) des Felds "Fingerabdruck".

Hinweis: Entfernen Sie alle ausgeblendeten Zeichen vom Anfang oder Ende des Hash-Inhalts. Ein Editor wie Notepad++ kann Ihnen helfen, diese verborgenen Zeichen zu identifizieren.

Schritt 5: Führen Sie diesen Befehl aus, und fügen Sie den Hashinhalt ein.

DiagFwCertMgr /task:BindCertFromStore /certhash:<hash_value>

Wenn die Zertifikatbindung erfolgreich war, wird die Meldung Die Zertifikatbindung ist GÜLTIG angezeigt.

Schritt 6: Überprüfen, ob die Zertifikatbindung erfolgreich war Führen Sie diesen Befehl aus:

DiagFwCertMgr /task:ValidateCertBinding

Hinweis: DiagFwCertMgr verwendet standardmäßig Port 7890.

Wenn die Zertifikatbindung erfolgreich war, wird die Meldung Die Zertifikatbindung ist GÜLTIG angezeigt.

Schritt 7. Starten Sie den Diagnose-Framework-Dienst neu. Führen Sie folgende Befehle aus:

net stop DiagFwSvc net start DiagFwSvc

Wenn das Diagnose-Framework erfolgreich neu gestartet wird, werden beim Starten der Anwendung keine Zertifikatfehlerwarnungen angezeigt.

6. Importieren Sie das Stamm- und Zwischenzertifikat in den Java-Schlüsselspeicher.

Vorsicht: Bevor Sie beginnen, müssen Sie den Schlüsselspeicher sichern und die Befehle vom Java-Home als Administrator ausführen.

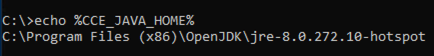

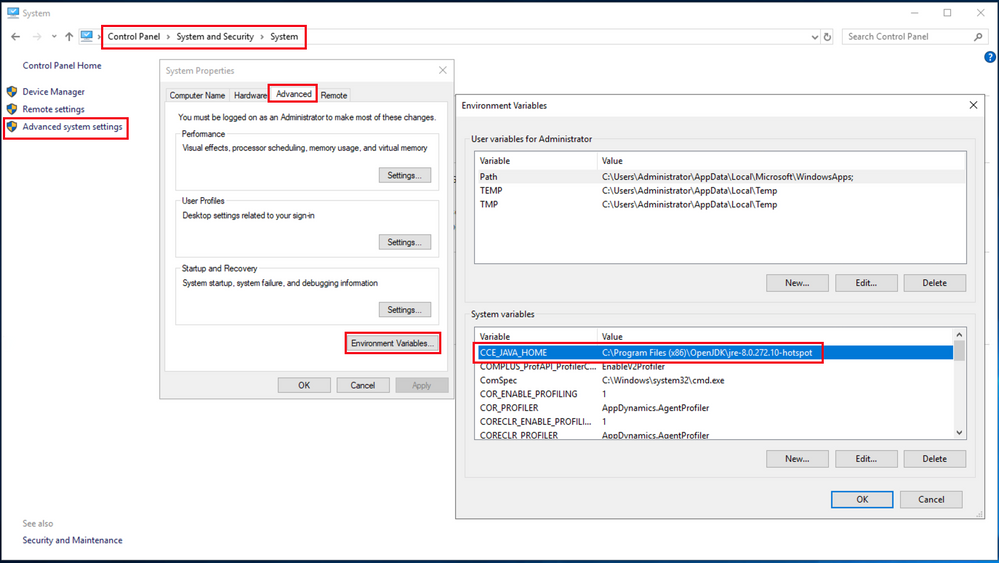

Schritt 1: Kennen Sie den Java-Home-Pfad, um sicherzustellen, wo das Java-Schlüsseltool gehostet wird. Es gibt mehrere Möglichkeiten, den Java-Home-Pfad zu finden.

Option 1: CLI-Befehl: echo %CCE_JAVA_HOME%

Option 2: Manuell über die erweiterte Systemeinstellung, wie im Bild dargestellt

Schritt 2: Sichern Sie die Datei cacerts aus dem ICM- und dem OpenJDK-Pfad <ICM-Installationsverzeichnis>\ssl\ und %CCE_JAVA_HOME%\lib\security\cacerts. Sie können diese an einen anderen Speicherort kopieren.

Schritt 3: Öffnen Sie ein Befehlsfenster als Administrator, und führen Sie die folgenden Befehle aus:

cd %CCE_JAVA_HOME%\bin

keytool.exe –keystore <ICM install directory>\ssl\cacerts -trustcacerts -import -file <path where the Root, or Intermediate certificate are stored> -alias <Root_name of your CA or Intermediate_name of your CA> -storepass changeit

keytool.exe –keystore %CCE_JAVA_HOME%\lib\security\cacerts -trustcacerts -import -file <path where the Root, or Intermediate certificate are stored> -alias <Root_name of your CA or Intermediate_name of your CA> -storepass changeit

Hinweis: Welche Zertifikate benötigt werden, hängt von der Zertifizierungsstelle ab, die Sie zum Signieren der Zertifikate verwenden. In einer zweistufigen Zertifizierungsstelle, die für öffentliche Zertifizierungsstellen typisch und sicherer als interne Zertifizierungsstellen ist, müssen Sie sowohl das Root- als auch das Zwischenzertifikat importieren. In einer eigenständigen Zertifizierungsstelle ohne Zwischenprodukte, die in der Regel in einer Übung oder einer einfacheren internen Zertifizierungsstelle zu finden ist, müssen Sie nur das Stammzertifikat importieren. Das Root- und Zwischenzertifikat muss sowohl in ICM- als auch in OpenJDK-Schlüsselspeicher importiert werden, da die System-CLI weiterhin den OpenJDK-Schlüsselspeicher verwendet.

CVP-Lösung

1. Zertifikate mit FQDN generieren

In diesem Verfahren wird erläutert, wie Zertifikate mit FQDN für Web Service Manager (WSM)-, Voice XML (VXML)-, Anrufserver- und Operations Management (OAMP)-Dienste generiert werden.

Hinweis: Wenn Sie CVP installieren, enthält der Zertifikatsname nur den Namen des Servers und nicht den FQDN. Daher müssen Sie die Zertifikate neu generieren.

Vorsicht: Bevor Sie beginnen, müssen Sie dies tun:

1. Öffnen Sie ein Befehlsfenster als Administrator.

2. Für 12.6.2 rufen Sie zur Identifizierung des Keystore-Kennworts den Ordner %CVP_HOME%\bin auf, und führen Sie die Datei DecryptKeystoreUtil.bat aus.

3. Für 12.6.1 führen Sie den Befehl more %CVP_HOME%\conf\security.properties aus, um das Schlüsselspeicherkennwort zu identifizieren.

4. Sie benötigen dieses Kennwort, wenn Sie die Befehle keytool ausführen.

5. Führen Sie im Verzeichnis %CVP_HOME%\conf\security\ den Befehl aus, kopieren Sie .keystore backup.keystore.

CVP-Server

Schritt 1: Führen Sie die folgenden Befehle aus, um die Zertifikate der CVP-Server zu löschen:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -delete -alias wsm_certificate %CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -delete -alias vxml_certificate %CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -delete -alias callserver_certificate

Geben Sie auf Aufforderung das Kennwort für den Schlüsselspeicher ein.

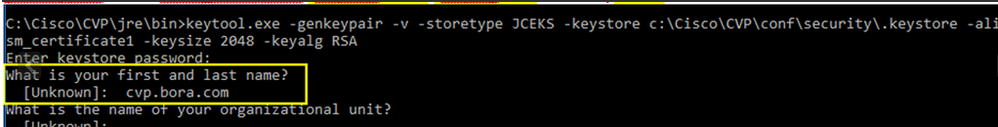

Schritt 2: Führen Sie den folgenden Befehl aus, um das WSM-Zertifikat zu generieren:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -genkeypair -alias wsm_certificate -keysize 2048 -keyalg RSA -validity XXXX

Geben Sie auf Aufforderung das Kennwort für den Schlüsselspeicher ein.

Hinweis: Standardmäßig werden die Zertifikate für zwei Jahre generiert. Verwenden Sie -valid XXXX, um das Ablaufdatum festzulegen, an dem Zertifikate neu generiert werden. Andernfalls sind Zertifikate 90 Tage lang gültig und müssen vor diesem Zeitpunkt von einer Zertifizierungsstelle signiert werden. Für die meisten dieser Zertifikate muss eine Validierungszeit von 3-5 Jahren angemessen sein.

Hier sind einige Standardeingaben für die Gültigkeit:

| 1 Jahr |

365 |

| Zwei Jahre |

730 |

| Drei Jahre |

1095 |

| Vier Jahre |

1460 |

| Fünf Jahre |

1895 |

| Zehn Jahre |

3650 |

Achtung: Von 12,5 Zertifikate müssen SHA 256, Key Size 2048, und Verschlüsselung Algorithm RSA, verwenden Sie diese Parameter, um diese Werte: -keyalg RSA und -keysize 2048. Es ist wichtig, dass die CVP-Keystore-Befehle den -storetype-Parameter JCEKS enthalten. Andernfalls kann das Zertifikat, der Schlüssel oder, schlimmer noch, der Schlüsselspeicher beschädigt werden.

Geben Sie den FQDN des Servers an, und wie lautet Ihr Vor- und Nachname?

Beantworten Sie die folgenden Fragen:

Wie lautet der Name Ihrer Organisationseinheit?

[Unbekannt]: <OU angeben>

Wie heißt Ihre Organisation?

[Unbekannt]: <Name der Organisation angeben>

Wie lautet der Name Ihrer Stadt oder Gemeinde?

[Unbekannt]: <Name der Stadt/des Ortes angeben>

Wie heißt Ihr Bundesland?

[Unbekannt]: <Name des Bundeslandes angeben>

Wie lautet der aus zwei Buchstaben bestehende Ländercode für diese Einheit?

[Unbekannt]: <Ländercode aus zwei Buchstaben angeben>

Geben Sie für die nächsten beiden Eingaben yes (Ja) an.

Schritt 3: Führen Sie für vxml_certificate und callserver_certificate die gleichen Schritte aus:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -genkeypair -alias vxml_certificate -keysize 2048 -keyalg RSA -validity XXXX %CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -genkeypair -alias callserver_certificate -keysize 2048 -keyalg RSA -validity XXXX

CVP-Berichtsserver

Schritt 1: Führen Sie die folgenden Befehle aus, um die WSM- und Reporting Server-Zertifikate zu löschen:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -delete -alias wsm_certificate

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -delete -alias callserver_certificate

Geben Sie auf Aufforderung das Kennwort für den Schlüsselspeicher ein.

Schritt 2: Führen Sie den folgenden Befehl aus, um das WSM-Zertifikat zu generieren:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -genkeypair -alias wsm_certificate -keysize 2048 -keyalg RSA -validity XXXX

Geben Sie auf Aufforderung das Kennwort für den Schlüsselspeicher ein.

Geben Sie den FQDN des Servers für die Abfrage an, wie lautet Ihr Vor- und Nachname?, und fahren Sie mit den gleichen Schritten wie bei CVP-Servern fort.

Schritt 3: Führen Sie für callserver_certificate die gleichen Schritte aus:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -genkeypair -alias callserver_certificate -keysize 2048 -keyalg RSA -validity XXXX

Geben Sie auf Aufforderung das Kennwort für den Schlüsselspeicher ein.

CVP OAMP (UCCE-Bereitstellung)

Da in Version 12.x der PCCE-Lösung alle Komponenten der Lösung vom SPOG gesteuert werden und OAMP nicht installiert ist, sind diese Schritte nur für eine UCCE-Bereitstellungslösung erforderlich.

Schritt 1: Führen Sie die folgenden Befehle aus, um die WSM- und OAMP-Serverzertifikate zu löschen:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -delete -alias wsm_certificate

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -delete -alias oamp_certificate

Geben Sie auf Aufforderung das Kennwort für den Schlüsselspeicher ein.

Schritt 2: Führen Sie den folgenden Befehl aus, um das WSM-Zertifikat zu generieren:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -genkeypair -alias wsm_certificate -keysize 2048 -keyalg RSA -validity XXXX

Geben Sie auf Aufforderung das Kennwort für den Schlüsselspeicher ein.

Geben Sie den FQDN des Servers für die Abfrage an, wie lautet Ihr Vor- und Nachname?, und fahren Sie mit den gleichen Schritten wie bei CVP-Servern fort.

Schritt 3: Führen Sie die gleichen Schritte für oamp_certificate aus:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -genkeypair -alias oamp_certificate -keysize 2048 -keyalg RSA -validity XXXX

Geben Sie auf Aufforderung das Kennwort für den Schlüsselspeicher ein.

2. CSR erstellen

Hinweis: RFC5280-kompatibler Browser erfordert, dass jedem Zertifikat ein Subject Alternative Name (SAN) hinzugefügt wird. Dies kann bei der Generierung des CSR mithilfe des Parameters -ext mit SAN erreicht werden.

Alternativer Betreffname

Mit dem Parameter -ext kann ein Benutzer bestimmte Durchwahlen auswählen. Im gezeigten Beispiel wird ein Subjekt-Alternativname (SAN) mit dem vollqualifizierten Domänennamen (Fully Qualified Domain Name, FQDN) des Servers sowie des lokalen Hosts hinzugefügt. Zusätzliche SAN-Felder können als durch Kommas getrennte Werte hinzugefügt werden.

Gültige SAN-Typen sind:

ip:192.168.0.1

dns:myserver.mydomain.com

email:name@mydomain.com

Beispiele:

-ext san=dns:mycvp.mydomain.com,dns:localhost

CVP-Server

Schritt 1: Generieren Sie die Zertifikatanforderung für den Alias. Führen Sie diesen Befehl aus, und speichern Sie ihn in einer Datei (z. B. wsm_certificate):

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -certreq -alias wsm_certificate -file %CVP_HOME%\conf\security\wsm_certificate.csr

Geben Sie auf Aufforderung das Kennwort für den Schlüsselspeicher ein.

Schritt 2: Führen Sie für vxml_certificate und callserver_certificate die gleichen Schritte aus:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -certreq -alias vxml_certificate -file %CVP_HOME%\conf\security\vxml_certificate.csr

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -certreq -alias callserver_certificate -file %CVP_HOME%\conf\security\callserver_certificate.csr

Geben Sie auf Aufforderung das Kennwort für den Schlüsselspeicher ein.

CVP-Berichtsserver

Schritt 1: Generieren Sie die Zertifikatanforderung für den Alias. Führen Sie diesen Befehl aus, und speichern Sie ihn in einer Datei (z. B. wsmreport_certificate):

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -certreq -alias wsm_certificate -file %CVP_HOME%\conf\security\wsmreport_certificate.csr

Geben Sie auf Aufforderung das Kennwort für den Schlüsselspeicher ein.

Schritt 2: Führen Sie die gleichen Schritte für das callserver_certificate-Zertifikat aus:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -certreq -alias callserver_certificate -file %CVP_HOME%\conf\security\callserverreport_certificate.csr

Geben Sie auf Aufforderung das Kennwort für den Schlüsselspeicher ein.

CVP OAMP (nur UCCE-Bereitstellung)

Schritt 1: Generieren Sie die Zertifikatanforderung für den Alias. Führen Sie diesen Befehl aus, und speichern Sie ihn in einer Datei (z. B. wsmoamp_certificate):

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -certreq -alias wsm_certificate -file %CVP_HOME%\conf\security\wsmoamp_certificate.csr

Geben Sie auf Aufforderung das Kennwort für den Schlüsselspeicher ein.

Schritt 2: Führen Sie die gleichen Schritte für oamp_certificate aus:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -certreq -alias oamp_certificate -file %CVP_HOME%\conf\security\oamp.csr

Geben Sie auf Aufforderung das Kennwort für den Schlüsselspeicher ein.

3. Entgegennehmen der von der Zertifizierungsstelle signierten Zertifikate

Schritt 1: Signieren Sie die Zertifikate auf einer Zertifizierungsstelle (WSM, Callserver und VXML-Server für den CVP-Server, WSM und OAMP für den CVP-OAMP-Server und WSM und Callserver für den CVP-Reporting-Server).

Schritt 2: Laden Sie die Anwendungszertifikate und das Stammzertifikat von der Zertifizierungsstelle herunter.

Schritt 3: Kopieren Sie das Stammzertifikat und die von der Zertifizierungsstelle signierten Zertifikate in den Ordner %CVP_HOME%\conf\security\ jedes Servers.

4. Importieren Sie die von der Zertifizierungsstelle signierten Zertifikate

Wenden Sie diese Schritte auf alle Server der CVP-Lösung an. Nur die Zertifikate für Komponenten auf diesem Server müssen mit dem von der Zertifizierungsstelle signierten Zertifikat importiert werden.

Schritt 1: Stammzertifikat importieren Führen Sie diesen Befehl aus:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -import -trustcacerts -alias root -file %CVP_HOME%\conf\security\<filename_of_root_cer>

Geben Sie auf Aufforderung das Kennwort für den Schlüsselspeicher ein. Geben Sie an der Eingabeaufforderung diesem Zertifikat vertrauen Ja ein.

Wenn ein Zwischenzertifikat vorhanden ist, führen Sie den folgenden Befehl aus:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -import -trustcacerts -alias intermediate_ca -file %CVP_HOME%\conf\security\<filename_of_intermediate_cer>

Geben Sie auf Aufforderung das Kennwort für den Schlüsselspeicher ein. Geben Sie an der Eingabeaufforderung diesem Zertifikat vertrauen Ja ein.

Schritt 2: Importieren Sie das von der Zertifizierungsstelle signierte WSM für das Serverzertifikat (CVP, Reporting und OAMP). Führen Sie diesen Befehl aus:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -import -trustcacerts -alias wsm_certificate -file %CVP_HOME%\conf\security\<filename_of_wsm_CA_cer>

Geben Sie auf Aufforderung das Kennwort für den Schlüsselspeicher ein. Geben Sie an der Eingabeaufforderung diesem Zertifikat vertrauen Ja ein.

Schritt 3: Auf den CVP-Servern und den Reporting-Servern wird das signierte Zertifikat der Callserver-CA importiert. Führen Sie diesen Befehl aus:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -import -trustcacerts -alias callserver_certificate -file %CVP_HOME%\conf\security\<filename_of_callserver_CA_cer>

Geben Sie auf Aufforderung das Kennwort für den Schlüsselspeicher ein. Geben Sie an der Eingabeaufforderung diesem Zertifikat vertrauen Ja ein.

Schritt 4: Importieren Sie auf den CVP-Servern das signierte Zertifikat des VXML-Servers für die CA. Führen Sie diesen Befehl aus:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -import -trustcacerts -alias vxml_certificate -file %CVP_HOME%\conf\security\<filename_of_vxml_CA_cer>

Geben Sie auf Aufforderung das Kennwort für den Schlüsselspeicher ein. Geben Sie an der Eingabeaufforderung diesem Zertifikat vertrauen Ja ein.

Schritt 5: Importieren Sie im CVP OAMP-Server (nur für UCCE) das OAMP-Server-CA-Signaturzertifikat. Führen Sie diesen Befehl aus:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -import -trustcacerts -alias oamp_certificate -file %CVP_HOME%\conf\security\<filename_of_oamp_CA_cer>

Geben Sie auf Aufforderung das Kennwort für den Schlüsselspeicher ein. Geben Sie an der Eingabeaufforderung diesem Zertifikat vertrauen Ja ein.

Schritt 6: Server neu starten.

Hinweis: Stellen Sie bei der UCCE-Bereitstellung sicher, dass Sie die Server (CVP Reporting, CVP Server usw.) in CVP OAMP mit dem FQDN hinzufügen, den Sie bei der Erstellung des CSR angegeben haben.

VOS-Server

1. CSR-Zertifikat generieren

In diesem Verfahren wird erläutert, wie Sie ein Tomcat CSR-Zertifikat von einer auf dem Cisco Voice Operating System (VOS) basierenden Plattform generieren.

Dieser Prozess ist für VOS-basierte Anwendungen wie die folgenden geeignet:

- Finesse

- CUIC \ Live-Daten (LD) \Identity Server (IDS)

- Cloud Connect

- Cisco VVB

Schritt 1: Navigieren Sie zur Seite "Cisco Unified Communications Operating System Administration": https://FQDN :<8443 or 443>/cmplatform.

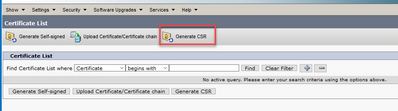

Schritt 2: Navigieren Sie zu Sicherheit > Zertifikatsverwaltung, und wählen Sie CSR generieren aus.

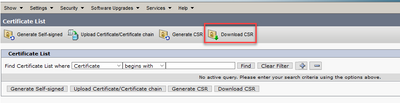

Schritt 3: Wenn das CSR-Zertifikat generiert wurde, schließen Sie das Fenster, und wählen Sie CSR herunterladen aus.

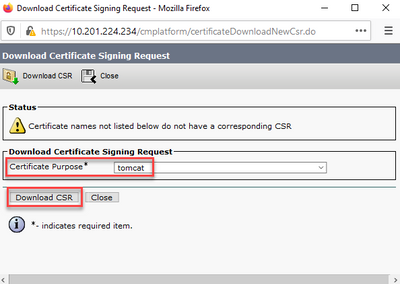

Schritt 4: Vergewissern Sie sich, dass das Zertifikat als Zielort festgelegt ist, und klicken Sie auf CSR herunterladen.

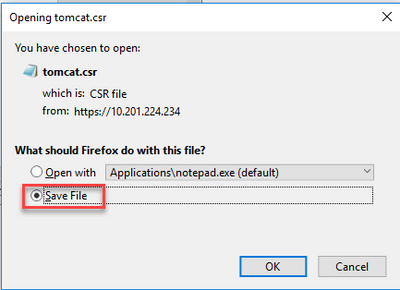

Schritt 5: Klicken Sie auf Datei speichern. Die Datei wird im Download-Ordner gespeichert.

2. Entgegennehmen der von der Zertifizierungsstelle signierten Zertifikate

Schritt 1: Signieren Sie das auf einer Zertifizierungsstelle exportierte Tomcat-Zertifikat.

Schritt 2: Laden Sie die Anwendung und den von der Zertifizierungsstelle zertifizierten Root herunter.

3. Laden Sie die Anwendungs- und Stammzertifikate hoch.

Schritt 1: Rufen Sie die Seite Cisco Unified Communications Operating System Administration (Cisco Unified Communications-Betriebssystemverwaltung) auf: https://FQDN:<8443 oder 443>/cmplatform.

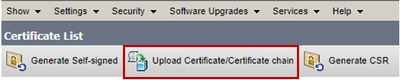

Schritt 2: Navigieren Sie zu Sicherheit > Zertifikatsverwaltung, und wählen Sie Zertifikat hochladen/Zertifikatskette aus.

Schritt 3: Wählen Sie im Fenster Zertifikat hochladen/Zertifikatskette die Option tomcat-trust in certificate purpose aus, und laden Sie das Root-Zertifikat hoch.

Schritt 4: Laden Sie ein Zwischenzertifikat (falls vorhanden) als Tomcat-Trust hoch.

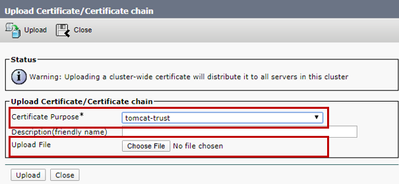

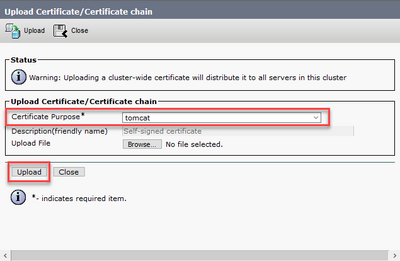

Schritt 5: Wählen Sie im Fenster "Zertifikat hochladen/Zertifikatskette" im Feld "Zweck des Zertifikats" die Option "Kat." aus, und laden Sie das von der Anwendungszertifizierungsstelle signierte Zertifikat hoch.

Schritt 6: Starten Sie den Server neu.

Überprüfung

Führen Sie nach dem Neustart des Servers die folgenden Schritte aus, um die von der Zertifizierungsstelle signierte Implementierung zu überprüfen:

Schritt 1: Öffnen Sie einen Webbrowser, und löschen Sie den Cache.

Schritt 2: Schließen Sie den Browser, und öffnen Sie ihn erneut.

Nun müssen Sie den Zertifikatschalter sehen, um das von der Zertifizierungsstelle signierte Zertifikat zu starten, und die Anzeige im Browserfenster, dass das Zertifikat selbst signiert und daher nicht vertrauenswürdig ist, muss verschwinden.

Fehlerbehebung

In diesem Leitfaden werden keine Schritte zur Fehlerbehebung bei der Implementierung der Zertifikate mit CA-Signatur beschrieben.

Zugehörige Informationen

- CVP-Konfigurationsleitfaden - Sicherheit

- UCCE-Sicherheitsleitfaden

- PCCE-Administratorhandbuch

- Exchange PCCE-selbstsignierte Zertifikate - PCCE 12.5

- Exchange UCCE-selbstsignierte Zertifikate - UCCE 12.5

- Exchange PCCE-selbstsignierte Zertifikate - PCCE 12.6

- Selbstsignierte Exchange UCCE-Zertifikate - UCCE 12.6

- Dienstprogramm für den Zertifikataustausch

- Technischer Support und Dokumentation für Cisco Systeme

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

2.0 |

19-Sep-2023 |

Aktualisierte PII, Stilanforderungen, Alternativer Text und Formatierung. |

1.0 |

15-Aug-2023 |

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Bhaskar Sastry GarimellaCisco Technical Consulting Engineer

- Ramiro AmayaCisco Technical Consulting Engineer

- Robert RogierCisco Technical Consulting Engineer

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback