Integration von ECE mit PCCE in Version 12.0 und höher

Download-Optionen

-

ePub (190.9 KB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

In diesem Dokument werden die Schritte zur Integration von Enterprise Chat und E-Mail (ECE) mit Packaged Contact Center Enterprise (PCCE) in Version 12.0 und höher beschrieben.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Enterprise Chat und E-Mail (ECE) 12.x

- Packaged Contact Center Enterprise (PCCE) 12.x

Verwendete Komponenten

Die Informationen in diesem Dokument basieren auf folgenden Software-Versionen:

- ECE 12.5(1)

- PCCE 12.5(1)

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Hintergrundinformationen

Mit PCCE Version 12.0 wurde eine neue Management-Schnittstelle eingeführt, die als Single Pane of Glass (SPOG) bezeichnet wird. Fast die gesamte Verwaltung des Contact Centers und der zugehörigen Anwendungen erfolgt jetzt über diese Schnittstelle. Um ECE und PCCE richtig zu integrieren, müssen Sie mehrere Schritte durchführen, die für diese Integration spezifisch sind. Dieses Dokument führt Sie durch diesen Prozess.

Terminologie

Im gesamten Dokument werden diese Begriffe verwendet.

- Enterprise Chat und E-Mail (ECE) - ECE ist ein Produkt, mit dem E-Mail- und Chat-Anfragen an Contact Center-Agenten auf die gleiche Weise weitergeleitet werden können wie Sprachanrufe.

- Single Pane of Glass (SPOG) - Die PCCE-Administration erfolgt mit Version 12.0 und höher über SPOG. SPOG ist eine komplette Umschreibung des CCE-Administrationstools, das in früheren Versionen als 12.0 verwendet wurde.

- Zertifizierungsstelle (Certificate Authority, CA) - Eine Stelle, die digitale Zertifikate gemäß einem PKI-Modell (Public Key Infrastructure) ausstellt.

Es gibt zwei Arten von CAs, auf die Sie treffen können.

- Öffentliche Zertifizierungsstelle - Eine öffentliche Zertifizierungsstelle ist eine, deren Stamm- und Zwischenzertifikate in den meisten Browsern und Betriebssystemen enthalten sind. Zu den gängigen öffentlichen Zertifizierungsstellen gehören IdenTrust, DigiCert, GoDaddy und GlobalSign.

- Private Zertifizierungsstelle - Eine private Zertifizierungsstelle ist innerhalb eines Unternehmens vorhanden. Einige private Zertifizierungsstellen werden von öffentlichen Zertifizierungsstellen signiert. Meist handelt es sich jedoch um eigenständige Zertifizierungsstellen, und die von ihnen ausgestellten Zertifikate sind nur von Computern in dieser Organisation vertrauenswürdig.

Innerhalb eines der beiden CA-Typen gibt es zwei Typen von CA-Servern.

- Stammzertifizierungsstellenserver - Der Stammzertifizierungsstellenserver signiert sein eigenes Zertifikat. In der standardmäßigen, mehrschichtigen PKI-Bereitstellung ist die Stammzertifizierungsstelle offline und nicht zugänglich. Die Stammzertifizierungsstelle in diesem Modell stellt außerdem nur Zertifikate für einen anderen Zertifizierungsstellenserver aus, der als zwischengeschaltete Zertifizierungsstelle bezeichnet wird. Einige Unternehmen verwenden nur eine einstufige Zertifizierungsstelle. In diesem Modell stellt die Stammzertifizierungsstelle Zertifikate aus, die zur Verwendung durch eine andere Entität als einen anderen Zertifizierungsstellenserver bestimmt sind.

- Zwischenzertifizierungsstellenserver - Der Zwischenserver oder der ausstellende Zertifizierungsstellenserver stellt Zertifikate aus, die zur Verwendung durch eine andere Einheit als einen anderen Zertifizierungsstellenserver bestimmt sind.

- Microsoft Management Console (MMC) - Eine in Microsoft Windows enthaltene Anwendung, die das Laden verschiedener Snap-Ins ermöglicht. Sie können die Snap-Ins verwenden, um eine benutzerdefinierte Konsole für die Serververwaltung zu erstellen. Windows enthält viele verschiedene Snap-Ins. Eine kurze Liste mit Beispielen enthält Zertifikate, Geräte-Manager, Datenträgerverwaltung, Ereignisanzeige und Dienste.

- Network Load Balancer (NLB) - Ein Gerät oder eine Anwendung, das bzw. die Endbenutzern mehrere physische Ressourcen unter einem gemeinsamen physischen Namen bereitstellt. NLBs kommen bei Webanwendungen und -diensten häufig vor. NLBs können auf vielfältige Weise implementiert werden. Bei Verwendung mit ECE muss der NLB so konfiguriert werden, dass sichergestellt ist, dass Benutzersitzungen per Cookie-Insert oder durch eine gleichwertige Methode an denselben physischen Back-End-Webserver zurückgegeben werden. Dies wird als Sticky Session mit Cookie-Insert bezeichnet. Sticky Session bezieht sich einfach auf die Fähigkeit eines Load Balancers, die Sitzung eines Benutzers für alle Interaktionen an denselben physischen Back-End-Server zurückzugeben.

- SSL-Passthrough (Secure Sockets Layer) - SSL-Passthrough ist eine Methode, bei der die SSL-Sitzung zwischen dem Endbenutzergerät und dem physischen Webserver besteht, dem die Benutzersitzung zugewiesen wurde. SSL-Passthrough lässt das Einfügen von Cookies nicht zu, da die HTTP-Sitzung jederzeit physisch verschlüsselt ist. Die meisten NLBs unterstützen Sticky Session mit SSL Passthrough mithilfe von Stick-Tabellen, die den serverhello- und clienthello-Teil der Session-Konfiguration überwachen und die eindeutigen Werte in einer Tabelle speichern. Wenn die nächste Anforderung, die mit diesen Werten übereinstimmt, an den NLB übermittelt wird, kann die Stick-Tabelle verwendet werden, um die Sitzung an denselben Back-End-Server zurückzugeben.

- SSL-Offload - Wenn ein NLB für SSL-Offload konfiguriert ist, gibt es zwei SSL-Sitzungen oder Tunnel, die für eine bestimmte Endbenutzersitzung vorhanden sind. Die erste besteht zwischen dem Endbenutzergerät und der virtuellen IP (VIP), die auf dem NLB für die Website konfiguriert ist. Die zweite Verbindung besteht zwischen der Back-End-IP des NLB und dem physischen Webserver, dem die Benutzersitzung zugewiesen ist. SSL-Offload unterstützt das Einfügen von Cookies, da der HTTP-Stream vollständig entschlüsselt wird. Auf dem NLB können weitere HTTP-Cookies eingefügt und eine Sitzungsüberprüfung durchgeführt werden. SSL-Offload wird häufig verwendet, wenn die Webanwendung kein SSL benötigt, sondern aus Sicherheitsgründen erfolgt. Die aktuellen Versionen von ECE unterstützen keinen Zugriff auf die Anwendung in einer Nicht-SSL-Sitzung.

Erforderliche Schritte

Es gibt mehrere Voraussetzungen, die erfüllt sein müssen, bevor Sie mit der Integration der beiden Systeme beginnen.

- PCCE-Patch-Mindeststufe

- Version 12.0(1) - ES37

- Version 12.5(1) - Derzeit kein Minimum für Basisfunktionen

- ECE-Patch-Mindeststufe

Es wird empfohlen, dass die ECE die neueste Engineering Special (ES)-Version ausführt.

- Version 12.0(1) - ES3 + ES3_ET1a

- Version 12.5(1) - Derzeit kein Minimum für Basisfunktionen

- Konfigurationselemente

Stellen Sie sicher, dass Sie die ECE_Email-, ECE_Chat- und ECE_Outbound Media Routing Domains (MRDs) der richtigen Anwendungsinstanz zuordnen.

- Für das PCCE 2000 Agent-Bereitstellungsmodell ist die Anwendungsinstanz MultiChannel und wird vorkonfiguriert, wenn PCCE bereitgestellt wird.

- Für das PCCE 4000/12000 Agent-Bereitstellungsmodell kann die Anwendungsinstanz ein beliebiger Name sein und muss von dem erstellt werden, der die Integration durchführt. Als Best Practice wird das Format {site}_{peripherer_satz}_{application_instance} verwendet.

Wenn Sie PCCE mit dem Standortnamen Main, dem Peripheriegerät PS1 und der Anwendungsinstanz Multichannel installiert haben, lautet der Anwendungsinstanzname Main_PS1_Multichannel.

Hinweis: Beim Namen der Anwendungsinstanz wird die Groß-/Kleinschreibung unterschieden. Stellen Sie sicher, dass Sie den Namen richtig eingeben, wenn Sie den ECE-Webserver zum Bestand hinzufügen.

Integrationsschritte

Die Details zu allen Schritten in diesem Dokument werden in der Dokumentation für ECE und PCCE behandelt, jedoch werden sie nicht in einer Liste angezeigt, und es werden auch nicht alle Schritte im selben Dokument behandelt. Weitere Informationen finden Sie unter den Links am Ende dieses Dokuments zu .

Schritt 1: SSL-Zertifikate konfigurieren

Sie müssen ein Zertifikat generieren, das vom ECE-Webserver verwendet werden soll. Sie können ein selbstsigniertes Zertifikat verwenden, aber es ist oft einfacher, ein CA-signiertes Zertifikat zu verwenden. Selbstsignierte Zertifikate sind nicht weniger sicher als CA-signierte Zertifikate. Es gibt weniger Schritte zum Erstellen des Zertifikats, aber wenn das Zertifikat ersetzt werden muss, müssen Sie daran denken, das neue Zertifikat in die Java-Keystores auf allen PCCE-Administrations-Datenservern hochzuladen. Wenn Sie ein CA-signiertes Zertifikat verwenden, müssen Sie nur das Root- und ggf. Zwischenzertifikat in die Keystores hochladen.

Wenn Sie mehrere Webserver in Ihrer Bereitstellung haben, müssen Sie diese Richtlinien lesen. Die spezifischen Schritte, die zum Konfigurieren eines Netzwerk-Load Balancers erforderlich sind, werden in diesem Dokument nicht behandelt. Wenden Sie sich bei Bedarf an Ihren Load Balancer-Anbieter.

- Ein Load Balancer ist zwar nicht erforderlich, vereinfacht die Implementierung jedoch deutlich

- Der Zugriff auf die ECE-Anwendung auf jedem Webserver muss über SSL erfolgen, unabhängig von der verwendeten Load Balancer-Methode.

- Der Load Balancer kann als SSL-Passthrough oder SSL-Offload konfiguriert werden.

- Bei Auswahl von SSL-Passthrough:

- Sie müssen alle Zertifikatvorgänge von einem Server aus ausführen

- Wenn das Zertifikat ordnungsgemäß konfiguriert wurde, müssen Sie es exportieren und sicherstellen, dass der private Schlüssel in einer PFX-Datei (Personal Information Exchange) enthalten ist.

- Sie müssen die PFX-Datei auf alle anderen Webserver in der Bereitstellung kopieren und das Zertifikat dann in IIS importieren.

- Bei Auswahl von SSL Offload kann für jeden Webserver ein eigenes SSL-Zertifikat konfiguriert werden

Hinweis: Wenn Sie mehrere Webserver haben und SSL-Passthrough auf Ihrem Webserver auswählen oder wenn Sie ein gemeinsames Zertifikat auf allen Servern haben möchten, müssen Sie einen Webserver auswählen, auf dem Schritt 1 ausgeführt werden soll, und das Zertifikat dann auf alle anderen Webserver importieren.

Wenn Sie SSL Offload auswählen, müssen Sie diese Schritte auf allen Webservern durchführen. Außerdem müssen Sie ein Zertifikat generieren, das auf Ihrem Load Balancer verwendet werden soll.

Schritt 1.1: Zertifikat generieren

Sie können diesen Abschnitt überspringen, wenn Sie bereits ein Zertifikat erstellt oder erhalten haben, andernfalls wählen Sie eine der beiden Optionen.

Option 1: Verwenden eines selbstsignierten Zertifikats

- Navigieren Sie zu IIS Administration (IIS-Verwaltung).

- Wählen Sie den Servernamen im Verbindungsbaum links aus.

- Suchen Sie im mittleren Bereich nach Serverzertifikaten, und doppelklicken Sie darauf, um sie zu öffnen.

- Wählen Sie im Aktionsbereich auf der rechten Seite die Option Selbst signiertes Zertifikat erstellen... aus.

- Wählen Sie im Fenster Selbstsigniertes Zertifikat erstellen einen Namen aus, und geben Sie ihn in das Feld Anzeigenamen für das Zertifikat angeben ein. Mit diesem Namen wird das Zertifikat im nächsten Hauptschritt im Auswahlprozess angezeigt. Dieser Name muss nicht mit dem allgemeinen Namen des Zertifikats übereinstimmen und hat keinen Einfluss darauf, wie das Zertifikat dem Endbenutzer angezeigt wird.

- Stellen Sie sicher, dass im Dropdown-Feld Zertifikatsspeicher für neues Zertifikat auswählen die Option Personal ausgewählt ist.

- Wählen Sie OK, um das Zertifikat zu erstellen.

- Fahren Sie mit dem nächsten wichtigen Schritt fort: Zertifikat an Website binden.

Option 2: CA-signiertes Zertifikat verwenden

CA-signierte Zertifikate erfordern das Generieren einer CSR (Certificate Signing Request). Der CSR ist eine Textdatei, die dann an die Zertifizierungsstelle gesendet wird, wo er signiert wird. Anschließend wird das signierte Zertifikat zusammen mit den erforderlichen Zertifizierungsstellenzertifikaten zurückgegeben und der CSR erfüllt. Sie können dies über die IIS-Verwaltung oder die Microsoft Management Console (MMC) tun. Die IIS-Verwaltungsmethode ist viel einfacher, da keine speziellen Kenntnisse erforderlich sind. Sie können jedoch nur die Felder konfigurieren, die im Subject-Attribut des Zertifikats enthalten sind, und die Bitlänge ändern. MMC erfordert zusätzliche Schritte und Sie verfügen über eine gründliche Kenntnis aller Felder, die in einem gültigen CSR erforderlich sind. Es wird dringend empfohlen, MMC nur dann zu verwenden, wenn Sie über mittlere bis fachliche Erfahrung mit der Erstellung und Verwaltung von Zertifikaten verfügen. Wenn für Ihre Bereitstellung der Zugriff auf ECE mit mehr als einem vollqualifizierten Namen erforderlich ist oder Sie einen Teil des Zertifikats mit Ausnahme des Antragstellers und der Bitlänge ändern müssen, müssen Sie die MMC-Methode verwenden.

- Über IIS Administration

Führen Sie diese Schritte aus, um über den IIS-Manager eine CSR-Anforderung (Certificate Signing Request) zu generieren.

- Navigieren Sie zu IIS Administration (IIS-Verwaltung).

- Wählen Sie den Servernamen im Verbindungsbaum links aus.

- Suchen Sie im mittleren Bereich nach Serverzertifikaten, und doppelklicken Sie darauf, um sie zu öffnen.

- Wählen Sie im Aktionsbereich rechts die Option Zertifikatanforderung erstellen... aus. Der Assistent zum Anfordern von Zertifikaten wird angezeigt.

- Geben Sie auf der Seite Eigenschaften des eindeutigen Namens die Werte in das Formular für Ihr System ein. Alle Felder müssen ausgefüllt werden. Wählen Sie Weiter, um fortzufahren.

- Belassen Sie auf der Seite Eigenschaften des Kryptografiedienstanbieters die Standardauswahl für Kryptografiedienstanbieter:. Ändern Sie die Dropdown-Liste Bit length: (Bitlänge) auf einen Mindestwert von 2048. Wählen Sie Weiter, um fortzufahren.

- Wählen Sie auf der Seite Dateiname einen Speicherort für die CSR-Datei aus.

- Geben Sie die Datei an die Zertifizierungsstelle weiter. Wenn Sie das signierte Zertifikat erhalten haben, kopieren Sie es auf den Webserver, und fahren Sie mit dem nächsten Schritt fort.

- Wählen Sie am gleichen Speicherort im IIS-Manager im Bereich "Aktionen" die Option Zertifikatanforderung abschließen. Der Assistent wird angezeigt.

- Wählen Sie auf der Seite Specify Certificate Authority Response (Zertifizierungsstellenantwort angeben) das von Ihrer Zertifizierungsstelle bereitgestellte Zertifikat aus. Geben Sie im Feld Anzeigename einen Namen ein. Mit diesem Namen wird das Zertifikat im nächsten Hauptschritt im Auswahlprozess angezeigt. Stellen Sie sicher, dass das Dropdown-Menü Select a certificate store for the new certificate: (Zertifikatsspeicher für das neue Zertifikat auswählen) auf Personal festgelegt ist.

- Wählen Sie OK, um das Hochladen des Zertifikats abzuschließen.

- Fahren Sie mit dem nächsten wichtigen Schritt fort: Zertifikat an Website binden.

- über Microsoft Management Console (MMC)

Gehen Sie folgendermaßen vor, um einen CSR über MMC zu generieren. Mit dieser Methode können Sie jeden Aspekt der CSR anpassen.

- Klicken Sie mit der rechten Maustaste auf die Schaltfläche Start, und wählen Sie Ausführen aus.

- Geben Sie mmc in das Feld "Ausführen" ein, und wählen Sie OK aus.

- Fügen Sie das Zertifikat-Snap-In zum MMC-Fenster hinzu.

- Wählen Sie Datei und dann Snap-In hinzufügen/entfernen... Das Feld Snap-Ins hinzufügen oder entfernen wird angezeigt.

- Suchen Sie in der Liste links nach Zertifikaten, und wählen Sie Hinzufügen >. Das Feld Zertifikat-Snap-In wird angezeigt.

- Wählen Sie die Option Computerkonto und dann Weiter >.

- Stellen Sie sicher, dass Lokaler Computer: (der Computer, auf dem diese Konsole aktiviert ist) auf der Seite Computer auswählen ausgewählt ist, und wählen Sie dann Fertig stellen aus.

- Wählen Sie OK, um das Feld Snap-Ins hinzufügen oder entfernen zu schließen.

- CSR erstellen

- Erweitern Sie im linken Bereich Zertifikate (Lokaler Computer) und dann Personal, und wählen Sie den Ordner Zertifikate aus.

- Klicken Sie mit der rechten Maustaste auf den Ordner Zertifikate, und navigieren Sie zu Alle Aufgaben > Erweiterte Vorgänge >, und wählen Sie Benutzerdefinierte Anforderung erstellen.... Der Assistent zur Zertifikatregistrierung wird angezeigt.

- Wählen Sie im Einführungsbildschirm die Option Weiter aus.

- Wählen Sie auf der Seite Richtlinie für die Zertifikatregistrierung auswählen die Option Ohne Registrierungsrichtlinie fortfahren, die unter Benutzerdefinierte Anforderung aufgeführt ist, und wählen Sie dann Weiter aus.

- Stellen Sie auf der Seite Benutzerdefinierte Anforderung sicher, dass als Vorlage der CNG-Schlüssel (Keine Vorlage) ausgewählt ist und dass das Anforderungsformat für Ihre Zertifizierungsstelle geeignet ist. PKCS 10 funktioniert mit der Microsoft-Zertifizierungsstelle. Wählen Sie Weiter, um zur nächsten Seite zu gelangen.

- Wählen Sie auf der Seite Zertifikatinformationen das Dropdown-Menü neben dem Wort Details aus, und klicken Sie dann auf die Schaltfläche Eigenschaften. Das Formular Zertifikateigenschaften wird angezeigt.

- Es geht über den Rahmen dieses Dokuments hinaus, alle Optionen für das Formular Zertifikateigenschaften anzugeben. Weitere Informationen finden Sie in der Microsoft-Dokumentation. Hier sind ein paar Hinweise und Tipps zu diesem Formular.

- Stellen Sie sicher, dass Sie alle erforderlichen Werte im Abschnitt Betreffname: auf der Registerkarte Betreff: ausfüllen.

- Stellen Sie sicher, dass der für Common name angegebene Wert auch im Abschnitt Alternativer Name angegeben ist.

- Legen Sie Type: auf DNS fest, geben Sie die URL in das Feld Value: (Wert) ein, und wählen Sie dann die Schaltfläche Add >.

- Wenn Sie für den Zugriff auf ECE mehrere URLs verwenden möchten, geben Sie in diesem Feld jeden alternativen Namen ein, und wählen Sie nach jedem Eintrag Add > (Hinzufügen).

- Stellen Sie sicher, dass Sie die Schlüsselgröße auf der Registerkarte Privater Schlüssel auf einen Wert größer als 1024 festlegen.

- Wenn Sie das Zertifikat zur Verwendung auf mehreren Webservern exportieren möchten, wie dies bei einer HA-Installation häufig der Fall ist, müssen Sie die Option Privaten Schlüssel exportieren auswählen. Andernfalls kann das Zertifikat nicht zu einem späteren Zeitpunkt exportiert werden.

- Die von Ihnen eingegebenen Werte und die von Ihnen vorgenommenen Auswahlen werden nicht validiert. Sie müssen sicherstellen, dass Sie alle erforderlichen Informationen angeben, da die Zertifizierungsstelle den CSR andernfalls nicht abschließen kann.

- Nachdem Sie alle Optionen ausgewählt haben, klicken Sie auf OK, um zum Assistenten zurückzukehren. Wählen Sie Weiter, um zur nächsten Seite zu gelangen.

- Wählen Sie auf der Seite Wo möchten Sie die Offlineanfrage speichern? einen Dateinamen an einem Speicherort aus, auf den Sie zugreifen können. Für die meisten CAs müssen Sie Base 64 als Format auswählen.

- Geben Sie die Datei an Ihre Zertifizierungsstelle weiter. Wenn der Kunde das Zertifikat signiert und Ihnen zurückgesendet hat, kopieren Sie das Zertifikat auf den Webserver, und fahren Sie mit den letzten Schritten fort.

- Navigieren Sie im Zertifikatverwaltungs-Snap-In für MMC zu Zertifikate (Lokaler Computer) > Personal, klicken Sie mit der rechten Maustaste auf Zertifikate, und wählen Sie Alle Aufgaben > Importieren.... Der Zertifikatimport-Assistent wird angezeigt.

- Wählen Sie im Einführungsbildschirm die Option Weiter aus.

- Wählen Sie im Bildschirm Datei zum Importieren das Zertifikat aus, das von Ihrer Zertifizierungsstelle signiert wurde, und wählen Sie dann Weiter aus.

- Stellen Sie sicher, dass Sie Alle Zertifikate im folgenden Speicher platzieren auswählen.

- Stellen Sie sicher, dass im Feld Zertifikatsspeicher: die Option Personal ausgewählt ist, und wählen Sie dann Weiter aus.

- Überprüfen Sie den letzten Bildschirm, und wählen Sie dann Fertig stellen, um den Import abzuschließen.

- Schließen der MMC-Konsole Wenn Sie aufgefordert werden, die Konsoleneinstellungen zu speichern, wählen Sie Nein. Dies hat keine Auswirkungen auf den Zertifikatimport.

- Fahren Sie mit dem nächsten wichtigen Schritt fort: Zertifikat an Website binden.

Schritt 1.2: Zertifikat an Website binden

Vorsicht: Sie müssen sicherstellen, dass das Feld für den Hostnamen leer gelassen wird und die Option "Angabe des Servernamens erforderlich" nicht im Feld "Websitebindung bearbeiten" ausgewählt ist. Wenn eine dieser Optionen konfiguriert ist, schlägt der SPOG fehl, wenn er versucht, mit ECE zu kommunizieren.

- Öffnen Sie den Internetinformationsdienste-Manager (IIS), falls Sie dies bisher noch nicht getan haben.

- Navigieren Sie im Bereich Verbindungen auf der linken Seite zu Sites, und wählen Sie Default Web Site (Standardwebsite).

Stellen Sie sicher, dass Sie den richtigen Websitenamen auswählen, wenn Sie einen anderen Websitenamen als die Standardwebsite verwenden möchten.

- Wählen Sie im rechten Bereich Aktionen die Option Bindings... (Bindungen) aus. Das Feld Site Bindings wird angezeigt.

- Wenn es keine Zeile mit Type, https und Port, 443 gibt, führen Sie Folgendes aus. Fahren Sie andernfalls mit dem nächsten wichtigen Schritt fort.

- Wählen Sie die Schaltfläche Hinzufügen..., um das Feld Websitebindung hinzufügen anzuzeigen.

- Wählen Sie im Dropdown-Menü Type (Typ) die Option https aus.

- Stellen Sie sicher, dass im Dropdown-Menü IP address: (IP-Adresse:) die Option All Unassigned (Alle nicht zugewiesen) angezeigt wird und das Feld Port: (Port:) 443 lautet.

- Stellen Sie sicher, dass Sie das Feld Hostname: leer lassen und die Option Angabe des Servernamens erforderlich nicht ausgewählt ist.

- Wählen Sie im Dropdown-Menü SSL certificate (SSL-Zertifikat) den Namen des Zertifikats aus, das dem zuvor erstellten Zertifikat entspricht.

- Wenn Sie sich nicht sicher sind, welches Zertifikat Sie auswählen möchten, können Sie über die Schaltfläche Select... (Auswählen) die auf dem Server vorhandenen Zertifikate anzeigen und durchsuchen.

- Verwenden Sie die Schaltfläche Anzeigen, um das ausgewählte Zertifikat anzuzeigen und zu überprüfen, ob die Details korrekt sind.

- Wählen Sie OK, um die Auswahl zu speichern.

- Wählen Sie die Zeile aus, die https in der Spalte Typ anzeigt, und wählen Sie dann die Schaltfläche Bearbeiten... aus. Das Feld Websitebindung bearbeiten wird angezeigt.

- Stellen Sie sicher, dass im Dropdown-Menü IP address: (IP-Adresse:) die Option All Unassigned (Alle nicht zugewiesen) angezeigt wird und das Feld Port: (Port:) 443 lautet.

- Stellen Sie sicher, dass das Feld Hostname: leer gelassen wurde und die Option Servernamensangabe erforderlich nicht ausgewählt ist.

- Wählen Sie im Dropdown-Menü SSL certificate (SSL-Zertifikat) den Namen des Zertifikats aus, das dem zuvor erstellten Zertifikat entspricht.

- Wenn Sie sich nicht sicher sind, welches Zertifikat Sie auswählen möchten, können Sie über die Schaltfläche Select... (Auswählen) die auf dem Server vorhandenen Zertifikate anzeigen und durchsuchen.

- Verwenden Sie die Schaltfläche Anzeigen, um das ausgewählte Zertifikat anzuzeigen und zu überprüfen, ob die Details korrekt sind.

- Wählen Sie OK, um die Auswahl zu speichern.

- Wählen Sie Schließen aus, um zum IIS-Manager zurückzukehren.

- Wenn es keine Zeile mit Type, https und Port, 443 gibt, führen Sie Folgendes aus. Fahren Sie andernfalls mit dem nächsten wichtigen Schritt fort.

- Schließen Sie den IIS-Manager.

Schritt 2: Konfigurieren der SSO für Partitionsadministrator

Mit der SSO-Konfiguration des Partitionsadministrators kann ECE automatisch ein Benutzerkonto auf Partitionsebene für jeden Administrator erstellen, der das ECE-Gadget in SPOG öffnet.

Hinweis: Sie müssen die SSO für Partitionsadministratoren konfigurieren, auch wenn Sie die SSO für Agenten oder Supervisoren nicht aktivieren möchten.

Schritt 2.1: Active Directory-Zertifikat (AD) abrufen und Schlüsselspeicher erstellen.

Dieser Schritt kann erforderlich sein, um die jüngsten Sicherheitsänderungen zu beheben, die Microsoft angekündigt hat. Wenn das Update nicht angewendet wird und keine Änderungen an der Domäne vorgenommen wurden, kann dies übersprungen werden.

Weitere Informationen finden Sie unter Microsoft KB4520412-Details.

- Rufen Sie das SSL-Zertifikat im Base 64-Format von Ihrem AD-Server ab, das Sie im Konfigurationsformular für den Partitionsadministrator angeben. Es wird eine Methode dargestellt.

- Verwenden Sie eine Workstation, um eine Kopie von OpenSSL für Windows von OpenSSL herunterzuladen und zu installieren. Die Light Edition ist ausreichend.

- Starten Sie die OpenSSL-Eingabeaufforderung.

- Führen Sie diesen Befehl aus. Ersetzen Sie den Servernamen durch den vollqualifizierten Namen Ihres Global Catalog-Domänencontrollers.

openssl s_client -connect gcdcsrv01.beispiel.local:3269 - Suchen Sie in der Ausgabe nach der Serverzertifikatzeile.

C:openssl s_client -connect 14.10.162.6:3269

CONNECTED(00000003)

depth=1 DC = com, DC = massivedynamic, CN = MassiveDynamic Enterprise CA

verify error:num=20:unable to get local issuer certificate

verify return:0

---

Certificate chain

0 s:

i:/DC=com/DC=massivedynamic/CN=MassiveDynamic Enterprise CA

1 s:/DC=com/DC=massivedynamic/CN=MassiveDynamic Enterprise CA

i:/C=US/OU=pki.uclabservices.com/O=Cisco Systems Inc/CN=UCLAB Services Root

---

Server certificate

-----BEGIN CERTIFICATE-----

MIIH1DCCBbygAwIBAgITJwAAAAbAAn/HKFuWCQAAAAAABjANBgkqhkiG9w0BAQsF

ADBcMRMwEQYKCZImiZPyLGQBGRYDY29tMR4wHAYKCZImiZPyLGQBGRYObWFzc2l2

ZWR5bmFtaWMxJTAjBgNVBAMTHE1hc3NpdmVEeW5hbWljIEVudGVycHJpc2UgQ0Ew

HhcNMjAwNDE1MDAxNDM0WhcNMjEwNDE1MDAxNDM0WjAAMIIBIjANBgkqhkiG9w0B

AQEFAAOCAQ8AMIIBCgKCAQEAxFajhqjrWqQHfqTXg+SXP5pzvNVrTHIigrAam8D0 - Kopieren Sie die Ausgabe von "-----BEGIN CERTIFICATE-----" auf "-----END CERTIFICATE-----". Stellen Sie sicher, dass die Posten "BEGIN CERTIFICATE" und "END CERTIFICATE" enthalten sind.

- Fügen Sie die Informationen, die Sie kopiert haben, in eine neue Textdatei ein, und speichern Sie diese auf dem Computer mit der CRT-Erweiterung.

- Kopieren Sie die Zertifikatsdatei auf einen der Anwendungsserver.

- Öffnen Sie eine RDP-Sitzung mit dem Anwendungsserver, auf den Sie das Zertifikat kopiert haben.

- Erstellen Sie einen neuen Java-Keystore.

- Öffnen Sie eine Eingabeaufforderung auf dem Anwendungsserver.

- Wechseln Sie in das Verzeichnis bin des ECE Java Development Kit (JDK).

- Führen Sie diesen Befehl aus. Ersetzen Sie die entsprechenden Werte.

keytool -import -trustcacerts -alias mydomaincontroller -file C:\temp\domainctl.crt -keystore c:\ece\pcce\mydomain.jks -storepass MyP@ssword

- Kopieren Sie in früheren Versionen als 12.6 den Schlüsselspeicher auf allen anderen Anwendungsservern in Ihrer Umgebung in den gleichen Pfad. Mit Version 12.6 kopieren Sie den Schlüsselspeicher an einen Ort, auf den Sie von der Workstation aus zugreifen können, wo Sie ECE konfigurieren.

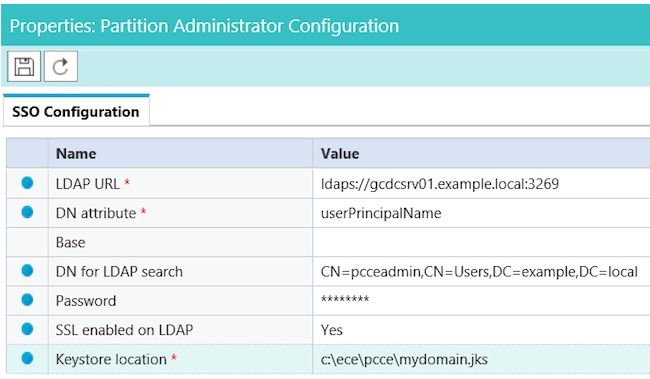

Schritt 2.2: Konfigurieren Sie ECE mit AD Lightweight Directory Access Protocol (LDAP)-Zugriffsinformationen.

- Navigieren Sie von einer Workstation oder einem Computer mit Internet Explorer 11 zur URL der Geschäftspartition.

Tipp: Die Business-Partition wird auch als Partition 1 bezeichnet. Bei den meisten Installationen kann auf die Business-Partition über eine URL zugegriffen werden, die ähnlich ist wie https://ece.example.com/default.

- Melden Sie sich als pa an und geben Sie das Passwort für Ihr System an.

- Nachdem Sie sich erfolgreich angemeldet haben, wählen Sie den Link Administration auf der ursprünglichen Konsole aus.

- Navigieren Sie zum Ordner SSO-Konfiguration, Administration > Partition: default > Security > SSO and Provisioning.

- Wählen Sie im oberen Bereich auf der rechten Seite den Eintrag Partition Administration Configuration (Partitionsverwaltungskonfiguration) aus.

- Geben Sie im unteren Bereich rechts die Werte für das Lightweight Directory Access Protocol (LDAP) und AD ein.

- LDAP-URL - Verwenden Sie als Best Practice den Namen eines Global Catalog (GC) Domain Controller.

Wenn Sie keinen GC verwenden, wird ein Fehler in den ApplicationServer-Protokollen wie folgt angezeigt.

Ausnahme bei LDAP-Authentifizierung <@>

javax.naming.PartialResultException: Nicht verarbeitete(r) Fortsetzungsverweis(e); verbleibender Name "DC=example,DC=com"- Unsicherer Port für globalen Katalog: 3268

- Der Port des sicheren globalen Katalogs ist 3269.

- DN-Attribut - Dies muss userPrincipalName sein.

- Base - Dies ist nicht erforderlich, wenn Sie ein GC verwenden. Andernfalls müssen Sie das korrekte Basis-LDAP-Format bereitstellen.

- DN für LDAP-Suche - Wenn Ihre Domäne keine anonyme Bindung zulässt, müssen Sie den Distinguished Name eines Benutzers angeben, der in der Lage ist, eine Bindung mit LDAP herzustellen und die Verzeichnisstruktur zu durchsuchen.

Tipp: Der einfachste Weg, den richtigen Wert für den Benutzer zu finden, ist die Verwendung des Tools Active Directory-Benutzer und -Computer. Diese Schritte zeigen, wie Sie diesen Wert finden.

- Wählen Sie im Menü Ansicht die Option Erweiterte Funktionen aus.

- Navigieren Sie zum Benutzerobjekt, klicken Sie mit der rechten Maustaste, und wählen Sie Eigenschaften aus.

- Wählen Sie die Registerkarte Attribute.

- Wählen Sie die Schaltfläche Filter und dann Nur Attribute mit Werten anzeigen.

- Finden Sie distinquishedName in der Liste, und doppelklicken Sie dann, um den Wert anzuzeigen.

- Markieren Sie den angezeigten Wert, kopieren Sie ihn, und fügen Sie ihn in einen Texteditor ein.

- Kopieren Sie den Wert aus der Textdatei, und fügen Sie ihn in das Feld DN für LDAP-Suche ein.

Der Wert muss ähnlich sein wie CN=pcceadmin, CN=Users, DC=example, DC=local

- Kennwort: Geben Sie das Kennwort für den angegebenen Benutzer ein.

- SSL aktiviert im LDAP - Dieses Feld ist für die meisten Kunden obligatorisch.

- Speicherort des Schlüsselspeichers - Dies muss der Speicherort des Schlüsselspeichers sein, in den Sie das SSL-Zertifikat von AD importiert haben. Im Beispiel ist dies c:\ece\pcce\mydomain.jks, wie im Bild gezeigt:

- LDAP-URL - Verwenden Sie als Best Practice den Namen eines Global Catalog (GC) Domain Controller.

- Wählen Sie das Symbol der Diskette, um die Änderungen zu speichern.

Schritt 3: Validierung der Konfigurationsdatei

Das Ausfüllen dieses Abschnitts ist für alle 12.0-Installationen obligatorisch. Für jede andere Version als 12.0 können Sie diesen Abschnitt überspringen.

Es gibt zwei weitere Szenarien mit allen Versionen, in denen dieser Schritt erforderlich sein kann. Zum einen, wenn ECE in einer hochverfügbaren Konfiguration installiert wurde. Der zweite und häufigere Fall tritt ein, wenn der Hostname des Webservers nicht mit dem Namen übereinstimmt, den Sie für den Zugriff auf ECE verwenden. Wenn Sie beispielsweise den ECE-Webserver auf einem Server mit dem Hostnamen UCSVRECEWEB.example.com installieren, die Benutzer jedoch auf die ECE-Webseiten mit der URL chat.example.com zugreifen, muss dieser Abschnitt abgeschlossen sein. Wenn der Hostname des Servers und die URL, über die Sie auf ECE zugreifen, identisch sind und Sie Version 12.5 oder höher installiert haben, können Sie diesen Schritt überspringen und den Abschnitt abschließen.

Ersetzen Sie {ECE_HOME} durch den physischen Speicherort, an dem Sie ECE installiert haben. Wenn Sie beispielsweise ECE unter C:\Cisco installiert haben, ersetzen Sie {ECE_HOME} an jedem Speicherort durch C:\Cisco.

Tipp: Verwenden Sie einen Texteditor wie Notepad++ anstelle von Notepad oder Wordpad, da diese die Zeilenenden nicht richtig interpretieren.

- Öffnen Sie eine Remotedesktopsitzung mit allen ECE-Webservern in Ihrer Bereitstellung.

- Navigieren Sie zu diesem Pfad, {ECE_HOME}\eService\templates\finesse\gadget\spog.

- Suchen Sie die Datei spog_config.jsfile, und erstellen Sie eine Sicherungskopie an einem sicheren Speicherort.

- Öffnen Sie die aktuelle Datei spog_config.jsfile in einem Texteditor.

- Suchen Sie nach diesen beiden Posten, und aktualisieren Sie sie entsprechend Ihrer Bereitstellung.

Bei "web_server_protocol" muss es sich um "https" handeln, ggf. muss eine Aktualisierung durchgeführt werden.

Aktualisieren Sie web_server_name, um den vollqualifizierten Namen zu erhalten, den Sie für den Zugriff auf ECE zugewiesen haben. Beispiel: ece.example.com- var web_server_protocol = "https";

- var web_server_name = "ece.example.com";

- Speichern Sie die Änderungen.

- Wiederholen Sie den Vorgang auf allen anderen Webservern in Ihrer Bereitstellung.

Schritt 4: ECE zum PCCE-Bestand hinzufügen

Ab Version 12.0 bietet PCCE drei verschiedene Bereitstellungsoptionen: 2000 Agent (2K Agent), 4000 Agent (4K Agent) und 12000 Agent (12K Agent). Diese drei Bereitstellungsoptionen können in zwei Gruppen unterteilt werden: 2K Agent und 4K/12K Agent. Sie sind auf diese Weise getrennt, da es einige grundlegende Unterschiede gibt, wie sie in SPOG aussehen. Ein sehr grober Vergleich der beiden Methoden folgt diesem Absatz. In diesem Dokument werden keine spezifischen Schritte zum Hinzufügen einer Komponente zum Bestand beschrieben. Einzelheiten zu diesem Prozess finden Sie unter den Links am Ende dieses Dokuments. Dieser Abschnitt behandelt spezifische Details, die beim Hinzufügen von ECE zu PCCE überprüft werden müssen. In diesem Dokument wird außerdem davon ausgegangen, dass die PCCE-Installation abgeschlossen ist und dass Sie auf andere Aspekte der Lösung zugreifen und diese konfigurieren können.

- 2.000 Agenten-Bereitstellung

- Die Erstkonfiguration der PCCE-Komponenten erfolgt vollständig über die CCE-Administration und erfolgt automatisiert.

- Neue Komponenten werden auf der Inventarseite über ein Popup-Feld hinzugefügt, in das Sie Details wie IP- oder Hostname und erforderliche Anmeldedaten oder eine komponentenspezifische Konfiguration eingeben.

- 4000 und 1200 Agenten-Bereitstellung

- Ein Großteil der Erstkonfiguration entspricht den für UCCE verwendeten Schritten.

- Komponenten werden über eine CSV-Datei (Comma-Separated Values, durch Komma getrennte Werte) hinzugefügt, die Sie von der CCE-Verwaltung herunterladen, nach Ihrer spezifischen Installation ausfüllen und dann hochladen.

- Für die Erstbereitstellung müssen bestimmte Komponenten in die erste CSV-Datei aufgenommen werden.

- Komponenten, die bei der Ersteinrichtung des Systems nicht hinzugefügt wurden, werden über CSV-Dateien hinzugefügt, die die erforderlichen Informationen enthalten

Schritt 4.1: ECE-Webserverzertifikat in den Java-Schlüsselspeicher hochladen

- Wenn selbstsignierte Zertifikate verwendet werden

- Öffnen Sie eine Remote-Desktop-Verbindung zum primären, side-A Administration Data Server (ADS).

- Öffnen Sie Internet Explorer 11 als Administrator und navigieren Sie zur ECE-Geschäftspartition.

- Klicken Sie auf das Symbol eines Vorhängeschlosses rechts in der URL-Leiste und wählen Sie dann Zertifikate anzeigen.

- Wählen Sie im Feld Zertifikat die Registerkarte Details aus.

- Wählen Sie In Datei kopieren... am unteren Rand der Registerkarte aus.

- Wählen Sie im Zertifikatexport-Assistenten die Option Weiter aus, bis Sie die Seite Dateiformat exportieren erreichen. Stellen Sie sicher, dass Sie das Base-64-codierte X.509-Format (.CER) auswählen.

- Speichern Sie das Zertifikat an einem Speicherort wie c:\Temp\Certificates auf dem ADS-Server, um den Export abzuschließen.

- Kopieren Sie das Zertifikat auf alle anderen ADS-Server.

- Öffnen Sie eine administrative Eingabeaufforderung.

- Wechseln Sie in das Java Home-Verzeichnis und anschließend in das bin-Verzeichnis. Auf das Java-Stammverzeichnis kann wie folgt zugegriffen werden: cd %JAVA_HOME%\bin

- Sichern Sie die aktuelle Datei cacerts. Kopieren Sie die Datei cacerts von %JAVA_HOME%\lib\security an einen anderen Speicherort.

- Führen Sie diesen Befehl aus, um das zuvor gespeicherte Zertifikat zu importieren. Wenn Ihr Kennwort für den Schlüsselspeicher nicht "change eit" lautet, aktualisieren Sie den Befehl, damit er mit Ihrer Installation übereinstimmt.

keytool -keystore ../lib/security/cacerts -storepass changeit -import -alias <FQDN des ECE-Servers> -Datei <Speicherort des Zertifikats> - Starten Sie den ADS-Server neu.

- Wiederholen Sie die Schritte 8-12 für die anderen ADS-Server.

- Wenn CA-signierte Zertifikate verwendet werden

- Holen Sie sich das Stamm- und Zwischenzertifikat im DER/PEM-Format und kopieren Sie es an einen Speicherort wie C:\Temp\certificates auf allen ADS-Servern.

Hinweis: Wenden Sie sich an den CA-Administrator, um diese Zertifikate zu erhalten.

- Öffnen Sie eine Remote-Desktop-Verbindung zum primären ADS an Seite A.

- Öffnen Sie eine administrative Eingabeaufforderung.

- Wechseln Sie in das Java Home-Verzeichnis und anschließend in das bin-Verzeichnis. Auf das Java-Stammverzeichnis kann wie folgt zugegriffen werden: cd %JAVA_HOME%\bin

- Sichern Sie die aktuelle Datei cacerts. Kopieren Sie die Datei cacerts von %JAVA_HOME%\lib\security an einen anderen Speicherort.

- Führen Sie diesen Befehl aus, um das zuvor gespeicherte Zertifikat zu importieren. Wenn Ihr Kennwort für den Schlüsselspeicher nicht "change eit" lautet, aktualisieren Sie den Befehl, damit er mit Ihrer Installation übereinstimmt.

keytool -keystore ../lib/security/cacerts -storepass changeit -trustcacerts -import -alias <Name der CA-Root> -Datei <Speicherort, an dem Sie das Root-Zertifikat gespeichert haben> - Wiederholen Sie Schritt 6, und importieren Sie ggf. das Zwischenzertifikat.

- Starten Sie den ADS-Server neu.

- Wiederholen Sie die Schritte 2-12 für alle anderen ADS-Server.

- Holen Sie sich das Stamm- und Zwischenzertifikat im DER/PEM-Format und kopieren Sie es an einen Speicherort wie C:\Temp\certificates auf allen ADS-Servern.

Schritt 4.2: ECE-Datenserver zum Bestand hinzufügen

- Während der Datenserver im Systembestand vorhanden sein muss, findet keine direkte Kommunikation zwischen dem PCCE ADS und dem Datenserver statt

- Wenn ECE in der Bereitstellung mit 1500 Agenten bereitgestellt wird, ist der Datenserver der Dienstserver.

- Wenn ECE in einer HA-Konfiguration installiert ist, nur Services-Server Seite A hinzufügen

Schritt 4.3: ECE-Webserver zum Bestand hinzufügen

- Stellen Sie sicher, dass Sie den Webserver mit dem vollqualifizierten Namen hinzufügen

- Dieser Name muss entweder mit dem allgemeinen Namen im ECE-Zertifikat übereinstimmen oder als SAN (Subject Alternative Name) aufgeführt sein.

- Sie dürfen nicht nur den Hostnamen oder die IP-Adresse verwenden.

- Der Benutzername und das Kennwort für ECE müssen die Anmeldeinformationen für die PA-Anmeldung sein.

- Stellen Sie sicher, dass die Anwendungsinstanz korrekt ist.

- Beim Namen der Anwendungsinstanz wird die Groß-/Kleinschreibung beachtet.

- Für die 2000 Agent PCCE-Bereitstellungen ist die Anwendungsinstanz MultiChannel.

- Bei PCCE-Bereitstellungen mit 4000/12000 Agenten enthält die Anwendungsinstanz den Standort und das Peripheriegerät als Teil des Namens.

- Wenn ECE mit mehr als einem Webserver installiert wird, z. B. in der Bereitstellung mit 1500 Agenten oder in einer Bereitstellung mit 400 Agenten-HA, können Sie entweder die URL, die auf den Load Balancer verweist, oder die URL, die auf jeden einzelnen Webserver verweist, als vollqualifizierten Namen des Webservers verwenden. Die beste Vorgehensweise besteht darin, einen Load Balancer zu verwenden.

- Wenn Sie mehr als eine ECE-Bereitstellung haben oder wenn Sie jeden einzelnen Webserver in der Bereitstellung mit mehr als einem hinzufügen möchten, wählen Sie den richtigen Webserver aus, wenn Sie das ECE-Gadget in SPOG öffnen.

Schritt 5: Integration von ECE mit PCCE

- Melden Sie sich bei der CCE-Verwaltung als Administrator an.

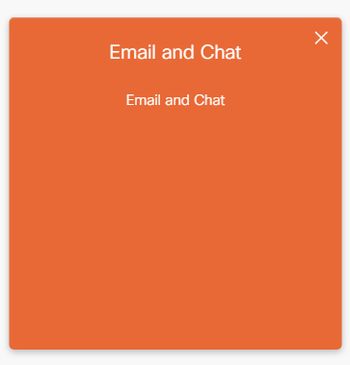

- Wählen Sie die E-Mail- und Chat-Karte und anschließend den Link für E-Mail und Chat aus, wie im Bild gezeigt.

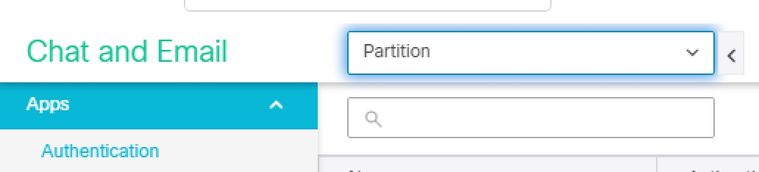

- Überprüfen Sie den aktuell ausgewählten Server im Dropdown-Menü Device Name (Gerätename). Wenn Sie beide Webserver in einer HA-Installation hinzugefügt haben, können Sie einen Webserver auswählen. Wenn Sie Ihrem System zu einem späteren Zeitpunkt eine zweite ECE-Bereitstellung hinzufügen, stellen Sie sicher, dass Sie den entsprechenden Server auswählen, bevor Sie fortfahren.

- Wählen Sie im Dropdown-Menü neben Chat und E-Mail die Option Partition oder Global aus, wie im Bild gezeigt.

- Wählen Sie im oberen Menü die Option Integration, klicken Sie dann auf den Pfeil neben Unified CCE, und wählen Sie den zweiten Unified CCE aus, wie im Bild dargestellt.

- Füllen Sie die Werte auf der Registerkarte AWDB-Details für Ihre Installation aus, und wählen Sie dann die Schaltfläche Speichern.

- Wählen Sie die Registerkarte Konfiguration, und führen Sie den Vorgang wie folgt aus.

- Wählen Sie das Dropdown-Menü neben Anwendungsinstanz und anschließend die für ECE erstellte Anwendungsinstanz aus.

Hinweis: Dies darf nicht die Anwendungsinstanz sein, die mit UQ beginnt.

- Wählen Sie den grünen Kreis mit weißer Pluszeichen-Taste

wählen Sie den Agenten-PG.

wählen Sie den Agenten-PG.

- Wählen Sie die Agenten-PGs (oder Agenten-PGs, wenn mehrere vorhanden sind).

- Wählen Sie Speichern, nachdem Sie alle Agenten-PGs hinzugefügt haben.

Warnung: Wenn Sie Speichern auswählen, ist das System permanent mit PCCE verbunden und kann nicht rückgängig gemacht werden. Wenn in diesem Abschnitt Fehler auftreten, müssen Sie ECE vollständig deinstallieren und alle Datenbanken löschen. Installieren Sie ECE dann so, als handele es sich um eine Neuinstallation.

- Wählen Sie das Dropdown-Menü neben Anwendungsinstanz und anschließend die für ECE erstellte Anwendungsinstanz aus.

Schritt 6: ECE-Integration validieren

- Überprüfen Sie in CCE Administration (CCE-Verwaltung), ob in der oberen Statusleiste keine Warnungen angezeigt werden. Wenn Warnmeldungen vorhanden sind, wählen Sie das Wort Warnmeldungen aus, und überprüfen Sie die Seite "Inventar", um sicherzustellen, dass keine Warnmeldungen für die ECE-Server vorhanden sind.

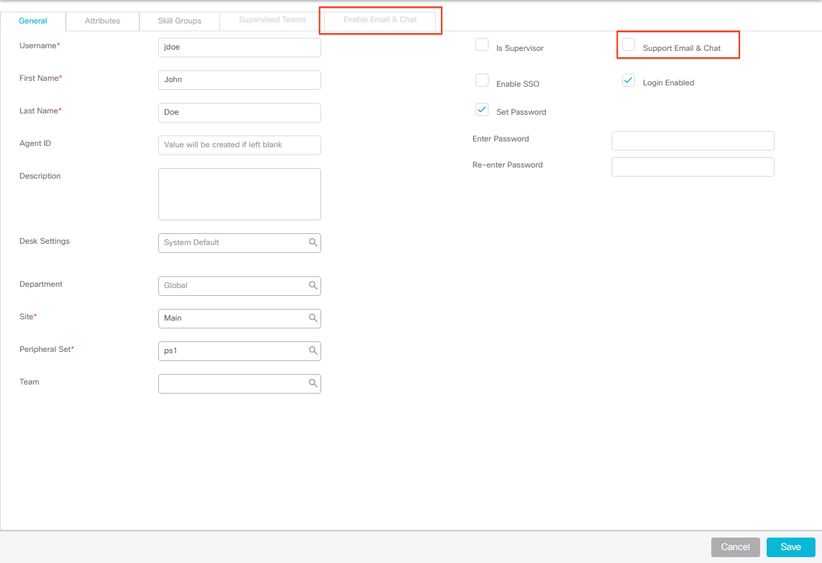

- Wählen Sie in der Navigationsleiste links Benutzer und dann Agenten aus.

- Wählen Sie einen Agenten aus der Liste aus, und überprüfen Sie dies.

- Auf der Registerkarte "Allgemein" sehen Sie jetzt ein neues Kontrollkästchen für Support-E-Mail und Chat.

- Jetzt sehen Sie eine neue Registerkarte mit der Bezeichnung E-Mail & Chat aktivieren, wie in der Abbildung dargestellt.

- Aktivieren Sie einen Test-Agent für ECE.

- Aktivieren Sie das Kontrollkästchen Support E-Mail & Chat, und beachten Sie, dass die Registerkarte E-Mail & Chat aktivieren jetzt ausgewählt werden kann.

- Wählen Sie die Registerkarte E-Mail & Chat aktivieren, und geben Sie im Feld Screename einen Wert an.

- Wählen Sie Speichern, um den Benutzer zu aktualisieren.

- Sie erhalten eine Erfolgsmeldung.

- Vergewissern Sie sich, dass ECE aktualisiert wurde.

- Wählen Sie die Navigationstaste Übersicht und anschließend die Karte und den Link E-Mail und Chat.

- Wählen Sie im Dropdown-Menü neben Chat und E-Mail den Namen aus, der der Abteilung des Agenten entspricht.

Hinweis: Die Serviceabteilung in ECE enthält alle Objekte, die der Abteilung Global in PCCE angehören. Der Abteilungsname Service ist daher ein reservierter Wert.

- Wählen Sie im oberen Menü die Option Benutzerverwaltung und dann Benutzer im Menü unter Chat und E-Mail aus.

- Überprüfen Sie, ob der neue Agent in der Liste angezeigt wird.

Fehlerbehebung

Es wird empfohlen, mehrere Tools herunterzuladen und auf den ECE-Servern zu speichern. Diese erleichtern die Fehlerbehebung und Wartung der Lösung über einen längeren Zeitraum hinweg.

- Ein Texteditor wie Notepad++

- Ein Archivierungstool wie 7-Zip

- Eines der vielen Tail for Windows-Programme

Hier einige Beispiele:

Um Integrationsprobleme zu beheben, müssen Sie zunächst einige wichtige Protokolldateien und deren Speicherort kennen.

-

Dateinamen und Speicherorte auf ECE

Das ECE-System enthält viele Protokolle. Diese Protokolle sind nur die hilfreichsten, wenn Sie versuchen, ein Integrationsproblem zu beheben.

Protokolldatei Server Namenskonvention Beschreibung Anwendungsserver K/A eg_log_{HOSTNAME}_ApplicationServer.log Protokolle vom Wildfly-Server Externe Agentenzuweisung C/S eg_log_{HOSTNAME}_EAAS-process.log Interaktion mit MR PG Externes Agenten-Messaging C/S eg_log_{HOSTNAME}_EAMS-process.log Interaktion mit dem CTI-Server Stammprotokolle C/A/M/S egpl_root_{HOSTNAME}.log Zwischenprozessprotokolle, HazelCast, allgemeine Fehler Komponentenstatus C/A/M/S eg_log_{HOSTNAME}_component-status.log Prozessstart und Abschluss der Dateikopie Prozessstarter C/A/M/S eg_log_{HOSTNAME}_ProcessLauncher.log Allgemeine Protokolle für Service- und Prozessstart Distributed Services-Manager C/S eg_log_{HOSTNAME}_DSMController.log Protokolle, die das Starten und Beenden des Prozesses auf dem Dienstserver anzeigen

Serverschlüssel:- C = Kollokierter Server

- A = Anwendungsserver

- S = Services-Server

- M = Messaging-Server

Die meisten Protokolldateien enthalten auch zwei weitere Protokolle, die mit ihnen verknüpft sind.

-

eg_log_{SERVERNAME}_{PROCESS}.log - Primärprozesslog

-

eg_log_dal_connpool_{SERVERNAME}_{PROCESS}.log - Verwendung des Verbindungspools

-

eg_log_query_timeout_{SERVERNAME}_{PROCESS}.log - Wird aktualisiert, wenn eine Abfrage aufgrund eines Timeouts fehlschlägt

-

Dateinamen und Speicherorte auf PCCE

PCCE-Protokolle für Integrationsprobleme befinden sich alle auf Seite A des ADS. Nachfolgend sind die Protokolle aufgeführt, die bei der Behebung von Integrationsproblemen am wichtigsten sind. Sie finden alle unter C:\icm\tomcat\logs.

Protokolldatei Namenskonvention Beschreibung CCBU CCBU.{JJJJ}-{MM}-{DD}T{hh}-{mm}-{ss}.{msec}.startup.log Primärprotokoll für CCE-Administrator und alle zugehörigen Webanwendungen CCBU-Fehler Fehler:{JJJJ}-{MM}-{DD}T{hh}-{mm}-{ss}.{msec}.startup.log Fehler, die vom CCE-Administrator und den zugehörigen Webanwendungen erkannt werden. Catalina Katalina.{JJJJ}-{MM}-{DD}.log Tomcat natives Protokoll, zeigt Zertifikatfehler an Tomcat stdout tomcat9-stdout.{JJJJ}-{MM}-{DD}.log Standard-Out-Protokollnachrichten von Tomcat Tomcat stderr tomcat9-stderr.{JJJJ}-{MM}-{DD}.log Standard-Fehlerprotokollmeldungen von Tomcat

Von diesen Protokollen werden die ersten drei am häufigsten angefordert und geprüft.Gehen Sie folgendermaßen vor, um Ablaufverfolgungsebenen festzulegen und die erforderlichen Protokolle zu sammeln.

-

Konfiguration der Ablaufverfolgungsebene

Dieser Abschnitt gilt nur für die ECE. Für die von PCCE benötigten Protokolle wurde die Ablaufverfolgungsebene von Cisco festgelegt, und sie können nicht geändert werden.- Navigieren Sie von einer Workstation oder einem Computer mit Internet Explorer 11 zur URL der Systempartition.

Tipp: Die Systempartition wird auch als Partition 0 bezeichnet. Bei den meisten Installationen kann auf die Systempartition über eine URL zugegriffen werden, die der URL https://ece.example.com/system ähnlich ist.

- Melden Sie sich als an, und geben Sie das Kennwort für Ihr System ein.

- Nachdem Sie sich erfolgreich angemeldet haben, wählen Sie den Link System auf der ursprünglichen Konsole aus.

- Erweitern Sie auf der Seite System die Menüoption System > Shared Resources > Logger > Processes (System > Gemeinsam genutzte Ressourcen > Protokollierung > Prozesse).

- Suchen Sie im oberen rechten Bereich nach dem Prozess, den Sie ändern möchten, und wählen Sie ihn aus.

Hinweis: In einem HA-System und in einem System mit mehr als einem Anwendungsserver werden Prozesse mehr als einmal aufgeführt. Um sicherzustellen, dass Sie die Daten erfassen, legen Sie die Ablaufverfolgungsebene für alle Server fest, die den Prozess enthalten. - Wählen Sie im unteren rechten Fensterbereich das Dropdown-Menü für die maximale Verfolgungsebene aus, und wählen Sie den entsprechenden Wert aus.

In ECE sind 8 Ablaufverfolgungsebenen definiert. Die 4 in dieser Liste sind diejenigen, die am häufigsten verwendet werden.- 2 - Fehler - Standard-Ablaufverfolgungsebene für Prozesse

- 4 - Info - Nachverfolgungsebene wird im Allgemeinen für die Problembehebung verwendet

- 6 - DBBquery - Hilfreich bei der frühzeitigen Diagnose von Problemen in der Einrichtung oder bei komplexeren Problemen

- 7 - Fehlerbehebung - sehr ausführliche Ausgabe, nur bei den komplexesten Problemen erforderlich

Hinweis: Belassen Sie für einen längeren Zeitraum keinen Prozess bei 6 - dBquery oder höher und in der Regel nur unter Anleitung des TAC.

Die meisten Prozesse auf Ablaufverfolgungsebene belassen, 2-Error. Wenn Sie Ebene 7 oder 8 auswählen, müssen Sie auch eine maximale Dauer auswählen. Wenn die maximale Dauer erreicht ist, kehrt die Ablaufverfolgungsebene zur letzten festgelegten Ebene zurück.

Ändern Sie diese vier Prozesse nach der Einrichtung des Systems in die Nachverfolgungsebene 4.- EAAS-Prozess

- EAMS-Prozess

- dx-Prozess

- rx-Prozess

- Klicken Sie auf das Symbol zum Speichern, um die neue Ablaufverfolgungsebene festzulegen.

- Navigieren Sie von einer Workstation oder einem Computer mit Internet Explorer 11 zur URL der Systempartition.

-

Protokolldateierfassung

- Öffnen Sie eine Remotedesktopsitzung mit dem Server, auf dem der erforderliche Prozess protokolliert wird.

- Navigieren Sie zum Speicherort der Protokolldatei.

- ECE-Server

Protokolle werden wie folgt geschrieben.

- Standardmäßig werden Protokolle in Dateien mit einer maximalen Größe von 5 MB geschrieben.

- Wenn eine Protokolldatei den konfigurierten Maximalwert erreicht, wird sie im Format {LOGNAME}.log umbenannt.{#}

- ECE speichert die letzten 49 Protokolldateien sowie die aktuelle Datei

- Das aktuelle Protokoll endet immer mit .log und keine Nummer danach

- Protokolle werden weder archiviert noch komprimiert

- Die meisten Protokolle haben eine gemeinsame Struktur.

- Protokolldateien verwenden <@>, um Abschnitte zu trennen

- Protokolle werden immer in GMT+0000 Zeit geschrieben

ECE-Protokolle werden je nach Installation an verschiedenen Orten gespeichert.

- 400 Agentenbereitstellungen

- einseitig

- Server: Kollokierter Server

- Ort: {ECE_HOME}\eService_RT\logs

- Hohe Verfügbarkeit

- Server: Beide Server

- Ort: {ECE_HOME}\eService\logs

- Das für die DFS-Freigabe (Distributed File System) erstellte Verzeichnis enthält nur Protokolle für die Installation und Upgrades.

- Nur der Server, der die Rolle des Distributed Systems Managers (DSM) innehat, schreibt Protokolle für die Komponenten, die Teil der Rolle "Services" sind

- Der Besitzer der DSM-Rolle befindet sich im Windows Task-Manager auf der Registerkarte "Prozesse". Auf diesem Server befinden sich 10-15 Java-Prozesse, die sich nicht auf dem sekundären Server befinden.

- Zu den Komponenten von DSM gehören EAAS, EAMS, Retriever, Dispatcher, Workflow usw.

- einseitig

- 1.500 Mitarbeiterbereitstellungen

- Protokolle auf dem Server, der die Rolle hostet

- Ort: {ECE_HOME}\eService\logs

- Mit Ausnahme des Services-Servers werden auf allen Servern Protokolle für alle mit der Komponente verknüpften Prozesse ausgeführt und geschrieben.

- In einer hochverfügbaren Bereitstellung wird der Services-Server in einer Aktiv/Standby-Konfiguration betrieben.

- Nur der Server, der die Rolle des Distributed Systems Managers (DSM) innehat, schreibt Protokolle

- Der Besitzer der DSM-Rolle kann anhand der Anzahl der Prozesse im Windows Task-Manager identifiziert werden. Auf dem primären Server werden 10 bis 15 Java-Prozesse ausgeführt, auf dem sekundären Server nur 4

- PCCE-Server

- Die erforderlichen Protokolle von PCCE finden Sie unter: C:\icm\tomcat\logs

- Tomcat-Protokolle werden nicht übertragen oder archiviert.

- Protokolle werden in lokaler Serverzeit geschrieben

- ECE-Server

- Sammeln Sie alle Protokolle, die erstellt oder geändert wurden, nachdem das Problem festgestellt wurde.

Eine vollständige Erläuterung der Protokolle und der festgestellten Probleme geht über den Rahmen dieses Dokuments hinaus. Einige häufige Fragen, was zu überprüfen ist, und einige mögliche Lösungen sind wie folgt.- Zertifikatbezogene Probleme

- Zertifikat nicht importiert

- Verhalten: Wenn Sie versuchen, das ECE-Gadget in SPOG zu öffnen, sehen Sie den Fehler "Beim Laden der Seite ist ein Fehler aufgetreten. Wenden Sie sich an den Administrator."

- Überprüfen: Das Catalina-Protokoll auf PCCE auf ähnliche Fehler

javax.net.ssl.SSLHandshakeException: sun.security.validator.ValidatorException: Fehler beim Erstellen des PKIX-Pfads: sun.security.provider.certpath.SunCertPathBuilderException: kein gültiger Zertifizierungspfad für das angeforderte Ziel gefunden - Auflösung: Stellen Sie sicher, dass Sie das ECE-Webserverzertifikat oder die entsprechenden Zertifizierungsstellenzertifikate in den Schlüsselspeicher des ADS importiert haben.

- Zertifikatkonflikt

- Verhalten: Wenn Sie versuchen, das ECE-Gadget in SPOG zu öffnen, wird ein Fehler angezeigt, der darauf hinweist, dass der allgemeine Name oder alternative Name des Zertifikats nicht mit dem konfigurierten Namen übereinstimmt.

- Überprüfen: SSL-Zertifikat validieren

- Auflösung: Stellen Sie sicher, dass entweder das Feld "Common Name" im Betreff oder eines der DNS-Felder im Feld "Subject Alternate Name" (Alternativer Betreffname) den vollqualifizierten Namen enthält, den Sie in SPOG als Webservernamen eingegeben haben.

- Zertifikat nicht importiert

- Systemprobleme

- Dienst nicht gestartet

- Verhalten: Wenn Sie versuchen, das ECE-Gadget in SPOG zu öffnen, sehen Sie den Fehler: "Die Webseite unter https://{url} ist möglicherweise vorübergehend nicht erreichbar, oder sie wurde dauerhaft an eine neue Adresse verschoben."

- Überprüfen: Überprüfen Sie, ob der Windows-Dienst - Cisco-Dienst auf allen ECE-Servern mit Ausnahme des Webservers gestartet wurde. Überprüfen der Stammprotokolle auf dem Anwendungsserver auf Fehler

- Lösung: Starten Sie den Cisco Service für alle ECE-Services.

- Dienst nicht gestartet

- Konfigurationsproblem

- LDAP-Konfiguration

- Verhalten: Wenn Sie versuchen, das ECE-Gadget in SPOG zu öffnen, sehen Sie den Fehler "Beim Laden der Seite ist ein Fehler aufgetreten. Wenden Sie sich an den Administrator."

- Überprüfen: Erhöhen Sie die Ablaufverfolgungsebene des Anwendungsservers auf Ebene 7 - Debuggen, versuchen Sie dann erneut, sich anzumelden, und überprüfen Sie das Anwendungsserverprotokoll. Suchen Sie nach dem Wort LDAP.

- Auflösung: Validieren Sie die LDAP-Konfiguration für die SSO des Partitionsadministrators, um sicherzustellen, dass sie korrekt ist.

- LDAP-Konfiguration

- Zertifikatbezogene Probleme

Zugehörige Informationen

Dies sind die wichtigsten Dokumente, die vor der Installation oder Integration von ECE eingehend geprüft werden müssen. Dies ist keine umfassende Liste von ECE-Dokumenten.

Achtung: Die meisten ECE-Dokumente haben zwei Versionen. Bitte stellen Sie sicher, dass Sie die Versionen für PCCE herunterladen und verwenden. Der Titel des Dokuments ist entweder für Packaged Contact Center Enterprise oder (für PCCE) oder (für UCCE und PCCE) nach der Versionsnummer angegeben.

Überprüfen Sie vor der Installation, dem Upgrade oder der Integration auf der Startseite der Cisco Enterprise Chat- und E-Mail-Dokumentation auf Updates.

https://www.cisco.com/c/en/us/support/customer-collaboration/cisco-enterprise-chat-email/series.html

- 12.0

- 12.5

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

29-Jul-2020 |

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Robert W RogierCisco TAC

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback