Konfigurieren der CMS-LDAP-Integration

Download-Optionen

-

ePub (321.7 KB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

In diesem Dokument werden die einzelnen Schritte zur Integration des Lightweight Directory Access Protocol (LDAP) in den Cisco Meeting Server (CMS) beschrieben.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in den folgenden Bereichen verfügen:

-

CMS Callbridge Version 2.9 oder höher

-

Microsoft Lightweight Directory Access Protocol (LDAP)

Verwendete Komponenten

Die Informationen in diesem Dokument basieren auf CMS 3.0.

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Hintergrundinformationen

In diesem Dokument werden einige Themen behandelt, die sich mit der LDAP-Integration in das CMS befassen. Es enthält außerdem Schritte zum Migrieren von Active Directory-Konfigurationen von der CMS-GUI in Configuration > Active Directory zur API.

Hinweis: Für CMS werden nur die LDAP-Server Microsoft Active Directory, OpenLDAP, Directory LDAP3 und Oracle Internet Directory unterstützt.

Hinweis: LDAP-Konfigurationen in der Web-GUI können in zukünftigen Versionen von CMS entfernt werden.

Konfigurieren

Das einzige Szenario, in dem Sie die LDAP-Konfiguration innerhalb der Webschnittstelle konfigurieren würden, ist, wenn Sie über eine einzige LDAP-Quelle für den Import in CMS verfügen.

Hinweis: Active Directory kann in späteren Versionen von CMS aus der Web-GUI entfernt werden.

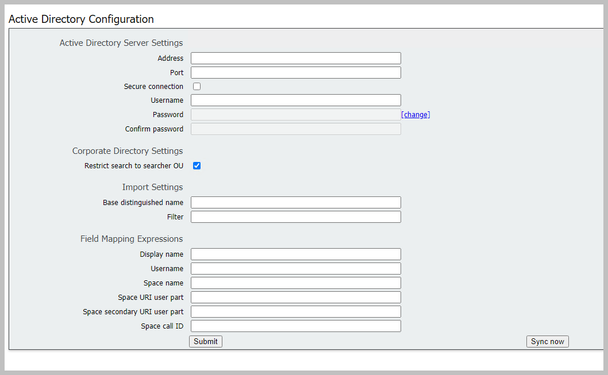

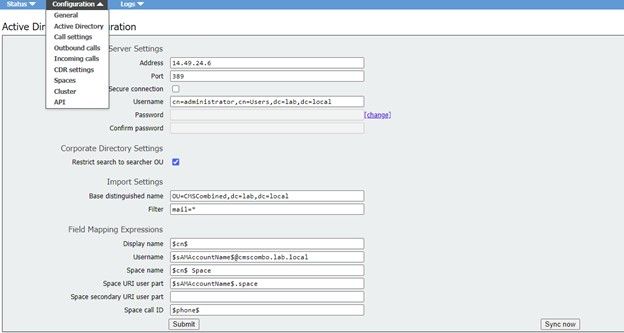

Active Directory-Servereinstellungen

Konfigurieren Sie die Verbindung zum LDAP-Server wie folgt:

| Adresse | Dies ist der Hostname oder die IP-Adresse Ihres LDAP-Servers. |

| Anschluss | 389 für unsichere und 636 für sichere Verbindung (muss das Kontrollkästchen für sichere Verbindung aktivieren) |

| Benutzername | Der Distinguished Name (DN) eines registrierten Benutzers. Sie können eine speziell für diesen Zweck. Beispiel: cn=Tyler Evans,cn=Users,OU=Engineering,dc=YourCompany,dc=com |

| Kennwort | Das Kennwort für den von Ihnen verwendeten Benutzernamen |

| Sichere Verbindung | Aktivieren Sie dieses Kontrollkästchen bei Verwendung von Port 636. |

Importeinstellungen

Die Importeinstellungen werden verwendet, um zu steuern, welche Benutzer importiert werden:

| Basierender Distinguished Name | Der Knoten in der LDAP-Struktur, aus dem Benutzer importiert werden sollen. In diesem Beispiel ist es sinnvoll, dass Basis-DN Benutzer importiert |

Beispiel: cn=Users,dc=sales,dc=YourCompany,dc=com |

| Filter | Ein Filterausdruck, der von den Attributwerten in einem Benutzer-LDAP erfüllt werden muss. aufzeichnen. Die Syntax für das Feld Filter wird in rfc4515 beschrieben. |

Beispiel: mail=* |

Feldzuordnungsausdrücke

Die Feldzuordnungsausdrücke steuern, wie die Feldwerte in den Meeting Server-Benutzerdatensätzen aus den Feldwerten in den entsprechenden LDAP-Datensätzen erstellt werden.

| Anzeigename |

| Benutzername |

| Space-Name |

| Space URI-Benutzerteil |

| Sekundärer Space URI-Benutzerteil |

| Space-Anruf-ID |

Ausfallsichere/skalierbare Bereitstellung

Es gibt zwei Szenarien, in denen Sie LDAP innerhalb der API konfigurieren müssen. Ein Szenario ist, wenn Sie eine Cluster-Bereitstellung von drei oder mehr Knoten haben, und das zweite Szenario ist, wenn Sie mehr als eine LDAP-Quelle zum Importieren von Benutzern haben.

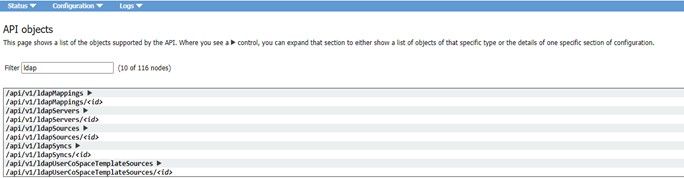

Webschnittstelle-API

Navigieren Sie zur API-Webschnittstelle, indem Sie sich bei Ihrem Web-Administrator von CMS > Configuration > API anmelden. Hier erstellen Sie alle Ihre API-Konfigurationen.

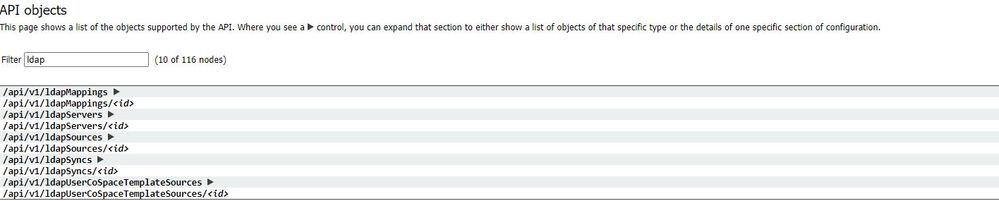

LDAP-API-Objekte

Geben Sie nach dem Navigieren zur API "ldap" in die Filterleiste ein, um alle LDAP-Konfigurationen anzuzeigen, die Sie vornehmen können.

Objekte in der Hierarchie, die sich in den "/ldapMappings", "/ldapServers" und "/ldapSources"-Knoten im Objektbaum befinden, beziehen sich auf die Interaktion von Meeting-Servern mit einem oder mehreren LDAP-Servern (z. B. Active Directory), die zum Importieren von Benutzerkonten in den Cisco Meeting Server verwendet werden.

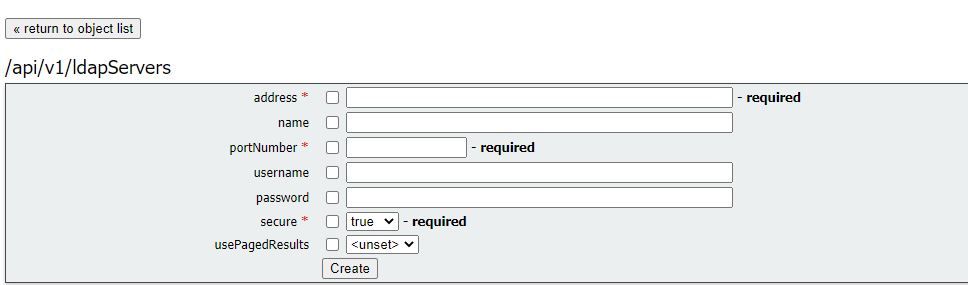

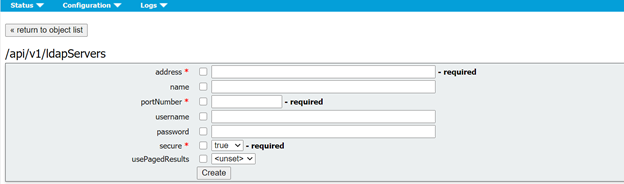

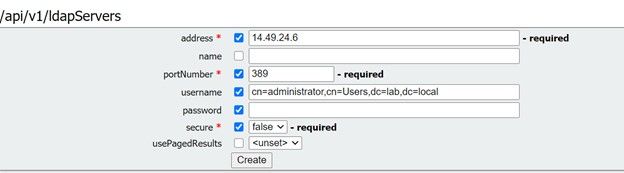

LDAP-Server

Es müssen mindestens ein LDAP-Server konfiguriert werden, dem jeweils Benutzername und Kennwort für den Meeting Server zugeordnet sind, der zum Abrufen von Benutzerkontoinformationen verwendet wird.

* = Erforderlich

| Adresse* | Adresse des LDAP-Servers, mit dem eine Verbindung hergestellt werden soll |

| Name | Zugeordneter Name (ab Version 2.9) |

| Portnummer * | Port 389 (unsicher) oder Port 636 (sicher) |

| Benutzername | Benutzername, der beim Abrufen von Informationen vom LDAP-Server verwendet werden soll |

| Kennwort | Kennwort des Kontos, das dem Benutzernamen zugeordnet ist |

| Sicher* | ob eine sichere Verbindung zum LDAP-Server hergestellt werden soll. Wenn "true", wird TLS wird verwendet; bei "false" wird TCP verwendet. |

| AusgelagerteErgebnisse | ob die LDAP-Ergebnissteuerung für Suchvorgänge während der LDAP-Synchronisierung; falls nicht festgelegt, wird die Kontrolle der ausgelagerten Ergebnisse verwendet. Oracle Internet Directory erfordert, dass dieser Parameter auf "false" (ab Version 2.1) gesetzt wird. |

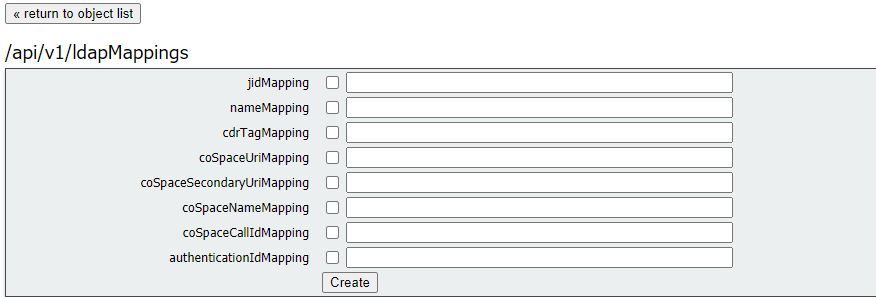

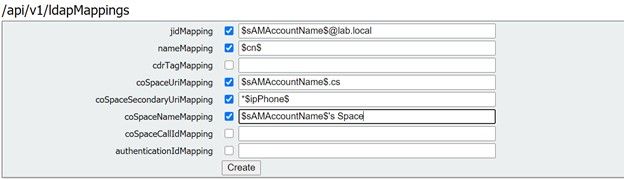

LDAP-Zuordnungen

Darüber hinaus sind eine oder mehrere LDAP-Zuordnungen erforderlich, die die Form der Benutzerkontonamen definieren, die dem System hinzugefügt werden, wenn Benutzer von konfigurierten LDAP-Servern importiert werden.

* = Erforderlich

| jidMapping* | Die Vorlage zum Generieren von Benutzer-JIDs aus dem verknüpften LDAP Servereinträge, z. B. $sAMAccountName$@example.com. Hinweis: von jidMapping generierte Benutzer-JIDs werden auch als URIs verwendet muss also eindeutig sein und darf nicht mit einem URI oder einer Anruf-ID identisch sein. |

| NameZuordnung | Die Vorlage zum Generieren von Benutzernamen aus dem zugeordneten LDAP-Servereinträge, z. B. "$cn$" zur Verwendung der allgemeinen name. |

| cdrTagZuordnung | Die Vorlage zum Generieren des cdrTag-Werts eines Benutzers. Kann eingestellt werden entweder auf einen festen Wert festgelegt oder aus anderen LDAP-Feldern erstellt werden. für diesen Benutzer. Das cdrTag des Benutzers wird in callLegStart-CDRs verwendet. Weitere Informationen finden Sie in der CDR-Referenz für Cisco Meeting Server. |

| CoSpaceUriMapping | Wenn diese Parameter angegeben werden, stellen sie sicher, dass jeder Benutzer Mit diesem durch diese LDAP-Zuordnung generierten Konto ist eine persönlichen CoSpace. |

| CoSpaceSekundärUriMapping | Damit dieser CoSpace nach Bedarf eingerichtet werden kann, müssen diese Parameter die Vorlage zum Festlegen des CoSpaces-URIs, angezeigt Name und konfigurierte Anruf-ID. Zum Beispiel Einstellung coSpaceNameMapping auf "$cn$ personal coSpace" gewährleistet dass der CoSpace jedes Benutzers mit seinem Namen gefolgt von "personal coSpace". |

| CoSpaceNameMapping | |

| CoSpaceCallIdMapping | |

| AuthentifizierungIDzuordnung | Die Vorlage zum Generieren von Authentifizierungs-IDs aus dem zugeordnete LDAP-Servereinträge, z. B. "$userPrincipalName$" |

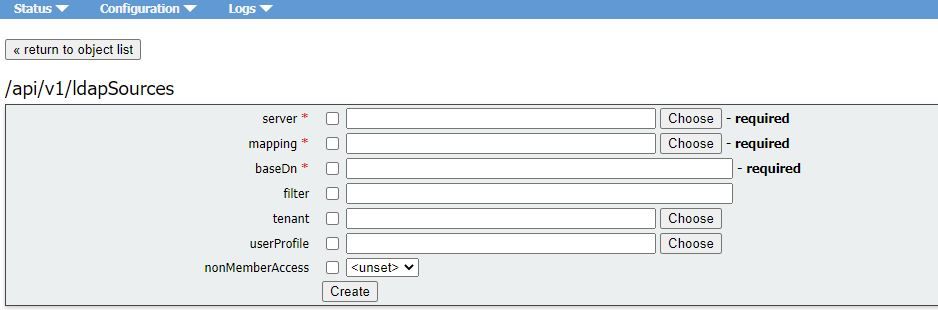

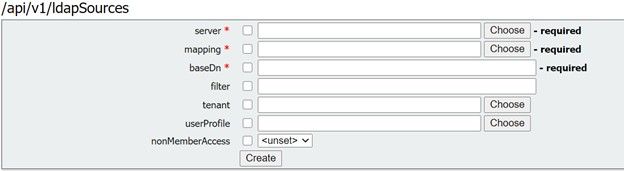

LDAP-Quellen

Anschließend muss eine Reihe von LDAP-Quellen konfiguriert werden, die konfigurierte LDAP-Server und LDAP-Zuordnungen mit eigenen Parametern verknüpfen, die dem tatsächlichen Import einer Reihe von Benutzern entsprechen. Eine LDAP-Quelle verwendet eine Kombination aus LDAP-Server und LDAP-Zuordnung und importiert eine gefilterte Benutzergruppe von diesem LDAP-Server. Dieser Filter wird von den LDAP-Quellen "baseDn" (dem Knoten der LDAP-Serverstruktur, unter dem die Benutzer zu finden sind) und einem Filter bestimmt, der sicherstellt, dass Benutzerkonten nur für LDAP-Objekte erstellt werden, die einem bestimmten Muster entsprechen.

* = Erforderlich

| Server* | Die ID eines zuvor konfigurierten LDAP-Servers |

| Zuordnung* | Die ID einer zuvor konfigurierten LDAP-Zuordnung ( |

| BaseDn* | Der Distinguished Name des Knotens in der LDAP-Serverstruktur, aus dem Benutzer importiert werden sollen, z. B. "cn=Users,dc=,dc=com" |

| Filter | |

| Mieter | |

| Benutzerprofil | |

| NichtMitgliedZugriff |

Migrieren von Web-GUI-Konfigurationen zur API

In diesem Abschnitt wird erläutert, wie Sie LDAP-Web-GUI-Konfigurationen zur API migrieren. Wenn Sie derzeit über LDAP-Konfigurationen in der Web-GUI verfügen und diese Informationen auf eine API migrieren möchten, verwenden Sie dieses Beispiel, um Datenverluste zu vermeiden.

Hinweis: Was passiert, wenn Sie AD von der GUI zur API verschieben? Wenn Sie die API zuerst konfigurieren, bevor Sie die Active Directory-Einstellungen der Benutzeroberfläche entfernen, bleiben die Benutzerinformationen unverändert; Anruf-ID und Schlüssel bleiben ebenfalls unverändert. Wenn Sie die GUI jedoch entfernen, bevor Sie die API anschließend konfigurieren, werden Benutzern neue Anruf-ID und Schlüssel zugewiesen.

Schritt 1: Notieren der Active Directory-Einstellungen der Web-GUI

Navigieren Sie zu Konfigurationen > Active Directory, um die LDAP-Konfigurationen für Ihre Web-GUI anzuzeigen. Erstellen Sie einen Screenshot davon, oder kopieren Sie den Inhalt, und fügen Sie ihn in einen Texteditor ein, um ihn später zu verwenden.

Schritt 2: Navigieren zu LDAP-Parametern innerhalb der API

Navigieren Sie zu Konfigurationen > API > geben Sie "LDAP" in die Filterleiste ein.

Angezeigt wird eine Liste der LDAP-Konfigurationen.

Schritt 3: LDAP-Server in API erstellen

Klicken Sie in dieser Liste auf ldapServers und wählen Sie "Create New". Informationen zu den Inhalten in der Web-GUI Active Directory finden Sie im Screenshot oder im Text-Editor. Jetzt kopieren Sie die "Active Directory-Servereinstellungen" aus der Webbenutzeroberfläche in die entsprechenden API-Konfigurationen.

Schritt 4: Erstellen von LDAP-Zuordnungen innerhalb der API

Nachdem Sie Schritt 4 abgeschlossen haben, navigieren Sie innerhalb der API zu ldapMapping. Configurations > API > Filter "ldapMapping" und klicken Sie auf Create New.

Kopieren Sie die Feldzuordnungsausdrücke aus der Web-GUI unter Konfigurationen > Active Directory > Ausdrücke der Feldzuordnung. Navigieren Sie anschließend zu Configuration > API > filter "ldapmapping" und klicken Sie auf Create.

| Feldzuordnungsausdrücke (Web-GUI) |

API |

| Anzeigename |

NameZuordnung |

| Benutzername |

jidZuordnung |

| Space-Name |

|

| Space URI-Benutzerteil |

CoSpaceURIMapping |

| Sekundärer URI-Benutzerteil mit Leerzeichen |

CoSpaceSekundärUriMapping |

| Space-Anruf-ID |

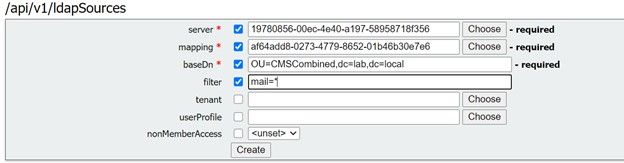

Schritt 5: Erstellen von LDAP-Quellen innerhalb der API

Migrieren Sie nun die Einstellungen für Firmenverzeichnis/Import aus der Web-GUI in die API-Konfigurationen der LDAP-Quellen, Konfiguration > API > filtern Sie "ldapSources" und klicken Sie auf den Pfeil neben "LdapSources" und wählen Sie dann Create New" (Neue Quellen erstellen).

Wählen Sie die LDAP-Zuordnung und den LDAP-Server aus, die Sie in den Schritten 3 und 4 konfiguriert haben.

Wählen Sie den gerade konfigurierten LDAP-Zuordnungs- und LDAP-Server aus, und fügen Sie dann die Basis-DN hinzu, und filtern Sie von der Web-GUI zur API-Konfiguration.

| Importeinstellungen (Web-GUI) |

API-LDAP-Quelle |

| Definierter Basisname |

BaseDn |

| Filter |

Filter |

Schritt 6: Überprüfen, ob die Einstellungen über ldapSync geändert wurden

Sie können nun bestätigen, dass es funktioniert. Navigieren Sie zu ldapSyncs in API, Configuration > API > filter ‘ldapSyncs’, klicken Sie darauf und wählen Sie Create New (Neu erstellen).

Sie müssen nichts ausfüllen, wählen Sie einfach Erstellen. Dadurch wird der Synchronisierungsprozess gestartet. Nach 30 Sekunden - 1 Minute, aktualisieren Sie die Seite, um zu überprüfen, dass Sie einen vollständigen Status erhalten und ein 200 OK zurückgegeben.

Überprüfung

Stellen Sie sicher, dass alle Felder richtig konfiguriert sind.

Fehlerbehebung

Für diese Konfiguration sind derzeit keine spezifischen Informationen zur Fehlerbehebung verfügbar.

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

08-Sep-2021 |

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Tyran CameronCisco TAC Engineer

- Darren McKinnonCisco TAC Engineer

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback