Einführung

Dieses Dokument beschreibt die Konfiguration von LDAP (Lightweight Directory Access Protocol) auf Cisco Meeting Server über API (Application Programming Interface).

Voraussetzungen

PostMan-App

Cisco Meeting Server (CMS)

Microsoft Active Directory

Anforderungen

Es gibt keine spezifischen Anforderungen für dieses Dokument.

Verwendete Komponenten

Cisco Meeting Server

Microsoft Active Directory

Hintergrundinformationen

Allgemeiner Konfigurationsfluss zur Synchronisierung von LDAP über API.

Schritt 1: Konfigurieren des /ldapServers-Parameters über API wie unten beschrieben

- LDAP-Serveradresse/-Port-Informationen

- Benutzername und Kennwort für den Zugriff auf den Server

- Sicherung von nicht sicherem LDAP

Schritt 2: Konfigurieren des Parameters /ldapMappings über die API wie unten beschrieben

- LDAP-Benutzereigenschaften-Objekte zu Cms entsprechenden Benutzerobjekten

- Beispiel: cms user jid wird auf cms und etc. $sAMAccountName$@domain.com zugeordnet.

Schritt 3: Konfigurieren von /ldapSources-Parametern mithilfe der API, wie unten beschrieben, um das Objekt ldapServers und ldapMappings zu binden.

Konfiguration

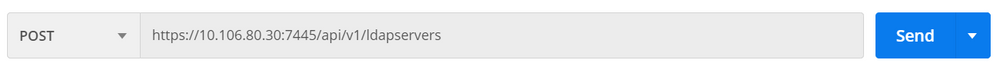

Schritt 1: Konfigurieren von /ldapServers

- Senden Sie einen POST für /ldapServers, der eine ldapServer-ID erstellen würde. Verwenden Sie für die weitere Konfiguration die eindeutige /ldapServers-ID.

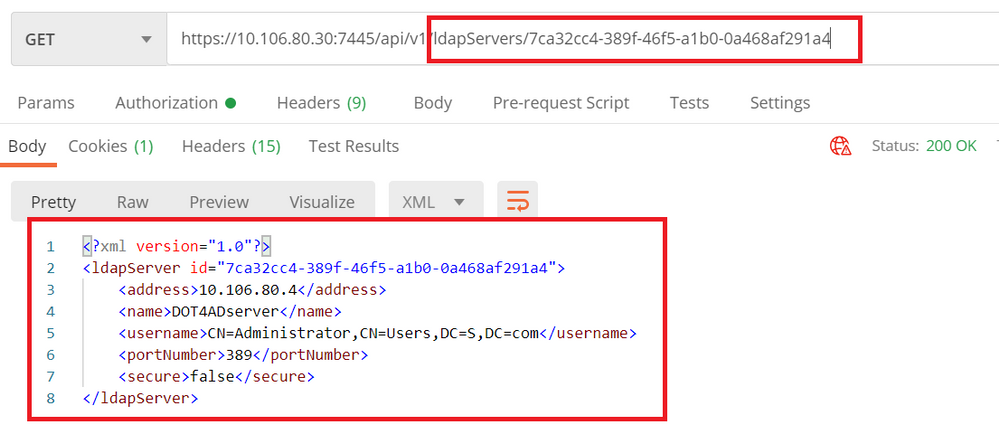

- Die Antwort auf den POST-Test würde im ähnlichen Format zurückgegeben <ldapServer id="7ca32cc4-389f-46f5-a1b0-0a468af291a4">

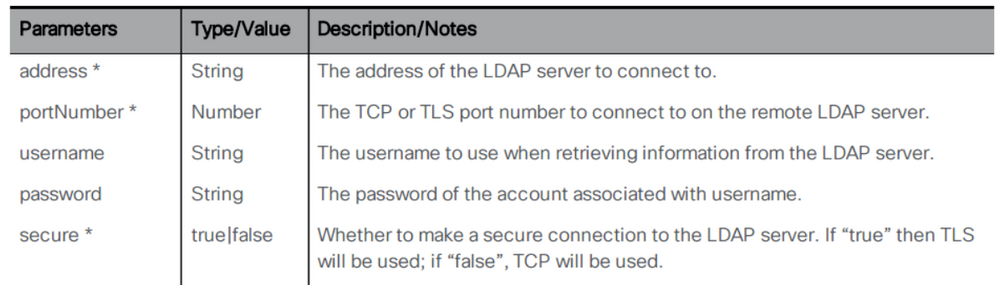

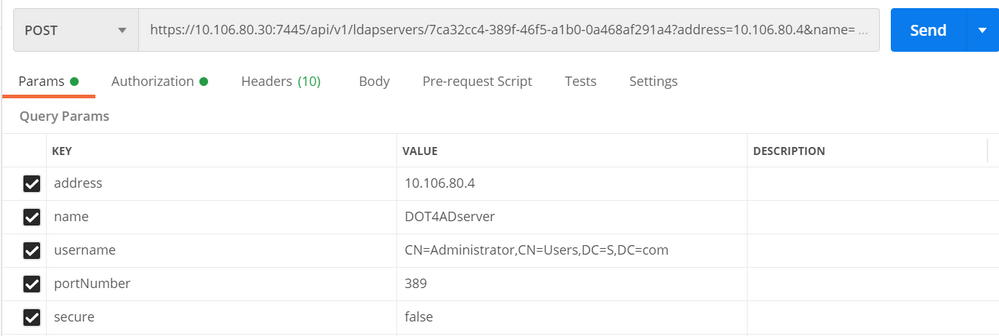

- Erfassen Sie die folgenden Informationen, um die LDAP-Server-ID gemäß dem CMS API-Referenzhandbuch zu aktualisieren.

- Beispiel für eine POST-Methode mit Parametern

- Durchführen einer GET-Überprüfung, um konfigurierte Parameter zu überprüfen

Schritt 2: Konfigurieren von /ldapMappings

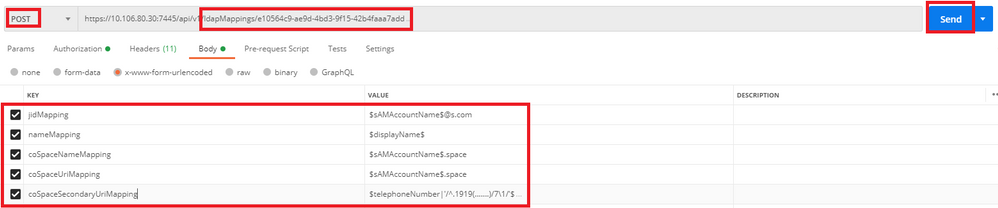

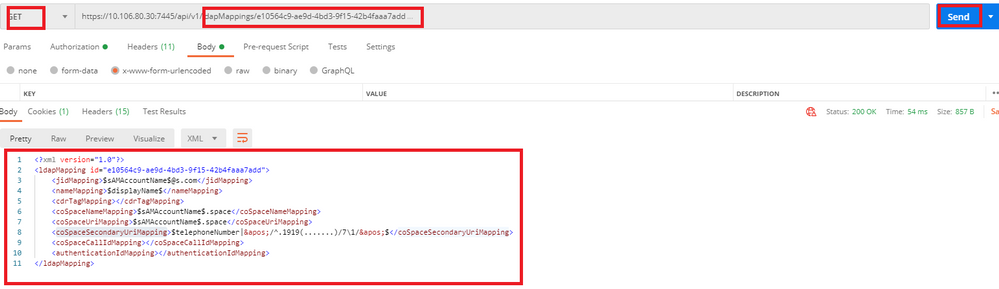

- Senden Sie einen POST für /ldapMappings, um eine /ldapMappings-ID zu erstellen. Verwenden Sie die /ldapMappings-ID, und konfigurieren Sie die folgenden Parameter.

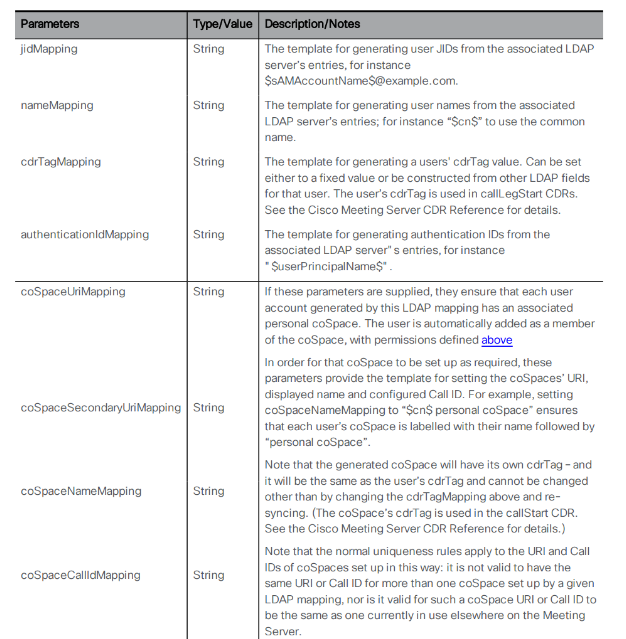

- Erfassen Sie die folgenden Informationen, um die LDAP-Zuordnungs-ID gemäß dem CMS API-Referenzhandbuch zu aktualisieren.

- Konfigurieren der folgenden Parameter für ldapMappings

- Führen Sie ein GET aus, um die konfigurierten Parameter zu überprüfen.

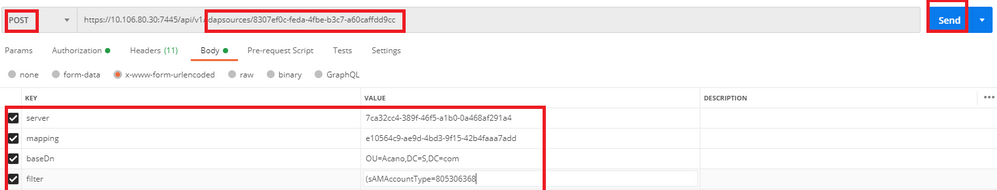

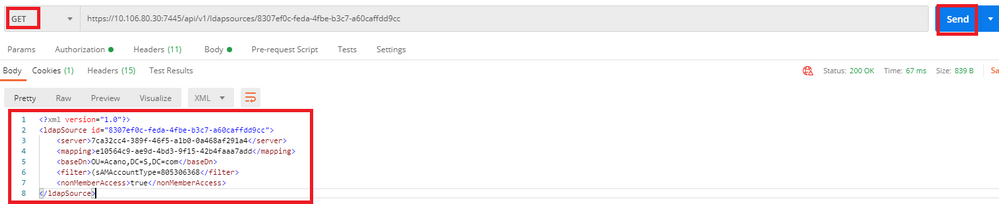

Schritt 3: Konfigurieren von /ldapsources

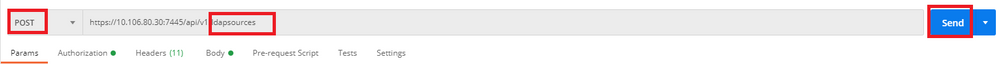

- Senden Sie einen POST für /ldapsources, um eine /ldapsources-ID zu erstellen. Verwenden Sie die /ldapsources-ID, und konfigurieren Sie die folgenden Parameter.

- Erfassen Sie die folgenden Informationen, um die LDAP-Zuordnungs-ID gemäß dem CMS API-Referenzhandbuch zu aktualisieren.

- Konfigurieren der folgenden Parameter für ldapSources

- Führen Sie ein GET aus, um die konfigurierten Parameter zu überprüfen.

Die Konfiguration ist abgeschlossen. Wir können jetzt eine vollständige Synchronisierung durchführen.

Überprüfung

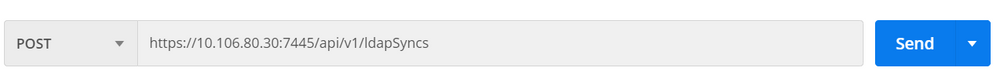

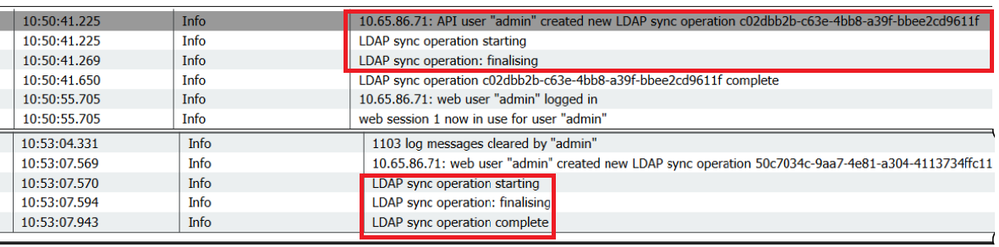

Schritt 1: Senden von POST für /ldapSyncs über API und Überprüfen von Ereignisprotokollen

Schritt 2: Aktivieren Sie Ereignisprotokolle, wenn die Synchronisierung abgeschlossen ist.

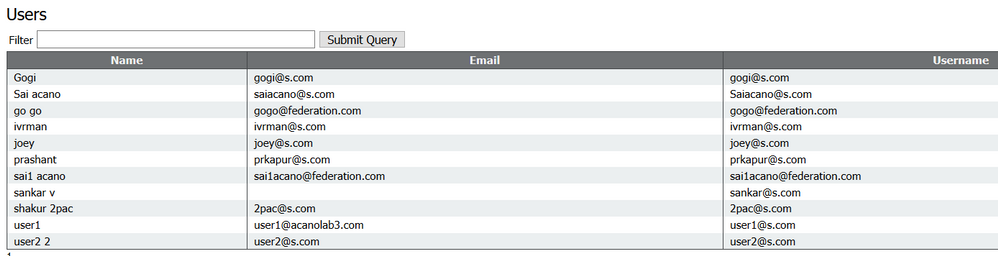

Schritt 3: Überprüfen Sie, ob die Benutzer von der LDAP-Quelle synchronisiert werden.

Fehlerbehebung

Überprüfen Sie, ob die API-Parameter und LDAP-Attribute korrekt sind.

Die Annahme von Paketerfassungen von der Call Bridge hilft bei der Isolierung von Verbindungsproblemen mit LDAP.