Einleitung

Dieses Dokument beschreibt die Fehlerbehebung, wenn Cisco Catalyst Center keine Assurance-Daten für einen Catalyst WLC der Serie 9800 anzeigt.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Verwendung der Catalyst Center Maglev CLI

- Grundlegende Linux-Grundlagen

- Kenntnisse über Zertifikate für Catalyst Center und die Catalyst 9800-Plattform

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- Catalyst Center Appliance 1. oder 2. Generation mit Softwareversion 1.x oder 2.x mit Assurance-Paket

- Catalyst Wireless LAN Controller (WLC) der Serie 9800

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Hinweis: Das vorliegende Dokument wurde ursprünglich für Catalyst Center 1.x geschrieben, bezieht sich jedoch größtenteils auf Catalyst Center 2.x.

Hinweis: Der Catalyst 9800 WLC muss bereits vom Catalyst Center erkannt und einem Standort zugewiesen worden sein und eine kompatible Cisco IOS® XE-Version aufweisen. Weitere Informationen zur Interoperabilität finden Sie in der Catalyst Center-Kompatibilitätsmatrix.

Hintergrundinformationen

Zum Zeitpunkt des Erkennungsvorgangs überträgt Catalyst Center die nächste Konfiguration an den WLC.

Hinweis: Dieses Beispiel stammt von einem Catalyst 9800-CL Cloud Wireless Controller. Einige Details können sich unterscheiden, wenn Sie eine physische Appliance der Catalyst Serie 9800 verwenden: X.X.X.X ist die virtuelle IP (VIP)-Adresse der Catalyst Center Enterprise-Schnittstelle, und Y.Y.Y.Y ist die Management-IP-Adresse des WLC.

crypto pki trustpoint sdn-network-infra-iwan

enrollment pkcs12

revocation-check crl

rsakeypair sdn-network-infra-iwan

crypto pki trustpoint DNAC-CA

enrollment mode ra

enrollment terminal

usage ssl-client

revocation-check crl none

source interface GigabitEthernet1

crypto pki certificate chain sdn-network-infra-iwan

certificate 14CFB79EFB61506E

3082037D 30820265 A0030201 02020814 CFB79EFB 61506E30 0D06092A 864886F7

<snip>

quit

certificate ca 7C773F9320DC6166

30820323 3082020B A0030201 0202087C 773F9320 DC616630 0D06092A 864886F7

<snip>

quit

crypto pki certificate chain DNAC-CA

certificate ca 113070AFD2D12EA443A8858FF1272F2A

30820396 3082027E A0030201 02021011 3070AFD2 D12EA443 A8858FF1 272F2A30

<snip>

quit

telemetry ietf subscription 1011

encoding encode-tdl

filter tdl-uri /services;serviceName=ewlc/wlan_config

source-address Y.Y.Y.Y

stream native

update-policy on-change

receiver ip address X.X.X.X 25103 protocol tls-native profile sdn-network-infra-iwan

telemetry ietf subscription 1012

<snip - many different "telemetry ietf subscription" sections - which ones depends on

Cisco IOS version and Catalyst Center version>

network-assurance enable

network-assurance icap server port 32626

network-assurance url https://X.X.X.X

network-assurance na-certificate PROTOCOL_HTTP X.X.X.X /ca/ pem

Fehlerbehebung bei fehlender Gewährleistung - Daten von WLC auf Catalyst Center

Schritt 1: Überprüfen der Erreichbarkeit und Verwaltung des WLC im Catalyst Center-Inventar

Wenn der WLC nicht den Status "Verwaltet" hat, müssen Sie das Problem mit der Erreichbarkeit oder die Bereitstellung beheben, bevor Sie fortfahren.

Tipp: Überprüfen Sie die Inventar-Manager-, SPF-Device-Manager- und SPF-Service-Manager-Protokolle, um den Fehler zu identifizieren.

Schritt 2: Vergewissern Sie sich, dass Catalyst Center alle erforderlichen Konfigurationen an den WLC übermittelt.

Stellen Sie sicher, dass die im Abschnitt Background Information (Hintergrundinformationen) erwähnte Konfiguration mithilfe der folgenden Befehle an den WLC gesendet wurde:

show run | section crypto pki trustpoint DNAC-CA

show run | section crypto pki trustpoint sdn-network-infra-iwan

show run | section network-assurance

show run | section telemetry

Bekannte Probleme:

- Cisco Bug-ID CSCvs62939 - Cisco DNA Center übermittelt Telemetriekonfiguration auf 9xxx Switches nach der Erkennung nicht.

- Cisco Bug-ID CSCvt83104 - eWLC Assurance-Konfiguration Push-Fehler, wenn ein NetConf-Kandidat-Datenspeicher auf dem Gerät vorhanden ist.

- Cisco Bug-ID CSCvt97081 - eWLC DNAC-CA-Zertifikatbereitstellung für Gerät, das vom DNS-Namen erkannt wurde, fehlgeschlagen.

Protokolle zur Überprüfung:

- dna-wireless-service - für DNAC-CA-Zertifikat und Telemetriekonfiguration.

- network-design-service - für das sdn-network-infra-iwan-Zertifikat.

Schritt 3: Stellen Sie sicher, dass die erforderlichen Zertifikate auf dem WLC erstellt werden.

Stellen Sie mit den folgenden Befehlen sicher, dass die Zertifikate auf dem WLC richtig erstellt werden:

show crypto pki certificates DNAC-CA

show crypto pki certificates sdn-network-infra-iwan

Bekannte Probleme und Einschränkungen:

- Cisco Bug-ID CSCvu03730 - eWLC wird im Cisco DNA Center nicht überwacht, da das sdn-network-infra-iwan-Zertifikat nicht installiert ist (die Ursache ist, dass das pki-broker-Client-Zertifikat abgelaufen ist).

- Cisco Bug-ID CSCvr44560 - DEU: Unterstützung für CA-Zertifikate, die nach 2099 ablaufen, für IOS-XE hinzugefügt

- Cisco Bug-ID CSCwc99759 - DEU: Unterstützung für 8192-Bit-RSA-Zertifikatsignatur hinzufügen

Schritt 4: Überprüfen Sie den Status der Telemetrie-Verbindung.

Stellen Sie mit dem folgenden Befehl sicher, dass sich die Telemetrieverbindung auf dem WLC im aktiven Zustand befindet:

wlc-01#show telemetry internal connection

Telemetry connection

Address Port Transport State Profile

------------------------------------------------------------------

X.X.X.X 25103 tls-native Active sdn-network-infra-iwan

oder ab Cisco IOS XE Version 17.7:

wlc-01#show telemetry connection all

Telemetry connections

Index Peer Address Port VRF Source Address State State Description

----- -------------------------- ----- --- -------------------------- ---------- --------------------

9825 X.X.X.X 25103 0 Y.Y.Y.Y Active Connection up

Bei der X.X.X.X-IP-Adresse muss es sich um die Catalyst Center Enterprise-Schnittstelle handeln. Wenn Catalyst Center mit VIPs konfiguriert ist, muss dies der VIP der Enterprise-Schnittstelle sein. Wenn die IP-Adresse richtig und der Status "Aktiv" lautet, fahren Sie mit dem nächsten Schritt fort.

Wenn der Status Connecting lautet, wurde die sichere Hypertext Transfer Protocol Secure (HTTPS)-Verbindung vom WLC zum Catalyst Center nicht erfolgreich hergestellt. Es kann viele verschiedene Gründe dafür geben, die häufigsten werden als Nächstes aufgelistet.

4.1. Das Catalyst Center VIP ist vom WLC aus nicht erreichbar oder befindet sich im DOWN-Status.

- Auf einem einzelnen Knoten mit VIP fällt das VIP aus, wenn die Cluster-Schnittstelle ausfällt. Überprüfen Sie, ob die Cluster-Schnittstelle angeschlossen ist.

- Überprüfen Sie, ob der WLC über eine Verbindung zum Enterprise VIP (ICMP/Ping) verfügt.

- Überprüfen Sie mithilfe des folgenden Befehls, ob sich die Catalyst Center Enterprise-VIP im Status "UP" befindet:

ip a | grep en.

- Vergewissern Sie sich, dass Catalyst Center Enterprise VIP mit dem folgenden Befehl ordnungsgemäß konfiguriert ist:

etcdctl get /maglev/config/cluster/cluster_network.

4.2. Der WLC befindet sich in Hochverfügbarkeit (HA). Nach einem Failover funktioniert die Gewährleistung nicht.

Dies kann der Fall sein, wenn die hohe Verfügbarkeit nicht vom Catalyst Center gebildet wird. In diesem Fall: Entfernen Sie den WLC aus dem Bestand, unterbrechen Sie die HA-Stufe, ermitteln Sie beide WLCs, und überlassen Sie Catalyst Center die HA-Stufe.

Hinweis: Diese Anforderung kann sich in späteren Catalyst Center-Versionen ändern.

4.3. Catalyst Center hat den DNAC-CA-Vertrauenspunkt und das Zertifikat nicht erstellt.

- Aktivieren Sie die Schritte 2 und 3, um dieses Problem zu beheben.

4.4. Catalyst Center hat keinen sdn-network-infra-iwan Vertrauenspunkt und kein Zertifikat erstellt.

- Aktivieren Sie die Schritte 2 und 3, um dieses Problem zu beheben.

4.5. Catalyst Center hat die Assurance-Konfiguration nicht per Push bereitgestellt.

- Der Befehl

show network-assurance summary zeigt Network-Assurance wie Disabledfolgt an:

DC9800-WLC#show network-assurance summary ---------------------------------------------------- Network-Assurance : Disabled Server Url : ICap Server Port Number : Sensor Backhaul SSID : Authentication : Unknown

- Stellen Sie sicher, dass die Gerätesteuerung auf dem WLC aktiviert ist, da dies für Catalyst Center zum Übertragen der Konfiguration erforderlich ist. Die Gerätesteuerung kann im Erkennungsprozess aktiviert werden, oder nachdem der WLC im Bestand vorhanden und vom Catalyst Center verwaltet wurde. Navigieren Sie zur

Inventory Seite. Auswählen Device > Actions > Inventory > Edit Device > Device Controllability > Enable.

4.6. Catalyst Center überträgt die Konfiguration des Telemetrie-Abonnements nicht.

- Stellen Sie mit dem

show telemetry ietf subscription all Befehl sicher, dass der WLC über die entsprechenden Abonnements verfügt. - Wenn nicht, überprüfen Sie die Schritte 2 und 3, um dieses Problem zu beheben.

4.7. Der TLS-Handshake zwischen WLC und Catalyst Center schlägt fehl, da das Catalyst Center-Zertifikat nicht vom WLC validiert werden kann.

Dies kann auf viele Gründe zurückzuführen sein, die häufigsten sind hier aufgeführt:

4.7.1. Das Catalyst Center-Zertifikat ist abgelaufen oder widerrufen oder weist die Catalyst Center-IP-Adresse nicht im SAN (Subject Alternate Name) auf.

4.7.2. Die Sperrprüfung schlägt fehl, da die Zertifikatsperrliste (Certificate Revocation List, CRL) nicht abgerufen werden kann.

- Der CRL-Abruf kann aus verschiedenen Gründen fehlschlagen, z. B. aufgrund eines DNS-Fehlers, eines Firewall-Problems, eines Verbindungsproblems zwischen dem WLC und dem CRL Distribution Point (CDP) oder eines der folgenden bekannten Probleme:

- Cisco Bug-ID CSCvr41793 - PKI: Beim CRL-Abruf wird die HTTP-Inhaltslänge nicht verwendet.

- Cisco Bug-ID CSCvo03458 - PKI, Widerrufsüberprüfung crl none, keine Fallback-ID, wenn CRL nicht erreichbar ist.

- Cisco Bug-ID CSCue73820 - PKI debuggt nicht eindeutig über Fehler beim Analysieren von Zertifikatsperrlisten.

- Als Problemumgehung sollten Sie die Konfiguration

revocation-check none unter dem DNAC-CA-Vertrauenspunkt vornehmen.

4.7.3. Zertifikatfehler "Die Zertifikatkette des Peers ist zu lang, um überprüft zu werden".

- Überprüfen Sie die Ausgabe des

show platform software trace message mdt-pubd chassis active R Befehls. - Wenn dies angezeigt wird,

"Peer certificate chain is too long to be verified" überprüfen Sie: Cisco Bug-ID CSCvw09580 - 9800 WLC entspricht nicht Cisco DNA Center Zertifikat Ketten Tiefe mit 4 und mehr.

- Importieren Sie dazu das Zertifikat der zwischengeschalteten Zertifizierungsstelle, die das Catalyst Center-Zertifikat ausgestellt hat, mit dem folgenden Befehl in einen Vertrauenspunkt auf dem WLC:

echo | openssl s_client -connect <Catalyst Center IP>:443 -showcerts.

Hinweis: Dadurch wird eine Liste der Zertifikate in der Vertrauenskette (PEM-codiert) erstellt, sodass jedes Zertifikat mit -----BEGIN CERTIFICATE----- beginnt. Gehen Sie zu der URL, die im Abschnitt Problemumgehung erwähnt wird, und führen Sie die Schritte aus, um das DNAC-CA-Zertifikat zu konfigurieren. Importieren Sie jedoch nicht das Stamm-CA-Zertifikat. Importieren Sie stattdessen das Zertifikat der problematischen Zertifizierungsstelle.

4.7.4. WLC-Zertifikat abgelaufen.

- Wenn die Catalyst Center-Version 1.3.3.7 oder älter ist, ist das WLC-Zertifikat möglicherweise abgelaufen. Wenn die Catalyst Center-Version 1.3.3.8 oder höher ist (jedoch nicht 2.1.2.6 oder höher), kann dies immer noch ein Problem darstellen, wenn das Zertifikat vor dem Upgrade von Version 1.3.3.7 oder früher abgelaufen ist.

- Überprüfen Sie das Gültigkeitsenddatum in der Ausgabe des

show crypto pki certificates sdn-network-infra-iwan Befehls.

4.8. Der Collector-IoSex-Service im Catalyst Center akzeptiert die Verbindung vom WLC nicht, da er vom Bestandsmanager-Service nicht über das neue Gerät informiert wurde.

- Geben Sie in der Catalyst Center-CLI den folgenden Befehl ein, um die Geräteliste zu überprüfen, die iosxe-collector kennt:

curl -s http://collector-iosxe-db.assurance-backend.svc.cluster.local:8077/api/internal/device/data

- Um nur die Liste der Hostnamen und IP-Adressen zu erhalten, parsen Sie die Ausgabe mit dem folgenden Befehl mit jq:

Catalyst Center 1.3 und höher:

curl -s 'http://collector-iosxe-db.assurance-backend.svc.cluster.local:8077/api/internal/device/data' | jq '.devices[] | .hostName, .mgmtIp'

In Catalyst Center 1.3.1 und früheren Versionen:

curl -shttp://collector-iosxe-db.assurance-backend.svc.cluster.local:8077/api/internal/device/data' | jq '.device[] | .hostName, .mgmtIp

- Wenn diese Liste den WLC nicht enthält, starten Sie den Collector-Iosxe-Dienst neu, und überprüfen Sie, ob das Problem dadurch behoben wird.

- Wenn ein Neustart von Collector-iosxe allein nicht hilft, kann ein Neustart des Collector-Manager-Dienstes helfen, dieses Problem zu lösen.

Tipp: Um einen Service neu zu starten, geben Sie magctl service restart -d <service_name> ein.

- Wenn die Ausgabe des Befehls weiterhin Verbindung herstellen

show telemetry internal connection ist, prüfen Sie die collector-iosxe Protokolle auf den Fehler: Tipp: Um eine Protokolldatei per Tail zu versenden, geben Sie den magctl service logs -rf <service_name> Befehl ein. In diesem Fall magctl service logs -rf collector-iosxe | lql..

40 | 2021-04-29 08:09:15 | ERROR | pool-15-thread-1 | 121 | com.cisco.collector.ndp.common.KeyStoreManager | java.lang.IllegalArgumentException: Exception setting server keystore

at java.util.Base64$Decoder.decode0(Base64.java:714)

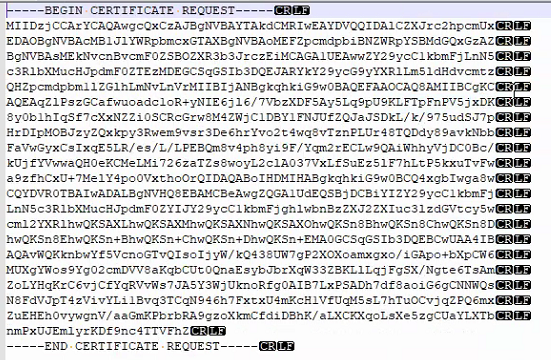

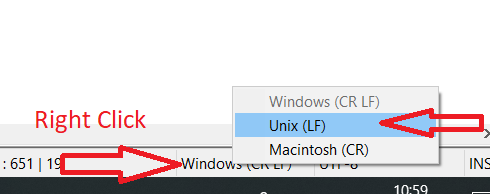

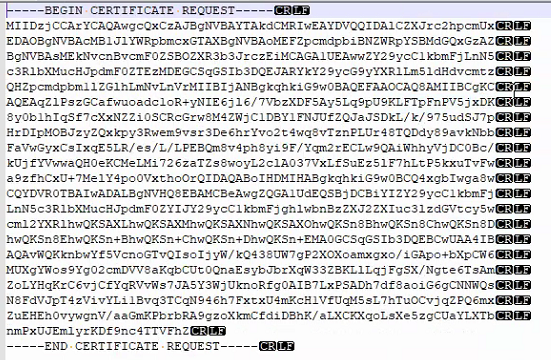

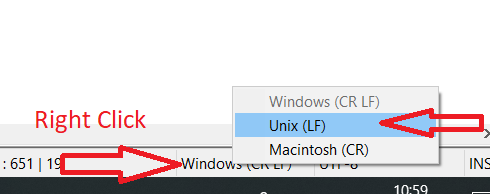

- Wenn Sie diesen Fehler sehen, öffnen Sie das Zertifikat, das dem Catalyst Center hinzugefügt wurde, sowohl die Schlüssel- als auch die PEM-Datei (Zertifikatskette) im Editor++. Navigieren Sie im Editor++ zu

View > Show Symbol > Show All Characters. - Wenn Sie so etwas haben:

Navigieren Sie anschließend zu:

Speichern Sie die Zertifikate.

- Fügen Sie sie erneut zum Catalyst Center hinzu, und überprüfen Sie, ob der

show telemetry internal connection Befehl jetzt "Active" anzeigt.

4.9. Verwandte Mängel:

- Cisco Bug-ID CSCvs78950 - eWLC-zu-Wolverine-Cluster-Telemetrieverbindung im Verbindungsstatus.

- Cisco Bug-ID CSCvr98535 - Cisco DNA Center konfiguriert keine HTTP-Quellschnittstelle für PKI - eWLC-Telemetriedauer bleibt verbunden.

Schritt 5: Der Telemetriestatus ist aktiv, aber in Assurance sind noch keine Daten zu sehen.

Überprüfen Sie mit dem folgenden Befehl den aktuellen Status der internen Telemetrieverbindung:

dna-9800#show telemetry internal connection

Telemetry connection

Address Port Transport State Profile

------------------------------------------------------------------

X.X.X.X 25103 tls-native Active sdn-network-infra-iwan

Mögliche Mängel:

- Cisco Bug-ID CSCvu27838 - Keine Wireless-Sicherungsdaten von 9300 mit eWLC.

- Cisco Bug-ID CSCvu00173 - Assurance-API-Route nach Upgrade auf 1.3.3.4 nicht registriert (nicht spezifisch für eWLC).

Problemumgehung

Wenn sich einige oder alle der erforderlichen Konfigurationen nicht im WLC befinden, versuchen Sie festzustellen, warum die Konfiguration nicht vorhanden ist. Überprüfen Sie die entsprechenden Protokolldateien, wenn eine Übereinstimmung für einen Fehler vorliegt. Betrachten Sie diese Optionen anschließend als Problemumgehung.

Catalyst Center Version 2.x

Navigieren Sie in der Catalyst Center-GUI zur Inventory Seite. Wählen Sie WLC > Actions > Telemetry > Update Telemetry Settings > Force Configuration Push > Next > Apply.anschließend den Befehl aus, und warten Sie einige Zeit, bis der WLC den Resynchronisierungsvorgang abgeschlossen hat. Vergewissern Sie sich, dass Catalyst Center die im Abschnitt Background Information (Hintergrundinformationen) dieses Dokuments erwähnte Konfiguration weiterleitet, und vergewissern Sie sich, dass die Assurance-Konfiguration mit dem show network-assurance summary Befehl auf dem WLC vorhanden ist.

Catalyst Center Version 1.x

Dies kann auch für Catalyst Center 2.x verwendet werden, wenn die vorherige GUI-Methode noch nicht die gewünschte Wirkung erzielt.

- Der

sdn-network-infra-iwan Vertrauenspunkt und/oder das Zertifikat wurden nicht erkannt. Wenden Sie sich an das Cisco Technical Assistance Center (TAC), um die Catalyst Center Assurance-Zertifikate und -Abonnements manuell zu installieren.

- Eine Konfiguration zur Netzwerksicherung ist nicht vorhanden.

Stellen Sie sicher, dass die Catalyst Center Enterprise VIP-Adresse vom WLC aus erreichbar ist. Konfigurieren Sie den Abschnitt anschließend manuell, wie im folgenden Beispiel gezeigt:

conf t

network-assurance url https://X.X.X.X

network-assurance icap server port 32626

network-assurance enable

network-assurance na-certificate PROTCOL_HTTP X.X.X.X /ca/ pem

Hinweis: Beachten Sie in der fünften Zeile den Abstand zwischen X.X.X.X und /ca/ sowie den Abstand zwischen /ca/ und pem.

Feedback

Feedback