تكوين أمان Wi-Fi 6E WLAN من الطبقة 2 والتحقق منه

خيارات التنزيل

-

ePub (9.6 MB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا وثيقة كيف أن يشكل Wi-Fi 6E WLAN طبقة 2 أمن وما هو متوقع على زبون مختلف.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- وحدات التحكم في شبكة LAN اللاسلكية (WLC) 9800 من Cisco

- نقاط الوصول (APs) من Cisco التي تدعم Wi-Fi 6E.

- معيار IEEE 802. 11ax.

- أدوات: Wireshark الإصدار 4.0.6

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- WLC 9800-CL مع IOS® XE 17.9.3.

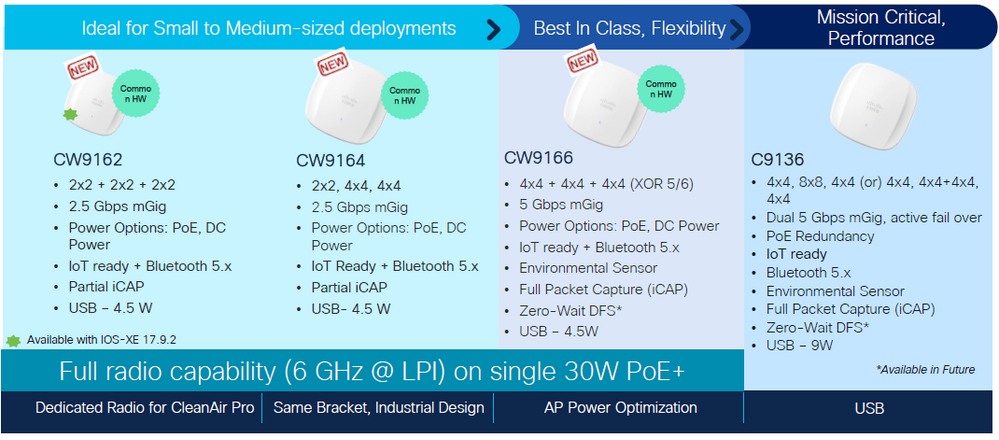

- APs C9136 و CW9162 و CW9164 و CW9166.

- عملاء Wi-Fi 6e:

- Lenovo X1 Carbon Gen11 مع محول AX211 Wi-Fi 6 و 6E من Intel مع برنامج تشغيل إصدار 22.200.2(1).

- مهايئ NetGear A8000 Wi-Fi 6 و 6E مع برنامج تشغيل v1(0.0.108)؛

- Mobile Pixel 6a مع نظام التشغيل Android 13؛

- الهاتف المحمول Samsung S23 مع نظام التشغيل Android 13.

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

إن مفتاح ما يجب معرفته هو أن Wi-Fi 6E ليس معيارا جديدا تماما، بل هو امتداد. وفي قاعدته، تعد Wi-Fi 6E امتدادا لمعيار Wi-Fi 6 (802. 11ax) اللاسلكي في مدى تردد الراديو الذي يبلغ 6 جيجاهرتز.

تعتمد Wi-Fi 6E على Wi-Fi 6 الذي يعد أحدث جيل من معايير Wi-Fi، ولكن أجهزة Wi-Fi 6E وتطبيقات Wi-Fi فقط يمكنها العمل في مدى موجات 6 جيجاهرتز.

أمان Wi-Fi 6e

يوفر Wi-Fi 6E تأمينا مع Wi-Fi Protected Access 3 (WPA3) وتشفير لاسلكي انتهازي (OWE) ولا يوجد توافق خلفي مع تأمين Open و WPA2.

يعد WPA3 وأمان Open المحسن إلزاميين الآن لاعتماد Wi-Fi 6e كما يتطلب Wi-Fi 6E إطار إدارة محمي (PMF) في كل من نقطة الوصول والعملاء.

عند تكوين SSID بتردد 6 جيجاهرتز، توجد متطلبات أمان معينة يجب تلبيتها:

- أمان WPA3 L2 مع OWE أو SAE أو 802.1x-SHA256

- تمكين إطار الإدارة المحمية؛

- لا يسمح بأي أسلوب تأمين L2 آخر، أي لا يوجد وضع مختلط ممكن.

WPA3

تم تصميم WPA3 لتحسين تأمين Wi-Fi من خلال تمكين مصادقة أفضل عبر WPA2، مما يوفر قوة تشفير موسعة ويزيد من مرونة الشبكات الحساسة.

تتضمن الميزات الرئيسية ل WPA3:

- يحمي إطار الإدارة المحمي (PMF)إطارات إدارة البث الأحادي والبث ويقوم بتشفير إطارات الإدارة للبث الأحادي. وهذا يعني أن أنظمة اكتشاف التسلل اللاسلكي ومنع التسلل اللاسلكي تتميز بقدر أقل من أساليب القوة الغاشمة لفرض سياسات العميل.

- تتيح المصادقة المتزامنة لمتكافئين (SAE)المصادقة المستندة إلى كلمة المرور وآلية الاتفاقية الأساسية. وهذا يحمي من هجمات القوة الغاشمة.

- الوضع الانتقالي هو وضع مختلط يمكن إستخدام WPA2 لتوصيل العملاء الذين لا يؤيدون WPA3.

يدور WPA3 حول التطوير والتوافق الأمنيين المستمرين وكذلك قابلية التشغيل البيني.

لا يوجد عنصر معلومات يعين WPA3 (مثل WPA2). يتم تعريف WPA3 بواسطة مجموعات AKM/Cipher Suite/PMF.

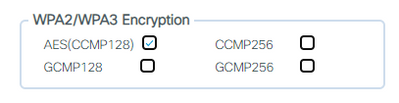

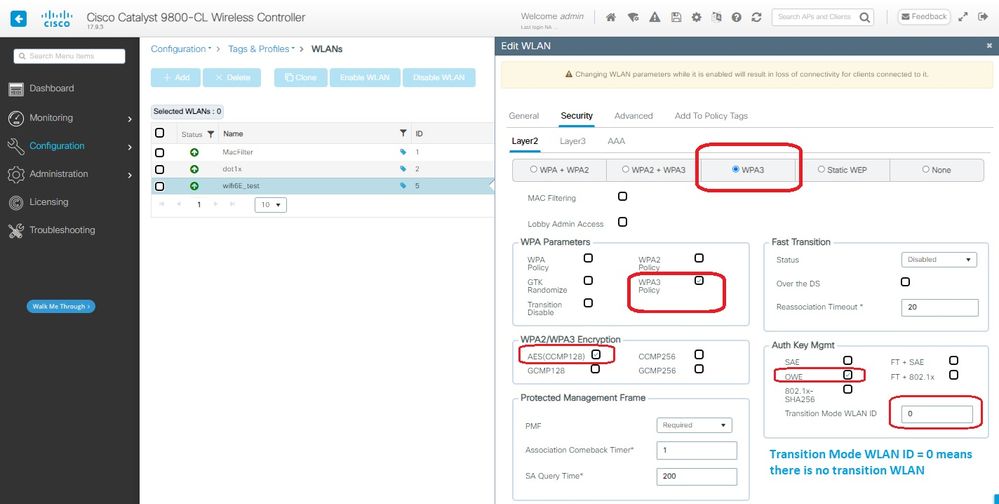

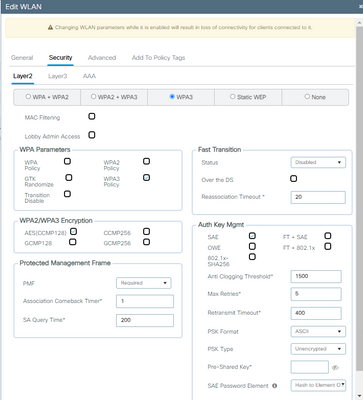

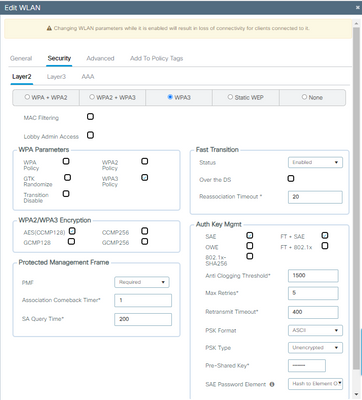

في تكوين شبكة WLAN رقم 9800، لديك 4 خوارزميات تشفير WPA3 مختلفة يمكنك إستخدامها.

تستند إلى بروتوكول الوضع العكسي/Galois (GCMP) ووضع العداد مع بروتوكول رمز مصادقة الرسائل المتسلسلة لتشفير (CCMP): AES (CCMP128) و CCMP256 و GCMP128 و GCMP256:

خيارات تشفير WPA2/3

خيارات تشفير WPA2/3

الحشد

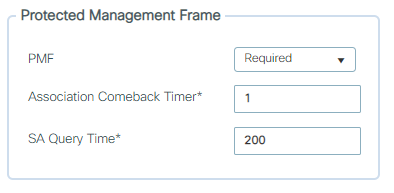

يتم تنشيط PMF على شبكة WLAN عند تمكين PMF.

بشكل افتراضي، تكون إطارات الإدارة 802.11 غير مصدق عليها وبالتالي لا تكون محمية من الانتحال. إطار حماية إدارة البنية الأساسية (MFP) وإطارات الإدارة المحمية (PMF) بقدرة 802.11w توفر الحماية ضد مثل هذه الهجمات.

خيارات PMF

خيارات PMF

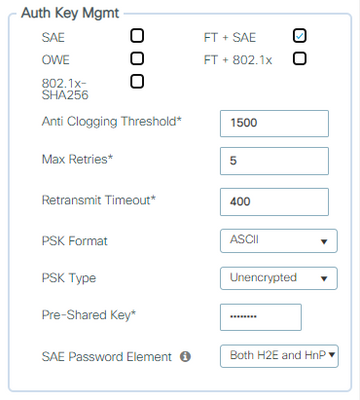

إدارة مفتاح المصادقة

هذه هي خيارات AKM المتاحة في إصدار 17.9.x:

خيارات AKM

خيارات AKM

لاحظ أنه لا يوجد "FT + 802.1x-SHA256" في واجهة المستخدم الرسومية. هذا بسبب:

- يشير معيار 802. 1X إلى معيار AKM 1 وهو معيار 802. 1X - SHA1. ولا تقترح واجهة المستخدم الرسومية (GUI) هذا المعيار إلا لنهج "WPA2" أو "WPA2+3".

- إن FT + 802. 1x هو AKM 3 وهو في الواقع قدم أعلى من 802. 1X-SHA256. كان هذا ممكنا بالفعل في WPA2، ولكن بما أنه يستخدم SHA256 فإنه مؤهل لأن يكون متوافق مع WPA3.

- 802. 1X - SHA256 متوافق مع AKM 5 مع WPA3.

إذا أردت دعم عميل FT فقط فيمكنك الحصول على WPA3 SSID مع "FT+802.1x" فقط. إذا كنت ترغب في دعم عملاء القدم (FT) والعملاء الذين لا ينتمون للقدم، فيمكنك الحصول على WPA3 SSID مع FT+802. 1x و 802. 1x-SHA256.

باختصار، لا يوجد AKM مختلف ل FT على 802.1x ل WPA3 حيث أن الموجود كان بالفعل متوافق مع WPA3.

يوضح الجدول التالي قيم AKM المختلفة المحددة في مستند IEEE Std 802.11™-2020.

الرجاء ملاحظة أن AKM 8 و 9 يتم إستخدامهما مع SAE، و AKM 1 و 3 و 5 و 11 يتم إستخدامها مع WPA3-Enterprise فقط أو WPA3-Enterprise Transition، و AKM 12 و 13 هي من أجل WPA3-Enterprise باستخدام 192-بت، و AKM 18 من أجل Enhanced Open (OWE).

| OUI |

نوع المجموعة |

نوع المصادقة |

الوصف |

| 00-0f-ac |

0 |

محجوز |

محجوز |

| 00-0f-ac |

1 |

STD 802.1x - SHA1 |

تم التفاوض بشأن المصادقة عبر معيار IEEE 802.1X الذي يدعم SHA1 |

| 00-0f-ac |

2 |

PSK - SHA-1 |

مفتاح مشترك مسبقا يدعم SHA1 |

| 00-0f-ac |

3 |

قدم عبر 802.1x - SHA256 |

تفاوض على مصادقة الانتقال السريع عبر IEEE Std 802.1X الذي يدعم SHA256 |

| 00-0f-ac |

4 |

قدم عبر PSK - SHA256 |

مصادقة انتقالية سريعة باستخدام PSK الذي يدعم SHA-256 |

| 00-0f-ac |

5 |

المحول STD 802.1x - SHA256 |

تم التفاوض بشأن المصادقة عبر IEEE Std 802.1X |

| 00-0f-ac |

6 |

PSK - SHA256 |

دعم مفتاح مشترك مسبقا SHA256 |

| 00-0f-ac |

7 |

TDLS |

مصافحة TPK التي تدعم SHA256 |

| 00-0f-ac |

8 |

SAE - SHA256 |

المصادقة المتزامنة للمساويين باستخدام SHA256 |

| 00-0f-ac |

9 |

FT عبر SAE - SHA256 |

الانتقال السريع عبر المصادقة المتزامنة للمساويين باستخدام SHA256 |

| 00-0f-ac |

10 |

مصادقة AppKey - SHA256 |

مصادقة AppKey باستخدام SHA-256 |

| 00-0f-ac |

11 |

STD 802.1x SuiteB - SHA256 |

تم التفاوض بشأن المصادقة عبر IEEE Std 802.1X باستخدام طريقة EAP متوافقة مع المجموعة B التي تدعم SHA-256 |

| 00-0f-ac |

12 |

STD 802.1x SuiteB - SHA384 |

تم التفاوض بشأن المصادقة عبر IEEE Std 802.1X باستخدام طريقة EAP المتوافقة مع مجموعة CNSA التي تدعم SHA384 |

| 00-0f-ac |

13 |

قدم عبر 802.1x - SHA384 |

تفاوض على مصادقة الانتقال السريع عبر IEEE Std 802.1X الذي يدعم SHA384 |

| 00-0f-ac |

14 |

ملفات مع SHA256 و AES-SIV-256 |

إدارة المفاتيح عبر FILS باستخدام SHA-256 و AES-SIV-256 أو المصادقة التي تم التفاوض بشأنها عبر IEEE Std 802.1X |

| 00-0f-ac |

15 |

ملفات مع SHA384 و AES-SIV-512 |

إدارة المفاتيح عبر FILS باستخدام SHA-384 و AES-SIV-512 أو المصادقة التي تم التفاوض بشأنها عبر IEEE Std 802.1X |

| 00-0f-ac |

16 |

FT عبر FILS (SHA256) |

مصادقة انتقالية سريعة عبر ملفات التعريف باستخدام SHA-256 و AES-SIV-256 أو المصادقة التي تم التفاوض عليها عبر IEEE Std 802.1X |

| 00-0f-ac |

17 |

FT عبر FILS (SHA384) |

مصادقة انتقالية سريعة عبر الملفات مع SHA-384 و AES-SIV-512 أو المصادقة التي تم التفاوض عليها عبر IEEE Std 802.1X |

| 00-0f-ac |

18 |

محجوز |

يستخدم في OWE بواسطة تحالف WiFi |

| 00-0f-ac |

19 |

قدم عبر PSK - SHA384 |

مصادقة انتقالية سريعة باستخدام PSK مع SHA384 |

| 00-0f-ac |

20 |

PSK-SHA384 |

مفتاح مشترك مسبقا يدعم SHA384 |

| 00-0f-ac |

21-255 |

محجوز |

محجوز |

| 00-0f-ac |

أي |

خاص بالمورد |

خاص بالمورد |

(ج) أن يشير بعض AKM إلى "SuiteB" وهي مجموعة من الخوارزميات المشفرة (لتوفير قوة أمنية 128 بت و 192 بت) التي حددتها وكالة الأمن القومي في عام 2005. استبدلت NSA Suite B ب CNSA (مجموعة خوارزميات الأمن القومي التجاري)، لتوفير تأمين الحد الأدنى من 192 بت، في 2018. يستخدم وضع WPA3-Enterprise 192-بت تشفير AES-256-GCMP ويستخدم مجموعات شفرة CNSA المعتمدة المدرجة أدناه:

- الطراز AES-256-GCMP: تشفير مصدق.

- HMAC-SHA-384 لتأكيد الاشتقاق والمفتاح.

- ECDHandECDSAباستخدام منحنى إهليلجي 384 بت لإنشاء المفاتيح والمصادقة.

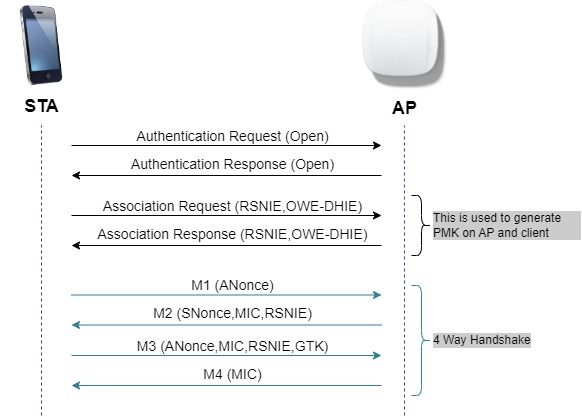

تستدانن

التشفير اللاسلكي الانتهازي (OWE) هو امتداد لمعيار IEEE 802. 11 الذي يوفر تشفير الوسيط اللاسلكي (IETF RFC 8110). إن الغرض من المصادقة المستندة إلى OWE هو تجنب فتح اتصال لاسلكي غير آمن بين نقاط الوصول والعملاء. يستخدم OWE تشفير قائم على خوارزميات Diffie-Hellman لإعداد التشفير اللاسلكي. من خلال OWE، يقوم العميل ونقطة الوصول بتبادل مفاتيح Diffie-Hellman أثناء إجراء الوصول واستخدام المفتاح الرئيسي للحكمة (PMK) الناتج عن ذلك مع المصافحة الرباعية الإتجاه. يؤدي إستخدام OWE إلى تحسين أمان الشبكة اللاسلكية لعمليات النشر التي يتم فيها نشر الشبكات المفتوحة أو المشتركة المستندة إلى PSK.

تبادل إطارات الديون

تبادل إطارات الديون

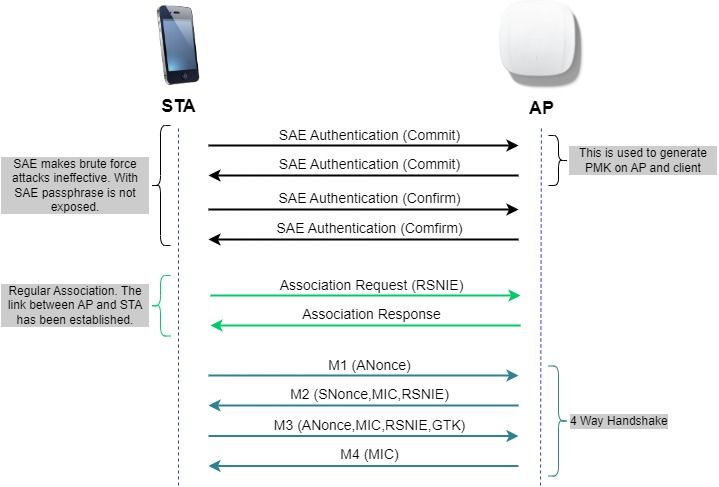

نفس

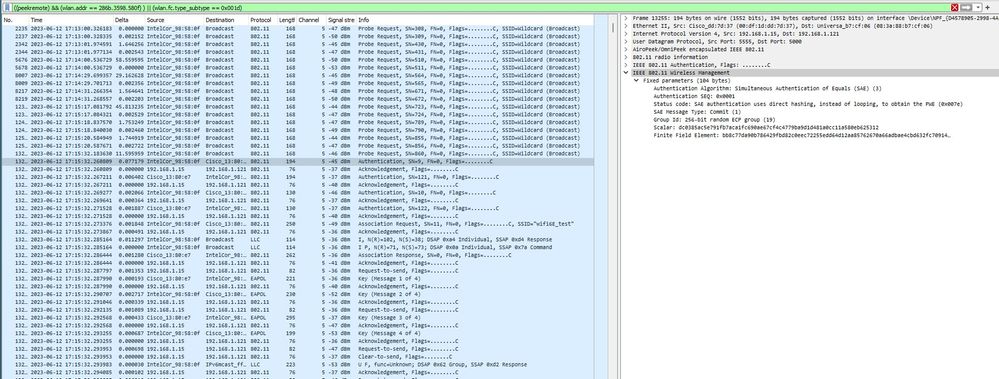

يستخدم WPA3 مصادقة جديدة وآلية إدارة مفاتيح جديدة تسمى المصادقة المتزامنة للمساويين. ويتم تعزيز هذه الآلية أكثر من خلال إستخدام تجزئة SAE إلى عنصر (H2E).

SAE مع H2E إلزامي ل WPA3 و Wi-Fi 6E.

تستخدم SAE تشفير لوغاريتم منفصل لإجراء تبادل فعال بطريقة تؤدي إلى المصادقة المتبادلة باستخدام كلمة مرور قد تكون مقاومة لهجوم القاموس دون اتصال.

هجوم القاموس دون اتصال بالإنترنت هو المكان الذي يحاول فيه خصم تحديد كلمة مرور الشبكة عن طريق محاولة كلمات المرور الممكنة بدون المزيد من التفاعل مع الشبكة.

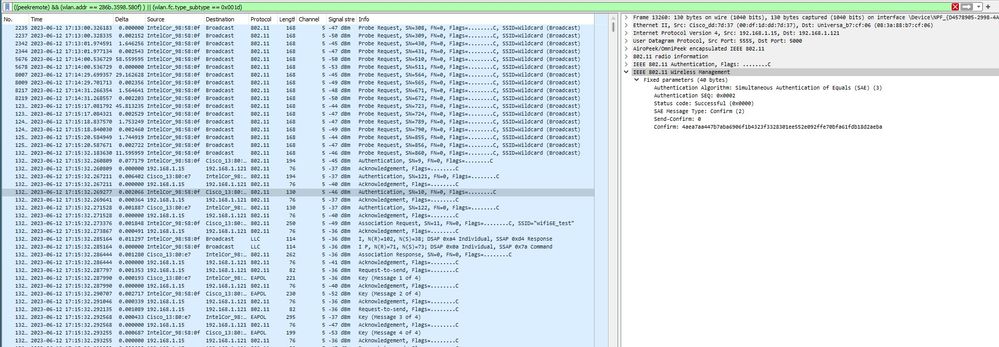

عندما يتصل العميل بنقطة الوصول، فإنه يجري تبادلا SAE. وإذا نجحت، فإنها تنشئ كل مفتاح مشفر قوي، والذي يتم اشتقاق مفتاح الجلسة منه. يدخل العميل ونقطة الوصول بشكل أساسي إلى مراحل الالتزام ثم يؤكدان.

وبمجرد وجود التزام، يمكن للعميل ونقطة الوصول الانتقال إلى حالات التأكيد في كل مرة يتم فيها إنشاء مفتاح جلسة. وتستخدم هذه الطريقة السرية لإعادة التوجيه حيث يتمكن الدخيل من فك مفتاح واحد ولكن ليس كل المفاتيح الأخرى.

تبادل إطارات SAE

تبادل إطارات SAE

تجزئة إلى عنصر (H2E)

التجزئة إلى العنصر (H2E) هي طريقة عنصر كلمة مرور SAE جديد (PWE). في هذه الطريقة، يتم إنشاء PWE السري المستخدم في بروتوكول SAE من كلمة مرور.

عندما تقوم محطة (STA) تدعم H2E بتهيئة SAE باستخدام AP، فإنها تتحقق مما إذا كانت AP تدعم H2E. إذا كانت الإجابة بنعم، فإن نقطة الوصول تستخدم H2E لاستخلاص PWE باستخدام قيمة رمز الحالة المعرفة حديثا في رسالة SAE Commit.

إذا كان STA يستخدم ميزة الصيد والنقر (HNp)، فستظل عملية تبادل SAE بالكامل دون تغيير.

عند إستخدام H2E، يقسم اشتقاق PWE إلى هذه المكونات:

-

اشتقاق عنصر وسيط سري (PT) من كلمة المرور. يمكن تنفيذ هذا دون اتصال عندما يتم تكوين كلمة المرور في البداية على الجهاز لكل مجموعة معتمدة.

-

اشتقاق PWE من ال pt المخزن. يعتمد ذلك على المجموعة التي تم التفاوض عليها وعناوين MAC الخاصة بالأقران. يتم تنفيذ هذا في الوقت الحقيقي أثناء تبادل SAE.

ملاحظة: 6-GHz تدعم فقط أسلوب SAE من التجزئة إلى العنصر PWE.

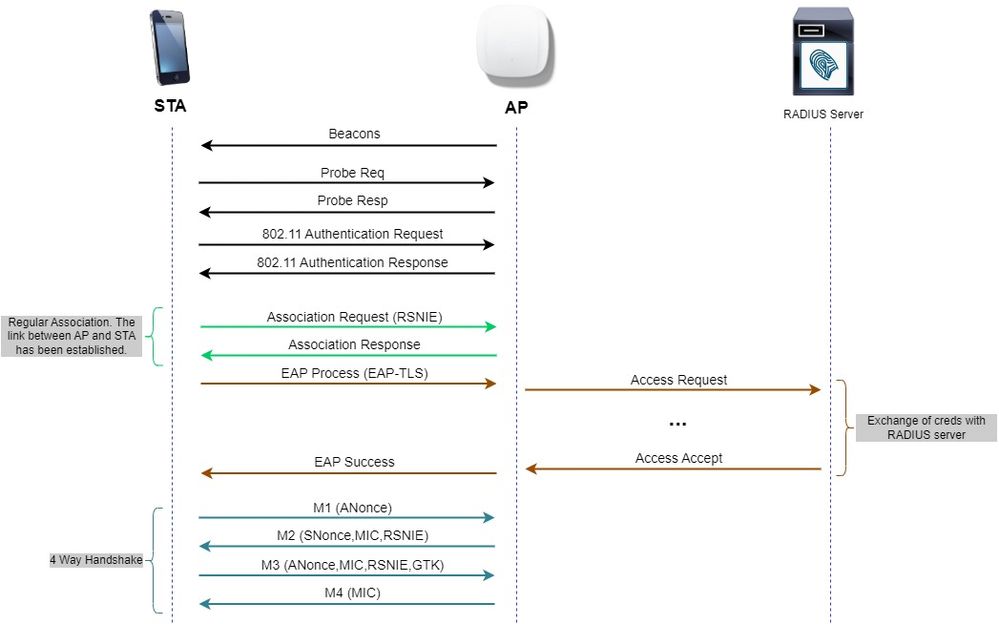

WPA-Enterprise المعروف باسم 802.1x

WPA3-Enterprise هو الإصدار الأكثر أمانا من WPA3 ويستخدم اسم مستخدم بالإضافة إلى كلمة مرور مركبة مع 802.1X لمصادقة المستخدم مع خادم RADIUS. بشكل افتراضي، يستخدم WPA3 تشفير 128-بت، لكنه يقدم أيضا تشفير تشفير قوة تشفير 192-بت قابل للتكوين إختياريا، والذي يعطي حماية إضافية لأي شبكة ترسل بيانات حساسة.

تدفق الرسم التخطيطي للمؤسسة WPA3

تدفق الرسم التخطيطي للمؤسسة WPA3

مجموعة المستويات: أوضاع WPA3

- WPA3-شخصي

- وضع WPA3-الشخصي فقط

- يلزم توفر قوات الحشد الشعبي

- وضع الانتقال WPA3-الشخصي

- قواعد التكوين: على نقطة وصول، في حالة تمكين WPA2-شخصي، يجب أيضا تمكين وضع انتقال WPA3-شخصي بشكل افتراضي، ما لم يتم تجاوزه بشكل صريح من قبل المسؤول للعمل في وضع WPA2-شخصي فقط

- وضع WPA3-الشخصي فقط

- WPA3-مؤسسي

- وضع WPA3-مؤسسي فقط

- يتم التفاوض على PMF لجميع إتصالات WPA3

- وضع الانتقال WPA3-Enterprise

- يتم التفاوض على PMF لاتصال WPA3

- PMF إختياري لاتصال WPA2

- وضع WPA3-Enterprise Suite-B "192-bit" المتوافق مع خوارزمية الأمان القومي التجاري (CNSA)

- أكثر من مجرد الحكومة الفيدرالية

- مجموعات شفرة التشفير المتناسقة لتجنب التكوين الخاطئ

- إضافة GCMP و ECCP لوظائف التشفير والتجزئة الأفضل (SHA384)

- يلزم توفر قوات الحشد الشعبي

-

يكون تأمين WPA3 192-بت حصريا ل EAP-TLS، مما يتطلب شهادات على كل من المعطى وخادم RADIUS.

-

لاستخدام WPA3 الإصدار 192 بت على مستوى المؤسسة، يجب أن تستخدم خوادم RADIUS أحد شفرات EAP المسموح بها:

TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384

TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384

TLS_DHE_RSA_WITH_AES_256_GCM_SHA384

- وضع WPA3-مؤسسي فقط

لمعرفة المزيد حول المعلومات التفصيلية حول تنفيذ WPA3 في شبكات WLAN من Cisco، بما في ذلك مصفوفة توافق أمان العميل، يرجى الاستمتاع بحرية التحقق من دليل نشر WPA3.

نقاط الوصول Cisco Catalyst Wi-Fi 6E APs

نقاط وصول Wi-Fi 6e

نقاط وصول Wi-Fi 6e

إعدادات الأمان المدعومة للعملاء

يمكنك العثور على أي منتج يدعم WPA3-Enterprise باستخدام صفحة ويب تحالف WiFi باحث المنتجات.

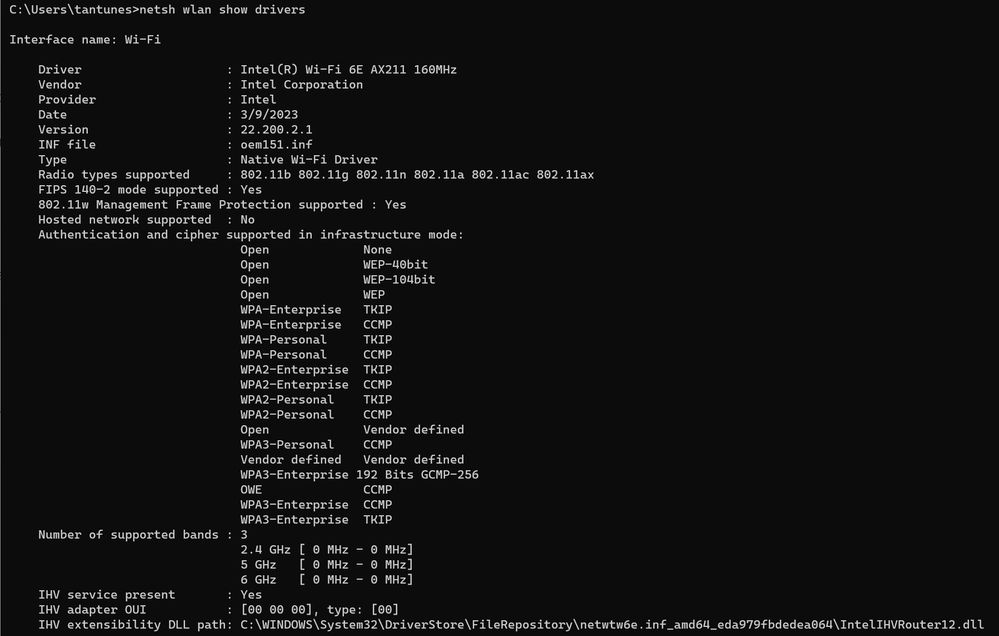

في أجهزة Windows يمكنك التحقق من إعدادات التأمين التي يدعمها المحول باستخدام الأمر netsh wlan show drivers".

هنا يمكنك الاطلاع على إخراج صفيفات التخزين طراز AX211 من Intel:

إخراج Windows ل _netsh wlan show driver_ للعميل AX211

إخراج Windows ل _netsh wlan show driver_ للعميل AX211

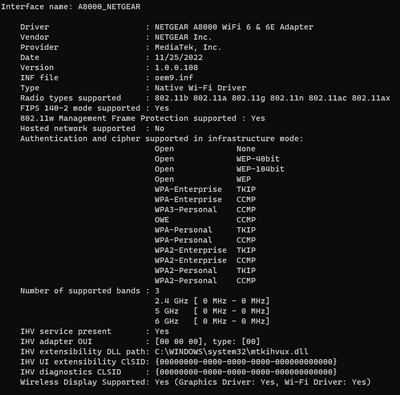

Netgear A8000:

إخراج Windows ل _NetSH WLAN show driver_ ل NetGear A8000s للعميل

إخراج Windows ل _NetSH WLAN show driver_ ل NetGear A8000s للعميل

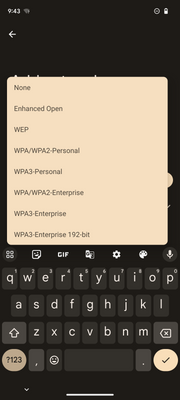

أندرويد بيكسل 6a:

إعدادات الأمان المدعومة على Android Pixel6a

إعدادات الأمان المدعومة على Android Pixel6a

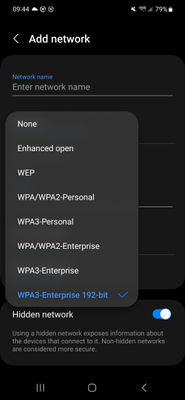

سامسونج إس 23:

إعدادات الأمان المدعومة على Android S23

إعدادات الأمان المدعومة على Android S23

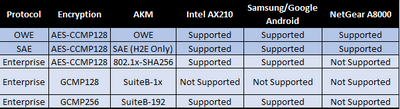

واستنادا إلى النواتج السابقة، يمكننا أن نختتم هذا الجدول:

بروتوكولات الأمان المدعومة من قبل كل عميل

بروتوكولات الأمان المدعومة من قبل كل عميل

التكوين

في هذا القسم، يظهر التكوين الأساسي لشبكة WLAN. يكون ملف تعريف السياسة المستخدم هو نفسه دائما باستخدام الاقتران/المصادقة/DHCP/التحويل المركزي.

فيما بعد في المستند، تظهر كيفية تكوين كل مجموعة تأمين Wi-Fi 6e من الطبقة 2 وكيفية التحقق من التكوين والسلوك المتوقع.

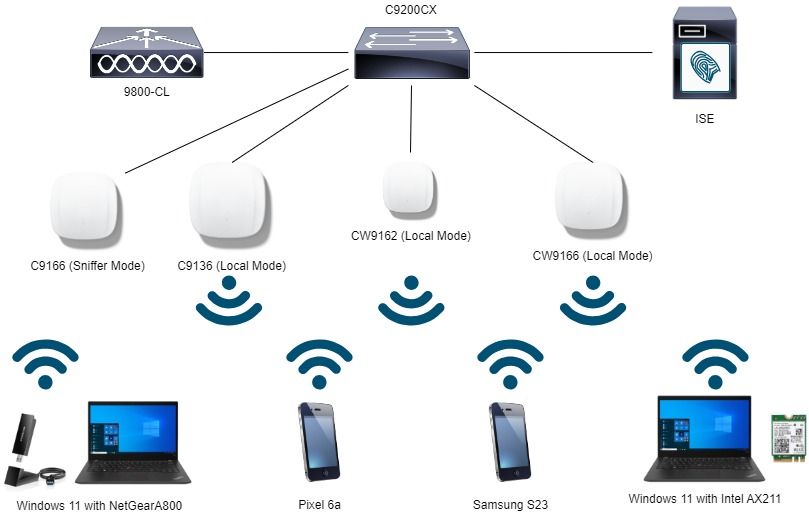

الرسم التخطيطي للشبكة

الرسم التخطيطي للشبكة

الرسم التخطيطي للشبكة

التكوينات

تذكر أن Wi-Fi 6E يتطلب WPA3، وهذه هي القيود لنهج راديو WLAN:

-

يتم دفع WLAN إلى جميع أجهزة الراديو فقط في حالة إستخدام أحد مكونات التكوين:

-

WPA3 + تشفير AES + 802.1x-SHA256 (قدم) AKM

-

WPA3 + تشفير AES + OWE AKM

-

WPA3 + تشفير AES + SAE (FT) AKM

-

WPA3 + CCMP256 cipher + Suiteb192-1X AKM

-

WPA3 + GCMP128 cipher + Suiteb-1X AKM

-

WPA3 + GCMP256 cipher + Suiteb192-1X AKM

-

التكوين الأساسي

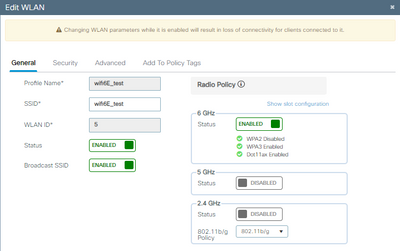

تم تكوين الشبكة المحلية اللاسلكية (WLAN) باستخدام طريقة اكتشاف نهج الراديو و UPR (إستجابة مسبار البث) بسرعة 6 جيجاهرتز فقط:

تكوين قاعدة WLAN

تكوين قاعدة WLAN

تكوين ملف تعريف التردد اللاسلكي 6 جيجاهرتز

تكوين ملف تعريف التردد اللاسلكي 6 جيجاهرتز

التحقق من الصحة

التحقق الأمني

في هذا القسم، يتم عرض مرحلة تكوين الأمان واقتران العميل باستخدام مجموعات بروتوكولات WPA3 هذه:

- WPA3- AES(CCMP128) + OWE

- وضع انتقال Owe

- WPA3-شخصي

- AES(CCMP128) + SAE

- WPA3-مؤسسي

- AES(CCMP128) + 802.1x-SHA256

- AES(CCMP128) + 802.1x-SHA256 + قدم

- تشفير GCMP128 + Suiteb-1X

- تشفير GCMP256 + Suiteb192-1X

ملاحظة: على الرغم من عدم وجود عملاء يدعمون تشفير GCMP128 + SUITEB-1X عند كتابة هذا المستند، إلا أنه تم إختباره لمراقبة بثه والتحقق من معلومات RSN في المنارات.

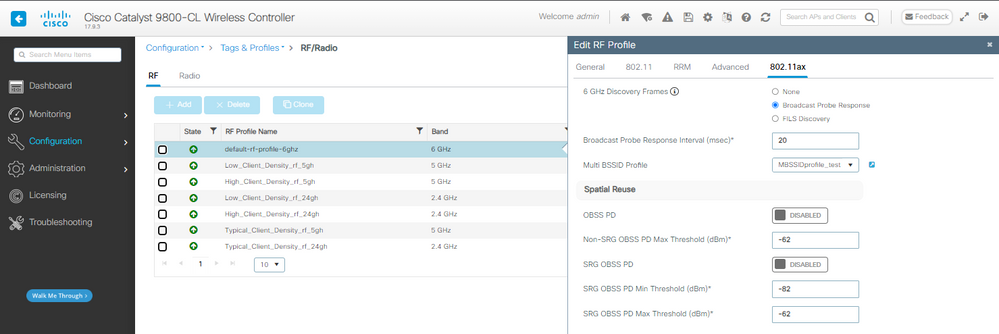

WPA3 - AES(CCPM128) + OWE

هذا هو تكوين أمان WLAN:

إعدادات أمان OWE

إعدادات أمان OWE

عرض على واجهة المستخدم الرسومية (GUI) الخاصة بإعدادات أمان WLAN:

إعدادات أمان WLAN على واجهة المستخدم الرسومية (GUI) ل WLC

إعدادات أمان WLAN على واجهة المستخدم الرسومية (GUI) ل WLC

هنا يمكننا مراقبة عملية توصيل عملاء Wi-Fi 6e:

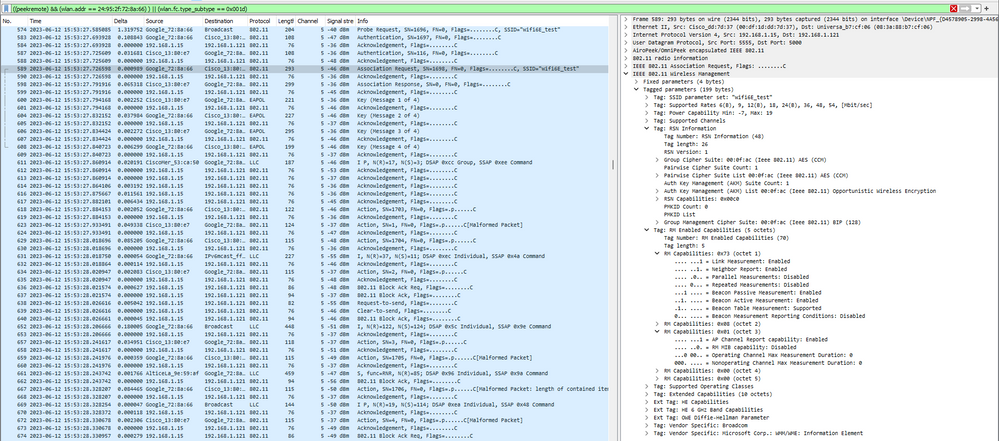

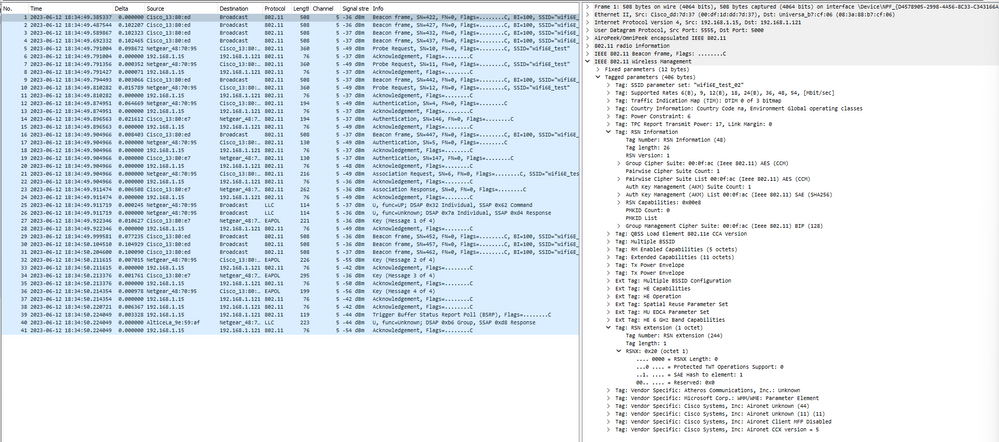

مجموعة الشرائح Intel AX211

نقدم هنا عملية التوصيل الكاملة مع عميل Intel AX211.

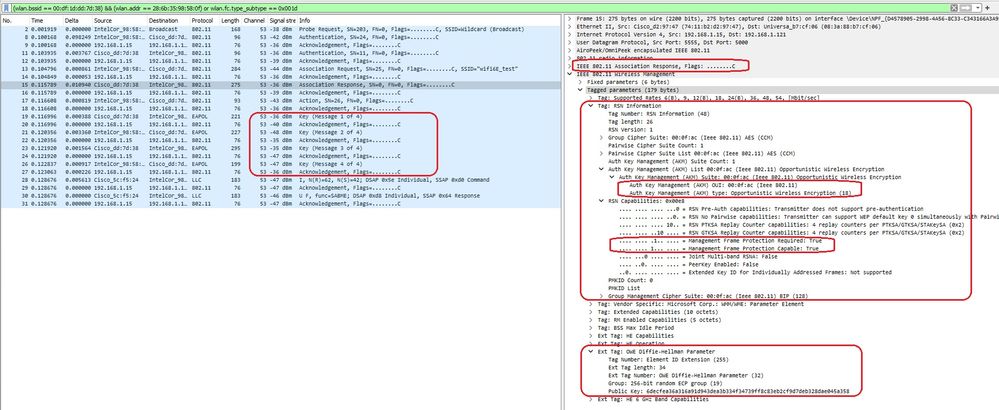

اكتشاف OWE

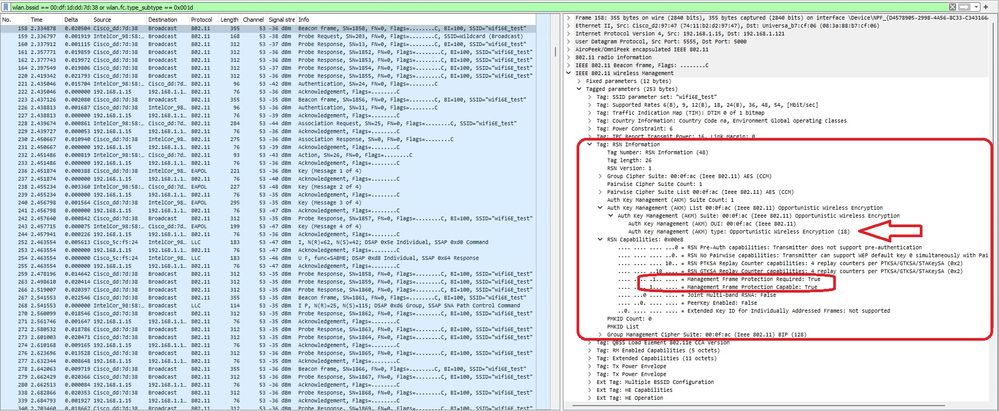

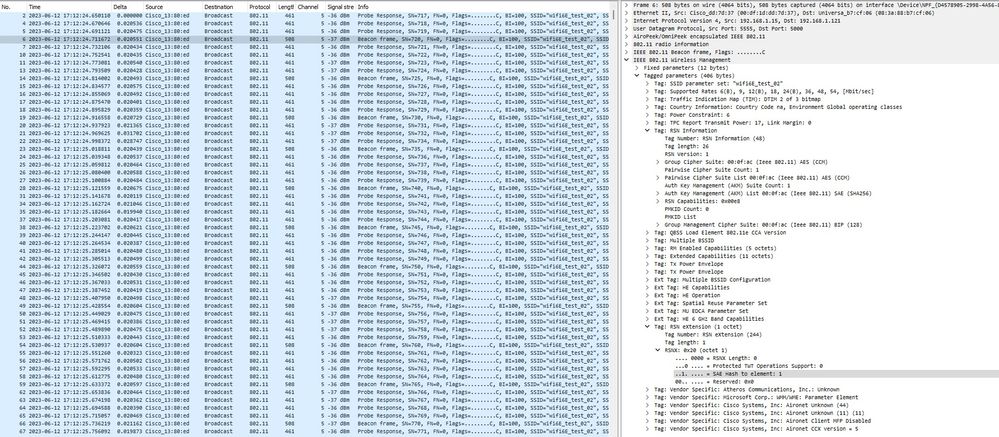

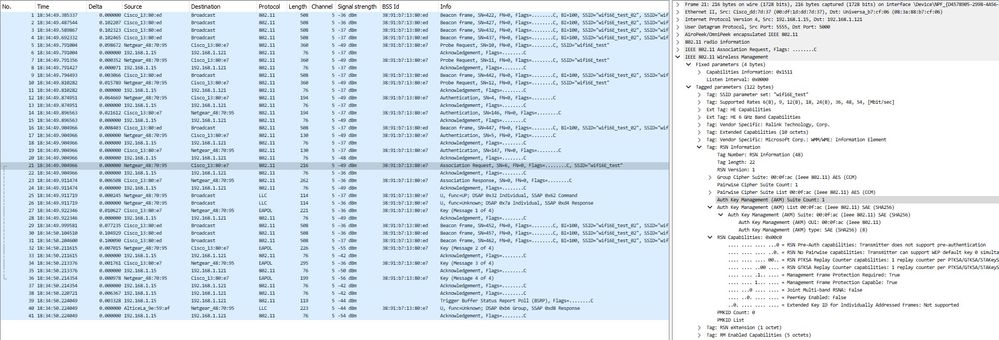

هنا يمكنك مشاهدة Beacons OTA. تعلن نقطة الوصول عن دعم OWE باستخدام أداة تحديد مجموعة AKM ل OWE ضمن عنصر معلومات RSN.

يمكنك رؤية قيمة نوع مجموعة AKM 18 (00-0f-ac:18) التي تشير إلى الدعم المستحق.

إطار منارة OWE

إطار منارة OWE

إذا نظرت في حقل إمكانيات RSN، يمكنك أن ترى نقطة الوصول تعلن عن إمكانيات كل من حماية إطار الإدارة (MFP) وتقنية بت MFP المطلوبة مضبوطة على 1.

جمعية OWE

يمكنك مشاهدة UPR الذي تم إرساله في وضع البث ثم الاقتران نفسه.

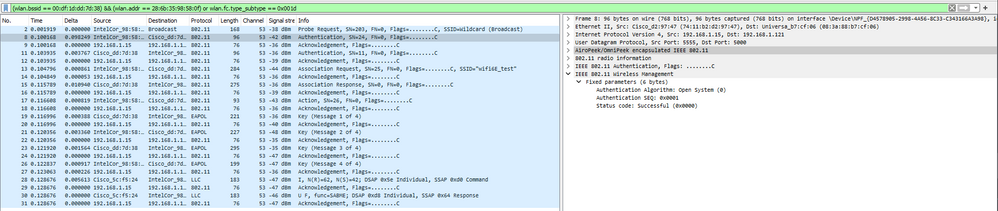

يبدأ OWE بطلب المصادقة المفتوحة والاستجابة لها:

بعد ذلك، يجب أن يشير العميل الذي يريد القيام ب OWE إلى AKM في إطار طلب RSN IE للاقتران وأن يتضمن عنصر المعلمة Diffie Helman (DH):

إستجابات الارتباط المدينة

إستجابات الارتباط المدينة

بعد إستجابة الاقتران، يمكننا مشاهدة المصافحة الرباعية الإتجاه وتحركات العميل إلى حالة الاتصال.

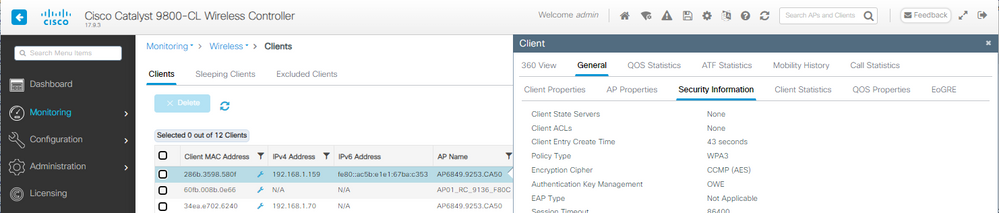

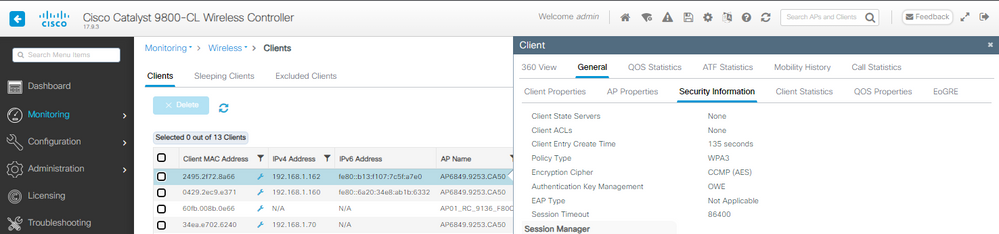

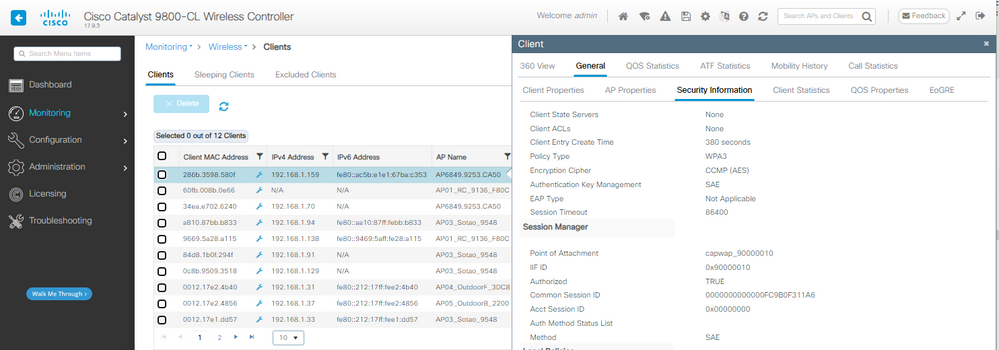

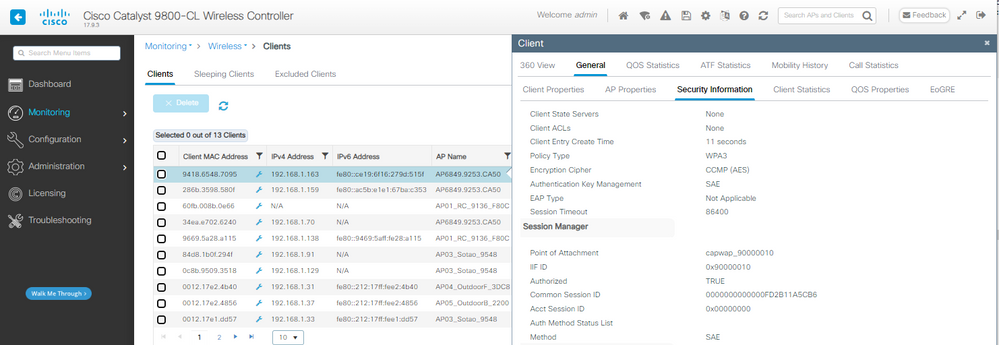

هنا يمكنك رؤية تفاصيل العميل على واجهة المستخدم الرسومية (GUI) الخاصة بواجهة مستخدم الرسومات (WLC):

NetGear A8000

الاتصال OTA مع التركيز على معلومات RSN من العميل:

تفاصيل العميل في WLC:

بيكسل 6a

الاتصال OTA مع التركيز على معلومات RSN من العميل:

تفاصيل العميل في WLC:

سامسونج إس 23

الاتصال OTA مع التركيز على معلومات RSN من العميل:

تفاصيل العميل في WLC:

WPA3 - AES(CCPM128) + Owe مع وضع الانتقال

يتوفر في هذا المستند التكوين التفصيلي لوضع انتقال OWE واستكشاف أخطائه وإصلاحها: تكوين SSID المفتوح المحسن مع وضع الانتقال - OWE.

WPA3-شخصي - AES(CCMP128) + SAE

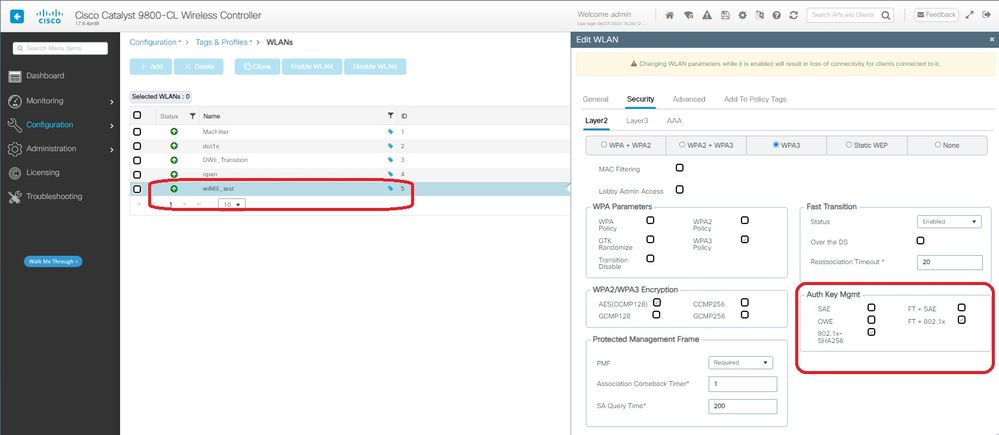

تكوين أمان WLAN:

تكوين WPA3 SAE

تكوين WPA3 SAE

ملاحظة: تذكر دائما أنه غير مسموح بالاصطياد والنقر باستخدام سياسة تردد 6 جيجاهيرتز. عندما تقوم بتكوين شبكة WLAN فقط بسرعة 6 جيجاهرتز، يجب عليك تحديد عنصر كلمة مرور H2E SAE.

عرض على واجهة المستخدم الرسومية (GUI) الخاصة بإعدادات أمان WLAN:

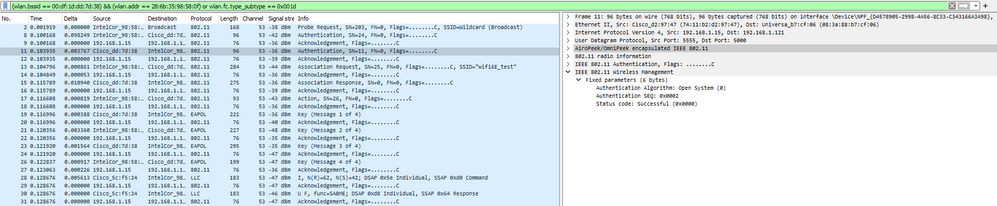

التحقق من أجهزة الإرشاد OTA:

WPA3 SAE Beacons

WPA3 SAE Beacons

هنا يمكن أن نشاهد عملاء Wi-Fi 6e الذين يربطون:

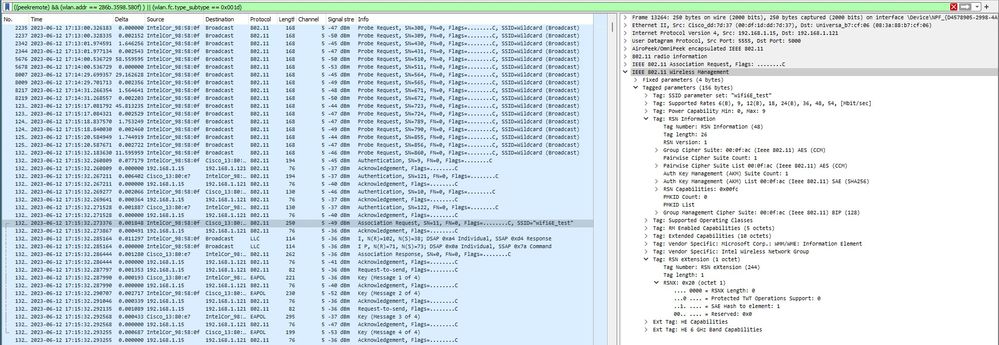

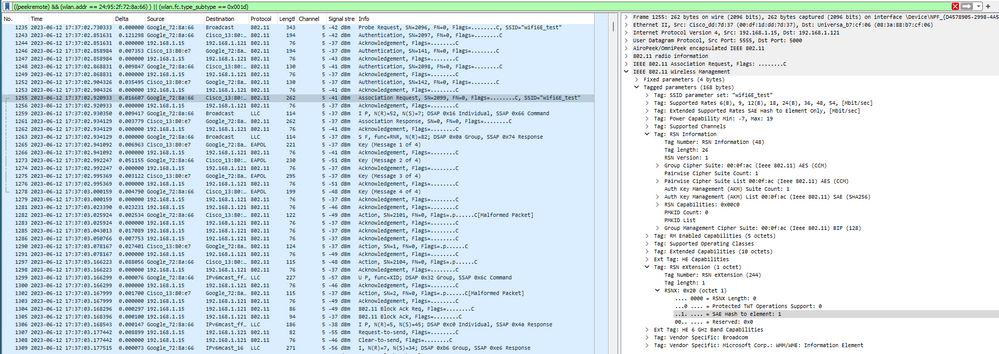

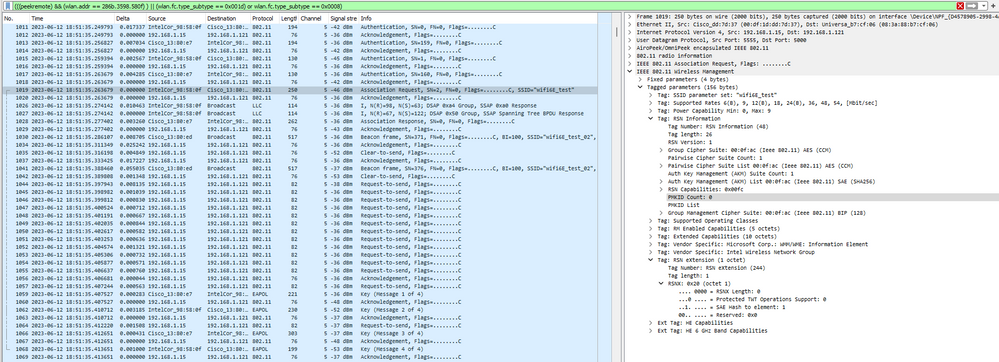

مجموعة الشرائح Intel AX211

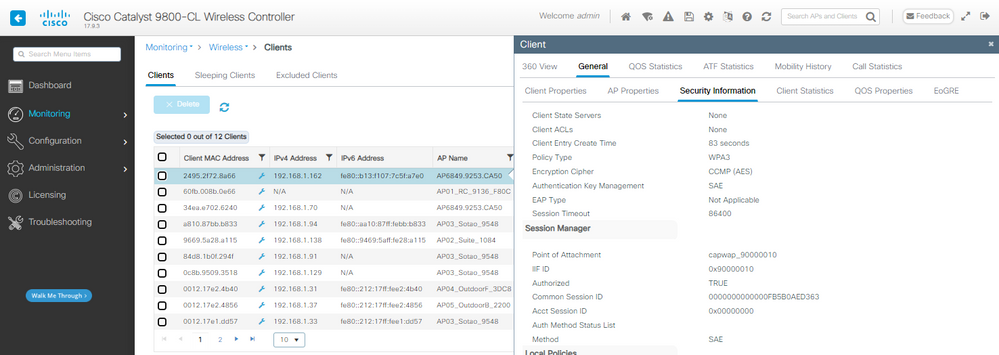

الاتصال OTA مع التركيز على معلومات RSN من العميل:

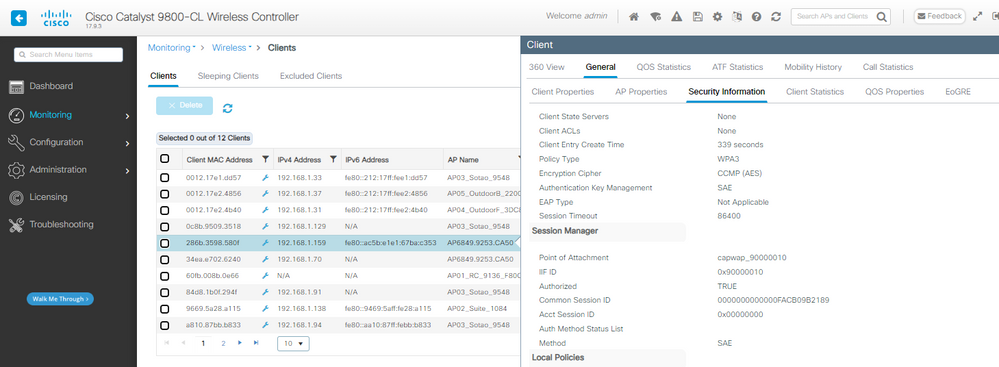

تفاصيل العميل في WLC:

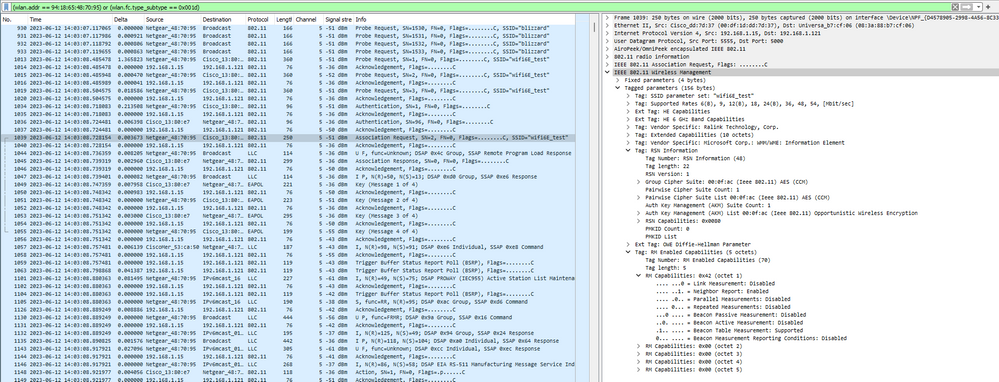

NetGear A8000

الاتصال OTA مع التركيز على معلومات RSN من العميل:

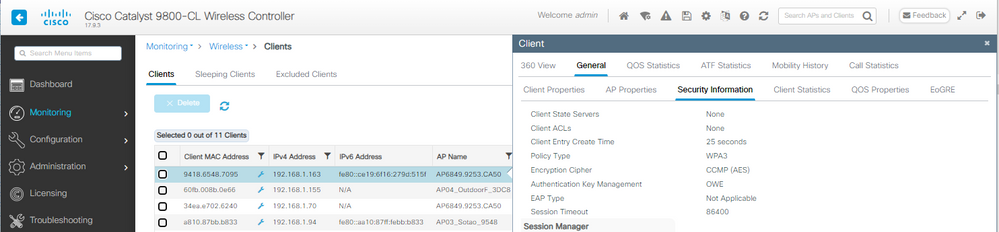

تفاصيل العميل في WLC:

بيكسل 6a

الاتصال OTA مع التركيز على معلومات RSN من العميل:

تفاصيل العميل في WLC:

سامسونج إس 23

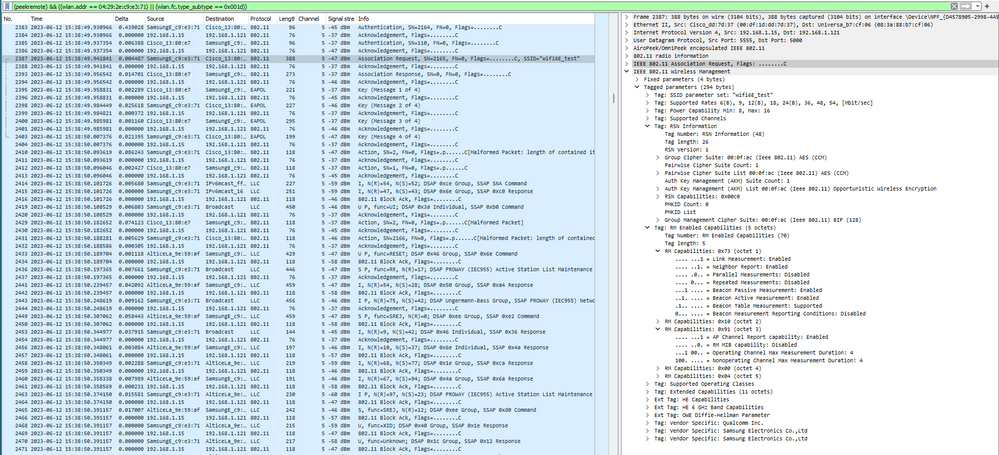

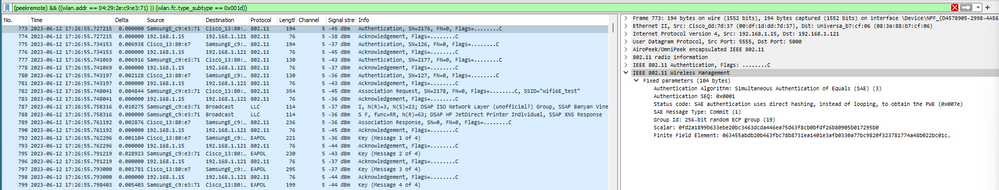

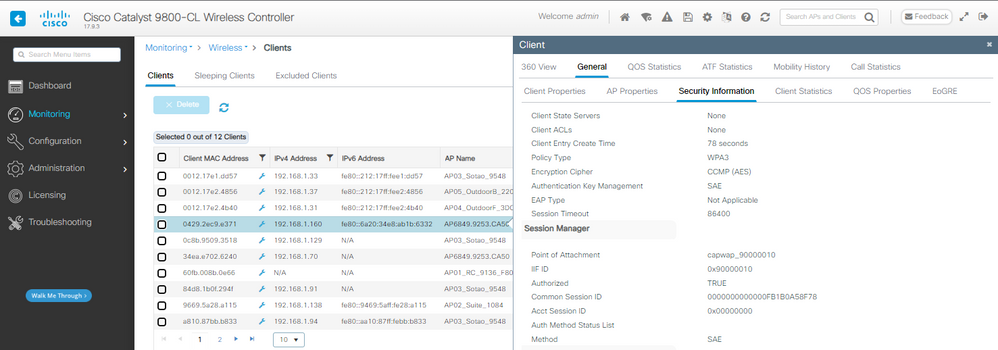

الاتصال OTA مع التركيز على معلومات RSN من العميل:

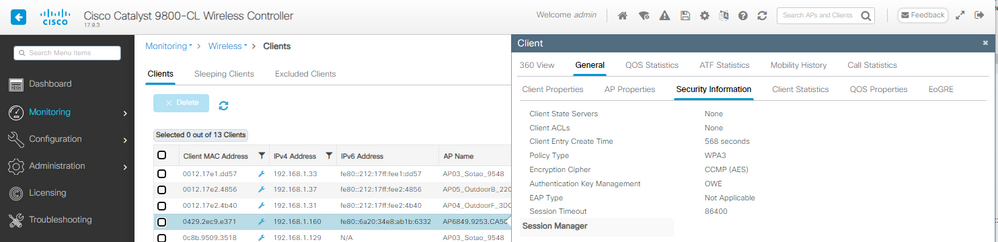

تفاصيل العميل في WLC:

WPA3-شخصي - AES(CCMP128) + SAE + FT

تكوين أمان WLAN:

تحذير: في إدارة مفتاح المصادقة، تسمح عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) بتحديد FT+SAE دون تمكين SAE، ومع ذلك فقد لوحظ أن العملاء غير قادرين على الاتصال. قم دائما بتمكين كلا خانتي الاختيار SAE و FT+SAE إذا كنت تريد إستخدام SAE مع الانتقال السريع.

عرض على واجهة المستخدم الرسومية (GUI) الخاصة بإعدادات أمان WLAN:

التحقق من أجهزة الإرشاد OTA:

WPA3 SAE + أجهزة توجيه FT

WPA3 SAE + أجهزة توجيه FT

هنا يمكن أن نشاهد عملاء Wi-Fi 6e الذين يربطون:

مجموعة الشرائح Intel AX211

الاتصال OTA مع التركيز على معلومات RSN من العميل:

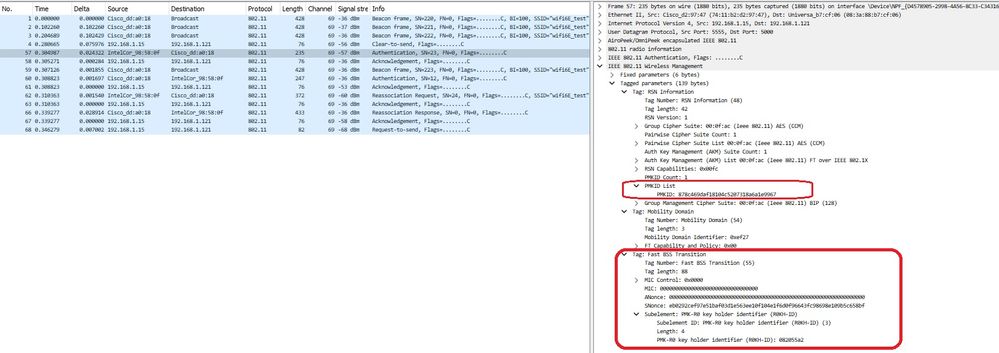

حدث تجوال حيث يمكنك رؤية PMKID:

WPA3 SAE + طلب إعادة تعيين FT

WPA3 SAE + طلب إعادة تعيين FT

تفاصيل العميل في WLC:

NetGear A8000

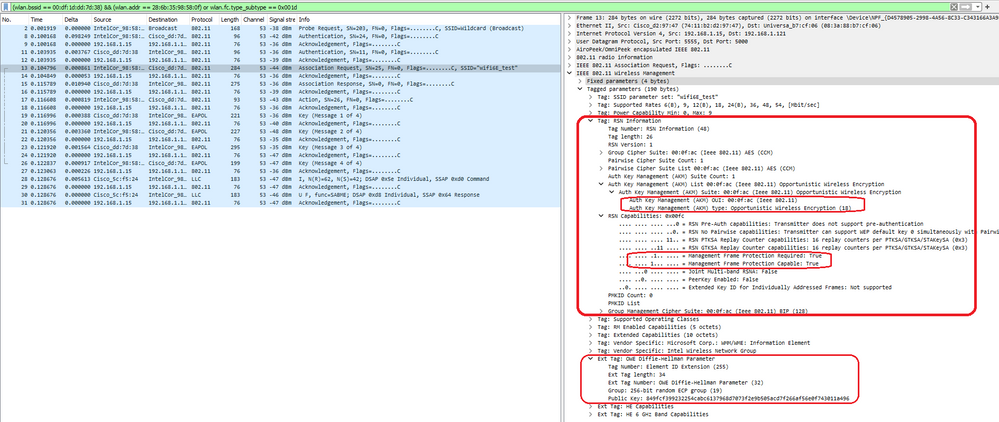

الاتصال OTA مع التركيز على معلومات RSN من العميل. التوصيل الأولي:

إس إس إس

إس إس إس

تفاصيل العميل في WLC:

بيكسل 6a

تعذر على الجهاز التجول عند تمكين FT.

سامسونج إس 23

تعذر على الجهاز التجول عند تمكين FT.

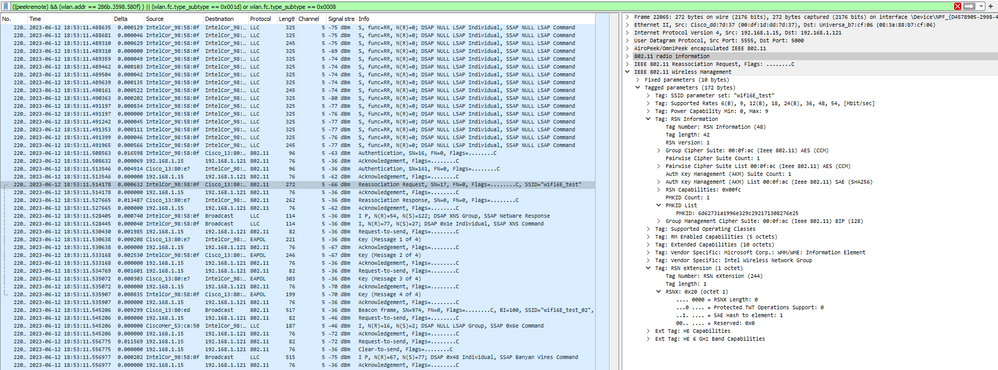

WPA3-Enterprise + AES(CCMP128) + 802.1x-SHA256 + FT

تكوين أمان WLAN:

WPA3 Enterprise 802.1x-SHA256 + تكوين أمان FTWLAN

WPA3 Enterprise 802.1x-SHA256 + تكوين أمان FTWLAN

عرض على واجهة المستخدم الرسومية (GUI) الخاصة بإعدادات أمان WLAN:

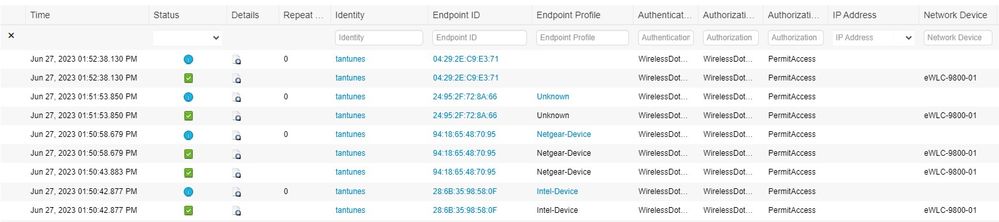

هنا يستطيع رأيت ال ISE Live سجل مقياس سرعة يظهر ال يصدق قادم من كل أداة:

سجلات ISE المباشرة

سجلات ISE المباشرة

المنارات OTA تبدو هكذا:

WPA3 Enterprise 802.1x +FT Beacon

WPA3 Enterprise 802.1x +FT Beacon

هنا يمكن أن نشاهد عملاء Wi-Fi 6e الذين يربطون:

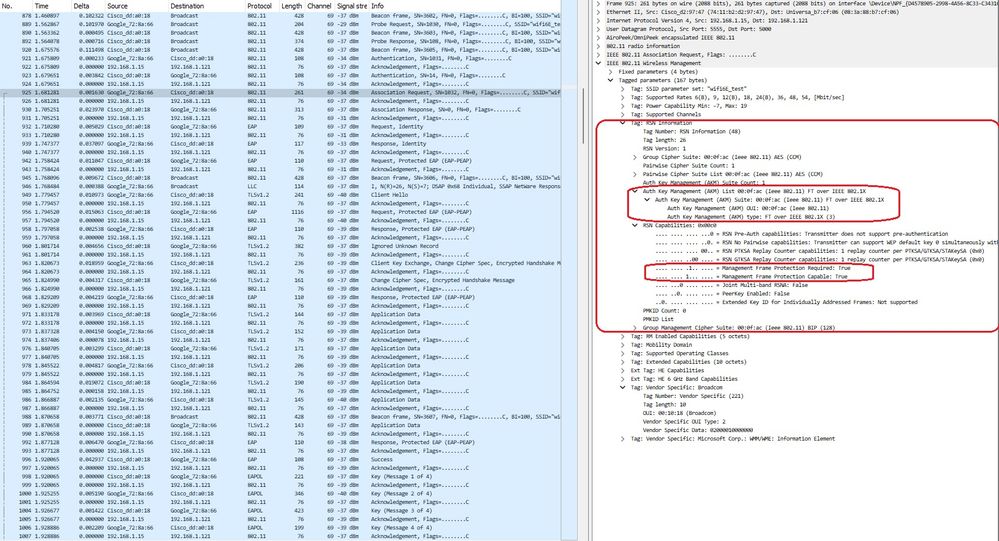

مجموعة الشرائح Intel AX211

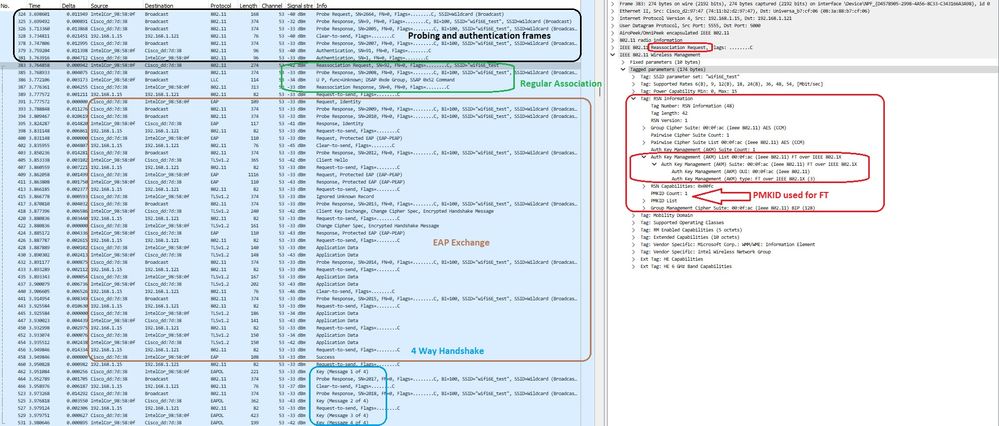

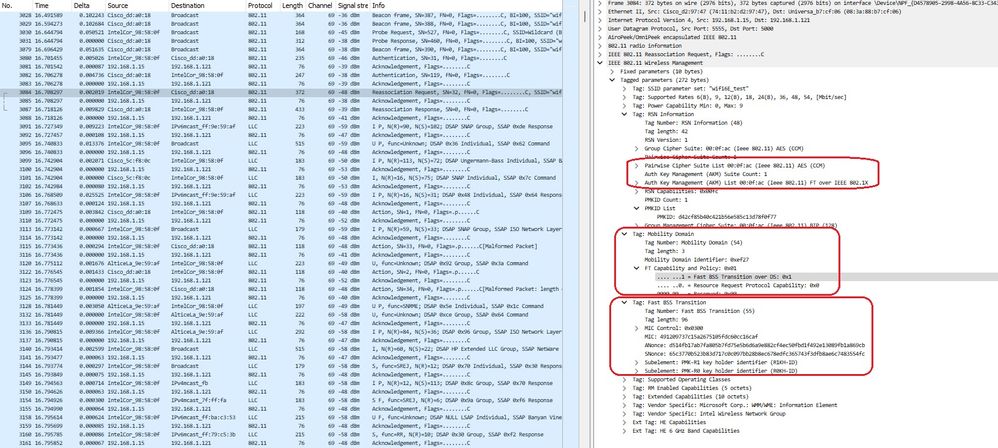

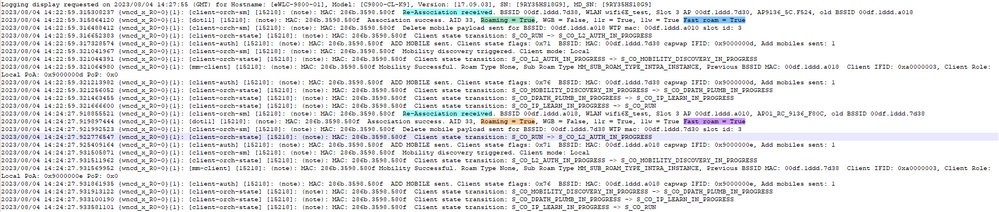

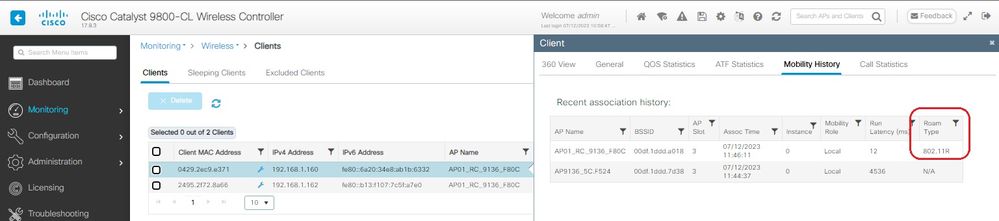

الاتصال OTA مع التركيز على معلومات RSN من العميل على حدث تجوال:

حدث تجوال WPA3 Enterprise 802.1x + FT

حدث تجوال WPA3 Enterprise 802.1x + FT

يحدث سلوك مثير للاهتمام إذا قمت بحذف العميل يدويا من الشبكة المحلية اللاسلكية (من واجهة المستخدم الرسومية (GUI) الخاصة بوحدة التحكم في الشبكة المحلية اللاسلكية (WLC) على سبيل المثال). يستلم العميل إطار إلغاء اقتران ولكنه يحاول إعادة الاتصال بنفس نقطة الوصول ويستخدم إطار إعادة اقتران يتبعه تبادل EAP كامل لأن تفاصيل العميل تم حذفها من نقطة الوصول/WLC.

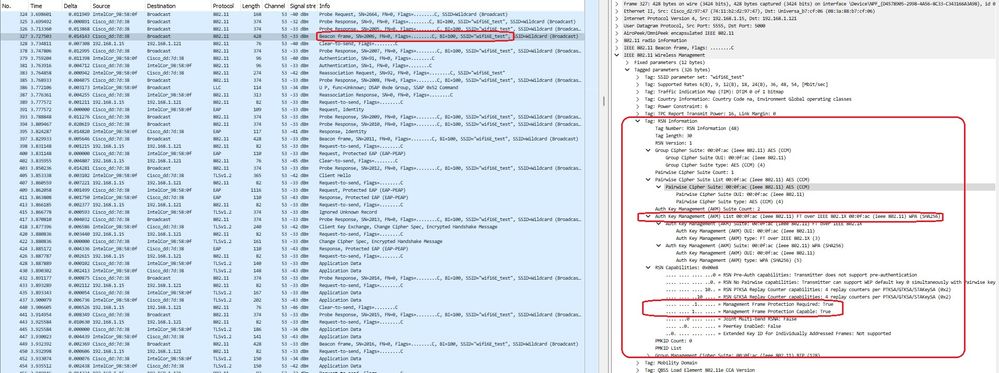

وهذا هو أساسا نفس الإطار التبادلي كما في عملية اقتران جديدة. هنا يمكنك رؤية تبادل الإطارات:

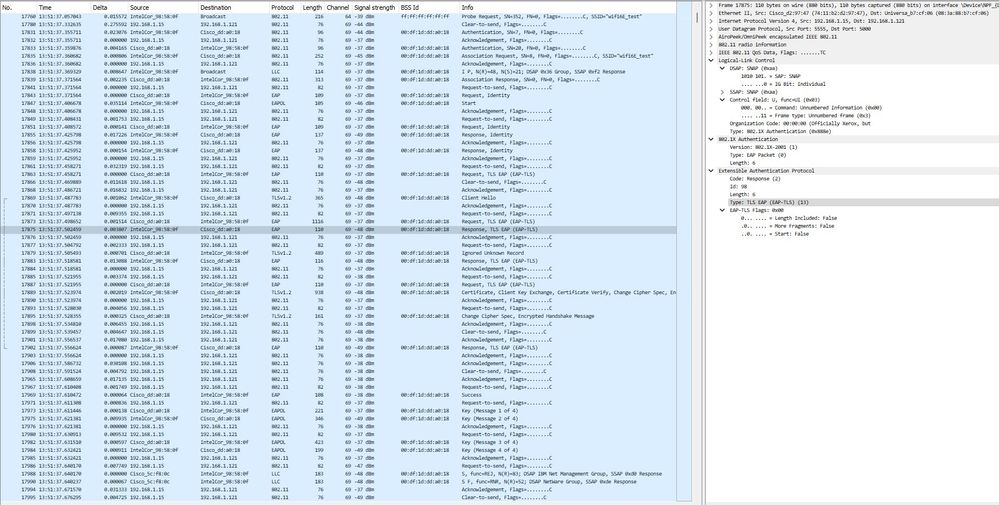

تدفق اتصال WPA3 Enterprise 802.1x + FT AX211

تدفق اتصال WPA3 Enterprise 802.1x + FT AX211

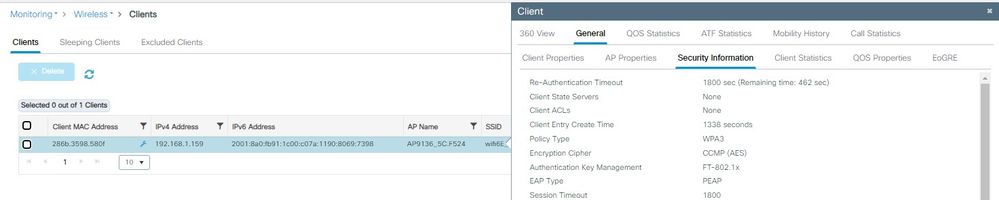

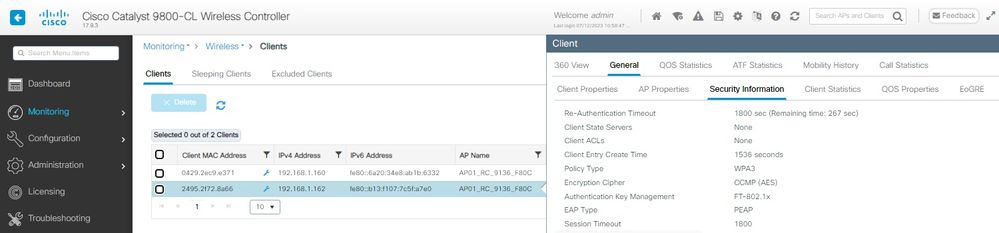

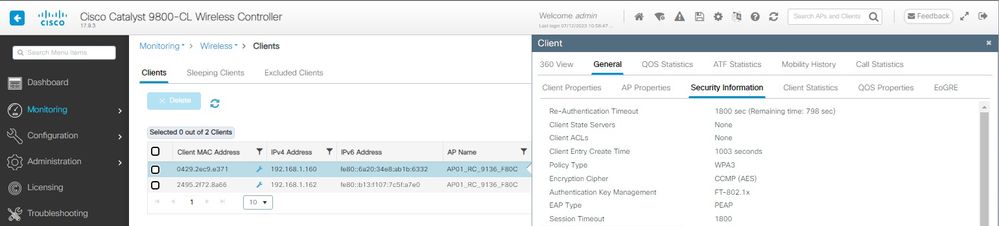

تفاصيل العميل في WLC:

تفاصيل عميل WPA3 Enterprise 802.1x + FT

تفاصيل عميل WPA3 Enterprise 802.1x + FT

لقد تم إختبار هذا العميل أيضا باستخدام تقنية FT عبر نظام DS، كما تمكن من التجوال باستخدام معيار 802. 11r:

AX211 التجوال مع FT عبر DS

AX211 التجوال مع FT عبر DS

يمكننا أيضا مشاهدة أحداث التجوال في FT:

WPA3 Enterprise مع FT

WPA3 Enterprise مع FT

وتعقب العميل من WLC:

NetGear A8000

WPA3-Enterprise غير معتمد على هذا العميل.

بيكسل 6a

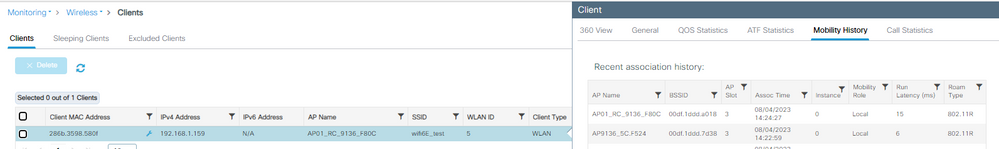

الاتصال OTA مع التركيز على معلومات RSN من العميل:

WPA3 Enterprise 802.1x + FT Pixel6a الاقتران

WPA3 Enterprise 802.1x + FT Pixel6a الاقتران

تفاصيل العميل في WLC:

WPA3 Enterprise 802.1x + FT Pixel6a تفاصيل العميل

WPA3 Enterprise 802.1x + FT Pixel6a تفاصيل العميل

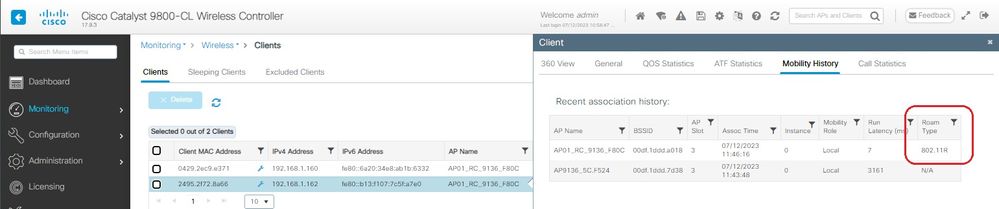

ركز على نوع التجوال عبر الهواء حيث يمكننا رؤية نوع التجوال 802. 11R:

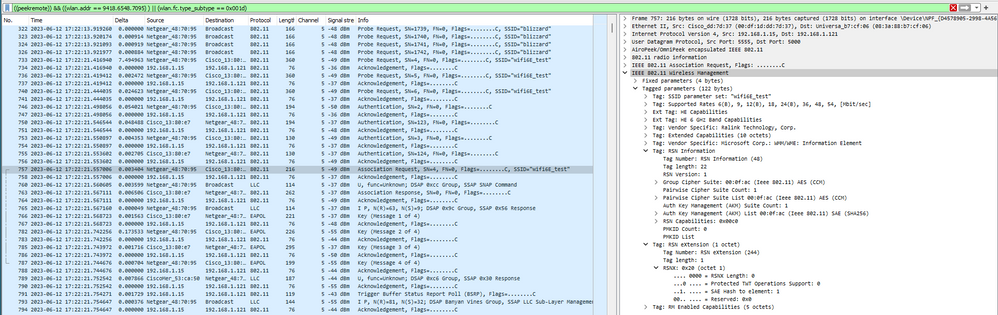

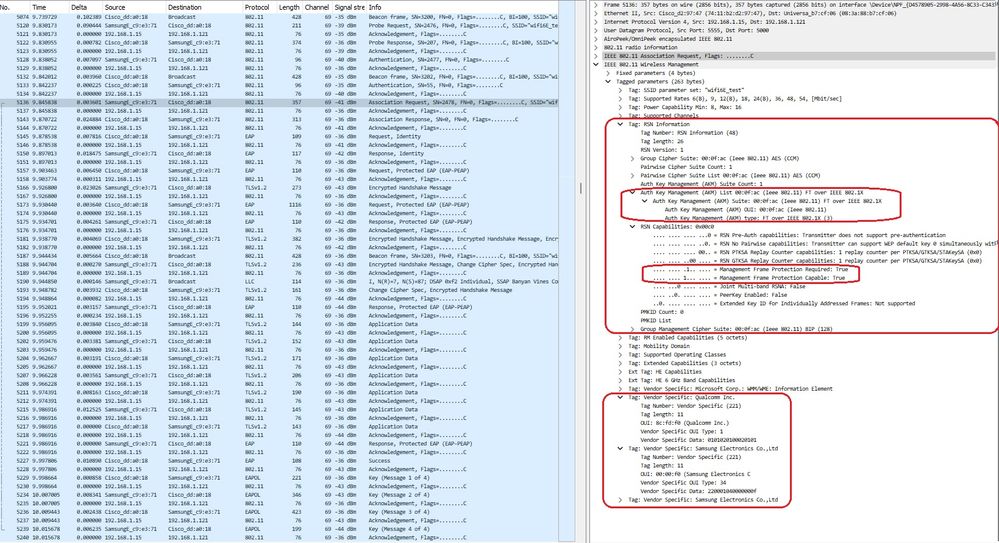

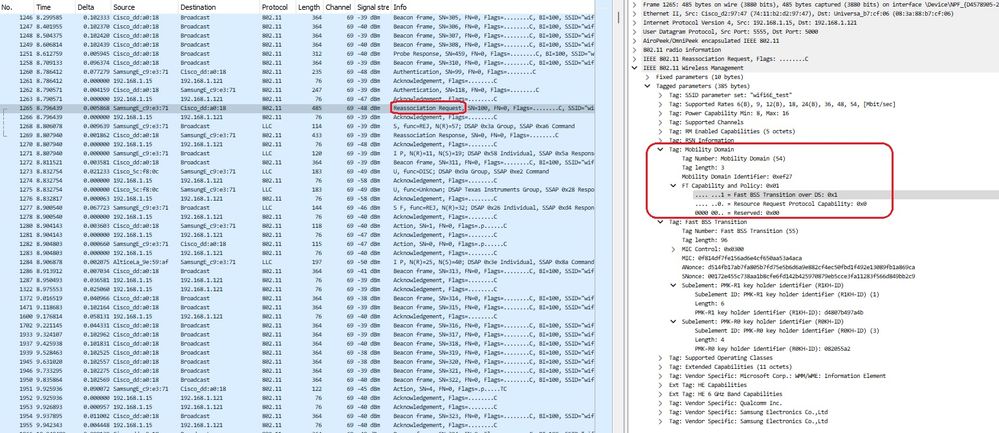

سامسونج إس 23

الاتصال OTA مع التركيز على معلومات RSN من العميل:

حدث تجوال S23 FToTA

حدث تجوال S23 FToTA

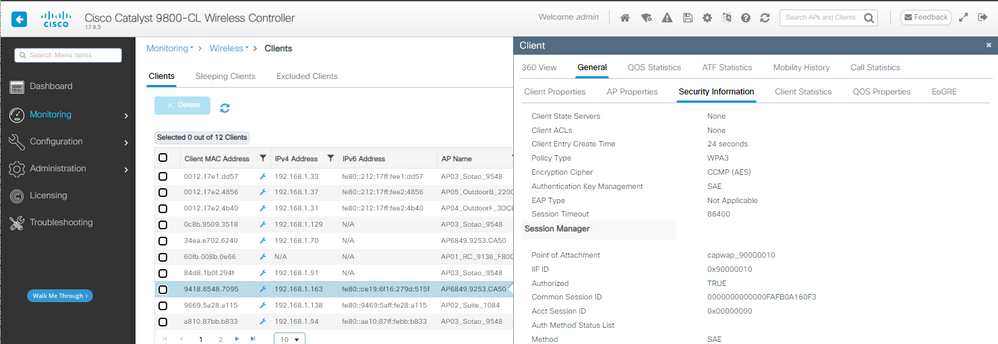

تفاصيل العميل في WLC:

خصائص عميل S23

خصائص عميل S23

ركز على نوع التجوال عبر الهواء حيث يمكننا رؤية نوع التجوال 802. 11R:

S23 Roaming Type 802.11R

S23 Roaming Type 802.11R

لقد تم إختبار هذا العميل أيضا باستخدام تقنية FT عبر نظام DS، كما تمكن من التجوال باستخدام معيار 802. 11r:

حزم S23 Roaming FToDS

حزم S23 Roaming FToDS

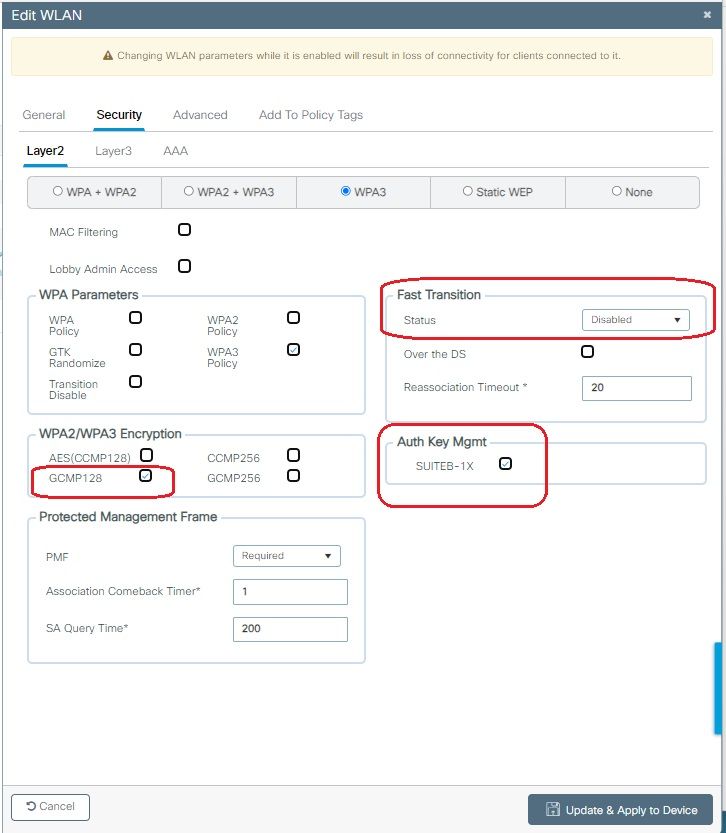

WPA3-مؤسسي + GCMP128 تشفير + Suiteb-1X

تكوين أمان WLAN:

تكوين الأمان WPA3 Enterprise SuiteB-1X

تكوين الأمان WPA3 Enterprise SuiteB-1X

ملاحظة: لا يتم دعم ft في SUITEB-1X

عرض على واجهة المستخدم الرسومية (GUI) الخاصة بإعدادات أمان WLAN:

التحقق من أجهزة الإرشاد OTA:

WPA3 Enterprise SuiteB-1X Beacon

WPA3 Enterprise SuiteB-1X Beacon

لم يتمكن أي من العملاء الذين تم إختبارهم من الاتصال بشبكة WLAN باستخدام SuiteB-1X مما يؤكد أن لا شيء يدعم طريقة الأمان هذه.

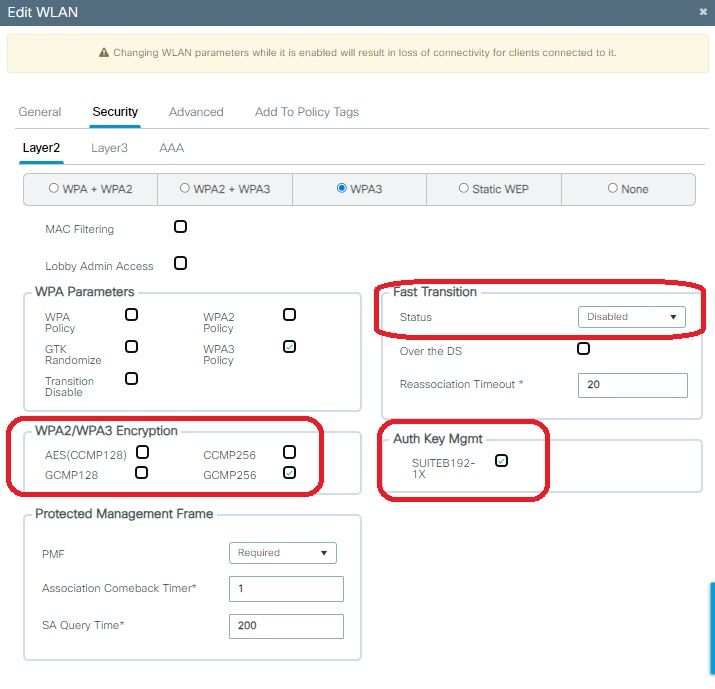

WPA3-مؤسسي + GCMP256 تشفير + Suiteb192-1X

تكوين أمان WLAN:

إعدادات تأمين WPA3 Enterprise Suiteb192-1x

إعدادات تأمين WPA3 Enterprise Suiteb192-1x

ملاحظة: FT غير مدعوم مع GCMP256+Suiteb192-1X.

WLAN على قائمة شبكات WLAN الخاصة بواجهة مستخدم الرسومات (GUI) الخاصة بوحدة التحكم في الشبكة المحلية اللاسلكية (WLC):

WLAN المستخدمة للاختبارات

WLAN المستخدمة للاختبارات

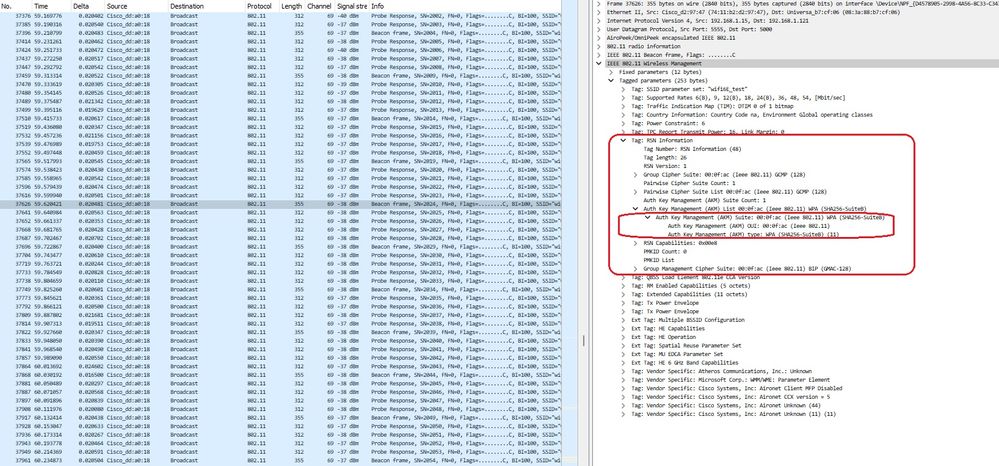

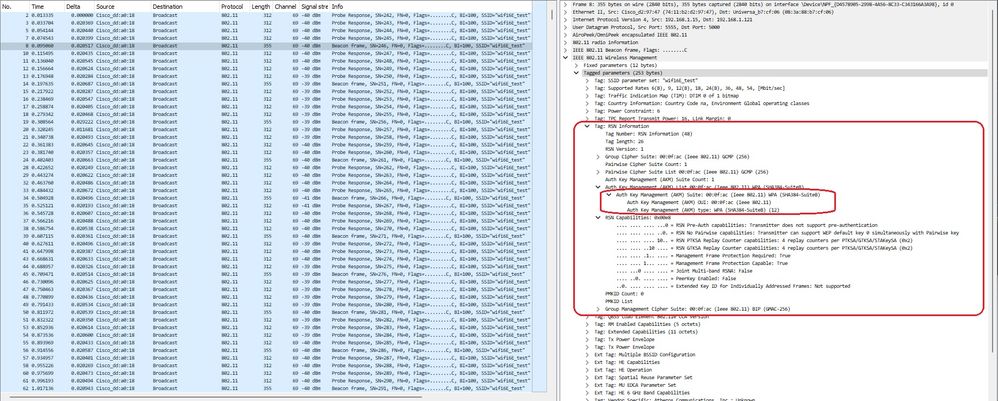

التحقق من أجهزة الإرشاد OTA:

WPA3 Enterprise Suiteb192-1x Beacons

WPA3 Enterprise Suiteb192-1x Beacons

هنا يمكن أن نشاهد عملاء Wi-Fi 6e الذين يربطون:

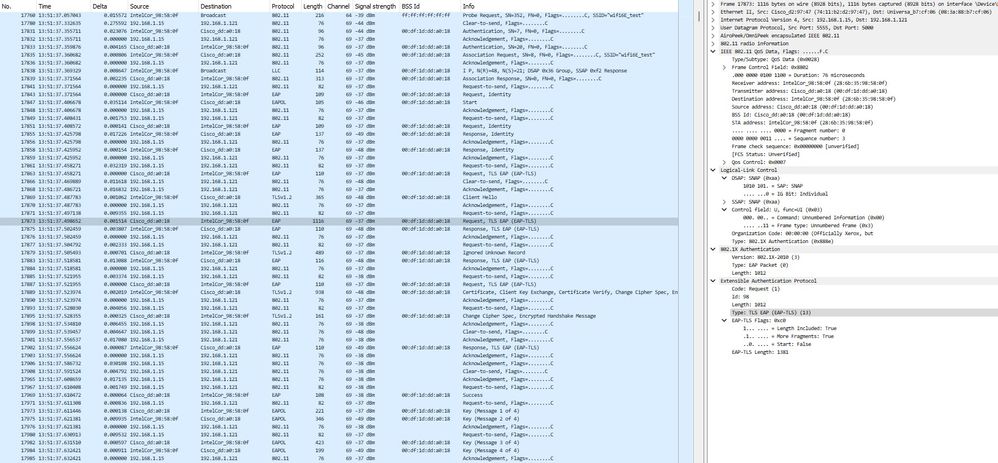

مجموعة الشرائح Intel AX211

الاتصال OTA مع التركيز على معلومات RSN من العميل:

WPA3 Enterprise مع اقتران EAP-TLS بمعلومات عميل AX211 من Intel و RSN

WPA3 Enterprise مع اقتران EAP-TLS بمعلومات عميل AX211 من Intel و RSN

وتبادل EAP-TLS:

WPA3 Enterprise مع EAP-TLS مع عميل Intel AX211 وتركيز EAP-TLS

WPA3 Enterprise مع EAP-TLS مع عميل Intel AX211 وتركيز EAP-TLS

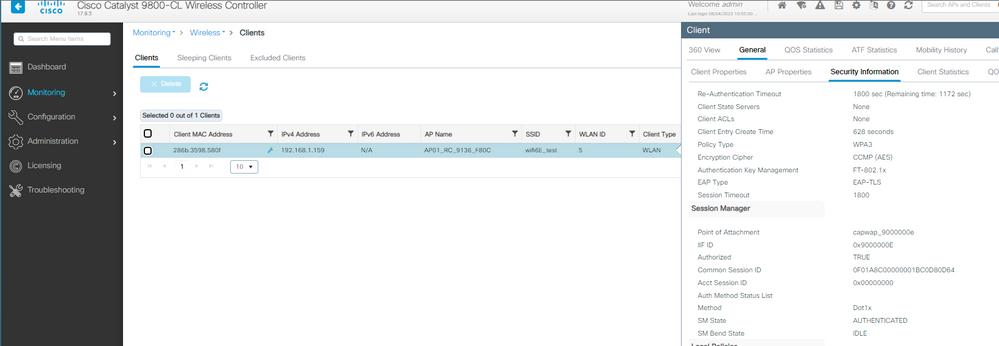

تفاصيل العميل في WLC:

تفاصيل WPA3 Enterprise مع عميل EAP-TLS

تفاصيل WPA3 Enterprise مع عميل EAP-TLS

NetGear A8000

WPA3-Enterprise غير معتمد على هذا العميل.

بيكسل 6a

في تاريخ كتابة هذا المستند، لم يتمكن هذا العميل من الاتصال ب WPA3 Enterprise باستخدام EAP-TLS.

وهذه مسألة من جانب العميل يجري العمل عليها، وبمجرد حلها، يتعين تحديث هذه الوثيقة.

سامسونج إس 23

في تاريخ كتابة هذا المستند، لم يتمكن هذا العميل من الاتصال ب WPA3 Enterprise باستخدام EAP-TLS.

وهذه مسألة من جانب العميل يجري العمل عليها، وبمجرد حلها، يتعين تحديث هذه الوثيقة.

الاستنتاجات الأمنية

بعد كل الاختبارات السابقة، هذه هي الاستنتاجات الناتجة:

| البروتوكول |

تشفير |

AKM |

شفرة AKM |

أسلوب EAP |

FT-OverTA |

FT-overDS |

مجموعة الشرائح Intel AX211 |

سامسونج/جوجل أندرويد |

NetGear A8000 |

| تستدانن |

AES-CCMP128 |

تستدانن |

غير موجود. |

غير موجود. |

غير موجود |

غير موجود |

مدعوم |

مدعوم |

مدعوم |

| نفس |

AES-CCMP128 |

SAE (H2E فقط) |

SHA256 |

غير موجود. |

مدعوم |

مدعوم |

مدعوم: H2E فقط و FT-oTA |

مدعوم: H2E فقط. |

مدعوم: |

| المؤسسات |

AES-CCMP128 |

802.1x-SHA256 |

SHA256 |

PEAP/FAST/TLS |

مدعوم |

مدعوم |

مدعوم: SHA256 و FT-TA/ODS |

مدعوم: SHA256 و FT-Ta، FT-ODS (S23) |

مدعوم: SHA256 و FT-TA |

| المؤسسات |

GCMP128 |

SuiteB-1x |

SHA256-SuiteB |

PEAP/FAST/TLS |

غير مدعومة |

غير مدعومة |

غير مدعومة |

غير مدعومة |

غير مدعومة |

| المؤسسات |

GCMP256 |

سويت بي-192 |

SHA384-SuiteB |

TLS |

غير مدعومة |

غير مدعومة |

NA/TBD |

NA/TBD |

غير مدعومة |

استكشاف الأخطاء وإصلاحها

استند أستكشاف الأخطاء وإصلاحها المستخدم في هذا المستند إلى المستند عبر الإنترنت:

أستكشاف أخطاء نقاط الوصول (APs) وإصلاحها

المبدأ التوجيهي العام لاستكشاف الأخطاء وإصلاحها هو تجميع تتبع RA في وضع تصحيح الأخطاء من عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) باستخدام عنوان MAC للعميل للتأكد من اتصال العميل باستخدام جهاز MAC وليس عنوان MAC عشوائي.

على أستكشاف أخطاء Air وإصلاحها، تكون التوصية إستخدام نقطة الوصول في وضع sniffer التقاط حركة مرور البيانات على قناة نقطة الوصول التي يقوم العميل بخدمتها.

ملاحظة: ارجع إلى معلومات مهمة عن أوامر تصحيح الأخطاء قبل أن تستخدم أوامر debug.

معلومات ذات صلة

Wi-Fi 6E: الفصل الرائع التالي في تقرير واي فاي

Cisco Live - إنشاء شبكة لاسلكية من الجيل التالي باستخدام نقاط وصول Catalyst Wi-Fi 6e

دليل تكوين برنامج Cisco Catalyst 9800 Series Wireless Controller Software، الإصدار 17.9.x

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

08-Aug-2023 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- Tiago AntunesCisco Technical Leader

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات