تكوين 9800 WLC و Aruba ClearPass - وصول الضيف و AMP و FlexConnect

خيارات التنزيل

-

ePub (5.4 MB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا وثيقة التكامل من المادة حفازة 9800 لاسلكي lan جهاز تحكم (WLC) مع Aruba ClearPass.

المتطلبات الأساسية

يفترض هذا الدليل أنه قد تم تكوين هذه المكونات والتحقق منها:

- تتم مزامنة جميع المكونات ذات الصلة ببروتوكول وقت الشبكة (NTP) ويتم التحقق منها للحصول على الوقت الصحيح (مطلوب للتحقق من صحة الشهادة)

- خادم DNS التشغيلي (مطلوب لتدفقات حركة مرور الضيوف والتحقق من صحة قائمة إبطال الشهادات (CRL))

- خادم DHCP التشغيلي

- مرجع شهادات إختياري (مطلوب لتوقيع بوابة الضيف المستضافة الخاصة بوحدة التحكم في الوصول إلى مستوى التحكم (CPPm)

- Catalyst 9800 WLC

- خادم Aruba ClearPass (يتطلب ترخيص النظام الأساسي وترخيص الوصول والترخيص المدمج)

- VMWare ESXi

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- نشر C9800 وطراز تكوين جديد

- تحويل FlexConnect على C9800

- مصادقة 9800 CWA (ارجع إلى https://www.cisco.com/c/en/us/support/docs/wireless/catalyst-9800-series-wireless-controllers/213920-central-web-authentication-cwa-on-cata.html)

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- Cisco Catalyst C9800-L-C التي تشغل الإصدار 17.3.4c

- Cisco Catalyst C9130AX

- حزمة تصحيح Aruba ClearPass، 6-8-0-109592 و 6.8-3

- خادم MS Windows

- خدمة Active Directory (تم تكوين GP لإصدار شهادات مؤتمتة مستندة إلى أجهزة إلى نقاط نهاية مدارة)

- خادم DHCP مع الخيار 43 والخيار 60

- خادم DNS

- خادم NTP لإجراء مزامنة زمنية لجميع المكونات

- المرجع المصدق

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

يستخدم تكامل تنفيذ Catalyst 9800 WLC مصادقة الويب المركزية (CWA) للعملاء اللاسلكي في وضع FlexConnect لنشر نقطة الوصول (AP).

يتم دعم المصادقة اللاسلكية للضيف بواسطة Guest Portal مع صفحة سياسة مستخدم مقبولة (AUP) مجهولة الهوية، مستضافة على Aruba ClearPass في مقطع آمن من المنطقة المنزوعة السلاح (DMZ).

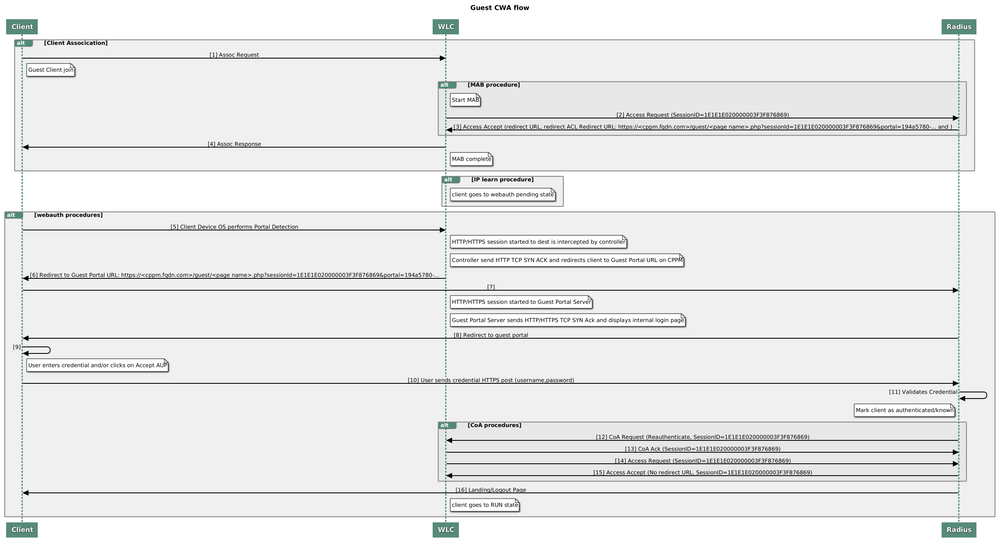

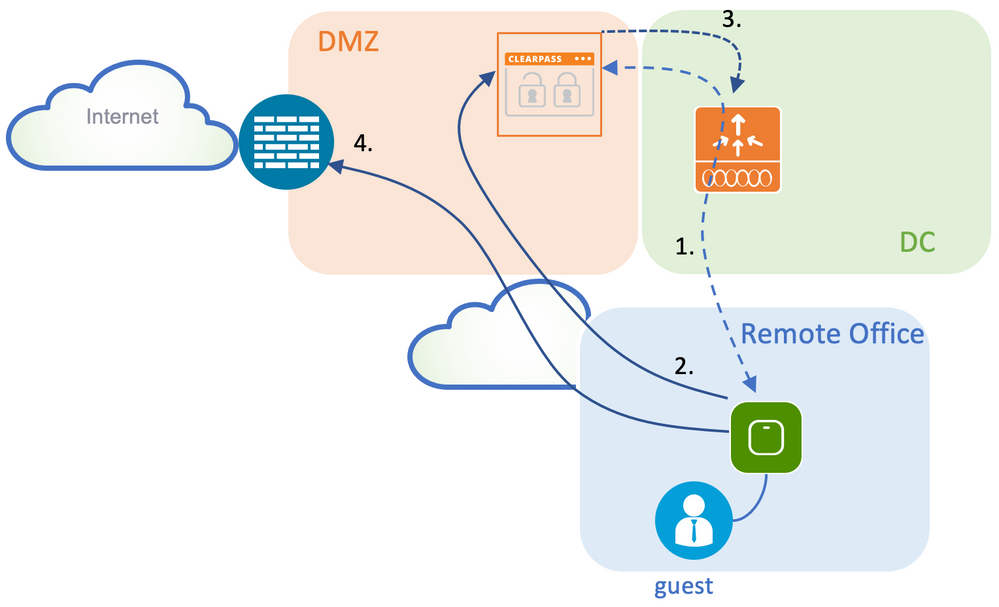

يوضح الرسم التخطيطي تفاصيل عمليات تبادل الوصول إلى WiFi الضيف قبل السماح للمستخدم الضيف بالدخول إلى الشبكة:

1. يرتبط المستخدم الضيف ب Guest WiFi في مكتب بعيد.

2. يتم وكيل طلب الوصول الأولي ل RADIUS بواسطة C9800 إلى خادم RADIUS.

3. يبحث الخادم عن عنوان MAC الضيف المتوفر في قاعدة بيانات نقطة نهاية MAC المحلية.

إذا لم يعثر على عنوان MAC، يستجيب الخادم بملف تعريف تجاوز مصادقة MAC (MAB). تتضمن إستجابة RADIUS هذه:

- قائمة التحكم في الوصول المعاد توجيهه (ACL) لعنوان URL

- إعادة توجيه URL

4. يمر العميل بعملية تعلم IP حيث يتم تعيين عنوان IP له.

5. تقوم C9800 بتحويل العميل الضيف (المحدد بواسطة عنوان MAC الخاص بها) إلى الحالة 'تعليق مصادقة الويب'.

6. يقوم معظم أنظمة تشغيل الأجهزة الحديثة بالاشتراك مع شبكات WLAN المضيفة بنوع ما من الكشف المضمن للمداخل.

تعتمد آلية الكشف الدقيق على تطبيق نظام تشغيل محدد. يفتح نظام تشغيل العميل مربع حوار منبثق (متصفح وهمي) مع صفحة أعيد توجيهها بواسطة C9800 إلى عنوان URL الخاص بوابة الضيوف الذي يستضيفه خادم RADIUS المتوفر كجزء من إستجابة قبول الوصول إلى RADIUS.

7. يقبل المستخدم الضيف الأحكام والشروط على ClearPass المقدمة كعلامة لعنوان MAC للعميل في قاعدة بيانات نقطة النهاية (DB) للإشارة إلى أن العميل قد أكمل المصادقة وبدأ تغيير RADIUS للتخويل (CoA)، من خلال تحديد واجهة استنادا إلى جدول التوجيه (إذا كانت هناك واجهات متعددة موجودة على ClearPass).

8. تنقل WLC عميل الضيف إلى حالة "التشغيل" ويمنح المستخدم حق الوصول إلى الإنترنت دون إعادة توجيه مرة أخرى.

ملاحظة: بالنسبة لمخطط تدفق حالة وحدة التحكم اللاسلكية من الإرساء الخارجية Cisco 9800 مع مدخل الضيف المستضاف خارجيا و RADIUS، ارجع إلى قسم الملحق في هذه المقالة.

الرسم التخطيطي لحالة مصادقة الويب المركزية للضيف (CWA)

الرسم التخطيطي لحالة مصادقة الويب المركزية للضيف (CWA)

تدفق حركة المرور لنشر المؤسسات الضيف ل CWA

في عملية نشر نموذجية في المؤسسة مع مكاتب فرعية متعددة، يتم إعداد كل مكتب فرعي لتوفير إمكانية وصول آمنة مجزأة للضيوف من خلال بوابة Guest Portal بمجرد أن يقبل الضيف EULA.

في مثال التكوين هذا، يتم إستخدام معيار 9800 CWA للوصول إلى الضيوف عبر التكامل إلى مثيل ClearPass منفصل يتم نشره حصريا للمستخدمين الضيوف في المنطقة المنطقة المنزوعة السلاح الآمنة للشبكة.

يجب أن يقبل الضيوف الشروط والأحكام المنصوص عليها في بوابة الموافقة على الويب التي يوفرها خادم DMZ ClearPass. يركز مثال التكوين هذا على طريقة "الوصول إلى الضيف المجهول" (أي أنه لا يلزم اسم مستخدم الضيف/كلمة المرور للمصادقة على مدخل الضيف).

يتم عرض تدفق حركة المرور المماثل لهذا النشر في الصورة:

1 - المرحلة RADIUS - MAB

2. إعادة توجيه عنوان URL لعميل الضيف إلى مدخل الضيف

3. بعد قبول الضيف للنظام البيئي للمنتجات الإلكترونية (EULA) على بوابة الضيف، يتم إصدار إعادة مصادقة RADIUS CoA من CPPm إلى 9800 WLC

4. يسمح للضيف بالدخول إلى الإنترنت

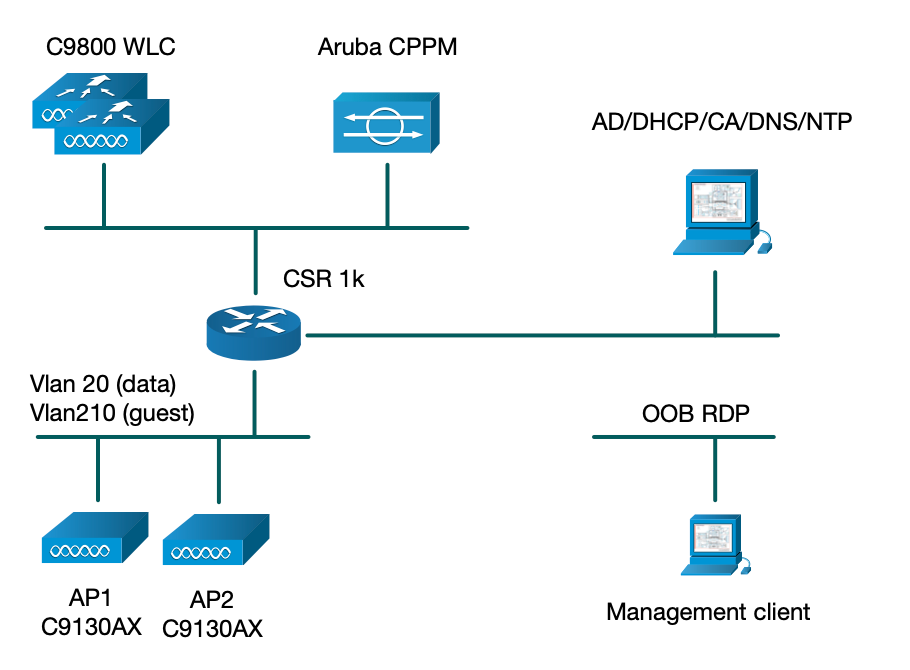

الرسم التخطيطي للشبكة

ملاحظة: لأغراض العرض التوضيحي في المختبرات، يتم إستخدام مثيل خادم Aruba CPPm واحد/مجمع لخدمة كل من وظائف Guest و Corp SSID Network Access Server (NAS). يقترح تطبيق أفضل الممارسات وجود حالات مستقلة لوحدات التخزين المتصلة بالشبكة.

التكوين

في مثال التكوين هذا، يتم الاستفادة من نموذج تكوين جديد في C9800 من أجل إنشاء التوصيفات والعلامات اللازمة لتوفير وصول الشركة dot1x ووصول الضيف إلى فرع المؤسسة. يتم تلخيص التكوين الناتج في هذه الصورة:

تكوين معلمات Guest Wireless Access C9800

C9800 - تكوين AAA للضيف

ملاحظة: حول معرف تصحيح الأخطاء من Cisco CSCvh03827، تأكد من أن خوادم المصادقة والتخويل والمحاسبة (AAA) المحددة غير متوازنة للتحميل، حيث تعتمد الآلية على ثبات معرف جلسة العمل في عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) إلى عمليات تبادل نصف قطر ClearPass.

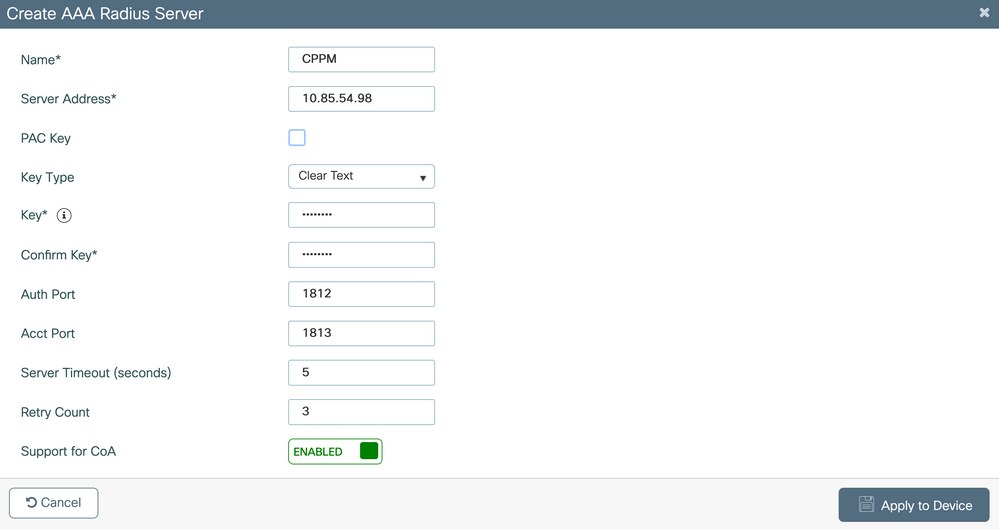

الخطوة 1. إضافة خادم (خوادم) Aruba ClearPass DMZ إلى تكوين 9800 WLC وإنشاء قائمة طرق المصادقة. انتقل إلى Configuration > Security > AAA > Servers/Groups > RADIUS > Servers > +Add معلومات خادم RADIUS وأدخلها.

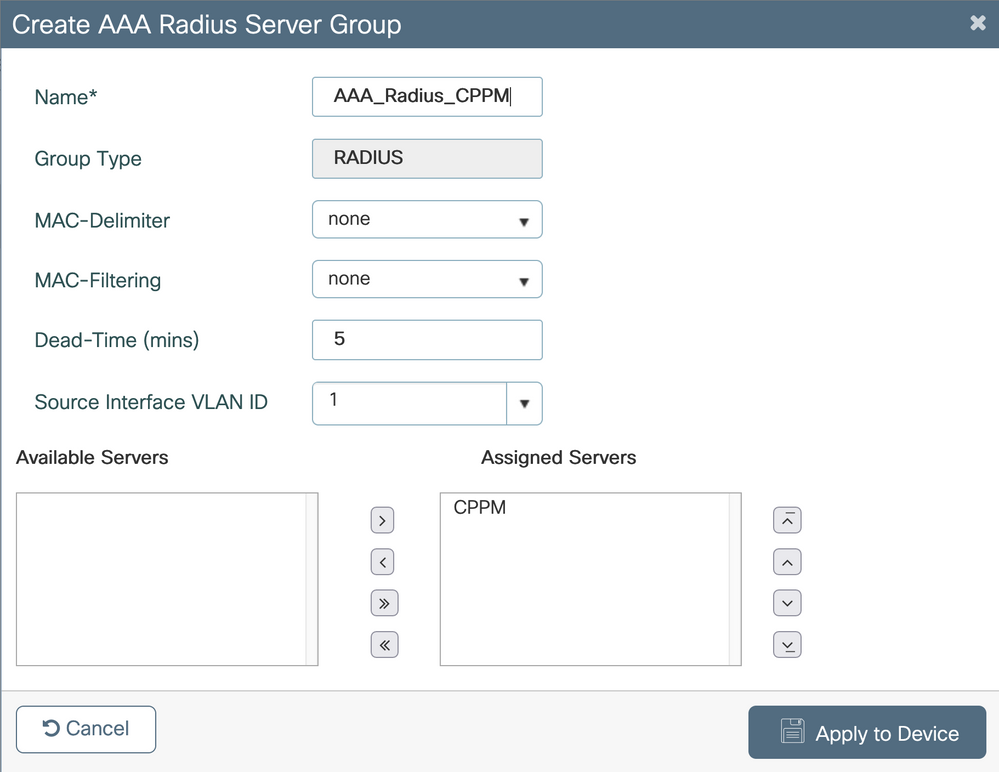

الخطوة 2. قم بتحديد مجموعة خوادم AAA للضيوف وقم بتعيين الخادم الذي تم تكوينه في الخطوة 1. إلى مجموعة الخوادم هذه. انتقل إلى Configuration > Security > AAA > Servers/Groups > RADIUS > Groups > +Add.

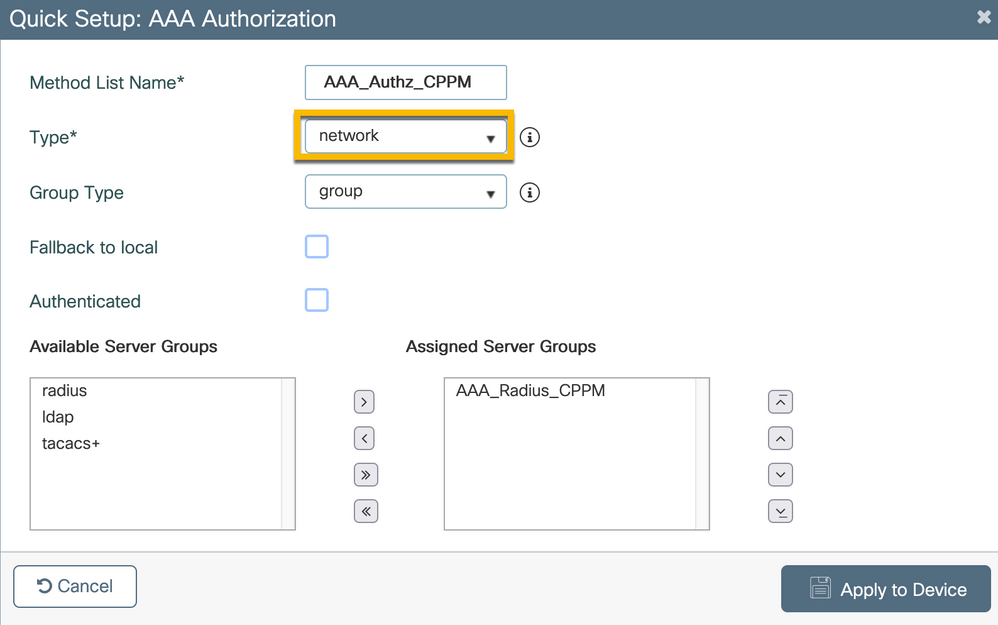

الخطوة 3. قم بتحديد قائمة طرق التخويل للوصول إلى الضيوف وتعيين مجموعة الخوادم التي تم إنشاؤها في الخطوة 2. انتقل إلى Configuration > Security > AAA > AAA Method List > Authorization > +Add. أختر Type Network ثم AAA Server Group تم تكوينه في الخطوة 2.

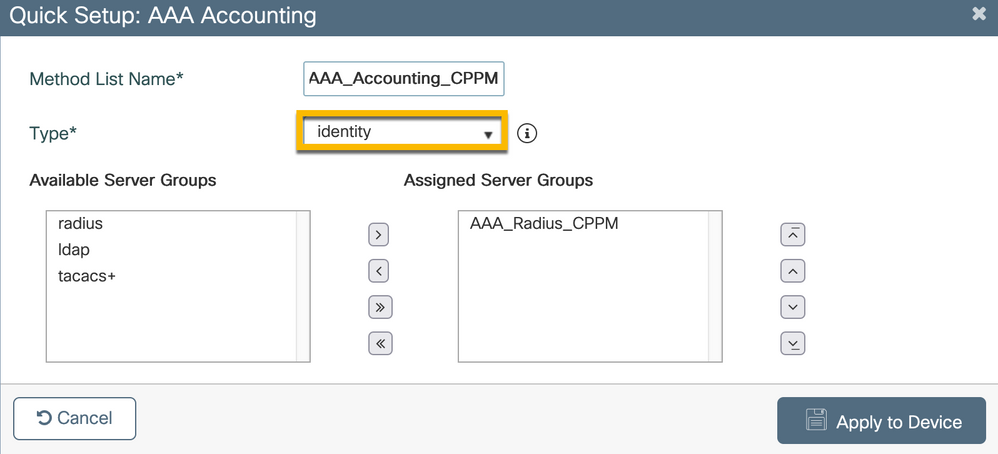

الخطوة 4. قم بإنشاء قائمة أساليب المحاسبة للوصول إلى الضيوف وتعيين مجموعة الخوادم التي تم إنشاؤها في الخطوة 2. انتقل إلى Configuration > Security > AAA > AAA Method List > Accounting > +Add. أختر Type Identity من القائمة المنسدلة ثم AAA Server Group تم تكوينها في الخطوة 2.

C9800 - تكوين قائمة التحكم في الوصول (ACL) لإعادة التوجيه

C9800 - تكوين قائمة التحكم في الوصول (ACL) لإعادة التوجيهتحدد قائمة التحكم في الوصول (ACL) المعاد توجيهها حركة المرور التي يجب إعادة توجيهها إلى "بوابة الضيف" مقابل السماح لها بالمرور دون إعادة توجيه. هنا، ينطوي رفض قائمة التحكم في الوصول (ACL) على إعادة توجيه التجاوز أو المرور من خلال، بينما يتضمن الإذن إعادة التوجيه إلى البوابة. لكل فئة من فئات حركة المرور، يجب مراعاة إتجاه حركة المرور عند إنشاء إدخالات التحكم في الوصول (ACEs) وإنشاء إدخالات التحكم في الوصول التي تطابق كل من حركة مرور الدخول والخروج.

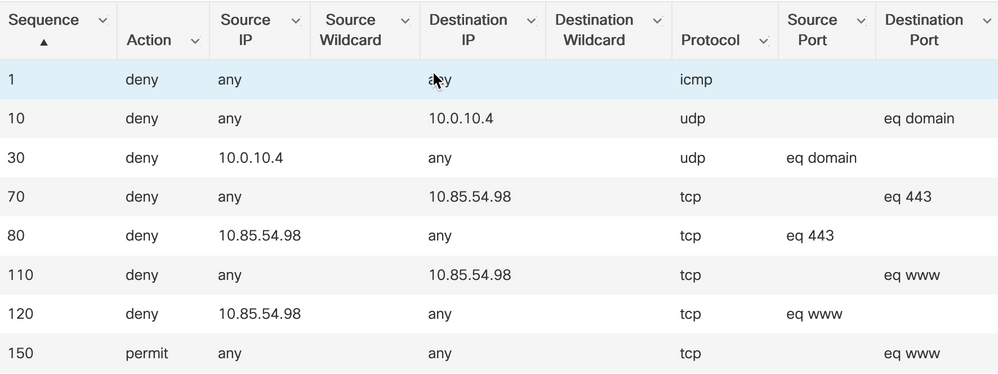

انتقل إلى Configuration > Security > ACL قائمة تحكم في الوصول (ACL) جديدة باسم CAPTIVE_PORTAL_REDIRECT. قم بتكوين قائمة التحكم في الوصول (ACL) باستخدام وحدات ACE التالية:

- ACE1: يسمح لحركة مرور بروتوكول رسائل التحكم بالإنترنت (ICMP) ثنائية الإتجاه بتجاوز إعادة التوجيه ويتم إستخدامه بشكل أساسي للتحقق من إمكانية الوصول.

- ACE10، ACE30: يسمح بتدفق حركة مرور بيانات DNS ثنائي الإتجاه إلى خادم DNS 10.0.10.4 ولا يتم إعادة توجيهه إلى البوابة. يلزم بحث DNS عن الاستجابة واعتراضها لتشغيل تدفق الضيف.

- ACE70 و ACE80 و ACE110 و ACE120: يسمح بوصول HTTP و HTTPS إلى البوابة المأسورة للضيف من أجل عرض المستخدم مع البوابة.

- ACE150: تتم إعادة توجيه جميع حركات مرور HTTP (UDP port 80).

C9800 - تكوين ملف تعريف WLAN للضيف

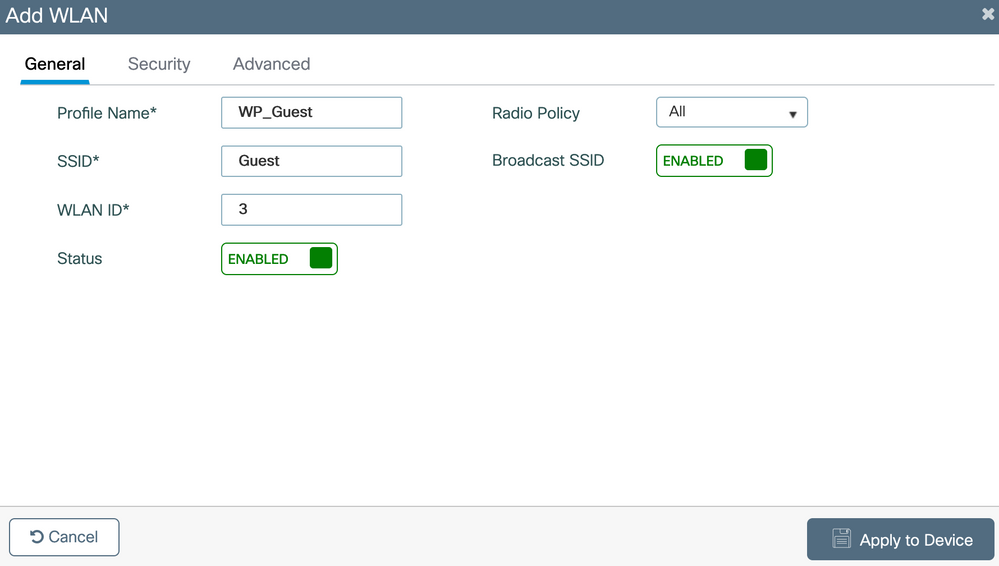

C9800 - تكوين ملف تعريف WLAN للضيفالخطوة 1. انتقل إلى Configuration > Tags & Profiles > Wireless > +Add. قم بإنشاء ملف تعريف SSID WP_GUEST جديد مع بث SSID 'Guest' الذي يرتبط به العملاء الضيوف.

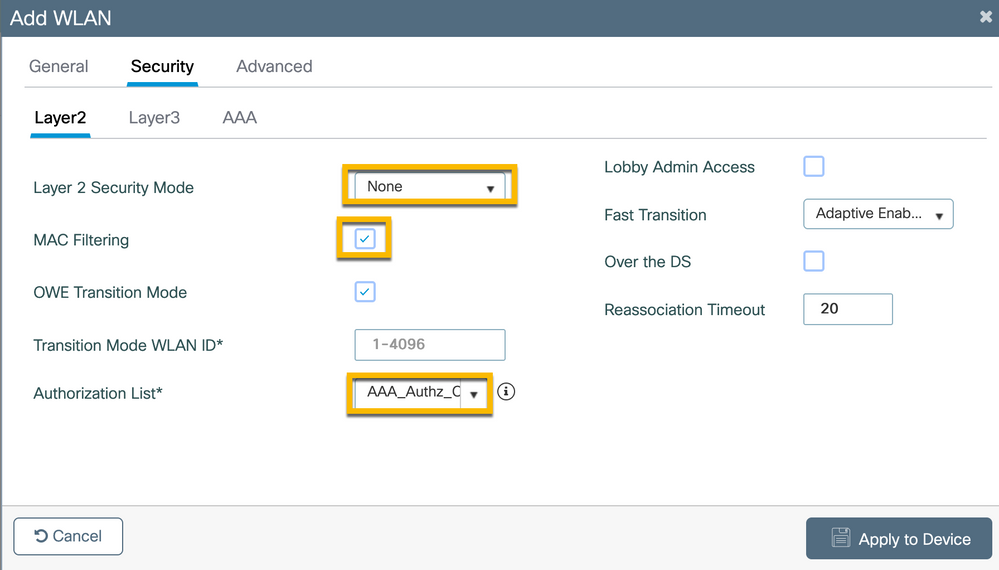

تحت نفس Add WLAN الشاشة، انتقل إلى Security > Layer 2 علامة التبويب.

- وضع الأمان للطبقة 2: بلا

- تصفية MAC: ممكن

- قائمة التخويل: AAA_AUTHZ_CPM من القائمة المنسدلة (يتم تكوينها ضمن الخطوة 3. كجزء من تكوين AAA)

C9800 - تعريف ملف تعريف سياسة الضيف

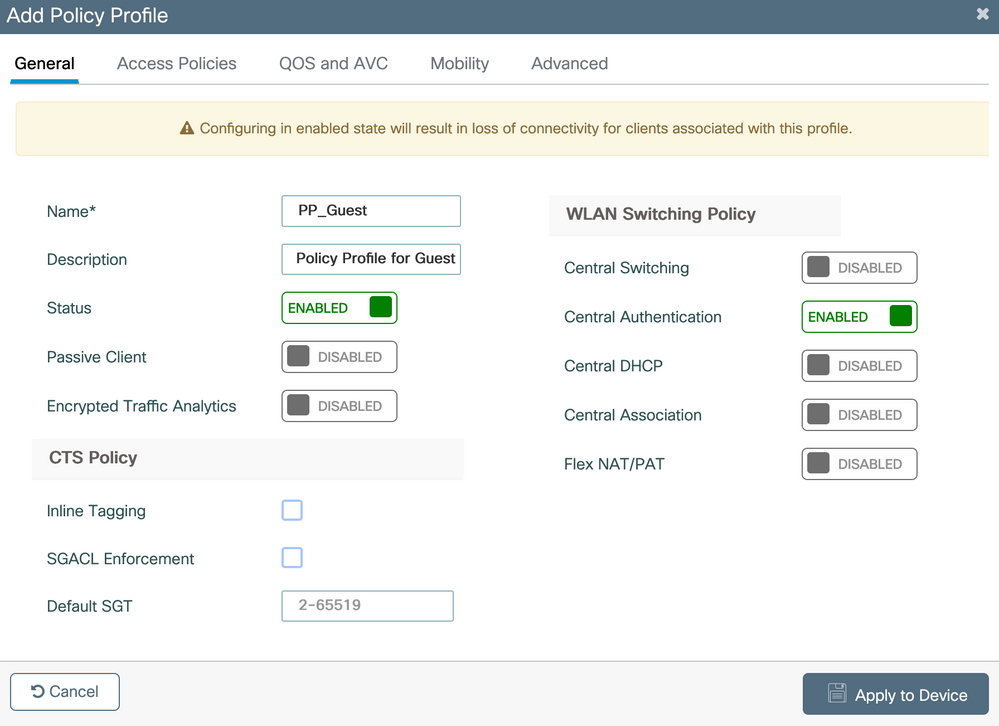

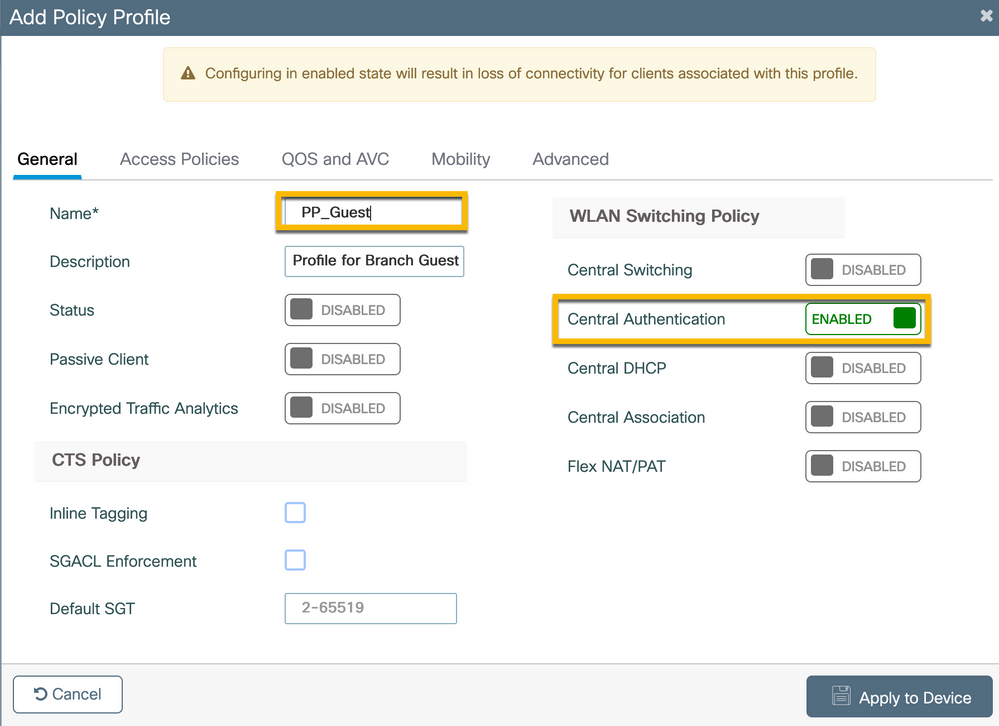

C9800 - تعريف ملف تعريف سياسة الضيففي واجهة المستخدم الرسومية (GUI) الخاصة بواجهة مستخدم الرسومات (WLC) طراز C9800، انتقل إلى Configuration > Tags & Profiles > Policy > +Add.

الاسم: pp_guest

الحالة: ممكن

التحويل المركزي: معطل

المصادقة المركزية: ممكنة

Central DHCP: معطل

الجمعية المركزية: معاق

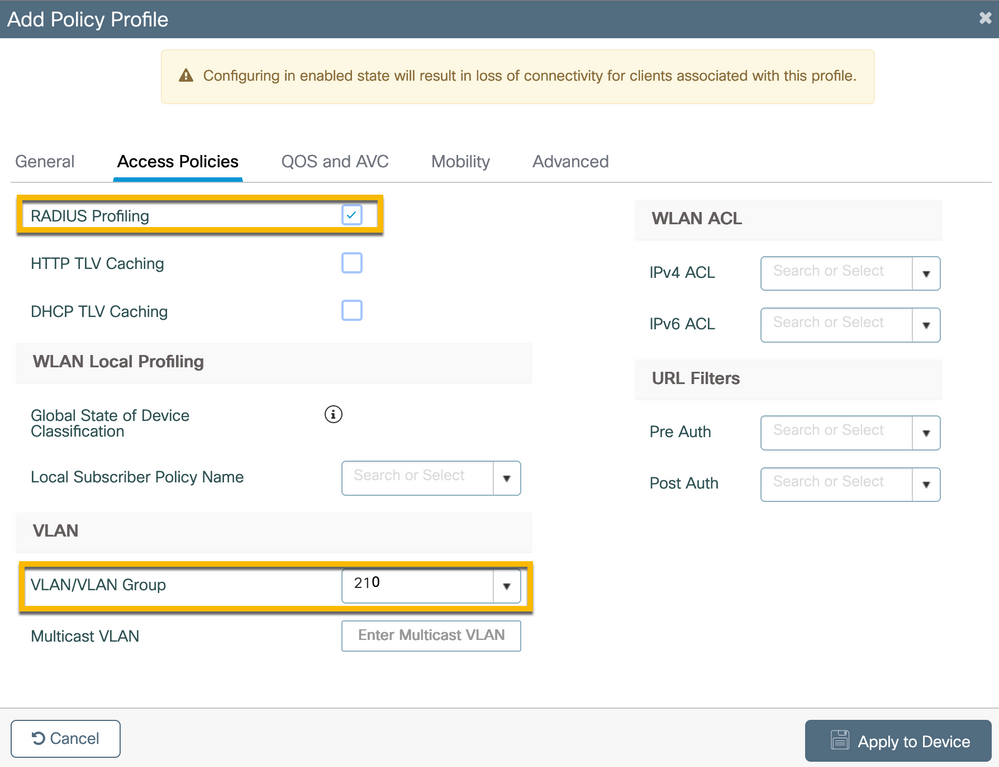

انتقل إلى Access Policies علامة التبويب في نفس مربع الحوارAdd Policy Profile.

- تهيئة RADIUS: ممكن

- مجموعة VLAN/VLAN: 210 (أي شبكة VLAN 210 هي شبكة VLAN المحلية الضيفة في كل موقع فرعي)

ملاحظة: يجب ألا يتم تعريف شبكة VLAN الضيف ل Flex على عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) طراز 9800 تحت شبكات VLAN، في رقم شبكة VLAN/مجموعة شبكات VLAN من النوع VLAN.

عيب معروف: يتسبب معرف تصحيح الأخطاء من Cisco CSCvn48234 في عدم بث SSID إذا كانت نفس شبكة VLAN Flex Guest معرفة تحت WLC وفي ملف تعريف Flex.

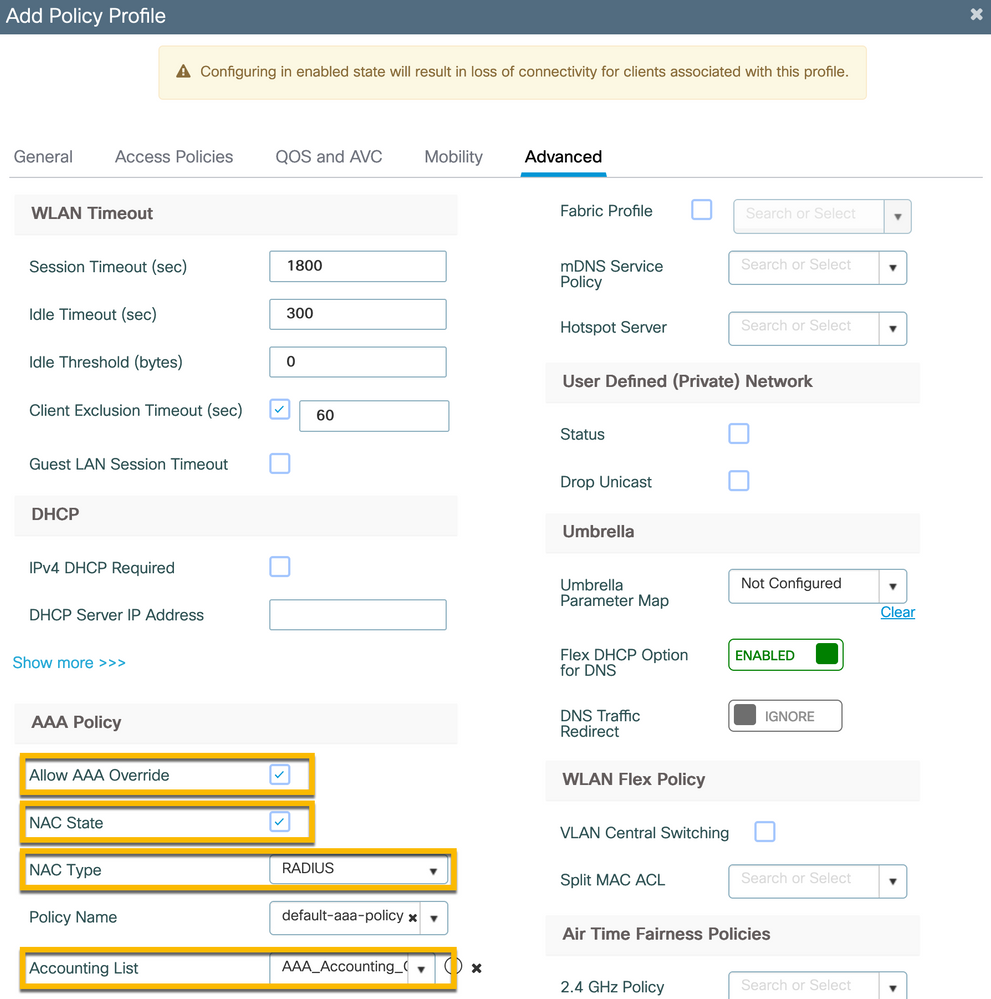

في نفس Add Policy Profile الحوار، انتقل إلى Advanced علامة التبويب.

- السماح بتجاوز AAA: ممكن

- حالة NAC: ممكن

- نوع NAC: RADIUS

- قائمة المحاسبة: AAA_ACCOUNTING_CPM (يتم تعريفها في الخطوة 4. كجزء من تكوين AAA)

ملاحظة: يلزم توفر 'حالة التحكم في الدخول إلى الشبكة (NAC) - enable' لتمكين C9800 WLC لقبول رسائل RADIUS CoA.

C9800 - رقم السياسة

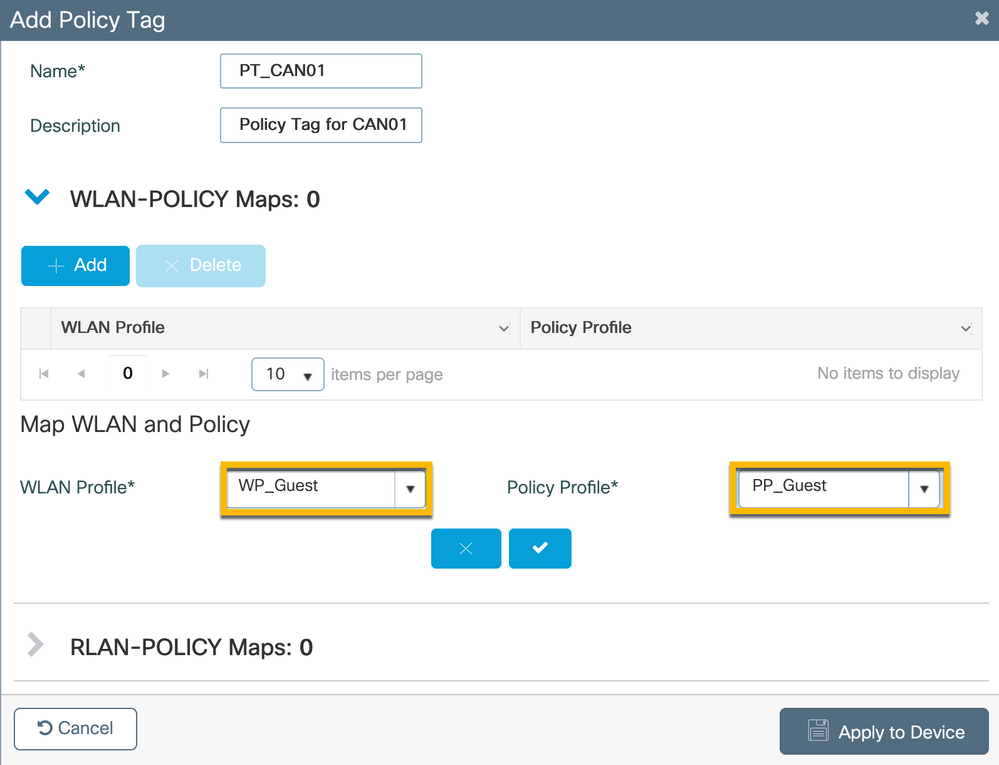

C9800 - رقم السياسةفي واجهة المستخدم الرسومية C9800، انتقل إلى Configuration > Tags & Profiles > Tags > Policy > +Add.

- الاسم: pt_can01

- الوصف: رقم السياسة لموقع فرع CAN01

في نفس الحوارAdd Policy Tag، تحت WLAN-POLICY MAPS، انقر +Add، وقم بتعيين ملف تعريف WLAN الذي تم إنشاؤه مسبقا إلى ملف تعريف السياسة:

- ملف تعريف WLAN: WP_GUEST

- ملف تعريف السياسة: pp_guest

C9800 - ملف تعريف ربط AP

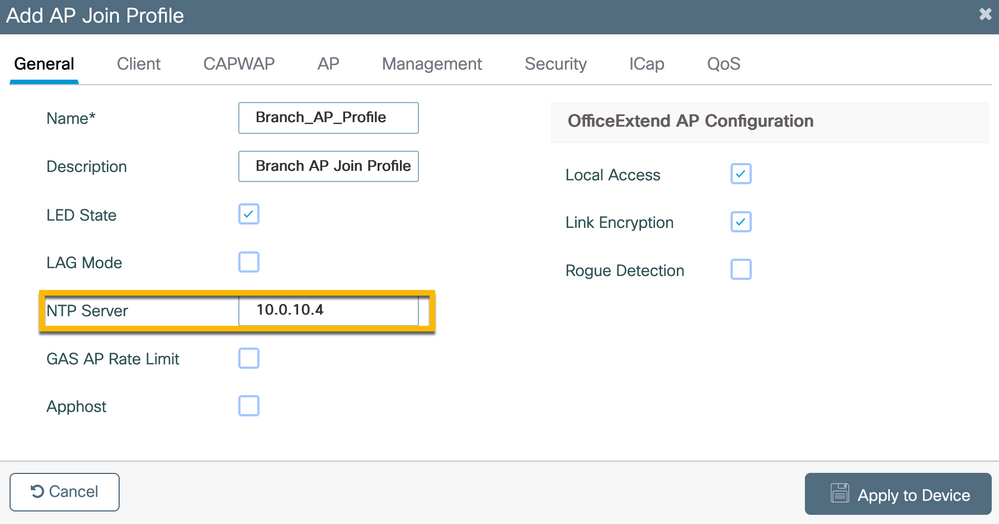

C9800 - ملف تعريف ربط APفي واجهة المستخدم الرسومية (GUI) الخاصة بواجهة مستخدم الرسومات (WLC) طراز C9800، انتقل إلى Configuration > Tags & Profiles > AP Join > +Add.

- الاسم: Branch_AP_PROFILE

- خادم NTP: 10.0.10.4 (ارجع إلى مخطط مخطط مخطط المختبر). هذا هو خادم NTP الذي يتم إستخدامه من قبل نقاط الوصول في الفرع للمزامنة.

C9800 - ملف تعريف مرن

C9800 - ملف تعريف مرنتكون التوصيفات وعلامات التمييز نمطية ويمكن إعادة إستخدامها لمواقع متعددة.

في حالة نشر FlexConnect، إذا تم إستخدام معرفات شبكات VLAN نفسها في جميع مواقع الفروع، فيمكنك إعادة إستخدام ملف التعريف المرن نفسه.

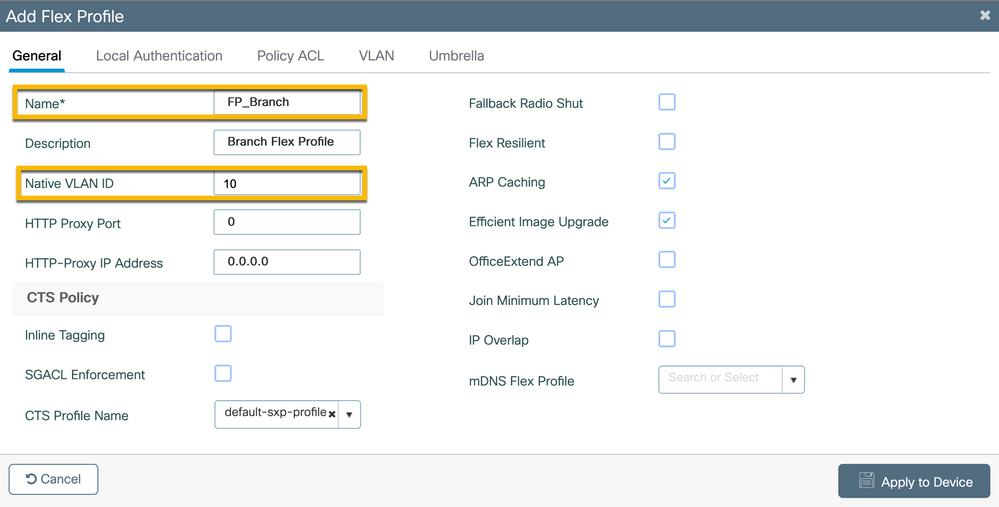

الخطوة 1. على واجهة المستخدم الرسومية (GUI) طراز C9800 WLC، انتقل إلى Configuration > Tags & Profiles > Flex > +Add.

- الاسم: fp_branch

- معرف شبكة VLAN الأصلية: 10 (مطلوب فقط إذا كان لديك شبكة VLAN أصلية غير افتراضية حيث تريد أن يكون لديك واجهة إدارة لنقطة الوصول)

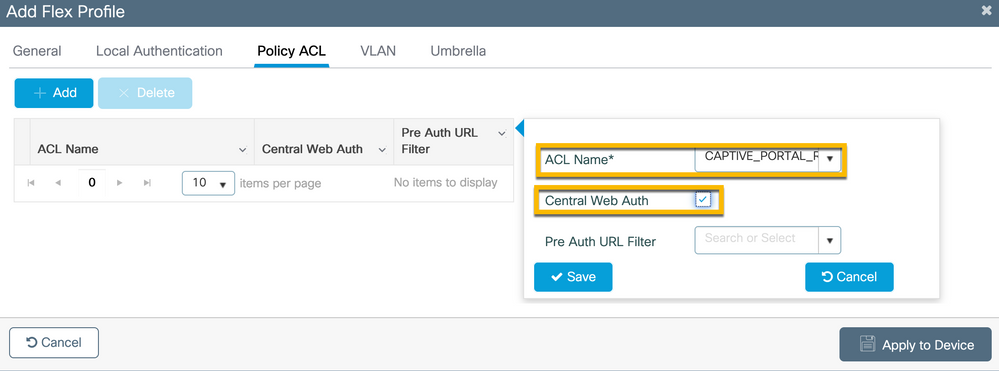

في نفس Add Flex Profile الشاشة، انتقل إلى Policy ACL علامة التبويب وانقر +Add.

- اسم قائمة التحكم في الوصول (ACL): captive_portal_redirect

- مصادقة الويب المركزية: ممكن

في عملية نشر FlexConnect، من المتوقع أن تقوم كل نقطة وصول مدارة بتنزيل قائمة التحكم في الوصول (ACL) المعاد توجيهها محليا نظرا لأن عملية إعادة التوجيه تحدث في نقطة الوصول وليس في C9800.

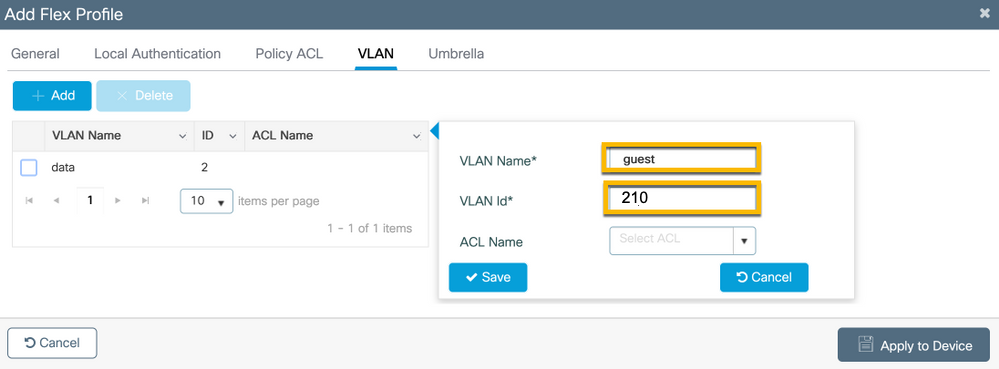

في نفس Add Flex Profile الشاشة، انتقل إلى علامة التبويبVLAN وانقر +Add (راجع مخطط مخطط مخطط المختبر).

- اسم شبكة VLAN: الضيف

- معرف الشبكة المحلية الظاهرية (VLAN): 210

C9800 - علامة الموقع

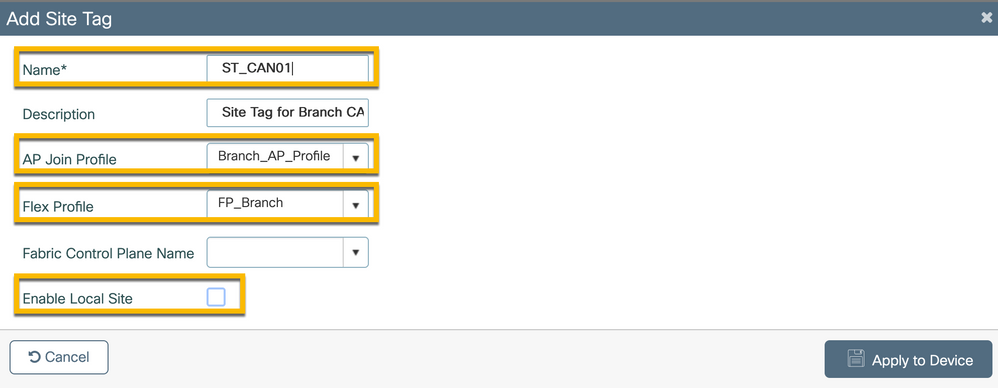

C9800 - علامة الموقعفي واجهة المستخدم الرسومية (GUI) الخاصة بواجهة مستخدم الرسومات (WLC) طراز 9800، انتقل إلى Configuration > Tags & Profiles > Tags > Site > Add.

ملاحظة: قم بإنشاء رقم موقع فريد لكل موقع بعيد يجب أن يدعم كلا من SSIDs اللاسلكي كما هو موضح.

يوجد تخطيط 1-1 بين موقع جغرافي وعلامة موقع وتكوين ملف تعريف مرن.

يجب أن يكون لموقع الاتصال المرن ملف تعريف اتصال مرن مرتبط به. يمكن أن يكون لديك 100 نقطة وصول كحد أقصى لكل موقع Flex Connect.

- الاسم: ST_CAN01

- ملف تعريف الانضمام إلى نقطة الوصول: BRANCH_AP_PROFILE

- ملف تعريف مرن: FP_BRANCH

- تمكين الموقع المحلي: معطل

C9800 - ملف تعريف التردد اللاسلكي

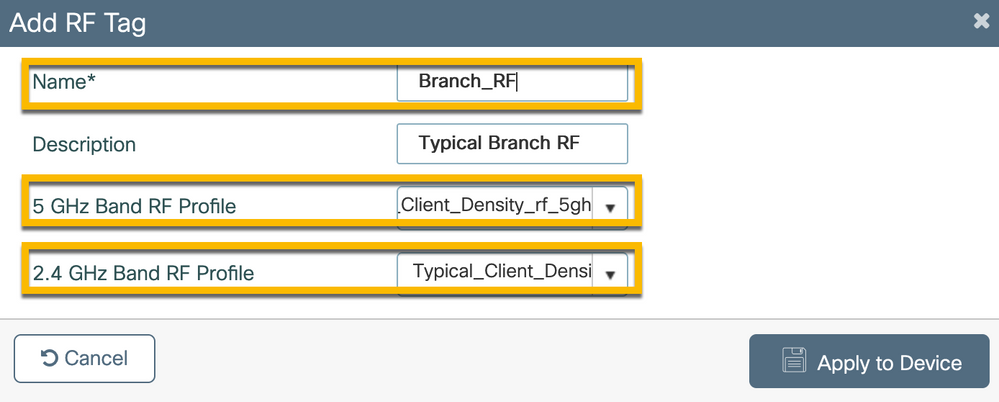

C9800 - ملف تعريف التردد اللاسلكيفي واجهة المستخدم الرسومية (GUI) الخاصة بواجهة مستخدم الرسومات (WLC) طراز 9800، انتقل إلى Configuration > Tags & Profiles > Tags > RF > Add.

- الاسم: Branch_RF

- ملف تعريف التردد اللاسلكي (RF) بنطاق 5 جيجاهرتز: TYPICAL_CLIENT_DENSITY_5 جيجاهرتز (خيار محدد للنظام)

- ملف تعريف التردد اللاسلكي (RF) عبر النطاق الترددي بسرعة 2.4 جيجاهرتز: TYPICAL_CLIENT_DENSITY_2 جيجاهرتز (خيار محدد بواسطة النظام)

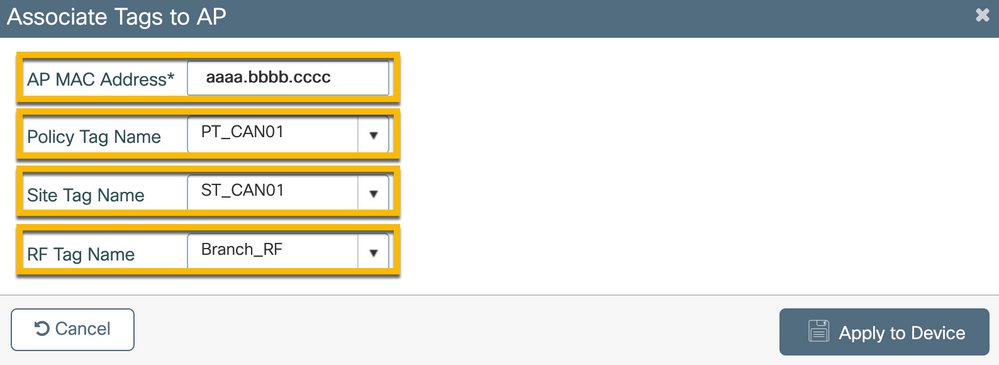

C9800 - تعيين علامات لنقطة الوصول

C9800 - تعيين علامات لنقطة الوصولهناك خياران متاحان لتعيين علامات تمييز معرفة إلى نقاط وصول منفردة في التوزيع:

- المهمة المستندة إلى اسم نقطة الوصول، والتي تستفيد من قواعد regex التي تطابق الأنماط في حقل اسم نقطة الوصول (Configure > Tags & Profiles > Tags > AP > Filter)

- التعيين القائم على عنوان MAC لإيثرنت نقطة الوصول (Configure > Tags & Profiles > Tags > AP > Static)

في نشر الإنتاج مع مركز بنية الشبكة الرقمية من Cisco، يوصى بشدة إما باستخدام سير عمل DNAC و AP PNP أو إستخدام طريقة تحميل ثابتة للقيم المجزأة تفصلها الفواصل (CSV) متوفرة في 9800 لتجنب التعيين اليدوي لكل نقطة وصول. انتقل إلى Configure > Tags & Profiles > Tags > AP > Static > Add (لاحظ الخيارUpload File).

- عنوان MAC لنقطة الوصول: <AP_Ethernet_MAC>

- اسم علامة النهج: pt_CAN01

- اسم علامة الموقع: ST_CAN01

- اسم علامة التردد اللاسلكي: Branch_RF

ملاحظة: اعتبارا من الإصدار 17.3.4c من Cisco IOS® XE، يصل الحد الأقصى لعدد قواعد regex إلى 1000 لكل حد من قيود وحدة التحكم. إذا تجاوز عدد المواقع في النشر هذا العدد، فيجب الاستفادة من تعيين MAC الثابت لكل MAC.

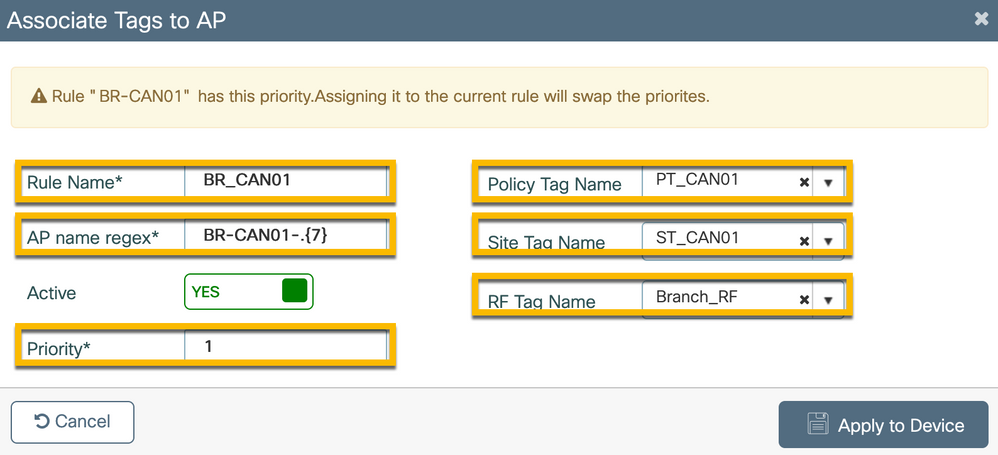

ملاحظة: بدلا من ذلك، للاستفادة من أسلوب تعيين العلامة المستندة إلى تغيير اسم نقطة الوصول، انتقل إلى Configure > Tags & Profiles > Tags > AP > Filter > Add.

- الاسم: BR_CAN01

- AP الاسم regex: BR-CAN01-(7) (تتطابق هذه القاعدة مع اصطلاح اسم نقطة الوصول المعتمد داخل المؤسسة. في هذا المثال، يتم تعيين علامات التمييز لنقاط الوصول التي تحتوي على حقل اسم نقطة الوصول الذي يحتوي على 'BR_CAN01-' متبوعا بسبعة أحرف.)

- الأولوية: 1

- اسم علامة النهج: pt_CAN01 (كما هو محدد)

- اسم علامة الموقع: ST_CAN01

- اسم علامة التردد اللاسلكي: Branch_RF

تكوين مثيل CPPm ل Aruba

تكوين مثيل CPPm ل Arubaللحصول على أفضل ممارسات الإنتاج/الإنتاج القائمة على تكوين CPPm من Aruba، اتصل بمورد HPE المحلي Aruba SE.

التكوين الأولي لخادم Aruba ClearPass

التكوين الأولي لخادم Aruba ClearPassيتم نشر Aruba ClearPass باستخدام قالب تنسيق المحاكاة الافتراضية المفتوحة (OVF) على خادم ESXi <> الذي يخصص هذه الموارد:

- وحدتا معالجة مركزية (CPU) افتراضية محجوزتان

- ذاكرة وصول عشوائي (RAM) سعة 6 جيجابايت

- محرك أقراص سعة 80 جيجابايت (يجب إضافته يدويا بعد النشر الأولي للقرص الافتراضي قبل تشغيل الجهاز)

التقدم للحصول على تراخيص

التقدم للحصول على تراخيصتقدم للحصول على ترخيص نظام أساسي عبر Administration > Server Manager > Licensing. إضافة Platform، Access، و Onboard licenses.

اسم مضيف الخادم

اسم مضيف الخادمانتقل إلى Administration > Server Manager > Server Configuration خادم CPPm المزود حديثا واختاره.

- hostname: cppM

- FQDN: cppm.example.com

- التحقق من عنونة IP لمنفذ الإدارة و DNS

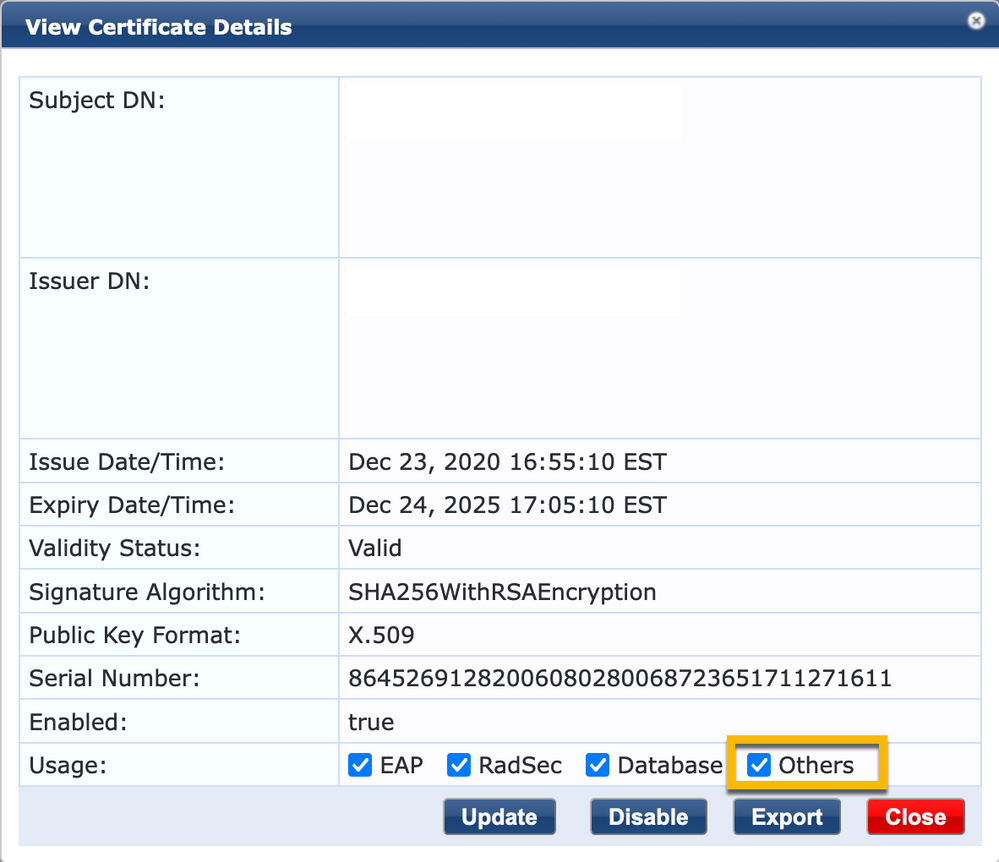

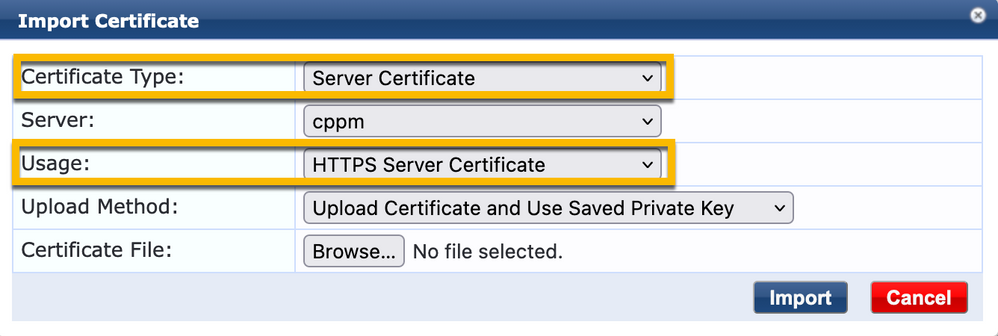

إنشاء شهادة خادم ويب CPPm (HTTPS)

إنشاء شهادة خادم ويب CPPm (HTTPS)يتم إستخدام هذه الشهادة عند تقديم صفحة مدخل ضيف ClearPass عبر HTTPS إلى العملاء الضيوف الذين يتصلون ب Guest WiFi في الفرع.

الخطوة 1. تحميل شهادة سلسلة CA PUB.

انتقل إلى Administration > Certificates > Trust List > Add.

- الاستخدام: تمكين الآخرين

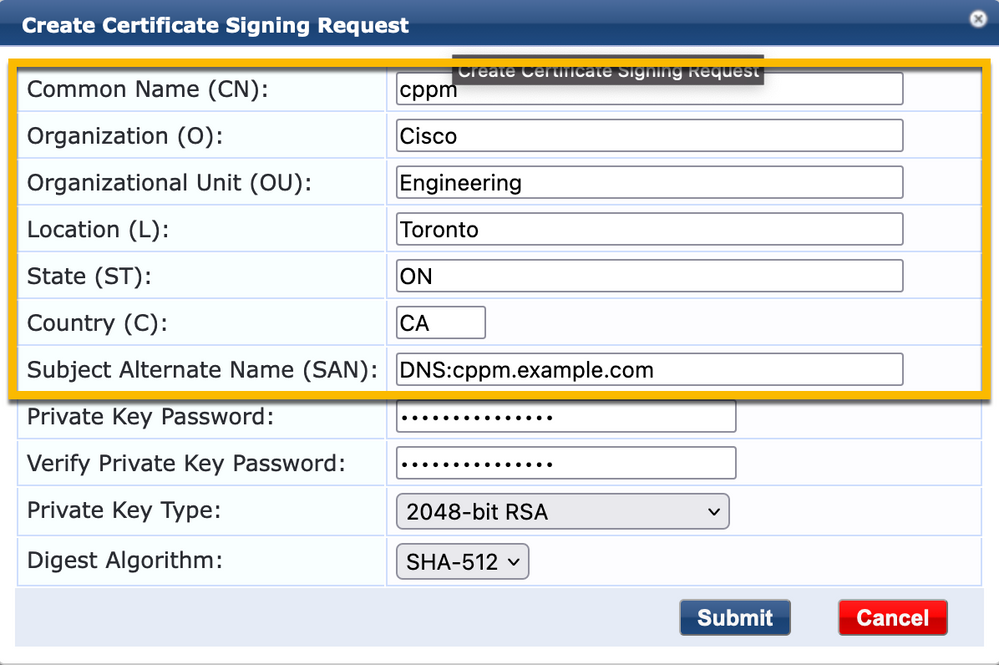

الخطوة 2. إنشاء طلب توقيع شهادة.

انتقل إلى Administration > Certificates > Certificate Store > Server Certificates > Usage: HTTPS Server Certificate.

- انقر فوق Create Certificate Signing Request

- الاسم الشائع: CPPm

- المؤسسة: cppm.example.com

تأكد من ملء حقل شبكة التخزين (SAN) (يجب أن يكون الاسم الشائع موجودا في شبكة التخزين (SAN) بالإضافة إلى IP وشبكات FQDN الأخرى حسب الحاجة). التنسيق هو DNS <fqdn1>,DNS:<fqdn2>,IP<ip1>.

الخطوة 3. في المرجع المصدق (CA) الذي تختاره، قم بتوقيع خدمة CPPm HTTPS التي تم إنشاؤها حديثا CSR.

الخطوة 4. انتقل إلى Certificate Template > Web Server > Import Certificate.

- نوع الشهادة: شهادة الخادم

- الاستخدام: شهادة خادم HTTP

- ملف الشهادة: إستعراض شهادة خدمة HTTPS الموقعة من CA واختيارها

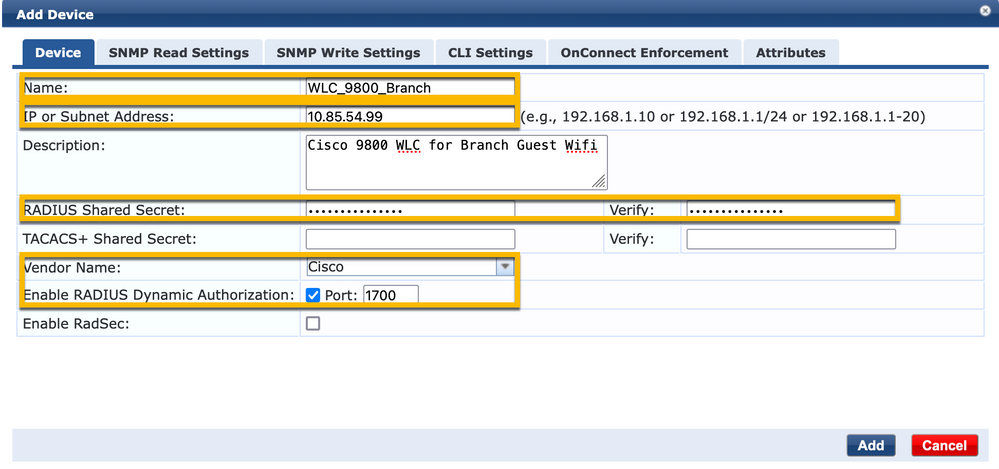

تعريف C9800 WLC كجهاز شبكة

تعريف C9800 WLC كجهاز شبكةانتقل إلى Configuration > Network > Devices > Add.

- الاسم: WLC_9800_Branch

- عنوان IP أو الشبكة الفرعية: 10.85.54.99 (راجع مخطط مخطط المختبر)

- كلمة مرور RADIUS المشتركة: <WLC RADIUS>

- اسم المورد: Cisco

- تمكين التفويض الديناميكي ل RADIUS: 1700

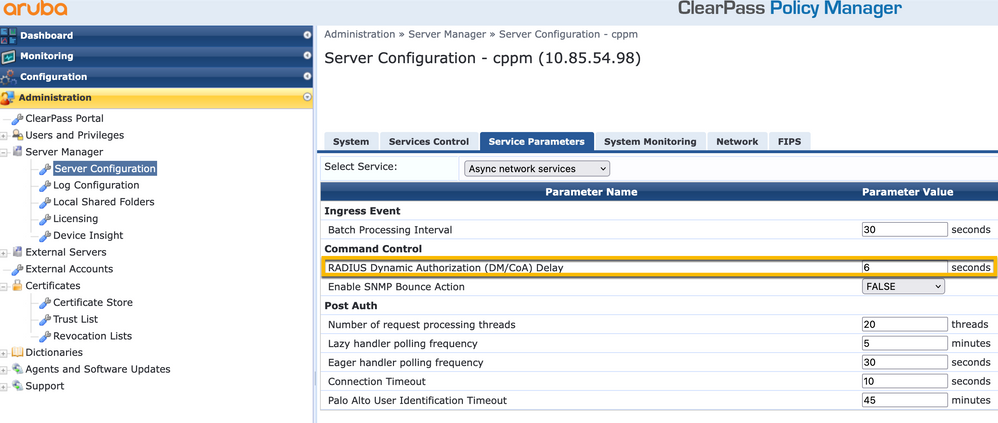

مؤقتات COa وصفحة مدخل الضيف

مؤقتات COa وصفحة مدخل الضيفمن المهم جدا تعيين قيم المؤقت الصحيحة عبر التكوين. في حالة عدم ضبط وحدات التوقيت، من المحتمل أن يتم تشغيل إعادة توجيه بوابة ويب للدراجات مع العميل، وليس في "حالة التشغيل".

المؤقتون للانتباه إلى:

- مؤقت تسجيل الدخول إلى ويب للمدخل: يؤدي هذا المؤقت إلى تأخير صفحة إعادة التوجيه الخاصة بك قبل السماح بالوصول إلى صفحة مدخل الضيف لإعلام خدمة CPPm بانتقال الحالة، وتسجيل قيمة السمة المخصصة لنقطة النهاية 'allow-guest-internet'، وتشغيل عملية CoA من CPM إلى WLC. انتقل إلى

Guest > Configuration > Pages > Web Logins.

- أختر اسم مدخل الضيف: تسجيل الضيف المجهول في Lab (يتم توضيح تكوين صفحة مدخل الضيف هذه كما هو موضح)

-انقرEdit

- تأخر تسجيل الدخول: 6 ثوان

- مؤقت تأخير ClearPass CoDelay: يؤدي هذا إلى تأخير إنشاء رسائل CoA من ClearPass إلى WLC. هذا مطلوب من أجل CPPm لنقل حالة نقطة نهاية العميل داخليا بنجاح قبل عودة إقرار CoA (ACK) من WLC. تظهر إختبارات Lab أوقات الاستجابة من خلال WLC بمساحة فرعية بالمللي ثانية، وإذا لم تنتهي حماية مستوى التحكم (CPPm) من تحديث سمات نقطة النهاية، فإن جلسة RADIUS الجديدة من WLC تطابق مع نهج فرض خدمة MAB غير المصدق عليها، فيتم إعطاء العميل صفحة إعادة التوجيه مرة أخرى. انتقل إلى

CPPM > Administration > Server Manager > Server Configuration واخترCPPM Server > Service Parameters.

- تأخر التفويض الديناميكي ل RADIUS (DM/CoA) - ضبط على ست ثوان

ClearPass - تكوين CWA للضيف

ClearPass - تكوين CWA للضيفيتكون تكوين CWA من جانب ClearPass من (3) نقاط/مراحل الخدمة:

| مكون ClearPass |

نوع الخدمة |

الغرض |

| 1 - مدير السياسات |

الخدمة: مصادقة MAC |

إذا كانت السمة |

| 2. ضيف |

عمليات تسجيل دخول الويب |

تقديم صفحة تسجيل دخول AUP المجهول. |

| 3 - مدير السياسات |

الخدمة: المصادقة المستندة إلى الويب |

تحديث نقطة النهاية إلى |

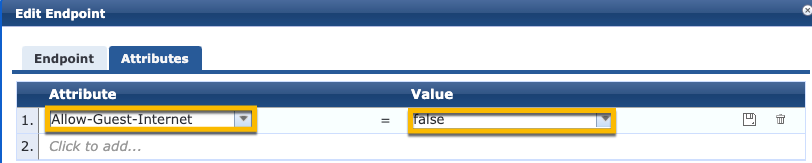

سمة بيانات تعريف نقطة نهاية ClearPass: allow-guest-internet

سمة بيانات تعريف نقطة نهاية ClearPass: allow-guest-internetقم بإنشاء سمة بيانات تعريف من النوع Boolean لتعقب حالة نقطة نهاية الضيف كانتقالات العميل بين حالة 'WebAuth Pending' و'Run':

- الضيوف الجدد الذين يتصلون ب WiFi لديهم سمة بيانات تعريف افتراضية تم تعيينها للسماح-Guest-Internet=false. استنادا إلى هذه السمة، تمر مصادقة العميل عبر خدمة MAB

- عميل الضيف عند النقر فوق الزر قبول AUP، يتم تحديث سمة بيانات التعريف الخاصة به من أجل السماح ل Guest-Internet=true. يسمح MAB اللاحق المستند إلى هذه السمة المعينة إلى True بالوصول غير الموجه إلى الإنترنت

انتقل إلى ClearPass > Configuration > Endpoints، ثم أختر أي نقطة نهاية من القائمة، وانقر فوق Attributes علامة التبويب، وقم بإضافتها Allow-Guest-Internet مع القيمة false وSave.

ملاحظة: يمكنك أيضا تحرير نفس نقطة النهاية، وحذف هذه السمة بعد ذلك مباشرة - ببساطة تقوم هذه الخطوة بإنشاء حقل في قاعدة بيانات بيانات بيانات تعريف نقاط النهاية يمكن إستخدامه في السياسات.

تكوين نهج تنفيذ إعادة مصادقة ClearPass

تكوين نهج تنفيذ إعادة مصادقة ClearPassقم بإنشاء ملف تعريف فرض يتم تعيينه لعميل الضيف مباشرة بعد قبول العميل للشرطة الرسمية الأفغانية في صفحة مدخل الضيف.

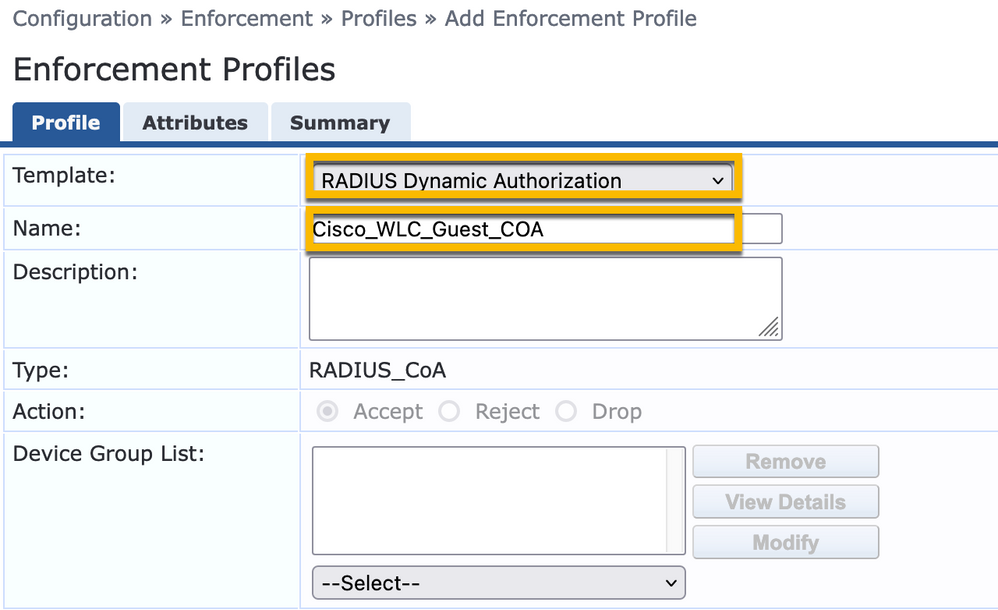

انتقل إلى ClearPass > Configuration > Profiles > Add.

- القالب: التفويض الديناميكي ل RADIUS

- الاسم: Cisco_WLC_GUEST_COA

| RADIUS:IETF |

معرف Call-Station |

٪{radius:ietf:call-station-id} |

| RADIUS:Cisco |

Cisco-AVPair |

مشترك:أمر=reauthenticate |

| RADIUS:Cisco |

Cisco-AVPair |

٪{radius:Cisco:Cisco-AVPair:subscriber:audit-session-id} |

| RADIUS:Cisco |

Cisco-AVPair |

المشترك:reauthentication-type=last-type=last |

تكوين ملف تعريف تطبيق إعادة توجيه مدخل ClearPass Guest Portal

تكوين ملف تعريف تطبيق إعادة توجيه مدخل ClearPass Guest Portalقم بإنشاء ملف تعريف تنفيذ يتم تطبيقه على الضيف أثناء المرحلة الأولية من MAB، عندما لا يتم العثور على عنوان MAC في قاعدة بيانات نقطة نهاية CPPm مع تعيين "Allow-Guest-Internet" على "true".

وهذا يتسبب في قيام عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) طراز 9800 بإعادة توجيه عميل Guest إلى بوابة ضيف حماية مستوى التحكم (CPPm) للمصادقة الخارجية.

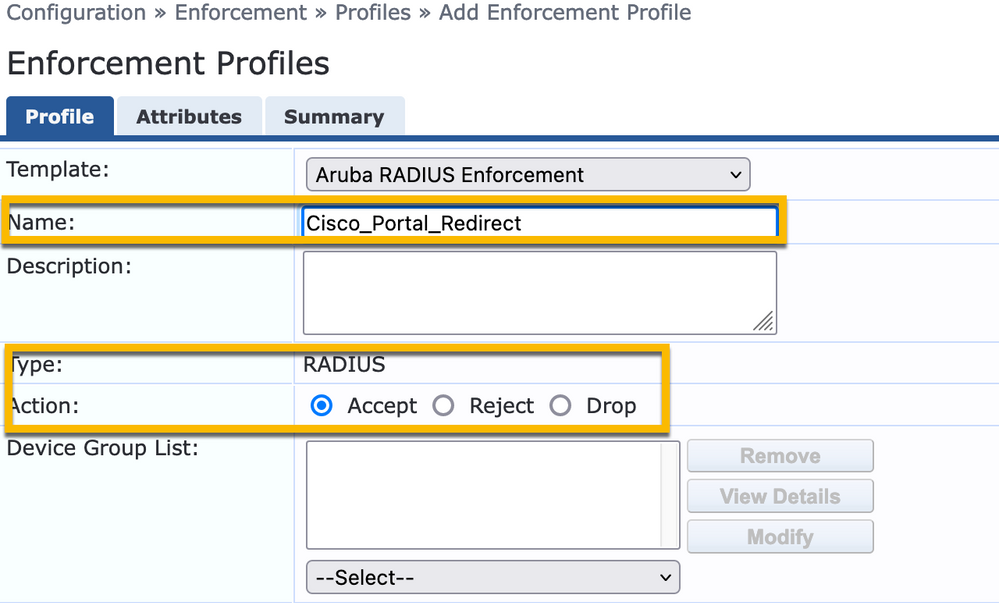

انتقل إلى ClearPass > Enforcement > Profiles > Add.

- الاسم: cisco_portal_redirect

- النوع: RADIUS

- الإجراء: قبول

ملف تعريف تنفيذ إعادة توجيه ClearPass

ملف تعريف تنفيذ إعادة توجيه ClearPass

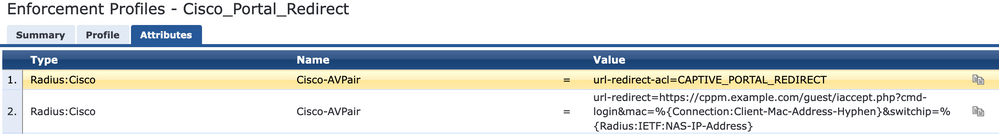

في نفس الحوار، تحت Attributes علامة التبويب، قم بتكوين سمتين طبقا لهذه الصورة:

خصائص ملف تخصيص إعادة توجيه ClearPass

خصائص ملف تخصيص إعادة توجيه ClearPass

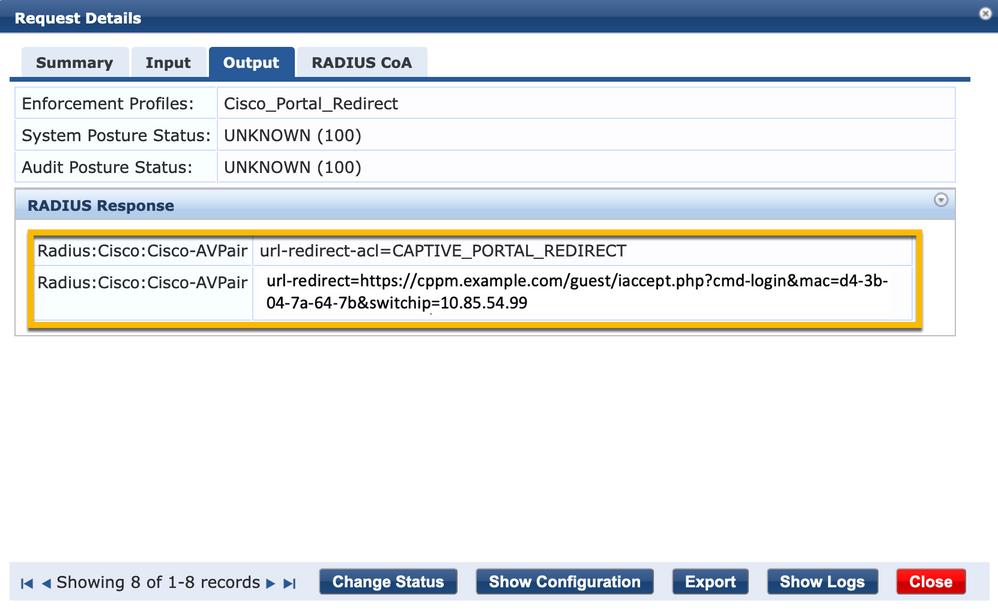

يتم تعيين url-redirect-acl السمة على CAPTIVE-PORTAL-REDIRECT، وهو اسم قائمة التحكم في الوصول (ACL) التي تم إنشاؤها في C9800.

ملاحظة: يتم تمرير المرجع إلى قائمة التحكم بالوصول (ACL) فقط في رسالة RADIUS، وليس محتويات قائمة التحكم بالوصول (ACL). من المهم أن يتطابق اسم قائمة التحكم في الوصول (ACL) التي تم إنشاؤها على 9800 WLC تماما مع قيمة سمة RADIUS هذه كما هو موضح.

تتكون url-redirect السمة من عدة معلمات:

- عنوان URL الهدف الذي يتم فيه إستضافة بوابة الضيوف، https://cppm.example.com/guest/iaccept.php

- Guest Client MAC، الماكرو ٪{Connection:Client-MAC-Address-Hyphen}

- مصدق ip (9800 WLC يشعل ال redirect)، ماكرو ٪{Radius:IETF:NAS-IP-Address}

- إجراء تسجيل الدخول إلى قاعدة بيانات CMD

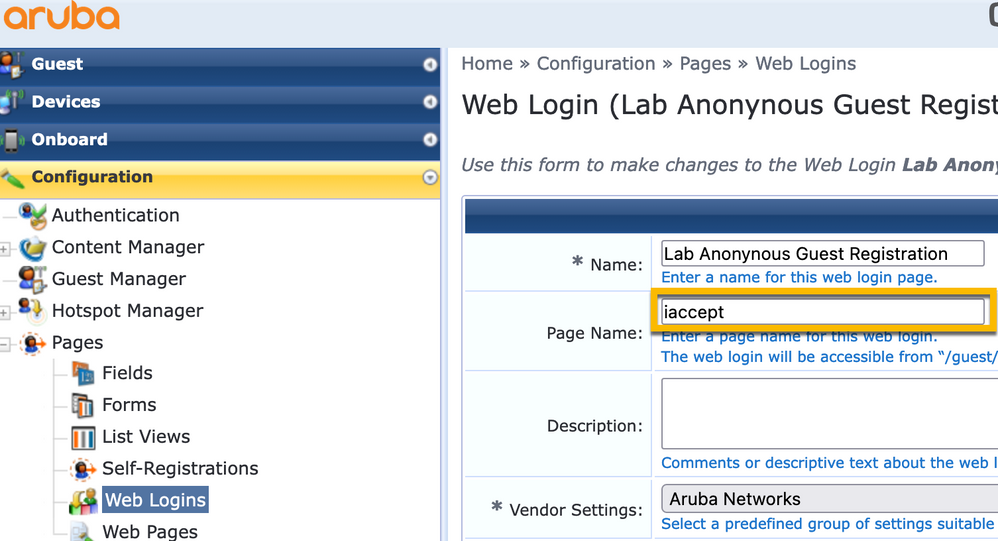

يتم ملاحظة عنوان URL الخاص بصفحة تسجيل الدخول إلى ويب ClearPass Guest عند الانتقال إلى CPPM > Guest > Configuration > Pages > Web Logins > Edit.

في هذا المثال، يتم تعريف اسم صفحة صفحة مدخل Guest في CPPm على أنه iaccept.

ملاحظة: خطوات التكوين لصفحة مدخل Guest كما هي موصوفة.

ملاحظة: بالنسبة لأجهزة Cisco، يتم إستخدامها عادةaudit_session_id، ولكن، لا يدعمها موردون آخرون.

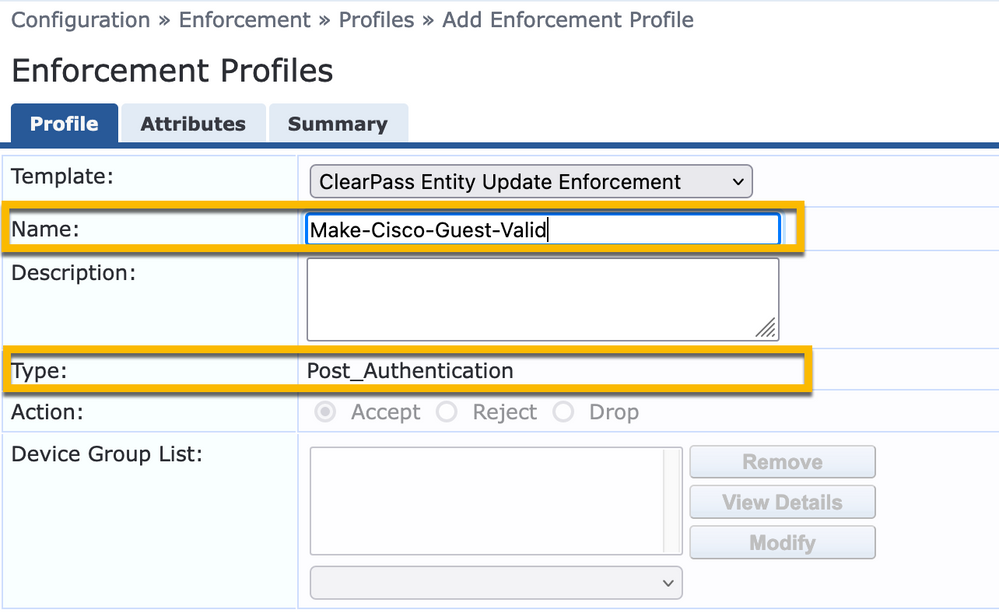

تكوين ملف تعريف تنفيذ بيانات تعريف ClearPass

تكوين ملف تعريف تنفيذ بيانات تعريف ClearPassقم بتكوين ملف تعريف الإنفاذ لتحديث سمة بيانات تعريف نقطة النهاية التي يتم إستخدامها لضم انتقال الحالة بواسطة CPPm.

يطبق هذا التوصيف على إدخال عنوان MAC الخاص ب Guest Client في قاعدة بيانات نقطة النهاية ويعين Allow-Guest-Internet الوسيطة على 'true'.

انتقل إلى ClearPass > Enforcement > Profiles > Add.

- القالب: فرض تحديث كيان ClearPass

- النوع: post_authentication

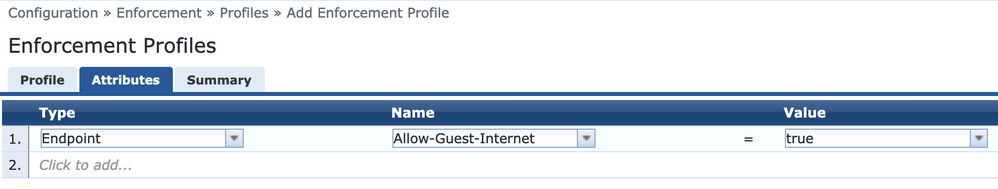

في نفس الحوار، Attributes علامة التبويب.

- النوع: نقطة النهاية

- الاسم: Allow-guest-Internet

ملاحظة: لكي يظهر هذا الاسم في القائمة المنسدلة، يجب تعريف هذا الحقل يدويا لنقطة نهاية واحدة على الأقل كما هو موضح في الخطوات.

- القيمة: صحيح

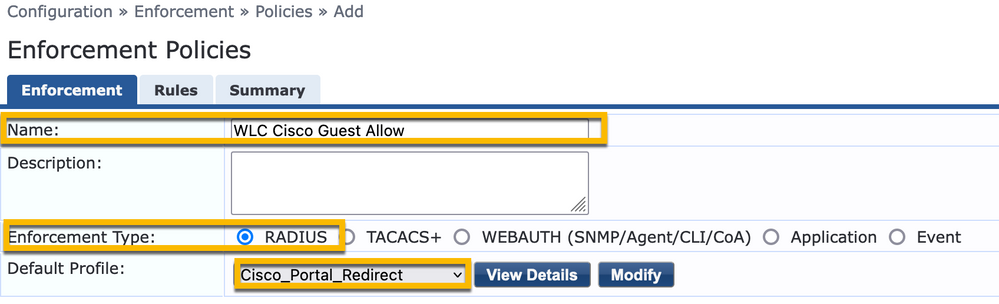

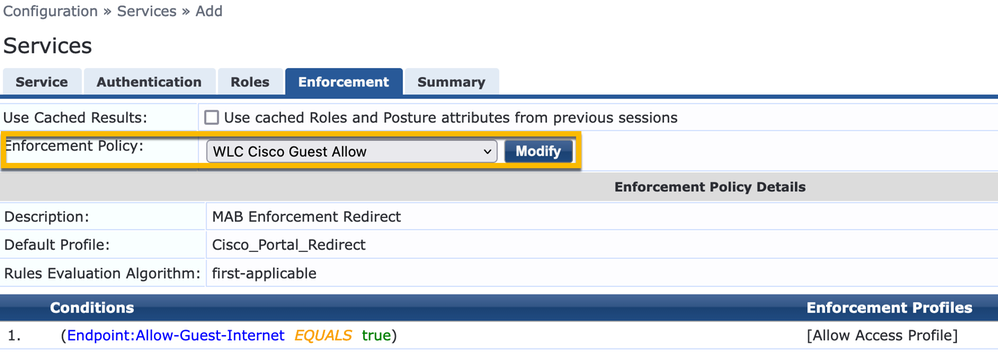

تكوين سياسة تنفيذ الوصول إلى الإنترنت للضيف ClearPass

تكوين سياسة تنفيذ الوصول إلى الإنترنت للضيف ClearPassانتقل إلى ClearPass > Enforcement > Policies > Add.

- الاسم: WLC Guest Allow من Cisco

- نوع الإنفاذ: RADIUS

- ملف التعريف الافتراضي: Cisco_PORTAL_REDIRECT

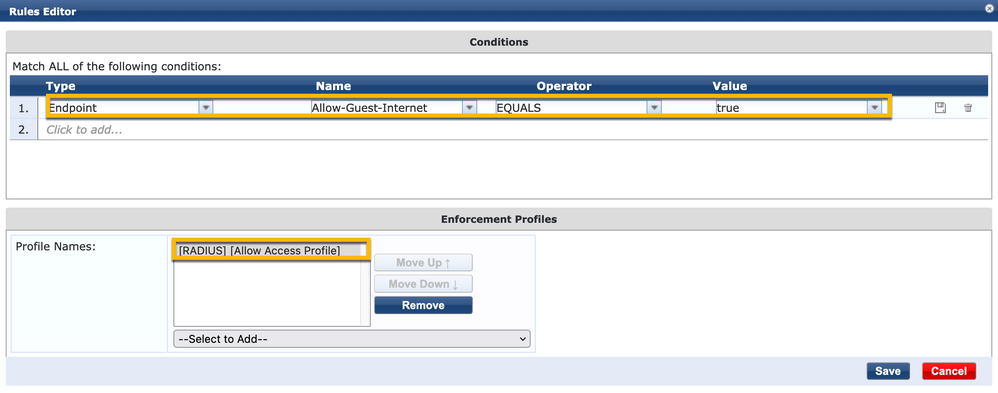

في نفس الحوار، انتقل إلى Rules علامة التبويب وانقر Add Rule.

- النوع: نقطة النهاية

- الاسم: Allow-guest-Internet

- المشغل: يساوي

- قيمة صحيحة

- أسماء ملفات التعريف / أختر إضافة: [RADIUS] [السماح بملف تعريف الوصول]

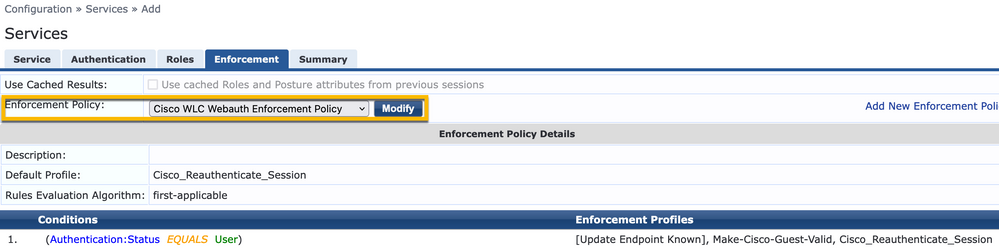

تكوين سياسة تطبيق ClearPass Guest بعد AUP

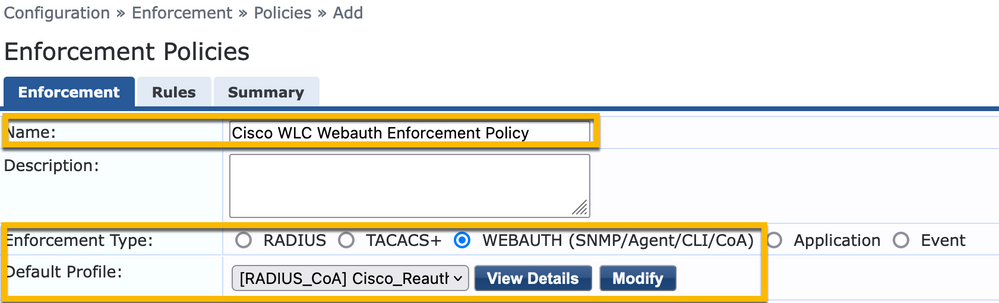

تكوين سياسة تطبيق ClearPass Guest بعد AUPانتقل إلى ClearPass > Enforcement > Policies > Add.

- الاسم: سياسة تنفيذ Cisco WLC WebAuth

- نوع الإنفاذ: WebAuth (SNMP/Agent/CLI/CoA)

- ملف التعريف الافتراضي: [RADIUS_COa] Cisco_REAUTHENTICATE_SESSION

في نفس الحوار، انتقل إلى Rules > Add.

- الشروط: المصادقة

- الاسم: الحالة

- المشغل: يساوي

- القيمة: المستخدم

- أسماء ملفات التعريف: <إضافة كل>:

- [بعد المصادقة] [نقطة نهاية التحديث معروفة]

- [بعد المصادقة] [جعل-Cisco-Guest-صالح]

- [RADIUS_COa] [Cisco_WLC_GUEST_COA]

ملاحظة: إذا كنت تواجه سيناريو مع ظهور مستعرض إعادة توجيه زائفة بشكل مستمر على مدخل Guest، فإنه يشير إلى أن وحدات توقيت حماية مستوى التحكم (CPPm) تتطلب عمليات ضبط أو أن رسائل RADIUS CoA لا يتم تبادلها بشكل صحيح بين CPPm و 9800 WLC. تحقق من هذه المواقع.

- انتقل إلى CPPM > Monitoring > Live Monitoring > Access Tracker، وتأكد أن إدخال سجل RADIUS يحتوي على تفاصيل RADIUS.

- على 9800 WLC، انتقل إلى Troubleshooting > Packet Capture، وقم بتمكين PCAP على الواجهة حيث من المتوقع وصول حزم RADIUS CoA، وتحقق من تلقي رسائل RADIUS CoA من CPPm.

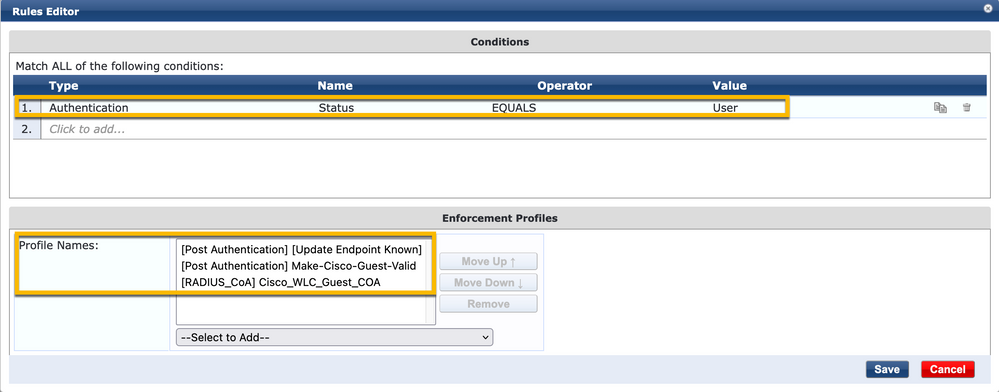

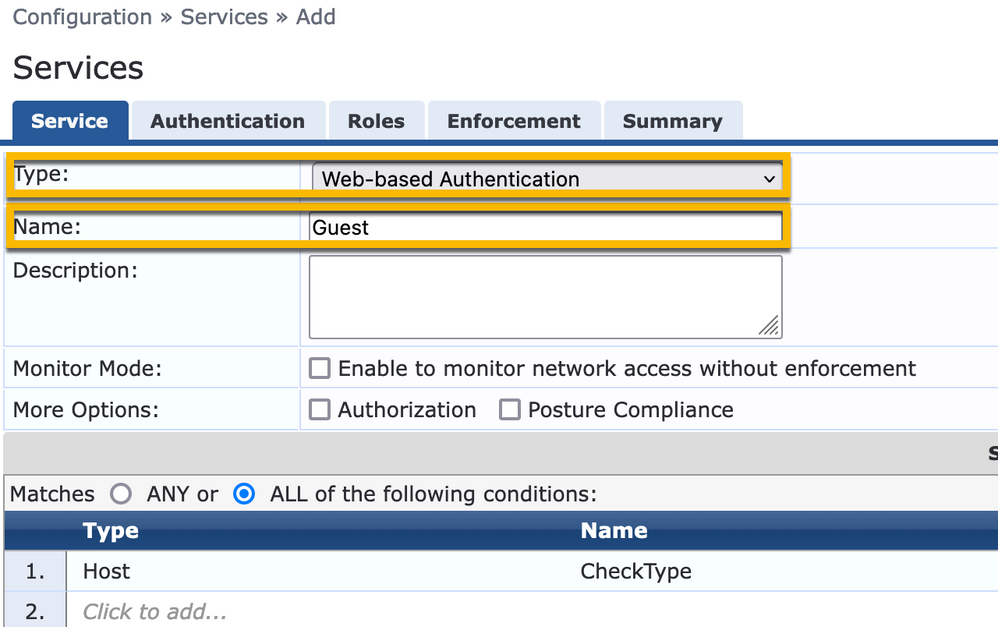

تكوين خدمة مصادقة MAB ل ClearPass

تكوين خدمة مصادقة MAB ل ClearPassتمت مطابقة الخدمة في نصف قطر زوج قيمة السمة (AV): Cisco | CiscoAVPair | cisco-wlan-ssid

انتقل إلى ClearPass > Configuration > Services > Add.

علامة التبويب "الخدمة":

- الاسم: GuestPortal - مصادقة Mac

- النوع: مصادقة MAC

- مزيد من الخيارات: أختر الترخيص، نقاط نهاية ملف التخصيص

إضافة قاعدة المطابقة:

- النوع: RADIUS: Cisco

- الاسم: Cisco-AVPair

- المشغل: يساوي

- القيمة: cisco-wlan-ssid=guest (مطابقة اسم Guest SSID الذي تم تكوينه)

ملاحظة: "Guest" هو اسم SSID الضيف المذاع بواسطة WLC 9800.

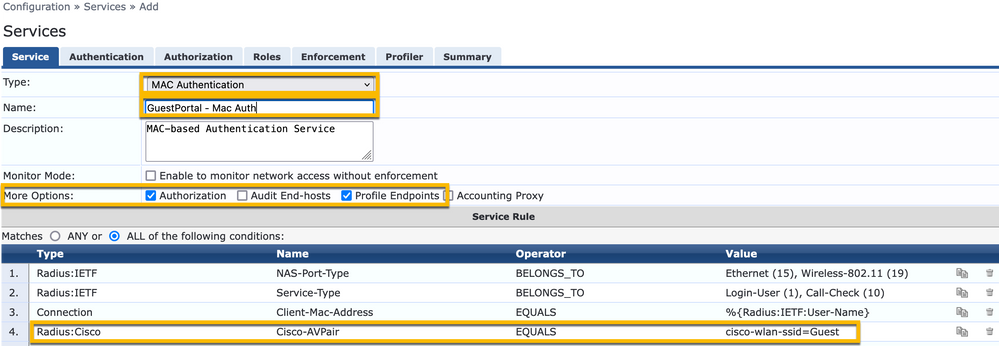

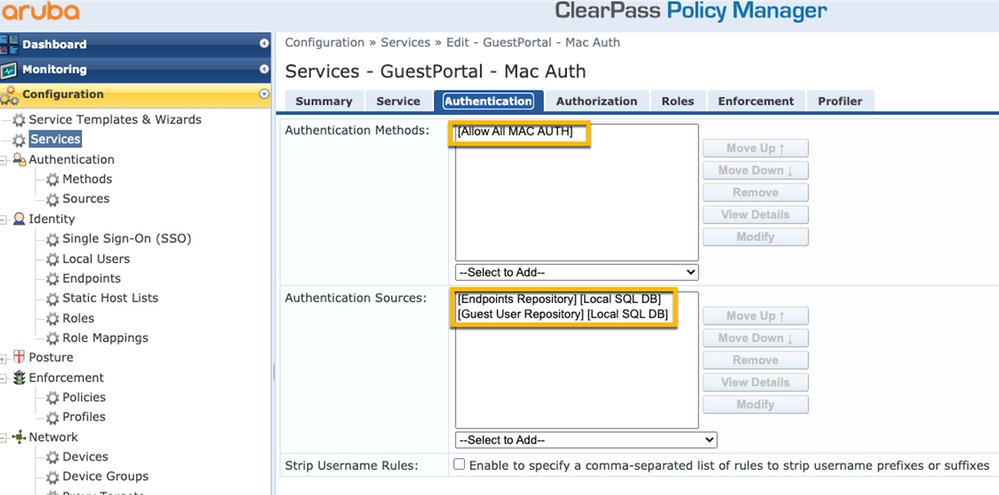

بينما تكون في نفس الحوار، أختر Authentication الجدولة.

- طرق المصادقة: إزالة [مصادقة MAC]، إضافة [السماح بجميع مصادقة MAC]

- مصادر المصادقة: [مستودع نقاط النهاية] [SQL DB محلي]، [مستودع المستخدم الضيف] [SQL DB محلي]

بينما تكون في نفس الحوار، أختر Enforcement الجدولة.

- سياسة الإنفاذ: WLC Guest Allow من Cisco

بينما تكون في نفس الحوار، أختر Enforcement الجدولة.

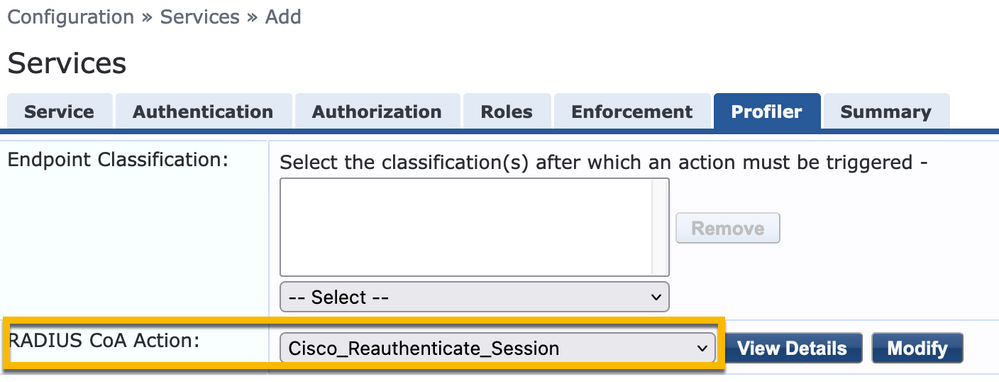

تكوين خدمة ClearPass Webauth

تكوين خدمة ClearPass Webauthانتقل إلى ClearPass > Enforcement > Policies > Add.

- الاسم: guest_portal_webauth

- النوع: المصادقة المستندة إلى الويب

بينما في نفس الحوار، وتحت علامةEnforcement التبويب، سياسة الإنفاذ: سياسة إنفاذ Cisco WLC WebAuth.

ClearPass - تسجيل الدخول إلى الويب

ClearPass - تسجيل الدخول إلى الويببالنسبة لصفحة مدخل ضيف AUP المجهول، أستخدم اسم مستخدم واحد بدون حقل كلمة مرور.

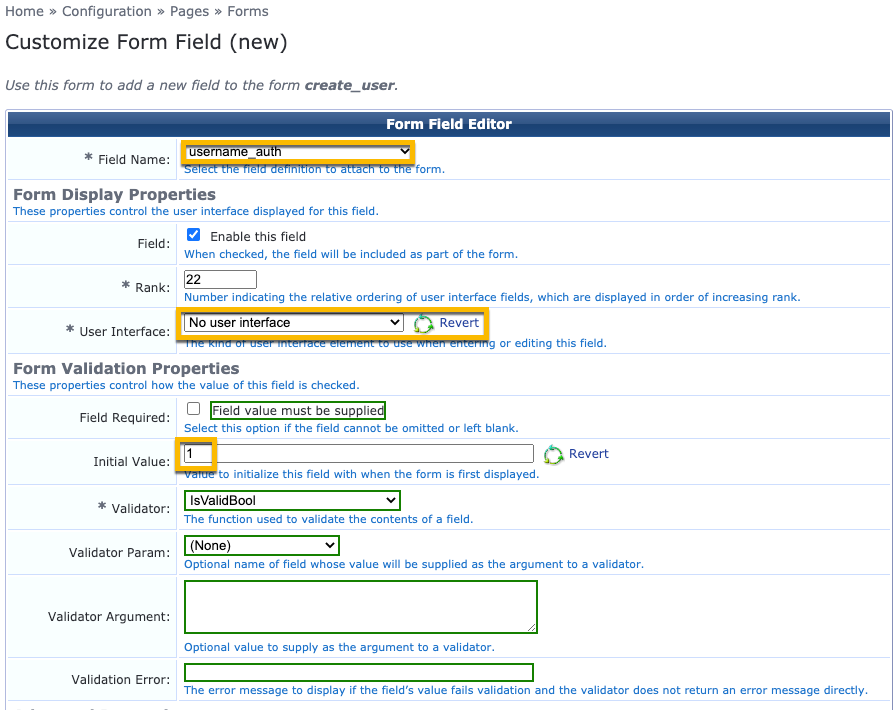

يجب أن يحتوي اسم المستخدم المستخدم المستخدم على هذه الحقول المعرفة/المجموعة:

username_auth | مصادقة اسم المستخدم: | 1

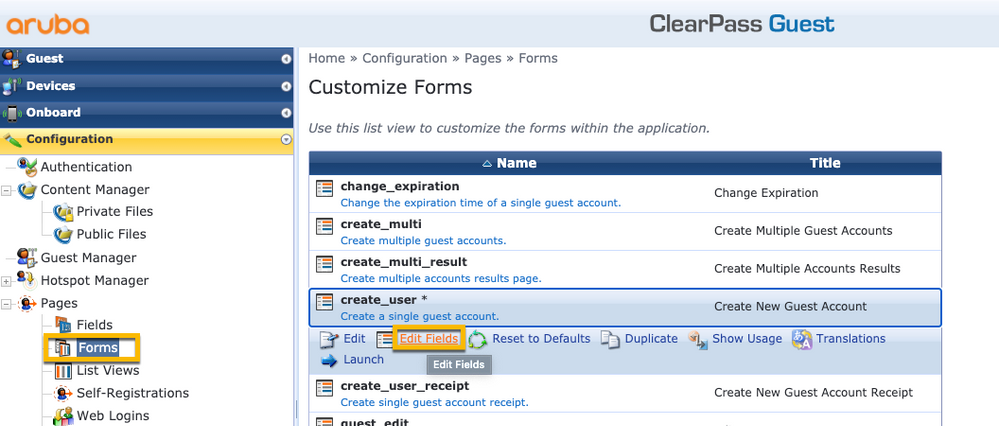

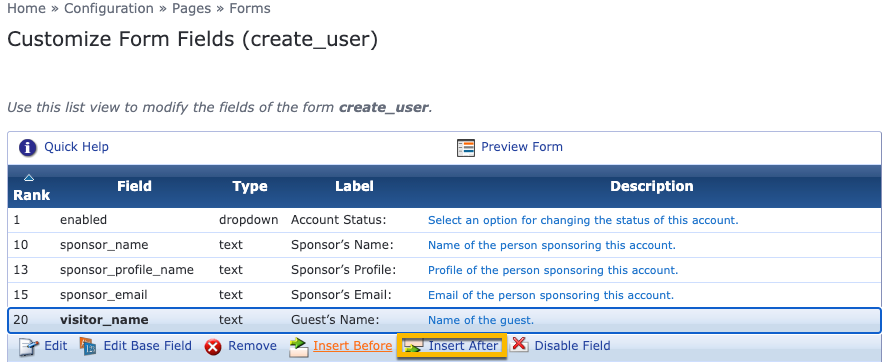

لتعيين الحقل 'username_auth' لمستخدم، يجب أن يتم عرض هذا الحقل أولا في النموذج 'edit user'. انتقل إلى ClearPass > Guest > Configuration > Pages > Forms، واختر create_user نموذج.

أختر visitor_name (الصف 20)، وانقر Insert After.

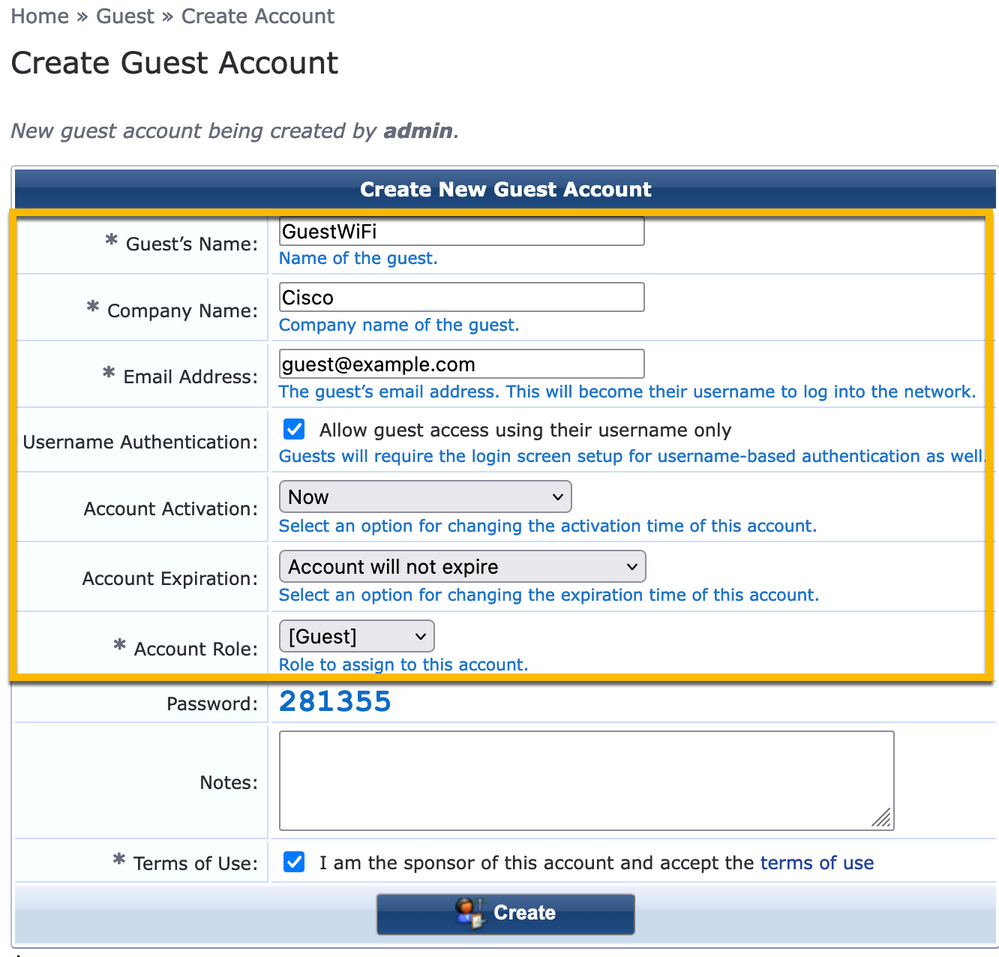

قم الآن بإنشاء اسم المستخدم للاستخدام خلف صفحة مدخل ضيف AUP.

انتقل إلى CPPM > Guest > Guest > Manage Accounts > Create.

- اسم الضيف: GuestWiFi

- اسم الشركة: Cisco

- عنوان البريد الإلكتروني: guest@example.com

- مصادقة اسم المستخدم: السماح بوصول الضيف باستخدام اسم المستخدم فقط: ممكن

- تنشيط الحساب: الآن

- انتهاء صلاحية الحساب: لا تنتهي صلاحية الحساب

- شروط الاستخدام: أنا الراعي: ممكن

إنشاء نموذج تسجيل دخول ويب. انتقل إلى CPPM > Guest > Configuration > Web Logins.

الاسم: بوابة الضيوف المجهولين في المختبر

اسم الصفحة: قبول

إعدادات المورد: Aruba Networks

طريقة تسجيل الدخول: بدئ الخادم - تغيير التفويض (RFC 3576) المرسل إلى وحدة التحكم

المصادقة: مجهول - لا يتطلب اسم مستخدم أو كلمة مرور

مستخدم مجهول: GuestWiFi

البنود: يتطلب تأكيد البنود والشروط

تسجيل الدخول التسمية: قبول وتوصيل

عنوان URL الافتراضي: www.example.com

تأخير تسجيل الدخول: 6

نقطة نهاية التحديث: وضع علامة على عنوان MAC للمستخدم كنقطة نهاية معروفة

متقدم: تخصيص السمات المخزنة مع نقطة النهاية، وسمات نقطة النهاية في قسم ما بعد المصادقة:

username | Username

اسم_الزائر | اسم الزائر

سي إن | اسم الزائر

هاتف_الزائر | هاتف الزائر

البريد الإلكتروني | البريد الإلكتروني

بريد | البريد الإلكتروني

اسم_الكفيل | اسم الكفيل

بريد الكفيل الإلكتروني | البريد الإلكتروني للكفيل

السماح-Guest-إنترنت | صحيح

التحقق - تفويض CWA للضيف

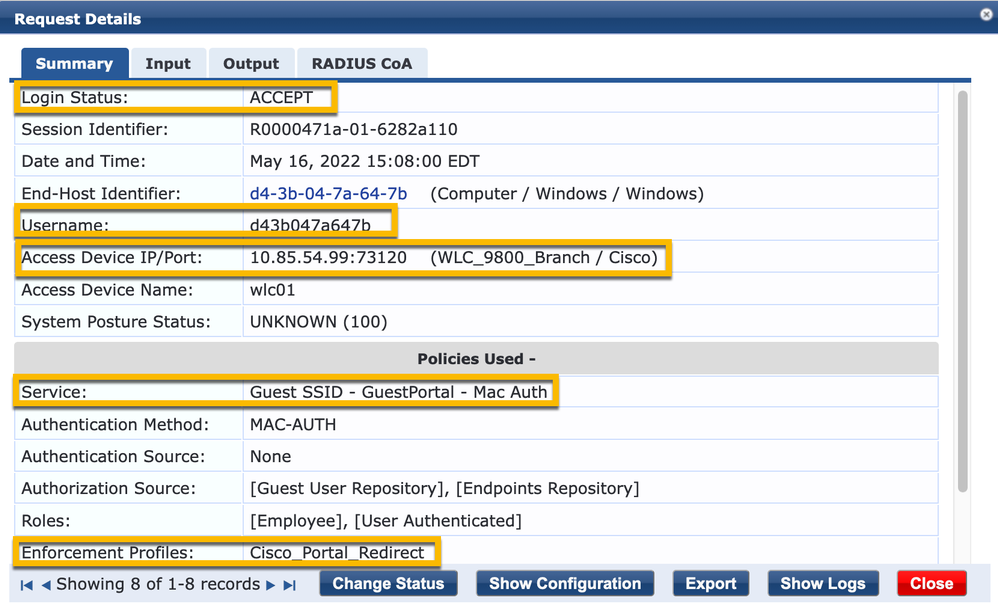

التحقق - تفويض CWA للضيففي حماية مستوى التحكم (CPPm)، انتقل إلى Live Monitoring > Access Tracker.

يتصل المستخدم الضيف الجديد بخدمة MAB ويشغلها.

علامة التبويب ملخص:

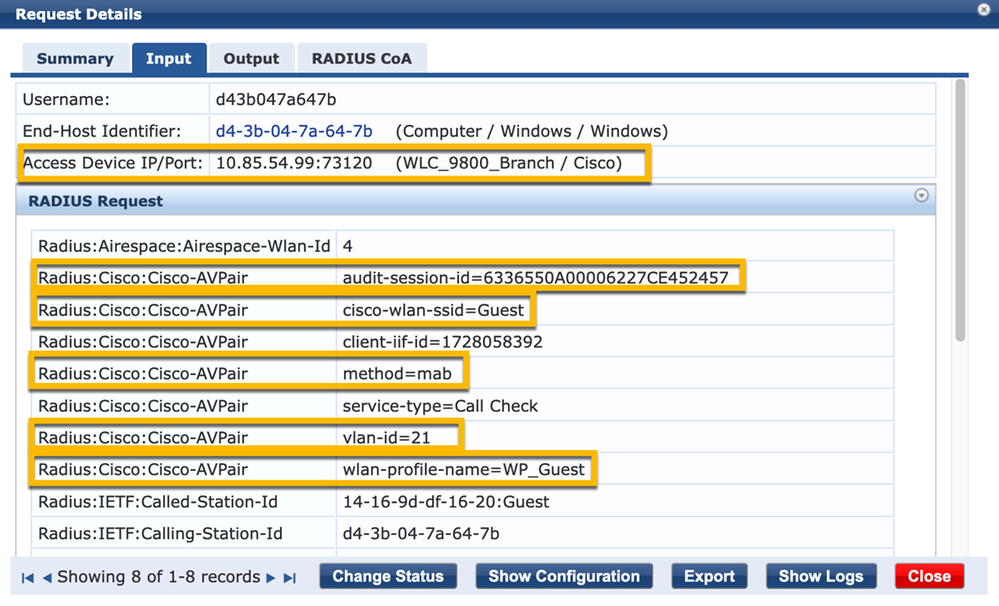

في نفس الحوار، انتقل إلى Input علامة التبويب.

في نفس الحوار، انتقل إلى Output علامة التبويب.

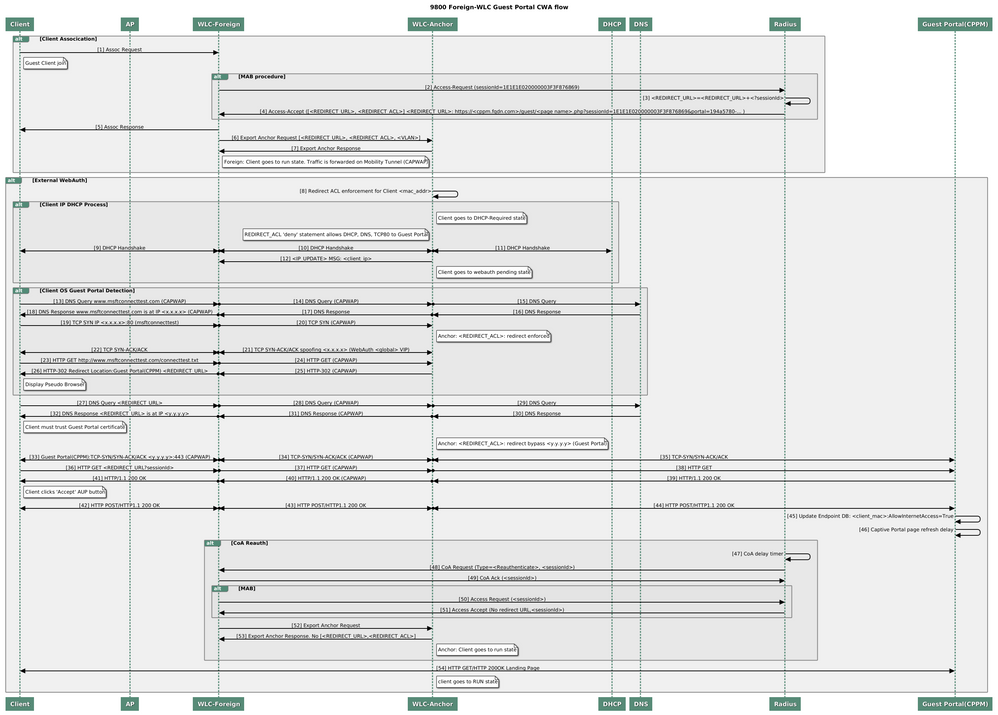

الملحق

الملحقللأغراض المرجعية، يتم تقديم مخطط تدفق حالة هنا لتفاعلات وحدة التحكم في الإرساء الأجنبية Cisco 9800 مع خادم RADIUS وبطاقة Guest Portal المستضافة خارجيا.

الرسم التخطيطي لحالة مصادقة الويب المركزية للضيف مع أداة الإرساء WLC

الرسم التخطيطي لحالة مصادقة الويب المركزية للضيف مع أداة الإرساء WLC

معلومات ذات صلة

معلومات ذات صلةمن المهم ملاحظة أن عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) طراز 9800 لا يستخدم بشكل موثوق به نفس منفذ مصدر UDP لحركة RADIUS خاصة بالعميل اللاسلكي. هذا شيء يمكن أن يكون ClearPass حساس له. ومن المهم أيضا أن تقوم على موازنة حمل RADIUS على معرف محطة اتصال العميل ولا تحاول الاعتماد على منفذ مصدر UDP من جانب عنصر التحكم في الشبكة المحلية اللاسلكية (WLC).

- دليل أفضل ممارسات النشر ل Cisco 9800

- فهم نموذج تكوين وحدات تحكم Catalyst 9800 اللاسلكية

- استيعاب طريقة FlexConnect على وحدة التحكم اللاسلكية Catalyst 9800 Wireless Controller

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

3.0 |

20-Jun-2024 |

تمت إضافة ملاحظة حول موازنة RADIUS لمنفذ المصدر |

2.0 |

22-Jul-2022 |

الإصدار الأولي |

1.0 |

23-Jun-2022 |

الإصدار الأولي |

تمت المساهمة من قبل

- Igor ManassypovSystems Architect

- Francis GirardTechnical Solutions Architect

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات