تكوين مصادقة الويب الخارجية واستكشاف أخطائها وإصلاحها على 9800 WLC

خيارات التنزيل

-

ePub (2.3 MB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا وثيقة كيف أن يشكل واستكشاف أخطاء مصادقة الويب الخارجية (EWA) على مادة حفازة 9800 لاسلكي lan جهاز تحكم (WLC).

المتطلبات الأساسية

يفترض هذا المستند أن خادم ويب تم تكوينه بشكل صحيح للسماح بالاتصال الخارجي وأن صفحة ويب تم تكوينها بشكل صحيح لإرسال كافة المعلمات الضرورية ل WLC لمصادقة المستخدم ونقل جلسات عمل العميل إلى حالة التشغيل.

ملاحظة: بما أن الوصول إلى الموارد الخارجية مقيد بواسطة عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) من خلال أذونات قائمة الوصول، فإن كل البرامج النصية والخطوط والصور وما إلى ذلك. اللي تستخدم في صفحة الوب لازم تنزل وتبقى محلية على خادم الوب.

المعلمات الضرورية لمصادقة المستخدم هي:

- الزر الذي تم النقر فوقه: يجب تعيين هذه المعلمة إلى القيمة "4" ليتمكن عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) من اكتشاف الإجراء كمحاولة مصادقة.

- redirectUrl: يتم إستخدام القيمة الموجودة في هذه المعلمة من قبل وحدة التحكم لتوجيه العميل إلى موقع ويب محدد عند المصادقة الناجحة.

- err_flag: يتم إستخدام هذه المعلمة للإشارة إلى بعض الأخطاء مثل المعلومات غير الكاملة أو بيانات الاعتماد غير الصحيحة، وفي المصادقات الناجحة يتم تعيينها إلى "0".

- username: يتم إستخدام هذه المعلمة فقط لخرائط معلمات مصادقة ويب، إذا تم تعيين خريطة المعلمة على الموافقة، يمكن تجاهلها. يجب ملؤه باسم مستخدم العميل اللاسلكي.

- كلمة المرور: يتم إستخدام هذه المعلمة فقط لخرائط معلمات مصادقة ويب، إذا تم تعيين خريطة المعلمة على الموافقة، يمكن تجاهلها. يجب تعبئته بكلمة مرور عميل اللاسلكي.

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- تطوير ويب بلغة ترميز النص التشعبي (HTML)

- الميزات اللاسلكية Cisco IOS®-XE

- أدوات مطور متصفح الويب

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- C9800-CL WLC Cisco IOS®-XE الإصدار 17.3.3

- نظام التشغيل Microsoft Windows Server 2012 المزود بإمكانات خدمات معلومات الإنترنت (IIS)

- نقاط الوصول 2802 و 9117

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

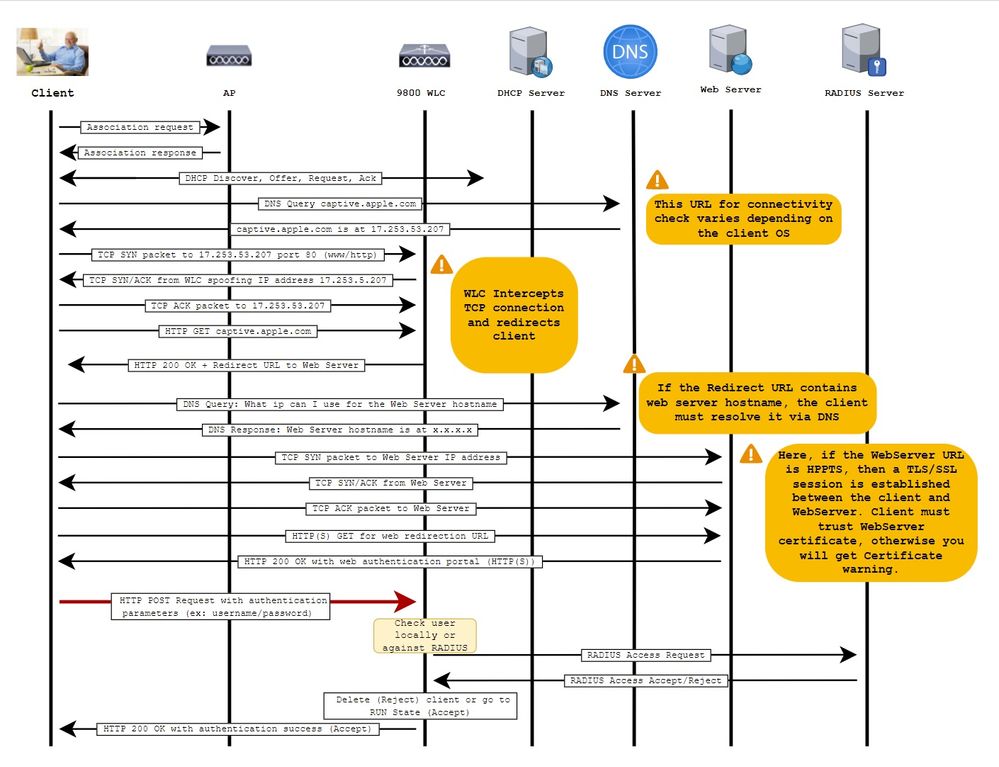

تعزز مصادقة الويب الخارجية مدخل ويب تتم إستضافته خارج عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) على خادم ويب مخصص أو خوادم متعددة الأغراض مثل محرك خدمات الهوية (ISE) الذي يسمح بالوصول متعدد المستويات وإدارة مكونات الويب. يتم عرض المصافحة المعنية لضم عميل بنجاح إلى شبكة WLAN خارجية لمصادقة الويب في الصورة. تسرد الصورة التفاعلات المتسلسلة بين العميل اللاسلكي وخادم نظام اسم المجال (DNS) و WLC الذي يقوم بتحديد موقع الموارد الموحد (URL) وخادم الويب حيث يتحقق WLC من بيانات اعتماد المستخدم محليا. يعد سير العمل هذا مفيدا لاستكشاف أخطاء أي حالات فشل وإصلاحها.

ملاحظة: قبل اتصال HTTP POST من العميل إلى WLC، إذا تم تمكين مصادقة الويب الآمنة في خريطة المعلمة وإذا لم يكن ل WLC نقطة ثقة موقعة من قبل "مرجع مصدق موثوق به"، يتم عرض تنبيه أمان في المستعرض. يحتاج العميل إلى تجاوز هذا التحذير وقبول إعادة إرسال النموذج حتى تتمكن وحدة التحكم من وضع جلسات عمل العميل في حالة التشغيل.

التكوين

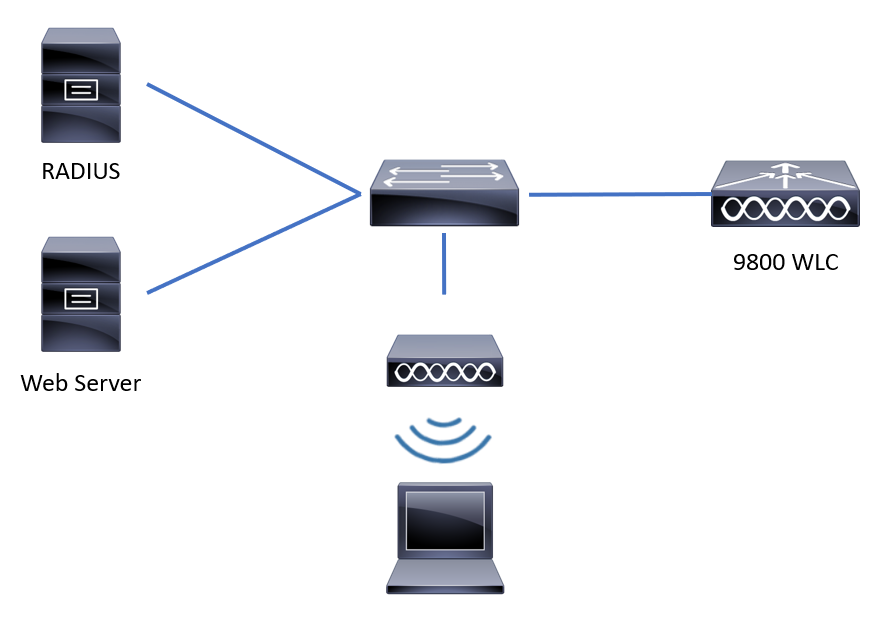

الرسم التخطيطي للشبكة

تكوين إعدادات معلمة ويب

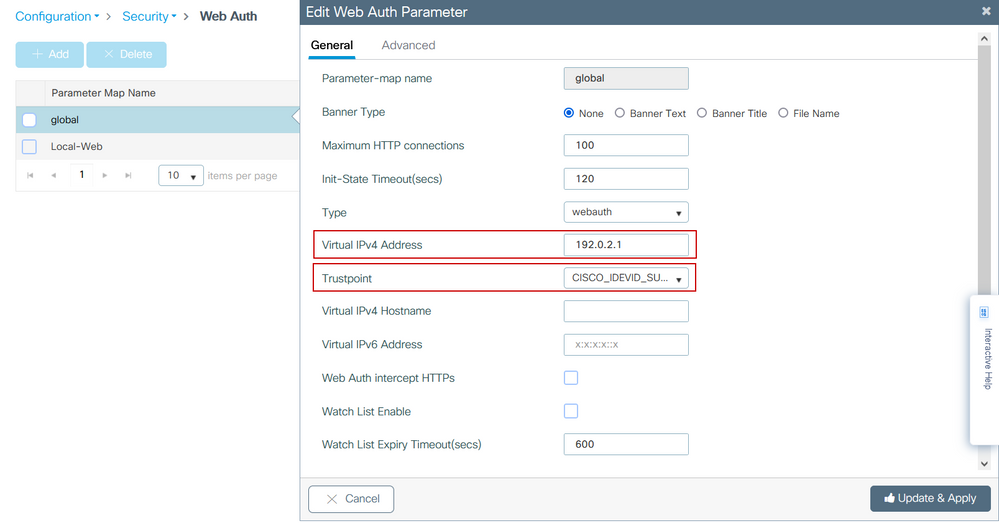

الخطوة 1. انتقل إلى التكوين > الأمان > مصادقة الويب واختر خريطة المعلمة العامة. تحقق من تكوين عنوان IPv4 الظاهري وTrustPoint من أجل توفير إمكانيات إعادة التوجيه المناسبة. إذا تم تمكين IPv6 في شبكتك، فمن الضروري أيضا تكوين عنوان IPv6 ظاهري. بدون عناوين IP الظاهرية، قد لا تحدث عملية إعادة التوجيه ويمكن إرسال بيانات الاعتماد بطريقة غير آمنة.

ملاحظة: بشكل افتراضي، تستخدم المستعرضات موقع ويب HTTP لبدء عملية إعادة التوجيه، إذا كانت هناك حاجة إلى إعادة توجيه HTTPS فيجب التحقق من HTTPs لاعتراض مصادقة الويب؛ ومع ذلك، لا يوصى بهذا التكوين، لأنه يزيد من إستخدام وحدة المعالجة المركزية (CPU).

CLI تشكيل:

9800#configure terminal 9800(config)#parameter-map type webauth global 9800(config-params-parameter-map)#virtual-ip ipv4 192.0.2.1 9800(config-params-parameter-map)#trustpoint CISCO_IDEVID_SUDI

9800(config-params-parameter-map)#secure-webauth-disable

9800(config-params-parameter-map)#webauth-http-enable

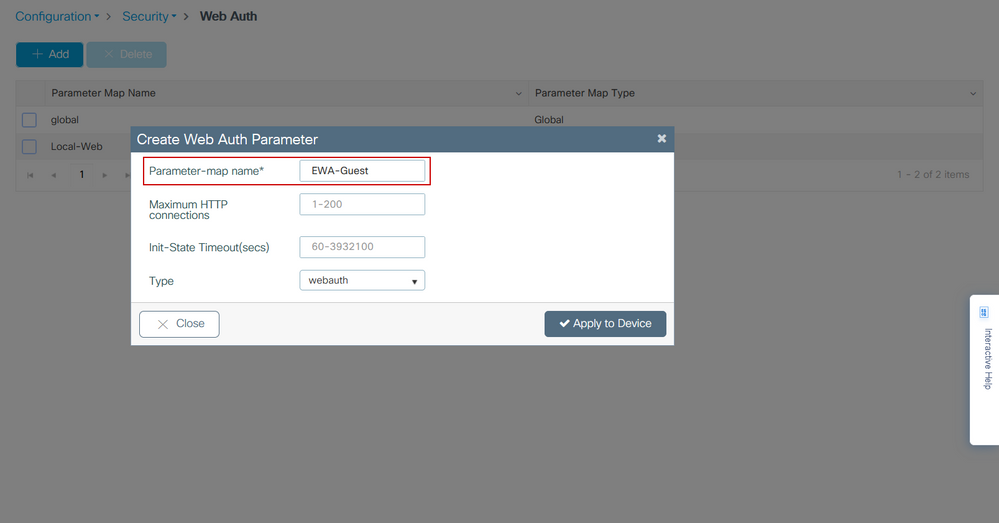

الخطوة 2. حدد + إضافة وتكوين اسم لخريطة المعلمة الجديدة التي تشير إلى الخادم الخارجي. إختياريا، قم بتكوين الحد الأقصى لعدد حالات فشل مصادقة HTTP قبل إستبعاد العميل والوقت (بالثواني) الذي يمكن للعميل أن يبقى في حالة مصادقة الويب.

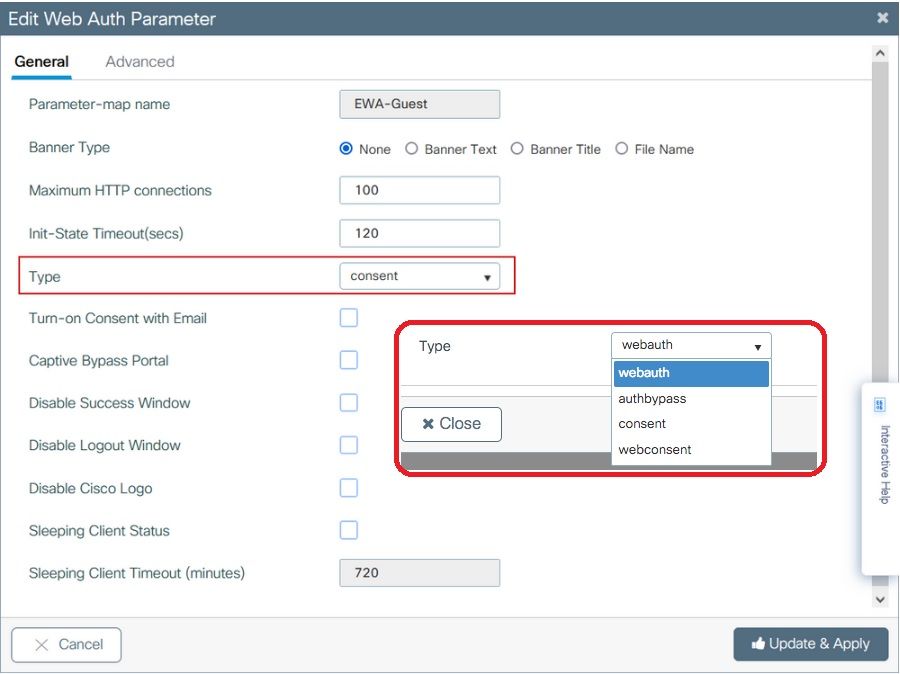

الخطوة 3. حدد خريطة المعلمة التي تم إنشاؤها حديثا، ضمن علامة التبويب عام قم بتكوين نوع المصادقة من القائمة المنسدلة النوع.

- اسم خريطة المعلمة = الاسم المعين إلى خريطة معلمة WebAuth

- الحد الأقصى لاتصالات HTTP = عدد حالات فشل المصادقة قبل إستبعاد العميل

- مهلة Init-State (ثوان) = ثوان يمكن أن يكون العميل على حالة مصادقة الويب

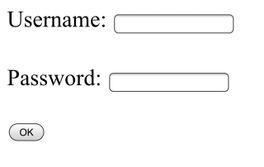

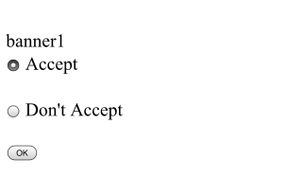

- النوع = نوع مصادقة الويب

| ويب أوث | مصادقة | موافقة | موافقة عبر الويب |

|

يتصل العميل ب SSID والحصول على عنوان IP، ثم عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) طراز 9800 يتحقق ما إذا كان عنوان MAC يسمح له بإدخال الشبكة، إذا كان نعم، يتم نقلها إلى ولاية "RUN"، إذا لم يكن هو غير مسموح بالانضمام. (لا يرجع إلى مصادقة الويب) |

|

|

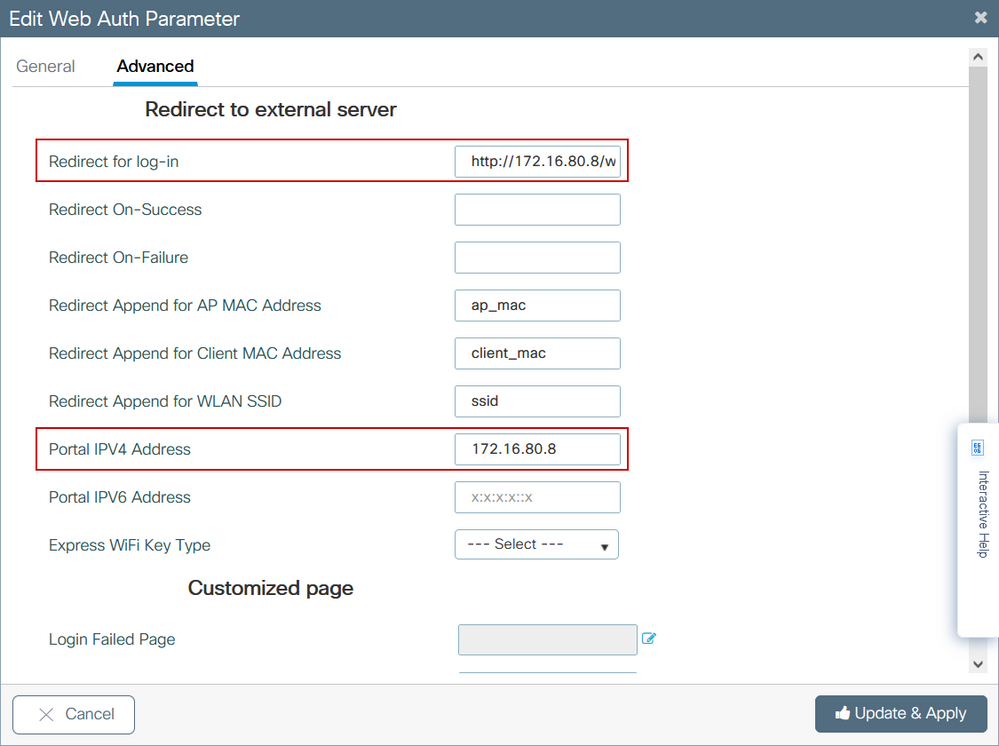

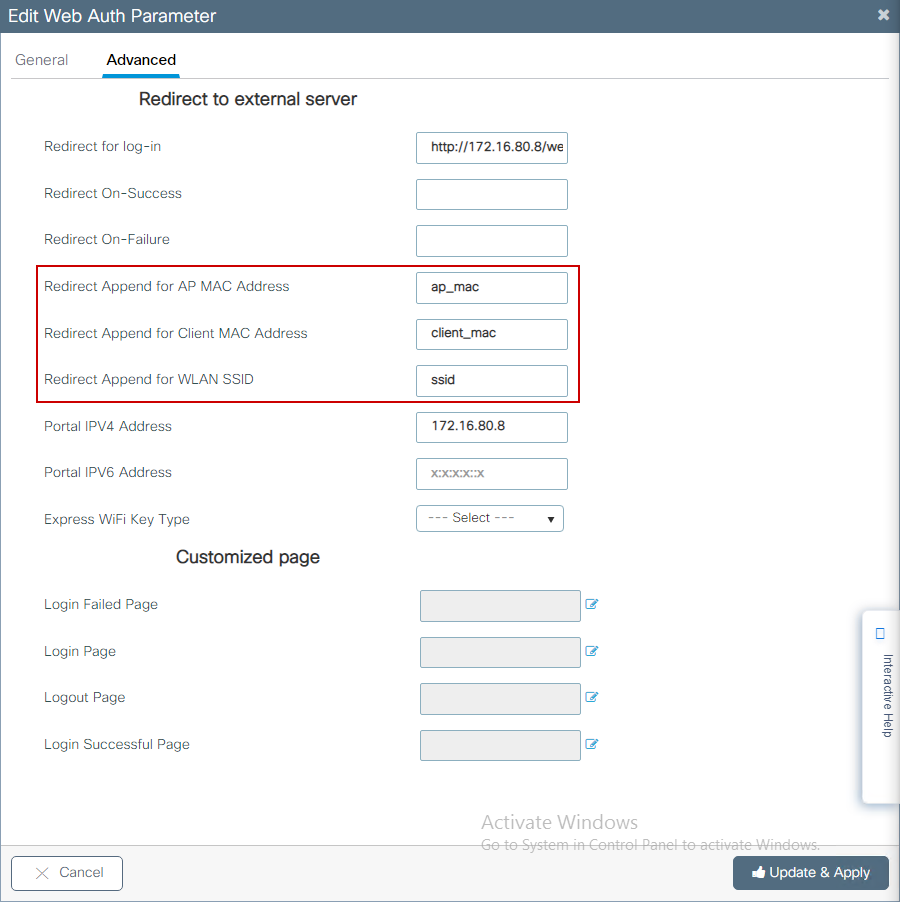

الخطوة 4. من علامة التبويب خيارات متقدمة، قم بتكوين إعادة التوجيه لتسجيل الدخول وعنوان IPv4 للمدخل باستخدام عنوان URL الخاص بموقع الخادم وعنوان IP على التوالي.

CLI تشكيل للخطوات 2 و 3 و 4:

9800(config)#parameter-map type webauth EWA-Guest 9800(config-params-parameter-map)#type consent 9800(config-params-parameter-map)#redirect for-login http://172.16.80.8/webauth/login.html 9800(config-params-parameter-map)#redirect portal ipv4 172.16.80.8

الخطوة 5. (إختياري) يمكن أن يرسل WLC المعلمات الإضافية من خلال سلسلة الاستعلام. غالبا ما يتطلب ذلك لجعل الطراز 9800 متوافقا مع المداخل الخارجية للجهة الخارجية. تتيح الحقول "إعادة توجيه إلحاق لعنوان MAC لنقطة الوصول" و"إعادة توجيه إلحاق لعنوان MAC للعميل" و"إعادة توجيه إلحاق لمعرف SSID ل WLAN" إلحاق معلمات إضافية بقوائم التحكم بالوصول (ACL) المعاد توجيهها باسم مخصص. حدد خريطة المعلمة التي تم إنشاؤها حديثا وانتقل إلى علامة التبويب متقدم، قم بتكوين اسم المعلمات الضرورية. المعلمات المتوفرة هي:

- عنوان MAC لنقطة الوصول (بتنسيق a:bb:cc:dd:ee:ff)

- عنوان MAC الخاص بالعميل (بتنسيق a:bb:cc:dd:ee:ff)

- اسم SSID

CLI تشكيل:

9800(config)#parameter-map type webauth EWA-Guest

9800(config-params-parameter-map)#redirect append ap-mac tag ap_mac

9800(config-params-parameter-map)#redirect append wlan-ssid tag ssid

9800(config-params-parameter-map)#redirect append client-mac tag client_mac

على سبيل المثال، ينتج عن إعادة توجيه URL الذي تم إرساله إلى العميل ما يلي:

http://172.16.80.8/webauth/consent.html?switch_url=http://192.0.2.1/login.html&ap_mac=&ssid=&client_mac=

ملاحظة: عند إضافة عنوان IPv4 للمدخل المعلومات هي تلقائيا تضيف قائمة تحكم في الوصول (ACL) تسمح لحركة مرور HTTP و HTTPS من العملاء اللاسلكيين إلى خادم مصادقة الويب الخارجية، لذلك لا تحتاج إلى تكوين أي قائمة تحكم في الوصول المسبق للمصادقة الإضافية في حالة ما إذا كنت ترغب في السماح بعدة عناوين IP أو عناوين URL، فيكون الخيار الوحيد هو تكوين عامل تصفية URL بحيث يتم السماح بأي عناوين IP متطابقة محددة (URL) قبل إجراء المصادقة. لا يمكن إضافة أكثر من عنوان IP لمدخل واحد بشكل ثابت ما لم تستخدم عوامل تصفية URL.

ملاحظة: خريطة المعلمة العامة هي الخريطة الوحيدة التي يمكنك من خلالها تحديد إعدادات مهلة انتهاء صلاحية قائمة المراقبة وتمكين قائمة المراقبة وعنوان IPv6 الافتراضي وعنوان IPv4 الافتراضي وعنوان IPv6 وعنوان HTTPs لاعتراض ويب وبوابة تجاوز الاحتجاز وقوائم المراقبة.

ملخص تكوين CLI:

خادم ويب محلي

parameter-map type webauth <web-parameter-map-name>

type { webauth | authbypass | consent | webconsent }

timeout init-state sec 300

banner text ^Cbanner login^C

خادم ويب خارجي

parameter-map type webauth <web-parameter-map-name> type webauth timeout init-state sec 300 redirect for-login <URL-for-webauth> redirect portal ipv4 <external-server's-IP max-http-conns 10

تكوين إعدادات AAA

مقطع التكوين هذا مطلوب فقط لخرائط المعلمات التي تم تكوينها لنوع مصادقة ويب أو موافقة ويب.

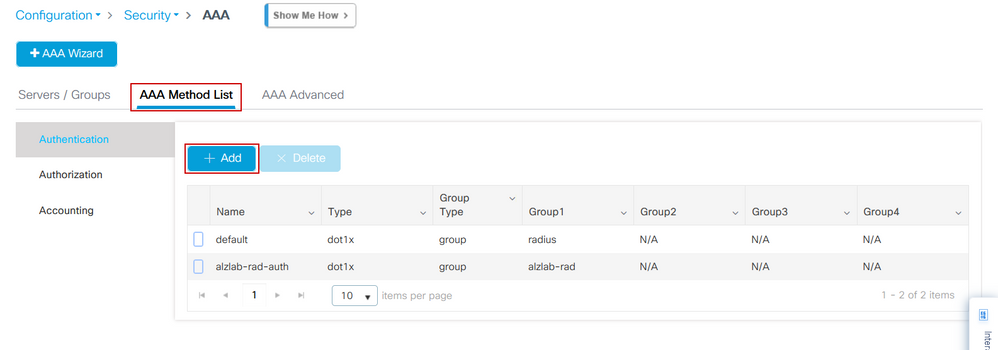

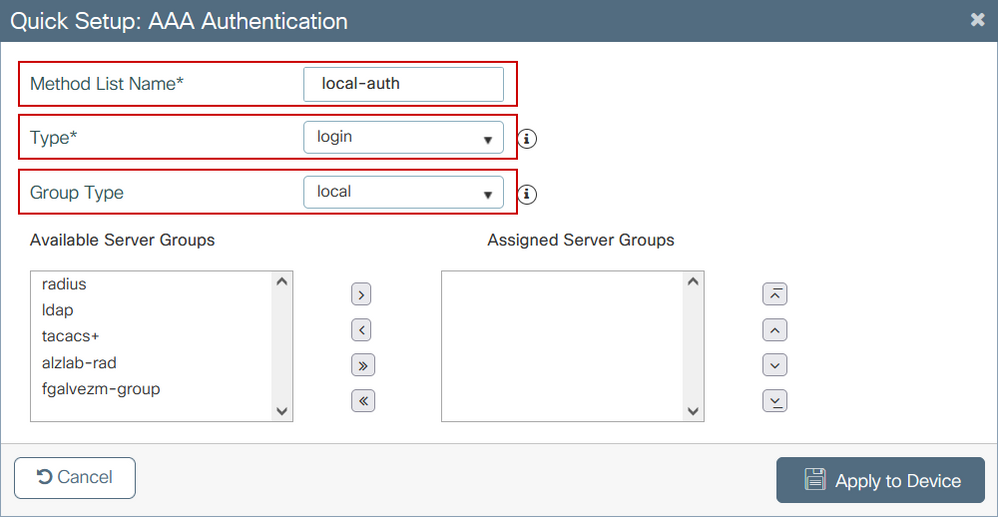

الخطوة 1. انتقل إلى التكوين > الأمان > AAA، ثم حدد قائمة طرق AAA. قم بتكوين قائمة طرق جديدة، حدد + إضافة وتعبئة تفاصيل القائمة؛ تأكد من تعيين النوع على "تسجيل الدخول" كما هو موضح في الصورة.

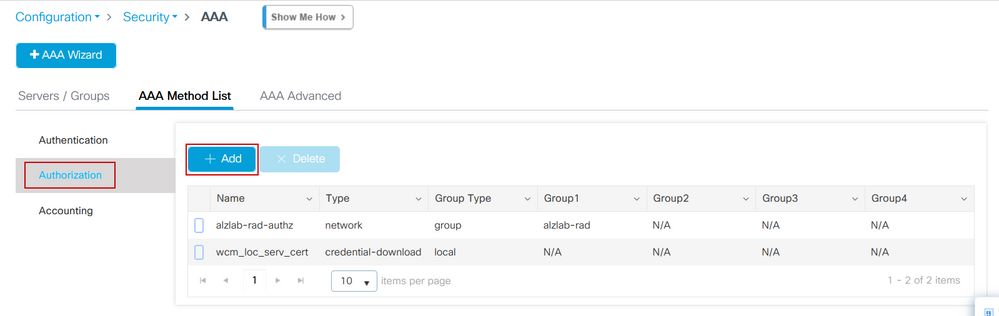

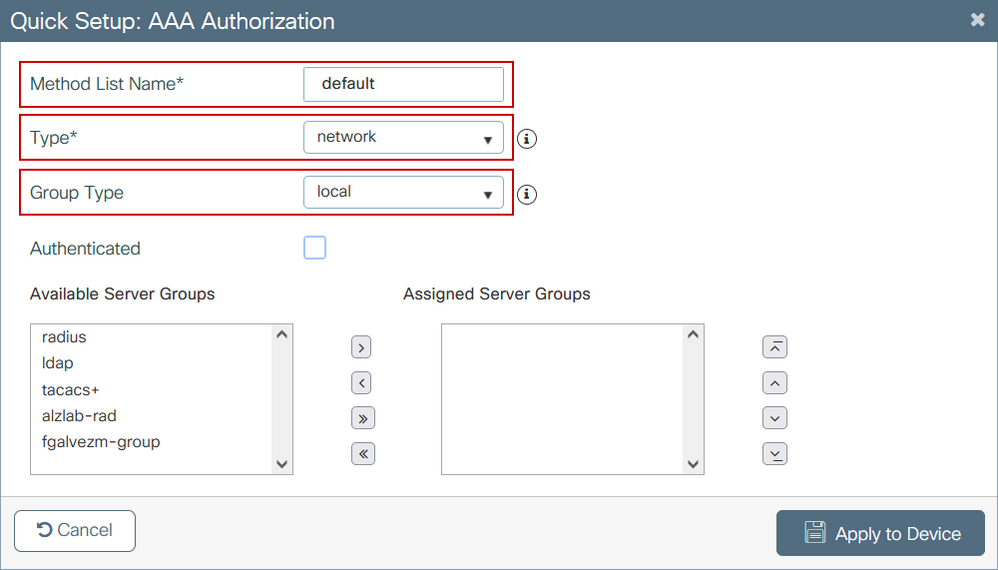

الخطوة 2. حدد التفويض ثم حدد + إضافة لإنشاء قائمة طرق جديدة. قم بتسميته بشكل افتراضي بالنوع كشبكة كما هو موضح في الصورة.

ملاحظة: كما يتم الإعلان عنه بواسطة وحدة التحكم أثناء تكوين أمان الطبقة 3 للشبكة المحلية اللاسلكية (WLAN): لكي تعمل قائمة طرق تسجيل الدخول المحلية، يرجى التأكد من وجود التكوين 'aaa authorization network default local' على الجهاز. وهذا يعني أنه يجب تحديد قائمة طرق التخويل مع الوضع الافتراضي للاسم من أجل تكوين مصادقة الويب المحلية بشكل صحيح. في هذا القسم، يتم تكوين قائمة طرق التخويل المحددة هذه.

CLI تشكيل للخطوات 1 و 2:

9800(config)#aaa new-model

9800(config)#aaa authentication login local-auth local

9800(config)#aaa authorization network default local

ملاحظة: إذا كانت مصادقة RADIUS الخارجية ضرورية، فيرجى قراءة الإرشادات المتعلقة بتكوين خادم RADIUS على 9800 WLCs: تكوين AAA على 9800 WLC. تأكد من تعيين قائمة طرق المصادقة على "login" كنوع بدلا من dot1x.

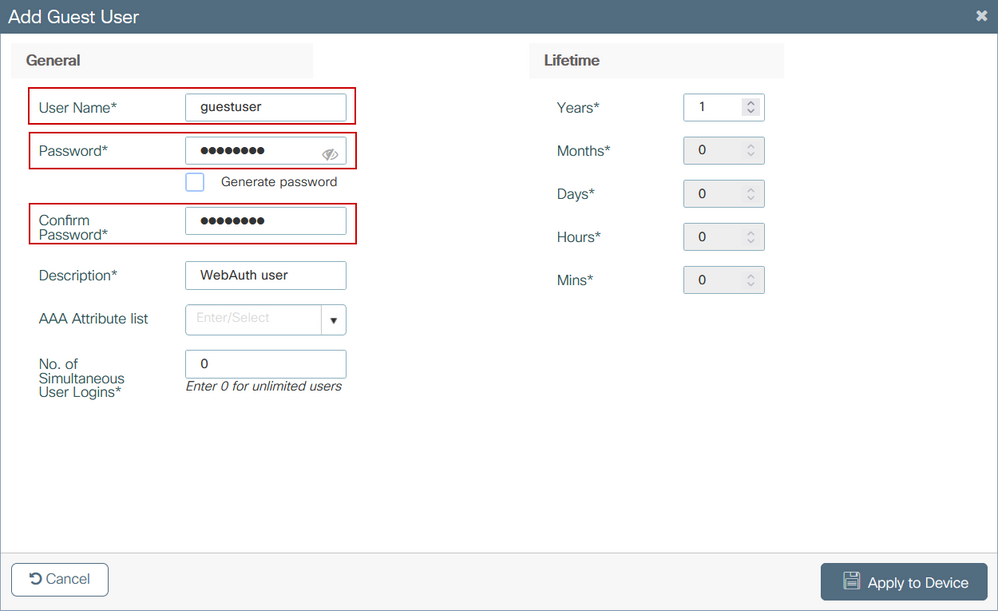

الخطوة 3. انتقل إلى التكوين > الأمان > مستخدم ضيف. حدد + إضافة تفاصيل حساب المستخدم الضيف وتكوينها.

CLI تشكيل:

9800(config)#user-name guestuser

9800(config-user-name)#description "WebAuth user"

9800(config-user-name)#password 0

9800(config-user-name)#type network-user description "WebAuth user" guest-user lifetime year 1

If permanent users are needed then use this command:

9800(config)#username guestuserperm privilege 0 secret 0

الخطوة 4. (إختياري) عند تعريف خريطة المعلمة، يتم إنشاء إثنين من قوائم التحكم في الوصول (ACL) تلقائيا. يتم إستخدام قوائم التحكم في الوصول (ACL) هذه لتحديد حركة المرور التي تقوم بتشغيل إعادة التوجيه إلى خادم الويب وحركة المرور التي يتم السماح لها بالمرور من خلالها. إذا كانت هناك متطلبات معينة، مثل عناوين IP لخادم الويب المتعدد أو عوامل تصفية URL، فعندئذ انتقل إلى التكوين > الأمان > قائمة التحكم بالوصول (ACL) حدد + إضافة القواعد الضرورية وتعريفها؛ يتم إعادة توجيه الكشوف المسموح بها بينما تحدد بيانات الرفض حركة المرور العابرة.

قواعد قوائم التحكم في الوصول (ACL) التي تم إنشاؤها تلقائيا هي:

alz-9800#show ip access-list

Extended IP access list WA-sec-172.16.80.8

10 permit tcp any host 172.16.80.8 eq www

20 permit tcp any host 172.16.80.8 eq 443

30 permit tcp host 172.16.80.8 eq www any

40 permit tcp host 172.16.80.8 eq 443 any

50 permit tcp any any eq domain

60 permit udp any any eq domain

70 permit udp any any eq bootpc

80 permit udp any any eq bootps

90 deny ip any any (1288 matches)

Extended IP access list WA-v4-int-172.16.80.8

10 deny tcp any host 172.16.80.8 eq www

20 deny tcp any host 172.16.80.8 eq 443

30 permit tcp any any eq www

40 permit tcp any host 192.0.2.1 eq 443

تكوين السياسات والعلامات

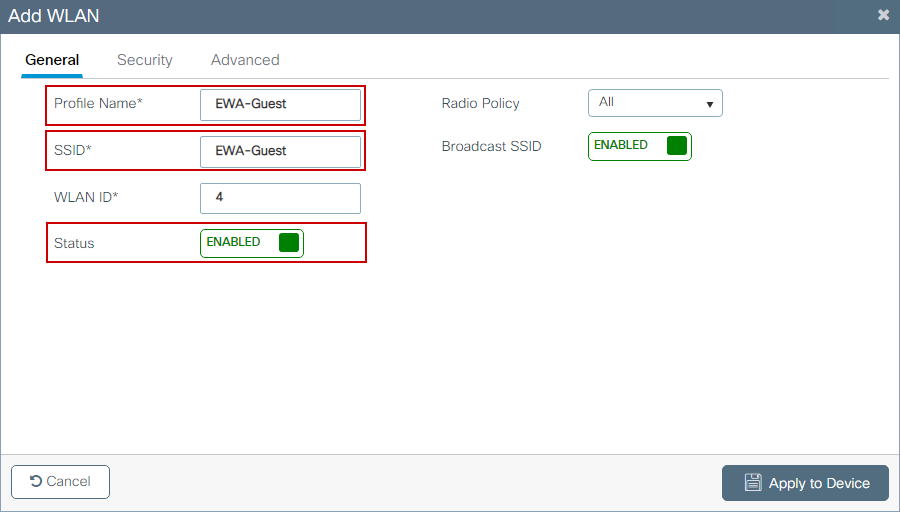

الخطوة 1. انتقل إلى التكوين > علامات وملفات التعريف > شبكات WLAN، حدد + إضافة لإنشاء شبكة WLAN جديدة. قم بتعريف ملف التعريف واسم SSID والحالة في علامة التبويب عام.

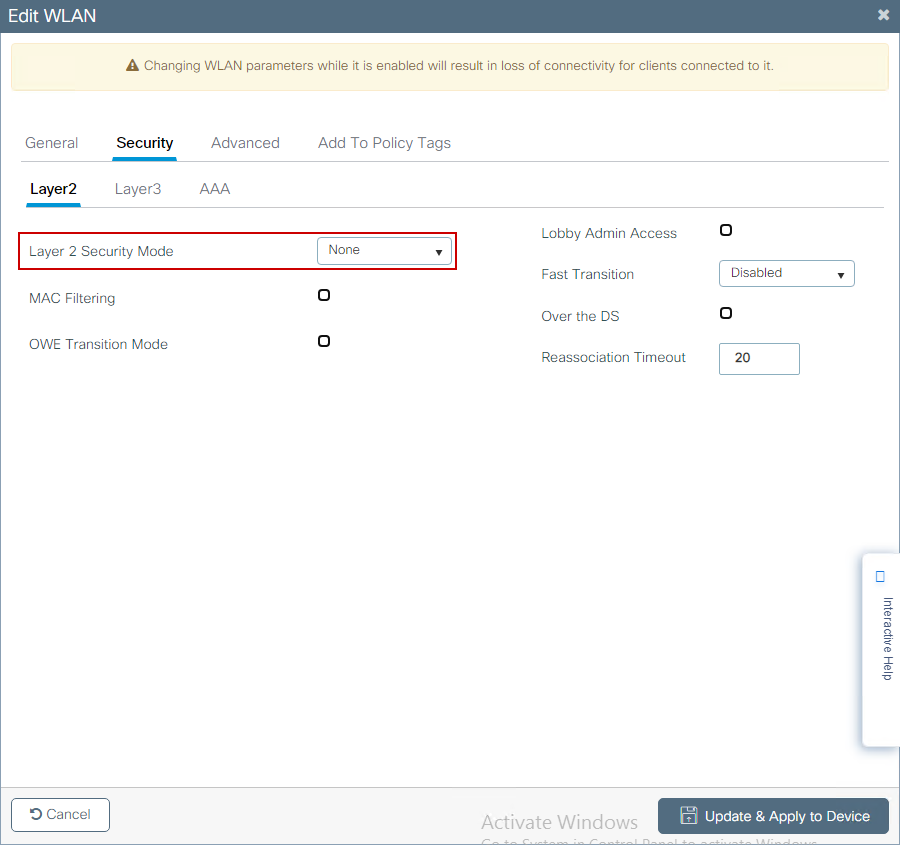

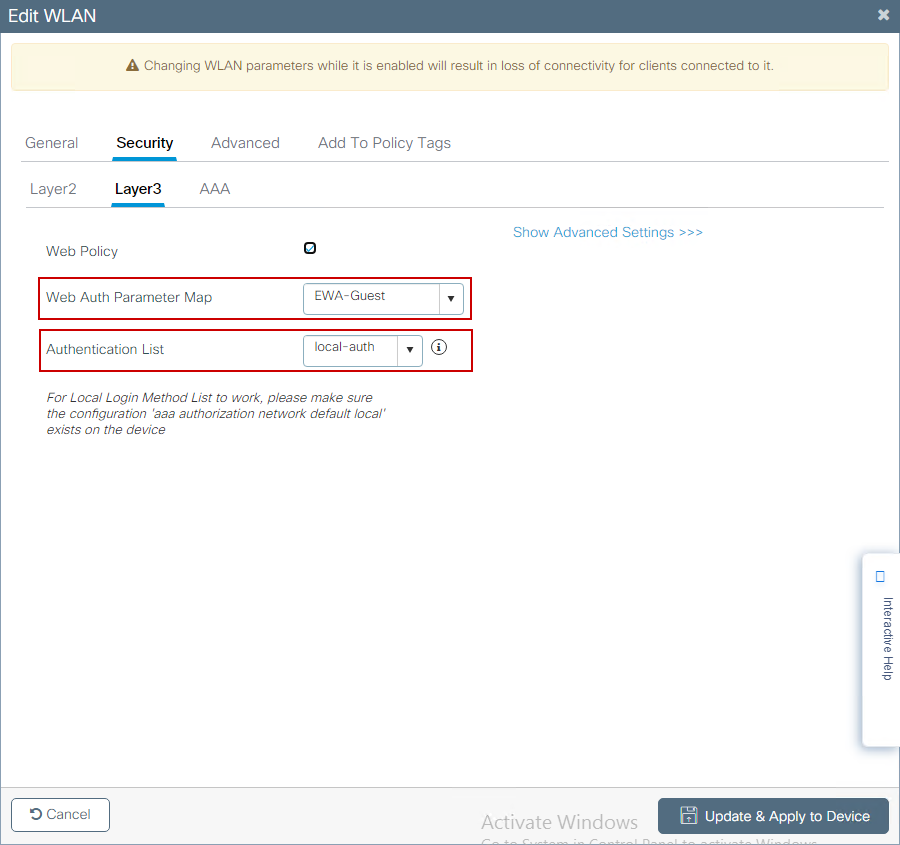

الخطوة 2. حدد علامة تبويب تأمين واضبط مصادقة الطبقة 2 على لا شيء إذا لم تكن بحاجة إلى أي شيء عبر آلية تشفير الهواء. في علامة تبويب الطبقة 3، حدد مربع نهج الويب، وحدد خريطة المعلمة من القائمة المنسدلة، واختر قائمة المصادقة من القائمة المنسدلة. إختياريا، إذا تم تحديد قائمة تحكم في الوصول (ACL) مخصصة قبل ذلك، فحدد إظهار الإعدادات المتقدمة وحدد قائمة التحكم في الوصول (ACL) المناسبة من القائمة المنسدلة.

تكوينات CLI:

9800(config)#wlan EWA-Guest 4 EWA-Guest

9800(config-wlan)# no security ft adaptive

9800(config-wlan)# no security wpa

9800(config-wlan)# no security wpa wpa2

9800(config-wlan)# no security wpa wpa2 ciphers aes

9800(config-wlan)# no security wpa akm dot1x

9800(config-wlan)# security web-auth

9800(config-wlan)# security web-auth authentication-list local-auth

9800(config-wlan)# security web-auth parameter-map EWA-Guest

9800(config-wlan)# no shutdown

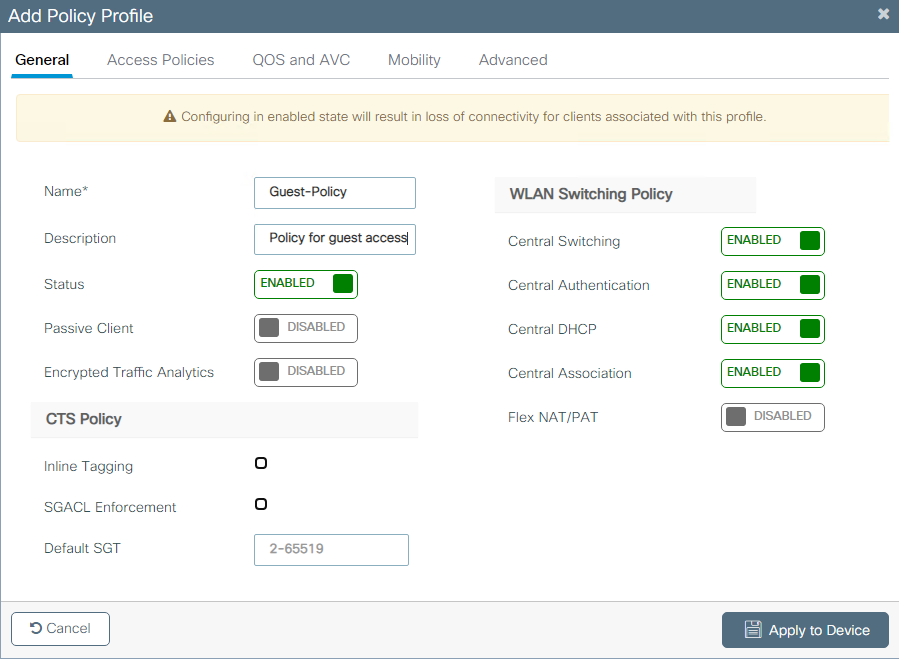

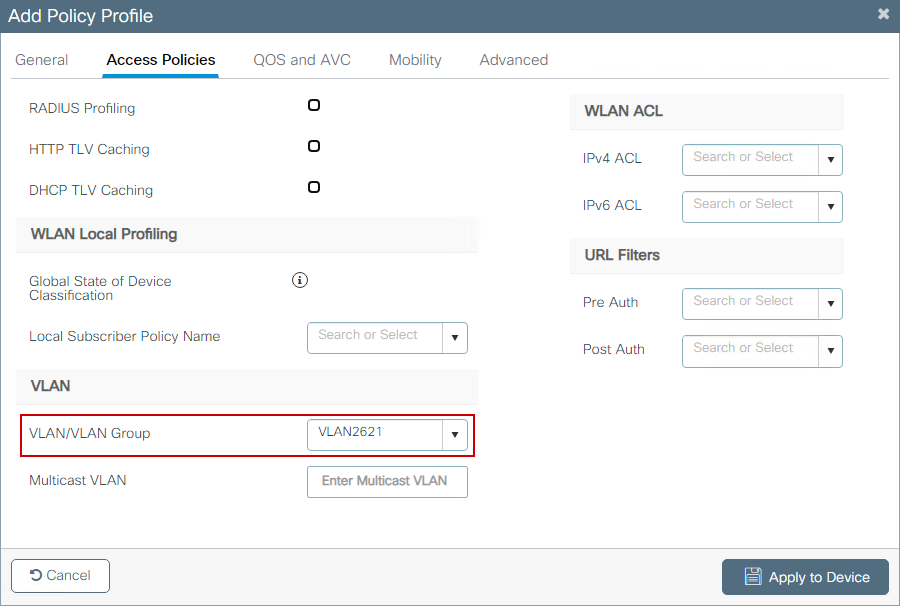

الخطوة 3. انتقل إلى التكوين > العلامات وملفات التعريف > السياسة وحدد + إضافة. تحديد اسم النهج وحالته؛ تأكد من تمكين الإعدادات المركزية ضمن نهج تحويل WLAN لنقاط الوصول في الوضع المحلي. ضمن علامة التبويب سياسات الوصول ، حدد شبكة VLAN الصحيحة من القائمة المنسدلة مجموعة VLAN/VLAN كما هو موضح في الصورة.

CLI تشكيل:

9800(config)#wireless profile policy Guest-Policy

9800(config-wireless-policy)#description "Policy for guest access"

9800(config-wireless-policy)#vlan VLAN2621

9800(config-wireless-policy)#no shutdown

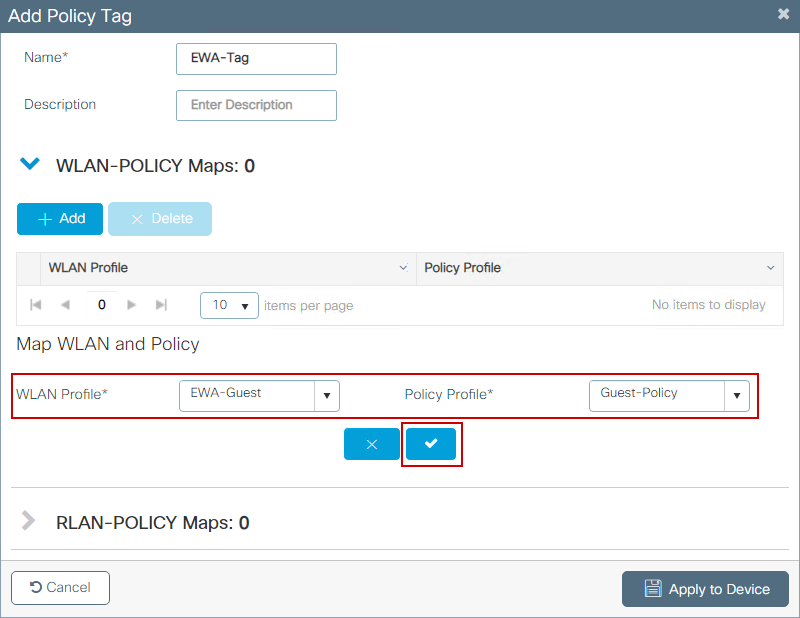

الخطوة 4. انتقل إلى التكوين > العلامات وملفات التعريف > علامات التمييز، ضمن علامة التبويب نهج حدد + إضافة. قم بتحديد اسم علامة تمييز، ثم تحت WLAN-Policy Maps حدد + إضافة وإضافة WLAN وملف تعريف السياسة اللذين تم إنشاؤهما مسبقا.

CLI تشكيل:

9800(config)#wireless tag policy EWA-Tag

9800(config-policy-tag)#wlan EWA-Guest policy Guest-Policy

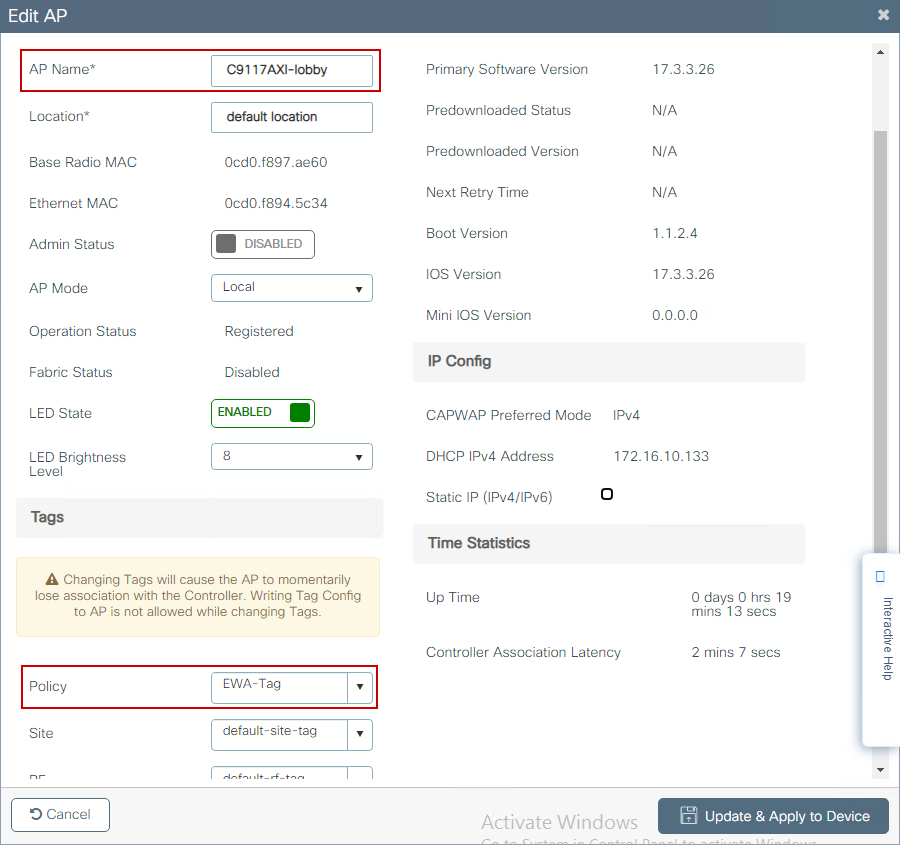

الخطوة 5. انتقل إلى التكوين > لاسلكي > نقاط الوصول وحدد نقطة الوصول التي يتم إستخدامها لبث SSID هذا. من قائمة تحرير نقطة الوصول، حدد علامة التمييز التي تم إنشاؤها حديثا من القائمة المنسدلة نهج.

إذا إحتاجت نقاط وصول متعددة إلى أن يتم تمييزها في نفس الوقت، هناك خياران متاحان:

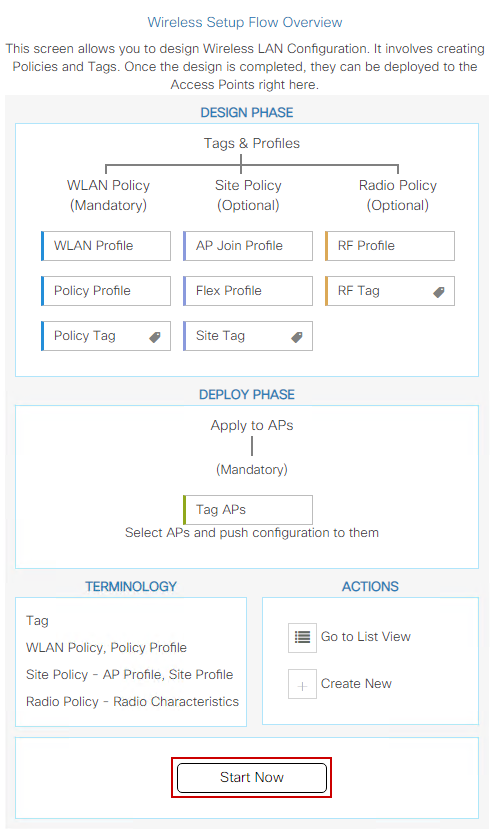

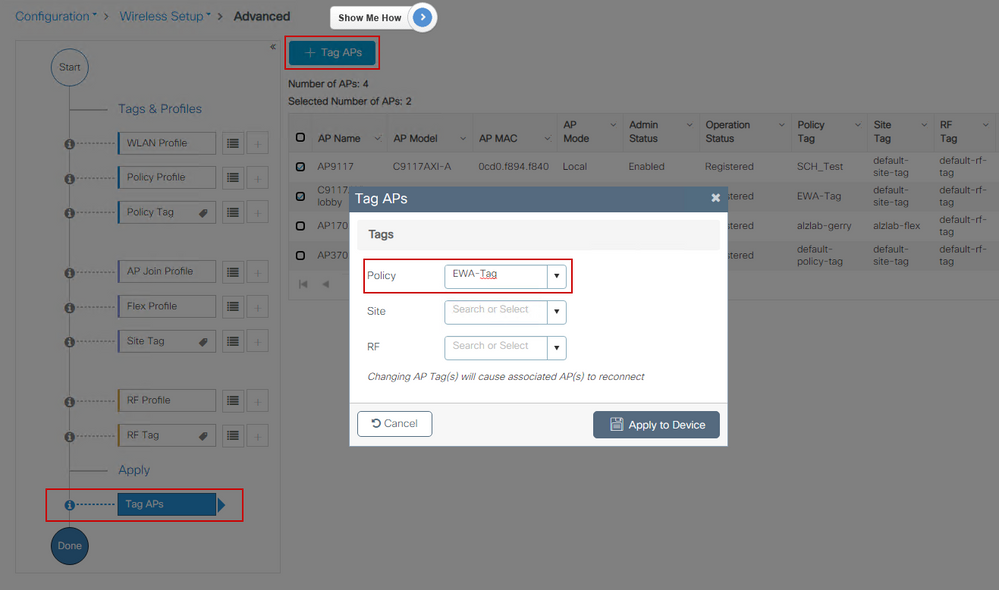

الخيار أ. انتقل إلى التكوين > إعداد لاسلكي > خيارات متقدمة من هناك حدد ابدأ الآن لعرض قائمة قائمة التكوين. حدد أيقونة القائمة الموجودة بجوار نقاط الوصول لوضع العلامات، وهذا يعرض قائمة بكل نقاط الوصول في حالة الربط، وحدد نقاط الوصول الضرورية ثم حدد + نقاط الوصول، وحدد علامة السياسة المنشئة من القائمة المنسدلة.

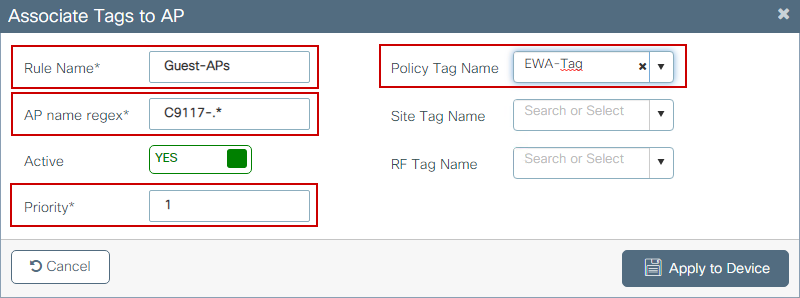

الخيار ب. انتقل إلى التكوين > علامات التمييز وملفات التعريف > علامات التمييز. ثم حدد علامة التبويب AP. ضمن علامة التبويب مرشح، حدد + إضافة. قم بتعريف اسم القاعدة، اسم نقطة الوصول regex (يسمح هذا الإعداد لوحدة التحكم بتعريف نقاط الوصول التي تم تمييزها)، الأولوية (الأرقام الأقل لها أولوية أكبر)، والعلامات الضرورية.

التحقق من الصحة

استخدم هذا القسم لتأكيد عمل التكوين بشكل صحيح:

9800#show running-config wlan 9800#show running-config aaa 9800#show aaa servers

9800#show ap tag summary

9800#show ap nameconfig general

9800#show ap nametag detail

9800#show wlan [summary | id | name | all]

9800#show wireless tag policy detailed

9800#show wireless profile policy detailed

تحقق من حالة خادم HTTP وتوافره باستخدام حالة خادم show ip http:

9800#show ip http server status

HTTP server status: Enabled

HTTP server port: 80

HTTP server active supplementary listener ports: 21111

HTTP server authentication method: local

HTTP server auth-retry 0 time-window 0

HTTP server digest algorithm: md5

HTTP server access class: 0

HTTP server IPv4 access class: None

HTTP server IPv6 access class: None

[...]

HTTP server active session modules: ALL

HTTP secure server capability: Present

HTTP secure server status: Enabled

HTTP secure server port: 443

HTTP secure server ciphersuite: rsa-aes-cbc-sha2 rsa-aes-gcm-sha2

dhe-aes-cbc-sha2 dhe-aes-gcm-sha2 ecdhe-rsa-aes-cbc-sha2

ecdhe-rsa-aes-gcm-sha2 ecdhe-ecdsa-aes-gcm-sha2

HTTP secure server TLS version: TLSv1.2 TLSv1.1

HTTP secure server client authentication: Disabled

HTTP secure server PIV authentication: Disabled

HTTP secure server PIV authorization only: Disabled

HTTP secure server trustpoint: CISCO_IDEVID_SUDI

HTTP secure server peer validation trustpoint:

HTTP secure server ECDHE curve: secp256r1

HTTP secure server active session modules: ALL

التحقق من اتصال قائمة التحكم في الوصول (ACL) بجلسة عمل العميل باستخدام الأوامر التالية:

9800#show platform software wireless-client chassis active R0 mac-address

ID : 0xa0000002

MAC address : aaaa.bbbb.cccc

Type : Normal

Global WLAN ID : 4

SSID : EWA-Guest

Client index : 0

Mobility state : Local

Authentication state : L3 Authentication

VLAN ID : 2621

[...]

Disable IPv6 traffic : No

Dynamic policy template : 0x7b 0x73 0x0b 0x1e 0x46 0x2a 0xd7 0x8f 0x23 0xf3 0xfe 0x9e 0x5c 0xb0 0xeb 0xf8

9800#show platform software cgacl chassis active F0

Template ID Group Index Lookup ID Number of clients

---------------------------------------------------------------------------------------------------------------------------------------------

0x7B 0x73 0x0B 0x1E 0x46 0x2A 0xD7 0x8F 0x23 0xF3 0xFE 0x9E 0x5C 0xB0 0xEB 0xF8 0x0000000a 0x0000001a 1

9800#show platform software cgacl chassis active F0 group-idx

acl

Acl ID Acl Name CGACL Type Protocol Direction Sequence

---------------------------------------------------------------------------------------------------------

16 IP-Adm-V6-Int-ACL-global Punt IPv6 IN 1

25 WA-sec-172.16.80.8 Security IPv4 IN 2

26 WA-v4-int-172.16.80.8 Punt IPv4 IN 1

19 implicit_deny Security IPv4 IN 3

21 implicit_deny_v6 Security IPv6 IN 3

18 preauth_v6 Security IPv6 IN 2

استكشاف الأخطاء وإصلاحها

التتبع الدائم

يوفر WLC 9800 إمكانيات التتبع الدائمة. وهذا يضمن تسجيل جميع الأخطاء المتعلقة باتصال العميل والتنبيهات ورسائل مستوى الإشعار بشكل مستمر، كما يمكنك عرض السجلات الخاصة بحادث أو حالة فشل بعد حدوثه.

ملاحظة: استنادا إلى حجم السجلات التي تم إنشاؤها، يمكنك الرجوع من بضع ساعات إلى عدة أيام.

لعرض المسارات التي تم تجميعها بواسطة 9800 WLC بشكل افتراضي، يمكنك الاتصال عبر SSH/Telnet ب 9800 WLC وقراءة هذه الخطوات (تأكد من تسجيل الجلسة إلى ملف نصي).

الخطوة 1. تحقق من الوقت الحالي لوحدة التحكم حتى يمكنك تعقب السجلات في الوقت السابق إلى عندما حدثت المشكلة.

9800#show clock

الخطوة 2. قم بتجميع syslog من المخزن المؤقت لوحدة التحكم أو syslog الخارجية كما هو محدد بواسطة تكوين النظام. يوفر هذا طريقة عرض سريعة لصحة النظام والأخطاء إن وجدت.

9800#show logging

الخطوة 3. تحقق من تمكين أي شروط لتصحيح الأخطاء.

9800#show debugging IOSXE Conditional Debug Configs: Conditional Debug Global State: Stop IOSXE Packet Tracing Configs: Packet Infra debugs: Ip Address Port ------------------------------------------------------|----------

ملاحظة: إذا رأيت أي شرط مسرود، هذا يعني أن التتبع يتم تسجيله إلى مستوى تصحيح الأخطاء لجميع العمليات التي تواجه الشروط الممكنة (عنوان MAC، عنوان IP، وهكذا). وهذا من شأنه أن يزيد من حجم السجلات. لذلك، يُوصى بمسح جميع الشروط عند عدم التصحيح النشط.

الخطوة 4. مع افتراض أن عنوان MAC تحت الاختبار لم يتم إدراجه كشرط في الخطوة 3. قم بجمع آثار مستوى الإشعار التي تظهر دائما لعنوان MAC المحدد.

9800# show logging profile wireless filter [mac | ip] [

|

] to-file always-on-

يمكنك إما عرض المحتوى على الجلسة أو يمكنك نسخ الملف إلى خادم TFTP خارجي.

9800# more bootflash:always-on-

or

9800# copy bootflash:always-on-

tftp://

/

/always-on-

التصحيح الشرطي والتتبع النشط اللاسلكلي

إذا لم تمنحك المسارات الدائمة معلومات كافية لتحديد مشغل المشكلة قيد التحقيق، يمكنك تمكين تصحيح الأخطاء المشروط والتقاط تتبع Radio Active (RA)، الذي يوفر تتبع مستوى تصحيح الأخطاء لجميع العمليات التي تتفاعل مع الشرط المحدد (عنوان MAC للعميل في هذه الحالة). لتمكين تصحيح الأخطاء المشروط، اقرأ هذه الخطوات.

الخطوة 1. تأكد من عدم تمكين شروط تصحيح الأخطاء.

9800#clear platform condition all

الخطوة 2. قم بتمكين شرط التصحيح لعنوان MAC اللاسلكي الخاص بالعميل الذي تريد مراقبته.

تبدأ هذه الأوامر بمراقبة عنوان mac المتوفر لمدة 30 دقيقة (1800 ثانية). يمكنك زيادة هذا الوقت اختياريًا حتى 2085978494 ثانية.

9800#debug wireless mac

{monitor-time

}

ملاحظة: لمراقبة أكثر من عميل في وقت واحد، قم بتشغيل الأمر debug wireless mac لكل عنوان MAC.

ملاحظة: لا يتم عرض نشاط العميل اللاسلكي على جلسة عمل الوحدة الطرفية حيث يتم تخزين كافة السجلات مؤقتا داخليا ليتم عرضها لاحقا.

الخطوة 3. إعادة إظهار المشكلة أو السلوك الذي تريد مراقبته.

الخطوة 4. إيقاف عمليات التصحيح إذا ظهرت المشكلة مرة أخرى قبل انتهاء وقت المراقبة الافتراضية أو المكونة.

9800#no debug wireless mac

بمجرد انقضاء وقت المراقبة أو توقف التصحيح اللاسلكي، ينشئ WLC 9800 ملفًا محليًا باسم:

ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log

الخطوة 5. قم بتجميع ملف نشاط عنوان MAC. يمكنك إما نسخ سجل التتبع ra .log إلى خادم خارجي أو عرض الإخراج مباشرة على الشاشة.

التحقق من اسم ملف تتبع مسار RA.

9800#dir bootflash: | inc ra_trace

نسخ الملف إلى خادم خارجي:

9800#copy bootflash:ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log tftp://

/ra-FILENAME.txt

عرض المحتوى:

9800#more bootflash:ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log

الخطوة 6. إذا كان السبب الجذري لا يزال غير واضح، فقم بتجميع السجلات الداخلية التي تعد طريقة عرض أكثر تفصيلاً لسجلات مستوى تصحيح الأخطاء. لا تحتاج إلى تصحيح أخطاء العميل مرة أخرى لأن الأمر يوفر سجلات تصحيح الأخطاء التي تم تجميعها وتخزينها داخليا بالفعل.

9800#show logging profile wireless internal filter [mac | ip] [

|

] to-file ra-internal-

.txt

ملاحظة: تُرجع مخرجات الأمر هذه مسارات تتبع لجميع مستويات التسجيل لجميع العمليات وهي ضخمة جدًا. الرجاء الاتصال ب Cisco TAC للمساعدة في التحليل خلال هذه الآثار.

9800#copy bootflash:ra-internal-

.txt tftp://

/ra-internal-

.txt

عرض المحتوى:

9800#more bootflash:ra-internal-

.txt

الخطوة 7. إزالة شروط التصحيح.

ملاحظة: تأكد من إزالة شروط تصحيح الأخطاء دائما بعد جلسة عمل أستكشاف الأخطاء وإصلاحها.

التقاط الحزم المضمنة

يمكن لوحدات التحكم 9800 تقسيم الحزم بشكل طبيعي؛ وهذا يسمح باستكشاف الأخطاء وإصلاحها بشكل أسهل نظرا لإمكانية رؤية معالجة حزمة مستوى التحكم.

الخطوة 1. حدد قائمة تحكم في الوصول (ACL) لتصفية حركة المرور ذات الاهتمام. بالنسبة لمصادقة الويب، يوصى بالسماح لحركة مرور البيانات من خادم الويب وإليه، بالإضافة إلى حركة مرور البيانات من وإلى بعض نقاط الوصول التي كان العملاء متصلين بها.

9800(config)#ip access-list extended EWA-pcap

9800(config-ext-nacl)#permit ip any host

9800(config-ext-nacl)#permit ip hostany

9800(config-ext-nacl)#permit ip any host

9800(config-ext-nacl)#permit ip hostany

الخطوة 2. حدد معلمات التقاط الشاشة. تأكد من تمكين حركة مرور مستوى التحكم في كلا الاتجاهين، تشير الواجهة إلى الوصلة المادية لوحدة التحكم لديك.

9800#monitor capture EWA buffer size

9800#monitor capture EWA access-list EWA-pcap

9800#monitor capture EWA control-plane both interface

both

9800#show monitor capture EWA

Status Information for Capture EWA

Target Type:

Interface: Control Plane, Direction: BOTH

Interface: TenGigabitEthernet0/1/0, Direction: BOTH

Status : Inactive

Filter Details:

Access-list: EWA-pcap

Inner Filter Details:

Buffer Details:

Buffer Type: LINEAR (default)

Buffer Size (in MB): 100

Limit Details:

Number of Packets to capture: 0 (no limit)

Packet Capture duration: 0 (no limit)

Packet Size to capture: 0 (no limit)

Packet sampling rate: 0 (no sampling)

الخطوة 3. بدء التقاط الشاشة وإعادة إنتاج المشكلة.

9800#monitor capture EWA start

Started capture point : EWA

الخطوة 4. أوقف التقاط الشاشة وتصديرها.

9800#monitor capture EWA stop

Stopped capture point : EWA

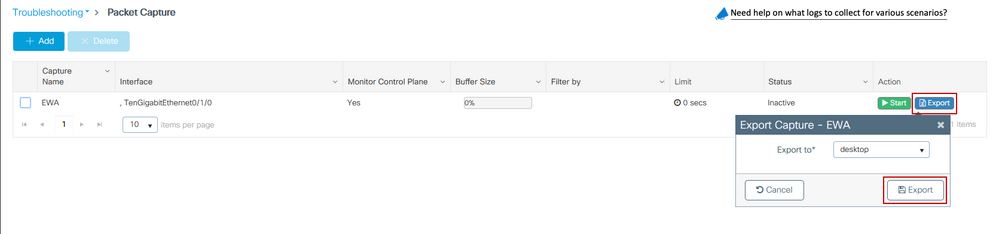

9800#monitor capture EWA export tftp://<a.b.c.d>/EWA.pcap

بدلا من ذلك، يمكن تنزيل الالتقاط من واجهة المستخدم الرسومية، وتصفح إلى أستكشاف الأخطاء وإصلاحها > التقاط الحزمة وحدد تصدير على الالتقاط الذي تم تكوينه. حدد سطح المكتب من القائمة المنسدلة لتنزيل الالتقاط من خلال HTTP إلى المجلد المطلوب.

أستكشاف أخطاء جانب العميل وإصلاحها

تعتمد شبكات WLAN لمصادقة الويب على سلوك العميل، وعلى هذا الأساس، تعد معرفة السلوك والمعلومات من جانب العميل هي المفتاح لتحديد السبب الجذري لسوء سلوك مصادقة الويب.

أستكشاف أخطاء مستعرض HAR وإصلاحها

توفر العديد من المستعرضات الحديثة، مثل Mozilla Firefox و Google Chrome، أدوات تطوير وحدة التحكم لتصحيح أخطاء تفاعلات تطبيقات الويب. تعد ملفات HAR سجلات للتفاعلات بين العميل والخادم وتوفر جدولا زمنيا لتفاعلات HTTP بالإضافة إلى معلومات الطلب والاستجابة (الرؤوس ورمز الحالة والمعلمات وما إلى ذلك).

يمكن تصدير ملفات HAR من مستعرض العميل واستيرادها على مستعرض مختلف لمزيد من التحليل. يوضح هذا المستند كيفية تجميع ملف HAR من Mozilla Firefox.

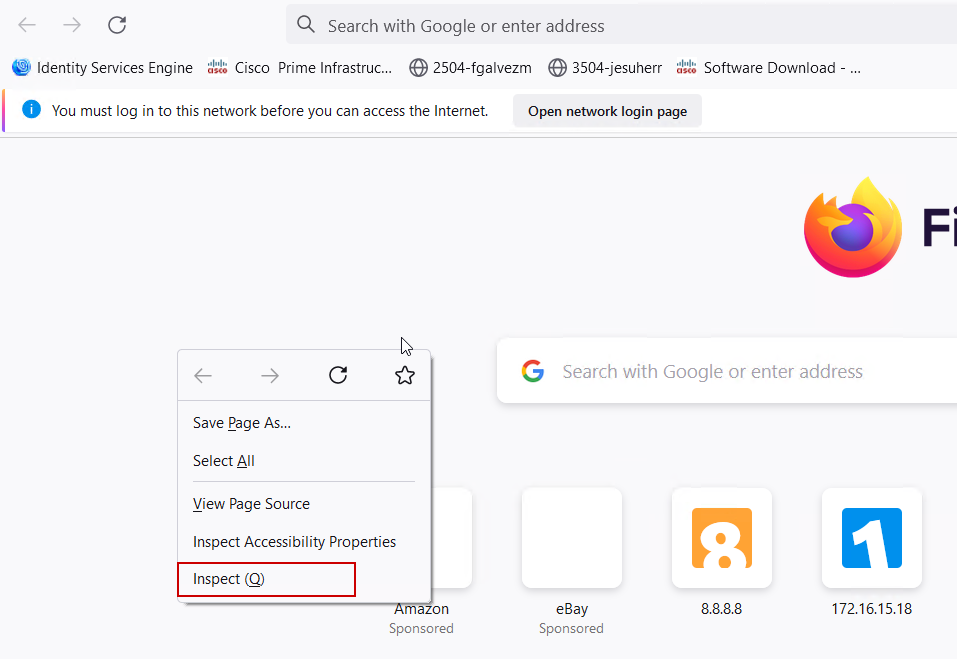

الخطوة 1. افتح أدوات مطور الويب باستخدام Ctrl + Shift + I، بدلا من ذلك، انقر بزر الماوس الأيمن داخل محتوى المستعرض وحدد فحص.

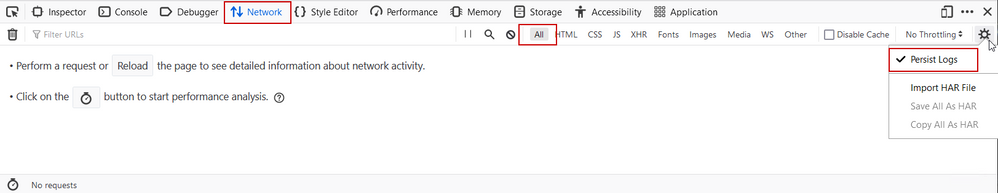

الخطوة 2. انتقل إلى الشبكة، تأكد من تحديد "الكل" لالتقاط جميع أنواع الطلبات. حدد أيقونة التروس وتأكد من أن السجلات الثابتة تحتوي على سهم بجوارها، وإلا سيتم مسح طلب السجلات كلما تم تشغيل تغيير مجال.

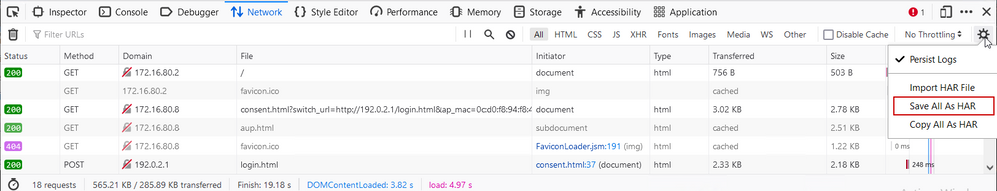

الخطوة 3. كرر المشكلة، تأكد من أن المستعرض يقوم بتسجيل جميع الطلبات. مرة واحدة، يتم إنتاج إصدار إيقاف تسجيل الدخول إلى الشبكة، ثم حدد على أيقونة العتاد وحدد حفظ الكل ك HAR.

التقاط حزمة من جانب العميل

يمكن للعملاء اللاسلكيين الذين لديهم نظام تشغيل مثل Windows أو MacOS تشذيب الحزم على مهايئ البطاقة اللاسلكية الخاص بهم. على الرغم من أنها ليست بديلا مباشرا لالتقاط الحزم عبر الهواء، فإنها يمكن أن توفر نظرة على تدفق مصادقة الويب الإجمالي.

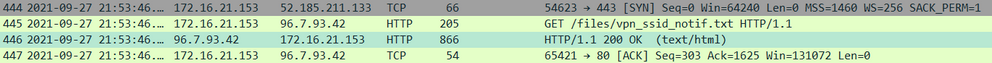

طلب DNS:

مصافحة TCP الأولية و HTTP الحصول على إعادة التوجيه:

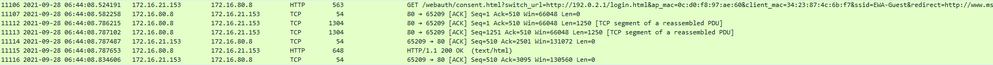

مصافحة TCP مع خادم خارجي:

HTTP GET إلى الخادم الخارجي (طلب مدخل أسير):

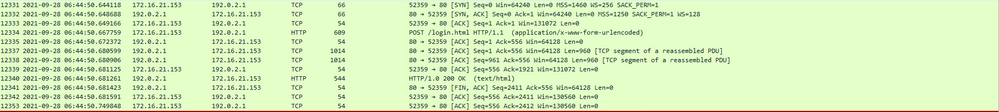

نشر HTTP إلى IP الظاهري للمصادقة:

مثال لمحاولة ناجحة

هذا هو مخرج محاولة اتصال ناجحة من منظور التتبع النشط للراديو، أستخدم هذا كمرجع لتعريف مراحل جلسة عمل العميل للعملاء الذين يتصلون بمعرف SSID لمصادقة ويب للطبقة 3.

المصادقة والاقتران وفقا لمعيار 802. 11:

2021/09/28 12:59:51.781967 {wncd_x_R0-0}{1}: [client-orch-sm] [26328]: (note): MAC: 3423.874c.6bf7 Association received. BSSID 0cd0.f897.ae60, WLAN EWA-Guest, Slot 0 AP 0cd0.f897.ae60, C9117AXI-lobby

2021/09/28 12:59:51.782009 {wncd_x_R0-0}{1}: [client-orch-sm] [26328]: (debug): MAC: 3423.874c.6bf7 Received Dot11 association request. Processing started,SSID: EWA-Guest, Policy profile: Guest-Policy, AP Name: C9117AXI-lobby, Ap Mac Address: 0cd0.f897.ae60 BSSID MAC0000.0000.0000 wlan ID: 4RSSI: -39, SNR: 0

2021/09/28 12:59:51.782152 {wncd_x_R0-0}{1}: [client-orch-state] [26328]: (note): MAC: 3423.874c.6bf7 Client state transition: S_CO_INIT -> S_CO_ASSOCIATING

2021/09/28 12:59:51.782357 {wncd_x_R0-0}{1}: [dot11-validate] [26328]: (info): MAC: 3423.874c.6bf7 WiFi direct: Dot11 validate P2P IE. P2P IE not present.

2021/09/28 12:59:51.782480 {wncd_x_R0-0}{1}: [dot11] [26328]: (debug): MAC: 3423.874c.6bf7 dot11 send association response. Sending association response with resp_status_code: 0

2021/09/28 12:59:51.782483 {wncd_x_R0-0}{1}: [dot11] [26328]: (debug): MAC: 3423.874c.6bf7 Dot11 Capability info byte1 1, byte2: 14

2021/09/28 12:59:51.782509 {wncd_x_R0-0}{1}: [dot11-frame] [26328]: (info): MAC: 3423.874c.6bf7 WiFi direct: skip build Assoc Resp with P2P IE: Wifi direct policy disabled

2021/09/28 12:59:51.782519 {wncd_x_R0-0}{1}: [dot11] [26328]: (info): MAC: 3423.874c.6bf7 dot11 send association response. Sending assoc response of length: 115 with resp_status_code: 0, DOT11_STATUS: DOT11_STATUS_SUCCESS

2021/09/28 12:59:51.782611 {wncd_x_R0-0}{1}: [dot11] [26328]: (note): MAC: 3423.874c.6bf7 Association success. AID 1, Roaming = False, WGB = False, 11r = False, 11w = False

2021/09/28 12:59:51.782626 {wncd_x_R0-0}{1}: [dot11] [26328]: (info): MAC: 3423.874c.6bf7 DOT11 state transition: S_DOT11_INIT -> S_DOT11_ASSOCIATED

2021/09/28 12:59:51.782676 {wncd_x_R0-0}{1}: [client-orch-sm] [26328]: (debug): MAC: 3423.874c.6bf7 Station Dot11 association is successful.

تم تخطي مصادقة الطبقة 2:

2021/09/28 12:59:51.782727 {wncd_x_R0-0}{1}: [client-orch-sm] [26328]: (debug): MAC: 3423.874c.6bf7 Starting L2 authentication. Bssid in state machine:0cd0.f897.ae60 Bssid in request is:0cd0.f897.ae60

2021/09/28 12:59:51.782745 {wncd_x_R0-0}{1}: [client-orch-state] [26328]: (note): MAC: 3423.874c.6bf7 Client state transition: S_CO_ASSOCIATING -> S_CO_L2_AUTH_IN_PROGRESS

2021/09/28 12:59:51.782785 {wncd_x_R0-0}{1}: [client-auth] [26328]: (note): MAC: 3423.874c.6bf7 L2 Authentication initiated. method WEBAUTH, Policy VLAN 2621,AAA override = 0

2021/09/28 12:59:51.782803 {wncd_x_R0-0}{1}: [sanet-shim-translate] [26328]: (ERR): 3423.874c.6bf7 wlan_profile Not Found : Device information attributes not populated

[...]

2021/09/28 12:59:51.787912 {wncd_x_R0-0}{1}: [client-auth] [26328]: (info): MAC: 3423.874c.6bf7 Client auth-interface state transition: S_AUTHIF_L2_WEBAUTH_PENDING -> S_AUTHIF_L2_WEBAUTH_PENDING

2021/09/28 12:59:51.787953 {wncd_x_R0-0}{1}: [client-auth] [26328]: (info): MAC: 3423.874c.6bf7 Client auth-interface state transition: S_AUTHIF_L2_WEBAUTH_PENDING -> S_AUTHIF_L2_WEBAUTH_DONE

2021/09/28 12:59:51.787966 {wncd_x_R0-0}{1}: [client-orch-sm] [26328]: (debug): MAC: 3423.874c.6bf7 L2 Authentication of station is successful., L3 Authentication : 1

ACL PLUMB:

2021/09/28 12:59:51.785227 {wncd_x_R0-0}{1}: [webauth-sm] [26328]: (info): [ 0.0.0.0]Starting Webauth, mac [34:23:87:4c:6b:f7],IIF 0 , audit-ID 041510AC0000000E2C7D71DB

2021/09/28 12:59:51.785307 {wncd_x_R0-0}{1}: [auth-mgr-feat_wireless] [26328]: (info): [0000.0000.0000:unknown] Retrieved zone id 0x0 for bssid 12364632846202045372

2021/09/28 12:59:51.785378 {wncd_x_R0-0}{1}: [webauth-acl] [26328]: (info): capwap_9000000b[3423.874c.6bf7][ 0.0.0.0]Applying IPv4 intercept ACL via SVM, name: WA-v4-int-172.16.80.8, priority: 50, IIF-ID: 0

2021/09/28 12:59:51.785738 {wncd_x_R0-0}{1}: [epm-redirect] [26328]: (info): [0000.0000.0000:unknown] URL-Redirect-ACL = WA-v4-int-172.16.80.8

2021/09/28 12:59:51.786324 {wncd_x_R0-0}{1}: [webauth-acl] [26328]: (info): capwap_9000000b[3423.874c.6bf7][ 0.0.0.0]Applying IPv6 intercept ACL via SVM, name: IP-Adm-V6-Int-ACL-global, priority: 52, IIF-ID: 0

2021/09/28 12:59:51.786598 {wncd_x_R0-0}{1}: [epm-redirect] [26328]: (info): [0000.0000.0000:unknown] URL-Redirect-ACL = IP-Adm-V6-Int-ACL-global

2021/09/28 12:59:51.787904 {wncd_x_R0-0}{1}: [client-auth] [26328]: (info): MAC: 3423.874c.6bf7 Client auth-interface state transition: S_AUTHIF_AWAIT_L2_WEBAUTH_START_RESP -> S_AUTHIF_L2_WEBAUTH_PENDING

عملية التعرف على IP:

2021/09/28 12:59:51.799515 {wncd_x_R0-0}{1}: [client-orch-state] [26328]: (note): MAC: 3423.874c.6bf7 Client state transition: S_CO_DPATH_PLUMB_IN_PROGRESS -> S_CO_IP_LEARN_IN_PROGRESS

2021/09/28 12:59:51.799716 {wncd_x_R0-0}{1}: [client-iplearn] [26328]: (info): MAC: 3423.874c.6bf7 IP-learn state transition: S_IPLEARN_INIT -> S_IPLEARN_IN_PROGRESS

2021/09/28 12:59:51.802213 {wncd_x_R0-0}{1}: [client-auth] [26328]: (info): MAC: 3423.874c.6bf7 Client auth-interface state transition: S_AUTHIF_L2_WEBAUTH_DONE -> S_AUTHIF_L2_WEBAUTH_DONE

2021/09/28 12:59:51.916777 {wncd_x_R0-0}{1}: [sisf-packet] [26328]: (debug): RX: ARP from interface capwap_9000000b on vlan 2621 Source MAC: 3423.874c.6bf7 Dest MAC: ffff.ffff.ffff ARP REQUEST, ARP sender MAC: 3423.874c.6bf7 ARP target MAC: 0000.0000.0000 ARP sender IP: 0.0.0.0, ARP target IP: 172.16.21.153

[...]

2021/09/28 12:59:52.810136 {wncd_x_R0-0}{1}: [client-iplearn] [26328]: (note): MAC: 3423.874c.6bf7 Client IP learn successful. Method: ARP IP: 172.16.21.153

2021/09/28 12:59:52.810185 {wncd_x_R0-0}{1}: [epm] [26328]: (info): [0000.0000.0000:unknown] HDL = 0x0 vlan 2621 fail count 0 dirty_counter 0 is_dirty 0

2021/09/28 12:59:52.810404 {wncd_x_R0-0}{1}: [auth-mgr] [26328]: (info): [3423.874c.6bf7:capwap_9000000b] auth mgr attr change notification is received for attr (8)

2021/09/28 12:59:52.810794 {wncd_x_R0-0}{1}: [auth-mgr-feat_wireless] [26328]: (info): [0000.0000.0000:unknown] Retrieved zone id 0x0 for bssid 12364632846202045372

2021/09/28 12:59:52.810863 {wncd_x_R0-0}{1}: [client-iplearn] [26328]: (info): MAC: 3423.874c.6bf7 IP-learn state transition: S_IPLEARN_IN_PROGRESS -> S_IPLEARN_COMPLETE

عملية مصادقة وإعادة توجيه الطبقة 3:

2021/09/28 12:59:52.811141 {wncd_x_R0-0}{1}: [client-auth] [26328]: (note): MAC: 3423.874c.6bf7 L3 Authentication initiated. LWA

2021/09/28 12:59:52.811154 {wncd_x_R0-0}{1}: [client-auth] [26328]: (info): MAC: 3423.874c.6bf7 Client auth-interface state transition: S_AUTHIF_L2_WEBAUTH_DONE -> S_AUTHIF_WEBAUTH_PENDING

2021/09/28 12:59:55.324550 {wncd_x_R0-0}{1}: [webauth-httpd] [26328]: (info): capwap_9000000b[3423.874c.6bf7][ 172.16.21.153]GET rcvd when in LOGIN state

2021/09/28 12:59:55.324565 {wncd_x_R0-0}{1}: [webauth-httpd] [26328]: (info): capwap_9000000b[3423.874c.6bf7][ 172.16.21.153]HTTP GET request

2021/09/28 12:59:55.324588 {wncd_x_R0-0}{1}: [webauth-httpd] [26328]: (info): capwap_9000000b[3423.874c.6bf7][ 172.16.21.153]Parse GET, src [172.16.21.153] dst [x.x.x.x] url [http://browser-test-website/]

[...]

2021/09/28 13:01:29.859434 {wncd_x_R0-0}{1}: [webauth-httpd] [26328]: (info): capwap_9000000b[3423.874c.6bf7][ 172.16.21.153]POST rcvd when in LOGIN state

2021/09/28 13:01:29.859636 {wncd_x_R0-0}{1}: [webauth-acl] [26328]: (info): capwap_9000000b[3423.874c.6bf7][ 172.16.21.153]Unapply IPv4 intecept ACL via SVM, name "WA-v4-int-172.16.80.8", pri 50, IIF 0

2021/09/28 13:01:29.860335 {wncd_x_R0-0}{1}: [webauth-acl] [26328]: (info): capwap_9000000b[3423.874c.6bf7][ 172.16.21.153]Unapply IPv6 intecept ACL via SVM, name "IP-Adm-V6-Int-ACL-global", pri 52, IIF 0

2021/09/28 13:01:29.861092 {wncd_x_R0-0}{1}: [auth-mgr] [26328]: (info): [3423.874c.6bf7:capwap_9000000b] Authc success from WebAuth, Auth event success

2021/09/28 13:01:29.861151 {wncd_x_R0-0}{1}: [ewlc-infra-evq] [26328]: (note): Authentication Success. Resolved Policy bitmap:0 for client 3423.874c.6bf7

2021/09/28 13:01:29.862867 {wncd_x_R0-0}{1}: [client-auth] [26328]: (note): MAC: 3423.874c.6bf7 L3 Authentication Successful. ACL:[]

2021/09/28 13:01:29.862871 {wncd_x_R0-0}{1}: [client-auth] [26328]: (info): MAC: 3423.874c.6bf7 Client auth-interface state transition: S_AUTHIF_WEBAUTH_PENDING -> S_AUTHIF_WEBAUTH_DONE

الانتقال إلى حالة التشغيل:

2021/09/28 13:01:29.863176 {wncd_x_R0-0}{1}: [client-auth] [26328]: (note): MAC: 3423.874c.6bf7 ADD MOBILE sent. Client state flags: 0x78 BSSID: MAC: 0cd0.f897.ae60 capwap IFID: 0x9000000b

2021/09/28 13:01:29.863272 {wncd_x_R0-0}{1}: [errmsg] [26328]: (info): %CLIENT_ORCH_LOG-6-CLIENT_ADDED_TO_RUN_STATE: Username entry (3423.874C.6BF7) joined with ssid (EWA-Guest) for device with MAC: 3423.874c.6bf7

2021/09/28 13:01:29.863334 {wncd_x_R0-0}{1}: [aaa-attr-inf] [26328]: (info): [ Applied attribute :bsn-vlan-interface-name 0 "VLAN2621" ]

2021/09/28 13:01:29.863336 {wncd_x_R0-0}{1}: [aaa-attr-inf] [26328]: (info): [ Applied attribute : timeout 0 1800 (0x708) ]

2021/09/28 13:01:29.863343 {wncd_x_R0-0}{1}: [aaa-attr-inf] [26328]: (info): [ Applied attribute : url-redirect-acl 0 "IP-Adm-V4-LOGOUT-ACL" ]

2021/09/28 13:01:29.863387 {wncd_x_R0-0}{1}: [ewlc-qos-client] [26328]: (info): MAC: 3423.874c.6bf7 Client QoS run state handler

2021/09/28 13:01:29.863409 {wncd_x_R0-0}{1}: [rog-proxy-capwap] [26328]: (debug): Managed client RUN state notification: 3423.874c.6bf7

2021/09/28 13:01:29.863451 {wncd_x_R0-0}{1}: [client-orch-state] [26328]: (note): MAC: 3423.874c.6bf7 Client state transition: S_CO_L3_AUTH_IN_PROGRESS -> S_CO_RUN

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

6.0 |

26-Nov-2024 |

تمت إضافة ملاحظة صغيرة حول متطلبات عنوان IPv6 الظاهري |

5.0 |

12-Jan-2023 |

تمت إضافة ملاحظة صغيرة حول طريقة التخويل الافتراضية |

4.0 |

02-May-2022 |

إصلاح الخطوط والتنسيق |

2.0 |

11-Oct-2021 |

الإصدار الأولي |

1.0 |

12-Oct-2021 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- Jesus Herrera GarciaCisco TAC

- Tiago AntunesCisco TAC

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات