المقدمة

يصف هذا المستند تكوين شبكة WLAN آمنة عبر بروتوكول iPSK على وحدة تحكم في الشبكة المحلية (LAN) اللاسلكية Cisco 9800 باستخدام Cisco ISE كخادم RADIUS.

المتطلبات الأساسية

المتطلبات

- معرفة بالتكوين الأساسي لشبكة WLAN على 9800

- قدرة فائقة على تكييف التهيئة مع عملية النشر لديك

المكونات المستخدمة

- Cisco 9800-CL WLC الذي يركض 17.6.3

- Cisco ISE 3.0

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

فهم ما هو iPSK وما هي السيناريوهات التي يناسبها

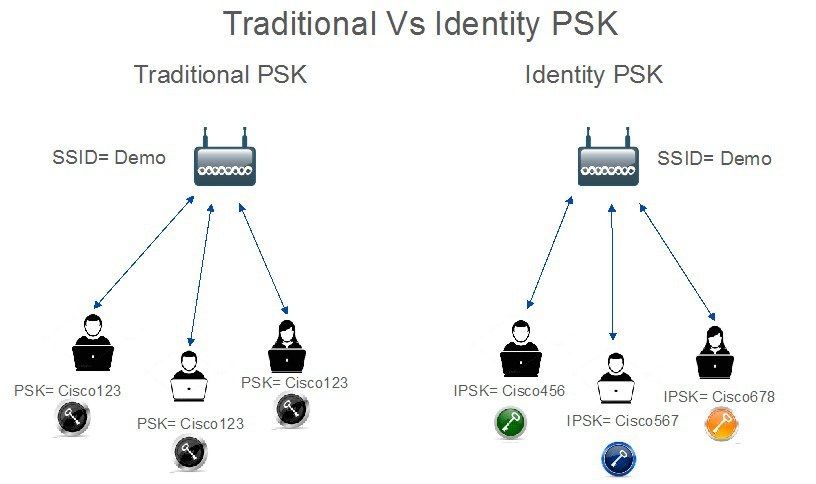

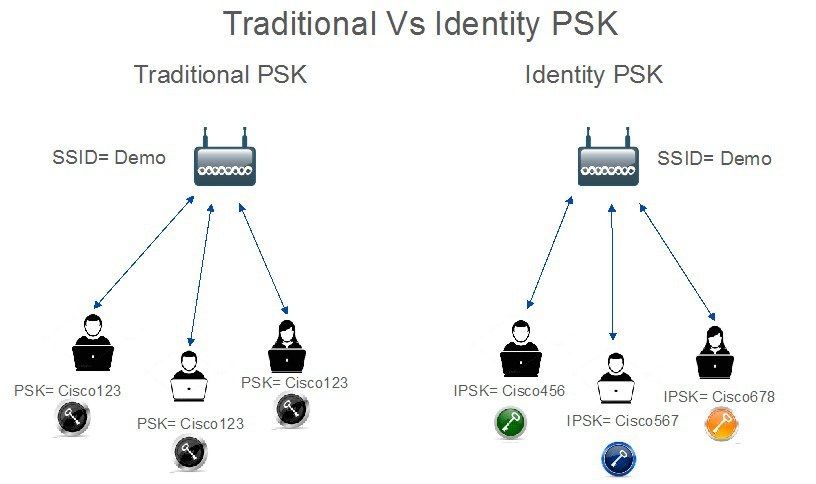

تستخدم الشبكات الآمنة للمفتاح المشترك مسبقا التقليدي (PSK) نفس كلمة المرور لجميع العملاء المتصلين. وقد يؤدي ذلك إلى مشاركة المفتاح مع المستخدمين غير المصرح لهم مما يتسبب في خرق الأمان والوصول غير المصرح به إلى الشبكة. وكان تخفيف هذا الخرق الأكثر شيوعا هو تغير إتفاقية السلم والشراكة ذاتها. يؤثر هذا على جميع المستخدمين لأنه يلزم تحديث العديد من الأجهزة الطرفية بالمفتاح الجديد للوصول إلى الشبكة مرة أخرى.

باستخدام Identity PSK (iPSK)، يتم إنشاء مفاتيح مشتركة مسبقا فريدة للأفراد أو مجموعة من المستخدمين على نفس SSID بمساعدة خادم RADIUS. ويعد هذا النوع من الإعداد مفيدا للغاية في الشبكات التي لا تدعم فيها أجهزة العميل النهائي مصادقة dot1x، ولكن يلزم نظام مصادقة أكثر أمانا واستكمالا. من منظور العميل، تبدو شبكة WLAN هذه مطابقة لشبكة PSK التقليدية. وفي حالة تعرض إحدى هذه المنشآت للخطر، لا يلزم تحديث حافظة السلام إلا للشخص المتأثر أو المجموعة المتأثرة. لا تتأثر بقية الأجهزة المتصلة بالشبكة المحلية اللاسلكية (WLAN).

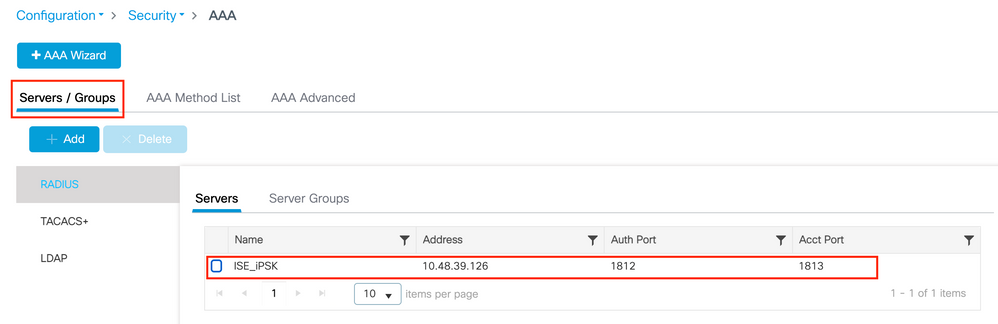

تكوين 9800 WLC

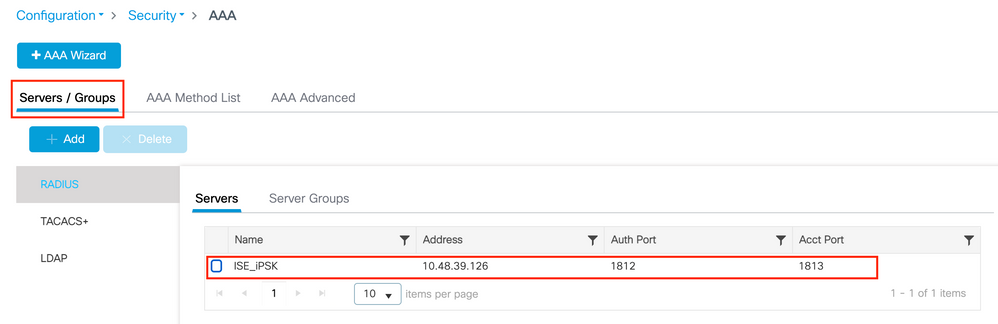

تحت تشكيل>تأمين>AAA > خوادم/مجموعات > خوادم، أضف ISE كخادم RADIUS:

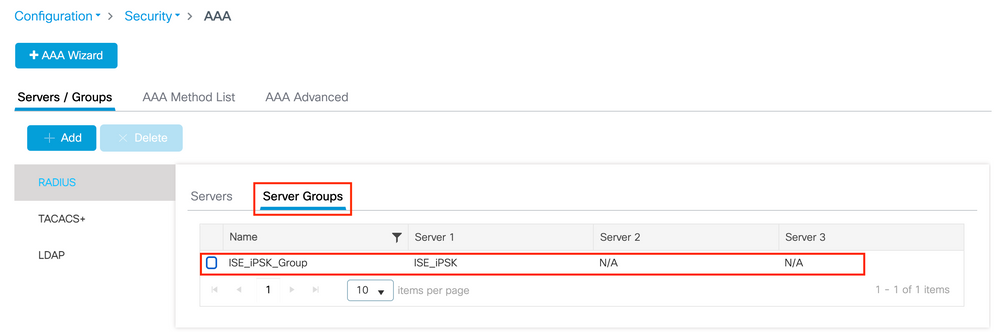

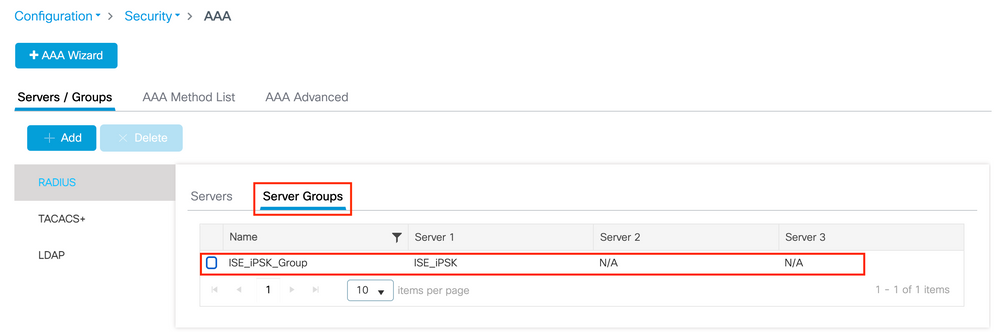

تحت تشكيل > التأمين > AAA > الخوادم/المجموعات > مجموعات الخوادم، قم بإنشاء مجموعة خوادم RADIUS وأضف خادم ISE الذي تم إنشاؤه مسبقا إليه:

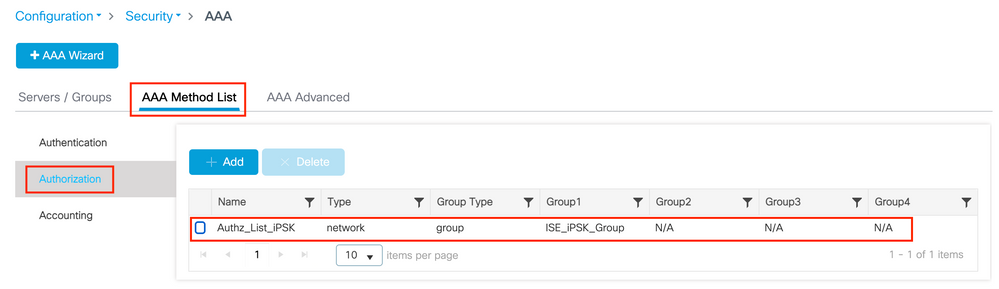

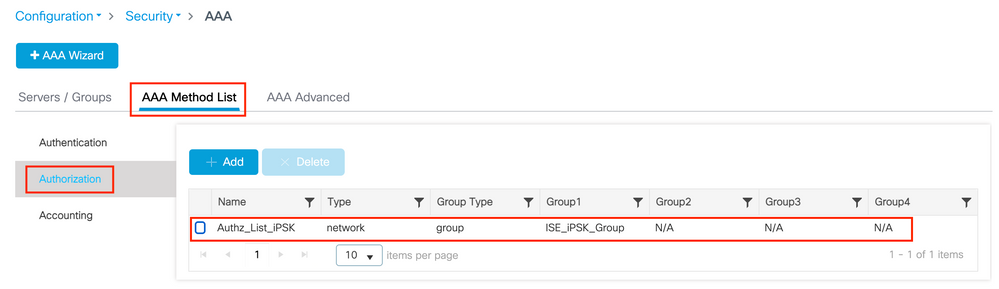

في علامة التبويب قائمة طرق AAA، قم بإنشاء قائمة التخويل بنوع شبكة" ونوع المجموعة مجموعة يشير إلى مجموعة خوادم RADIUS التي تم إنشاؤها مسبقا:

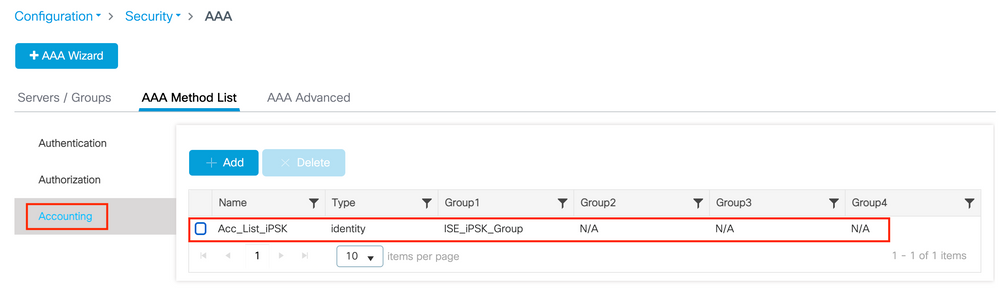

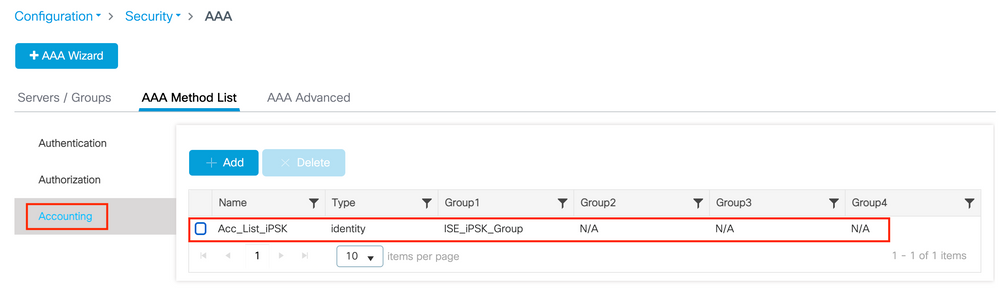

إعداد المحاسبة إختياري، ولكن يمكن القيام بذلك من خلال تكوين النوع إلى هوية" وتوجيهه إلى نفس مجموعة خوادم RADIUS:

كما يمكن تنفيذ ذلك من خلال سطر الأوامر باستخدام:

radius server

address ipv4

auth-port 1812 acct-port 1813 key 0

aaa group server radius

server name

aaa authorization network

group

aaa accounting identity

start-stop group

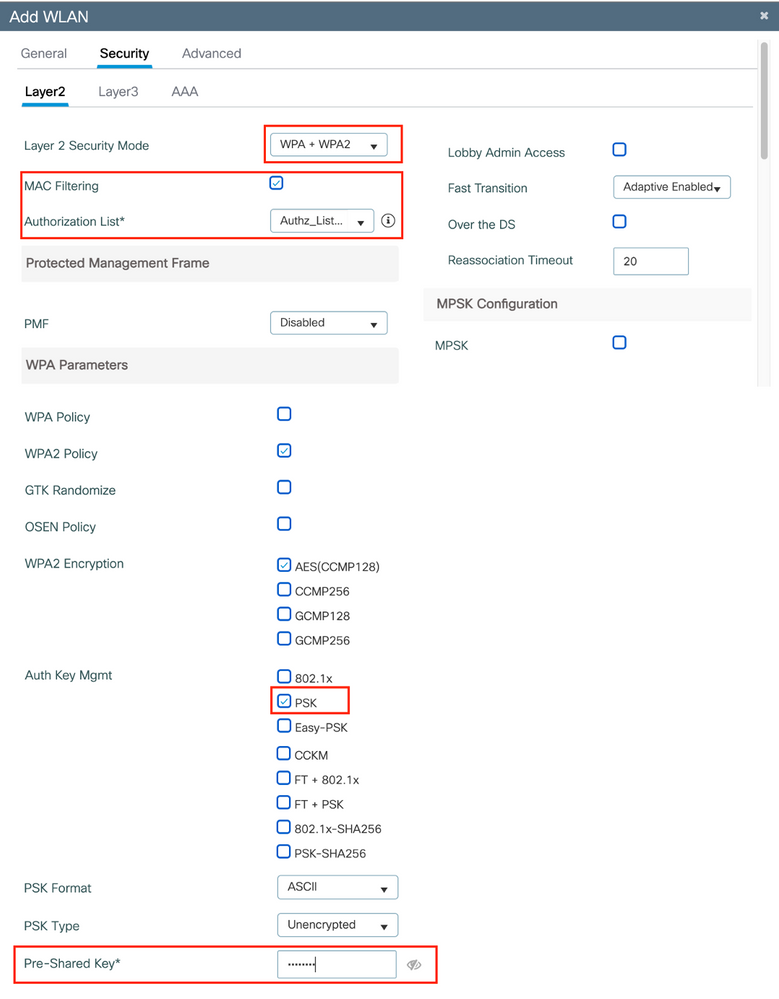

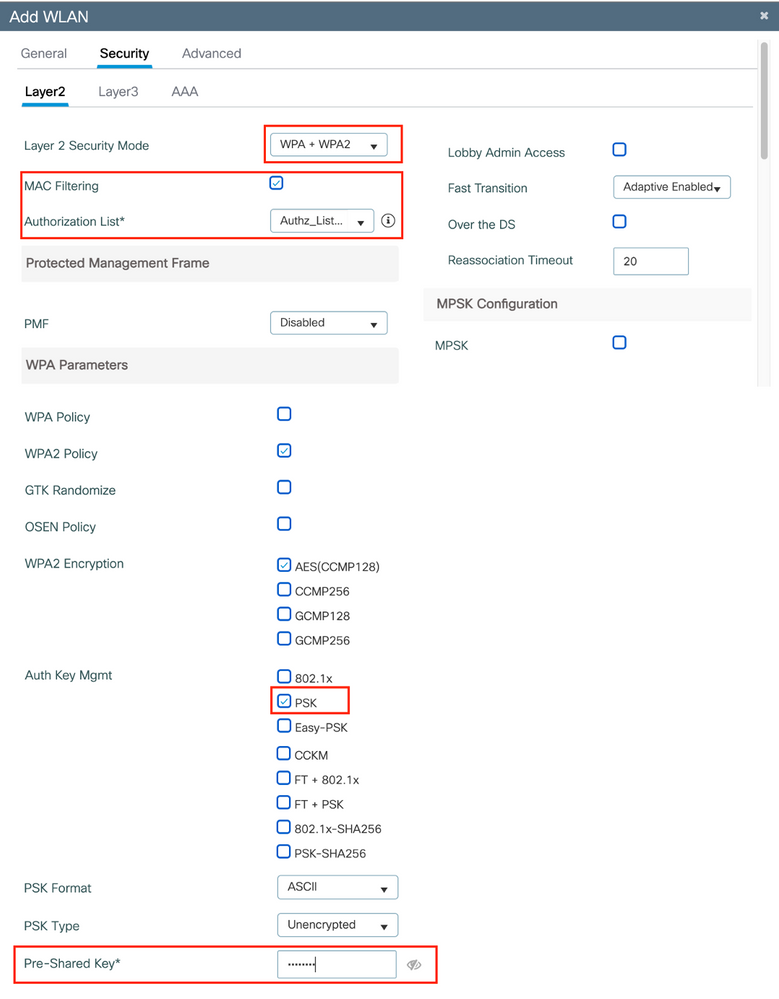

تحت تشكيل>علامات وملفات تخصيص>WLANs، قم بإنشاء WLAN جديد. تحت تكوين الطبقة 2:

- تمكين تصفية MAC وضبط قائمة التخويل إلى القائمة التي تم إنشاؤها مسبقا

- تحت تمكين إدارة مفتاح المصادقة ل PSK

- يمكن ملء حقل المفتاح المشترك مسبقا بأي قيمة. ويتم القيام بذلك فقط لتلبية متطلبات تصميم واجهة الويب. لا يمكن لأي مستخدم المصادقة باستخدام هذا المفتاح. في هذه الحالة، تم تعيين المفتاح المشترك مسبقا على "12345678".

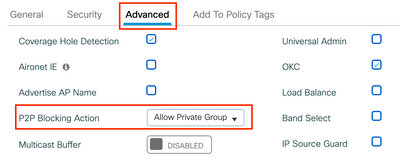

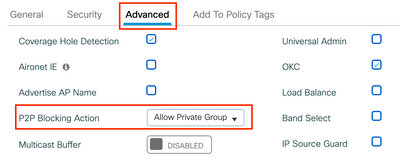

يمكن تحقيق فصل المستخدم تحت علامة التبويب خيارات متقدمة. الإعداد للسماح للمجموعة الخاصة يسمح للمستخدمين الذين يستخدمون نفس PSK بالتواصل فيما بينهم، بينما يتم حظر المستخدمين الذين يستخدمون PSK مختلف:

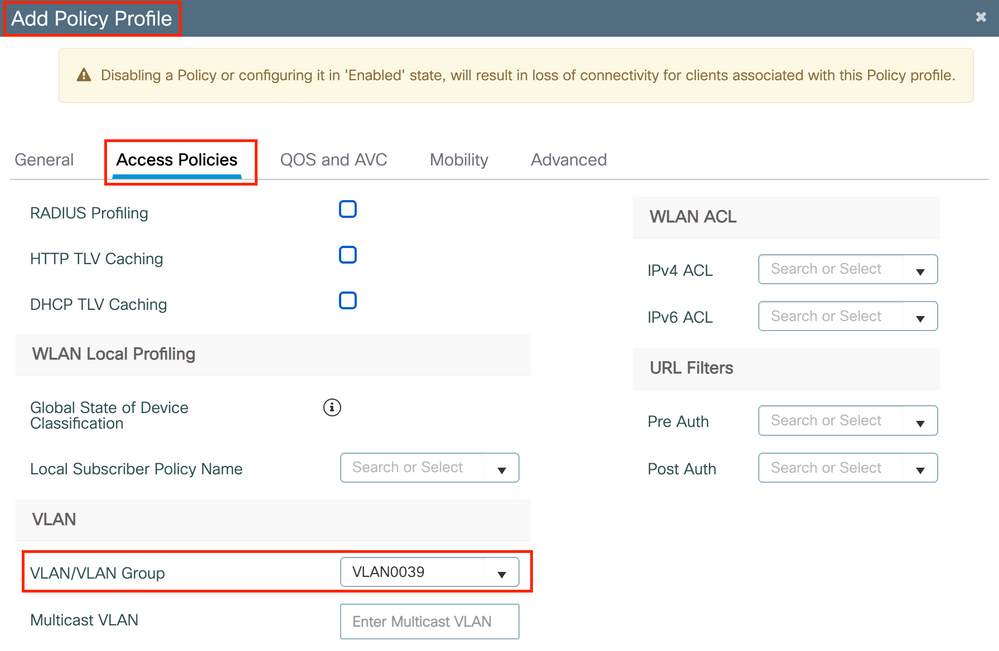

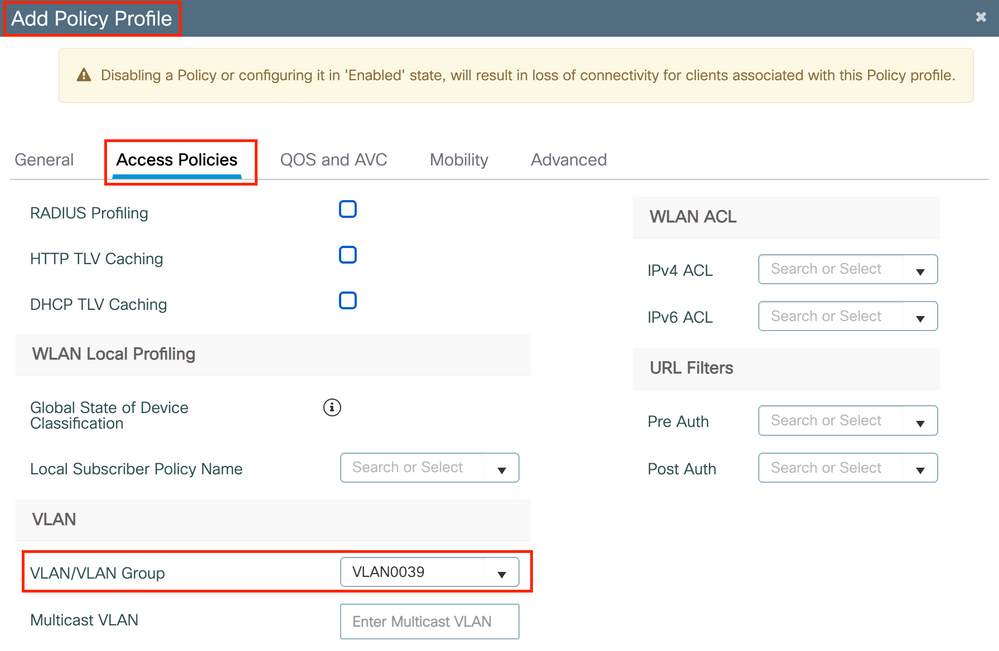

تحت تشكيل > علامات وملفات تخصيص > سياسة، قم بإنشاء ملف تعريف سياسة جديد. في علامة التبويب سياسات الوصول، قم بتعيين شبكة VLAN أو مجموعة VLAN التي تستخدمها شبكة WLAN هذه:

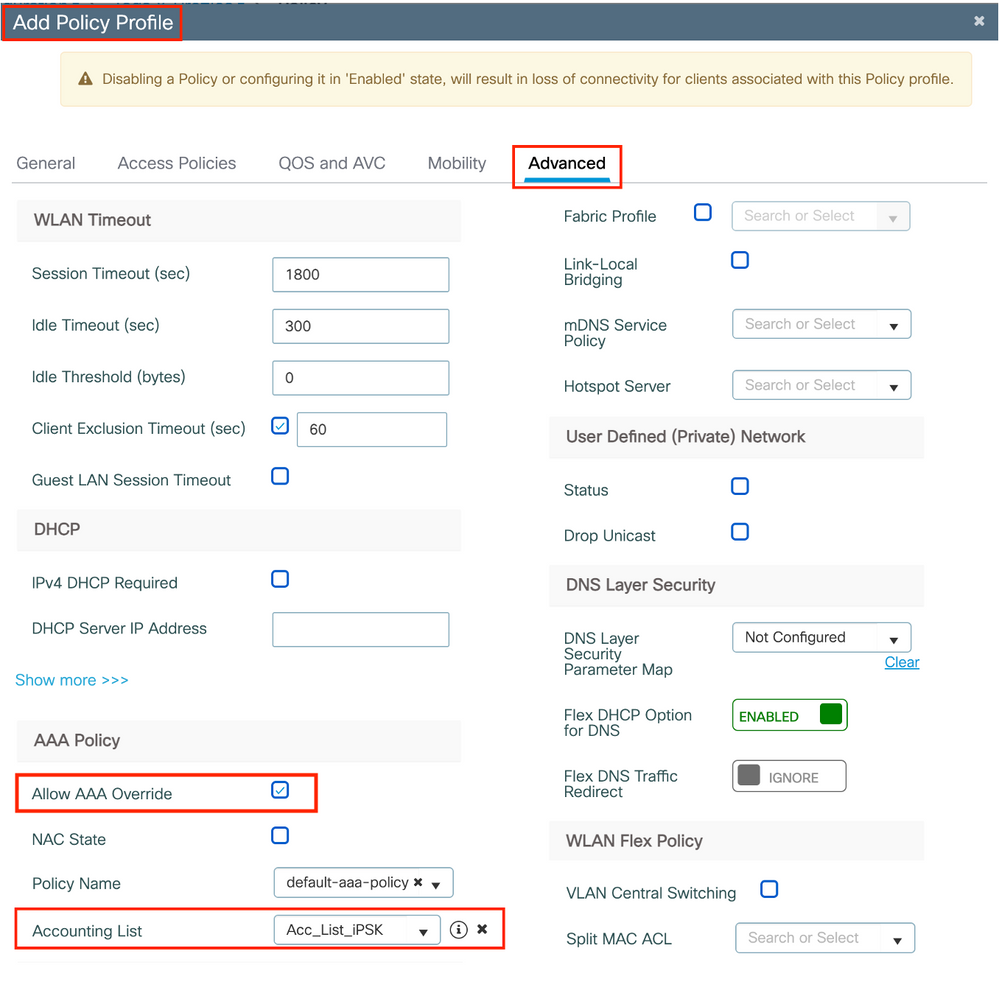

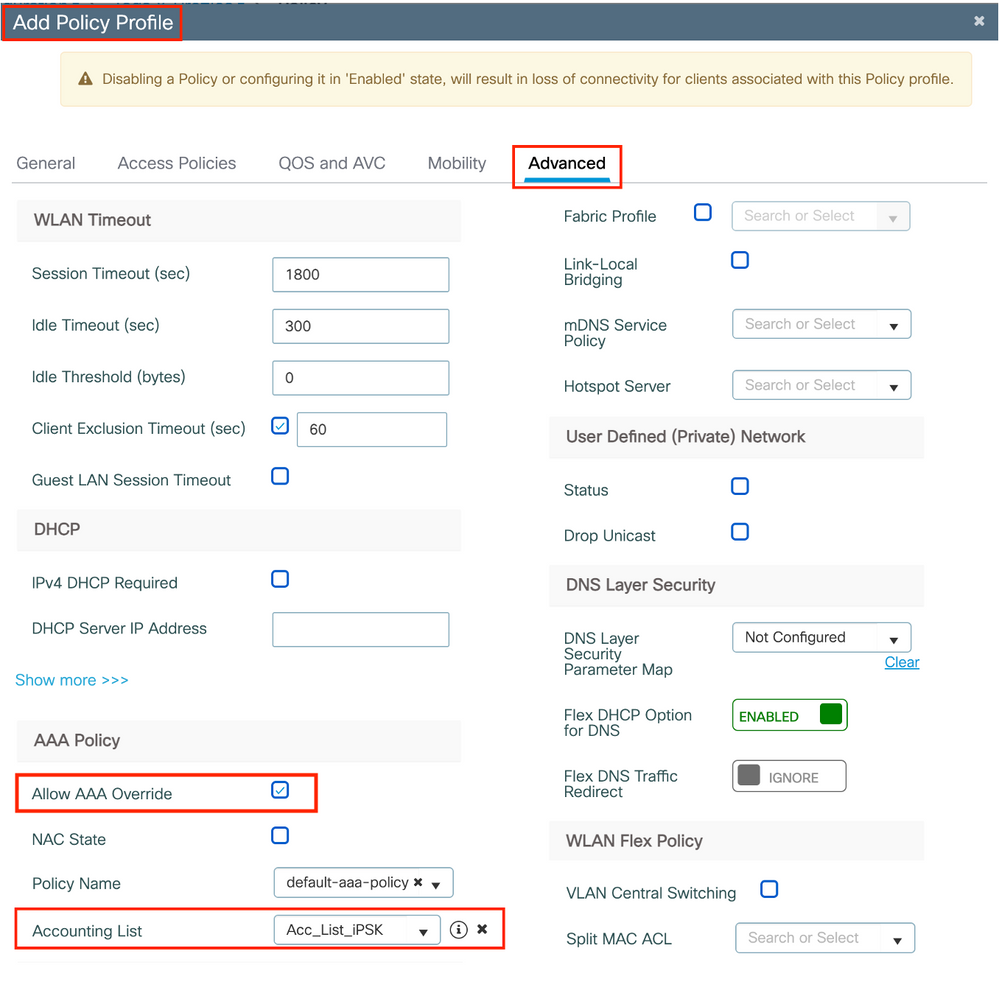

في علامة التبويب خيارات متقدمة، قم بتمكين تجاوز AAA وإضافة قائمة محاسبة في حالة الإنشاء مسبقا:

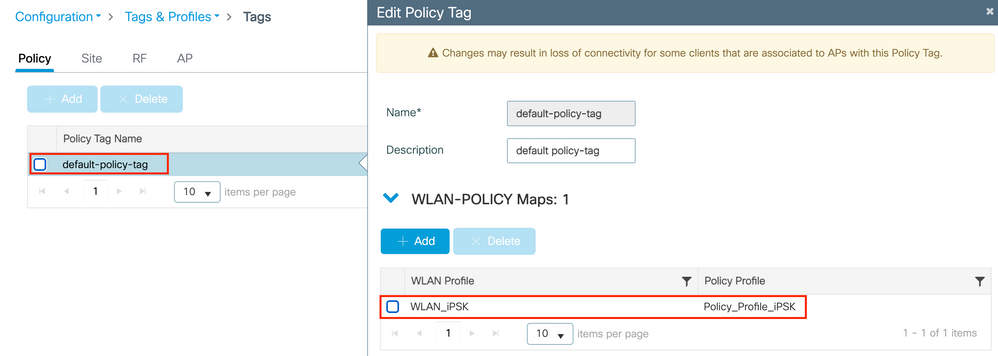

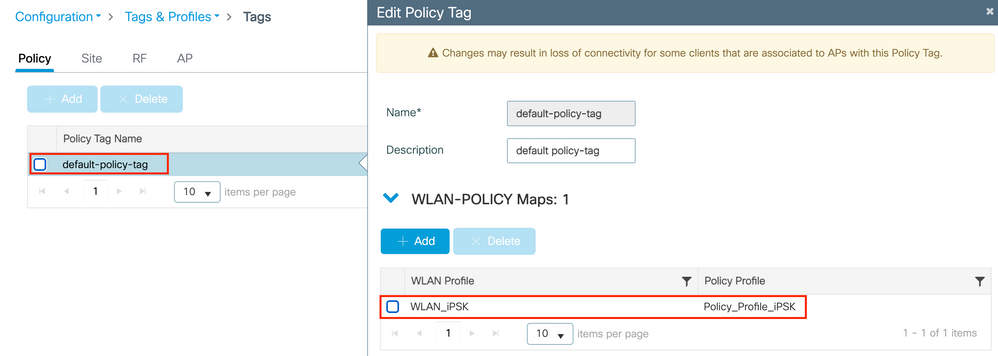

تحت تشكيل>علامات تمييز وملفات تخصيص>علامات التمييز > السياسة، تأكد من تعيين شبكة WLAN على ملف تخصيص السياسة الذي أنشأته:

كما يمكن تنفيذ ذلك من خلال سطر الأوامر باستخدام:

wlan

mac-filtering

security wpa psk set-key ascii 0

no security wpa akm dot1x security wpa akm psk peer-blocking allow-private-group no shutdown wireless profile policy

aaa-override accounting-list

vlan

no shutdown wireless tag policy

wlan

policy

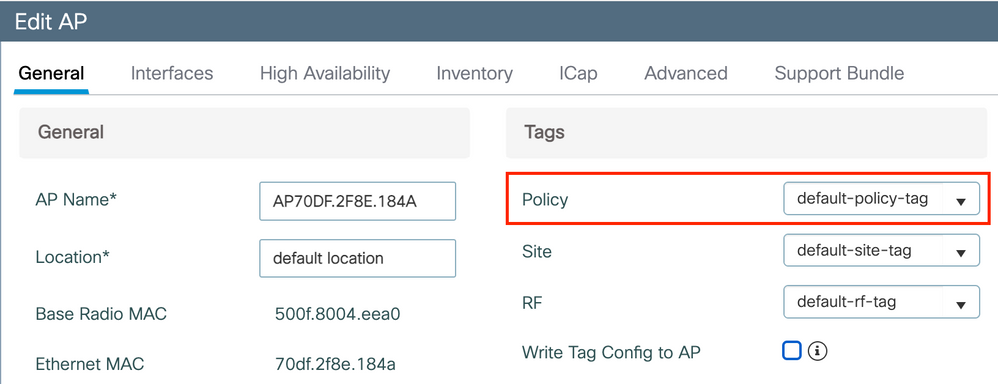

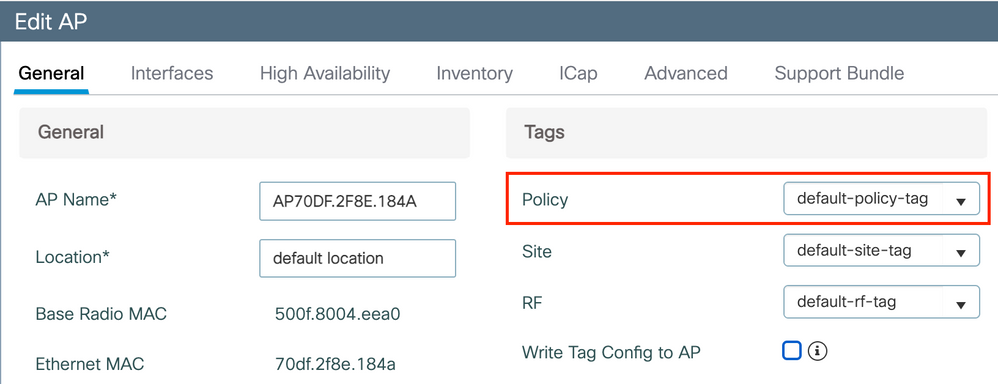

تحت تشكيل>لاسلكي>نقاط الوصول، تأكد من تطبيق هذه العلامة على نقاط الوصول التي يجب بث WLAN عليها:

تكوين ISE

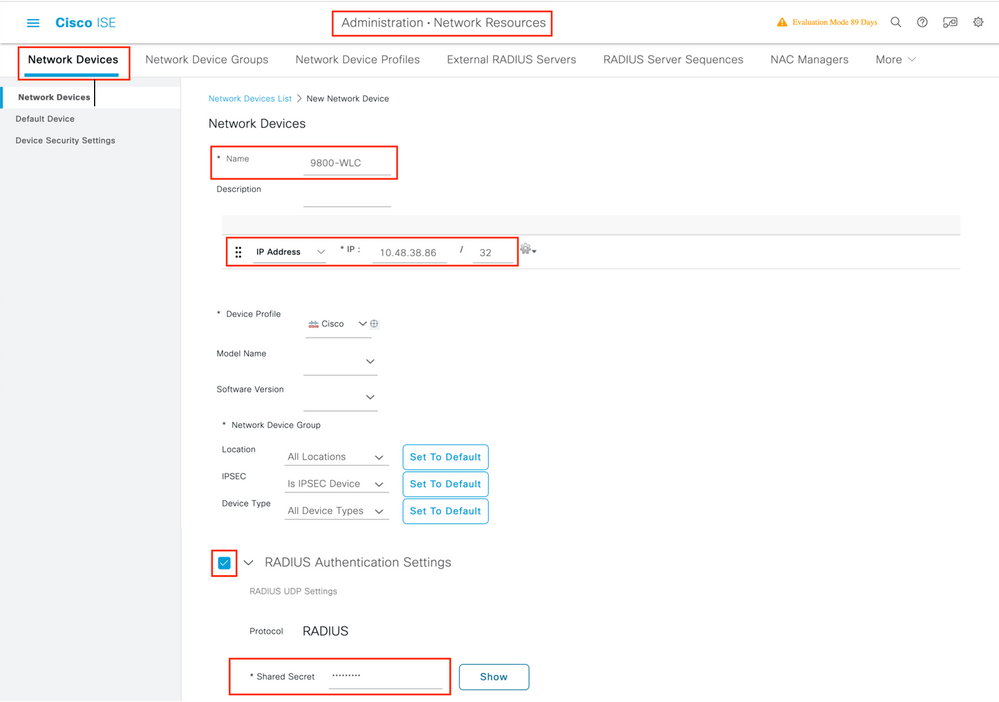

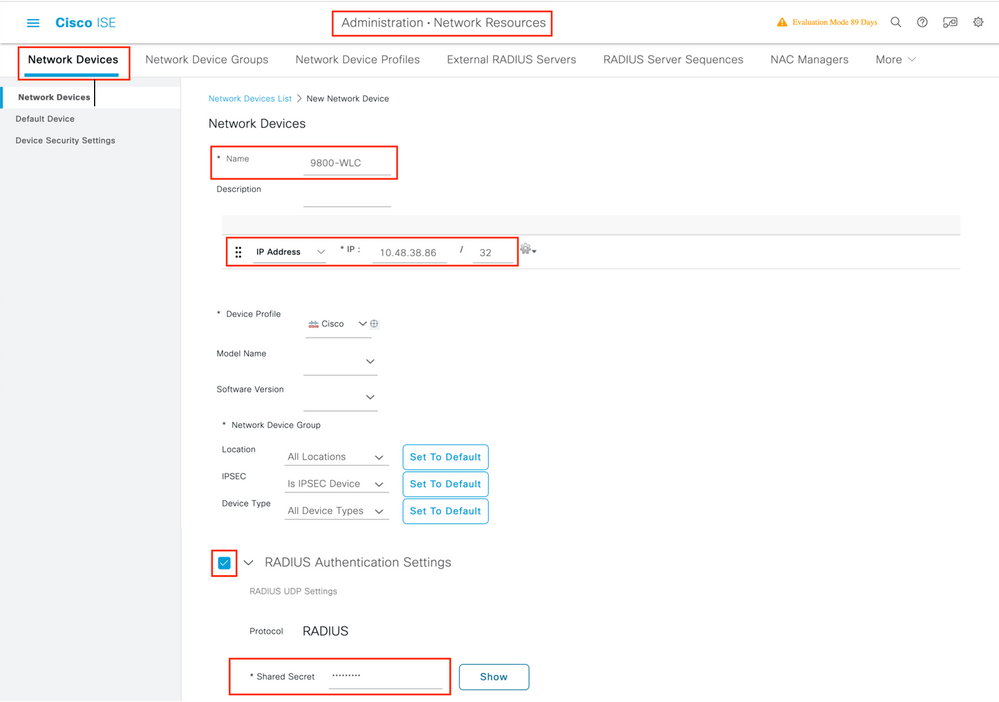

يغطي دليل التكوين هذا سيناريو حيث يتم تحديد PSK الخاص بالجهاز استنادا إلى عنوان MAC الخاص بالعميل. تحت الإدارة > موارد الشبكة > أجهزة الشبكة، أضف جهازا جديدا، وحدد عنوان IP، وقم بتمكين إعدادات مصادقة RADIUS وحدد سر RADIUS المشترك:

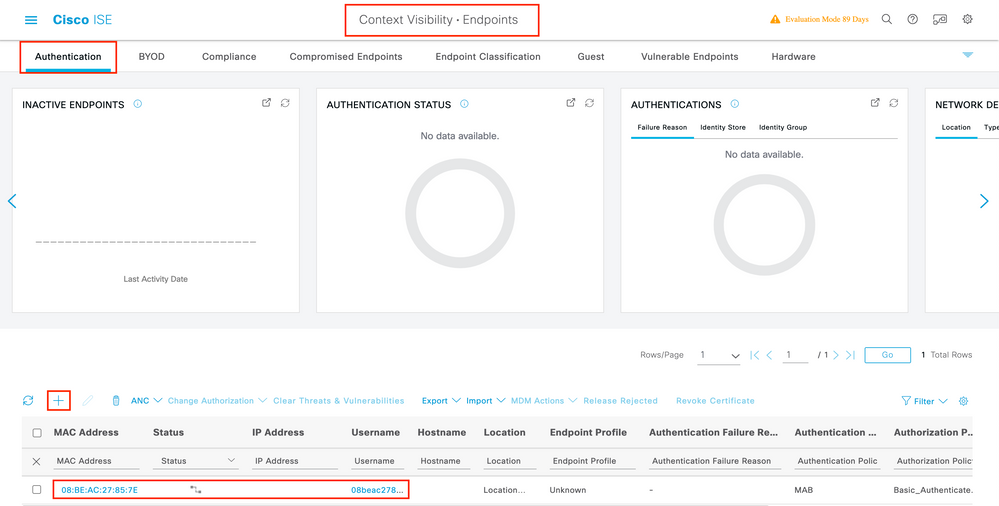

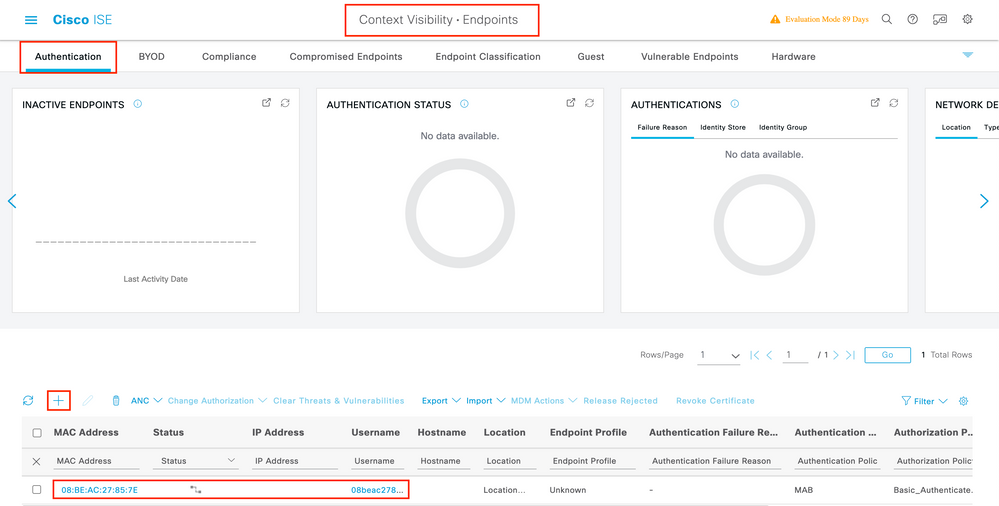

تحت رؤية السياق > نقاط النهاية > المصادقة، أضف عناوين MAC لجميع الأجهزة (العملاء) المتصلة بشبكة iPSK:

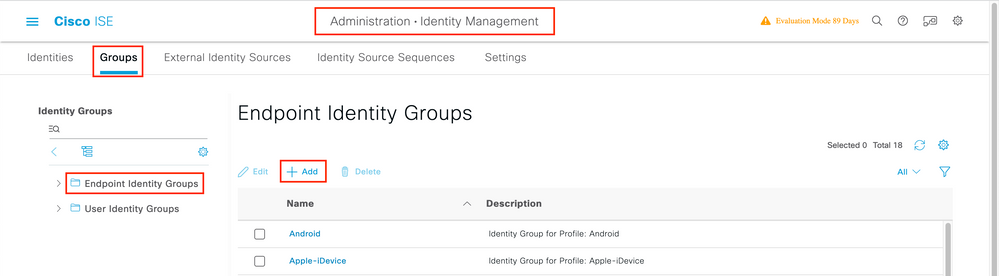

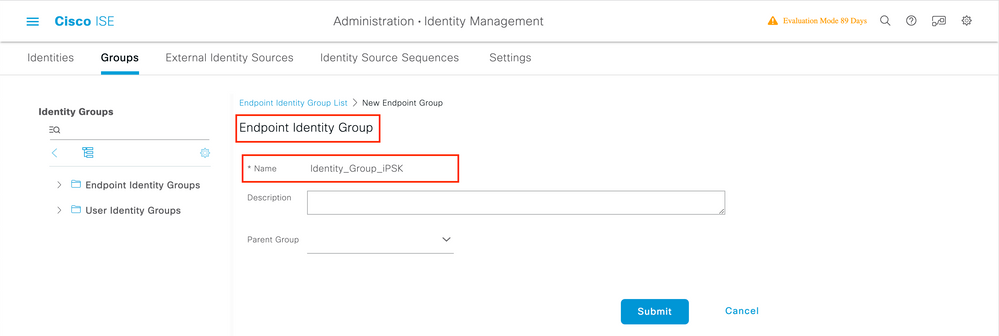

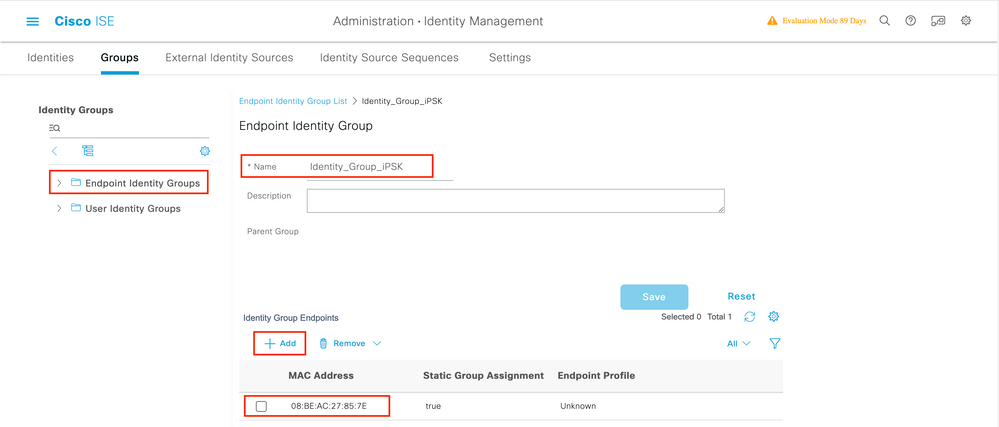

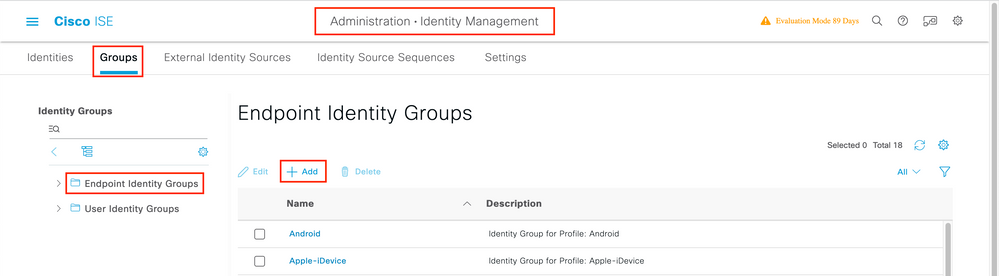

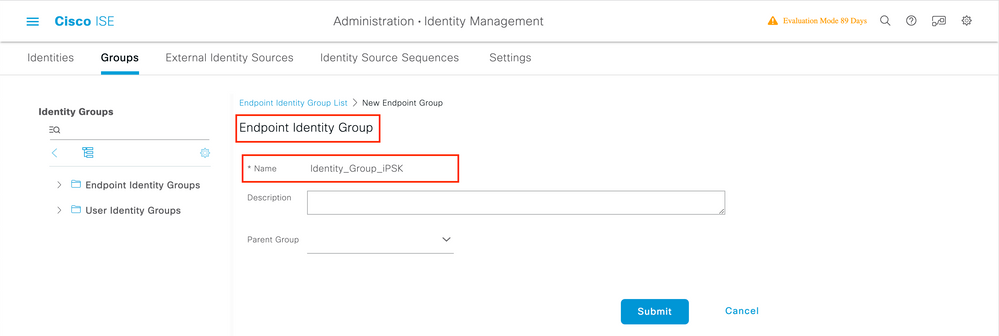

تحت إدارة>إدارة الهوية>المجموعات >مجموعات هوية نقطة النهاية، قم بإنشاء مجموعة واحدة أو أكثر وقم بتعيين المستخدمين لهم. ويمكن تكوين كل مجموعة لاحقا لاستخدام PSK مختلف للاتصال بالشبكة.

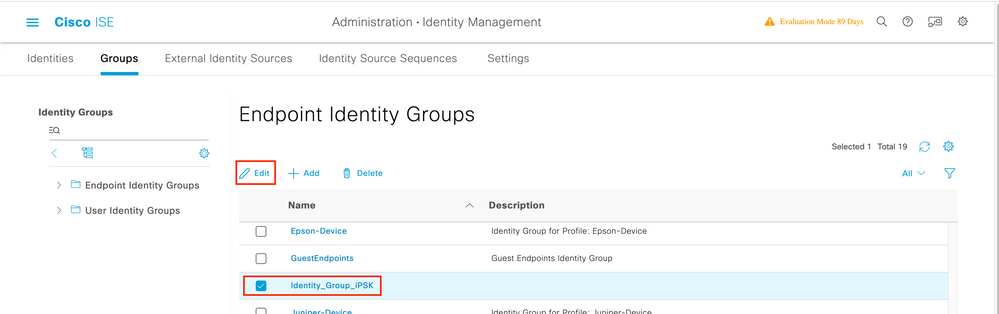

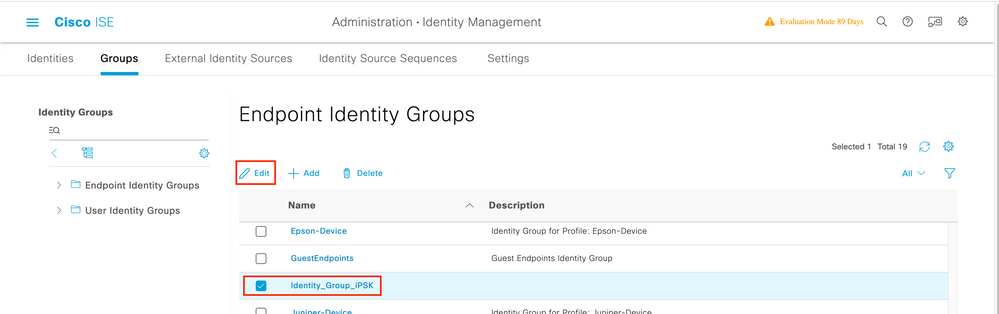

بمجرد إنشاء المجموعة، يمكنك الآن تعيين مستخدمين لهم. حدد المجموعة التي قمت بإنشائها، وانقر تحرير:

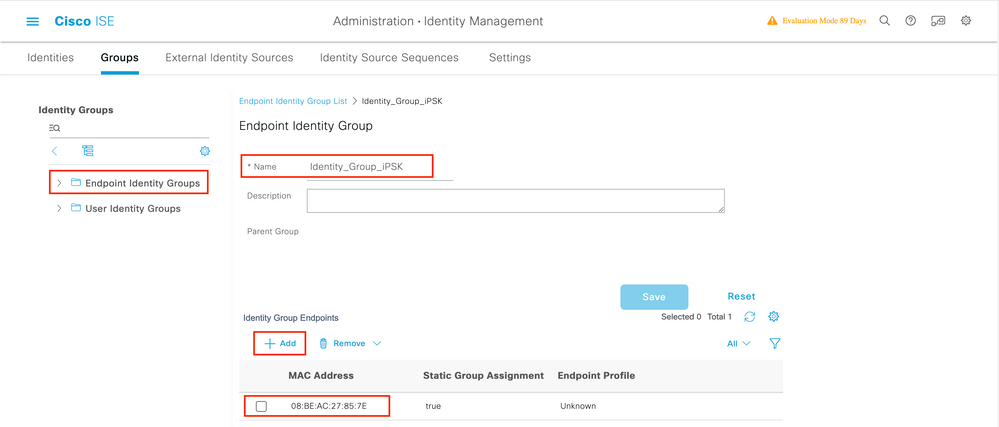

في تكوين المجموعة، أضف عنوان MAC الخاص بالعميل (العملاء) الذي تريد تعيينه لهذه المجموعة عن طريق النقر فوق الزر "إضافة":

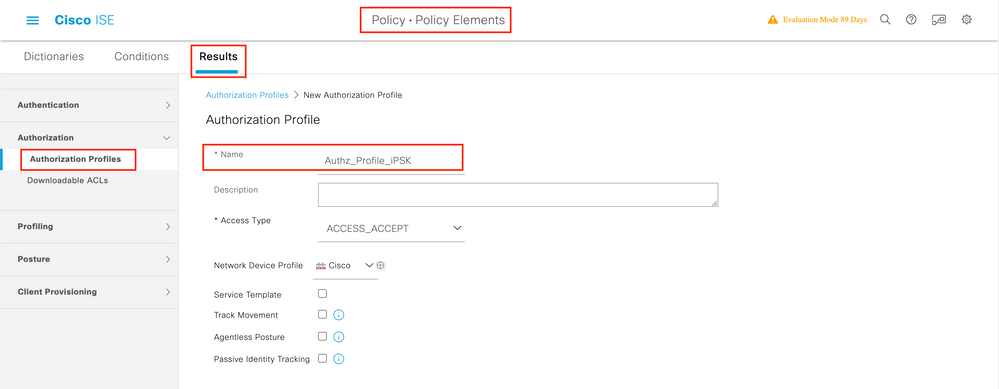

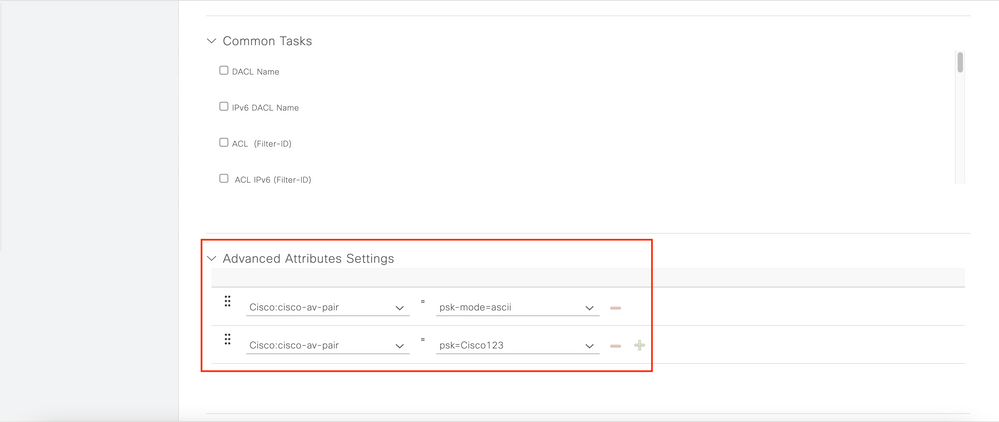

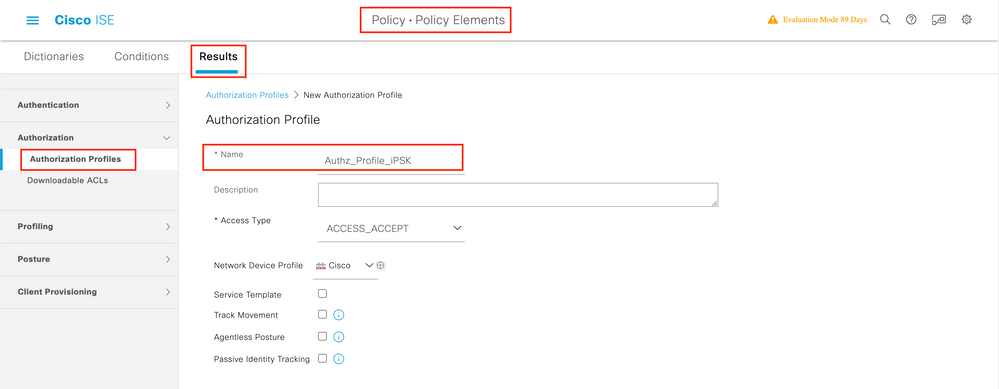

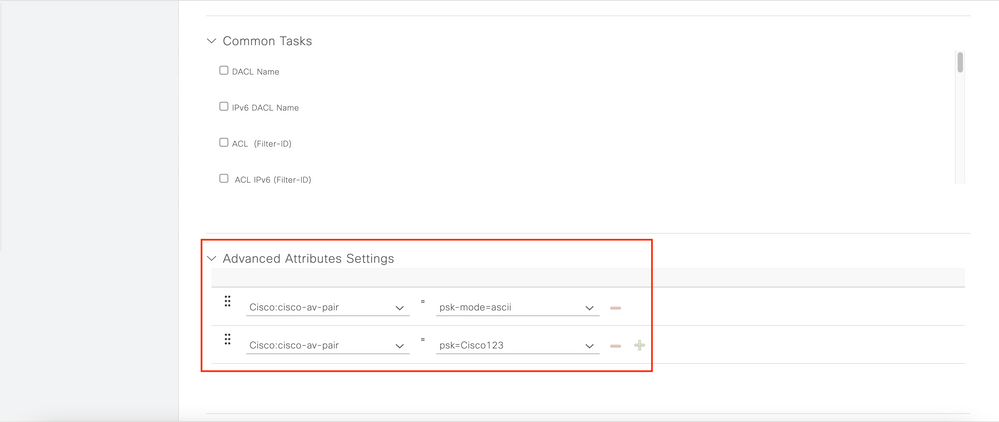

في إطار السياسة > عناصر السياسة > النتائج > التفويض > ملفات تعريف التفويض، قم بإنشاء ملف تعريف تفويض جديد. ضبط الخصائص لتكون:

access Type = ACCESS_ACCEPT

cisco-av-pair = psk-mode=ascii

cisco-av-pair = psk=

// This is the psk that the user group is using

لكل مجموعة مستخدمين يجب أن تستخدم PSK مختلف، قم بإنشاء نتيجة إضافية باستخدام زوج صوت/زوج صوت مختلف. كما يمكن تكوين معلمات إضافية مثل قائمة التحكم في الوصول وتجاوز شبكة VLAN هنا.

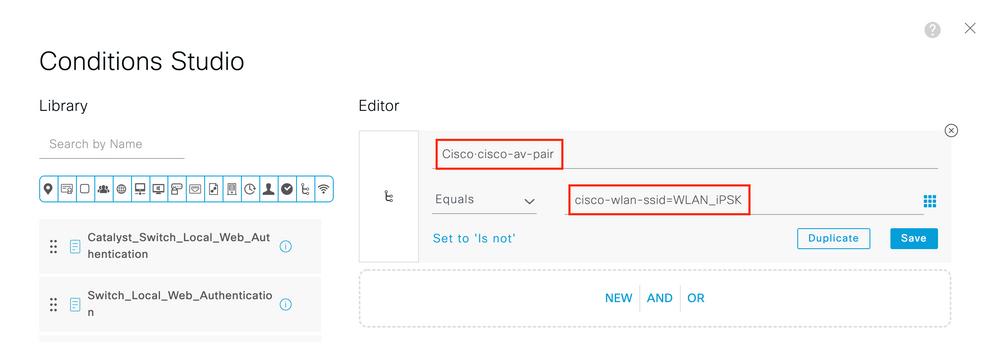

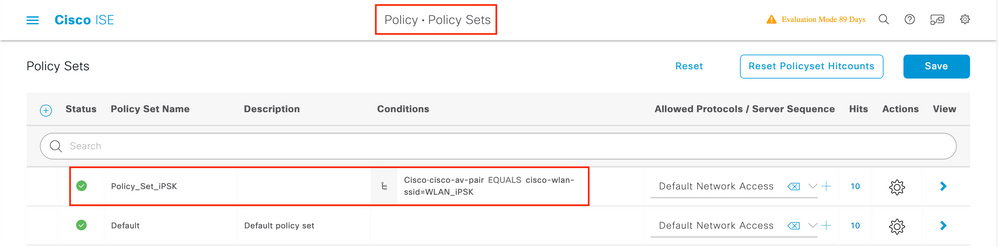

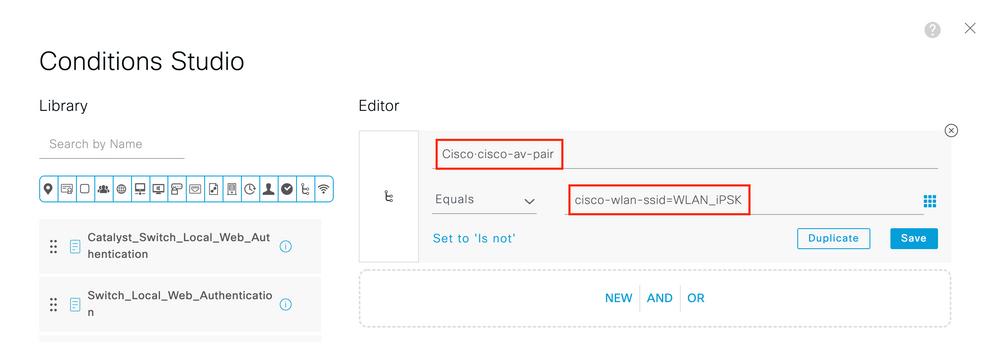

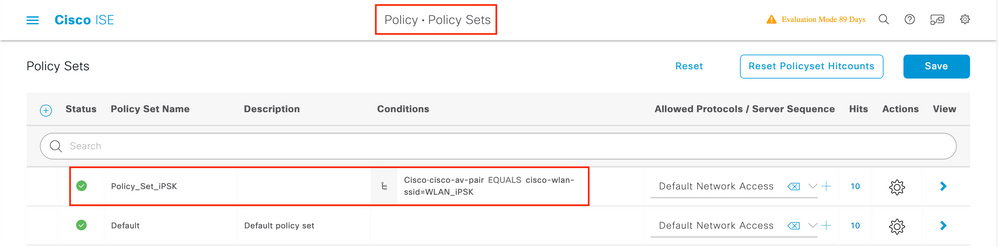

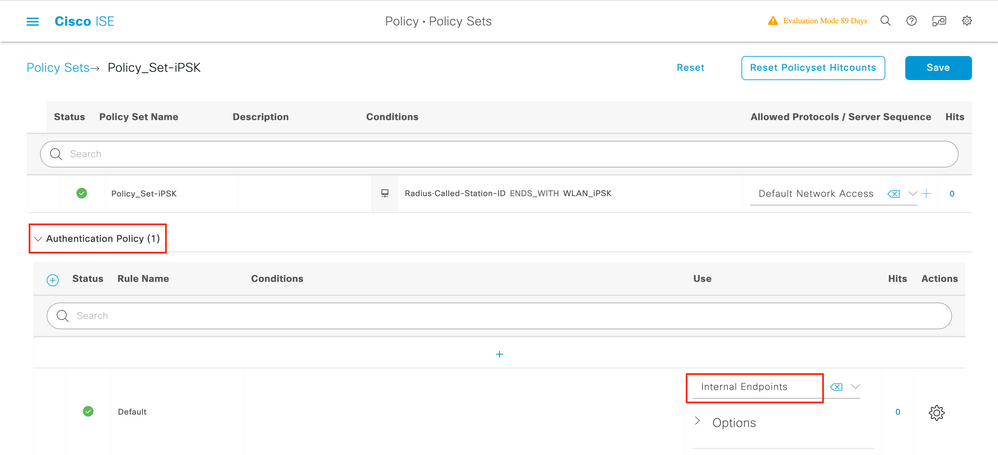

تحت السياسة > مجموعات السياسات، قم بإنشاء واحدة جديدة. للتأكد من تطابق العميل مع مجموعة النهج، يتم إستخدام هذا الشرط:

Cisco:cisco-av-pair EQUALS cisco-wlan-ssid=WLAN_iPSK // "WLAN_iPSK" is WLAN name

يمكن إضافة شروط إضافية لجعل مطابقة السياسة أكثر أمانا.

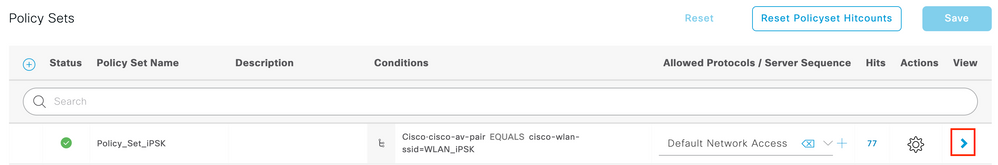

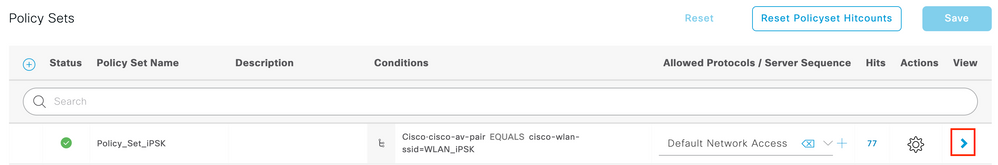

انتقل إلى تكوين مجموعة نهج iPSK الذي تم إنشاؤه حديثا بالنقر فوق السهم الأزرق الموجود على يمين سطر مجموعة النهج:

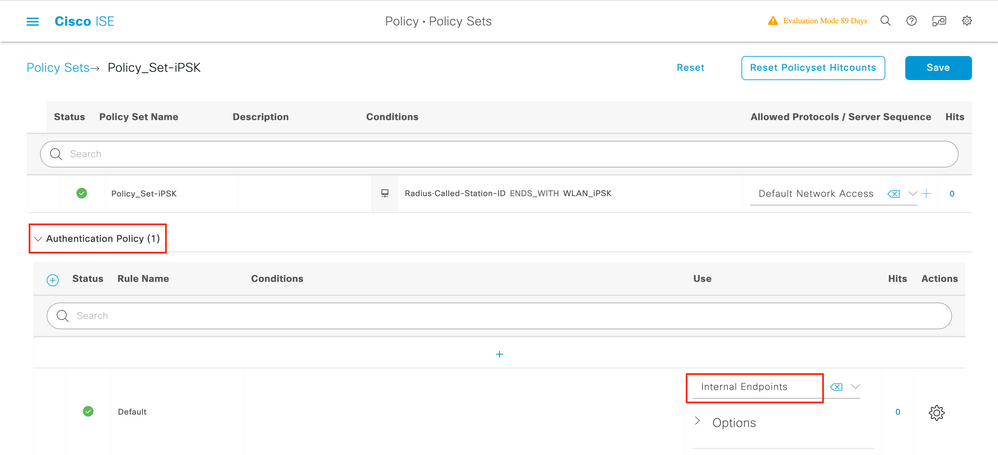

تأكد من تعيين نهج المصادقة على "نقاط النهاية الداخلية":

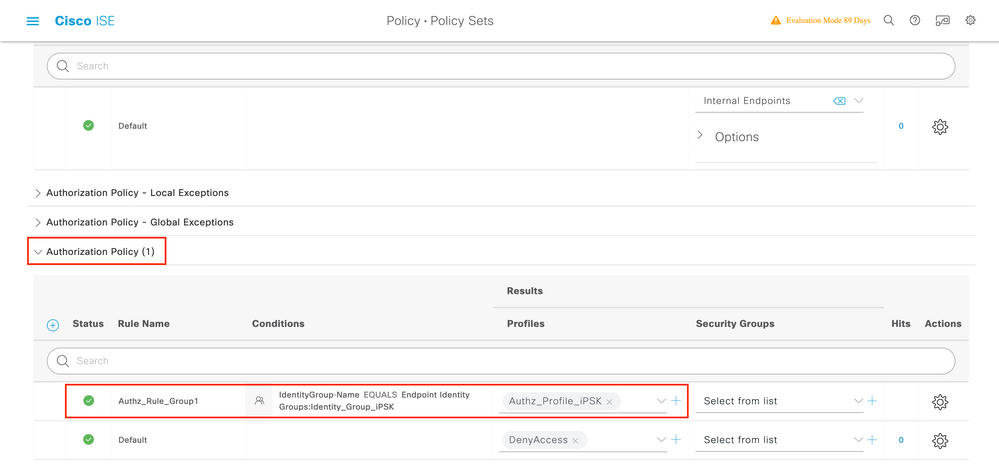

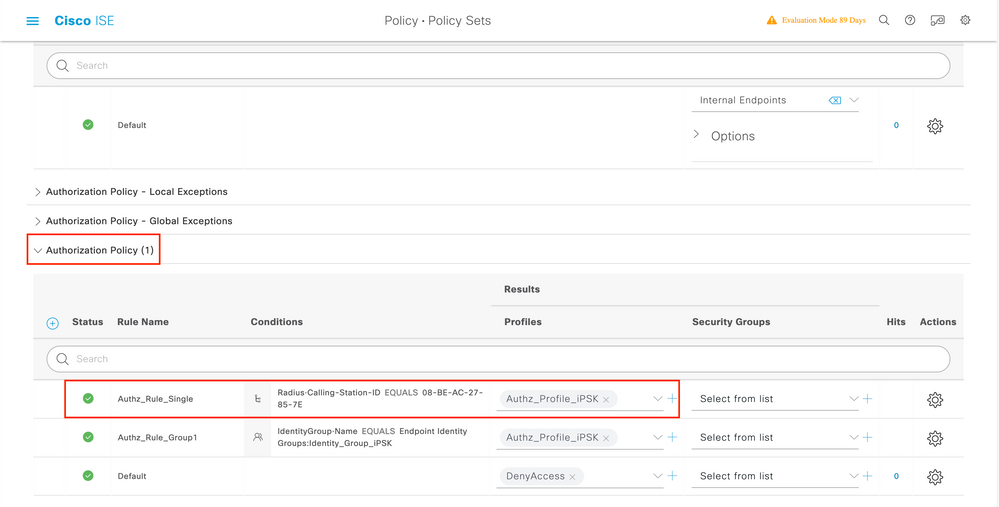

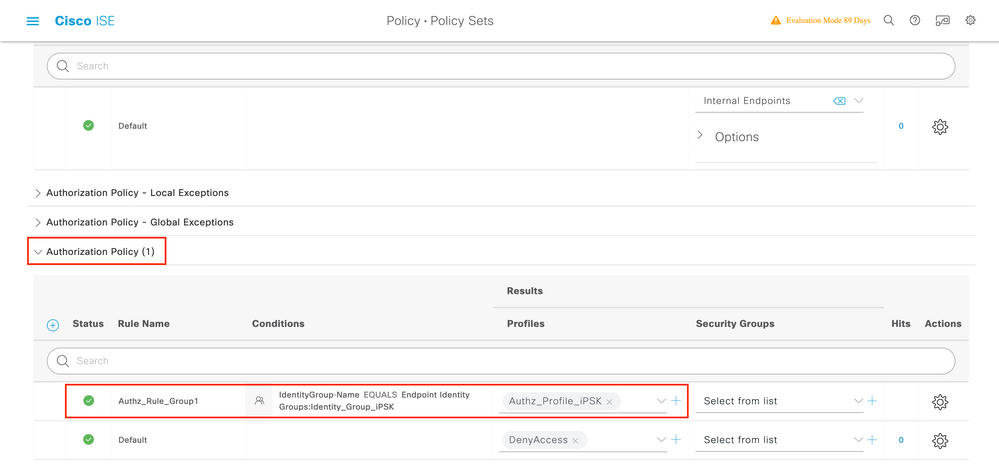

بموجب نهج التخويل، قم بإنشاء قاعدة جديدة لكل مجموعة من مجموعات المستخدمين. كشرط، أستخدم:

IdentityGroup-Name EQUALS Endpoint Identity Group:Identity_Group_iPSK // "Identity_Group_iPSK" is name of the created endpoint group

وتكون النتيجة هي ملف تعريف التخويل الذي تم إنشاؤه مسبقا. تأكد من أن القاعدة الافتراضية تبقى في الأسفل وتشير إلى DenyAccess.

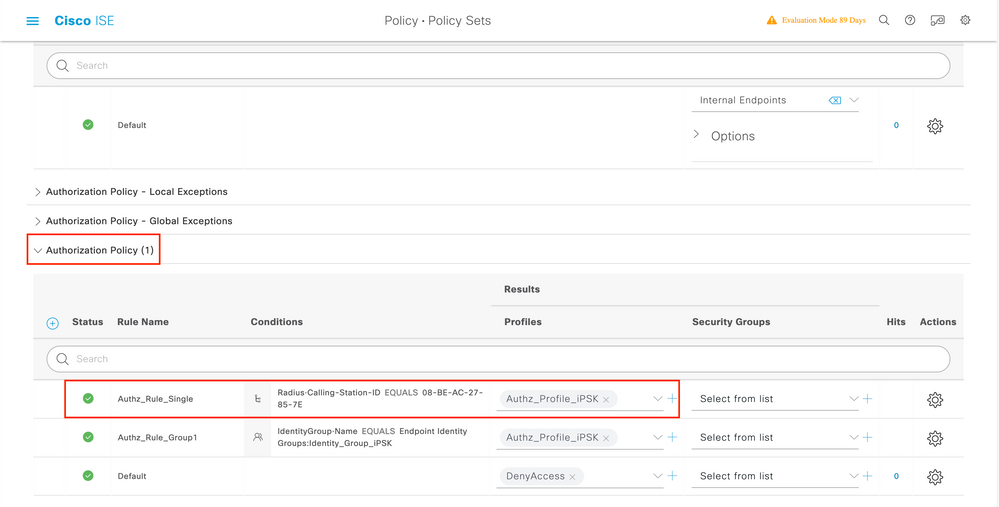

إذا كان كل مستخدم سيكون لديه كلمة مرور مختلفة، بدلا من إنشاء مجموعات وقواعد نقطة نهاية تطابق مجموعة نقاط النهاية هذه، يمكن إنشاء قاعدة بهذا الشرط:

Radius-Calling-Station-ID EQUALS <client_mac_addr>

ملاحظة: يمكن تكوين محدد عنوان MAC على عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) ضمن المصادقة والتفويض والمحاسبة (AAA) المتقدم > التكوين العام > الإعدادات المتقدمة. في هذا المثال، تم إستخدام الحرف "-".

تسمح القواعد الخاصة بنهج التخويل باستخدام العديد من المعلمات الأخرى لتحديد كلمة المرور التي يستخدمها المستخدم.

بعض القواعد الأكثر إستخداما هي:

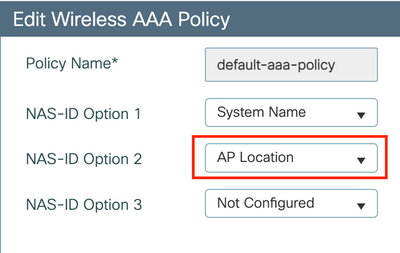

- المطابقة استنادا إلى موقع المستخدم

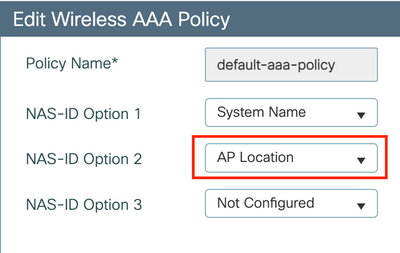

في هذا السيناريو، يحتاج عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) إلى إرسال معلومات موقع نقطة الوصول إلى ISE. يسمح ذلك للمستخدمين في موقع واحد باستخدام كلمة مرور واحدة، بينما يقوم المستخدمون في موقع آخر باستخدام كلمة مرور أخرى. يمكن تكوين هذا ضمن التكوين > الأمان > سياسة AAA اللاسلكية:

- المطابقة استنادا إلى ملف تعريف الجهاز

في هذا السيناريو، يلزم تكوين عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) لتوصيف الأجهزة بشكل عام. وهذا يسمح للمسؤول بتكوين كلمة مرور مختلفة لأجهزة الكمبيوتر المحمول والهاتف. يمكن تمكين تصنيف الأجهزة العام تحت التكوين > لاسلكي > الشبكة اللاسلكية العامة. للحصول على تكوين إنشاء ملفات تعريف الأجهزة على ISE، راجع دليل تصميم ملفات تعريف ISE.

بالإضافة إلى إرجاع مفتاح التشفير، نظرا لأن هذا التخويل يحدث في مرحلة الاقتران 802.11، فمن الممكن تماما إرجاع إدخالات AAA الأخرى من ISE مثل قائمة التحكم في الوصول (ACL) أو معرف الشبكة المحلية الظاهرية (VLAN).

استكشاف الأخطاء وإصلاحها

أستكشاف أخطاء وحدة التحكم في الشبكة المحلية اللاسلكية (WLC) طراز 9800 وإصلاحها

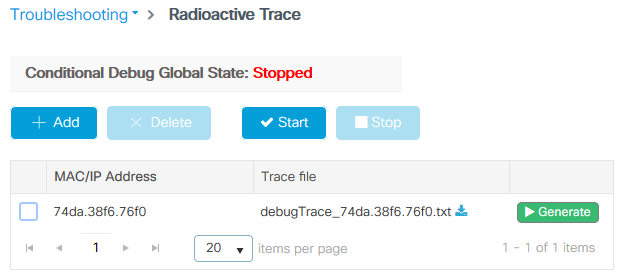

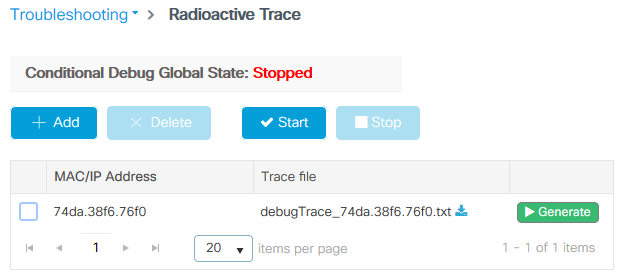

على عنصر التحكم في الشبكة المحلية اللاسلكية، يجب أن يكون جمع الآثار المشعة أكثر مما يكفي لتحديد غالبية المشاكل. يمكن القيام بذلك في واجهة ويب عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) تحت أستكشاف الأخطاء وإصلاحها > التتبع المشع. أضفت الزبون {upper}mac address، اضغط بداية وحاول أن يكرر الإصدار. انقر فوق إنشاء لإنشاء الملف وتنزيله:

هام: تستخدم هواتف iPhone على IOS 14 وهواتف Android 10 الذكية عنوان MAC عشوائي عند الاقتران بالشبكة. يمكن أن تؤدي هذه الوظيفة إلى كسر تكوين iPSK بالكامل. تأكد من تعطيل هذه الميزة!

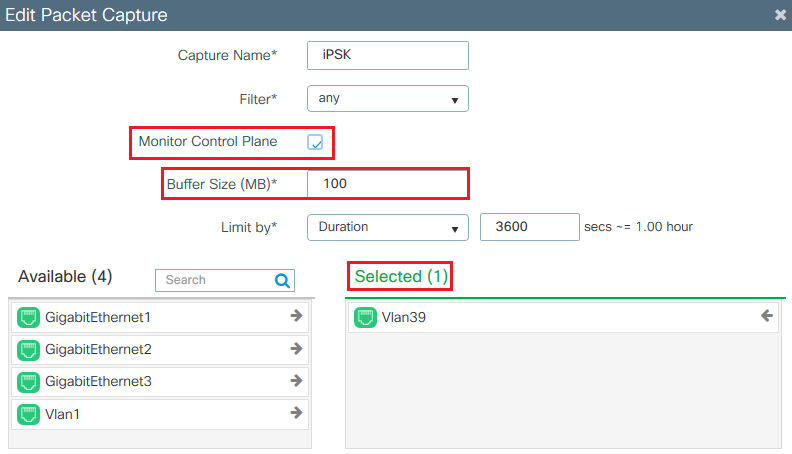

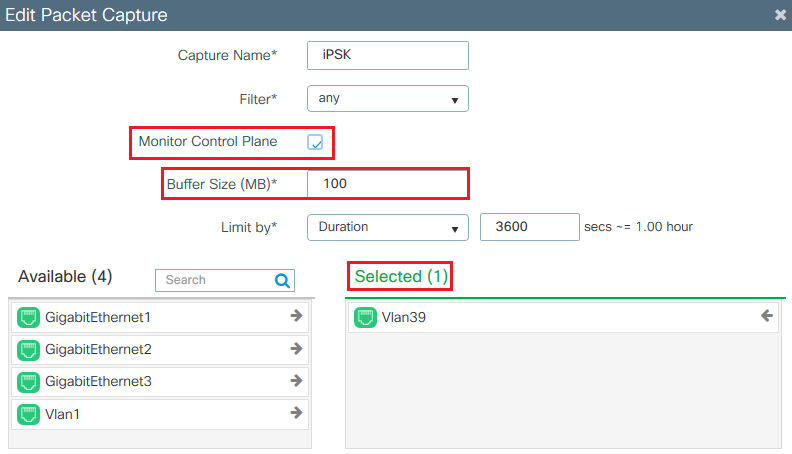

إذا لم تكن التتبع المشع كافية لتحديد المشكلة، يمكن تجميع التقاط الحزم مباشرة على عنصر التحكم في الشبكة المحلية اللاسلكية (WLC). تحت أستكشاف الأخطاء وإصلاحها > التقاط الحزمة، أضف نقطة التقاط. بشكل افتراضي، تستخدم WLC واجهة الإدارة اللاسلكية لجميع إتصالات RADIUS AAA. قم بزيادة حجم المخزن المؤقت إلى 100 ميجابت إذا كان عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) يحتوي على عدد كبير من العملاء:

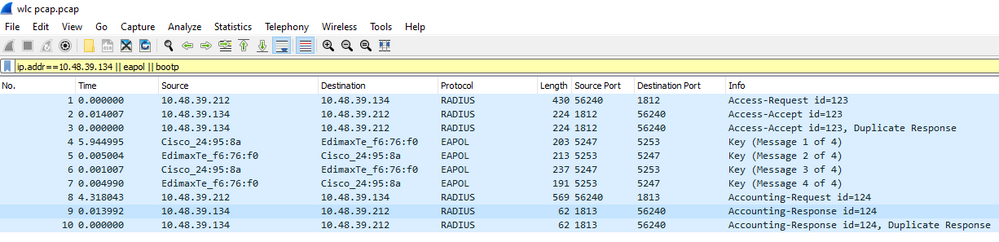

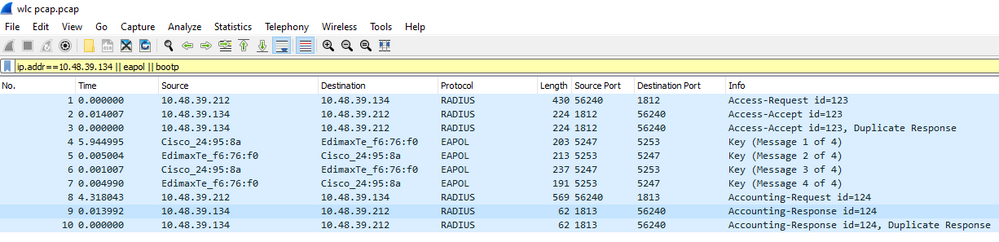

يظهر التقاط حزمة محاولة مصادقة ومحاسبة ناجحة في الصورة أدناه. أستخدم عامل تصفية Wireshark هذا لتصفية جميع الحزم ذات الصلة لهذا العميل:

ip.addr==

|| eapol || bootp

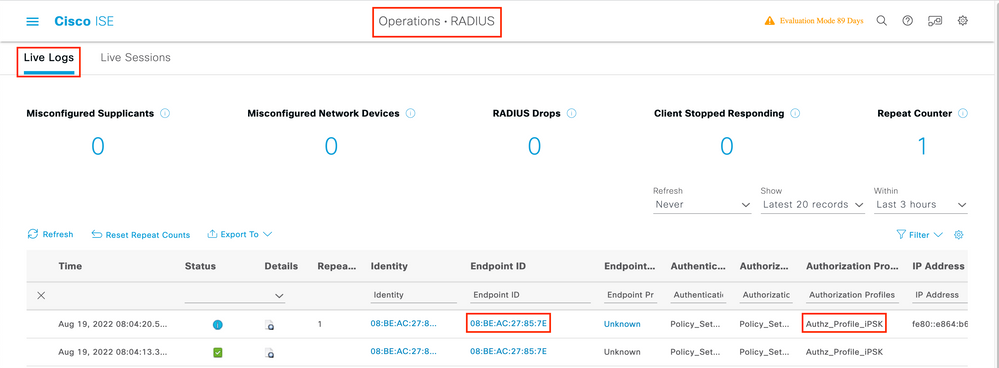

أستكشاف أخطاء ISE وإصلاحها

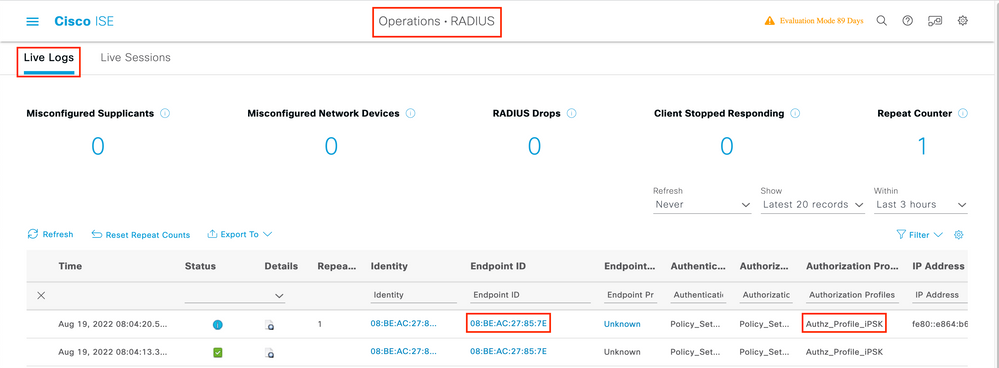

إن أسلوب أستكشاف الأخطاء وإصلاحها الرئيسي على Cisco ISE هو صفحة السجلات الحية ، التي تم العثور عليها ضمن العمليات > RADIUS>سجلات Live. يمكن تصفيتها من خلال وضع عنوان MAC للعميل في حقل معرف نقطة النهاية. يوفر فتح تقرير ISE بالكامل المزيد من التفاصيل حول سبب الفشل. تأكد من أن العميل يقوم بتنفيذ نهج ISE الصحيح:

التعليقات

التعليقات