المقدمة

يصف هذا وثيقة كيف أن يشكل CWA Wireless LAN على مادة حفازة 9800 WLC و ISE.

المتطلبات الأساسية

المتطلبات

cisco يوصي أن يتلقى أنت معرفة من 9800 لاسلكي lan جهاز تحكم (WLC) تشكيل.

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- 9800 WLC برنامج Cisco IOS® XE Gibraltar الإصدار 17.6.x

- Identity Service Engine (ISE) v3.0

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

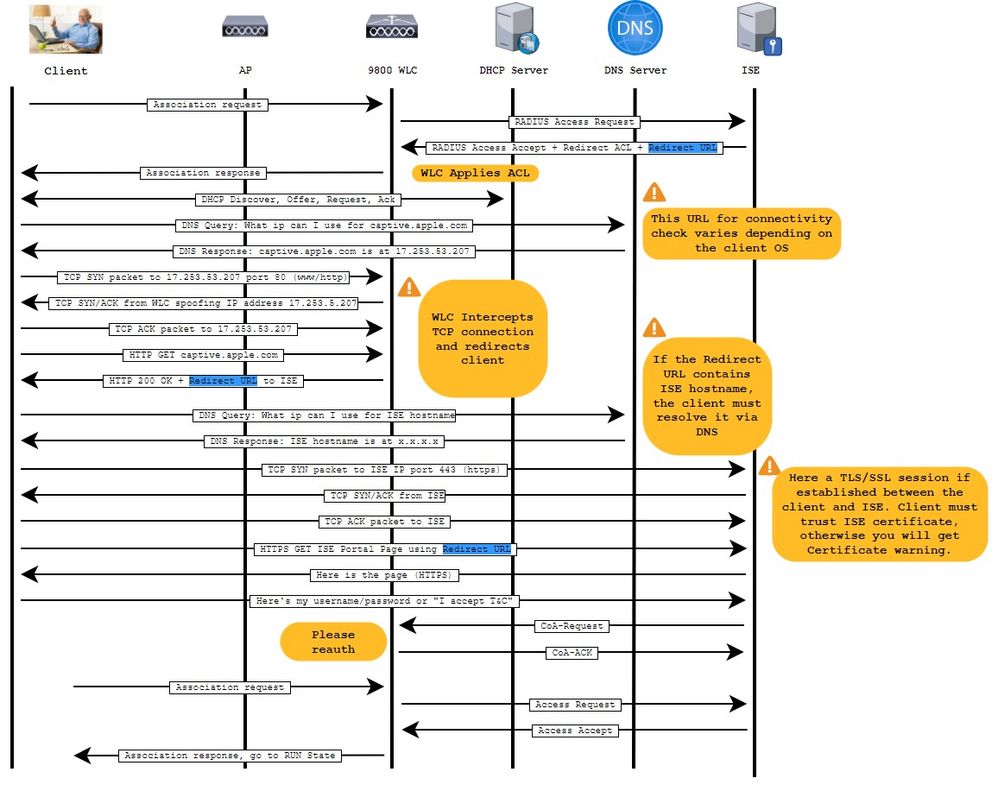

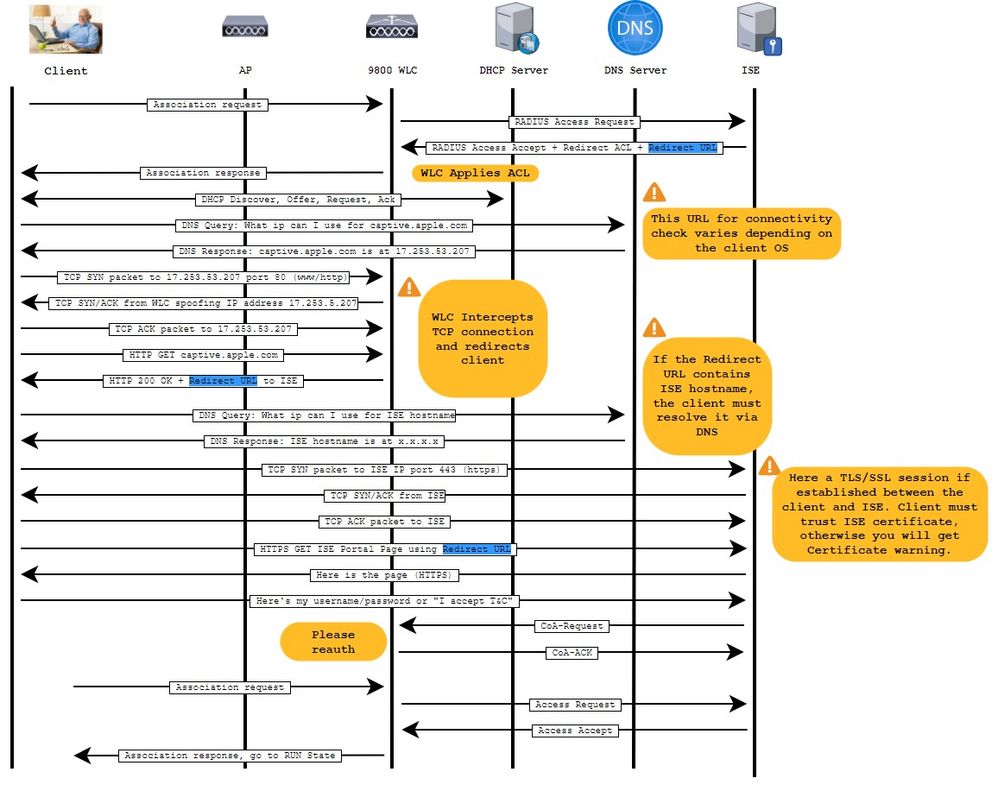

يتم عرض عملية CWA هنا حيث يمكنك رؤية عملية CWA لجهاز Apple كمثال:

التكوين

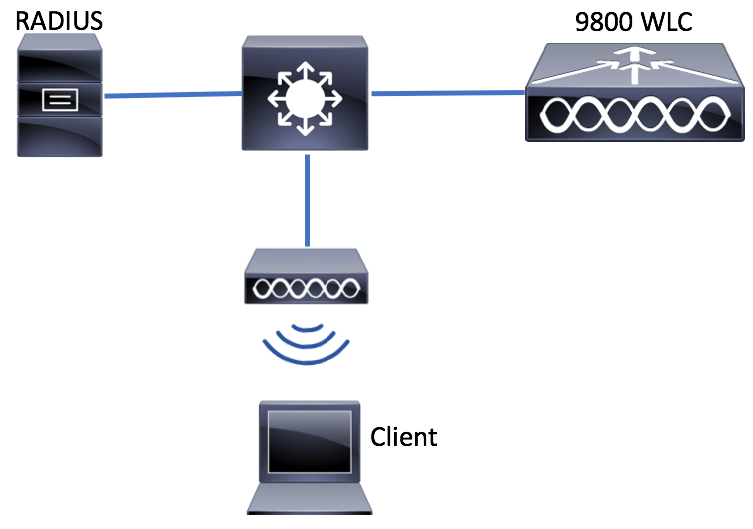

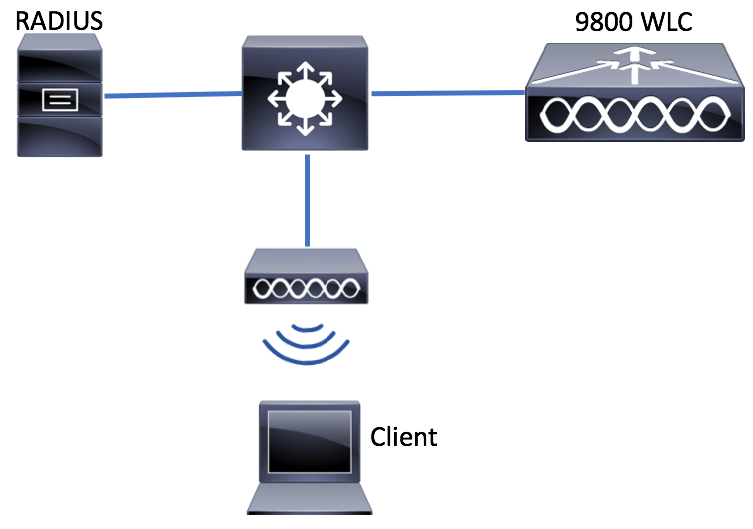

الرسم التخطيطي للشبكة

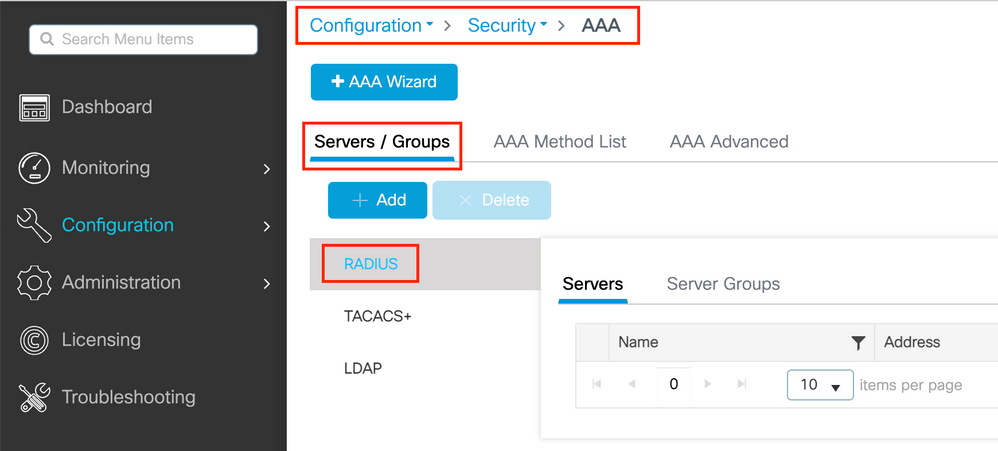

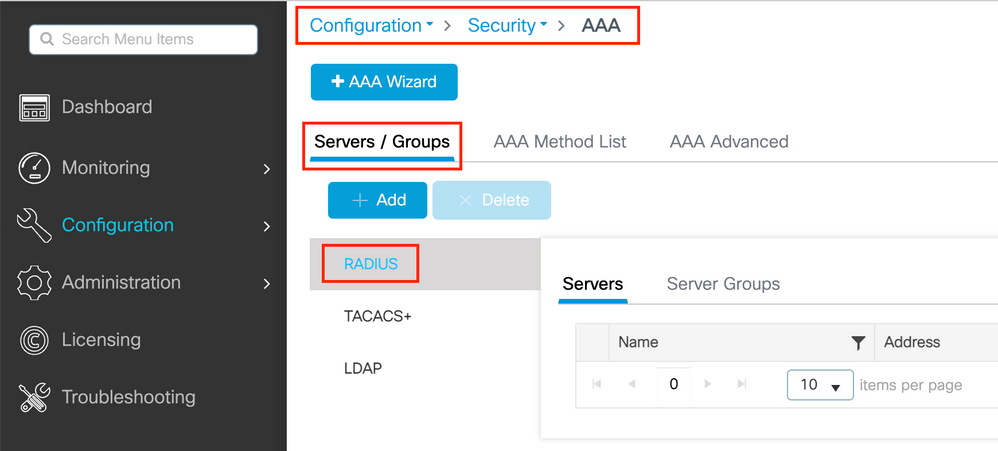

تكوين AAA على 9800 WLC

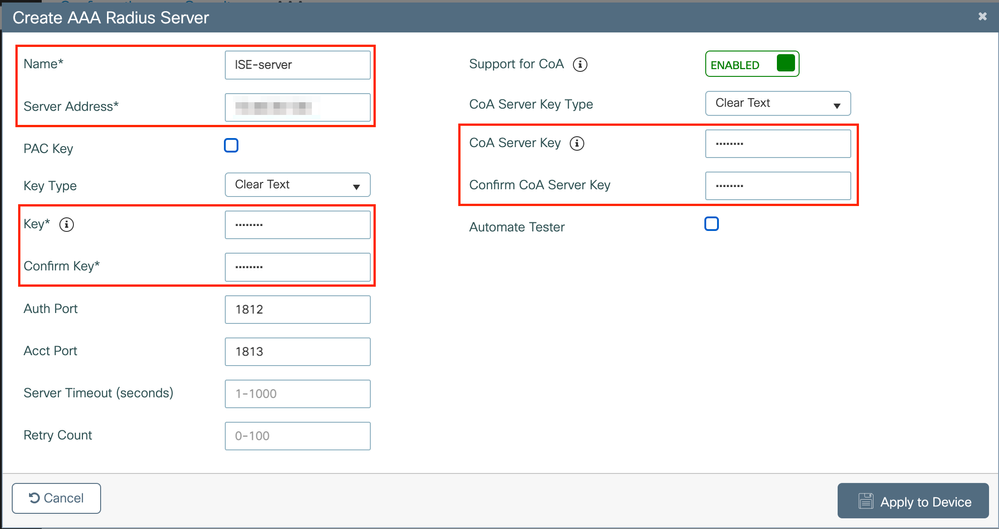

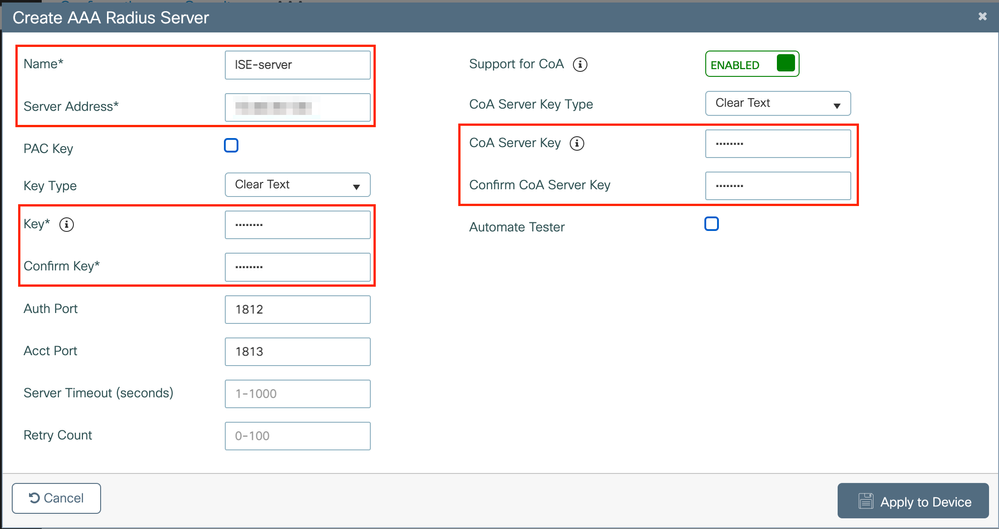

الخطوة 1. أضف خادم ISE إلى تكوين 9800 WLC.

انتقل إلىConfiguration > Security > AAA > Servers/Groups > RADIUS > Servers > + Addوأدخل معلومات خادم RADIUS كما هو موضح في الصور.

تأكد من تمكين دعم عملية تغيير التفويض(CoA) إذا كنت تخطط لاستخدام مصادقة الويب المركزية (أو أي نوع من أنواع الأمان يتطلب CoA) في المستقبل.

ملاحظة: في الإصدار 17.4.x والإصدارات الأحدث، تأكد أيضا من تكوين مفتاح خادم CoA عند تكوين خادم RADIUS. أستخدم المفتاح نفسه مثل السر المشترك (هم نفس التقصير على ISE). الغرض هو أن يشكل إختياريا مفتاح مختلف ل CoA من المفتاح المشترك إن يكون هذا هو ما قام خادم RADIUS بتكوينه. في Cisco IOS XE 17.3، أستخدمت واجهة مستخدم الويب ببساطة نفس السر المشترك مثل مفتاح CoA.

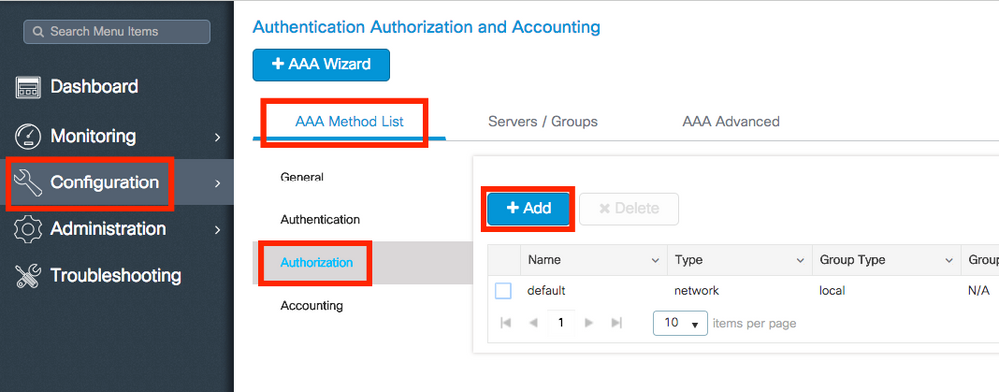

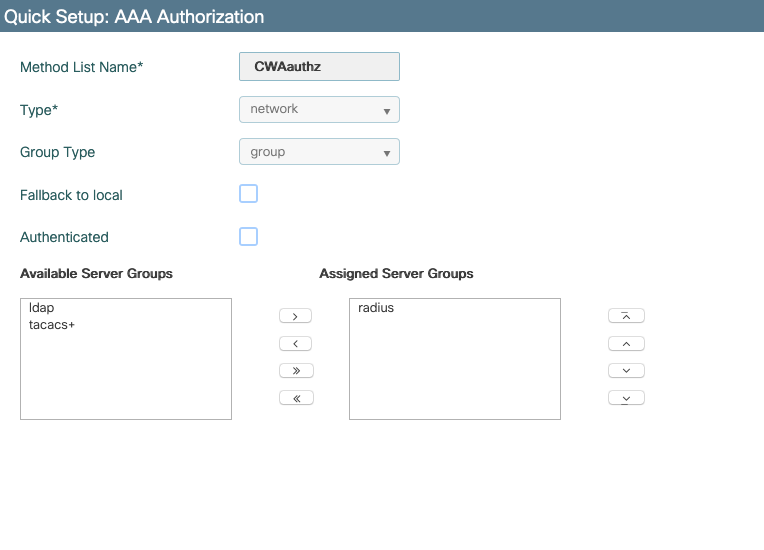

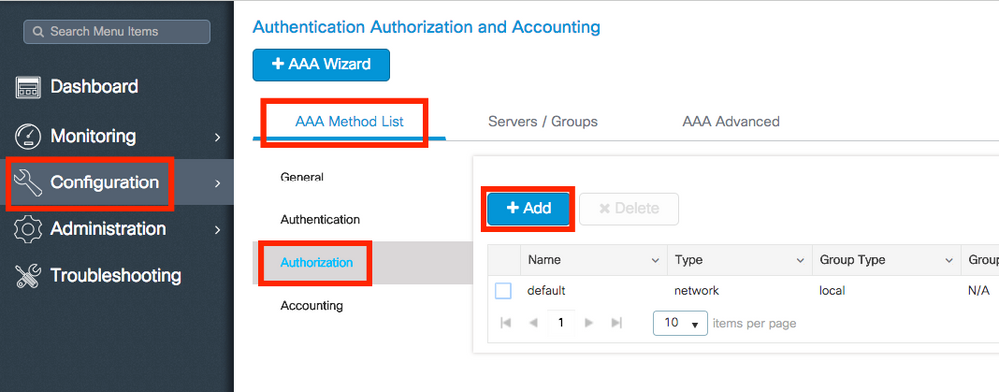

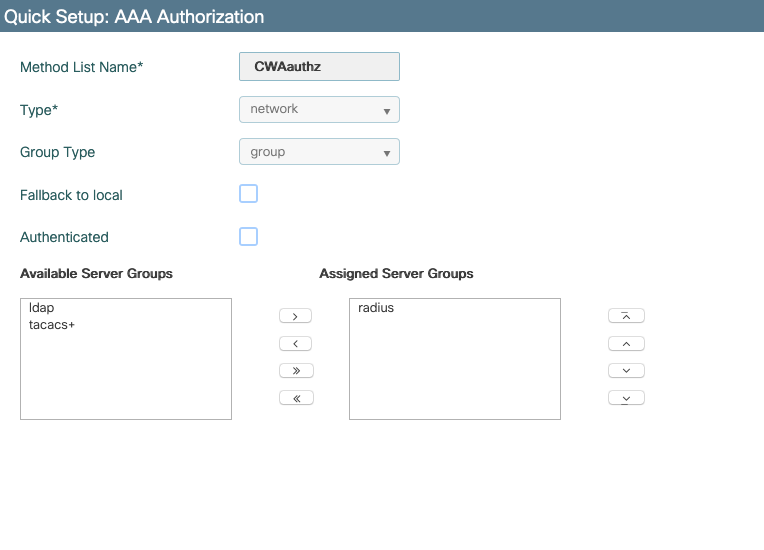

الخطوة 2. إنشاء قائمة لأحد أساليب التفويض.

انتقل إلىConfiguration > Security > AAA > AAA Method List > Authorization > + Addكما هو موضح في الصورة.

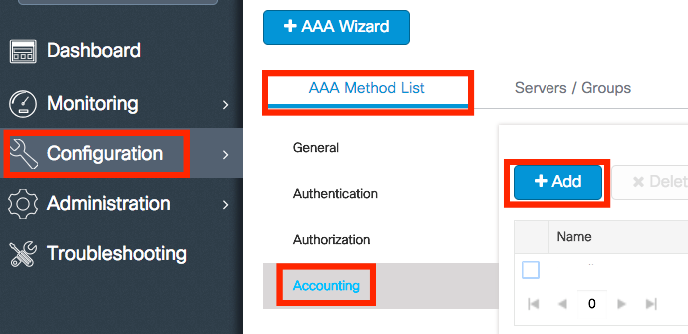

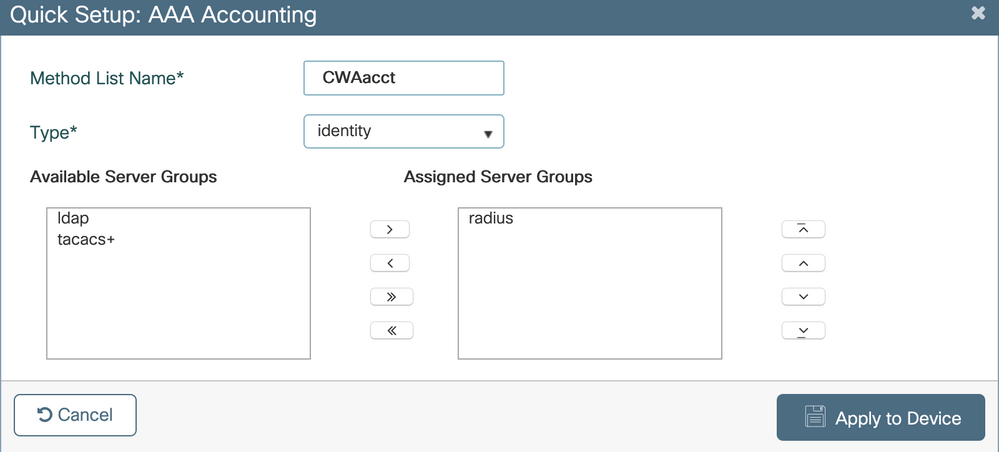

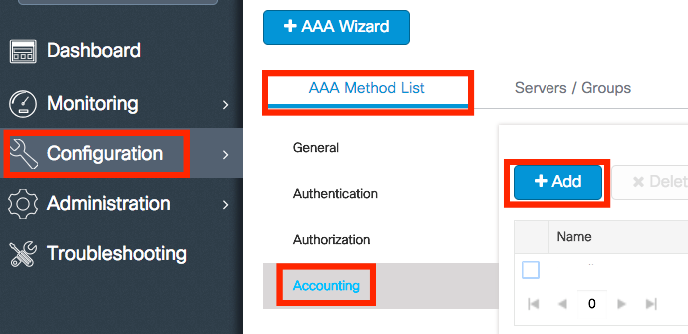

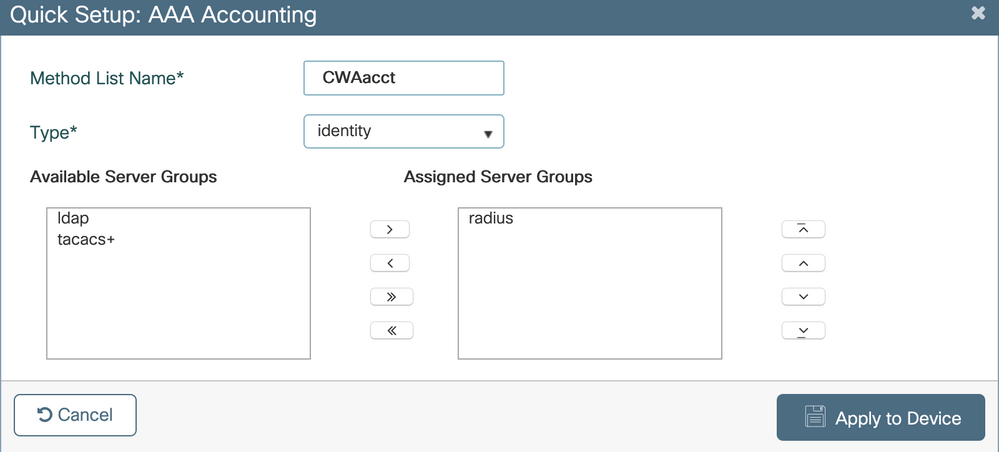

الخطوة 3. (إختياري) قم بإنشاء قائمة أساليب المحاسبة كما هو موضح في الصورة.

ملاحظة: لا تعمل CWA إذا قررت موازنة التحميل (من تكوين Cisco IOS XE CLI) خوادم RADIUS الخاصة بك بسبب معرف تصحيح الأخطاء من Cisco CSCvh03827. يكون إستخدام موازن التحميل الخارجي جيدا. ومع ذلك، تأكد من أن موازن الحمل لديك يعمل على أساس كل عميل باستخدام سمة RADIUS لمعرف المحطة الاستدعاء. الاعتماد على منفذ مصدر UDP ليس آلية مدعومة لموازنة طلبات RADIUS من ال 9800.

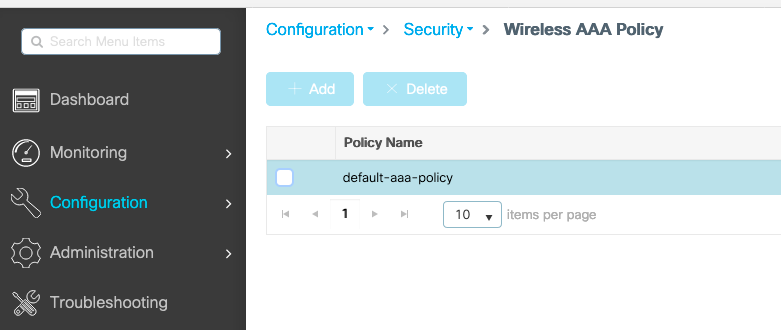

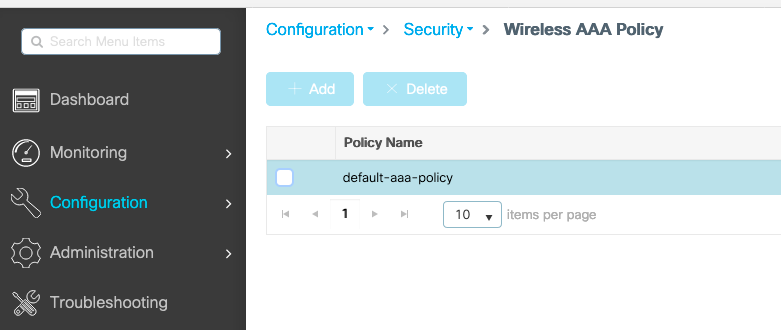

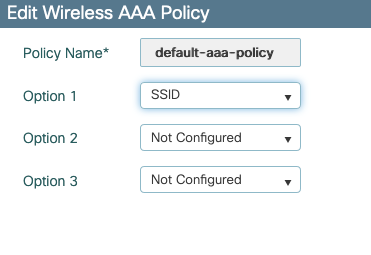

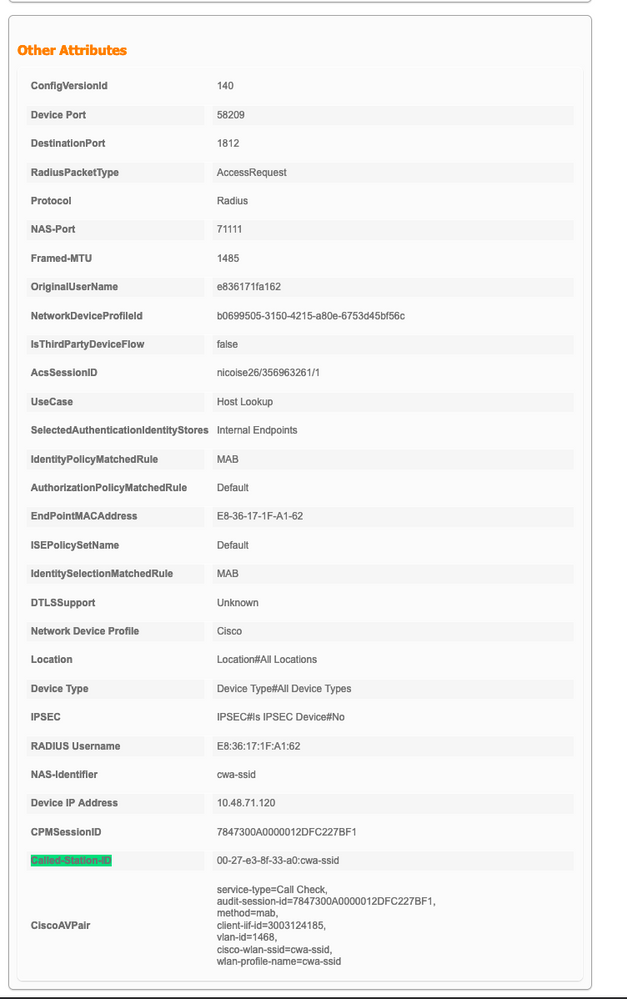

الخطوة 4. (إختياري) يمكنك تحديد سياسة AAA لإرسال اسم SSID كسمة Call-station-id، والتي يمكن أن تكون مفيدة إذا كنت تريد الاستفادة من هذا الشرط على ISE لاحقا في العملية.

انتقل إلىConfiguration > Security > Wireless AAA Policyنهج AAA الافتراضي أو قم بإنشاء نهج جديد.

يمكنك إختيارSSIDكخيار 1. تذكر أنه حتى عندما تختار SSID فقط، فإن معرف المحطة المستدعى لا يزال إلحاق عنوان MAC لنقطة الوصول باسم SSID.

تكوين شبكة WLAN

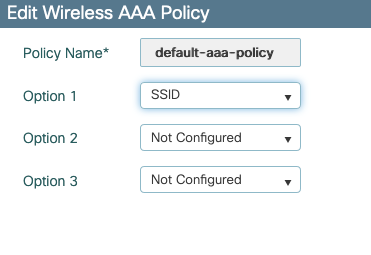

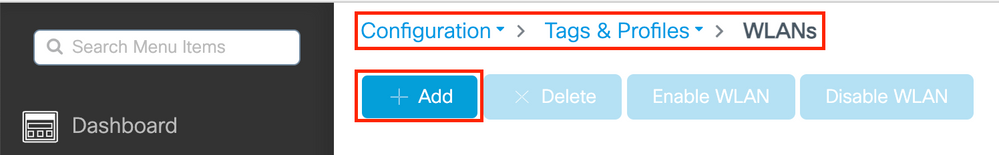

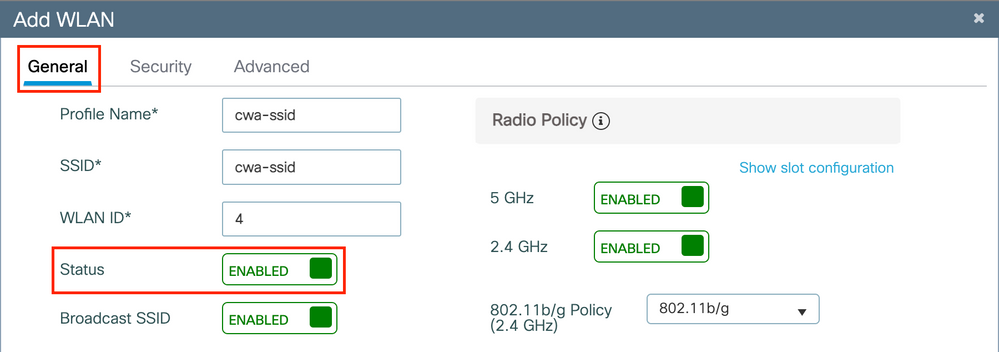

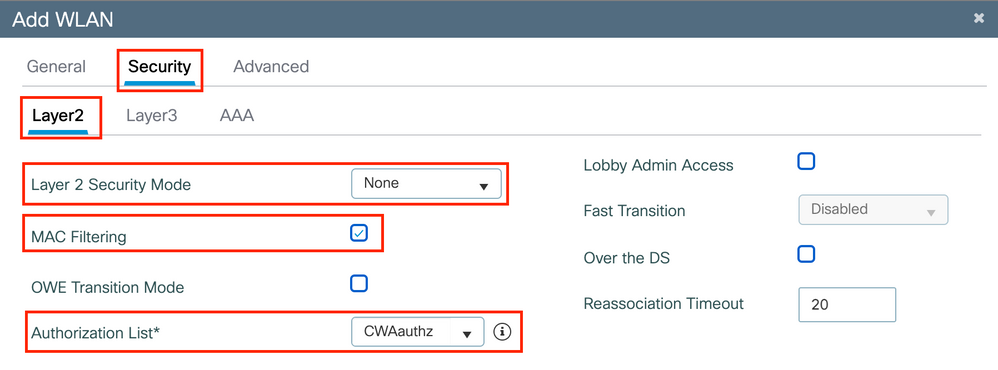

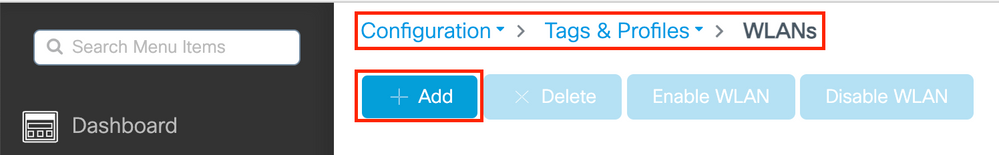

الخطوة 1. إنشاء شبكة WLAN.

انتقل إلىConfiguration > Tags & Profiles > WLANs > + Addالشبكة وتكوينها حسب الحاجة.

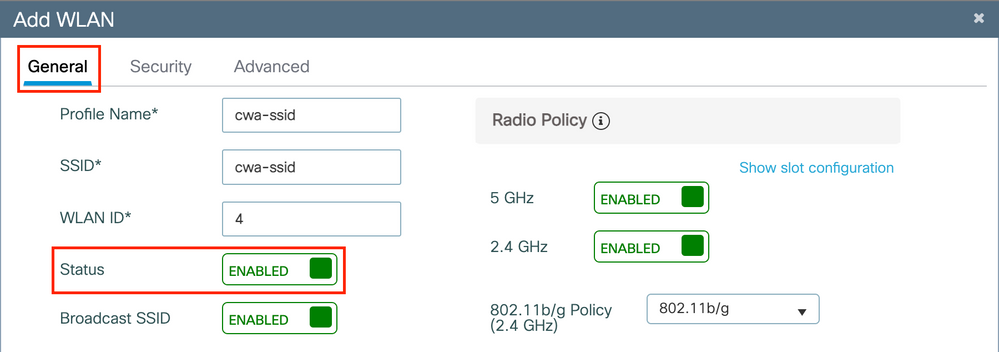

الخطوة 2. أدخل المعلومات العامة لشبكة WLAN.

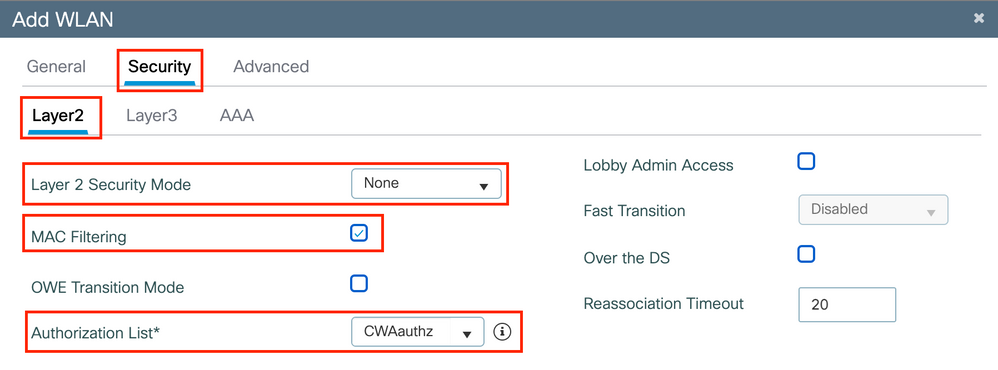

الخطوة 3. انتقل إلىSecurityعلامة التبويب واختر طريقة الأمان المطلوبة. في هذه الحالة، تكون هناك حاجة فقط إلى 'تصفية MAC' وقائمة تفويض AAA (التي قمت بإنشائها في الخطوة 2. فيAAA Configurationالقسم).

CLI:

#config t

(config)#wlan cwa-ssid 4 cwa-ssid

(config-wlan)#mac-filtering CWAauthz

(config-wlan)#no security ft adaptive

(config-wlan)#no security wpa

(config-wlan)#no security wpa wpa2

(config-wlan)#no security wpa wpa2 ciphers aes

(config-wlan)#no security wpa akm dot1x

(config-wlan)#no shutdown

تكوين ملف تعريف السياسة

داخل ملف تعريف سياسة، يمكنك أن تقرر تخصيص العملاء الذين لديهم شبكة VLAN، من بين الإعدادات الأخرى (مثل قائمة التحكم في الوصول (ACLs)، جودة الخدمة (QoS)، Mobility Anchor، أجهزة التوقيت، وما إلى ذلك).

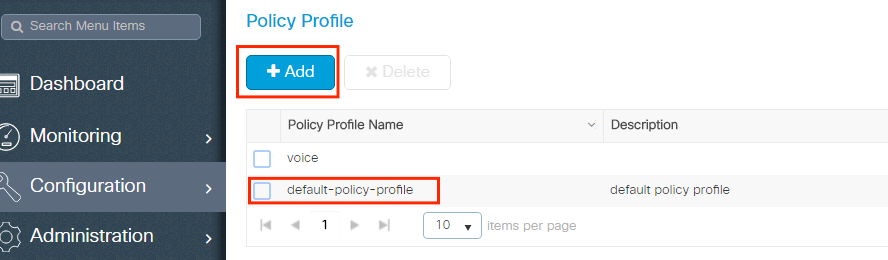

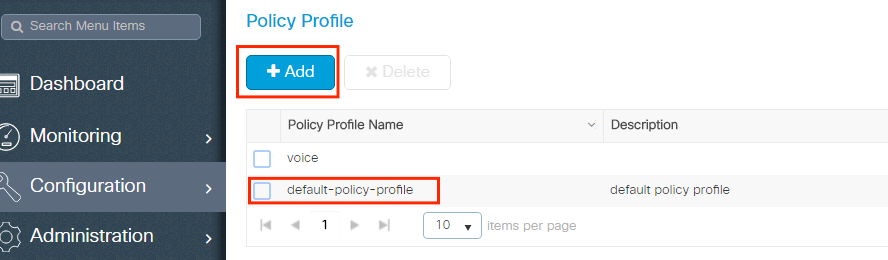

يمكنك إما استخدام ملف تعريف السياسة الافتراضي الخاص بك أو إنشاء ملف تعريف جديد.

GUI:

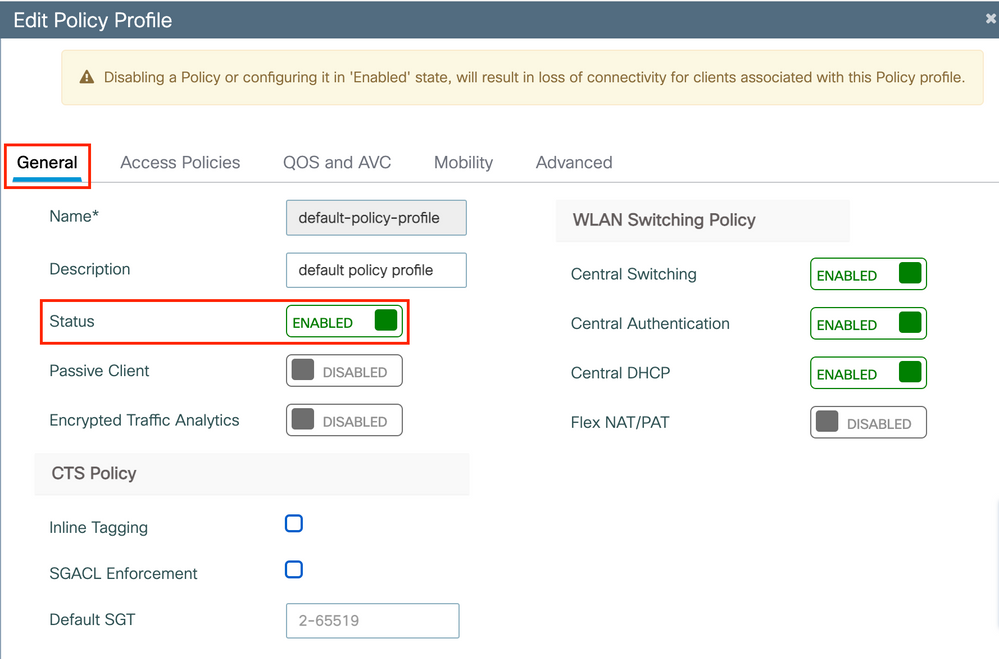

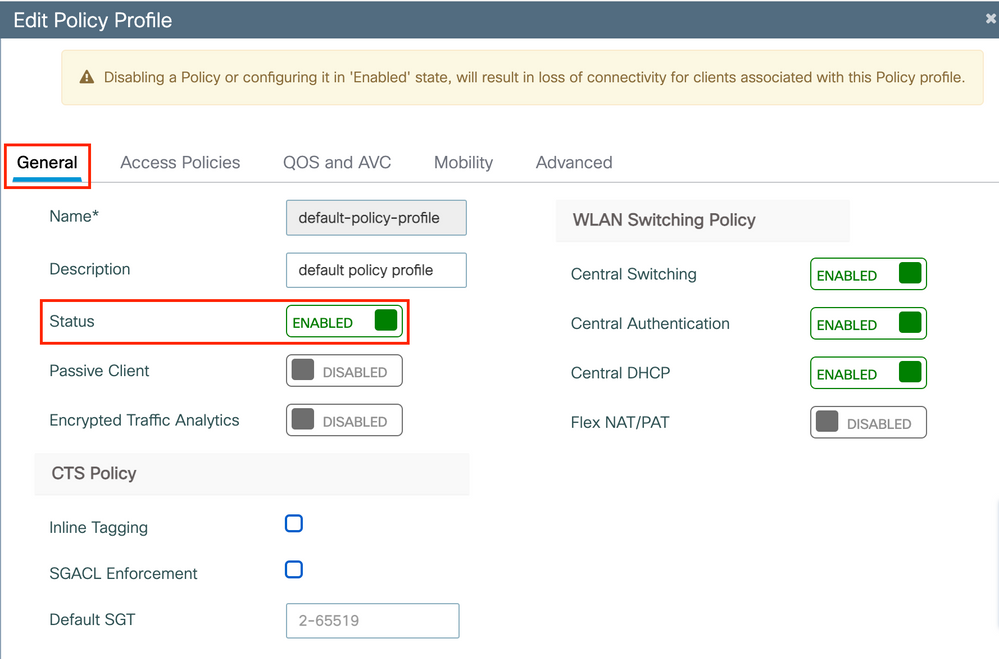

الخطوة 1. قم بإنشاءPolicy Profileجديد.

انتقل إلىConfiguration > Tags & Profiles > Policyأو قم بتكوين أوdefault-policy-profileإنشاء ملف جديد.

تأكد من تمكين ملف التعريف.

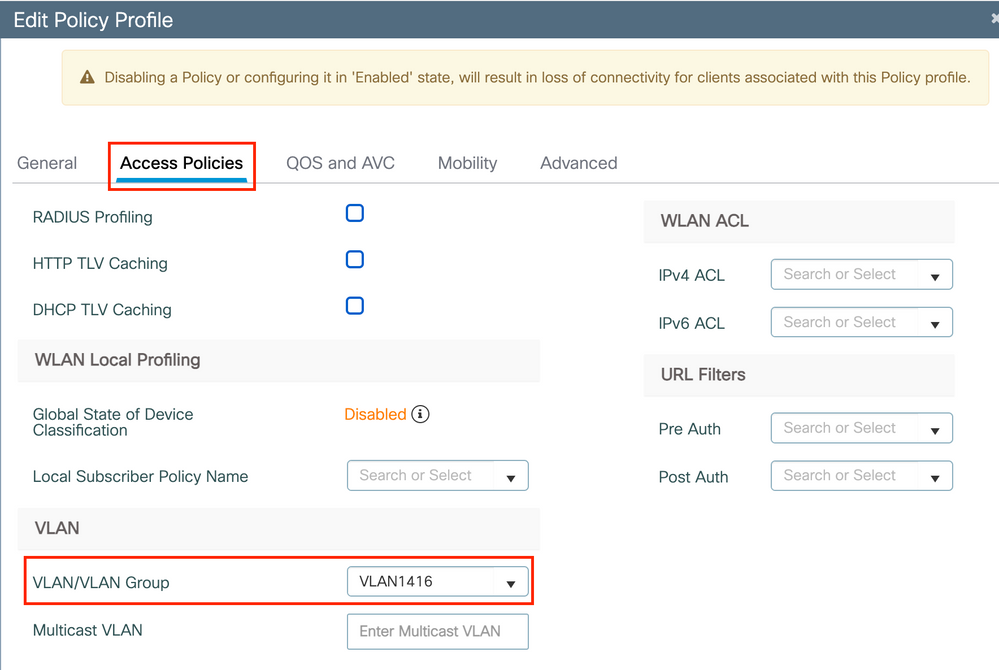

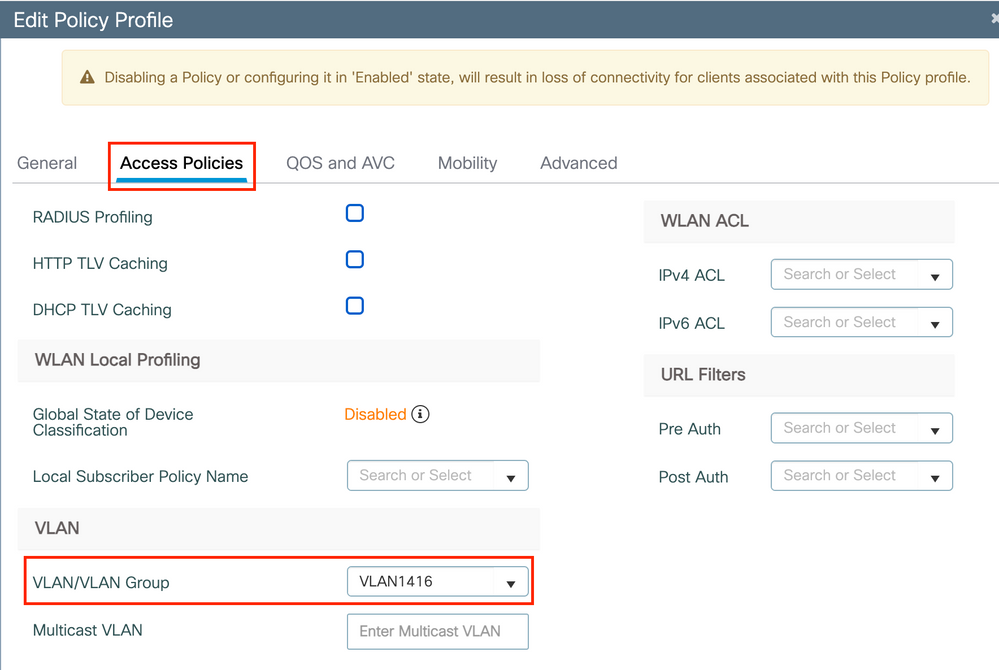

الخطوة 2. أختر شبكة VLAN.

انتقل إلىAccess Policiesعلامة التبويب واختر اسم شبكة VLAN من القائمة المنسدلة أو اكتب معرف VLAN يدويا. لا تقم بتكوين قائمة التحكم في الوصول (ACL) في ملف تعريف السياسة.

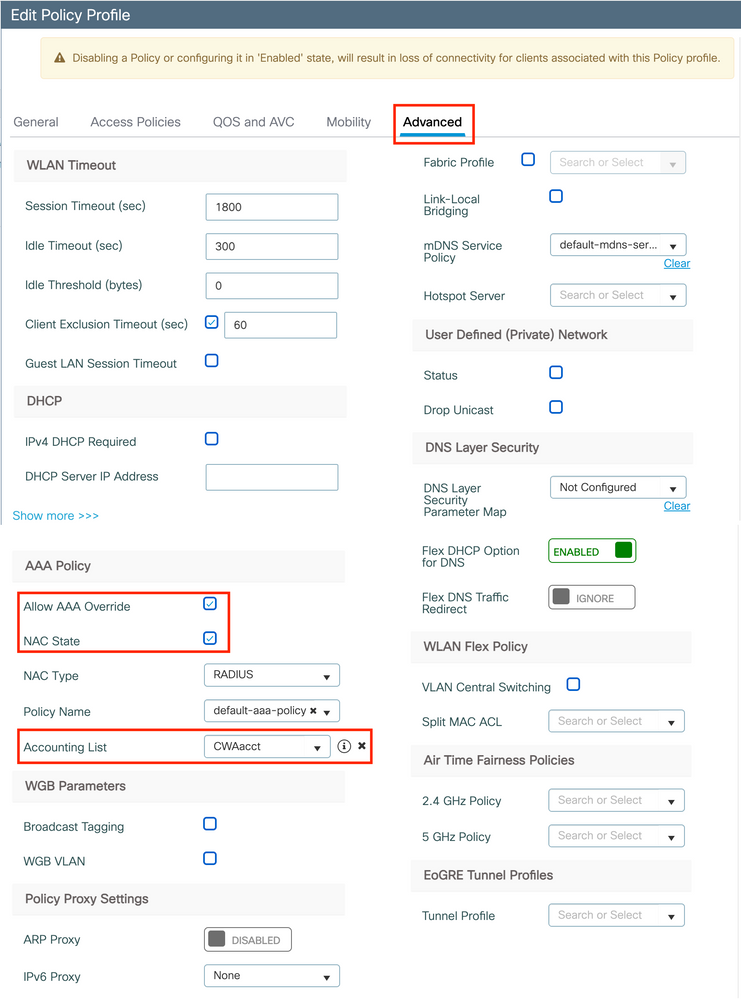

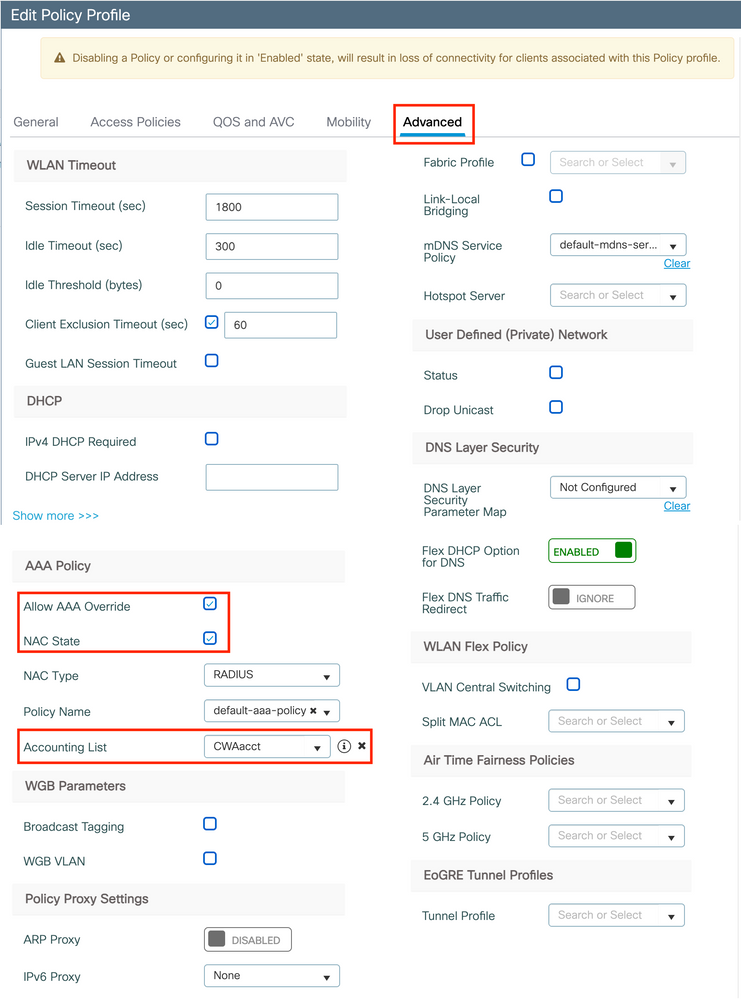

الخطوة 3. قم بتكوين ملف تعريف السياسة لقبول تجاوزات ISE (السماح بتجاوز AAA) وتغيير التفويض (CoA) (حالة NAC). يمكنك تحديد طريقة محاسبة بشكل اختياري أيضًا.

CLI:

# config

# wireless profile policy <policy-profile-name>

# aaa-override

# nac

# vlan <vlan-id_or_vlan-name>

# accounting-list <acct-list>

# no shutdown

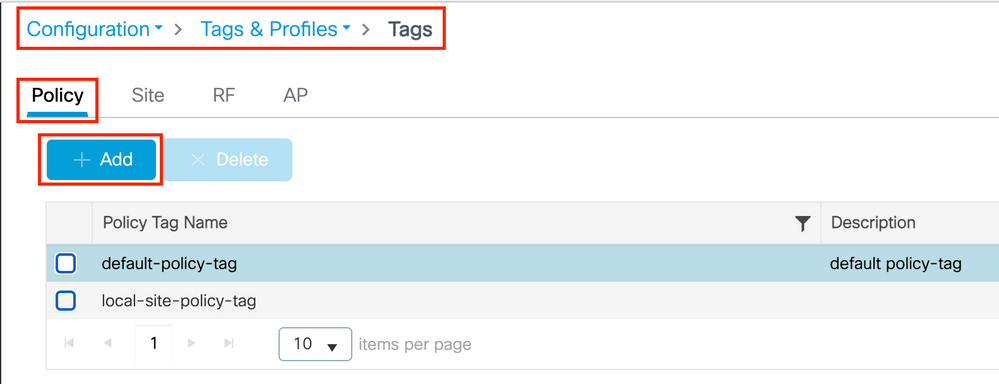

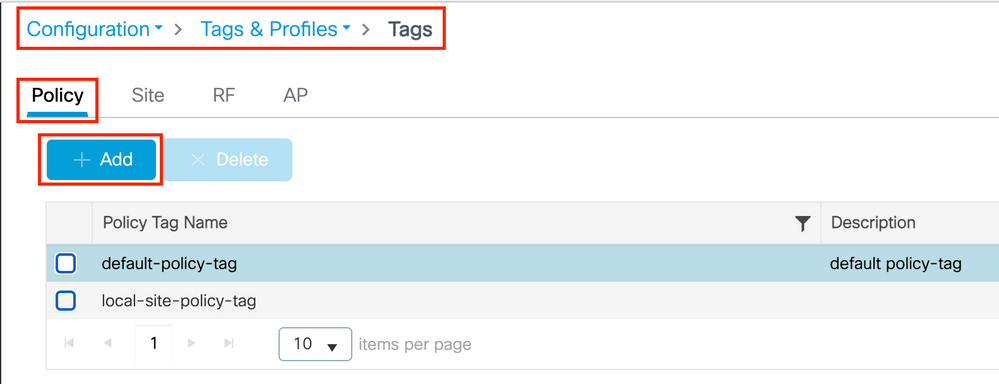

تكوين علامة السياسة

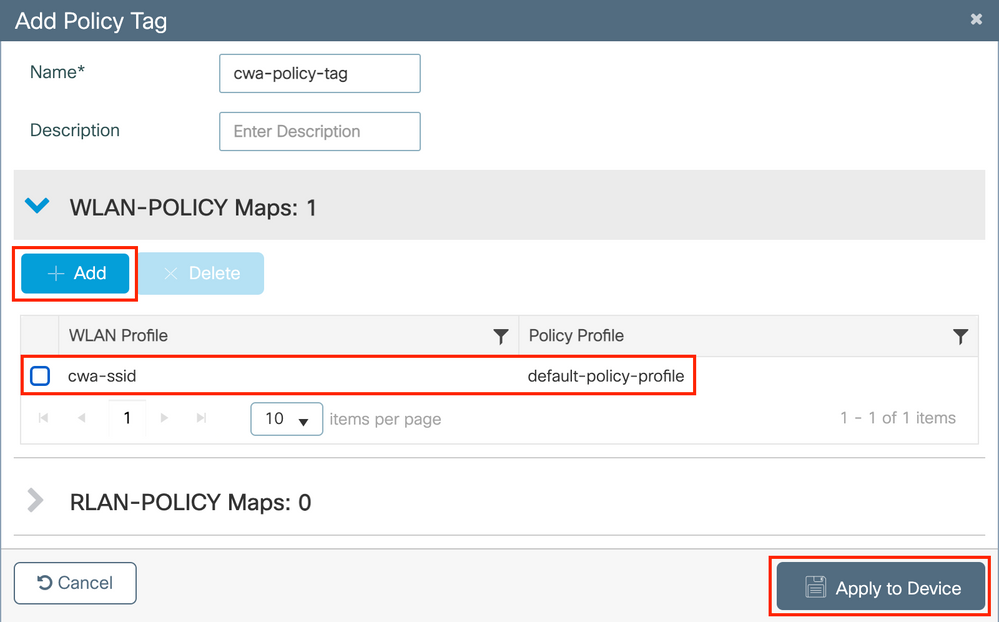

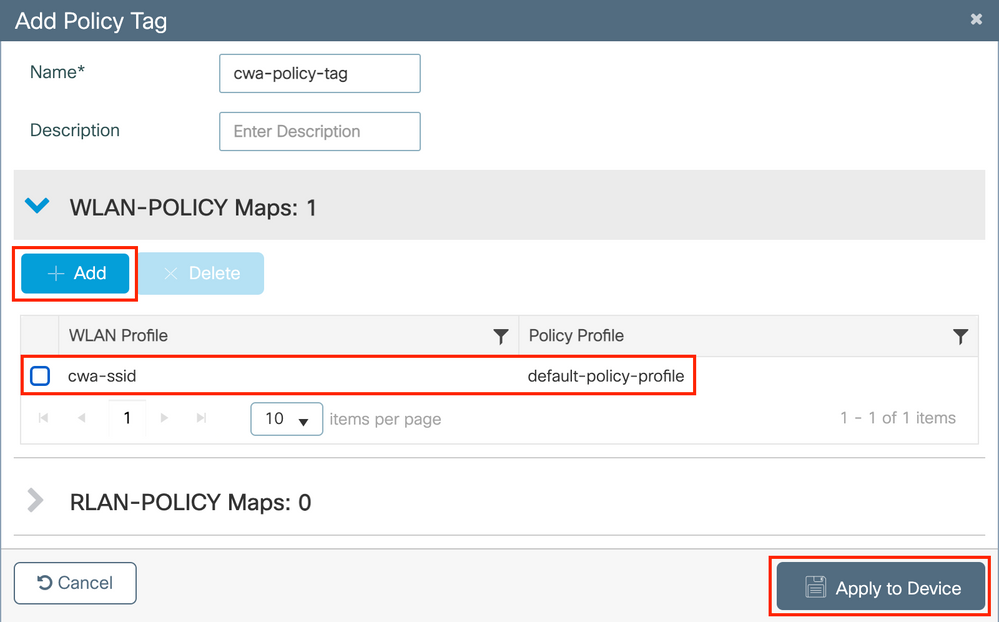

داخل علامة السياسة هو المكان الذي تقوم فيه بربط SSID بملف تعريف السياسة الخاص بك. يمكنك إما إنشاء علامة سياسة جديدة أو استخدام علامة السياسة الافتراضية.

ملاحظة: تقوم علامة النهج الافتراضي تلقائيا بتعيين أي SSID بمعرف WLAN بين 1 و 16 إلى ملف تعريف النهج الافتراضي. لا يمكن تعديله أو حذفه. إذا كانت لديك شبكة WLAN بالمعرف 17 أو إصدار أحدث، لا يمكن إستخدام علامة النهج الافتراضي.

GUI:

انتقل إلىConfiguration > Tags & Profiles > Tags > Policyوأضف واحدا جديدا إذا لزم الأمر كما هو موضح في الصورة.

قم بربط ملف تعريف WLAN بملف تعريف السياسة المطلوب.

CLI:

# config t

# wireless tag policy <policy-tag-name>

# wlan <profile-name> policy <policy-profile-name>

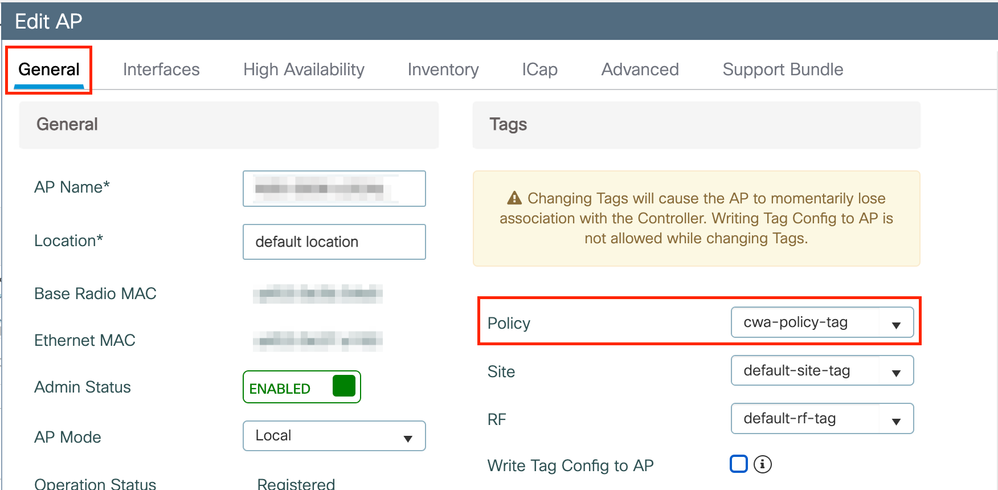

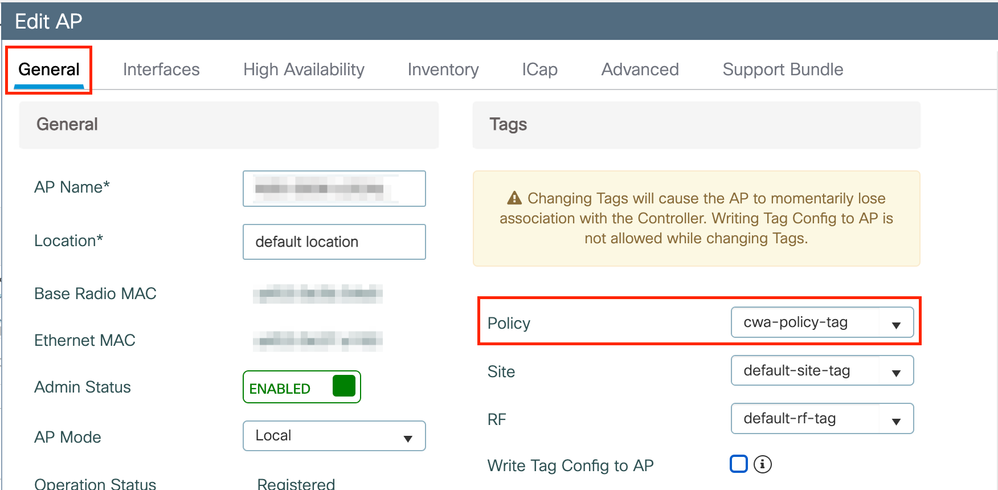

تعيين علامة السياسة

قم بتعيين علامة السياسة لنقاط الوصول المطلوبة.

GUI:

لتعيين العلامة إلى نقطة وصول واحدة، انتقل إلىConfiguration > Wireless > Access Points > AP Name > General Tags، وقم بتعيين المهمة المطلوبة، ثم انقرUpdate & Apply to Device.

ملاحظة: مدرك أنه بعد تغيير علامة السياسة على نقطة وصول، فإنها تفقد إرتباطها مع عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) طراز 9800 وتتحد مرة أخرى في غضون دقيقة واحدة تقريبا.

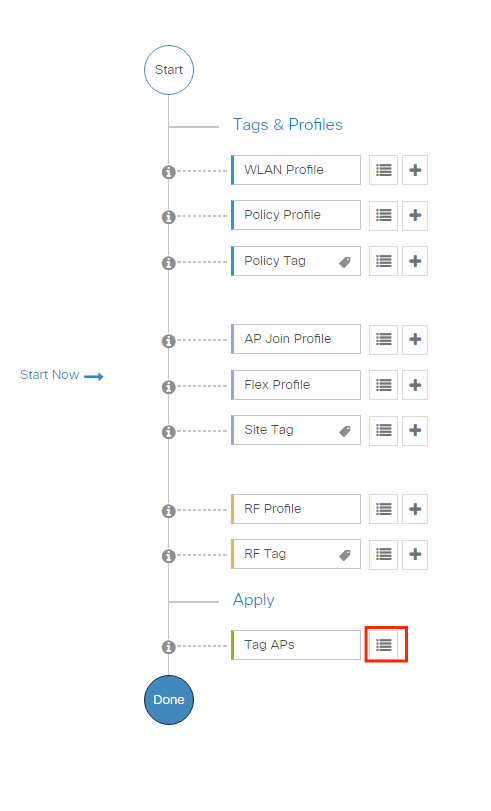

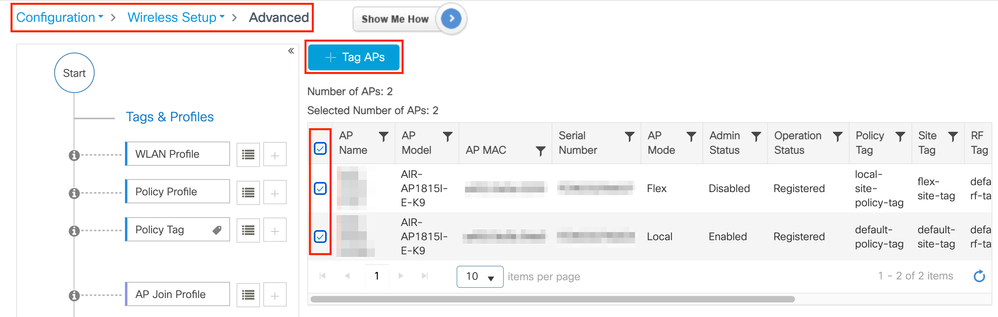

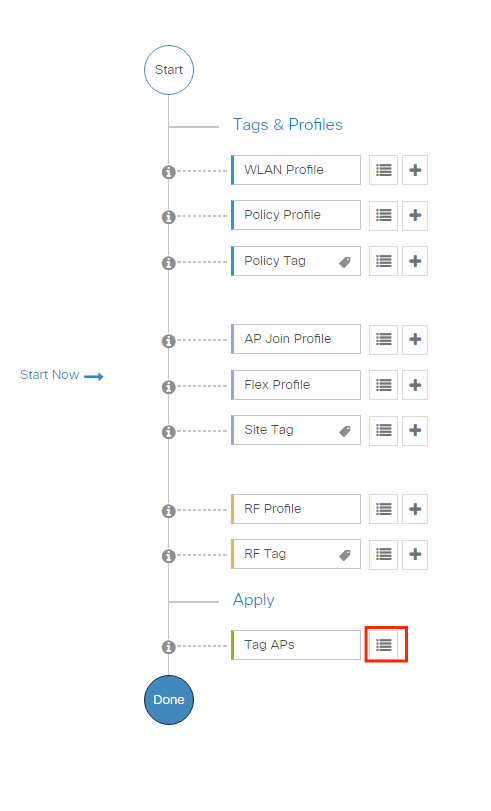

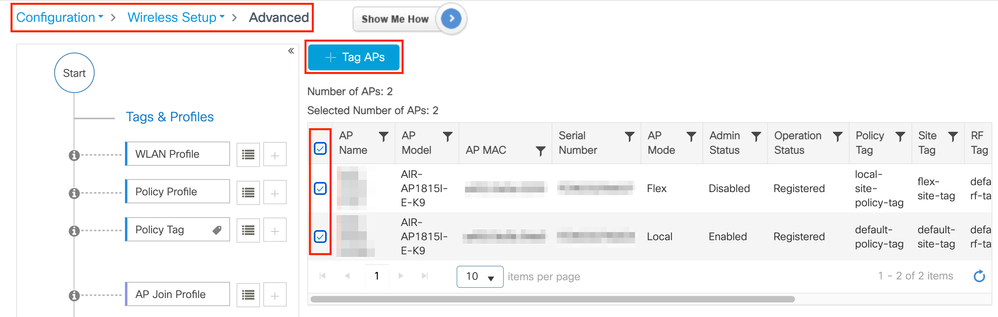

لتعيين نفس علامة النهج إلى نقاط وصول متعددة، انتقل إلىConfiguration > Wireless > Wireless Setup > Advanced > Start Now.

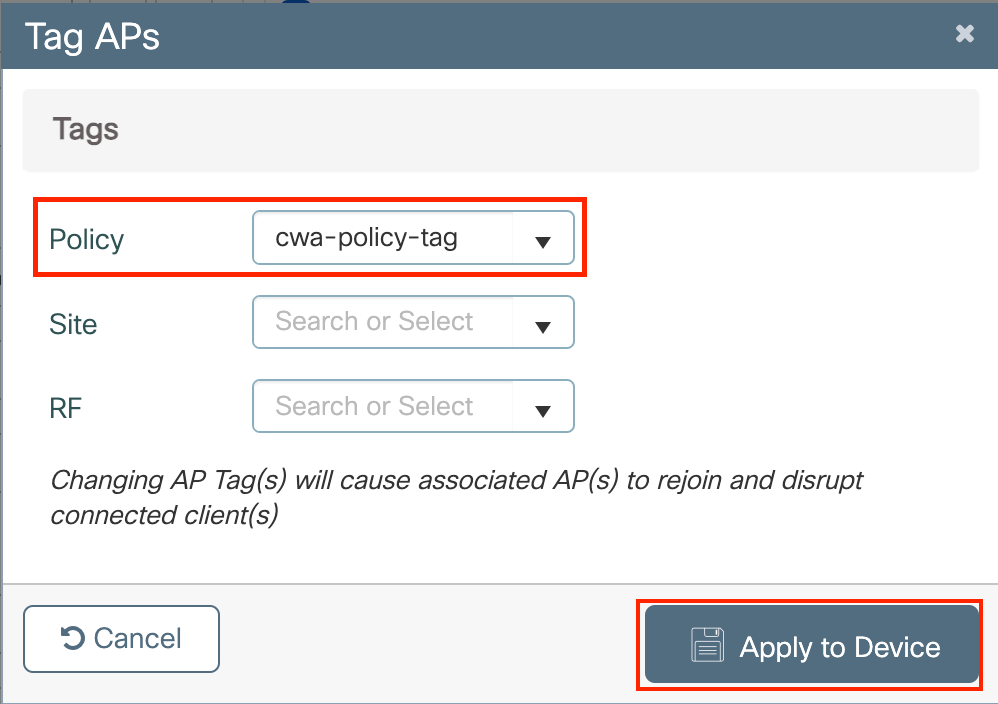

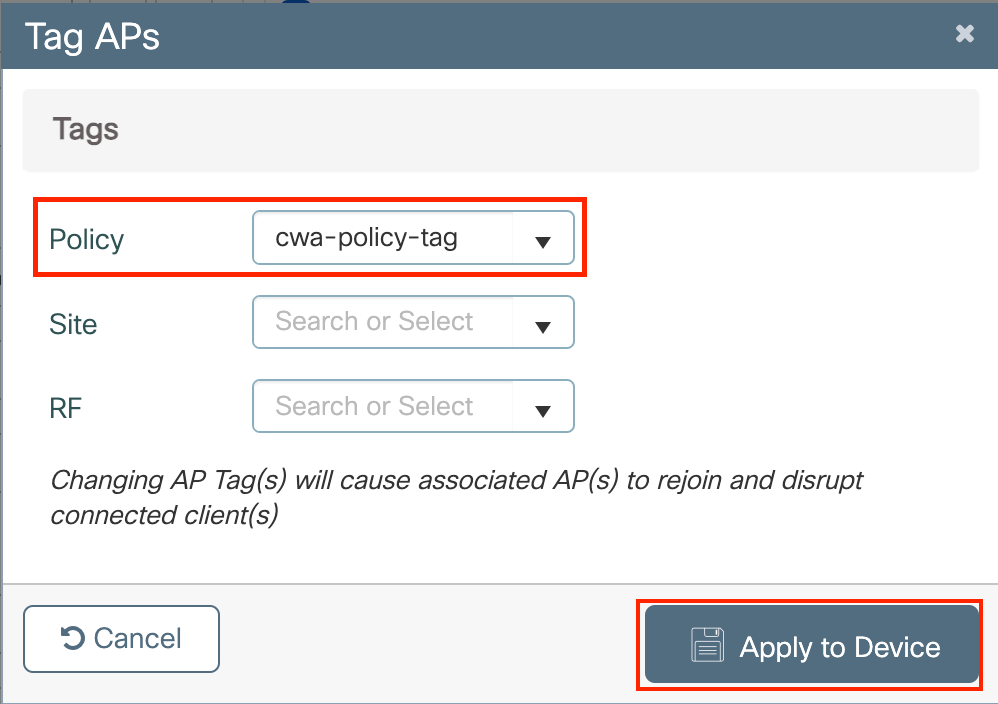

أختر نقاط الوصول التي تريد تعيين علامة التمييز لها وانقر+ Tag APsكما هو موضح في الصورة.

أختر علامة التمييز ذات اللون الأبيض وانقرSave & Apply to Deviceكما هو موضح في الصورة.

CLI:

# config t

# ap <ethernet-mac-addr>

# policy-tag <policy-tag-name>

# end

إعادة توجيه تكوين قائمة التحكم في الوصول (ACL)

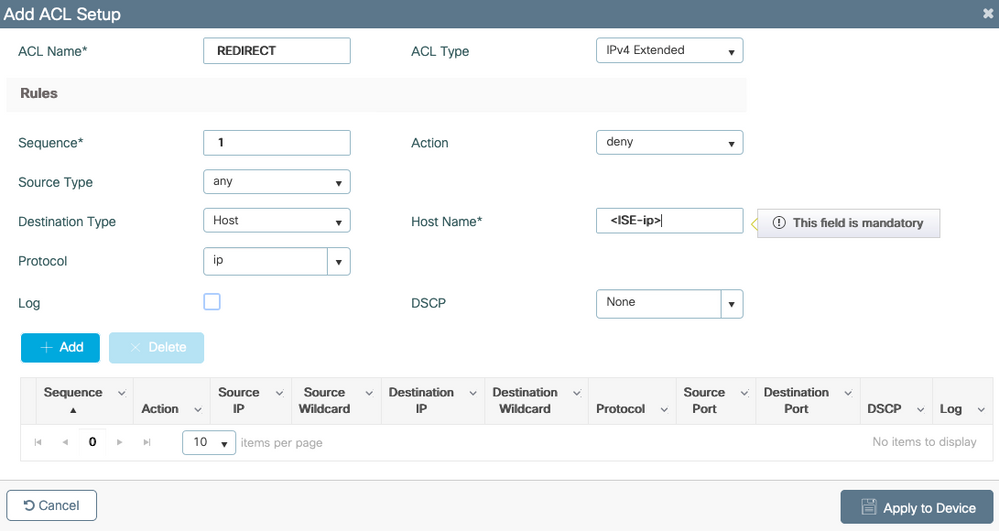

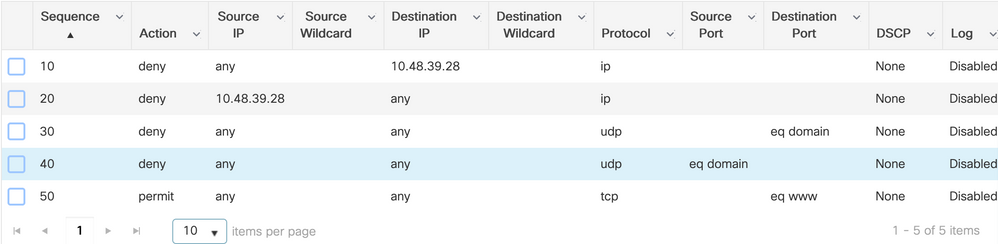

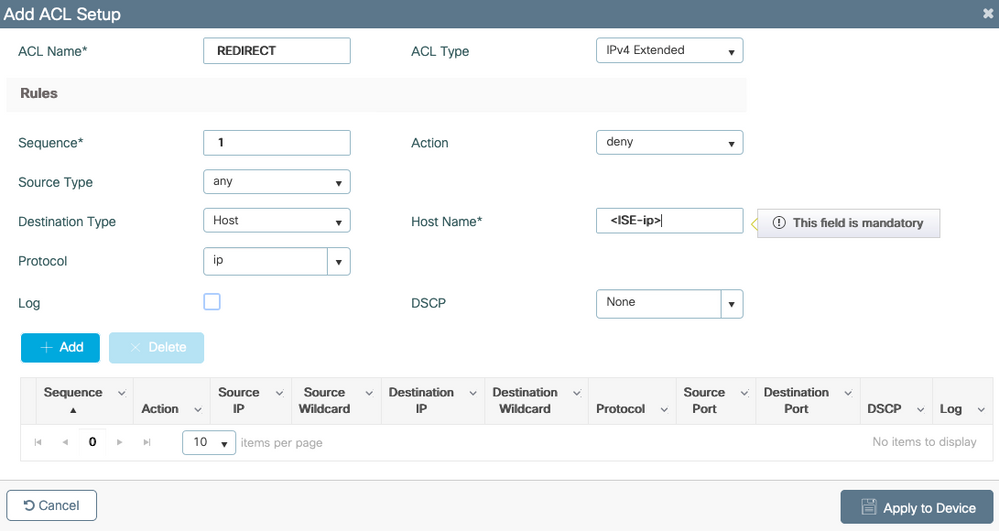

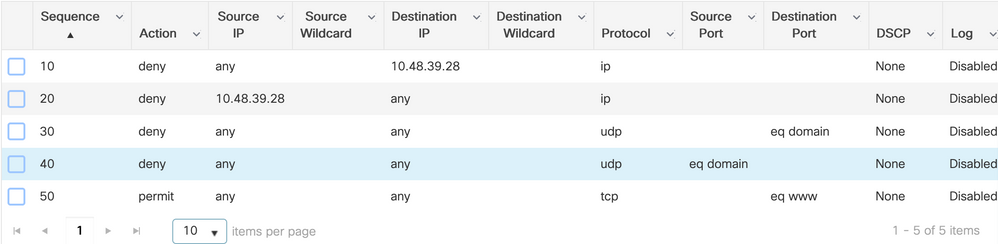

الخطوة 1. انتقل إلىConfiguration > Security > ACL > + Addلإنشاء قائمة تحكم في الوصول (ACL) جديدة.

أختر اسم لقائمة التحكم بالوصول (ACL)، وجعلهاIPv4 Extendedتكتب وتضيف كل قاعدة كتسلسل كما هو موضح في الصورة.

تحتاج إلى رفض حركة المرور إلى عُقد خدمة السياسة (PSN) لمحرك ISE وكذلك رفض DNS والسماح بالباقي. قائمة التحكم في الوصول (ACL) المعاد توجيهها هذه ليست قائمة تحكم في الوصول (ACL) أمنية ولكنها قائمة تحكم في الوصول إلى النقطة التي تحدد حركة المرور التي تنتقل إلى وحدة المعالجة المركزية (على التراخيص) لمزيد من المعالجة (مثل إعادة التوجيه) وما هي حركة المرور التي تبقى على مستوى البيانات (عند الرفض) وتجنب إعادة التوجيه (ولكن لا يتم إسقاطها بالضرورة).

يجب أن تبدو قائمة التحكم في الوصول (ACL) كما يلي (استبدل 10.48.39.28 بعنوان IP الخاص بك في هذا المثال):

في هذا المثال، قررنا السماح بجميع حركات المرور نحو عقدة ISE. وهذه ليست ممارسة عظيمة لأنها يمكن أن تتيح الوصول إلى واجهة إدارة نظام خدمات الهوية (ISE) للعملاء الضيوف. من الأفضل أن يقيد إلى الميناء 8443 أي يكون عادة الميناء يستعمل ب الضيف مدخل (رغم أن في بعض حالات محددة، آخر ميناء يستطيع كنت تضمنت).

تحتاج أيضا إلى رفض حركة مرور DNS (من المحتمل أن يكون فقط نحو IPs خادم DNS) و DHCP و NTP في حالات معينة.

ملاحظة: للحصول على قائمة التحكم في الوصول (ACL) لإعادة التوجيه، فكر فيdenyالإجراء على أنه إعادة توجيه رفض (عدم رفض حركة المرور)permitوالإجراء كإعادة توجيه مسموح. تنظر عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) فقط في حركة المرور التي يمكنها إعادة التوجيه (المنافذ 80 و 443 بشكل افتراضي).

CLI:

ip access-list extended REDIRECT

deny ip any host <ISE-IP>

deny ip host<ISE-IP> any

deny udp any any eq domain

deny udp any eq domain any

permit tcp any any eq 80

ملاحظة: إذا قمت بإنهاء قائمة التحكم في الوصولpermit ip any anyباستخدام تصريح يركز على المنفذ 80، فإن عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) يعمل أيضا على إعادة توجيه HTTPS، وهو غالبا ما يكون غير مرغوب فيه لأنه يتعين عليه توفير شهادته الخاصة ويقوم دائما بإنشاء انتهاك لشهادة. هذا هو الاستثناء من البيان السابق الذي يقول أنك لا تحتاج إلى شهادة على عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) في حالة CWA: تحتاج إلى واحد إذا تم تمكين اعتراض HTTPS ولكنه لا يعتبر صالحا على أية حال.

يمكنك تحسين قائمة التحكم في الوصول (ACL) من خلال الإجراء لرفض منفذ الضيف 8443 فقط إلى خادم ISE.

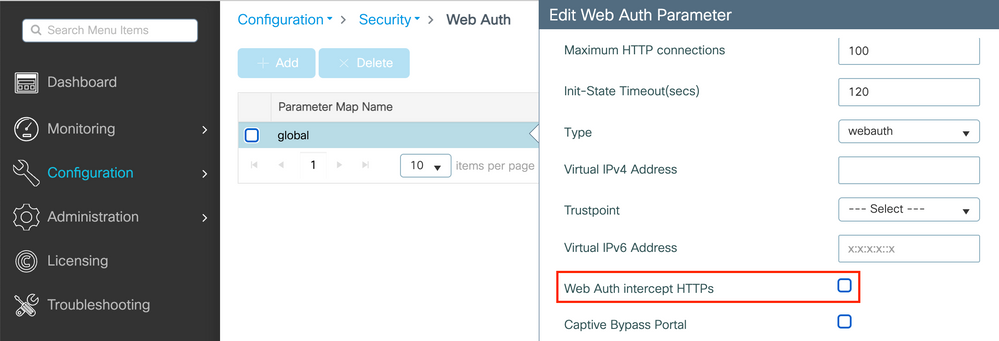

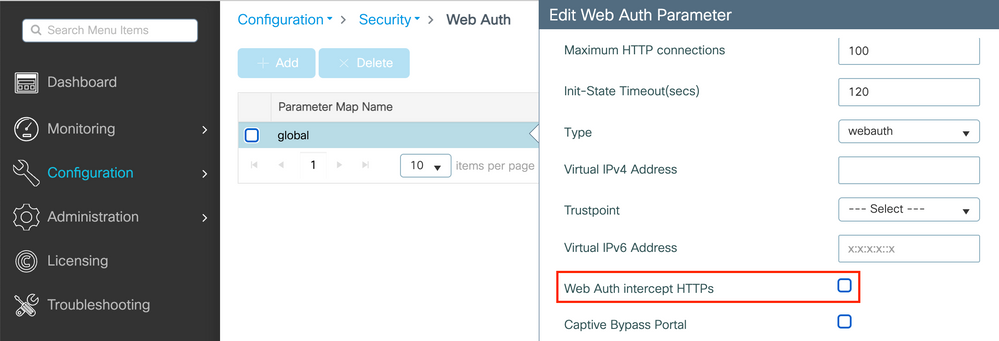

تمكين إعادة التوجيه ل HTTP أو HTTPS

يتم ربط تكوين مدخل مسؤول الويب بتكوين مدخل مصادقة الويب ويجب أن يستمع على المنفذ 80 لإعادة التوجيه. لذلك، يجب تمكين HTTP حتى تعمل إعادة التوجيه بشكل صحيح. يمكنك إما إختيار تمكينه بشكل عام (باستخدام الأمرip http server) أو يمكنك تمكين HTTP للوحدة النمطية لمصادقة الويب فقط (باستخدام الأمرwebauth-http-enableأسفل خريطة المعلمة).

ملاحظة: تحدث إعادة توجيه حركة مرور HTTP داخل CAPWAP، حتى في حالة التحويل المحلي ل FlexConnect. بما أن هو ال WLC يقوم بعمل الاعتراض، ال ap يرسل ال HTTP(s) ربط داخل ال capwap نفق ويستلم ال redirection من ال WLC إلى الخلف في CAPWAP

إذا كنت ترغب في إعادة التوجيه عند محاولة الوصول إلى عنوان URL ل HTTPS، فقم بإضافة الأمرintercept-https-enableأسفل خريطة المعلمة ولكن لاحظ أن هذا ليس التكوين الأمثل، وأنه يؤثر على وحدة المعالجة المركزية الخاصة بوحدة التحكم في الشبكة المحلية اللاسلكية (WLC) ويولد أخطاء في الشهادة على أية حال:

parameter-map type webauth global

type webauth

intercept-https-enable

trustpoint xxxxx

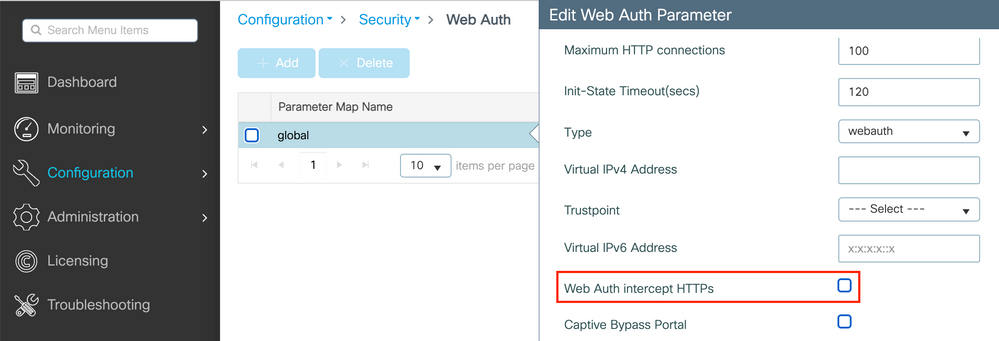

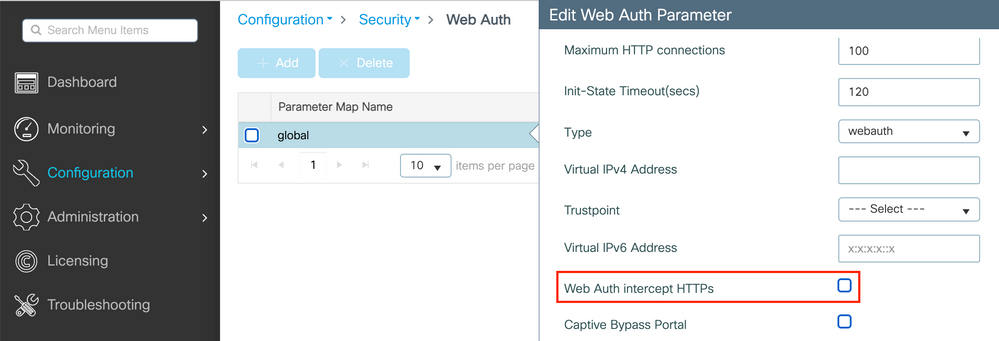

أنت يستطيع أيضا فعلت ذلك عبر ال gui مع الخيار 'Web Auth يعترض HTTPS'تدقيق في المعلمة خريطة (Configuration > Security > Web Auth).

ملاحظة: وبشكل افتراضي، تستخدم المستعرضات موقع ويب HTTP لبدء عملية إعادة التوجيه، إذا كانت هناك حاجة إلى إعادة توجيه HTTPS، فيجب التحقق من اعتراض مصادقة الويب HTTPS؛ ومع ذلك، لا يوصى بإجراء هذا التكوين لأنه يزيد من إستخدام وحدة المعالجة المركزية (CPU).

تكوين ISE

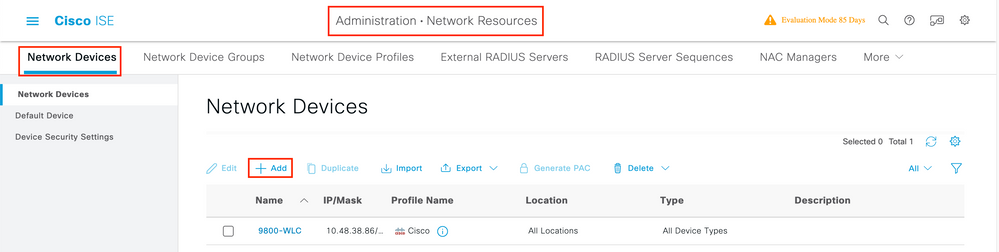

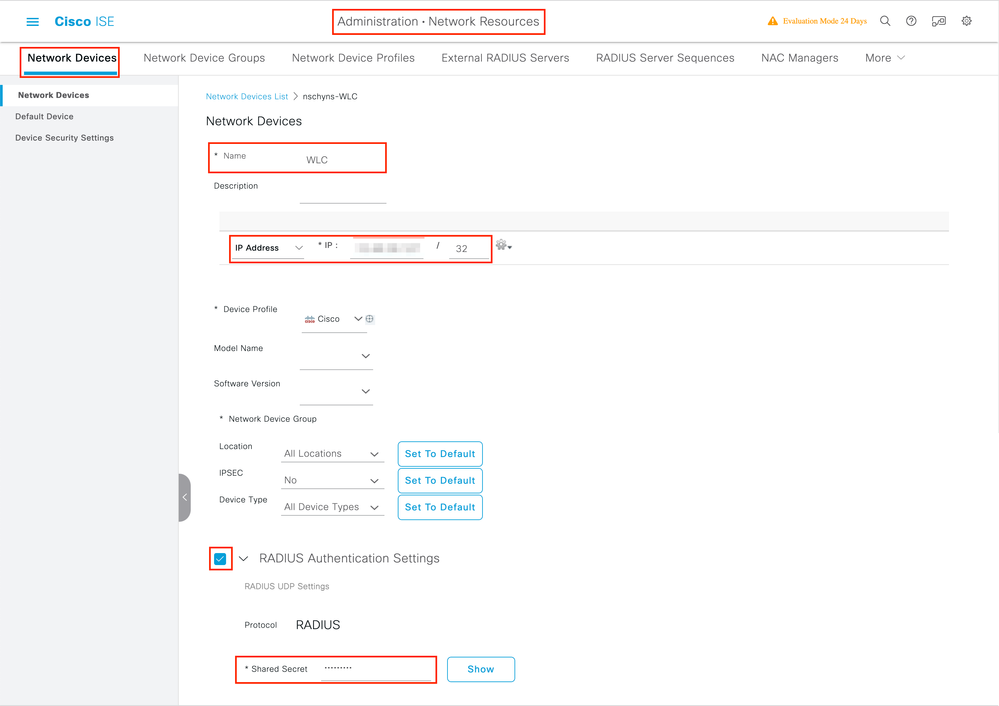

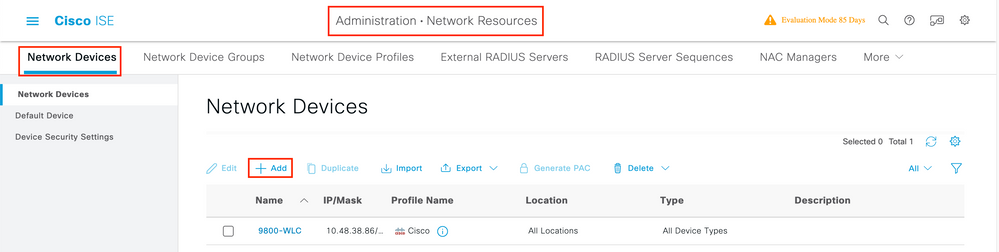

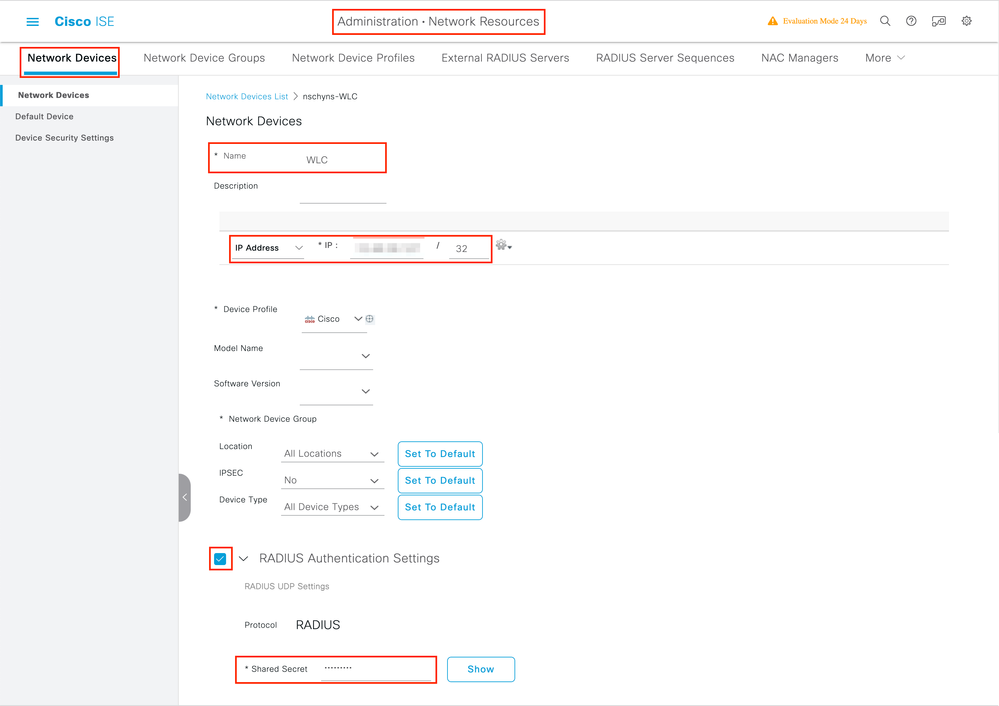

إضافة 9800 WLC إلى محرك خدمات كشف الهوية (ISE)

الخطوة 1. افتح وحدة تحكم ISE وانتقل إلىAdministration > Network Resources > Network Devices > Add

الخطوة 2. قم بتكوين جهاز الشبكة.

وبشكل إختياري، يمكن أن يكون اسم طراز محدد أو إصدار برنامج أو وصف محدد، وتعيين مجموعات أجهزة الشبكة استنادا إلى أنواع الأجهزة أو الموقع أو أدوات التحكم في الشبكة المحلية اللاسلكية (WLC).

يماثل عنوان IP هنا واجهة WLC التي ترسل طلبات المصادقة. بشكل افتراضي، تكون هي واجهة الإدارة كما هو موضح في الصورة:

لمزيد من المعلومات حول مجموعات أجهزة الشبكة، راجع فصل دليل مسؤول ISE: إدارة أجهزة الشبكة: ISE - مجموعات أجهزة الشبكة.

إنشاء مستخدم جديد على ISE

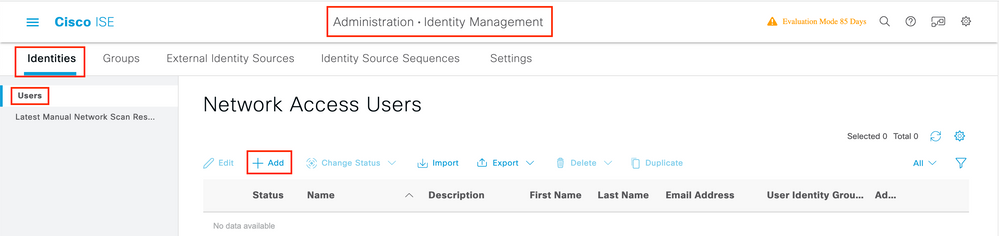

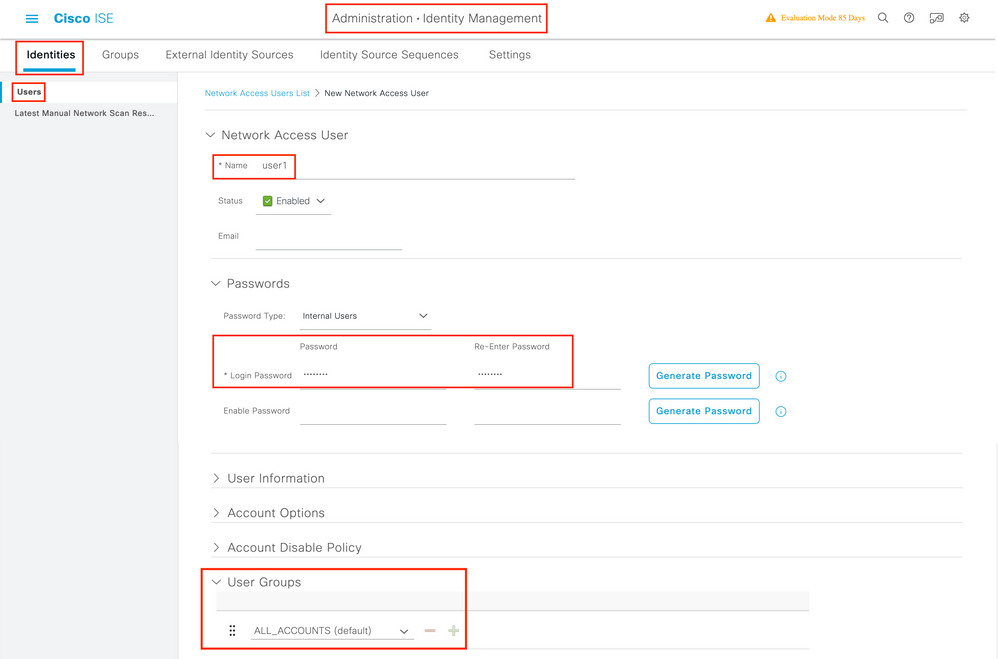

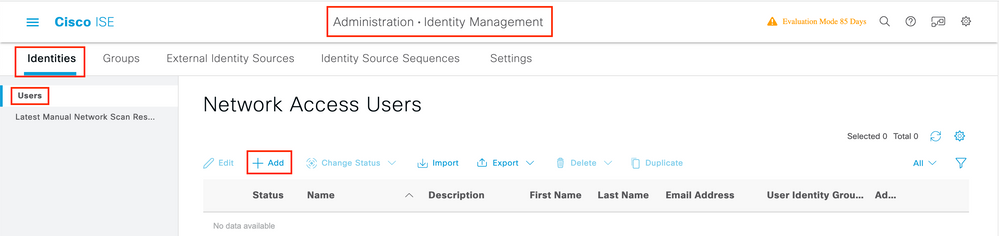

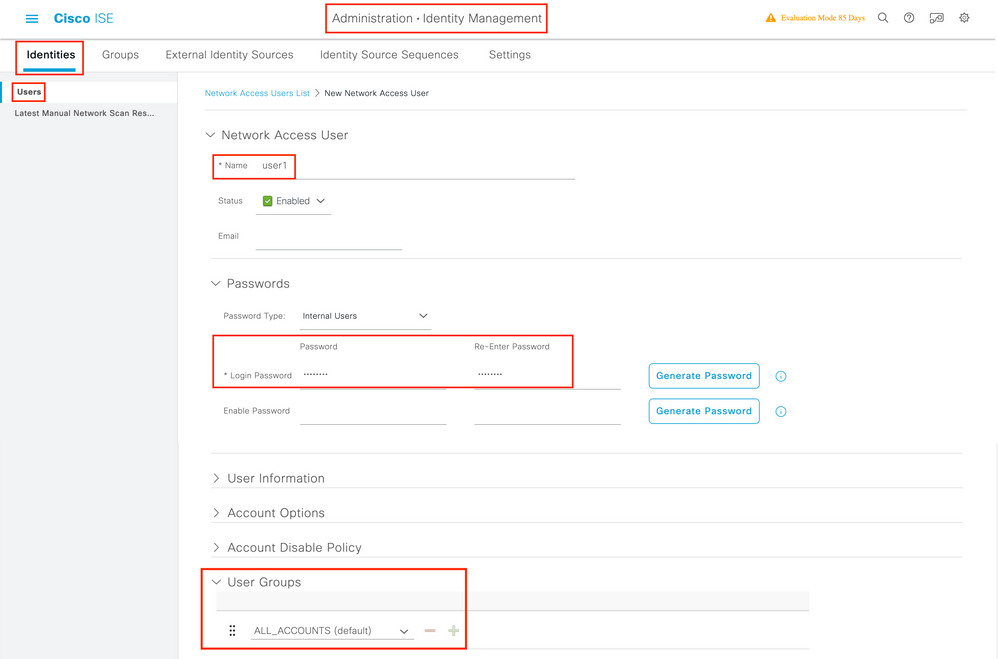

الخطوة 1. انتقل إلىAdministration > Identity Management > Identities > Users > Addكما هو موضح في الصورة.

الخطوة 2. إدخال المعلومات

في هذا المثال، ينتمي هذا المستخدم إلى مجموعة تسمىALL_ACCOUNTSولكن يمكن ضبطها حسب الحاجة، كما هو موضح في الصورة.

إنشاء ملف تعريف التفويض

ملف تعريف النهج هو النتيجة المعينة لعميل استنادا إلى المعلمات الخاصة به (مثل عنوان MAC وبيانات الاعتماد وشبكة WLAN المستخدمة وما إلى ذلك). يمكنه تعيين إعدادات معينة مثل شبكة المنطقة المحلية الظاهرية (VLAN) وقوائم التحكم في الوصول (ACL) وإعادة توجيه محدد موقع الموارد الموحد (URL) وما إلى ذلك.

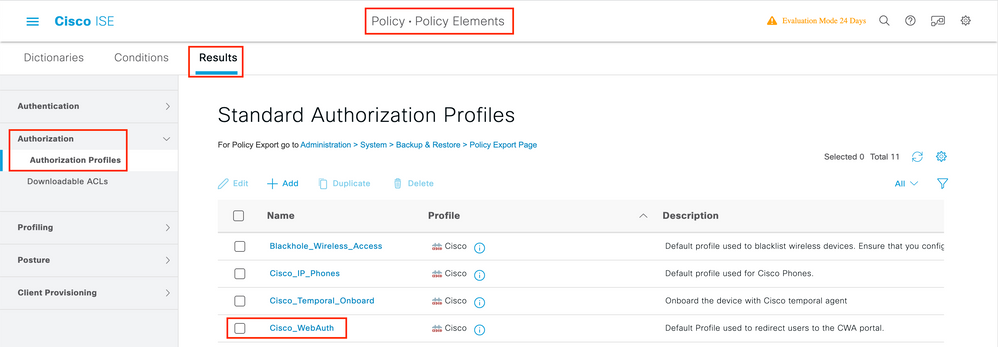

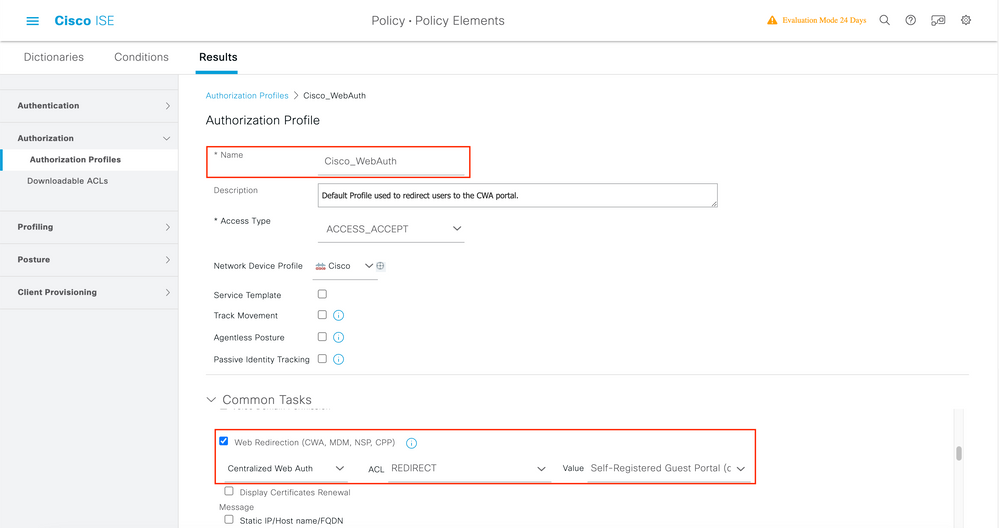

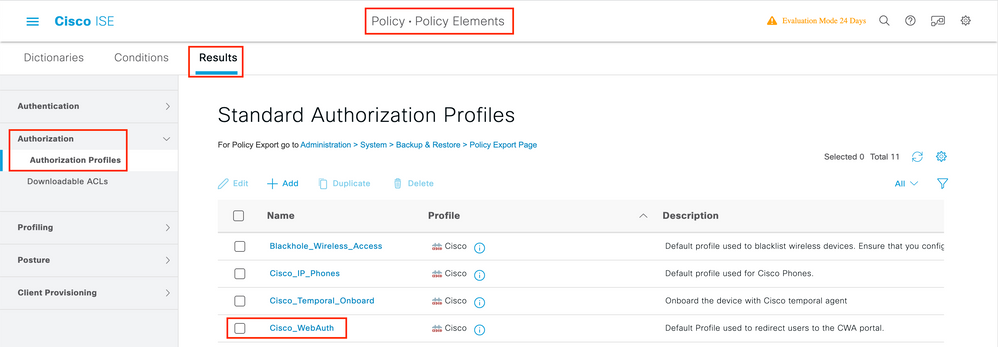

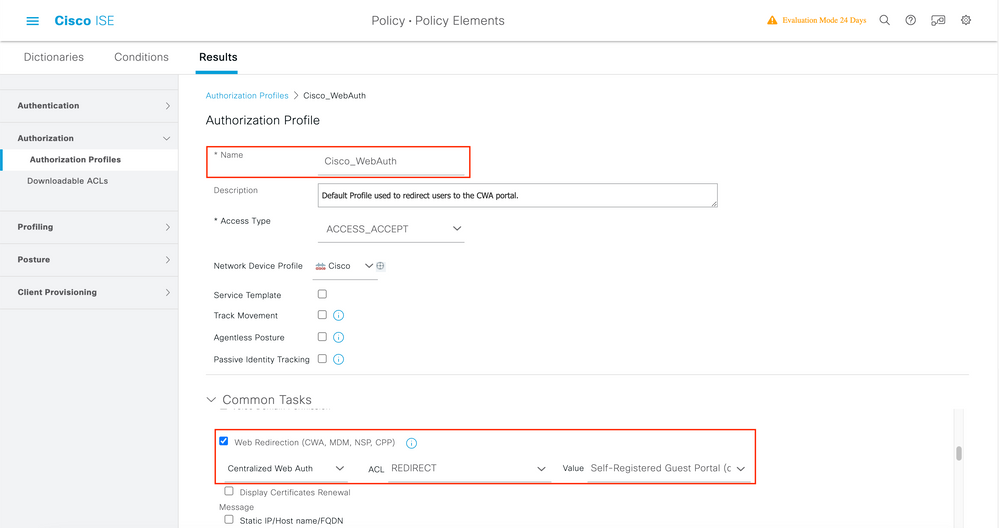

لاحظ أنه في الإصدارات الحديثة من ISE، توجد نتيجة تفويض Cisco_Webauth بالفعل. الآن يمكنك تحريره لتعديل اسم قائمة التحكم في الوصول (ACL) لإعادة التوجيه لمطابقة ما قمت بتكوينه على WLC.

الخطوة 1. انتقل إلىPolicy > Policy Elements > Results > Authorization > Authorization Profiles. انقرaddلإنشاء النتيجة الافتراضية الخاصة بك أوCisco_Webauthتحريرها.

الخطوة 2. أدخل معلومات إعادة التوجيه. تأكد من أن اسم قائمة التحكم في الوصول (ACL) هو نفسه الذي تم تكوينه على عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) طراز 9800.

تكوين قاعدة المصادقة

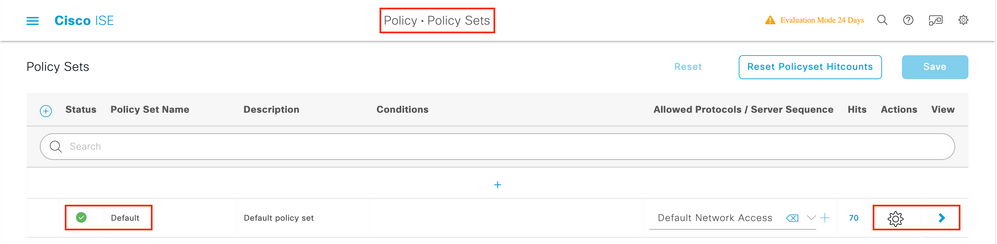

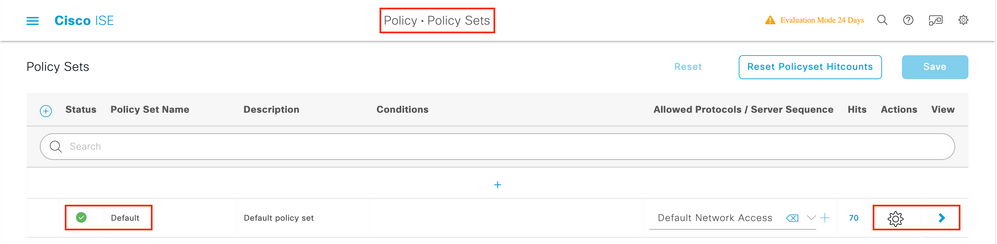

الخطوة 1. تحدد مجموعة السياسات مجموعة من قواعد المصادقة والتفويض. لإنشاء واحدة، انتقل إلىPolicy > Policy SetsInsert new row or click the blue arrow on the right to choose the defaut Policy Set.

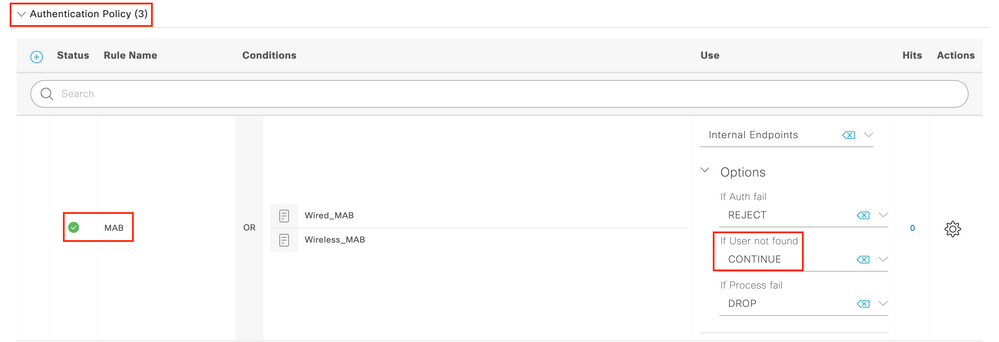

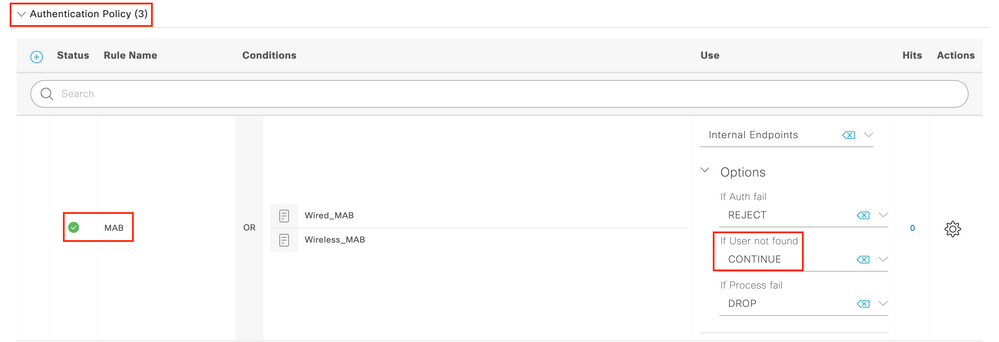

الخطوة 2. توسيعAuthenticationالنهج. للقاعدةMAB(مطابقة على MAB سلكي أو لاسلكي)، مددتOptions، واخترت الخيارCONTINUEفي حالة كنت ترى 'إذا لم يوجد المستخدم'.

الخطوة 3. انقرSaveلحفظ التغييرات.

تكوين قواعد المصادقة

قاعدة التفويض هي القاعدة المسؤولة لتحديد أي نتيجة الأذونات (أي ملف تعريف تفويض) التي يتم تطبيقها على العميل.

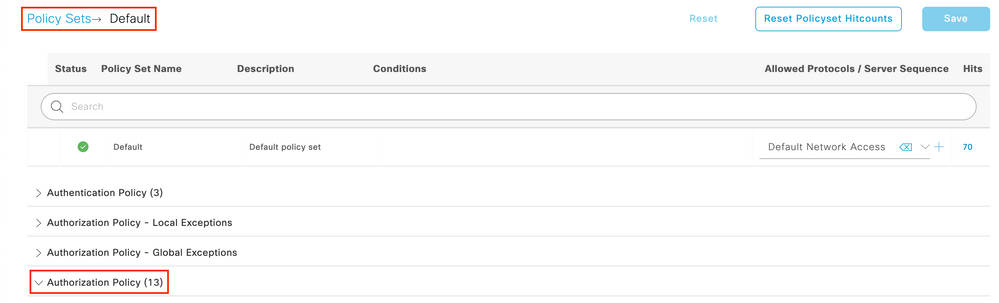

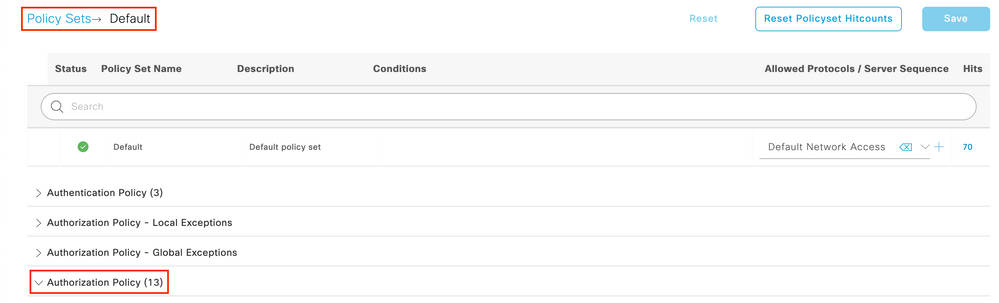

الخطوة 1. في نفس صفحة مجموعة النهج، قم بإغلاقAuthentication PolicyوتوسيعAuthorziation Policyكما هو موضح في الصورة.

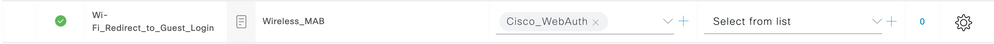

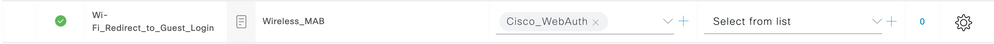

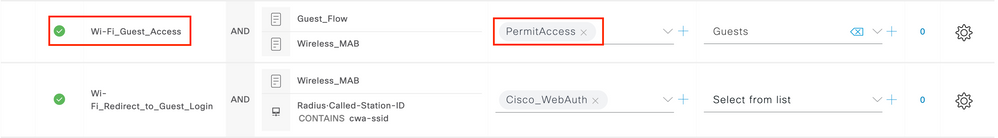

الخطوة 2. تبدأ إصدارات ISE الأخيرة بقاعدة تم إنشاؤها مسبقا تسمىWifi_Redirect_to_Guest_Loginوالتي تتطابق غالبا مع إحتياجاتنا. قم بتشغيل علامة الرمادي الموجودة على اليسار إلىenable.

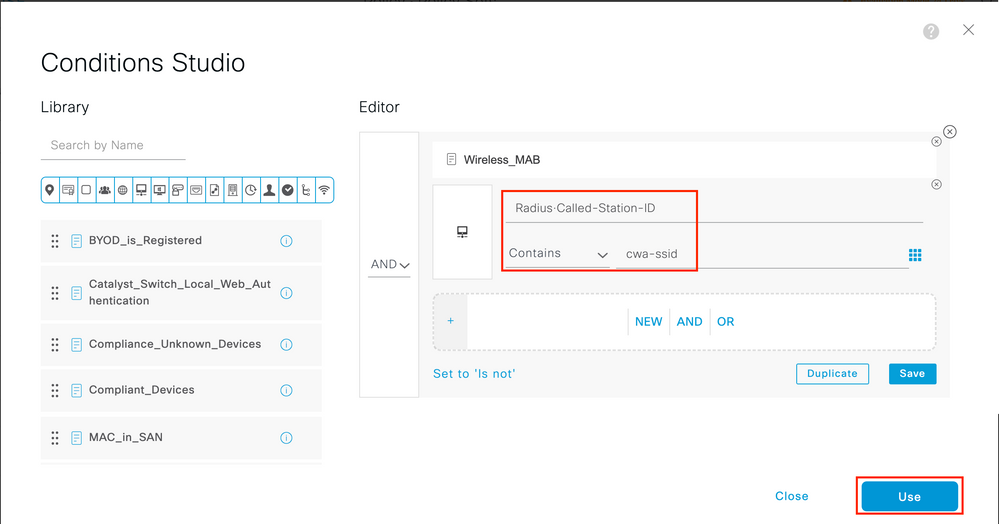

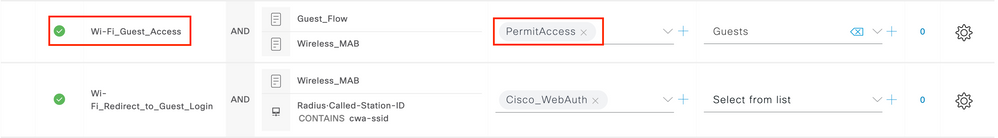

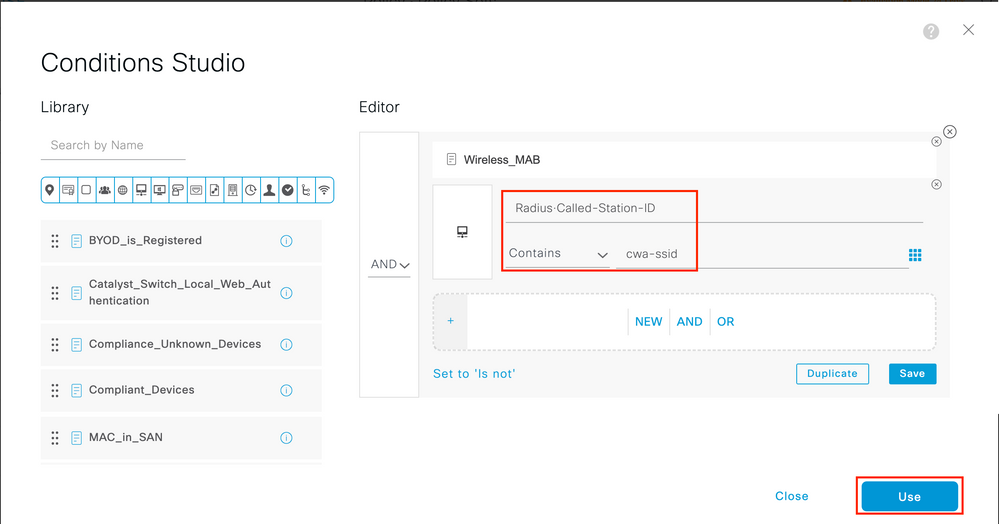

الخطوة 3. تطابق هذه القاعدة Wireless_MAB فقط وتعيد سمات إعادة توجيه مصادقة الويب المركزية (CWA). الآن، يمكنك إختياريا إضافة التفاف صغير وجعله يطابق SSID المحدد فقط. أختر الشرط (Wireless_MAB اعتبارا من الآن) لإظهار الشرط Studio. قم بإضافة شرط إلى اليمين واخترRadiusالقاموس باستخدام السمةCalled-Station-ID. اجعله يتطابق مع اسم SSID الخاص بك. قم بالتدقيق باستخدامUseالموجود بأسفل الشاشة كما هو موضح في الصورة.

الخطوة 4. تحتاج الآن إلى قاعدة ثانية، معرفة بأولوية أعلى، تطابقGuest Flowالشرط لإرجاع تفاصيل الوصول إلى الشبكة بمجرد مصادقة المستخدم على المدخل. يمكنك إستخدام القاعدة التيWifi Guest Accessيتم إنشاؤها مسبقا أيضا بشكل افتراضي على إصدارات ISE الأخيرة. سيكون عليك حينئذٍ فقط تمكين القاعدة بوضع علامة خضراء على اليسار. يمكنك إرجاع PermitAccess الافتراضي أو تكوين قيود قائمة الوصول الأكثر دقة.

الخطوة 5. حفظ القواعد.

انقرSaveأسفل القواعد.

نقاط الوصول إلى مبدلات Flexconnect المحلية فقط

ماذا لو كانت لديك شبكات WLAN ونقاط الوصول إلى مبدلات Flexconnect المحلية؟ الأقسام السابقة لا تزال صالحة. ومع ذلك، فأنت بحاجة إلى خطوة إضافية من أجل دفع قائمة التحكم في الوصول (ACL) لإعادة التوجيه إلى نقاط الوصول (AP) مسبقا.

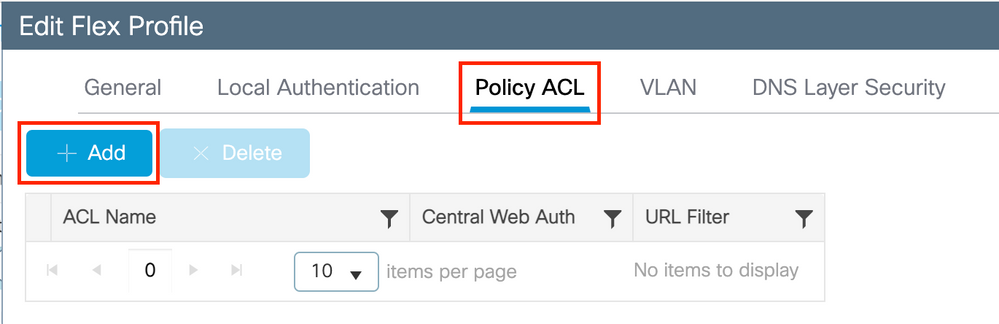

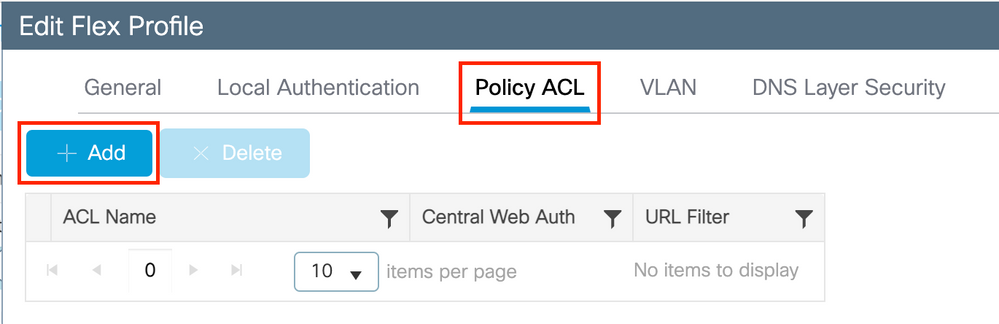

انتقل إلىConfiguration > Tags & Profiles > Flexواختر ملف تعريف Flex. بعد ذلك، انتقل إلىPolicy ACLعلامة التبويب.

انقرAddكما هو موضح في الصورة.

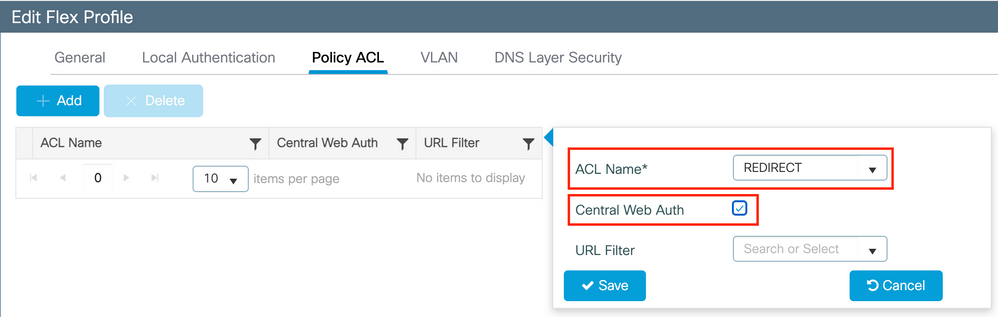

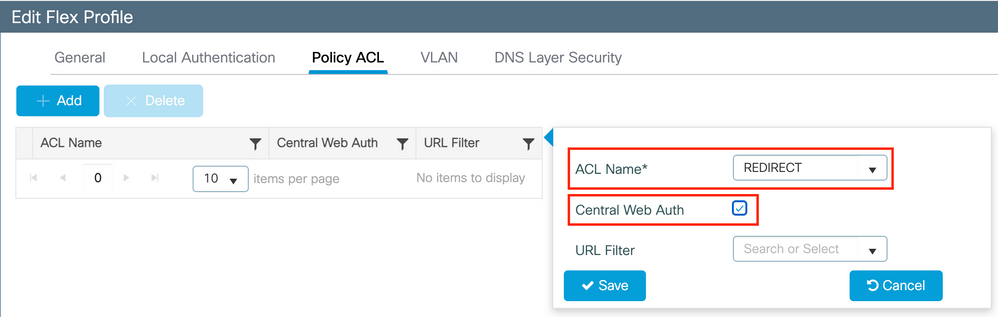

أختر اسم قائمة التحكم في الوصول (ACL) المعاد توجيهه وقم بتمكين المصادقة المركزية للويب. يعكس خانة الاختيار هذه قائمة التحكم في الوصول (ACL) تلقائيا على نقطة الوصول نفسها (وذلك لأن عبارة 'deny' تعني 'لا تقم بإعادة التوجيه إلى هذا IP' على عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) في Cisco IOS XE. غير أن بيان "الرفض" يعني العكس على الأسوشيتد برس. لذا، فإن خانة الاختيار هذه تقوم تلقائيا بتبديل جميع التصاريح ورفضها عندما تقوم بالدفع إلى نقطة الوصول. يمكنك التحقق من ذلك باستخدام واجهة سطر أوامرshow ip access list(CLI) لنقطة الوصول (AP).

ملاحظة: في سيناريو التحويل المحلي ل FlexConnect، يجب أن تذكر قائمة التحكم في الوصول (ACL) بشكل خاص عبارات الإرجاع (وهو ما لا يكون مطلوبا بالضرورة في الوضع المحلي)، لذلك تأكد من أن جميع قواعد قائمة التحكم في الوصول (ACL) لديك تغطي كلا من طرق حركة المرور (إلى واجهة سطر الأوامر (ISE) ومنه على سبيل المثال).

لا تنس أن تضربSaveثمUpdate and apply to the device.

الشهادات

لجعل العميل يثق بشهادة مصادقة الويب، لا يلزم تثبيت أي شهادة على عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) حيث إن الشهادة الوحيدة المقدمة هي شهادة ISE (التي يجب أن تكون موثوق بها من قبل العميل).

التحقق من الصحة

يمكنك استخدام هذه الأوامر للتحقق من التكوين الحالي.

# show run wlan

# show run aaa

# show aaa servers

# show ap config general

# show ap name <ap-name> config general

# show ap tag summary

# show ap name <AP-name> tag detail

# show wlan { summary | id | nme | all }

# show wireless tag policy detailed <policy-tag-name>

# show wireless profile policy detailed <policy-profile-name>

هنا الجزء ذو الصلة من تكوين عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) الذي يماثل هذا المثال:

aaa new-model

!

aaa authorization network CWAauthz group radius

aaa accounting identity CWAacct start-stop group radius

!

aaa server radius dynamic-author

client <ISE-IP> server-key cisco123

!

aaa session-id common

!

!

radius server ISE-server

address ipv4 <ISE-IP> auth-port 1812 acct-port 1813

key cisco123

!

!

wireless aaa policy default-aaa-policy

wireless cts-sxp profile default-sxp-profile

wireless profile policy default-policy-profile

aaa-override

nac

vlan 1416

no shutdown

wireless tag policy cwa-policy-tag

wlan cwa-ssid policy default-policy-profile

wlan cwa-ssid 4 cwa-ssid

mac-filtering CWAauthz

no security ft adaptive

no security wpa

no security wpa wpa2

no security wpa wpa2 ciphers aes

no security wpa akm dot1x

no shutdown

ip http server (or "webauth-http-enable" under the parameter map)

ip http secure-server

استكشاف الأخطاء وإصلاحها

نقاط الاهتمام

لا ينصح بإجراء تعيين شبكة VLAN في قبول وصول RADIUS النهائي عندما تكون المصادقة ناجحة. لا تتضمن بنية الشبكة المحلية اللاسلكية (WLC) والبنى الأساسية للشبكة وسائل جيدة لضمان تجديد العميل لعنوان IP الخاص به وبالتالي فأنت عرضة لسوء سلوك عشوائي وفقا لأجهزة العميل في شبكتك. من الأفضل لك تصميم قائمة تحكم في الوصول (ACL) مقيدة عندما لا يتجاوز العميل المصادقة بعد الكتابة فوقها باستخدام قائمة تحكم في الوصول (ACL) مناسبة لكل مستخدم بمجرد نجاح المصادقة.

قائمة التحقق

- تأكد من اتصال العميل وعنوان IP صالح وحصوله عليه.

- إذا لم تكن عملية إعادة التوجيه تلقائية، فافتح المستعرض وحاول إستخدام عنوان IP عشوائي. على سبيل المثال، 10.0.0.1. إذا عملت إعادة التوجيه، من الممكن أن تكون لديك مشكلة في تحليل DNS. تحقق من توفر خادم DNS صالح لديك عبر DHCP ومن قدرته على حل أسماء المضيف.

- تأكد من أن لديك الأمر

ip http serverالذي تم تكوينه لإعادة التوجيه على HTTP للعمل. يتم ربط تكوين مدخل مسؤول الويب بتكوين مدخل مصادقة الويب ويلزم إدراجه على المنفذ 80 لإعادة التوجيه. يمكنك إما إختيار تمكينه بشكل عام (باستخدام الأمرip http server) أو يمكنك تمكين HTTP للوحدة النمطية لمصادقة الويب فقط (باستخدام الأمرwebauth-http-enableأسفل خريطة المعلمة).

- إذا لم تتم إعادة توجيهك عند محاولة الوصول إلى عنوان URL ل HTTPS وهو مطلوب، فتحقق بعد ذلك من أن لديك الأمر

intercept-https-enableأسفل خريطة المعلمات:

parameter-map type webauth global

type webauth

intercept-https-enable

trustpoint xxxxx

أنت يستطيع أيضا فحصت عن طريق ال gui أن أنت تتلقى الخيار Web Auth يعترض HTTPS' فحصت في المعلمة خريطة:

دعم منفذ الخدمة ل RADIUS

تحتوي وحدة التحكم اللاسلكية Cisco Catalyst 9800 Series على منفذ خدمة يشار إليه باسمGigabitEthernet 0المنفذ. اعتبارا من الإصدار 17.6.1، يتم دعم RADIUS (الذي يتضمن CoA) من خلال هذا المنفذ.

إذا كنت ترغب في إستخدام منفذ الخدمة ل RADIUS، فأنت بحاجة إلى هذا التكوين:

aaa server radius dynamic-author

client 10.48.39.28 vrf Mgmt-intf server-key cisco123

interface GigabitEthernet0

vrf forwarding Mgmt-intf

ip address x.x.x.x x.x.x.x

!if using aaa group server:

aaa group server radius group-name

server name nicoISE

ip vrf forwarding Mgmt-intf

ip radius source-interface GigabitEthernet0

تجميع تصحيح الأخطاء

يوفر WLC 9800 إمكانات التتبع الدائمة. وهذا يضمن تسجيل جميع الأخطاء المتعلقة باتصال العميل والتحذيرات ورسائل مستوى الإشعار بشكل مستمر، كما يمكنك عرض السجلات الخاصة بحادثة أو حالة فشل بعد حدوثها.

ملاحظة: يمكنك الرجوع بضع ساعات إلى عدة أيام في السجلات ولكنها تعتمد على حجم السجلات التي تم إنشاؤها.

لعرض المسارات التي تم تجميعها بواسطة 9800 WLC بشكل افتراضي، يمكنك الاتصال عبر SSH/Telnet ب 9800 WLC وإجراء هذه الخطوات (تأكد من تسجيل الجلسة إلى ملف نصي).

خطوة 1. فحصت ال WLC الوقت حالي لذلك أنت يستطيع تتبعت السجل في الوقت back to عندما الإصدار حدث.

# show clock

الخطوة 2. قم بتجميع syslog من المخزن المؤقت ل WLC أو syslog الخارجي كما هو موضح بواسطة تكوين النظام. يوفر ذلك طريقة عرض سريعة لسلامة النظام والأخطاء إن وجدت.

# show logging

الخطوة 3. تحقق من تمكين أي شروط لتصحيح الأخطاء.

# show debugging

Cisco IOS XE Conditional Debug Configs:

Conditional Debug Global State: Stop

Cisco IOS XE Packet Tracing Configs:

Packet Infra debugs:

Ip Address Port

------------------------------------------------------|----------

ملاحظة: إذا رأيت أي شرط مسرود، هذا يعني أن التتبع يتم تسجيله إلى مستوى تصحيح الأخطاء لجميع العمليات التي تواجه الشروط الممكنة (عنوان MAC، عنوان IP، وهكذا). وهذا يزيد من حجم السجلات. لذلك، يوصى بمسح جميع الشروط عندما لا تقوم بتصحيح الأخطاء بشكل فعال.

الخطوة 4. بافتراض عدم إدراج عنوان MAC تحت الاختبار كشرط في الخطوة 3.، قم بتجميع آثار مستوى الإشعار التي تظهر دائما لعنوان MAC المحدد.

# show logging profile wireless filter { mac | ip } { <aaaa.bbbb.cccc> | <a.b.c.d> } to-file always-on-<FILENAME.txt>

يمكنك إما عرض المحتوى على الجلسة أو يمكنك نسخ الملف إلى خادم TFTP خارجي.

# more bootflash:always-on-<FILENAME.txt>

or

# copy bootflash:always-on-<FILENAME.txt> tftp://a.b.c.d/path/always-on-<FILENAME.txt>

التصحيح الشرطي والتتبع النشط اللاسلكلي

إذا لم تمنحك المسارات الدائمة معلومات كافية لتحديد مشغل المشكلة قيد التحقيق، يمكنك تمكين تصحيح الأخطاء المشروط والتقاط تتبع Radio Active (RA)، الذي يوفر تتبع مستوى تصحيح الأخطاء لجميع العمليات التي تتفاعل مع الشرط المحدد (عنوان MAC للعميل في هذه الحالة). لتمكين تصحيح الأخطاء المشروط، استمر في هذه الخطوات.

الخطوة 5. تأكد من عدم تمكين شروط تصحيح الأخطاء.

# clear platform condition all

الخطوة 6. قم بتمكين شرط التصحيح لعنوان MAC اللاسلكي الخاص بالعميل الذي تريد مراقبته.

تبدأ هذه الأوامر بمراقبة عنوان mac المتوفر لمدة 30 دقيقة (1800 ثانية). يمكنك زيادة هذا الوقت اختياريًا حتى 2085978494 ثانية.

# debug wireless mac <aaaa.bbbb.cccc> {monitor-time <seconds>}

ملاحظة: من أجل مراقبة أكثر من عميل واحد في كل مرة، قم بتشغيل الأمر debug wireless mac

لكل عنوان MAC.

ملاحظة: لا ترى إخراج نشاط العميل على جلسة العمل الطرفية، حيث يتم تخزين كل شيء مؤقتا داخليا لعرضه لاحقا.

الخطوة 7'. قم بإعادة إنتاج المشكلة أو السلوك الذي تريد مراقبته.

الخطوة 8. إيقاف عمليات التصحيح إذا ظهرت المشكلة مرة أخرى قبل انتهاء وقت المراقبة الافتراضية أو المكونة.

# no debug wireless mac <aaaa.bbbb.cccc>

ما إن انقضى وقت المدرب أو ال debug لاسلكي يكون، ال 9800 WLC يلد مبرد محلي مع الإسم:

ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log

الخطوة 9. قم بتجميع ملف نشاط عنوان mac. يمكنك إما نسخra trace .logالمخرجات إلى خادم خارجي أو عرضها مباشرة على الشاشة.

التحقق من اسم ملف تتبع مسار RA.

# dir bootflash: | inc ra_trace

نسخ الملف إلى خادم خارجي:

# copy bootflash: ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log tftp://a.b.c.d/ra-FILENAME.txt

عرض المحتوى:

# more bootflash: ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log

الخطوة 10. إذا كان السبب الجذري لا يزال غير واضح، فعليك تجميع السجلات الداخلية التي تعد طريقة عرض أكثر تفصيلا للسجلات على مستوى تصحيح الأخطاء. لا تحتاج إلى تصحيح أخطاء العميل مرة أخرى حيث إننا نلقي نظرة أكثر تفصيلا على سجلات تصحيح الأخطاء التي تم تجميعها بالفعل وتخزينها داخليا.

# show logging profile wireless internal filter { mac | ip } { <aaaa.bbbb.cccc> | <a.b.c.d> } to-file ra-internal-<FILENAME>.txt

ملاحظة: ترجع مخرجات الأمر هذه المسارات لكل مستويات السجل لكافة العمليات وهي كبيرة جدا. أشرك cisco TAC للمساعدة في التحليل خلال هذه المسارات.

يمكنك إما نسخra-internal-FILENAME.txtالمخرجات إلى خادم خارجي أو عرضها مباشرة على الشاشة.

نسخ الملف إلى خادم خارجي:

# copy bootflash:ra-internal-<FILENAME>.txt tftp://a.b.c.d/ra-internal-<FILENAME>.txt

عرض المحتوى:

# more bootflash:ra-internal-<FILENAME>.txt

الخطوة 11. إزالة شروط التصحيح.

# clear platform condition all

ملاحظة: تأكد من إزالة شروط تصحيح الأخطاء دائما بعد جلسة عمل أستكشاف الأخطاء وإصلاحها.

الأمثلة

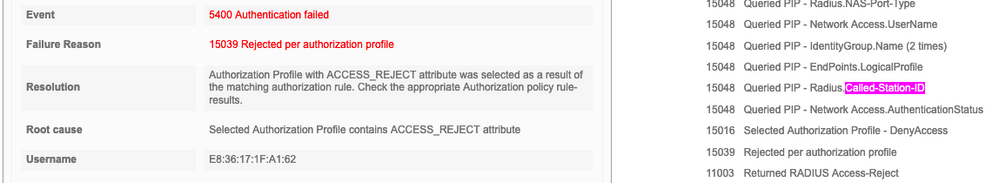

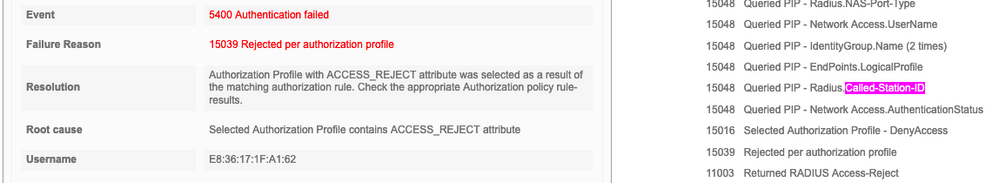

إذا لم تكن نتيجة المصادقة كما تتوقع، فمن المهم الانتقال إلى صفحة ISEOperations > Live logsوالحصول على تفاصيل نتيجة المصادقة.

تعرض عليك مع سبب الفشل (إذا كان هناك فشل) وجميع سمات Radius التي تلقاها ISE.

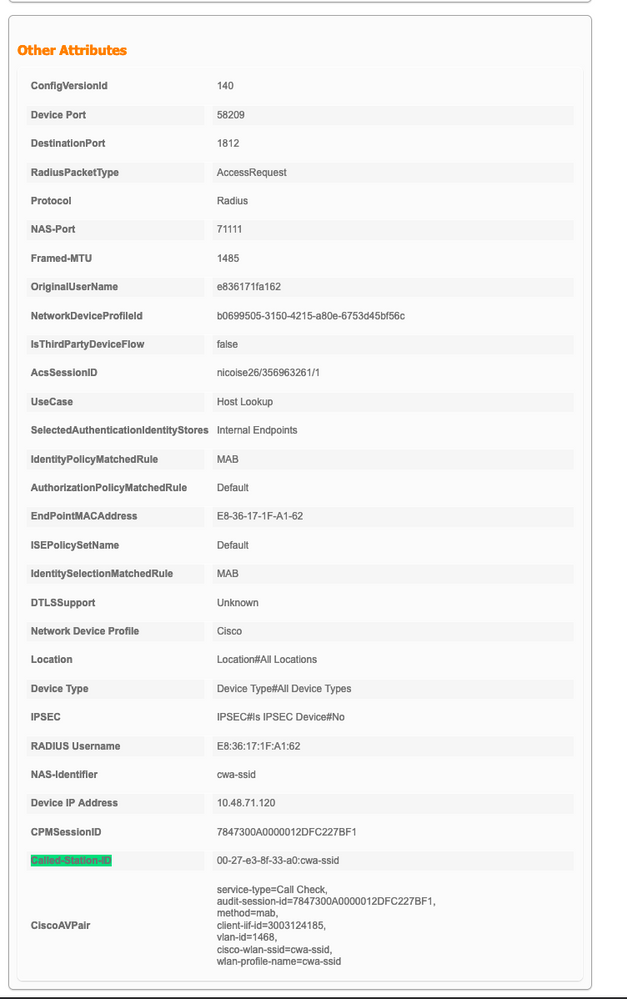

في المثال التالي، رفض محرك خدمات كشف الهوية (ISE) المصادقة لأنه لا توجد قاعدة تفويض مطابقة. وذلك لأنك ترى سمة معرف المحطة المستدعى مرسلة كاسم SSID ملحق بعنوان AP MAC، بينما يكون التخويل مطابقا تماما لاسم SSID. يتم إصلاحها مع تغيير هذه القاعدة إلى "يحتوي" بدلا من "يساوي".

بعد حل هذه المشكلة، لا يزال عميل WiFi غير قادر على الاقتران ب SSID بينما يدعي ISE أن التخويل ناجح وأرجع سمات CWA الصحيحة.

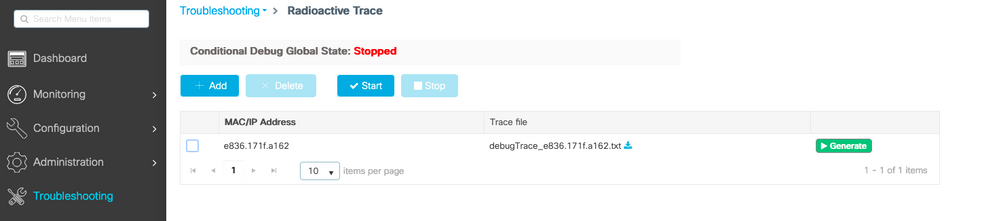

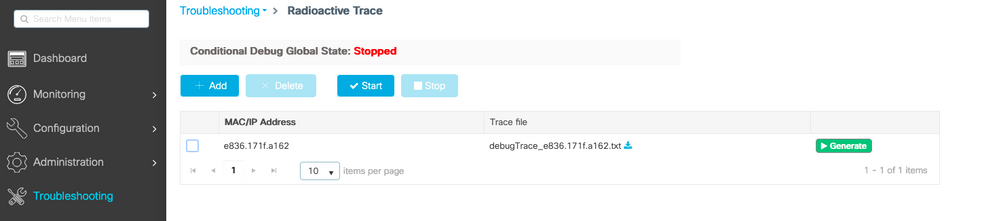

يمكنك الانتقال إلىTroubleshooting > Radioactive traceصفحة واجهة مستخدم ويب WLC.

في معظم الحالات، يمكنك الاعتماد على السجلات التي تعمل باستمرار وحتى الحصول على السجلات من محاولات الاتصال السابقة دون إعادة إنتاج المشكلة مرة أخرى.

أضف عنوان MAC للعميل وانقرGenerateكما هو موضح في الصورة.

في هذه الحالة، تكمن المشكلة في حقيقة أنك قمت بعمل خطأ إملائي عندما قمت بإنشاء اسم قائمة التحكم في الوصول وهو لا يطابق اسم قائمة التحكم في الوصول الذي تم إرجاعه من قبل ISE أو أن عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) يشتكي من عدم وجود قائمة التحكم في الوصول (ACL) كتلك التي طلبها ISE:

2019/09/04 12:00:06.507 {wncd_x_R0-0}{1}: [client-auth] [24264]: (ERR): MAC: e836.171f.a162 client authz result: FAILURE

2019/09/04 12:00:06.516 {wncd_x_R0-0}{1}: [ewlc-infra-evq] [24264]: (ERR): SANET_AUTHZ_FAILURE - Redirect ACL Failure username E8-36-17-1F-A1-62, audit session id 7847300A0000012EFC24CD42,

2019/09/04 12:00:06.518 {wncd_x_R0-0}{1}: [errmsg] [24264]: (note): %SESSION_MGR-5-FAIL: Authorization failed or unapplied for client (e836.171f.a162) on Interface capwap_90000005 AuditSessionID 7847300A0000012EFC24CD42. Failure Reason: Redirect ACL Failure. Failed attribute name REDIRECT.

التعليقات

التعليقات