المقدمة

يصف هذا وثيقة العملية عموما أن يخلق، يجلب ويثبت شهادة على المادة حفازة 9800

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- كيفية تكوين عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) طراز 9800، نقطة الوصول (AP) للتشغيل الأساسي

- كيفية إستخدام تطبيق OpenSSL

- البنية الأساسية للمفتاح العام (PKI) والشهادات الرقمية

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- 9800-CL، Cisco IOS® XE، الإصدار 17.9.4

- تطبيق OpenSSL (الإصدار 3.1.3)

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

التكوين

في 16.10.x، لا يدعم 9800s شهادة مختلفة لمصادقة الويب وإدارة الويب. يستخدم مدخل سجل الويب دائما الشهادة الافتراضية.

في 16.11.x، يمكنك تكوين شهادة مخصصة لمصادقة الويب، وتعريف TrustPoint داخل خريطة المعلمة العامة.

هناك خياران للحصول على شهادة عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) طراز 9800.

- إنشاء طلب توقيع الشهادة (CSR) باستخدام OpenSSL أو أي تطبيق SSL آخر. قم بإنشاء (باستخدام OpenSSL) أو الحصول على شهادة PKCS12 موقعة من المرجع المصدق (CA) وتحميلها مباشرة إلى عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) طراز 9800. وهذا يعني أن المفتاح الخاص مضمن ضمن ضمن هذه الشهادة.

- أستخدم عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) طراز 9800 لإنشاء CSR، الحصول عليه توقيع من CA ثم تحميل كل شهادة في السلسلة يدويا إلى WLC 9800.

أستخدم النوع الذي يناسب إحتياجاتك بشكل أفضل.

الخيار 1 - تحميل شهادة موقعة PKCS12 موجودة مسبقا على عنصر التحكم في الشبكة المحلية اللاسلكية (WLC)

الخطوة 1: إنشاء طلب توقيع شهادة

إذا لم تكن لديك الشهادة بعد، تحتاج إلى إنشاء طلب توقيع شهادة (CSR) للإرسال إلى المرجع المصدق الخاص بك.

قم بإنشاء ملف نصي يسمى OpenSSL.conf" من الدليل الحالي (على كمبيوتر محمول مثبت عليه OpenSSL)، قم بنسخ ولصق هذه الأسطر لتضمين حقل "الأسماء البديلة للموضوع (SAN)" في CSRs التي تم إنشاؤها حديثا.

[ req ]

default_bits = 4096

distinguished_name = req_distinguished_name

req_extensions = req_ext

prompt = no

[ req_distinguished_name ]

countryName = <Country Name (2 letter code)>

stateOrProvinceName = <State or Province Name (full name)>

localityName = <Locality Name (eg, city)>

organizationName = <Organization Name (eg, company)>

commonName = <Common Name (e.g. server FQDN or YOUR name)>

[ req_ext ]

subjectAltName = @alt_names

[alt_names]

DNS.1 = testdomain.com

DNS.2 = example.com

DNS.3 = webadmin.com

IP.1 = <WLC_IP_ADDRESS> (note : this is optionnal, but can be added in case you want to access your WLC using the IP address instead of FQDN)

استبدل أسماء DNS.X بشبكات منطقة التخزين (اسم الموضوع البديل). استبدل الحقول الرئيسية بتفاصيل الشهادة التي تحتاجها. تأكد من تكرار الاسم الشائع داخل حقول SAN (DNS.x). يتطلب Google Chrome أن يكون الاسم الموجود في URL في حقول SAN للثقة في الشهادة.

في حالة إدارة الويب، تحتاج أيضا إلى ملء حقول SAN بتنوعات عنوان URL (اسم المضيف فقط، أو اسم المجال المؤهل بالكامل (FQDN) على سبيل المثال) بحيث تتطابق الشهادة مع أي نوع من أنواع الإدارة في عنوان URL في شريط عنوان المستعرض.

قم بإنشاء CSR من OpenSSL باستخدام هذا الأمر:

openssl req -out myCSR.csr -newkey rsa:4096 -nodes -keyout private.key -config openssl.conf

يتم إنشاء CSR على أنه MyCSR.csr والمفتاح الخاص به على أنه private.key في الدليل الذي يتم تشغيل OpenSSL منه، ما لم يتم توفير المسار الكامل إلى الأمر.

تحذير: تأكد من الحفاظ على أمان ملف private.key عند إستخدامه لتشفير الاتصالات

الخطوة 2: التحقق من محتوى CSR الخاص بك

يمكنك نسخ لصق محتوى CSR الخاص بك في أداة على الإنترنت (اكتب "CSR decoder" على Google على سبيل المثال) للتحقق من محتواه. تأكد من تضمين شبكة منطقة التخزين (اسم الموضوع البديل) في CSR كما هو مطلوب من قبل بعض المستعرض.

يمكنك أيضا التحقق من محتوى CSR باستخدام OpenSSL باستخدام هذا الأمر :

openssl req -noout -text -in myCSR.csr

الخطوة 3: إرسال CSR إلى CA الخاص بك

يمكنك بعد ذلك توفير CSR هذه إلى المرجع المصدق الخاص بك لتوقيعها واستلام شهادة مرة أخرى. تأكد من تنزيل السلسلة الكاملة من المرجع المصدق وأن الشهادة بتنسيق Base64 إذا كانت تحتاج إلى مزيد من التلاعب. تستلم عادة ملفات متعددة من المرجع المصدق الخاص بك: شهادة الجهاز الموقع وشهادة المرجع المصدق الجذر وشهادة أو أكثر من شهادة المرجع المصدق الوسيطة.

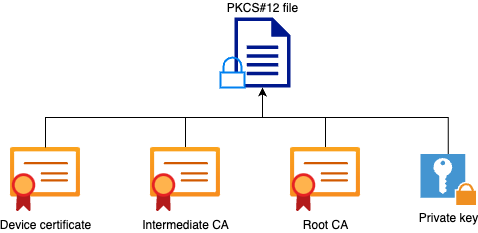

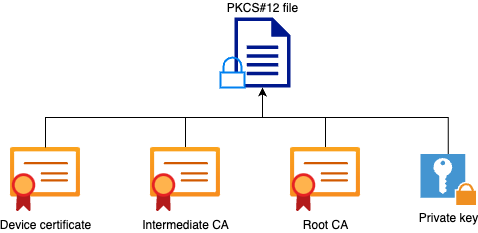

الخطوة 4: قم بإنشاء و/أو إستيراد ملف PKCS12 على عنصر التحكم في الشبكة المحلية اللاسلكية (WLC)

إذا قمت بإنشاء CSR على الكمبيوتر باستخدام OpenSSL، فمن المحتمل أن يوفر لك CA الشهادة الموقعة مع شهادتك الخاصة والشهادات الوسيطة النهائية. في هذه الحالة، تحتاج أن يتم توليد ملف PKCS12 بنفسك باستخدام OpenSSL. إذا كان المرجع المصدق له حق الوصول إلى مفتاحك الخاص، فإنه يستطيع أن يوفر لك نسخة من ملف PKCS12 (ملف PFX) وفي هذه الحالة، ستحتاج ببساطة أن تقوم باستيراده على جهاز التحكم. أحلت القسم "إستيراد ال PKCS12 مبرد" أن يعمل هذا.

قم بإنشاء ملف PKCS12

من الممكن أن ينتهي الأمر في حالة يكون لديك فيها ملف مفتاح خاص وشهادة بتنسيق PEM أو CRT وتريد تجميعهما بتنسيق PKCS12 (.pfx) لتحميله إلى عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) طراز 9800. كما يمكنك الحصول على شهادة CA واحدة أو عدة شهادات تحتاج أيضا إلى تضمينها في ملف PFX هذا قبل الاستيراد في عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) طراز 9800.

أول شيء يجب عليك فعله هو دمج كل CAs الوسيطة والملف الجذر إلى ملف واحد. قم بنسخ المحتويات ولصقها معا (قم بحفظ الملف بتنسيق .pem) :

----- BEGIN Certificate --------

<intermediate CA cert>

------END Certificate --------

-----BEGIN Certificate -----

<root CA cert>

-----END Certificate--------

بعد ذلك، يمكنك إنشاء ملف .pfx باستخدام هذا الأمر :

For versions older than 17.12.1 :

openssl pkcs12 -export -macalg sha1 -legacy -descert -out chaincert.pfx -inkey -in -certfile

For version 17.12.1 or above :

openssl pkcs12 -export -out chaincert.pfx -inkey -in -certfile

تلميح: أثناء تكوين كلمة مرور لملف .pfx، لا تستخدم حروف ASCII: *، ^، ()، []، "، و +. يؤدي إستخدام أحرف ASCII هذه إلى حدوث خطأ في التكوين غير الصحيح ولا يقوم باستيراد الشهادة إلى وحدة التحكم.

ملاحظة: يلزم وجود العلامة "-macalg sha1" في الإصدارات الأقدم من 17.12.1 بسبب معرف تصحيح الأخطاء من Cisco CSCvz41428. يلزم أيضا وجود "-legacy -descert" حيث إن الإصدار 3 من OpenSSL يقوم عادة بتقييد إستخدام الخوارزميات القديمة بشكل افتراضي. ومع ذلك، فإن الخوارزميات الأحدث مدعومة في الإصدار 17.12.1 والإصدارات الأحدث، وبالتالي لا تكون هذه الأعلام مطلوبة إذا كنت تنوي إستيراد ملف PFX على مثل هذه الإصدارات.

دققت ال PKCS12 مبرد يخلق

أنت يستطيع فحصت المحتوى من ال PKCS12 مبرد يستعمل هذا أمر :

openssl pkcs12 -info -in

يمكنك أن ترى في هذا المخرج سلسلة الشهادات الكاملة بالإضافة إلى المفتاح الخاص. هذا الملف محمي بكلمة المرور التي قمت بتكوينها سابقا.

استورد ملف PKCS12

أنت يستطيع الآن استوردت ال .pfx مبرد على ال 9800 WLC، إما يستعمل ال gui أو CLI.

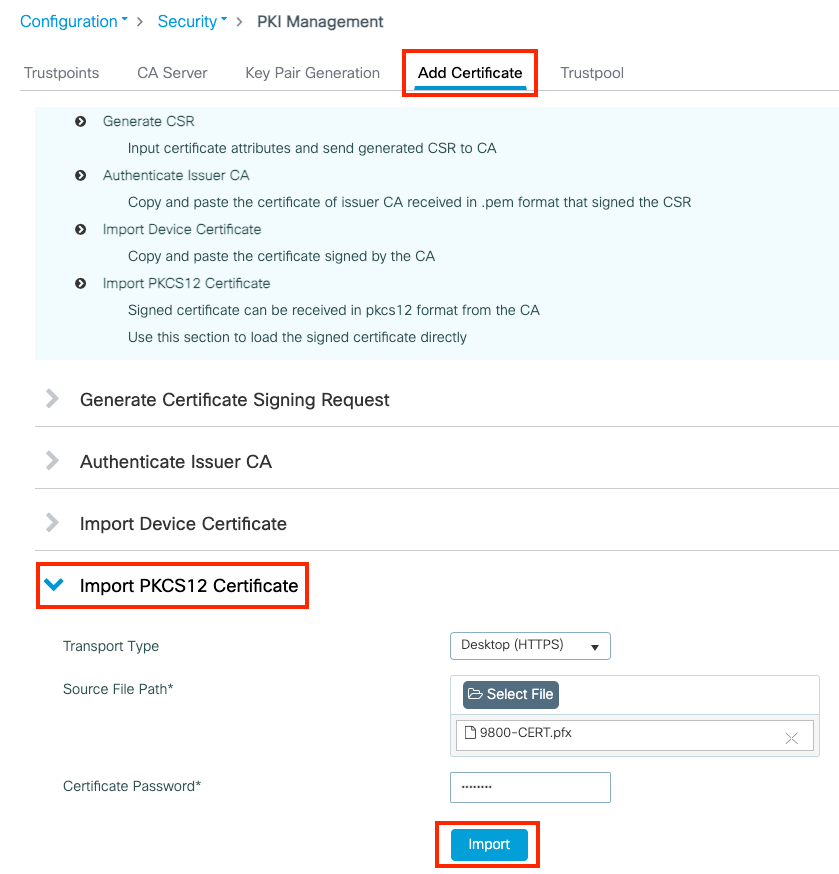

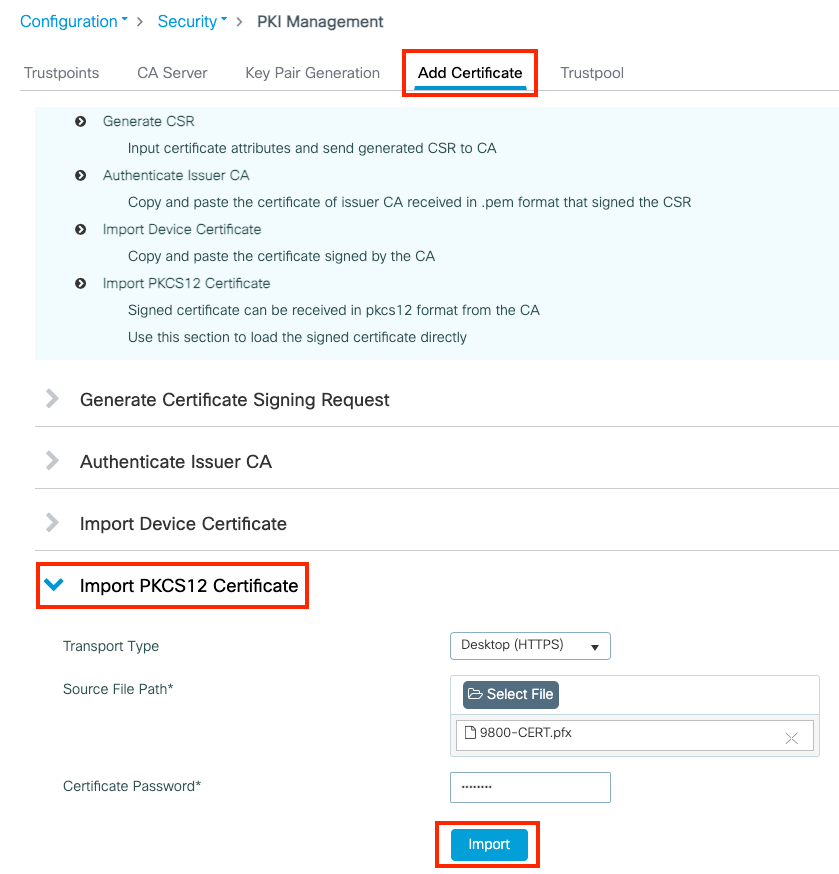

باستخدام واجهة المستخدم الرسومية :

افتح واجهة المستخدم الرسومية WLC الخاصة بك طراز 9800 وانتقل إلى التكوين > الأمان > إدارة PKI، انقر فوق علامة التبويب إضافة شهادة. قم بتوسيع قائمة إستيراد شهادة PKCS12. إذا كان ملف .pfx مخزنا على الكمبيوتر الخاص بك، فأختر خيار سطح المكتب (HTTPS) في القائمة المنسدلة نوع النقل، والتي تتيح تحميل HTTP من خلال المستعرض. تشير كلمة مرور الشهادة إلى كلمة المرور التي تم إستخدامها عند إنشاء شهادة PKCS12.

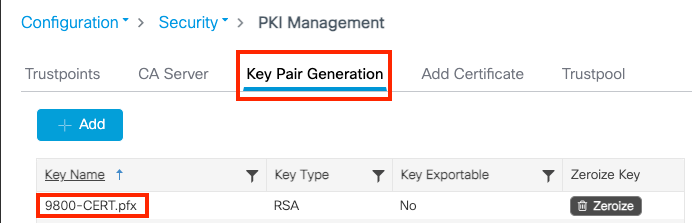

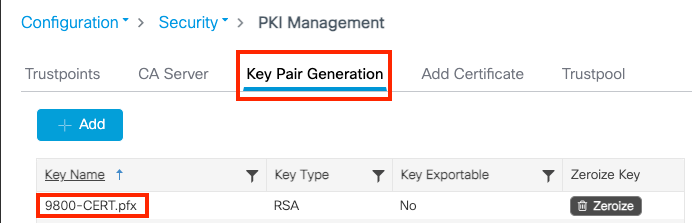

تحقق من صحة المعلومات وانقر فوق إستيراد. بعد ذلك ترى زوج مفاتيح الشهادة الجديد ل TrustPoint الجديد المثبت في علامة التبويب إنشاء زوج المفاتيح. عند الاستيراد الناجح، تعمل وحدة التحكم في الشبكة المحلية اللاسلكية (WLC) طراز 9800 أيضا على إنشاء نقطة ثقة إضافية لوحدات التحكم في الشبكة المحلية اللاسلكية (CA) متعددة المستويات.

تحذير: يظهر الخطأ التالي عندما يتم تضمين أحرف ASCII معينة في كلمة المرور الخاصة بالملف .pfx: خطأ في تكوين ملف القراءة من Bootflash pfx crypto PKI إستيراد PKCS12 عملية PKI12 فاشلة HMAC يمكن أن يسبب كلمة مرور غير صحيحة أو PKCS12 تالفا بما في ذلك الأحرف التالية في كلمة المرور يسبب الخطأ: *، ^، ()، []، \ عند تضمين الأحرف (" و +) يظهر الخطأ التالي: "خطأ في التكوين". لا يتم إستيراد الشهادة إلى عنصر التحكم في الشبكة المحلية اللاسلكية (WLC).

ملاحظة: لا تقدم لجنة الاتصال اللاسلكية 9800 حاليا سلسلة الشهادات الكاملة كلما تم إستخدام نقطة ثقة معينة لمصدر الويب أو مسؤول الويب، بل تقدم شهادة الجهاز ومصدرها المباشر. يتم تعقب هذا مع معرف تصحيح الأخطاء من Cisco CSCwa23606، الذي تم إصلاحه في Cisco IOS® XE 17.8.

إستخدام واجهة سطر الأوامر:

9800# configure terminal

9800(config)#crypto pki import

pkcs12 [tftp://

/

| ftp://

/

|

http://

/

| bootflash:

] password

ملاحظة: من المهم أن كلا من اسم ملف الشهادة واسم TrustPoint يتطابقان تماما مع عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) طراز 9800 لإنشاء أي نقاط ثقة إضافية للخوادم متعددة المستويات.

الخيار 2 - تحديد مفتاح وطلب توقيع شهادة (CSR) على عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) طراز 9800

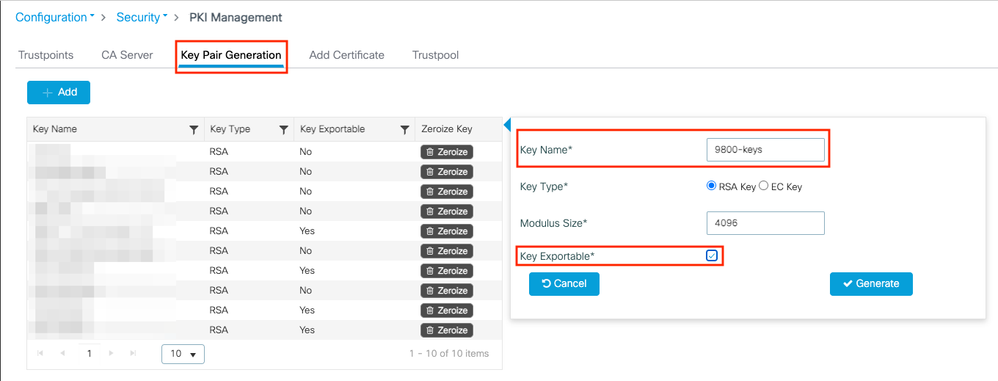

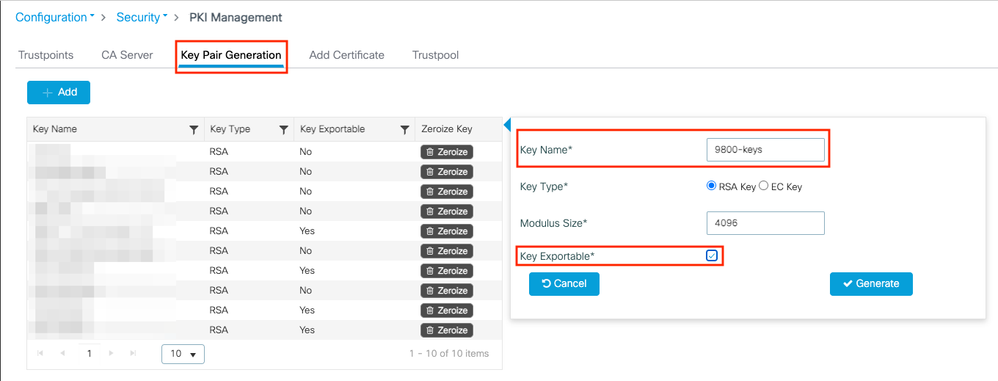

الخطوة 1: إنشاء زوج مفاتيح RSA عام الغرض

انتقل إلى التكوين > الأمان > إدارة PKI، واختر علامة التبويب إنشاء زوج المفاتيح ثم انقر فوق + إضافة. أدخل التفاصيل، تأكد من تحديد خانة الاختيار مفتاح قابل للتصدير، ثم انقر فوق إنشاء.

CLI تشكيل:

9800(config)#crypto key generate rsa general-keys label 9800-keys exportable

The name for the keys will be: 9800-keys

Choose the size of the key modulus in the range of 512 to 4096 for your

General Purpose Keys. Choosing a key modulus greater than 512 may take

a few minutes.

How many bits in the modulus [1024]: 4096

% Generating 4096 bit RSA keys, keys will be exportable...

[OK] (elapsed time was 9 seconds)

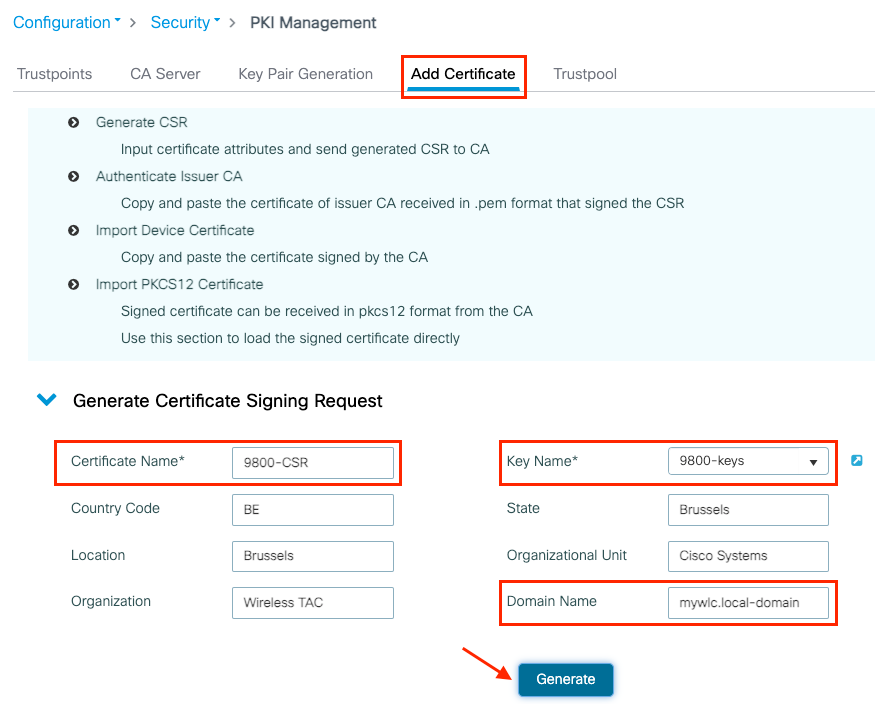

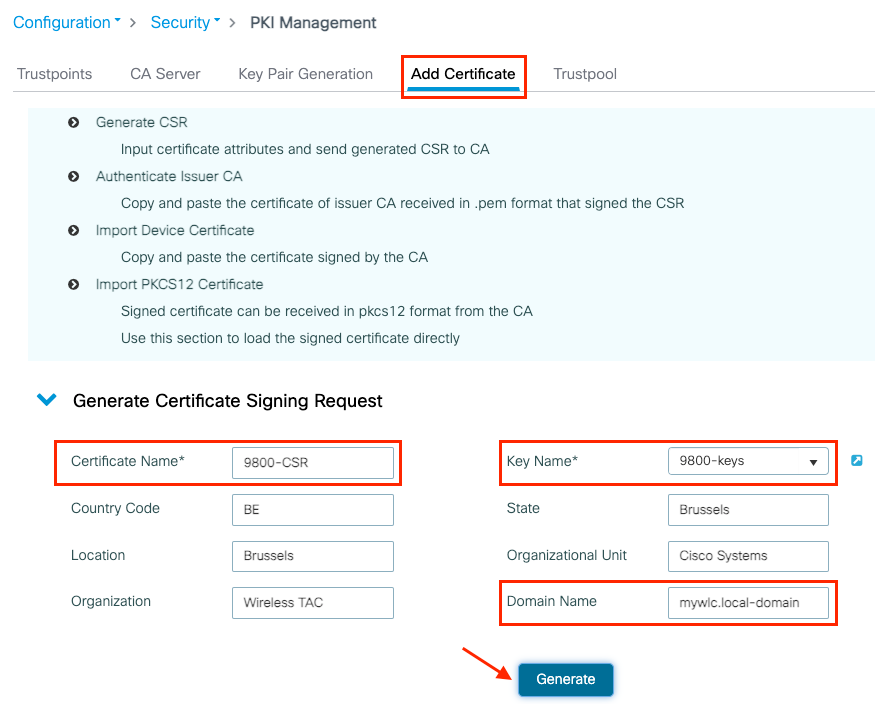

الخطوة 2: قم بإنشاء CSR على عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) طراز 9800 لديك

انتقل إلى علامة التبويب إضافة شهادة ووسع إنشاء طلب توقيع شهادة، وقم بتعبئة التفاصيل واختر زوج المفاتيح الذي تم إنشاؤه مسبقا من القائمة المنسدلة. من المهم أن يطابق اسم المجال عنوان URL الذي تم تعريفه لوصول العميل على 9800 WLC (صفحة إدارة الويب، صفحة مصادقة الويب، وهكذا)، اسم الشهادة هو اسم TrustPoint بحيث يمكنك تسميته بناء على إستخدامه.

ملاحظة: تدعم وحدات التحكم في الشبكة المحلية اللاسلكية (WLCs) طراز 9800 شهادات تحتوي على معلمات حرف بدل داخل اسمها الشائع.

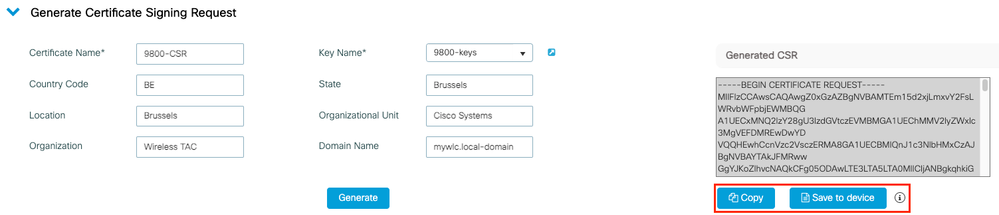

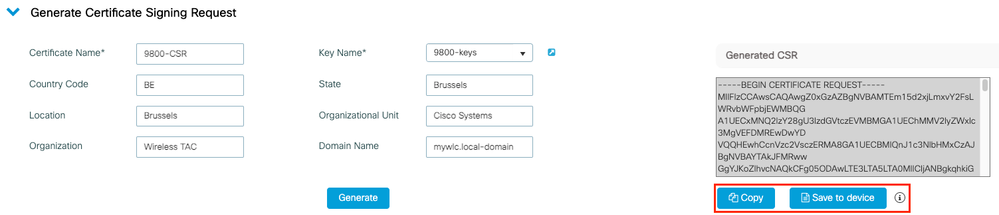

تأكد من صحة المعلومات ثم انقر فوق إنشاء. هذا يعرض CSR في مربع نص بجوار النموذج الأصلي

يحفظ Copy نسخة إلى الحافظة بحيث يمكنك لصقها في محرر نص وحفظ CSR.

يقوم الحفظ إلى الجهاز بإنشاء نسخة من CSR ويخزنها في bootflash:/csr. لرؤيته، قم بتشغيل الأوامر التالية:

9800#dir bootflash:/csr

Directory of bootflash:/csr/

1046531 -rw- 1844 Sep 28 2021 18:33:49 +00:00 9800-CSR1632856570.csr

26458804224 bytes total (21492699136 bytes free)

9800#more bootflash:/csr/9800-CSR1632856570.csr

-----BEGIN CERTIFICATE REQUEST-----

<Certificate Request>

-----END CERTIFICATE REQUEST-----

CLI تشكيل:

9800(config)#crypto pki trustpoint 9800-CSR

9800(ca-trustpoint)#enrollment terminal pem

9800(ca-trustpoint)#revocation-check none

9800(ca-trustpoint)#subject-name C=BE, ST=Brussels, L=Brussels, O=Cisco Systems, OU=Wireless TAC, CN=mywlc.local-domain

9800(ca-trustpoint)#rsakeypair 9800-keys

9800(ca-trustpoint)#subject-alt-name example.com,guestportal.com,webadmin.com

9800(ca-trustpoint)#exit

(config)#crypto pki enroll 9800-CSR

% Start certificate enrollment ..

% The subject name in the certificate will include: C=BE, ST=Brussels, L=Brussels, O=Cisco Systems, OU=Wireless TAC, CN=mywlc.local-domain

% The subject name in the certificate will include: mywlc

% Include the router serial number in the subject name? [yes/no]: no

% Include an IP address in the subject name? [no]: no

Display Certificate Request to terminal? [yes/no]: yes

Certificate Request follows:

-----BEGIN CERTIFICATE REQUEST-----

<Certificate Request>

-----END CERTIFICATE REQUEST-----

---End - This line not part of the certificate request---

Redisplay enrollment request? [yes/no]: no

المعلمات المتوفرة لتكوين اسم الموضوع:

ج: البلد، يجب أن يكون حرفين كبيرين فقط.

ST: تشير بعض الولايات إلى اسم الولاية أو المقاطعة.

L: اسم الموقع، يشير إلى المدينة.

س: اسم المؤسسة، يشير إلى الشركة.

ملاحظة: اسم الوحدة التنظيمية، يمكن أن يشير إلى القسم.

يشير CN: (الاسم الشائع) إلى الموضوع الذي تم إصدار الشهادة إليه، يجب عليك تحديد عنوان IP المحدد الذي يجب الوصول إليه (عنوان IP الخاص بالإدارة اللاسلكية و IP الظاهري وما إلى ذلك) أو اسم المضيف الذي تم تكوينه باستخدام FQDN.

ملاحظة: إذا كنت تريد إضافة اسم بديل للموضوع، فلا يمكن ذلك على إصدارات Cisco IOS XE قبل 17.8.1 بسبب معرف تصحيح الأخطاء من Cisco CSCvt15177  . قد يؤدي هذا السيناريو إلى ظهور بعض تنبيهات المستعرض بسبب عدم وجود شبكة التخزين (SAN)، لتجنب هذا، ثم قم بإنشاء المفتاح ووضع CSR خارج المربع كما هو موضح في الخيار 1.

. قد يؤدي هذا السيناريو إلى ظهور بعض تنبيهات المستعرض بسبب عدم وجود شبكة التخزين (SAN)، لتجنب هذا، ثم قم بإنشاء المفتاح ووضع CSR خارج المربع كما هو موضح في الخيار 1.

الخطوة 3: إرسال CSR الخاص بك إلى CA (المرجع المصدق)

يجب إرسال السلسلة الكاملة إلى المرجع المصدق للتوقيع عليها.

-----BEGIN CERTIFICATE REQUEST-----

<Certificate Request>

-----END CERTIFICATE REQUEST-----

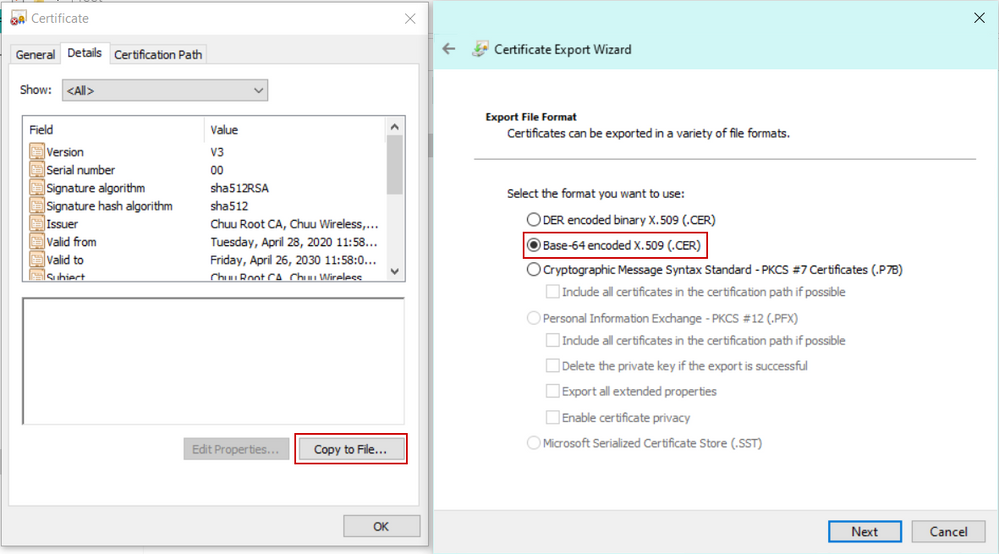

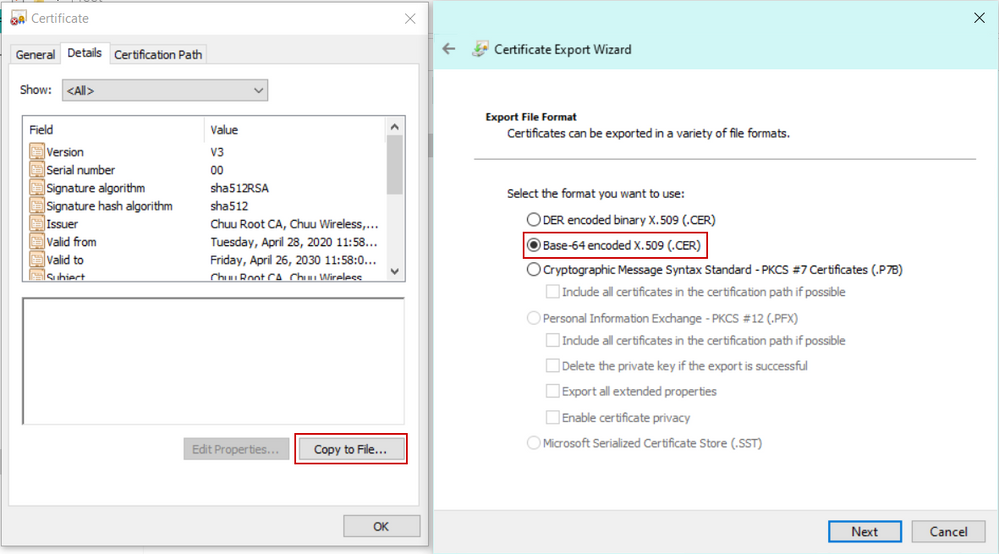

إذا كنت تستخدم مرجع مصدق Windows Server لتوقيع الشهادة، قم بتنزيل الشهادة الموقعة بتنسيق Base64. وإلا فإنك تحتاج إلى التصدير باستخدام أدوات مساعدة مثل Windows Cert Manager.

عادة ما تتلقى من المرجع المصدق شهادة الجهاز الموقع والشهادات (الشهادات) CA الوسيطة (إن وجدت) وشهادة المرجع المصدق الجذر.

الخطوة 4: مصادقة CA (s) إلى عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) 9800

إذا تم توقيع شهادتك مباشرة من المرجع المصدق الجذر، فيمكنك التحقق من التعليمات من الخطوة4a (يمكن القيام بكل شيء باستخدام واجهة المستخدم الرسومية).

إذا كانت شهادتك موقعة من قبل CA متعدد المستويات، فانتقل إلى التعليمات المدرجة على الخطوة4b (CLI مطلوب في هذه الحالة).

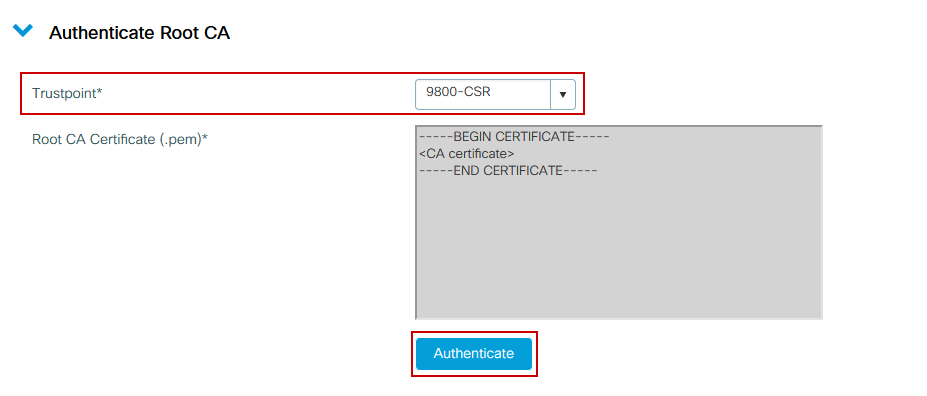

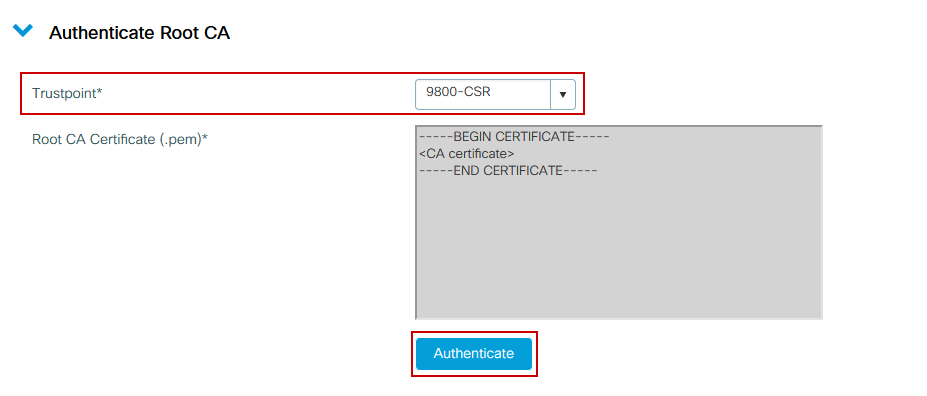

الخطوة 4 أ: مصادقة المرجع المصدق الجذر

خلي 9800 تثق بالمصدر ca. تنزيل شهادة المرجع المصدق أو الحصول عليها بتنسيق .pem (Base64). قم بتوسيع قسم المصادقة الجذر ل CA ضمن نفس القائمة، واختر TrustPoint المحدد مسبقا من القائمة المنسدلة TrustPoint، وقم بلصق شهادة المرجع المصدق (CA) المصدر. تأكد من تكوين التفاصيل بشكل صحيح وانقر فوق مصادقة.

CLI تشكيل:

9800(config)# crypto pki authenticate 9800-CSR

Enter the base 64 encoded CA certificate.

End with a blank line or the word "quit" on a line by itself

-----BEGIN CERTIFICATE-----

-----END CERTIFICATE-----

Certificate has the following attributes:

Fingerprint MD5: DD05391A 05B62573 A38C18DD CDA2337C

Fingerprint SHA1: 596DD2DC 4BF26768 CFB14546 BC992C3F F1408809

% Do you accept this certificate? [yes/no]: yes

Trustpoint CA certificate accepted.

% Certificate successfully imported

الخطوة 4b: مصادقة CA متعدد المستويات

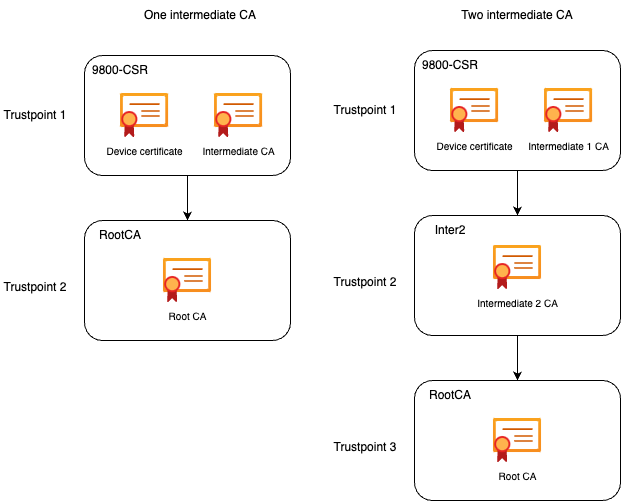

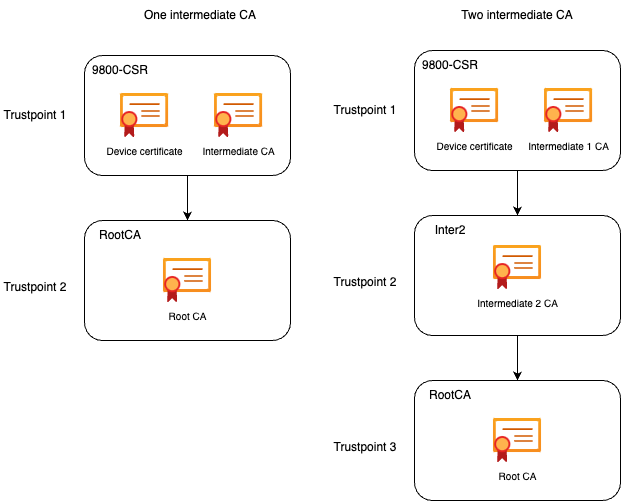

في السيناريو الذي توجد فيه مستويات تفويض متعددة، يلزم توفر نقطة ثقة جديدة لكل مستوى مرجع مصدق (CA) إضافي. إذا كانت شهادتك موقعة من المرجع المصدق الجذر، فيرجى الرجوع إلى الخطوة4a كنقطة ثقة واحدة فقط (النقطة التي تم إنشاؤها عند إنشاء CSR) مطلوبة.

في حالة وجود مرجع مصدق متوسط واحد وموصل جذر واحد، تحتاج إلى نقطتي ثقة: إحداهما منشئة بالفعل (والتي تحتوي على شهادة الجهاز وشهادة المرجع المصدق الوسيطة، مرجعة إلى Root CA TrustPoint) والأخرى جديدة، تحتوي على شهادة المرجع المصدق الجذر. في حال كان لديك شهادتين وسطيتين، تحتاج إلى ثلاث نقاط ثقة... وهكذا. تحتوي هذه الإضافات لنقاط الثقة فقط على شهادة المصادقة وتشير إلى المستوى التالي من المصادقة. يمكن تنفيذ هذه العملية في واجهة سطر الأوامر (CLI) فقط.

CLI تشكيل (مثال مع CA متوسط واحد) :

9800(config)#crypto pki trustpoint RootCA

9800(ca-trustpoint)#enrollment terminal

9800(ca-trustpoint)#chain-validation stop

9800(ca-trustpoint)#revocation-check none

9800(ca-trustpoint)#exit

9800(config)#crypto pki authenticate RootCA

Enter the base 64 encoded CA certificate.

End with a blank line or the word "quit" on a line by itself

-----BEGIN CERTIFICATE-----

-----END CERTIFICATE-----

Certificate has the following attributes:

Fingerprint MD5: 6CAC00D5 C5932D01 B514E413 D41B37A8

Fingerprint SHA1: 5ABD5667 26B7BD0D 83BDFC34 543297B7 3D3B3F24

% Do you accept this certificate? [yes/no]: yes

Trustpoint CA certificate accepted.

% Certificate successfully imported

9800(config)#crypto pki trustpoint 9800-CSR <<< This is the trustpoint created with the CSR

9800(ca-trustpoint)#chain-validation continue RootCA <<< This is the trustpoint created above

9800(config)#crypto pki authenticate 9800-CSR

Enter the base 64 encoded CA certificate.

End with a blank line or the word "quit" on a line by itself

-----BEGIN CERTIFICATE-----

-----END CERTIFICATE-----

Certificate has the following attributes:

Fingerprint MD5: DD05391A 05B62573 A38C18DD CDA2337C

Fingerprint SHA1: 596DD2DC 4BF26768 CFB14546 BC992C3F F1408809

Certificate validated - Signed by existing trustpoint CA certificate.

Trustpoint CA certificate accepted.

% Certificate successfully imported

ملاحظة: إذا كان هناك أكثر من مرجع تصديق متوسط واحد في سلسلة الشهادات، يجب إنشاء نقطة اتصال جديدة لكل مستوى شهادة إضافي. يجب أن تشير نقاط الاتصال هذه إلى TrustPoint التي تحتوي على المستوى التالي من المصادقة مع متابعة الأمر Series-validation <trustPoint-name>.

CLI تشكيل (مثال مبسط مع 2 CAs متوسط) :

9800(config)#crypto pki trustpoint RootCA

9800(ca-trustpoint)#enrollment terminal

9800(ca-trustpoint)#chain-validation stop

9800(ca-trustpoint)#revocation-check none

9800(ca-trustpoint)#exit

9800(config)#crypto pki authenticate RootCA

-----BEGIN CERTIFICATE-----

-----END CERTIFICATE-----

9800(config)#crypto pki trustpoint Inter2 <<< This is the trustpoint for the 1st intermediate CA (from top of the chain)

9800(ca-trustpoint)#enrollment terminal

9800(ca-trustpoint)#chain-validation continue RootCA <<< This is the trustpoint created above

9800(config)#crypto pki authenticate Inter2

-----BEGIN CERTIFICATE-----

-----END CERTIFICATE-----

9800(config)#crypto pki trustpoint 9800-CSR <<< This is the trustpoint created with the CSR

9800(ca-trustpoint)#chain-validation continue Inter2 <<< This is the trustpoint created above

9800(config)#crypto pki authenticate 9800-CSR

-----BEGIN CERTIFICATE-----

-----END CERTIFICATE-----

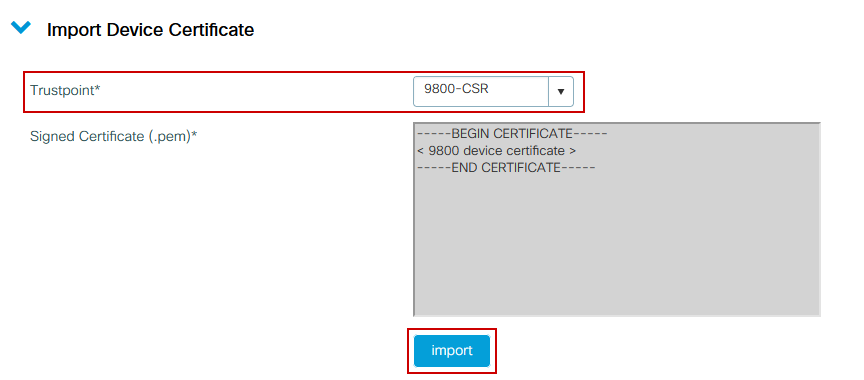

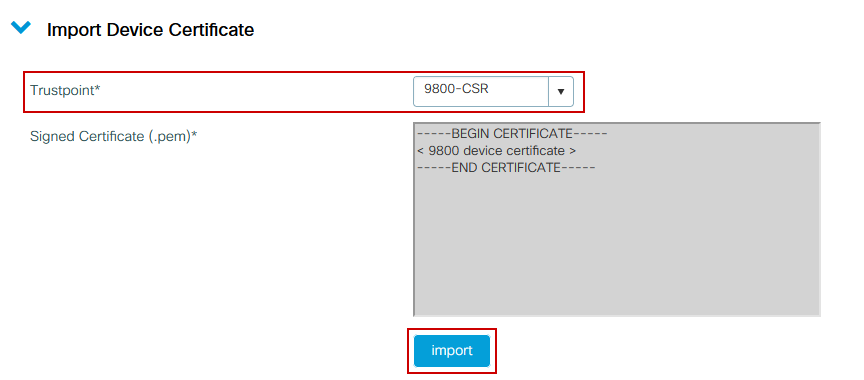

الخطوة 5: إستيراد الشهادة الموقعة على الجهاز في 9800

قم بتحميل الشهادة الموقعة إلى عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) طراز 9800. قم بتوسيع قسم إستيراد شهادة الجهاز ضمن نفس القائمة. أختر TrustPoint المحدد مسبقا وألصق شهادة الجهاز الموقع التي تم توفيرها بواسطة CA. ثم انقر على إستيراد بمجرد التحقق من معلومات الشهادة.

CLI تشكيل:

9800(config)#crypto pki import 9800-CSR certificate

Enter the base 64 encoded certificate.

End with a blank line or the word "quit" on a line by itself

-----BEGIN CERTIFICATE-----

< 9800 device certificate >

-----END CERTIFICATE-----

% Router Certificate successfully imported

عند هذه النقطة، يتم إستيراد شهادة الجهاز في عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) طراز 9800 مع جميع المرجع المصدق (CA) والشهادة الآن جاهزة للاستخدام (الوصول إلى واجهة المستخدم الرسومية (GUI) و WebAuth وما إلى ذلك)

إستخدام الشهادة الجديدة

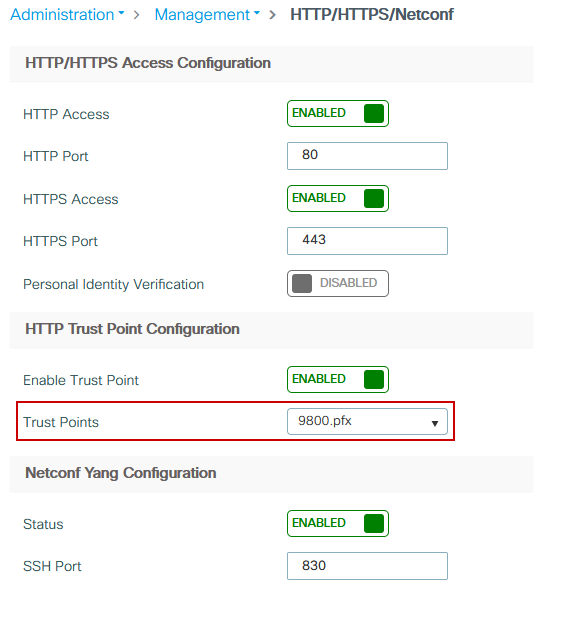

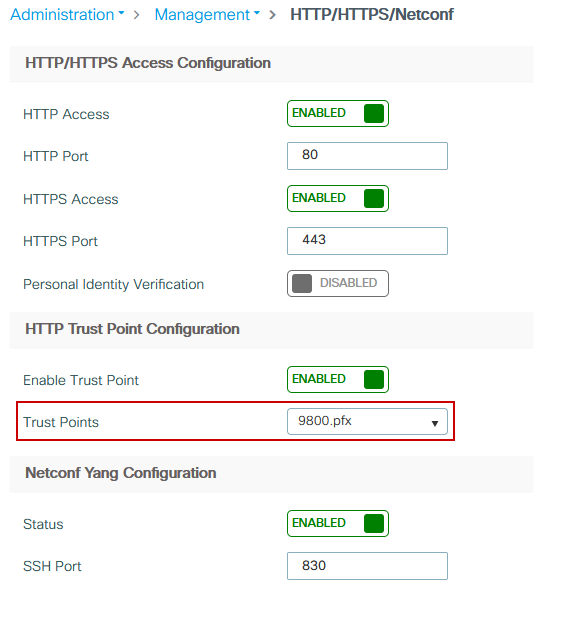

إدارة الويب (الوصول إلى واجهة المستخدم الرسومية)

انتقل إلى إدارة > إدارة > HTTP/HTTPS/NetConf واختر الشهادة المستوردة من القائمة المنسدلة نقاط الثقة.

CLI تشكيل:

9800(config)#ip http secure-trustpoint 9800.pfx

9800(config)#no ip http secure-server

9800(config)#ip http secure-server

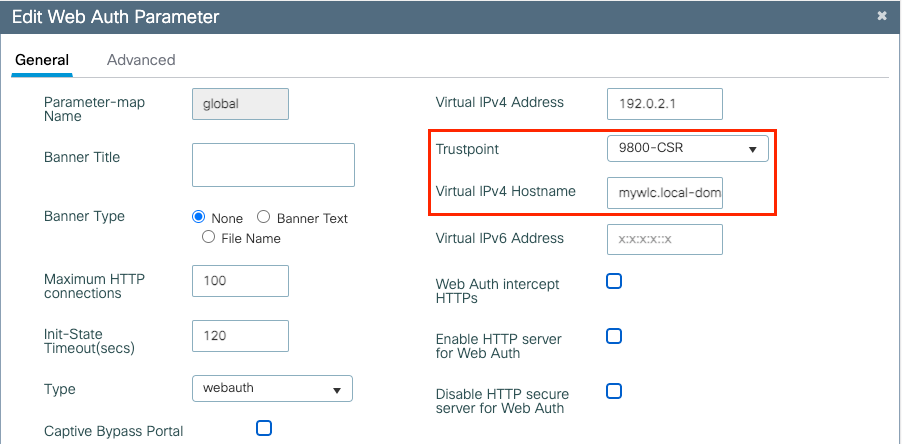

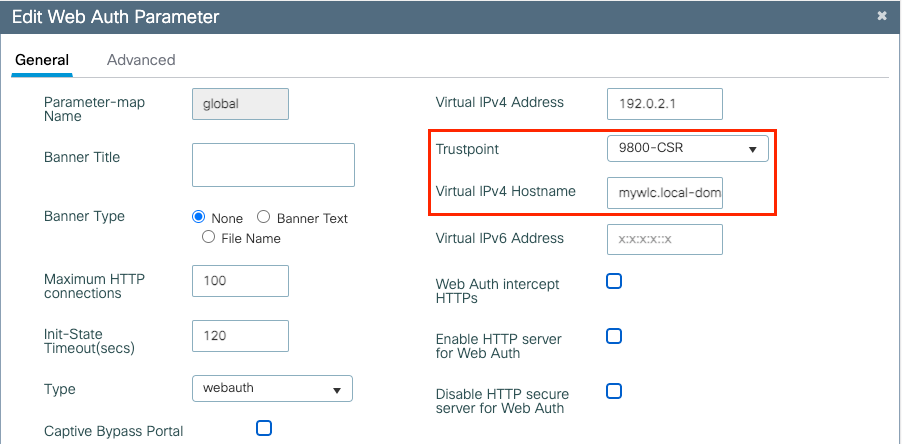

مصادقة الويب المحلية

انتقل إلى التكوين > الأمان > مصادقة الويب، واختر خريطة المعلمة العامة واختر TrustPoint المستوردة من القائمة المنسدلة TrustPoint. انقر فوق تحديث وتطبيق لحفظ التغييرات. تأكد من مطابقة اسم مضيف IPv4 الظاهري للاسم الشائع في الشهادة.

CLI تشكيل:

9800(config)#parameter-map type webauth global

9800(config-params-parameter-map)#type webauth

9800(config-params-parameter-map)#virtual-ip ipv4 192.0.2.1 virtual-host mywlc.local-domain

9800(config-params-parameter-map)#trustpoint 9800-CSR

لتحديث إستخدام الشهادة، قم بإعادة تشغيل خدمات HTTP:

9800(config)#no ip http server

9800(config)#ip http server

.

اعتبارات التوافر العالي

في زوج 9800 تم تكوينه للتحويل عالي التوفر ذو الحالة (HA SSO)، يتم نسخ جميع الشهادات من الأساسي إلى الثانوي في المزامنة المجمعة الأولية. ويتضمن ذلك الشهادات التي تم فيها إنشاء المفتاح الخاص على وحدة التحكم نفسها، حتى إذا تم تكوين مفتاح RSA بحيث لا يكون قابلا للتصدير. بعد إنشاء زوج HA، يتم تثبيت أي شهادة جديدة مثبتة على كل من وحدات التحكم ويتم نسخ جميع الشهادات في الوقت الفعلي.

بعد الفشل، تستخدم وحدة التحكم الثانوية السابقة التي تعمل الآن الشهادات الموروثة من الأساسي بشكل شفاف.

كيفية التأكد من أن الشهادة موثوق بها من قبل مستعرضات الويب

هناك بعض الاعتبارات الهامة لضمان أن الشهادة موثوق بها من قبل مستعرضات الويب:

- يجب أن يتطابق الاسم الشائع (أو حقل SAN) الخاص به مع عنوان URL الذي قام المستعرض بزيارته.

- ان يكون في مده صلاحيته.

- ويجب إصدارها بواسطة المرجع المصدق أو سلسلة المرجع المصدق الموثوق بجذوره بواسطة المستعرض. لهذا السبب، يجب أن تحتوي الشهادة التي يوفرها خادم الويب على كافة شهادات السلسلة حتى (وليس بالضرورة متضمنة) شهادة موثوق بها من قبل مستعرض العميل (عادة المرجع المصدق الجذر).

- إذا كان يحتوي على قوائم إبطال، فيجب أن يكون المستعرض قادرا على تنزيلها ويجب عدم إدراج الشهادة CN.

التحقق من الصحة

أنت يستطيع استعملت هذا أمر أن يدقق شهادة تشكيل:

9800#show crypto pki certificate 9800.pfx

Certificate

Status: Available

Certificate Serial Number (hex): 1236

Certificate Usage: General Purpose

Issuer:

cn=Chuu Intermediate CA

ou=Chuu Wireless

o=Chuu Inc

st=CDMX

c=MX

Subject:

Name: alz-9800

e=user@example.com

cn=alz-9800

ou=Cisco Systems

o=Wireless TAC

l=CDMX

st=CDMX

c=MX

Validity Date:

start date: 17:54:45 Pacific Sep 28 2021

end date: 17:54:45 Pacific Sep 26 2031

Associated Trustpoints: 9800.pfx

CA Certificate

Status: Available

Certificate Serial Number (hex): 1000

Certificate Usage: Signature

Issuer:

cn=Chuu Root CA

ou=Chuu Wireless

o=Chuu Inc

l=Iztapalapa

st=CDMX

c=MX

Subject:

cn=Chuu Intermediate CA

ou=Chuu Wireless

o=Chuu Inc

st=CDMX

c=MX

Validity Date:

start date: 05:10:34 Pacific Apr 29 2020

end date: 05:10:34 Pacific Apr 27 2030

Associated Trustpoints: 9800.pfx

9800#show ip http server secure status

HTTP secure server status: Enabled

HTTP secure server port: 443

HTTP secure server ciphersuite: 3des-ede-cbc-sha aes-128-cbc-sha

aes-256-cbc-sha dhe-aes-128-cbc-sha ecdhe-rsa-3des-ede-cbc-sha

rsa-aes-cbc-sha2 rsa-aes-gcm-sha2 dhe-aes-cbc-sha2 dhe-aes-gcm-sha2

ecdhe-rsa-aes-cbc-sha2 ecdhe-rsa-aes-gcm-sha2

HTTP secure server TLS version: TLSv1.2 TLSv1.1 TLSv1.0

HTTP secure server client authentication: Disabled

HTTP secure server trustpoint: 9800.pfx

HTTP secure server active session modules: ALL

يمكنك التحقق من سلسلة الشهادات على 9800. في حالة شهادة جهاز صادرة عن مرجع مصدق وسيط (CA)، وهي نفسها صادرة عن مرجع مصدق رئيسي، يكون لديك نقطة ثقة واحدة بواسطة مجموعات من شهادتين بحيث يكون لكل مستوى نقطة ثقة خاصة به. في هذه الحالة، ال 9800 WLC يتلقى 9800.pfx مع الأداة شهادة (WLC شهادة) ويصدر CA (CA متوسط). ثم نقطة ثقة أخرى مع المرجع المصدق الجذر التي أصدرت المرجع المصدق الوسيط.

9800#show crypto pki certificate 9800.pfx

Certificate

Status: Available

Certificate Serial Number (hex): 1236

Certificate Usage: General Purpose

Issuer:

cn=Chuu Intermediate CA

ou=Chuu Wireless

o=Chuu Inc

st=CDMX

c=MX

Subject:

Name: alz-9800

e=user@example.com

cn=alz-9800

ou=Cisco Systems

o=Wireless TAC

l=CDMX

st=CDMX

c=MX

Validity Date:

start date: 17:54:45 Pacific Sep 28 2021

end date: 17:54:45 Pacific Sep 26 2031

Associated Trustpoints: 9800.pfx

CA Certificate

Status: Available

Certificate Serial Number (hex): 1000

Certificate Usage: Signature

Issuer:

cn=Chuu Root CA

ou=Chuu Wireless

o=Chuu Inc

l=Iztapalapa

st=CDMX

c=MX

Subject:

cn=Chuu Intermediate CA

ou=Chuu Wireless

o=Chuu Inc

st=CDMX

c=MX

Validity Date:

start date: 05:10:34 Pacific Apr 29 2020

end date: 05:10:34 Pacific Apr 27 2030

Associated Trustpoints: 9800.pfx

9800#show crypto pki certificate 9800.pfx-rrr1

CA Certificate

Status: Available

Certificate Serial Number (hex): 00

Certificate Usage: Signature

Issuer:

cn=Chuu Root CA

ou=Chuu Wireless

o=Chuu Inc

l=Iztapalapa

st=CDMX

c=MX

Subject:

cn=Chuu Root CA

ou=Chuu Wireless

o=Chuu Inc

l=Iztapalapa

st=CDMX

c=MX

Validity Date:

start date: 04:58:05 Pacific Apr 29 2020

end date: 04:58:05 Pacific Apr 27 2030

Associated Trustpoints: 9800-CSR 9800.pfx-rrr1

التحقق من الشهادة باستخدام OpenSSL

يمكن أن يكون OpenSSL مفيدا للتحقق من الشهادة نفسها أو القيام ببعض عمليات التحويل.

لعرض شهادة باستخدام OpenSSL :

openssl x509 -in

-text

لعرض محتوى CSR:

openssl req -noout -text -in

إذا كنت ترغب في التحقق من شهادة النهاية على عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) طراز 9800 ولكن ترغب في إستخدام شيء آخر غير المستعرض، فيمكن ل OpenSSL القيام بذلك وإعطائك الكثير من التفاصيل.

openssl s_client -showcerts -verify 5 -connect

:443

يمكنك إستبدال <wlcURL> بعنوان URL إما لمسؤول الويب الخاص ب 9800 أو عنوان URL الخاص بوابة الضيوف (IP الظاهري). يمكنك أيضا وضع عنوان IP هناك. تخبرك عن سلسلة الشهادات التي تم إستلامها، ولكن لا يمكن مطلقا أن يكون التحقق من صحة الشهادة صحيحا بنسبة 100٪ عند إستخدام عنوان IP بدلا من اسم المضيف.

لعرض المحتوى والتحقق من شهادة PKCS12 (.pfx) أو سلسلة شهادات :

openssl pkcs12 -info -in

هنا مثال على هذا الأمر في سلسلة شهادة حيث يتم إصدار شهادة الجهاز إلى مركز المساعدة التقنية (TAC) من قبل مرجع مصدق متوسط يسمى "intermediate.com"، وهو نفسه صادر من مرجع مصدق جذري يسمى "root.com" :

openssl pkcs12 -info -in chainscript2.pfx

Enter Import Password:

MAC Iteration 2048

MAC verified OK

PKCS7 Encrypted data: pbeWithSHA1And40BitRC2-CBC, Iteration 2048

Certificate bag

Bag Attributes

localKeyID: 1D 36 8F C2 4B 18 0B 0D B2 57 A2 55 18 96 7A 8B 57 F9 CD FD

subject=/C=BE/ST=Diegem/L=Diegem/O=Cisco/CN=TAC

issuer=/C=BE/ST=Diegem/O=Cisco/OU=TAC/CN=intermediate.com/emailAddress=int@int.com

-----BEGIN CERTIFICATE-----

< Device certificate >

-----END CERTIFICATE-----

Certificate bag

Bag Attributes: <No Attributes>

subject=/C=BE/ST=Diegem/O=Cisco/OU=TAC/CN=intermediate.com/emailAddress=int@int.com

issuer=/C=BE/ST=Diegem/L=Diegem/O=Cisco/OU=TAC/CN=RootCA.root.com/emailAddress=root@root.com

-----BEGIN CERTIFICATE-----

< Intermediate certificate >

-----END CERTIFICATE-----

Certificate bag

Bag Attributes: <No Attributes>

subject=/C=BE/ST=Diegem/L=Diegem/O=Cisco/OU=TAC/CN=RootCA.root.com/emailAddress=root@root.com

issuer=/C=BE/ST=Diegem/L=Diegem/O=Cisco/OU=TAC/CN=RootCA.root.com/emailAddress=root@root.com

-----BEGIN CERTIFICATE-----

< Root certificate >

-----END CERTIFICATE-----

PKCS7 Data

Shrouded Keybag: pbeWithSHA1And3-KeyTripleDES-CBC, Iteration 2048

Bag Attributes

localKeyID: 1D 36 8F C2 4B 18 0B 0D B2 57 A2 55 18 96 7A 8B 57 F9 CD FD

Key Attributes: <No Attributes>

Enter PEM pass phrase:

Verifying - Enter PEM pass phrase:

-----BEGIN ENCRYPTED PRIVATE KEY-----

< Private key >

-----END ENCRYPTED PRIVATE KEY-----

استكشاف الأخطاء وإصلاحها

أستخدم هذا الأمر لاستكشاف الأخطاء وإصلاحها. إذا تم القيام به على جلسة عمل عن بعد (SSH أو Telnet) بعد ذلك تكون الشاشة الطرفية مطلوبة لعرض المخرجات:

9800#debug crypto pki transactions

إخراج تصحيح أخطاء السيناريو الناجح

يعرض هذا المخرج المخرج المتوقع عندما يتم إستيراد شهادة بنجاح في 9800. أستخدم هذا كمرجع وحدد حالة الفشل:

Sep 28 17:35:23.242: CRYPTO_PKI: Copying pkcs12 from bootflash:9800.pfx

Sep 28 17:35:23.322: CRYPTO_PKI: Creating trustpoint 9800.pfx

Sep 28 17:35:23.322: %PKI-6-TRUSTPOINT_CREATE: Trustpoint: 9800.pfx created succesfully

Sep 28 17:35:23.324: CRYPTO_PKI: examining cert:

Sep 28 17:35:23.324: CRYPTO_PKI: issuerName=cn=Chuu Intermediate CA,ou=Chuu Wireless,o=Chuu Inc,st=CDMX,c=MX

Sep 28 17:35:23.324: CRYPTO_PKI: subjectname=e=user@example.com,cn=alz-9800,ou=Cisco Systems,o=Wireless TAC,l=CDMX,st=CDMX,c=MX

Sep 28 17:35:23.324: CRYPTO_PKI: adding RSA Keypair

Sep 28 17:35:23.324: CRYPTO_PKI: bitValue of ET_KEY_USAGE = 140

Sep 28 17:35:23.324: CRYPTO_PKI: Certificate Key Usage = GENERAL_PURPOSE

Sep 28 17:35:23.324: %CRYPTO_ENGINE-5-KEY_ADDITION: A key named 9800.pfx has been generated or imported by pki-pkcs12

Sep 28 17:35:23.331: CRYPTO_PKI: adding as a router certificate.Public key in cert and stored public key 9800.pfx match

Sep 28 17:35:23.333: CRYPTO_PKI: examining cert:

Sep 28 17:35:23.333: CRYPTO_PKI: issuerName=cn=Chuu Root CA,ou=Chuu Wireless,o=Chuu Inc,l=Iztapalapa,st=CDMX,c=MX

Sep 28 17:35:23.333: CRYPTO_PKI: subjectname=cn=Chuu Intermediate CA,ou=Chuu Wireless,o=Chuu Inc,st=CDMX,c=MX

Sep 28 17:35:23.333: CRYPTO_PKI: no matching private key presents.

[...]

Sep 28 17:35:23.335: CRYPTO_PKI: Setting the key_type as RSA

Sep 28 17:35:23.335: CRYPTO_PKI: Attempting to insert the peer's public key into cache

Sep 28 17:35:23.335: CRYPTO_PKI:Peer's public inserted successfully with key id 21

Sep 28 17:35:23.336: Calling pkiSendCertInstallTrap to send alert

Sep 28 17:35:23.337: CRYPTO_PKI: Deleting cached key having key id 31

Sep 28 17:35:23.337: CRYPTO_PKI: Attempting to insert the peer's public key into cache

Sep 28 17:35:23.337: CRYPTO_PKI:Peer's public inserted successfully with key id 32

Sep 28 17:35:23.338: CRYPTO_PKI: (A0323) Session started - identity selected (9800.pfx)

Sep 28 17:35:23.338: CRYPTO_PKI: Rcvd request to end PKI session A0323.

Sep 28 17:35:23.338: CRYPTO_PKI

alz-9800#: PKI session A0323 has ended. Freeing all resources.

Sep 28 17:35:23.338: CRYPTO_PKI: unlocked trustpoint 9800.pfx, refcount is 0

Sep 28 17:35:23.338: CRYPTO_PKI: Expiring peer's cached key with key id 32Public key in cert and stored public key 9800.pfx match

Sep 28 17:35:23.341: Calling pkiSendCertInstallTrap to send alert

Sep 28 17:35:23.341: CRYPTO_PKI: cert verified and inserted.

Sep 28 17:35:23.402: CRYPTO_PKI: Creating trustpoint 9800.pfx-rrr1

Sep 28 17:35:23.402: %PKI-6-TRUSTPOINT_CREATE: Trustpoint: 9800.pfx-rrr1 created succesfully

Sep 28 17:35:23.403: CRYPTO_PKI: Setting the key_type as RSA

Sep 28 17:35:23.404: CRYPTO_PKI: Attempting to insert the peer's public key into cache

Sep 28 17:35:23.404: CRYPTO_PKI:Peer's public inserted successfully with key id 22

Sep 28 17:35:23.405: Calling pkiSendCertInstallTrap to send alert

Sep 28 17:35:23.406: CRYPTO_PKI: no CRLs present (expected)

Sep 28 17:35:23.406: %PKI-6-PKCS12_IMPORT_SUCCESS: PKCS #12 import in to trustpoint 9800.pfx successfully imported.

حاول إستيراد شهادة PKCS12 لا تحتوي على CA

إذا قمت باستيراد شهادة وحصلت على الخطأ: "لم يتم العثور على شهادة CA."، فهذا يعني أن ملف .pfx لا يحتوي على السلسلة بأكملها أو لا يوجد مرجع مصدق واحد.

9800(config)#crypto pki import pkcs12.pfx pkcs12 bootflash:pks12.pfx password

% Importing pkcs12...

Source filename [pks12.pfx]?

Reading file from bootflash:pks12.pfx

% Warning: CA cert is not found. The imported certs might not be usable.

إذا قمت بتشغيل الأمر openssl pkcs12 -info -في <path to cert>وشهادة واحدة فقط مع عرض مفتاح خاص واحد، فهذا يعني أن CA غير موجود. كقاعدة تتبع، يسرد هذا الأمر بشكل مثالي سلسلة شهادتك بالكامل. لا يلزم تضمين المرجع المصدق الجذر العلوي إذا كان معروفا بواسطة مستعرضات العميل بالفعل.

أحد طرق إصلاح هذا هو تفكيك PKCS12 إلى PEM وإعادة بناء السلسلة بشكل صحيح. في المثال التالي، كان لدينا ملف .pfx يحتوي فقط على شهادة الجهاز (WLC) ومفتاحها. وقد صدر عن مرجع مصدق متوسط (لم يكن موجودا في ملف PKCS12) وقع بدوره من قبل مرجع مصدق أصلي معروف.

الخطوة 1. تصدير المفتاح الخاص للخارج.

openssl pkcs12 -in

-out cert.key -nocerts -nodes

الخطوة 2. تصدير الشهادة ك PEM.

openssl pkcs12 -in

-out certificate.pem -nokeys -clcerts

الخطوة 3. تنزيل شهادة CA الوسيطة ك PEM.

يعتمد مصدر المرجع المصدق على طبيعته، فإذا كان المرجع المصدق العام فإن البحث على الإنترنت يكون كافيا للعثور على المستودع. وإلا، فيجب على مسؤول CA توفير الشهادات بتنسيق Base64 (.pem). إذا كان هناك مستويات متعددة من CA، فعليك تجميعهم في ملف واحد مثل الذي تم تقديمه في نهاية عملية إستيراد الخيار 1.

الخطوة 4. قم بإعادة بناء PKCS 12 من المفتاح وشهادة الجهاز و CA.

openssl pkcs12 -export -out fixedcertchain.pfx -inkey cert.key -in certificate.pem -certfile CA.pem

لدينا الآن "fixCertseries.pfx" التي يمكن أن نستوردها بسعادة إلى المادة حفازة 9800!

تصدير المفتاح الخاص

في حالة ترحيلك إلى عنصر تحكم في الشبكة المحلية اللاسلكية (WLC) آخر أو رغبتك في إستعادة عنصر التحكم في الشبكة المحلية اللاسلكية (WLC)، يمكنك الانتهاء في حالة تريد فيها تصدير مفتاحك الخاص لنقله إلى موقع آخر.

#crypto key export rsa

pem terminal aes

الملاحظات والقيود

- لا يدعم Cisco IOS® XE شهادات CA مع صلاحية لما بعد 2099: معرف تصحيح الأخطاء من Cisco CSCvp64208

- لا يساند Cisco IOS® XE SHA256 رسالة خلاصة PKCS 12 حزمة (SHA256 وحدة طرفية مدعومة، غير أن ليس إن ال PKCS12 حزمة نفسها وقعت مع SHA256): CSCvz41428. تم إصلاح هذا في الإصدار 17.12.1.

- يمكنك مشاهدة التجزئة إذا إحتاجت وحدة التحكم في الشبكة المحلية اللاسلكية (WLC) إلى حمل شهادات المستخدم، وكان جهاز NAC/ISE قابلا للوصول إليه عبر الإنترنت (على سبيل المثال، في نشر SD-WAN). تكون الشهادات دائما أكبر من 1500 بايت تقريبا (مما يعني أنه يتم إرسال حزم RADIUS متعددة لحمل رسالة الشهادة) وإذا كان لديك العديد من MTU المختلفة عبر مسار الشبكة، فيمكن أن يحدث فوق تجزئة حزم RADIUS نفسها. في مثل هذه الحالات، نوصي بإرسال جميع مخططات بيانات UDP الخاصة بك لحركة مرور WLC عبر نفس المسار لتجنب حدوث مشاكل مثل التأخير/الرجفان التي يمكن أن تحدث بسبب طقس الإنترنت

التعليقات

التعليقات