تكوين وحدات التحكم في الشبكة (NPS) ووحدات التحكم في الشبكة المحلية (LAN) اللاسلكية والشبكات اللاسلكية

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا المستند كيفية تكوين PEAP بمصادقة MS-CHAP مع Microsoft NPS كخادم RADIUS.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- معرفة التثبيت الأساسي لنظام التشغيل Windows 2008

- معرفة تثبيت وحدة التحكم من Cisco

تأكد من استيفاء هذه المتطلبات قبل أن تحاول إجراء هذا التكوين:

- قم بتثبيت Microsoft Windows Server 2008 على كل خادم في مختبر الاختبار.

- قم بتحديث جميع حزم الخدمات.

- قم بتثبيت وحدات التحكم ونقاط الوصول في الوضع Lightweight (LAPs).

- قم بتكوين آخر تحديثات البرامج.

للحصول على معلومات التثبيت الأولي ومعلومات التكوين لوحدات التحكم اللاسلكية من السلسلة Cisco 5508 Series، ارجع إلى دليل تثبيت وحدة التحكم اللاسلكية من السلسلة Cisco 5500 Series.

ملاحظة: الغرض من هذا المستند هو إعطاء القراء مثالا على التكوين المطلوب على خادم Microsoft لمصادقة PEAP-MS-CHAP. تم إختبار تكوين خادم Microsoft Windows المقدم في هذا المستند في المعمل وتبين أنه يعمل كما هو متوقع. إذا واجهت مشكلة في التكوين، فاتصل ب Microsoft للحصول على تعليمات. لا يدعم مركز المساعدة التقنية (TAC) من Cisco تكوين خادم Microsoft Windows.

يمكن العثور على أدلة تكوين وتثبيت نظام التشغيل Microsoft Windows 2008 على Microsoft Tech Net.

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- وحدة التحكم Cisco 5508 Wireless Controller التي تشغل البرنامج الثابت، الإصدار 7.4

- نقطة وصول (AP) Cisco Aironet 3602 مع بروتوكول نقطة الوصول في الوضع Lightweight (LWAPP)

- Windows 2008 Enterprise Server مع خدمات NPS و Certificate Authority (CA) و Dynamic Host Control Protocol (DHCP) و Domain Name System (DNS) المثبتة

- كمبيوتر عميل Microsoft Windows 7

- المحول Cisco Catalyst 3560 Series Switch

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

الاصطلاحات

راجع اصطلاحات تلميحات Cisco التقنية للحصول على مزيد من المعلومات حول اصطلاحات المستندات.

معلومات أساسية

يقدم هذا المستند نموذجا لتكوين بروتوكول المصادقة المتوسع المحمي (PEAP) مع مصادقة الإصدار 2 لبروتوكول المصادقة لتأكيد الاتصال بقيمة التحدي (MS-CHAP) من Microsoft في شبكة لاسلكية موحدة من Cisco مع خادم نهج شبكة Microsoft (NPS) كخادم RADIUS.

نظرة عامة على PEAP

يستخدم PEAP تأمين مستوى النقل (TLS) لإنشاء قناة مشفرة بين عميل PEAP مصدق، مثل كمبيوتر محمول لاسلكي، ومصادقة PEAP، مثل Microsoft NPS أو أي خادم RADIUS. لا يحدد PEAP طريقة مصادقة، ولكنه يوفر أمانا إضافيا لبروتوكولات المصادقة الموسعة (EAP) الأخرى، مثل EAP-MS-CHAP v2، التي يمكن أن تعمل من خلال القناة المشفرة TLS التي يوفرها PEAP. تتألف عملية مصادقة PEAP من مرحلتين رئيسيتين.

المرحلة الأولى من PEAP: قناة TLS المشفرة

يرتبط العميل اللاسلكي بنقطة الوصول. يوفر الاقتران القائم على IEEE 802.11 مصادقة مفتوحة للنظام أو مفتاح مشترك قبل إنشاء اقتران آمن بين العميل ونقطة الوصول. بعد إنشاء الاقتران القائم على IEEE 802.11 بنجاح بين العميل ونقطة الوصول، يتم التفاوض على جلسة عمل TLS مع نقطة الوصول. بعد اكتمال المصادقة بين العميل اللاسلكي و NPS بنجاح، يتم التفاوض على جلسة عمل TLS بين العميل و NPS. يتم إستخدام المفتاح المستمد من هذا التفاوض لتشفير كل الاتصالات اللاحقة.

المرحلة الثانية من PEAP: الاتصال الذي تم التصديق عليه بواسطة EAP

يحدث اتصال EAP، الذي يتضمن تفاوض EAP، داخل قناة TLS التي أنشأها PEAP ضمن المرحلة الأولى من عملية مصادقة PEAP. يصادق NPS العميل اللاسلكي مع EAP-MS-CHAP v2. تقوم نقاط الوصول في الوضع Lightweight ووحدة التحكم فقط بإعادة توجيه الرسائل بين العميل اللاسلكي وخادم RADIUS. يتعذر على وحدة التحكم في الشبكة المحلية (LAN) اللاسلكية (WLC) ونقاط الوصول في الوضع Lightweight (LAP) فك تشفير هذه الرسائل لأنها ليست نقطة نهاية TLS.

تسلسل رسائل RADIUS لمحاولات المصادقة الناجحة (حيث يقوم المستخدم بتوفير بيانات اعتماد صالحة مستندة إلى كلمة المرور مع PEAP-MS-CHAP v2) هو:

- يرسل NPS رسالة طلب هوية إلى العميل: EAP-Request/Identity.

- يرد العميل برسالة إستجابة الهوية: EAP-Response/Identity.

- يرسل NPS رسالة تحدي MS-CHAP v2: EAP-request/EAP-type=EAP MS-CHAP-V2 (تحدي).

- يستجيب العميل بتحدي MS-CHAP v2 واستجابته: EAP-response/EAP-type=EAP-MS-CHAP-V2 (الاستجابة).

- تقوم NPS بإرسال حزمة نجاح MS-CHAP v2 عندما يقوم الخادم بمصادقة العميل بنجاح: EAP-Request/EAP-Type=EAP-MS-CHAP-V2 (نجاح).

- يستجيب العميل بواسطة حزمة نجاح MS-CHAP v2 عندما يقوم العميل بمصادقة الخادم بنجاح: EAP-Response/EAP-Type=EAP-MS-CHAP-V2 (نجاح).

- يرسل NPS نوع EAP-length-value (TLV) الذي يشير إلى المصادقة الناجحة.

- يستجيب العميل برسالة نجاح حالة EAP-TLV.

- يكمل الخادم المصادقة ويرسل رسالة EAP-Success في نص عادي. إذا تم نشر شبكات VLAN لعزل العميل، فسيتم تضمين سمات شبكة VLAN في هذه الرسالة.

التكوين

في هذا القسم، تقدم لك معلومات تكوين PEAP-MS-CHAP v2.

ملاحظة: أستخدم أداة بحث الأوامر للحصول على مزيد من المعلومات حول الأوامر المستخدمة في هذا القسم. يمكن فقط لمستخدمي Cisco المسجلين الوصول إلى أدوات Cisco ومعلومات داخلية.

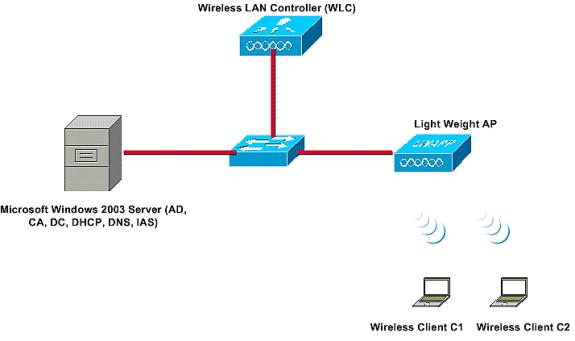

الرسم التخطيطي للشبكة

يستخدم هذا التكوين إعداد الشبكة التالي:

الرسم التخطيطي للشبكة

الرسم التخطيطي للشبكة

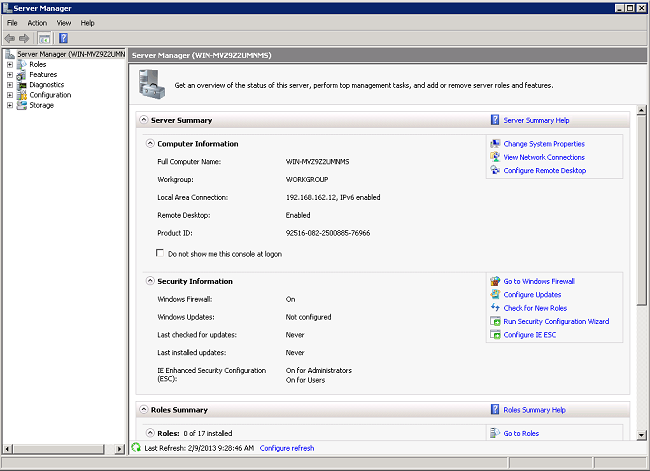

في هذا الإعداد، يقوم خادم Microsoft Windows 2008 بتنفيذ الأدوار التالية:

- وحدة التحكم بالمجال للمجال

- خادم DHCP/DNS

- خادم CA

- NPS - لمصادقة المستخدمين اللاسلكيين

- خدمة Active Directory - للحفاظ على قاعدة بيانات المستخدم

يتصل الخادم بالشبكة السلكية من خلال محول من الطبقة 2 كما هو موضح. تتصل أيضا وحدة التحكم في الشبكة المحلية اللاسلكية (WLC) ونقطة الوصول في الوضع Lightweight (LAP) المسجلة بالشبكة من خلال محول الطبقة 2.

يستخدم العملاء اللاسلكي مصادقة PEAP-MS-CHAP v2 للوصول المحمي 2 (WPA2) Wi-Fi للاتصال بالشبكة اللاسلكية.

التكوينات

الهدف من هذا المثال هو تكوين خادم Microsoft 2008 ووحدة تحكم في الشبكة المحلية (LAN) اللاسلكية ونقطة وصول (AP) خفيفة الوزن لمصادقة العملاء اللاسلكيين بمصادقة PEAP-MS-CHAP v2. وهناك ثلاث خطوات رئيسية في هذه العملية:

- قم بتكوين خادم Microsoft Windows 2008.

- قم بتكوين وحدة التحكم في الشبكة المحلية اللاسلكية (WLC) ونقاط الوصول في الوضع Lightweight APs.

- قم بتكوين العملاء اللاسلكيين.

تكوين خادم Microsoft Windows 2008

في هذا المثال، يتضمن تكوين كامل لخادم Microsoft Windows 2008 الخطوات التالية:

- قم بتكوين الخادم كوحدة تحكم بالمجال.

- قم بتثبيت خدمات DHCP وتكوينها.

- قم بتثبيت الخادم وتكوينه كخادم CA.

- توصيل العملاء بالمجال.

- قم بتثبيت NPS.

- تثبيت شهادة.

- قم بتكوين NPS لمصادقة PEAP.

- إضافة مستخدمين إلى Active Directory.

تكوين خادم Microsoft Windows 2008 كوحدة تحكم بالمجال

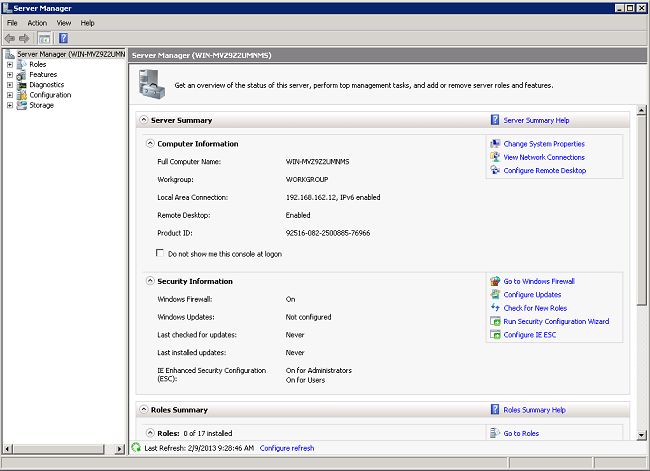

أكمل الخطوات التالية لتكوين خادم Microsoft Windows 2008 كوحدة تحكم بالمجال:

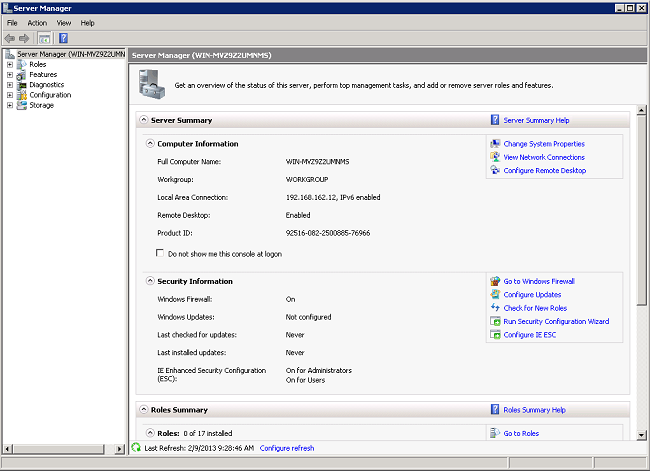

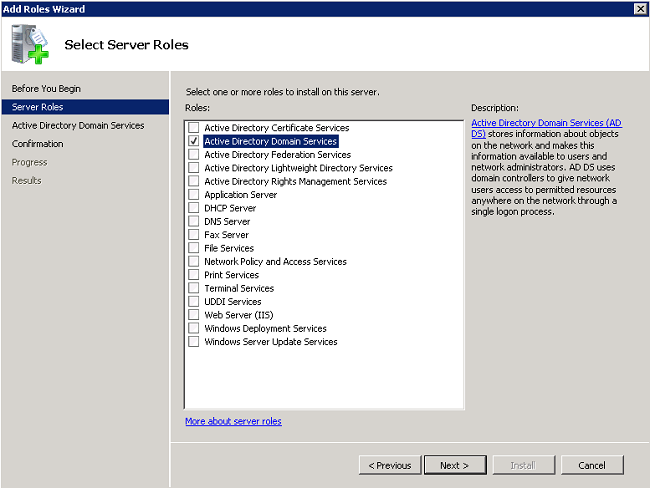

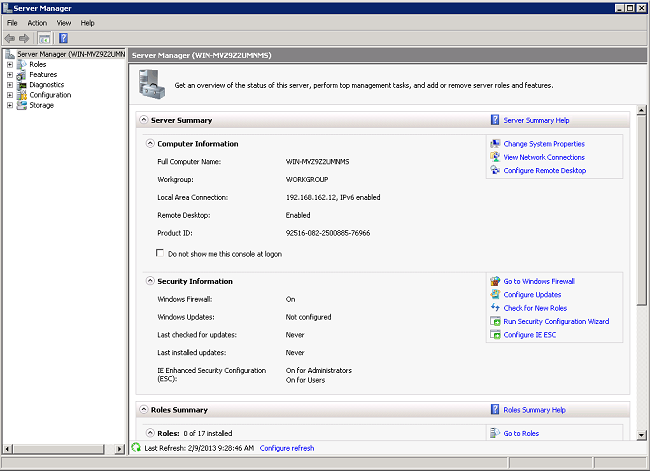

- انقر على بدء > إدارة الخادم.

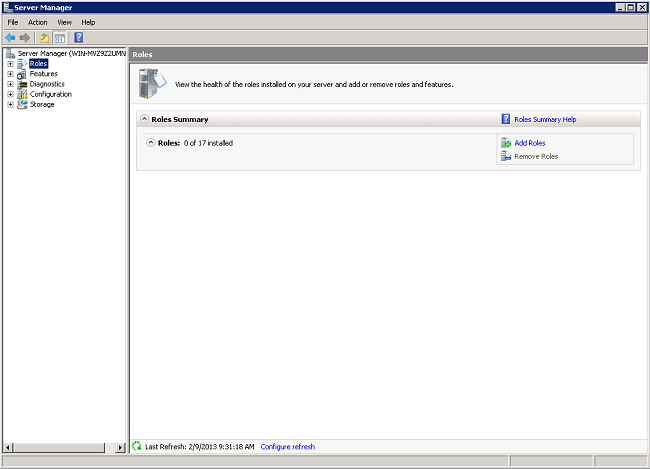

- انقر فوق أدوار > إضافة أدوار.

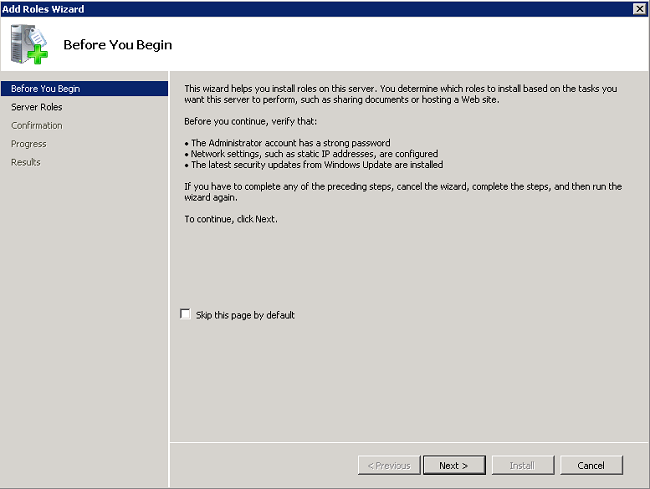

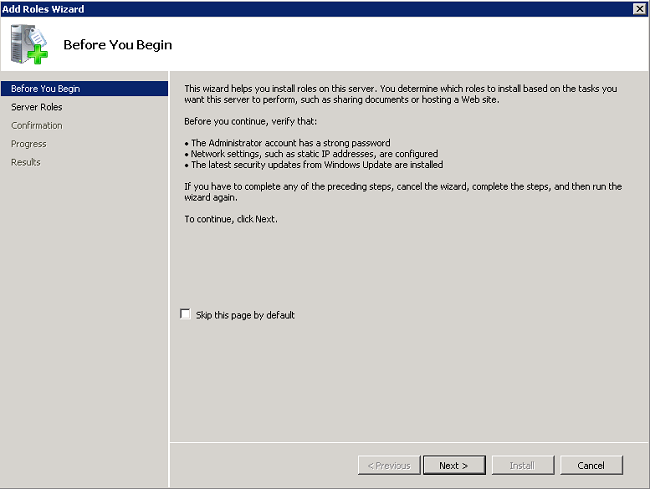

- انقر فوق Next (التالي).

- حدد خدمات مجال Active Directory للخدمة، وانقر فوق التالي.

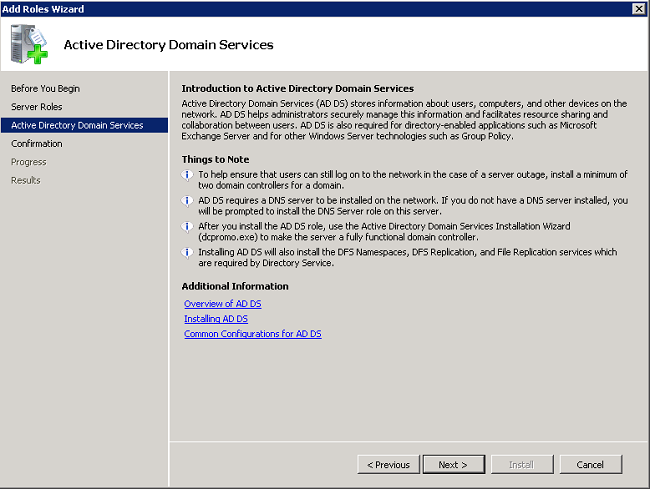

- راجع مقدمة خدمات مجال Active Directory، وانقر فوق التالي.

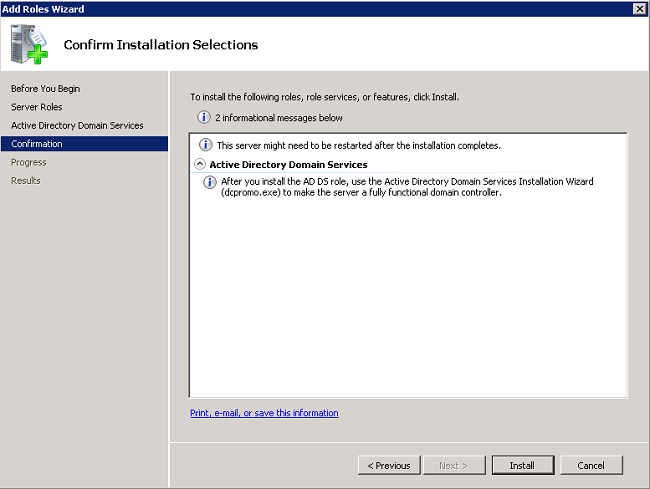

- انقر على تثبيت لبدء عملية التثبيت.

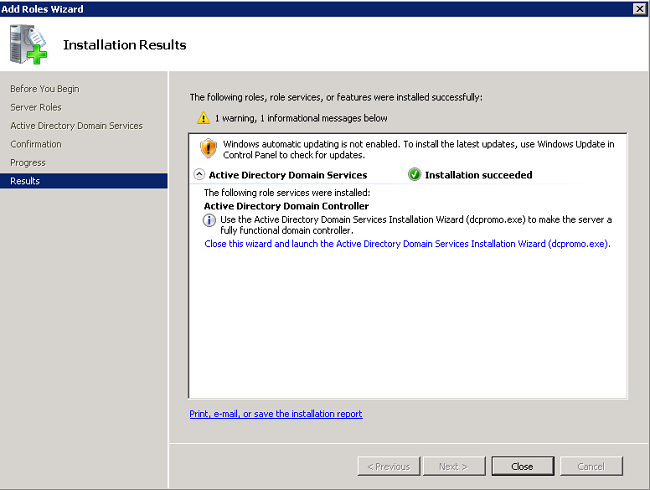

يستمر التثبيت ويكتمل. - انقر فوق إغلاق هذا المعالج وتشغيل معالج تثبيت خدمات مجال خدمة Active Directory (dcpromo.exe) لمتابعة تثبيت Active Directory وتكوينه.

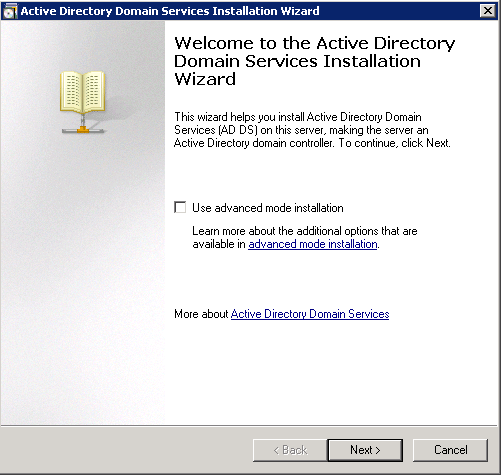

- انقر فوق التالي لتشغيل معالج تثبيت خدمات مجال Active Directory.

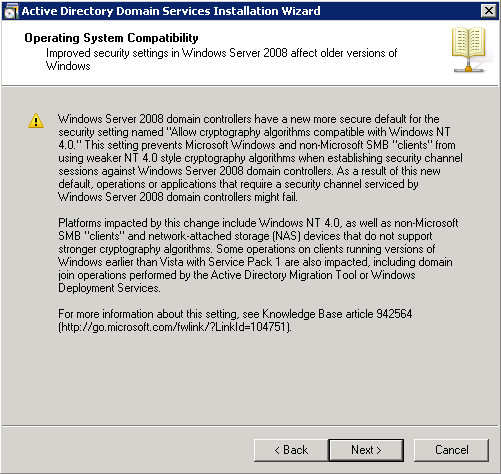

- راجع المعلومات حول توافق نظام التشغيل، وانقر فوق التالي.

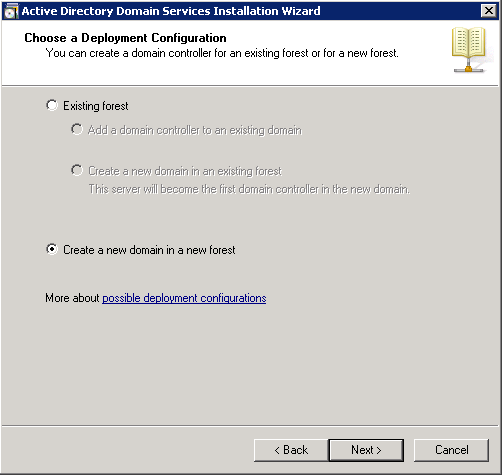

- انقر فوق إنشاء مجال جديد في غابة جديدة >التالي لإنشاء مجال جديد.

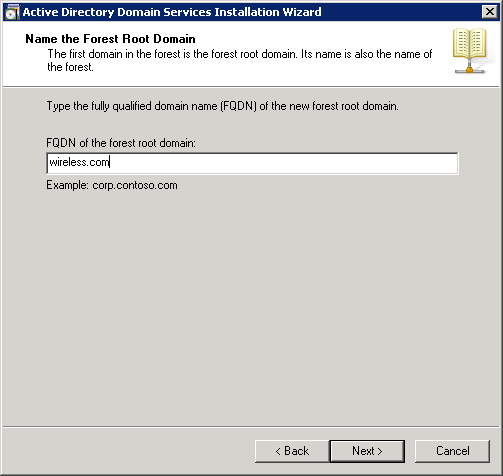

- أدخل اسم DNS الكامل للمجال الجديد، ثم انقر فوق التالي.

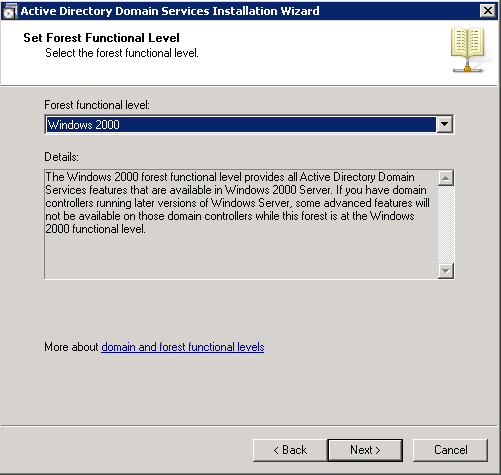

- حدد مستوى وظائف الغابة للمجال الخاص بك، وانقر التالي.

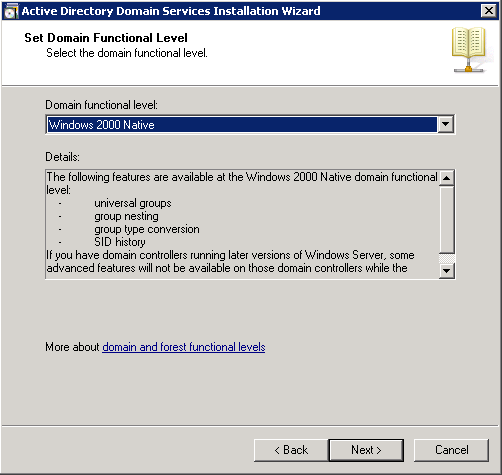

- حدد مستوى وظيفة المجال للمجال، وانقر فوق التالي.

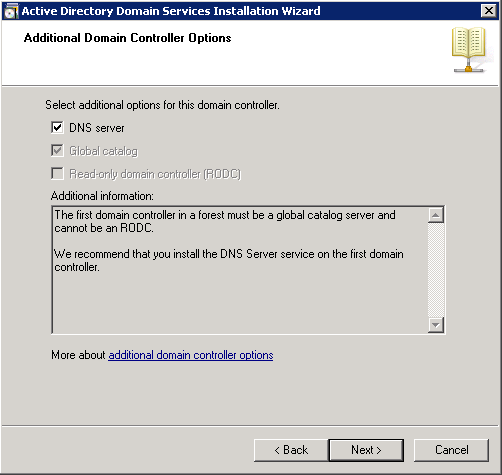

- تأكد من تحديد خادم DNS، وانقر التالي.

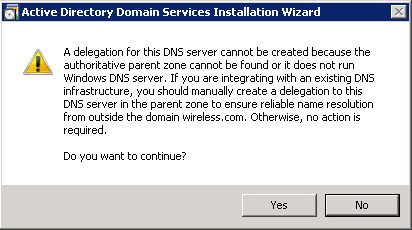

- انقر فوق نعم لمعالج التثبيت لإنشاء منطقة جديدة في DNS للمجال.

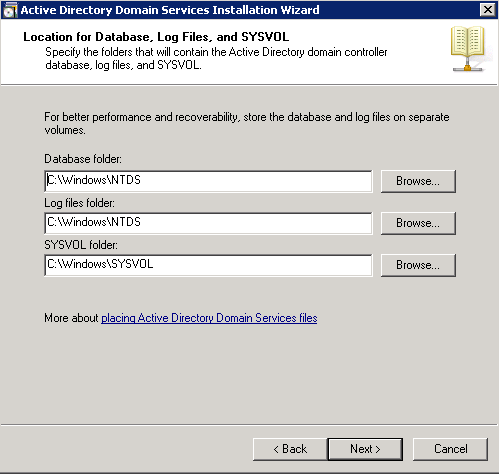

- حدد المجلدات التي يجب أن يستخدمها Active Directory لملفاته، ثم انقر فوق التالي.

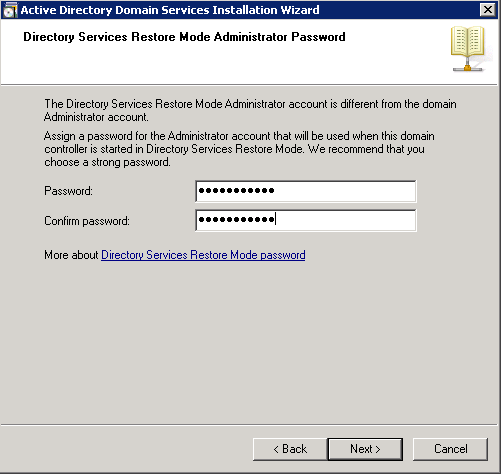

- أدخل كلمة مرور المسؤول، ثم انقر على التالي.

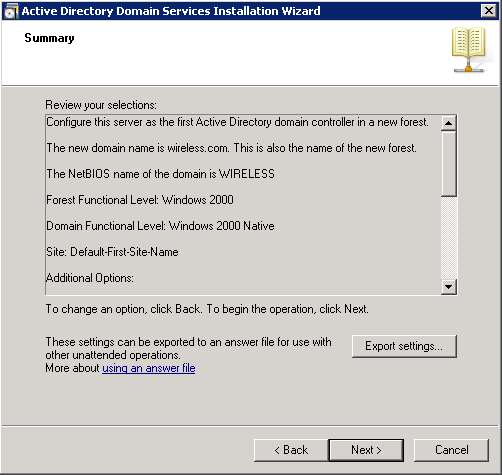

- راجع تحديداتك، وانقر فوق التالي.

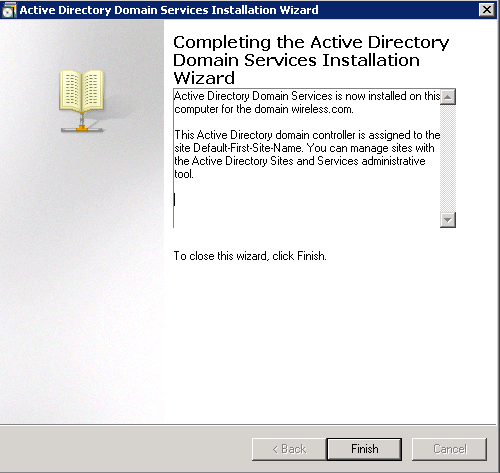

تمضي عملية التثبيت. - انقر فوق إنهاء لإغلاق المعالج.

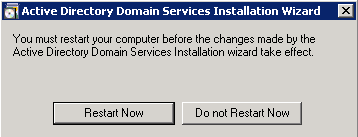

- قم بإعادة تشغيل الخادم لتفعيل التغييرات.

قم بتثبيت خدمات DHCP وتكوينها على خادم Microsoft Windows 2008

يتم إستخدام خدمة DHCP على خادم Microsoft 2008 لتوفير عناوين IP للعملاء اللاسلكيين. أتمت هذا steps in order to ركبت وشكلت DHCP خدمة:

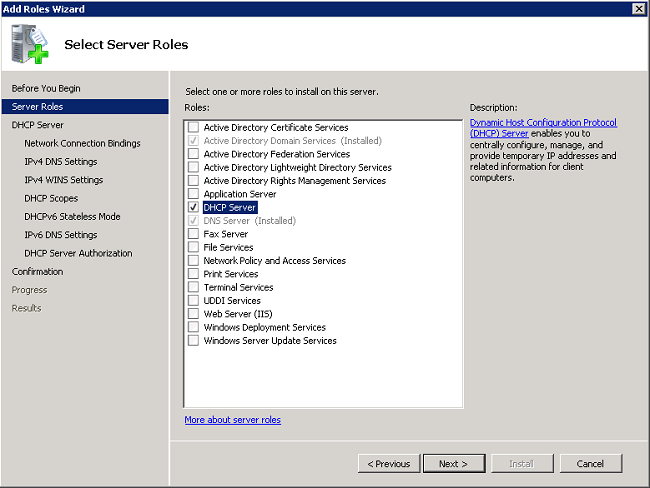

- انقر على بدء > إدارة الخادم.

- انقر فوق أدوار > إضافة أدوار.

- انقر فوق Next (التالي).

- حدد خادم DHCP للخدمة، وانقر فوق التالي.

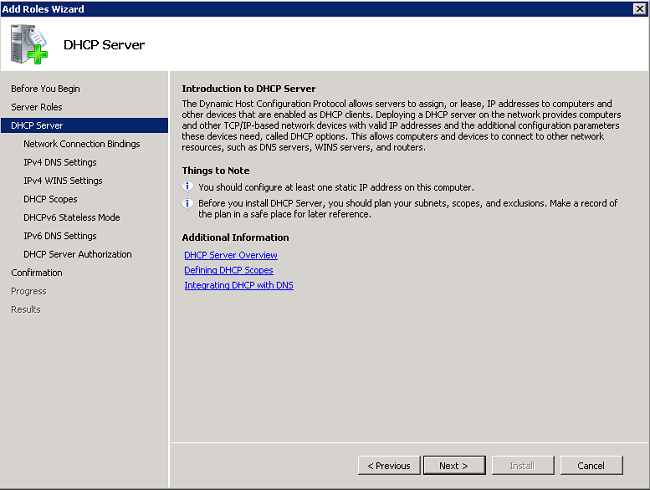

- راجع مقدمة خادم DHCP، وانقر فوق التالي.

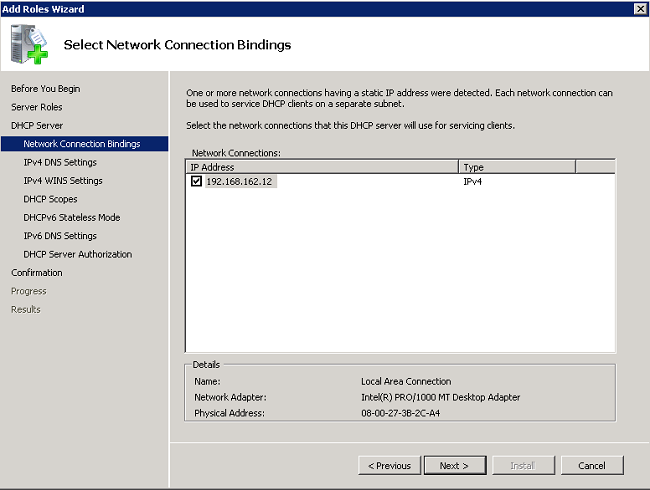

- حدد الواجهة التي يجب أن يراقبها خادم DHCP للطلبات، وانقر فوق التالي.

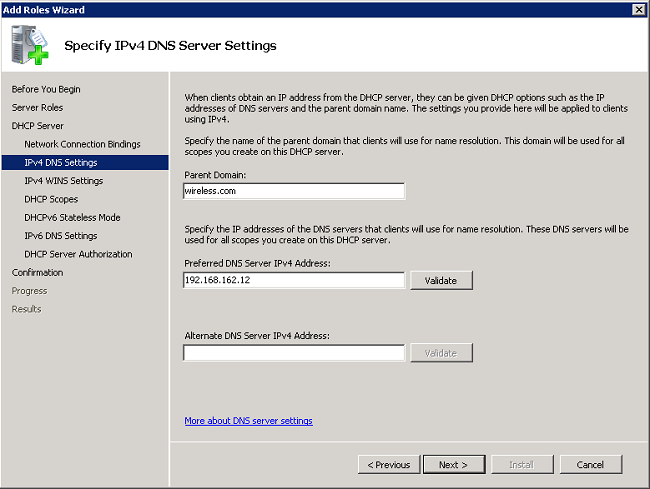

- شكلت التقصير DNS عملية إعداد ال DHCP نادل ينبغي زودت إلى زبون، وطقطقة بعد ذلك.

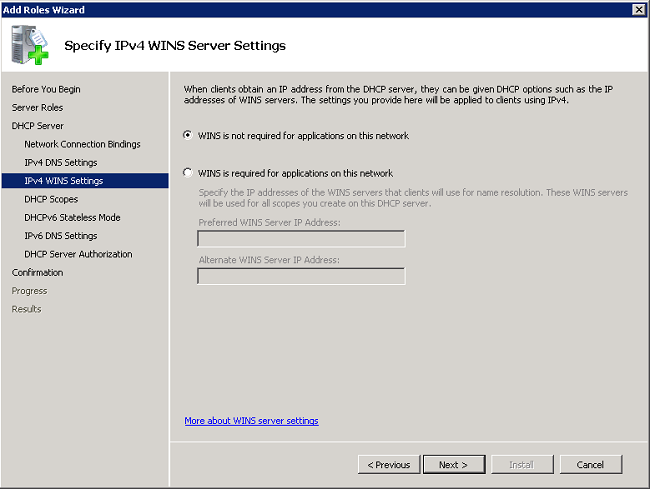

- تكوين WINS إذا كانت الشبكة تدعم WINS.

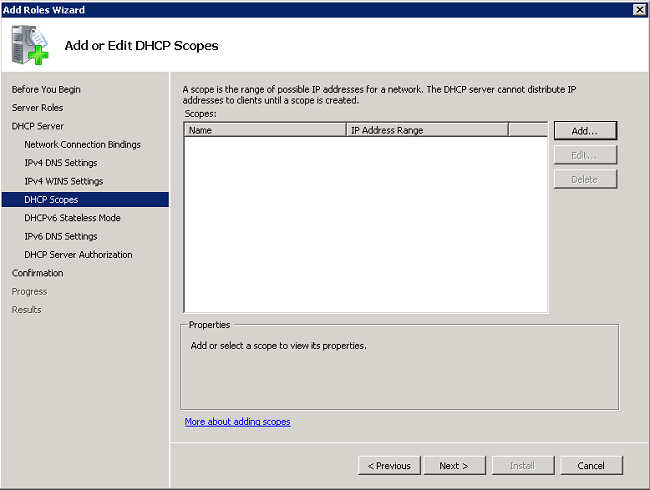

- انقر فوق إضافة لاستخدام المعالج لإنشاء نطاق DHCP أو انقر فوق التالي لإنشاء نطاق DHCP لاحقا. انقر فوق التالي للمتابعة.

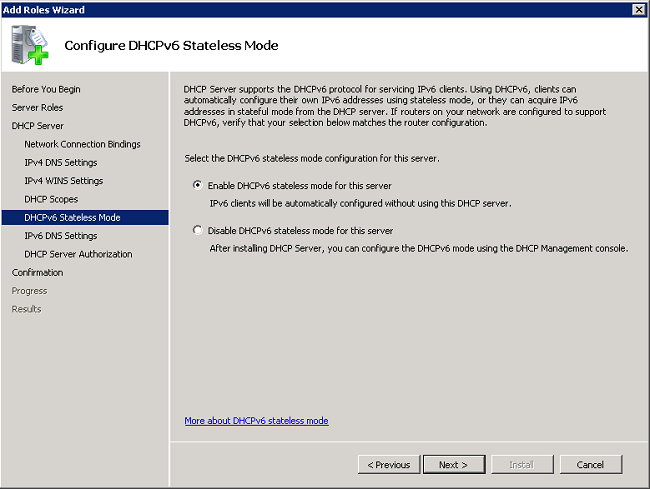

- قم بتمكين دعم DHCPv6 على الخادم أو تعطيله، وانقر فوق التالي.

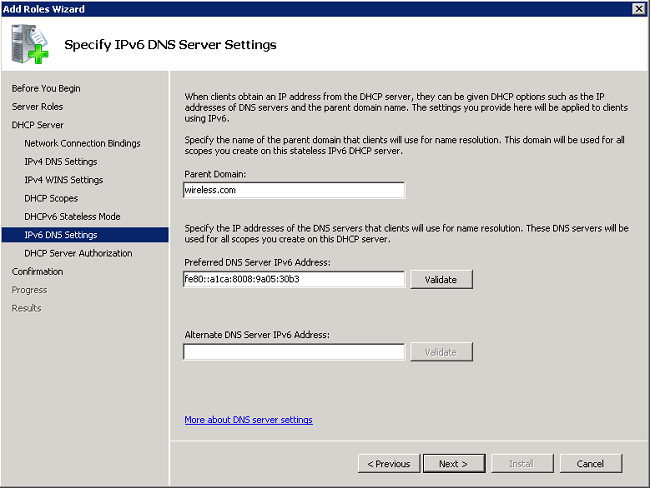

- قم بتكوين إعدادات DNS ل IPv6 إذا تم تمكين DHCPv6 في الخطوة السابقة. انقر فوق التالي للمتابعة.

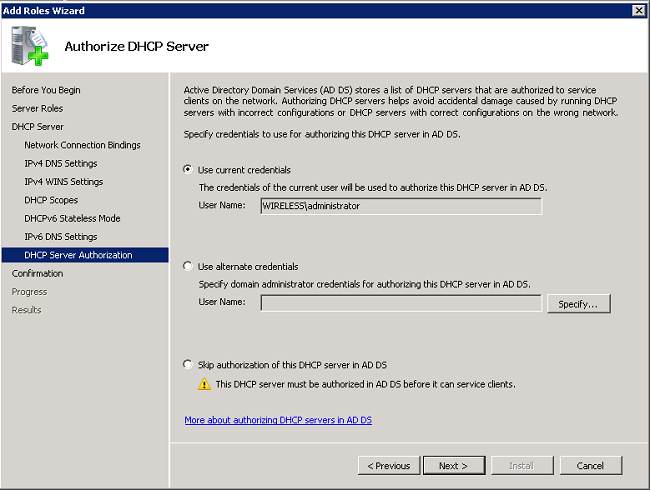

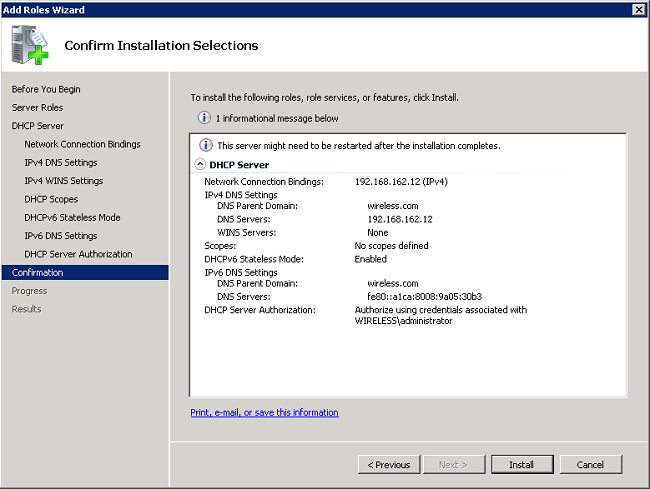

- قم بتوفير بيانات اعتماد مسؤول المجال لتخويل خادم DHCP في Active Directory، وانقر فوق التالي.

- راجع التكوين في صفحة التأكيد، وانقر فوق تثبيت لإكمال التثبيت.

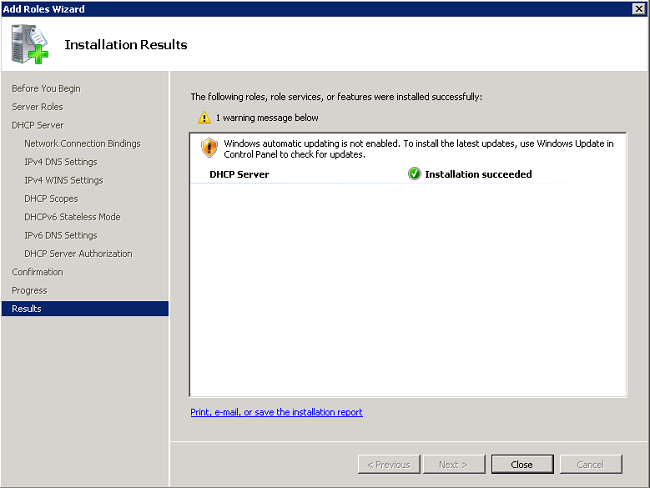

تمضي عملية التثبيت. - انقر فوق إغلاق" لإغلاق المعالج.

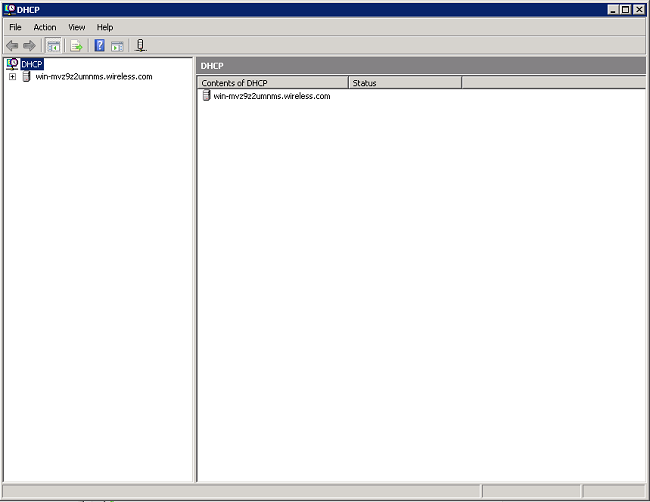

تم تثبيت خادم DHCP الآن. - طقطقة بداية>إداري أداة>DHCP أن يشكل DHCP خدمة.

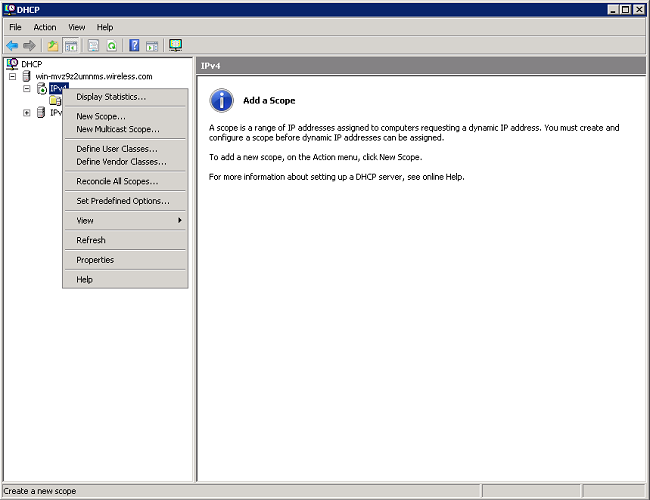

- مددت ال DHCP نادل (يظهر في الصورة السابقة ل هذا مثال)، déclic IPv4، واخترت مجال جديد أن يخلق DHCP مجال.

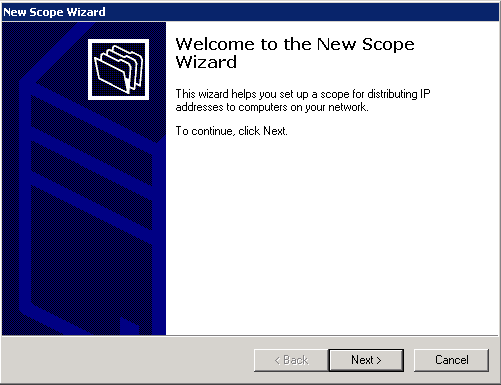

- انقر فوق التالي لتكوين النطاق الجديد عبر معالج النطاق الجديد.

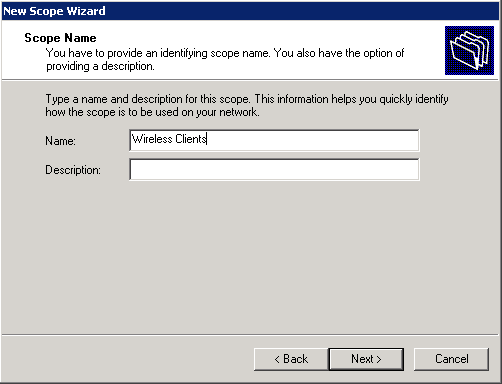

- قم بتوفير اسم للنطاق الجديد (العملاء اللاسلكي في هذا المثال)، وانقر فوق التالي.

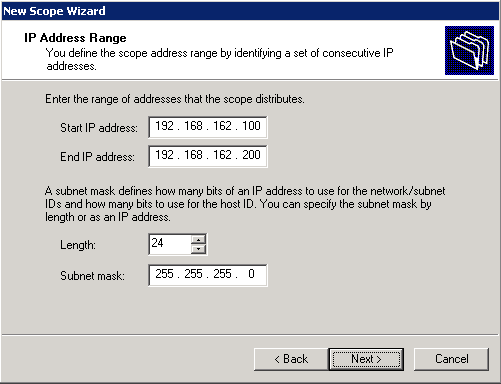

- أدخل نطاق عناوين IP المتاحة التي يمكن إستخدامها لاستئجار DHCP. انقر فوق التالي للمتابعة.

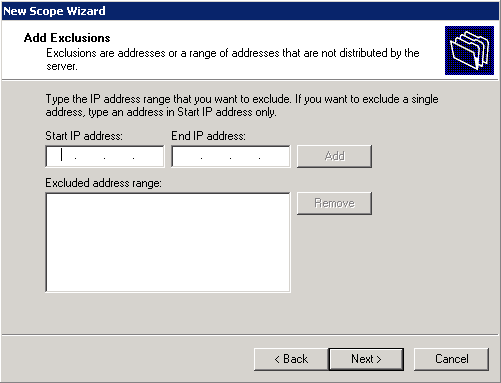

- قم بإنشاء قائمة إختيارية بالعناوين المستبعدة. انقر فوق التالي للمتابعة.

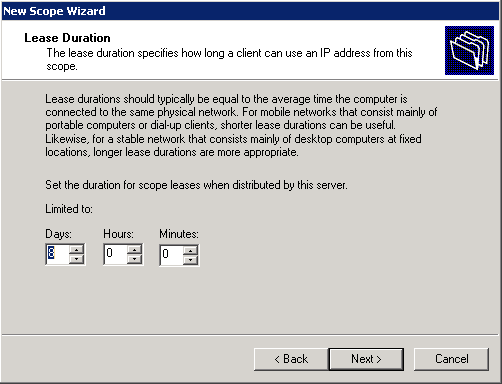

- قم بتكوين وقت التأجير، وانقر فوق التالي.

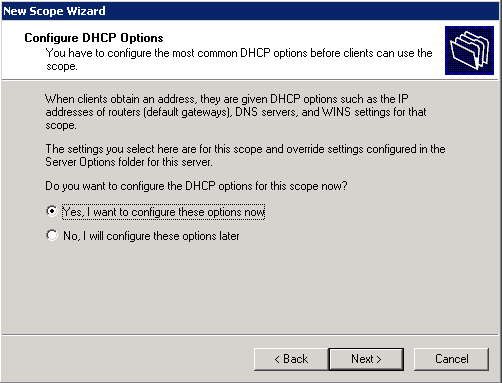

- انقر فوق نعم، أريد تكوين هذه الخيارات الآن، وانقر فوق التالي.

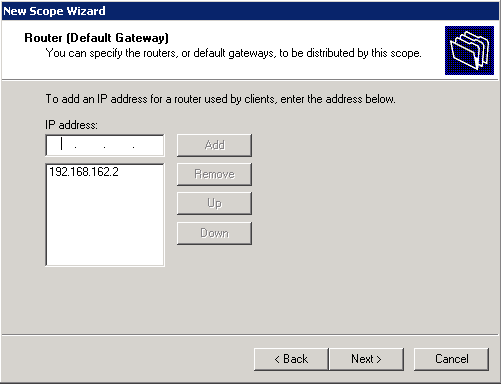

- دخلت العنوان من التقصير مدخل ل هذا مجال، طقطقة يضيف>بعد ذلك.

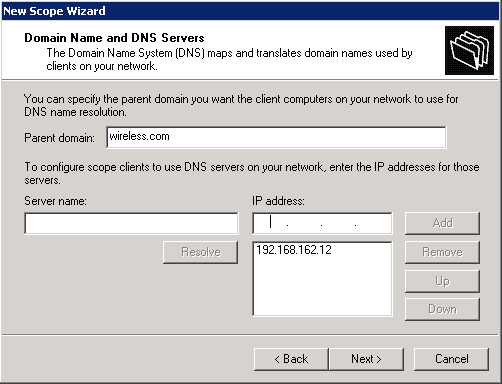

- قم بتكوين اسم مجال DNS وخادم DNS ليستخدمهما العملاء. انقر فوق التالي للمتابعة.

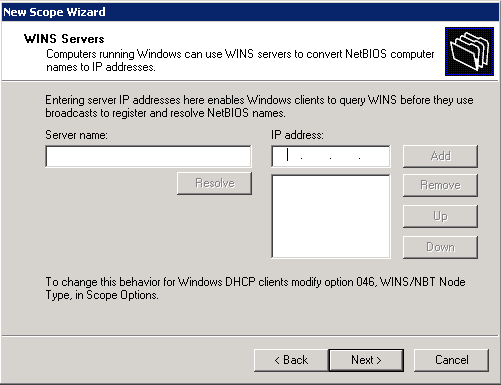

- أدخل معلومات WINS لهذا النطاق إذا كانت الشبكة تدعم WINS. انقر فوق التالي للمتابعة.

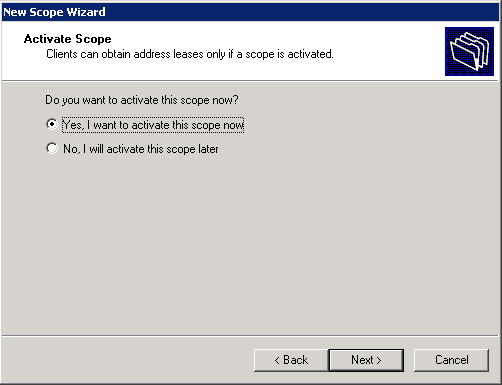

- لتنشيط هذا النطاق، انقر فوق نعم، أريد تنشيط هذا النطاق الآن > التالي.

- انقر فوق إنهاء" لإكمال المعالج وإغلاقه.

تثبيت خادم Microsoft Windows 2008 وتكوينه كخادم CA

يقوم PEAP مع EAP-MS-CHAP v2 بالتحقق من خادم RADIUS بناء على الشهادة الموجودة على الخادم. بالإضافة إلى ذلك، يجب إصدار شهادة الخادم من مرجع مصدق عام موثوق به من قبل كمبيوتر العميل (أي شهادة المرجع المصدق العام موجودة بالفعل في مجلد مرجع التصديق الجذر الموثوق به الموجود في مخزن شهادات الكمبيوتر العميل).

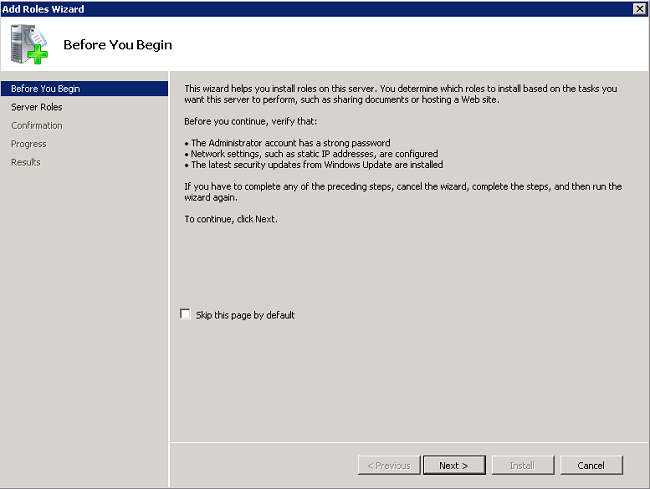

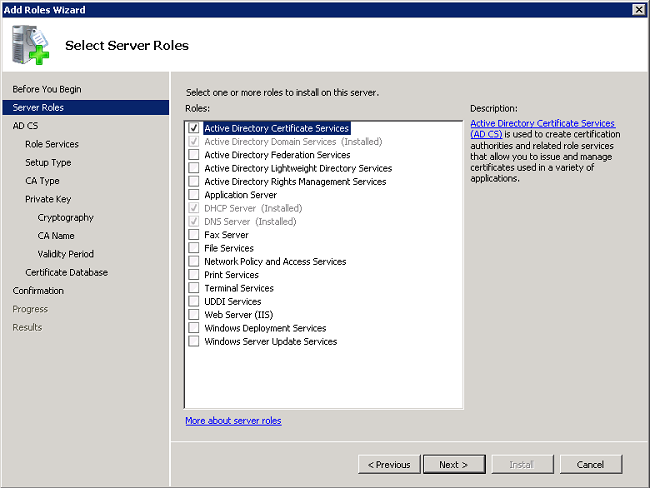

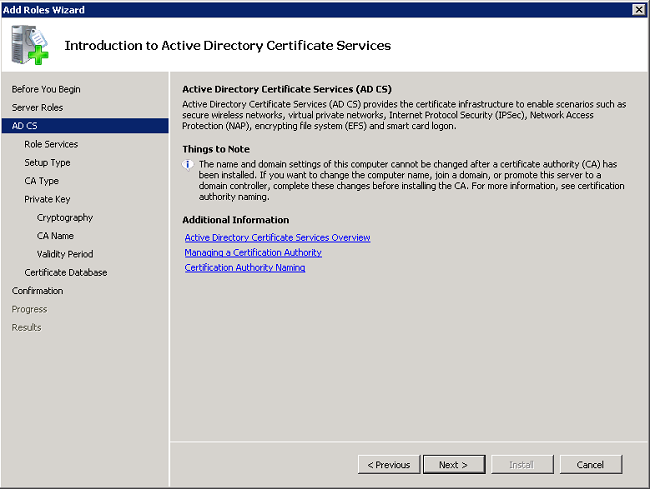

أكمل الخطوات التالية لتكوين خادم Microsoft Windows 2008 كخادم CA الذي يصدر الشهادة إلى NPS:

- انقر على بدء > إدارة الخادم.

- انقر فوق أدوار > إضافة أدوار.

- انقر فوق Next (التالي).

- حدد خدمات شهادات Active Directory للخدمة، وانقر فوق التالي.

- راجع مقدمة خدمات شهادات Active Directory، وانقر فوق التالي.

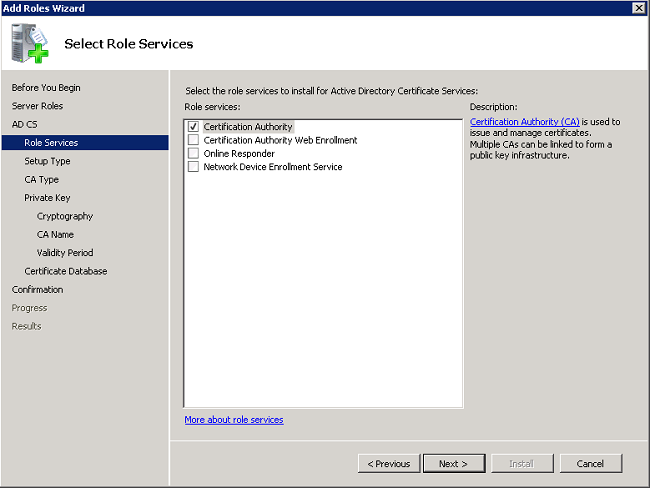

- حدد المرجع المصدق، وانقر التالي.

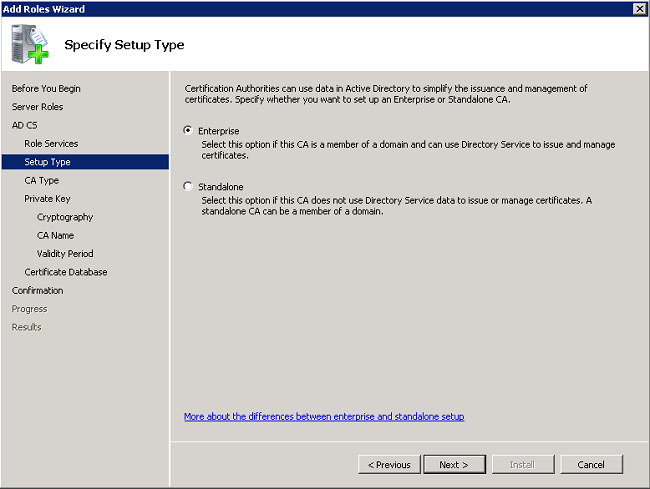

- حدد مؤسسة، وانقر فوق التالي.

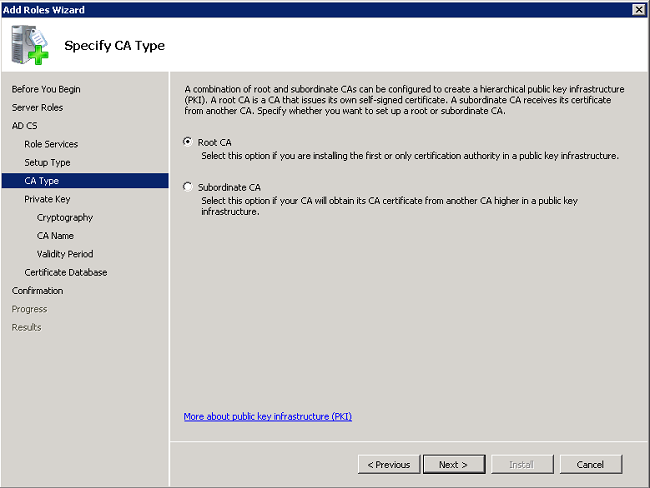

- حدد المرجع المصدق الجذر، وانقر بعد ذلك.

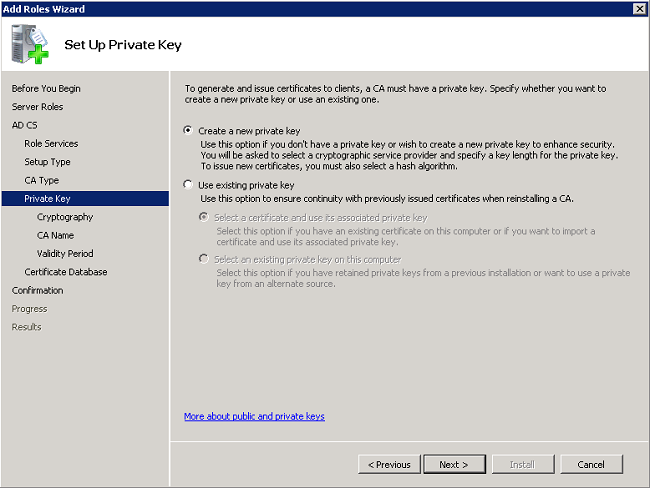

- حدد إنشاء مفتاح خاص جديد، وانقر التالي.

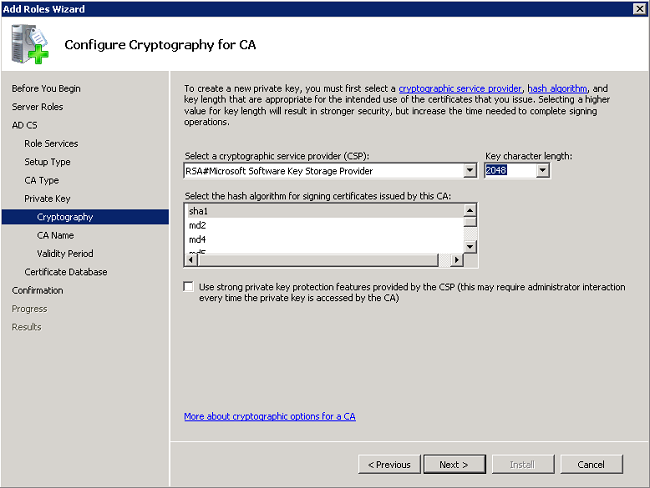

- طقطقت بعد ذلك على يشكل تشفير ل CA.

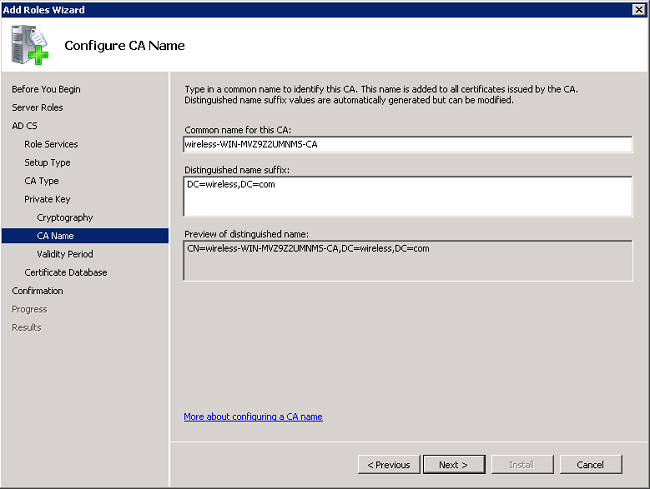

- طقطقت بعد ذلك أن يقبل التقصير اسم مشترك ل هذا CA.

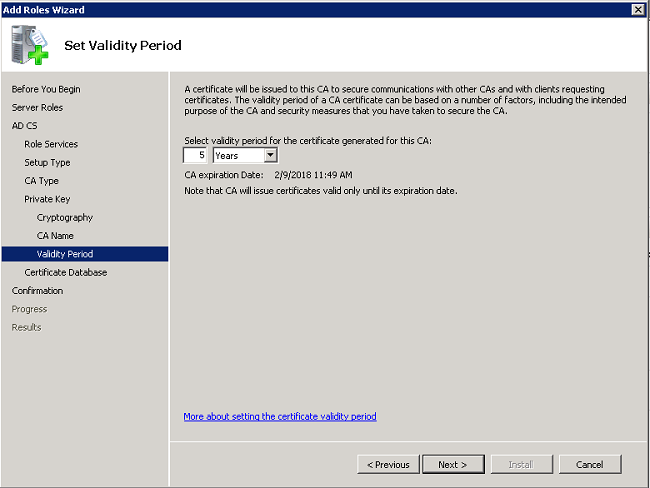

- حدد طول المدة التي تكون فيها شهادة CA هذه صالحة، وانقر فوق التالي.

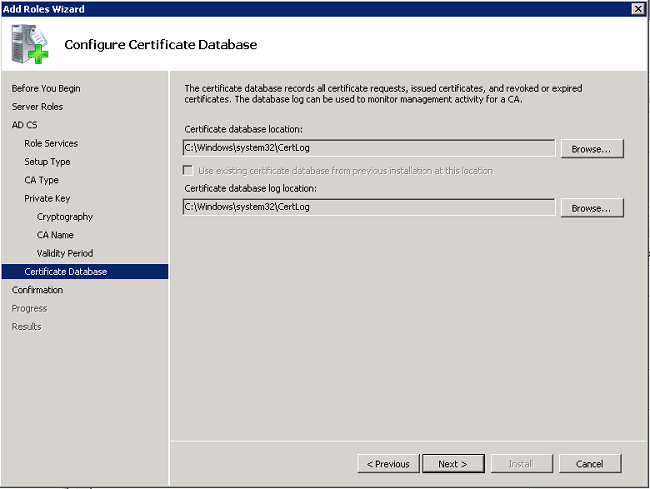

- انقر فوق التالي لقبول موقع قاعدة بيانات الشهادات الافتراضي.

- راجع التكوين، ثم انقر فوق تثبيت لبدء تشغيل خدمات شهادات Active Directory.

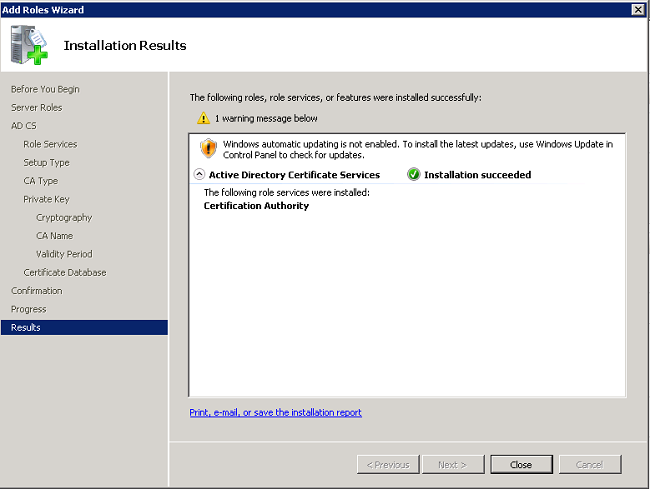

- بعد اكتمال التثبيت، انقر فوق إغلاق".

توصيل العملاء بالمجال

أتمت هذا steps in order to ربطت الزبون إلى الشبكة السلكية وتنزيل المجال معلومات محددة من الجديد مجال:

- قم بتوصيل العملاء بالشبكة السلكية باستخدام كبل توصيل متناظر عبر شبكة إيثرنت.

- قم بتحميل العميل وتسجيل الدخول باستخدام اسم مستخدم العميل وكلمة المرور.

- انقر فوق بدء > تشغيل، وأدخل cmd، وانقر فوق موافق.

- في موجه أوامر الأمر، أدخل ipconfig، وانقر فوق enter للتحقق من عمل DHCP بشكل صحيح ومن تلقي العميل لعنوان IP من خادم DHCP.

- للانضمام إلى العميل إلى المجال، انقر فوق بدء، وانقر بزر الماوس الأيمن فوق الكمبيوتر، واختر خصائص، واختر تغيير الإعدادات في الجانب السفلي الأيمن.

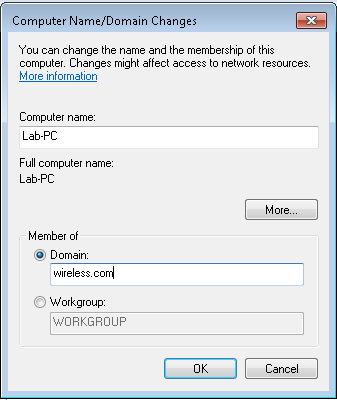

- طقطقة تغير.

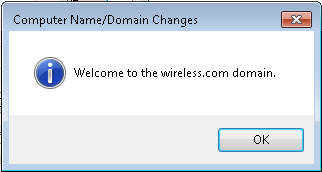

- انقر فوق المجال، ثم أدخل اسم المجال، اللاسلكي، على سبيل المثال، ثم انقر فوق موافق.

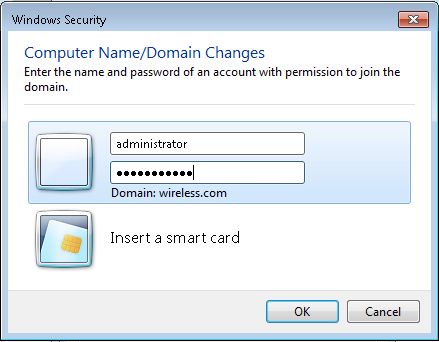

- أدخل اسم المستخدم المسؤول وكلمة المرور الخاصة بالمجال الذي ينضم إليه العميل. هذا هو حساب المسؤول في Active Directory على الخادم.

- طقطقت ok، وطقطقت ok ثانية.

- انقر فوق إغلاق > إعادة التشغيل الآن لإعادة تشغيل الكمبيوتر.

- بمجرد إعادة تشغيل الكمبيوتر، قم بتسجيل الدخول باستخدام: اسم المستخدم = المسؤول؛ كلمة المرور = <domain password>؛ المجال = لاسلكي.

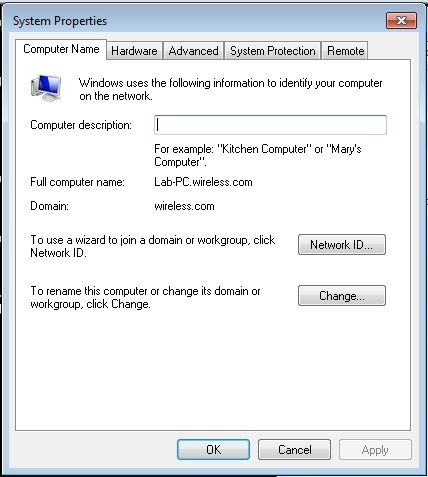

- انقر على بدء، وانقر بزر الماوس الأيمن على الكمبيوتر، واختر خصائص، واختر تغيير الإعدادات في أسفل اليمين للتحقق من أنك في المجال اللاسلكي.

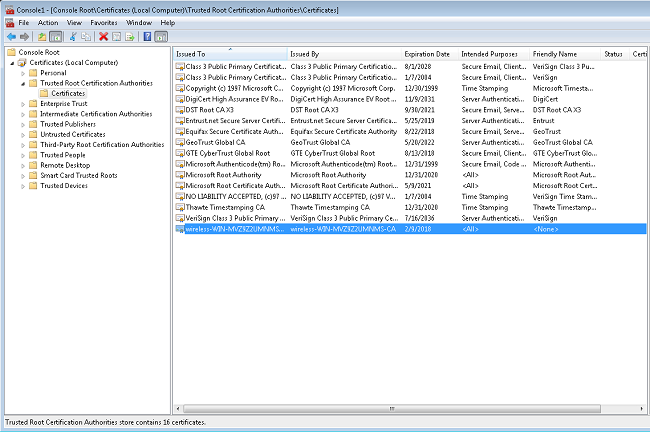

- تتمثل الخطوة التالية في التحقق من تلقي العميل لشهادة CA (الثقة) من الخادم.

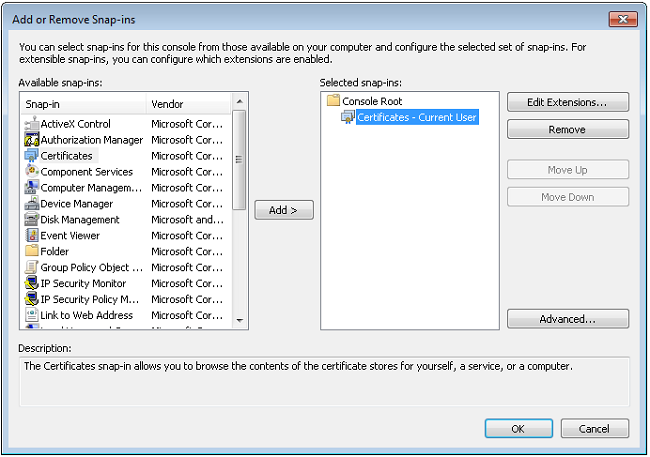

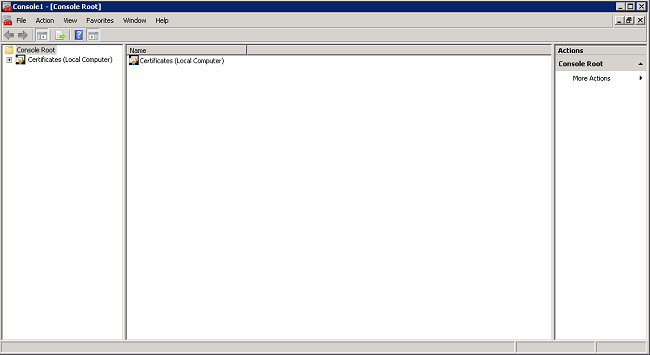

- انقر فوق بدء، ثم أدخل MMC، ثم اضغط على مفتاح Enter.

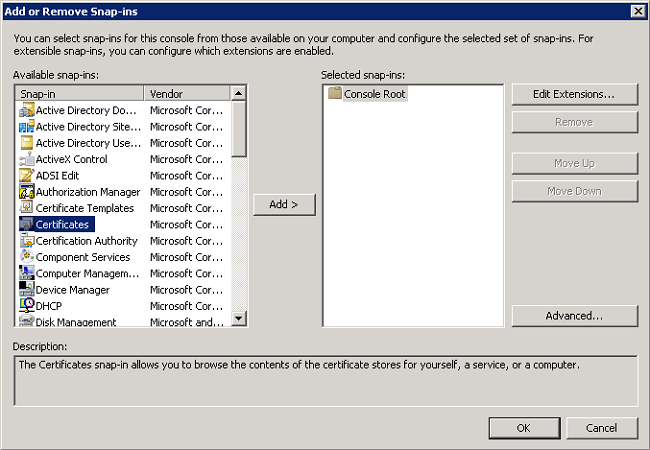

- انقر ملف، وانقر إضافة/إزالة الأداة الإضافية.

- أختر شهادات، وانقر إضافة.

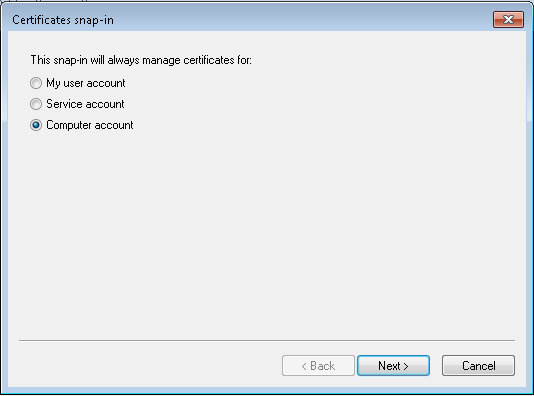

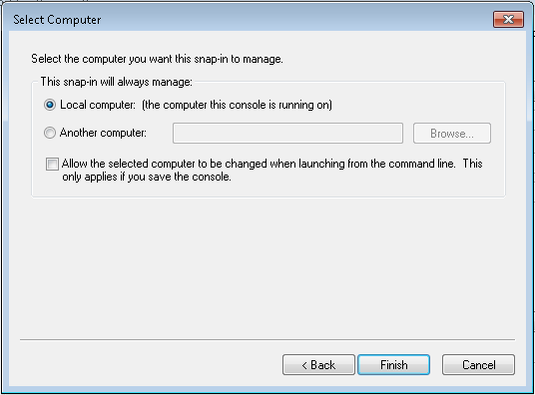

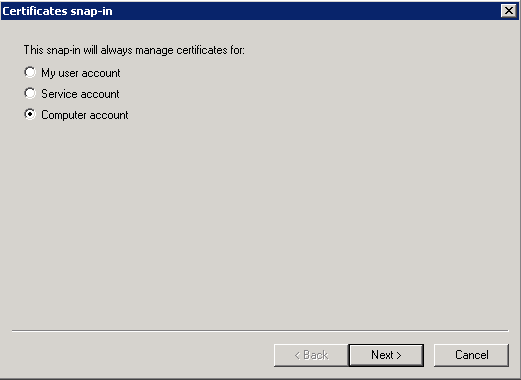

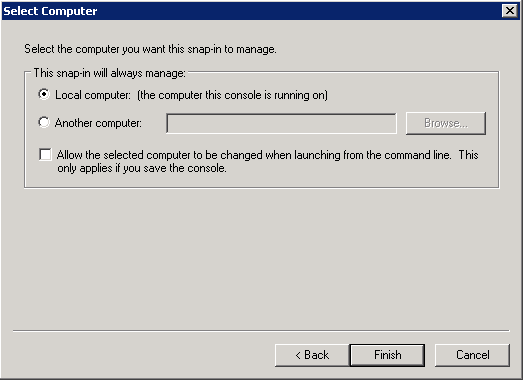

- طقطقت حاسوب حساب، وطقطقت بعد ذلك.

- طقطقت محلي حاسوب، وطقطقت بعد ذلك.

- وانقر فوق OK.

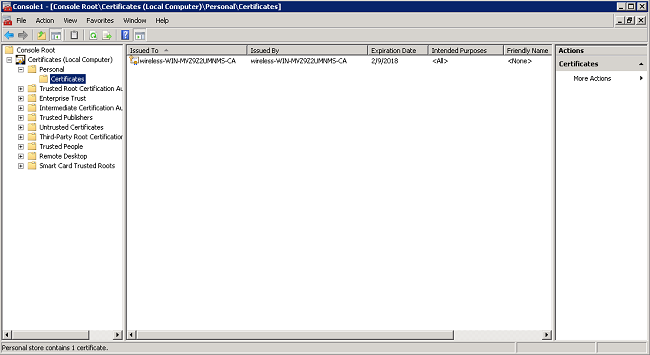

- مددت الشهادات (الكمبيوتر المحلي) و مجلدات مراجع التصديق الجذر الموثوق فيها، وانقر فوق الشهادات. العثور على المرجع المصدق للمجال اللاسلكي في القائمة. في هذا المثال، يطلق على شهادة CA اسم wireless-WIN-MVZ9Z2UMNMS-CA.

- كرر هذا الإجراء لإضافة المزيد من العملاء إلى المجال.

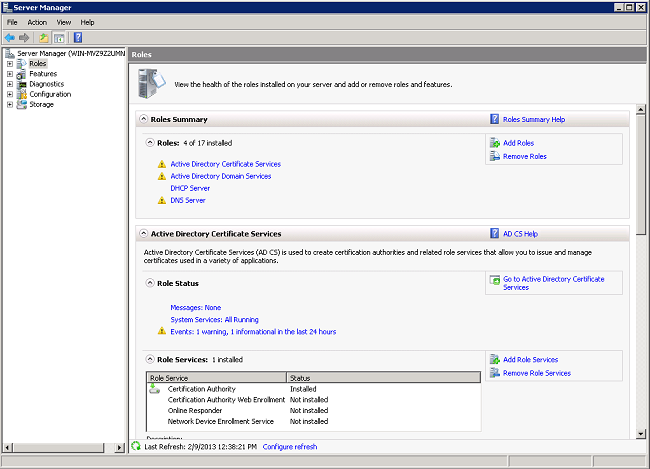

تثبيت خادم نهج الشبكة على خادم Microsoft Windows 2008

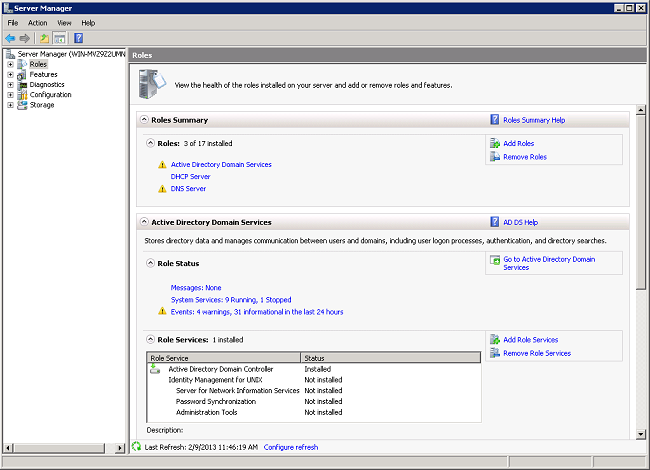

في هذا الإعداد، يستخدم NPS كخادم RADIUS لمصادقة عملاء اللاسلكي بمصادقة PEAP. أتمت هذا steps in order to ركبت وشكلت NPS على ال مايكروسوفت WiWindows 2008 نادل:

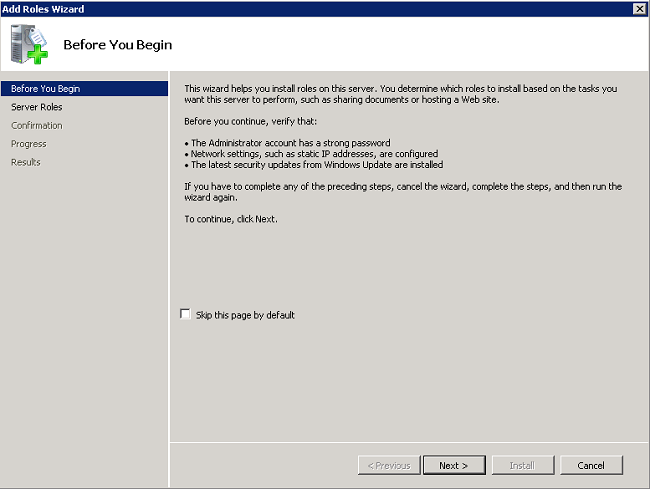

- انقر على بدء > إدارة الخادم.

- انقر فوق أدوار > إضافة أدوار.

- انقر فوق Next (التالي).

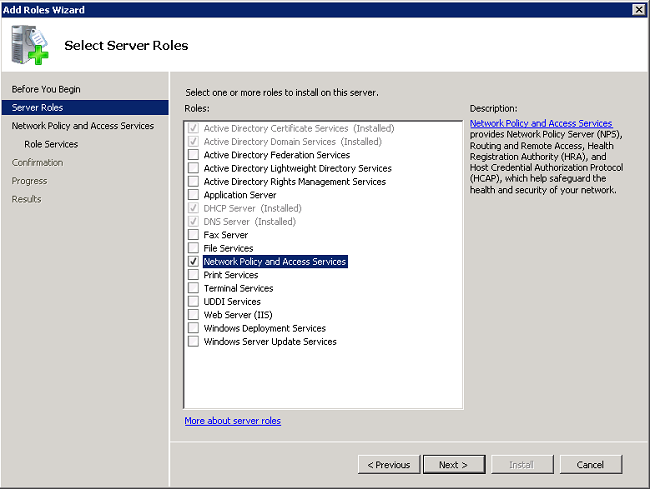

- حدد سياسة شبكة الخدمة وخدمات الوصول، ثم انقر فوق التالي.

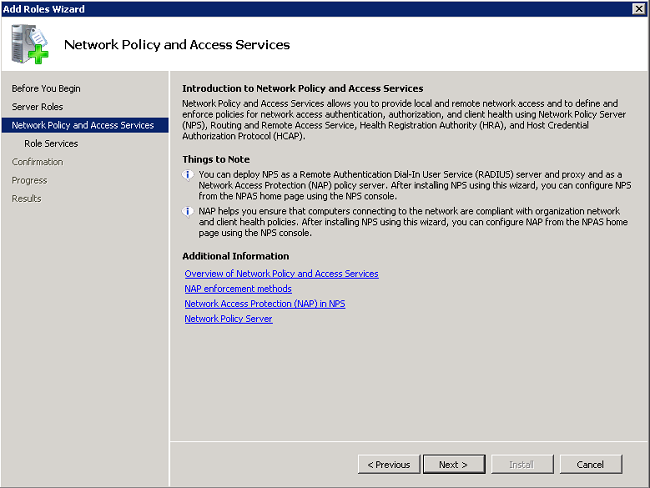

- راجع مقدمة سياسة الشبكة وخدمات الوصول، وانقر فوق التالي.

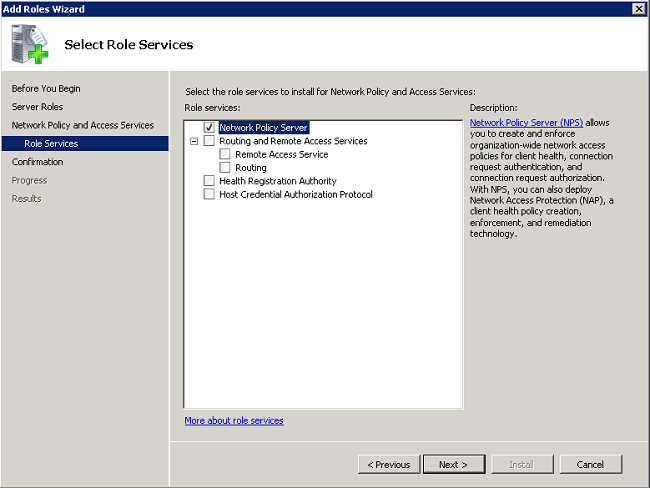

- حدد خادم نهج الشبكة، وانقر فوق التالي.

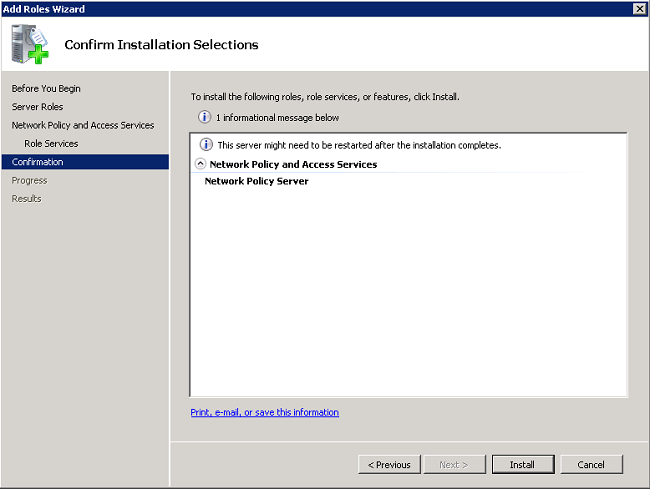

- راجع التأكيد، وانقر فوق تثبيت.

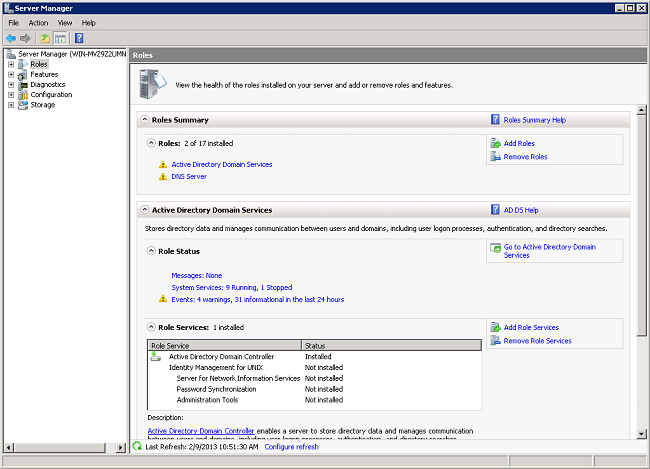

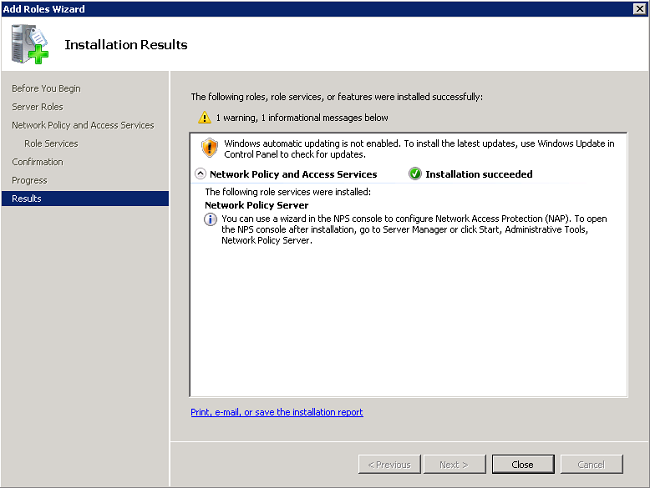

بعد اكتمال التثبيت، يتم عرض شاشة مماثلة لهذه الشاشة.

- انقر فوق "إغلاق".

تثبيت شهادة

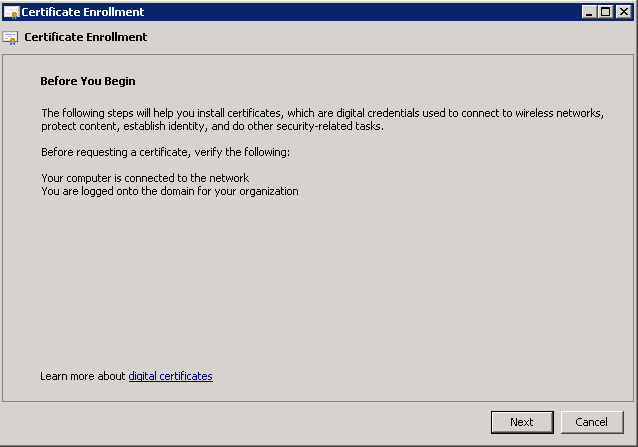

أتمت هذا steps in order to ركبت الكومبيوتر شهادة ل NPS:

- انقر فوق بدء، ثم أدخل MMC، ثم اضغط على مفتاح Enter.

- انقر فوق ملف >إضافة/إزالة الأداة الإضافية.

- أختر شهادات، وانقر إضافة.

- أخترت حاسوب حساب، وطقطقة بعد ذلك.

- حدد كمبيوتر محلي، وانقر إنهاء.

- انقر فوق موافق للعودة إلى Microsoft Management Console (MMC).

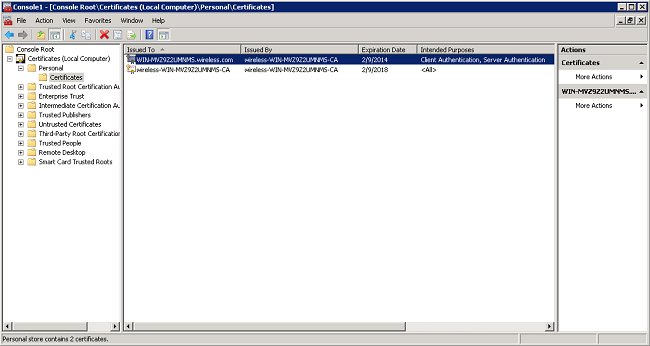

- قم بتوسيع الشهادات (الكمبيوتر المحلي) والمجلدات الشخصية، وانقر الشهادات.

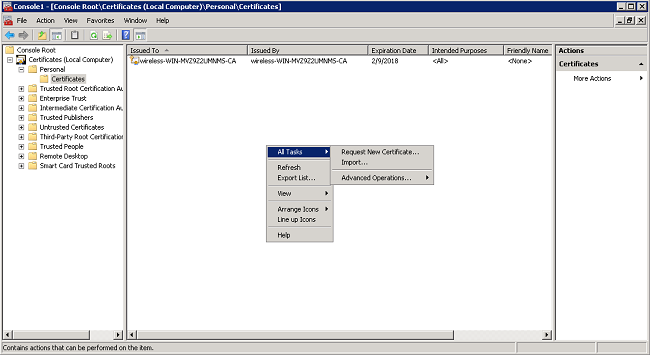

- انقر بزر الماوس الأيمن فوق المسافة البيضاء أسفل شهادة CA، واختر كل المهام > طلب شهادة جديدة.

- انقر فوق Next (التالي).

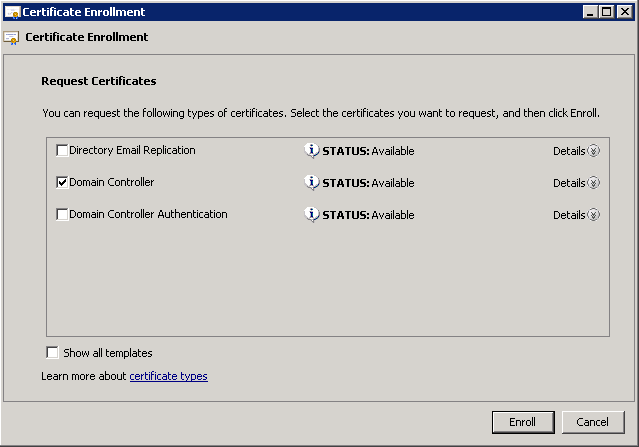

- حدد وحدة التحكم بالمجال، وانقر فوق تسجيل.

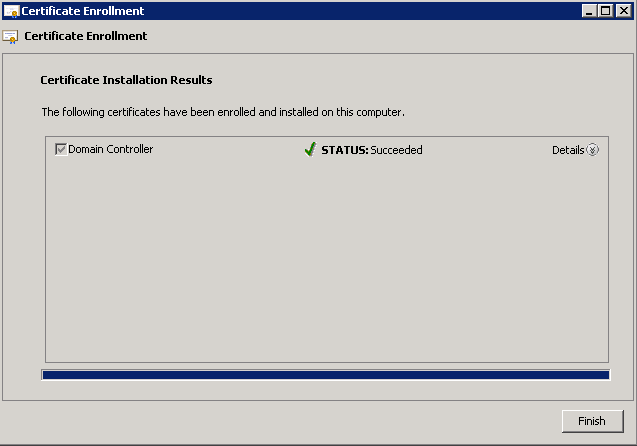

- انقر على إنهاء بمجرد تثبيت الشهادة.

شهادة NPS مثبتة الآن. - تأكد من أن الغرض المقصود من الشهادة يقرأ مصادقة العميل ومصادقة الخادم.

تكوين خدمة خادم نهج الشبكة لمصادقة PEAP-MS-CHAP v2

أتمت هذا steps in order to شكلت NPS للمصادقة:

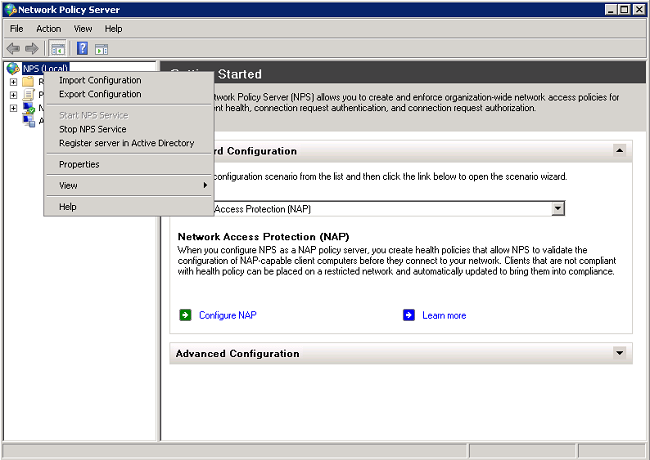

- انقر على ابدأ>أدوات إدارية>خادم نهج الشبكة.

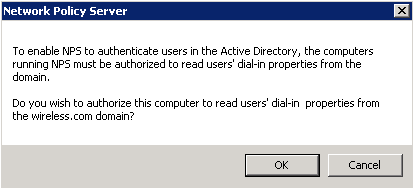

- انقر بزر الماوس الأيمن فوق NPS (محلي)، واختر خادم التسجيل في Active Directory.

- وانقر فوق OK.

- وانقر فوق OK.

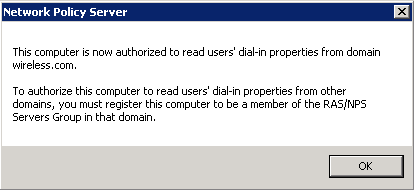

- إضافة وحدة التحكم في الشبكة المحلية اللاسلكية كعميل المصادقة والتفويض والمحاسبة (AAA) على NPS.

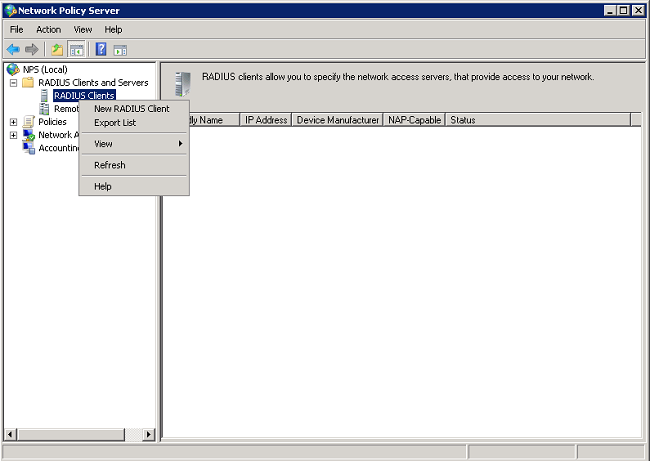

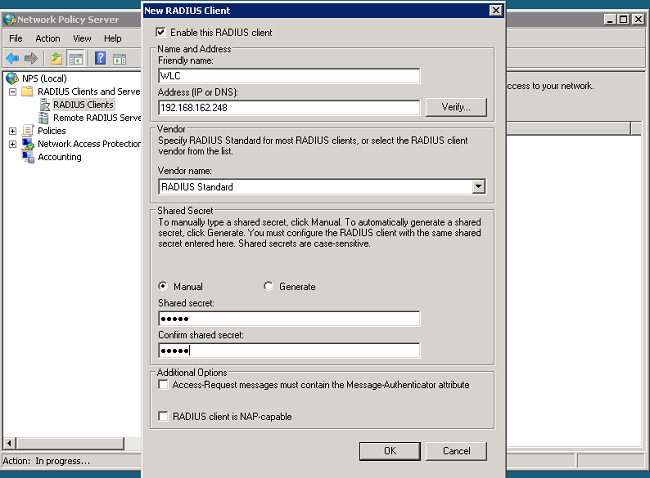

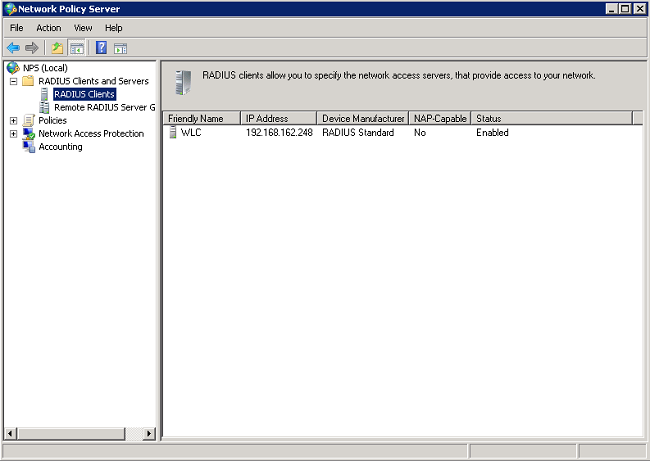

- قم بتوسيع عملاء RADIUS وخوادم. انقر بزر الماوس الأيمن فوق عملاء RADIUS، واختر عميل RADIUS الجديد.

- دخلت اسم مألوف (WLC في هذا مثال)، الإدارة عنوان من ال WLC (192.168.162.248 في هذا مثال) وسر مشترك. يتم إستخدام نفس السر المشترك لتكوين عنصر التحكم في الشبكة المحلية اللاسلكية (WLC).

- انقر فوق موافق للعودة إلى الشاشة السابقة.

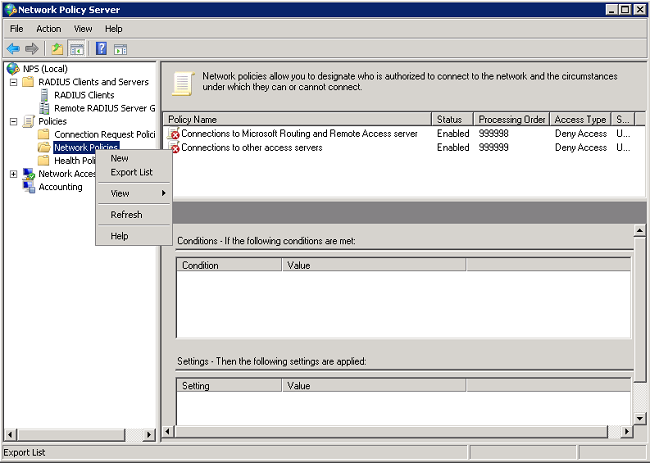

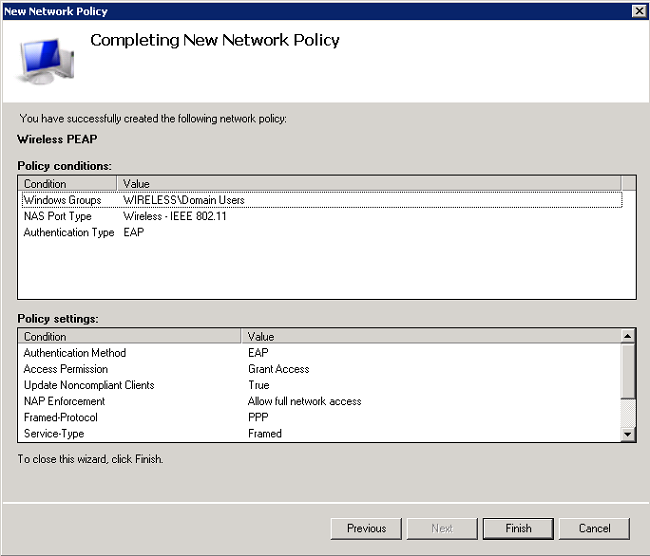

- إنشاء نهج شبكة جديد للمستخدمين اللاسلكيين. قم بتوسيع السياسات، وانقر بزر الماوس الأيمن فوق سياسات الشبكة، واختر جديد.

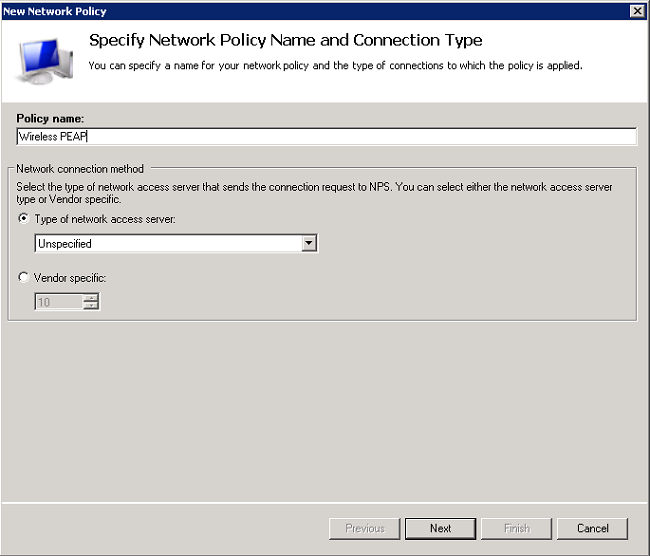

- أدخل اسم نهج لهذه القاعدة (PEAP اللاسلكي، في هذا المثال)، وانقر فوق التالي.

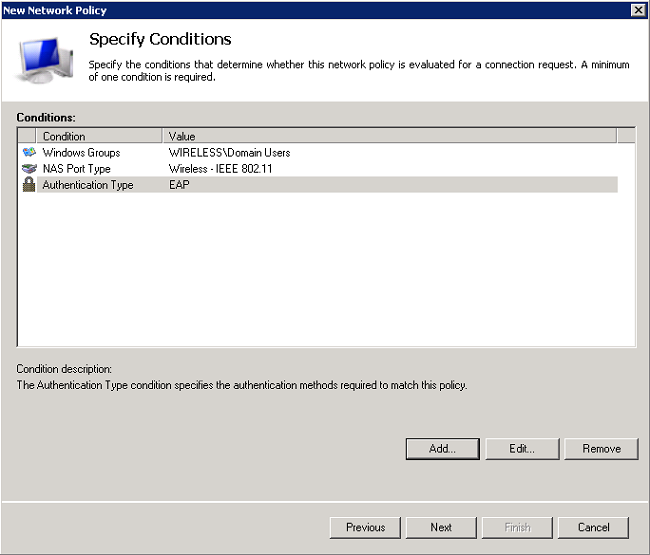

- لجعل هذا النهج يسمح فقط لمستخدمي المجال اللاسلكي، أضف هذه الشروط الثلاثة، وانقر فوق التالي:

- مجموعات Windows - مستخدمي المجال

- نوع منفذ NAS - لاسلكي - IEEE 802.11

- نوع المصادقة - EAP

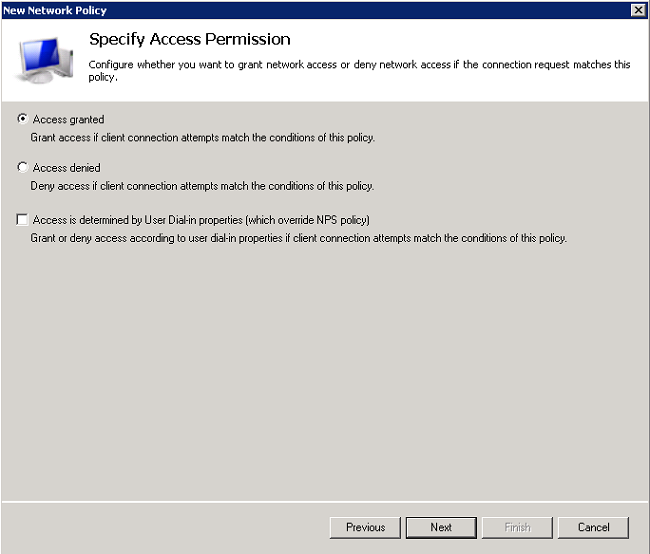

- انقر فوق الوصول الممنوح لمنح محاولات اتصال تطابق هذا النهج، ثم انقر فوق التالي.

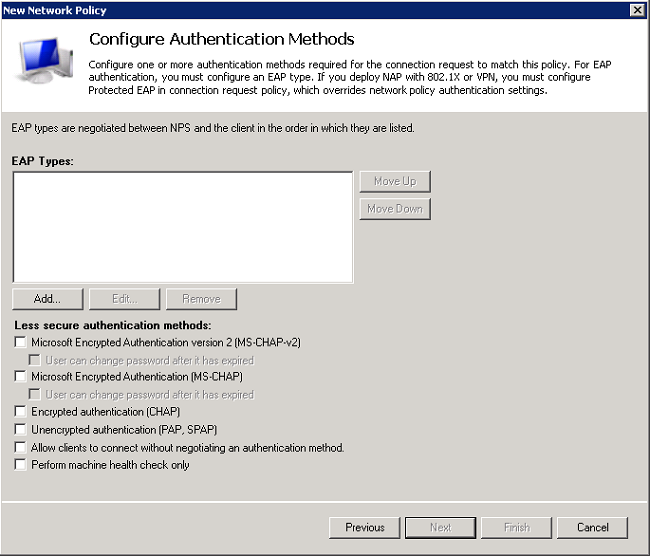

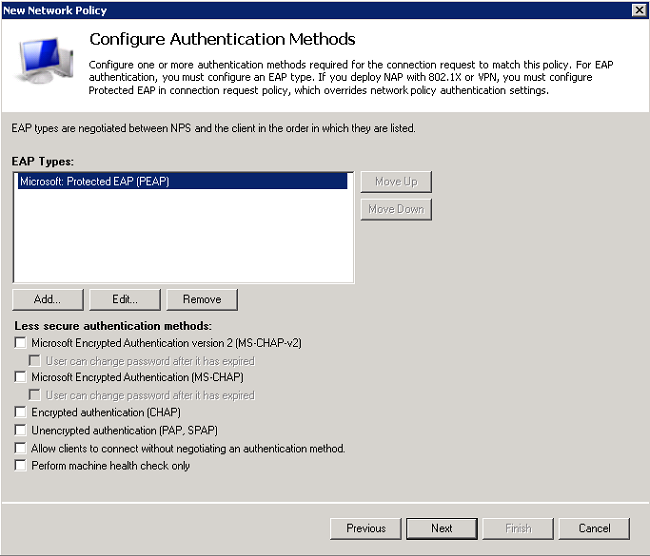

- قم بتعطيل جميع طرق المصادقة ضمن طرق مصادقة أقل أمانا.

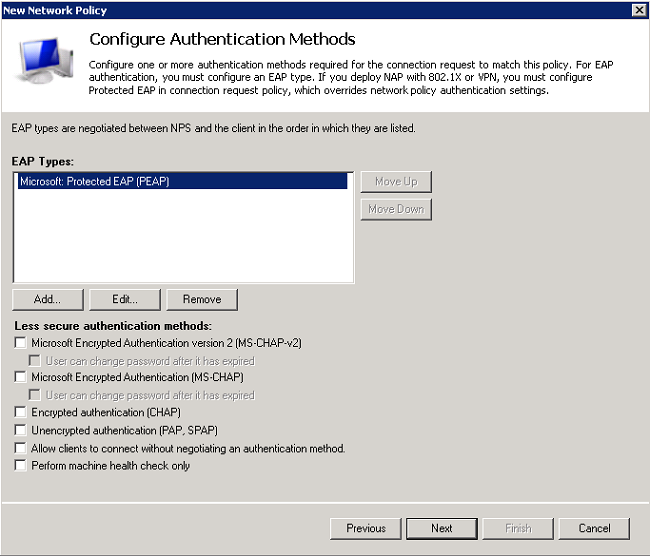

- طقطقة يضيف، حدد PEAP، وطقطقة ok أن يمكن PEAP.

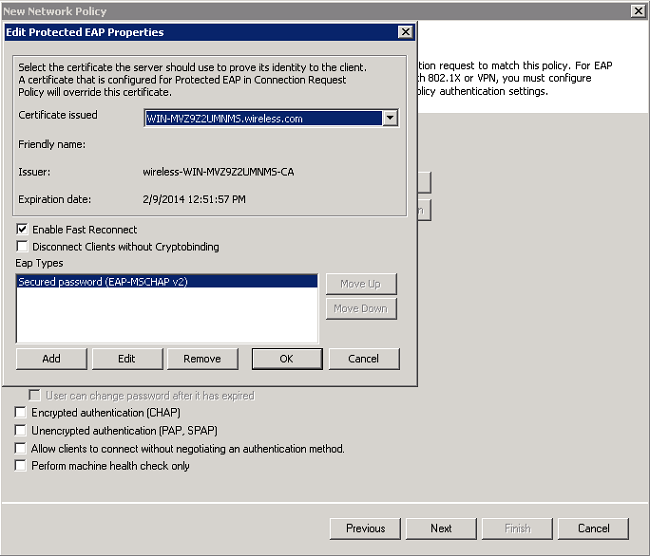

- حدد Microsoft: EAP محمي (PEAP)، وانقر تحرير. تأكد من تحديد شهادة وحدة التحكم بالمجال التي تم إنشاؤها مسبقا في القائمة المنسدلة "الشهادة الصادرة"، وانقر فوق موافق.

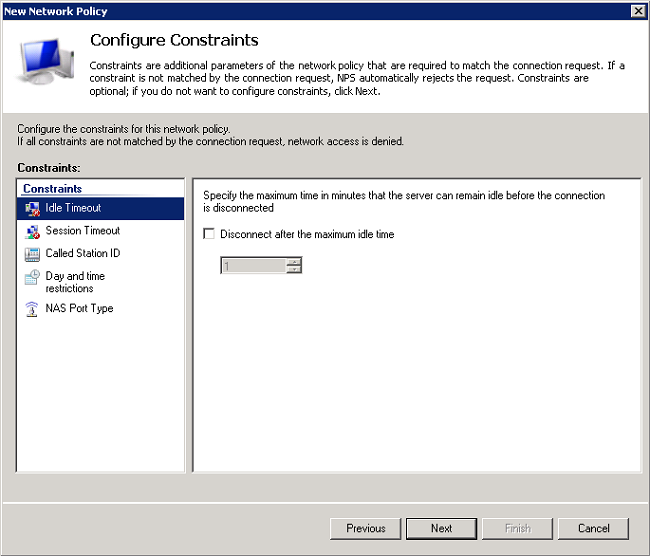

- انقر فوق Next (التالي).

- انقر فوق Next (التالي).

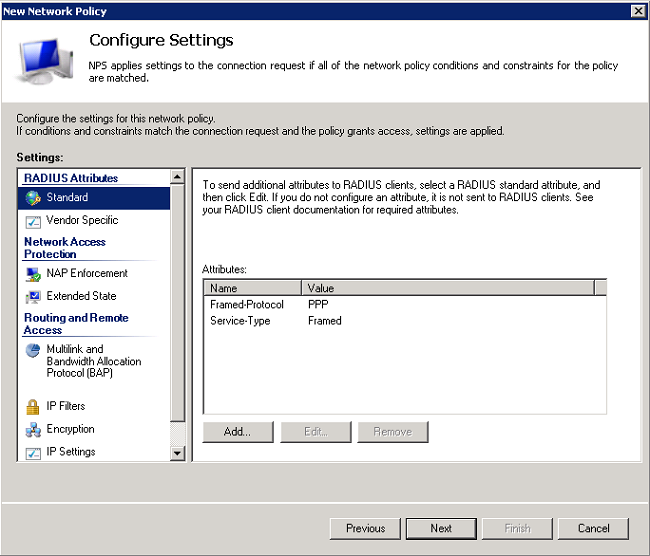

- انقر فوق Next (التالي).

- انقر فوق إنهاء.

إضافة مستخدمين إلى Active Directory

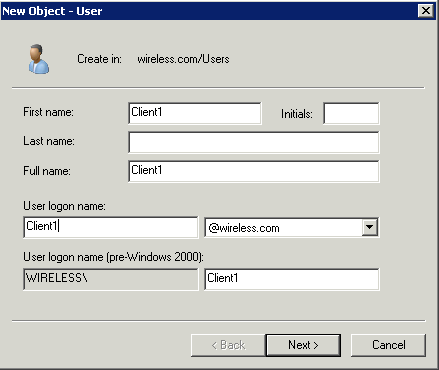

في هذا المثال، يتم الاحتفاظ بقاعدة بيانات المستخدم على Active Directory. أكمل الخطوات التالية لإضافة مستخدمين إلى قاعدة بيانات Active Directory:

- فتح Active Directory Users and Computers. انقر فوق بدء>أدوات إدارية > مستخدمو Active Directory وأجهزة الكمبيوتر.

- في شجرة وحدة تحكم مستخدمي Active Directory وأجهزة الكمبيوتر، قم بتوسيع المجال، وانقر بزر الماوس الأيمن فوق المستخدمين > جديد، واختر المستخدم.

- في شاشة كائن جديد - مستخدم، أدخل اسم المستخدم اللاسلكي. يستخدم هذا المثال اسم العميل 1 في حقل الاسم الأول والعميل 1 في حقل اسم تسجيل دخول المستخدم. انقر فوق Next (التالي).

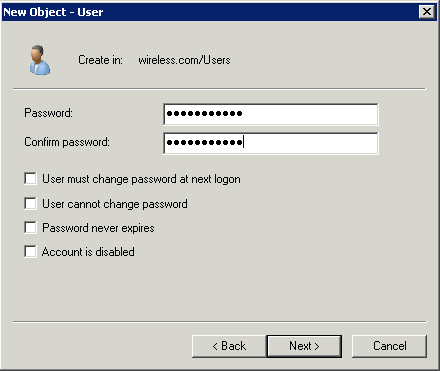

- في شاشة كائن جديد - مستخدم، قم بإدخال كلمة مرور من إختيارك في حقول كلمة المرور وتأكيد كلمة المرور. تأكد من أن المستخدم يجب أن يغير كلمة المرور في خانة الاختيار التالي لتسجيل الدخول غير محددة، ثم انقر فوق التالي.

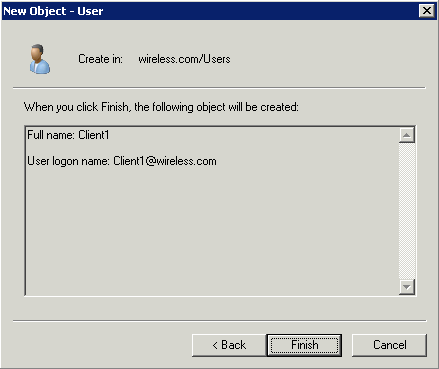

- في شاشة كائن جديد - مستخدم، انقر إنهاء.

- كرر الخطوات من 2 إلى 4 لإنشاء حسابات مستخدمين إضافية.

تكوين وحدة التحكم في الشبكة المحلية اللاسلكية ونقاط الوصول في الوضع Lightweight

قم بتكوين الأجهزة اللاسلكية (وحدات التحكم في الشبكة المحلية اللاسلكية ونقاط الوصول في الوضع Lightweight) لهذا الإعداد.

تكوين عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) لمصادقة RADIUS

قم بتكوين عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) لاستخدام NPS كخادم مصادقة. يجب تكوين عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) لإعادة توجيه بيانات اعتماد المستخدم إلى خادم RADIUS خارجي. ثم يتحقق خادم RADIUS الخارجي من مسوغات المستخدم ويوفر الوصول إلى العملاء اللاسلكيين.

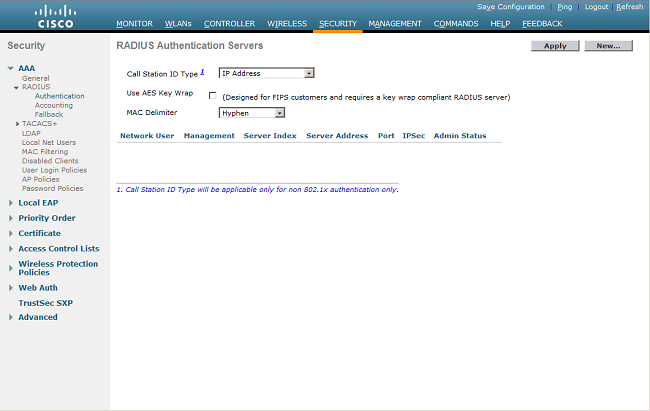

أتمت هذا steps in order to أضفت NPS كنادل RADIUS في التأمين >RADIUS صحة هوية صفحة:

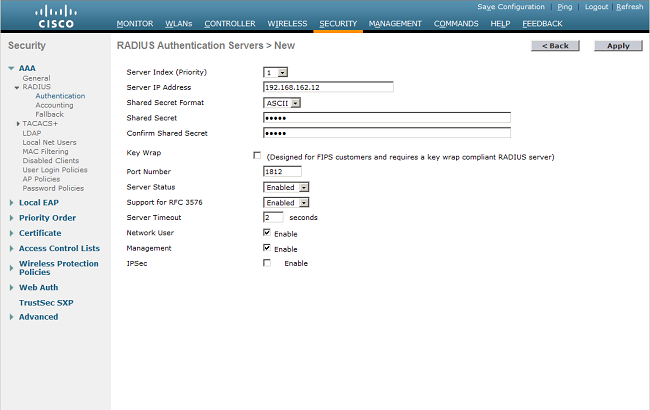

- أخترت أمن>RADIUS >صحة هوية من الجهاز تحكم قارن أن يعرض ال RADIUS صحة هوية نادل صفحة. انقر فوق جديد لتحديد خادم RADIUS.

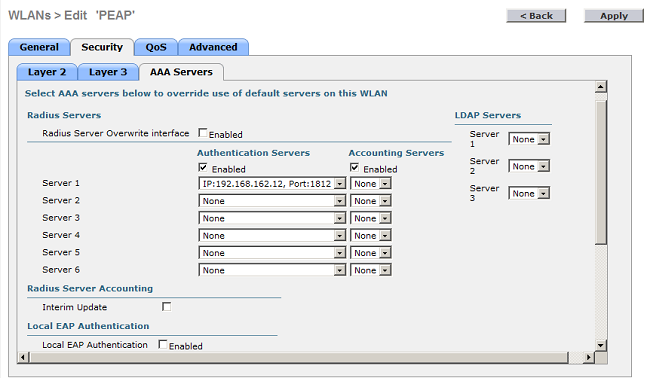

- قم بتحديد معلمات خادم RADIUS. وتتضمن هذه المعلمات عنوان IP لخادم RADIUS والسر المشترك ورقم المنفذ وحالة الخادم. تحدد خانات الاختيار الخاصة بمستخدم الشبكة وإدارتها ما إذا كانت المصادقة المستندة إلى RADIUS تنطبق على مستخدمي الإدارة والشبكة (اللاسلكية). يستخدم هذا المثال NPS كخادم RADIUS بعنوان IP 192.168.162.12. طقطقة يطبق.

تكوين شبكة WLAN للعملاء

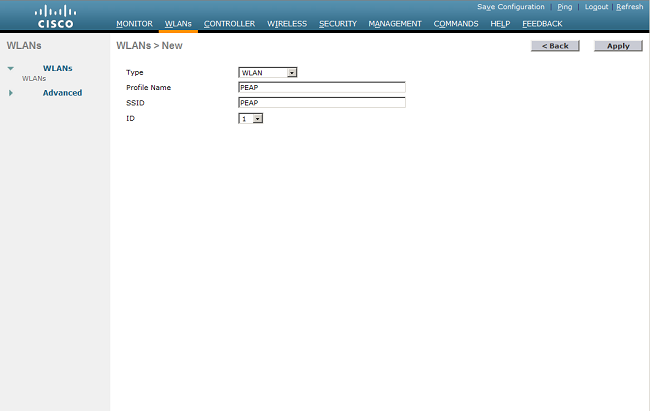

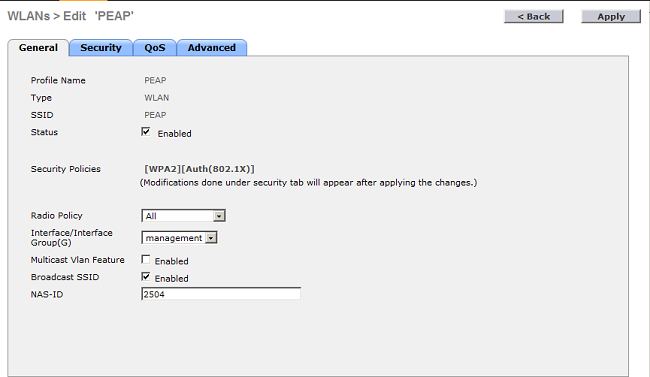

تكوين معرف مجموعة الخدمة (SSID) (WLAN) الذي يتصل به العملاء اللاسلكيون. في هذا المثال، قم بإنشاء SSID، ثم قم بتسميته PEAP.

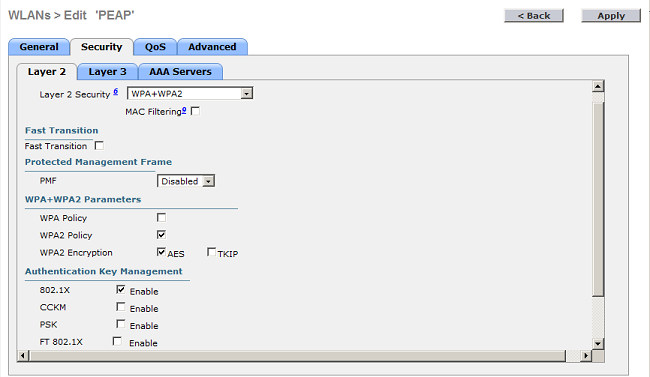

قم بتعريف مصادقة الطبقة 2 على أنها WPA2 حتى يتمكن العملاء من إجراء مصادقة تستند إلى EAP (PEAP-MS-CHAP v2 في هذا المثال) واستخدم معيار التشفير المتقدم (AES) كآلية تشفير. أترك كل القيم الأخرى عند وضعها الافتراضي.

ملاحظة: يربط هذا المستند شبكة WLAN بواجهات الإدارة. عندما يكون لديك شبكات VLAN متعددة في شبكتك، يمكنك إنشاء شبكة VLAN منفصلة وربطها بمعرف SSID. أحلت لمعلومة على كيف أن يشكل VLANs على WLCs، VLANs على لاسلكي lan جهاز تحكم تشكيل مثال.

أتمت هذا steps in order to شكلت WLAN على ال WLC:

- انقر فوق شبكات WLAN من واجهة وحدة التحكم لعرض صفحة شبكات WLAN. تسرد هذه الصفحة شبكات WLAN الموجودة على وحدة التحكم.

- أخترت جديد in order to خلقت WLAN جديد. أدخل معرف WLAN و WLAN SSID للشبكة المحلية اللاسلكية (WLAN)، وانقر فوق تطبيق.

- لتكوين SSID ل 802.1x، أكمل الخطوات التالية:

- انقر فوق علامة التبويب عام وقم بتمكين الشبكة المحلية اللاسلكية (WLAN).

- انقر فوق التأمين > علامات تبويب الطبقة 2، واضبط تأمين الطبقة 2 إلى WPA + WPA2، وتحقق من معلمات WPA+WPA2 (على سبيل المثال، WPA2 AES) في المربع حسب الحاجة، وانقر فوق 802.1x لإدارة مفتاح المصادقة.

- انقر فوق الأمان > خوادم AAA، واختر عنوان IP الخاص ب NPS من القائمة المنسدلة Server 1، وانقر فوق تطبيق.

- انقر فوق علامة التبويب عام وقم بتمكين الشبكة المحلية اللاسلكية (WLAN).

تكوين عملاء اللاسلكي لمصادقة PEAP-MS-CHAP v2

أكمل الخطوات التالية لتكوين العميل اللاسلكي باستخدام أداة Windows Zero Config للاتصال بشبكة PEAP المحلية اللاسلكية.

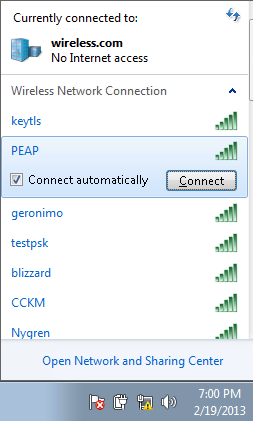

- انقر على رمز الشبكة في شريط المهام. انقر على SSID PEAP، وانقر توصيل.

- يجب أن يكون العميل الآن متصلا بالشبكة.

- إذا فشل الاتصال، فحاول إعادة الاتصال بشبكة WLAN. إذا إستمرت المشكلة، ارجع إلى قسم أستكشاف الأخطاء وإصلاحها.

التحقق من الصحة

لا يوجد حاليًا إجراء للتحقق من صحة هذا التكوين.

استكشاف الأخطاء وإصلاحها

إذا لم يتصل العميل بالشبكة المحلية اللاسلكية (WLAN)، فيوفر هذا القسم معلومات يمكنك إستخدامها لاستكشاف أخطاء التكوين وإصلاحها.

هناك أداتان يمكن إستخدامهما لتشخيص حالات فشل مصادقة 802.1x: الأمر debug client وEvent Viewer في Windows.

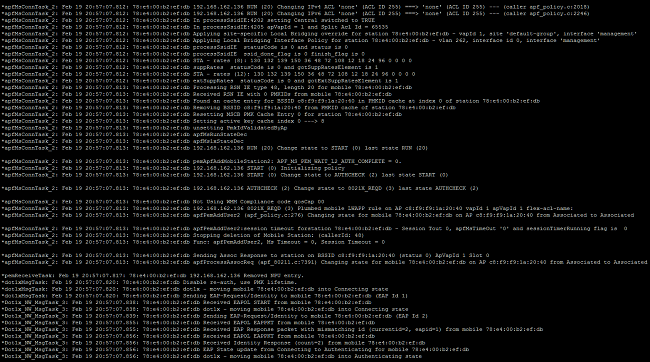

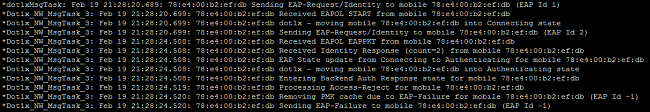

إذا قمت بتنفيذ تصحيح أخطاء عميل من عنصر التحكم في الشبكة المحلية اللاسلكية (WLC)، فهذا لا يتطلب موارد كثيرة ولا يؤثر على الخدمة. لبدء جلسة تصحيح أخطاء، افتح واجهة سطر الأوامر (CLI) الخاصة بوحدة التحكم في الشبكة المحلية اللاسلكية (WLC)، وأدخل عنوان MAC لعميل تصحيح الأخطاء، حيث يكون عنوان MAC هو عنوان MAC اللاسلكي للعميل اللاسلكي غير القادر على الاتصال. أثناء تشغيل تصحيح الأخطاء هذا، حاول توصيل العميل، يجب أن يكون هناك إخراج على CLI الخاص ب WLC الذي يبدو مماثلا لهذا المثال:

هذا مثال من إصدار أن يستطيع وقعت مع misconfiguration. هنا، يعرض تصحيح أخطاء WLC نقل عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) إلى حالة المصادقة، مما يعني أن عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) ينتظر إستجابة من نقاط الوصول (NPS). عادة ما يكون ذلك بسبب سر مشترك غير صحيح على WLC أو NPS. يمكنك تأكيد ذلك من خلال عارض أحداث Windows Server. إذا لم تعثر على سجل، لم يتم إرسال الطلب إلى NPS.

مثال آخر تم العثور عليه من تصحيح أخطاء WLC هو access-reject. يظهر رفض الوصول أن NPS استلم بيانات اعتماد العميل ورفضها. هذا مثال على عميل يتلقى رفض وصول:

عندما ترى رفض الوصول، تحقق من السجلات الموجودة على سجلات أحداث Windows Server لتحديد سبب إستجابة NPS للعميل باستخدام رفض الوصول.

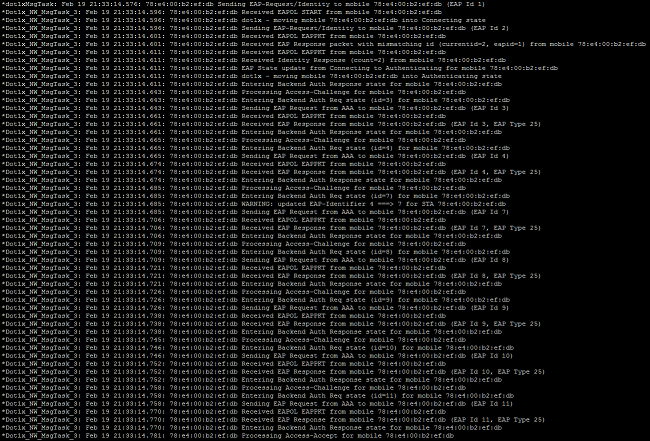

تحتوي المصادقة الناجحة على قبول الوصول في تصحيح أخطاء العميل، كما هو موضح في هذا المثال:

إذا كنت ترغب في أستكشاف أخطاء رفض الوصول وحالات انتهاء المهلة الزمنية للاستجابة وإصلاحها، فهذا يتطلب الوصول إلى خادم RADIUS. تعمل عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) كمصدق يقوم بتمرير رسائل EAP بين العميل وخادم RADIUS. يجب فحص خادم RADIUS الذي يستجيب بمهلة رفض الوصول أو الاستجابة وتشخيصه بواسطة الشركة المصنعة لخدمة RADIUS.

ملاحظة: لا يوفر TAC الدعم التقني لخوادم RADIUS الخاصة بجهة خارجية، ومع ذلك، توضح السجلات الموجودة على خادم RADIUS بشكل عام سبب رفض طلب العميل أو تجاهله.

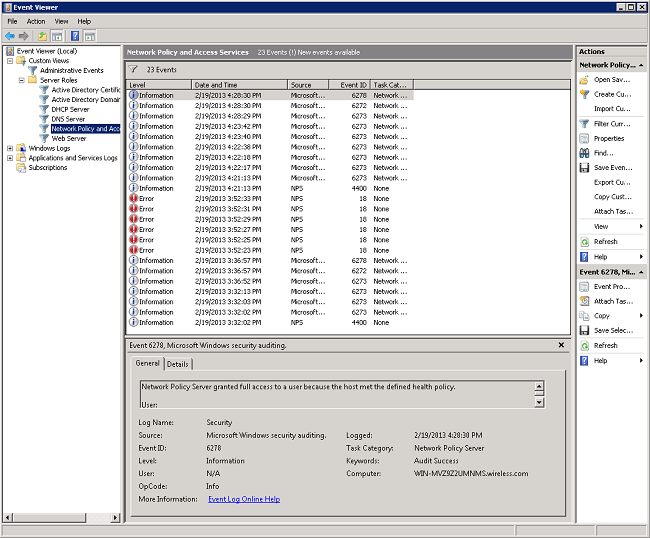

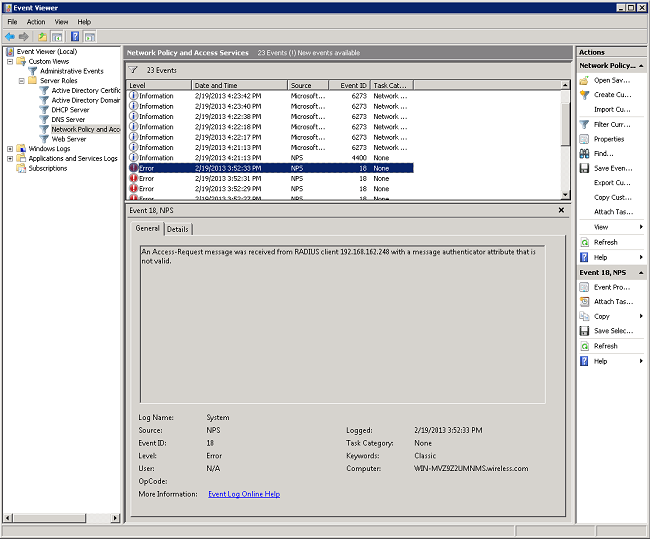

لاستكشاف أخطاء رفض الوصول وحالات انتهاء مهلة الاستجابة من NPS وإصلاحها، قم بفحص سجلات NPS في "عارض أحداث Windows" على الخادم.

- انقر فوق بدء> أدوات المسؤول >عارض الأحداث"لبدء عارض الأحداث ومراجعة سجلات NPS.

- قم بتوسيع طرق العرض المخصصة > أدوار الخادم > نهج الشبكة والوصول.

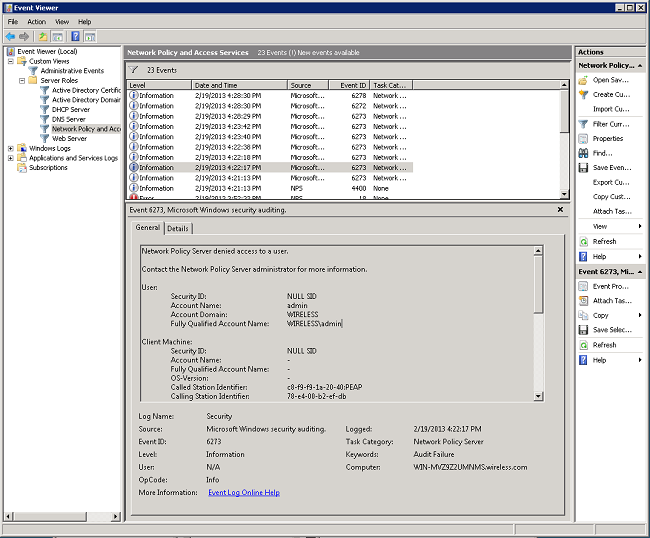

في هذا القسم من طريقة عرض الحدث، هناك سجلات للمصادقة التي تم تمريرها وفشلت. اختبر هذه السجلات لاستكشاف أخطاء عدم تمرير العميل للمصادقة وإصلاحها. تظهر كل من المصادقة التي تم تمريرها والمصادقة الفاشلة على أنها معلومات. قم بالتمرير عبر السجلات للعثور على اسم المستخدم الذي فشل في المصادقة واستلم رفض الوصول بناء على تصحيح أخطاء عنصر التحكم في الشبكة المحلية اللاسلكية (WLC).

هذا مثال من NPS عندما ينكر هو مستعمل منفذ:

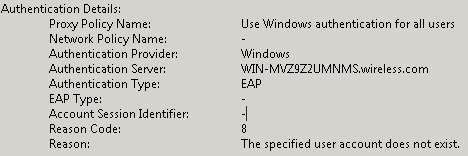

عندما تقوم بمراجعة جملة رفض في عارض الأحداث، قم بفحص قسم تفاصيل المصادقة. في هذا المثال، يمكنك أن ترى أن NPS رفضت وصول المستخدم بسبب اسم مستخدم غير صحيح:

كما يساعد عرض الحدث على NPS عندما تحتاج إلى أستكشاف الأخطاء وإصلاحها إذا لم تستلم وحدة التحكم في الشبكة المحلية اللاسلكية (WLC) إستجابة من NPS. يحدث ذلك عادة بسبب سر مشترك غير صحيح بين NPS و WLC.

في هذا المثال، ترفض NPS الطلب من عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) بسبب سر مشترك غير صحيح:

معلومات ذات صلة

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

3.0 |

14-Mar-2023 |

تم التحديث. تم التصحيح. إعادة الاعتماد. |

1.0 |

24-Feb-2013 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- Nick TateCisco Customer Delivery Architect

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات