مصادقة EAP-FAST مع وحدات التحكم في الشبكة المحلية اللاسلكية ومحرك خدمات الهوية

خيارات التنزيل

-

ePub (2.1 MB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يشرح هذا المستند كيفية تكوين وحدة التحكم في الشبكة المحلية اللاسلكية (WLC) لبروتوكول المصادقة المتوسع (EAP) - مصادقة مرنة عبر مصادقة الاتصال النفقي الآمن (FAST) باستخدام خادم RADIUS خارجي. يستخدم مثال التكوين هذا محرك خدمات الهوية (ISE) كخادم RADIUS الخارجي لمصادقة العميل اللاسلكي.

يركز هذا المستند على كيفية تكوين ISE لمسوغات الوصول المحمي (PAC) المصدق عليها والمجهولة داخل النطاق (التلقائي) إلى العملاء اللاسلكيين.

المتطلبات الأساسية

المتطلبات

تأكد من استيفاء المتطلبات التالية قبل أن تحاول إجراء هذا التكوين:

-

معرفة أساسية بتكوين نقاط الوصول في الوضع Lightweight (LAPs) و Cisco WLCs

-

معرفة أساسية ببروتوكول CAPWAP

-

معرفة كيفية تكوين خادم RADIUS الخارجي، مثل Cisco ISE

-

المعارف الوظيفية المتعلقة بالإطار العام لنقاط الوصول الإلكترونية

-

معرفة أساسية ببروتوكولات الأمان، مثل MS-CHAPv2 و EAP-GTC، ومعرفة الشهادات الرقمية

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

-

-

Cisco 5520 Series WLC الذي يشغل البرنامج الثابت، الإصدار 8.8.111.0

-

cisco 4800 sery AP

-

AnyConnect NAM.

-

Cisco Secure ISE، الإصدار 2.3.0.298

-

محول سلسلة Cisco 3560-CX الذي يشغل الإصدار 15.2(4)E1

-

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك مباشرة، فتأكد من فهمك للتأثير المحتمل لأي أمر.

الاصطلاحات

راجع اصطلاحات تلميحات Cisco التقنية للحصول على مزيد من المعلومات حول اصطلاحات المستندات.

معلومات أساسية

بروتوكول EAP-FAST هو نوع IEEE 802.1X EAP يمكن الوصول إليه بشكل عام، وقد طورته Cisco لدعم العملاء الذين لا يستطيعون فرض سياسة كلمة مرور قوية ويريدون نشر نوع 802.1X EAP لا يتطلب شهادات رقمية.

بروتوكول EAP-FAST هو بنية أمان العميل-الخادم التي تقوم بتشفير حركات EAP باستخدام نفق أمان مستوى النقل (TLS). يستند إنشاء نفق EAP-FAST إلى أسرار قوية فريدة للمستخدمين. وتسمى هذه الأسرار القوية مسوغات الوصول المحمي (PACs)، التي يولدها ISE باستخدام مفتاح رئيسي معروف فقط ل ISE.

يحدث EAP-FAST في ثلاث مراحل:

-

المرحلة صفر (مرحلة إمداد مسوغ الوصول المحمي التلقائي)—EAP-FAST المرحلة صفر، المرحلة الاختيارية هي وسيلة مؤمنة بالنفق لتوفير عميل EAP-FAST للمستخدم النهائي مع مسوغ وصول محمي للمستخدم الذي يطلب الوصول إلى الشبكة. إن توفير مسوغ وصول محمي (PAC) لعميل المستخدم النهائي هو الغرض الوحيد من المرحلة صفر.

ملاحظة: تعد المرحلة صفر إختيارية لأنه يمكن أيضا توفير قوائم التحكم في الوصول الخاصة بالمنفذ (PAC) يدويا للعملاء بدلا من إستخدام المرحلة صفر.

راجع قسم أوضاع تزويد PAC في هذا المستند للحصول على تفاصيل.

-

المرحلة الأولى—في المرحلة الأولى، يقوم كل من ISE والعميل المستخدم النهائي بإنشاء نفق TLS استنادا إلى بيانات اعتماد مسوغات الوصول المحمي الخاصة بالمستخدم. تتطلب هذه المرحلة أن يكون عميل المستخدم النهائي قد تم توفير مسوغ وصول محمي للمستخدم الذي يحاول الوصول إلى الشبكة، وأن يستند مسوغ الوصول المحمي إلى مفتاح رئيسي لم تنته صلاحيته. لا يتم تمكين أي خدمة شبكة بواسطة المرحلة الأولى من EAP-FAST.

-

المرحلة الثانية- في المرحلة الثانية، تمرر مسوغات مصادقة المستخدم بشكل آمن باستخدام طريقة EAP داخلية مدعومة ب EAP-FAST داخل نفق TLS إلى RADIUS الذي تم إنشاؤه باستخدام مسوغ الوصول المحمي PAC بين العميل وخادم RADIUS. EAP-GTC و TLS و MS-CHAP مدعومة كطرق EAP داخلية. لا توجد أنواع EAP أخرى مدعومة ل EAP-FAST.

راجع كيفية عمل EAP-FAST للحصول على مزيد من المعلومات.

مسوغات الوصول المحمي

تعد قوائم التحكم في الوصول الخاصة بالمنفذ (PAC) أسرارا مشتركة قوية تمكن ISE وعميل مستخدم نهائي EAP-FAST من مصادقة بعضهما البعض وإنشاء نفق TLS للاستخدام في المرحلة الثانية من EAP-FAST. يقوم ISE بإنشاء مسوغات وصول محمي (PAC) باستخدام المفتاح الرئيسي النشط واسم المستخدم.

يضم مجلس شئون الشرطه ما يلي:

-

PAC-Key—سر مشترك مرتبط بالعميل (وجهاز العميل) وهوية الخادم.

-

PAC معتم—حقل معتم يقوم العميل بتخزين بياناته وتمريره إلى الخادم. يسترد الخادم مفتاح PAC وهوية العميل للمصادقة المتبادلة مع العميل.

-

PAC-Info—يتضمن معرف الخادم على الأقل لتمكين العميل من تخزين PACs مختلفة مؤقتا. وبشكل إختياري، تتضمن معلومات أخرى مثل وقت انتهاء صلاحية مسوغات الوصول المحمي (PAC).

أوضاع توفير مسوغات الوصول المحمي

وكما ذكر سابقا، فإن المرحلة صفر هي مرحلة إختيارية.

يقدم EAP-FAST خيارين لضبط عميل ما باستخدام مسوغ وصول محمي:

-

إمداد PAC تلقائيا (EAP-FAST Phase 0، أو إمداد PAC داخل النطاق)

-

إمداد PAC يدويا (خارج النطاق)

يرسل توفير مسوغ الوصول المحمي (PAC) التلقائي/داخل النطاق مسوغ وصول محمي (PAC) جديد إلى عميل المستخدم النهائي عبر اتصال شبكة آمن. لا يتطلب توفير مسوغ الوصول المحمي (PAC) التلقائي أي تدخل من مستخدم الشبكة أو من مسؤول ISE، شريطة تكوين ISE وعميل المستخدم النهائي لدعم الإمداد التلقائي.

يدعم أحدث إصدار EAP-FAST خيارين مختلفين لتكوين إمداد مسوغ الوصول المحمي (PAC) داخل النطاق:

-

إمداد مسوغ الوصول المحمي المغفل داخل النطاق

-

إمداد مسوغات الوصول المحمي (PAC) المصدق عليها داخل النطاق

ملاحظة: يناقش هذا المستند طرق إمداد مسوغات الوصول المحمي داخل النطاق وكيفية تكوينها.

يتطلب توفير مسوغ الوصول المحمي خارج النطاق/اليدوي وجود مسؤول ISE لإنشاء ملفات مسوغات الوصول المحمي (PAC)، والتي يجب توزيعها بعد ذلك على مستخدمي الشبكة المنطبق. يجب على المستخدمين تكوين عملاء المستخدم النهائي باستخدام ملفات مسوغات الوصول المحمي (PAC) الخاصة بهم.

التكوين

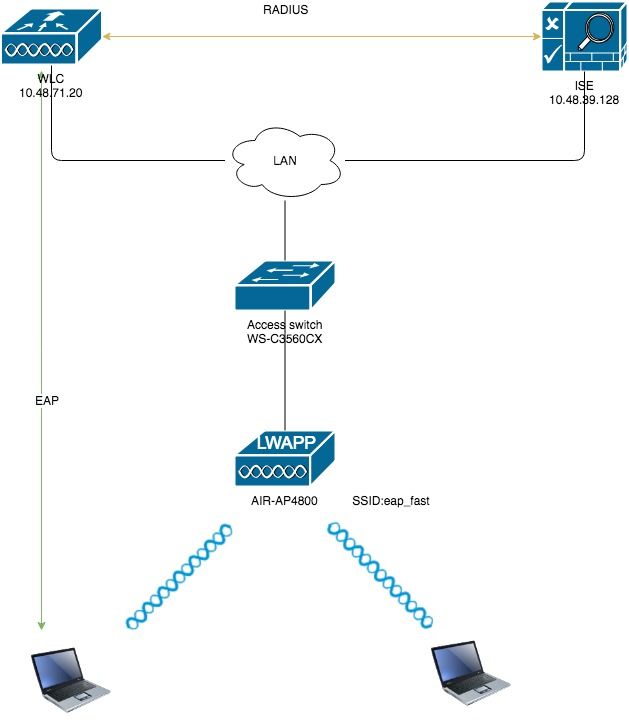

الرسم التخطيطي للشبكة

التكوينات

تكوين عنصر التحكم في الشبكة المحلية اللاسلكية لمصادقة EAP-FAST

أنجزت هذا steps in order to شكلت ال WLC لمصادقة EAP-FAST:

-

تكوين عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) لمصادقة RADIUS من خلال خادم RADIUS خارجي

-

تكوين شبكة WLAN لمصادقة EAP-FAST

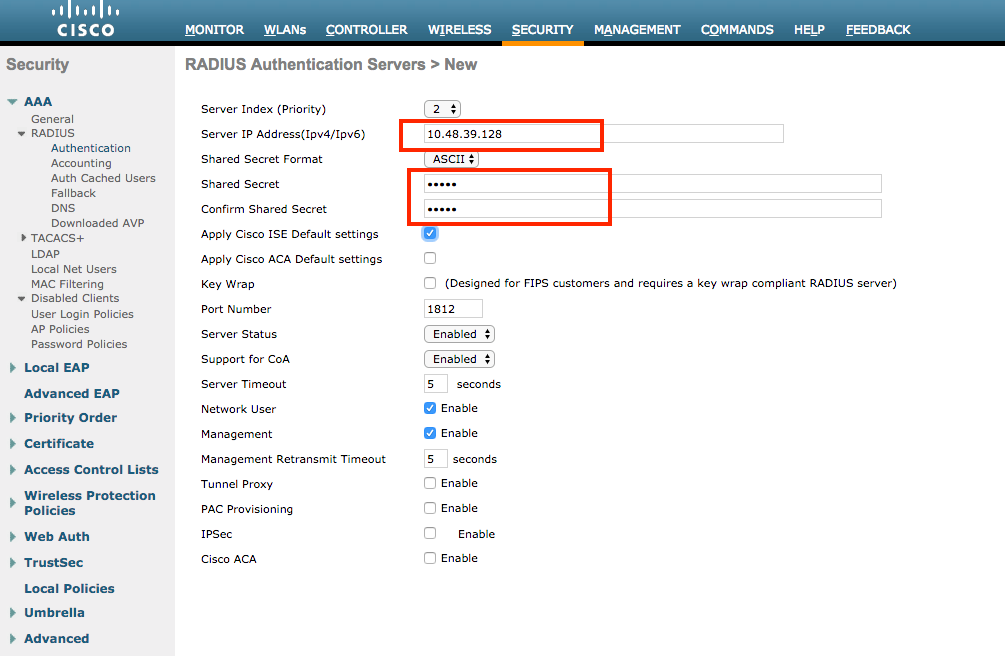

تكوين عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) لمصادقة RADIUS من خلال خادم RADIUS خارجي

يلزم تكوين عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) لإعادة توجيه بيانات اعتماد المستخدم إلى خادم RADIUS خارجي. ثم يتحقق خادم RADIUS الخارجي من مسوغات المستخدم باستخدام EAP-FAST ويوفر الوصول إلى العملاء اللاسلكيين.

أتمت هذا steps in order to شكلت ال WLC لخادم خارجي RADIUS:

-

أخترت تأمين ومصادقة RADIUS من الجهاز تحكم gui أن يعرض ال RADIUS صحة هوية نادل صفحة. ثم انقر فوق جديد لتحديد خادم RADIUS.

-

قم بتعريف معلمات خادم RADIUS على خوادم مصادقة RADIUS > صفحة جديدة. وتتضمن هذه المعلمات ما يلي:

-

عنوان IP لخادم RADIUS

-

سر مشترك

-

رقم المنفذ

-

حالة الخادم

يستخدم هذا المستند خادم ISE بعنوان IP 10.48.39.128.

-

- انقر تطبيق.

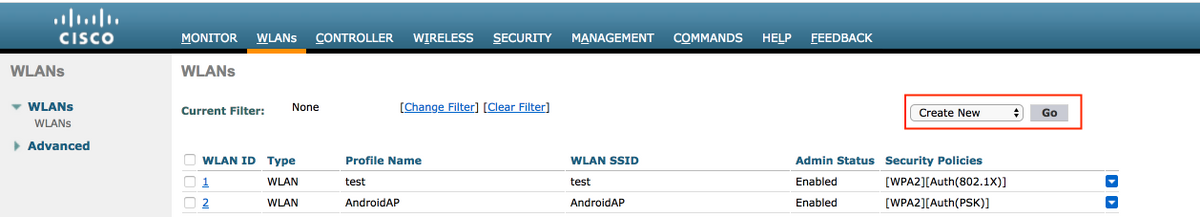

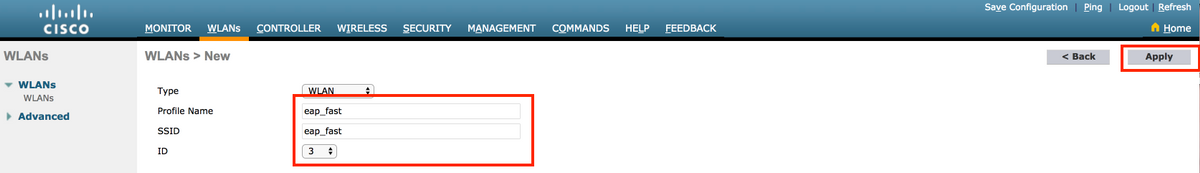

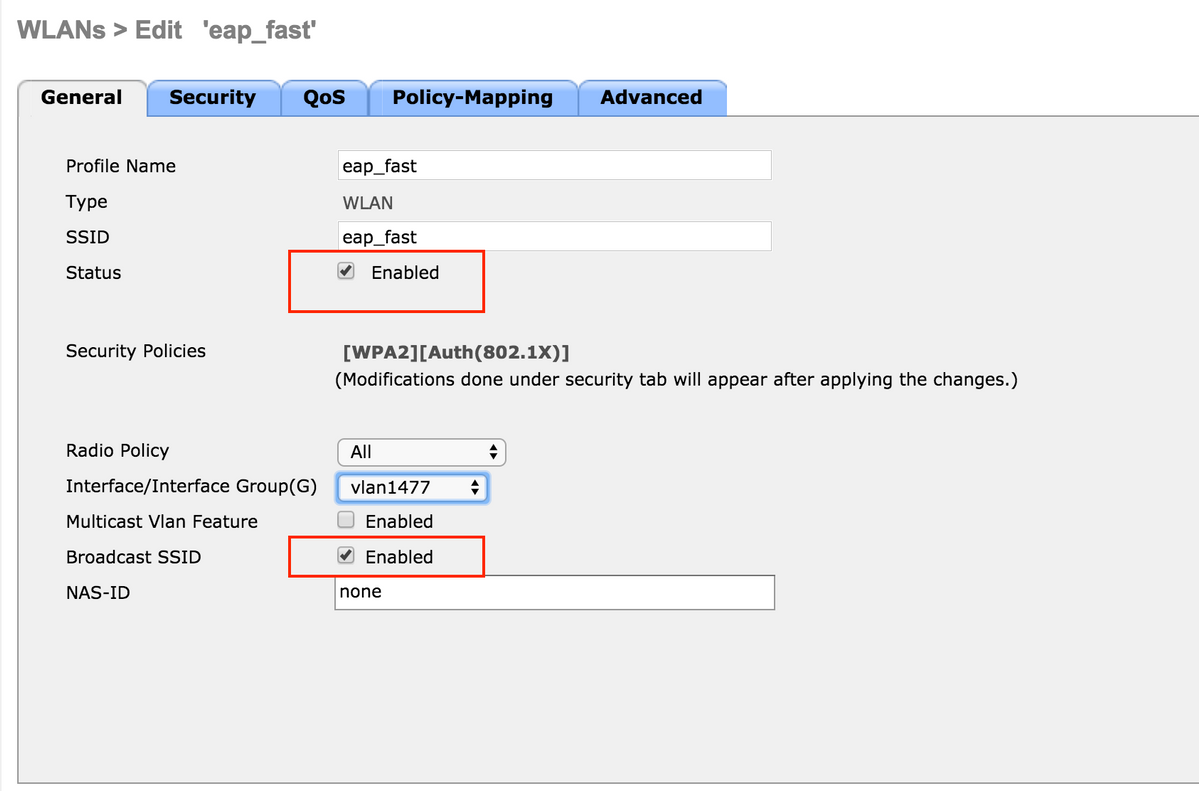

تكوين شبكة WLAN لمصادقة EAP-FAST

بعد ذلك، قم بتكوين شبكة WLAN التي يستخدمها العملاء للاتصال بالشبكة اللاسلكية لمصادقة EAP-FAST وتخصيصها لواجهة ديناميكية. اسم WLAN الذي تم تكوينه في هذا المثال هو EAP سريع. يعين هذا مثال هذا WLAN إلى الإدارة قارن.

أتمت هذا steps in order to شكلت ال eap سريع WLAN ومعلماتها ذات الصلة:

-

طقطقت WLANs من ال gui من الجهاز تحكم in order to عرضت WLANs صفحة.

تسرد هذه الصفحة شبكات WLAN الموجودة على وحدة التحكم.

-

طقطقت جديد in order to خلقت WLAN جديد.

-

قم بتكوين اسم EAP_FAST WLAN SSID واسم ملف التعريف ومعرف WLAN على شبكات WLAN > صفحة جديدة. بعد ذلك، انقر فوق تطبيق.

-

ما إن يخلق أنت WLAN جديد، ال WLAN > تحرير صفحة ل WLAN جديد يظهر. في هذه الصفحة، يمكنك تحديد معلمات مختلفة خاصة بشبكة WLAN هذه. ويتضمن ذلك السياسات العامة، وخوادم RADIUS، وسياسات الأمان، ومعاملات 802.1x.

-

حدد خانة الاختيار حالة المسؤول ضمن علامة التبويب سياسات عامة لتمكين شبكة WLAN. إذا أردت لنقطة الوصول أن تبث SSID في إطارات المنارة الخاصة بها، حدد خانة الاختيار بث SSID.

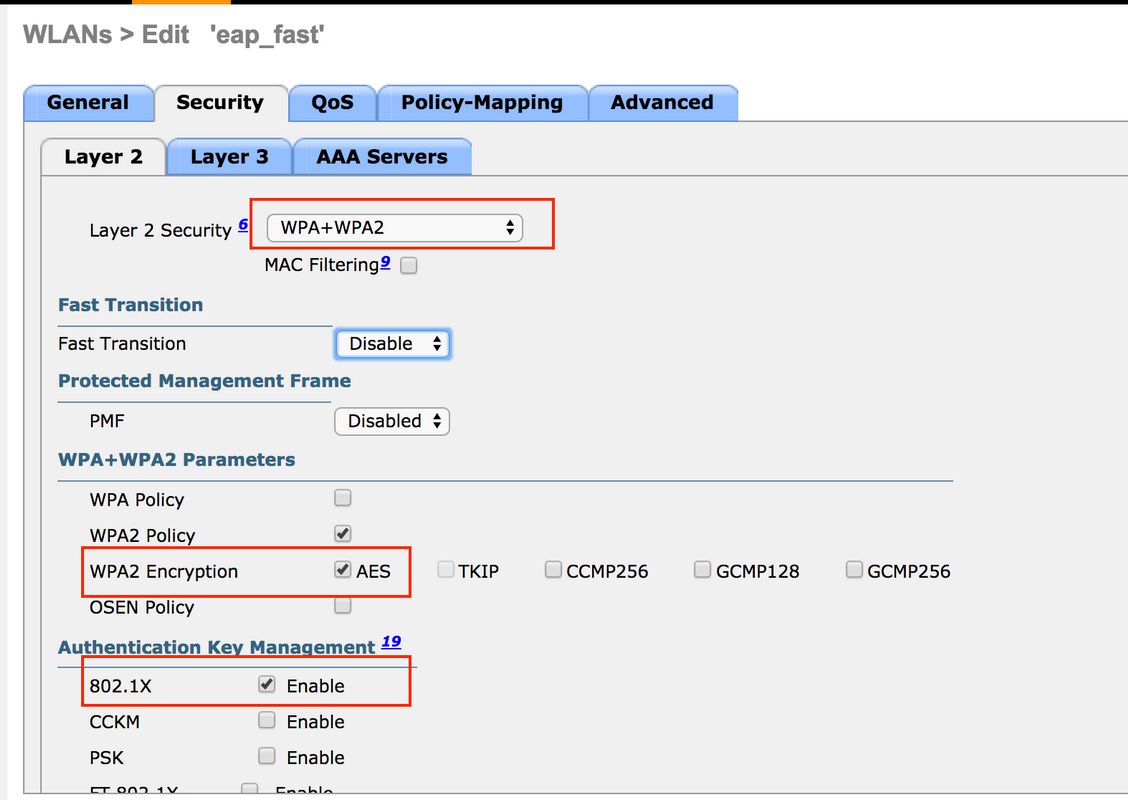

- تحت "WLAN -> تحرير -> الأمان ->الطبقة 2 أختر معاملات WPA/WPA2 وحدد dot1x ل AKM.

يستخدم هذا المثال تأمين WPA2/AES + dot1x كطبقة 2 لشبكة WLAN هذه. يمكن تعديل المعلمات الأخرى استنادا إلى متطلبات شبكة WLAN.

-

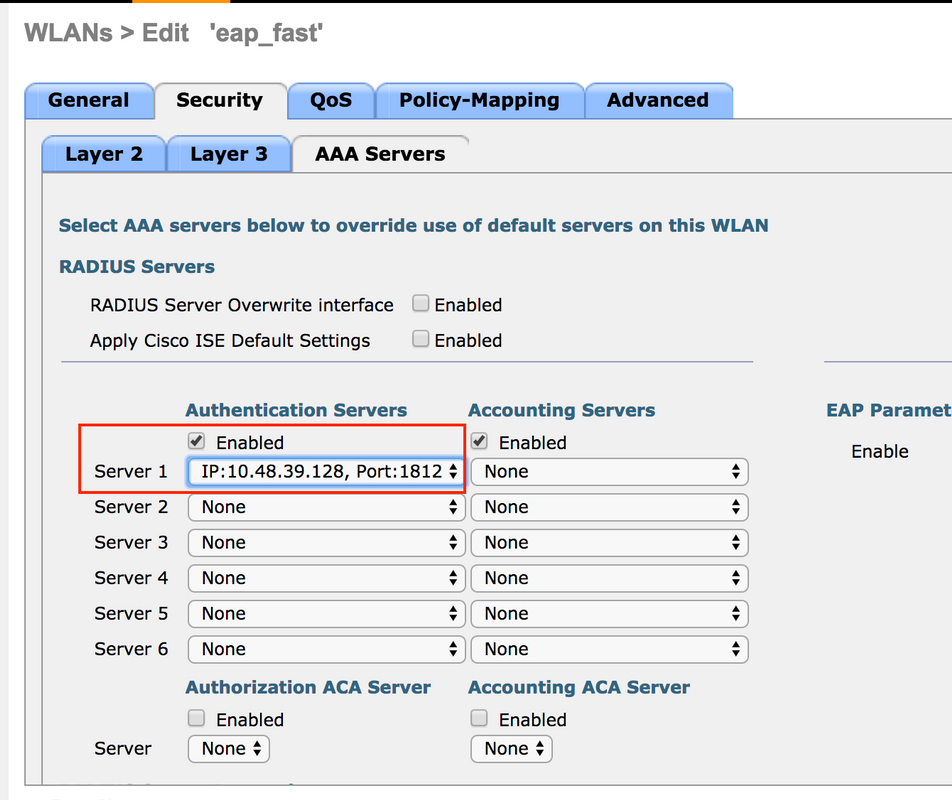

تحت WLAN -> Edit (تحرير) -> Security (أمان) -> خوادم AAA" أختر خادم RADIUS المناسب من القائمة المنسدلة تحت خوادم RADIUS.

-

طقطقة يطبق.

ملاحظة: هذا هو إعداد EAP الوحيد الذي يلزم تكوينه على وحدة التحكم لمصادقة EAP. كل التكوينات الأخرى الخاصة ب EAP-FAST تحتاج أن تتم على خادم RADIUS والعملاء الذين يحتاجون إلى المصادقة.

تكوين خادم RADIUS لمصادقة EAP-FAST

أنجزت هذا steps in order to شكلت ال RADIUS نادل لمصادقة EAP-FAST:

- إنشاء قاعدة بيانات مستخدم لمصادقة عملاء EAP-FAST

- إضافة عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) كعميل AAA إلى خادم RADIUS

- تكوين مصادقة EAP-FAST على خادم RADIUS باستخدام إمداد PAC مجهول داخل النطاق

- تكوين مصادقة EAP-FAST على خادم RADIUS مع إمداد PAC داخل النطاق المصدق عليه

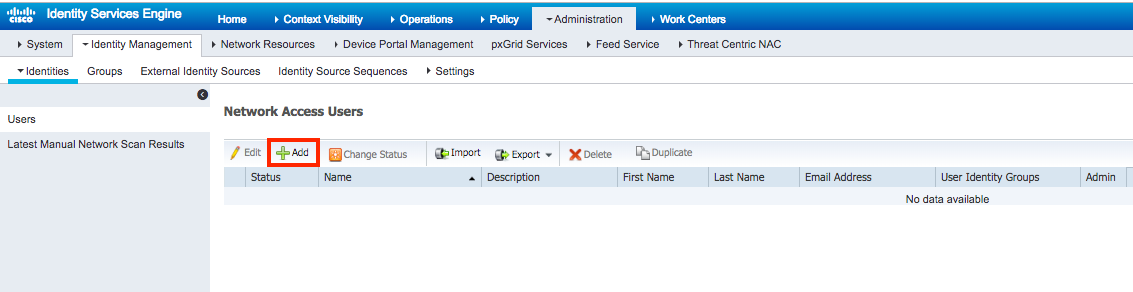

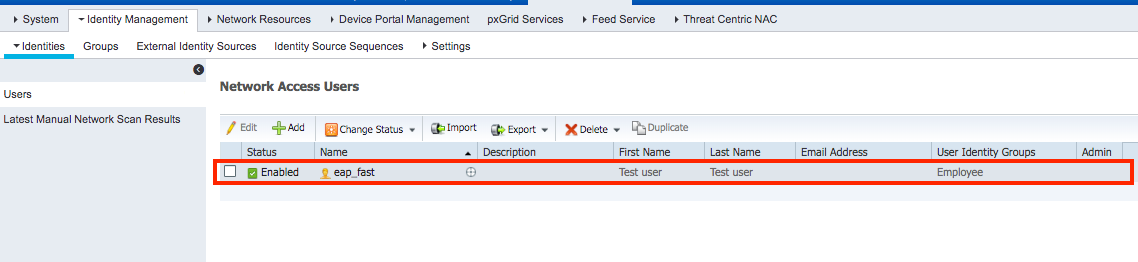

إنشاء قاعدة بيانات مستخدم لمصادقة عملاء EAP-FAST

يقوم هذا المثال بتكوين اسم المستخدم وكلمة المرور لعميل EAP-FAST ك <eap_fast> و<EAP-FAST1> على التوالي.

- في ISE Web Admin، تنقل واجهة المستخدم تحت "إدارة -> إدارة الهوية -> المستخدمون" واضغط رمز "إضافة" .

- قم بتعبئة النماذج المطلوبة للمستخدم ليتم إنشاؤه - الاسم" و"كلمة مرور تسجيل الدخول" وحدد "مجموعة المستخدمين" من القائمة المنسدلة؛[من ناحية أخرى، يمكنك تعبئة معلومات أخرى لحساب المستخدم]

اضغط على Sumbit"

- تم إنشاء المستخدم.

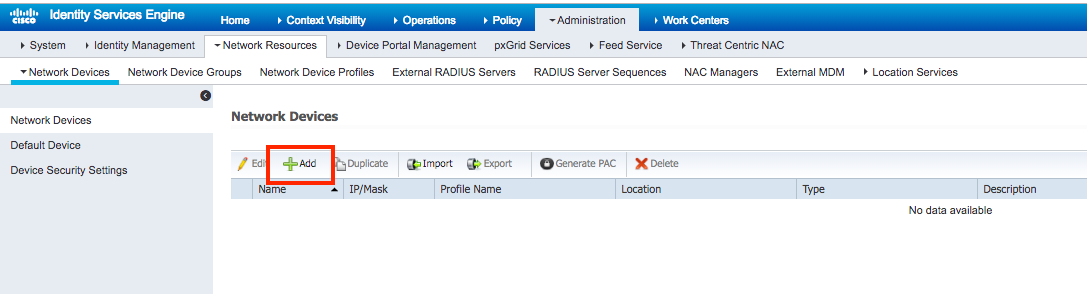

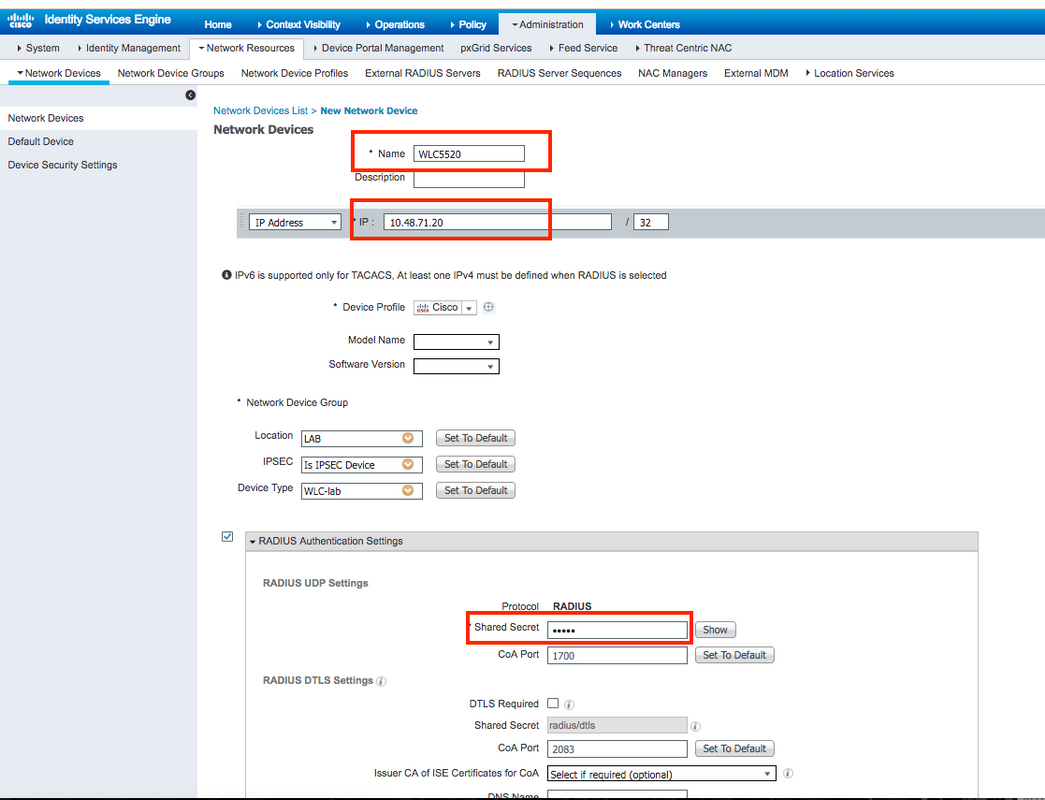

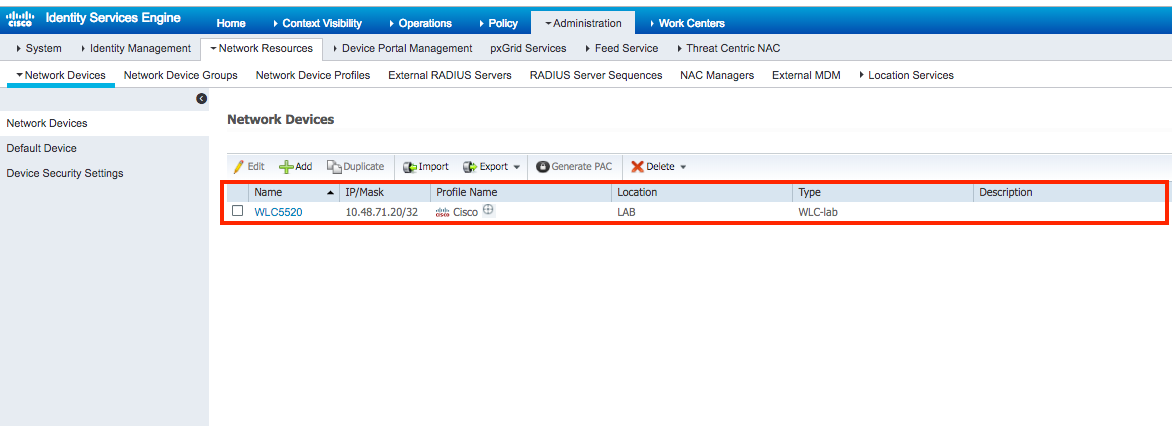

إضافة عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) كعميل AAA إلى خادم RADIUS

أكمل الخطوات التالية لتعريف وحدة التحكم كعميل AAA على خادم ACS:

- في واجهة مستخدم إدارة الويب ISE، انتقل ضمن "إدارة -> موارد الشبكة -> أجهزة الشبكة" واضغط رمز "إضافة".

- قم بتعبئة النماذج المطلوبة لإضافة الجهاز - الاسم"، و"IP" وتكوين كلمة المرور السرية المشتركة نفسها، كما قمنا بتكوينها على WLC في القسم السابق، في نموذج سر مشترك" [خيار أنه يمكنك تعبئة معلومات أخرى للجهاز مثل الموقع، والمجموعة، وما إلى ذلك].

اضغط على Sumbit"

- تتم إضافة الجهاز إلى قائمة أجهزة الوصول إلى شبكة ISE. (NAD)

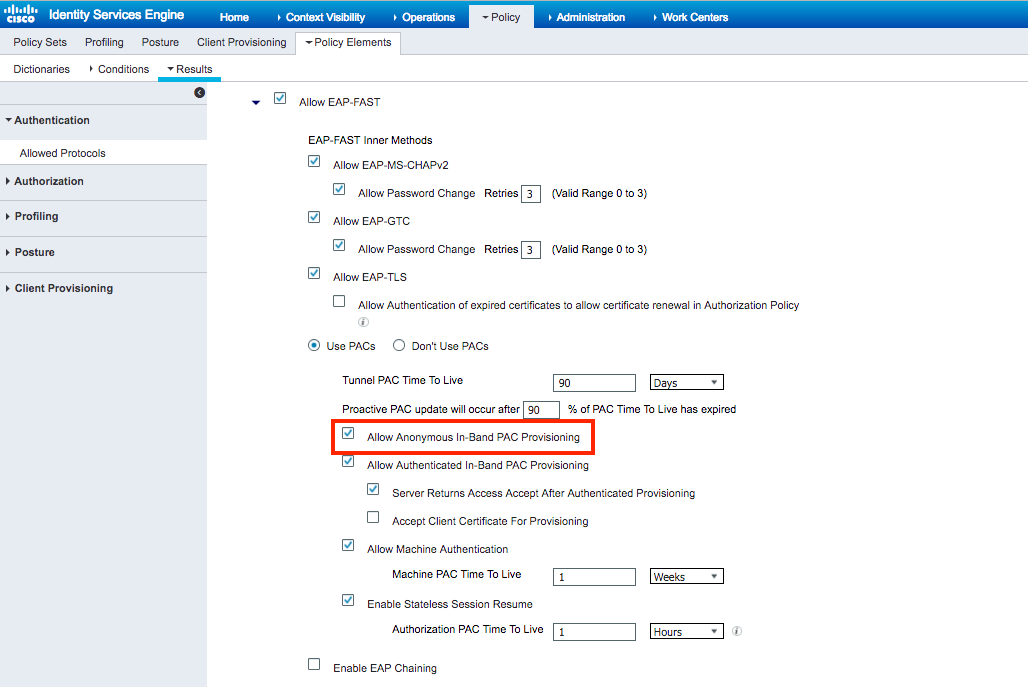

تكوين مصادقة EAP-FAST على خادم RADIUS باستخدام إمداد PAC مجهول داخل النطاق

وبشكل عام، يرغب المرء في إستخدام هذا النوع من الطرق في حالة عدم توفر بنية PKI الأساسية في عملية النشر الخاصة به.

تعمل هذه الطريقة داخل نفق بروتوكول إتفاقية Diffie-HellmanKey (ADHP) الذي تمت مصادقته قبل أن يقوم النظير بمصادقة خادم ISE.

لدعم هذه الطريقة، نحتاج إلى تمكين "السماح بتوفير مسوغات وصول محمي غير معروف داخل النطاق" على ISE ضمن بروتوكولات المصادقة المسموح بها:

ملاحظة: تأكد من أنك قد سمحت بإجراء مصادقة على نوع كلمة المرور، مثل EAP-MS-CHAPv2 للأسلوب الداخلي EAP-FAST، لأنه من الواضح أنه لا يمكننا إستخدام أي شهادات من خلال التوفير المغفل داخل النطاق.

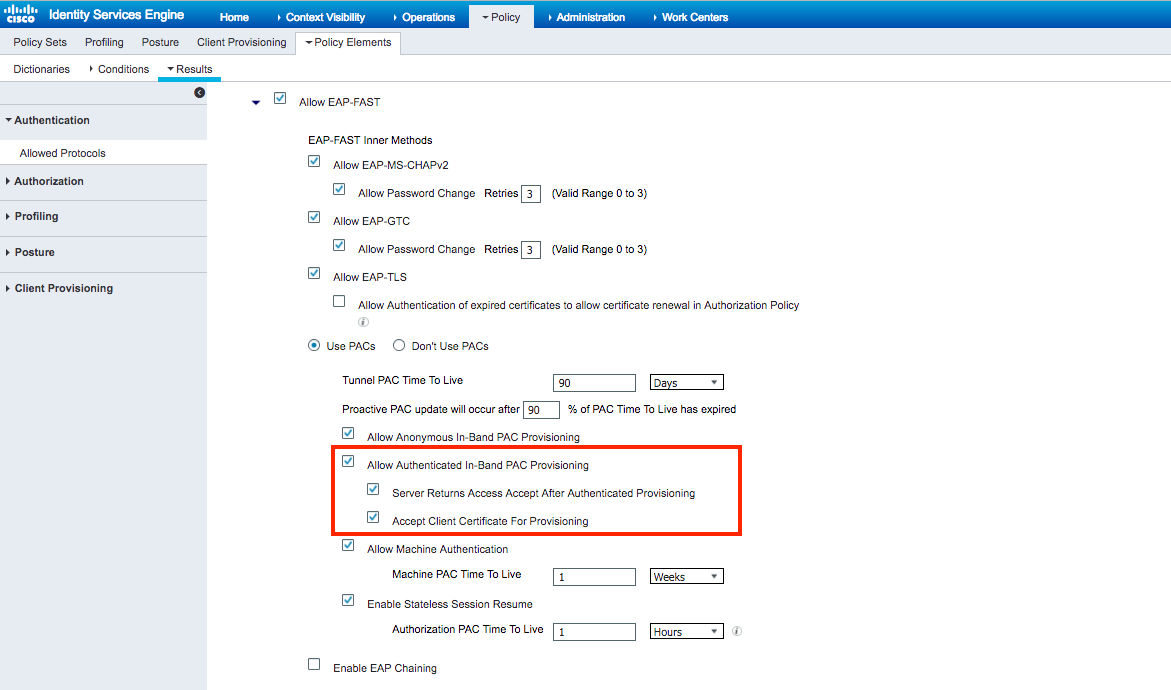

تكوين مصادقة EAP-FAST على خادم RADIUS مع إمداد PAC داخل النطاق المصدق عليه

هذا هو الخيار الأكثر أمانا والتوصية. تم إنشاء نفق TLS استنادا إلى شهادة الخادم التي تم التحقق منها من قبل الطالب وتم التحقق من صحة شهادة Clean من قبل ISE (الافتراضي).

يتطلب هذا الخيار وجود بنية PKI أساسية للعميل والخادم، على الرغم من أنه قد يكون محددا على جانب الخادم فقط أو تم تخطيه على كلا الجانبين.

في ISE، هناك خياران إضافيان للإمداد الذي تتم مصادقته داخل النطاق:

- "يقوم الخادم بإرجاع "قبول الوصول" بعد التزويد بالمصادقة" - عادة، بعد توفير مسوغات الوصول المحمي (PAC)، يجب إرسال رفض الوصول مرغما على المرسل بإعادة المصادقة باستخدام مسوغات الوصول المحمي (PAC). ومع ذلك، فنظرا لأن توفير مسوغات الوصول المحمي يتم في نفق TLS الذي تمت مصادقته، فيمكننا الاستجابة بشكل فوري باستخدام Access-Accept لتقليل وقت المصادقة إلى الحد الأدنى. (في مثل هذه الحالة تأكد من أن لديك شهادات موثوق بها على CleanInt وعلى جانب الخادم).

- "قبول شهادة العميل للإمداد" - إذا لم يرغب المرء في توفير بنية PKI الأساسية لأجهزة العميل وكان لديه شهادة موثوق بها فقط على ISE، فقم بتمكين هذا الخيار، مما يسمح بتخطي التحقق من صحة شهادة العميل على جانب الخادم.

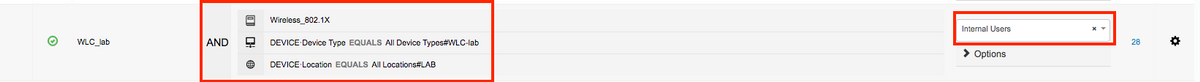

كما نحدد في ISE مجموعة سياسات مصادقة بسيطة للمستخدمين اللاسلكيين، المثال التالي هو إستخدام نوع جهاز معلمة حفظ والموقع ونوع المصادقة، ومطابقة تدفق المصادقة التي سيتم التحقق من صحتها مقابل قاعدة بيانات المستخدم الداخلية.

التحقق من الصحة

سيظهر هذا المثال إعدادات تكوين إدارة الوصول إلى الشبكة (NAM) وتدفق إعداد مسوغات الوصول المحمي (PAC) المصدق عليها داخل النطاق مع تصحيح أخطاء WLC المقابلة.

تكوين ملف تعريف NAM

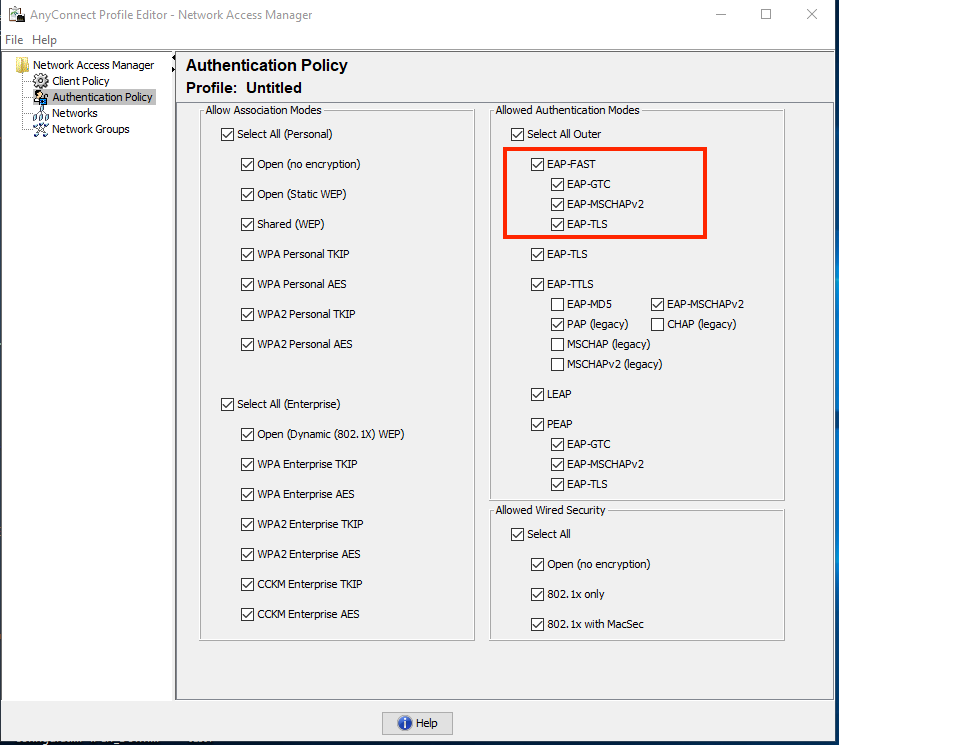

يلزم القيام بالخطوات التالية لتكوين ملف تعريف AnyConnect NAM لمصادقة جلسة عمل المستخدم مقابل ISE باستخدام EAP-FAST:

- افتح محرر ملف تعريف مدير الوصول إلى الشبكة وقم بتحميل ملف التكوين الحالي.

- تأكد من تمكين EAP-FAST" ضمن "أوضاع المصادقة المسموح بها"

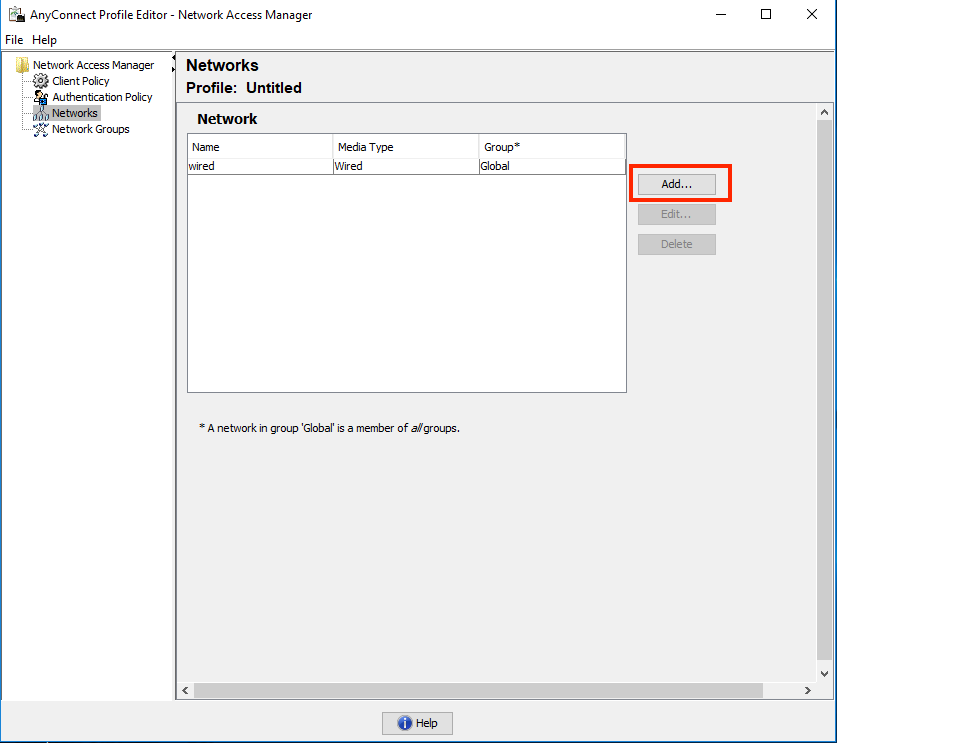

- "إضافة" ملف تعريف شبكة جديد:

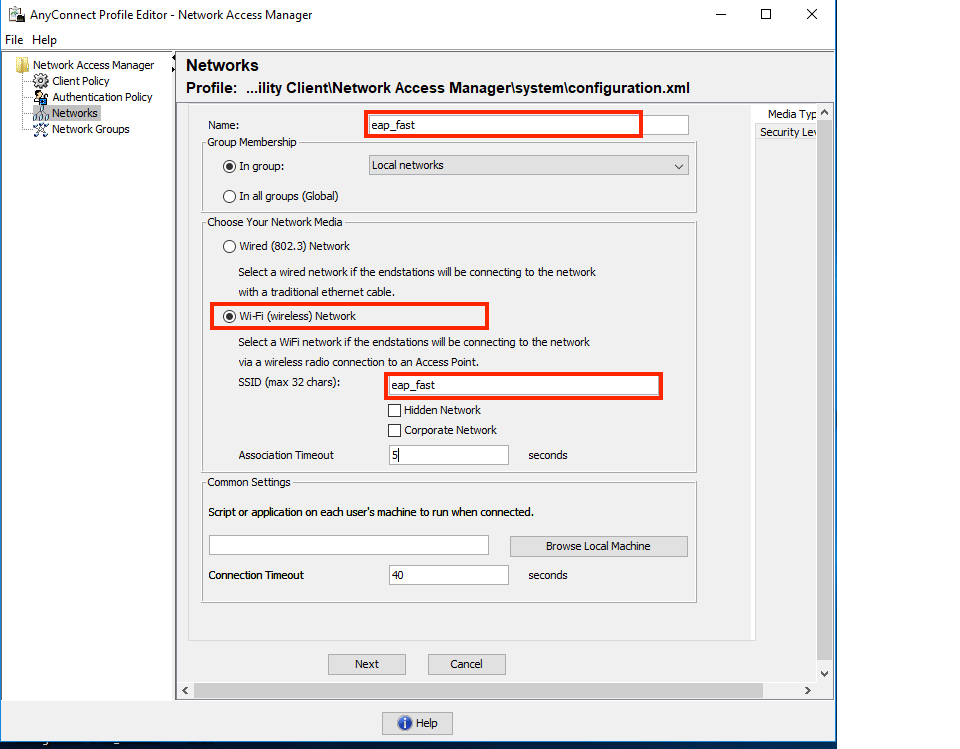

- تحت نوع الوسائط" يحدد قسم التكوين التوصيف اسم" اللاسلكي كنوع شبكة الوسائط الخاص بك ويحدد اسم SSID.

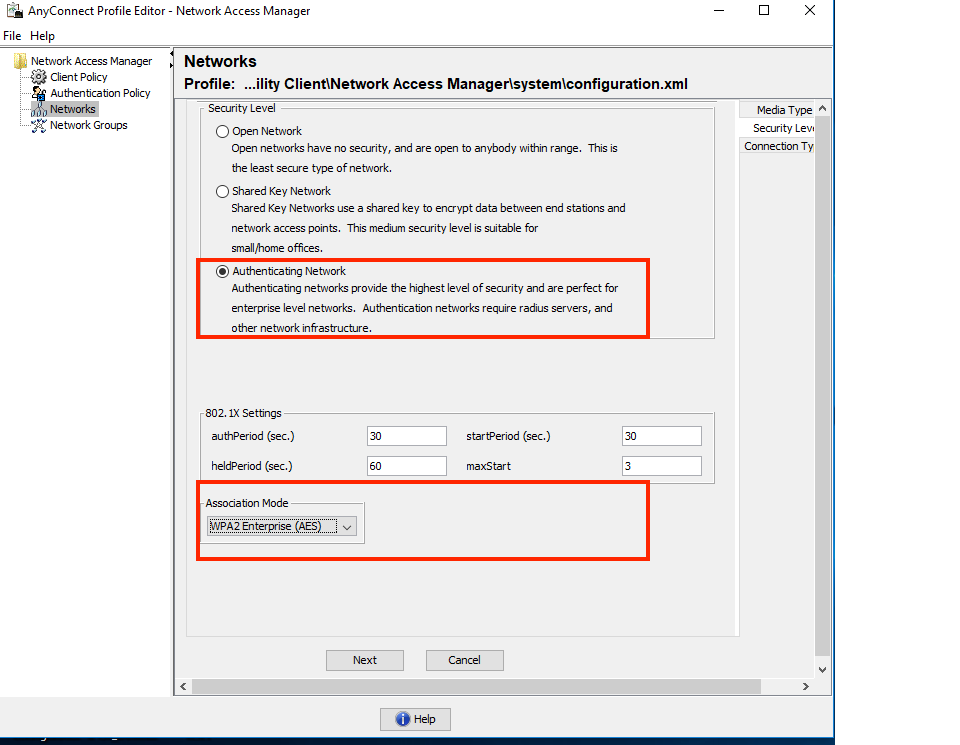

- تحت علامة التبويب تكوين مستوى الأمان" حدد "مصادقة الشبكة" وحدد وضع الاقتران على أنه WPA2 Enterprise (AES)

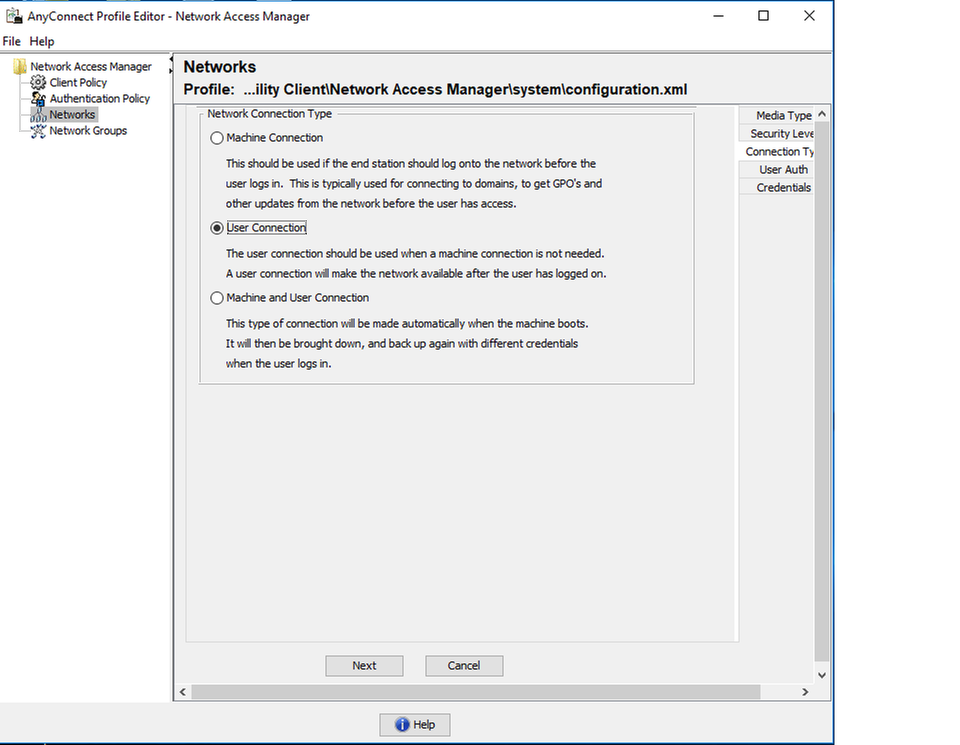

- في هذا المثال، نستخدم مصادقة نوع المستخدم، لذلك تحت علامة التبويب التالية نوع الاتصال" حدد اتصال المستخدم

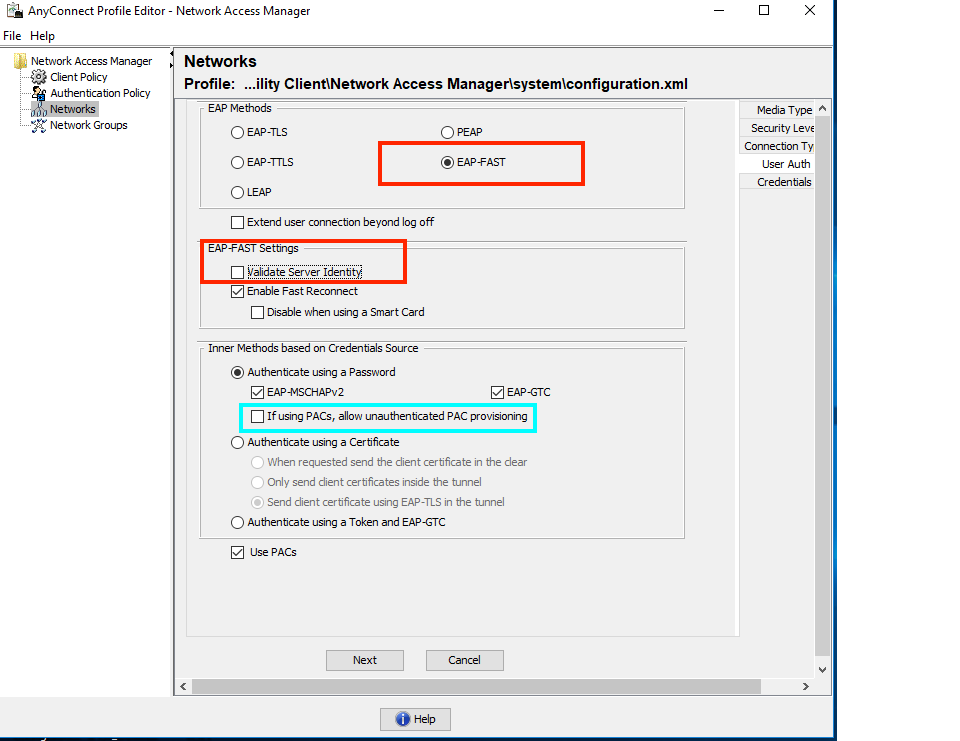

- تحت علامة التبويب مصادقة المستخدم" حدد EAP-FAST كطريقة مصادقة مسموح بها وقم بتعطيل التحقق من شهادة الخادم، نظرا لأننا لا نستخدم شهادات موثوق بها في هذا المثال.

ملاحظة: في بيئة الإنتاج الحقيقي، تأكد من أن لديك شهادة موثوق بها مثبتة على ISE وأبق خيار التحقق من صحة شهادة الخادم ممكنا في إعدادات NAM.

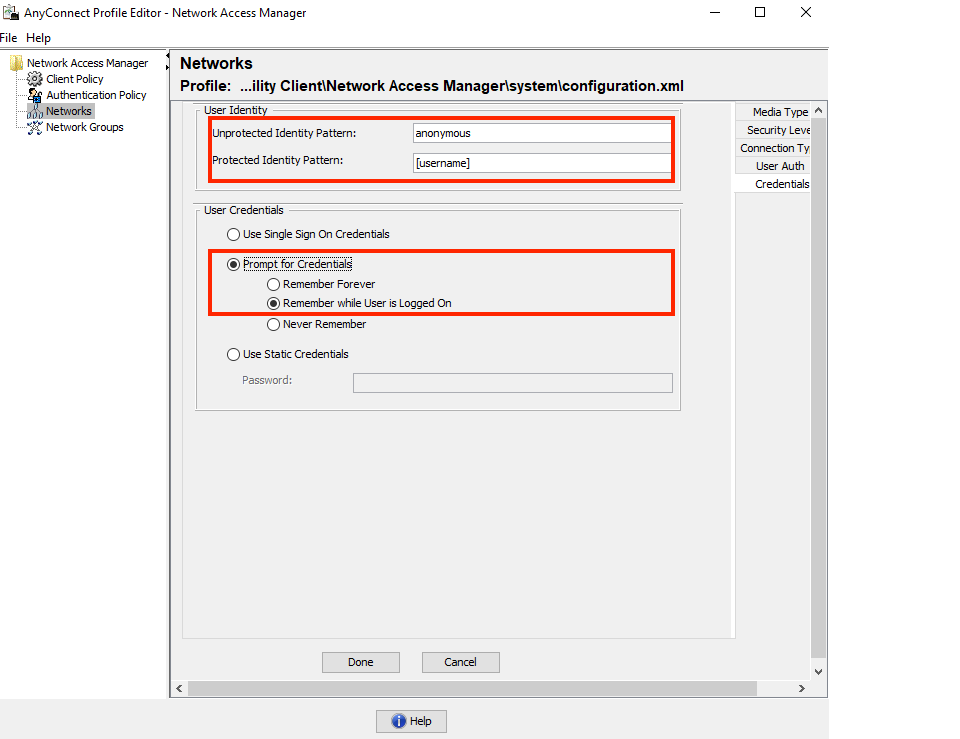

ملاحظة: يجب تحديد الخيار "في حالة إستخدام مسوغات الوصول المحمي (PAC)، السماح بإمداد مسوغات الوصول المحمي غير المصدق عليه" فقط في حالة تزويد مسوغ وصول محمي (PAC) داخل النطاق مجهول. - قم بتعريف بيانات اعتماد المستخدم إما ك SSO في حالة رغبتك في إستخدام نفس بيانات الاعتماد المستخدمة لتسجيل الدخول، أو حدد "مطالبة ببيانات الاعتماد" في حالة ما إذا كنت تريد طلب بيانات اعتماد من المستخدم أثناء الاتصال بالشبكة، أو قم بتعريف بيانات الاعتماد الثابتة لنوع الوصول هذا. في هذا المثال، نقوم بمطالبة المستخدم ببيانات الاعتماد عند محاولة الاتصال بالشبكة.

- حفظ ملف التعريف المكون ضمن مجلد NAM ذي الصلة.

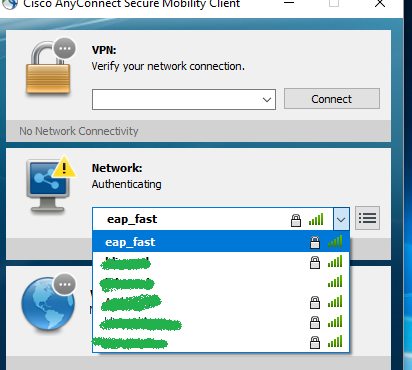

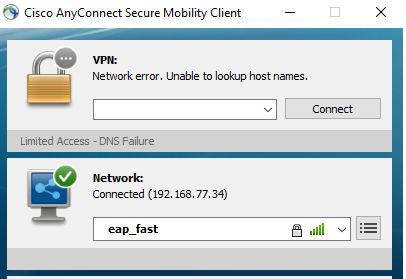

اختبر الاتصال ب SSID باستخدام مصادقة EAP-FAST.

- حدد ملف التعريف الخاص من قائمة شبكة AnyConnect

- إدخال اسم المستخدم وكلمة المرور المطلوبين للمصادقة

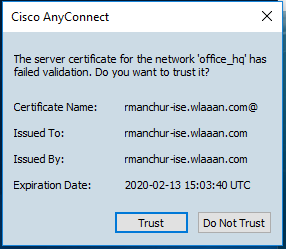

- قبول شهادة الخادم (توقيع ذاتي)

- تم

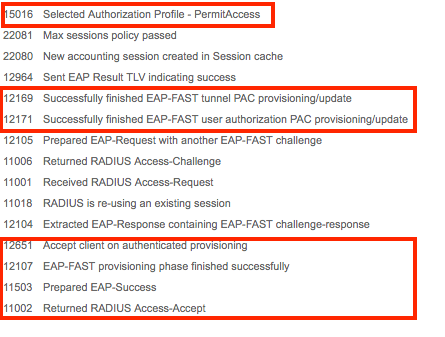

سجلات مصادقة ISE

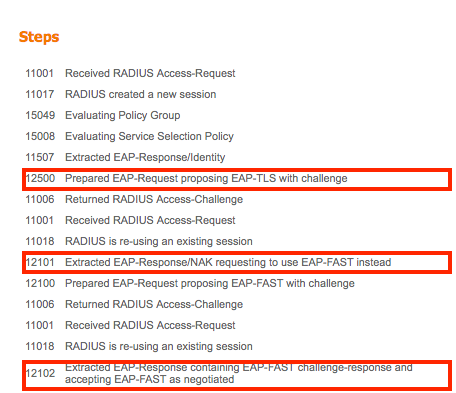

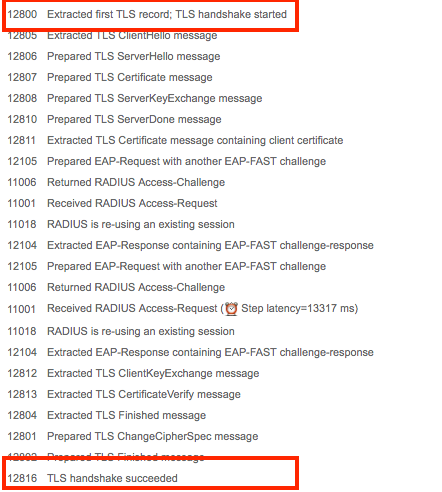

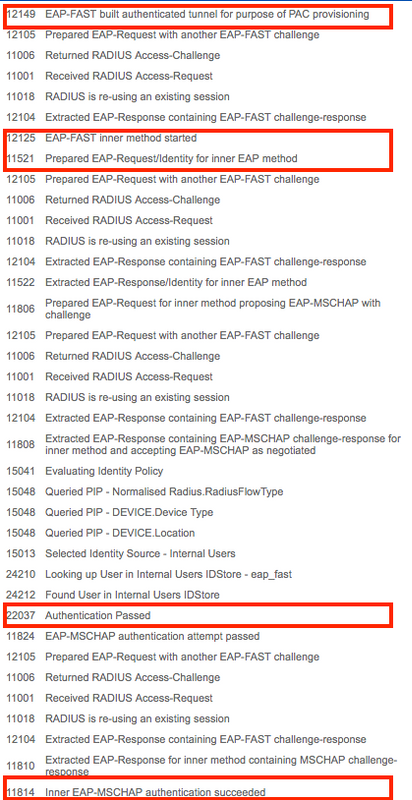

يمكن الاطلاع على سجلات مصادقة ISE التي تظهر تدفق إمداد EAP-FAST و PAC تحت عمليات -> RADIUS -> Live Log (سجلات حية)"، ويمكن البحث فيها بمزيد من التفاصيل باستخدام الرمز Zoom":

- بدأ العميل عملية المصادقة وكان ISE يقترح EAP-TLS كطريقة مصادقة، ولكن رفض العميل واقترح EAP-FAST بدلا من ذلك، وكانت هذه هي الطريقة التي اتفق عليها كل من العميل و ISE.

- تم بدء مصافحة TLS بين العميل والخادم لتوفير بيئة محمية لتبادل PAC وتم إكمالها بنجاح.

- تم بدء المصادقة الداخلية والتحقق من بيانات اعتماد المستخدم بنجاح بواسطة ISE باستخدام MS-CHAPv2 (المصادقة المستندة إلى اسم المستخدم / كلمة المرور)

- تم تفويض المستخدم بنجاح وتم توفير مسوغ الوصول المحمي (PAC) للجهاز.

تصحيح أخطاء جانب WLC على تدفق EAP-FAST الكامل

تم تمكين تصحيح الأخطاء التالية على WLC أثناء مصادقة العميل:

- debug aaa all enable

- debug dot1x all enable

بدأ العميل مصادقة dot1x وقدم إستجابة هوية EAPoL إلى WLC

*Dot1x_NW_MsgTask_3: Feb 22 12:43:12.192: f4:8c:50:62:14:6b dot1x - moving mobile f4:8c:50:62:14:6b into Connecting state *Dot1x_NW_MsgTask_3: Feb 22 12:43:12.192: f4:8c:50:62:14:6b Sending EAP-Request/Identity to mobile f4:8c:50:62:14:6b (EAP Id 2) *Dot1x_NW_MsgTask_3: Feb 22 12:43:12.192: f4:8c:50:62:14:6b Sending 802.11 EAPOL message to mobile f4:8c:50:62:14:6b WLAN 3, AP WLAN 3 *Dot1x_NW_MsgTask_3: Feb 22 12:43:12.192: 00000000: 02 00 00 2a 01 02 00 2a 01 00 6e 65 74 77 6f 72 ...*...*..networ *Dot1x_NW_MsgTask_3: Feb 22 12:43:12.192: 00000010: 6b 69 64 3d 65 61 70 5f 66 61 73 74 2c 6e 61 73 kid=eap_fast,nas *Dot1x_NW_MsgTask_3: Feb 22 12:43:12.192: 00000020: 69 64 3d 6e 6f 2c 70 6f 72 74 69 64 3d 31 id=no,portid=1 *Dot1x_NW_MsgTask_3: Feb 22 12:43:13.720: f4:8c:50:62:14:6b Received 802.11 EAPOL message (len 46) from mobile f4:8c:50:62:14:6b *Dot1x_NW_MsgTask_3: Feb 22 12:43:13.720: 00000000: 02 00 00 0e 02 02 00 0e 01 61 6e 6f 6e 79 6d 6f .........anonymo *Dot1x_NW_MsgTask_3: Feb 22 12:43:13.720: 00000010: 75 73 00 00 00 00 00 00 00 00 00 00 00 00 00 00 us.............. *Dot1x_NW_MsgTask_3: Feb 22 12:43:13.720: 00000020: 00 00 00 00 00 00 00 00 00 00 00 00 00 00 .............. *Dot1x_NW_MsgTask_3: Feb 22 12:43:13.720: f4:8c:50:62:14:6b Received EAPOL EAPPKT from mobile f4:8c:50:62:14:6b *Dot1x_NW_MsgTask_3: Feb 22 12:43:13.720: f4:8c:50:62:14:6b Received Identity Response (count=2) from mobile f4:8c:50:62:14:6b *Dot1x_NW_MsgTask_3: Feb 22 12:43:13.720: f4:8c:50:62:14:6b Resetting reauth count 2 to 0 for mobile f4:8c:50:62:14:6b *Dot1x_NW_MsgTask_3: Feb 22 12:43:13.720: f4:8c:50:62:14:6b EAP State update from Connecting to Authenticating for mobile f4:8c:50:62:14:6b *Dot1x_NW_MsgTask_3: Feb 22 12:43:13.720: f4:8c:50:62:14:6b dot1x - moving mobile f4:8c:50:62:14:6b into Authenticating state *Dot1x_NW_MsgTask_3: Feb 22 12:43:13.720: f4:8c:50:62:14:6b Entering Backend Auth Response state for mobile f4:8c:50:62:14:6b

يظهر اسم مستخدم الهوية غير المحمية في طلب RADIUS المستخدم أثناء مرحلة إنشاء TLS

*Dot1x_NW_MsgTask_3: Feb 22 12:43:13.736: f4:8c:50:62:14:6b [BE-req] Sending auth request to 'RADIUS' (proto 0x140001), for RealmName anonymous (dot1xName :anonymous) *aaaQueueReader: Feb 22 12:43:13.736: AuthenticationRequest: 0x7f0289e32690 *aaaQueueReader: Feb 22 12:43:13.736: Callback.....................................0xd6ceb3ef00 *aaaQueueReader: Feb 22 12:43:13.736: protocolType.................................0x00140001 *aaaQueueReader: Feb 22 12:43:13.736: proxyState...................................F4:8C:50:62:14:6B-03:01 *aaaQueueReader: Feb 22 12:43:13.736: Packet contains 20 AVPs: *aaaQueueReader: Feb 22 12:43:13.736: AVP[01] User-Name................................anonymous (9 bytes)

نجح العميل في إكمال المصادقة

*radiusTransportThread: Feb 22 12:43:13.891: f4:8c:50:62:14:6b Processed VSA 311, type 17, raw bytes 52, copied 32 bytes *radiusTransportThread: Feb 22 12:43:13.891: f4:8c:50:62:14:6b Access-Accept received from RADIUS server 10.48.39.128 (qid:11) with port:1812, pktId:0

استكشاف الأخطاء وإصلاحها

- تأكد من أن خانة الاختيار التحقق من هوية الخادم معطلة لملف تعريف العميل للإمداد مجهول داخل النطاق أو في حالة عدم ثقة العميل بشهادة الخادم.

- تأكد من تحديد EAP-MSCHAPver2 كطريقة مصادق عليها في ملف تعريف العميل للإمداد المجهول داخل النطاق. هذه هي الطريقة الداخلية الوحيدة القابلة للتطبيق ل EAP في المرحلة صفر لتوفير مجهول داخل النطاق.

- تأكد من أن بيانات اعتماد المستخدم التي تم إدخالها على جانب العميل في وقت المصادقة مكونة بالفعل في ISE وأضفت WLC إلى قائمة الأجهزة على ISE.

- تحقق مما إذا تم تحديد خادم ISE من القائمة المنسدلة للشبكة المحلية اللاسلكية (WLAN) (SSID).

- في حالة مواجهة مشكلة مع مصادقة العميل ارجع إلى:

- سجلات ISE المباشرة للحصول على معلومات تفصيلية حول تدفق المصادقة

- معلومات تصحيح أخطاء WLC:

- debug client <mac-address>

- debug aaa all enable

- debug mac addr <mac-address>

- debug dot1x all enable

تمت المساهمة بواسطة مهندسو Cisco

- Roman ManchurCisco TAC Engineer

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات