المقدمة

يصف هذا وثيقة الإجراء أن يشكل AireOS WLC in order to صادقت زبون مع LDAP نادل بما أن المستعمل قاعدة معطيات.

المتطلبات الأساسية

المتطلبات

توصي Cisco بمعرفة الموضوعات التالية:

- خوادم Microsoft Windows

- الدليل النشط

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج التالية:

- برنامج Cisco WLC، الإصدار 8.2.110.0

- خادم Microsoft Windows، الإصدار 2012 R2

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

خلفية تقنية

- LDAP عبارة عن بروتوكول يتم استخدامه للوصول إلى خوادم الدليل.

- خوادم الدليل هي قواعد بيانات هرمية موجّهة للكائن.

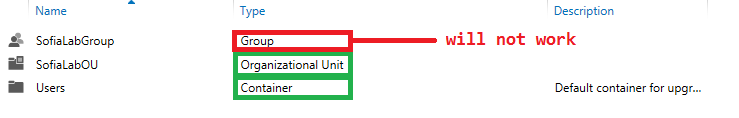

- يتم تنظيم الكائنات في حاويات مثل الوحدات التنظيمية (OU) أو المجموعات أو حاويات Microsoft الافتراضية ك CN=Users.

- يتمثل أصعب جزء في هذا الإعداد في تكوين معلّمات خادم LADAP بشكل صحيح على وحدة التحكُّم في شبكة LAN اللاسلكية (WLC).

لمزيد من المعلومات التفصيلية حول هذه المفاهيم، راجع قسم المقدمة في كيفية تكوين وحدة التحكُّم في شبكة Lan اللاسلكية (WLC) لمصادقة البروتوكول الخفيف للوصول إلى الدليل (LDAP).

الأسئلة المتكررة

- ما اسم المستخدم الذي يجب استخدامه لربطه مع خادم LDAP؟

هناك طريقتان للربط بخادم LDAP، المجهولة أو المُصدّقة (يُرجى الرجوع إليهما لفهم الاختلاف بين كلتا الطريقتين).

يحتاج اسم المستخدم هذا المعني بالربط إلى امتيازات المسؤول حتى يتمكّن من الاستعلام عن أسماء المستخدمين/كلمات المرور الأخرى.

- في حالة مصادقته: هل اسم مستخدم الربط داخل نفس الحاوية أكبر من جميع المستخدمين؟

لا: أستخدم المسار بأكمله. على سبيل المثال:

CN=Administrator,CN=Domain Admins,CN=Users,DC=labm,DC=cisco,DC=com

نعم: أستخدم اسم المستخدم فقط. على سبيل المثال:

المدير (Administrator)

- ماذا لو كان هناك مستخدمين في حاويات مختلفة؟ هل يجب أن يكون جميع مستخدمي LDAP اللاسلكي المعنيين في الحاوية نفسها؟

لا، يمكن تحديد اسم مميز أساسي يتضمن جميع الحاويات المطلوبة.

- ما هي السمات التي يجب أن تبحث عنها وحدة التحكُّم في شبكة LAN اللاسلكية (WLC)؟

تتطابق وحدة التحكُّم في شبكة LAN اللاسلكية (WLC) مع سمة المستخدم ونوع الكائن المحدد.

ملاحظة: SAMAccountName حساس لحالة الأحرف ولكن الشخص ليس كذلك. لذلك، sAMAccountName=RICARDO وsAMAccountName=ricardo هما نفسهما و يعملان، بينما لا يعمل samaccountname=RICARDO وsamaccountname=ricardo .

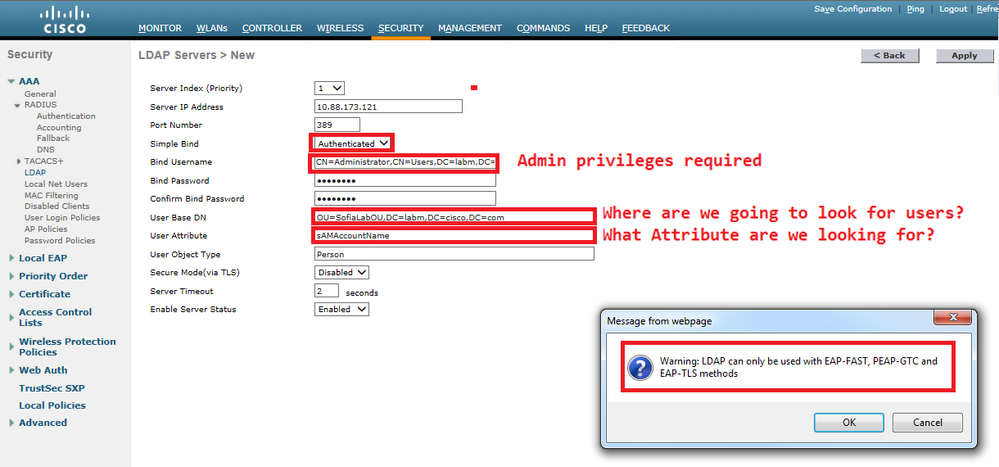

- ما هي طرق بروتوكول المصادقة القابلة للتوسُّع (EAP) التي يمكن استخدامها؟

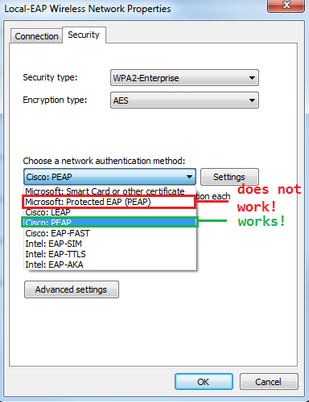

EAP-FAST وPEAP-GTC وEAP-TLS فقط. تعمل الملفات الافتراضية لنظام التشغيل Android و iOS و MacOS باستخدام بروتوكول المصادقة المتوسع المحمي (PEAP).

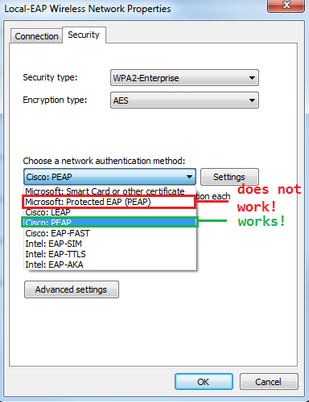

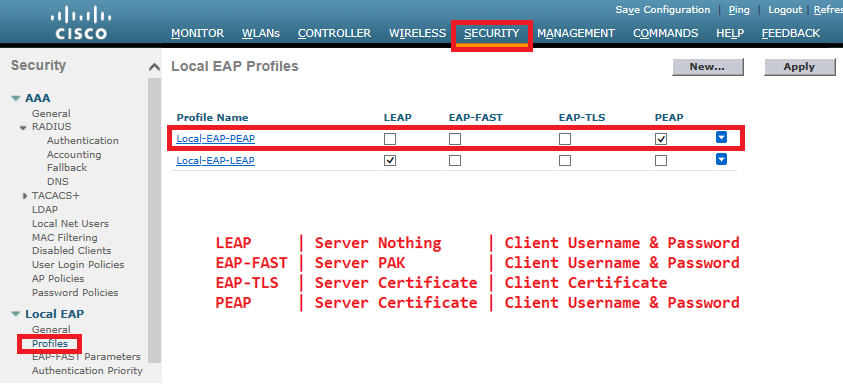

بالنسبة لنظام التشغيل Windows، يجب إستخدام مدير الوصول إلى الشبكة (NAM) ل AnyConnect أو طالب Windows الافتراضي مع Cisco:PEAP على المحولات اللاسلكية المدعومة كما هو موضح في الصورة.

ملاحظة: تتضمن إضافات Cisco EAP ل Windows إصدار من طبقة مأخذ التوصيل الآمنة المفتوحة (OpenSSL 0.9.8k) يتأثر بمعرف تصحيح الأخطاء من Cisco CSCva09670، ولا تخطط Cisco لإصدار أي إصدارات أخرى من إضافات EAP ل Windows، وتوصي بأن يستخدم العملاء بدلا من ذلك AnyConnect Secure Mobility Client.

- لماذا يتعذر على عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) العثور على مستخدمين؟

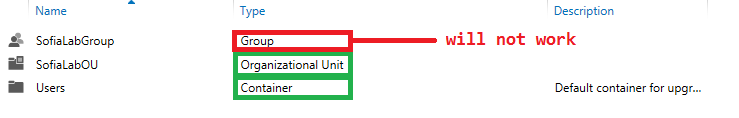

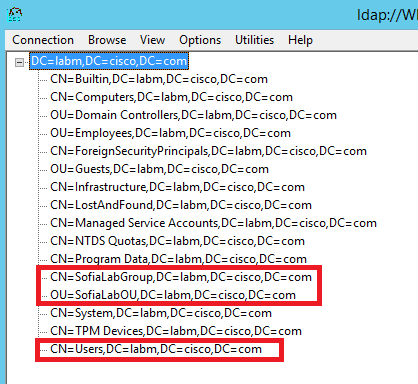

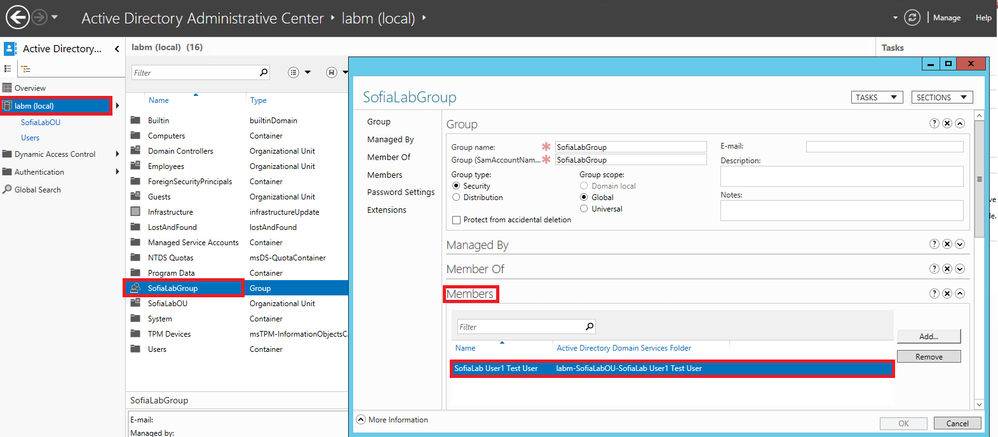

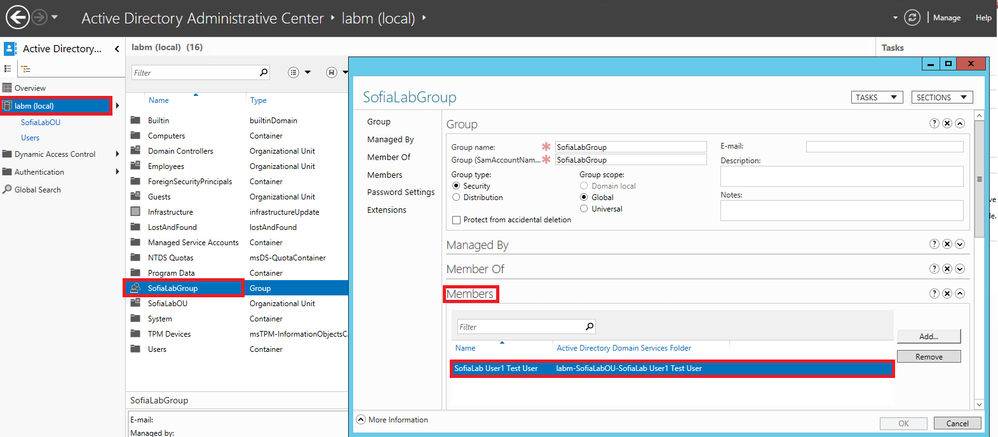

لا يمكن مصادقة المستخدمين داخل مجموعة. يجب أن يكونوا داخل حاوية افتراضية (CN) أو وحدة تنظيمية (OU) كما هو موضّح في الصورة.

التكوين

هناك سيناريوهات مختلفة يمكن استخدام خادم LDAP فيها، إما بمصادقة 802.1x أو مصادقة الويب.

بالنسبة إلى هذا الإجراء، يجب مصادقة المستخدمين داخل OU=SofiaLabOU فقط.

لمعرفة كيفية استخدام أداة بروتوكول توزيع الملصقات (LDP)، قم بتكوين LDAP واستكشاف الأخطاء فيه وإصلاحها، راجع دليل تكوين LDAP لوحدة التحكُّم في شبكة LAN اللاسلكية (WLC).

إنشاء شبكة WLAN تعتمد على خادم LDAP لمصادقة المستخدمين من خلال 802.1x

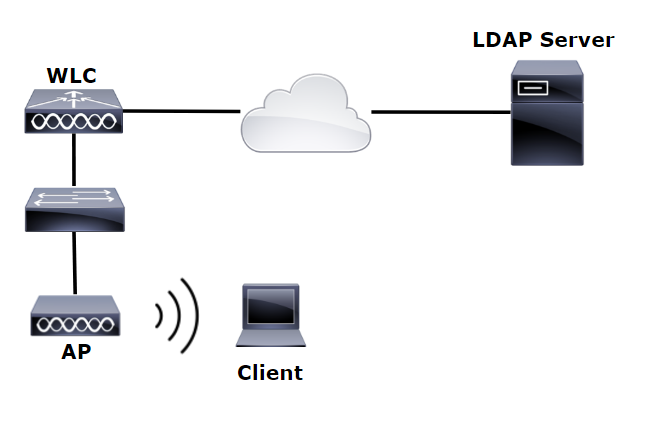

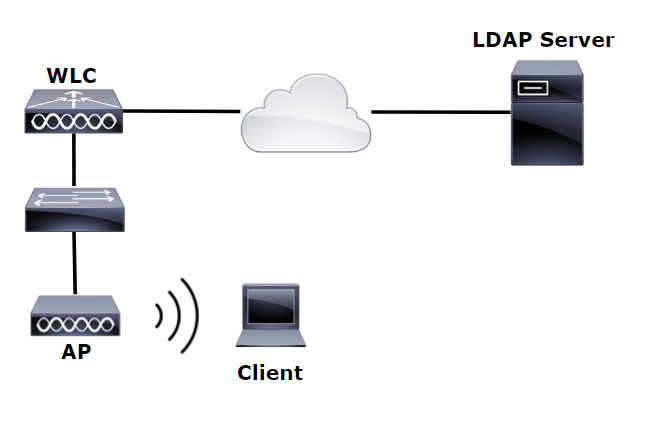

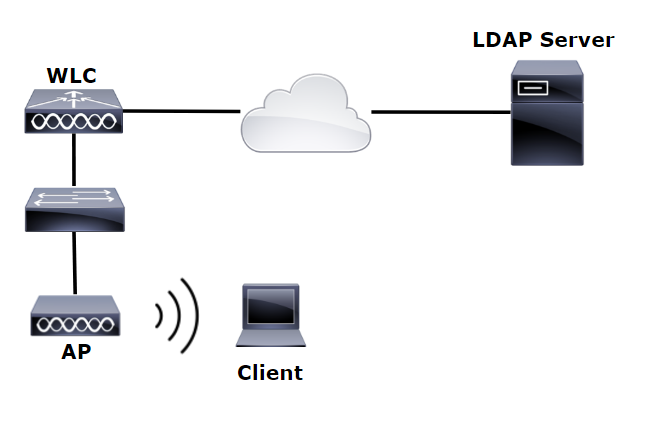

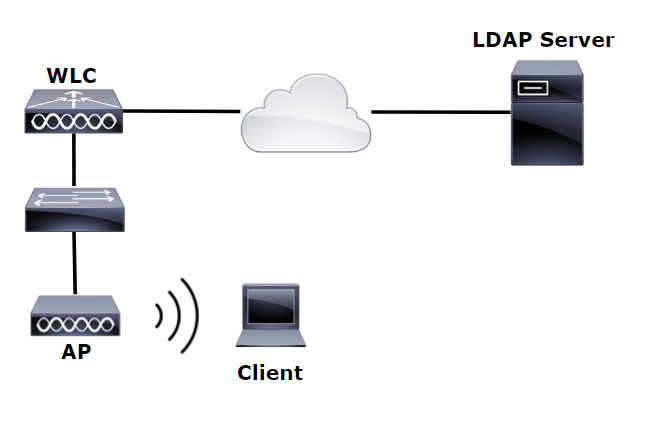

الرسم التخطيطي للشبكة

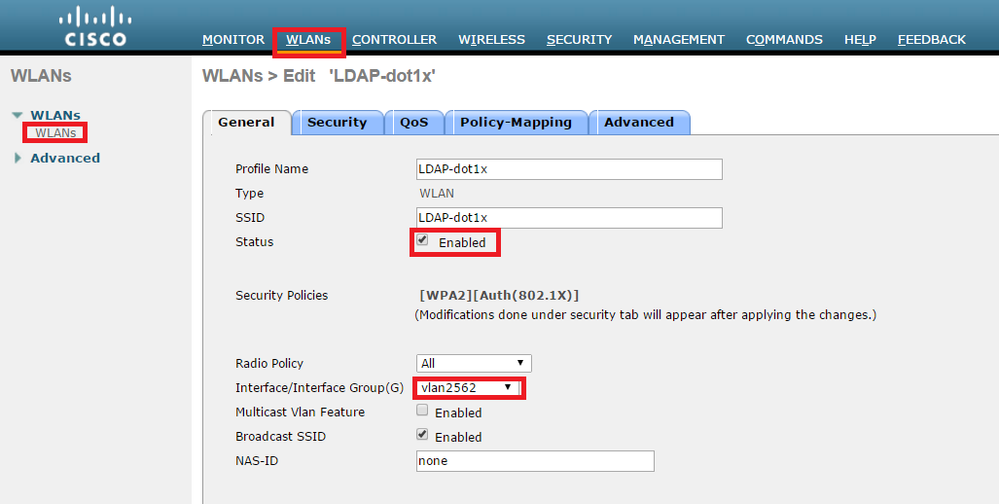

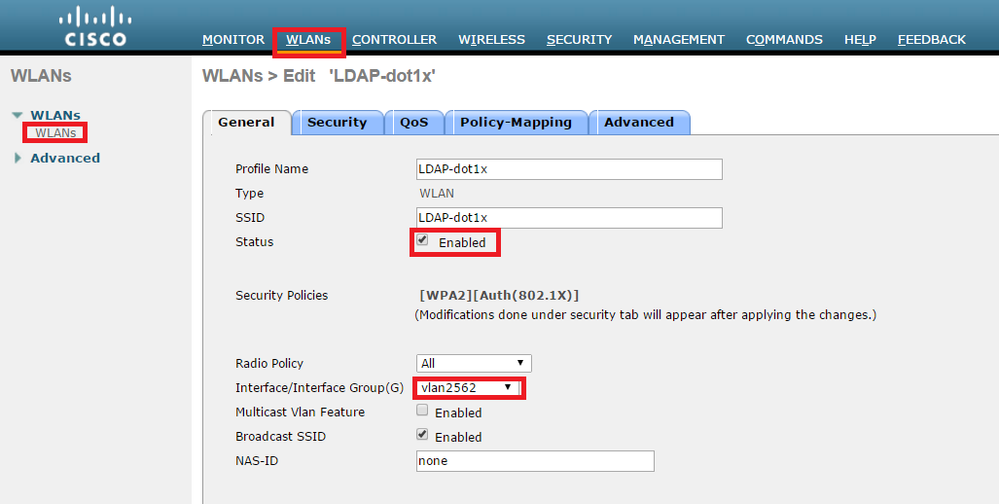

في هذا السيناريو، يستخدم WLAN LDAP-dot1x خادم LDAP لمصادقة المستخدمين باستخدام 802.1x.

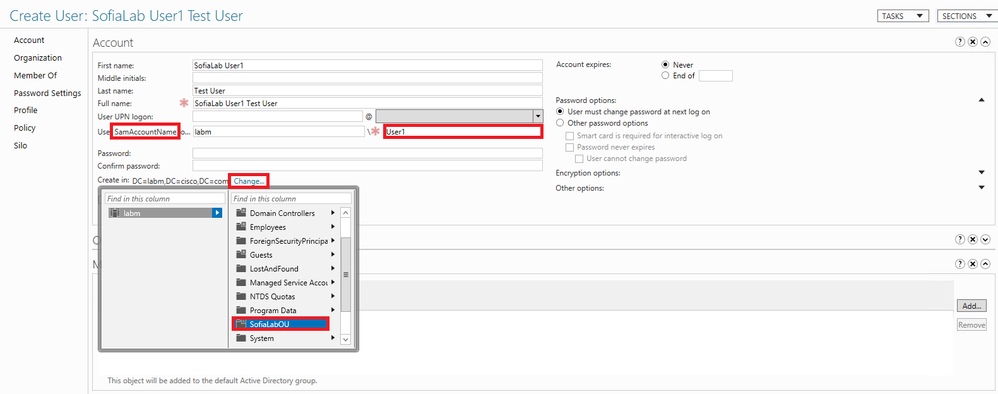

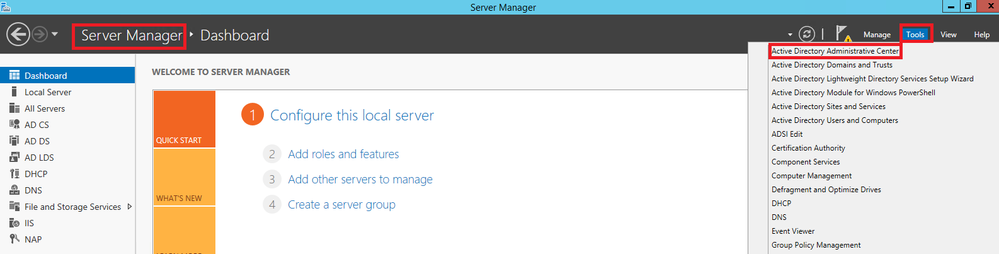

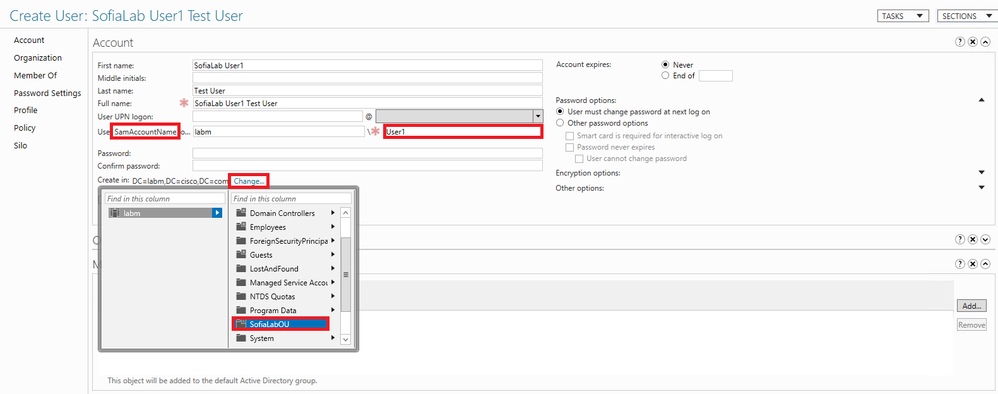

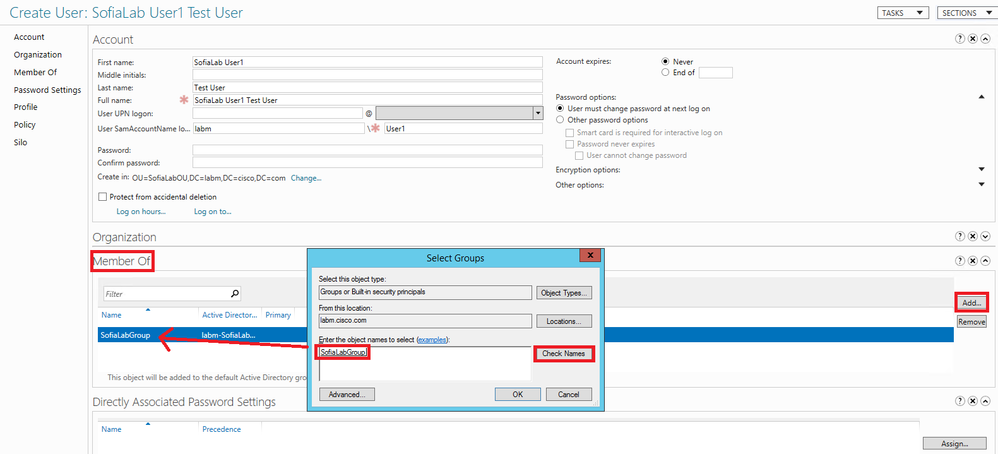

الخطوة 1. قم بإنشاء مستخدم 1 في عضو خادم LDAP في SofiaLabOU و SofiaLabGroup.

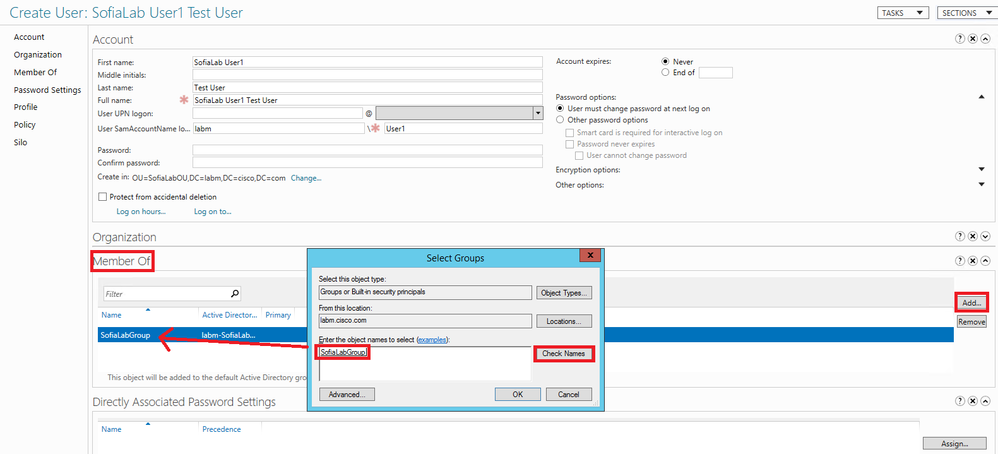

الخطوة 2. قم بإنشاء توصيف EAP في عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) باستخدام أسلوب EAP المطلوب (إستخدام PEAP).

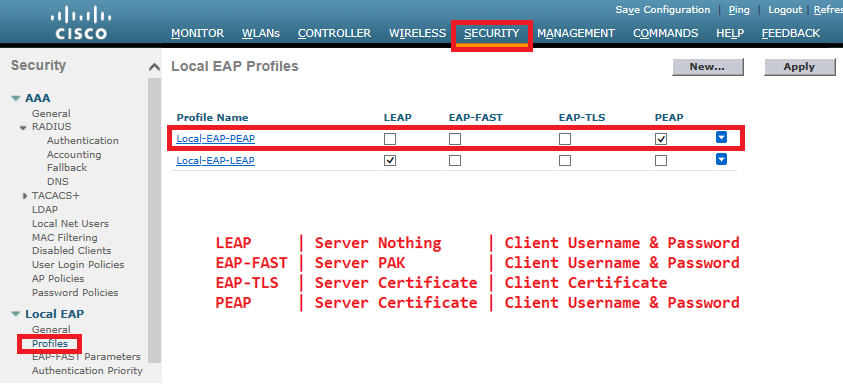

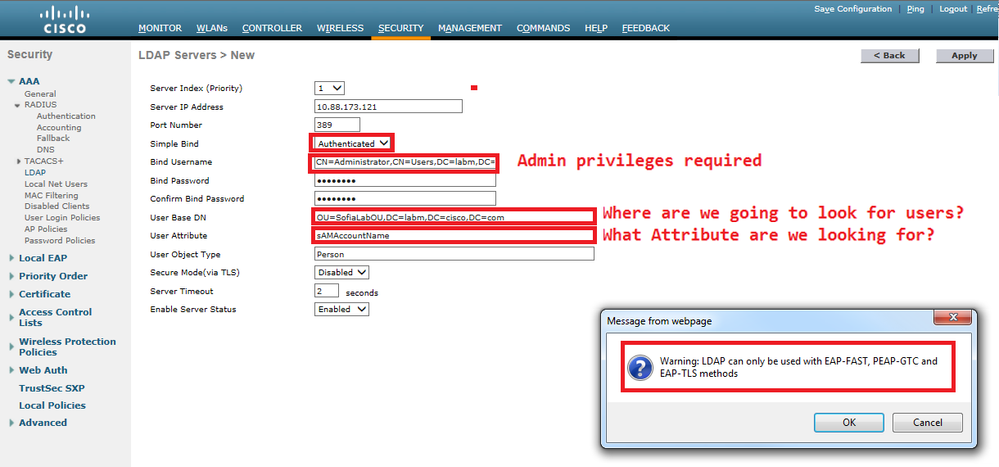

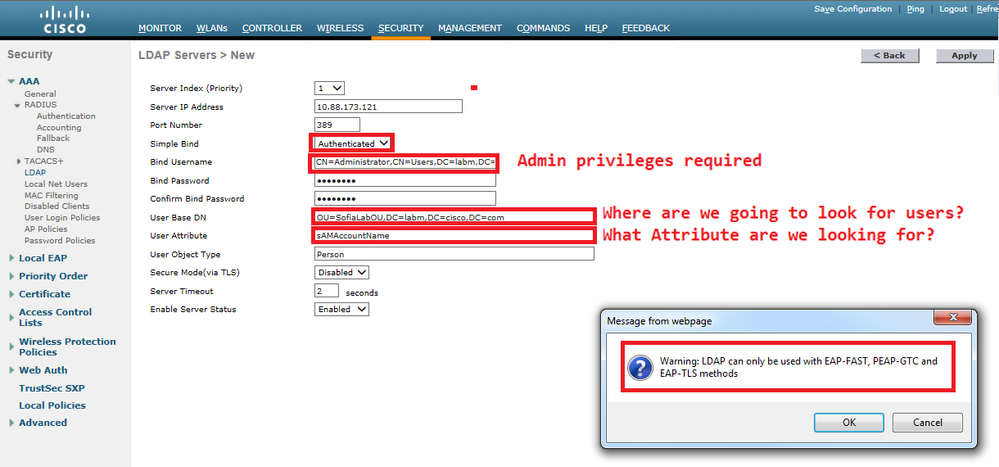

الخطوة 3. ربط عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) بخادم LDAP.

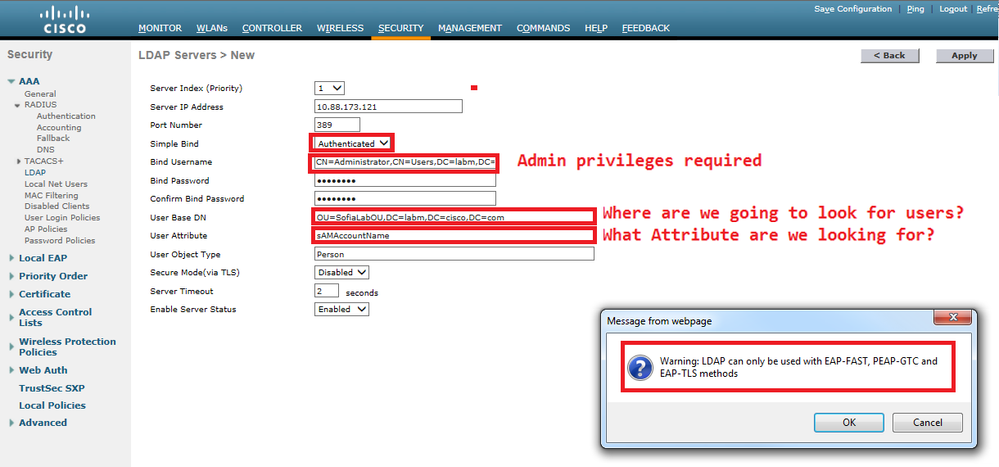

تلميح: إذا لم يكن اسم مستخدم الربط في DN قاعدة المستخدم، يجب كتابة المسار بأكمله إلى مستخدم Admin كما هو موضح في الصورة. خلاف ذلك، يمكنك ببساطة إدخال Administrator.

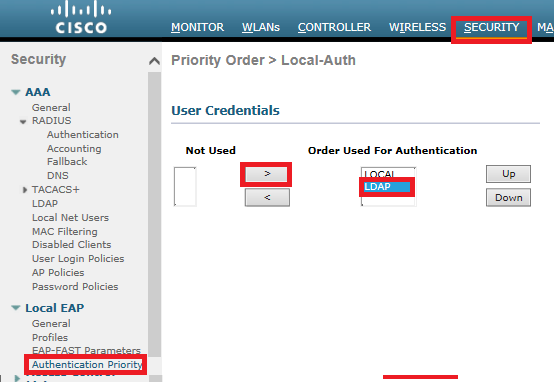

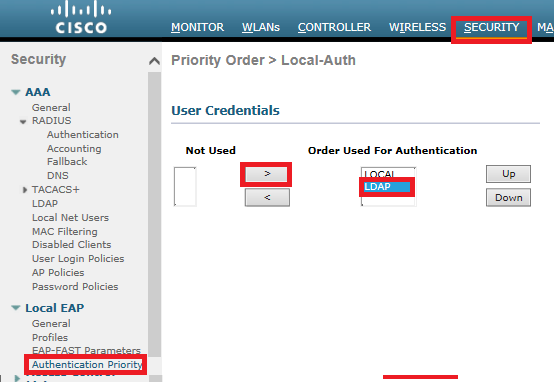

الخطوة 4. قم بتعيين أمر المصادقة المراد تعيينه على المستخدمين الداخليين + LDAP أو LDAP فقط.

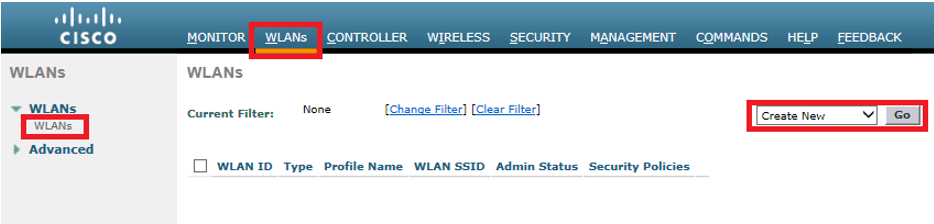

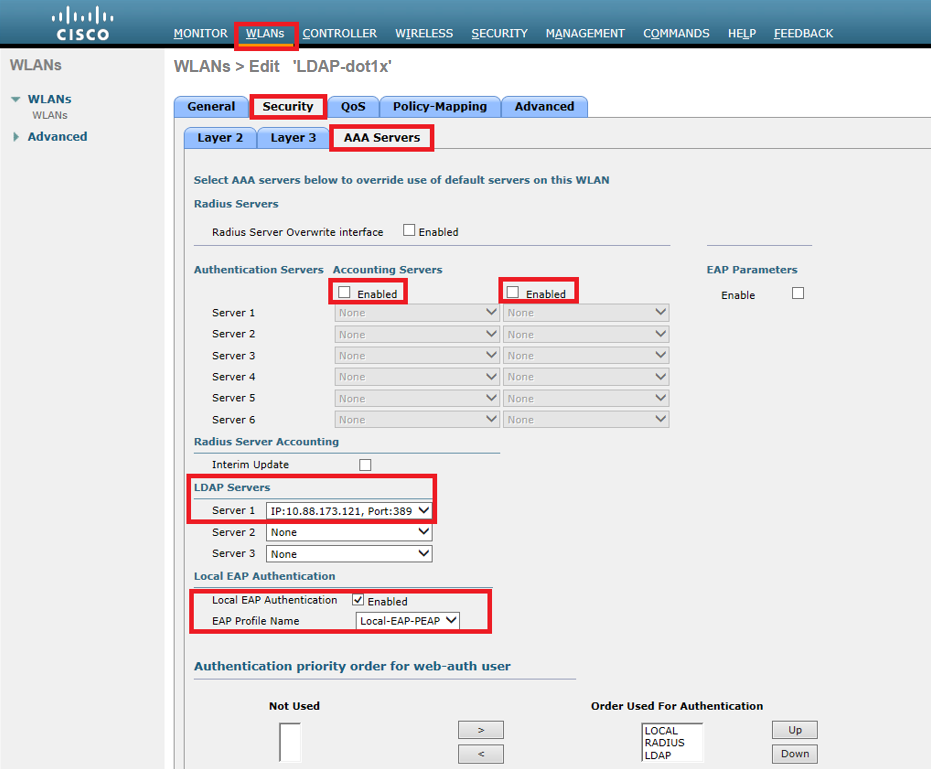

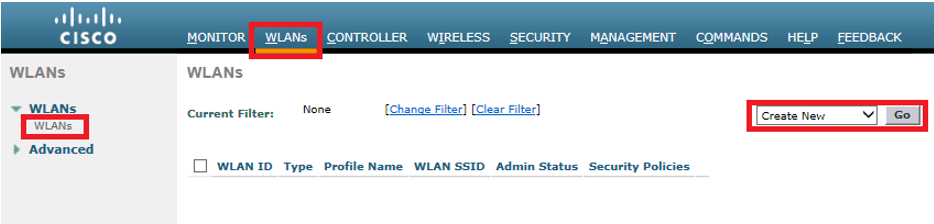

الخطوة 5. قم بإنشاء LDAP-dot1x WLAN.

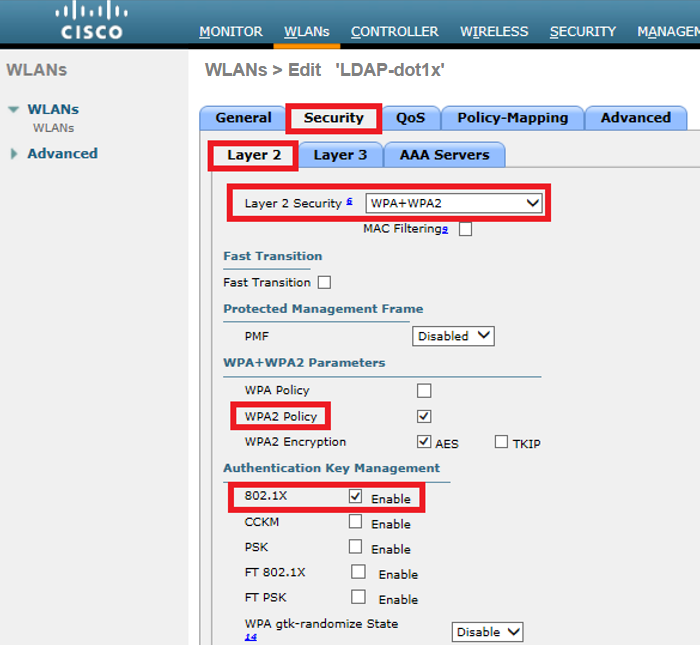

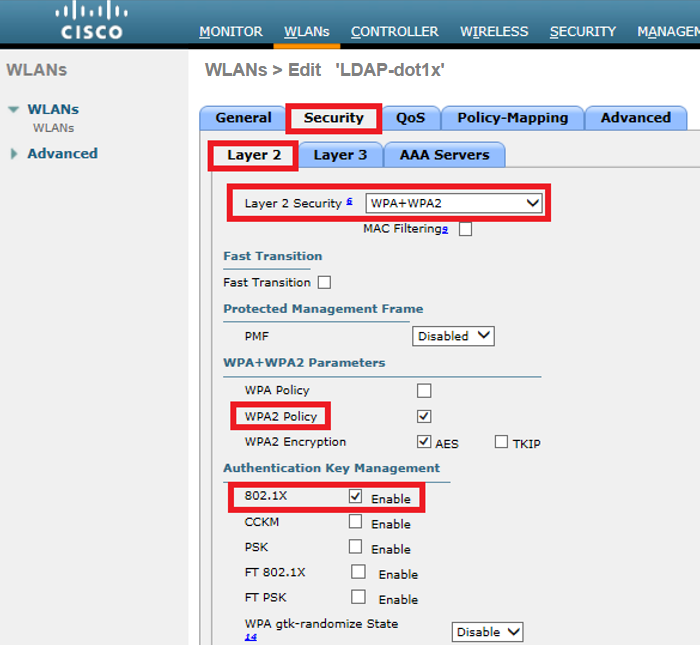

الخطوة 6. اضبط أسلوب تأمين L2 على WPA2 + 802.1x واضبط تأمين L3 على لاشيء.

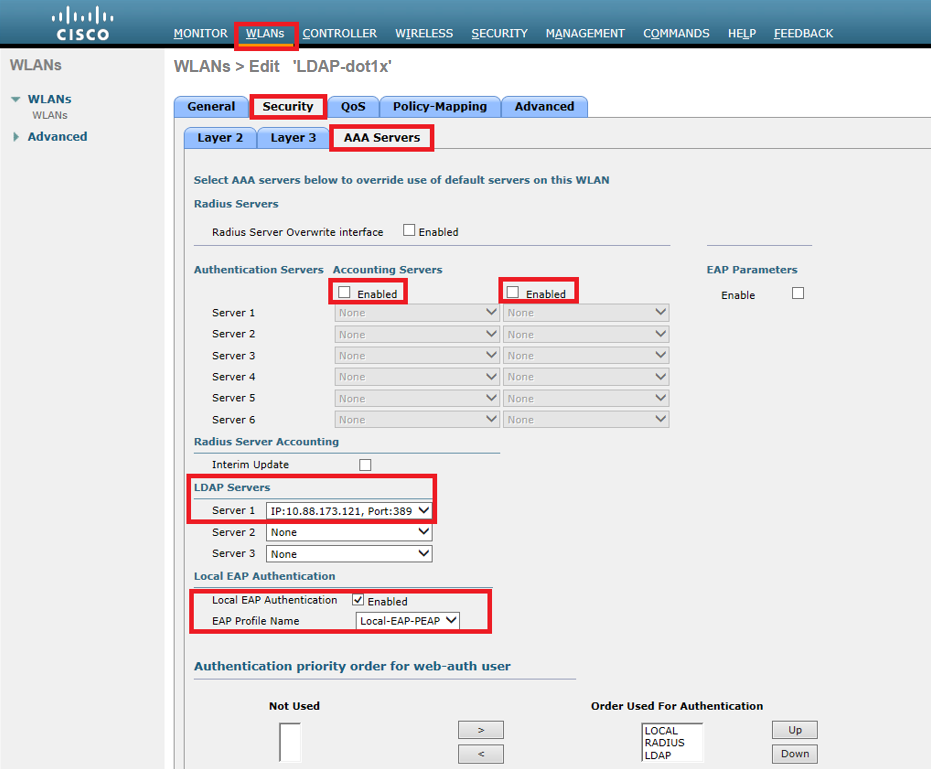

الخطوة 7. قم بتمكين مصادقة EAP المحلية وتأكد من تعطيل خيارات خوادم المصادقة وخوادم المحاسبة وتمكين LDAP.

ويمكن ترك جميع الإعدادات الأخرى معيّنة على الإعدادات الافتراضية.

ملاحظات:

قم باستخدام أداة LDP لتأكيد معلّمات التكوين.

لا يمكن أن تكون "قاعدة البحث" عبارة عن "مجموعة" (مثل SofiaLabGroup).

PEAP-GTC أو Cisco: يجب استخدام PEAP بدلاً من Microsoft:PEAP عند العميل إذا كان عبارة عن جهاز يعمل بنظام التشغيل Windows. Microsoft: يعمل PEAP افتراضيًا مع نظام التشغيل MacOS/iOS/Android.

إنشاء شبكة WLAN تعتمد على خادم LDAP لمصادقة المستخدمين من خلال البوابة الإلكترونية لوحدة التحكُّم في شبكة LAN اللاسلكية (WLC) الداخلية

الرسم التخطيطي للشبكة

في هذا السيناريو، يستخدم WLAN LDAP-Web خادم LDAP لمصادقة المستخدمين باستخدام البوابة الإلكترونية لوحدة التحكُّم في شبكة LAN اللاسلكية (WLC) الداخلية.

تأكد من أن اتباع الخطوات 1 إلى 4 من المثال السابق. ومن هناك، يتم تعيين تكوين WLAN بشكل مختلف.

الخطوة 1. قم بإنشاء مستخدم 1 في عضو خادم LDAP في OU SofiaLabOU ومجموعة SofiaLabGroup.

الخطوة 2. قم بإنشاء توصيف EAP في عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) باستخدام أسلوب EAP المطلوب (إستخدام PEAP).

الخطوة 3. ربط عنصر التحكم في الشبكة المحلية اللاسلكية بخادم LDAP.

الخطوة 4. تعيين أمر المصادقة المراد تعيينه على المستخدمين الداخليين + LDAP.

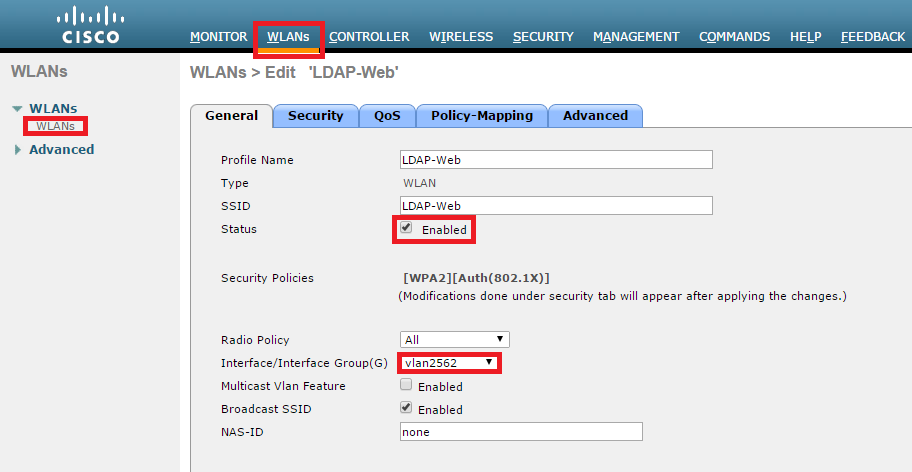

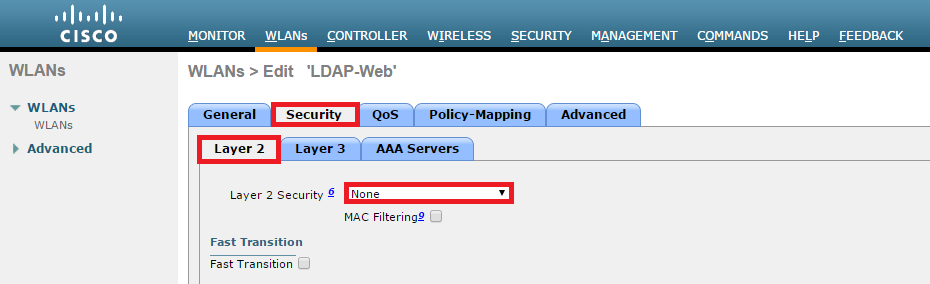

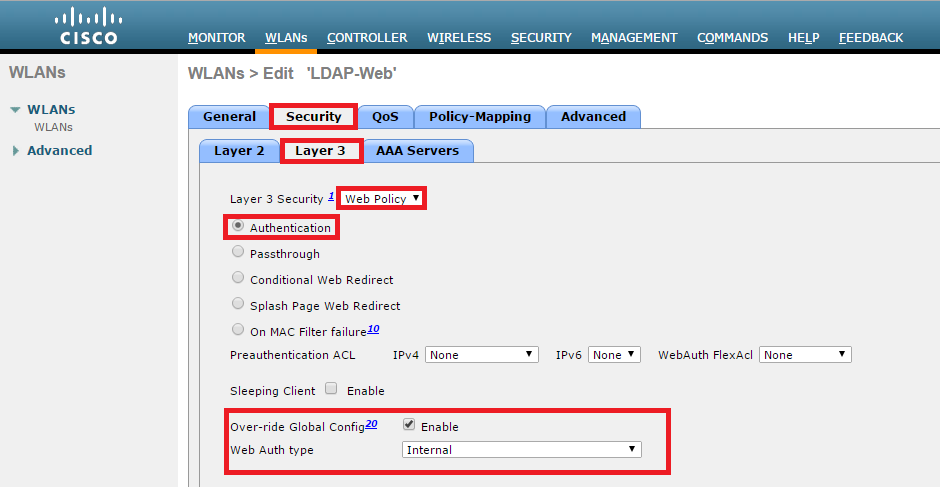

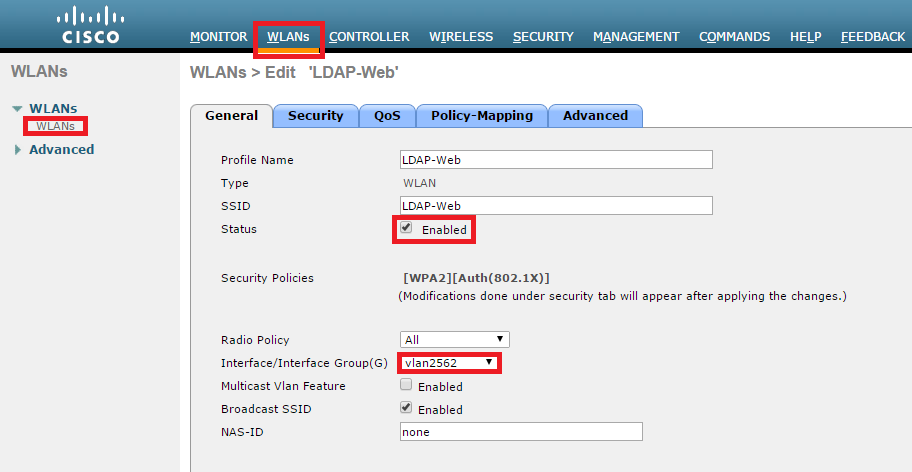

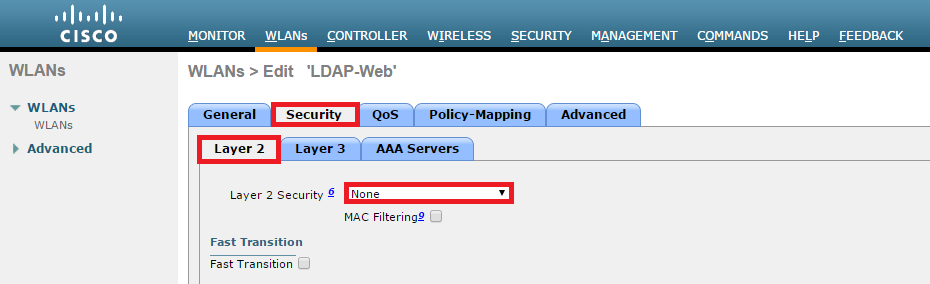

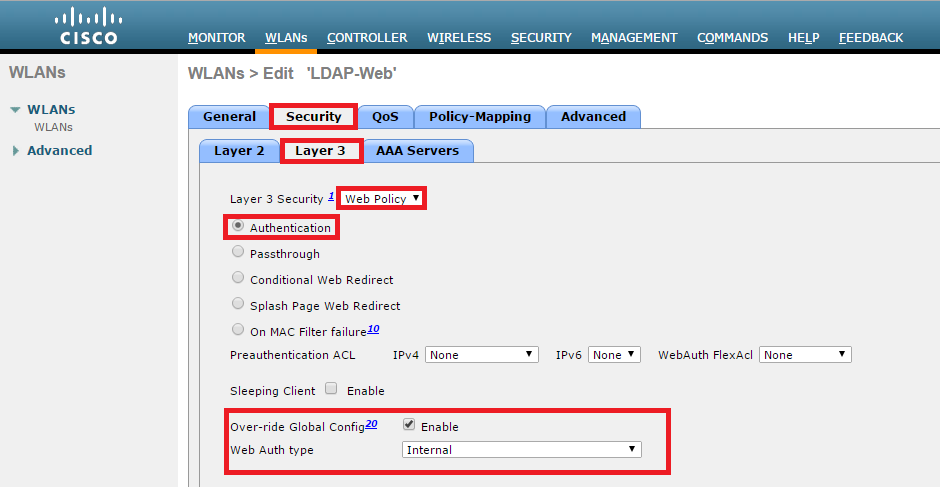

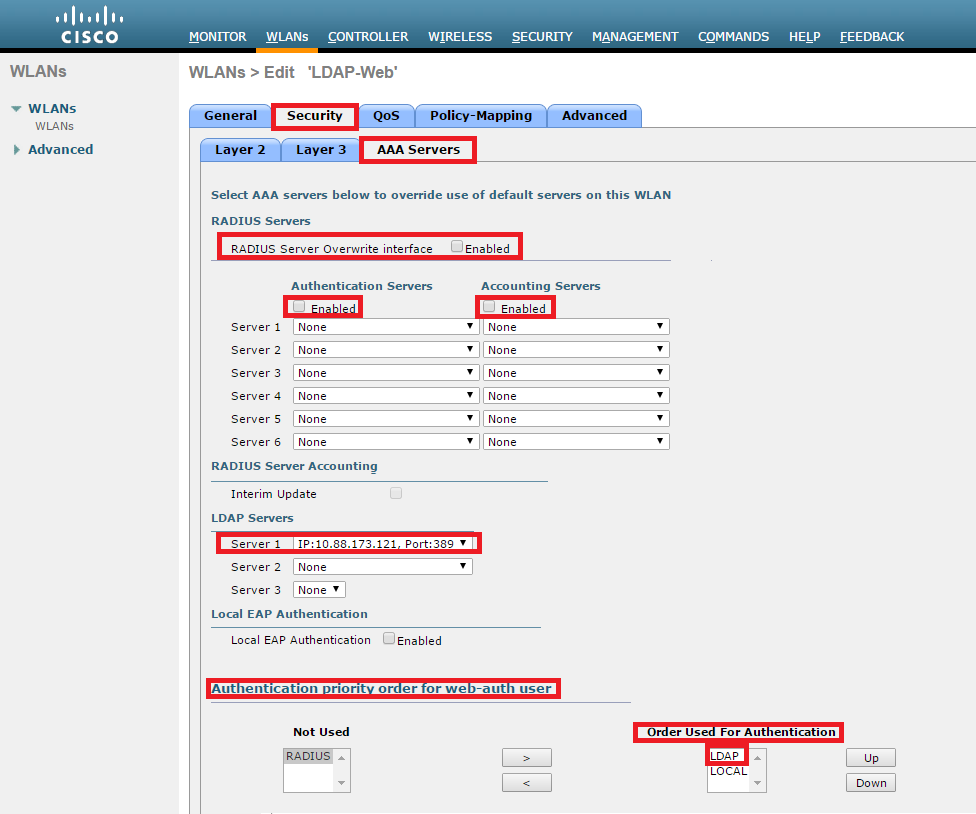

الخطوة 5. قم بإنشاء شبكة LDAP-Web WLAN كما هو موضح في الصور.

الخطوة 6. اضبط تأمين L2 على لا شيء وأمان L3 على سياسة الويب - المصدقات كما هو موضح في الصور.

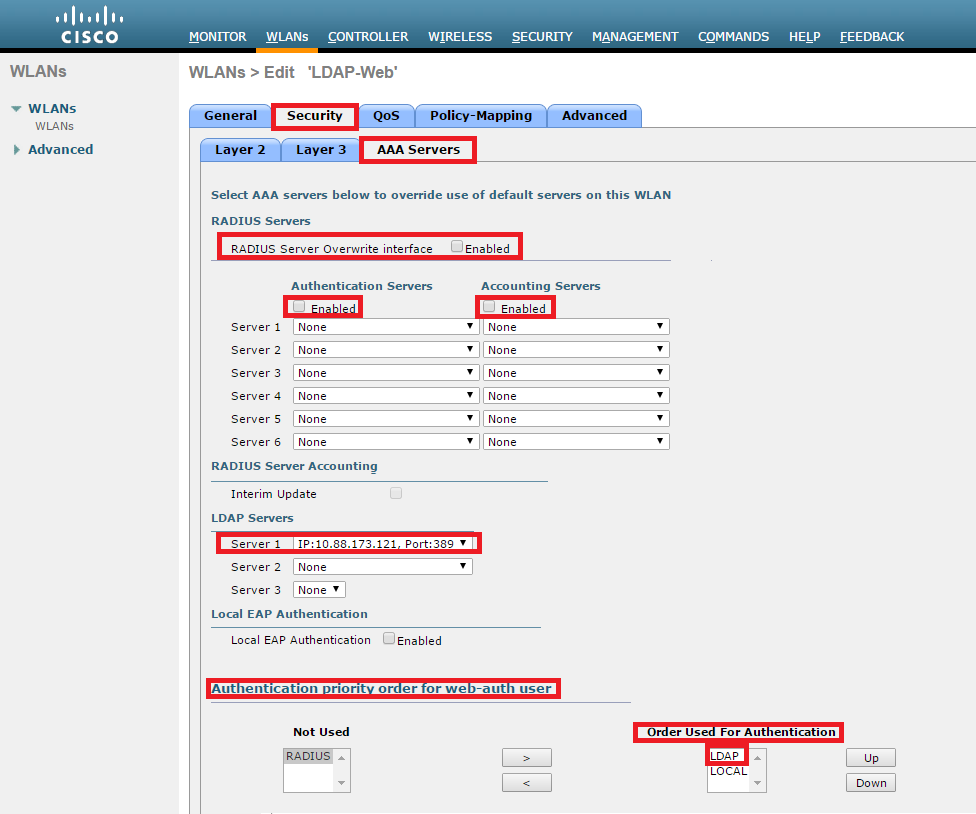

الخطوة 7. قم بتعيين ترتيب أولوية المصادقة لمصادقة ويب لاستخدام LDAP وتأكد من تعطيل خيارات خوادم المصادقة وخوادم المحاسبة.

ويمكن ترك جميع الإعدادات الأخرى معيّنة على الإعدادات الافتراضية.

استخدام أداة بروتوكول توزيع التسميات (LDP) لتكوين واستكشاف أخطاء LDAP

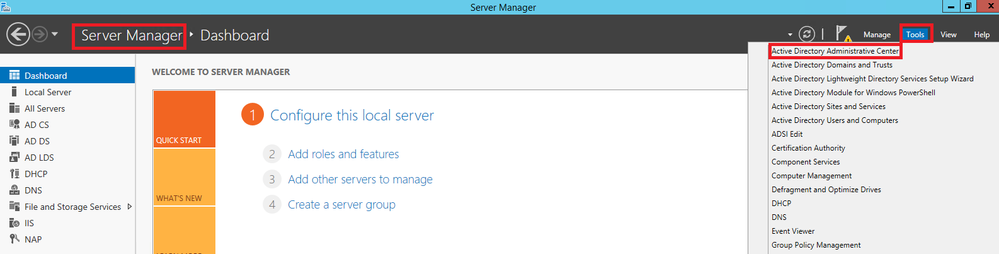

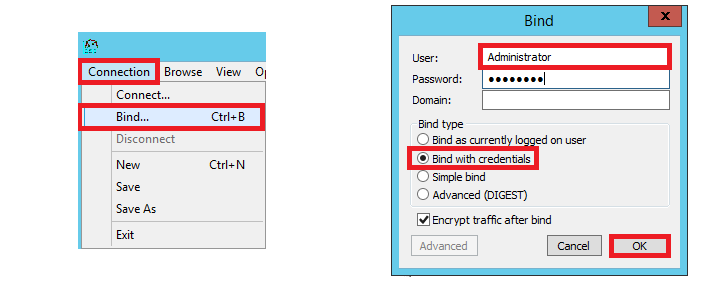

الخطوة 1. افتح أداة LDP إما في خادم LDAP أو في مضيف مع اتصال (يجب السماح بمنفذ TCP 389 إلى الخادم).

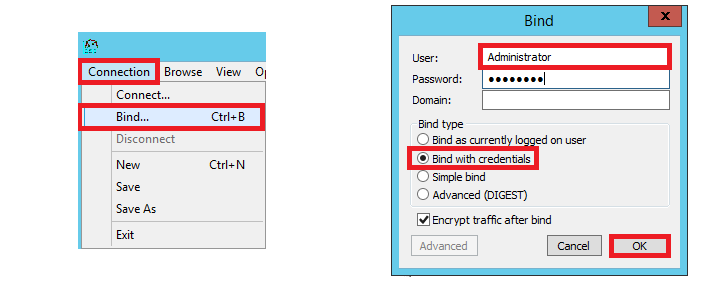

الخطوة 2. انتقل إلى اتصال > ربط، سجل الدخول باستخدام مستخدم مسؤول وحدد زر ربط باستخدام بيانات الاعتماد.

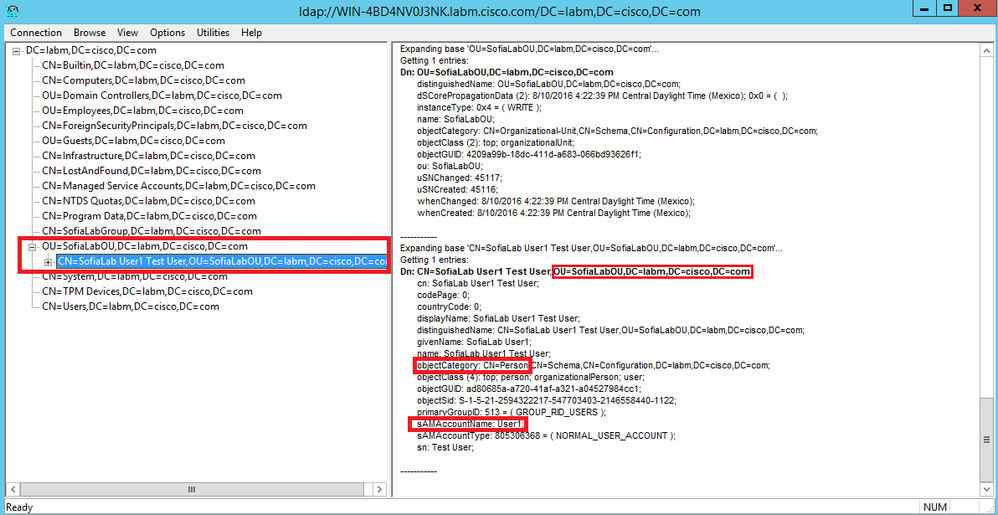

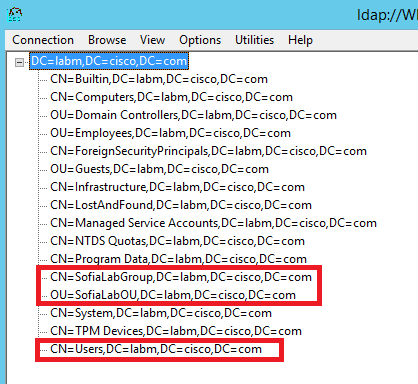

الخطوة 3. انتقل إلى عرض > شجرة وحدد موافق في DN الأساسي.

الخطوة 4. قم بتوسيع الشجرة لعرض البنية والبحث عن DN لقاعدة البحث. ضع في اعتبارك أنه يمكن أن يكون أي نوع حاوية باستثناء المجموعات. يمكن أن يكون المجال بأكمله، أو OU محدد أو CN مثل CN=Users.

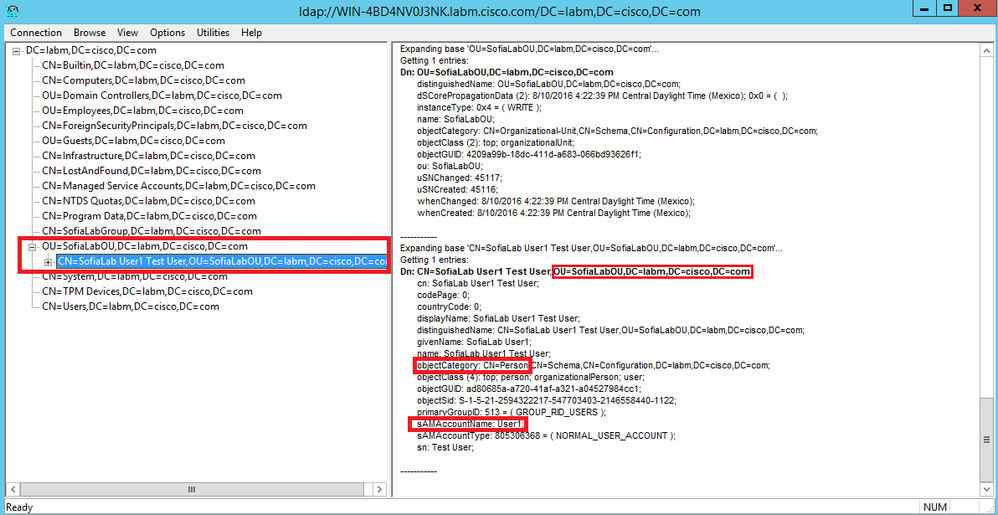

الخطوة 5. قم بتوسيع SofiaLabOU لمعرفة المستخدمين الموجودين بداخله. هناك User1 الذي تم إنشاؤه من قبل.

الخطوة 6. كل شيء مطلوب لتكوين LDAP.

الخطوة 7. لا يمكن إستخدام مجموعات مثل SofiaLabGroup كشبكة DN للبحث. قم بتوسيع المجموعة والبحث عن المستخدمين بداخلها، حيث يجب أن يظهر المستخدم 1 الذي تم إنشاؤه مسبقا.

كان User1 هناك ولكن بروتوكول LDP لم يتمكّن من العثور عليه. وهذا يعني أنه يتعذّر على وحدة التحكُّم في شبكة LAN اللاسلكية (WLC) القيام بذلك أيضًا وهذا هو سبب عدم دعم المجموعات باعتبارها اسمًا مميزًا لقاعدة البحث.

التحقق من الصحة

استخدم هذا القسم لتأكيد عمل التكوين بشكل صحيح.

(cisco-controller) >show ldap summary

Idx Server Address Port Enabled Secure

--- ------------------------- ------ ------- ------

1 10.88.173.121 389 Yes No

(cisco-controller) >show ldap 1

Server Index..................................... 1

Address.......................................... 10.88.173.121

Port............................................. 389

Server State..................................... Enabled

User DN.......................................... OU=SofiaLabOU,DC=labm,DC=cisco,DC=com

User Attribute................................... sAMAccountName

User Type........................................ Person

Retransmit Timeout............................... 2 seconds

Secure (via TLS)................................. Disabled

Bind Method ..................................... Authenticated

Bind Username.................................... CN=Administrator,CN=Domain Admins,CN=Users,DC=labm,DC=cisco,DC=com

استكشاف الأخطاء وإصلاحها

يوفر هذا القسم معلومات يمكنك استخدامها لاستكشاف أخطاء التكوين وإصلاحها.

(cisco-controller) >debug client <MAC Address>

(cisco-controller) >debug aaa ldap enable

(cisco-controller) >show ldap statistics

Server Index..................................... 1

Server statistics:

Initialized OK................................. 0

Initialization failed.......................... 0

Initialization retries......................... 0

Closed OK...................................... 0

Request statistics:

Received....................................... 0

Sent........................................... 0

OK............................................. 0

Success........................................ 0

Authentication failed.......................... 0

Server not found............................... 0

No received attributes......................... 0

No passed username............................. 0

Not connected to server........................ 0

Internal error................................. 0

Retries........................................ 0

معلومات ذات صلة

التعليقات

التعليقات