تأكد من أساليب شبكة 802.11 المحلية اللاسلكية (WLAN) والتجوال السريع الآمن على Cuwn

خيارات التنزيل

-

ePub (2.4 MB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا المستند أنواع التجوال اللاسلكية والسريعة التأمين المتاحة لشبكات IEEE 802.11 المحلية اللاسلكية (WLANs) على الشبكة اللاسلكية الموحدة (CUWN).

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- المعيار IEEE 802.11 WLAN Fundamentals

- أمان IEEE 802.11 WLAN

- أساسيات IEEE 802.1x/EAP

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى برنامج Cisco WLAN Controller Software، الإصدار 7.4.

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

تستند المعلومات الواردة في هذا المستند إلى برنامج Cisco WLAN Controller Software، الإصدار 7.4، ولكن يمكن تطبيق معظم مخرجات تصحيح الأخطاء والسلوكيات الموضحة على أي إصدار برنامج يدعم الطرق التي تمت مناقشتها. تبقى تفاصيل جميع الطرق الموضحة هنا هي نفسها في رموز وحدة التحكم في الشبكة المحلية اللاسلكية (WLAN) من Cisco لاحقا (حتى الإصدار 8.3 عند تحديث هذه المقالة).

يصف هذا المستند الأنواع المختلفة من طرق التجوال اللاسلكي والتجوال السريع الآمن المتاحة لشبكات IEEE 802.11 المحلية اللاسلكية (WLANs) المدعومة على شبكة Cisco اللاسلكية الموحدة (CUWN).

لا توفر الوثيقة جميع التفاصيل حول كيفية عمل كل طريقة أو كيفية تكوينها. الغرض الأساسي من هذا المستند هو وصف الفروق بين التقنيات المختلفة المتاحة، وفوائدها وحدودها، وتبادل الإطارات على كل طريقة. يتم توفير أمثلة على تصحيح أخطاء وحدة تحكم الشبكة المحلية اللاسلكية (WLC)، ويتم إستخدام صور الحزم اللاسلكية لتحليل الأحداث التي تحدث لكل طريقة تجوال موصوفة وشرحها.

قبل تقديم وصف لمختلف طرق التجوال السريعة التأمين المتاحة لشبكات WLAN، من المهم فهم كيفية عمل عملية اقتران WLAN، وكيفية حدوث حدث تجوال عادي عند عدم تكوين تأمين على معرف مجموعة الخدمة (SSID).

عندما يتصل عميل لاسلكي 802. 11 بنقطة وصول (AP)، قبل أن يبدأ في تمرير حركة مرور البيانات (إطارات البيانات اللاسلكية)، يجب أولا أن يجتاز عملية مصادقة النظام المفتوح الأساسية 802. 11. بعد ذلك، يجب إكمال عملية الاقتران. تشبه عملية مصادقة النظام المفتوحة اتصال الكبل في نقطة الوصول التي يحددها العميل. وهذه نقطة مهمة للغاية، لأن العميل اللاسلكي هو دائما من يحدد نقطة الوصول المفضلة، ويبني القرار على عوامل متعددة تختلف بين الموردين. ولهذا السبب يبدأ العميل هذه العملية بإرسال إطار المصادقة إلى نقطة الوصول المحددة، كما هو موضح لاحقا في هذا المستند. لا يمكن لنقطة الوصول أن تطلب منك إنشاء اتصال.

بمجرد اكتمال عملية مصادقة النظام المفتوح بنجاح مع إستجابة من نقطة الوصول (AP) ("الكبل متصل")، تنتهي عملية الاقتران بشكل أساسي من تفاوض 802.11 من الطبقة 2 (L2) الذي يؤسس الارتباط بين العميل ونقطة الوصول. تقوم نقطة الوصول بتعيين معرف اقتران للعميل في حالة نجاح الاتصال، وتقوم بتجهيزه من أجل تمرير حركة المرور أو تنفيذ أسلوب تأمين عالي المستوى في حالة تكوينه على SSID. تتألف عملية مصادقة النظام المفتوح من إطارين للإدارة بالإضافة إلى عملية الاقتران. المصادقة وإطارات الاقتران هي إطارات إدارة لاسلكية، وليست إطارات بيانات، وهي أساسا الإطارات المستخدمة لعملية الاتصال بنقطة الوصول (AP).

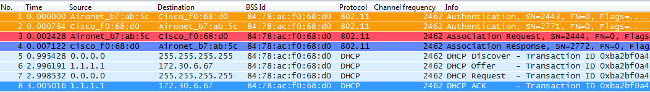

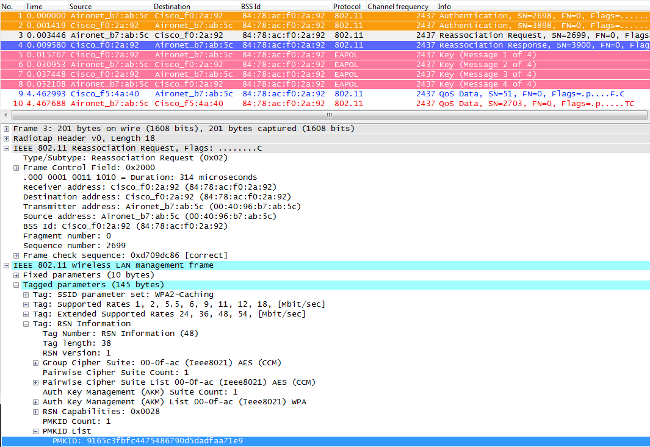

فيما يلي صورة للإطارات اللاسلكية عبر الهواء لهذه العملية:

ملاحظة: إذا كنت تريد معرفة المزيد عن تشذيب 802.11 اللاسلكي، وحول المرشحات/الألوان المستخدمة على Wireshark للصور التي تظهر في هذا المستند، فعليك زيارة منشور مجتمع دعم Cisco الذي يسمى تحليل صورة sniffer 802.11.

يبدأ العميل اللاسلكي بإطار المصادقة، وترد نقطة الوصول بإطار مصادقة آخر. يرسل العميل بعد ذلك إطار طلب الاقتران، وتنتهي نقطة الوصول في رد باستخدام إطار "إستجابة الاقتران". كما هو موضح من حزم DHCP، بمجرد تمرير عمليات مصادقة النظام المفتوح 802.11 والاقتران، يبدأ العميل في تمرير إطارات البيانات. في هذه الحالة، لا يوجد طريقة أمان مكونة على SSID، لذلك يبدأ العميل على الفور بإرسال إطارات البيانات (في هذه الحالة DHCP) التي لا يتم تشفيرها.

كما هو موضح لاحقا في هذا المستند، في حالة تمكين الأمان على SSID، فهناك إطارات مصادقة وتشفير أعلى مستوى لطريقة الأمان المحددة، بعد إستجابة الاقتران مباشرة وقبل إرسال أي إطارات بيانات حركة مرور عميل، مثل DHCP وبروتوكول تحليل العنوان (ARP) وحزم التطبيقات التي يتم تشفيرها. يمكن إرسال إطارات البيانات فقط حتى تتم مصادقة العميل بالكامل، ويتم التفاوض على مفاتيح التشفير، استنادا إلى طريقة الأمان التي تم تكوينها.

بناء على الصورة السابقة، فيما يلي الرسائل التي تراها في مخرجات أمر عميل تصحيح أخطاء WLC عندما يبدأ العميل اللاسلكي اقتران جديد بالشبكة المحلية اللاسلكية (WLAN):

*apfMsConnTask_0: Jun 21 18:55:14.221: 00:40:96:b7:ab:5c

Association received from mobile on BSSID 84:78:ac:f0:68:d0

!--- This is the Association Request from the wireless client

to the selected AP.

*apfMsConnTask_0: Jun 21 18:55:14.222: 00:40:96:b7:ab:5c

Sending Assoc Response to station on BSSID 84:78:ac:f0:68:d0

(status 0) ApVapId 1 Slot 0

!--- This is the Association Response from the AP to the client.

ملاحظة: تصحيح أخطاء WLC المستخدم للمخرجات الموضحة في هذا المستند هو الأمر debug client، وتظهر الأمثلة بعض الرسائل ذات الصلة فقط، وليس الإخراج بالكامل. لمزيد من التفاصيل حول أمر تصحيح الأخطاء هذا، راجع المستند المسمى فهم عميل تصحيح الأخطاء على وحدات التحكم في الشبكة المحلية اللاسلكية (WLCs).

تظهر هذه الرسائل إطارات الاستجابة وطلب الاقتران؛ لا يتم تسجيل إطارات المصادقة الأولية في عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) لأن عملية المصافحة هذه تحدث بسرعة على مستوى نقطة الوصول على CUWN.

اية معلومات تظهر عندما يجول الزبون؟ يتبادل العميل دائما أربعة إطارات إدارية عند تأسيس اتصال بنقطة وصول، والذي يرجع إما إلى تأسيس العميل للاقتران أو إلى حدث تجوال. لم يتم إنشاء سوى اتصال واحد للعميل لنقطة وصول واحدة فقط في كل مرة. الفرق الوحيد في تبادل الإطارات بين اتصال جديد بالبنية الأساسية للشبكة المحلية اللاسلكية (WLAN) وحدث تجوال هو أن إطارات الاقتران الخاصة بحدث تجوال تسمى إطارات إعادة التعيين، والتي تشير إلى أن العميل يقوم بالتجوال من نقطة وصول أخرى دون محاولة إنشاء اقتران جديد بالشبكة المحلية اللاسلكية (WLAN). يمكن أن تحتوي هذه الإطارات على عناصر مختلفة يتم إستخدامها للتفاوض على حدث التجوال؛ يعتمد ذلك على الإعداد، ولكن هذه التفاصيل خارج نطاق هذا المستند.

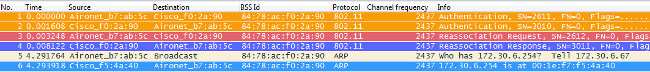

فيما يلي مثال على تبادل الإطارات:

تظهر هذه الرسائل في إخراج تصحيح الأخطاء:

*apfMsConnTask_2: Jun 21 19:02:19.709: 00:40:96:b7:ab:5c

Reassociation received from mobile on BSSID 84:78:ac:f0:2a:90

!--- This is the Reassociation Request from the wireless client

to the selected AP.

*apfMsConnTask_2: Jun 21 19:02:19.710: 00:40:96:b7:ab:5c

Sending Assoc Response to station on BSSID 84:78:ac:f0:2a:90

(status 0) ApVapId 1 Slot 0

!--- This is the Reassociation Response from the AP to the client.

كما هو موضح، يقوم العميل بنجاح بتنفيذ حدث تجوال بعد إرسال طلب إعادة التعيين إلى نقطة الوصول الجديدة، ويستلم إستجابة إعادة التعيين من نقطة الوصول. بما أن العميل لديه عنوان IP بالفعل، فإن إطارات البيانات الأولى هي لحزم ARP.

إذا كنت تتوقع حدثا متنقلا، ولكن العميل يرسل طلب اقتران بدلا من طلب إعادة تعيين (والذي يمكنك تأكيده من بعض الصور وتصحيح الأخطاء المشابهة لتلك الموضحة مسبقا في هذا المستند)، فلن يكون العميل يجول بشكل فعلي. يبدأ العميل اقتران جديد بالشبكة المحلية اللاسلكية (WLAN) كما لو كان قد حدث قطع اتصال، ويحاول إعادة الاتصال من البداية. وقد يحدث ذلك لأسباب متعددة، مثل عندما يبتعد العميل عن مناطق التغطية ثم يجد نقطة وصول ذات جودة إشارة كافية لبدء الاقتران، ولكنها تشير عادة إلى مشكلة في العميل لا يبدأ فيها حدث تجوال بسبب مشاكل في برامج التشغيل أو البرامج الثابتة أو البرامج.

ملاحظة: يمكنك التحقق من مورد العميل اللاسلكي لتحديد سبب المشكلة.

التجوال بمستوى أعلى من الأمان

في حالة تكوين SSID باستخدام مستوى تأمين أعلى من المستوى L2 بالإضافة إلى مصادقة نظام 802.11 الأساسية المفتوحة، يتطلب الأمر مزيدا من الإطارات للاقتران الأولي والتجوال. يتم وصف طريقتي الأمان الأكثر شيوعا اللتين تم توحيدهما وتطبيقهما لشبكات 802.11 WLAN في هذه الوثيقة:

- WPA/WPA2-PSK (مفتاح مشترك مسبقا) - مصادقة العملاء باستخدام مفتاح مشترك مسبقا.

- WPA/WPA2-EAP (بروتوكول المصادقة المتوسع) - مصادقة العملاء باستخدام طريقة 802. 1X/EAP للتحقق من بيانات الاعتماد الأكثر أمانا من خلال إستخدام خادم المصادقة، مثل الشهادات واسم المستخدم وكلمة المرور والرموز المميزة.

ومن المهم معرفة أنه على الرغم من أن هاتين الطريقتين (PSK و EAP) تثبتان/تحققان من صحة العملاء بطرق مختلفة، فإن كليهما يستخدم أساسا نفس قواعد WPA/WPA2 لعملية إدارة المفاتيح. سواء كان التأمين WPA/WPA2-PSK أو WPA/WPA2-EAP، فإن العملية المعروفة باسم WPA/WPA2 المصافحة رباعية الإتجاه تبدأ التفاوض الرئيسي بين WLC/AP والعميل بمفتاح جلسة رئيسي (MSK) كمادة أساسية أصلية بمجرد أن يتم التحقق من صحة العميل باستخدام طريقة مصادقة محددة مستخدمة.

فيما يلي ملخص للعملية:

- يشتق MSK من مرحلة مصادقة EAP عند إستخدام تأمين 802.1X/EAP، أو من PSK عند إستخدام WPA/WPA2-PSK كطريقة تأمين.

- من خلال MSK هذا، يستخرج العميل و WLC/AP المفتاح الرئيسي غير الحكيم (PMK)، وتقوم WLC/AP بإنشاء مفتاح رئيسي للمجموعة (GMK).

- بمجرد أن يكون هذان المفتاحان الأساسيان جاهزين، يبدأ العميل و WLC/AP مصافحة WPA/WPA2 4-way (والتي يتم توضيحها لاحقا في هذا المستند مع بعض صور الشاشة وتصحيح الأخطاء) مع المفاتيح الأساسية كبذور للتفاوض على مفاتيح التشفير الحقيقية.

- ومفاتيح التشفير النهائية هذه تعرف باسم مفتاح Pairwise المؤقت (PTK) ومفتاح المجموعة المؤقت (GTK). يتم اشتقاق PTK من PMK ويتم إستخدامه لتشفير إطارات البث الأحادي مع العميل. يتم اشتقاق مفتاح المجموعة المؤقت (GTK) من GMK، ويتم إستخدامه لتشفير البث/البث المتعدد على SSID/AP المحدد هذا.

WPA/WPA2-PSK

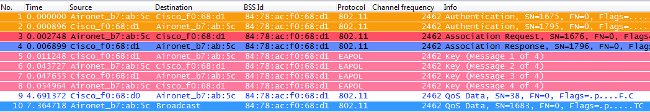

عند إجراء WPA-PSK أو WPA2-PSK عبر بروتوكول سلامة المفاتيح المؤقتة (TKIP) أو معيار التشفير المتقدم (AES) للتشفير، يجب على العميل المرور بالعملية المعروفة باسم مصافحة WPA 4 في الإتجاه لكل من الاقتران الأولي وأيضا عند التجوال. وكما سبق شرحه، فإن هذه هي أساسا عملية إدارة المفاتيح المستخدمة لاستخلاص مفاتيح التشفير من WPA/WPA2. ومع ذلك، عند إجراء PSK، يتم إستخدامه أيضا للتحقق من أن العميل لديه مفتاح مشترك مسبقا صالح للانضمام إلى شبكة WLAN. تبين هذه الصورة عملية الاقتران الأولية عند تنفيذ WPA أو WPA2 مع PSK:

كما هو موضح، بعد مصادقة النظام المفتوح وفقا لمعيار 802.11 وعملية الاقتران، توجد أربعة إطارات EAPOL من مصافحة WPA رباعية الاتجاهات، والتي يتم استهلالها من قبل نقطة الوصول مع الرسالة-1، وينتهي منها من قبل العميل باستخدام الرسالة-4. بعد مصافحة ناجحة، يبدأ العميل بتمرير إطارات البيانات (مثل DHCP)، والتي يتم تشفيرها في هذه الحالة بالمفاتيح المشتقة من مصافحة رباعية الإتجاه (ولهذا السبب لا يمكنك رؤية المحتوى الفعلي لحركة مرور البيانات ونوعها من الصور اللاسلكية).

ملاحظة: يتم إستخدام إطارات EAPOL لنقل جميع إطارات الإدارة الأساسية وإطارات المصادقة 802.1X/EAP عبر الهواء بين نقطة الوصول والعميل، ويتم إرسالها كإطارات بيانات لاسلكية.

تظهر هذه الرسائل في مخرجات تصحيح الأخطاء:

*apfMsConnTask_0: Jun 21 19:30:05.172: 00:40:96:b7:ab:5c

Association received from mobile on BSSID 84:78:ac:f0:68:d1

*apfMsConnTask_0: Jun 21 19:30:05.173: 00:40:96:b7:ab:5c

Sending Assoc Response to station on BSSID 84:78:ac:f0:68:d1

(status 0) ApVapId 2 Slot 0

!--- The Association handshake is finished.

*dot1xMsgTask: Jun 21 19:30:05.178: 00:40:96:b7:ab:5c

Sending EAPOL-Key Message to mobile 00:40:96:b7:ab:5c

state INITPMK (message 1), replay counter

00.00.00.00.00.00.00.00

!--- Message-1 of the WPA/WPA2 4-Way handshake is sent

from the WLC/AP to the client.

*Dot1x_NW_MsgTask_4: Jun 21 19:30:05.289: 00:40:96:b7:ab:5c

Received EAPOL-Key from mobile 00:40:96:b7:ab:5c

*Dot1x_NW_MsgTask_4: Jun 21 19:30:05.289: 00:40:96:b7:ab:5c

Received EAPOL-key in PTK_START state (message 2)

from mobile 00:40:96:b7:ab:5c

!--- Message-2 of the WPA/WPA2 4-Way handshake is successfully

received from the client.

*Dot1x_NW_MsgTask_4: Jun 21 19:30:05.290: 00:40:96:b7:ab:5c

Sending EAPOL-Key Message to mobile 00:40:96:b7:ab:5c

state PTKINITNEGOTIATING (message 3), replay counter

00.00.00.00.00.00.00.01

!--- Message-3 of the WPA/WPA2 4-Way handshake is sent

from the WLC/AP to the client.

*Dot1x_NW_MsgTask_4: Jun 21 19:30:05.309: 00:40:96:b7:ab:5c

Received EAPOL-Key from mobile 00:40:96:b7:ab:5c

*Dot1x_NW_MsgTask_4: Jun 21 19:30:05.310: 00:40:96:b7:ab:5c

Received EAPOL-key in PTKINITNEGOTIATING state (message 4)

from mobile 00:40:96:b7:ab:5c

!--- Message-4 (final message) of the WPA/WPA2 4-Way handshake

is successfully received from the client, which confirms

the installation of the derived keys. They can now be used in

order to encrypt data frames with current AP.

عند التجوال، يتعقب العميل بشكل أساسي نفس عملية تبادل الإطارات، حيث يلزم مصافحة WPA 4-way من أجل اشتقاق مفاتيح تشفير جديدة مع نقطة الوصول الجديدة. ويرجع ذلك إلى الأسباب الأمنية التي أرساها المعيار، وإلى أن نقطة الوصول الجديدة لا تعرف المفاتيح الأصلية. الفرق الوحيد هو أن هناك إطارات إعادة تشكيل بدلا من إطارات الاقتران، كما هو موضح في هذه الصورة:

سترى الرسائل نفسها في مخرجات تصحيح الأخطاء، ولكن الحزمة الأولى من العميل هي إعادة تعيين بدلا من اقتران، كما هو موضح ومشرح مسبقا.

WPA/WPA2-EAP

عند إستخدام طريقة 802. 1X/EAP لمصادقة العملاء على SSID آمن، هناك المزيد من الإطارات المطلوبة قبل أن يبدأ العميل في تمرير حركة مرور البيانات. يتم إستخدام هذه الإطارات الإضافية لمصادقة بيانات اعتماد العميل، وتبعا لطريقة EAP، يمكن أن يكون هناك بين أربعة وعشرين إطارا. وتأتي هذه بعد الاقتران/إعادة الاندماج، ولكن قبل مصافحة WPA/WPA2 4-way، لأن مرحلة المصادقة تستمد MSK المستخدم كبداية لإنشاء مفتاح التشفير النهائي في عملية إدارة المفاتيح (المصافحة بأربعة طرق).

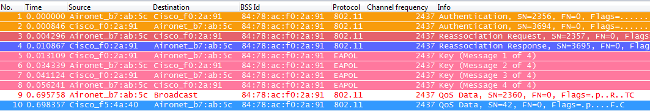

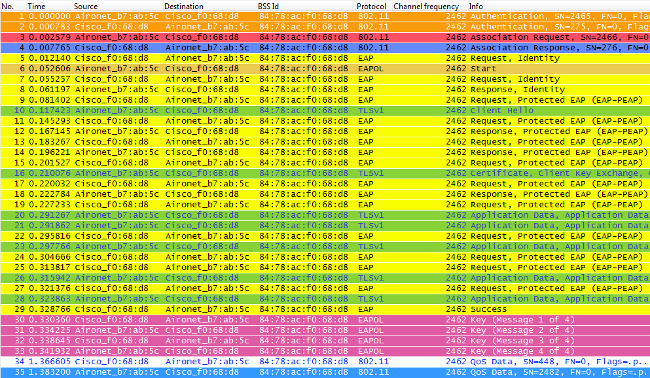

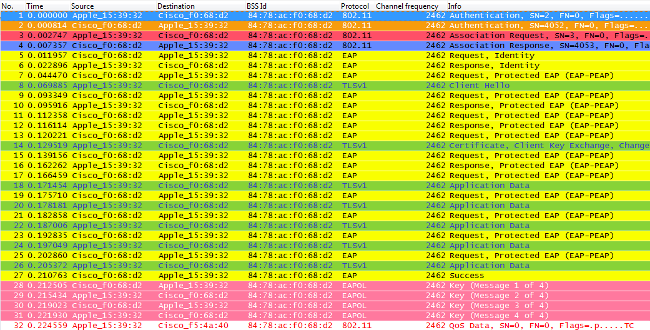

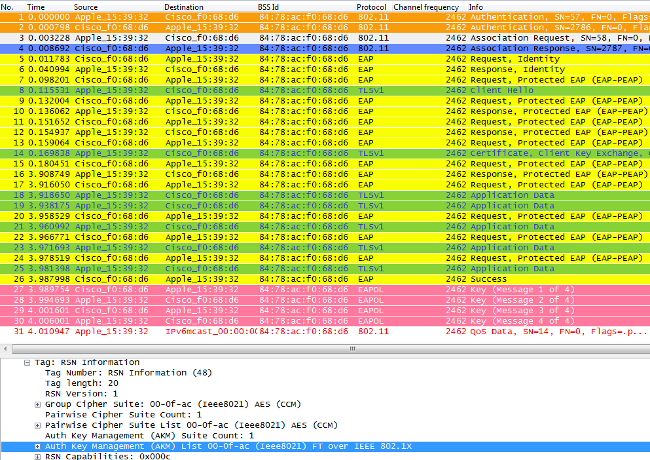

تعرض هذه الصورة مثالا للإطارات المتبادلة عبر الهواء بين نقطة الوصول والعميل اللاسلكي في الاقتران الأولي عند تنفيذ WPA مع PEAPv0/EAP-MSCHAPv2:

في بعض الأحيان، يظهر هذا التبادل إطارات أكثر أو أقل، والتي تعتمد على عوامل متعددة، مثل طريقة EAP، أو إعادة الإرسال بسبب مشاكل، أو سلوك العميل (مثل طلبي الهوية في هذا المثال، لأن العميل يرسل بداية EAPOL بعد أن ترسل نقطة الوصول أول طلب هوية)، أو إذا كان العميل قد تبادل الشهادة مع الخادم بالفعل. كلما تم تكوين SSID لطريقة 802.1X/EAP، هناك المزيد من الإطارات (للمصادقة)، وبالتالي، فإنه يتطلب المزيد من الوقت قبل أن يبدأ العميل في إرسال إطارات البيانات.

هنا ملخص لرسائل تصحيح الأخطاء:

*apfMsConnTask_0: Jun 21 23:41:19.092: 00:40:96:b7:ab:5c

Association received from mobile on BSSID 84:78:ac:f0:68:d8

*apfMsConnTask_0: Jun 21 23:41:19.094: 00:40:96:b7:ab:5c

Sending Assoc Response to station on BSSID 84:78:ac:f0:68:d8

(status 0) ApVapId 9 Slot 0

!--- The Association handshake is finished.

*dot1xMsgTask: Jun 21 23:41:19.098: 00:40:96:b7:ab:5c

Sending EAP-Request/Identity to mobile 00:40:96:b7:ab:5c

(EAP Id 1)

!--- The EAP Identity Request is sent to the client once it is

associated in order to begin the higher-level authentication

process. This informs the client that an identity to start

this type of 802.1X/EAP authentication must be provided.

*Dot1x_NW_MsgTask_4: Jun 21 23:41:19.226: 00:40:96:b7:ab:5c

Received EAPOL START from mobile 00:40:96:b7:ab:5c

!--- The wireless client decides to start the EAP authentication

process, and informs the AP with an EAPOL START data frame.

*Dot1x_NW_MsgTask_4: Jun 21 23:41:19.227: 00:40:96:b7:ab:5c

Sending EAP-Request/Identity to mobile 00:40:96:b7:ab:5c

(EAP Id 2)

!--- WLC/AP sends another EAP Identity Request to the client.

*Dot1x_NW_MsgTask_4: Jun 21 23:41:19.235: 00:40:96:b7:ab:5c

Received EAPOL EAPPKT from mobile 00:40:96:b7:ab:5c

*Dot1x_NW_MsgTask_4: Jun 21 23:41:19.235: 00:40:96:b7:ab:5c

Received Identity Response (count=2) from mobile 00:40:96:b7:ab:5c

!--- The client responds with an EAP Identity Response on an EAPOL

frame.

*Dot1x_NW_MsgTask_4: Jun 21 23:41:19.301: 00:40:96:b7:ab:5c

Processing Access-Challenge for mobile 00:40:96:b7:ab:5c

*Dot1x_NW_MsgTask_4: Jun 21 23:41:19.301: 00:40:96:b7:ab:5c

Sending EAP Request from AAA to mobile 00:40:96:b7:ab:5c

(EAP Id 3)

!--- Once the WLC/AP sends the client response to the Authentication

Server on a RADIUS Access-Request packet, the server responds

with a RADIUS Access-Challenge in order to officially start the

EAP negotiation, handshake, and authentication with the client

(sometimes with mutual authentication, dependent upon the EAP

method). This response received by the WLC/AP is sent to the client.

*Dot1x_NW_MsgTask_4: Jun 21 23:41:19.344: 00:40:96:b7:ab:5c

Received EAPOL EAPPKT from mobile 00:40:96:b7:ab:5c

*Dot1x_NW_MsgTask_4: Jun 21 23:41:19.344: 00:40:96:b7:ab:5c

Received EAP Response from mobile 00:40:96:b7:ab:5c

(EAP Id 3, EAP Type 25)

!--- The client responds with an EAP Response on an EAPOL frame, which

is sent to the Authentication Server on a RADIUS Access-Request

packet. The server responds with another RADIUS Access-Challenge.

This process continues, dependent upon the EAP method (the exchange

of certificates when used, the building of TLS tunnels, validation

of client credentials, client validation of server identity when

applicable). Hence, the next few messages are basically the same on

the WLC/AP side, as this acts as a "proxy" between the client and

the Authentication Server exchanges.

*Dot1x_NW_MsgTask_4: Jun 21 23:41:19.347: 00:40:96:b7:ab:5c

Processing Access-Challenge for mobile 00:40:96:b7:ab:5c

*Dot1x_NW_MsgTask_4: Jun 21 23:41:19.347: 00:40:96:b7:ab:5c

Sending EAP Request from AAA to mobile 00:40:96:b7:ab:5c

(EAP Id 4)

*Dot1x_NW_MsgTask_4: Jun 21 23:41:19.375: 00:40:96:b7:ab:5c

Received EAPOL EAPPKT from mobile 00:40:96:b7:ab:5c

*Dot1x_NW_MsgTask_4: Jun 21 23:41:19.375: 00:40:96:b7:ab:5c

Received EAP Response from mobile 00:40:96:b7:ab:5c

(EAP Id 4, EAP Type 25)

*Dot1x_NW_MsgTask_4: Jun 21 23:41:19.377: 00:40:96:b7:ab:5c

Processing Access-Challenge for mobile 00:40:96:b7:ab:5c

*Dot1x_NW_MsgTask_4: Jun 21 23:41:19.377: 00:40:96:b7:ab:5c

Sending EAP Request from AAA to mobile 00:40:96:b7:ab:5c

(EAP Id 5)

*Dot1x_NW_MsgTask_4: Jun 21 23:41:19.403: 00:40:96:b7:ab:5c

Received EAPOL EAPPKT from mobile 00:40:96:b7:ab:5c

*Dot1x_NW_MsgTask_4: Jun 21 23:41:19.403: 00:40:96:b7:ab:5c

Received EAP Response from mobile 00:40:96:b7:ab:5c

(EAP Id 5, EAP Type 25)

*Dot1x_NW_MsgTask_4: Jun 21 23:41:19.404: 00:40:96:b7:ab:5c

Processing Access-Challenge for mobile 00:40:96:b7:ab:5c

*Dot1x_NW_MsgTask_4: Jun 21 23:41:19.404: 00:40:96:b7:ab:5c

Sending EAP Request from AAA to mobile 00:40:96:b7:ab:5c

(EAP Id 6)

*Dot1x_NW_MsgTask_4: Jun 21 23:41:19.414: 00:40:96:b7:ab:5c

Received EAPOL EAPPKT from mobile 00:40:96:b7:ab:5c

*Dot1x_NW_MsgTask_4: Jun 21 23:41:19.414: 00:40:96:b7:ab:5c

Received EAP Response from mobile 00:40:96:b7:ab:5c

(EAP Id 6, EAP Type 25)

*Dot1x_NW_MsgTask_4: Jun 21 23:41:19.421: 00:40:96:b7:ab:5c

Processing Access-Challenge for mobile 00:40:96:b7:ab:5c

*Dot1x_NW_MsgTask_4: Jun 21 23:41:19.421: 00:40:96:b7:ab:5c

Sending EAP Request from AAA to mobile 00:40:96:b7:ab:5c

(EAP Id 7)

*Dot1x_NW_MsgTask_4: Jun 21 23:41:19.425: 00:40:96:b7:ab:5c

Received EAPOL EAPPKT from mobile 00:40:96:b7:ab:5c

*Dot1x_NW_MsgTask_4: Jun 21 23:41:19.425: 00:40:96:b7:ab:5c

Received EAP Response from mobile 00:40:96:b7:ab:5c

(EAP Id 7, EAP Type 25)

*Dot1x_NW_MsgTask_4: Jun 21 23:41:19.427: 00:40:96:b7:ab:5c

Processing Access-Challenge for mobile 00:40:96:b7:ab:5c

*Dot1x_NW_MsgTask_4: Jun 21 23:41:19.427: 00:40:96:b7:ab:5c

Sending EAP Request from AAA to mobile 00:40:96:b7:ab:5c

(EAP Id 8)

*Dot1x_NW_MsgTask_4: Jun 21 23:41:19.434: 00:40:96:b7:ab:5c

Received EAPOL EAPPKT from mobile 00:40:96:b7:ab:5c

*Dot1x_NW_MsgTask_4: Jun 21 23:41:19.434: 00:40:96:b7:ab:5c

Received EAP Response from mobile 00:40:96:b7:ab:5c

(EAP Id 8, EAP Type 25)

*Dot1x_NW_MsgTask_4: Jun 21 23:41:19.436: 00:40:96:b7:ab:5c

Processing Access-Challenge for mobile 00:40:96:b7:ab:5c

*Dot1x_NW_MsgTask_4: Jun 21 23:41:19.436: 00:40:96:b7:ab:5c

Sending EAP Request from AAA to mobile 00:40:96:b7:ab:5c

(EAP Id 9)

*Dot1x_NW_MsgTask_4: Jun 21 23:41:19.440: 00:40:96:b7:ab:5c

Received EAPOL EAPPKT from mobile 00:40:96:b7:ab:5c

*Dot1x_NW_MsgTask_4: Jun 21 23:41:19.440: 00:40:96:b7:ab:5c

Received EAP Response from mobile 00:40:96:b7:ab:5c

(EAP Id 9, EAP Type 25)

*Dot1x_NW_MsgTask_4: Jun 21 23:41:19.442: 00:40:96:b7:ab:5c

Processing Access-Challenge for mobile 00:40:96:b7:ab:5c

*Dot1x_NW_MsgTask_4: Jun 21 23:41:19.442: 00:40:96:b7:ab:5c

Sending EAP Request from AAA to mobile 00:40:96:b7:ab:5c

(EAP Id 10)

*Dot1x_NW_MsgTask_4: Jun 21 23:41:19.449: 00:40:96:b7:ab:5c

Received EAPOL EAPPKT from mobile 00:40:96:b7:ab:5c

*Dot1x_NW_MsgTask_4: Jun 21 23:41:19.449: 00:40:96:b7:ab:5c

Received EAP Response from mobile 00:40:96:b7:ab:5c

(EAP Id 10, EAP Type 25)

*Dot1x_NW_MsgTask_4: Jun 21 23:41:19.452: 00:40:96:b7:ab:5c

Processing Access-Challenge for mobile 00:40:96:b7:ab:5c

*Dot1x_NW_MsgTask_4: Jun 21 23:41:19.452: 00:40:96:b7:ab:5c

Sending EAP Request from AAA to mobile 00:40:96:b7:ab:5c

(EAP Id 11)

*Dot1x_NW_MsgTask_4: Jun 21 23:41:19.457: 00:40:96:b7:ab:5c

Received EAPOL EAPPKT from mobile 00:40:96:b7:ab:5c

*Dot1x_NW_MsgTask_4: Jun 21 23:41:19.457: 00:40:96:b7:ab:5c

Received EAP Response from mobile 00:40:96:b7:ab:5c

(EAP Id 11, EAP Type 25)

*Dot1x_NW_MsgTask_4: Jun 21 23:41:19.459: 00:40:96:b7:ab:5c

Processing Access-Challenge for mobile 00:40:96:b7:ab:5c

*Dot1x_NW_MsgTask_4: Jun 21 23:41:19.459: 00:40:96:b7:ab:5c

Sending EAP Request from AAA to mobile 00:40:96:b7:ab:5c

(EAP Id 13)

*Dot1x_NW_MsgTask_4: Jun 21 23:41:19.469: 00:40:96:b7:ab:5c

Received EAPOL EAPPKT from mobile 00:40:96:b7:ab:5c

*Dot1x_NW_MsgTask_4: Jun 21 23:41:19.469: 00:40:96:b7:ab:5c

Received EAP Response from mobile 00:40:96:b7:ab:5c

(EAP Id 13, EAP Type 25)

*Dot1x_NW_MsgTask_4: Jun 21 23:41:19.472: 00:40:96:b7:ab:5c

Processing Access-Accept for mobile 00:40:96:b7:ab:5c

!--- The authentication finishes and is successful for this client,

so the RADIUS Server sends a RADIUS Access-Accept to the WLC/AP.

This RADIUS Access-Accept comes with the special attributes

that are assigned to this client (if any are configured on the

Authentication Server for this client). This Access-Accept also

comes with the MSK derived with the client in the EAP

authentication process, so the WLC/AP installs it in order to

initiate the WPA/WPA2 4-Way handshake with the wireless client.

*Dot1x_NW_MsgTask_4: Jun 21 23:41:19.473: 00:40:96:b7:ab:5c

Sending EAP-Success to mobile 00:40:96:b7:ab:5c

(EAP Id 13)

!--- The accept/pass of the authentication is sent to the client as

an EAP-Success message.

*Dot1x_NW_MsgTask_4: Jun 21 23:41:19.473: 00:40:96:b7:ab:5c

Sending EAPOL-Key Message to mobile 00:40:96:b7:ab:5c

state INITPMK (message 1), replay counter

00.00.00.00.00.00.00.00

!--- Message-1 of the WPA/WPA2 4-Way handshake is sent from the

WLC/AP to the client.

*Dot1x_NW_MsgTask_4: Jun 21 23:41:19.481: 00:40:96:b7:ab:5c

Received EAPOL-Key from mobile 00:40:96:b7:ab:5c

*Dot1x_NW_MsgTask_4: Jun 21 23:41:19.481: 00:40:96:b7:ab:5c

Received EAPOL-key in PTK_START state (message 2)

from mobile 00:40:96:b7:ab:5c

!--- Message-2 of the WPA/WPA-2 4-Way handshake is successfully

received from the client.

*Dot1x_NW_MsgTask_4: Jun 21 23:41:19.481: 00:40:96:b7:ab:5c

Sending EAPOL-Key Message to mobile 00:40:96:b7:ab:5c

state PTKINITNEGOTIATING (message 3), replay counter

00.00.00.00.00.00.00.01

!--- Message-3 of the WPA/WPA2 4-Way handshake is sent from the

WLC/AP to the client.

*Dot1x_NW_MsgTask_4: Jun 21 23:41:19.487: 00:40:96:b7:ab:5c

Received EAPOL-Key from mobile 00:40:96:b7:ab:5c

*Dot1x_NW_MsgTask_4: Jun 21 23:41:19.487: 00:40:96:b7:ab:5c

Received EAPOL-key in PTKINITNEGOTIATING state (message 4)

from mobile 00:40:96:b7:ab:5c

!--- Message-4 (final message) of the WPA/WPA2 4-Way handshake

is successfully received from the client, which confirms the

installation of the derived keys. They can now be used in

order to encrypt data frames with the current AP.

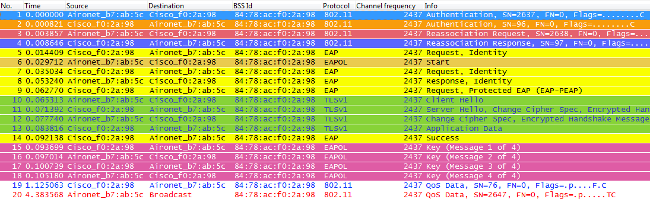

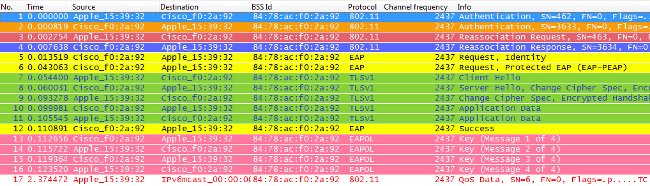

عندما يجري العميل اللاسلكي تجوال عادي هنا (السلوك العادي دون تطبيق أسلوب تجوال سريع التأمين)، يجب على العميل المرور بنفس العملية وإجراء مصادقة كاملة مقابل خادم المصادقة كما هو موضح في الصور. الفرق الوحيد هو أن العميل يستخدم طلب إعادة اشتراك لإعلام نقطة الوصول الجديدة بأنها تقوم بالفعل بالتجوال من نقطة وصول أخرى، ولكن ما يزال يتعين على العميل المرور بالتحقق الكامل وإنشاء مفتاح جديد:

كما هو موضح، حتى في حالة وجود إطارات أقل من تلك الموجودة في المصادقة الأولية (والتي تتسبب فيها عوامل متعددة كما هو مذكور سابقا)، فإنه في حالة تجول العميل إلى نقطة وصول جديدة، فإنه يجب إتمام عمليات مصادقة EAP وإدارة مفاتيح WPA للاستمرار في تمرير إطارات البيانات (حتى في حالة إرسال حركة مرور البيانات بشكل نشط قبل التجوال). لذلك، إذا كان لدى العميل تطبيق نشط حساس للتأخيرات (مثل تطبيقات حركة مرور الصوت، أو التطبيقات الحساسة للمهلات)، فيمكن للمستخدم إدراك المشاكل عند التجوال، مثل الثغرات الصوتية أو قطع اتصال التطبيق. يعتمد هذا على المدة التي تستغرقها العملية لكي يستمر العميل في إرسال/إستقبال إطارات البيانات. يمكن أن يكون هذا التأخير أطول، معتمدا على: بيئة التردد اللاسلكي، ومقدار العملاء، ووقت الذهاب والعودة بين WLC و LAPs ومع خادم المصادقة، وأسباب أخرى.

فيما يلي ملخص لرسائل تصحيح الأخطاء الخاصة بهذا الحدث المتجول (وهي أساسا نفس الرسائل السابقة، لذا لا يتم وصف هذه الرسائل أكثر):

*apfMsConnTask_2: Jun 21 23:47:54.872: 00:40:96:b7:ab:5c

Reassociation received from mobile on BSSID 84:78:ac:f0:2a:98

*apfMsConnTask_2: Jun 21 23:47:54.874: 00:40:96:b7:ab:5c

Sending Assoc Response to station on BSSID 84:78:ac:f0:2a:98

(status 0) ApVapId 9 Slot 0

*dot1xMsgTask: Jun 21 23:47:54.879: 00:40:96:b7:ab:5c

Sending EAP-Request/Identity to mobile 00:40:96:b7:ab:5c

(EAP Id 1)

*Dot1x_NW_MsgTask_4: Jun 21 23:47:54.895: 00:40:96:b7:ab:5c

Received EAPOL START from mobile 00:40:96:b7:ab:5c

*Dot1x_NW_MsgTask_4: Jun 21 23:47:54.895: 00:40:96:b7:ab:5c

dot1x - moving mobile 00:40:96:b7:ab:5c intoConnectingstate

*Dot1x_NW_MsgTask_4: Jun 21 23:47:54.895: 00:40:96:b7:ab:5c

Sending EAP-Request/Identity to mobile 00:40:96:b7:ab:5c

(EAP Id 2)

*Dot1x_NW_MsgTask_4: Jun 21 23:47:54.922: 00:40:96:b7:ab:5c

Received EAPOL EAPPKT from mobile 00:40:96:b7:ab:5c

*Dot1x_NW_MsgTask_4: Jun 21 23:47:54.922: 00:40:96:b7:ab:5c

Received Identity Response (count=2) from mobile 00:40:96:b7:ab:5c

*Dot1x_NW_MsgTask_4: Jun 21 23:47:54.929: 00:40:96:b7:ab:5c

Processing Access-Challenge for mobile 00:40:96:b7:ab:5c

*Dot1x_NW_MsgTask_4: Jun 21 23:47:54.929: 00:40:96:b7:ab:5c

Sending EAP Request from AAA to mobile 00:40:96:b7:ab:5c

(EAP Id 3)

*Dot1x_NW_MsgTask_4: Jun 21 23:47:54.941: 00:40:96:b7:ab:5c

Received EAPOL EAPPKT from mobile 00:40:96:b7:ab:5c

*Dot1x_NW_MsgTask_4: Jun 21 23:47:54.941: 00:40:96:b7:ab:5c

Received EAP Response from mobile 00:40:96:b7:ab:5c

(EAP Id 3, EAP Type 25)

*Dot1x_NW_MsgTask_4: Jun 21 23:47:54.943: 00:40:96:b7:ab:5c

Processing Access-Challenge for mobile 00:40:96:b7:ab:5c

*Dot1x_NW_MsgTask_4: Jun 21 23:47:54.943: 00:40:96:b7:ab:5c

Sending EAP Request from AAA to mobile 00:40:96:b7:ab:5c

(EAP Id 4)

*Dot1x_NW_MsgTask_4: Jun 21 23:47:54.954: 00:40:96:b7:ab:5c

Received EAPOL EAPPKT from mobile 00:40:96:b7:ab:5c

*Dot1x_NW_MsgTask_4: Jun 21 23:47:54.954: 00:40:96:b7:ab:5c

Received EAP Response from mobile 00:40:96:b7:ab:5c

(EAP Id 4, EAP Type 25)

*Dot1x_NW_MsgTask_4: Jun 21 23:47:54.956: 00:40:96:b7:ab:5c

Processing Access-Challenge for mobile 00:40:96:b7:ab:5c

*Dot1x_NW_MsgTask_4: Jun 21 23:47:54.957: 00:40:96:b7:ab:5c

Sending EAP Request from AAA to mobile 00:40:96:b7:ab:5c

(EAP Id 7)

*Dot1x_NW_MsgTask_4: Jun 21 23:47:54.976: 00:40:96:b7:ab:5c

Received EAPOL EAPPKT from mobile 00:40:96:b7:ab:5c

*Dot1x_NW_MsgTask_4: Jun 21 23:47:54.976: 00:40:96:b7:ab:5c

Received EAP Response from mobile 00:40:96:b7:ab:5c

(EAP Id 7, EAP Type 25)

*Dot1x_NW_MsgTask_4: Jun 21 23:47:54.978: 00:40:96:b7:ab:5c

Processing Access-Accept for mobile 00:40:96:b7:ab:5c

*Dot1x_NW_MsgTask_4: Jun 21 23:47:54.978: 00:40:96:b7:ab:5c

Sending EAP-Success to mobile 00:40:96:b7:ab:5c

(EAP Id 7)

*Dot1x_NW_MsgTask_4: Jun 21 23:47:54.978: 00:40:96:b7:ab:5c

Sending EAPOL-Key Message to mobile 00:40:96:b7:ab:5c

state INITPMK (message 1), replay counter

00.00.00.00.00.00.00.00

*Dot1x_NW_MsgTask_4: Jun 21 23:47:54.995: 00:40:96:b7:ab:5c

Received EAPOL-Key from mobile 00:40:96:b7:ab:5c

*Dot1x_NW_MsgTask_4: Jun 21 23:47:54.995: 00:40:96:b7:ab:5c

Received EAPOL-key in PTK_START state (message 2)

from mobile 00:40:96:b7:ab:5c

*Dot1x_NW_MsgTask_4: Jun 21 23:47:54.995: 00:40:96:b7:ab:5c

Sending EAPOL-Key Message to mobile 00:40:96:b7:ab:5c

state PTKINITNEGOTIATING (message 3), replay counter

00.00.00.00.00.00.00.01

*Dot1x_NW_MsgTask_4: Jun 21 23:47:55.005: 00:40:96:b7:ab:5c

Received EAPOL-Key from mobile 00:40:96:b7:ab:5c

*Dot1x_NW_MsgTask_4: Jun 21 23:47:55.005: 00:40:96:b7:ab:5c

Received EAPOL-key in PTKINITNEGOTIATING state (message 4)

from mobile 00:40:96:b7:ab:5c

هذه هي الطريقة التي يعمل بها 802. 1X/EAP و WPA/WPA2 إطار عمل الأمان. لمنع تأثير التطبيق/الخدمة على التأخير من حدث تجوال منتظم، تقوم صناعة WiFi بتطوير وتنفيذ العديد من طرق التجوال السريعة التأمين من أجل تسريع عملية التجوال عند إستخدام التأمين على الشبكة المحلية اللاسلكية (WLAN)/SSID. يواجه العملاء بعض التأخير عند استمرارهم في تمرير حركة المرور أثناء التجوال بين نقاط الوصول من خلال نشر أمان عالي المستوى على الشبكة المحلية اللاسلكية (WLAN). يرجع ذلك إلى مصادقة EAP وعمليات تبادل إطارات إدارة المفاتيح المطلوبة من إعداد الأمان، كما هو موضح مسبقا.

من المهم أن تفهم أن التجوال السريع الآمن هو مجرد مصطلح تستخدمه الصناعة بالإشارة إلى تنفيذ طريقة/نظام يسرع عملية التجوال عندما يتم تكوين الأمان على الشبكة المحلية اللاسلكية (WLAN). يتم شرح مختلف طرق/مخططات التجوال السريعة التأمين المتاحة لشبكات WLAN، والمدعومة من قبل CUWN، في القسم التالي.

التجوال الآمن السريع مع CCKM

إدارة المفاتيح المركزية من Cisco (CCKM) هي أول طريقة تجوال سريعة الأمان يتم تطويرها وتنفيذها على شبكات WLAN الخاصة بالمؤسسات، والتي تم إنشاؤها بواسطة Cisco كحل يستخدم للحد من التأخيرات التي تم شرحها حتى الآن، عند إستخدام أمان 802.1X/EAP على شبكة WLAN. بما أن هذا بروتوكول خاص من Cisco، فإنه مدعوم فقط من قبل أجهزة البنية الأساسية WLAN من Cisco والعملاء اللاسلكيين (من عدة موردين) المتوافقين مع Cisco Compatible Extension (CCX) ل CCKM.

يمكن تنفيذ CCKM باستخدام جميع طرق التشفير المختلفة المتاحة للشبكات المحلية اللاسلكية، لتضمين WEP و TKIP و AES. كما يتم دعمه بمعظم طرق مصادقة 802.1X/EAP المستخدمة لشبكات WLAN، اعتمادا على إصدار CCX المدعوم من الأجهزة.

ملاحظة: للحصول على نظرة عامة على محتوى الميزة المدعوم من الإصدارات المختلفة من مواصفات CCX (التي تتضمن أساليب EAP المدعومة)، قم بالرجوع إلى مستند إصدارات CCX وميزاته، وتحقق من إصدار CCX الدقيق الذي يدعمه عملاؤك اللاسلكيون (إذا كانوا متوافقين مع CCX)، بحيث يمكنك تأكيد ما إذا كان يمكن تنفيذ طريقة الأمان التي ترغب في إستخدامها مع CCKM.

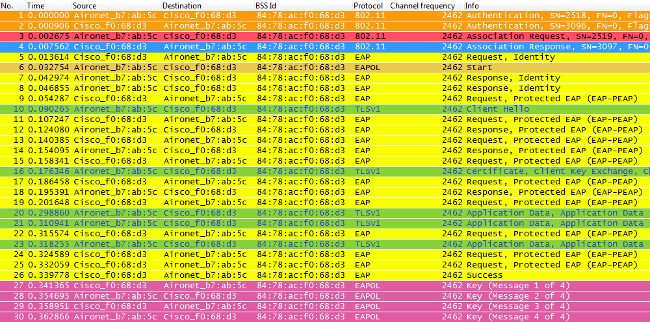

تقدم هذه الصورة اللاسلكية مثالا عن الإطارات المتبادلة عند الاقتران المبدئي عند أداء CCKM مع TKIP كتشفير، و PEAPv0/EAP-MSCHAPv2 كطريقة 802.1X/EAP. هذا هو أساسا نفس التبادل كما لو كان WPA/TKIP مع PEAPv0/EAP-MSCHAPv2 يتم إجراؤه، ولكن هذه المرة CCKM بين العميل والبنية الأساسية يتم التفاوض عليها بحيث يستخدمون مختلف التسلسل الهرمي للمفتاح وطرق ذاكرة التخزين المؤقت من أجل تنفيذ التجوال الآمن السريع عندما يتوجب على العميل التجوال:

فيما يلي ملخص لرسائل تصحيح الأخطاء (مع إزالة بعض عمليات تبادل EAP لتقليل المخرجات):

*apfMsConnTask_0: Jun 25 15:41:41.507: 00:40:96:b7:ab:5c

Association received from mobile on BSSID 84:78:ac:f0:68:d3

!--- This is the Association Request from the client.

*apfMsConnTask_0: Jun 25 15:41:41.507: 00:40:96:b7:ab:5c

Processing WPA IE type 221, length 22 for mobile

00:40:96:b7:ab:5c

*apfMsConnTask_0: Jun 25 15:41:41.507: 00:40:96:b7:ab:5c

CCKM: Mobile is using CCKM

!--- The WLC/AP finds an Information Element that claims CCKM

support on the Association request that is sent from the client.

*apfMsConnTask_0: Jun 25 15:41:41.507: 00:40:96:b7:ab:5c

Setting active key cache index 8 ---> 8

!--- This is the key cache index for this client, which is set temporally.

*apfMsConnTask_0: Jun 25 15:41:41.508: 00:40:96:b7:ab:5c

Sending Assoc Response to station on BSSID 84:78:ac:f0:68:d3

(status 0) ApVapId 4 Slot 0

!--- The Association Response is sent to the client.

*dot1xMsgTask: Jun 25 15:41:41.513: 00:40:96:b7:ab:5c

Sending EAP-Request/Identity to mobile 00:40:96:b7:ab:5c

(EAP Id 1)

!--- An EAP Identity Request is sent to the client once it is

associated in order to begin the higher-level authentication

process. This informs the client that an identity to start

this type of 802.1X/EAP authentication must be provided.

Further EAP messages are not described, as they are basically

the same as the ones previously-explained.

*Dot1x_NW_MsgTask_4: Jun 25 15:41:41.536: 00:40:96:b7:ab:5c

Received EAPOL START from mobile 00:40:96:b7:ab:5c

*Dot1x_NW_MsgTask_4: Jun 25 15:41:41.536: 00:40:96:b7:ab:5c

Sending EAP-Request/Identity to mobile 00:40:96:b7:ab:5c

(EAP Id 2)

*Dot1x_NW_MsgTask_4: Jun 25 15:41:41.546: 00:40:96:b7:ab:5c

Received EAPOL EAPPKT from mobile 00:40:96:b7:ab:5c

*Dot1x_NW_MsgTask_4: Jun 25 15:41:41.546: 00:40:96:b7:ab:5c

Received EAP Response packet with mismatching id

(currentid=2, eapid=1) from mobile 00:40:96:b7:ab:5c

*Dot1x_NW_MsgTask_4: Jun 25 15:41:41.550: 00:40:96:b7:ab:5c

Received EAPOL EAPPKT from mobile 00:40:96:b7:ab:5c

*Dot1x_NW_MsgTask_4: Jun 25 15:41:41.550: 00:40:96:b7:ab:5c

Received Identity Response (count=2) from mobile

00:40:96:b7:ab:5c

*Dot1x_NW_MsgTask_4: Jun 25 15:41:41.555: 00:40:96:b7:ab:5c

Processing Access-Challenge for mobile 00:40:96:b7:ab:5c

*Dot1x_NW_MsgTask_4: Jun 25 15:41:41.555: 00:40:96:b7:ab:5c

Sending EAP Request from AAA to mobile 00:40:96:b7:ab:5c

(EAP Id 3)

*Dot1x_NW_MsgTask_4: Jun 25 15:41:41.594: 00:40:96:b7:ab:5c

Received EAPOL EAPPKT from mobile 00:40:96:b7:ab:5c

*Dot1x_NW_MsgTask_4: Jun 25 15:41:41.594: 00:40:96:b7:ab:5c

Received EAP Response from mobile 00:40:96:b7:ab:5c

(EAP Id 3, EAP Type 25)

*Dot1x_NW_MsgTask_4: Jun 25 15:41:41.840: 00:40:96:b7:ab:5c

Processing Access-Accept for mobile 00:40:96:b7:ab:5c

*Dot1x_NW_MsgTask_4: Jun 25 15:41:41.841: 00:40:96:b7:ab:5c

Creating a PKC PMKID Cache entry for station 00:40:96:b7:ab:5c

(RSN 0)<br/ >

*Dot1x_NW_MsgTask_4: Jun 25 15:41:41.841: 00:40:96:b7:ab:5c

Setting active key cache index 8 ---> 8

*Dot1x_NW_MsgTask_4: Jun 25 15:41:41.841: 00:40:96:b7:ab:5c

Setting active key cache index 8 ---> 0

*Dot1x_NW_MsgTask_4: Jun 25 15:41:41.841: 00:40:96:b7:ab:5c

CCKM: Create a global PMK cache entry

!--- WLC creates a global PMK cache entry for this client,

which is for CCKM in this case.

*Dot1x_NW_MsgTask_4: Jun 25 15:41:41.841: 00:40:96:b7:ab:5c

Sending EAP-Success to mobile 00:40:96:b7:ab:5c

(EAP Id 13)

!--- The client is informed of the successful EAP authentication.

*Dot1x_NW_MsgTask_4: Jun 25 15:41:41.841: 00:40:96:b7:ab:5c

Sending EAPOL-Key Message to mobile 00:40:96:b7:ab:5c state

INITPMK(message 1),replay counter 00.00.00.00.00.00.00.00

!--- Message-1 of the initial 4-Way handshake is sent from the

WLC/AP to the client.

*Dot1x_NW_MsgTask_4: Jun 25 15:41:41.858: 00:40:96:b7:ab:5c

Received EAPOL-Key from mobile 00:40:96:b7:ab:5c

*Dot1x_NW_MsgTask_4: Jun 25 15:41:41.858: 00:40:96:b7:ab:5c

Received EAPOL-key in PTK_START state (message 2) from mobile

00:40:96:b7:ab:5c

!--- Message-2 of the initial 4-Way handshake is received

successfully from the client.

*Dot1x_NW_MsgTask_4: Jun 25 15:41:41.858: 00:40:96:b7:ab:5c

CCKM: Sending cache add

*Dot1x_NW_MsgTask_4: Jun 25 15:41:41.858: CCKM: Sending CCKM PMK

(Version_1) information to mobility group

*Dot1x_NW_MsgTask_4: Jun 25 15:41:41.858: CCKM: Sending CCKM PMK

(Version_2) information to mobility group

!--- The CCKM PMK cache entry for this client is shared with

the WLCs on the mobility group.

*Dot1x_NW_MsgTask_4: Jun 25 15:41:41.858: 00:40:96:b7:ab:5c

Sending EAPOL-Key Message to mobile 00:40:96:b7:ab:5c

state PTKINITNEGOTIATING (message 3), replay counter

00.00.00.00.00.00.00.01

!--- Message-3 of the initial 4-Way handshake is sent from the

WLC/AP to the client.

*Dot1x_NW_MsgTask_4: Jun 25 15:41:41.866: 00:40:96:b7:ab:5c

Received EAPOL-Key from mobile 00:40:96:b7:ab:5c

*Dot1x_NW_MsgTask_4: Jun 25 15:41:41.866: 00:40:96:b7:ab:5c Received

EAPOL-key in PTKINITNEGOTIATING state (message 4) from mobile

00:40:96:b7:ab:5c

!--- Message-4 (final message) of this initial 4-Way handshake

is received successfully from the client, which confirms the

installation of the derived keys. They can now be used in order

to encrypt data frames with the current AP.

مع CCKM، يكون الربط الأولي إلى WLAN مماثل إلى WPA/WPA2 العادي، حيث MSK (المعروف أيضا هنا باسم Network Session Key (NSK)) مشتق بشكل متبادل مع العميل وخادم RADIUS. يتم إرسال هذا المفتاح الأساسي من الخادم إلى عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) بعد مصادقة ناجحة، ويتم تخزينه مؤقتا كأساس لاشتقاق جميع المفاتيح التالية طوال فترة بقاء اقتران العميل بشبكة WLAN هذه. من هنا، يستخرج عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) والعميل معلومات البداية التي يتم إستخدامها للتجوال الآمن السريع استنادا إلى CCKM، يمر هذا من خلال مصافحة رباعية الاتجاهات مماثلة لتلك الخاصة ب WPA/WPA2، من أجل إستخراج مفاتيح تشفير البث الأحادي (PTK) والبث المتعدد (GTK) باستخدام نقطة الوصول الأولى.

يلاحظ الفرق الكبير عند التجوال. في هذه الحالة، يرسل عميل CCKM إطار طلب إعادة إستدعاء وحيد إلى ال AP/WLC (أن يتضمن MIC ورقم عشوائي يتزايد بشكل تسلسلي)، ويوفر معلومات كافية (أن يتضمن ال ap {upper}mac address -BSSID-) in order to استخرج ال PTK جديد. مع هذا طلب إعادة توزيع، ال WLC و AP جديد أيضا يتلقى ما يكفي من المعلومات in order to استخرجت ال PTK جديد، لذلك هم ببساطة ردوا مع إعادة تشكيل إستجابة. يمكن للعميل الآن متابعة نقل البيانات، كما هو موضح في هذه الصورة:

فيما يلي ملخص للتصحيحات الخاصة بعنصر التحكم في الشبكة المحلية اللاسلكية (WLC) لهذا الحدث المتجول:

*apfMsConnTask_2: Jun 25 15:43:33.749: 00:40:96:b7:ab:5c

CCKM: Received REASSOC REQ IE

*apfMsConnTask_2: Jun 25 15:43:33.749: 00:40:96:b7:ab:5c

Reassociation received from mobile on BSSID

84:78:ac:f0:2a:93

*apfMsConnTask_2: Jun 25 15:43:33.750: 00:40:96:b7:ab:5c

Processing WPA IE type 221, length 22 for mobile

00:40:96:b7:ab:5c

*apfMsConnTask_2: Jun 25 15:43:33.750: 00:40:96:b7:ab:5c

CCKM: Mobile is using CCKM

!--- The Reassociation Request is received from the client,

which provides the CCKM information needed in order to

derive the new keys with a fast-secure roam.

*apfMsConnTask_2: Jun 25 15:43:33.750: 00:40:96:b7:ab:5c

Setting active key cache index 0 ---> 8

*apfMsConnTask_2: Jun 25 15:43:33.750: 00:40:96:b7:ab:5c

CCKM: Processing REASSOC REQ IE

*apfMsConnTask_2: Jun 25 15:43:33.750: 00:40:96:b7:ab:5c

CCKM: using HMAC MD5 to compute MIC

!--- WLC computes the MIC used for this CCKM fast-roaming

exchange.

*apfMsConnTask_2: Jun 25 15:43:33.750: 00:40:96:b7:ab:5c

CCKM: Received a valid REASSOC REQ IE

*apfMsConnTask_2: Jun 25 15:43:33.751: 00:40:96:b7:ab:5c

CCKM: Initializing PMK cache entry with a new PTK

!--- The new PTK is derived.

*apfMsConnTask_2: Jun 25 15:43:33.751: 00:40:96:b7:ab:5c

Setting active key cache index 8 ---> 8

*apfMsConnTask_2: Jun 25 15:43:33.751: 00:40:96:b7:ab:5c

Setting active key cache index 8 ---> 8

*apfMsConnTask_2: Jun 25 15:43:33.751: 00:40:96:b7:ab:5c

Setting active key cache index 8 ---> 0

*apfMsConnTask_2: Jun 25 15:43:33.751: 00:40:96:b7:ab:5c

Creating a PKC PMKID Cache entry for station

00:40:96:b7:ab:5c (RSN 0) on BSSID 84:78:ac:f0:2a:93

!--- The new PMKID cache entry is created for this new

AP-to-client association.

*apfMsConnTask_2: Jun 25 15:43:33.751: 00:40:96:b7:ab:5c

CCKM: using HMAC MD5 to compute MIC

*apfMsConnTask_2: Jun 25 15:43:33.751: 00:40:96:b7:ab:5c

Including CCKM Response IE (length 62) in Assoc Resp to mobile

*apfMsConnTask_2: Jun 25 15:43:33.751: 00:40:96:b7:ab:5c

Sending Assoc Response to station on BSSID 84:78:ac:f0:2a:93

(status 0) ApVapId 4 Slot 0

!--- The Reassociation Response is sent from the WLC/AP to

the client, which includes the CCKM information required

in order to confirm the new fast-roam and key derivation.

*dot1xMsgTask: Jun 25 15:43:33.757: 00:40:96:b7:ab:5c

Skipping EAP-Success to mobile 00:40:96:b7:ab:5c

!--- EAP is skipped due to the fast roaming, and CCKM does not

require further key handshakes. The client is now ready to

pass encrypted data frames on the new AP.

كما هو موضح، يتم إجراء التجوال السريع والآمن بينما يتم تجنب إطارات مصادقة EAP وحتى المزيد من مصافحة أربعة أتجاهات، لأن مفاتيح التشفير الجديدة لا تزال مشتقة، ولكن استنادا إلى مخطط تفاوض CCKM. ويتم إكمال ذلك باستخدام إطارات إعادة تكوين التجوال والمعلومات التي تم تخزينها مؤقتا مسبقا بواسطة العميل ووحدة التحكم في الشبكة المحلية اللاسلكية (WLC).

FlexConnect مع CCKM

- المصادقة المركزية مدعومة. ويتضمن ذلك تبديل البيانات المحلية والمركزية. يجب أن تكون نقاط الوصول جزءا من مجموعة FlexConnect نفسها.

- المصادقة المحلية المرنة مدعومة. في الوضع المتصل، يمكن توزيع ذاكرة التخزين المؤقت من نقطة الوصول إلى وحدة التحكم ثم إلى باقي نقاط الوصول في مجموعة FlexConnect.

- الوضع المستقل مدعوم. إذا كانت ذاكرة التخزين المؤقت موجودة بالفعل على نقطة الوصول (بسبب التوزيع السابق)، يجب أن تعمل التجوال السريع. لا تدعم المصادقة الجديدة في الوضع المستقل التجوال السريع الآمن.

مزايا مع CCKM

- CCKM هو أسرع طريقة تجوال سريعة الأمان يتم نشرها غالبا على شبكات WLAN الخاصة بالمؤسسات. لا يحتاج العملاء إلى تمرير مصافحة إدارة مفاتيح لاستخلاص مفاتيح جديدة عندما يحدث انتقال بين نقاط الوصول، ولا يطلب منهم مرة أخرى إجراء مصادقة 802.1X/EAP كاملة باستخدام نقاط وصول جديدة خلال العمر الافتراضي للعميل على شبكة WLAN هذه.

- يدعم CCKM جميع طرق التشفير المتاحة في معيار 802.11 (WEP، TKIP، و AES)، بالإضافة إلى بعض أساليب Cisco الخاصة القديمة والتي لا تزال تستخدم على العملاء القدامى.

مخاريط مع CCKM

- CCKM هو أسلوب خاص من Cisco، والذي يحد من التنفيذ والدعم لبنية Cisco WLAN الأساسية وعملاء CCX اللاسلكي.

- لم يتم اعتماد CCX الإصدار 5 على نطاق واسع، لذلك فإن CCKM مع WPA2/AES غير مدعوم من قبل العديد من عملاء CCX اللاسلكيين (ويرجع ذلك أساسا إلى أن معظمهم يدعمون CCKM بالفعل مع WPA/TKIP، والتي لا تزال آمنة جدا).

التجوال السريع الآمن باستخدام ذاكرة التخزين المؤقت للمفاتيح/التخزين المؤقت للمفاتيح اللاصقة

يعتبر التخزين المؤقت لمعرف Key (PMKID) أو التخزين المؤقت للمفاتيح اللاصقة (SKC) أول طريقة تجوال سريعة التأمين يقترحها معيار IEEE 802.11 في تعديل الأمان 802.11i، حيث يكون الغرض الرئيسي هو توحيد مستوى عال من الأمان لشبكات WLAN. تمت إضافة تقنية التجوال السريع التأمين هذه كطريقة إختيارية لأجهزة WPA2 من أجل تحسين التجوال عند تنفيذ هذا التأمين.

وهذا ممكن لأنه في كل مرة تتم مصادقة العميل بالكامل على EAP، يستمد العميل وخادم المصادقة MSK، والذي يتم إستخدامه لاستخلاص PMK. يستخدم هذا كبذرة لمصافحة WPA2 4-Way لاستخلاص مفتاح تشفير البث الأحادي النهائي (PTK) الذي يتم إستخدامه للجلسة (حتى يجول العميل إلى نقطة وصول أخرى أو تنتهي الجلسة)، ومن ثم، تمنع هذه الطريقة مرحلة مصادقة EAP عند التجوال لأنه يعيد إستخدام PMK الأصلي الذي تم تخزينه مؤقتا من قبل العميل و AP. يجب على العميل فقط إجراء تأكيد الاتصال رباعي الإتجاه WPA2 من أجل اشتقاق مفاتيح تشفير جديدة.

لا يتم نشر هذه الطريقة على نطاق واسع نظرا لطريقة التجوال القياسية الآمنة 802.11 الموصى بها ويرجع ذلك بشكل أساسي إلى هذه الأسباب:

- هذه الطريقة إختيارية ولا تدعمها جميع أجهزة WPA2، لأن الغرض من تعديل 802.11i لا يتعلق بالتجوال السريع والآمن، وقد عمل IEEE بالفعل على تعديل آخر لتوحيد التجوال السريع والآمن لشبكات WLAN (802.11r، والذي تتم تغطيته لاحقا في هذا المستند).

- تفرض هذه الطريقة قيودا كبيرة على تنفيذها: لا يمكن للعملاء اللاسلكيين إجراء التجوال المؤمن بسرعة إلا عند التجوال مرة أخرى إلى نقطة وصول حيث سبق لهم التصديق/الاتصال.

باستخدام هذه الطريقة، يكون الاقتران الأولي بأي نقطة وصول بمثابة مصادقة عادية لأول مرة للشبكة المحلية اللاسلكية (WLAN)، حيث يجب أن تحدث المصادقة 802. 1X/EAP بالكامل مقابل خادم المصادقة والمصافحة رباعية الإتجاه لإنشاء المفتاح قبل أن يتمكن العميل من إرسال إطارات البيانات، كما هو موضح في صورة الشاشة هذه:

تكشف الأخطاء عن تبادل إطار مصادقة EAP نفسه كباقي الطرق عند المصادقة الأولية للشبكة المحلية اللاسلكية (WLAN)، مع إضافة بعض المخرجات فيما يتعلق بتقنيات التخزين المؤقت الأساسية المستخدمة هنا. يتم خفض مخرجات تصحيح الأخطاء هذه لعرض المعلومات الجديدة بشكل أساسي، وليس تبادل إطارات EAP بالكامل، لأنه يتم تبادل نفس المعلومات بشكل أساسي في كل مرة لمصادقة العميل مقابل خادم المصادقة. وهذا موضح حتى الآن، ومترابط مع إطارات مصادقة EAP الموضحة في صور الحزمة، حتى تتم إزالة معظم رسائل EAP من مخرجات تصحيح الأخطاء للتبسيط:

*apfMsConnTask_0: Jun 22 00:23:15.097: ec:85:2f:15:39:32

Association received from mobile on BSSID 84:78:ac:f0:68:d2

!--- This is the Association Request from the client.

*apfMsConnTask_0: Jun 22 00:23:15.098: ec:85:2f:15:39:32

Processing RSN IE type 48, length 20 for mobile ec:85:2f:15:39:32

!--- The WLC/AP finds an Information Element that claims PMKID

Caching support on the Association request that is sent

from the client.

*apfMsConnTask_0: Jun 22 00:23:15.098: ec:85:2f:15:39:32

Received RSN IE with 0 PMKIDs from mobile ec:85:2f:15:39:32

!--- Since this is an initial association, the Association

Request comes without any PMKID.

*apfMsConnTask_0: Jun 22 00:23:15.098: ec:85:2f:15:39:32

Setting active key cache index 8 ---> 8

*apfMsConnTask_0: Jun 22 00:23:15.099: ec:85:2f:15:39:32

Sending Assoc Response to station on BSSID 84:78:ac:f0:68:d2

(status 0) ApVapId 3 Slot 0

!--- The Association Response is sent to the client.

*dot1xMsgTask: Jun 22 00:23:15.103: ec:85:2f:15:39:32

Sending EAP-Request/Identity to mobile ec:85:2f:15:39:32

(EAP Id 1)

*Dot1x_NW_MsgTask_2: Jun 22 00:23:15.118: ec:85:2f:15:39:32

Received EAPOL EAPPKT from mobile ec:85:2f:15:39:32

*Dot1x_NW_MsgTask_2: Jun 22 00:23:15.118: ec:85:2f:15:39:32

Received Identity Response (count=1) from mobile ec:85:2f:15:39:32

*Dot1x_NW_MsgTask_2: Jun 22 00:23:15.126: ec:85:2f:15:39:32

Processing Access-Challenge for mobile ec:85:2f:15:39:32

*Dot1x_NW_MsgTask_2: Jun 22 00:23:15.126: ec:85:2f:15:39:32

Sending EAP Request from AAA to mobile ec:85:2f:15:39:32

(EAP Id 2)

*Dot1x_NW_MsgTask_2: Jun 22 00:23:15.146: ec:85:2f:15:39:32

Received EAPOL EAPPKT from mobile ec:85:2f:15:39:32

*Dot1x_NW_MsgTask_2: Jun 22 00:23:15.146: ec:85:2f:15:39:32

Received EAP Response from mobile ec:85:2f:15:39:32

(EAP Id 2, EAP Type 25)

*Dot1x_NW_MsgTask_2: Jun 22 00:23:15.274: ec:85:2f:15:39:32

Processing Access-Accept for mobile ec:85:2f:15:39:32

*Dot1x_NW_MsgTask_2: Jun 22 00:23:15.274: ec:85:2f:15:39:32

Creating a PKC PMKID Cache entry for station ec:85:2f:15:39:32

(RSN 2)

*Dot1x_NW_MsgTask_2: Jun 22 00:23:15.274: ec:85:2f:15:39:32

Setting active key cache index 8 ---> 8

*Dot1x_NW_MsgTask_2: Jun 22 00:23:15.274: ec:85:2f:15:39:32

Setting active key cache index 8 ---> 0

*Dot1x_NW_MsgTask_2: Jun 22 00:23:15.274: ec:85:2f:15:39:32

Adding BSSID 84:78:ac:f0:68:d2 to PMKID cache at index 0

for station ec:85:2f:15:39:32

*Dot1x_NW_MsgTask_2: Jun 22 00:23:15.274:

New PMKID: (16)

*Dot1x_NW_MsgTask_2: Jun 22 00:23:15.274:

[0000] c9 4d 0d 97 03 aa a9 0f 1b c8 33 73 01 f1 18 f5

!--- WLC creates a PMK cache entry for this client, which is

used for SKC in this case, so the PMKID is computed with

the AP MAC address (BSSID 84:78:ac:f0:68:d2).

*Dot1x_NW_MsgTask_2: Jun 22 00:23:15.274: ec:85:2f:15:39:32

Sending EAP-Success to mobile ec:85:2f:15:39:32

(EAP Id 12)

*Dot1x_NW_MsgTask_2: Jun 22 00:23:15.275:

Including PMKID in M1 (16)

!--- The hashed PMKID is included on the Message-1 of the

WPA/WPA2 4-Way handshake.

*Dot1x_NW_MsgTask_2: Jun 22 00:23:15.275:

[0000] c9 4d 0d 97 03 aa a9 0f 1b c8 33 73 01 f1 18 f5

!--- This is the hashed PMKID.

*Dot1x_NW_MsgTask_2: Jun 22 00:23:15.275: ec:85:2f:15:39:32

Sending EAPOL-Key Message to mobile ec:85:2f:15:39:32

state INITPMK (message 1), replay counter

00.00.00.00.00.00.00.00

!--- Message-1 of the WPA/WPA2 4-Way handshake is sent from

the WLC/AP to the client.

*Dot1x_NW_MsgTask_2: Jun 22 00:23:15.284: ec:85:2f:15:39:32

Received EAPOL-Key from mobile ec:85:2f:15:39:32

*Dot1x_NW_MsgTask_2: Jun 22 00:23:15.284: ec:85:2f:15:39:32

Received EAPOL-key in PTK_START state (message 2) from mobile

ec:85:2f:15:39:32

!--- Message-2 of the WPA/WPA-2 4-Way handshake is successfully

received from the client.

*Dot1x_NW_MsgTask_2: Jun 22 00:23:15.284: ec:85:2f:15:39:32

PMK: Sending cache add

*Dot1x_NW_MsgTask_2: Jun 22 00:23:15.285: ec:85:2f:15:39:32

Sending EAPOL-Key Message to mobile ec:85:2f:15:39:32

state PTKINITNEGOTIATING (message 3), replay counter

00.00.00.00.00.00.00.01

!--- Message-3 of the WPA/WPA2 4-Way handshake is sent from

the WLC/AP to the client.

*Dot1x_NW_MsgTask_2: Jun 22 00:23:15.291: ec:85:2f:15:39:32

Received EAPOL-Key from mobile ec:85:2f:15:39:32

*Dot1x_NW_MsgTask_2: Jun 22 00:23:15.291: ec:85:2f:15:39:32

Received EAPOL-key in PTKINITNEGOTIATING state (message 4)

from mobile ec:85:2f:15:39:32

!--- Message-4 (final message) of this initial WPA/WPA2 4-Way

handshake is successfully received from the client, which

confirms the installation of the derived keys. They can

now be used in order to encrypt data frames with the current AP.

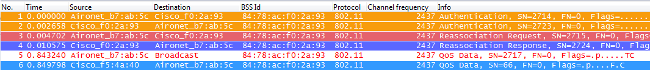

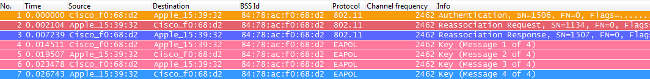

باستخدام هذه الطريقة، تقوم نقاط الوصول وذاكرة التخزين المؤقت للعميل اللاسلكي بنسخ PMKs الخاصة بالاقترانات الآمنة التي تم إنشاؤها بالفعل. وبالتالي، إذا تجول العميل اللاسلكي إلى نقطة وصول جديدة لم تقترن بها قط، فيجب على العميل إجراء مصادقة EAP كاملة مرة أخرى، كما هو موضح في هذه الصورة حيث يجول العميل إلى نقطة وصول جديدة:

ومع ذلك، إذا عاد العميل اللاسلكي إلى نقطة وصول حدثت فيها اقتران/مصادقة سابقة، يرسل العميل إطار طلب إعادة تعيين يسرد العديد من PMKIDs، والذي يقوم بإعلام نقطة الوصول بمجموعات PMK المخزنة مؤقتا من جميع نقاط الوصول التي قام العميل بالمصادقة عليها مسبقا. لذلك، فبما أن العميل يجول مرة أخرى إلى نقطة وصول تحتوي أيضا على PMK مخزن مؤقتا لهذا العميل، فلا يحتاج العميل إلى إعادة المصادقة من خلال EAP لاستخراج PMK جديد. يمر العميل ببساطة بمصافحة WPA2 4-way من أجل اشتقاق مفاتيح التشفير المؤقتة الجديدة:

ملاحظة: لا تعرض هذه الصورة إطار مصادقة النظام المفتوح الأول وفقا لمعيار 802.11 من العميل، ولكن هذا لا يرجع إلى الطريقة التي تم تنفيذها، حيث إن هذا الإطار مطلوب دائما. السبب هو أن هذا الإطار المحدد لا يتم تصويره بواسطة المحول أو برنامج صورة الحزمة اللاسلكية المستخدم لشم الإطارات عبر الهواء لهذا المثال، ولكنه يترك هكذا على المثال لأغراض تعليمية. مدرك أن هناك احتمال أن هذا يمكن أن يحدث عندما تقوم بأداء صور حزم عبر الهواء، بعض الإطارات يمكن أن تفقد من قبل الصورة، لكن في الواقع يتم تبادلها بين العميل و AP. وإلا فإن التجوال لا يبدأ على هذا المثال.

فيما يلي ملخص للتصحيحات الخاصة بعنصر التحكم في الشبكة المحلية اللاسلكية (WLC) لطريقة التجوال سريعة الأمان هذه:

*apfMsConnTask_0: Jun 22 00:26:40.787: ec:85:2f:15:39:32

Reassociation received from mobile on BSSID

84:78:ac:f0:68:d2

!--- This is the Reassociation Request from the client.

*apfMsConnTask_0: Jun 22 00:26:40.787: ec:85:2f:15:39:32

Processing RSN IE type 48, length 38 for mobile

ec:85:2f:15:39:32

!--- The WLC/AP finds an Information Element that claims PMKID

Caching support on the Association request that is sent

from the client.

*apfMsConnTask_0: Jun 22 00:26:40.787: ec:85:2f:15:39:32

Received RSN IE with 1 PMKIDs from mobile

ec:85:2f:15:39:32

!--- The Reassociation Request from the client comes with

one PMKID.

*apfMsConnTask_0: Jun 22 00:26:40.787:

Received PMKID: (16)

*apfMsConnTask_0: Jun 22 00:26:40.788:

[0000] c9 4d 0d 97 03 aa a9 0f 1b c8 33 73 01 f1 18 f5

!--- This is the PMKID that is received.

*apfMsConnTask_0: Jun 22 00:26:40.788: ec:85:2f:15:39:32

Searching for PMKID in MSCB PMKID cache for mobile

ec:85:2f:15:39:32

!--- WLC searches for a matching PMKID on the database.

*apfMsConnTask_0: Jun 22 00:26:40.788: ec:85:2f:15:39:32

Found an cache entry for BSSID 84:78:ac:f0:68:d2 in

PMKID cache at index 0 of station ec:85:2f:15:39:32

*apfMsConnTask_0: Jun 22 00:26:40.788: ec:85:2f:15:39:32

Found a valid PMKID in the MSCB PMKID cache for mobile

ec:85:2f:15:39:32

!--- The WLC validates the PMKID provided by the client,

and confirms that it has a valid PMK cache for this

client-and-AP pair.

*apfMsConnTask_0: Jun 22 00:26:40.788: ec:85:2f:15:39:32

Setting active key cache index 1 ---> 0

*apfMsConnTask_0: Jun 22 00:26:40.788: ec:85:2f:15:39:32

Sending Assoc Response to station on BSSID

84:78:ac:f0:68:d2(status 0) ApVapId 3 Slot 0

!--- The Reassociation Response is sent to the client, which

validates the fast-roam with SKC.

*dot1xMsgTask: Jun 22 00:26:40.795: ec:85:2f:15:39:32

Initiating RSN with existing PMK to mobile

ec:85:2f:15:39:32

!--- WLC initiates a Robust Secure Network association with

this client-and-AP pair based on the cached PMK found.

Hence, EAP is avoided as per the next message.

*dot1xMsgTask: Jun 22 00:26:40.795: ec:85:2f:15:39:32

Skipping EAP-Success to mobile ec:85:2f:15:39:32

*dot1xMsgTask: Jun 22 00:26:40.795: ec:85:2f:15:39:32

Found an cache entry for BSSID 84:78:ac:f0:68:d2 in

PMKID cache at index 0 of station ec:85:2f:15:39:32

*dot1xMsgTask: Jun 22 00:26:40.795: Including PMKID in M1(16)

!--- The hashed PMKID is included on the Message-1 of the

WPA/WPA2 4-Way handshake.

*dot1xMsgTask: Jun 22 00:26:40.795:

[0000] c9 4d 0d 97 03 aa a9 0f 1b c8 33 73 01 f1 18 f5

!--- The PMKID is hashed. The next messages are the same

WPA/WPA2 4-Way handshake messages described thus far

that are used in order to finish the encryption keys

generation/installation.

*dot1xMsgTask: Jun 22 00:26:40.795: ec:85:2f:15:39:32

Sending EAPOL-Key Message to mobile ec:85:2f:15:39:32 state

INITPMK (message 1), replay counter 00.00.00.00.00.00.00.00

*Dot1x_NW_MsgTask_2: Jun 22 00:26:40.811: ec:85:2f:15:39:32

Received EAPOL-Key from mobile ec:85:2f:15:39:32

*Dot1x_NW_MsgTask_2: Jun 22 00:26:40.812: ec:85:2f:15:39:32

Received EAPOL-key in PTK_START state (message 2) from mobile

ec:85:2f:15:39:32

*Dot1x_NW_MsgTask_2: Jun 22 00:26:40.812: ec:85:2f:15:39:32

PMK: Sending cache add

*Dot1x_NW_MsgTask_2: Jun 22 00:26:40.812: ec:85:2f:15:39:32

Sending EAPOL-Key Message to mobile ec:85:2f:15:39:32 state

PTKINITNEGOTIATING (message 3), replay counter

00.00.00.00.00.00.00.01

*Dot1x_NW_MsgTask_2: Jun 22 00:26:40.820: ec:85:2f:15:39:32

Received EAPOL-Key from mobile ec:85:2f:15:39:32

*Dot1x_NW_MsgTask_2: Jun 22 00:26:40.820: ec:85:2f:15:39:32

Received EAPOL-key in PTKINITNEGOTIATING state (message 4)

from mobile ec:85:2f:15:39:32

FlexConnect مع ذاكرة التخزين المؤقت ل PMKID / ذاكرة التخزين المؤقت للمفاتيح اللاصقة

- عند إستخدام هذه الطريقة على إعداد FlexConnect، قد تعمل وقد يبدو السلوك مماثلا لما تم شرحه سابقا إذا قمت باستخدام المصادقة المركزية مرة أخرى إلى عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) (باستخدام التحويل المركزي أو المحلي)، ومع ذلك، لا يتم دعم طريقة SKC هذه على FlexConnect.

- هذا أسلوب فقط معتمد رسميا على CUWN مع أسلوب APs محلي، ليس على FlexConnect أو آخر أسلوب.

PROS مع ذاكرة التخزين المؤقت ل PMKID / ذاكرة التخزين المؤقت للمفاتيح اللاصقة

يمكن تنفيذ هذه الطريقة محليا بواسطة نقاط الوصول (AP) المستقلة، دون الحاجة إلى جهاز مركزي لإدارة المفاتيح المخزنة مؤقتا.

مخالط مع ذاكرة التخزين المؤقت ل PMKID / ذاكرة التخزين المؤقت للمفاتيح اللاصقة

- وكما تمت الإشارة إليه مسبقا في هذا المستند، يتمثل الحد الرئيسي لهذه الطريقة في أنه لا يمكن للعميل إجراء التجوال الآمن السريع إلا عند التجوال مرة أخرى إلى نقطة وصول حيث كانت مقترنة/مصدق عليها مسبقا. في حالة التجوال إلى نقطة وصول جديدة، يجب على العميل إكمال مصادقة EAP الكاملة مرة أخرى.

- يجب أن يتذكر العميل اللاسلكي و APs كل PMKs المشتقة من كل مصادقة جديدة، لذلك فهذه الميزة تقتصر عادة على مقدار معين من PMKs التي يتم تخزينها مؤقتا. ونظرا لأن هذا الحد غير محدد بوضوح بواسطة المعيار، فيمكن للموردين تحديد حدود مختلفة على عمليات تنفيذ SKC الخاصة بهم. على سبيل المثال، يمكن لوحدات التحكم في الشبكة المحلية اللاسلكية (WLAN) من Cisco حاليا تخزين وحدات التحكم في الشبكة المحلية اللاسلكية (PMK) مؤقتا من عميل لما يصل إلى ثماني نقاط وصول (APs). إن يجول زبون إلى أكثر من ثمانية APs لكل جلسة، أزلت الأقدم APs من التخزين المؤقت قائمة in order to خزنت الإدخالات حديثا.

- هذه الطريقة إختيارية ولا تزال غير معتمدة من قبل العديد من أجهزة WPA2، وبالتالي، فإن هذه الطريقة غير معتمدة ولا يتم نشرها على نطاق واسع.

- لا يتم دعم SKC عند إجراء التجوال بين وحدات التحكم البينية، والذي يحدث عند النقل بين نقاط الوصول التي تتم إدارتها بواسطة وحدات تحكم الشبكة المحلية اللاسلكية (WLC) مختلفة، حتى إذا كانت على نفس مجموعة التنقل.

التجوال السريع الآمن مع التخزين المؤقت للمفتاح الانتهازي

إن التخزين المؤقت الانتهازي للمفتاح (OKC)، والمعروف أيضا باسم التخزين المؤقت الاستباقي للمفاتيح (PKC) (يتم شرح هذا المصطلح بمزيد من التفصيل في ملاحظة تعد تالية)، هو في الأساس تحسين لطريقة التخزين المؤقت WPA2 PMKID الموضحة سابقا، وهذا هو السبب وراء تسميتها أيضا التخزين المؤقت الاستباقي/الانتهازي PMKID. وبالتالي، من المهم ملاحظة أن هذه الطريقة ليست طريقة تجوال سريعة التأمين معرفة بمعيار 802.11 ولا تدعمها أجهزة كثيرة، ولكنها تعمل مع WPA2-EAP تماما مثل التخزين المؤقت ل PMKID.

يسمح هذا الأسلوب للعميل اللاسلكي والبنية الأساسية للشبكة المحلية اللاسلكية (WLAN) بتخزين PMK واحد فقط طوال العمر الافتراضي لاقتران العميل مع شبكة WLAN هذه (المستمد من MSK بعد مصادقة 802.1X/EAP الأولية مع خادم المصادقة)، حتى عند التجوال بين نقاط الوصول المتعددة، حيث أنها تشترك جميعها في PMK الأصلية التي يتم إستخدامها كبذرة على جميع رسائل WPA2 الرباعية الإتجاه. ولا يزال هذا مطلوبا، كما هو الحال في SKC، من أجل إنشاء مفاتيح تشفير جديدة في كل مرة يعيد فيها العميل الاتصال بنقاط الوصول. لكي تتمكن نقاط الوصول من مشاركة PMK الأصلي هذا من جلسة عمل العميل، يجب أن تكون جميعها تحت نوع ما من التحكم الإداري، مع جهاز مركزي يقوم بتخزين PMK الأصلي وتوزيعه لجميع نقاط الوصول. وهذا مماثل ل CUWN، حيث تقوم WLC بأداء هذه المهمة لجميع نقاط الوصول في الوضع Lightweight (LAPs) تحت التحكم فيها، وتستخدم مجموعات التنقل لمعالجة PMK هذه بين نقاط الوصول في الوضع Lightweight (WLCs) المتعددة، وبالتالي، يعد هذا قيدا على بيئات AP المستقلة.

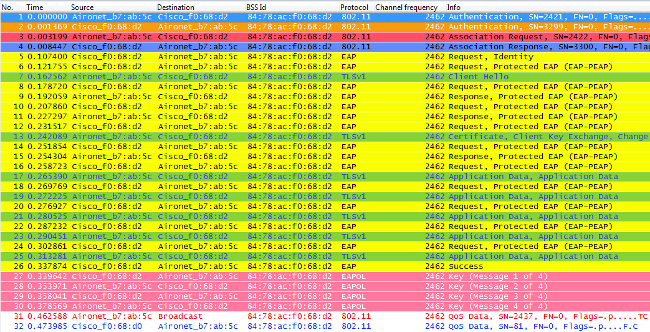

باستخدام هذه الطريقة، تماما كما هو الحال في التخزين المؤقت PMKID (SKC)، يكون الاقتران الأولي لأي نقطة وصول مصادقة منتظمة لأول مرة للشبكة المحلية اللاسلكية (WLAN)، حيث يجب عليك إكمال مصادقة 802.1X/EAP بالكامل مقابل خادم المصادقة والمصافحة رباعية الإتجاه لإنشاء المفاتيح قبل أن تتمكن من إرسال إطارات البيانات. هنا صورة شاشة توضح هذا:

تظهر مخرجات تصحيح الأخطاء أساسا نفس تبادل إطار مصادقة EAP مثل بقية الطرق الموصوفة في هذا المستند عند المصادقة الأولية للشبكة المحلية اللاسلكية (WLAN) (كما هو موضح في الصور)، بالإضافة إلى بعض المخرجات التي تتعلق بتقنيات التخزين المؤقت الأساسية المستخدمة من قبل عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) هنا. يتم خفض إخراج تصحيح الأخطاء هذا أيضا لعرض المعلومات ذات الصلة فقط:

*apfMsConnTask_0: Jun 21 21:46:06.515: 00:40:96:b7:ab:5c

Association received from mobile on BSSID

84:78:ac:f0:68:d2

!--- This is the Association Request from the client.

*apfMsConnTask_0: Jun 21 21:46:06.516: 00:40:96:b7:ab:5c

Processing RSN IE type 48, length 20 for mobile

00:40:96:b7:ab:5c

!--- The WLC/AP finds an Information Element that claims

PMKID Caching support on the Association request that

is sent from the client.

*apfMsConnTask_0: Jun 21 21:46:06.516: 00:40:96:b7:ab:5c

Received RSN IE with 0 PMKIDs from mobile

00:40:96:b7:ab:5c

!--- Since this is an initial association, the Association

Request comes without any PMKID.

*apfMsConnTask_0: Jun 21 21:46:06.516: 00:40:96:b7:ab:5c

Setting active key cache index 0 ---> 8

*apfMsConnTask_0: Jun 21 21:46:06.516: 00:40:96:b7:ab:5c

Sending Assoc Response to station on BSSID

84:78:ac:f0:68:d2 (status 0) ApVapId 3 Slot

!--- The Association Response is sent to the client.

*dot1xMsgTask: Jun 21 21:46:06.522: 00:40:96:b7:ab:5

Sending EAP-Request/Identity to mobile 00:40:96:b7:ab:5c

(EAP Id 1)

*Dot1x_NW_MsgTask_4: Jun 21 21:46:06.614: 00:40:96:b7:ab:5c

Received EAPOL START from mobile 00:40:96:b7:ab:5c

*Dot1x_NW_MsgTask_4: Jun 21 21:46:06.614: 00:40:96:b7:ab:5c

Sending EAP-Request/Identity to mobile 00:40:96:b7:ab:5c

(EAP Id 2)

*Dot1x_NW_MsgTask_4: Jun 21 21:46:06.623: 00:40:96:b7:ab:5c

Received EAPOL EAPPKT from mobile 00:40:96:b7:ab:5c

*Dot1x_NW_MsgTask_4: Jun 21 21:46:06.623: 00:40:96:b7:ab:5c

Received Identity Response (count=2) from mobile

00:40:96:b7:ab:5c

*Dot1x_NW_MsgTask_4: Jun 21 21:46:06.630: 00:40:96:b7:ab:5c

Processing Access-Challenge for mobile 00:40:96:b7:ab:5c

*Dot1x_NW_MsgTask_4: Jun 21 21:46:06.630: 00:40:96:b7:ab:5c

Sending EAP Request from AAA to mobile 00:40:96:b7:ab:5c

(EAP Id 3)

*Dot1x_NW_MsgTask_4: Jun 21 21:46:06.673: 00:40:96:b7:ab:5c

Received EAPOL EAPPKT from mobile 00:40:96:b7:ab:5c

*Dot1x_NW_MsgTask_4: Jun 21 21:46:06.673: 00:40:96:b7:ab:5c

Received EAP Response from mobile 00:40:96:b7:ab:5c

(EAP Id 3, EAP Type 25)

*Dot1x_NW_MsgTask_4: Jun 21 21:46:06.843: 00:40:96:b7:ab:5c

Processing Access-Accept for mobile 00:40:96:b7:ab:5c

*Dot1x_NW_MsgTask_4: Jun 21 21:46:06.844: 00:40:96:b7:ab:5c

Creating a PKC PMKID Cache entry for station

00:40:96:b7:ab:5c (RSN 2)

*Dot1x_NW_MsgTask_4: Jun 21 21:46:06.844: 00:40:96:b7:ab:5c

Setting active key cache index 8 ---> 8

*Dot1x_NW_MsgTask_4: Jun 21 21:46:06.844: 00:40:96:b7:ab:5c

Setting active key cache index 8 ---> 0

*Dot1x_NW_MsgTask_4: Jun 21 21:46:06.844: 00:40:96:b7:ab:5c

Adding BSSID 84:78:ac:f0:68:d2 to PMKID cache at index 0

for station 00:40:96:b7:ab:5

*Dot1x_NW_MsgTask_4: Jun 21 21:46:06.844: New PMKID: (16)

*Dot1x_NW_MsgTask_4: Jun 21 21:46:06.844:

[0000] 4e a1 7f 5a 75 48 9c f9 96 e3 a8 71 25 6f 11 d0

!--- WLC creates a PMK cache entry for this client, which is

used for OKC in this case, so the PMKID is computed

with the AP MAC address (BSSID 84:78:ac:f0:68:d2).

*Dot1x_NW_MsgTask_4: Jun 21 21:46:06.844: 00:40:96:b7:ab:5c

PMK sent to mobility group

!--- The PMK cache entry for this client is shared with the

WLCs on the mobility group.

*Dot1x_NW_MsgTask_4: Jun 21 21:46:06.844: 00:40:96:b7:ab:5c

Sending EAP-Success to mobile 00:40:96:b7:ab:5c (EAP Id 13)

*Dot1x_NW_MsgTask_4: Jun 21 21:46:06.844: 00:40:96:b7:ab:5c

Found an cache entry for BSSID 84:78:ac:f0:68:d2 in PMKID

cache at index 0 of station 00:40:96:b7:ab:5

*Dot1x_NW_MsgTask_4: Jun 21 21:46:06.844: Including PMKID

in M1 (16)

!--- The hashed PMKID is included on the Message-1 of the

WPA/WPA2 4-Way handshake.

*Dot1x_NW_MsgTask_4: Jun 21 21:46:06.844:

[0000] 4e a1 7f 5a 75 48 9c f9 96 e3 a8 71 25 6f 11 d0

!--- This is the hashed PMKID. The next messages are the same

WPA/WPA2 4-Way handshake messages described thus far that

are used in order to finish the encryption keys

generation/installation.

*Dot1x_NW_MsgTask_4: Jun 21 21:46:06.844: 00:40:96:b7:ab:5c

Sending EAPOL-Key Message to mobile 00:40:96:b7:ab:5c state

INITPMK (message 1), replay counter 00.00.00.00.00.00.00.00

*Dot1x_NW_MsgTask_4: Jun 21 21:46:06.865: 00:40:96:b7:ab:5c

Received EAPOL-Key from mobile 00:40:96:b7:ab:5c

*Dot1x_NW_MsgTask_4: Jun 21 21:46:06.865: 00:40:96:b7:ab:5c

Received EAPOL-key in PTK_START state (message 2)

from mobile 00:40:96:b7:ab:5c

*Dot1x_NW_MsgTask_4: Jun 21 21:46:06.865: 00:40:96:b7:ab:5c

PMK: Sending cache add

*Dot1x_NW_MsgTask_4: Jun 21 21:46:06.865: 00:40:96:b7:ab:5c

Sending EAPOL-Key Message to mobile 00:40:96:b7:ab:5c state

PTKINITNEGOTIATING (message 3), replay counter

00.00.00.00.00.00.00.01

*Dot1x_NW_MsgTask_4: Jun 21 21:46:06.889: 00:40:96:b7:ab:5c

Received EAPOL-Key from mobile 00:40:96:b7:ab:5c

*Dot1x_NW_MsgTask_4: Jun 21 21:46:06.890: 00:40:96:b7:ab:5c

Received EAPOL-key in PTKINITNEGOTIATING state (message 4)

from mobile 00:40:96:b7:ab:5c

باستخدام هذه الطريقة، يقوم العميل اللاسلكي ووحدة التحكم في الشبكة المحلية اللاسلكية (WLC) (لجميع نقاط الوصول المدارة) بذاكرة التخزين المؤقت لبطاقة PMK الأصلية الوحيدة للاقتران الآمن الذي تم إنشاؤه في البداية. أساسا، في كل مرة يتصل فيها العميل اللاسلكي بنقطة وصول معينة، تتم تجزئة PMKID بناء على: عنوان MAC العميل وعنوان MAC لنقطة الوصول (BSSID من WLAN)، والحزمة PMK المشتقة من نقطة الوصول هذه. لذلك، بما أن OKC يقوم بتخزين نفس PMK الأصلي لجميع نقاط الوصول والعميل المحدد، عندما يرتبط هذا العميل (re)ب نقطة وصول أخرى، فإن القيمة الوحيدة التي تتغير من أجل تجزئة PMKID الجديد هي عنوان AP MAC الجديد.

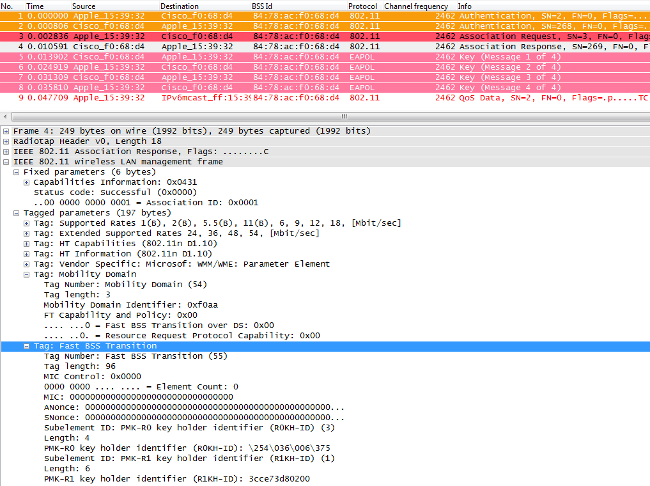

عندما يقوم العميل ببدء التجوال إلى نقطة وصول جديدة ويرسل إطار طلب إعادة الإنشاء، فإنه يضيف PMKID على عنصر معلومات WPA2 RSN إذا كان يريد إعلام نقطة الوصول باستخدام PMK المخزنة مؤقتا للتجوال الآمن بسرعة. إنه يعرف بالفعل عنوان MAC الخاص ب BSSID (AP) لأين يجول، ثم يقوم العميل ببساطة بتقييد PMKID الجديد المستخدم في طلب إعادة التعيين هذا. عندما تتلقى نقطة الوصول هذا الطلب من العميل، فإنها تقسم أيضا PMKID بالقيم التي تمتلكها بالفعل (PMK المخزن مؤقتا وعنوان MAC للعميل وعنوان MAC الخاص به)، وتستجيب مع إستجابة إعادة الإدماج الناجحة التي تؤكد تطابق PMKIDs. يمكن إستخدام PMK المخزن مؤقتا كبذرة تبدأ مصافحة WPA2 4-Way لاستخلاص مفاتيح التشفير الجديدة (وتخطي EAP):

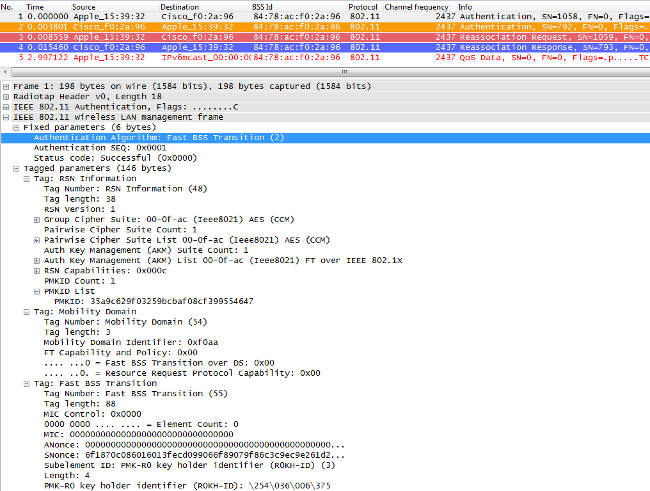

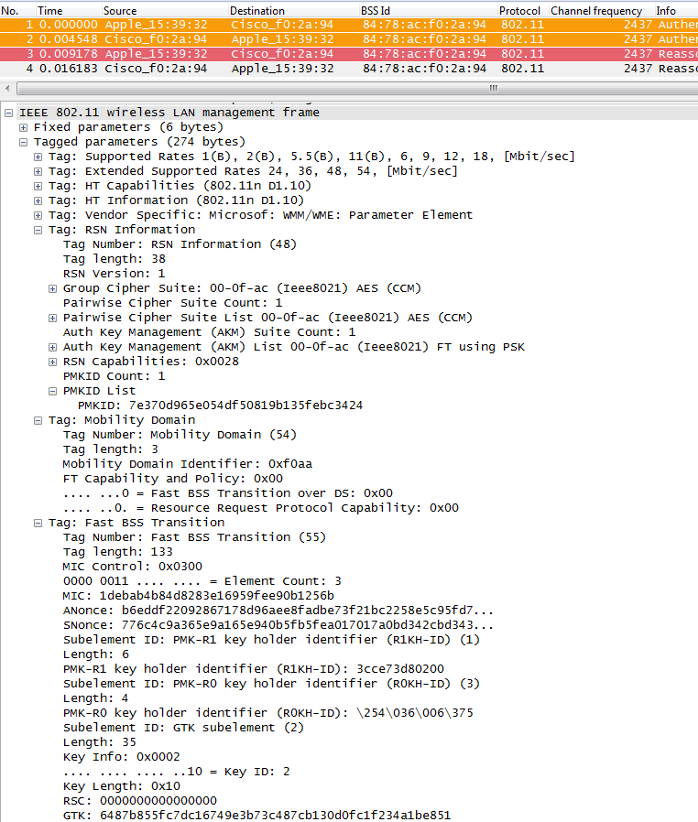

في هذه الصورة، يتم تحديد إطار طلب إعادة التشغيل من العميل وتوسيعه بحيث يمكنك رؤية المزيد من تفاصيل الإطار. معلومات عنوان MAC وكذلك عنصر معلومات شبكة الأمان القوية (RSN، وفقا ل 802.11i - WPA2)، حيث يتم عرض معلومات حول إعدادات WPA2 المستخدمة لهذه الاقتران (يتم التركيز على PMKID الذي تم الحصول عليه من الصيغة المحسوبة).

فيما يلي ملخص بتصحيح أخطاء عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) لطريقة التجوال سريعة الأمان هذه مع OKC:

*apfMsConnTask_2: Jun 21 21:48:50.562: 00:40:96:b7:ab:5c

Reassociation received from mobile on BSSID

84:78:ac:f0:2a:92

!--- This is the Reassociation Request from the client.

*apfMsConnTask_2: Jun 21 21:48:50.563: 00:40:96:b7:ab:5c

Processing RSN IE type 48, length 38 for mobile

00:40:96:b7:ab:5c

!--- The WLC/AP finds and Information Element that claims

PMKID Caching support on the Association request that

is sent from the client.

*apfMsConnTask_2: Jun 21 21:48:50.563: 00:40:96:b7:ab:5c

Received RSN IE with 1 PMKIDs from mobile

00:40:96:b7:ab:5c

!--- The Reassociation Request from the client comes with

one PMKID.

*apfMsConnTask_2: Jun 21 21:48:50.563:

Received PMKID: (16)

*apfMsConnTask_2: Jun 21 21:48:50.563:

[0000] 91 65 c3 fb fc 44 75 48 67 90 d5 da df aa 71 e9

*apfMsConnTask_2: Jun 21 21:48:50.563: 00:40:96:b7:ab:5c

Searching for PMKID in MSCB PMKID cache for mobile

00:40:96:b7:ab:5c

*apfMsConnTask_2: Jun 21 21:48:50.563: 00:40:96:b7:ab:5c

No valid PMKID found in the MSCB PMKID cache for mobile

00:40:96:b7:ab:5

!--- As the client has never authenticated with this new AP,

the WLC cannot find a valid PMKID to match the one provided

by the client. However, since the client performs OKC

and not SKC (as per the following messages), the WLC computes

a new PMKID based on the information gathered (the cached PMK,

the client MAC address, and the new AP MAC address).

*apfMsConnTask_2: Jun 21 21:48:50.563: 00:40:96:b7:ab:5c

Trying to compute a PMKID from MSCB PMK cache for mobile

00:40:96:b7:ab:5c

*apfMsConnTask_2: Jun 21 21:48:50.563:

CCKM: Find PMK in cache: BSSID = (6)

*apfMsConnTask_2: Jun 21 21:48:50.563:

[0000] 84 78 ac f0 2a 90

*apfMsConnTask_2: Jun 21 21:48:50.563:

CCKM: Find PMK in cache: realAA = (6)

*apfMsConnTask_2: Jun 21 21:48:50.563:

[0000] 84 78 ac f0 2a 92

*apfMsConnTask_2: Jun 21 21:48:50.563:

CCKM: Find PMK in cache: PMKID = (16)

*apfMsConnTask_2: Jun 21 21:48:50.563:

[0000] 91 65 c3 fb fc 44 75 48 67 90 d5 da df aa 71 e9

*apfMsConnTask_2: Jun 21 21:48:50.563:

CCKM: AA (6)

*apfMsConnTask_2: Jun 21 21:48:50.563:

[0000] 84 78 ac f0 2a 92

*apfMsConnTask_2: Jun 21 21:48:50.563:

CCKM: SPA (6)

*apfMsConnTask_2: Jun 21 21:48:50.563:

[0000] 00 40 96 b7 ab 5c

*apfMsConnTask_2: Jun 21 21:48:50.563: 00:40:96:b7:ab:5c

Adding BSSID 84:78:ac:f0:2a:92 to PMKID cache at

index 0 for station 00:40:96:b7:ab:5c

*apfMsConnTask_2: Jun 21 21:48:50.563:

New PMKID: (16)

*apfMsConnTask_2: Jun 21 21:48:50.563:

[0000] 91 65 c3 fb fc 44 75 48 67 90 d5 da df aa 71 e9

*apfMsConnTask_2: Jun 21 21:48:50.563: 00:40:96:b7:ab:5c

Computed a valid PMKID from MSCB PMK cache for mobile

00:40:96:b7:ab:5c

!--- The new PMKID is computed and validated to match the

one provided by the client, which is also computed with

the same information. Hence, the fast-secure roam is

possible.

*apfMsConnTask_2: Jun 21 21:48:50.563: 00:40:96:b7:ab:5c

Setting active key cache index 0 ---> 0

*apfMsConnTask_2: Jun 21 21:48:50.564: 00:40:96:b7:ab:5c

Sending Assoc Response to station on BSSID 84:78:ac:f0:2a:92

(status 0) ApVapId 3 Slot

!--- The Reassociation response is sent to the client, which

validates the fast-roam with OKC.

*dot1xMsgTask: Jun 21 21:48:50.570: 00:40:96:b7:ab:5c

Initiating RSN with existing PMK to mobile

00:40:96:b7:ab:5c

!--- WLC initiates a Robust Secure Network association with

this client-and AP pair with the cached PMK found.

Hence, EAP is avoided, as per the the next message.

*dot1xMsgTask: Jun 21 21:48:50.570: 00:40:96:b7:ab:5c

Skipping EAP-Success to mobile 00:40:96:b7:ab:5c

*dot1xMsgTask: Jun 21 21:48:50.570: 00:40:96:b7:ab:5c

Found an cache entry for BSSID 84:78:ac:f0:2a:92 in

PMKID cache at index 0 of station 00:40:96:b7:ab:5c

*dot1xMsgTask: Jun 21 21:48:50.570:

Including PMKID in M1 (16)

!--- The hashed PMKID is included on the Message-1 of the

WPA/WPA2 4-Way handshake.

*dot1xMsgTask: Jun 21 21:48:50.570:

[0000] 91 65 c3 fb fc 44 75 48 67 90 d5 da df aa 71 e9

!--- The PMKID is hashed. The next messages are the same

WPA/WPA2 4-Way handshake messages described thus far,

which are used in order to finish the encryption keys

generation/installation.

*dot1xMsgTask: Jun 21 21:48:50.570: 00:40:96:b7:ab:5c

Sending EAPOL-Key Message to mobile 00:40:96:b7:ab:5c state

INITPMK (message 1), replay counter 00.00.00.00.00.00.00.00

*Dot1x_NW_MsgTask_4: Jun 21 21:48:50.589: 00:40:96:b7:ab:5

Received EAPOL-Key from mobile 00:40:96:b7:ab:5c

*Dot1x_NW_MsgTask_4: Jun 21 21:48:50.589: 00:40:96:b7:ab:5c

Received EAPOL-key in PTK_START state (message 2) from mobile

00:40:96:b7:ab:5c

*Dot1x_NW_MsgTask_4: Jun 21 21:48:50.589: 00:40:96:b7:ab:5c

PMK: Sending cache add

*Dot1x_NW_MsgTask_4: Jun 21 21:48:50.590: 00:40:96:b7:ab:5c

Sending EAPOL-Key Message to mobile 00:40:96:b7:ab:5c state

PTKINITNEGOTIATING (message 3), replay counter

00.00.00.00.00.00.00.01

*Dot1x_NW_MsgTask_4: Jun 21 21:48:50.610: 00:40:96:b7:ab:5c

Received EAPOL-Key from mobile 00:40:96:b7:ab:5c

*Dot1x_NW_MsgTask_4: Jun 21 21:48:50.610: 00:40:96:b7:ab:5c

Received EAPOL-key in PTKINITNEGOTIATING state (message 4)

from mobile 00:40:96:b7:ab:5c

كما هو موضح في بداية عمليات تصحيح الأخطاء، يجب حساب PMKID بعد تلقي طلب إعادة التعيين من العميل. يلزم هذا للتحقق من صحة PMKID وتأكيد إستخدام PMK المخزن مؤقتا مع مصافحة WPA2 4-Way لاستخلاص مفاتيح التشفير وإنهاء التجوال السريع الآمن. لا تخلط بين إدخالات CCKM على تصحيح الأخطاء، ولا يتم إستخدام ذلك من أجل تنفيذ CCKM، بل OKC، كما هو موضح سابقا. CCKM هنا هو مجرد اسم مستخدم من قبل WLC لتلك المخرجات، مثل اسم دالة تتعامل مع القيم من أجل حساب PMKID.

FlexConnect مع التخزين المؤقت للمفتاح الانتهازي

- المصادقة المركزية مدعومة. ويتضمن ذلك تبديل البيانات المحلية والمركزية. إذا كانت نقطة الوصول جزءا من مجموعة FlexConnect نفسها، فإن التجوال سريع الأمان يتم بواسطة نقطة الوصول، وإلا فإن التجوال سريع الأمان يتم بواسطة وحدة التحكم.

ملاحظة: يمكن أن يعمل هذا الإعداد إذا لم تكن نقاط الوصول (APs) على مجموعة FlexConnect نفسها، ولكن هذا ليس إعداد مستحسن أو مدعوما.

- المصادقة المحلية المرنة مدعومة. في الوضع المتصل، يمكن توزيع ذاكرة التخزين المؤقت من نقطة الوصول إلى وحدة التحكم ثم إلى باقي نقاط الوصول في مجموعة FlexConnect.

- الوضع المستقل مدعوم. إذا كانت ذاكرة التخزين المؤقت موجودة بالفعل على نقطة الوصول (نظرا للتوزيع السابق)، يجب أن تعمل التجوال السريع الآمن. لا تدعم المصادقة الجديدة في الوضع المستقل التجوال السريع الآمن.

PROS مع ذاكرة التخزين المؤقت للمفتاح الانتهازي

- لا يحتاج العميل اللاسلكي والبنية الأساسية للشبكة المحلية اللاسلكية (WLAN) إلى تذكر العديد من PMKIDs، بل ببساطة تخزين PMK الأصلي الواحد مؤقتا من المصادقة الأولية إلى الشبكة المحلية اللاسلكية (WLAN). بعد ذلك يجب إعادة تجزئة PMKID المناسب (المستخدم في طلب إعادة التعيين) المطلوب مع كل اقتران آمن لنقطة الوصول للتحقق من صحة التجوال السريع الآمن.

- هنا يقوم العميل اللاسلكي بالتجوال السريع والآمن إلى نقطة وصول جديدة على نفس شبكة WLAN/SSID، حتى وإن لم تكن مقترنة أبدا بنقطة الوصول تلك (وليس الحالة في SKC). طالما يقوم العميل بتنفيذ المصادقة الأولية ل 802.1X/EAP باستخدام نقطة وصول واحدة تتم إدارتها بواسطة النشر المركزي الذي يعالج ذاكرة التخزين المؤقت ل PMK لجميع نقاط الوصول حيث يتجول العميل، فلن تكون هناك أي مصادقة كاملة أخرى مطلوبة لباقي فترة بقاء العميل على شبكة WLAN هذه.

CONS مع التخزين المؤقت للمفتاح الانتهازي

- يتم نشر هذه الطريقة فقط على بيئة مركزية حيث تكون جميع نقاط الوصول تحت نوع ما من التحكم الإداري (مثل وحدة التحكم في الشبكة المحلية اللاسلكية (WLAN) المسؤولة عن التخزين المؤقت لذاكرة PMK الأصلية الواحدة ومشاركتها من جلسة عمل العميل. لذلك، هذا تقييد على بيئات AP المستقلة.

- والتقنيات التي يتم تطبيقها في هذه الطريقة غير مقترحة أو موصوفة في معيار 802.11، لذلك يختلف الدعم بشكل كبير من جهاز إلى آخر. ومع ذلك، لا تزال هذه هي الطريقة التي تم اعتمادها بشكل أكبر في انتظار الإصدار 802.11r.

ملاحظة حول مصطلح "التخزين المؤقت الاستباقي للمفاتيح"

يعرف التخزين المؤقت الاستباقي للمفتاح (أو PKC) باسم OKC (ذاكرة التخزين المؤقت للمفتاح الانتهازي)، ويتم إستخدام المصطلحين بالتبادل عندما يصفان نفس الطريقة الموضحة هنا. ومع ذلك، لم يكن هذا سوى مصطلح استخدمه المجال الجوي في عام 2001 لطريقة تخزين مؤقت قديمة للمفاتيح، والتي استخدمها بعد ذلك معيار 802.11i كأساس ل "مصادقة مسبقة" (وهو أسلوب آخر من أساليب التجوال السريع المأمون والموضحة أدناه بإيجاز). PKC ليس Preauthentication أو OKC (التخزين المؤقت للمفتاح الانتهازي)، ولكن عندما تسمع عن PKC أو تقرأ عنه، فإن المرجع هو أساسا إلى OKC، وليس إلى ما قبل المصادقة.

التجوال الآمن السريع مع إمكانية المصادقة المسبقة

كما يتم اقتراح هذه الطريقة من قبل معيار IEEE 802.11 داخل تعديل الأمان 802.11i، لذلك فإنها تعمل أيضا مع WPA2، ولكنها الطريقة الوحيدة للتجوال الآمن السريع التي لا تدعمها البنية الأساسية لشبكة WLAN من Cisco. ولهذا السبب، لا يشرح إلا بإيجاز هنا وبدون نواتج.

باستخدام عملية ما قبل المصادقة، يمكن للعملاء اللاسلكي المصادقة باستخدام نقاط وصول متعددة في كل مرة أثناء اقترانها بنقطة الوصول الحالية. عندما يحدث ذلك، يرسل العميل إطارات مصادقة EAP إلى نقطة الوصول الحالية حيث تكون متصلة، ولكنها موجهة إلى نقطة (نقاط) الوصول الأخرى حيث يريد العميل إجراء المصادقة المسبقة (نقاط الوصول المجاورة التي يمكن ترشيحها للتجوال). ترسل نقطة الوصول الحالية هذه الإطارات إلى نقاط الوصول (AP) الهدف عبر نظام التوزيع. تقوم نقطة الوصول الجديدة بإجراء مصادقة كاملة مقابل خادم RADIUS لهذا العميل، لذلك يتم إكمال مصافحة مصادقة EAP جديدة بالكامل، وتعمل نقطة الوصول الجديدة هذه كمصدق.

تتمثل الفكرة في إجراء المصادقة واشتقاق PMK مع نقاط الوصول (APs) المجاورة قبل أن يقوم العميل بالفعل بالتجوال إليها، لذلك عندما يحين الوقت للتجول، تتم مصادقة العميل بالفعل وبوجود PMK مخزنا مؤقتا بالفعل لهذا الاقتران الآمن الجديد بين نقاط الوصول والعميل، لذلك لا يحتاجون إلا إلى إجراء المصافحة الرباعية الإتجاه والتجربة السريعة بعد أن يرسل العميل طلب إعادة الدمج الأولي الخاص به.

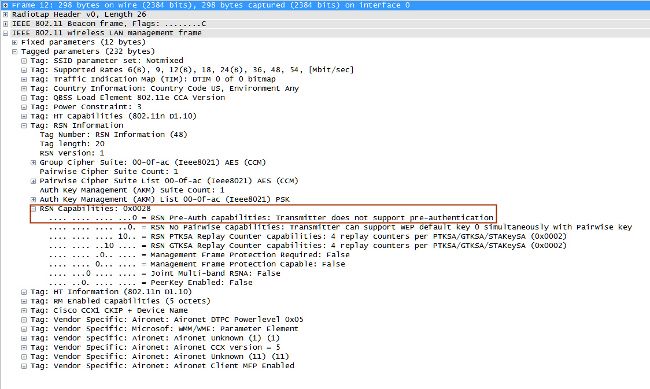

هنا صورة من منارة AP تظهر حقل RSN IE الذي يعلن عن دعم للمصادقة المسبقة (هذا واحد من نقطة وصول Cisco، حيث يتم التأكد من أن المصادقة المسبقة غير مدعومة):

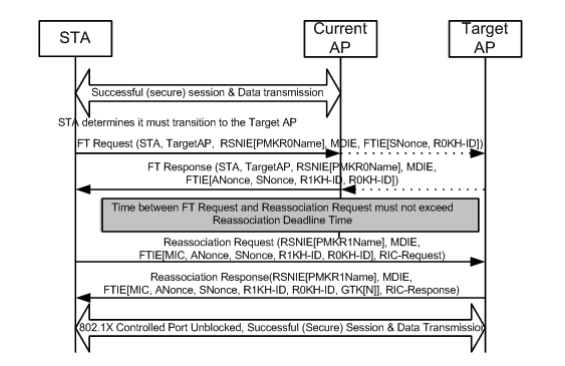

PROS مع ما قبل المصادقة