تحليل مراقبة الاتصال اللاسلكي 802.11 واستكشاف أخطائها وإصلاحها

خيارات التنزيل

-

ePub (3.7 MB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا المستند عملية جمع أثر جهاز مراقبة لاسلكي جيد، من أجل تحليل سلوك الاتصال اللاسلكي 802.11 واستكشاف أخطائه وإصلاحها.

معلومات أساسية

يمكن أن تكون هذه العملية عملية صعبة وتستغرق وقتًا طويلاً. هناك بعض الأشياء التي يجب وضعها في الاعتبار للمساعدة في تبسيط هذه العملية وتسريعها. باستخدام المراقبة اللاسلكية، فهي تساعدك على امتلاك فكرة عما تريد القيام به. تريد التقاط الإطارات اللاسلكية الأولية من عبر الهواء، كما يراها جهاز المراقبة اللاسلكي بنفسه.

قائمة التحقق من أجل التقاط ناجح

الخطوة 1: بما أن جهاز اللصق، وجهاز العميل، ونقطة الوصول تستخدم أجهزة راديو توليد RF للبث أو الاستقبال، فإنه يساعد في جعل sniffer اللاسلكي قريبا من الجهاز المستهدف (الجهاز العميل). يتيح ذلك لجهاز المراقبة الخاص بك التقاط تقريب جيد لما يسمعه جهاز العميل عبر الهواء.

الخطوة 2: أستخدم جهازا منفصلا للعمل كsniffer اللاسلكي. لا يمكنك إجراء تتبع جيد لجهاز المراقبة اللاسلكي إذا كان يعمل على الجهاز قيد الاختبار (جهاز العميل الذي ترغب في الحصول على تتبع لاسلكي له).

الخطوة 3: افهم بالضبط ما تستخدمه قناة 802.11 واستقطب جهاز العميل الخاص بك قبل إعداد الالتقاط الخاص بك. اقفل sniffer ك إلى القناة من مصلحة - لا يستعمل ال sniffer مسح قناة أسلوب! (باستخدام قنوات المسح الضوئي، يتنقل sniffer من قناة إلى قناة كل ثانية أو نحو ذلك. وهذا مفيد لاستقصاء موقع أو للعثور على مخادعين، ولكن ليس عندما تحاول التقاط مشكلة 802.11.)

ضع في اعتبارك أيضًا أن جهاز العميل الخاص بك يمكنه التجوال إلى نقطة وصول أخرى موجودة على نطاق أو قناة تردد لاسلكي مختلفة، لذلك تحتاج إلى التخطيط وفقًا لذلك. وبشكل نموذجي في بيئة 802.11b/g (2.4 جيجاهرتز)، قد تكون هناك حاجة إلى جهاز مراقبة ثلاثي القنوات. يتضمن ذلك استخدام 3 مهايئات لاسلكية على جهاز المراقبة الخاص بك، مع ضبط كل منها على القنوات 1 و6 و11. تعمل مهايئات USB اللاسلكية بشكل أفضل لهذا النوع من الإعداد.

الخطوة 4: إذا قمتَ باستكشاف أخطاء 5 جيجاهرتز وإصلاحها، فإن عدد القنوات يزيد بشكل كبير. بما أنه لا يمكن أن يكون لديك بطاقات كافية لالتقاط جميع القنوات، فمن الممارسات الجيدة أن يعمل الاختبار على ما لا يزيد عن 4 قنوات على نقاط الوصول المحيطة بك.

الخطوة 5: إذا كنت تستطيع إعادة إنتاج المشكلة عندما يتحرك العميل من قناة إلى أخرى، عندئذ يكتفي الشم ثنائي القناة. إذا كان لديك فقط جهاز مراقبة أحادي القناة متاحًا، فاطلب منه مراقبة القناة التي يتم التجوال إليها.

الخطوة 6: قم دائمًا بمزامنة أجهزة المراقبة الخاصة بك ببروتوكول NTP. يلزم تجميع التقاط الحِزمة مع عمليات التقاط التصحيح، ومع عمليات الالتقاط السلكية و/أو اللاسلكية الأخرى. إن الحصول على الطوابع الزمنية الخاصة بك ولو لثانية واحدة يجعل عملية التجميع أكثر صعوبة.

الخطوة 7:إذا كنت التقط لفترة طويلة من الوقت (ساعات)، ثم قم بتكوين sniffer الخاص بك لقطع ملف التقاط جديد كل 30 ميجابت أو هكذا. لعدم ملء محرك الأقراص الثابت الخاص بك، عليك أن تضع حدًا أعلى لعدد الملفات المكتوبة.

ملاحظة: لا يقوم Linksys USB600N بجمع حزم 11n بشكل موثوق به مع فاصل حماية قصير. ويفقد 20% إلى 30% من حِزم الفاصل الزمني القصير للحماية. إذا لزم الأمر، يمكن تغيير تكوين شبكة LAN اللاسلكية (WLC) لاستخدام الفاصل الزمني الطويل الأبطأ للحماية فقط. يمكن أن يكون هذا تغيير تكوين مؤقت فقط. الأمر هو config 802.11 {a | b}11nsupport guard-interval {any | long}.

أدوات جهاز المراقبة

المراقبة اللاسلكية باستخدام جهاز Mac يعمل بنظام التشغيل OS X 10.6 والإصدارات الأحدث.

تعمل المراقبة اللاسلكية على نظام Mac بشكل جيد، حيث يحتوي نظام التشغيل Mac OS X على أدوات مدمجة لالتقاط تتبع لاسلكي. ومع ذلك، يعتمد ذلك على إصدارات OS X التي تقوم بتشغيلها، حيث يمكن أن تختلف الأوامر. يغطي هذا المستند OS X 10.6 من خلال أحدث إصدار. تشخيصات Wi-Fi هي الطريقة المفضلة في أحدث أجهزة macbook. من الجيد دائمًا أن تتذكّر أن جهاز مراقبة macbook الخاص بك يحتاج إلى أن يكون على الأقل بالقدرة نفسها للعميل الذي تراقبه (لا تُعد مراقبة الهاتف الذكي 802.11ac مع جهاز macbook 802.11n الخيار الأمثل).

أدوات المراقبة اللاسلكية لنظام التشغيل Mac OS X

- airportd (10.6-10.8)

- airport utility (10.6 - 10.8)

- tcpdump (10.8)

- تشخيصات Wi-Fi (10.7->10.12)

- Wireshark (10.6 - 10.8)

- أداة الطرف الثالث : Airtool

Airportd

إذا قمت بتشغيل نظام التشغيل X 10.6 (نمر الثلج) أو إصدار أعلى، فيمكنك بسهولة إستخدام الأداة المساعدة لخط الأوامر من Airport.

استخدم الخطوات التالية:

- أستخدم مجموعة الأمر + مفتاح شريط المسافة لإظهار شاشة البحث في الجزء العلوي الأيسر من الشاشة والكتابة في الوحدة الطرفية للكلمة. يمكن أن يقوم هذا بالبحث عن التطبيق الطرفي. اختَر هذا التطبيق لتشغيله. يمكن أن تظهر نافذة طرفية.

- بمجرد فتح نافذة المحطة الطرفية، يمكنك تشغيل هذا الأمر لالتقاط تتبع جهاز مراقبة لاسلكي على قناة التردد اللاسلكي 11 (802.11b/g):

sudo /usr/libexec/airportd en1 sniff 11

بعض الأشياء التي يجب تذكرها:

- سيُطلب منك إدخال كلمة مرور حسابك للتحقق.

- لا يمكنك تحديد اسم ملف الالتقاط أو المكان الذي تضع فيه الإخراج.

- وتفقد أي اتصال لاسلكي بشبكتك أثناء حدوث الالتقاط.

- إذا كنت تستخدم "الهواء"، يكون المهايئ اللاسلكي هو en0 بدلاً من en1.

بمجرد الانتهاء من التتبع، اضغط على Cntl-C لإيقاف التتبع وستعرض الأداة المساعدة اسم ملف الالتقاط وموقعه. تنسيق الملف هو ملف wireshark PCAP القياسي الخاص بك والذي يمكن قراءته على MAC أو Windows عبر Wireshark.

Airport Utility

الأداة المساعدة للمطار ليست برنامج sniffer؛ ومع ذلك، يمكنه توفير معلومات حول شبكة LAN اللاسلكية. كما أنه يملك القدرة على تعيين القناة اللاسلكية الافتراضية والتي تعد مهمة لبرامج sniffer (tcpdump، wireshark) التي تكون هي نفسها غير قادرة على تعيين القناة.

ملاحظة: لأن الطريق إلى مرفق المطار بشع جدا، يمكن أن تكون فكرة جيدة لوضع رابط رمزي لها من دليل في المسار. على سبيل المثال، # sudo ln -s /System/Library/PrivateFrameworks/Apple80211.framework/Versions/Current/Resources/airport /usr/sbin/airport.

تعيين القناة اللاسلكية

# sudo /System/Library/PrivateFrameworks/Apple80211.framework/Versions/Current/Resources/airport --channel=48

تفريغ المعلومات على معرّفات SSID/معرّفات BSSID التي تمت مشاهدتها

# sudo /System/Library/PrivateFrameworks/Apple80211.framework/Versions/Current/Resources/airport -s

SSID BSSID RSSI CHANNEL HT CC الأمان (المصادقة/البث الأحادي/المجموعة)

اختبار 00:24:97:89:cb:41 -53 11 Y -- WPA(PSK/TKIP/TKIP) WPA2(PSK/AES/TKIP)

اختبار 2 00:24:97:89:cb:40 -53 11 N -- WPA(PSK/TKIP/TKIP)

الضيف 00:22:75:e6:73:df -64 6,-1 Y -- WPA(PSK/AES,TKIP/TKIP) WPA2(PSK/AES,TKIP/TKIP)

معلومات تفصيلية حول الاقتران الحالي

# sudo /System/Library/PrivateFrameworks/Apple80211.framework/Versions/Current/Resources/airport –I

agrCtlRSSI: -54

agrExtRSSI: 0

agrCtlNoise: -89

agrExtNoise: 0

الحالة: جري

وضع التشغيل: محطة

lastTxRate: 300

الحد الأقصى للسرعة: 300

LastAssocStatus: 0

مصادقة 802. 11: فتح

مصادقة الارتباط: wpa2-psk

BSSID: 0:24:97:95:47:60

SSID: GuestNet

MCS: 15

قناة: 36,1

tcpdump

Tcpdump هي أداة مساعدة لسطر الأوامر يتم شحنها مع نظام التشغيل OS X ويمكنها إجراء التقاط الحِزمة (الأداة المساعدة tshark المجمّعة مع Wireshark متشابهة للغاية). لإجراء التقاط حِزمة لاسلكية باستخدام tcpdump:

- أولاً، قم بتعيين القناة واستخدم الأداة المساعدة airport كما هو موضّح سابقًا.

- ثم قم بإجراء التقاط حِزمة لاسلكية، وحفظها في ملف. عند الانتهاء، اكتب Control/C للخروج.

مثال:

bash-3.2# tcpdump -I -P -i en1 -w /tmp/channel-11.pcap

tcpdump: تحذير: en1: لم يتم تعيين عنوان IPv4

tcpdump: مع الاستماع إلى en1، نوع الارتباط IEEE802_11_radio (802.11 بالإضافة إلى رأس RadioTAP)، حجم الالتقاط 65535 بايت

^C

تم التقاط 897 حِزمة

تم استلام 968 حِزمة بواسطة عامل التصفية

تم إسقاط 0 من الحِزم بواسطة kernel

bash-3.2#

تشخيص Wi-Fi

أسهل طريقة للالتقاط هي استخدام برنامج الرسومات المُسمى بـ "تشخيصات Wi-Fi".

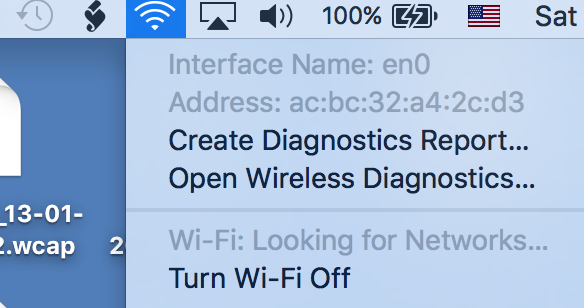

ويمكن الوصول إليه بالضغط على المفتاح ALT والنقر فوق أيقونة wifi العلوية اليمنى (التي تختار فيها عادةً SSID الذي تريد الاتصال به).

انقر على خيار فتح التشخيصات اللاسلكية في القائمة.

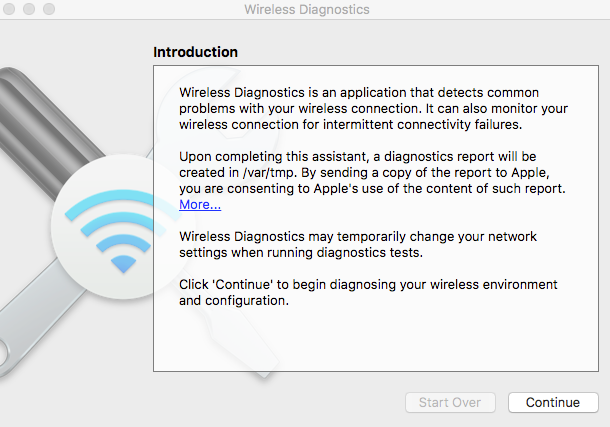

يُظهر نافذة تُشغل تقرير افتراضي حول استكشاف الأخطاء وإصلاحها. وعادةً ما يكون هذا غير مثير للاهتمام بالنسبة لك.

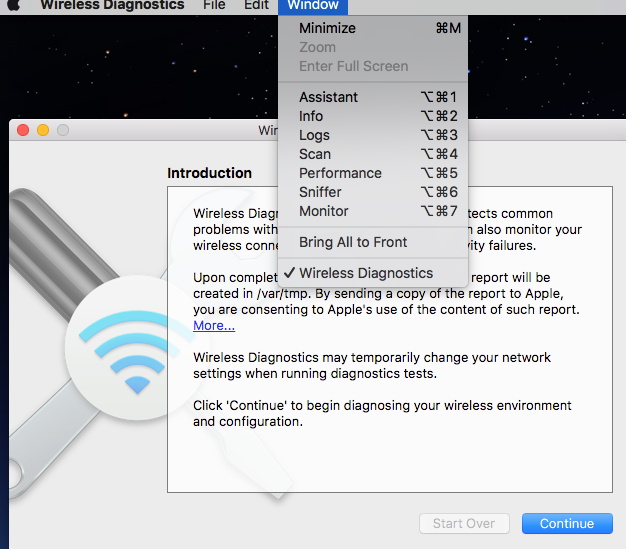

اترك تلك النافذة مفتوحة وانتقل إلى شريط القوائم في أعلى الشاشة. انقر فوق Window. ترى قائمة بالأدوات المختلفة (مفيدة لاستطلاع الموقع أو تحليل الإشارة). في نطاق التقاط جهاز المراقبة اللاسلكي، أنت مهتم بخيار جهاز المراقبة، فانقر فوقه.

سيتعين عليك بعد ذلك ببساطة اختيار القناة الأساسية بالإضافة إلى عرض القناة.

تم حفظ التقاط جهاز المراقبة إما على سطح المكتب أو في /var/tmp/ من Mac OS Sierra.

Airtool

كما توجد بعض أدوات الجهات الخارجية التي تدعم الكثير من إصدارات mac os x وتعزز ميزات المراقبة المضمّنة بخيارات أسهل للقنوات المختارة. وأحد الأمثلة على ذلك هو Airtool.

لقطات لاسلكية باستخدام Windows 7 مع 3.4 (أسلوب مهمل)

المقدمة

مع Microsoft Network Monitor (3.4)، يمكنك الآن إجراء بعض عمليات الاستنشاق اللاسلكية الرائعة عبر شبكة 802.11a/b/g (وربما شبكة 11n) في نظام التشغيل Windows 7 باستخدام المهايئ اللاسلكي القياسي. يمكن قراءة الملف الذي تم حفظه من قبل Wireshark الأحدث (1. 5 وأكبر)، ولكن ليس في OmniPeek. من المهم ملاحظة أن Microsoft لم تعد معتمدة، وغالبا لا تعمل بشكل صحيح على مهايئات 11n و 11ac (معظم الإطارات مفقودة).

يتم دعم NetMon 3. 4 مع XP SP3؛ مهما، لا يساند هو لاسلكي ينشق عندما يركض XP. أما بالنسبة لنظام Vista، فالتجربة مختلطة.

تمت إزالة قسم NetMon المفصل من هذا المستند نظرا لأنه مهمل ولا يحتوي على إطارات 802.11ac بشكل موثوق.

يمكنك عرض التفاصيل على: التقاط لاسلكي في Windows باستخدام NetMon

المراقبة اللاسلكية باستخدام نقطة الوصول خفيفة الوزن (LAP) من Cisco في وضع جهاز المراقبة

المقدمة

يمكنك استخدام وحدة التحكم في الشبكة المحلية اللاسلكية من Cisco ونقاط الوصول خفيفة الوزن (LAP) في وضع جهاز المراقبة، بالتزامن مع جهاز مراقبة سلكي (أفضل النتائج مع Wireshark. ويفك Omnipeek تشفير البروتوكول بشكل مختلف اعتبارًا من الإصدار 10).

يمكن لجهاز مراقبة سلكي واحد جمع الحِزم من نقاط الوصول المتعددة، لذا فإن هذه الطريقة مفيدة للغاية لتشغيل عمليات تتبُّع متعددة القنوات. بالنسبة للسيناريوهات الثابتة، إذا كان من الممكن نقل نقطة الوصول لجهاز المراقبة، يمكن استخدام هذا كبديل فعّال لخيارات المراقبة الأخرى.

بالنسبة لسيناريوهات التجوال، يتم عادة تثبيت نقاط الوصول sniffer APs بالقرب من نقاط الوصول التي يتجول بها العميل، ويمكن أن يقوم هذا بالإبلاغ عن "وجهة النظر" لنقاط الوصول الثابتة بدلا من العميل.

للاطلاع على التردد اللاسلكي من وجهة نظر العميل أثناء التجوال، يمكن التقاط تتبع لاسلكي متعدد القنوات باستخدام كمبيوتر محمول مزود ببطاقات واجهة شبكة (NIC) لاسلكية متعددة يمكنه إستخدام عميل الاختبار.

خطوات التكوين

الخطوة 1. جانب وحدة التحكُّم في شبكة LAN اللاسلكية (WLC) / نقطة الوصول

فيما يلي الخطوات اللازمة لتجميع تتبُّع يستخدم نقاط الوصول خفيفة الوزن لوضع جهاز المراقبة.

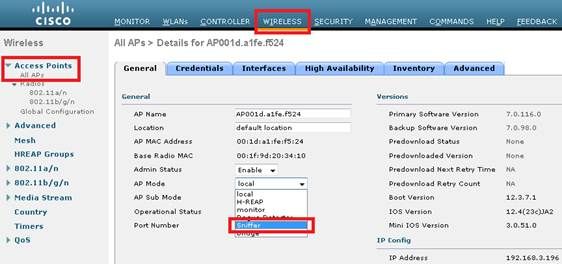

قم بتكوين نقطة الوصول في وضع جهاز المراقبة:

يمكن أن تعيد نقطة الوصول التمهيد ولا تستطيع خدمة العملاء. بمجرد أن تعود نقطة الوصول إلى الانضمام إلى عنصر التحكم في الشبكة المحلية اللاسلكية (WLC)، قم بتكوين راديو نقطة الوصول (802.11b/g/n أو 802.11a/n):

- تحديد عنوان IP الخاص بجهاز المراقبة

- اختيار القناة

- تمكين المراقبة

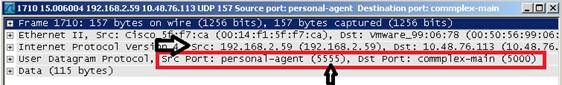

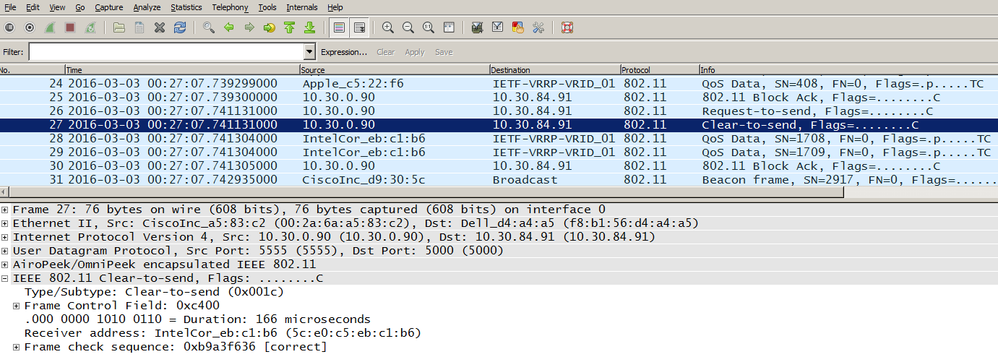

يستقبل جهاز المراقبة حركة مرور بيانات 802.11 المضمّنة ويستخدم بروتوكول airopeek، من عنوان IP الخاص بإدارة WLC مع منفذ المصدر UDP/5555 والوجهة UDP/5000.

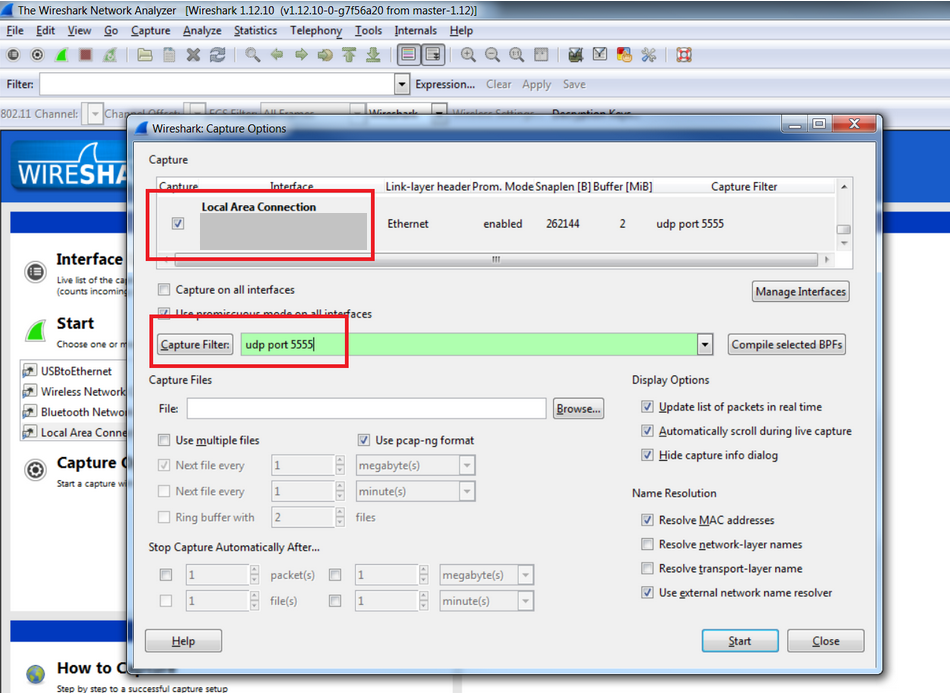

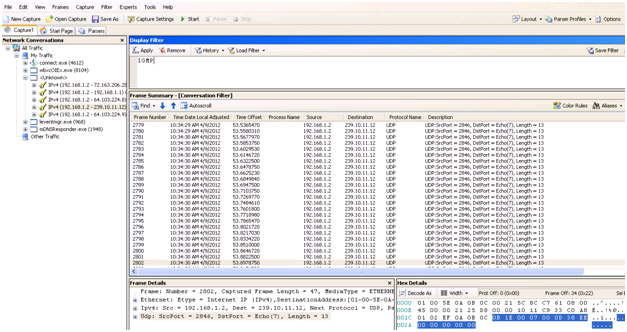

الخطوة 2. جانب sniffer: Wireshark

إذا كنت تستخدم Wireshark لاستقبال حركة المرور، فقم بتنفيذ الخطوات التالية:

- قم بتعيين خيارات الالتقاط لاستقبال حركة مرور البيانات التي تأتي من نقطة وصول المراقبة فقط. إذا قمتَ بتعيين عامل التصفية للمنفذ UDP 5000 فقط، فستفقد أجزاء IP في الالتقاط إذا تعين على نقطة الوصول (AP) تقسيم الحِزمة (وهو ما يحدث إذا قامت بمراقبة إطار طويل 1500 بايت وتحتاج إلى إضافة تضمين PEEKREMOTE إليه):

يُعد عامل التصفية هذا اختياريًا، ولكنه يُوصى به بشدة لأنه يستبعد كل حركات مرور البيانات المتعلقة غير اللاسلكية من الالتقاط. اعتبرت أن ال WLC يرسل حركة مرور إلى UDP ميناء وهناك ما من تطبيق يصغي على ال sniffer جانب؛ هذا ينتج في ICMP ميناء-unreachable إستجابة لكل ربط يستلم من ال WLC.

على الرغم من أن هذا هو المتوقع، يساعد عامل التصفية أيضًا على استبعاد حركة مرور البيانات هذه غير المفيدة، ويمكن أن يتسبب في جعل التتبُّع أكبر وأصعب في القراءة.

ثم، ابدأ الالتقاط:

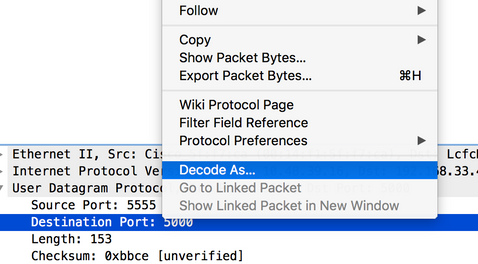

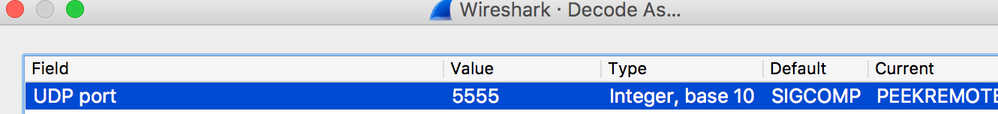

يجب فك ترميز حركة المرور التي تم الاستيلاء عليها ك.. Peekremote لتتمكن من رؤية حركة المرور 802.11:

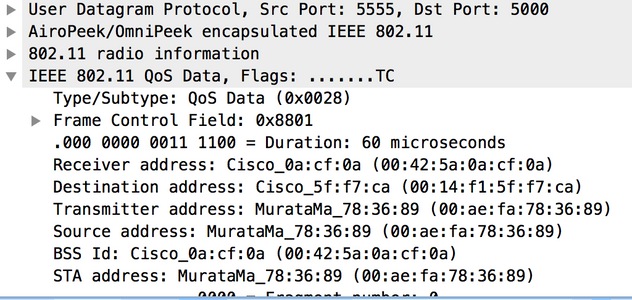

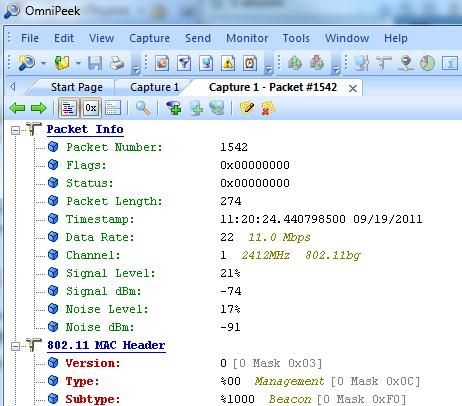

- يمكن الآن رؤية حركة مرور 802.11:

تتم إضافة معلومات التردد اللاسلكي الموضّحة في الصورة (بمعنى آخر، القناة وقوة الإشارة والضوضاء وما إلى ذلك) بواسطة نقطة الوصول.

الخطوة 3. جانب sniffer: أومني بيك

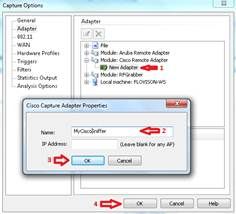

عند استخدام OmniPeek كجهاز استقبال لتدفق حركة مرور البيانات من وحدة التحكُّم في شبكة LAN اللاسلكية/نقطة الوصول في وضع جهاز المراقبة، فمن الضروري أولاً إنشاء مهايئ Cisco عن بُعد ضمن قائمة المهايئات في نافذة خيارات الالتقاط:

يلزم توفر محول واحد على الأقل؛ الإسم عبارة عن حقل إجباري، بينما يمكن ترك حقل العنوان فارغا إذا كنت لا تريد من OmniPeek تصفية حركة المرور الواردة من عنصر تحكم في الشبكة المحلية اللاسلكية (WLC) محدد.

في هذه الحالة، ليس من الضروري تصفية أي حركة مرور بيانات (مثل منفذ ICMP الذي يتعذّر الوصول إليه) حيث يستمع OmniPeek إلى منفذ UDP لالتقاط دفق البيانات من وحدة التحكم في الشبكة المحلية اللاسلكية على وجه التحديد.

قبل بدء الالتقاط، قم بتأكيد الإعدادات في نافذة OmniPeek الرئيسية:

في هذه المرحلة، يمكن بدء الالتقاط والنتيجة هي تتبُّع يتضمن معلومات التردد اللاسلكي التي أبلغت عنها نقطة الوصول:

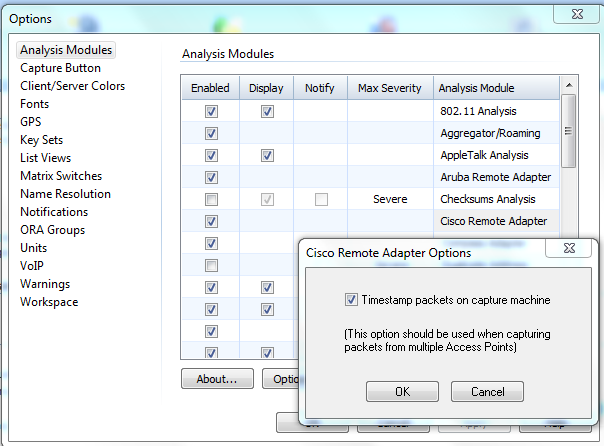

ملاحظة: افتراضيا، يلتقط المهايئ البعيد OmniPeek الطابع الزمني المرسل من قبل نقطة الوصول نفسها. لا علاقة لهذه المعلومات بساعة AP، لذلك يمكن أن يكون الطابع الزمني الناتج غير صحيح. إذا كنت تستخدم نقطة وصول واحدة للsniffer، فإن الطوابع الزمنية يمكن أن تكون خاطئة، لكن على الأقل متناسقة. لم يعد هذا صحيحًا إذا كنت تستخدم نقاط وصول متعددة كأجهزة مراقبة (حيث ترسل كل نقطة وصول معلومات الطابع الزمني الخاصة بها، مما يتسبب في حدوث قفزات زمنية غريبة على الالتقاط المدمج).

الحل

يمكنك إخبار OmniPeek بشكل صريح باستخدام ساعة الكمبيوتر الشخصي لجهاز المراقبة المحلي لتعيين الطابع الزمني للحِزمة.

ويحل ذلك سيناريو نقطة الوصول الواحدة ونقاط الوصول المتعددة، ويحتوي على طوابع زمنية صحيحة ومتسقة طالما أن الكمبيوتر الشخصي الذي يشغل OmniPeek يحتوي على ساعة متزامنة مع NTP.

الخطوات الإرشادية:

في OmniPeek، أجرِ هذه الخطوات:

1. انتقل إلى أدوات > خيار > وحدات التحليل.

2. ابحث عن مهايئ cisco عن بُعد، ثم انقر نقرًا مزدوجًا لإظهار الخيارات.

3. انقر فوق خيار الطابع الزمني، ثم انقر فوق موافق واختبر الالتقاط مرة أخرى.

المراقبة اللاسلكية باستخدام نقطة وصول Cisco® Autonomous (IOS)

يمكن استخدام نقطة وصول مستقلة لجمع عمليات التقاط حِزمة الهواء. تسرد هذه التعليمات كيفية إجراء التقاط الهواء.

1. أدخل واجهة dot11radio التي ترغب في إجراء الالتقاط عليها. ثبتت المحطة دور إلى sniffer، أضفت النادل/pc ip أن يستطيع ركضت Wireshark وجمعت القصاصات، وحدد القناة. الميناء أنت تعين مع المدرب إطار أمر يستطيع كنت الغاية udp ميناء إلى أي ال ap يرسل التقط.

|

|

||

|---|---|---|

| الخطوة 1 |

int {d0 | d1} |

أدخل إلى وضع أمر تكوين الواجهة لتكوين الواجهات اللاسلكية. |

| الخطوة 2 |

station-role sniffer |

قم بتغيير دور المحطة إلى جهاز المراقبة. |

| الخطوة 3 |

رقم القناة |

حدد القناة التي تريد العمل فيها في وضع جهاز المراقبة. |

| الخطوة 4 |

no shut |

اعكس إيقاف تشغيل الواجهة. |

| الخطوة 5 |

exit |

قم بإنهاء وضع أمر تكوين الواجهة. |

| الخطوة 6 |

sniffer ip-address destination-ip port-number |

قم بتعيين عنوان IP ورقم المنفذ الذي تقوم نقطة الوصول بإعادة توجيه جميع الحِزم إليه. يمكنك تحديد عنوان IP على أي رقم منفذ بين 1024 إلى 65535. |

| الخطوة 7 |

تمكين wireshark |

إذا كنت تستخدم Wireshark في الجهاز الطرفي، فسيؤدي ذلك إلى إضافة عنوان Wireshark الرئيسي إلى الحِزم. |

عينة من التكوين:

ap(config)# int d0

ap(config)-if# station-role sniffer

ap(config)# channel 11

ap(config)# no shut

ap (config) # exit

ap(config)# sniffer ip-address 10.10.10.1 30 port 5555

ap(config)# wireshark enable

2. ابدأ تشغيل Wireshark على الخادم/الكمبيوتر الشخصي. انتقل إلى الالتقاط > الخيارات. اختَر بطاقة واجهة شبكة Ethernet (شبكة LAN) وأضِف عامل تصفية لالتقاط حركة مرور البيانات فقط باستخدام منفذ UDP الذي حددته في الخطوة 1.

3. ابدأ التقاط Wireshark.

تحميل ملفات الالتقاط إلى طلب خدمة TAC

إذا كان ملف (ملفات) الالتقاط كبيرًا للغاية بالنسبة للبريد الإلكتروني، يمكنك تحميله إلى طلب خدمة TAC الخاص بك:

https://tools.cisco.com/ServiceRequestTool/query/

أدخِل الرقم التسلسلي الخاص بك، ومن ثم انقر فوق تحميل الملف.

تحليل جهاز المراقبة

لتحليل عمليات الالتقاط اللاسلكية، راجع الارتباطات المُدرجة. إنها مصممة لقراءتها بالترتيب نظرًا لأن كل مستند يعتمد على المستند السابق. تذكر أنه عند قراءة أي تتبع لاسلكي، من الأفضل أن تفهم مواصفات شبكة 802. 11 اللاسلكية. تقوم هذه المستندات بعمل رائع لمساعدتك على فهم تدفق الحِزم وما الذي تبحث عنه في التتبُّع اللاسلكي. وليس المقصود منها تعليم المواصفات اللاسلكية من 802.11.

تحليل التقاط جهاز المراقبة 802.11 - الطبقة المادية

مقدمة: معلومات الطبقة المادية في التقاط الحزم اللاسلكية

تحتوي إحدى الحِزم الملتقطة على نسخة من بيانات الإطار، ولكن المُلحق مسبقًا بكل إطار هو عنوان بيانات تعريف رئيسي يمنحك معلومات حول كيفية التقاط الإطار. مع الحزم السلكية، لا تكون بيانات التعريف كثيرة. وهي رقم الإطار والتاريخ الذي تم فيه التقاط الحِزمة وطولها. عندما تقوم بتحليل الحزم السلكية، نادرا ما تهتم كثيرا بالطبقة المادية - مع معدل خطأ بسيط 1010، فعادة ما تفترض أن وحدات البت التي تم التقاطها هي ما تقول أنها عليه.

والأمر مختلف تمامًا مع الحزمة اللاسلكية. الطبقة المادية أكثر تعقيدًا وخطرًا من الطبقة السلكية. قبل التعمق في محاولة لتحليل التقاط بناءً على الطبقات العليا، فعادةً يكون فهم الطبقة المادية التي تم تسجيل الالتقاط فيها فكرة جيدة. إذا كانت الطبقة الفيزيائية لا تعمل بشكل صحيح، فإن الطبقات العليا لا تملك الفرصة أبدا.

تُعد صفات الطبقة المادية مهمة بشكل خاص لمعرفة ما يلي:

قوة الإشارة (RSSI، قوة الإشارة، نسبة الإشارة/الضوضاء.) من الأفضل بشكل عام التركيز على RSSI، إذا كان متوفرا. مستوى الطاقة بالديسيبل مللي واط الذي استقبل فيه مهايئ المراقبة الحِزمة هو:

- RSSI < -90 ديسيبل لكل ميللي وات: هذه الإشارة ضعيفة للغاية، على حافة ما يمكن أن يستقبله المستقبل.

- RSSI -67 ديسيبل لكل ميللي وات: هذه إشارة قوية إلى حد ما - تمثل حافة ما تعتبره Cisco كافيا لدعم الصوت عبر الشبكة المحلية اللاسلكية (WLAN).

- RSSI > -55 ديسيبل لكل ميللي وات: هذه إشارة قوية جدا.

- RSSI > -30 ديسيبل لكل ميللي وات: ال sniffer الخاص بك يجلس مباشرة إلى جانب المرسل.

القناة (التردد). نظرًا لأن الشبكة المحلية اللاسلكية يمكن أن تدعم في أي مكان من 3 إلى 25 قناة تقريبًا من القنوات المختلفة، من المهم أن تعرف بالضبط القناة (القنوات) التي تم تسجيل الالتقاط منها. إذا كانت نيتك هي الحصول على sniff من نقطة وصول معينة، فقفل sniff ك على قناة AP تلك، وتأكد أن الالتقاط كان على تلك القناة، وإلا فإن الالتقاط يمكن أن يكون عديم القيمة.

.

يمكن أن يكون معدل البيانات في أي مكان من 1 ميجابت في الثانية إلى 300 ميجابت في الثانية أو أكثر. لفهم سبب عدم نجاح عمليات إرسال البيانات من جهاز الإرسال إلى جهاز الاستقبال، يجب أن تعرف معدلات البيانات المستخدمة. يمكن أن تعمل تقنية RSSI "الهامشية" التي تبلغ -80 ديسيبل لكل ميللي وات بشكل رهيب للحزمة التي تم تعديلها بسرعة 54 ميجابت في الثانية، ولكنها تكون مرضية للغاية بسرعة 6 ميجابت في الثانية.

عناوين الحِزمة اللاسلكية – أمثلة

يمكن أن تستخدم أجهزة المراقبة اللاسلكية المختلفة تنسيقات عنوان بيانات التعريف المختلفة لترميز الطبقة المادية اللاسلكية. يجب أن تدرك أن دقة المعلومات تعتمد على جهاز المهايئ المحدد وبرنامج التشغيل قيد الاستخدام. يتم أخذ بعض القيم، مثل الضوضاء، بشكل عام في الاعتبار.

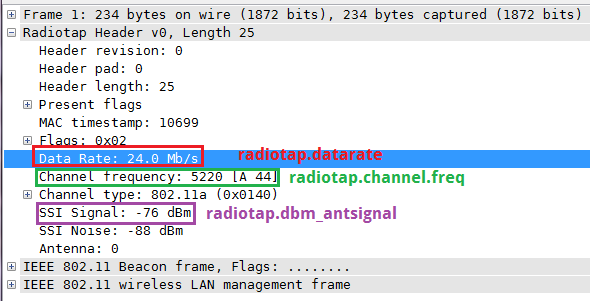

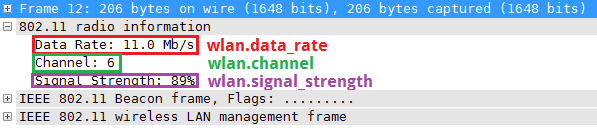

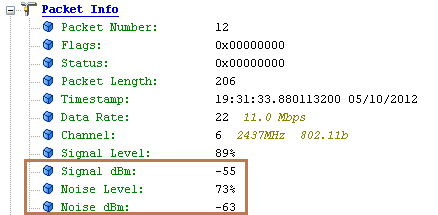

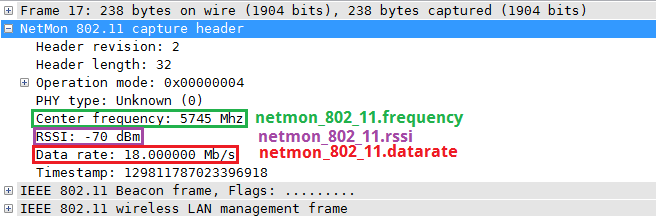

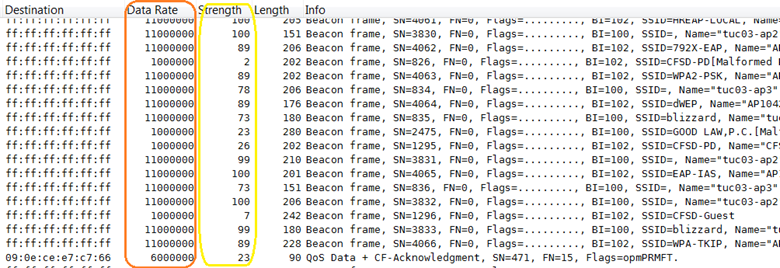

تحتوي هذه العينات على حقول معدل البيانات، والتردد وRSSI المميزة.

تشخيصات Mac OS X 10.7 اللاسلكية (مهايئ Broadcom)

يستخدم OS X 10.7 عنوان Radiotap v0، والذي يبدو هكذا في Wireshark:

OmniPeek 6.8 (مهايئ Ralink USB)

في Wireshark، يستخدم التقاط OmniPeek عنوان Airopeek، والذي يبدو كالتالي:

لا يعرف Wireshark (باعتباره 1.6.x) كيفية فك تشفير جميع بيانات التعريف اللاسلكية في التقاط OmniPeek – يُظهر الإطار نفسه الذي تم عرضه في OmniPeek نفسه الإشارة بالديسيبل مللي واط ومستوى الضوضاء والضوضاء بالديسيبل مللي واط:

Netmon 3.4

تطبيق الملفات اللاسلكية كأعمدة Wireshark.

غالبًا ما يكون فهم ما يحدث مع جهاز مراقبة لاسلكي إذا قمتَ بتطبيق الحقول اللاسلكية كأعمدة أسهل. فيما يلي كيفية القيام بذلك:

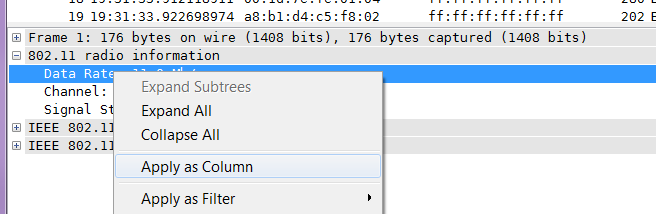

1. حدد موقع حقل الاهتمام في قسم تفاصيل الحِزمة (أولاً، توسيع قسم العنوان الرئيسي القابل للتطبيق، إذا لزم الأمر) وانقر بزر الماوس الأيمن فوقه. اختَر التطبيق كعمود:

2. يظهر العمود الجديد. يمكنك الآن تغيير حجم العمود وإعادة تسميته (بالنقر بزر الماوس الأيمن فوق عنوان العمود وتحديد تحرير تفاصيل العمود) ونقل العمود حسب الرغبة.

3. كرر ما يلي بالنسبة إلى أعمدة أخرى ذات أهمية. والآن أصبح لديك تعامل أفضل مع جوانب الطبقة المادية للالتقاط.

4. بمجرد تطبيق العمود الجديد، في المرة التالية التي تقوم فيها بتشغيل Wireshark، يتوفر العمود (إذا لم تكن تراه، انقر بزر الماوس الأيمن فوق رؤوس الأعمدة وحدد الأعمدة المعروضة).

تحليل التقاط sniffer 802.11 - تصفية Wireshark

المقدمة

"تحليل التقاط جهاز مراقبة 802.11 - تصفية Wireshark

الشبكة المحلية اللاسلكية لتصفية Wireshark

الهدف

يمكن أن يساعدك هذا المستند في إرشادك حول كيفية إعداد السلك اللاسلكي وتحليل الحزم المثيرة للاهتمام التي تستخدم أداة متعددة الاستخدامات في برنامج Wireshark تسمى مرشحات wireshark.

المتطلبات الأساسية

لا تساعدك أداة wireshark في حد ذاتها على اجتياز عملية استكشاف الأخطاء وإصلاحها ما لم تكن لديك معرفة جيدة وفهم للبروتوكول وهيكل الشبكة ونقاط البيانات التي يجب وضعها في الاعتبار لإجراء عمليات تتبُّع جهاز المراقبة. وهذا صحيح سواء بالنسبة لشبكة سلكية أو لاسلكية حيث نقوم بالتقاط الحِزم عبر الهواء قبل وضعها على الشبكة. يتم إجراء تجريد عنوان mac اللاسلكي بواسطة نقطة الوصول.

لماذا نحتاج إلى التقاط تتبع sniffer اللاسلكي

عندما تفحص حركة مرور بيانات أو البيانات الموجودة على شبكة سلكية تستخدم تتبُّع جهاز المراقبة السلكي ولا يمكنها العثور على الحِزم المعنية، فأنت بحاجة إلى معرفة المكان الذي فقدتها فيه. يمكن أن يدفعك الشك إلى التحقق مما إذا تجاوزت النقطة الأولى لمصدر الإنشاء اللاسلكي، أو تعمل بشكل جيد أم لا (يتم فقدانها عبر الهواء). إذا لم يتم عرضها بشكل صحيح عبر الأهواء، فمن الواضح أنها ليست موجودة، أو لا يمكن ترجمتها، أو إرسالها إلى الجانب السلكي بواسطة نقطة الوصول إلى DS أو نظام التوزيع. ومن ثم يصبح من الضروري بالنسبة لك تحديد مشكلة الشبكة اللاسلكية وتحديد موقعها باستخدام تتبُّع جهاز المراقبة اللاسلكي.

لماذا نحتاج إلى إستخدام مرشح التقاط sniffer اللاسلكي

عندما يتعلق الأمر باستكشاف المشكلات المتعلقة بالشبكة وإصلاحها، فهناك العديد من التبعيات، كما أن جميع الأعمال في الطراز متعدد الطبقات وتعتمد كل طبقة من البيانات على الطبقة السفلى الخاصة بها. هناك العديد من المكونات، أو عناصر الشبكة، وتكوين الأجهزة وتشغيلها بشكل صحيح مما يساعدنا على تحقيق شبكة تعمل بسلاسة تامة. عندما تتوقف شبكة عاملة عن العمل، يلزم اتباع نهج منطقي لترجمة المشكلة. بمجرد تحديدها، يصعب العثور على نقطة الفشل الدقيقة. في تلك الحالات، يأتي جهاز المراقبة لمساعدتنا. يمكن أن تصبح عملية استكشاف الأخطاء وإصلاحها هذه معقدة على الرغم من وجود أفضل نهج لديك وحتى عندما تكون لديك معرفة جيدة بمهارات استكشاف الأخطاء وإصلاحها. المشكلة هي أنه إذا قمت بالتقاط الحزم التي تنتقل عبر جهاز الشبكة، يمكنك الحصول على ملفات ضخمة ويمكن أن ينتهي بك المطاف حتى في 1G إذا قمت بالتقاط ما يكفي من تفاصيل الحزم فيها. مع هذه الكمية الكبيرة من البيانات، قد يكون من الصعب جدا استغراق الوقت لوضع النقطة المهمة، لتصبح مهمة صعبة للغاية. تأتي التصفية لتنقذك ويمكن أن تساعدك على تحديد المشاكل بسرعة، والقضاء على حركة المرور غير المرغوب فيها، والحد من المتغيرات للتركيز عليها في وقت واحد. وهذا يساعد في العثور بسرعة على ما إذا كانت حركة المرور المعنية موجودة أم مفقودة من حركة مرور البيانات التي تم جمعها.

- عوامل تصفية العرض – بعد التقاط الكثير من المعلومات، فإنها تساعدك على تصور الحِزم التي تهمك فقط.

- عوامل تصفية الالتقاط – من البداية أنت تعرف ما هي الحِزم التي تريدها وتلتقط تلك الحِزم فقط.

- المرشحات لتلوين الحزم - يتم إستخدام هذا كمساعدة بصرية لتحسين مرشح العرض أو مرشح الالتقاط، أو يمكن إستخدامه بدون أي مرشح لتصنيف الحزم المختلفة الكثيرة كألوان مختلفة للوصول لمستوى مرتفع.

متى يمكن إستخدام عوامل تصفية العرض والتقاط

يُوصى باستخدام عوامل تصفية الالتقاط عندما تعرف ما الذي تبحث عنه ومحاولة التحقق منه عند تشغيل حركة مرور البيانات إلى ذلك الحدث. ويتم التقاطها عند تشغيل ذلك لأكثر من ساعتين في بيئة حركة مرور بيانات كثيفة. يساعد ذلك في الحفاظ على البيانات التي تم جمعها لتكون مقدارًا معقولاً من حيث حجم الملف.

إذا كنت في نقطة لا تعرف فيها ما الذي يمكن أن يسبب المشكلة، وأنها أكثر من طبيعة سلوكية عشوائية، بعد ذلك قم بتشغيل التقاط الحزمة لوقت أقل في الإطار المحتمل لنمط حدوث المشكلة، مثل ساعة أو ساعتين، والتقاط كل حركة المرور. ثم استخدم عوامل تصفية العرض لتصور المعلومات التي تبحث عنها فقط. إلى جانب هذا الاستخدام، يمكن أن يرى الشخص جميع قواعد الالتقاط واستخدام التلوين لجذب انتباه نوع معين من الحِزم المعينة بألوان مختلفة لسهولة الفرز أو التمييز بين تدفق الحِزم.

كيفية التصفية

يجب أن تفهم الحقول المختلفة داخل تتبُّع جهاز مراقبة wireshark نموذجي. قسّمها وحدد كل حقل.

تركز على 3 عناصر تحتاج إلى فهمها لاستخدام التصفية.

- عامل تصفية الالتقاط

- عامل تصفية العرض

- عامل تصفية قواعد التلوين

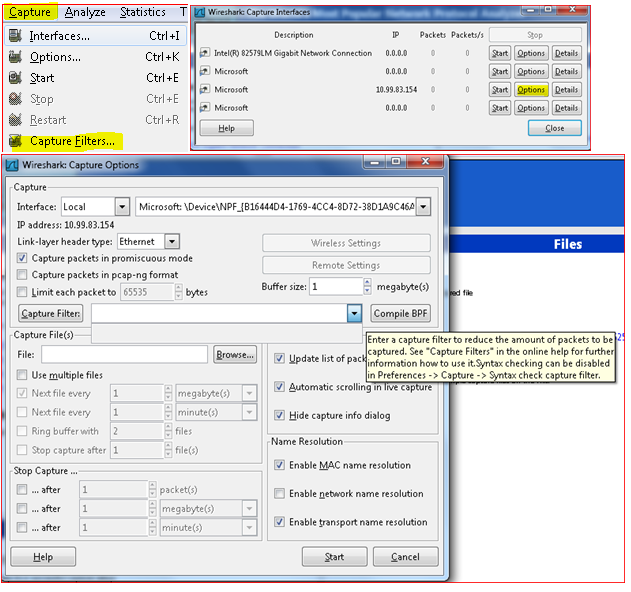

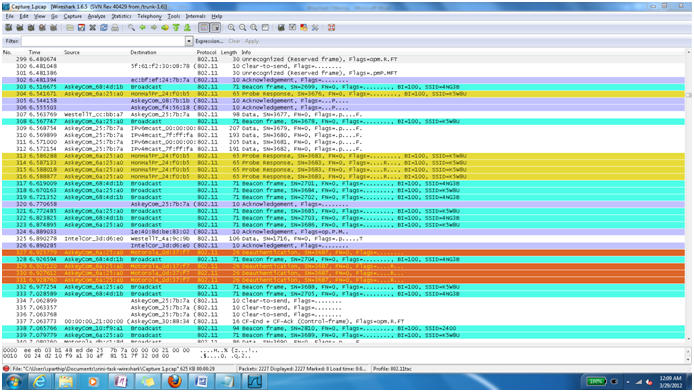

قبل الخوض في التفاصيل، هنا مثال من ال sniffer التقاط نافذة ل wireshark.

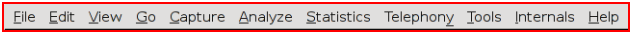

شريط القائمة

هذا هو شريط القائمة الخاص بنافذة wireshark.

ويحتوي على هذه العناصر:

- الملف - تحتوي هذه القائمة على عناصر لفتح ملفات الالتقاط ودمجها، وحفظ / طباعة / تصدير التقاط

الملفات كليًا أو جزئيًا، وللخروج من Wireshark.

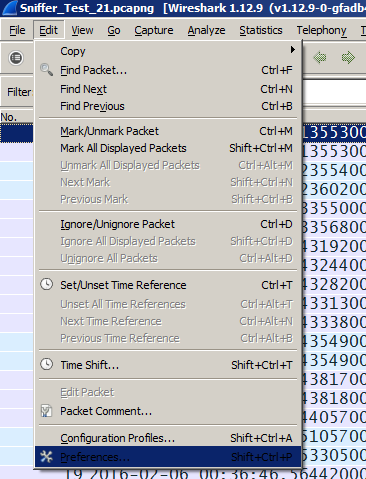

- تحرير - تحتوي هذه القائمة على عناصر للعثور على حِزمة أو مرجع زمني أو تمييز واحد أو أكثر

الحزم، ومعالجة ملفات تعريف التكوين، وتعيين التفضيلات الخاصة بك؛ (قص، نسخ، ولصق

واللصق في الوقت الحالي).

- العرض - تتحكّم هذه القائمة في عرض البيانات الملتقطة، وتتضمن تلوين

الحزم، دالة التكبير للخط، تظهر حزمة في نافذة مستقلة، تتوسع و

وطي الأشجار في تفاصيل الحِزمة.

- انتقال - تحتوي هذه القائمة على عناصر للانتقال إلى حِزمة محددة.

- التقاط - تتيح لك هذه القائمة بدء عمليات الالتقاط وإيقافها وتحرير عوامل تصفية الالتقاط.

- تحليل - تحتوي هذه القائمة على عناصر لمعالجة عوامل تصفية العرض أو تمكين أو تعطيل

تقسيم البروتوكولات، تكوين عمليات فك الترميز المحددة من قبل المستخدم واستخدام تدفق TCP.

- إحصائيات - تحتوي هذه القائمة على عناصر لعرض نوافذ إحصائية مختلفة تتضمن ملخصا

للحِزم التي تم التقاطها، وتعرض إحصائيات التسلسل الهرمي للبروتوكول، وأكثر من ذلك

بكثير.

- الاتصال الهاتفي - تحتوي هذه القائمة على عناصر لعرض النوافذ الإحصائية المختلفة المتعلقة بالاتصالات الهاتفية،

التي تتضمن تحليلاً للوسائط ومخططات التدفق وإحصائيات العرض التسلسلي للبروتوكول

وأكثر من ذلك بكثير.

- الأدوات - تحتوي هذه القائمة على العديد من الأدوات المتوفرة في Wireshark، مثل كيفية إنشاء قواعد

ACL لجدار الحماية.

- المكونات الداخلية - تحتوي هذه القائمة على عناصر تعرض معلومات حول المكونات الداخلية من Wireshark.

- التعليمات - تحتوي هذه القائمة علي عناصر لمساعدة المستخدم، علي سبيل المثال، الوصول إلى بعض التعليمات الأساسية أو الصفحات

اليدوية لأدوات سطر الأوامر المختلفة، والوصول عبر الإنترنت إلى بعض صفحات الويب،

والإجراء المعتاد بشأن مربع الحوار.

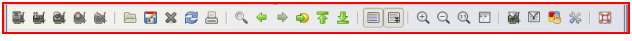

شريط الأدوات الرئيسي

يوفر شريط الأدوات الرئيسي وصولاً سريعًا إلى العناصر الأكثر شيوعًا من القائمة. لا يمكنك تخصيص شريط الأدوات هذا، ولكن يمكن إخفاؤه باستخدام قائمة العرض، إذا كانت المساحة الموجودة على الشاشة مطلوبة لإظهار المزيد من بيانات الحِزمة. كما هو الحال في القائمة، فقط العناصر المفيدة في حالة البرنامج الحالية يمكن أن تكون متاحة. أما الباقون فيمكن أن يرعوا في الخارج. (على سبيل المثال، لا يمكنك حفظ ملف إلتقاط إذا لم تقم بتحميل ملف).

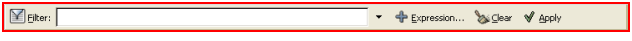

شريط أدوات عامل التصفية

يتيح لك شريط أدوات التصفية تحرير عوامل تصفية العرض وتطبيقها بسرعة.

عامل التصفية: جلب مرشح حوار البناء، ال شاشات التقاط عوامل التصفية وعرض عوامل التصفية.

- قم بتصفية الإدخال في المنطقة لإدخال تعبير سلسلة عامل تصفية العرض أو تحريره. ويتم التحقق من صياغة الجملة الخاصة بتصفية السلاسل الخاصة بك أثناء قيامك بالكتابة. تتحول الخلفية إلى اللون الأحمر إذا قمتَ بإدخال سلسلة غير مكتملة أو غير صالحة، وتصبح باللون الأخضر عند إدخال سلسلة صالحة. يمكنك النقر فوق السهم المنسدل لتحديد سلسلة عامل تصفية تم إدخالها مسبقًا من القائمة. تظل الإدخالات الموجودة في القائمة المنسدلة متاحة حتى بعد إعادة تشغيل البرنامج.

- بعد تغيير شيء في هذا الحقل، لا تنس الضغط على الزر "تطبيق" (أو مفتاح الإدخال/الرجوع)، لتطبيق سلسلة عامل التصفية هذه على العرض. هذا الحقل هو أيضًا المكان الذي يتم فيه عرض عامل التصفية الحالي الساري.

- التعبير: الزر الأوسط المسمى إضافة تعبير... يفتح شاشة تتيح لك تحرير مرشح عرض من قائمة حقول بروتوكول موصوفة في، شاشة مرشح تعبير.

- يؤدي المسح إلى إعادة تعيين عامل تصفية العرض الحالي ومسح منطقة التحرير.

- قم بتطبيق القيمة الحالية في منطقة التحرير كعامل تصفية العرض الجديد.

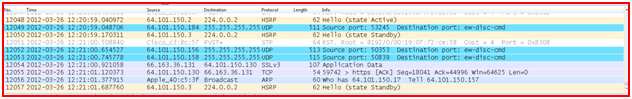

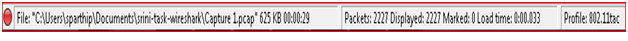

جزء قائمة الحِزم

يعرض جزء قائمة الحِزم جميع الحِزم الموجودة في ملف الالتقاط الحالي.

يتوافق كل سطر في قائمة الحِزم مع حِزمة واحدة في ملف الالتقاط. إذا قمتَ بتحديد سطر في هذا الجزء، يتم عرض المزيد من التفاصيل في تفاصيل الحزمة وأجزاء وحدات بايت الحزمة.

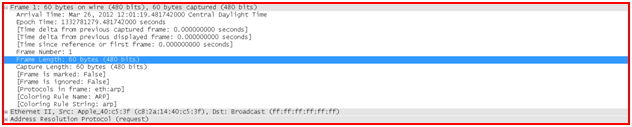

جزء تفاصيل الحِزمة

يظهر جزء تفاصيل الحزمة الحزمة الحالية (المحددة في جزء قائمة الحزم) في نموذج أكثر تفصيلا.

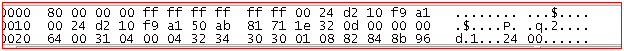

جزء وحدات بايت الحِزمة

يظهر جزء وحدات بايت الحزم بيانات الحزمة الحالية (المحددة في جزء قائمة الحزم) في a

بنمط سداسي.

شريط الحالة

يعرض شريط الحالة رسائل إعلامية. وبشكل عام، يعرض الجانب الأيسر المعلومات المتعلقة بالسياق، ويعرض الجزء الأوسط عدد الحِزم الحالي، ويعرض الجانب الأيمن ملف تعريف التكوين المحدد. اسحب المقابض بين مناطق النص لتغيير الحجم.

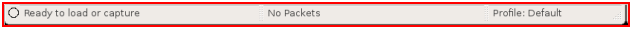

شريط الحالة الأولي

يظهر شريط الحالة هذا أثناء عدم تحميل أي ملف التقاط. على سبيل المثال، عند بدء تشغيل Wireshark.

تعرض قائمة السياق (النقر بزر الماوس الأيمن) الخاصة بتسميات علامة التبويب قائمة بجميع الصفحات المتاحة. يمكن أن يكون هذا مفيدًا إذا كان الحجم الموجود في الجزء صغيرًا للغاية لجميع تسميات علامات التبويب.

شريط الحالة

يعرض شريط الحالة رسائل إعلامية. وبشكل عام، يعرض الجانب الأيسر المعلومات المتعلقة بالسياق، ويعرض الجزء الأوسط عدد الحِزم الحالي، ويعرض الجانب الأيمن ملف تعريف التكوين المحدد. اسحب المقابض بين مناطق النص لتغيير الحجم.

شريط الحالة مع ملف التقاط تم تحميله.

- يعرض الجانب الأيسر معلومات حول ملف الالتقاط واسمه وحجمه والوقت المنقضي أثناء التقاطه.

- يعرض الرمز النقطي الملون الموجود على اليسار أعلى مستوى معلومات للخبراء تم العثور عليه في ملف الالتقاط الذي تم تحميله حاليًا. عند تحريك الماوس فوق هذه الأيقونة يظهر وصف نصي لمستوى معلومات الخبراء، وعندما تنقر فوق الأيقونة، يمكن أن تظهر شاشة معلومات الخبراء.

- يوضح الجزء الأوسط العدد الحالي من الحِزم في ملف الالتقاط.

يتم عرض هذه القيم:

- الحِزم - عدد الحِزم الملتقطة

- المعروضة - عدد الحِزم التي يتم عرضها حاليًا

- المميزة - عدد الحِزم المميزة

- المُستبعدة - عدد الحِزم التي تم إسقاطها (يتم عرضها فقط إذا لم يتمكّن Wireshark من التقاط جميع الحِزم)

- المتجاهلَة - عدد الحِزم التي تم تجاهلها (يتم عرضها فقط في حال تجاهل الحِزم)

- يعرض الجانب الأيمن ملف تعريف التكوين المحدد. يغير النقر فوق هذا الجزء من شريط الحالة لإظهار قائمة بجميع ملفات تعريف التكوين المتاحة، وللاختيار من هذه القائمة ملف تعريف التكوين.

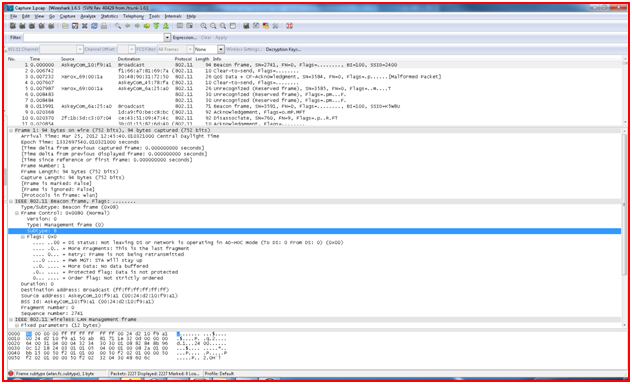

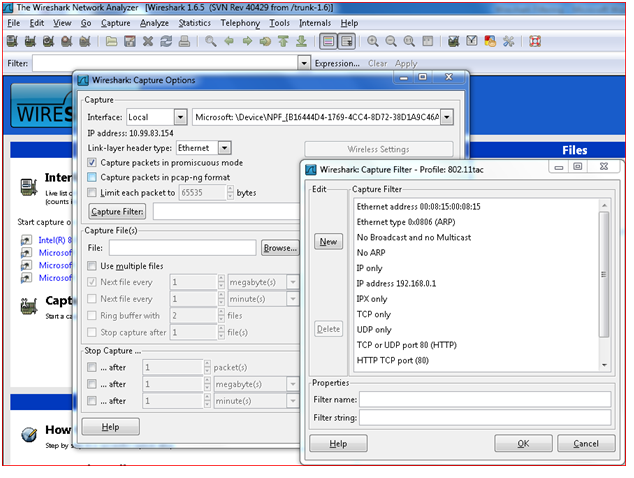

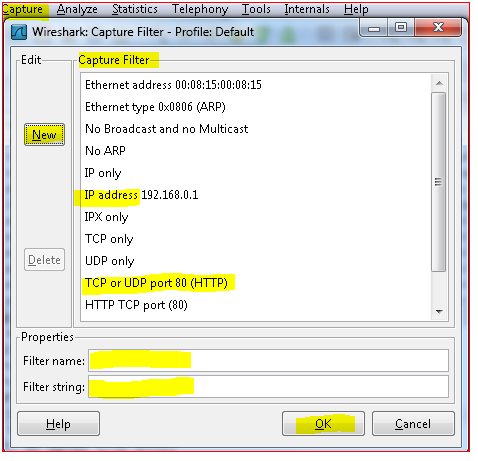

استخدام عوامل تصفية الالتقاط

انقر على خيارات التقاط الواجهات واختر محول الشبكة من القائمة المنسدلة التي يتم إستخدامها لالتقاط الحزم الجاري تشغيلها في الشبكة على الكمبيوتر الشخصي. انقر فوق عوامل تصفية الالتقاط وأدخِل اسم عامل التصفية وسلسلة عامل التصفية أو أدخِل سلسلة عامل التصفية التي تعرفها في المربع مباشرةً. ثم اضغط على الزر. الآن يلتقط برنامج جهاز مراقبة wireshark الحِزم المعنية فقط بين التدفق الهائل لحِزم الوقت الفعلي لجميع أنواع البروتوكولات.

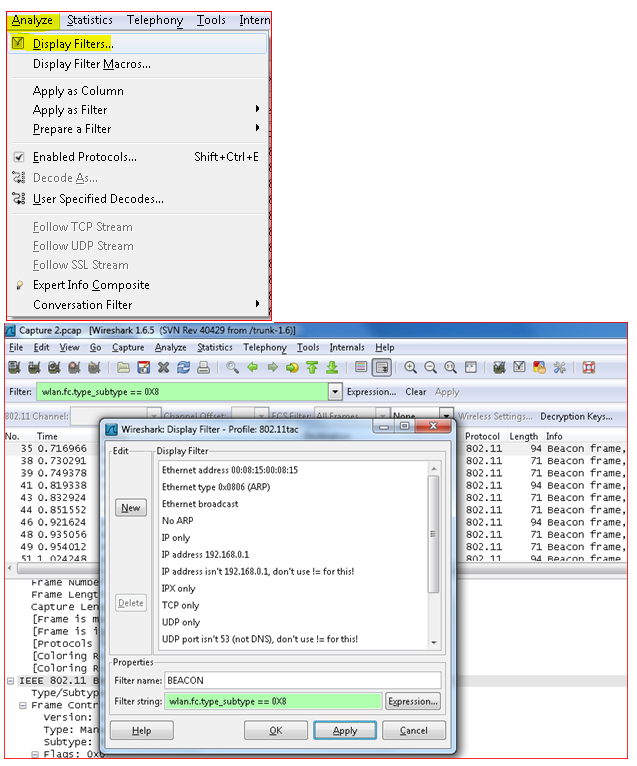

عامل تصفية العرض

بمجرد تحميل الملف الملتقط، يمكنك الآن إعداد عوامل التصفية لعرض الحِزم المعنية أو تجنُب الحِزم التي لا تهتم بها. يمكن القيام بذلك من خلال تعبير عامل التصفية البسيط أو مجموعة من التعبيرات التي تستخدم عوامل التشغيل المنطقية لتكوين سلسلة عامل تصفية معقدة.

انقر فوق تحليل. اختَر عامل تصفية العرض.

في هذا المثال، تقوم بإنشاء عامل تصفية لتصفية حِزم الإشارة فقط من تتبُّع التقاط الحِزمة اللاسلكية 802.11 كما هو موضّح في المناطق المميزة باللون الأصفر.

على غرار عامل تصفية العرض، يمكنك العثور على حِزمة معينة من خلال تطبيق عامل التصفية بعد النقر فوق البحث عن الحِزمة.

ابحث عن زر عامل التصفية وأدخِل قيمة عامل التصفية في مربع عامل التصفية. إذا كنت لا تعرف السلسلة، يمكنك البحث بشكل أكبر والنقر فوق عامل التصفية والضغط على الزر جديد وتسمية سلاسل عوامل التصفية وتطبيق سلسلة عامل التصفية أو كتابتها في المربع. إذا كنت لا تعرف سلسلة عامل التصفية المحددة، يمكنك تكوين إعلان واختيار زر التعبير الذي يحتوي على خيارات بروتوكول متنوعة.

اختَر الخيار الذي تريده، وقم بتوسيعه، وستحصل على المزيد من الخيارات للاختيار من بينها.

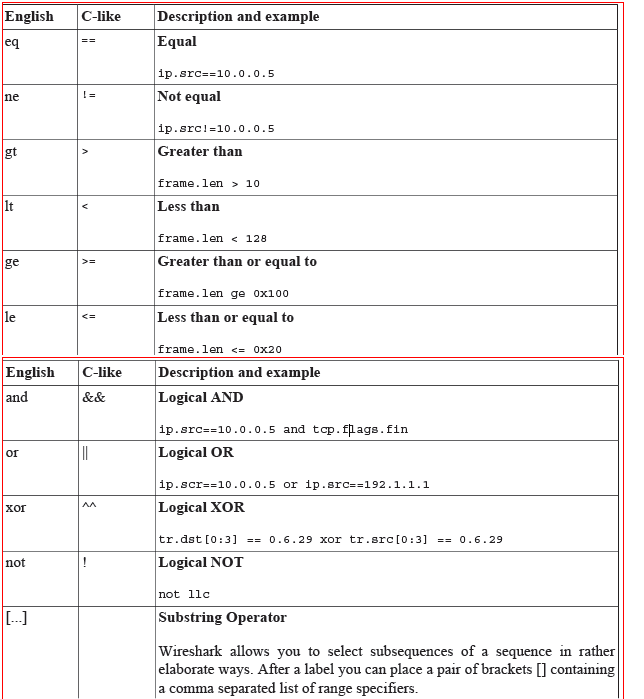

كما لديك مربع عامل تشغيل منطقي للاختيار من بينها لاستخدامه للمطابقة مع إدخال القيمة التي تريد وضعها وتطبيق إكمال عامل التصفية.

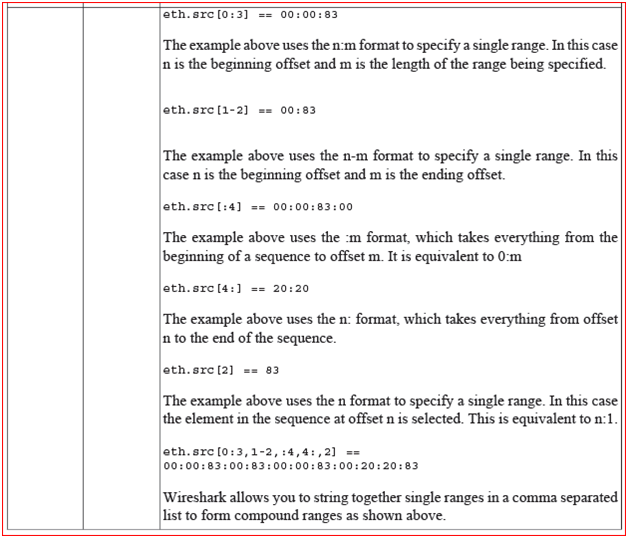

يمكنك إنشاء عوامل تصفية العرض التي تقارن القيم التي تستخدم عددًا من عوامل المقارنة المختلفة.

استخدام قاعدة عامل تصفية التلوين

هناك آلية مفيدة للغاية متوفرة في Wireshark وهي تلوين الحِزم. يمكنك إعداد Wireshark بحيث يقوم بتلوين الحِزم وفقًا لأحد عوامل التصفية. يتيح لك ذلك التأكيد على الحِزم التي تهتم بها. يمكنك إعداد Wireshark بحيث يمكن تلوين الحزم طبقا لمرشح تختار إنشائه. يتيح لك ذلك التأكيد على الحِزم التي تهتم بها (عادةً).

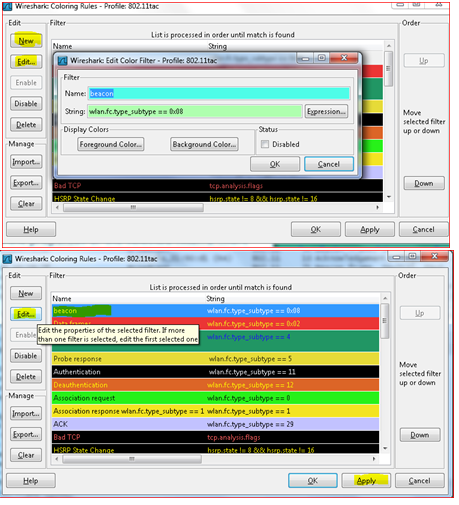

في المثال، يتم تلوين الحِزم للإشارات والإقرار واستجابة المسبار وإلغاء المصادقة استنادًا إلى عوامل التصفية المذكورة.

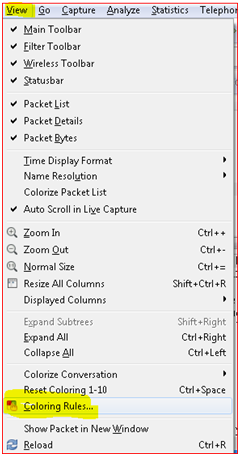

انقر فوق عرض. اختَرقواعد التلوين أو تحرير قواعد التلوين من شريط الأدوات الرئيسي.

يؤدي ذلك إلى فتح قواعد التلوين ويمكنك إضافة عامل تصفية تلوين جديد باستخدام جديد أو تحرير. اختَر الحِزمة، أو حرّر سلسلة عامل التصفية، وقم بتعيين أو ضبط اللون المطلوب.

في مربع حوار "تحرير اللون"، أدخِل اسمًا لعامل تصفية اللون، وأدخِل سلسلة عامل تصفية في حقل نص عامل التصفية. تعرض شاشة تحرير مرشح اللون القيم Beacon و wlan.fc.type_subtype == 8 مما يعني أن اسم مرشح اللون هو Beacon ويمكن أن يحدد المرشح بروتوكولات من النوع wlan.fc.type_subtype == 8 وهي سلسلة مرشح الخط. بمجرد إدخال هذه القيم، يمكنك اختيار لون المقدمة والخلفية للحِزم التي تطابق تعبير عامل التصفية. انقر فوق لون المقدمة... أو لون الخلفية... لتحقيق ذلك.

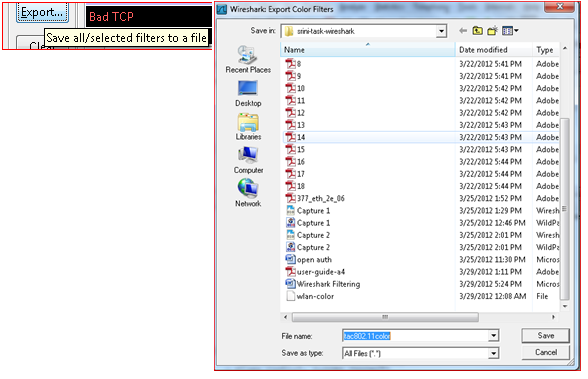

الميزة المفيدة للغاية هي تصدير أو تشكيل عامل تصفية التلوين وحفظه من خلال تصدير عامل التصفية إلى ملف "tac80211color" كما هو موضح في المثال. ويمكن استيراد هذا. يمكنك إنشاء عدة ملفات لقاعدة التلوين في مجلد استكشاف الأخطاء وإصلاحها واستخدامه كقالب لراحتك في كل مرة تقوم فيها باستكشاف الأخطاء وإصلاحها.

يمكنك التفكير بشكل مبتكر وتخصيص ملفات قالب عامل تصفية التلوين مثل التوجيه والشبكات اللاسلكية والتبديل وما إلى ذلك. ملفات عوامل تصفية الألوان واستيرادها فقط حسب المشكلة التي تريد استكشافها وإصلاحها.

يوجد تنزيل جيد لقواعد التلوين يمكنك تنزيله واستخدام منتدى الدعم - قواعد التلوين

هذه هي الطريقة التي يبدو بها المظهر النهائي لنافذة حِزم wireshark بعد ملف عامل تصفية اللون

يتم إستيراد TAC80211color وتطبيقه.

تحليل التقاط جهاز المراقبة 802.11 - إطارات الإدارة والمصادقة المفتوحة

المقدمة

تحليل التقاط جهاز المراقبة 802.11 - إطارات الإدارة والمصادقة المفتوحة

802.11 - الإطارات والمصادقة المفتوحة

عند محاولة تحليل أو استكشاف أخطاء شبكة LAN لاسلكية تستخدم محلل حِزم 802.11، يتطلب الأمر أن يكون لديك فهم شامل لأنواع إطارات 802.11 المختلفة كأساس للعثور على مؤشرات لتحديد أسباب منطقة المشكلة في شبكة wlan. خذ عمليات تتبُّع جهاز مراقبة شبكة wlan التي تستخدم أدوات مثل omnipeek و/أو wireshark حيث يمكنك مراقبة الاتصالات بين بطاقات واجهة الشبكة اللاسلكية (NICs) ونقاط الوصول. تحتاج إلى فهم كل نوع من أنواع الإطارات التي تحدث خلال تشغيل الشبكة المحلية اللاسلكية وحل مشكلات الشبكة. في بيئة التردد اللاسلكي لشبكة wlan، يمكن أن تتغير ظروف الإرسال اللاسلكي بشكل ديناميكي، ويصبح التنسيق مشكلة كبيرة في شبكات WLAN. تُخصص حِزم الإدارة والتحكم لوظائف التنسيق هذه.

للعثور على سبب مشكلات wlan التي تحدث في شبكة wlan المتعلقة ببيئة التردد اللاسلكي، سيكون من الأفضل اختبار شبكة wlan باستخدام المصادقة المفتوحة دون وجود أي أمان. عند اتباع هذا النهج، تظهر مشكلات اتصال التردد اللاسلكي ويمكن تصحيحها قبل أن تتمكّن من الانتقال إلى تشفير أقوى وطبقات أعلى من طبقة OSI (ترابط الأنظمة المفتوحة). تستند المصادقة في مواصفات 802.11 إلى مصادقة محطة أو جهاز لاسلكي بدلاً من مصادقة مستخدم.

وفقًا لعملية مصادقة العميل لمواصفات 802.11، هذه هي المعاملات كما هو مذكور.

- ترسل نقاط الوصول باستمرار إطارات الإشارة التي يتم التقاطها بواسطة عملاء شبكة wlan القريبين.

- كما يمكن للعميل البث على إطار طلب الفحص الخاص به على كل قناة.

- تستجيب نقاط الوصول الموجودة ضمن النطاق بإطار استجابة للفحص.

- يقرر العميل أي نقطة وصول (AP) هي الأفضل للوصول ويرسل طلب مصادقة.

- ترسل نقطة الوصول ردًا على المصادقة.

- عقب المصادقة الناجحة، يرسل العميل إطار طلب اقتران إلى نقطة الوصول.

- ترد نقطة الوصول باستجابة الاقتران.

- يكون العميل الآن قادرًا على تمرير حركة مرور البيانات إلى نقطة الوصول.

عملية مصادقة عميل 802.11

هناك 3 أنواع من الإطارات المُستخدمة في اتصالات 802.11 MAC من الطبقة 2 التي تحدث عبر الهواء والتي تدير الارتباط اللاسلكي وتتحكم فيه.

وهي إطارات الإدارة وإطارات التحكم وإطارات البيانات. يمكنك معرفة ما تتكون منه هذه الإطارات بالتفصيل لمساعدتك على تحليل مشكلات شبكة wlan بشكل أفضل أثناء العمل مع عمليات تتبُّع جهاز مراقبة شبكة wlan.

إطارات الإدارة

تعمل إطارات إدارة 802.11 على تمكين المحطات من إنشاء الاتصالات وصيانتها. تُستخدم حِزم الإدارة لدعم المصادقة والاقتران والمزامنة.

وهذه هي الأنواع الفرعية الشائعة من إطارات إدارة 802.11:

- إطار المصادقة: هذا إطار يوضح عضوية الشبكة ضمن مخطط الشبكة المحلية اللاسلكية (WLAN). مصادقات 802.11 هي عملية حيث تقبل نقطة الوصول هوية بطاقة NIC اللاسلكية أو ترفضها لإنشاء الموارد. تقيد المصادقة القدرة على الإرسال والاستقبال على الشبكة. وتُعد الخطوة الأولى لمحاولة الجهاز الاتصال بشبكة WLAN 802.11. يعالج تبادل حِزم الإدارة الوظيفة. يعالج تبادل الطلب/الاستجابة لحِزم الإدارة المصادقة. يعتمد عدد الحِزم المتبادلة على طريقة المصادقة المُستخدَمة.

wlan.fc.type_subtype == 0x0b

تبدأ بطاقة NIC العملية من خلال إرسال إطار مصادقة يحتوي على هويتها إلى نقطة الوصول. ومع مصادقة النظام المفتوحة (الافتراضية)، ترسل بطاقة NIC اللاسلكية إطار مصادقة واحدًا فقط، وتستجيب نقطة الوصول بإطار مصادقة كاستجابة تشير إلى القبول (أو الرفض). هناك معرّف مصادقة مقترن، وهو الاسم الذي تتم بموجبه مصادقة المحطة الحالية نفسها عند الانضمام إلى الشبكة.

- إطار إلغاء المصادقة: هذه حزمة إعلان بواسطة محطة ترسل إطار إلغاء مصادقة إلى محطة أخرى إذا كانت ترغب في إنهاء الاتصالات الآمنة. ويُعد اتصالاً أحادي الاتجاه من محطة المصادقة (BSS أو ما يعادلها وظيفيًا)، ويجب قبوله. ويصبح ساري المفعول على الفور.

wlan.fc.type_subtype == 0x0c

- إطار طلب الاقتران: 802.11 يمكن الاقترانات نقطة الوصول من تخصيص موارد لبطاقة واجهة الشبكة (NIC) اللاسلكية ومزامنتها. تبدأ بطاقة NIC عملية الاقتران بإرسال طلب اقتران إلى نقطة وصول. يحمل هذا الإطار معلومات حول بطاقة NIC (على سبيل المثال، معدلات البيانات المدعومة) ومعرّف SSID الخاص بالشبكة التي يرغب في الإقران بها. بعد تلقي طلب الاقتران، تنظر نقطة الوصول في الاقتران ببطاقة NIC، و(في حال قبولها) تحتفظ بمساحة الذاكرة وتنشئ معرّف الاقتران لبطاقة NIC. يمكن أن تعرض الحِزم الاقتران الحالي للمرسل. تعالج حِزم إدارة الطلب/الاستجابة الاقتران وإعادة الاقتران.

wlan.fc.type_subtype == 0x0

- إطار الاستجابة للاقتران: ترسل نقطة الوصول إطار إستجابة اقتران يحتوي على إشعار قبول أو رفض إلى بطاقة واجهة الشبكة (NIC) اللاسلكية التي تطلب الاقتران وتتضمن معرف الاقتران الخاص بالطالب. إذا قَبِلت نقطة الوصول بطاقة NIC اللاسلكية، سيتضمن الإطار معلومات تتعلق بالاقتران، مثل معرّف الاقتران ومعدلات البيانات المدعومة. في حال كانت نتيجة الاقتران إيجابية، يمكن أن تستخدم بطاقة NIC اللاسلكية نقطة الوصول للتواصل مع بطاقات NIC الأخرى على الشبكة والأنظمة الموجودة على جانب التوزيع من نقطة الوصول.

wlan.fc.type_subtype == 0x01

- إطار طلب إعادة التعيين: هذا الإطار شبيه بطلب الاقتران لكنه له غرض مختلف ومفيد أساسا في تجوال العميل حيث إذا ما ابتعدت بطاقة واجهة الشبكة (NIC) اللاسلكية عن نقطة الوصول المقترنة حاليا ووجدت نقطة وصول أخرى لها إشارة منارة أقوى، وهي بطاقة واجهة الشبكة (NIC) اللاسلكية وترسل إطار إعادة تكوين إلى نقطة الوصول الجديدة. ثم تنسِّق نقطة الوصول الجديدة إعادة توجيه إطارات البيانات التي لا تزال موجودة في المخزن المؤقت لنقطة الوصول السابقة في انتظار الإرسال إلى بطاقة NIC اللاسلكية. يجب مصادقة المُرسِل بالفعل للحصول على اقتران ناجح.

wlan.fc.type_subtype == 0x02

- إطار إستجابة إعادة التعيين: ترسل نقطة الوصول إطار إستجابة لإعادة التعيين يحتوي على إشعار قبول أو رفض إلى بطاقة واجهة الشبكة (NIC) اللاسلكية التي تطلب إعادة التعيين. وعلى غرار عملية الاقتران، يتضمن الإطار معلومات تتعلق بالاقتران، مثل معرّف الاقتران ومعدلات البيانات المدعومة.

- إطار فك الارتباط: تقوم المحطة بإرسال إطار فك الارتباط إلى محطة أخرى إذا كانت ترغب في إنهاء الاقتران. وعلى سبيل المثال، يمكن أن ترسل بطاقة NIC اللاسلكية التي تم إيقاف تشغيلها بأمان إطار إلغاء الاقتران لتنبيه نقطة الوصول إلى أن بطاقة NIC قيد إيقاف التشغيل. ثم يمكن أن تتخلى نقطة الوصول عن تخصيصات الذاكرة وإزالة بطاقة NIC اللاسلكية من جدول الاقتران. يُعد إلغاء الاقتران إعلانًا بسيطًا إما من نقطة وصول أو جهاز.

عامل التصفية المستخدم لتطبيق حزم إلغاء الاقتران والعثور عليها فقط هو wlan.fc.type_subtype == 0x0a.

- إطار المنارة: ترسل نقطة الوصول بشكل دوري إطار منارة للإعلان عن وجودها ومعلومات الترحيل الخاصة بها، مثل الطابع الزمني للمساعدة في مزامنة محطات الأعضاء مع BSS و SSID والمعلمات الأخرى المتعلقة بنقطة الوصول إلى بطاقات واجهة الشبكة (NICs) اللاسلكية الموجودة ضمن النطاق. يتمثل الغرض من هذا الإطار في الإعلان عن بداية الفترة الخالية من التنافس (CF)، والتي يتم منحها الحق في الإرسال بواسطة نقطة الوصول من خلال الاستقصاء. تقوم بطاقات واجهة الشبكة (NIC) اللاسلكية باستمرار بمسح جميع قنوات راديو 802.11 والاستماع إلى أجهزة الإرشاد كأساس لاختيار نقطة الوصول التي تحتوي على أفضل إشارة وتوفر يمكن الاقتران بهما.

عامل التصفية المُستخدم لتطبيق حِزم الإشارة والعثور عليها فقط هو wlan.fc.type_subtype == 0x08.

- إطار طلب المسبار: تنشط محطة أو عميل أو على جهاز كمبيوتر عندما تصبح بطاقة الشبكة المحلية اللاسلكية (WLAN) التي تم تمكينها نشطة وترسل إطار طلب تحقيق عندما تحتاج إلى الحصول على معلومات من محطة أخرى أو نقطة وصول أخرى. بعد أن ترسل بطاقة NIC اللاسلكية طلب فحص لتحديد نقاط الوصول الموجودة ضمن النطاق، يتم إرسال إطار طلب الفحص على كل قناة يدعمها العميل في محاولة للعثور على جميع نقاط الوصول في النطاق التي تطابق معرّف SSID ومعدلات البيانات المطلوبة من قِبل العميل..وهذا الأمر متروك للعميل لتحديد نقطة الوصول المراد الإقران بها من خلال تقييم العوامل المختلفة مثل معدلات البيانات المدعومة وحمل نقطة الوصول لتحديد نقطة الوصول المُثلى وبالتالي الانتقال إلى مرحلة المصادقة لشبكة 802.11 بعد حصولها على استجابات من Aps كاستجابة للفحص. كما تساعد هذه الآلية محطة التجوال في القدرة على التنقل بين الخلايا بينما تظل متصلة في البحث عن نقطة وصول جديدة.

عامل التصفية المُستخدم لتطبيق حِزم طلب الفحص والعثور عليها فقط هو wlan.fc.type_subtype ==0x04.

- إطار إستجابة المسبار: إستجابة لطلب الاستفسار، تستجيب نقاط الوصول (AP) ذات المعايير المطابقة مع إطار إستجابة المسبار الذي يحتوي على معلومات المزامنة وتحميل نقطة الوصول ويحتوي على معلومات القدرة ومعدلات البيانات المدعومة وما إلى ذلك.

عامل التصفية المستخدم لتطبيق حزم طلب Probe والعثور عليها فقط هو wlan.fc.type_subtype ==0x05.

إطارات التحكم

تساعد إطارات التحكم في 802.11 في تسليم إطارات البيانات بين المحطات. وهذه هي الأنواع الفرعية الشائعة من إطارات التحكم في 802.11:

- طلب إرسال إطار (RTS): تكون وظيفة RTS/CTS إختيارية وتعمل على تقليل اصطدام الإطارات الموجودة عندما تكون المحطات المخفية مرتبطة بنفس نقطة الوصول. ترسل المحطة إطار RTS إلى محطة أخرى كالمرحلة الأولى من الاتصال ثنائي الاتجاه الضروري قبل إرسال إطار بيانات.

wlan.fc.type_subtype == 0x1B

- إطار الإقرار (ACK): بعد إستلام إطار البيانات، تستخدم المحطة المتلقية خطأ للتحقق من العمليات لاكتشاف وجود الأخطاء. ترسل محطة الاستقبال إطار ACK إلى محطة الإرسال في حال عدم العثور على أي أخطاء. إذا لم تستلم محطة الإرسال ACK بعد فترة من الوقت، يمكن لمحطة الإرسال إعادة إرسال الإطار.

wlan.fc.type_subtype == 0x1D

إطارات البيانات

هذه هي الإطارات التي تظهر لاحقًا بعد إنشاء اتصال شبكة wlan الأساسي بالفعل بين المحطة المتنقلة ونقطة الوصول. يمكنك دائمًا الوصول إلى إطار بيانات 802.11 للتحليل، وعادةً للتحقق مما إذا اجتازت البروتوكولات والبيانات من الطبقات الأعلى داخل هيكل الإطار الأسلاك وتحليلها عبر الهواء. تنقل هذه الإطارات حِزم البيانات من الطبقات الأعلى، مثل صفحات الويب وبيانات التحكم في الطابعة وما إلى ذلك داخل نص الإطار.

wlan.fc.type_subtype == 0x20

في محلل الحِزم، يمكنك مراقبة محتويات نص الإطار ضمن إطارات بيانات 802.11 لحركة مرور البيانات المثيرة للاهتمام المعنية.

المراجع

تحليل التقاط جهاز المراقبة 802.11 - WPA/WPA2 مع PSK أو EAP

WPA-PSK(TKIP)

1. يتم إرسال إطارات Beacon بشكل دوري للإعلان عن وجود الشبكة اللاسلكية وتحتوي على جميع المعلومات المتعلقة بها (معدلات البيانات والقنوات وشفرات الأمان وإدارة المفاتيح وما إلى ذلك):

![]()

2.يتم إرسال طلب الفحص بواسطة STA للحصول على معلومات من نقطة الوصول:

3.استجابة الفحص. تستجيب نقطة الوصول بإطار استجابة فحص يحتوي على معلومات القدرة ومعدلات البيانات المدعومة وما إلى ذلك بعد تلقيها لإطار طلب فحص من خوارزميات الشجرة الممتدة (STA):

4.802.11 هي عملية حيث تقبل نقطة الوصول هوية بطاقة NIC اللاسلكية أو ترفضها. تبدأ بطاقة NIC العملية من خلال إرسال إطار مصادقة يحتوي على هويتها إلى نقطة الوصول. مع مصادقة النظام المفتوحة (الافتراضية) يرسل NIC الراديو إطارا واحدا للمصادقة، وترد نقطة الوصول مع إطار المصادقة كاستجابة تشير إلى القبول (أو الرفض).:

أ.طلب مصادقة Dot11:

ب.استجابة مصادقة Dot11:

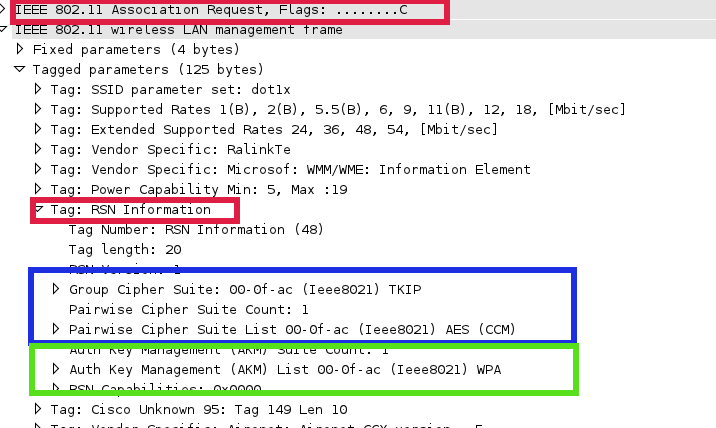

5. يتيح اقتران 802.11 لنقطة الوصول تخصيص الموارد لبطاقة NIC اللاسلكية ومزامنتها. تبدأ بطاقة NIC عملية الاقتران بإرسال طلب اقتران إلى نقطة وصول. يحمل هذا الإطار معلومات حول بطاقة NIC (على سبيل المثال، معدلات البيانات المدعومة) ومعرّف SSID الخاص بالشبكة التي يرغب في الإقران بها.

أ.طلب اقتران Dot11:

بعد تلقي طلب الاقتران، تنظر نقطة الوصول في الاقتران ببطاقة NIC، و(في حال قبولها) تحتفظ بمساحة الذاكرة وتنشئ معرّف الاقتران لبطاقة NIC.

ب.استجابة اقتران Dott11:

6.الاتصال رباعي الاتجاهات. أثناء هذه المرحلة، يتم إنشاء PTK، ويُستخدم PSK على أنه PMK لإنشاء تلك القيم:

أ.ترسل نقطة الوصول (AP) إطار مصادقة 802.1x مع ANonce. يحتوي STA الآن على جميع المعلومات لإنشاء PTK:

ب.يستجيب STA بإطار مصادقة 802.1x مع SNonce وMIC:

يقوم C.AP بإنشاء إطار 802.1x بميكروفون جديد و GTK برقم تسلسلي. يتم إستخدام رقم التسلسل هذا في إطار البث المتعدد أو البث التالي، بحيث يمكن أن يقوم STA المتلقي بإجراء اكتشاف إعادة التشغيل الأساسي:

د.ترسل STA ACK:

ومن تلك النقطة، يتم إرسال جميع البيانات مشفرة.

WPA2-PSK(AES/TKIP)

العملية هي نفسها تمامًا كما في القسم السابق. يتم تمييز المعلومات المختلفة فقط.

1.يتضمن إطار إدارة WPA2 AP عنصر RSN الذي يتضمن مجموعة تشفير البث الأحادي ومعلومات AKM ومجموعة تشفير GTK (في حالة تحديد كلا من AES و TKIP، يمكن إستخدام طريقة تشفير أقل قوة ل GTK).

2. أثناء المصافحة الرباعية الإتجاه، تحتوي الإطارات على معلومات الإصدار ل WPA2 في حقول النوع.

ملاحظة: يمكنك فك تشفير حركة مرور البيانات اللاسلكية المشفرة WEP/WPA-PSK/WPA2-PSK إذا تم تضمين إطارات تبادل المفاتيح المصافحة رباعية الإتجاه في التتبع وكان PSK معروفا.

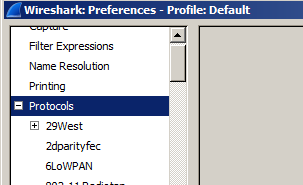

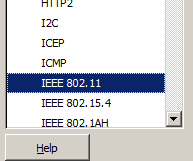

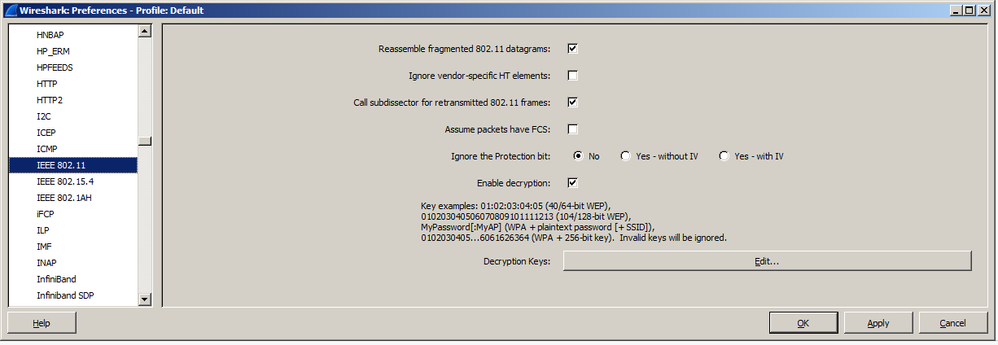

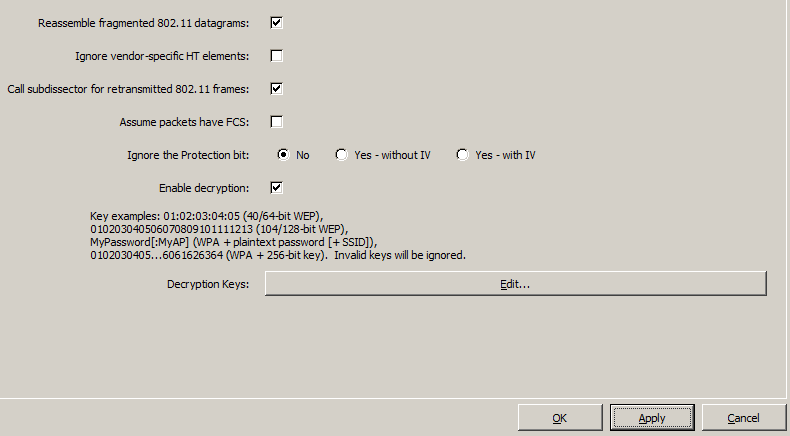

لتشفير حركة مرور البيانات اللاسلكية في wireshark، انتقل إلى التفضيلات-> البروتوكولات->IEEE 802.11 وقدِّم معلومات PSK واختَر تمكين خيار فك التشفير.

لفك تشفير حركة مرور بيانات WPA/WPA2 المشفرة، حدد المفتاح بالتنسيق:

وابا-psk:psk:SSI

ملاحظة: من أجل تصفية حركة مرور WLAN من STA محدد في wireshark، يمكنك إستخدام خيار إحصائيات WLAN.

لتصفية حركة المرور من STA معين، انتقل إلى الإحصائيات > حركة مرور WLAN. من قائمة SSID، أختر SSID المقابلة التي يقترن بها STA، وقم بتطبيق التصفية استنادا إلى STA.

كيفية فك تشفير بيانات WPA2 AES على حزم الهواء يلتقط مع Wireshark

المتطلبات:

- الالتقاط هو بتنسيق .pcap.

- يتم تقديم الإطارات بتنسيق 802.11.

- تعرّف على اسم SSID وPSK لشبكة WLAN التي تم جمع الالتقاط عبر الهواء منها.

- المفتاح: تمتع بالتقاط المصافحة باستخدام تقنية EAPOL 4.

العملية الأكثر دقة للقيام بذلك هي بدء الالتقاط ثم إلغاء مصادقة العميل من أجل التقاط العملية من صفر، مما يعني أنه يمكن تضمين تأكيد اتصال EAPOL الخاص بالطراز 4.

إذا كانت الإطارات ضمن تنسيق آخر، مثل PEEKREMOTE، فمن الممكن أن يتطلب الأمر فك ترميزها، الرجاء مراجعة القسم الخاص بكيفية فك ترميز إطارات PEEKREMOTE.

العملية

بمجرد فتح الالتقاط في Wireshark، انتقل إلى القائمة تحرير > التفضيلات.

انتقل إلى قائمة البروتوكولات وابحث عن IEEE 802.11.

من قسم IEEE 802.11، تحقق من خانة الاختيار تمكين فك التشفير وانقر فوق تحرير... بجوار ملصق مفاتيح فك التشفير.

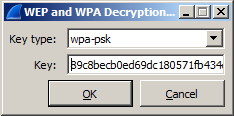

بمجرد الوصول إلى قائمة تحرير، انقر فوق الزر جديد على الجانب الأيسر من النافذة.

من نوع المفتاح، اختَر wpa-psk.

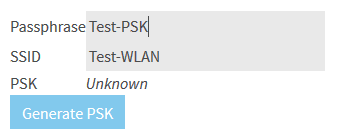

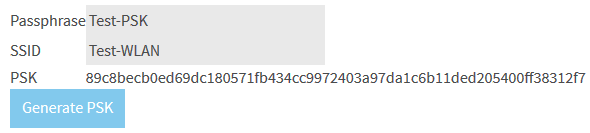

للحصول على المفتاح، من المهم معرفة الاسم الدقيق لـ SSID وPSK الذي تُجرى من أجله عملية فك التشفير.

احصل على هاتين القيمتين وانتقل إلى موقع الويب التالي لإنشاء المفتاح بناءً على هذين العنصرين.

اكتب اسم SSID وPSK في الحقول المحددة. يجب أن تكون السلسلة المكتوبة في الحقول دقيقة كما هو محدد لـ SSID وPSK.

بمجرد تحديد القيم، انقر فوق إنشاء PSK. يعمل ذلك على إنشاء المفتاح ونسخه والرجوع إلى Wireshark.

الصق المفتاح الذي تم إنشاؤه في حقل المفتاح. وانقر فوق OK.

ثم انقر فوق تطبيق في شاشة التفضيلات. يبدأ فك تكويد الالتقاط.

بمجرد فك التشفير، يمكن رؤية محتويات حِزم 802.11 التي تم تشفيرها مسبقًا.

WPA/WPA2 Enterprise

1. WPA(TKIP)/WPA2(AES) مع dot1x (PEAP)

تستخدم هذه العملية الخطوات نفسها مثل العملية السابقة باستثناء طريقة AKM وسمات PTK/GTK ونقطة الوصول المُعلن عنها في إطارات إدارة 802.11.

- في هذا المثال، تعلن نقطة الوصول عن WPA(TKIP)/WPA2(AES) مع مصادقة dot1x، وتحتوي سمات علامة RSN وWPA لـ AKM على قيمة WPA، سواء في حالة مصادقة PSK أم لا، ويحتوي هذا الحقل على PSK. أيضًا في هذا المثال، يُستخدم TKIP لـ WPA ويُستخدم AES لـ WPA2.

ب. يختار STA أحد أساليب المصادقة ومجموعات التشفير المعلن عنها بواسطة AP. في هذه الحالة، تم تحديد WPA2 مع AES. يمكن ملاحظة ذلك في معلمات RSN IE.

ج. بعد اقتران dot11 الناجح، تتم مصادقة dot1x. في هذه العملية، يمكننا رؤية أنه يتم استخدام طريقة EAP بواسطة STA للمصادقة وتبادل الشهادة (الشهادات) للمعلومات بين العميل وخادم AAA.

د. بعد مصادقة dot1x الناجحة، يتم إرسال PMK إلى AP في رسالة قبول الوصول من خادم AAA ويتم اشتقاق نفس PMK على العميل. يُجرى الاتصال رباعي الاتجاه التالي ويتم إنشاء PTK وGTK.

تبادل Radius بين WLC وخادم AAA:

مخطط التدفق العام:

WPA(TKIP)/WPA2(AES) مع dot1x (EAP-TLS)

يُعد الاختلاف بين هذا النوع من المصادقة والنوع السابق هو أن العميل يقدم شهادته في رسالة "Client Hello" ويتم تنفيذ المصادقة المتبادلة بين العميل وخادم AAA بناءً على الشهادات.

تبادل EAP بين STA وWLC:

تبادل Radius بين WLC وخادم AAA:

مخطط التدفق العام:

2.WPA(TKIP)/WPA2(AES) مع dot1x (FAST)

تختلف مرحلة مصادقة dot1x قليلاً فقط عن المثال السابق. بعد اقتران dot11 بنجاح، يتم إجراء مصادقة dot1x، ترسل نقطة الوصول طلب هوية dot1x إلى STA وتوفر STA استجابة للهوية. تعتمد الاستجابة على تزويد PAC قيد الاستخدام (تزويد PAC داخل النطاق (المرحلة 0) أو تزويد PAC خارج النطاق). في حالة التزويد داخل النطاق، يتم إرسال PAC إلى العميل من خادم AAA. بمجرد حصول العميل على PAC، ينتقل إلى المرحلة 1 من EAP-FAST من إنشاء قناة اتصال TLS للنقطة هذه (المرحلة 1).

بعد إنشاء قناة اتصال TLS، تبدأ طريقة المصادقة الداخلية (المرحلة 2) داخل قناة الاتصال المشفرة. عند المصادقة الناجحة، يتم إرسال PMK في رسالة قبول الوصول إلى نقطة الوصول من خادم AAA. يتم اشتقاق المفتاح نفسه بناءً على تبادل dot1x على STA. يتم إستخدام هذا المفتاح (PMK) لحساب PTK أثناء المصافحة الرباعية الإتجاه التي يمكن إستخدامها لتأمين الاتصال بين STA و AP.

مخطط التدفق العام:

تحليل التقاط جهاز المراقبة 802.11 - البث المتعدد

المقدمة

مراقبة البث المتعدد

الحل

تجري وحدة التحكم البث المتعدد في وضعين:

- وضع البث الأحادي — في هذا الوضع، تقوم وحدة التحكم ببث كل حزمة بث متعدد إلى كل نقطة وصول مقترنة بوحدة التحكم. هذا الوضع غير فعال ولكن يمكن أن يكون مطلوبًا على الشبكات التي لا تدعم البث المتعدد.

- وضع البث المتعدد — في هذا الوضع، ترسل وحدة التحكم حِزم البث المتعدد إلى مجموعة LWAPP للبث المتعدد. تقلل هذه الطريقة من الحمل على معالج وحدة التحكم وتنقل عمل نسخ الحزمة المتماثل إلى شبكتك وهو أكثر فعالية من طريقة البث الأحادي.

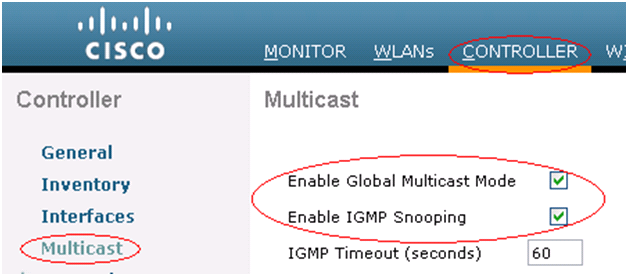

- يمكنك تمكين وضع البث المتعدد الذي يستخدم واجهة المستخدم الرسومية (GUI) أو واجهة سطر الأوامر (CLI) الخاصة بوحدة التحكم.

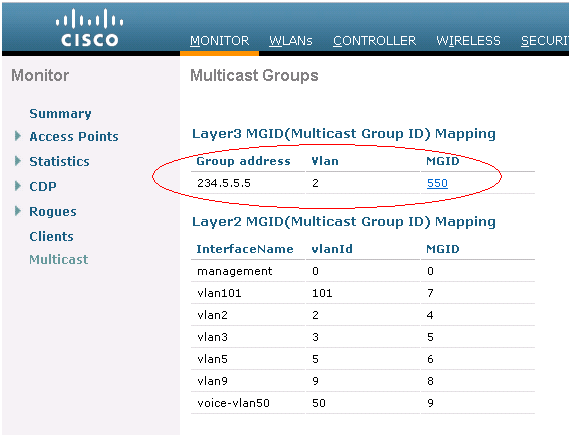

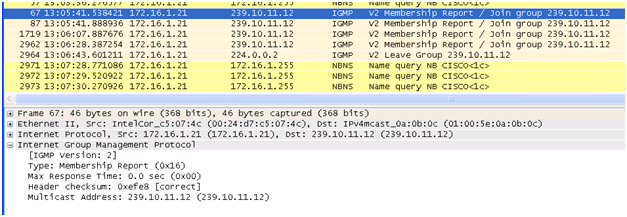

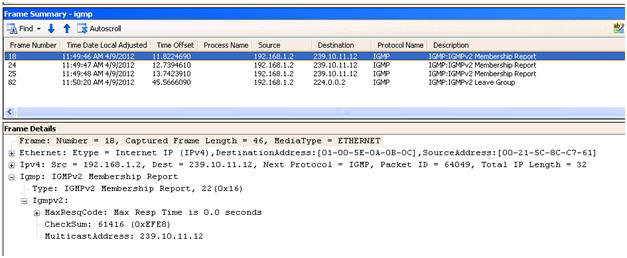

التطفل على بروتوكول IGMP على وحدة التحكُّم في شبكة LAN اللاسلكية (WLC)

في الإصدار 4.2 من برنامج وحدة التحكم، يتم تقديم التطفل على IGMP لتحسين حِزم البث المتعدد المباشرة. عند تمكين هذه الميزة، تجمع وحدة التحكم تقارير IGMP من العملاء، وتعالج التقارير، وتنشئ معرّفات مجموعة البث المتعدد (MGID) فريدة من تقارير IGMP بعد أن تتحقق من عنوان البث المتعدد للطبقة 3 ورقم شبكة VLAN، وترسل تقارير IGMP إلى مفتاح البنية التحتية. ترسل وحدة التحكم هذه التقارير مع عنوان المصدر كعنوان الواجهة التي تلقت عليه التقارير من العملاء.

ثم تقوم وحدة التحكم بتحديث جدول MGID الخاص بنقطة الوصول على نقطة الوصول باستخدام عنوان MAC الخاص بالعميل. عندما تستقبل وحدة التحكم حركة مرور بيانات البث المتعدد لمجموعة معينة من البث المتعدد، تعيد توجيهها إلى جميع نقاط الوصول. ومع ذلك، ترسل نقاط الوصول هذه التي لديها عملاء نشطون يستمعون إلى مجموعة البث المتعدد هذه أو يشتركون فيها حركة مرور بيانات البث المتعدد على شبكة WLAN المحددة هذه. تتم إعادة توجيه حِزم IP باستخدام معرّف MGID الفريد لشبكة VLAN للدخول ومجموعة البث المتعدد للوجهة. تتم إعادة توجيه حِزم البث المتعدد للطبقة 2 باستخدام MGID فريد لواجهة الدخول.

ملاحظة: لا يتم دعم التطفل على بروتوكول IGMP على وحدات التحكم من السلسلة 2000، أو وحدات التحكم من السلسلة 2100، أو الوحدة النمطية لشبكة وحدة التحكم في الشبكة المحلية (LAN) اللاسلكية من Cisco لموجهات الخدمات المدمجة.

إرشادات استخدام وضع البث المتعدد

استخدم هذه الإرشادات عند تمكين وضع البث المتعدد على شبكتك:

يستخدم حل Cisco Unified Wireless Network بعض نطاقات عناوين IP لأغراض محددة. ضع هذه النطاقات في الاعتبار عند تكوين مجموعة البث المتعدد. على الرغم من أنه غير مستحسن، يمكن تعيين أي عنوان بث متعدد إلى مجموعة البث المتعدد ل LWAPP؛ وهذا يتضمن عناوين البث المتعدد المحلية للارتباط المحجوزة التي تستخدمها بروتوكولات OSPF و EIGRP و PIM و HSRP وبروتوكولات البث المتعدد الأخرى.

توصي Cisco بتعيين عناوين البث المتعدد من الكتلة 239/8 ذات النطاق الإداري. قامت ANA بحجز النطاق 239.0.0.0-239.255.255.255 كعناوين ذات نطاق إداري للاستخدام في مجالات البث المتعدد الخاصة. راجع الملاحظة لقيود إضافية. وتكون هذه العناوين متشابهة بطبيعتها مع نطاقات IP للبث الأحادي الخاصة المحجوزة، مثل 10.0.0.0/8، المُعرَّفة في RFC 1918. يمكن أن يستخدم مسؤولو الشبكة بحرية عناوين البث المتعدد في هذا النطاق داخل مجالهم دون الخوف من التعارض مع الآخرين في أي موضع آخر على الإنترنت. يجب استخدام مساحة العنوان الإدارية أو الخاصة هذه داخل المؤسسة وحظر مغادرتها أو إدخالها من المجال المستقل (AS).

ملاحظة: لا تستخدم نطاق عنوان 239.0.0.x أو نطاق عنوان 239.128.0.x. تتداخل العناوين في هذه النطاقات مع عناوين MAC المحلية للارتباط وتغمر جميع منافذ المبدّل، حتى مع تشغيل التطفل على IGMP.

توصي Cisco بأن يقسم مسؤولو شبكات المؤسسة نطاق العناوين هذا إلى نطاقات إدارية جغرافية أصغر داخل شبكة المؤسسة للحد من نطاق تطبيقات البث المتعدد المعينة. ويؤدي ذلك إلى منع حركة مرور البث المتعدد عالية السرعة التي تغادر المركز الرئيسي (حيث يكون النطاق الترددي وفيرًا) وتكدس ارتباطات WAN. كما يسمح بالتصفية الفعالة للبث المتعدد ذي النطاق الترددي العالي من الوصول إلى وحدة التحكم والشبكة اللاسلكية.

عند تمكين وضع البث المتعدد على وحدة التحكم، يجب عليك تكوين عنوان مجموعة LWAPP للبث المتعدد على وحدة التحكم. تشترك نقاط الوصول في مجموعة LWAPP للبث المتعدد باستخدام بروتوكول إدارة مجموعة الإنترنت (IGMP).

- تستخدم نقاط الوصول من السلسلة Cisco 1100 و 1130 و 1200 و 1230 و 1240 APs الإصدارات 1 و 2 و 3 من IGMP. ومع ذلك، تستخدم نقاط الوصول من السلسلة Cisco 1000 Series بروتوكول IGMP v1 فقط للانضمام إلى مجموعة البث المتعدد.

- يعمل وضع البث المتعدد فقط في وضع LWAPP للطبقة 3.

- لا تنضم نقاط الوصول في وضع المراقبة أو وضع حهاز المراقبة أو وضع الكاشف المخادع إلى عنوان مجموعة LWAPP للبث المتعدد.

- عند استخدام وحدات التحكم التي تعمل بالإصدار 4.1 أو الإصدارات السابقة، يمكنك استخدام عنوان البث المتعدد نفسه على جميع وحدات التحكم. إذا كنت تستخدم وحدات التحكم التي تشغّل الإصدار 4.2 أو الإصدارات الأحدث، يجب أن تكون مجموعة LWAPP للبث المتعدد التي تم تكوينها على وحدات التحكم مختلفة لكل وحدة تحكم مستخدمة على الشبكة.

- إذا كنت تستخدم وحدات التحكم مع الإصدار 4.1 أو الإصدارات السابقة، فلا يعمل وضع البث المتعدد عبر أحداث إمكانية التنقل بين الشبكات الفرعية، مثل الاتصال النفقي للضيف، أو شبكات VLAN الخاصة بالموقع، أو تجاوز الواجهة التي تستخدم RADIUS. يعمل وضع البث المتعدد في أحداث إمكانية التنقل للشبكة الفرعية هذه عند تعطيل ميزات التطفل على IGMP للطبقة 2/CGMP على الشبكة المحلية السلكية.

في الإصدارات الأحدث، وهي الإصدار 4.2 أو الإصدارات الأحدث، لا يعمل وضع البث المتعدد عبر أحداث إمكانية التنقل بين الشبكات الفرعية، مثل الاتصال النفقي للضيف. ومع ذلك، إنه يعمل مع تجاوزات الواجهة التي تستخدم RADIUS (ولكن فقط عند تمكين التطفل على IGMP) ومع شبكات VLAN الخاصة بالموقع (شبكات VLAN لمجموعة نقاط الوصول).

- تسقط وحدة التحكم أي حزم بث متعدد مرسلة إلى أرقام منافذ UDP 1222، 1223، و 12224. تأكد من أن تطبيقات البث المتعدد على الشبكة لا تستخدم أرقام المنافذ هذه.

- يتم إرسال حركة مرور البث المتعدد بسرعة 6 ميجابت في الثانية في شبكة 802.11a. وبالتالي، إذا حاول العديد من شبكات WLAN الإرسال بسرعة 1.5 ميجابت في الثانية، فسيحدث فقدان الحزمة. ويؤدي ذلك إلى انقطاع جلسة البث المتعدد.

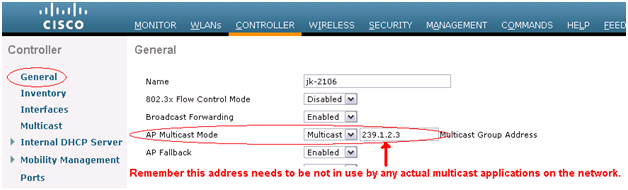

تكوين البث المتعدد (باستخدام وضع البث المتعدد-البث المتعدد)

Select Multicast - بث متعدد وتكوين مجموعتك، يمكن لكل عنصر تحكم في الشبكة المحلية اللاسلكية (WLC) في مجموعة التنقل إستخدام عنوان فريد.

قم بتمكين توجيه البث المتعدد على جهاز الطبقة 3 وتمكين PIM على شبكات VLAN هذه. الإدارة، ومدير نقطة الوصول، وشبكة VLAN التي توجد عليها نقطة الوصول وكذلك شبكة VLAN حيث يستقبل العملاء دفق البث المتعدد.

مثال:

شبكة VLAN 40 هي إدارة WLC، وشبكة VLAN 40 هي لنقطة الوصول، وشبكة VLAN 50 هي حيث يوجد عملاؤك. لذلك تحت كل من هذا SVI تحتاج أن يصدر ال multicast أمر.

قم بإصدار جميع أوامر Multicast show للتحقق، على سبيل المثال، مجموعات show ip mroute، وshow ip igmp للتحقُّق من صحة إنشاء المجموعة لنقطة الوصول بشكل صحيح.

يمكنك أيضًا تمكين IGMP Snoping على WLC. تحتفظ WLC بجدول التطفل الخاص بها لرسائل IGMP التي تتلقاها، بحيث تعرف مَن يطلب الدفق.

على وحدة تحكم الشبكة المحلية اللاسلكية

قم بتمكين البث المتعدد العالمي على WLC وتمكين وضع البث المتعدد - البث المتعدد على WLC.

بمجرد أن يرسل العميل الانضمام إلى البث المتعدد، فأنت تراه على WLC MGID.

تكوين البث المتعدد على الشبكة السلكية

قم بتكوين توجيه البث المتعدد بشكل عام ثم قم بتمكين PIM على كل واجهة.

6504-WLCBUG#sh run | البث المتعدد

ip multicast-routing

6504-WLCBUG#sh run int vla 50

جارٍ إنشاء التكوين...

التكوين الحالي : 119 بايت

!

interface Vlan50

description // WLAN DHCP pool VLAN //

ip address 172.16.1.1 255.255.255.0

ip pim dense-mode

نهاية

6504-WLCBUG#sh run int vla 40

جارٍ إنشاء التكوين...

التكوين الحالي : 121 بايت

!

interface Vlan40

description // Management Vlan //

عنوان ip 10.105.135.136 255.255.255.128

ip pim dense-mode

نهاية

6504-WLCBUG#sh ip pim interface vlan 40

Address Interface Ver/ Nbr Query DR

DR Mode Count Intvl Prior

10.105.135.136 Vlan40 v2/D 0 30 1 10.105.135.136

6504-WLCBUG#sh ip pim interface vlan 50

Address Interface Ver/ Nbr Query DR DR

Mode Count Intvl Prior

172.16.1.1 Vlan50 v2/D 0 30 1 172.16.1.1

6504-WLCBUG#sh ip mroute

جدول توجيه البث المتعدد لعنوان IP

الإشارات: D - كثيفة، S - متفرعة، B - مجموعة Bidir، S - مجموعة SSM، C - متصلة،

L - محلي، P - مجزأ، R - مجموعة بت RP، F - علامة التسجيل،

T - مجموعة بت SPT، J - الانضمام إلى SPT، M - قامت MSDP بإنشاء الإدخال،

X - مؤقت انضمام الوكيل قيد التشغيل، A - المرشح لإعلان MSDP،

U - URD، I - تقرير المضيف المحدد للمصدر المستلَم،

Z - قناة اتصال البث المتعدد، z - مرسِل مجموعة بيانات MDT،

Y - تم الانضمام إلى مجموعة بيانات MDT، y - الإرسال إلى مجموعة بيانات MDT

V - RD والمتجه، v - المتجه

علامات الواجهة الصادرة: H - تبديل الأجهزة، A - تأكيد الفائز

وحدات التوقيت: وقت التشغيل/انتهاء الصلاحية

حالة الواجهة: الواجهة أو الخطوة التالية أو VCD، الحالة/الوضع

(*، 239.255.255.255)، 4d17h/00:02:03، rp 0.0.0.0، العلامات: دي سي

الواجهة الواردة: فارغ، RPF nbr 0.0.0.0

قائمة واجهة الصادر:

شبكة Vlan40، إعادة التوجيه/كثيفة، 4 أيام 17 ساعة/00:00:00

(*، 239.254.0.3)، 2w1d/00:02:07، rp 0.0.0.0، العلامات: دي سي

الواجهة الواردة: فارغ، RPF nbr 0.0.0.0

قائمة واجهة الصادر:

شبكة Vlan40، إعادة التوجيه/كثيفة، 3 أيام 10 ساعة/00:00:00

(*، 224.0.1.40)، 2w1d/00:02:13، rp 0.0.0.0، العلامات: DCL

الواجهة الواردة: فارغ، RPF nbr 0.0.0.0

قائمة واجهة الصادر:

شبكة Vlan11، إعادة التوجيه/كثيفة، 2 أسبوع 1 يوم/00:00:00

عمليات التقاط الحِزم

المخطط

كمبيوتر شخصي سلكي ----------- مبدّل 6500 -------- WISM ------- نقطة وصول))) ((((عميل لاسلكي

شبكة Vlan 50 شبكة Vlan 40 شبكة Vlan 40 شبكة Vlan 40 شبكة Vlan 50

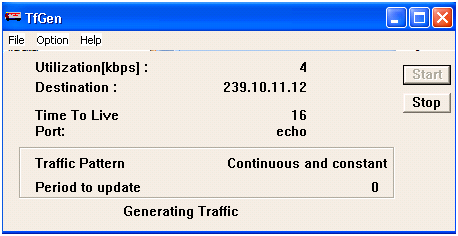

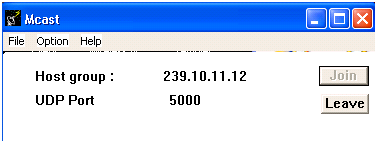

أداة مُنشئ حركة مرور بيانات MCAST

تُستخدم على الكمبيوتر الشخصي السلكي لإنشاء دفق البث المتعدد – حِزم UDP المتواصلة.

التقاط حِزمة Wireshark السلكية على مُنشئ MCAST

التقاط Windows Netmon على منشئ حِزمة Mcast</h=5>

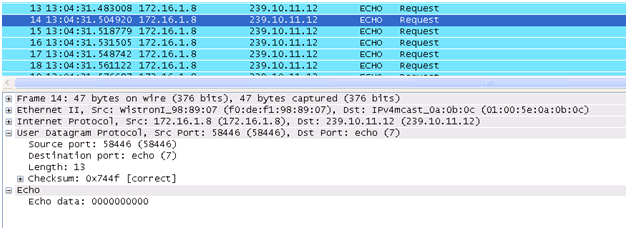

تُستخدم أداة جهاز استقبال MCAST على العميل اللاسلكي لاستقبال حركة مرور بيانات البث المتعدد من المصدر (جهاز كمبيوتر شخصي سلكي).

يلتقط Wireshark الواجهة اللاسلكية للعميل اللاسلكي

Netmon Capture على الواجهة اللاسلكية الخاصة بالعميل اللاسلكي

المرجع:

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

3.0 |

16-Jan-2024 |

تحديث SEO ومتطلبات النمط والترجمة الآلية والتصحيح الإملائي والتنسيق. |

2.0 |

10-Nov-2022 |

وقد تطلبت المقالة تحديثات رئيسية ومتعددة للامتثال لدليل الإدخال/الإخراج (PII) واللغة المتحيزة والترجمة الآلية والهيكل (SEO) ومتطلبات النمط والأصناف الأخرى المطلوبة. |

1.0 |

20-Jun-2016 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- Aaron LeonardCustomer Delivery Engineering Technical Lead

- Shankar RamanathanPrincipal Engineer

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات