المقدمة

يصف هذا المستند العملية الصحيحة لتحديث شهادة جهاز الأمان القابل للتكيف (ASA) على برنامج Cisco Unified Communications Manager (CUCM) للهواتف عبر الشبكة الخاصة الظاهرية (VPN) باستخدام ميزة AnyConnect لتجنب مقاطعة خدمة الهاتف.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- هاتف VPN مع ميزة AnyConnect.

- شهادات ASA و CUCM.

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- Cisco Unified Communications Manager 10.5.2.15900-8.

- برنامج جهاز الأمان القابل للتكيف من Cisco، الإصدار 9.8(2)20.

- هاتف Cisco IP طراز CP-8841.

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

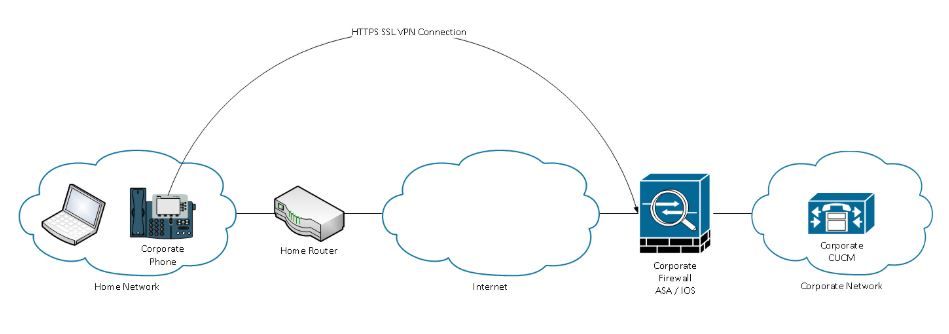

تتيح ميزة Phone VPN مع AnyConnect توفير خدمة الهاتف عبر اتصال VPN.

قبل أن يكون الهاتف جاهزا لشبكة VPN، يجب تزويده أولا في الشبكة الداخلية. وهذا يتطلب الوصول المباشر إلى خادم CUCM TFTP (بروتوكول نقل الملفات المبسط).

الخطوة الأولى بعد تكوين ASA بالكامل، هي أخذ شهادة بروتوكول نقل النص التشعبي (HTTPS) ASA وتحميلها إلى خادم CUCM كوكيل Phone-VPN-trust، وتعيينها إلى بوابة VPN الصحيحة في CUCM. وهذا يسمح لخادم CUCM بإنشاء ملف تكوين لهاتف IP يعلم الهاتف كيفية الوصول إلى ASA.

يجب توفير الهاتف داخل الشبكة قبل نقله خارج الشبكة واستخدام ميزة الشبكة الخاصة الظاهرية (VPN). بعد توفير الهاتف داخليا، يمكن نقله إلى الشبكة الخارجية للوصول إلى الشبكة الخاصة الظاهرية (VPN).

يتصل الهاتف بمنفذ TCP رقم 443 عبر HTTPS إلى ASA. فيرد مكتب المحاسبة على هذه الشهادة بالشهادة التي تم تكوينها، كما يتحقق من الشهادة المقدمة.

كيف يتم تحديث شهادة ASA دون مقاطعة خدمات هواتف VPN؟

في مرحلة ما، يجب تغيير شهادة ASA نظرا لأي ظروف على سبيل المثال.

ستنتهي صلاحية الشهادة

والشهادة موقعة من طرف ثالث، وتغيير هيئة التصديق، وما إلى ذلك

هناك بعض الخطوات التي يجب اتباعها لتجنب انقطاع الخدمة للهواتف المتصلة ب CUCM عبر VPN مع AnyConnect.

تحذير: في حالة عدم اتباع الخطوات، يلزم توفير الهواتف على الشبكة الداخلية مرة أخرى قبل أن يمكن نشرها على شبكة خارجية.

الخطوة 1. قم بإنشاء شهادة ASA الجديدة ولكن لا تقم بتطبيقها على الواجهة بعد.

يمكن أن تكون الشهادة موقعة ذاتيا أو موقعة من قبل المرجع المصدق.

ملاحظة: للحصول على مزيد من المعلومات حول شهادات ASA، ارجع إلى تكوين الشهادات الرقمية

الخطوة 2. قم بتحميل هذه الشهادة في CUCM كثقة VPN للهاتف على ناشر CUCM.

قم بتسجيل الدخول للاتصال بمدير الاتصالات وانتقل إلى إدارة نظام التشغيل الموحدة > الأمان > إدارة الشهادات > تحميل الشهادة > تحديد ثقة الهاتف VPN.

كتوصية، قم بتحميل سلسلة الشهادات المكتملة، إذا كانت الشهادات الجذرية والوسيطة قد تم تحميلها بالفعل على CUCM، فانتقل إلى الخطوة التالية.

تحذير: يرجى مراعاة ما إذا كانت شهادة الهوية القديمة والشهادة الجديدة تحملان نفس CN (الاسم الشائع) التي تحتاج إليها لمتابعة الحل البديل للخطأ CSCuh19734 لتجنب إستبدال الشهادة الجديدة للشهادة الأقدم. بهذه الطريقة، تكون الشهادة الجديدة في قاعدة البيانات لتكوين عبارة Phone VPN ولكن لا يتم إستبدال الشهادة القديمة.

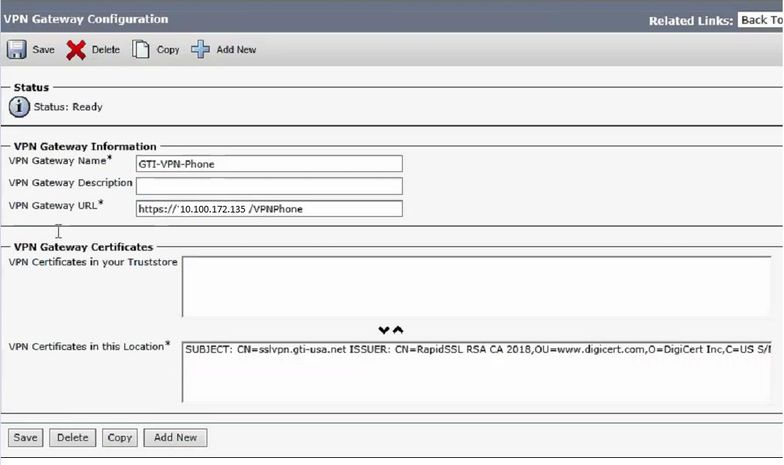

الخطوة 3. على بوابة الشبكة الخاصة الظاهرية (VPN)، حدد كلا الشهادات (القديمة والجديدة).

انتقل إلى إدارة Cisco Unified CM >الميزات المتقدمة > VPN > بوابة VPN.

ضمنت أنت يتلقى كلا الشهادات في ال VPN شهادة في هذا موقع مجال.

الخطوة 4. تحقق من تعيين مجموعة VPN وملف التعريف وملف تعريف الهاتف الشائع بشكل صحيح.

الخطوة 5. إعادة ضبط الهواتف.

تسمح هذه الخطوة للهواتف بتنزيل إعدادات التكوين الجديدة وتضمن أن الهواتف تحتوي على كلا الشهادتين، بحيث يمكنها الثقة في الشهادة القديمة والجديدة.

الخطوة 6. تطبيق الشهادة الجديدة على واجهة ASA.

بمجرد تطبيق الشهادة على واجهة ASA، يجب أن تثق الهواتف بتلك الشهادة الجديدة نظرا لأنها تحتوي على كلا تجزئين للشهادة من الخطوة السابقة.

التحقق من الصحة

أستخدم هذا القسم للتأكد من أنك اتبعت الخطوات بشكل صحيح.

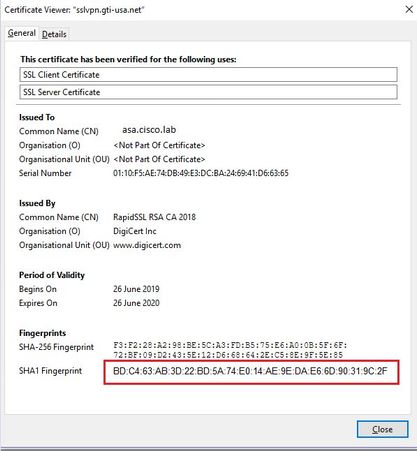

الخطوة 1. افتح شهادات ASA القديمة والجديدة ولاحظ بصمة SHA-1.

الخطوة 2. أخترت هاتف أن يكون ربطت عن طريق VPN وجمعت هو تشكيل مبرد.

ملاحظة: للحصول على مزيد من المعلومات حول كيفية جمع ملف تكوين الهاتف، ارجع إلى طريقتين للحصول على ملف تكوين هاتف من CUCM

الخطوة 3. ما إن يتلقى أنت التشكيل مبرد، ابحث عن القسم:

<vpnGroup>

<mtu>1290</mtu>

<failConnectTime>30</failConnectTime>

<authMethod>2</authMethod>

<pswdPersistent>0</pswdPersistent>

<autoNetDetect>1</autoNetDetect>

<enableHostIDCheck>0</enableHostIDCheck>

<addresses>

<url1> https://radc.cgsinc.com/Cisco_VOIP_VPN</url1>;

</addresses>

<credentials>

<hashAlg>0</hashAlg>

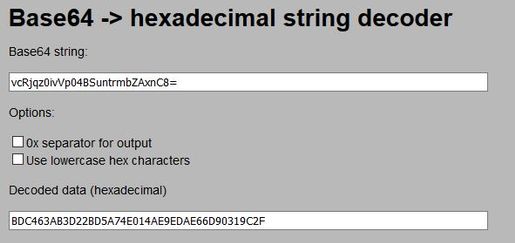

vcRjqz0ivVp04BSuntrmbZAxnC8=

SEnDU8oo49agcRObtMBACXdaiTI=

</credentials>

</vpnGroup>

الخطوة 4. تتم طباعة التجزئة في ملف التكوين بتنسيق Base 64 وفي شهادة ASA تتم طباعتها بتنسيق سداسي عشر، لذلك يمكنك إستخدام أداة فك الترميز من Base 64 إلى Hexadecimal للتحقق من مطابقة كل من المطرق (الهاتف و ASA).

معلومات ذات صلة

للحصول على مزيد من المعلومات حول ميزة هاتف AnyConnect VPN:

https://www.cisco.com/c/en/us/support/docs/unified-communications/unified-communications-manager-callmanager/115785-anyconnect-vpn-00.html