ترحيل الوضع المختلط ل CUCM مع CTL بدون رمز

خيارات التنزيل

-

ePub (924.5 KB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المقدمة

يصف هذا المستند الاختلافات بين أمان Cisco Unified Communications Manager (CUCM) مع / دون إستخدام أجهزة USB eToken.

المتطلبات الأساسية

المتطلبات

cisco يوصي أن يتلقى أنت معرفة من CUCM صيغة 10.0(1) أو فيما بعد. بالإضافة إلى ذلك، تأكد من:

- يجب أن يكون خادم الترخيص الخاص بك لإصدار 11.5.1SU3 والإصدارات الأحدث من CUCM هو Prime License Manager (PLM) 11.5.1SU2 أو إصدار أحدث من Cisco. وذلك لأن الإصدار 11.5.1SU3 من CUCM يتطلب ترخيص التشفير لتمكين الوضع المختلط ولا يدعم PLM ترخيص التشفير حتى 11.5.1SU2.

لمزيد من المعلومات، راجع ملاحظات الإصدار الخاصة بمدير الترخيص Prime من Cisco، الإصدار 11.5(1)SU2.

- لديك وصول إداري إلى واجهة سطر الأوامر (CLI) من عقدة ناشر CUCM.

- لديك إمكانية الوصول إلى أجهزة USB eToken وأن الوظيفة الإضافية لعملاء CTL مثبتة على الكمبيوتر لسيناريوهات تتطلب منك الترحيل مرة أخرى إلى إستخدام أجهزة eToken.

للحصول على مزيد من الوضوح، يكون هذا المتطلب فقط إذا كان لديك سيناريو، في أي نقطة، تحتاج فيه إلى رموز USB المميزة. والاحتمالات ضئيلة جدا في أن تكون أجهزة USB الإلكترونية مطلوبة لمعظم الناس.

- يوجد اتصال كامل بين كافة عقد CUCM في المجموعة. وهذا مهم للغاية لأنه يتم نسخ ملف CTL إلى جميع العقد في نظام المجموعة عبر بروتوكول نقل ملفات SFTP.

- يعمل النسخ المتماثل لقاعدة البيانات (DB) في نظام المجموعة بشكل صحيح وأن الخوادم تقوم بنسخ البيانات في الوقت الفعلي.

- تدعم الأجهزة الموجودة في عملية النشر لديك الأمان بشكل افتراضي (أجهزة التلفزيون). يمكنك إستخدام قائمة ميزة هاتف CM الموحد من صفحة الويب الخاصة بالتقارير الموحدة من Cisco (https://<CUCM IP أو FQDN>/CUCREPORTS/) لتحديد الأجهزة التي تدعم الأمان بشكل افتراضي.

ملاحظة: لا يدعم Cisco Jabber والعديد من هواتف Cisco TelePresence أو Cisco 7940/7960 Series IP الأمان حاليا بشكل افتراضي. إذا قمت بنشر قائمة التحكم في الوصول (CTL) بدون رموز مع أجهزة لا تدعم الأمان بشكل افتراضي، فإن أي تحديث للنظام الخاص بك يؤدي إلى تغيير شهادة CallManager على الناشر يمنع بعد ذلك الوظائف العادية لهذه الأجهزة حتى يتم حذف قائمة التحكم في الوصول (CTL) يدويا. يمكن للأجهزة التي تدعم الأمان بشكل افتراضي، مثل هواتف 7945 و 7965 أو أجهزة أحدث، تثبيت ملفات CTL عند تحديث شهادة CallManager على الناشر لأنه يمكن لها إستخدام خدمة التحقق من الثقة (TVS).

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- CUCM الإصدار 10.5.1.1000-7 (مجموعة من عقدتين)

- سلسلة 7975 من هواتف بروتوكول الإنترنت (IP) من Cisco المسجلة عبر بروتوكول Skinny Client Control (SCCP) مع إصدار البرنامج الثابت SCCP75.9-3-1SR4-1S

- شكلان رئيسيان لأمان Cisco يتم إستخدامهما لتعيين نظام المجموعة على الوضع المختلط باستخدام برنامج عميل CTL

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

يصف هذا المستند الفرق بين أمان Cisco Unified Communications Manager (CUCM) باستخدام أجهزة USB النمطية ودون إستخدامها.

يصف هذا المستند أيضا سيناريوهات التنفيذ الأساسية التي تتضمن قائمة الشهادات الموثوق بها (CTL) بدون رمز مميز والعملية التي يتم إستخدامها لضمان عمل النظام بشكل صحيح بعد التغييرات.

CTL غير المزود هي ميزة جديدة في إصدارات CUCM 10.0(1) والإصدارات الأحدث تسمح بتشفير إشارات المكالمات ووسائط هواتف IP دون الحاجة إلى إستخدام أجهزة USB eToken وملحق عميل CTL، الذي كان متطلبا في إصدارات CUCM السابقة.

عندما يتم وضع نظام المجموعة في الوضع المختلط باستخدام أمر CLI، يتم توقيع ملف CTL بشهادة CCM+TFTP (الخادم) لعقدة Publisher، ولا توجد أي شهادات eToken موجودة في ملف CTL.

ملاحظة: عند إعادة إنشاء شهادة CallManager (CCM+TFTP) على الناشر، فإنها تغير موقع الملف. كما أن الهواتف والأجهزة التي لا تدعم الأمان بشكل افتراضي لا تقبل ملف CTL الجديد ما لم يتم حذف ملفات CTL يدويا من كل جهاز. راجع قسم المتطلبات الأخيرة المدرج في هذا المستند للحصول على مزيد من المعلومات.

من الوضع غير الآمن إلى الوضع المختلط (CTL بدون رمز)

يصف هذا القسم العملية التي يتم إستخدامها لنقل أمان مجموعة CUCM إلى الوضع المختلط عبر CLI (واجهة سطر الأوامر).

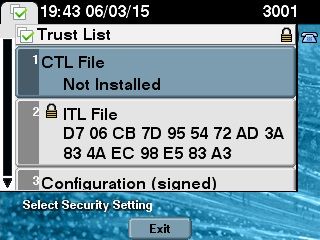

قبل هذا السيناريو، كان CUCM في وضع غير آمن، مما يعني أنه لم يكن هناك ملف CTL موجود على أي من العقد وأن هواتف IP المسجلة كان بها ملف قائمة هوية موثوق بها فقط، كما هو موضح في هذه المخرجات:

admin:show ctl Length of CTL file: 0 CTL File not found. Please run CTLClient plugin or run the CLI - utils ctl.. to

generate the CTL file. Error parsing the CTL File. admin:

ملاحظة: إذا كان هناك ملف CTL موجود على الخادم بينما نظام المجموعة ليس في الوضع المختلط، فهذا يعني أن نظام المجموعة كان في وضع مختلط ثم نقل مرة أخرى إلى وضع غير مختلط ولم يتم حذف ملف CTL من نظام المجموعة.

يحذف الأمر file delete activelog cm/tftpdata/CTLFile.tlv ملف CTL من عقد في مجموعة CUCM، ومع ذلك، يلزم إدخال الأمر على كل عقدة. ولأكون واضحا، أستخدم هذا الأمر فقط إذا كان لدى الخوادم الخاصة بك ملف CTL ولم يكن نظام المجموعة في الوضع المختلط.

من الطرق السهلة لتأكيد ما إذا كان نظام المجموعة في الوضع المختلط إستخدام الأمر تشغيل sql select parname، parrValue من processConfig حيث paramName='ClusterSecurityMode'. إذا كانت قيمة param هي 0، فإن نظام المجموعة ليس في الوضع المختلط.

run sql select paramname,paramvalue from processconfig where paramname='ClusterSecurityMode' paramname paramvalue =================== ========== ClusterSecurityMode 0

من أجل نقل أمان مجموعة CUCM إلى الوضع المختلط باستخدام ميزة قائمة التحكم بالوصول (CTL) الجديدة الخالية من الرمز، أكمل الخطوات التالية:

- الحصول على الوصول الإداري إلى واجهة سطر الأوامر لعقدة ناشر CUCM.

- أدخل الأمر utils ctl set-cluster mixed-mode في CLI:

admin:utils ctl set-cluster mixed-mode

This operation sets the cluster to Mixed mode. Do you want to continue? (y/n):y

Moving Cluster to Mixed Mode

Cluster set to Mixed Mode

Please Restart the TFTP and Cisco CallManager services on all nodes in the cluster

that run these services

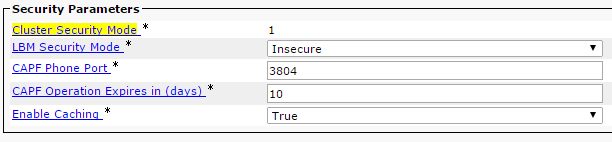

admin: - انتقل إلى صفحة إدارة CUCM > System > معلمات Enterprise وتحقق مما إذا كان قد تم تعيين نظام المجموعة على الوضع المختلط (تشير القيمة 1 إلى الوضع المختلط):

- قم بإعادة تشغيل خدمات TFTP و Cisco CallManager على جميع العقد في نظام المجموعة التي تقوم بتشغيل هذه الخدمات.

- قم بإعادة تشغيل جميع هواتف IP حتى تتمكن من الحصول على ملف CTL من خدمة CUCM TFTP.

- للتحقق من محتوى ملف CTL، أدخل الأمر show ctl في واجهة سطر الأوامر.

- في ملف CTL يمكنك أن ترى أن شهادة CCM+TFTP (الخادم) لعقدة ناشر CUCM تستخدم لتوقيع ملف CTL (هذا الملف هو نفسه على كل الخوادم في نظام المجموعة). هنا نموذج للمخرجات:

admin:show ctl

The checksum value of the CTL file:

0c05655de63fe2a042cf252d96c6d609(MD5)

8c92d1a569f7263cf4485812366e66e3b503a2f5(SHA1)

Length of CTL file: 4947

The CTL File was last modified on Fri Mar 06 19:45:13 CET 2015

[...]

CTL Record #:1

----

BYTEPOS TAG LENGTH VALUE

------- --- ------ -----

1 RECORDLENGTH 2 1156

2 DNSNAME 16 cucm-1051-a-pub

3 SUBJECTNAME 62 CN=cucm-1051-a-pub;OU=TAC;O=Cisco;L=Krakow;

ST=Malopolska;C=PL

4 FUNCTION 2 System Administrator Security Token

5 ISSUERNAME 62 CN=cucm-1051-a-pub;OU=TAC;O=Cisco;L=Krakow;

ST=Malopolska;C=PL

6 SERIALNUMBER 16 70:CA:F6:4E:09:07:51:B9:DF:22:F4:9F:75:4F:C5:BB

7 PUBLICKEY 140

8 SIGNATURE 128

9 CERTIFICATE 694 E9 D4 33 64 5B C8 8C ED 51 4D 8F E5 EA 5B 6D 21

A5 A3 8C 9C (SHA1 Hash HEX)

10 IPADDRESS 4 This etoken was used to sign the CTL file.

CTL Record #:2

----

BYTEPOS TAG LENGTH VALUE

------- --- ------ -----

1 RECORDLENGTH 2 1156

2 DNSNAME 16 cucm-1051-a-pub

3 SUBJECTNAME 62 CN=cucm-1051-a-pub;OU=TAC;O=Cisco;L=Krakow;

ST=Malopolska;C=PL

4 FUNCTION 2 CCM+TFTP

5 ISSUERNAME 62 CN=cucm-1051-a-pub;OU=TAC;O=Cisco;L=Krakow;

ST=Malopolska;C=PL

6 SERIALNUMBER 16 70:CA:F6:4E:09:07:51:B9:DF:22:F4:9F:75:4F:C5:BB

7 PUBLICKEY 140

8 SIGNATURE 128

9 CERTIFICATE 694 E9 D4 33 64 5B C8 8C ED 51 4D 8F E5 EA 5B 6D 21

A5 A3 8C 9C (SHA1 Hash HEX)

10 IPADDRESS 4

[...]

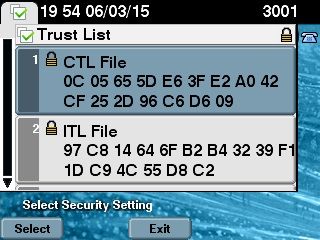

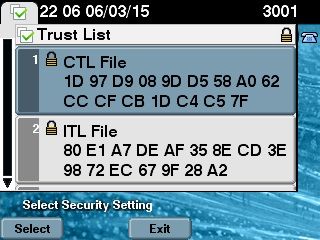

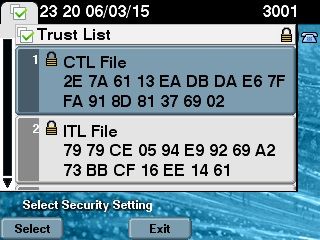

The CTL file was verified successfully. - على جانب هاتف IP، يمكنك التحقق من أنه بعد إعادة تشغيل الخدمة، فإنها تقوم بتنزيل ملف CTL، الموجود الآن على خادم TFTP (يتطابق المجموع الاختباري MD5 مع الإخراج من CUCM):

ملاحظة: عند التحقق من المجموع الاختباري على الهاتف، سترى إما MD5 أو SHA1، معتمدا على نوع الهاتف.

بدءا من أجهزة eToken ووصولا إلى حلول لا تحتوي على أية رموز

يوضح هذا القسم كيفية ترحيل أمان مجموعة CUCM من أجهزة eToken إلى إستخدام الحل الجديد الذي لا يحتوي على أية رموز.

في بعض الحالات، يكون الوضع المختلط قد تم تكوينه بالفعل على CUCM باستخدام عميل CTL، وتستخدم هواتف IP ملفات CTL التي تحتوي على الشهادات من أجهزة USB eToken.

مع هذا السيناريو، يتم توقيع ملف CTL بشهادة من أحد أجهزة USB النمطية ويتم تثبيته على هواتف IP. هنا في مثال:

admin:show ctl

The checksum value of the CTL file:

256a661f4630cd86ef460db5aad4e91c(MD5)

3d56cc01476000686f007aac6c278ed9059fc124(SHA1)

Length of CTL file: 5728

The CTL File was last modified on Fri Mar 06 21:48:48 CET 2015

[...]

CTL Record #:5

----

BYTEPOS TAG LENGTH VALUE

------- --- ------ -----

1 RECORDLENGTH 2 1186

2 DNSNAME 1

3 SUBJECTNAME 56 cn="SAST-ADN008580ef ";ou=IPCBU;o="Cisco Systems

4 FUNCTION 2 System Administrator Security Token

5 ISSUERNAME 42 cn=Cisco Manufacturing CA;o=Cisco Systems

6 SERIALNUMBER 10 83:E9:08:00:00:00:55:45:AF:31

7 PUBLICKEY 140

9 CERTIFICATE 902 85 CD 5D AD EA FC 34 B8 3E 2F F2 CB 9C 76 B0 93

3E 8B 3A 4F (SHA1 Hash HEX)

10 IPADDRESS 4

This etoken was used to sign the CTL file.

The CTL file was verified successfully.

أكمل هذه الخطوات لنقل أمان مجموعة CUCM إلى إستخدام قوائم التحكم في الوصول الخاصة بدون رمز:

- الحصول على الوصول الإداري إلى واجهة سطر الأوامر لعقدة ناشر CUCM.

- أدخل أمر واجهة سطر الأوامر (CLI) الخاص بتحديث نظام CTLFile:

admin:utils ctl update CTLFile

This operation updates the CTLFile. Do you want to continue? (y/n):y

Updating CTL file

CTL file Updated

Please Restart the TFTP and Cisco CallManager services on all nodes in

the cluster that run these services - قم بإعادة تشغيل خدمات TFTP و CallManager على جميع العقد الموجودة في نظام المجموعة التي تقوم بتشغيل هذه الخدمات.

- قم بإعادة تشغيل جميع هواتف IP حتى تتمكن من الحصول على ملف CTL من خدمة CUCM TFTP.

- أدخل الأمر show ctl في واجهة سطر الأوامر للتحقق من محتوى ملف CTL. في ملف CTL، يمكنك أن ترى أن شهادة CCM+TFTP (الخادم) لعقدة ناشر CUCM تستخدم لتوقيع ملف CTL بدلا من الشهادة من أجهزة USB eToken.

- هناك فرق أكثر أهمية في هذه الحالة وهو أن الشهادات من جميع أجهزة أجهزة USB المميزة يتم إزالتها من ملف CTL. هنا نموذج للمخرجات:

admin:show ctl

The checksum value of the CTL file:

1d97d9089dd558a062cccfcb1dc4c57f(MD5)

3b452f9ec9d6543df80e50f8b850cddc92fcf847(SHA1)

Length of CTL file: 4947

The CTL File was last modified on Fri Mar 06 21:56:07 CET 2015

[...]

CTL Record #:1

----

BYTEPOS TAG LENGTH VALUE

------- --- ------ -----

1 RECORDLENGTH 2 1156

2 DNSNAME 16 cucm-1051-a-pub

3 SUBJECTNAME 62 CN=cucm-1051-a-pub;OU=TAC;O=Cisco;L=Krakow;

ST=Malopolska;C=PL

4 FUNCTION 2 System Administrator Security Token

5 ISSUERNAME 62 CN=cucm-1051-a-pub;OU=TAC;O=Cisco;L=Krakow;

ST=Malopolska;C=PL

6 SERIALNUMBER 16 70:CA:F6:4E:09:07:51:B9:DF:22:F4:9F:75:4F:C5:BB

7 PUBLICKEY 140

8 SIGNATURE 128

9 CERTIFICATE 694 E9 D4 33 64 5B C8 8C ED 51 4D 8F E5 EA 5B 6D

21 A5 A3 8C 9C (SHA1 Hash HEX)

10 IPADDRESS 4

This etoken was used to sign the CTL file.

CTL Record #:2

----

BYTEPOS TAG LENGTH VALUE

------- --- ------ -----

1 RECORDLENGTH 2 1156

2 DNSNAME 16 cucm-1051-a-pub

3 SUBJECTNAME 62 CN=cucm-1051-a-pub;OU=TAC;O=Cisco;L=Krakow;

ST=Malopolska;C=PL

4 FUNCTION 2 CCM+TFTP

5 ISSUERNAME 62 CN=cucm-1051-a-pub;OU=TAC;O=Cisco;L=Krakow;

ST=Malopolska;C=PL

6 SERIALNUMBER 16 70:CA:F6:4E:09:07:51:B9:DF:22:F4:9F:75:4F:C5:BB

7 PUBLICKEY 140

8 SIGNATURE 128

9 CERTIFICATE 694 E9 D4 33 64 5B C8 8C ED 51 4D 8F E5 EA 5B 6D

21 A5 A3 8C 9C (SHA1 Hash HEX)

10 IPADDRESS 4

[...]

The CTL file was verified successfully.ملاحظة: في الإخراج، إذا لم تكن شهادة CCM+TFTP (الخادم) الخاصة بناشر CUCM موقعة، فانتقل مرة أخرى إلى وضع أمان نظام المجموعة المستند إلى الرمز المميز للأجهزة وكرر التغييرات مرة أخرى بالنسبة للحل غير المزود برمز.

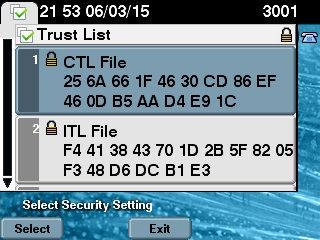

- على جانب هاتف IP، يمكنك التحقق من أنه بعد إعادة تشغيل هواتف IP، قامت بتنزيل إصدار ملف CTL المحدث (يتطابق المجموع الاختباري MD5 مع الإخراج من CUCM):

بدءا من الحل الذي لا يحتوي على أجهزة ولا يحتوي على أية رموز

يوضح هذا القسم كيفية ترحيل أمان مجموعة CUCM بعيدا عن الحل الجديد الذي لا يحتوي على أي رموز مميزة وإعادته إلى إستخدام أجهزة eToken.

عندما يتم تعيين أمان نظام المجموعة CUCM على الوضع المختلط باستخدام أوامر CLI، ويتم توقيع ملف CTL بشهادة CCM+TFTP (الخادم) لعقدة ناشر CUCM، لا توجد شهادات من أجهزة USB eToken الموجودة في ملف CTL.

لهذا السبب، عند تشغيل عميل CTL لتحديث ملف CTL (قم بالرجوع إلى إستخدام أجهزة eToken)، تظهر رسالة الخطأ هذه:

The Security Token you have inserted does not exist in the CTL File Please remove any Security Tokens already inserted and insert another

Security Token. Click Ok when done.

وهذا مهم بشكل خاص في السيناريوهات التي تتضمن خفض مستوى النظام (عندما يتم تحويل الإصدار إلى الخلف) إلى إصدار ما قبل 10.x لا يتضمن أوامر قائمة التحكم في الوصول (CTL) إلى المستخدم.

يتم ترحيل ملف CTL السابق (بدون تغييرات في محتواه) في عملية تحديث أو ترقية Linux إلى Linux (L2)، ولا يحتوي على شهادات eToken، كما هو مذكور سابقا. هنا نموذج للمخرجات:

admin:show ctl

The checksum value of the CTL file:

1d97d9089dd558a062cccfcb1dc4c57f(MD5)

3b452f9ec9d6543df80e50f8b850cddc92fcf847(SHA1)

Length of CTL file: 4947

The CTL File was last modified on Fri Mar 06 21:56:07 CET 2015

Parse CTL File

----------------

Version: 1.2

HeaderLength: 336 (BYTES)

BYTEPOS TAG LENGTH VALUE

------- --- ------ -----

3 SIGNERID 2 149

4 SIGNERNAME 62 CN=cucm-1051-a-pub;OU=TAC;O=Cisco;L=Krakow;

ST=Malopolska;C=PL

5 SERIALNUMBER 16 70:CA:F6:4E:09:07:51:B9:DF:22:F4:9F:75:4F:C5:BB

6 CANAME 62 CN=cucm-1051-a-pub;OU=TAC;O=Cisco;L=Krakow;

ST=Malopolska;C=PL

7 SIGNATUREINFO 2 15

8 DIGESTALGORTITHM 1

9 SIGNATUREALGOINFO 2 8

10 SIGNATUREALGORTITHM 1

11 SIGNATUREMODULUS 1

12 SIGNATURE 128

65 ba 26 b4 ba de 2b 13

b8 18 2 4a 2b 6c 2d 20

7d e7 2f bd 6d b3 84 c5

bf 5 f2 74 cb f2 59 bc

b5 c1 9f cd 4d 97 3a dd

6e 7c 75 19 a2 59 66 49

b7 64 e8 9a 25 7f 5a c8

56 bb ed 6f 96 95 c3 b3

72 7 91 10 6b f1 12 f4

d5 72 e 8f 30 21 fa 80

bc 5d f6 c5 fb 6a 82 ec

f1 6d 40 17 1b 7d 63 7b

52 f7 7a 39 67 e1 1d 45

b6 fe 82 0 62 e3 db 57

8c 31 2 56 66 c8 91 c8

d8 10 cb 5e c3 1f ef a

14 FILENAME 12

15 TIMESTAMP 4

CTL Record #:1

----

BYTEPOS TAG LENGTH VALUE

------- --- ------ -----

1 RECORDLENGTH 2 1156

2 DNSNAME 16 cucm-1051-a-pub

3 SUBJECTNAME 62 CN=cucm-1051-a-pub;OU=TAC;O=Cisco;L=Krakow;

ST=Malopolska;C=PL

4 FUNCTION 2 System Administrator Security Token

5 ISSUERNAME 62 CN=cucm-1051-a-pub;OU=TAC;O=Cisco;L=Krakow;

ST=Malopolska;C=PL

6 SERIALNUMBER 16 70:CA:F6:4E:09:07:51:B9:DF:22:F4:9F:75:4F:C5:BB

7 PUBLICKEY 140

8 SIGNATURE 128

9 CERTIFICATE 694 E9 D4 33 64 5B C8 8C ED 51 4D 8F E5 EA 5B 6D

21 A5 A3 8C 9C (SHA1 Hash HEX)

10 IPADDRESS 4

This etoken was used to sign the CTL file.

CTL Record #:2

----

BYTEPOS TAG LENGTH VALUE

------- --- ------ -----

1 RECORDLENGTH 2 1156

2 DNSNAME 16 cucm-1051-a-pub

3 SUBJECTNAME 62 CN=cucm-1051-a-pub;OU=TAC;O=Cisco;L=Krakow;

ST=Malopolska;C=PL

4 FUNCTION 2 CCM+TFTP

5 ISSUERNAME 62 CN=cucm-1051-a-pub;OU=TAC;O=Cisco;L=Krakow;

ST=Malopolska;C=PL

6 SERIALNUMBER 16 70:CA:F6:4E:09:07:51:B9:DF:22:F4:9F:75:4F:C5:BB

7 PUBLICKEY 140

8 SIGNATURE 128

9 CERTIFICATE 694 E9 D4 33 64 5B C8 8C ED 51 4D 8F E5 EA 5B 6D

21 A5 A3 8C 9C (SHA1 Hash HEX)

10 IPADDRESS 4

CTL Record #:3

----

BYTEPOS TAG LENGTH VALUE

------- --- ------ -----

1 RECORDLENGTH 2 1138

2 DNSNAME 16 cucm-1051-a-pub

3 SUBJECTNAME 60 CN=CAPF-e41e7d87;OU=TAC;O=Cisco;L=Krakow;

ST=Malopolska;C=PL

4 FUNCTION 2 CAPF

5 ISSUERNAME 60 CN=CAPF-e41e7d87;OU=TAC;O=Cisco;L=Krakow;

ST=Malopolska;C=PL

6 SERIALNUMBER 16 74:4B:49:99:77:04:96:E7:99:E9:1E:81:D3:C8:10:9B

7 PUBLICKEY 140

8 SIGNATURE 128

9 CERTIFICATE 680 46 EE 5A 97 24 65 B0 17 7E 5F 7E 44 F7 6C 0A

F3 63 35 4F A7 (SHA1 Hash HEX)

10 IPADDRESS 4

CTL Record #:4

----

BYTEPOS TAG LENGTH VALUE

------- --- ------ -----

1 RECORDLENGTH 2 1161

2 DNSNAME 17 cucm-1051-a-sub1

3 SUBJECTNAME 63 CN=cucm-1051-a-sub1;OU=TAC;O=Cisco;L=Krakow;

ST=Malopolska;C=PL

4 FUNCTION 2 CCM+TFTP

5 ISSUERNAME 63 CN=cucm-1051-a-sub1;OU=TAC;O=Cisco;L=Krakow;

ST=Malopolska;C=PL

6 SERIALNUMBER 16 6B:EB:FD:CD:CD:8C:A2:77:CB:2F:D1:D1:83:A6:0E:72

7 PUBLICKEY 140

8 SIGNATURE 128

9 CERTIFICATE 696 21 7F 23 DE AF FF 04 85 76 72 70 BF B1 BA 44

DB 5E 90 ED 66 (SHA1 Hash HEX)

10 IPADDRESS 4

The CTL file was verified successfully.

admin:

لهذا السيناريو، قم بإكمال هذه الخطوات من أجل تحديث ملفات CTL بأمان دون الحاجة إلى إستخدام الإجراء الخاص بالعلامات المميزة المفقودة، والتي ينتهي بها الأمر في الحذف اليدوي لملف CTL من جميع هواتف IP:

- الحصول على الوصول الإداري إلى واجهة سطر الأوامر لعقدة ناشر CUCM.

- أدخل الأمر delete tftp ctlfIle.tlv في واجهة سطر الأوامر (CLI) لعقدة Publisher لحذف ملف CTL:

admin:file delete tftp CTLFile.tlv

Delete the File CTLFile.tlv?

Enter "y" followed by return to continue: y

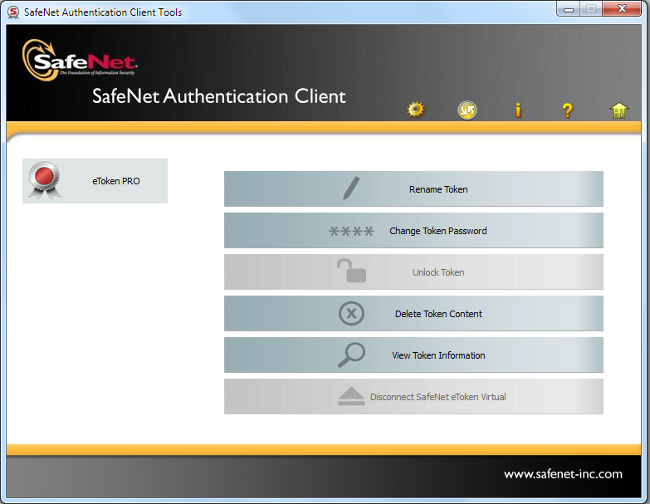

files: found = 1, deleted = 1 - فتح عميل مصادقة SafeNet على جهاز Microsoft Windows المثبت عليه عميل CTL (يتم تثبيته تلقائيا مع عميل CTL):

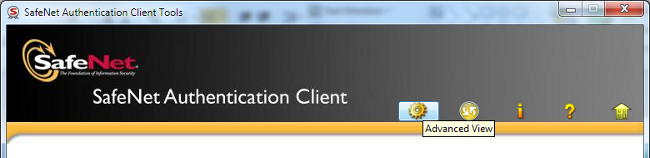

- في عميل مصادقة SafeNet، انتقل إلى طريقة العرض المتقدمة:

- إدراج أول رمز USB مميز للأجهزة.

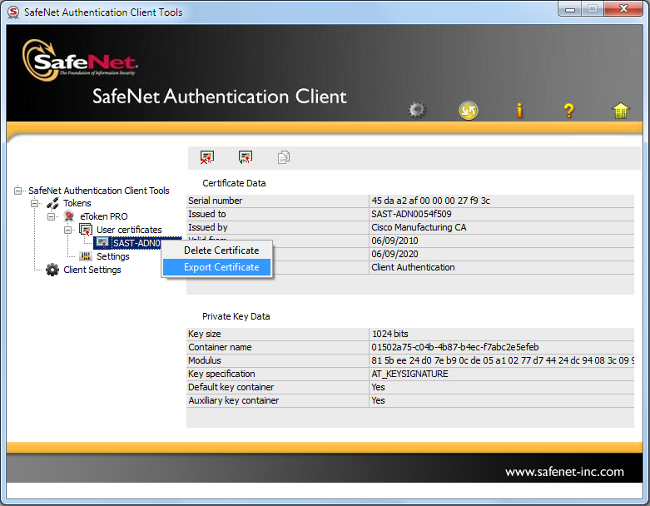

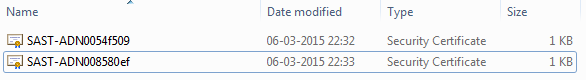

- حدد الشهادة تحت مجلد شهادات المستخدم وقم بتصديرها إلى المجلد على الكمبيوتر الشخصي. عندما حضضت ل كلمة، استعملت التقصير كلمة من Cisco123:

- كرر الخطوات التالية ل الجهاز الثاني USB EToken بحيث يتم تصدير كلا الشهادتين إلى الكمبيوتر:

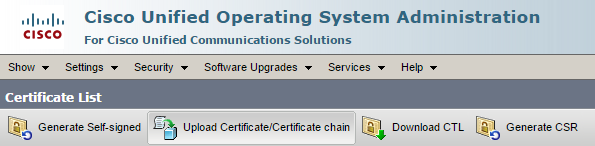

- قم بتسجيل الدخول إلى إدارة نظام التشغيل الموحد (OS) من Cisco وانتقل إلى الأمان > إدارة الشهادات > تحميل الشهادة:

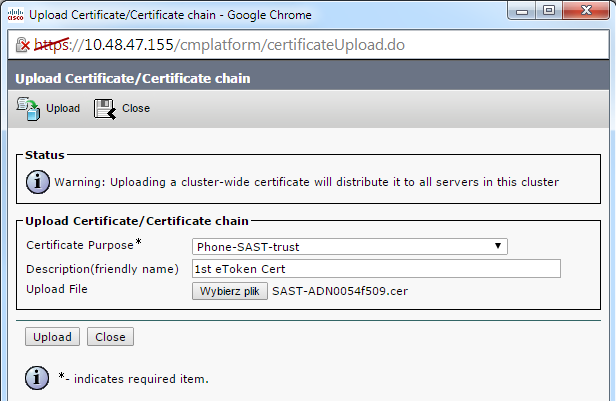

- تظهر صفحة تحميل الشهادة بعد ذلك. أختر Phone-Ast-Trust من القائمة المنسدلة الغرض من الشهادة وحدد الشهادة التي قمت بتصديرها من الرمز المميز الإلكتروني الأول:

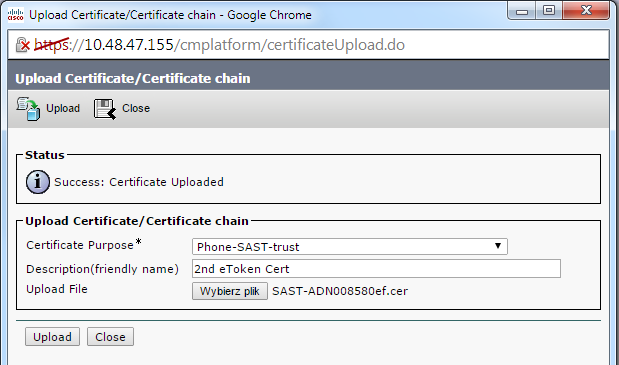

- أكمل الخطوات السابقة لتحميل الشهادة التي قمت بتصديرها من الرمز الإلكتروني الثاني:

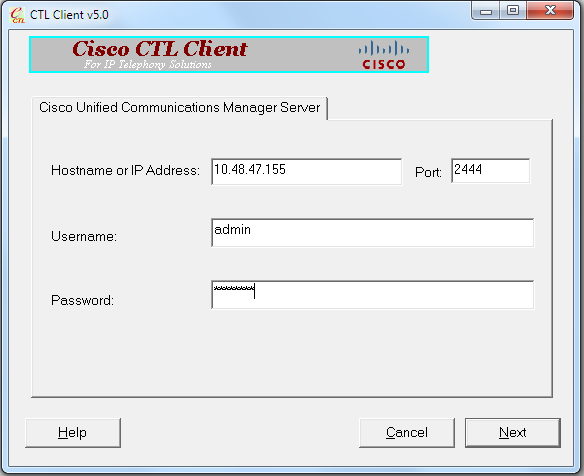

- قم بتشغيل عميل CTL، وتقديم عنوان IP/اسم المضيف لعقدة ناشر CUCM، وأدخل بيانات اعتماد مسؤول CCM:

- بما أن نظام المجموعة في الوضع المختلط بالفعل، ولكن لا يوجد ملف CTL على عقدة Publisher، تظهر رسالة التحذير هذه (انقر فوق موافق لتجاهله):

No CTL File exists on the server but the Call Manager Cluster Security Mode

is in Secure Mode.

For the system to function, you must create the CTL File and set Call Manager

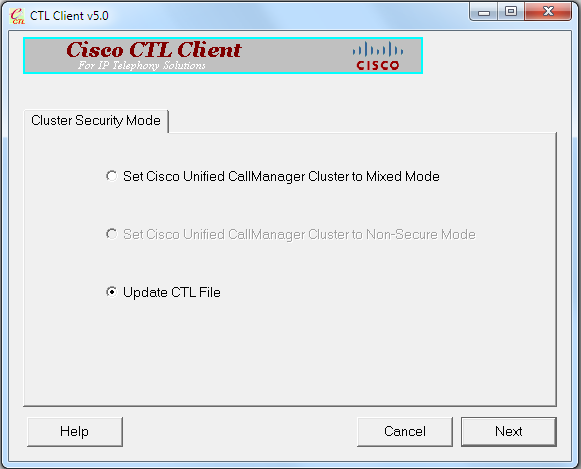

Cluster the Secure Mode. - من "عميل CTL"، انقر فوق الزر Update CTL File Radio، ثم انقر فوق التالي:

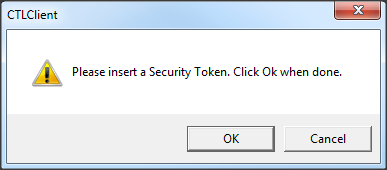

- قم بإدراج أول رمز مميز للأمان وانقر فوق موافق:

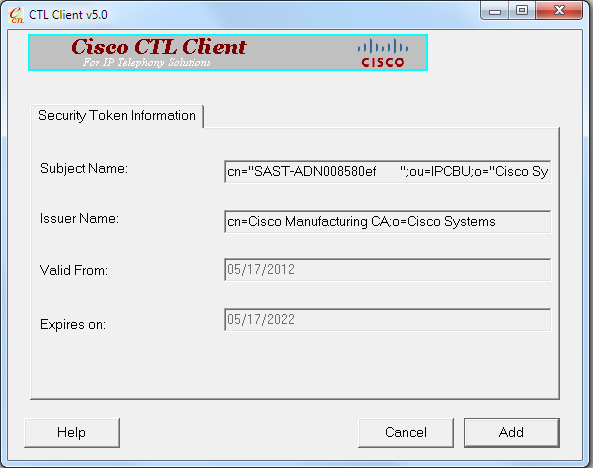

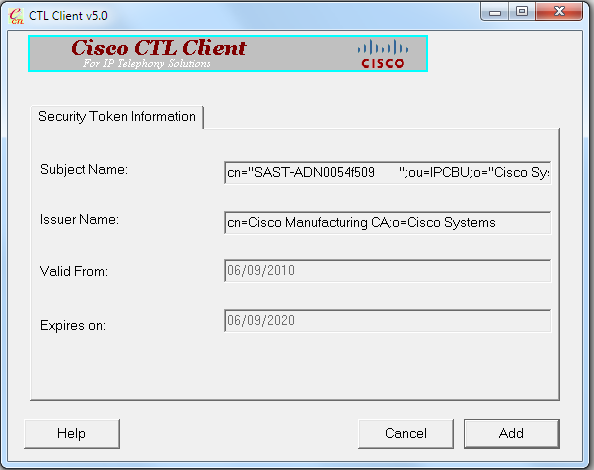

- بعد عرض تفاصيل الرمز المميز للأمان، انقر فوق إضافة:

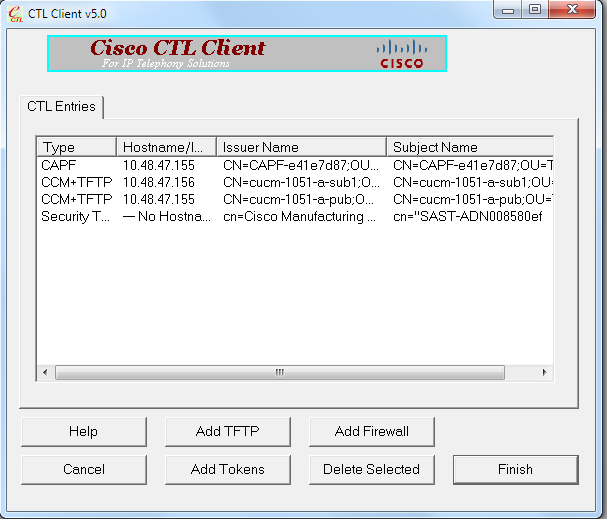

- بمجرد ظهور محتوى ملف CTL، انقر فوق إضافة رموز مميزة لإضافة رمز USB المميز الثاني:

- بعد أن تظهر تفاصيل الرمز المميز للأمان، انقر فوق إضافة:

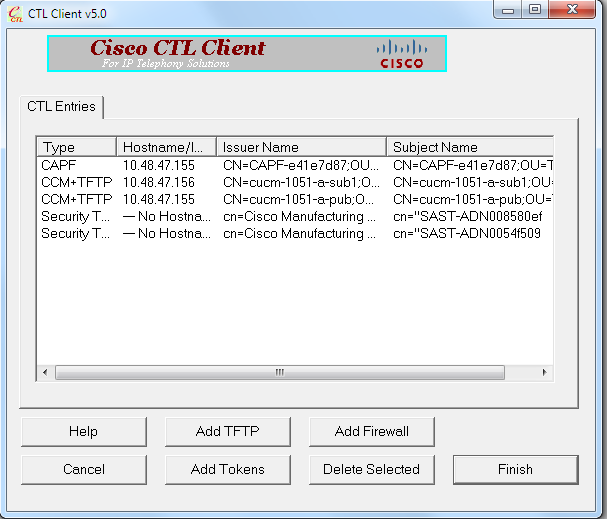

- بعد ظهور محتوى ملف CTL، انقر فوق إنهاء. عندما يطلب منك كلمة، دخلت Cisco123:

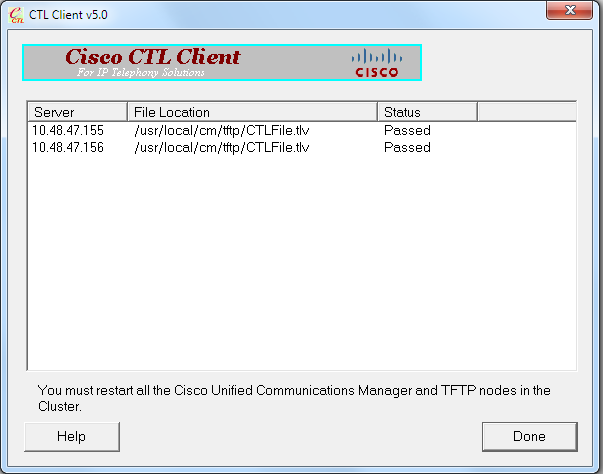

- عندما تظهر قائمة خوادم CUCM التي يوجد عليها ملف CTL، انقر تم:

- قم بإعادة تشغيل خدمات TFTP و CallManager على جميع العقد الموجودة في نظام المجموعة التي تقوم بتشغيل هذه الخدمات.

- قم بإعادة تشغيل جميع هواتف IP حتى تتمكن من الحصول على الإصدار الجديد من ملف CTL من خدمة CUCM TFTP.

- للتحقق من محتوى ملف CTL، أدخل الأمر show ctl في واجهة سطر الأوامر. في ملف CTL يمكنك رؤية الشهادات من كلا رموز USB المميزة (يتم إستخدام واحدة منها لتوقيع ملف CTL). هنا نموذج للمخرجات:

admin:show ctl

The checksum value of the CTL file:

2e7a6113eadbdae67ffa918d81376902(MD5)

d0f3511f10eef775cc91cce3fa6840c2640f11b8(SHA1)

Length of CTL file: 5728

The CTL File was last modified on Fri Mar 06 22:53:33 CET 2015

[...]

CTL Record #:1

----

BYTEPOS TAG LENGTH VALUE

------- --- ------ -----

1 RECORDLENGTH 2 1186

2 DNSNAME 1

3 SUBJECTNAME 56 cn="SAST-ADN0054f509 ";ou=IPCBU;o="Cisco Systems

4 FUNCTION 2 System Administrator Security Token

5 ISSUERNAME 42 cn=Cisco Manufacturing CA;o=Cisco Systems

6 SERIALNUMBER 10 3C:F9:27:00:00:00:AF:A2:DA:45

7 PUBLICKEY 140

9 CERTIFICATE 902 19 8F 07 C4 99 20 13 51 C5 AE BF 95 03 93 9F F2

CC 6D 93 90 (SHA1 Hash HEX)

10 IPADDRESS 4

This etoken was not used to sign the CTL file.

[...]

CTL Record #:5

----

BYTEPOS TAG LENGTH VALUE

------- --- ------ -----

1 RECORDLENGTH 2 1186

2 DNSNAME 1

3 SUBJECTNAME 56 cn="SAST-ADN008580ef ";ou=IPCBU;o="Cisco Systems

4 FUNCTION 2 System Administrator Security Token

5 ISSUERNAME 42 cn=Cisco Manufacturing CA;o=Cisco Systems

6 SERIALNUMBER 10 83:E9:08:00:00:00:55:45:AF:31

7 PUBLICKEY 140

9 CERTIFICATE 902 85 CD 5D AD EA FC 34 B8 3E 2F F2 CB 9C 76 B0 93

3E 8B 3A 4F (SHA1 Hash HEX)

10 IPADDRESS 4

This etoken was used to sign the CTL file.

The CTL file was verified successfully. - على جانب هاتف IP، يمكنك التحقق من أنه بعد إعادة تشغيل هواتف IP، قامت بتنزيل إصدار ملف CTL المحدث (يتطابق المجموع الاختباري MD5 مع الإخراج من CUCM):

هذا التغيير ممكن لأنك قمت مسبقا بتصدير شهادات eToken وتحميلها إلى مخزن شهادات CUCM الموثوق، ويمكن لهواتف IP التحقق من هذه الشهادة غير المعروفة التي تم إستخدامها لتوقيع ملف CTL مقابل خدمة التحقق من الثقة (TVS) التي تعمل على CUCM.

يوضح جزء السجل هذا كيف يتصل هاتف IP بتلفاز CUCM مع طلب للتحقق من شهادة الرمز المميز الإلكتروني غير المعروفة، والتي يتم تحميلها كثقة في Phone-Ast وهي موثوق بها:

//In the Phone Console Logs we can see a request sent to TVS server to verify unknown

certificate

8074: NOT 23:00:22.335499 SECD: setupSocketToTvsProxy: Connected to TVS proxy server

8075: NOT 23:00:22.336918 SECD: tvsReqFlushTvsCertCache: Sent Request to TVS proxy,

len: 3708

//In the TVS logs on CUCM we can see the request coming from an IP Phone which is being

successfully verified

23:00:22.052 | debug tvsHandleQueryCertReq

23:00:22.052 | debug tvsHandleQueryCertReq : Subject Name is: cn="SAST-ADN008580ef

";ou=IPCBU;o="Cisco Systems

23:00:22.052 | debug tvsHandleQueryCertReq : Issuer Name is: cn=Cisco Manufacturing

CA;o=Cisco Systems

23:00:22.052 | debug tvsHandleQueryCertReq :subjectName and issuerName matches for

eToken certificate

23:00:22.052 | debug tvsHandleQueryCertReq : SAST Issuer Name is: cn=Cisco

Manufacturing CA;o=Cisco Systems

23:00:22.052 | debug tvsHandleQueryCertReq : This is SAST eToken cert

23:00:22.052 | debug tvsHandleQueryCertReq : Serial Number is: 83E9080000005545AF31

23:00:22.052 | debug CertificateDBCache::getCertificateInformation - Looking up the

certificate cache using Unique MAP ID : 83E9080000005545AF31cn=Cisco Manufacturing

CA;o=Cisco Systems

23:00:22.052 | debug ERROR:CertificateDBCache::getCertificateInformation - Cannot find

the certificate in the cache

23:00:22.052 | debug CertificateCTLCache::getCertificateInformation - Looking up the

certificate cache using Unique MAP ID : 83E9080000005545AF31cn=Cisco Manufacturing

CA;o=Cisco Systems, len : 61

23:00:22.052 | debug CertificateCTLCache::getCertificateInformation - Found entry

{rolecount : 1}

23:00:22.052 | debug CertificateCTLCache::getCertificateInformation - {role : 0}

23:00:22.052 | debug convertX509ToDER -x509cert : 0xa3ea6f8

23:00:22.053 | debug tvsHandleQueryCertReq: Timer started from tvsHandleNewPhConnection

//In the Phone Console Logs we can see reply from TVS server to trust the new certificate

(eToken Certificate which was used to sign the CTL file)

8089: NOT 23:00:22.601218 SECD: clpTvsInit: Client message received on TVS proxy socket

8090: NOT 23:00:22.602785 SECD: processTvsClntReq: Success reading the client TVS

request, len : 3708

8091: NOT 23:00:22.603901 SECD: processTvsClntReq: TVS Certificate cache flush

request received

8092: NOT 23:00:22.605720 SECD: tvsFlushCertCache: Completed TVS Certificate cache

flush request

إعادة إنشاء الشهادة لحل CTL عديم الرمز

يوضح هذا القسم كيفية إعادة إنشاء شهادة أمان نظام مجموعة CUCM عند إستخدام حل CTL عديم الرمز.

في عملية صيانة CUCM، يتم في بعض الأحيان تغيير شهادة مدير اتصال عقدة ناشر CUCM.

وتتضمن السيناريوهات التي يمكن أن يحدث فيها ذلك تغيير اسم المضيف أو تغيير المجال أو مجرد إعادة إنشاء شهادة (بسبب تاريخ انتهاء صلاحية شهادة الإغلاق).

بعد تحديث ملف CTL، يتم توقيعه بشهادة مختلفة عن تلك الموجودة في ملف CTL المثبت على هواتف IP.

عادة، لا يتم قبول ملف CTL الجديد هذا، ولكن بعد أن يعثر هاتف IP على الشهادة غير المعروفة التي يتم إستخدامها لتوقيع ملف CTL، يتصل بخدمة TVS على CUCM.

ملاحظة: قائمة خادم TVS موجودة في ملف تكوين هاتف IP وتتم تعيينها في خوادم CUCM من مجموعة أجهزة IP > مجموعة CallManager.

عند التحقق الناجح من خادم TVS، يقوم هاتف IP بتحديث ملف CTL الخاص به باستخدام الإصدار الجديد. تحدث هذه الأحداث في مثل هذا السيناريو:

- ملف CTL موجود على CUCM وعلى هاتف IP. يتم إستخدام شهادة CCM+TFT (الخادم) لعقدة ناشر CUCM لتوقيع ملف CTL:

admin:show ctl

The checksum value of the CTL file:

7b7c10c4a7fa6de651d9b694b74db25f(MD5)

819841c6e767a59ecf2f87649064d8e073b0fe87(SHA1)

Length of CTL file: 4947

The CTL File was last modified on Mon Mar 09 16:59:43 CET 2015

[...]

CTL Record #:1

----

BYTEPOS TAG LENGTH VALUE

------- --- ------ -----

1 RECORDLENGTH 2 1156

2 DNSNAME 16 cucm-1051-a-pub

3 SUBJECTNAME 62 CN=cucm-1051-a-pub;OU=TAC;O=Cisco;L=Krakow;

ST=Malopolska;C=PL

4 FUNCTION 2 System Administrator Security Token

5 ISSUERNAME 62 CN=cucm-1051-a-pub;OU=TAC;O=Cisco;L=Krakow;

ST=Malopolska;C=PL

6 SERIALNUMBER 16 70:CA:F6:4E:09:07:51:B9:DF:22:F4:9F:75:4F:C5:BB

7 PUBLICKEY 140

8 SIGNATURE 128

9 CERTIFICATE 694 E9 D4 33 64 5B C8 8C ED 51 4D 8F E5 EA 5B 6D

21 A5 A3 8C 9C (SHA1 Hash HEX)

10 IPADDRESS 4

This etoken was used to sign the CTL file.

CTL Record #:2

----

BYTEPOS TAG LENGTH VALUE

------- --- ------ -----

1 RECORDLENGTH 2 1156

2 DNSNAME 16 cucm-1051-a-pub

3 SUBJECTNAME 62 CN=cucm-1051-a-pub;OU=TAC;O=Cisco;L=Krakow;

ST=Malopolska;C=PL

4 FUNCTION 2 CCM+TFTP

5 ISSUERNAME 62 CN=cucm-1051-a-pub;OU=TAC;O=Cisco;L=Krakow;

ST=Malopolska;C=PL

6 SERIALNUMBER 16 70:CA:F6:4E:09:07:51:B9:DF:22:F4:9F:75:4F:C5:BB

7 PUBLICKEY 140

8 SIGNATURE 128

9 CERTIFICATE 694 E9 D4 33 64 5B C8 8C ED 51 4D 8F E5 EA 5B 6D

21 A5 A3 8C 9C (SHA1 Hash HEX)

10 IPADDRESS 4

[...]

The CTL file was verified successfully.

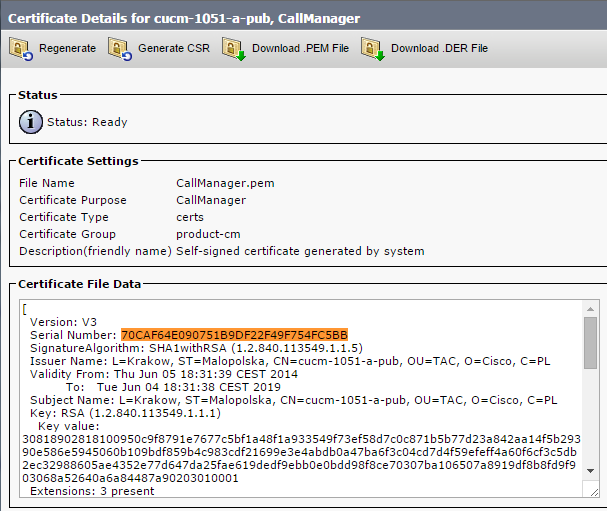

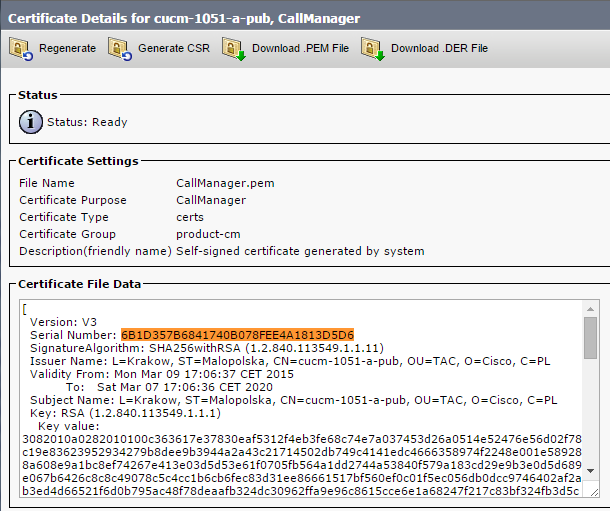

- يتم إعادة إنشاء ملف CallManager.pem (شهادة CCM+TFTP)، ويمكنك أن ترى أن الرقم التسلسلي للشهادة يتغير:

- يتم إدخال الأمر CTL تحديث CTLFile في واجهة سطر الأوامر من أجل تحديث ملف CTL:

admin:utils ctl update CTLFile

This operation updates the CTLFile. Do you want to continue? (y/n):y

Updating CTL file

CTL file Updated

Please Restart the TFTP and Cisco CallManager services on all nodes in

the cluster that run these services

admin: - تقوم خدمة TVS بتحديث ذاكرة التخزين المؤقت للشهادات الخاصة بها مع تفاصيل ملف CTL الجديد:

17:10:35.825 | debug CertificateCache::localCTLCacheMonitor - CTLFile.tlv has been

modified. Recaching CTL Certificate Cache

17:10:35.826 | debug updateLocalCTLCache : Refreshing the local CTL certificate cache

17:10:35.827 | debug tvs_sql_get_all_CTL_certificate - Unique Key used for Caching ::

6B1D357B6841740B078FEE4A1813D5D6CN=cucm-1051-a-pub;OU=TAC;O=Cisco;L=Krakow;

ST=Malopolska;C=PL, length : 93

17:10:35.827 | debug tvs_sql_get_all_CTL_certificate - Unique Key used for Caching ::

6B1D357B6841740B078FEE4A1813D5D6CN=cucm-1051-a-pub;OU=TAC;O=Cisco;L=Krakow;

ST=Malopolska;C=PL, length : 93

17:10:35.827 | debug tvs_sql_get_all_CTL_certificate - Unique Key used for Caching ::

744B5199770516E799E91E81D3C8109BCN=CAPF-e41e7d87;OU=TAC;O=Cisco;L=Krakow;

ST=Malopolska;C=PL, length : 91

17:10:35.827 | debug tvs_sql_get_all_CTL_certificate - Unique Key used for Caching ::

6BEBFDCDCD8CA277CB2FD1D183A60E72CN=cucm-1051-a-sub1;OU=TAC;O=Cisco;L=Krakow;

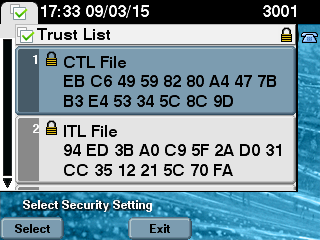

ST=Malopolska;C=PL, length : 94 - عندما تقوم بعرض محتوى ملف CTL، يمكنك أن ترى أن الملف موقع بشهادة خادم CallManager جديدة لعقدة Publisher:

admin:show ctl

The checksum value of the CTL file:

ebc649598280a4477bb3e453345c8c9d(MD5)

ef5c006b6182cad66197fac6e6530f15d009319d(SHA1)

Length of CTL file: 6113

The CTL File was last modified on Mon Mar 09 17:07:52 CET 2015

[..]

CTL Record #:1

----

BYTEPOS TAG LENGTH VALUE

------- --- ------ -----

1 RECORDLENGTH 2 1675

2 DNSNAME 16 cucm-1051-a-pub

3 SUBJECTNAME 62 CN=cucm-1051-a-pub;OU=TAC;O=Cisco;L=Krakow;

ST=Malopolska;C=PL

4 FUNCTION 2 System Administrator Security Token

5 ISSUERNAME 62 CN=cucm-1051-a-pub;OU=TAC;O=Cisco;L=Krakow;

ST=Malopolska;C=PL

6 SERIALNUMBER 16 6B:1D:35:7B:68:41:74:0B:07:8F:EE:4A:18:13:D5:D6

7 PUBLICKEY 270

8 SIGNATURE 256

9 CERTIFICATE 955 5C AF 7D 23 FE 82 DB 87 2B 6F 4D B7 F0 9D D5

86 EE E0 8B FC (SHA1 Hash HEX)

10 IPADDRESS 4

This etoken was used to sign the CTL file.

CTL Record #:2

----

BYTEPOS TAG LENGTH VALUE

------- --- ------ -----

1 RECORDLENGTH 2 1675

2 DNSNAME 16 cucm-1051-a-pub

3 SUBJECTNAME 62 CN=cucm-1051-a-pub;OU=TAC;O=Cisco;L=Krakow;

ST=Malopolska;C=PL

4 FUNCTION 2 CCM+TFTP

5 ISSUERNAME 62 CN=cucm-1051-a-pub;OU=TAC;O=Cisco;L=Krakow;

ST=Malopolska;C=PL

6 SERIALNUMBER 16 6B:1D:35:7B:68:41:74:0B:07:8F:EE:4A:18:13:D5:D6

7 PUBLICKEY 270

8 SIGNATURE 256

9 CERTIFICATE 955 5C AF 7D 23 FE 82 DB 87 2B 6F 4D B7 F0 9D D5

86 EE E0 8B FC (SHA1 Hash HEX)

10 IPADDRESS 4

[...]

The CTL file was verified successfully. - من صفحة الخدمة الموحدة، تتم إعادة تشغيل خدمات TFTP و Cisco CallManager على جميع العقد في نظام المجموعة التي تشغل هذه الخدمات.

- يتم إعادة تشغيل هواتف IP، وهي تتصل بخادم TVS للتحقق من الشهادة غير المعروفة التي يتم إستخدامها الآن لتوقيع الإصدار الجديد من ملف CTL:

// In the Phone Console Logs we can see a request sent to TVS server to verify

unknown certificate

2782: NOT 17:21:51.794615 SECD: setupSocketToTvsProxy: Connected to TVS proxy server

2783: NOT 17:21:51.796021 SECD: tvsReqFlushTvsCertCache: Sent Request to TVS

proxy, len: 3708

// In the TVS logs on CUCM we can see the request coming from an IP Phone which is

being successfully verified

17:21:51.831 | debug tvsHandleQueryCertReq

17:21:51.832 | debug tvsHandleQueryCertReq : Subject Name is: CN=cucm-1051-a-pub;

OU=TAC;O=Cisco;L=Krakow;ST=Malopolska

17:21:51.832 | debug tvsHandleQueryCertReq : Issuer Name is: CN=cucm-1051-a-pub;

OU=TAC;O=Cisco;L=Krakow;ST=Malopolska;

17:21:51.832 | debug tvsHandleQueryCertReq : Serial Number is:

6B1D357B6841740B078FEE4A1813D5D6

17:21:51.832 | debug CertificateDBCache::getCertificateInformation - Looking up the

certificate cache using Unique MAPco;L=Krakow;ST=Malopolska;C=PL

17:21:51.832 | debug CertificateDBCache::getCertificateInformation - Found entry

{rolecount : 2}

17:21:51.832 | debug CertificateDBCache::getCertificateInformation - {role : 0}

17:21:51.832 | debug CertificateDBCache::getCertificateInformation - {role : 2}

17:21:51.832 | debug convertX509ToDER -x509cert : 0xf6099df8

17:21:51.832 | debug tvsHandleQueryCertReq: Timer started from

tvsHandleNewPhConnection

// In the Phone Console Logs we can see reply from TVS server to trust the new

certificate (new CCM Server Certificate which was used to sign the CTL file)

2797: NOT 17:21:52.057442 SECD: clpTvsInit: Client message received on TVS

proxy socket

2798: NOT 17:21:52.058874 SECD: processTvsClntReq: Success reading the client TVS

request, len : 3708

2799: NOT 17:21:52.059987 SECD: processTvsClntReq: TVS Certificate cache flush

request received

2800: NOT 17:21:52.062873 SECD: tvsFlushCertCache: Completed TVS Certificate

cache flush request - أخيرا، على هواتف IP، يمكنك التحقق من تحديث ملف CTL بالإصدار الجديد ومن تطابق المجموع الاختباري MD5 لملف CTL الجديد مع الموجود في CUCM:

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

3.0 |

11-Sep-2024 |

تقويم |

1.0 |

08-Apr-2015 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- Milosz ZajacLeader Customer Delivery

- Michal MyszorTechnical Consulting Engineer

- Leszek WojnarskiTAC Engineer

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات