تكوين Nexus المستقل والمطالبة به لاتصال Intersight

خيارات التنزيل

-

ePub (364.5 KB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا المستند الخطوات المطلوبة لتمكين محول (محولات) Nexus المستقل ومطالبته في Intersight للحصول على دعم Cisco TAC المحسن.

المتطلبات الأساسية

يجب أن يكون لديك حساب على Intersight.com، ولا يلزم ترخيص للمطالبة بنظام التشغيل NX-OS® من Cisco. إذا كان يلزم إنشاء حساب Intersight جديد، فراجع إنشاء الحساب.

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

على محول Nexus المستقل، تحتوي NXDC على الإرشادات والقيود التالية:

- يجب أن يكون Cisco NX-OS يشغل الإصدار 10.2(3)F أو إصدار أحدث

- يجب تكوين DNS تحت التوجيه الظاهري وإعادة التوجيه الصحيح (VRF)

svc.intersight.comيجب الحل والسماح باتصالات HTTPS الصادرة التي تم بدؤها على المنفذ 443. يمكن التحقق من هذا معopensslوالتشوه. يتم تجاهل طلبات بروتوكول رسائل التحكم بالإنترنت (ICMP).- إذا كان هناك حاجة لوكيل للاتصال ب HTTPS إلى

svc.intersight.com، يمكن تكوين الوكيل في تكوين Nexus Switch Device Connector (NXDC). للحصول على تكوين الوكيل، ارجع إلى تكوين NXDC.

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- Cisco Nexus N9K-C93240YC-FX2

- Cisco NX-OS 10.3(4a)M

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

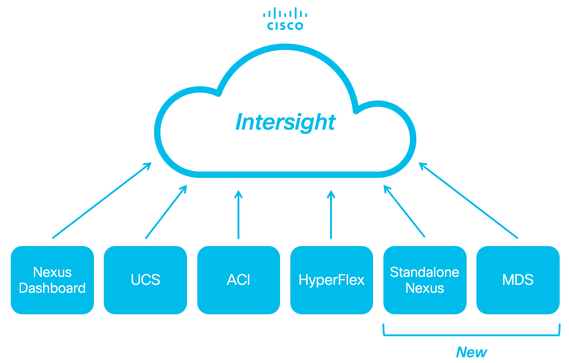

Cisco Intersight عبارة عن نظام أساسي لعمليات الشبكة يتكون من إمكانيات إختيارية قابلة لإضافة وحدات أخرى للبنية الأساسية المتقدمة وتحسين حمل العمل وخدمات Kubernetes. قم بزيارة نظرة عامة على Intersight للحصول على مزيد من المعلومات.

يتم توصيل الأجهزة بواجهة Intersight من خلال وحدة التحكم في الشبكة (NXDC) التي يتم تضمينها في صورة NX-OS من Cisco لكل نظام. بدءا من الإصدار 10.2(3)F من Cisco NX-OS، يتم دعم ميزة "موصل الأجهزة" التي توفر طريقة آمنة للأجهزة المتصلة لإرسال المعلومات واستلام تعليمات التحكم من بوابة Cisco Intersight، باستخدام اتصال إنترنت آمن.

فوائد الاتصال

يوفر اتصال Intersight هذه الميزات والمزايا للأنظمة الأساسية المستندة إلى NX-OS من Cisco:

- التجميع التلقائي لطلبات

show tech-support detailsحل المشكلات بسرعة (RPR لطلبات خدمة TAC مفتوحة) - تجميع البيانات عن بعد عند الطلب

show tech-support details - وتتضمن الميزات المستقبلية ما يلي:

- فتح مركز المساعدة الفنية الاستباقية TAC SRs استنادا إلى القياس عن بعد أو فشل الأجهزة

- التجميع عن بعد عند الطلب لأوامر العرض الفردية والمزيد

فيديو QuickStart

المطالبة يدويا بجهاز NXOS

التحقق من الاتصال

ملاحظة: يتم منع استجابات إختبار الاتصال (يتم إسقاط حزم ICMP).

للتحقق من أمان طبقة النقل (TLS) واتصال HTTPS، يتم تمكين الأساس والتنفيذ openssl و curl أمر في ال VRF ب رغب (ip netns exec

) مستحسن.

! Enable bash

config terminal ; feature bash ; end

! Verify TLS

run bash ip netns exec management openssl s_client -connect svc.intersight.com:443

! Verify https

run bash ip netns exec management curl -v -I -L -k https://svc.intersight.com:443

run bash ip netns exec management curl -v -I -L -k https://svc.intersight.com:443 --proxy [protocol://]host[:port]

التحقق من TLS باستخدام عميل OpenSSL

باستخدام OpenSSL، يمكنك التحقق من اتصال TLS بsvc.intersight.com:443. عند النجاح، قم باسترداد الشهادة العامة الموقعة بواسطة الخادم وأعرض سلسلة المرجع المصدق.

ملاحظة: يقوم المثال التالي بتنفيذopenssl s_clientالأمر في إدارة VRF. استبدلت المرغوب فيip netns exec

البناء.

Switch# run bash ip netns exec management openssl s_client -connect svc.intersight.com:443

CONNECTED(00000004)

depth=2 C = US, O = Amazon, CN = Amazon Root CA 1

verify return:1

depth=1 C = US, O = Amazon, CN = Amazon RSA 2048 M01

verify return:1

depth=0 CN = us-east-1.intersight.com

verify return:1

---

Certificate chain

0 s:CN = us-east-1.intersight.com

i:C = US, O = Amazon, CN = Amazon RSA 2048 M01

1 s:C = US, O = Amazon, CN = Amazon RSA 2048 M01

i:C = US, O = Amazon, CN = Amazon Root CA 1

2 s:C = US, O = Amazon, CN = Amazon Root CA 1

i:C = US, ST = Arizona, L = Scottsdale, O = "Starfield Technologies, Inc.", CN = Starfield Services Root Certificate Authority - G2

3 s:C = US, ST = Arizona, L = Scottsdale, O = "Starfield Technologies, Inc.", CN = Starfield Services Root Certificate Authority - G2

i:C = US, O = "Starfield Technologies, Inc.", OU = Starfield Class 2 Certification Authority

---

Server certificate

-----BEGIN CERTIFICATE-----

MIIGfzCCBWegAwIBAgIQD859tBjpT+QUyVOXqkG2pzANBgkqhkiG9w0BAQsFADA8

MoKXXrXrkESkWgbQadlEo3H545Zsix+mu83r7Gmv5L3+WFKzfUmLgeB2+z1Dk0Kg

UlNBIDIwNDggTTAxMB4XDTIzMDQwNTAwMDAwMFoXDTI0MDUwMzIzNTk1OVowIzEh

MB8GA1UEAxMYdXMtZWFzdC0xLmludGVyc2lnaHQuY29tMIIBIjANBgkqhkiG9w0B

AoKXXrXrkESkWgbQadlEo3H545Zsix+mu83r7Gmv5L3+WFKzfUmLgeB2+z1Dk0Kn

BDM+MCNnvmgNDlGnU6/t1jOC780QpKXr2ksbGC0FzHfMvNjEk9kMCUe179dummrs

pOOFzvIrJGqYvkIXT5WLtiU9aP3+VSEWQO1kTeDHoDfLLJLON42cKjskYt0jCTwE

poKXXrXrkESkWgbQadlEo3H545Zsix+mu83r7Gmv5L3+WFKzfUmLgeB2+z1Dk0KI

elf3tYBhuQK3y4DoSqg1/gptnUOlNwSqMu4zXjI7neGyHnzjsPUyI8qilXbPS9tV

KoKXXrXrkESkWgbQadlEo3H545Zsix+mu83r7Gmv5L3+WFKzfUmLgeB2+z1Dk0Kw

HwYDVR0jBBgwFoAUgbgOY4qJEhjl+js7UJWf5uWQE4UwHQYDVR0OBBYEFM7X7s7c

NoKXXrXrkESkWgbQadlEo3H545Zsix+mu83r7Gmv5L3+WFKzfUmLgeB2+z1Dk0Kp

Z2h0LmNvbYIac3ZjLXN0YXRpYzEuaW50ZXJzaWdodC5jb22CGioudXMtZWFzdC0x

LoKXXrXrkESkWgbQadlEo3H545Zsix+mu83r7Gmv5L3+WFKzfUmLgeB2+z1Dk0K1

Y3MtY29ubmVjdC5jb22CE3N2Yy51Y3MtY29ubmVjdC5jb22CDmludGVyc2lnaHQu

Y29tghJzdmMuaW50ZXJzaWdodC5jb20wDgYDVR0PAQH/BAQDAgWgMB0GA1UdJQQW

MBQGCCsGAQUFBwMBBggrBgEFBQcDAjA7BgNVHR8ENDAyMDCgLqAshipodHRwOi8v

YoKXXrXrkESkWgbQadlEo3H545Zsix+mu83r7Gmv5L3+WFKzfUmLgeB2+z1Dk0KI

BgZngQwBAgEwdQYIKwYBBQUHAQEEaTBnMC0GCCsGAQUFBzABhiFodHRwOi8vb2Nz

coKXXrXrkESkWgbQadlEo3H545Zsix+mu83r7Gmv5L3+WFKzfUmLgeB2+z1Dk0Ku

cjJtMDEuYW1hem9udHJ1c3QuY29tL3IybTAxLmNlcjAMBgNVHRMBAf8EAjAAMIIB

fgYKKwYBBAHWeQIEAgSCAW4EggFqAWgAdwDuzdBk1dsazsVct520zROiModGfLzs

3oKXXrXrkESkWgbQadlEo3H545Zsix+mu83r7Gmv5L3+WFKzfUmLgeB2+z1Dk0K5

CSFqTpBjlOdOLQ4YuQIhAO10VDrLJMM+9EtOwmZd8Q1MRHJlOlr2VWmOTF6GGkCV

AHUAc9meiRtMlnigIH1HneayxhzQUV5xGSqMa4AQesF3crUAAAGHUp9iOwAABAMA

RjBEAiAFPPLvt7TN7mTRnQZ+FZLGR/G04KQqSjYuszDNPArT3wIgf/sQbQqNjCk7

joFUuL9cEPYfNm7n1nZIFIRAK6UqwG0AdgBIsONr2qZHNA/lagL6nTDrHFIBy1bd

LoKXXrXrkESkWgbQadlEo3H545Zsix+mu83r7Gmv5L3+WFKzfUmLgeB2+z1Dk0K8

MXtts5t/C5lYw5peGAIgK0eFmxTptEfMkBZti39vepUxb5meDvKaZdtXVvFpkCMw

DQYJKoZIhvcNAQELBQADggEBANl6HKZ9P6AIufr7qdNCcW+DXClY6dqX1KN0sCh+

UoKXXrXrkESkWgbQadlEo3H545Zsix+mu83r7Gmv5L3+WFKzfUmLgeB2+z1Dk0KM

z5R1VV+81gN2HHiuUsEOFwHDbbhiGBJiJteFm0blpruKHennx8HQYfC7bup4N5JH

YoKXXrXrkESkWgbQadlEo3H545Zsix+mu83r7Gmv5L3+WFKzfUmLgeB2+z1Dk0Kb

LKFl6c+EN0Y76YaCV8doujG3qD/bO9VDx7dhvbSEECYuzbYyPDGnb7Drmhny0Eki

smLUZ3TVcCvPc+1dE/jrbBzPeIY7jGr8eL7masFCuZZn2lM=

-----END CERTIFICATE-----

subject=CN = us-east-1.intersight.com

issuer=C = US, O = Amazon, CN = Amazon RSA 2048 M01

---

No client certificate CA names sent

Peer signing digest: SHA256

Peer signature type: RSA

Server Temp Key: ECDH, P-256, 256 bits

---

SSL handshake has read 5754 bytes and written 442 bytes

Verification: OK

---

New, TLSv1.2, Cipher is ECDHE-RSA-AES128-GCM-SHA256

Server public key is 2048 bit

Secure Renegotiation IS supported

Compression: NONE

Expansion: NONE

No ALPN negotiated

SSL-Session:

Protocol : TLSv1.2

Cipher : ECDHE-RSA-AES128-GCM-SHA256

Session-ID: 66D0B69FAA7EB69FAA7EC54C9764966ED9A1289650B69FAA7EB69FAA7E9A5FD5ADE

Session-ID-ctx:

Master-Key: B69FAA7E45891555D83DFCAEB69FAA7EB69FAA7EA3A99E7689ACFB69FAA7EAD7FD93DB69FAA7EB1AF821

PSK identity: None

PSK identity hint: None

SRP username: None

TLS session ticket lifetime hint: 86400 (seconds)

TLS session ticket:

0000 - 36 12 b2 36 b3 53 07 29-54 ac 56 f0 06 83 4f b1 6..6.S.)T.V...O.

0010 - 49 35 51 40 22 07 bd 7e-59 d7 7e 44 29 ff c6 2a I5Q@"..~Y.~D)..*

0020 - ec bc 11 e1 d3 5d 69 e8-7a d2 f1 c2 08 f6 5b 8f .....]i.z.....[.

0030 - 2c 5b 5e 50 e3 e2 8f e7-c4 44 8f e4 6d 45 d2 64 ,[^P.....D..mE.d

0040 - 93 98 f5 e8 b0 f7 1d 00-26 4b 88 ea 2d 7d 42 58 ........&K..-}BX

0050 - 05 9f 71 3a fe ac f0 15-a5 5c 1d 74 74 bf 32 1b ..q:.....\.tt.2.

0060 - d8 a8 23 84 08 cc f9 3e-54 ..#....>T

Start Time: 1707515659

Timeout : 7200 (sec)

Verify return code: 0 (ok)

Extended master secret: yes

---

التحقق من إمكانية الوصول إلى HTTPS

للتحقق من اتصال HTTPS، أستخدم الأمر curl مع-v verbose flag(يعرض ما إذا كان الوكيل مستخدما أم لا).

ملاحظة: للتحقق من تأثير تمكين وكيل أو تعطيله، يمكنك إضافة الخيارات--proxy [protocol://]host[:port]أو--noproxy [protocol://]host[:port].

استعملت البناءip netns exec

أن ينفذ حدود في ال VRF المرغوب، مثلا،ip netns exec managementل VRF إدارة.

run bash ip netns exec management curl -v -I -L -k https://svc.intersight.com:443

run bash ip netns exec management curl -v -I -L -k https://svc.intersight.com:443 --proxy [protocol://]host[:port]

# run bash ip netns exec management curl -v -I -L -X POST https://svc.intersight.com:443 --proxy http://proxy.esl.cisco.com:80Connected to proxy.esl.cisco.com (10.201.255.40) port 80

Trying 10.201.255.40:80... ** CONNECT tunnel: HTTP/1.1 negotiated * allocate connect buffer * Establish HTTP proxy tunnel to svc.intersight.com:443 > CONNECT svc.intersight.com:443 HTTP/1.1 > Host: svc.intersight.com:443 > User-Agent: curl/8.4.0 > Proxy-Connection: Keep-Alive >< HTTP/1.1 200 Connection establishedHTTP/1.1 200 Connection established < snip >

التكوين

المطالبة بالجهاز الموجود داخل intersight.com

ومن أجل المطالبة بهدف جديد في "إنترفيو"، قم بالخطوات المذكورة.

على جهاز Nexus

قم بإصدار الأمرshow system device-connector claim-infoCisco NX-OS .

ملاحظة: بالنسبة للإصدارات قبل NX-OS 10.3(4a)، أستخدم الأمر "show intersight claim-info"

ملاحظة: قام Nexus بإنشاء خرائط معلومات مطالبة لحقول مطالبة Intersight هذه:

الرقم التسلسلي = معرف مطالبة Intersight

رمز أمان معرف الجهاز = Intersight كود المطالبة

# show system device-connector claim-info

SerialNumber: FDO23021ZUJ

SecurityToken: 9FFD4FA94DCD

Duration: 599

Message:

Claim state: Not Claimedالمدة التي تم الإبلاغ عنها هنا بالثواني.

على بوابة Intersight

ملاحظة: ملاحظة: لا تتوفر وظيفة المطالبة بجهاز Cisco Intersight لمنطقة أوروبا والشرق الأوسط وإفريقيا. وتنطبق هذه الخطوات على منطقة أمريكا الشمالية فقط.

1. خلال 10 دقائق، قم بتسجيل الدخول إلى برنامج Intersight مع امتيازات مسؤول الحساب أو مسؤول الجهاز أو فني الجهاز.

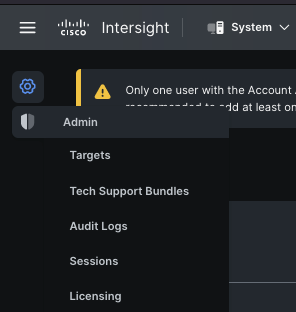

2. من القائمة المنسدلة محدد الخدمة، أختر النظام.

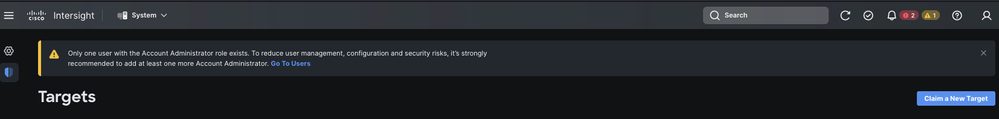

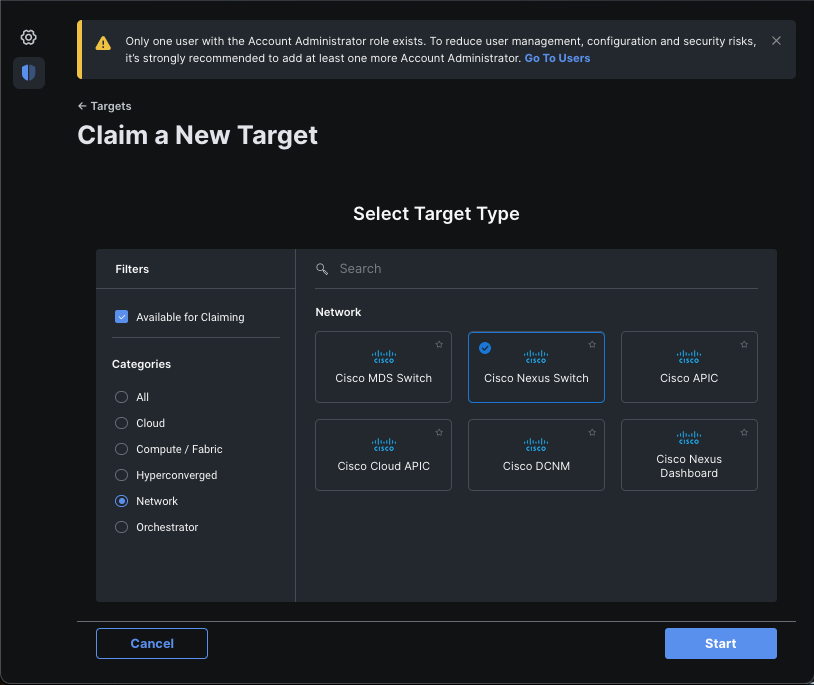

3. انتقل إلىADMIN > Targets > Claim a New Target.

3.1. انقر فوق المطالبة بهدف جديد كما هو موضح في الصورة.

4. أختر متوفر للمطالبة واختر النوع الهدف (على سبيل المثال، الشبكة) الذي تريد المطالبة به. انقر على بدء.

5. أدخل التفاصيل المطلوبة وانقر فوق مطالبة لإكمال عملية المطالبة.

ملاحظة: يتم إستخدام الرمز المميز للأمان على المحول كرمز المطالبة والرقم التسلسلي للمحول هو معرف الجهاز.

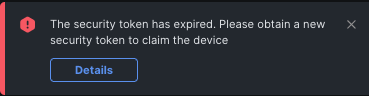

ملاحظة: تنتهي صلاحية الرمز المميز للأمان. يجب عليك إكمال المطالبة قبل ذلك أو يطلب منك النظام إعادة إنشاء مطالبة.

يمكنك المطالبة بواحد إلى العديد من أجهزة Nexus المستقلة داخل intersight.com باستخدام Ansible®

من أجل المطالبة بواحد إلى العديد من أجهزة Nexus، يمكن تشغيل كتاب تشغيل غير قابل للعرض.

- يمكن إستنساخ الجرد وكتاب التشغيل الواقعين في الخفاء من https://github.com/datacenter/ansible-intersight-nxos.

- في Ansible

inventory.yaml، ثبتتansible_connectionالنوع إلىansible.netcommon.network_cliin order to أرسلت أمر إلى ال nexus مفتاح. يمكن تغيير هذا إلىansible.netcommon.httpapiللسماح بالاتصال من خلال NXAPI. - يتطلب الاتصال غير المحتمل بنقطة نهاية Intersight مفتاح API، والذي يمكن إنشاؤه من حساب intersight.com الخاص بك.

تكوين Nexus NXAPI (مستخدم فقط إذا كان يستخدمansible.netcommon.httpapi)

ملاحظة: في الحالة التي يتم فيها تكوين وكيل على مستوى النظام (HTTP(s)_PROXY) ويجب على Ansible ألا يستخدم وكيلا للاتصال بنقطة نهاية Nexus NXAPI، من المفضل تعيينهاansible_httpapi_use_proxy: False(الافتراضي هو صحيح).

# configure terminal

# cfeature nxapi

# nxapi port 80

# no nxapi https port 443

# end

# show nxapi

nxapi enabled

NXAPI timeout 10

NXAPI cmd timeout 300

HTTP Listen on port 80

HTTPS Listen on port 443

Certificate Information:

Issuer: issuer=C = US, ST = CA, L = San Jose, O = Cisco Systems Inc., OU = dcnxos, CN = nxos

Expires: Feb 10 22:30:38 2024 GMT

للتحقق بشكل مستقل من اتصال HTTP بنقطة نهاية NXAPI، يمكنك محاولة إرسالshow clock. في المثال التالي، يصادق المحول العميل باستخدام المصادقة الأساسية. كما يمكن تكوين خادم NXAPI لمصادقة العملاء استنادا إلى شهادة مستخدم X.509.

ملاحظة: يتم الحصول على تجزئة المصادقة الأساسية من تشفير username:password للأساس64. في هذا المثال، يكون admin:cisco!123 base64 encodingYWRtaW46Y2lzY28hMTIz.

curl -v --noproxy '*' \

--location 'http://10.1.1.3:80/ins' \

--header 'Content-Type: application/json' \

--header 'Authorization: Basic YWRtaW46Y2lzY28hMTIz' \

--data '{

"ins_api": {

"version": "1.0",

"type": "cli_show",

"chunk": "0",

"sid": "sid",

"input": "show clock",

"output_format": "json"

}

}'

رد الفعل المتداخل:

* Trying 10.1.1.3...

* TCP_NODELAY set

* Connected to 10.1.1.3 (10.1.1.3) port 80 (#0)

> POST /ins HTTP/1.1

> Host: 10.1.1.3

> User-Agent: curl/7.61.1

> Accept: */*

> Content-Type: application/json

> Authorization: Basic YWRtaW56Y2lzY28hBNIz

> Content-Length: 297

>

* upload completely sent off: 297 out of 297 bytes

< HTTP/1.1 200 OK

< Server: nginx/1.19.6

< Date: Fri, 09 Feb 2024 23:17:10 GMT

< Content-Type: text/json; charset=UTF-8

< Transfer-Encoding: chunked

< Connection: keep-alive

< Set-Cookie: nxapi_auth=dzqnf:xRYwR0l1Tra64VfOMVuD4oI4=; Secure; HttpOnly;

< anticsrf: /i3vzCvxhOr4w2IrKP+umbDnzHQ=

< Strict-Transport-Security: max-age=31536000; includeSubDomains

< X-Frame-Options: SAMEORIGIN

< X-Content-Type-Options: nosniff

< Content-Security-Policy: block-all-mixed-content; base-uri 'self'; default-src 'self'; script-src 'self' 'nonce-zHx12KP1tervan1s6lrFQz7N6PF0rh'; style-src 'self' 'nonce-zHx12KP1tervan1s6lrFQz7N6P40rh'; img-src 'self'; connect-src 'self'; font-src 'self'; object-src 'self'; media-src 'self'; form-action 'self'; frame-ancestors 'self';

<

{

"ins_api": {

"type": "cli_show",

"version": "1.0",

"sid": "eoc",

"outputs": {

"output": {

"input": "show clock",

"msg": "Success",

"code": "200",

"body": {

"simple_time": "23:17:10.814 UTC Fri Feb 09 2024\n",

"time_source": "NTP"

}

}

}

}

* Connection #0 to host 10.1.1.3 left intact

}%

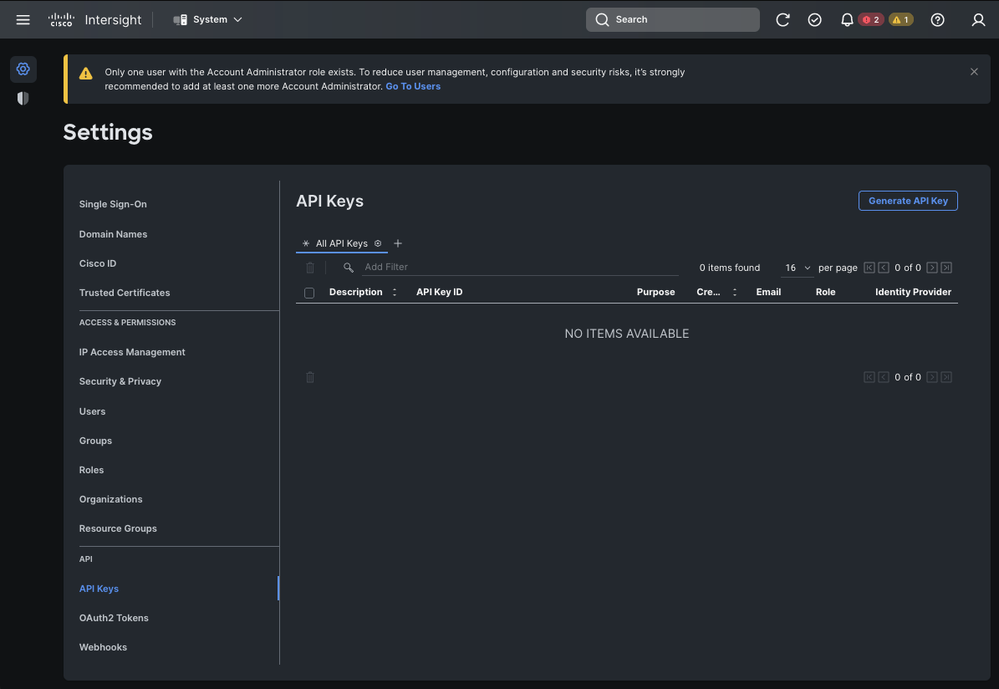

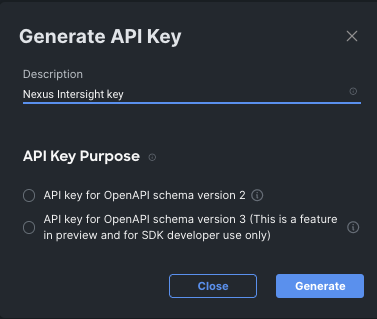

إنشاء مفاتيح واجهة برمجة التطبيقات Intersight

ارجع إلى قسم README.md حول كيفية الحصول على مفتاح API منIntersight System > Settings > API keys > Generate API Key.

مثال: غير قابل inventory.yaml

ملاحظة: في المثال التالي، تم تكوين غير محتمل لتجاهل إعدادات وكيل نظام التشغيل باستخدامansible_httpapi_use_proxy: False. إذا كنت بحاجة إلى خادم Ansible لاستخدام وكيل للوصول إلى المحول، فيمكنك إزالة هذا التكوين أو تعيينه على true (الافتراضي).

ملاحظة: معرف مفتاح API عبارة عن سلسلة. يتضمن مفتاح API الخاص المسار الكامل إلى ملف يحتوي على المفتاح الخاص. بالنسبة لبيئة الإنتاج، يوصى باستخدام Ansible Vault.

---

all:

hosts:

switch1:

ansible_host: "10.1.1.3"

intersight_src: "mgmt0"

intersight_vrf: "management"

vars:

ansible_user: "admin"

ansible_password: "cisco!123"

ansible_connection: ansible.netcommon.network_cli

ansible_network_os: cisco.nxos.nxos

ansible_httpapi_use_proxy: False

remote_tmp: "/bootflash"

proxy_env:

- no_proxy: "10.1.1.3/24"

intersight_proxy_host: 'proxy.cisco.com'

intersight_proxy_port: '80'

api_key_id: "5fcb99d97564612d33fdfcal/5fcb99d97564612d33fdf1b2/65c6c09d756461330198ce7e"

api_private_key: "/home/admin/ansible-intersight-nxos/my_intersight_private_key.txt"

...

مثال:playbook.yamlالتنفيذ

للحصول على مزيد من المعلومات حول برمجة أجهزة Nexus المستقلة من خلال Ansible، راجعApplications/Using Ansibleالأمر باستخدام قسم Cisco NX-OS من دليل قابلية البرمجة من Cisco Nexus 9000 Series NX-OS لإصدارك الحالي.

❯ ansible-playbook -i inventory.yaml playbook.yaml

PLAY [all] *********************************************************************************************************************************************************

TASK [Enable feature intersight] ***********************************************************************************************************************************

[WARNING]: To ensure idempotency and correct diff the input configuration lines should be similar to how they appear if present in the running configuration on

device

changed: [switch1]

TASK [Configure proxy] *********************************************************************************************************************************************

ok: [switch1]

TASK [Unconfigure proxy] *******************************************************************************************************************************************

skipping: [switch1]

TASK [Configure src interface] *************************************************************************************************************************************

ok: [switch1]

TASK [Unconfigure src interface] ***********************************************************************************************************************************

skipping: [switch1]

TASK [Configure src vrf] *******************************************************************************************************************************************

ok: [switch1]

TASK [Unconfigure src vrf] *****************************************************************************************************************************************

skipping: [switch1]

TASK [Await connection to Intersight] ******************************************************************************************************************************

FAILED - RETRYING: [switch1]: Await connection to Intersight (10 retries left).

FAILED - RETRYING: [switch1]: Await connection to Intersight (9 retries left).

FAILED - RETRYING: [switch1]: Await connection to Intersight (8 retries left).

FAILED - RETRYING: [switch1]: Await connection to Intersight (7 retries left).

FAILED - RETRYING: [switch1]: Await connection to Intersight (6 retries left).

FAILED - RETRYING: [switch1]: Await connection to Intersight (5 retries left).

FAILED - RETRYING: [switch1]: Await connection to Intersight (4 retries left).

ok: [switch1]

TASK [Get show system device-connector claim-info] *****************************************************************************************************************

ok: [switch1]

TASK [Set claiminfoDict] *******************************************************************************************************************************************

ok: [switch1] => (item=SerialNumber: FDO21112E2L)

ok: [switch1] => (item= SecurityToken: 0A70886FE1B8)

ok: [switch1] => (item= Duration: 599)

ok: [switch1] => (item= Message: )

ok: [switch1] => (item= Claim state: Not Claimed)

TASK [claim device - PROXY] ****************************************************************************************************************************************

skipping: [switch1]

TASK [claim device - NO PROXY] *************************************************************************************************************************************

changed: [switch1]

PLAY RECAP *********************************************************************************************************************************************************

switch1 : ok=8 changed=2 unreachable=0 failed=0 skipped=4 rescued=0 ignored=0

التحقق من الصحة

من أجل التحقق من إدعاء هدف جديد، قم بتنفيذ ما يلي:

على المحول Nexus Switch

الإصدارات قبل 10.3(4a)M

# تشغيل Bash sudo cat /mnt/pss/connector.db

Nexus# run bash sudo cat /mnt/pss/connector.db

{

"AccountOwnershipState": "Claimed",

"AccountOwnershipUser": "bpaez@cisco.com",

"AccountOwnershipTime": "2024-04-25T22:37:25.173Z",

"AccountOwnershipId": "TAC-DCRS",

"DomainGroupMoid": "6620503275646133014ec978",

"AccountMoid": "6620503275646133014ec977",

"CloudDns": "svc.ucs-connect.com",

"CloudDnsList": [

"svc.intersight.com",

"svc-static1.intersight.com",

"svc.ucs-connect.com",

"svc-static1.ucs-connect.com"

],

"CloudCert": "",

"UserCloudCerts": {},

"Identity": "662adb256f72613901e8bc19",

"AccessKeyId": "98facfdbf3855bcfd340f2bbb0c388f8",

"AccessKey": "",

"PrivateAccessKey": "-----BEGIN RSA PRIVATE KEY-----

-CUT-

5Do\nD18Ta5YvuIYFLZrYlHLyCDOhS5035AUEGNtEceiPhQjOCvRumyJD\n-----END RSA PRIVATE KEY-----\n",

"CloudEnabled": true,

"ReadOnlyMode": false,

"LocalConfigLockout": false,

"TunneledKVM": false,

"HttpProxy": {

"ProxyHost": "proxy.cisco.com",

"ProxyPort": 8080,

"Preference": 0,

"ProxyType": "Manual",

"Targets": [

{

"ProxyHost": "proxy.cisco.com",

"ProxyPort": 8080,

"Preference": 0

}

]

},

"LogLevel": "info",

"DbVersion": 1,

"AutoUpgradeAdminState": "Automatic"الإصدارات التي تبدأ ب 10.3(4a)M

# show system device-connector claim-info

N9k-Leaf-2# show system device-connector claim-info

SerialNumber: FDO23021ZUJ

SecurityToken:

Duration: 0

Message: Cannot fetch claim code for already claimed device

Claim state: Claimed

Claim time: 2024-02-09T15:38:57.561Z

Claimed by: brvarney@cisco.com

Account: ACI-DCRS-TAC

Site name:

Site ID:# show system internal intersight info

# show system internal intersight info

Intersight connector.db Info:

ConnectionState :Connected

ConnectionStateQual :

AccountOwnershipState :Claimed

AccountOwnershipUser :brvarney@cisco.com

AccountOwnershipTime :2024-02-09T15:38:57.561Z

AccountOwnershipId :ACI-DCRS-TAC

DomainGroupMoid :5eb2e1e47565612d3079fe9a

AccountMoid :5eb2e1e47565612d3079fe92

CloudDns :svc.ucs-connect.com

CloudDnsList:

1. :svc.ucs-connect.com

2. :svc.intersight.com

3. :svc-static1.intersight.com

4. :svc-static1.ucs-connect.com

Identity :65c647116f72513501e75530

CloudEnabled :true

ReadOnlyMode :false

LocalConfigLockout :false

TunneledKVM :false

HttpProxy:

ProxyHost :proxy.cisco.com

ProxyPort :8080

Preferenc :0

ProxyType :Manual

Target[1]:

ProxyHost :proxy.cisco.com

ProxyPort :8080

Preference :0

LogLevel :info

DbVersion :1

AutoUpgradeAdminState :Automatic

غير قابل

من الممكن إضافة مهمة في نهايةplaybook.yamlالأمر للحصول على معلومات Switch Intersight.

- name: Get intersight info

nxos_command:

commands:

- show system internal intersight info

register: intersightInfo_claimed

retries: 10

delay: 10

until: intersightInfo.stdout is search("Connecte")

- name: Display intersight info

vars:

msg: |-

output from {{ inventory_hostname }}:

{{ intersightInfo_claimed.stdout | join("") }}

debug:

msg: "{{ msg.split('\n') }}"

هنا الناتج المطابق:

TASK [Get intersight info] ***************************************************************************************************

ok: [switch1]

TASK [Display intersight info] ***********************************************************************************************

ok: [switch1] => {

"msg": [

"output from switch1:",

"Intersight connector.db Info:",

"ConnectionState :Connected",

"ConnectionStateQual :",

"AccountOwnershipState :Claimed",

"AccountOwnershipUser :vricci@cisco.com",

"AccountOwnershipTime :2024-02-10T01:00:28.516Z",

"AccountOwnershipId :vricci",

"DomainGroupMoid :5fcb98d97565612d33fdf1ae",

"AccountMoid :5fcb98d97565612d33fdf1ac",

"CloudDns :svc.intersight.com",

"CloudDnsList: ",

" 1. :svc.intersight.com",

" 2. :svc-static1.intersight.com",

" 3. :svc.ucs-connect.com",

" 4. :svc-static1.ucs-connect.com",

"Identity :65c6caac6f72613901f841c1",

"CloudEnabled :true",

"ReadOnlyMode :false",

"LocalConfigLockout :false",

"TunneledKVM :false",

"HttpProxy: ",

" ProxyHost :proxy.cisco.com",

" ProxyPort :80",

" Preferenc :0",

" ProxyType :Manual",

" Target[1]: ",

" ProxyHost :proxy.cisco.com",

" ProxyPort :80",

" Preference :0",

"LogLevel :info",

"DbVersion :1",

"AutoUpgradeAdminState :Automatic"

]

}

تعطيل موصل الأجهزة

| أمر أو إجراء | الغرض | |

|---|---|---|

| الخطوة 1 |

عدم وجود ميزة Intersight مثال: switch(config)# no feature intersight |

تعطيل عملية Intersight وإزالة جميع تكوين NXDC وتخزين السجلات. |

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

4.0 |

30-Sep-2024 |

تمت إضافة إشعار منطقة أوروبا والشرق الأوسط وإفريقيا إلى المقطع "التكوين - على مدخل Intersight" |

3.0 |

15-May-2024 |

مقطع فيديو QuickStart مضاف للمطالبة يدويا بالجهاز NXOS |

2.0 |

02-Apr-2024 |

تمت إضافة قسم "تعطيل موصل الأجهزة" |

1.0 |

22-Feb-2024 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- Branden VarneyTechnical Leader

- Vincent RicciTechnical Leader

- Yogesh RamdossPrincipal Engineer

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات