أستكشاف أخطاء ISF وإصلاحها على محولات Catalyst 9000 Series Switches

خيارات التنزيل

-

ePub (213.3 KB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا وثيقة المفتاح integrated أمن سمة (ISF) يستعمل في مادة حفازة 9000 عائلة مفتاح. كما توضح كيف يمكن إستخدام SIF وكيف تتفاعل مع ميزات أخرى.

المتطلبات الأساسية

المتطلبات

لا توجد متطلبات خاصة لهذا المستند.

المكونات المستخدمة

أسست المعلومة في هذا وثيقة على cisco مادة حفازة 9300-48P أن يركض cisco IOS® XE 17.3.x

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

ملاحظة: راجع دليل التكوين المناسب لمعرفة الأوامر المستخدمة لتمكين هذه الميزات على أنظمة Cisco الأساسية الأخرى.

المنتجات ذات الصلة

هذا وثيقة يستطيع أيضا كنت استعملت مع هذا جهاز وبرمجية صيغة:

- Catalyst 9200

- Catalyst 9300

- Catalyst 9400

- Catalyst 9500

- Catalyst 9600

مع الإصدار 17.3.4 والإصدارات الأحدث من برنامج Cisco IOS XE

ملاحظة: وهذا المستند قابل للتطبيق أيضا على معظم إصدارات Cisco IOS XE التي تستخدم ISF مقابل تعقب الجهاز.

معلومات أساسية

نظرة عامة

يوفر ISF جدول ربط للمضيف، وهناك عملاء ميزات يستخدمون المعلومات الواردة منه. يتم ملء الإدخالات في الجدول بواسطة حزم الالتقاط مثل DHCP و ARP و RA التي تتتبع نشاط المضيف وتساعد في ملء الجدول بشكل ديناميكي. إذا كانت هناك مضيفات صامتة في مجال L2، يمكن إستخدام الإدخالات الثابتة لإضافة إدخالات إلى جدول ISF.

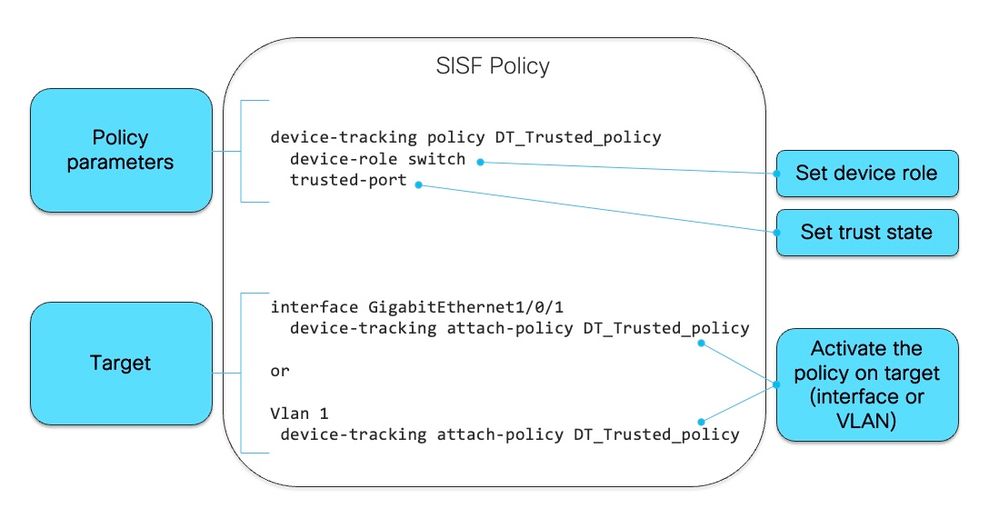

يستخدم ISF نموذج نهج لتكوين أدوار الأجهزة والإعدادات الإضافية على المحول. يمكن تطبيق نهج واحد على الواجهة أو مستوى شبكة VLAN. إذا تم تطبيق سياسة على شبكة VLAN وتم تطبيق سياسة مختلفة على الواجهة، فإن سياسة الواجهة تكون لها الأولوية.

كما يمكن إستخدام ISF لتحديد عدد البيئات المضيفة في الجدول ولكن هناك إختلافات بين سلوك IPv4 و IPv6. إذا تم تعيين حد SIF وتم الوصول إليه:

- تستمر أجهزة مضيف IPv4 في العمل ولكن لا تتم إضافة المزيد من الإدخالات التي تتجاوز الحد إلى جدول ISF

- لا يسمح لمضيفي IPv6 الذين لا يجعلونه في جدول ISF بالدخول إلى الشبكة ولا تتم إضافة إدخالات جديدة إلى جدول ISF.

يتم تقديم الإصدار الأحدث من الإصدار 16.9.x وأولوية ميزة عميل SIF. وهو يضيف خيارات للتحكم في التحديثات في ISF وإذا كان إثنان أو أكثر من العملاء يستخدمون جدول الربط، يتم تطبيق التحديثات من ميزة الأولوية العليا. الاستثناءات هنا هي إعدادات "الحد الأقصى لعدد العناوين ل IPv4//IPv6 لكل MAC"، تكون إعدادات النهج ذات الأولوية الأدنى فعالة.

فيما يلي بعض الميزات التي تتطلب تمكين تعقب الأجهزة:

- LISP/EVPN

- Dot1x

- مصادقة الويب

- CTS

- التطفل على بروتوكول DHCP

ملاحظة: تستخدم الأولوية لتحديد إعدادات النهج.

يتمتع النهج الذي تم إنشاؤه من واجهة سطر الأوامر (CLI) بأعلى أولوية (128)، وبالتالي يسمح للمستخدمين بتطبيق إعداد نهج مختلف عن إعداد النهج في السياسات البرنامجية. يمكن تغيير كافة الإعدادات القابلة للتكوين تحت النهج المخصص يدويا.

والصورة التالية هي مثال لسياسة SIF وكيفية قراءتها:

داخل النهج، تحت الكلمة الأساسية للبروتوكول، لديك الخيار لرؤية نوع الحزم التي يتم إستخدامها لملء قاعدة بيانات ISF:

switch(config-device-tracking)#?

device-tracking policy configuration mode:

data-glean binding recovery by data traffic source address

gleaning

default Set a command to its defaults

destination-glean binding recovery by data traffic destination address

gleaning

device-role Sets the role of the device attached to the port

distribution-switch Distribution switch to sync with

exit Exit from device-tracking policy configuration mode

limit Specifies a limit

medium-type-wireless Force medium type to wireless

no Negate a command or set its defaults

prefix-glean Glean prefixes in RA and DHCP-PD traffic

protocol Sets the protocol to glean (default all) <--

security-level setup security level

tracking Override default tracking behavior

trusted-port setup trusted port

vpc setup vpc port

switch(config-device-tracking)#protocol ?

arp Glean addresses in ARP packets

dhcp4 Glean addresses in DHCPv4 packets

dhcp6 Glean addresses in DHCPv6 packets

ndp Glean addresses in NDP packets

udp Gleaning from UDP packets

ميزات البرنامج والعميل ISF

تمكن الميزات الواردة في الجدول التالي SIF برمجيا عند تمكينها أو تعمل كعملاء ل SIF:

| ميزة برنامجية SIF |

ميزات عميل ISF |

| LISP على شبكة VLAN |

Dot1x |

| EVPN على شبكة VLAN |

مصادقة الويب |

| التطفل على بروتوكول DHCP |

CTS |

إذا تم تمكين ميزة عميل ISF على جهاز تم تكوينه بدون ميزة تمكن ISF، فيجب تكوين سياسة مخصصة على الواجهات المتصلة بالمضيفين.

ميزات IPv4 التي تستهلك معلومات ISF

- CTS

- المعيار IEEE 802.1x

- لثغ

- EVPN

- التطفل على بروتوكول DHCP (ينشط بروتوكول ISF فقط ولكنه لا يستخدمه)

- واقي مصدر بروتوكول الإنترنت

ميزات IPv6 التي تستهلك معلومات ISF

- حماية إعلان موجه (RA) IPv6

- IPv6 DHCP حارس، طبقة 2 DHCP ترحيل

- وكيل الكشف عن العناوين المكررة (DAD) ل IPv6

- إخماد الفيضان

- واقي مصدر بروتوكول IPv6

- حماية وجهة IPv6

- آر كراتلر

- واقي بادئة IPv6

تعقب الجهاز

يتمثل الدور الرئيسي لتعقب الجهاز في تعقب وجود العقد الطرفية في الشبكة وموقعها وتحركاتها. يقوم SIF snoops حركة مرور يستلم ب المفتاح، يستخرج أداة هوية (MAC وعنوان)، ويخزنهم في جدول ربط. تعتمد العديد من الميزات، مثل IEEE 802.1X ومصادقة الويب و Cisco TrustSec و LISP وما إلى ذلك، على دقة هذه المعلومات للعمل بشكل صحيح. يدعم تعقب الأجهزة القائم على ISF كلا من IPv4 و IPv6. هناك خمس طرق دعم يمكن للعميل من خلالها تعلم IP:

- DHCPv4

- DHCPv6

- ARP

- NDP

- إستخلاص البيانات

SIF على قناة ميناء

تعقب الجهاز على قناة الميناء (أو ether-channel) مدعوم. غير أن التشكيل ينبغي كنت طبقت على مجموعة القناة، لا الفرد ميناء قناة عضو. القارن وحيد أن يظهر (وهو معروف) من ال ربط قارن الميناء.

سبر ومعايرة قاعدة البيانات

المسبار:

- في IPDT كان هناك أمر للمساعدة في مضاعفة عنوان إصدار عن طريق تأخير التحقيق الأولي ل 10 ثاني: "ip device tracking probe delay" على خطوة خطوة.

- في SIF يوجد بالفعل مؤقت انتظار تم بناؤه قبل إرسال التحقيق الأول. وهو غير قابل للتكوين، ويحل نفس المشكلة. وبما أن هذا الأمر موجود في رمز SIF، فلم تعد هناك حاجة إلى هذا الأمر

قاعدة البيانات:

في SIF، يمكنك تكوين بعض الخيارات للتحكم في مدة الاحتفاظ بالإدخال في قاعدة البيانات:

tracking enable reachable-lifetime <second|infinite> <-- how long an entry is kept reachable (or keep permanently reachable)

tracking disable stale-lifetime <seconds|infinite> <-- how long and entry is kept inactive before deletion (or keep permanently inactive)

تعقب جهاز IP

دورة حياة إدخال يتم فيه إستعراض المضيف:

- يحافظ بروتوكول ISF على ربط IPv4/IPv6 لكل جهاز تحكم في الوصول إلى الوسائط (MAC)، بمجرد نجاح التعرف على IP، يقوم بالربط بين عمليات الانتقال إلى إمكانية الوصول الحالة

- يقوم SIF بتعقب عميل النشاط من خلال مراقبة حزمة التحكم

- إذا لم تكن هناك حزمة تحكم من العميل لمدة 5 دقائق، فعليك ربط عمليات الانتقال للتحقق من الحالة وإرسالها تحقيق إلى العميل

- إذا لم يستجب العملاء إلى الاستقصاء، فسيقوم بالربط بالانتقالات إلى حالة STALE الأخرى التي يمكن الوصول إليها

- المهلة الافتراضية لإدخال STALE هي 24 ساعة وقابلة للتكوين

- يتم حذف الإدخالات القديمة بعد 24 ساعة (أو قيمة المهلة المكونة)

اكتشاف السرقة

انواع سرقات العقد:

- سرقة IP (نفس IP، MAC مختلف، منفذ مختلف/نفس)

- سرقة MAC (نفس MAC، IP مختلف، منفذ مختلف)

- سرقة MAC IP (نفس MAC، نفس IP، منفذ مختلف)

ميزات أمان IP

وهذه بعض السمات التي تعتمد على SIF:

- فحص بروتوكول NDP: فحص رسائل بروتوكول IPv6 NDP

- إستمالة عناوين NDP: ملء جدول التوثيق بالمعلومات التي يتم الحصول عليها عن طريق التطفل على حركة مرور NDP

- تعقب الأجهزة: مراقبة نشاط الجهاز النهائي، بما في ذلك آلية حيوية ما

- التطفل: يمكنك الحصول على عناوين في رسائل NDP و ARP و DHCP. حظر الرسائل غير المصرح بها

- ترحيل DHCPv4: ترحيل حزمة DHCP التي تم بثها إلى عنوان مساعد تم تكوينه.

- منع بث NDP و ARP المتعدد: منع رسائل NDP للبث المتعدد من خلال التحويل إلى البث الأحادي، للرد بالنيابة عن الأهداف.

- وكيل DAD:الكشف عن عنوان مكرر وإرسال NA نيابة عن العميل الهدف

- يتطلب DHCPv4: وهو يفرض على العميل الوصول إلى IP من خلال DHCP فقط

إس إس إف كافيتس

ومن أكثر السلوكيات التي لوحظت فيما يتعلق بالمؤسسة ما يلي:

- يمكن تمكين ISF من خلال تمكين ميزات أخرى مثل التطفل على بروتوكول DHCP

- يمكن أن يؤثر سلوك الاستقصاء الافتراضي ل ISF على تعيين عنوان IP للعميل.

- عند تمكين ISF، يتم تمكينه أيضا على منافذ الوصل التي يمكن أن تتسبب في تأثير الشبكة.

استكشاف الأخطاء وإصلاحها

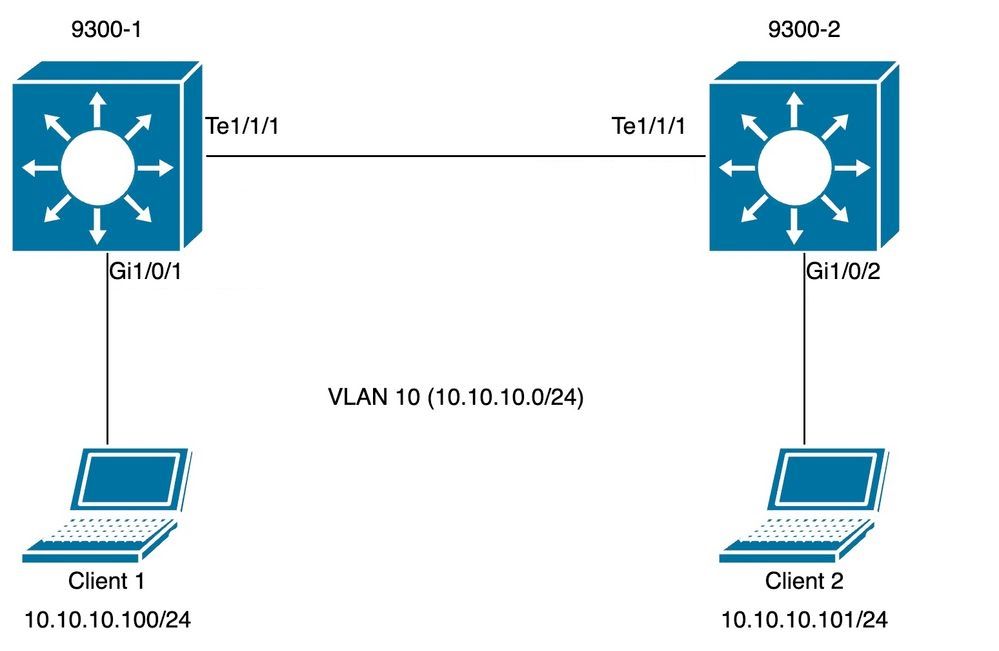

المخطط

يتم إستخدام مخطط المخطط على السيناريو التالي ل SIF. 9300 مفتاح طبقة 2 فقط ولا يتلقى SVI يشكل في زبون VLAN 10.

ملاحظة: يتم تمكين SIF في هذا المختبر يدويا.

التكوين

تم إعداد تكوين ISF الافتراضي على كل من محولات 9300 التي تواجه منافذ الوصول في حين تم تطبيق السياسة المخصصة على منافذ خطوط الاتصال لتوضيح مخرجات ISF المتوقعة.

المحول 9300-1:

9300-1#show running-config interface GigabitEthernet 1/0/1 Building configuration... Current configuration : 111 bytes ! interface GigabitEthernet1/0/1 switchport access vlan 10 switchport mode access device-tracking <-- enable default SISF policy end

9300-1#

9300-1#show running-config | section trunk-policy

device-tracking policy trunk-policy <-- custom policy

trusted-port <-- custom policy parameters

device-role switch <-- custom policy parameters

no protocol udp

9300-1# 9300-1#show running-config interface tenGigabitEthernet 1/1/1 Building configuration... Current configuration : 109 bytes ! interface TenGigabitEthernet1/1/1 switchport mode trunk device-tracking attach-policy trunk-policy <-- enable custom SISF policy

end

المحول 9300-2:

9300-2#show running-config interface GigabitEthernet 1/0/2 Building configuration... Current configuration : 105 bytes ! interface GigabitEthernet1/0/2 switchport access vlan 10 switchport mode access device-tracking <-- enable default SISF policy end

9300-2#show running-config | section trunk-policy

device-tracking policy trunk-policy <-- custom policy

trusted-port <-- custom policy parameters

device-role switch <-- custom policy parameters

no protocol udp

9300-2#show running-config interface tenGigabitEthernet 1/1/1 Building configuration... Current configuration : 109 bytes ! interface TenGigabitEthernet1/1/1 switchport mode trunk device-tracking attach-policy trunk-policy <-- custom policy applied to interface

end

التحقق

يمكنك إستخدام هذه الأوامر للتحقق من السياسات المطبقة:

show device-tracking policy <policy name>

show device-tracking policies

show device-tracking database

المحول 9300-1:

9300-1#show device-tracking policy default Device-tracking policy default configuration: security-level guard device-role node <-- gleaning from Neighbor Discovery gleaning from DHCP gleaning from ARP gleaning from DHCP4 NOT gleaning from protocol unkn Policy default is applied on the following targets: Target Type Policy Feature Target range Gi1/0/1 PORT default Device-tracking vlan all

9300-1#show device-tracking policy trunk-policy Device-tracking policy trunk-policy configuration: trusted-port <-- security-level guard device-role switch <-- gleaning from Neighbor Discovery gleaning from DHCP gleaning from ARP gleaning from DHCP4 NOT gleaning from protocol unkn Policy trunk-policy is applied on the following targets: Target Type Policy Feature Target range Te1/1/1 PORT trunk-policy Device-tracking vlan all 9300-1#

9300-1#show device-tracking policies Target Type Policy Feature Target range Te1/1/1 PORT trunk-policy Device-tracking vlan all Gi1/0/1 PORT default Device-tracking vlan all

9300-1#show device-tracking database Binding Table has 1 entries, 1 dynamic (limit 200000) Codes: L - Local, S - Static, ND - Neighbor Discovery, ARP - Address Resolution Protocol, DH4 - IPv4 DHCP, DH6 - IPv6 DHCP, PKT - Other Packet, API - API created Preflevel flags (prlvl): 0001:MAC and LLA match 0002:Orig trunk 0004:Orig access 0008:Orig trusted trunk 0010:Orig trusted access 0020:DHCP assigned 0040:Cga authenticated 0080:Cert authenticated 0100:Statically assigned Network Layer Address Link Layer Address Interface vlan prlvl age state Time left ARP 10.10.10.100 98a2.c07e.7902 Gi1/0/1 10 0005 8s REACHABLE 306 s 9300-1#

المحول 9300-2:

9300-2#show device-tracking policy default Device-tracking policy default configuration: security-level guard device-role node <-- gleaning from Neighbor Discovery gleaning from DHCP gleaning from ARP gleaning from DHCP4 NOT gleaning from protocol unkn Policy default is applied on the following targets: Target Type Policy Feature Target range Gi1/0/2 PORT default Device-tracking vlan all

9300-2#show device-tracking policy trunk-policy Device-tracking policy trunk-policy configuration: trusted-port <-- security-level guard device-role switch <-- gleaning from Neighbor Discovery gleaning from DHCP gleaning from ARP gleaning from DHCP4 NOT gleaning from protocol unkn Policy trunk-policy is applied on the following targets: Target Type Policy Feature Target range Te1/1/1 PORT trunk-policy Device-tracking vlan all 9300-2#

9300-2#show device-tracking policies Target Type Policy Feature Target range Te1/1/1 PORT trunk-policy Device-tracking vlan all Gi1/0/2 PORT default Device-tracking vlan all

9300-2#show device-tracking database Binding Table has 1 entries, 1 dynamic (limit 200000) Codes: L - Local, S - Static, ND - Neighbor Discovery, ARP - Address Resolution Protocol, DH4 - IPv4 DHCP, DH6 - IPv6 DHCP, PKT - Other Packet, API - API created Preflevel flags (prlvl): 0001:MAC and LLA match 0002:Orig trunk 0004:Orig access 0008:Orig trusted trunk 0010:Orig trusted access 0020:DHCP assigned 0040:Cga authenticated 0080:Cert authenticated 0100:Statically assigned Network Layer Address Link Layer Address Interface vlan prlvl age state Time left ARP 10.10.10.101 98a2.c07e.9902 Gi1/0/2 10 0005 41s REACHABLE 273 s 9300-2#

السيناريوهات الشائعة

خطأ عنوان IPv4 مكرر على الجهاز المضيف

المشكلة

المسبار "keepalive" المرسل من قبل المفتاح هو فحص L2. على هذا النحو من وجهة نظر المحول، فإن عناوين IP المستخدمة كمصدر في بروتوكولات تحليل العناوين (ARPs) ليست مهمة: يمكن إستخدام هذه الميزة على الأجهزة التي ليس لها عنوان IP مكون على الإطلاق، لذلك فإن مصدر IP الخاص ب 0.0.0.0 غير ذي صلة. عندما يستلم المضيف هذا رسالة، هو يرد الخلف ويعبئ الغاية ip مجال مع العنوان وحيد يتوفر في الربط يستلم، أي يكون العنوان هو نفسه. قد يتسبب ذلك في حدوث تنبيهات عنوان IP مكرر زائف، لأن المضيف الذي يرد عليه يرى عنوان IP الخاص به كمصدر الحزمة ووجهتها على حد سواء.

يوصى بتكوين سياسة ISF لاستخدام مصدر تلقائي لاستكشافات keepalive الخاصة بها.

ملاحظة: راجع هذه المقالة حول مشكلات العناوين المكررة للحصول على مزيد من المعلومات

مسبار افتراضي

هذا هو المسبار ربط عندما هناك ما من SVI محلي حاضر وقصير يراقب عملية إعداد:

Ethernet II, Src: c0:64:e4:cc:66:02 (c0:64:e4:cc:66:02), Dst: Cisco_76:63:c6 (00:41:d2:76:63:c6) <-- Probe source MAC is the BIA of physical interface connected to client

Destination: Cisco_76:63:c6 (00:41:d2:76:63:c6)

Address: Cisco_76:63:c6 (00:41:d2:76:63:c6)

.... ..0. .... .... .... .... = LG bit: Globally unique address (factory default)

.... ...0 .... .... .... .... = IG bit: Individual address (unicast)

Source: c0:64:e4:cc:66:02 (c0:64:e4:cc:66:02)

Address: c0:64:e4:cc:66:02 (c0:64:e4:cc:66:02)

.... ..0. .... .... .... .... = LG bit: Globally unique address (factory default)

.... ...0 .... .... .... .... = IG bit: Individual address (unicast)

Type: ARP (0x0806)

Padding: 000000000000000000000000000000000000

Address Resolution Protocol (request)

Hardware type: Ethernet (1)

Protocol type: IPv4 (0x0800)

Hardware size: 6

Protocol size: 4

Opcode: request (1)

Sender MAC address: c0:64:e4:cc:66:02 (c0:64:e4:cc:66:02)

Sender IP address: 0.0.0.0 <-- Sender IP is 0.0.0.0 (default)

Target MAC address: Cisco_76:63:c6 (00:41:d2:76:63:c6)

Target IP address: 10.10.10.101 <-- Target IP is client IP

الحل

قم بتكوين التحقيق لاستخدام عنوان آخر غير الكمبيوتر المضيف للتحقيق. ويمكن تحقيق ذلك بواسطة هذه الطرائق

مصدر تلقائي للتحقيق في "البقاء على قيد الحياة"

قم بتكوين مصدر تلقائي لعمليات التحقق "من البقاء على قيد الحياة" لتقليل إستخدام 0.0.0.0 كمصدر ل IP:

device-tracking tracking auto-source fallback <IP> <MASK> [override]

المنطق في حالة تطبيق الأمر المصدر التلقائي يعمل كما يلي:

device-tracking tracking auto-source fallback 0.0.0.253 255.255.255.0 [override] <-- Optional parameter

- ثبتت المصدر إلى VLAN SVI إن يتواجد.

- ابحث عن زوج مصدر/MAC في جدول مضيف IP للشبكة الفرعية نفسها. المسبار كمصدر من المحول الواجهة المادية MAC + IP لبعض المضيف الآخر في الشبكة الفرعية الموجودة بالفعل في قاعدة البيانات.

- حوسبة IP المصدر من IP الوجهة مع توفير بت المضيف والقناع. يتم إنشاء PROBE من سماع IP للعميل وإنشاء تحقيق في الشبكة الفرعية مع تكوين وحدات بت الأخيرة.

ملاحظة: إذا تم تطبيق الأمر مع <override>، فإننا ننتقل دائما إلى الخطوة 3.

مسبار معدل

يؤدي تعيين تكوين إحتياطي للمصدر التلقائي لاستخدام IP في الشبكة الفرعية إلى تعديل التحقيق. نظرا لعدم وجود SVI وعدم وجود عميل آخر على الشبكة الفرعية، نعود إلى عنوان IP/Mask الذي تم تكوينه في التكوين.

switch(config)#device-tracking tracking auto-source fallback 0.0.0.253 255.255.255.0 <-- it uses .253 for all subnets where there is no existing client and no SVI

هذه هي حزمة المسبار المعدل:

Ethernet II, Src: c0:64:e4:cc:66:02 (c0:64:e4:cc:66:02), Dst: Cisco_76:63:c6 (00:41:d2:76:63:c6) <-- Probe source MAC is the BIA of physical interface connected to client

Destination: Cisco_76:63:c6 (00:41:d2:76:63:c6)

Address: Cisco_76:63:c6 (00:41:d2:76:63:c6)

.... ..0. .... .... .... .... = LG bit: Globally unique address (factory default)

.... ...0 .... .... .... .... = IG bit: Individual address (unicast)

Source: c0:64:e4:cc:66:02 (c0:64:e4:cc:66:02)

Address: c0:64:e4:cc:66:02 (c0:64:e4:cc:66:02)

.... ..0. .... .... .... .... = LG bit: Globally unique address (factory default)

.... ...0 .... .... .... .... = IG bit: Individual address (unicast)

Type: ARP (0x0806)

Padding: 000000000000000000000000000000000000

Address Resolution Protocol (request)

Hardware type: Ethernet (1)

Protocol type: IPv4 (0x0800)

Hardware size: 6

Protocol size: 4

Opcode: request (1)

Sender MAC address: c0:64:e4:cc:66:02 (c0:64:e4:cc:66:02)

Sender IP address: 10.10.10.253 <-- Note the new sender IP is now using the fallback IP configured.

Target MAC address: Cisco_76:63:c6 (00:41:d2:76:63:c6)

Target IP address: 10.10.10.101

تفاصيل إضافية عن سلوك المسبار

|

|

الإجراء (لتحديد عنوان IP و MAC المصدر لمجس ARP الخاص بتتبع الجهاز) |

ملاحظات |

| مصدر تلقائي لتتبع الأجهزة |

|

نوصي بتعطيل تعقب الجهاز على جميع منافذ خطوط الاتصال لتجنب رفرفة MAC. |

| تجاوز المصدر التلقائي لتعقب الأجهزة |

|

لا يوصى به عند عدم وجود SVI. |

| <IP> <MASK> تتبع الجهاز للمصدر التلقائي |

|

نوصي بتعطيل تعقب الجهاز على جميع منافذ خطوط الاتصال لتجنب رفرفة MAC. يجب عدم تعيين عنوان IPv4 المحسوب لأي عميل أو جهاز شبكة. |

| تجاوز <MASK> لتتبع الأجهزة للمصدر التلقائي للاستبدال <IP> |

|

يجب عدم تعيين عنوان IPv4 المحسوب لأي عميل أو جهاز شبكة. |

شرح الأمر <mask> [override] الخاص بتعقب الجهاز للمصدر التلقائي الأمر <ip> الاحتياطية:

بناء على عنوان IP للمضيف، يلزم حجز عنوان IPv4.

<reserved IPv4 address> = (<host-ip> & <MASK> ) | <IP>

ملاحظة: هذه صيغة بولية

مثال.

إن يستعمل نحن الأمر:

device-tracking tracking auto-source fallback 0.0.0.1 255.255.255.0 override

IP المضيف = 10.152.140.25

IP = 0.0.0.1

القناع = 24

دعونا نقسم الصيغة البولية إلى جزئين.

1. العملية 10.152.140.25 و 255.255.255.0:

10.152.140.25 = 00001010.10011000.10001100.00011001

AND

255.255.255.0 = 11111111.11111111.11111111.00000000

RESULT

10.152.140.0 = 00001010.10011000.10001100.00000000

2. 10.152.140.0 أو 0.0.1 العملية:

10.152.140.0 = 00001010.10011000.10001100.00000000

OR

0.0.0.1 = 00000000.00000000.00000000.00000001

RESULT

10.152.140.1 = 00001010.10011000.10001100.00000001

IP المحجوز = 10.152.140.1

IP المحجوز = (10.152.140.25 و 255.255.255.0) | (0.0.0.1) = 10.152.140.1

ملاحظة: يجب مسح نطاق العنوان المستخدم كمصدر IP من روابط DHCP للشبكة الفرعية.

خطأ عنوان IPv6 مكرر

المشكلة

خطأ عنوان IPv6 مكرر عند تمكين IPv6 في الشبكة وتكوين واجهة افتراضية محولة (SVI) على شبكة VLAN.

في حزمة IPv6 DAD عادية، يتم تعيين حقل عنوان المصدر في رأس IPv6 على العنوان غير المحدد (0:0:0:0:0:0:0). حالة مشابهة لحالة IPv4.

ترتيب إختيار عنوان المصدر في تحقيق ISF هو:

- عنوان SVI المحلي للرابط، إذا تم تكوينه

- إستخدام 0:0:0:0:0:0:0:0:0

الحل

ننصحك بإضافة الأوامر التالية إلى تكوين SVI. هذا يمكن ال SVI أن يحصل عنوان محلي خطوة تلقائيا؛ يتم إستخدام هذا العنوان كعنوان IP للمصدر في تحقيق ISF، وبالتالي منع إصدار عنوان IP المضاعف.

interface vlan <vlan> ipv6 enable

زيادة في إستخدام وحدة المعالجة المركزية والذاكرة

المشكلة

يذيع المسبار "keepalive" يرسل بالمفتاح من كل ميناء عندما هو يكون مكنت برمجيا. تقوم المحولات المرفقة في مجال L2 نفسه بإرسال هذه البث إلى الأجهزة المضيفة الخاصة بها مما يؤدي إلى قيام المحول الأصلي بإضافة أجهزة مضيفة عن بعد إلى قاعدة بيانات تعقب الجهاز الخاص به. تؤدي إدخالات المضيف الإضافية إلى زيادة إستخدام الذاكرة على الجهاز، كما تزيد عملية إضافة الأجهزة المضيفة البعيدة من إستخدام وحدة المعالجة المركزية (CPU) الخاصة بالجهاز.

يوصى بنطاق السياسة البرنامجية من خلال تكوين سياسة على اتصال بالمحولات المرفقة لتعريف المنفذ كمنفذ موثوق به ومرفق بمحول ما.

ملاحظة: اعلم أن ميزات الاعتماد على SIF مثل التطفل على بروتوكول DHCP تمكن ISF من العمل بشكل صحيح، مما يمكن أن يؤدي إلى هذه المشكلة.

الحل

تكوين نهج على الوصلة (خط الاتصال) لإيقاف التحري ومعرفة البيئات المضيفة البعيدة التي تعيش على محولات أخرى (يلزم فقط ISF للحفاظ على جدول المضيف الوسطي)

device-tracking policy DT_trunk_policy trusted-port device-role switch interface <interface> device-tracking policy DT_trunk_policy

الوقت قصير جدا لتعقب الجهاز والذي يمكن الوصول إليه

المشكلة

نظرا لحدوث مشكلة ترحيل من IPDT إلى تعقب الجهاز المستند إلى ISF، يتم في بعض الأحيان تقديم وقت غير افتراضي يمكن الوصول إليه عند الترحيل من الإصدار الأقدم إلى الإصدار 16.x والإصدارات الأحدث.

الحل

يوصى بالرجوع إلى الوقت الافتراضي الذي يمكن الوصول إليه عن طريق تكوين:

no device-tracking binding reachable-time

المحولات المتصلة بأداة Meraki (زيادة وحدة المعالجة المركزية (CPU) وخفقات المنفذ)

المشكلة

عندما يتم توصيل المحولات إلى أداة مراقبة سحابة Meraki، فإن هذه الأداة تدفع بسياسات مخصصة لتتبع الأجهزة.

device-tracking policy MERAKI_POLICY security-level glean no protocol udp tracking enable

يتم تطبيق السياسة على جميع الواجهات دون تمييز، وهذا يعني أنها لا تميز بين منافذ الحافة ومنافذ خطوط الاتصال التي تواجه أجهزة الشبكة الأخرى (على سبيل المثال، المحولات وموجهات جدران الحماية وما إلى ذلك). يمكن للمحول إنشاء العديد من إدخالات ISF على منافذ خطوط الاتصال حيث يتم تكوين Meraki_POLICY، وبالتالي يؤدي إلى حدوث تداخل على هذه المنافذ وكذلك زيادة في إستخدام وحدة المعالجة المركزية.

switch#show interfaces port-channel 5

Port-channel5 is up, line protocol is up (connected)

<omitted output> Input queue: 0/2000/0/112327 (size/max/drops/flushes); Total output drops: 0 <-- we have many flushes <omitted output>

switch#show process cpu sorted CPU utilization for five seconds: 26%/2%; one minute: 22%; five minutes: 22% PID Runtime(ms) Invoked uSecs 5Sec 1Min 5Min TTY Process 572 1508564 424873 3550 11.35% 8.73% 8.95% 0 SISF Main Thread 105 348502 284345 1225 2.39% 2.03% 2.09% 0 Crimson flush tr

الحل

إعداد النهج التالي على جميع الواجهات غير الطرفية:

configure terminal device-tracking policy NOTRACK no protocol ndp no protocol dhcp6 no protocol arp no protocol dhcp4 no protocol udp exit

interface <interface> device-tracking policy NOTRACK end

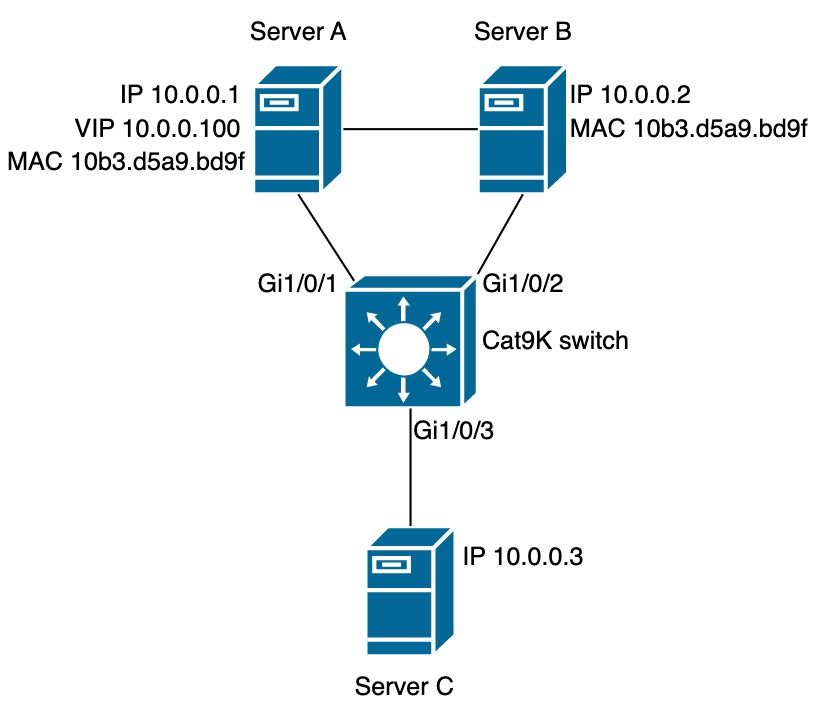

عناوين IP التي تحتوي على نفس MAC غير موجودة في جدول ISF

المشكلة

هذا سيناريو شائع على الأجهزة في وضع HA (التوفر العالي) التي لها عناوين IP مختلفة، ولكنها تشارك نفس عنوان MAC. ويلاحظ أيضا في بيئات أجهزة افتراضية (VM) التي تشترك في نفس الشرط (عنوان MAC واحد لعنوان IP أو أكثر). يمنع هذا الشرط اتصال الشبكة بجميع عناوين IP التي لا تحتوي على إدخال في جدول ISF عندما يكون نهج ISF المخصص في وضع الحرس في موضعه.وفقا لميزة SIF، يتم تعلم عنوان IP واحد فقط لكل عنوان MAC.

ملاحظة: هذه المشكلة موجودة في الإصدار 17.7.1 والإصدارات التالية

مثال:

- يتم تعلم IP 10.0.0.1 مع عنوان MAC 10b3.d5a9.bd9f على جدول ISF ويسمح له بالاتصال بجهاز الشبكة 10.0.0.3.

- ومع ذلك، فإن IP 2 10.0.0.2 الثاني و Virtual IP 10.0.0.100 اللذين يتشاركان عنوان MAC 10b3.d659.7858 غير مبرمجين في جدول ISF، ولا يسمح بالاتصال بالشبكة.

سياسة SIF

switch#show run | sec IPDT_POLICY device-tracking policy IPDT_POLICY no protocol udp tracking enable

switch#show device-tracking policy IPDT_POLICY Device-tracking policy IPDT_POLICY configuration: security-level guard <-- default mode device-role node gleaning from Neighbor Discovery gleaning from DHCP6 gleaning from ARP gleaning from DHCP4 NOT gleaning from protocol unkn tracking enable Policy IPDT_POLICY is applied on the following targets: Target Type Policy Feature Target range Gi1/0/1 PORT IPDT_POLICY Device-tracking vlan all Gi1/0/2 PORT IPDT_POLICY Device-tracking vlan all

قاعدة بيانات ISF

switch#show device-tracking database

Binding Table has 2 entries, 2 dynamic (limit 200000)

Codes: L - Local, S - Static, ND - Neighbor Discovery, ARP - Address Resolution Protocol, DH4 - IPv4 DHCP, DH6 - IPv6 DHCP, PKT - Other Packet, API - API created

Preflevel flags (prlvl):

0001:MAC and LLA match 0002:Orig trunk 0004:Orig access

0008:Orig trusted trunk 0010:Orig trusted access 0020:DHCP assigned

0040:Cga authenticated 0080:Cert authenticated 0100:Statically assigned

Network Layer Address Link Layer Address Interface vlan prlvl age state Time left

ARP 10.0.0.3 10b3.d659.7858 Gi1/0/3 10 0005 90s REACHABLE 222 s try 0

ARP 10.0.0.1 10b3.d5a9.bd9f Gi1/0/1 10 0005 84s REACHABLE 220 s try 0

خادم إختبار القابلية للوصول (أ)

ServerA#ping 10.0.0.3 source 10.0.0.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.0.0.3, timeout is 2 seconds:

Packet sent with a source address of 10.0.0.1

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/1 ms

ServerA#ping 10.0.0.3 source 10.0.0.100 <-- entry for 10.0.0.100 is not on SISF table

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.0.0.3, timeout is 2 seconds:

Packet sent with a source address of 10.0.0.100

.....

خادم إختبار القابلية للوصول ب.

ServerB#ping 10.0.0.3 <-- entry for 10.0.0.2 is not on SISF table

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.0.0.3, timeout is 2 seconds:

.....

Success rate is 0 percent (0/5)

التحقق من حالات السقوط على المحول.

switch(config)#device-tracking logging

السجلات

switch#show logging

<omitted output>

%SISF-4-PAK_DROP: Message dropped IP=10.0.0.100 VLAN=10 MAC=10b3.d5a9.bd9f I/F=Gi1/0/1 P=ARP Reason=Packet accepted but not forwarded

%SISF-4-PAK_DROP: Message dropped IP=10.0.0.100 VLAN=10 MAC=10b3.d5a9.bd9f I/F=Gi1/0/1 P=ARP Reason=Packet accepted but not forwarded

%SISF-4-PAK_DROP: Message dropped IP=10.0.0.100 VLAN=10 MAC=10b3.d5a9.bd9f I/F=Gi1/0/1 P=ARP Reason=Packet accepted but not forwarded

%SISF-4-PAK_DROP: Message dropped IP=10.0.0.100 VLAN=10 MAC=10b3.d5a9.bd9f I/F=Gi1/0/1 P=ARP Reason=Packet accepted but not forwarded

%SISF-4-PAK_DROP: Message dropped IP=10.0.0.100 VLAN=10 MAC=10b3.d5a9.bd9f I/F=Gi1/0/1 P=ARP Reason=Packet accepted but not forwarded

<omitted output>

%SISF-4-PAK_DROP: Message dropped IP=10.0.0.2 VLAN=10 MAC=10b3.d5a9.bd9f I/F=Gi1/0/2 P=ARP Reason=Packet accepted but not forwarded

%SISF-4-MAC_THEFT: MAC Theft IP=10.0.0.2 VLAN=10 MAC=10b3.d5a9.bd9f IF=Gi1/0/1 New I/F=Gi1/0/2

%SISF-4-PAK_DROP: Message dropped IP=10.0.0.2 VLAN=10 MAC=10b3.d5a9.bd9f I/F=Gi1/0/2 P=ARP Reason=Packet accepted but not forwarded

%SISF-4-MAC_THEFT: MAC Theft IP=10.0.0.2 VLAN=10 MAC=10b3.d5a9.bd9f IF=Gi1/0/1 New I/F=Gi1/0/2

%SISF-4-PAK_DROP: Message dropped IP=10.0.0.2 VLAN=10 MAC=10b3.d5a9.bd9f I/F=Gi1/0/2 P=ARP Reason=Packet accepted but not forwarded

%SISF-4-MAC_THEFT: MAC Theft IP=10.0.0.2 VLAN=10 MAC=10b3.d5a9.bd9f IF=Gi1/0/1 New I/F=Gi1/0/2

%SISF-4-PAK_DROP: Message dropped IP=10.0.0.2 VLAN=10 MAC=10b3.d5a9.bd9f I/F=Gi1/0/2 P=ARP Reason=Packet accepted but not forwarded

%SISF-4-MAC_THEFT: MAC Theft IP=10.0.0.2 VLAN=10 MAC=10b3.d5a9.bd9f IF=Gi1/0/1 New I/F=Gi1/0/2

%SISF-4-PAK_DROP: Message dropped IP=10.0.0.2 VLAN=10 MAC=10b3.d5a9.bd9f I/F=Gi1/0/2 P=ARP Reason=Packet accepted but not forwarded

%SISF-4-MAC_THEFT: MAC Theft IP=10.0.0.2 VLAN=10 MAC=10b3.d5a9.bd9f IF=Gi1/0/1 New I/F=Gi1/0/2

الحل

الخيار 1: تتيح إزالة سياسة IPDT من المنفذ إمكانية الوصول إلى حزم ARP والأجهزة المتأثرة

switch(config)#interface gigabitEthernet 1/0/1

switch(config-if)#no device-tracking attach-policy IPDT_POLICY

switch(config-if)#interface gigabitEthernet 1/0/2

switch(config-if)#no device-tracking attach-policy IPDT_POLICY

الخيار 2: إزالة تجميع ARP للبروتوكول من نهج تعقب الأجهزة.

switch(config)#device-tracking policy IPDT_POLICY

switch(config-device-tracking)#no protocol arp

الخيار 3: قم بتغيير مستوى الأمان ل IPDT_POLICY إلى "التعرف".

switch(config)#device-tracking policy IPDT_POLICY

switch(config-device-tracking)#security-level glean

معلومات ذات صلة

- دليل تكوين الأمان، Cisco IOS XE Bengaluru 17.6.x (محولات Catalyst 9300 Switches): تكوين ميزات الأمان المدمجة للمحول

- دليل تكوين الأمان، المحول Cisco IOS XE Content 17.9.x (محولات Catalyst 9300 Switches): تكوين ميزات الأمان المدمجة للمحول

- التقرير الرسمي لميزات الأمان المتكاملة (ISF) للمحول Catalyst 9000 family Switch

- معرف تصحيح الأخطاء من Cisco CSCvx75602 - تسريب ذاكرة ISF في ترحيل AR وإلغاء النسخ

- معرف تصحيح الأخطاء من Cisco CSCwf33293 - [EVPN ISF] الطريقة المخصصة المطلوبة لتعديل قيم عنوان الحد ل IPv4/V6 باستخدام EVPN + DHCP

- معرف تصحيح الأخطاء من Cisco CSCvq22011 - يقوم IOS-XE بإسقاط الرد على بروتوكول حل العناوين (ARP) عند ميل IPDT من ARP

- معرف تصحيح الأخطاء من Cisco CSCwc20488 - 255 ميناء pseudo تحديد لكل شبكة محلية ظاهرية/fiber

- معرف تصحيح الأخطاء من Cisco CSCwh52315 - 9300 مفتاح يسقط رد ARP عند وجود سياسة IPDT في المنفذ

- معرف تصحيح الأخطاء من Cisco CSCvd51480 - التطفل على بروتوكول IP DHCP وتعقب الأجهزة غير المرتبط

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

17-Jan-2024 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- Luis Escalante Azcona

- Clark Dyson

- Ambrose Taylor

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات