المقدمة

يصف هذا وثيقة كيف أن يشكل واستكشاف أخطاء cisco تهديد مدير (TID) وإصلاحها.

المتطلبات الأساسية

المتطلبات

cisco يوصي أن أنت تعرف هذا موضوع:

- إدارة مركز إدارة Firepower (FMC).

أنت تحتاج أن يضمن هذا شرط قبل أن يشكل أنت ال cisco تهديد مدير سمة:

- مركز إدارة Firepower (FMC):

- يجب التشغيل على الإصدار 6.2.2 (أو الأحدث) (يمكن إستضافته على FMC المادية أو الافتراضية).

- يجب تهيئته بذاكرة وصول عشوائي (RAM) سعة 15 جيجابايت كحد أدنى.

- يجب تكوينه مع تمكين وصول REST API.

- يجب أن يقوم المستشعر بتشغيل الإصدار 6.2.2 (أو إصدار أحدث).

- في علامة التبويب "إعدادات متقدمة" الخاصة بخيار نهج التحكم في الوصول، يجب تمكين مدير معلومات التهديد.

- قم بإضافة قواعد إلى نهج التحكم بالوصول إذا لم تكن موجودة بالفعل.

- إذا كنت تريد أن تقوم أجهزة ملاحظة SHA-256 بإنشاء ملاحظات وأحداث "مركز إدارة Firepower"، فقم بإنشاء بحث عن مجموعة برامج ضارة أو أكثر أو حظر قواعد ملفات البرامج الضارة وربط سياسة الملف بقاعدة واحدة أو أكثر في نهج التحكم بالوصول.

- إذا كنت تريد ملاحظات IPv4 أو IPv6 أو URL أو اسم المجال لإنشاء أحداث الاتصال واستخبارات الأمان، فقم بتمكين تسجيل معلومات الاتصال وذكاء الأمان في نهج التحكم في الوصول.

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج التالية:

- الجهاز الظاهري للدفاع ضد تهديد FirePOWER (FTD) من Cisco الذي يشغل الإصدار 6.2.2.81

- Firepower Management Center Virtual (vFMC) الذي يشغل الإصدار 6.2.2.81

ملاحظة: تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

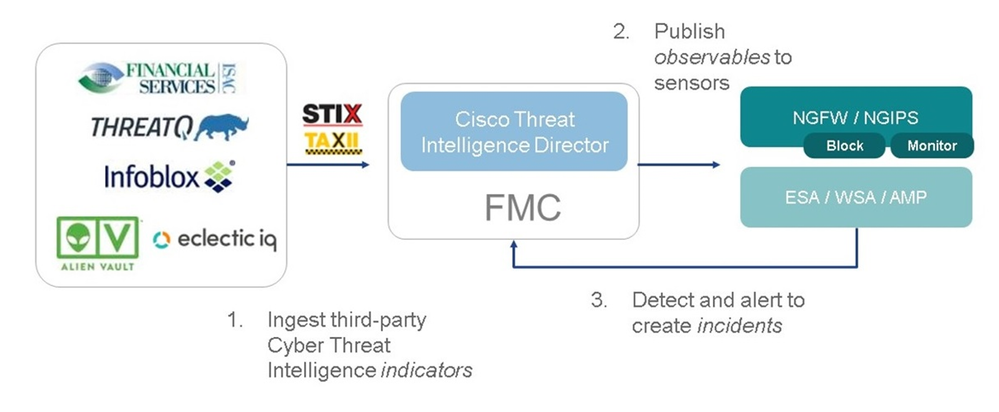

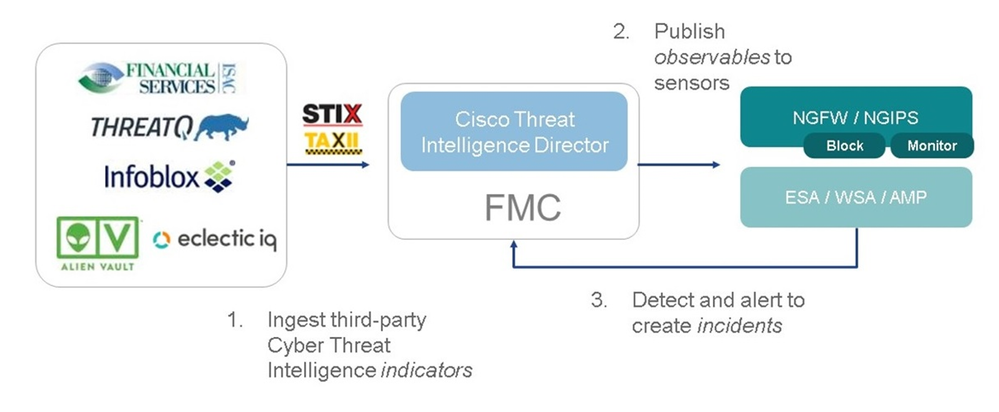

مدير إستخبارات التهديد (TID) من Cisco هو نظام يقوم بتشغيل المعلومات الإستخباراتية للتهديدات. يقوم النظام باستهلاك وتطبيع المعلومات غير المتجانسة الخاصة بالتهديدات السيبرانية للطرف الثالث، وينشر المعلومات الاستخباراتية على تقنيات الكشف، ويربط الملاحظات من تقنيات الكشف.

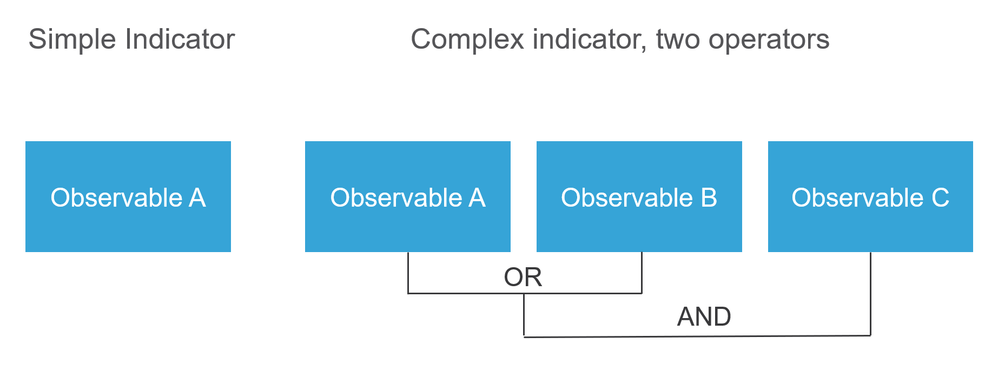

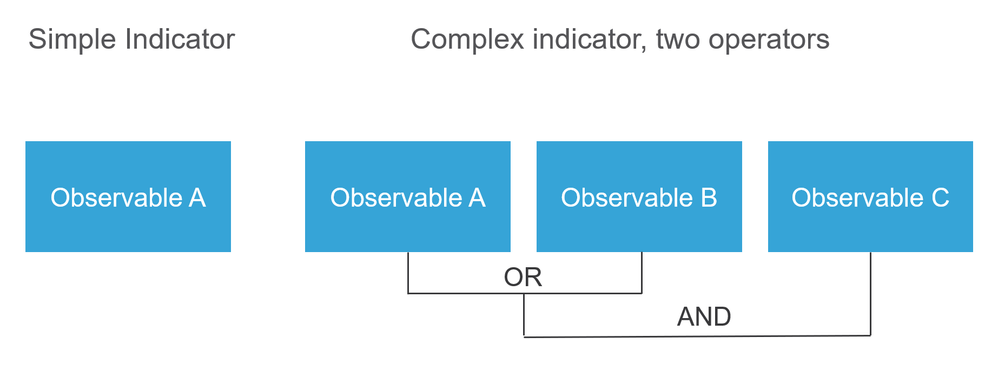

هناك ثلاثة مصطلحات جديدة: المقدرات، والمؤشرات، و الحوادث. القابل للملاحظة هو متغير فقط، والذي يمكن أن يكون على سبيل المثال عنوان URL أو مجال أو عنوان IP أو SHA256. المؤشرات مصنوعة من مواد ملاحظ. هناك نوعان من المؤشرات. يحتوي المؤشر البسيط على مؤشر واحد فقط يمكن ملاحظته. في حالة المؤشرات المعقدة، هناك إثنين أو أكثر من نطاقات الملاحظة مرتبطة ببعضها البعض باستخدام وظائف منطقية مثل و و. بمجرد أن يكتشف النظام حركة مرور البيانات التي يجب حظرها أو مراقبتها على وحدة التحكم في إدارة الهيكل (FMC)، يظهر الحادث.

كيف يعمل؟

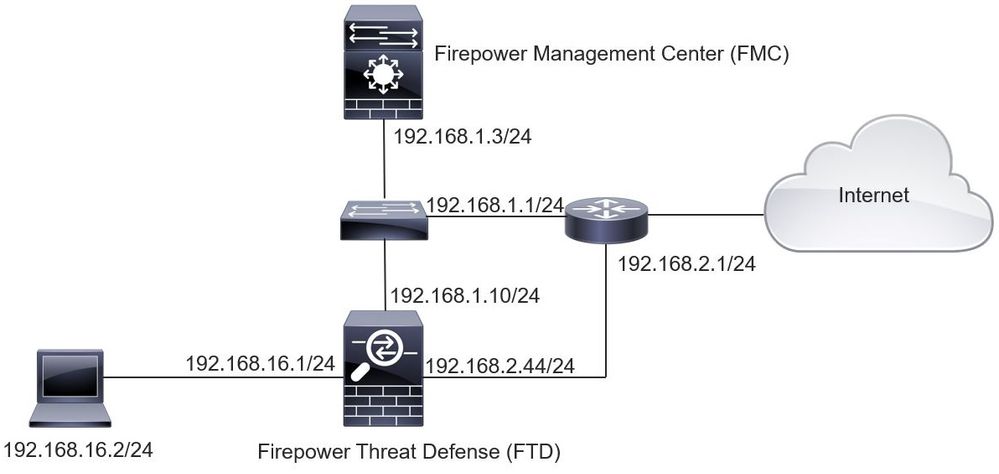

كما هو موضح في الصورة، على وحدة التحكم في إدارة الهيكل (FMC) يتعين عليك تكوين مصادر من المكان الذي ترغب في تنزيل معلومات التهديد الإستخباراتية منه. ثم تقوم وحدة إدارة الاتصالات الفيدرالية بدفع هذه المعلومات (أجهزة مراقبة) إلى أجهزة الاستشعار. عندما تتطابق حركة المرور مع الملاحظات، تظهر الحوادث في واجهة مستخدم FMC (GUI).

هناك عبارتان جديدتان:

- إن معيار STIX (التعبير الإستخباراتي المنظم عن التهديدات) هو معيار لتبادل واستخدام معلومات الإستخبارات عن التهديدات. هناك ثلاثة عناصر وظيفية رئيسية: المؤشرات، والنشرات الملحوظة، والحوادث.

- TAXII (Trusted Automated Change of Indicator Information) هي آلية نقل لمعلومات التهديد.

التكوين

لإكمال التكوين، ضع هذه الأقسام في الاعتبار:

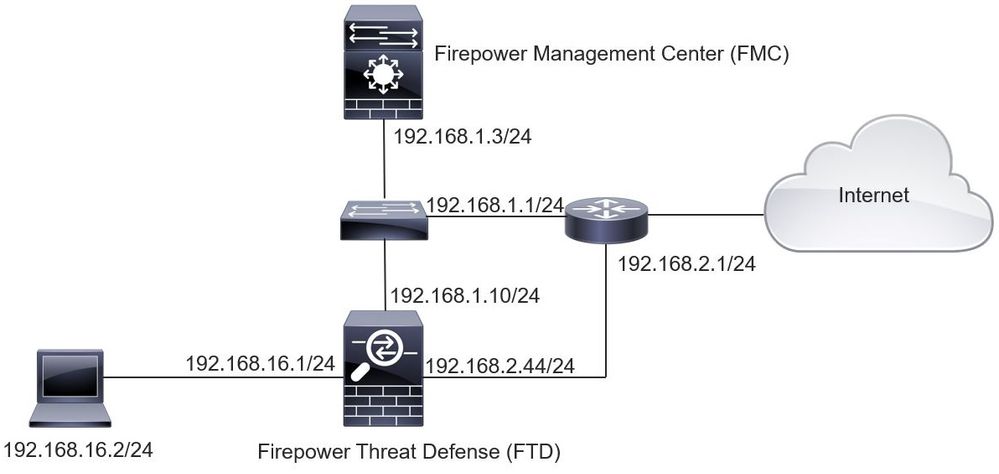

الرسم التخطيطي للشبكة

التكوين

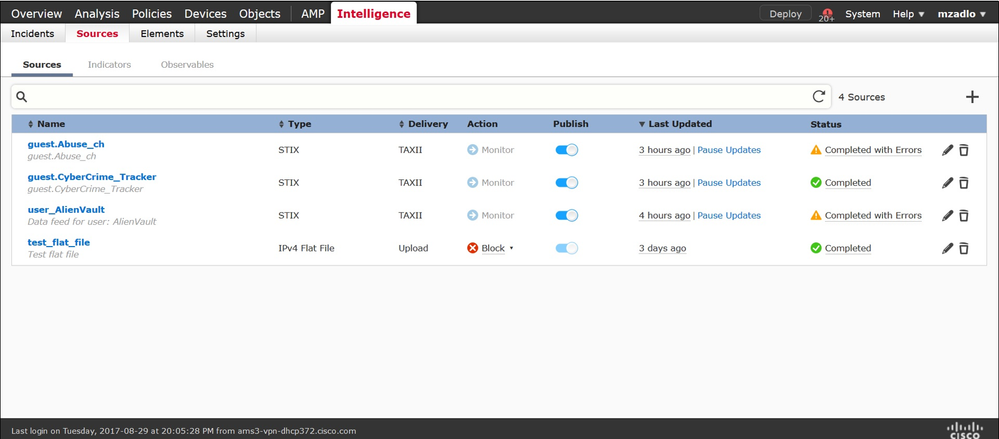

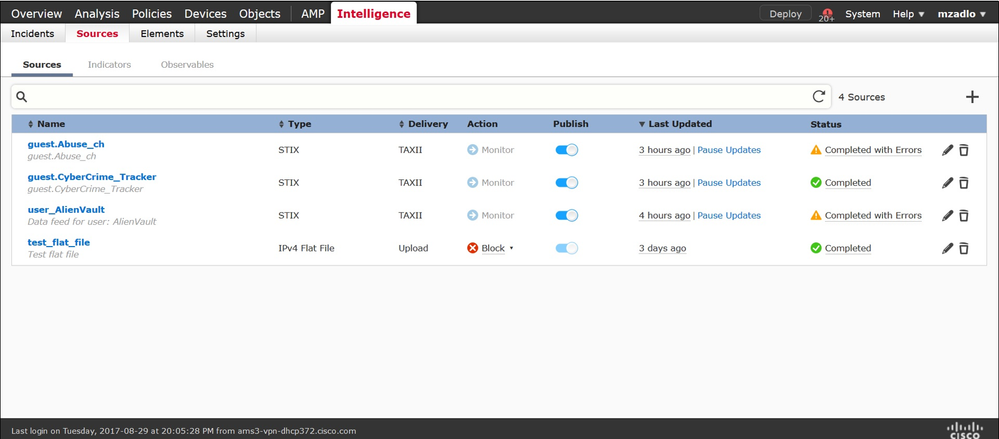

الخطوة 1. لتكوين TID، يجب عليك الانتقال إلى علامة التبويب Intelligence، كما هو موضح في الصورة.

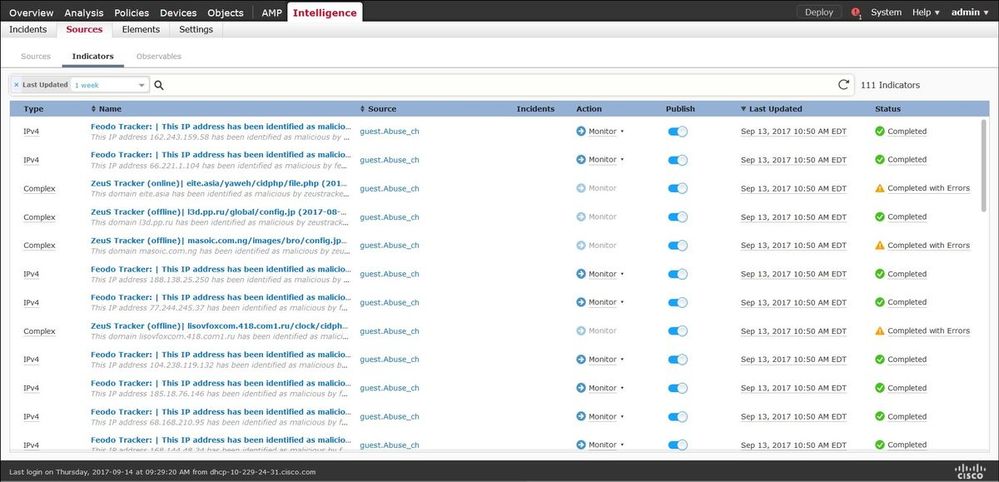

ملاحظة: الحالة "مكتمل مع أخطاء" متوقعة في حالة إحتواء موجز ويب على عناصر مراقبة غير مدعومة.

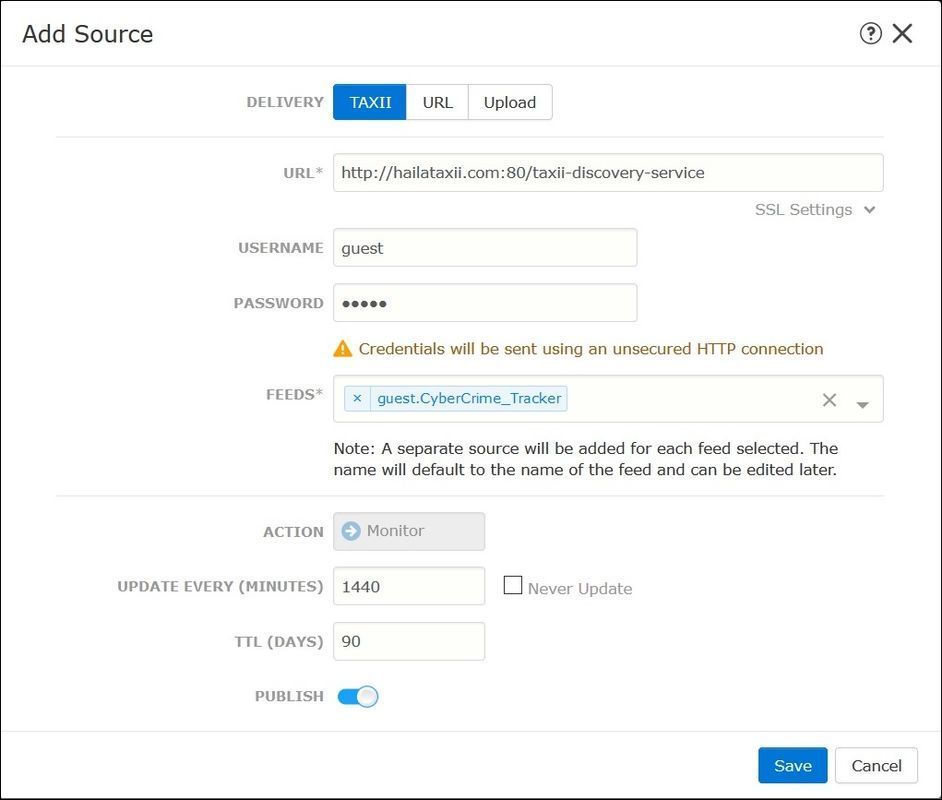

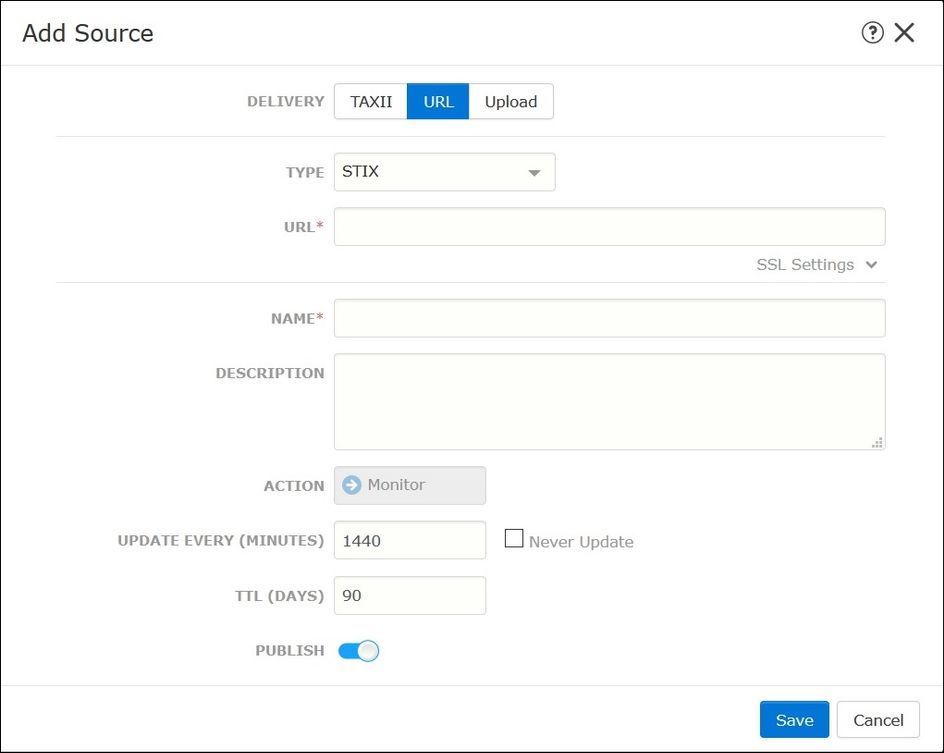

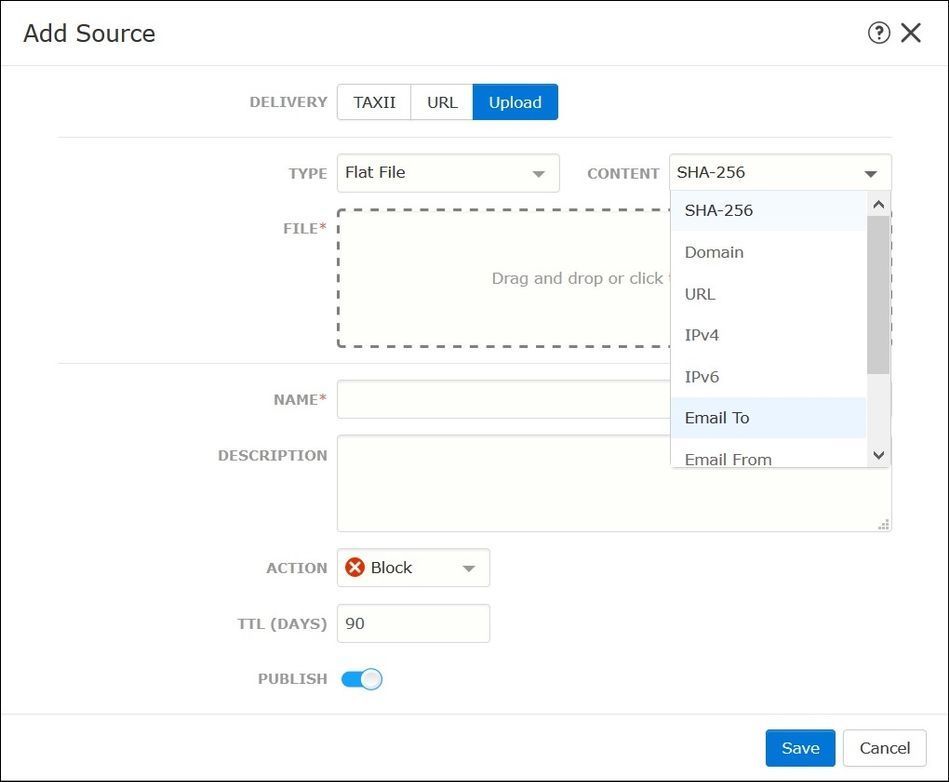

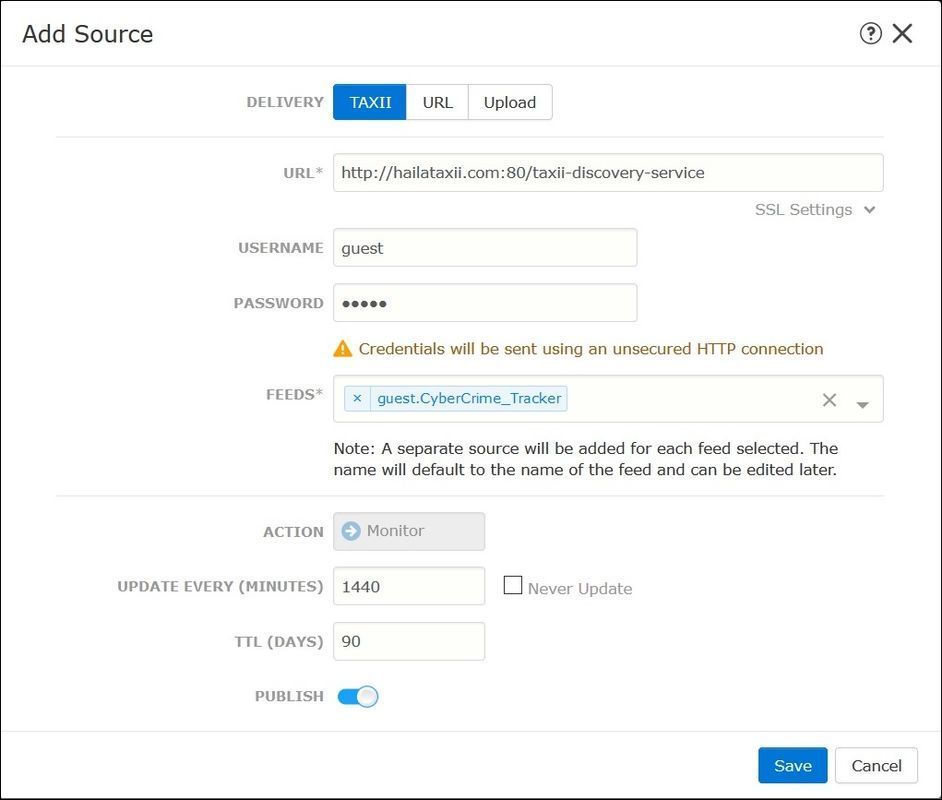

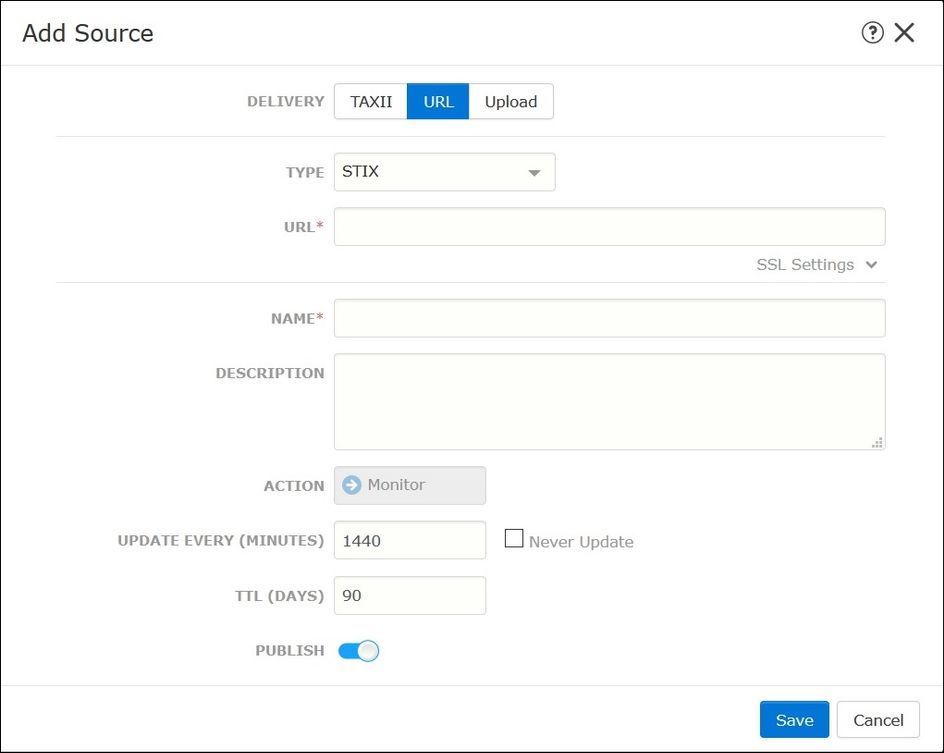

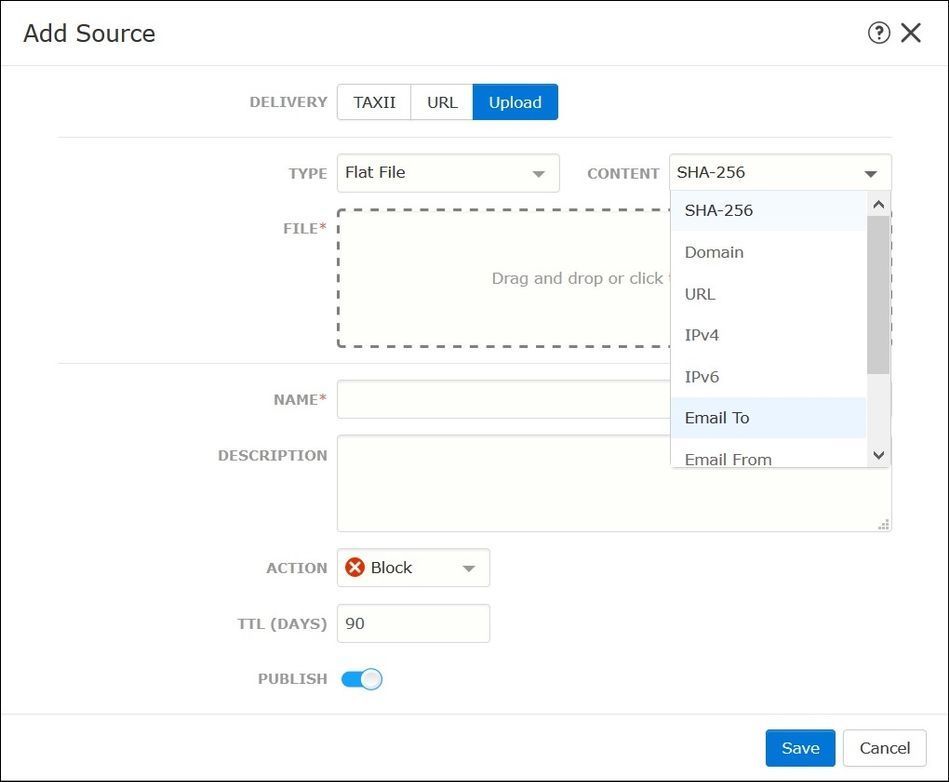

الخطوة 2. عليك إضافة مصادر للتهديدات. هناك ثلاث طرق لإضافة مصادر:

- TAXII - عند إستخدام هذا الخيار، يمكنك تكوين خادم يتم فيه تخزين معلومات التهديد بتنسيق STIX.

ملاحظة: الإجراء الوحيد المتاح هو جهاز العرض. لا يمكنك تكوين إجراء الحظر للتهديدات بتنسيق STIX.

- URL - يمكنك تكوين إرتباط بخادم محلي HTTP/HTTPS حيث يوجد تهديد STX أو الملف الثابت.

- ملف مسطح - يمكنك تحميل ملف بتنسيق *.txt ويجب تحديد محتوى الملف. يجب أن يحتوي الملف على إدخال محتوى واحد لكل سطر.

ملاحظة: بشكل افتراضي، يتم نشر جميع المصادر، وهذا يعني أنها تدفع إلى أجهزة الاستشعار. قد تستغرق هذه العملية ما يصل إلى 20 دقيقة أو أكثر.

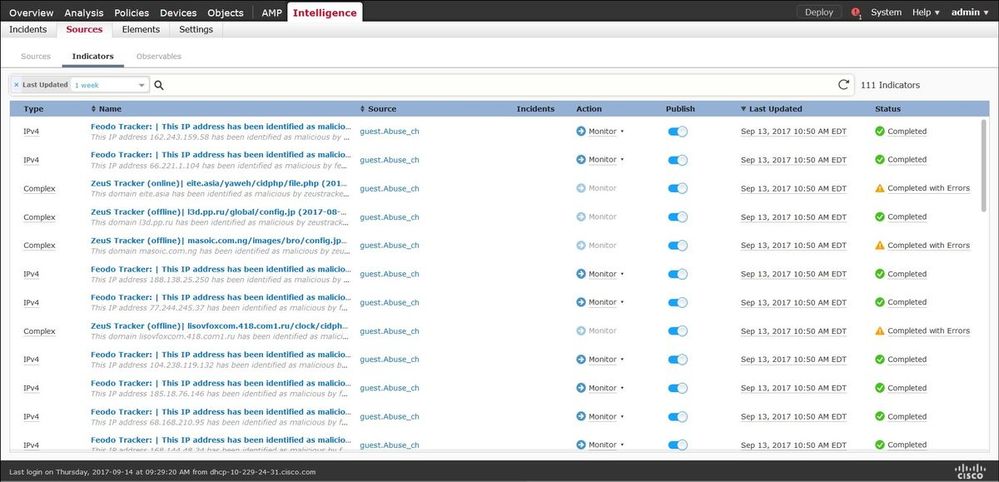

الخطوة 3. تحت علامة التبويب المؤشر، يمكنك تأكيد ما إذا كانت المؤشرات قد تم تنزيلها على خاصية من المصادر التي تم تكوينها:

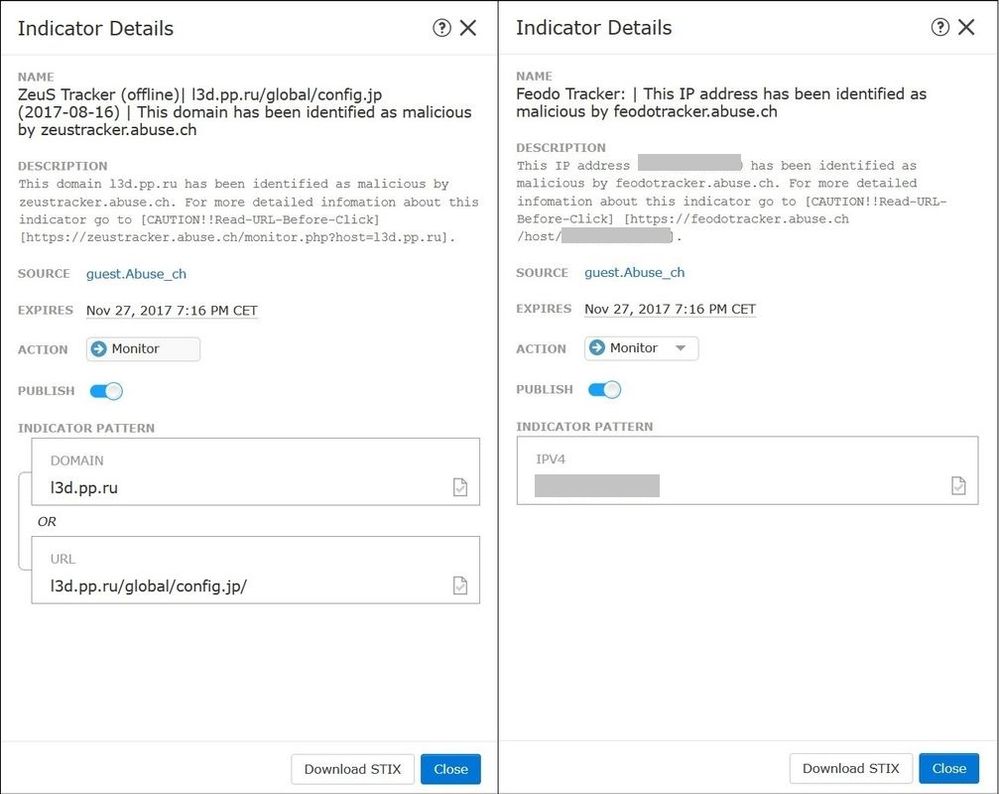

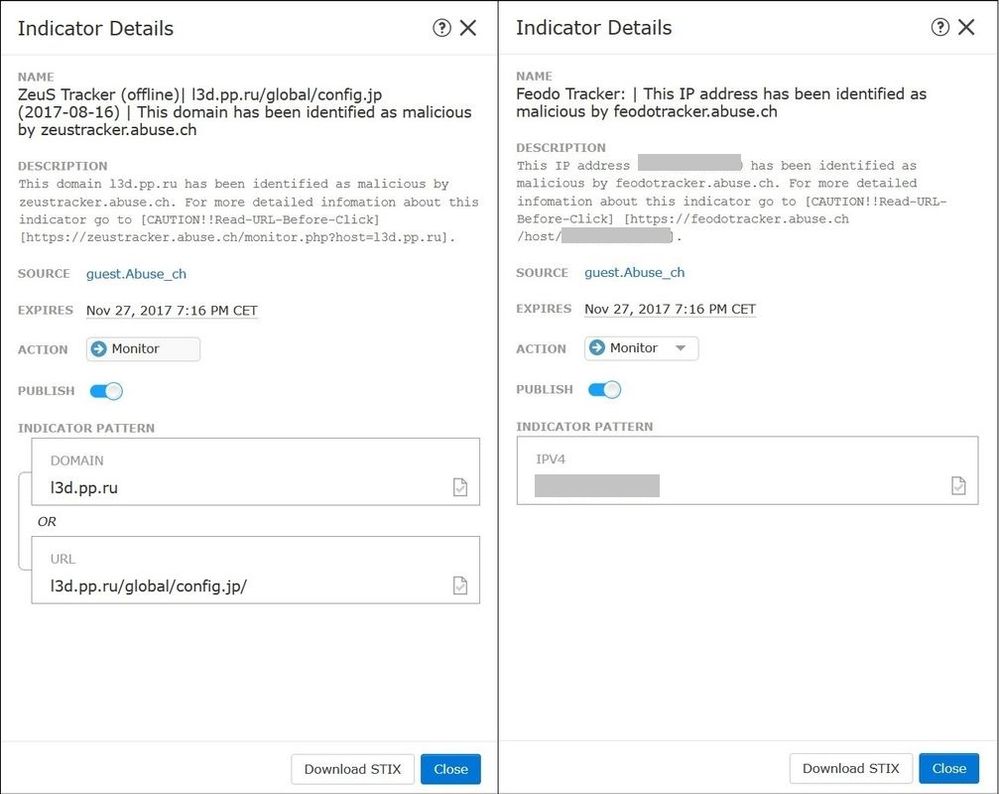

الخطوة 4. بمجرد أن تقوم بتحديد اسم مؤشر ما، يمكنك أن ترى تفاصيل أكثر عنه. بالإضافة إلى ذلك، يمكنك أن تقرر إذا ما كنت تريد نشره على المستشعر أو إذا كنت تريد تغيير الإجراء (في حالة المؤشر البسيط).

كما هو موضح في الصورة، يتم سرد مؤشر معقد مع ملاحظين متصلين بواسطة المشغل OR:

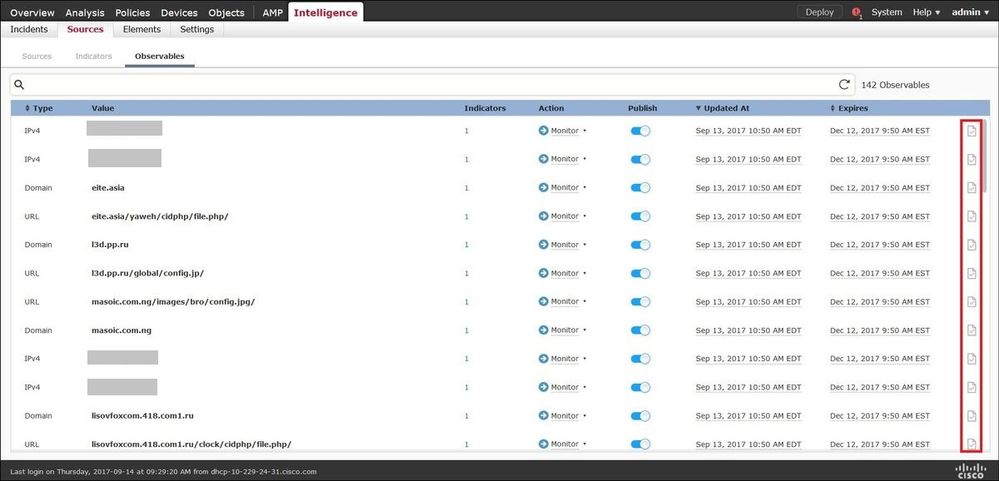

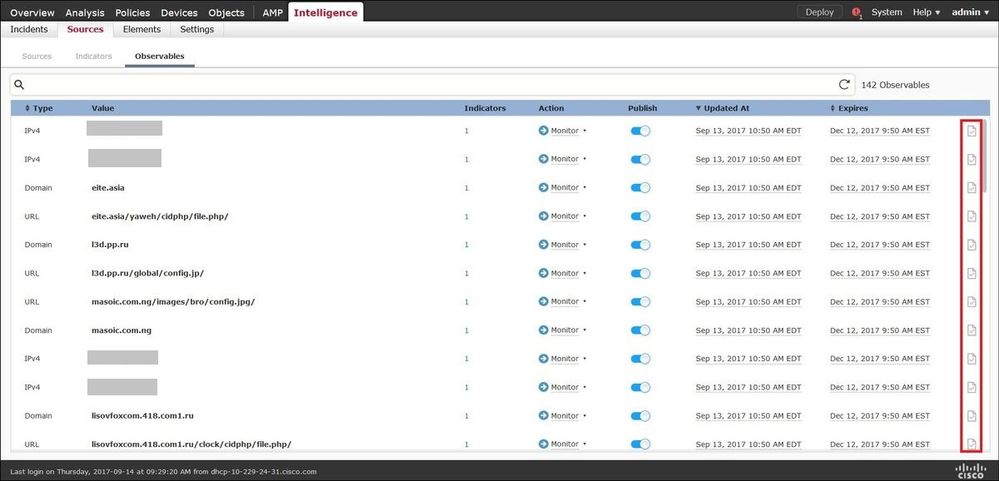

الخطوة 5. انتقل إلى علامة التبويب Observables حيث يمكنك العثور على عناوين URL وعناوين IP والنطاقات و SHA256 المضمنة في المؤشرات. يمكنك أن تقرر أي من المشاهدات تريد أن تدفعها إلى أجهزة الاستشعار وتقوم إختياريا بتغيير الإجراء الخاص بها. في العمود الأخير، يوجد زر أبيض مكافئ لخيار النشر/عدم النشر.

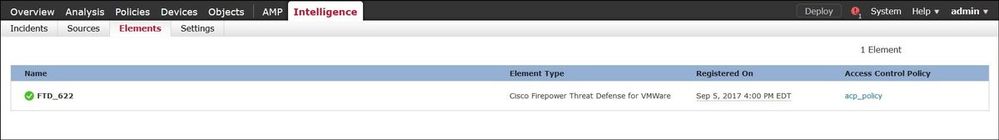

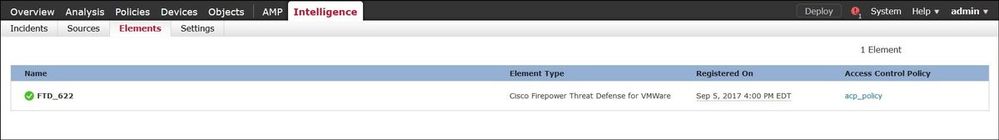

الخطوة 6. انتقل إلى علامة التبويب العناصر للتحقق من قائمة الأجهزة التي تم فيها تمكين TID:

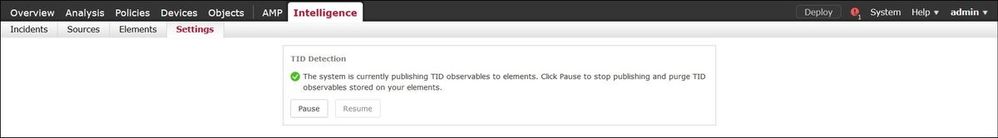

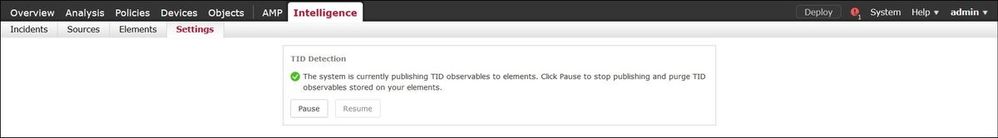

الخطوة 7 (اختيارية). انتقل إلى علامة التبويب "إعدادات" وحدد الزر "إيقاف مؤقت" لإيقاف دفع المؤشرات إلى أجهزة الاستشعار. قد تستغرق هذه العملية ما يصل إلى 20 دقيقة.

التحقق من الصحة

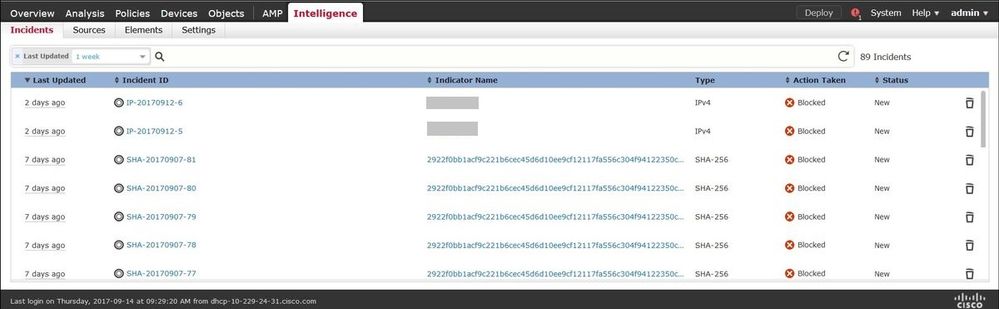

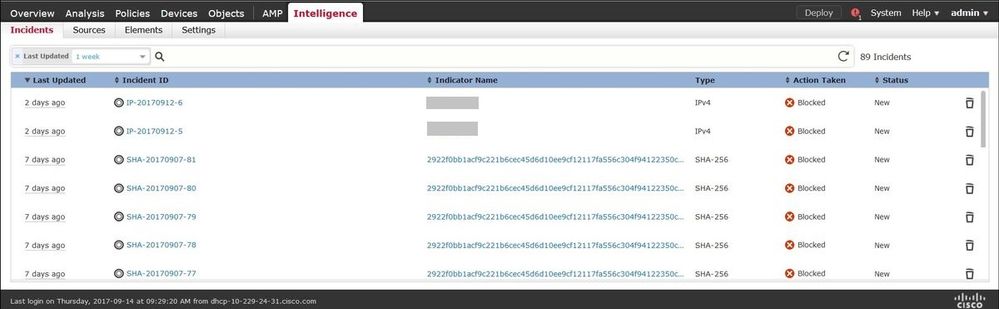

الطريقة 1. للتحقق من ما إذا كان TID قد عمل على حركة المرور، يلزمك الانتقال إلى علامة التبويب "الحوادث".

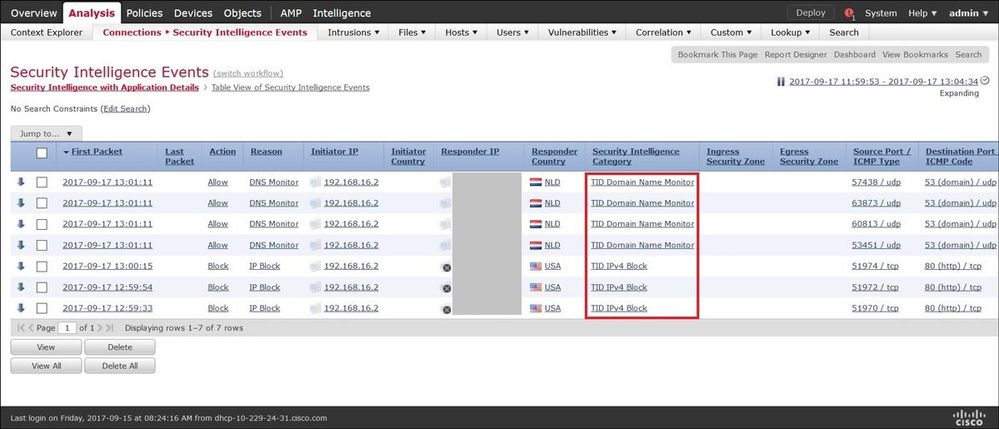

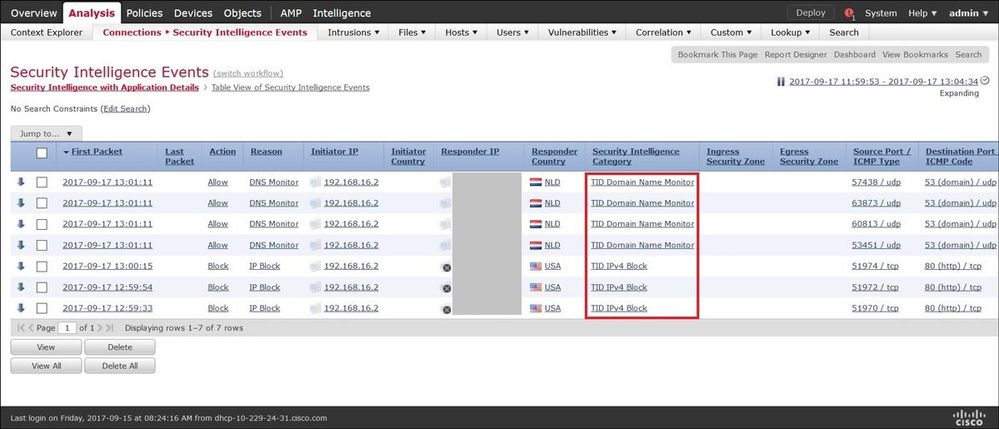

الطريقة 2. يمكن العثور على الحوادث ضمن علامة التبويب "أحداث إستخبارات الأمان" ضمن علامة TID.

ملاحظة: تبلغ سعة تخزين TID مليون حادثة.

الطريقة 3. يمكنك تأكيد ما إذا كانت المصادر التي تم تكوينها (موجز ويب) موجودة على وحدة التحكم في إدارة اللوحة الأساسية (FMC) ومستشعر ما. للقيام بذلك، يمكنك الانتقال إلى هذه المواقع على واجهة سطر الأوامر (CLI):

/var/sf/siurl_download/

/var/sf/sidns_download/

/var/sf/iprep_download/

هناك دليل جديد تم إنشاؤه لموجز ويب SHA256: /var/sf/sifile_download/

root@ftd622:/var/sf/sifile_download# ls -l

total 32

-rw-r--r-- 1 root root 166 Sep 14 07:13 8ba2b2c4-9275-11e7-8368-f6cc0e401935.lf

-rw-r--r-- 1 root root 38 Sep 14 07:13 8ba40804-9275-11e7-8368-f6cc0e401935.lf

-rw-r--r-- 1 root root 16 Sep 14 07:13 IPRVersion.dat

-rw-rw-r-- 1 root root 1970 Sep 14 07:13 dm_file1.acl

-rw-rw-r-- 1 www www 167 Sep 14 07:13 file.rules

drwxr-xr-x 2 www www 4096 Sep 4 16:13 health

drwxr-xr-x 2 www www 4096 Sep 7 22:06 peers

drwxr-xr-x 2 www www 4096 Sep 14 07:13 tmp

root@ftd622:/var/sf/sifile_download# cat 8ba2b2c4-9275-11e7-8368-f6cc0e401935.lf

#Cisco TID feed:TID SHA-256 Block:1

7a00ef4b801b2b2acd09b5fc72d7c79d20094ded6360fb936bf2c65a1ff16907

2922f0bb1acf9c221b6cec45d6d10ee9cf12117fa556c304f94122350c2bcbdc

ملاحظة: لا يتم تمكين TID إلا على المجال العمومي على FMC.

ملاحظة: إذا كنت تستضيف TID في مركز إدارة FirePOWER النشط في تكوين عالي التوافر (أجهزة FMC المادية)، فإن النظام لا يقوم بمزامنة تكوينات TID وبيانات TID إلى مركز إدارة FirePOWER في وضع الاستعداد.

استكشاف الأخطاء وإصلاحها

هناك عملية عالية المستوى تسمى TID. تعتمد هذه العملية على ثلاث عمليات: Mongo، RabbitMQ، و Redis. للتحقق من عمليات تشغيل حالة PMTOOL | grep 'RabbitMQ\|mongo\|redis\|tid' | أمر GREP " -".

root@fmc622:/Volume/home/admin# pmtool status | grep 'RabbitMQ\|mongo\|redis\|tid' | grep " - "

RabbitMQ (normal) - Running 4221

mongo (system) - Running 4364

redis (system) - Running 4365

tid (normal) - Running 5128

root@fmc622:/Volume/home/admin#

للتحقق في الوقت الفعلي من الإجراء الذي يتم إتخاذه، يمكنك تنفيذ أمر تتبع دعم النظام أو جدار الحماية-المحرك-debug أو نظام الدعم.

> system support firewall-engine-debug

Please specify an IP protocol:

Please specify a client IP address: 192.168.16.2

Please specify a client port:

Please specify a server IP address:

Please specify a server port:

Monitoring firewall engine debug messages

...

192.168.16.2-59122 > 129.21.1.40-80 6 AS 1 I 1 URL SI: ShmDBLookupURL("http://www.example.com/") returned 1

...

192.168.16.2-59122 > 129.21.1.40-80 6 AS 1 I 1 URL SI: Matched rule order 19, Id 19, si list id 1074790455, action 4

192.168.16.2-59122 > 129.21.1.40-80 6 AS 1 I 1 deny action

هناك احتمالان من حيث العمل:

- URL SI: أمر القاعدة المتطابق 19، المعرف 19، معرف القائمة SI 1074790455، الإجراء 4 - تم حظر حركة المرور.

- URL SI: أمر القاعدة المتطابق 20، المعرف 20، معرف القائمة SI 1074790456، الإجراء 6 - تم مراقبة حركة مرور البيانات.

التعليقات

التعليقات