تكوين العبارة إلى شبكة خاصة ظاهرية (VPN) على سلسلة موجه RV320 و RV325 VPN

الهدف

يتم إستخدام شبكات VPN لتكوين إتصالات آمنة للغاية عبر نقطتي نهاية، عبر الإنترنت العامة أو المشتركة، من خلال ما يسمى نفق VPN. وعلى نحو أكثر تحديدا، يسمح اتصال الشبكة الخاصة الظاهرية (VPN) من بوابة إلى بوابة بوجود موجهين للاتصال بشكل آمن ببعضهما البعض، ومن أجل أن يظهر العميل في أحد طرفيه بشكل منطقي على أنه جزء من الشبكة البعيدة نفسها على الطرف الآخر. ويتيح ذلك إمكانية مشاركة البيانات والموارد بسهولة وأمان أكبر عبر الإنترنت. يجب إجراء التكوين على كلا جانبي الاتصال لإنشاء اتصال VPN ناجح من عبارة إلى عبارة. الغرض من هذه المقالة هو إرشادك إلى تكوين اتصال VPN من عبارة إلى عبارة على سلسلة موجه VPN RV32x.

الأجهزة القابلة للتطبيق

· موجه VPN RV320 بشبكة WAN مزدوجة

· الموجه RV325 Gigabit WAN VPN Router

إصدار البرامج

· v1.1.0.09

بوابة إلى بوابة

الخطوة 1. سجل الدخول إلى الأداة المساعدة لتكوين الويب واختر VPN > بوابة إلى بوابة. يتم فتح صفحة العبارة إلى البوابة:

in order for ال VPN يعمل توصيل بشكل صحيح، ال إنترنت بروتوكول أمن (IPSec) قيمة على كلا جانب من التوصيل ينبغي كنت ال نفس. يجب أن ينتمي كلا جانبي الاتصال إلى شبكات محلية (LANs) مختلفة، ويجب تعريف موجه واحد على الأقل بواسطة عنوان IP ثابت أو اسم مضيف DNS ديناميكي.

إضافة نفق جديد

· رقم النفق. — يعرض النفق الحالي الذي سيتم إنشاؤه. يدعم الموجه 100 نفق.

الخطوة 1. أدخل اسم لنفق VPN في حقل اسم النفق. ولا يلزم ان يطابق الاسم المستخدم في الطرف الآخر من النفق.

الخطوة 2. من القائمة المنسدلة "الواجهة" أختر منفذ شبكة المنطقة الواسعة (WAN) لاستخدامه مع النفق.

· WAN1 — منفذ WAN المخصص للموجه.

· WAN2 — منفذ WAN2/DMZ الخاص بالموجه. لا تظهر إلا في القائمة المنسدلة إذا تم تكوينها كشبكة WAN وليس كمنفذ منطقة منزوعة السلاح (DMZ).

· منفذ USB1 — منفذ USB1 للموجه. يعمل فقط في حالة وجود محول ملحق USB من الجيل الثالث/الجيل الرابع/LTE متصل بالمنفذ.

· منفذ USB2 — للموجه. يعمل فقط في حالة وجود محول ملحق USB من الجيل الثالث/الجيل الرابع/LTE متصل بالمنفذ.

الخطوة 3. من القائمة المنسدلة وضع الكي أختر أمان النفق الذي تريد إستخدامه.

· يدوي — يتيح لك هذا الخيار تكوين المفتاح يدويا بدلا من التفاوض مع الجانب الآخر من اتصال VPN.

· IKE باستخدام المفتاح المشترك مسبقا — أختر هذا الخيار لتمكين بروتوكول تبادل مفاتيح الإنترنت (IKE) الذي يقوم بإعداد اقتران أمان في نفق VPN. يستخدم IKE مفتاح تم تحميله مسبقا لمصادقة نظير بعيد.

· IKE with Certificate — أختر هذا الخيار لتمكين بروتوكول Internet Key Exchange (IKE) المزود بشهادة توفر طريقة أكثر أمانا لإنشاء المفاتيح المعينة مسبقا واستبدالها تلقائيا لإنشاء إتصالات أكثر أمانا ومصادقة للنفق.

الخطوة 4. حدد خانة الاختيار تمكين لتمكين نفق VPN. في الوضع الافتراضي، يتم تمكينها.

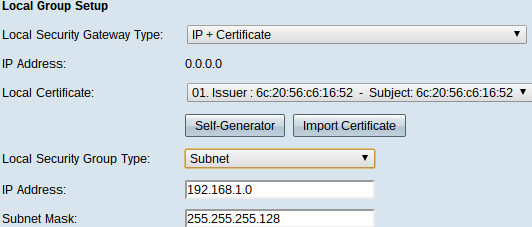

إعداد المجموعة المحلية

يجب أن تتطابق هذه الإعدادات مع إعدادات "إعداد المجموعة البعيدة" للموجه على الطرف الآخر من نفق VPN.

ملاحظة: إذا تم تحديد IKE أو يدوي باستخدام المفتاح المشترك مسبقا من القائمة المنسدلة وضع الإدخال من الخطوة 3 من إضافة بداية نفق جديد من الخطوة 1 وتخطي الخطوات من 2 إلى 4. إذا تم تحديد IKE مع الشهادة، فقم بتخطي الخطوة 1.

الخطوة 1. من القائمة المنسدلة نوع عبارة الأمان المحلية أختر الطريقة لتحديد الموجه لإنشاء نفق VPN.

· IP فقط — يمكن الوصول إلى النفق من خلال IP لواجهة WAN الثابتة فقط. أنت يستطيع أخترت هذا خيار إن فقط المسحاج تخديد يتلقى أي ساكن إستاتيكي wan IP. عنوان IP الثابت لشبكة WAN هو حقل تم إنشاؤه تلقائيا.

· مصادقة IP + اسم المجال (FQDN) — يمكن الوصول إلى النفق من خلال عنوان IP ثابت ومجال مسجل. إذا أخترت هذا الخيار، فأدخل اسم المجال المسجل في حقل اسم المجال. عنوان IP الثابت لشبكة WAN هو حقل تم إنشاؤه تلقائيا.

· مصادقة IP + عنوان البريد الإلكتروني (FQDN للمستخدم) — يمكن الوصول إلى النفق من خلال عنوان IP ثابت وعنوان بريد إلكتروني. إذا أخترت هذا الخيار، قم بإدخال عنوان البريد الإلكتروني في حقل عنوان البريد الإلكتروني. عنوان IP الثابت لشبكة WAN هو حقل تم إنشاؤه تلقائيا.

· المصادقة الديناميكية ل IP + اسم المجال (FQDN) — يمكن الوصول إلى النفق من خلال عنوان IP ديناميكي ومجال مسجل. إذا أخترت هذا الخيار، فأدخل اسم المجال المسجل في حقل اسم المجال.

· مصادقة IP + عنوان البريد الإلكتروني الديناميكي (FQDN للمستخدم) — يمكن الوصول إلى النفق من خلال عنوان IP ديناميكي وعنوان بريد إلكتروني. إذا أخترت هذا الخيار، قم بإدخال عنوان البريد الإلكتروني في حقل عنوان البريد الإلكتروني.

ملاحظة: تتغير التغييرات التالية في منطقة إعداد المجموعة المحلية عند العمل باستخدام IKE باستخدام الشهادة.

تصبح القائمة المنسدلة نوع عبارة الأمان المحلية غير قابلة للتحرير وتعرض IP + الشهادة. هذا هو مورد شبكة LAN الذي يمكن أن يستخدم النفق.

يعرض حقل عنوان IP عنوان WAN للجهاز. إنها ليست قابلة للتحرير من قبل المستخدم.

الخطوة 2. أختر شهادة من القائمة المنسدلة للشهادة المحلية. توفر الشهادات أمانا أقوى للمصادقة على إتصالات VPN.

الخطوة 3. (إختياري) انقر فوق زر المولد الذاتي لعرض نافذة مولد الشهادة لتكوين الشهادات وإنشائها.

الخطوة 4. (إختياري) انقر على زر إستيراد شهادة لعرض نافذة شهادتي لعرض الشهادات وتكوينها.

الخطوة 5. من القائمة المنسدلة نوع مجموعة الأمان المحلية أختر واحدا مما يلي:

· عنوان IP — يتيح لك هذا الخيار تحديد جهاز واحد يمكنه إستخدام نفق VPN هذا. أنت تحتاج فقط أن يدخل العنوان من الأداة في العنوان مجال.

· الشبكة الفرعية — أختر هذا الخيار للسماح لجميع الأجهزة التي تنتمي إلى الشبكة الفرعية نفسها باستخدام نفق VPN. تحتاج إلى إدخال عنوان IP للشبكة في حقل عنوان IP وقناع الشبكة الفرعية الخاص به في حقل قناع الشبكة الفرعية.

· نطاق IP — أختر هذا الخيار لتحديد نطاق من الأجهزة التي يمكنها إستخدام نفق VPN. أنت تحتاج أن يدخل العنوان الأول وآخر عنوان IP من مدى الأداة في بداية IP مجال ونهاية ip مجال.

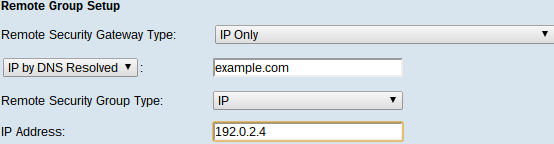

إعداد المجموعة البعيدة

يجب أن تتطابق هذه الإعدادات مع إعدادات "إعداد المجموعة المحلية" للموجه على الطرف الآخر من نفق VPN.

ملاحظة: إذا تم تحديد IKE أو يدوي باستخدام المفتاح المشترك مسبقا من القائمة المنسدلة وضع الإدخال من الخطوة 3 من إضافة بداية نفق جديد من الخطوة 1 وتخطي الخطوات من 2 إلى 5. أو إذا تم تحديد IKE مع الشهادة، فقم بتخطي الخطوة 1.

الخطوة 1. من القائمة المنسدلة "نوع عبارة الأمان عن بعد"، أختر الطريقة لتحديد الموجه الآخر لإنشاء نفق VPN.

· IP فقط — يمكن الوصول إلى النفق من خلال IP لواجهة WAN الثابتة فقط. إذا كنت تعرف عنوان IP الخاص بالموجه البعيد، فاختر عنوان IP على القائمة المنسدلة مباشرة أسفل حقل نوع عبارة الأمان عن بعد وأدخل العنوان. أخترت IP ب DNS حللت إن لا يعرف أنت العنوان غير أن يعرف ال domain name وأدخل ال domain name من المسحاج تخديد في ال ip ب ب DNS حللت مجال.

· مصادقة IP + اسم المجال (FQDN) — يمكن الوصول إلى النفق من خلال عنوان IP ثابت ومجال مسجل للموجه. إذا كنت تعرف عنوان IP الخاص بالموجه البعيد، فاختر عنوان IP على القائمة المنسدلة مباشرة أسفل حقل نوع عبارة الأمان عن بعد وأدخل العنوان. أخترت IP ب DNS حللت إن لا يعرف أنت العنوان غير أن يعرف ال domain name وأدخل ال domain name من المسحاج تخديد في ال ip ب ب DNS حللت مجال. إذا أخترت هذا الخيار، فأدخل اسم المجال المسجل في حقل اسم المجال.

· مصادقة IP + عنوان البريد الإلكتروني (FQDN للمستخدم) — يمكن الوصول إلى النفق من خلال عنوان IP ثابت وعنوان بريد إلكتروني.إذا كنت تعرف عنوان IP الخاص بالموجه البعيد، أختر عنوان IP في القائمة المنسدلة مباشرة أسفل حقل نوع عبارة الأمان عن بعد وأدخل العنوان. أخترت IP ب DNS حللت إن لا يعرف أنت العنوان غير أن يعرف ال domain name وأدخل ال domain name من المسحاج تخديد في ال ip ب ب DNS حللت مجال. أدخل عنوان البريد الإلكتروني في حقل عنوان البريد الإلكتروني.

· المصادقة الديناميكية ل IP + اسم المجال (FQDN) — يمكن الوصول إلى النفق من خلال عنوان IP ديناميكي ومجال مسجل. إذا أخترت هذا الخيار، فأدخل اسم المجال المسجل في حقل اسم المجال.

· مصادقة IP + عنوان البريد الإلكتروني الديناميكي (FQDN للمستخدم) — يمكن الوصول إلى النفق من خلال عنوان IP ديناميكي وعنوان بريد إلكتروني. إذا أخترت هذا الخيار، قم بإدخال عنوان البريد الإلكتروني في حقل عنوان البريد الإلكتروني.

ملاحظة: إذا كان لكلا الموجهين عنوان IP ديناميكي لا يختار عنوان IP + عنوان بريد إلكتروني ديناميكي لكلا البوابين.

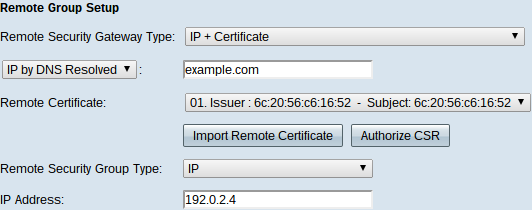

ملاحظة: تتغير التغييرات التالية في منطقة إعداد المجموعة البعيدة عند العمل باستخدام IKE باستخدام الشهادة.

تصبح القائمة المنسدلة نوع عبارة الأمان عن بعد غير قابلة للتحرير وتعرض IP + الشهادة. هذا هو مورد شبكة LAN الذي يمكن أن يستخدم النفق.

الخطوة 2. إذا كنت تعرف عنوان IP الخاص بالموجه البعيد، فاختر عنوان IP على القائمة المنسدلة مباشرة أسفل حقل نوع عبارة الأمان عن بعد وأدخل العنوان. أخترت IP ب DNS محل إن لا يعرف أنت العنوان غير أن يعرف ال domain name ويدخل ال domain name من المسحاج تخديد بعيد في ال ip ب DNS حللت مجال

الخطوة 3. أختر شهادة من القائمة المنسدلة "الشهادة البعيدة". توفر الشهادات أمانا أقوى للمصادقة على إتصالات VPN.

الخطوة 4. (إختياري) انقر على زر إستيراد شهادة عن بعد لاستيراد شهادة جديدة.

الخطوة 5. (إختياري) انقر على زر تخويل CSR لتعريف الشهادة بطلب توقيع رقمي.

الخطوة 6. من القائمة المنسدلة نوع مجموعة الأمان المحلية أختر واحدا مما يلي:

· عنوان IP — يتيح لك هذا الخيار تحديد جهاز واحد يمكنه إستخدام نفق VPN هذا. أنت تحتاج فقط أن يدخل العنوان من الأداة في العنوان مجال.

· الشبكة الفرعية — أختر هذا الخيار للسماح لجميع الأجهزة التي تنتمي إلى الشبكة الفرعية نفسها باستخدام نفق VPN. تحتاج إلى إدخال عنوان IP للشبكة في حقل عنوان IP وقناع الشبكة الفرعية الخاص به في حقل قناع الشبكة الفرعية.

· نطاق IP — أختر هذا الخيار لتحديد نطاق من الأجهزة التي يمكنها إستخدام نفق VPN. أنت تحتاج أن يدخل أول عنوان وآخر عنوان IP من النطاق من أداة. في حقل بداية IP وحقل نهاية IP.

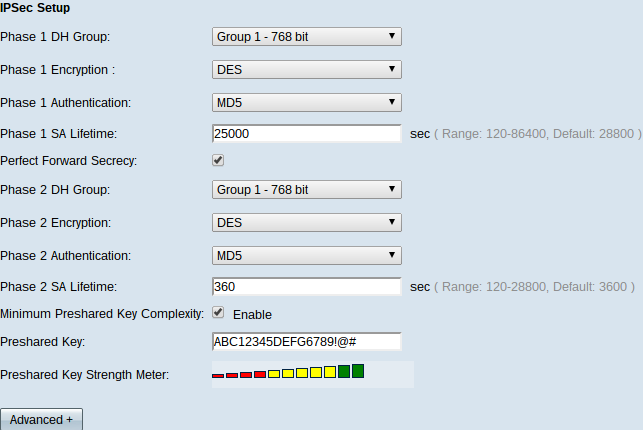

إعداد IPSec

لكي يتم إعداد التشفير بشكل صحيح بين طرفي نفق VPN، يجب أن يكون لكلا الطرفين الإعدادات نفسها تماما. يقوم IPSec في هذه الحالة بإنشاء مصادقة آمنة بين الجهازين. وهذا ما يحدث على مرحلتين.

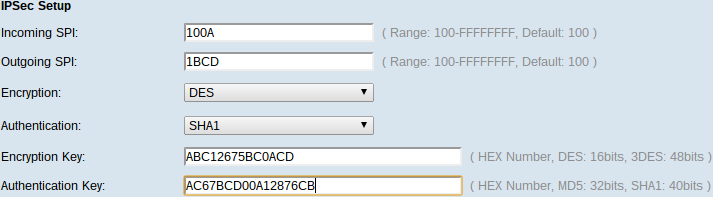

إعداد IPSec لوضع الحفظ اليدوي

يكون متاحا فقط إذا تم تحديد يدوي من القائمة المنسدلة وضع الكي من الخطوة 3 من إضافة نفق جديد. هذا وضع أمان مخصص لإنشاء مفتاح أمان جديد بنفسك ولعدم التفاوض مع المفتاح. إنه الأفضل للاستخدام أثناء أستكشاف المشكلات وحلها والبيئة الثابتة الصغيرة.

الخطوة 1. أدخل القيمة السداسية العشرية الفريدة لفهرس معلمات الأمان الواردة (SPI) في حقل SPI الوارد. يتم نقل SPI في رأس بروتوكول حمولة الأمان (ESP) الخاص بالتضمين الذي يحدد معا الحماية للحزمة الواردة. يمكنك إدخال من 100 إلى FFFF.

الخطوة 2. أدخل القيمة السداسية العشرية الفريدة ل SPI في حقل SPI الصادر. يتم حمل SPI في رأس ESP الذي يحدد معا الحماية للحزمة الصادرة. يمكنك إدخال من 100 إلى FFFF.

ملاحظة: يجب أن تتطابق SPI الواردة والصادرة مع بعضها البعض في كلا النهايتين لإنشاء نفق.

الخطوة 3. أختر أسلوب التشفير المناسب من القائمة المنسدلة للتشفير. التشفير الموصى به هو 3DES. يحتاج نفق VPN إلى إستخدام نفس طريقة التشفير لكل من طرفيه.

· DES — DES (معيار تشفير البيانات) هو أسلوب تشفير عصري 56 بت أكثر توافقا مع الإصدارات السابقة غير آمن تماما كما يسهل كسره.

· 3DES — 3DES (المعيار الثلاثي لتشفير البيانات) هو طريقة تشفير بسيطة 168 بت لزيادة حجم المفتاح من خلال تشفير البيانات لثلاث مرات مما يوفر المزيد من الأمان ثم DES.

الخطوة 4. أختر أسلوب المصادقة المناسب من القائمة المنسدلة للمصادقة. المصادقة الموصى بها هي SHA1. يحتاج نفق VPN إلى إستخدام طريقة المصادقة نفسها لكل من طرفيه.

· MD5 — MD5 (خوارزمية ملخص الرسالة-5)تمثل دالة تجزئة سداسية عشرية مكونة من 32 رقما توفر الحماية للبيانات من الهجوم الضار بواسطة حساب المجموع الاختباري.

· SHA1 — SHA1 (خوارزمية التجزئة الآمنة الإصدار 1) هي وظيفة تجزئة 160 بت أكثر أمانا من MD5.

الخطوة 5. أدخل المفتاح لتشفير البيانات وفك تشفيرها في حقل مفتاح التشفير. إذا أخترت أسلوب تشفير DES كأسلوب تشفير في الخطوة 3، فأدخل قيمة سداسية عشرية مكونة من 16 رقما. إذا أخترت طريقة تشفير 3DES في الخطوة 3، فأدخل قيمة سداسية عشرية ذات 40 رقما.

الخطوة 6. أدخل مفتاح مشترك مسبقا لمصادقة حركة المرور في حقل مفتاح المصادقة. إذا أخترت MD5 كطريقة مصادقة في الخطوة 4، فأدخل قيمة سداسية عشرية مكونة من 32 رقما. إذا أخترت SHA كطريقة مصادقة في الخطوة 4، فأدخل قيمة سداسية عشرية ذات 40 رقما. يحتاج نفق VPN إلى إستخدام نفس المفتاح المشترك مسبقا لكلا طرفيه.

الخطوة 7. انقر على حفظ لحفظ الإعدادات.

إعداد IPSec ل IKE باستخدام المفتاح المشترك مسبقا

لا يتاح إلا إذا تم تحديد IKE باستخدام المفتاح المشترك مسبقا من القائمة المنسدلة وضع كيتينغ من الخطوة 3 من إضافة نفق جديد.

الخطوة 1. أختر مجموعة DH المناسبة للمرحلة الأولى من القائمة المنسدلة لمجموعة DH للمرحلة الأولى. يتم إستخدام المرحلة 1 لإنشاء اقتران الأمان المنطقي البسيط (SA) بين طرفي النفق لدعم الاتصال الآمن المصدق. Diffie-Hellman (DH) هو بروتوكول تبادل مفاتيح التشفير الذي يتم إستخدامه أثناء اتصال المرحلة الأولى لمشاركة مفتاح سري لمصادقة الاتصال.

· المجموعة 1 - 768 بت — تمثل أعلى مفتاح متانة ومجموعة المصادقة الأكثر أمانا. تحتاج إلى مزيد من الوقت لحساب مفاتيح IKE. يفضل لو كانت سرعة الشبكة عالية.

· المجموعة 2 - 1024 بت — تمثل مفتاح زيادة متانة ومجموعة مصادقة أكثر أمانا. تحتاج إلى بعض الوقت لحساب مفاتيح IKE.

· المجموعة 5 - 1536 بت — تمثل الحد الأدنى للمفتاح ومجموعة المصادقة الأقل أمانا. يحتاج إلى وقت أقل لحساب مفاتيح IKE. يفضل أن تكون سرعة الشبكة منخفضة.

الخطوة 2. أختر تشفير المرحلة 1 المناسب لتشفير المفتاح من القائمة المنسدلة لتشفير المرحلة 1. يوصى باستخدام الطراز AES-128 أو AES-192 أو AES-256. يحتاج نفق VPN إلى إستخدام نفس طريقة التشفير لكل من طرفيه.

· معيار تشفير البيانات (DES) هو أسلوب تشفير قديم إصدار 56 بت، وهو أسلوب تشفير غير آمن للغاية في عالم اليوم.

· 3DES — معيار تشفير البيانات الثلاثي (3DES) هو طريقة تشفير بسيطة 168 بت لزيادة حجم المفتاح من خلال تشفير البيانات لثلاث مرات مما يوفر أمانا أكثر من DES.

· AES-128 — معيار التشفير المتقدم (AES) هو طريقة تشفير 128 بت تعمل على تحويل النص العادي إلى نص تشفير من خلال تكرارات 10 دورات.

· AES-192 — هي طريقة تشفير 192-بت تحول النص العادي إلى نص شفري من خلال 12 تكرار لدورات.

· AES-256 — هي طريقة تشفير 256-بت تحول النص العادي إلى نص تشفير من خلال 14 تكرار لدورات.

الخطوة 3. أختر أسلوب المصادقة المناسب من القائمة المنسدلة لمصادقة المرحلة الأولى. يحتاج نفق VPN إلى إستخدام طريقة المصادقة نفسها لكل من طرفيه. يوصى باستخدام SHA1.

· MD5 — خوارزمية ملخص الرسالة-5 (MD5) تمثل دالة تجزئة سداسية عشرية مكونة من 32 رقما توفر الحماية للبيانات من الهجوم الضار بواسطة حساب المجموع الاختباري.

· SHA1 — وظيفة تجزئة 160 بت أكثر أمانا من MD5.

الخطوة 4. أدخل مقدار الوقت بالثواني التي يظل فيها نفق VPN نشطا في حقل فترة حياة المرحلة 1 SA.

الخطوة 5. حدد خانة الاختيار "إعادة توجيه السرية بشكل كامل" لتوفير المزيد من الحماية للمفاتيح. يسمح هذا الخيار بإنشاء مفتاح جديد في حالة أختراق أي مفتاح. لا يتم أختراق البيانات المشفرة إلا من خلال المفتاح الذي تم إختراقه. لذلك فإنه يوفر اتصالا أكثر أمانا ومصادقة لأنه يؤمن المفاتيح الأخرى بالرغم من أختراق مفتاح ما. هذا إجراء موصى به لأنه يوفر المزيد من الأمان.

الخطوة 6. أختر مجموعة DH المناسبة للمرحلة 2 من القائمة المنسدلة لمجموعة DH للمرحلة 2. يتم إستخدام المرحلة 1 لإنشاء اقتران الأمان المنطقي البسيط (SA) بين طرفي النفق لدعم الاتصال الآمن المصدق. DH هو بروتوكول تبادل مفاتيح مشفر يتم إستخدامه أثناء اتصال المرحلة الأولى لمشاركة المفتاح السري لمصادقة الاتصال.

· المجموعة 1 - 768 بت — تمثل أعلى مفتاح متانة ومجموعة المصادقة الأكثر أمانا. تحتاج إلى مزيد من الوقت لحساب مفاتيح IKE. يفضل لو كانت سرعة الشبكة عالية.

· المجموعة 2 - 1024 بت — تمثل مفتاح زيادة متانة ومجموعة مصادقة أكثر أمانا. تحتاج إلى بعض الوقت لحساب مفاتيح IKE.

· المجموعة 5 - 1536 بت — تمثل الحد الأدنى للمفتاح ومجموعة المصادقة الأقل أمانا. يحتاج إلى وقت أقل لحساب مفاتيح IKE. يفضل أن تكون سرعة الشبكة منخفضة.

ملاحظة: نظرا لأنه لا يتم إنشاء أي مفتاح جديد، فلا تحتاج إلى تكوين مجموعة DH للمرحلة 2 إذا قمت بإلغاء تحديد سرية إعادة التوجيه المثالية في الخطوة 5.

الخطوة 7. أختر تشفير المرحلة 2 المناسب لتشفير المفتاح من القائمة المنسدلة لتشفير المرحلة 2. يوصى باستخدام الطراز AES-128 أو AES-192 أو AES-256. يحتاج نفق VPN إلى إستخدام نفس طريقة التشفير لكل من طرفيه.

· DES — DES هو أسلوب تشفير قديم من فئة 56 بت وهو أسلوب تشفير غير آمن للغاية في عالم اليوم.

· 3DES — 3DES هي طريقة تشفير بسيطة 168 بت لزيادة حجم المفتاح من خلال تشفير البيانات لثلاث مرات مما يوفر أمانا أكثر من DES.

· AES-128 — AES هي طريقة تشفير 128-بت تحول النص العادي إلى نص شفري من خلال تكرارات 10 دورات.

· AES-192 — هي طريقة تشفير 192-بت تحول النص العادي إلى نص شفري من خلال 12 تكرار لدورات.

· AES-256 — هي طريقة تشفير 256-بت تحول النص العادي إلى نص تشفير من خلال 14 تكرار لدورات.

الخطوة 8. أختر أسلوب المصادقة المناسب من القائمة المنسدلة لمصادقة المرحلة 2. يحتاج نفق VPN إلى إستخدام طريقة المصادقة نفسها لكل من طرفيه.

· MD5 — MD5 يمثل وظيفة تجزئة سداسية عشرية مكونة من 32 رقما توفر الحماية للبيانات من الهجوم الضار بواسطة حساب المجموع الاختباري.

· SHA1 — خوارزمية التجزئة الآمنة الإصدار 1 (SHA1) هي وظيفة تجزئة 160 بت أكثر أمانا من MD5.

· قيمة خالية — لا يتم إستخدام طريقة مصادقة.

الخطوة 9. أدخل مقدار الوقت بالثواني التي يظل فيها نفق VPN نشطا في حقل فترة حياة المرحلة 2 SA.

الخطوة 10. حدد خانة الاختيار الحد الأدنى لتعقيد المفتاح المشترك مسبقا إذا كنت تريد تمكين مقياس قوة المفتاح المشترك مسبقا.

الخطوة 11. أدخل مفتاحا تتم مشاركته مسبقا بين نظائر IKE في حقل المفتاح المشترك مسبقا. يمكن إستخدام ما يصل إلى 30 من المفاتيح السداسية العشرية والحرف كمفتاح مشترك مسبقا. يحتاج نفق VPN إلى إستخدام نفس المفتاح المشترك مسبقا لكلا طرفيه.

ملاحظة: يوصى بشدة بتغيير المفتاح المشترك مسبقا بشكل متكرر بين نظائر IKE حتى تظل الشبكة الخاصة الظاهرية (VPN) آمنة.

يظهر مقياس قوة المفتاح المشترك مسبقا قوة المفتاح المشترك مسبقا من خلال شرائط اللون. يشير اللون الأحمر إلى ضعف القوة، بينما يشير اللون الأصفر إلى القوة المقبولة ويشير اللون الأخضر إلى القوة القوية.

الخطوة 12. انقر على حفظ لحفظ الإعدادات.

إعداد IPSec ل IKE بشهادة

لا يتاح إلا إذا تم تحديد IKE مع الشهادة من القائمة المنسدلة وضع الحفظ من الخطوة 3 من إضافة نفق جديد.

الخطوة 1. أختر مجموعة DH المناسبة للمرحلة الأولى من القائمة المنسدلة لمجموعة DH للمرحلة الأولى. يتم إستخدام المرحلة 1 لإنشاء اقتران SA (اقتران أمان) منطقي بسيط بين طرفي النفق لدعم الاتصال الآمن المصدق. DH هو بروتوكول تبادل مفاتيح مشفر يتم إستخدامه أثناء اتصال المرحلة الأولى لمشاركة المفتاح السري لمصادقة الاتصال.

· المجموعة 1 - 768 بت — تمثل أعلى مفتاح متانة ومجموعة المصادقة الأكثر أمانا. لكنها تحتاج لمزيد من الوقت لحساب مفاتيح IKE. يفضل لو كانت سرعة الشبكة عالية.

· المجموعة 2 - 1024 بت — تمثل مفتاح زيادة متانة ومجموعة مصادقة أكثر أمانا. لكنها تحتاج لبعض الوقت لحساب مفاتيح IKE.

· المجموعة 5 - 1536 بت — تمثل الحد الأدنى للمفتاح ومجموعة المصادقة الأقل أمانا. يحتاج إلى وقت أقل لحساب مفاتيح IKE. يفضل أن تكون سرعة الشبكة منخفضة.

الخطوة 2. أختر تشفير المرحلة 1 المناسب لتشفير المفتاح من القائمة المنسدلة لتشفير المرحلة 1. يوصى باستخدام الطراز AES-128 أو AES-192 أو AES-256. يحتاج نفق VPN إلى إستخدام نفس طريقة التشفير لكل من طرفيه.

· DES — DES هو أسلوب تشفير قديم من فئة 56 بت وهو أسلوب تشفير غير آمن للغاية في عالم اليوم.

· 3DES — 3DES هي طريقة تشفير بسيطة 168 بت لزيادة حجم المفتاح من خلال تشفير البيانات لثلاث مرات مما يوفر أمانا أكثر من DES.

· AES-128 — AES هي طريقة تشفير 128-بت تحول النص العادي إلى نص شفري من خلال تكرارات 10 دورات.

· AES-192 — هي طريقة تشفير 192-بت تحول النص العادي إلى نص شفري من خلال 12 تكرار لدورات.

· AES-256 — هي طريقة تشفير 256-بت تحول النص العادي إلى نص تشفير من خلال 14 تكرار لدورات.

الخطوة 3. أختر أسلوب المصادقة المناسب من القائمة المنسدلة لمصادقة المرحلة الأولى. يحتاج نفق VPN إلى إستخدام طريقة المصادقة نفسها لكل من طرفيه. يوصى باستخدام SHA1.

· MD5 — MD5 يمثل وظيفة تجزئة سداسية عشرية مكونة من 32 رقما توفر الحماية للبيانات من الهجوم الضار بواسطة حساب المجموع الاختباري.

· SHA1 — وظيفة تجزئة 160 بت أكثر أمانا من MD5.

الخطوة 4. أدخل مقدار الوقت بالثواني التي يظل فيها نفق VPN نشطا في حقل فترة حياة المرحلة 1 SA.

الخطوة 5. حدد خانة الاختيار "إعادة توجيه السرية بشكل كامل" لتوفير المزيد من الحماية للمفاتيح. يسمح هذا الخيار بإنشاء مفتاح جديد في حالة أختراق أي مفتاح. لا يتم أختراق البيانات المشفرة إلا من خلال المفتاح الذي تم إختراقه. وبالتالي، فإنه يوفر اتصالا أكثر أمانا ومصادقة لأنه يؤمن مفاتيح أخرى عند أختراق مفتاح آخر. هذا إجراء موصى به لأنه يوفر المزيد من الأمان.

الخطوة 6. أختر مجموعة DH المناسبة للمرحلة 2 من القائمة المنسدلة لمجموعة DH للمرحلة 2. يتم إستخدام المرحلة 1 لإنشاء SA المنطقي البسيط بين طرفي النفق لدعم الاتصال الآمن المصدق. DH هو بروتوكول تبادل مفاتيح مشفر يتم إستخدامه أثناء اتصال المرحلة الأولى لمشاركة المفتاح السري لمصادقة الاتصال.

· المجموعة 1 - 768 بت — تمثل أعلى مفتاح متانة ومجموعة المصادقة الأكثر أمانا. لكنها تحتاج لمزيد من الوقت لحساب مفاتيح IKE. يفضل لو كانت سرعة الشبكة عالية.

· المجموعة 2 - 1024 بت — تمثل مفتاح زيادة متانة ومجموعة مصادقة أكثر أمانا. لكنها تحتاج لبعض الوقت لحساب مفاتيح IKE.

· المجموعة 5 - 1536 بت — تمثل الحد الأدنى للمفتاح ومجموعة المصادقة الأقل أمانا. يحتاج إلى وقت أقل لحساب مفاتيح IKE. يفضل أن تكون سرعة الشبكة منخفضة.

ملاحظة: بما أنه لا يتم إنشاء أي مفتاح جديد، فلا تحتاج إلى تكوين مجموعة DH للمرحلة 2 إذا قمت بإلغاء تحديد سرية إعادة التوجيه المثالية في الخطوة 5.

الخطوة 7. أختر تشفير المرحلة 2 المناسب لتشفير المفتاح من القائمة المنسدلة لتشفير المرحلة 2. يوصى باستخدام الطراز AES-128 أو AES-192 أو AES-256. يحتاج نفق VPN إلى إستخدام نفس طريقة التشفير لكل من طرفيه.

· DES — DES هو أسلوب تشفير قديم من فئة 56 بت وهو أسلوب تشفير غير آمن للغاية في عالم اليوم.

· 3DES — 3DES هي طريقة تشفير بسيطة 168 بت لزيادة حجم المفتاح من خلال تشفير البيانات لثلاث مرات مما يوفر أمانا أكثر من DES.

· AES-128 — AES هي طريقة تشفير 128-بت تحول النص العادي إلى نص شفري من خلال تكرارات 10 دورات.

· AES-192 — هي طريقة تشفير 192-بت تحول النص العادي إلى نص شفري من خلال 12 تكرار لدورات.

· AES-256 — هي طريقة تشفير 256-بت تحول النص العادي إلى نص تشفير من خلال 14 تكرار لدورات.

الخطوة 8. أختر أسلوب المصادقة المناسب من القائمة المنسدلة لمصادقة المرحلة 2. يحتاج نفق VPN إلى إستخدام طريقة المصادقة نفسها لكل من طرفيه.

· MD5 — MD5 يمثل وظيفة تجزئة سداسية عشرية مكونة من 32 رقما توفر الحماية للبيانات من الهجوم الضار بواسطة حساب المجموع الاختباري.

· SHA1 — SHA1 هي وظيفة تجزئة 160 بت وهي أكثر أمانا من MD5.

· قيمة خالية — لا يتم إستخدام طريقة مصادقة.

الخطوة 9. أدخل مقدار الوقت بالثواني التي يظل فيها نفق VPN نشطا في حقل فترة حياة المرحلة 2 SA.

الخطوة 10. انقر على حفظ لحفظ الإعدادات.

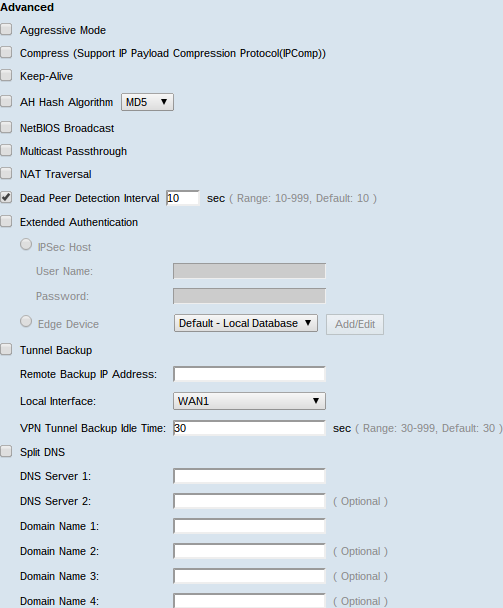

(إختياري) الإعداد المتقدم ل IPSec ل IKE مع الشهادة و IKE باستخدام المفتاح المشترك مسبقا

تكون خيارات المقدمة متاحة إذا تم تحديد IKE مع الشهادة أو IKE مع المفتاح السابق صحه من القائمة المنسدلة وضع الإدخال من الخطوة 3 من إضافة نفق جديد. تتوفر نفس الإعدادات لكل من نوعي وضعي التعبئة.

الخطوة 1. انقر فوق زر خيارات متقدمة+ لعرض خيارات IPSec المتقدمة.

الخطوة 2. حدد خانة الاختيار "وضع المنافسة" إذا كانت سرعة الشبكة منخفضة. وهو يتبادل معرفات نقاط نهاية النفق بنص واضح أثناء اتصال SA، الأمر الذي يتطلب وقتا أقل للتبادل ولكن أقل أمانا.

الخطوة 3. حدد خانة الاختيار ضغط (دعم بروتوكول ضغط حمولة IP (IPComp) إذا كنت تريد ضغط حجم مخطط بيانات IP. IPComp هو بروتوكول ضغط IP يتم إستخدامه لضغط حجم مخطط بيانات IP، إذا كانت سرعة الشبكة منخفضة وكان المستخدم يريد نقل البيانات بسرعة دون أي خسارة من خلال الشبكة البطيئة.

الخطوة 4.حدد خانة الاختيار "الاحتفاظ بالحياة" إذا كنت ترغب دائما في بقاء اتصال نفق VPN نشطا. وهو يساعد على إعادة إنشاء الاتصالات على الفور إذا أصبح أي اتصال غير نشط.

الخطوة 5. حدد خانة الاختيار خوارزمية تجزئة AH إذا كنت تريد مصادقة الرأس المصدق (AH). توفر المصادقة والتفويض والمحاسبة (AH) مصادقة أصل البيانات وسلامة البيانات من خلال المجموع الاختباري وتوسيعا للحماية في رأس IP. يجب أن يحتوي النفق على نفس الخوارزمية لكلا جانبيه.

· MD5 — MD5 يمثل وظيفة تجزئة سداسية عشرية مكونة من 128 رقما توفر الحماية للبيانات من الهجمات الضارة بواسطة حساب المجموع الاختباري.

· SHA1 — SHA1 هي وظيفة تجزئة 160 بت وهي أكثر أمانا من MD5.

الخطوة 6. تحقق من بث NetBIOS إذا كنت تريد السماح بحركة المرور غير الموجهة عبر نفق VPN. الإعداد الافتراضي غير محدد. يتم إستخدام NetBIOS لاكتشاف موارد الشبكة مثل الطابعات وأجهزة الكمبيوتر وما إلى ذلك في الشبكة من خلال بعض التطبيقات البرمجية وميزات Windows مثل Network Neighborhood.

الخطوة 7. إذا كان موجه VPN الخاص بك خلف بوابة NAT، فتحقق من المربع لتمكين إجتياز NAT. تمكن ترجمة عنوان الشبكة (NAT) المستخدمين الذين لديهم عناوين LAN الخاصة من الوصول إلى موارد الإنترنت باستخدام عنوان IP قابل للتوجيه بشكل عام كعنوان المصدر. ومع ذلك، بالنسبة لحركة المرور الواردة، لا تحتوي بوابة NAT على طريقة تلقائية لترجمة عنوان IP العام إلى وجهة معينة على شبكة LAN الخاصة. تمنع هذه المشكلة عمليات تبادل IPSec الناجحة. يقوم إجتياز NAT بإعداد هذه الترجمة الواردة. يجب إستخدام نفس الإعداد على كلا طرفي النفق.

الخطوة 8. تحقق من الفاصل الزمني الكامن لاكتشاف النظير للتحقق من حيوية نفق VPN من خلال Hello أو ACK بشكل دوري. إذا قمت بتحديد خانة الاختيار هذه، فأدخل المدة أو الفاصل الزمني بالثواني لرسائل Hello التي تريدها.

الخطوة 9. تحقق من المصادقة الموسعة لاستخدام اسم مستخدم وكلمة مرور لمضيف IPSec لمصادقة عملاء VPN أو لاستخدام قاعدة البيانات التي تم العثور عليها في إدارة المستخدم. يجب تمكين هذا الإجراء في كلا الجهازين حتى يعمل. انقر فوق زر راديو مضيف IPSec لاستخدام مضيف IPSec واسم المستخدم وأدخل اسم المستخدم وكلمة المرور في حقل اسم المستخدم وحقل كلمة المرور. أو انقر زر راديو جهاز Edge لاستخدام قاعدة بيانات. أختر قاعدة البيانات المطلوبة من القائمة المنسدلة "جهاز Edge".

الخطوة 10. حدد خانة الاختيار "النسخ الاحتياطي للنفق" لتمكين النسخ الاحتياطي للنفق. تكون هذه الميزة متاحة عندما يكون قد تم التحقق من الفاصل الزمني "لاكتشاف النظير". وتتيح الميزة للجهاز إمكانية إعادة إنشاء نفق VPN عبر واجهة WAN أو عنوان IP بديل.

· عنوان IP للنسخ الاحتياطي عن بعد — عنوان IP بديل للنظير البعيد. أدخل أو WAN IP الذي تم تعيينه بالفعل للعبارة البعيدة في هذا الحقل.

· الواجهة المحلية — واجهة WAN المستخدمة لإعادة إنشاء الاتصال. أختر الواجهة المطلوبة من القائمة المنسدلة.

· وقت خمول النسخ الاحتياطي عبر نفق VPN — الوقت الذي يتم إختياره لموعد إستخدام نفق النسخ الاحتياطي في حالة عدم توصيل النفق الرئيسي. أدخله بالثواني.

الخطوة 11. حدد خانة الاختيار DNS المقسمة لتمكين DNS المقسم. تسمح هذه الميزة بإرسال طلب DNS إلى خادم DNS معرف استنادا إلى أسماء المجالات المحددة. أدخل أسماء خوادم DNS في حقلي DNS Server 1 و DNS Server 2 وأدخل أسماء المجالات في حقلي # اسم المجال.

الخطوة 12. انقر فوق حفظ لإنهاء تكوين الجهاز.

التعليقات

التعليقات