تكوين سياسات التحكم في الوصول إلى مستوى التحكم للدفاع الآمن عن تهديد جدار الحماية و ASA

خيارات التنزيل

-

ePub (5.0 MB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا المستند عملية تكوين قواعد الوصول إلى مستوى التحكم للدفاع الآمن عن تهديد جدار الحماية وأجهزة الأمان المعدلة (ASA).

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- الدفاع الآمن عن تهديد جدار الحماية (FTD)

- مدير أجهزة جدار الحماية الآمن (FDM)

- مركز إدارة جدار الحماية الآمن (FMC)

- Secure Firewall ASA

- قائمة التحكم في الوصول (ACL)

- FlexConfig

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- الدفاع ضد تهديد جدار الحماية الآمن، الإصدار 7.2.5

- Secure Firewall Manager Center، الإصدار 7.2.5

- Secure Firewall Device Manager، الإصدار 7.2.5

- Secure Firewall ASA، الإصدار 9.18.3

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

تعبر حركة المرور عادة جدار حماية ويتم توجيهها بين واجهات البيانات؛ في بعض الظروف، من المفيد رفض حركة المرور الموجهة إلى "جدار الحماية الآمن". يمكن أن يستخدم جدار الحماية الآمن من Cisco قائمة التحكم في الوصول إلى مستوى التحكم (ACL) لتقييد حركة المرور "إلى المربع". قد يكون أحد الأمثلة على الوقت الذي يمكن أن تكون فيه قائمة التحكم في الوصول إلى مستوى التحكم مفيدا هو التحكم في أي النظراء يمكنهم إنشاء نفق VPN (من موقع إلى موقع أو VPN للوصول عن بعد) لجدار الحماية الآمن.

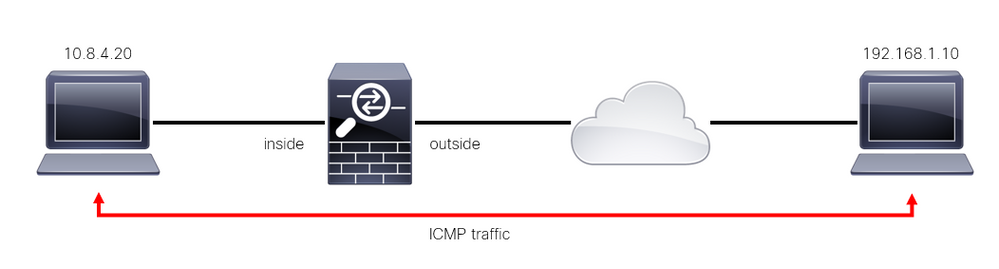

تأمين حركة مرور جدار الحماية "من خلال المربع"

تعبر حركة المرور عادة جدران الحماية من واجهة واحدة (واردة) إلى واجهة أخرى (صادرة)، وهذا يعرف باسم حركة مرور "من خلال المربع" وتتم إدارتها بواسطة كل من نهج التحكم في الوصول (ACP) وقواعد التصفية المسبقة.

الصورة 1. مثال حركة مرور البيانات من خلال المربع

الصورة 1. مثال حركة مرور البيانات من خلال المربع

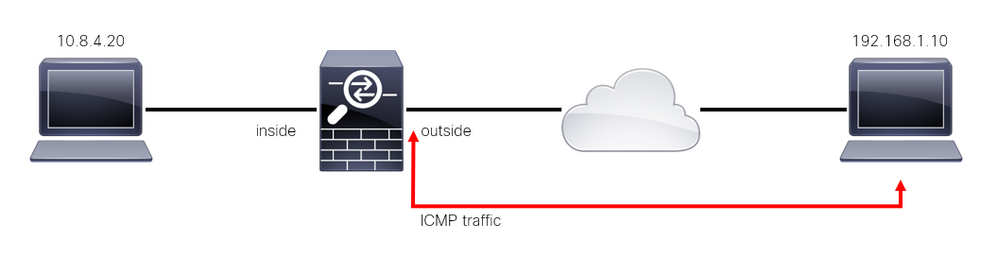

تأمين حركة مرور جدار الحماية "إلى المربع"

هناك حالات أخرى يتم فيها توجيه حركة المرور مباشرة إلى واجهة FTD (من موقع إلى موقع أو شبكة VPN للوصول عن بعد)، وهذا يعرف باسم حركة مرور "إلى المربع" وتتم إدارتها بواسطة مستوى التحكم لتلك الواجهة المحددة.

الصورة 2. مثال على حركة مرور البيانات

الصورة 2. مثال على حركة مرور البيانات

اعتبارات مهمة فيما يتعلق بقوائم التحكم في الوصول (ACL) إلى مستوى التحكم

- اعتبارا من الإصدار 7.0 من FMC/FTD، يجب تكوين قائمة التحكم في الوصول (ACL) إلى مستوى التحكم باستخدام FlexConfig، باستخدام نفس صياغة الأمر المستخدمة على ASA.

- يتم إلحاق مستوى التحكم بالكلمة الأساسية بتكوين مجموعة الوصول، والذي يفرض حركة مرور البيانات "إلى" واجهة جدار الحماية الآمنة. بدون كلمة مستوى التحكم الملحقة بالأمر، ستعمل قائمة التحكم في الوصول (ACL) على تقييد حركة المرور "من خلال" جدار الحماية الآمن.

- قائمة التحكم في الوصول إلى مستوى التحكم لا تقيد SSH أو ICMP أو Telnet الوارد إلى واجهة جدار حماية آمنة. تتم معالجة هذه (السماح/الرفض) طبقا لسياسات إعدادات النظام الأساسي ولها أسبقية أعلى.

- تعمل قائمة التحكم في الوصول (ACL) لمستوى التحكم على تقييد حركة المرور "إلى" جدار الحماية الآمن نفسه، في حين تتحكم سياسة التحكم في الوصول ل FTD أو قوائم التحكم في الوصول العادية ل ASA، في حركة المرور "من خلال" جدار الحماية الآمن.

- بخلاف قائمة التحكم في الوصول (ACL) العادية، لا يوجد "رفض" ضمني في نهاية قائمة التحكم في الوصول (ACL).

- لا تعمل ميزة البحث عن مجموعة الكائنات (OGS) عبر قوائم التحكم في الوصول إلى مستوى التحكم، CSCwi58818.

- في وقت إنشاء هذا المستند، لا يمكن إستخدام ميزة "تحديد الموقع الجغرافي ل FTD" لتقييد الوصول إلى "FTD".

التكوين

في المثال التالي، تحاول مجموعة من عناوين IP من دولة معينة إستخدام قوة VPN العنيفة في الشبكة من خلال محاولة تسجيل الدخول إلى واجهة FTD. أفضل خيار لحماية FTD ضد هجمات القوة الوحشية لشبكة VPN هذه هو تكوين قائمة التحكم في الوصول (ACL) لمستوى التحكم لحظر هذه الاتصالات بواجهة FTD الخارجية.

التكوينات

تكوين قائمة التحكم في الوصول إلى مستوى التحكم ل FTD المدارة بواسطة FMC

هذا هو الإجراء الذي تحتاج إلى متابعته في وحدة التحكم في الوصول عن بعد (FMC) لتكوين قائمة التحكم في الوصول (ACL) لمستوى التحكم لحظر هجمات القوة الغاشمة لشبكة VPN الواردة إلى واجهة FTD الخارجية:

الخطوة 1. افتح واجهة المستخدم الرسومية (GUI) الخاصة بوحدة التحكم FMC عبر HTTPS وسجل الدخول باستخدام بيانات الاعتماد الخاصة بك.

الصورة 3. صفحة تسجيل الدخول إلى FMC

الصورة 3. صفحة تسجيل الدخول إلى FMC

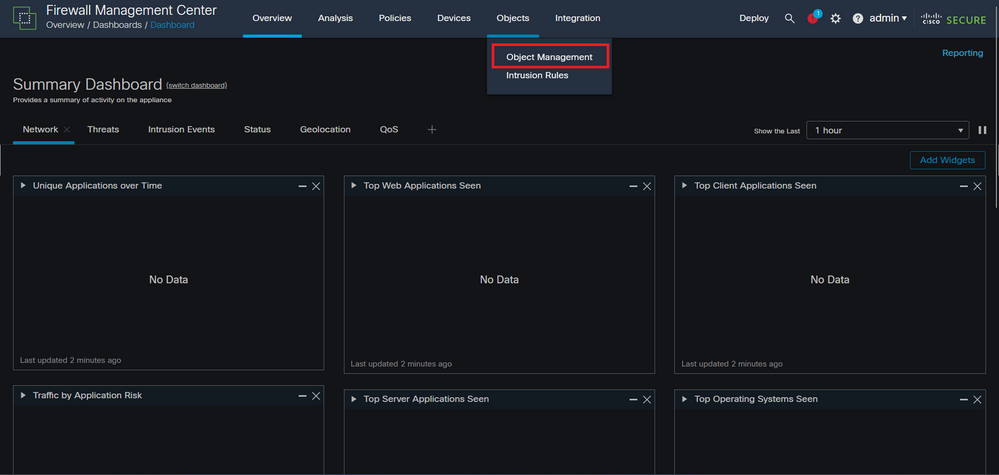

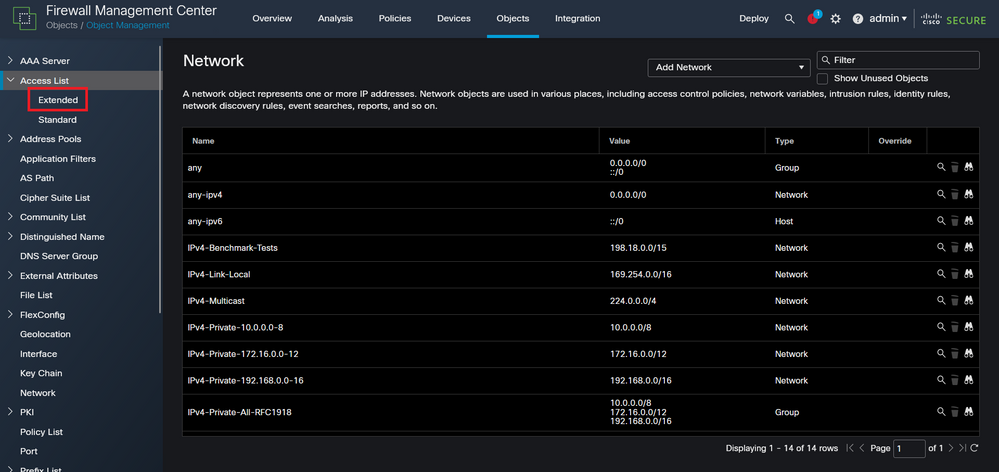

الخطوة 2. أنت تحتاج إلى إنشاء قائمة تحكم في الوصول (ACL) موسعة. لهذا، انتقل إلى كائنات > إدارة الكائن.

الصورة 4. إدارة الكائنات

الصورة 4. إدارة الكائنات

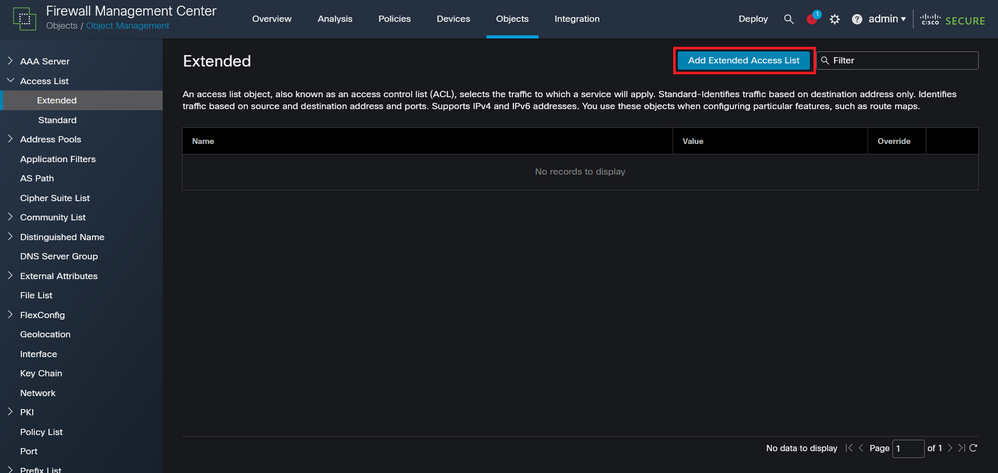

الخطوة 2.1. من اللوحة اليسرى، انتقل إلى قائمة الوصول > موسع لإنشاء قائمة تحكم في الوصول (ACL) موسعة.

الصورة 5. قائمة قائمة التحكم في الوصول (ACL) الموسعة

الصورة 5. قائمة قائمة التحكم في الوصول (ACL) الموسعة

الخطوة 2.2. ثم حدد إضافة قائمة الوصول الموسعة.

الصورة 6. إضافة قائمة التحكم في الوصول (ACL) الموسعة

الصورة 6. إضافة قائمة التحكم في الوصول (ACL) الموسعة

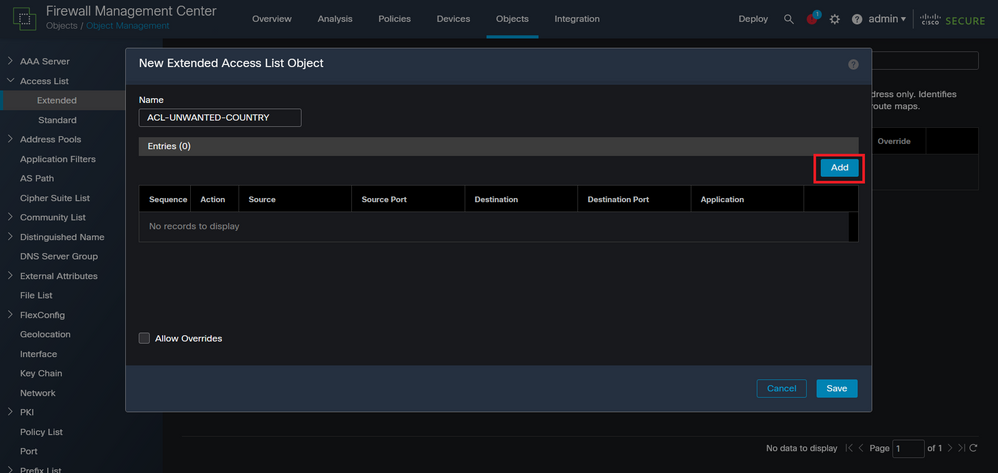

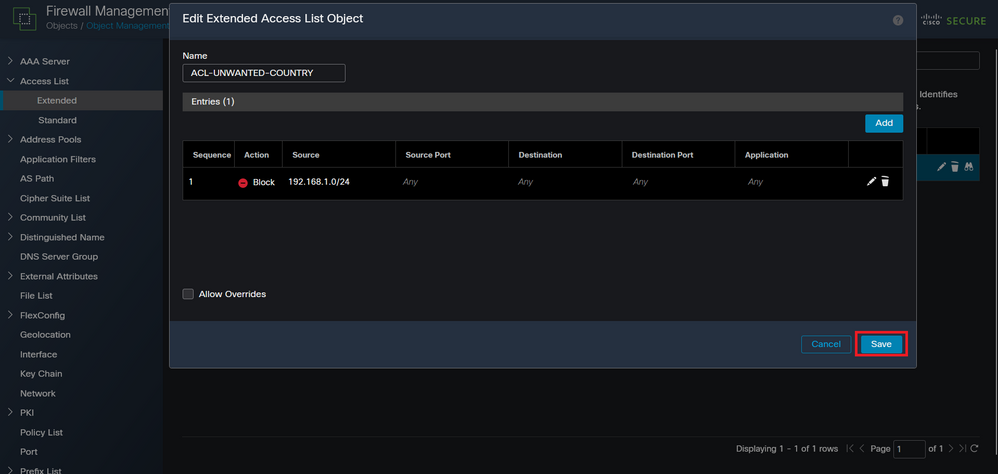

الخطوة 2.3. اكتب اسم لقائمة التحكم بالوصول (ACL) الموسعة، ثم انقر فوق الزر إضافة لإنشاء إدخال التحكم في الوصول (ACE):

الصورة 7. إدخالات قوائم التحكم في الوصول (ACL) الموسعة

الصورة 7. إدخالات قوائم التحكم في الوصول (ACL) الموسعة

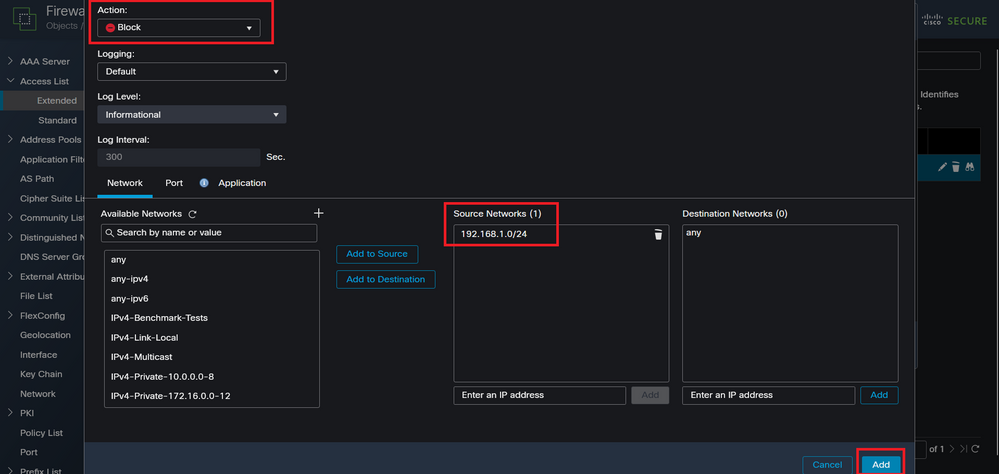

الخطوة 2.4. قم بتغيير إجراء ACE إلى حظر، ثم قم بإضافة الشبكة المصدر لمطابقة حركة المرور التي يلزم رفضها إلى FTD، وأبقى الشبكة الوجهة كأي، وانقر فوق الزر إضافة لإكمال إدخال ACE:

- في هذا المثال، يقوم إدخال ACE الذي تم تكوينه بحظر هجمات القوة الغاشمة لشبكة VPN القادمة من الشبكة الفرعية 192.168.1.0/24.

الصورة 8. الشبكات المرفوضة

الصورة 8. الشبكات المرفوضة

الخطوة 2.5. في حالة الحاجة إلى إضافة المزيد من إدخالات ACE، انقر فوق الزر إضافة مرة أخرى ثم كرر الخطوة 2.4. بعد ذلك، انقر فوق الزر حفظ لاستكمال تكوين قائمة التحكم في الوصول (ACL).

الصورة 9. إدخالات قوائم التحكم في الوصول (ACL) الموسعة المكتملة

الصورة 9. إدخالات قوائم التحكم في الوصول (ACL) الموسعة المكتملة

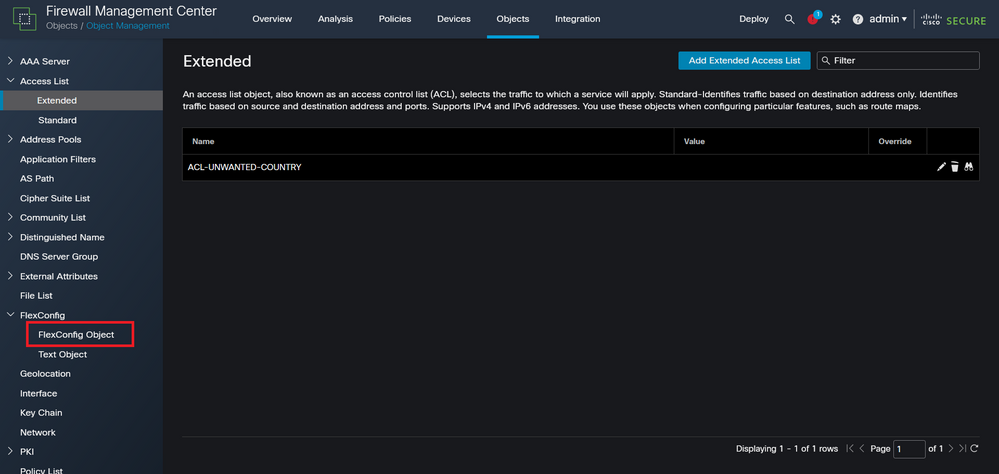

الخطوة 3. ثم، يلزمك تكوين كائن Flex-Config لتطبيق قائمة التحكم في الوصول إلى مستوى التحكم على واجهة FTD الخارجية. لهذا، انتقل إلى اللوحة اليسرى، وحدد الخيار FlexConfig > FlexConfig Object.

الصورة 10. قائمة FlexConfig Object

الصورة 10. قائمة FlexConfig Object

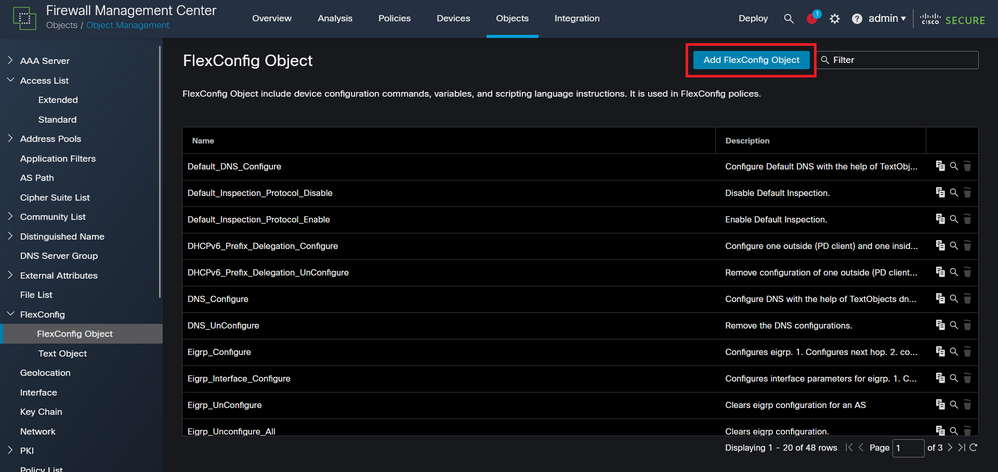

الخطوة 3.1. انقر فوق إضافة كائن FlexConfig.

الصورة 11. إضافة كائن Flexconfig

الصورة 11. إضافة كائن Flexconfig

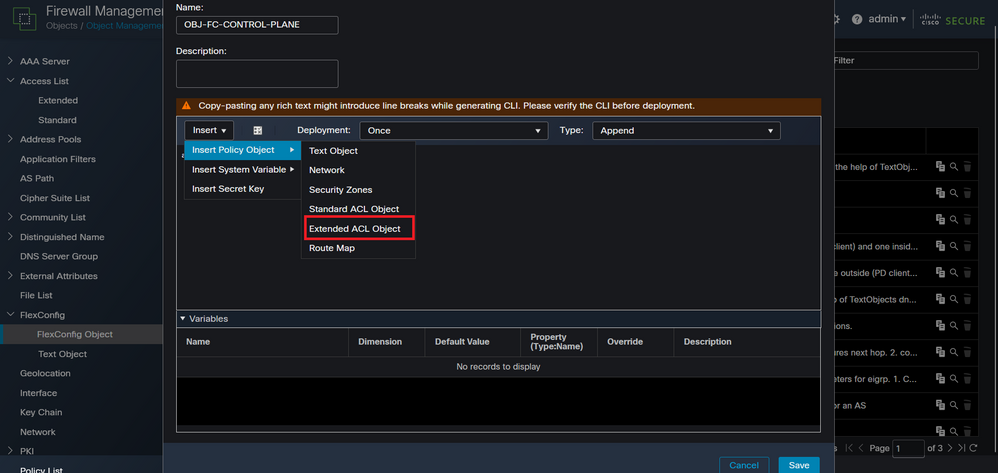

الخطوة 3.2. قم بإضافة اسم لكائن FlexConfig ثم قم بإدراج كائن نهج قائمة التحكم في الوصول (ACL). لهذا الغرض، حدد إدراج > إدراج كائن نهج > كائن قائمة التحكم في الوصول (ACL) الموسعة.

الصورة 12. متغير كائن FlexConfig

الصورة 12. متغير كائن FlexConfig

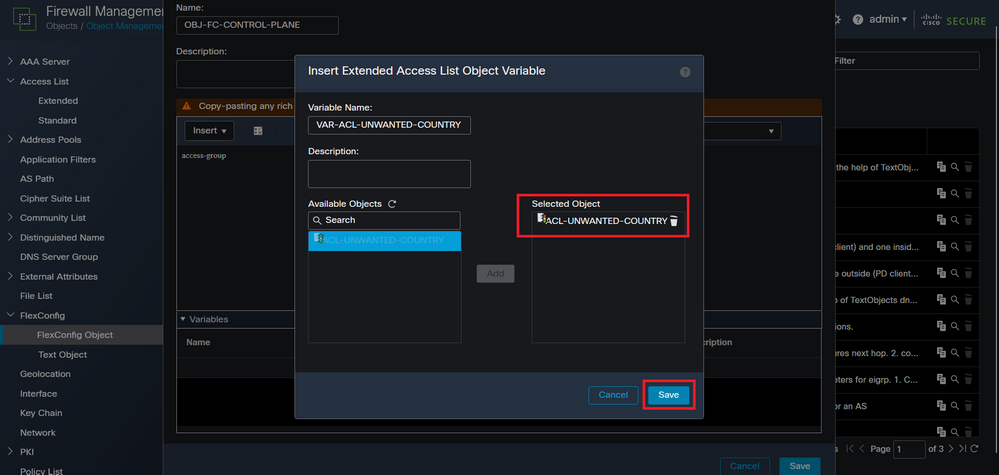

الخطوة 3.3. قم بإضافة اسم لمتغير كائن قائمة التحكم بالوصول (ACL) ثم حدد قائمة التحكم بالوصول (ACL) الموسعة التي تم إنشاؤها في الخطوة 2.3، بعد ذلك، انقر فوق الزر حفظ.

الصورة 13. إحالة قائمة التحكم في الوصول (ACL) لكائن FlexConfig

الصورة 13. إحالة قائمة التحكم في الوصول (ACL) لكائن FlexConfig

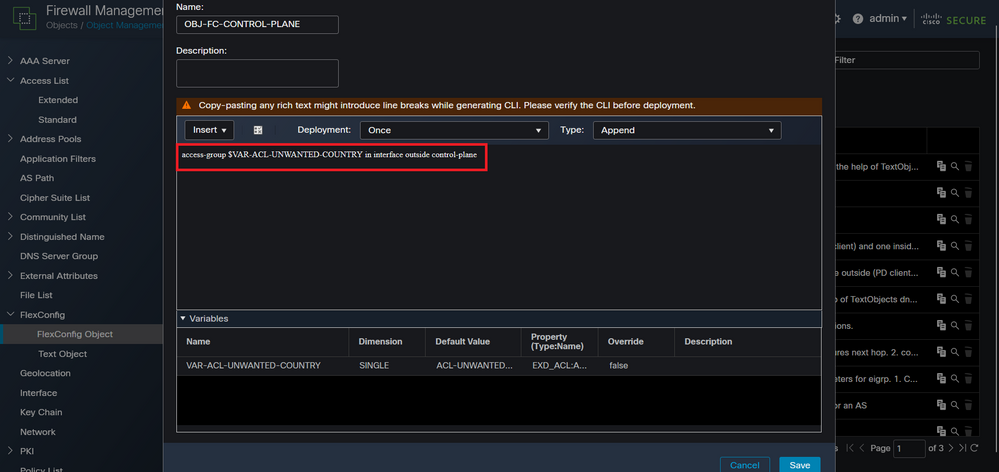

الخطوة 3.4. ثم، قم بتكوين قائمة التحكم في الوصول إلى مستوى التحكم كواردة للواجهة الخارجية.

صياغة سطر الأوامر:

access-group "variable name starting with $ symbol" in interface "interface-name" control-plane

يترجم هذا إلى مثال الأمر التالي، والذي يستخدم متغير قائمة التحكم في الوصول (ACL) الذي تم إنشاؤه في الخطوة 2.3 'var-ACL-UNWANTED-Country':

access-group $VAR-ACL-UNWANTED-COUNTRY in interface outside control-plane

هذه هي الطريقة التي يجب تكوينها بها في نافذة الكائن FlexConfig، بعد ذلك، حدد الزر حفظ لإكمال كائن FlexConfig.

الصورة 14. سطر الأوامر الكامل لكائن Flexconfig

الصورة 14. سطر الأوامر الكامل لكائن Flexconfig

ملاحظة: يوصى بشدة تكوين قائمة التحكم في الوصول إلى مستوى التحكم فقط للواجهات التي تتلقى جلسات عمل VPN للوصول عن بعد الوارد في جدار الحماية الآمن، مثل الواجهة الخارجية.

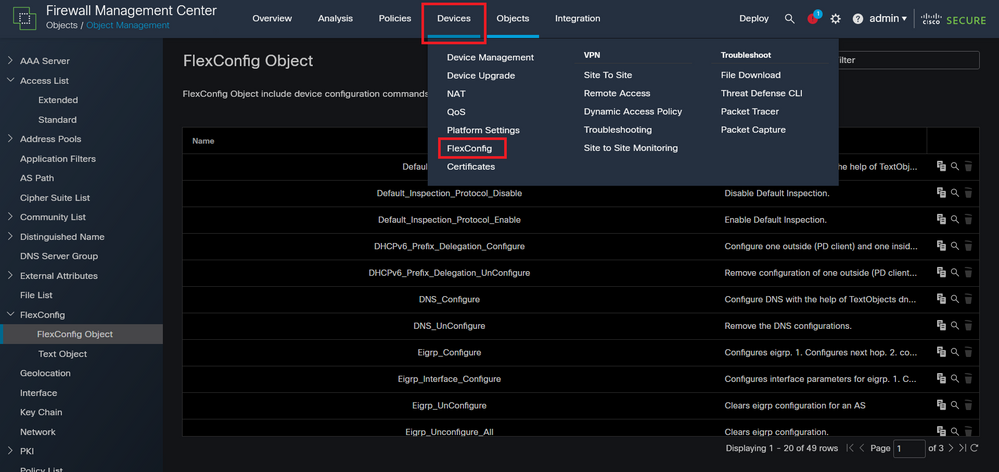

الخطوة 4. تحتاج إلى تطبيق تكوين كائن FlexConfig على FTD، ولهذا السبب، انتقل إلى الأجهزة > FlexConfig.

الصورة 15. قائمة سياسة FlexConfig

الصورة 15. قائمة سياسة FlexConfig

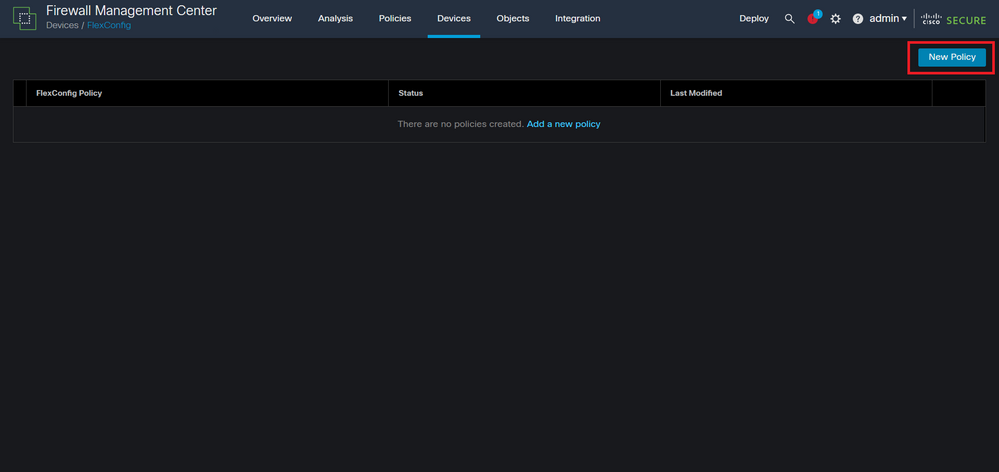

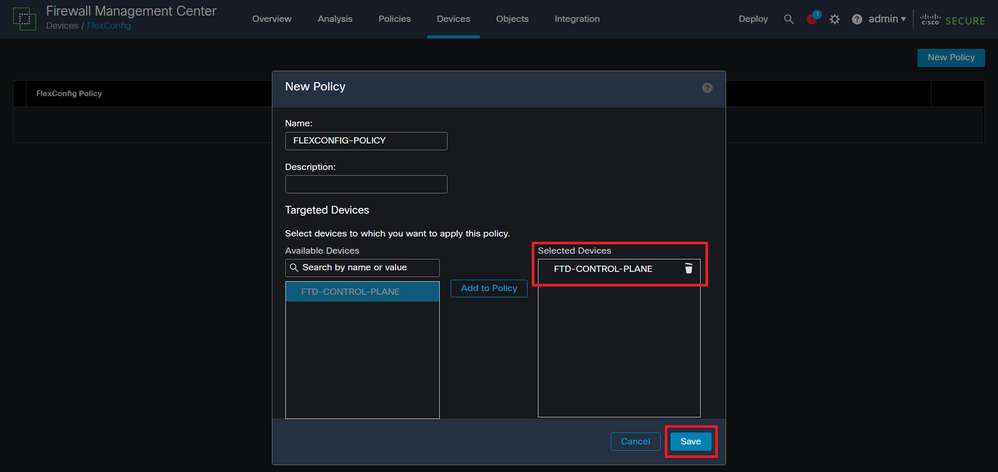

الخطوة 4.1. ثم انقر فوق "نهج جديد" إذا لم يكن هناك FlexConfig تم إنشاؤه ل FTD الخاص بك، أو قم بتحرير نهج FlexConfig الموجود.

الصورة 16. إنشاء سياسة FlexConfig

الصورة 16. إنشاء سياسة FlexConfig

الخطوة 4.2. قم بإضافة اسم لنهج FlexConfig الجديد وحدد FTD الذي تريد تطبيق قائمة التحكم في الوصول (ACL) التي تم إنشاؤها لمستوى التحكم.

الصورة 17. تعيين جهاز سياسة FlexConfig

الصورة 17. تعيين جهاز سياسة FlexConfig

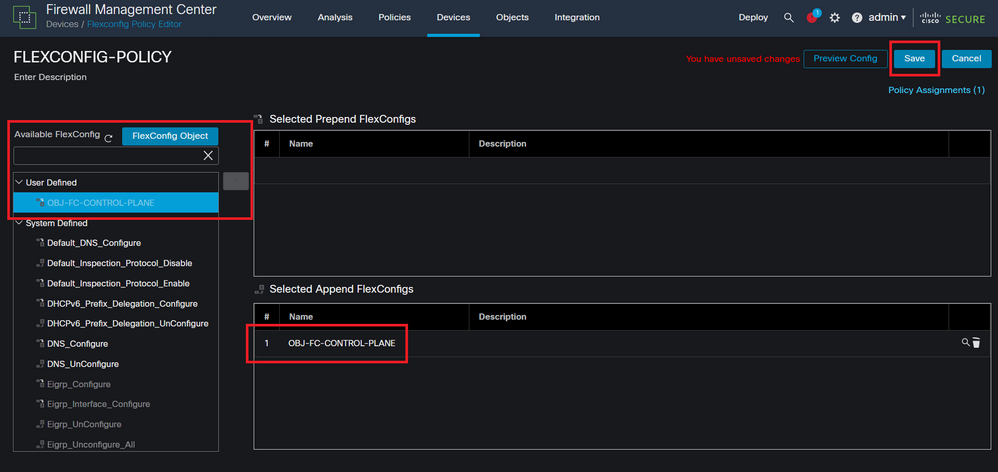

الخطوة 4.3. من اللوحة اليسرى، ابحث عن كائن FlexConfig الذي تم إنشاؤه في الخطوة 3.2، ثم قم بإضافته إلى نهج FlexConfig بالنقر فوق السهم الأيمن الموجود في وسط النافذة، بعد ذلك، انقر فوق زر حفظ.

الصورة 18. تعيين كائن سياسة FlexConfig

الصورة 18. تعيين كائن سياسة FlexConfig

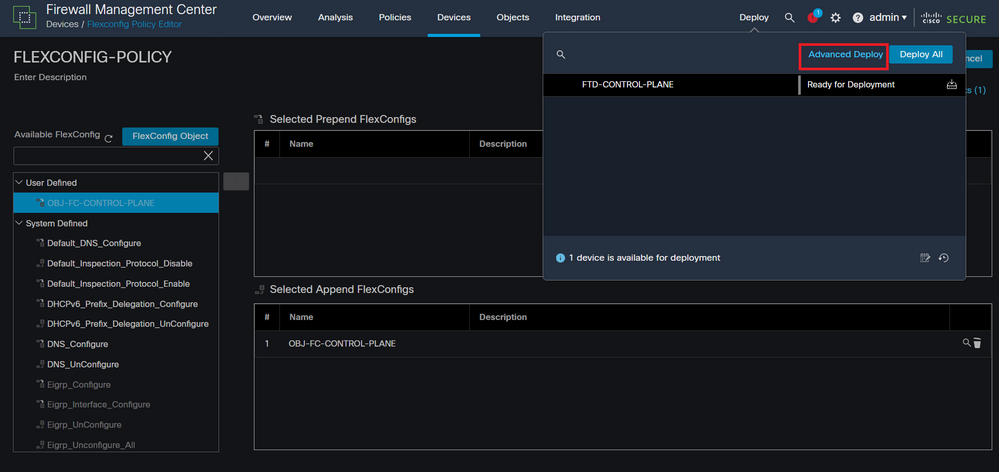

الخطوة 5. قم بالمتابعة لنشر تغيير التكوين في FTD، ولهذا السبب، انتقل إلى نشر > نشر متقدم.

الصورة 19. النشر المتقدم في برنامج FTD

الصورة 19. النشر المتقدم في برنامج FTD

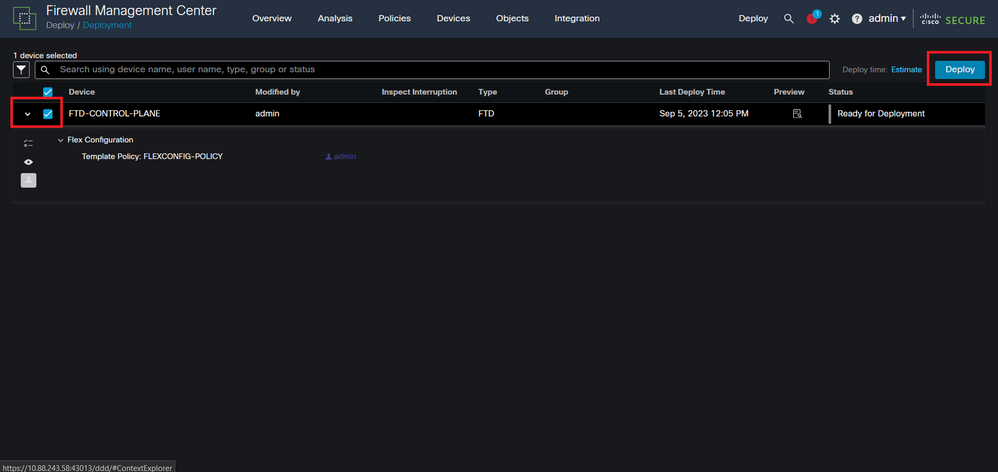

الخطوة 5.1. ثم حدد FTD الذي تريد تطبيق نهج FlexConfig عليه. إذا كان كل شيء صحيحا، فانقر فوق نشر.

الصورة 20. التحقق من صحة نشر FTD

الصورة 20. التحقق من صحة نشر FTD

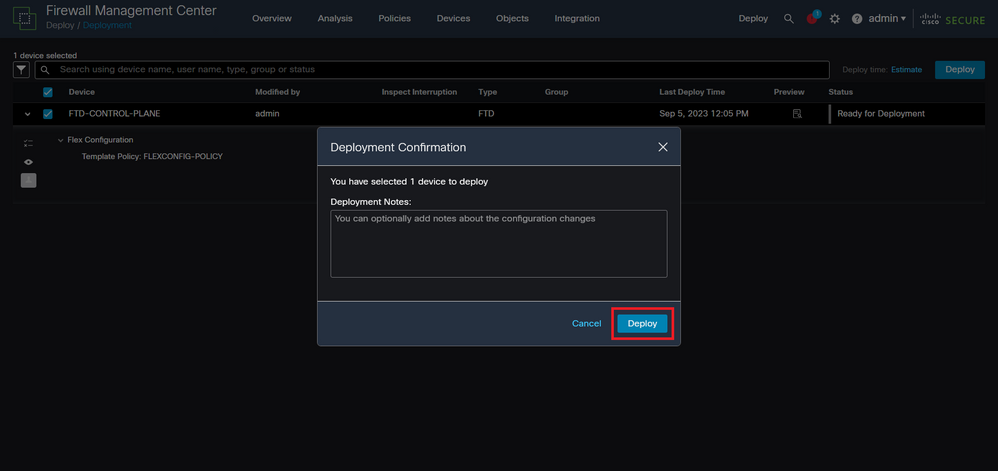

الخطوة 5.2. بعد ذلك، يتم عرض نافذة "تأكيد النشر"، ثم أضف تعليقا لتعقب النشر ومتابعة النشر.

الصورة 21. تعليقات نشر برنامج الإرسال فائق السرعة (FTD)

الصورة 21. تعليقات نشر برنامج الإرسال فائق السرعة (FTD)

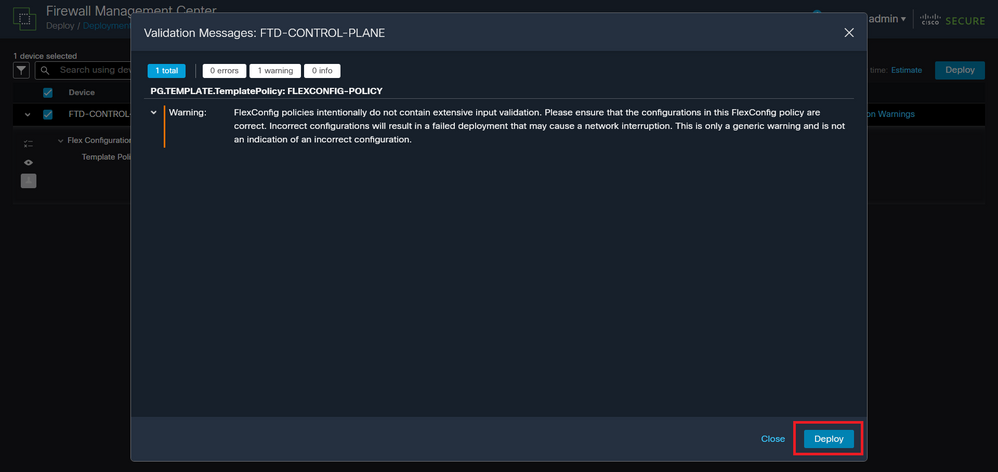

الخطوة 5.3. قد تظهر رسالة تحذير عند نشر تغييرات FlexConfig. انقر فوق نشر فقط إذا كنت متأكدا تماما من صحة تكوين النهج.

الصورة 22. تحذير FlexConfig الخاص بنشر FTD

الصورة 22. تحذير FlexConfig الخاص بنشر FTD

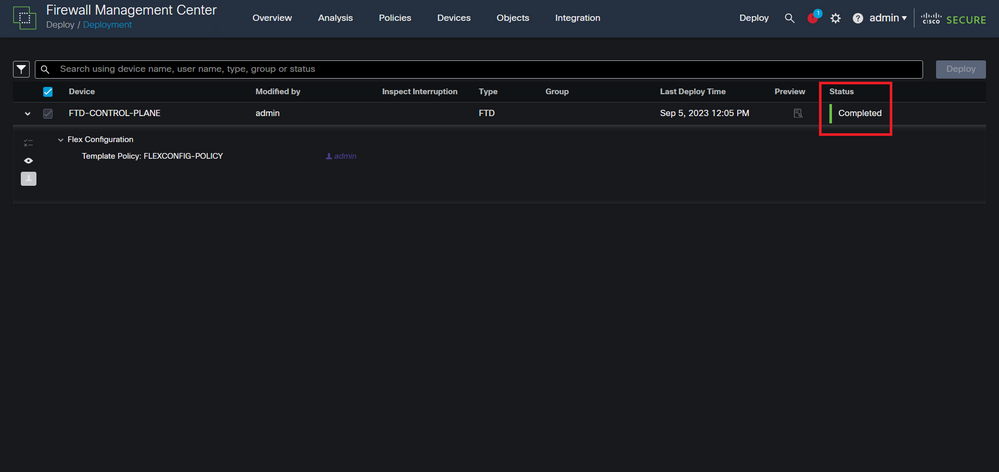

الخطوة 5.4. تأكد من نجاح نشر النهج ل FTD.

الصورة 23. نجح نشر برنامج FTD

الصورة 23. نجح نشر برنامج FTD

الخطوة 6. إذا قمت بإنشاء قائمة تحكم في الوصول (ACL) جديدة ل FTD الخاص بك أو إذا قمت بتحرير قائمة تحكم موجودة قيد الاستخدام بشكل نشط، فمن المهم إبراز أن تغييرات التكوين التي تم إجراؤها لا تنطبق على الاتصالات التي تم إنشاؤها بالفعل ب FTD، وبالتالي، تحتاج إلى مسح محاولات الاتصال النشطة ل FTD يدويا. للحصول على هذا، قم بالاتصال ب CLI (واجهة سطر الأوامر) الخاصة ب FTD ومسح الاتصالات النشطة.

لمسح الاتصال النشط لعنوان IP لمضيف معين:

> clear conn address 192.168.1.10 all

لمسح الاتصالات النشطة لشبكة فرعية بأكملها:

> clear conn address 192.168.1.0 netmask 255.255.255.0 all

لمسح الاتصالات النشطة لنطاق من عناوين IP:

> clear conn address 192.168.1.1-192.168.1.10 all

ملاحظة: يوصى بشدة إستخدام الكلمة الأساسية all" في نهاية أمر عنوان المحتوى الواضح لفرض إزالة محاولات اتصال القوة الغاشمة لشبكة VPN النشطة إلى جدار الحماية الآمن، بشكل رئيسي عندما تقوم طبيعة هجوم قوة VPN الغاشمة بإطلاق انفجار لمحاولات الاتصال الثابتة.

[فيديو] تكوين قائمة تحكم في الوصول (ACL) لمستوى التحكم ل FTD المدارة بواسطة FMC

تكوين قائمة التحكم في الوصول إلى مستوى التحكم ل FTD المدارة بواسطة FDM

هذا هو الإجراء الذي تحتاج إلى متابعته في إدارة قاعدة بيانات المحول (FDM) لتكوين قائمة التحكم في الوصول (ACL) على مستوى التحكم لحظر هجمات القوة العنيفة لشبكة VPN الواردة إلى واجهة FTD الخارجية:

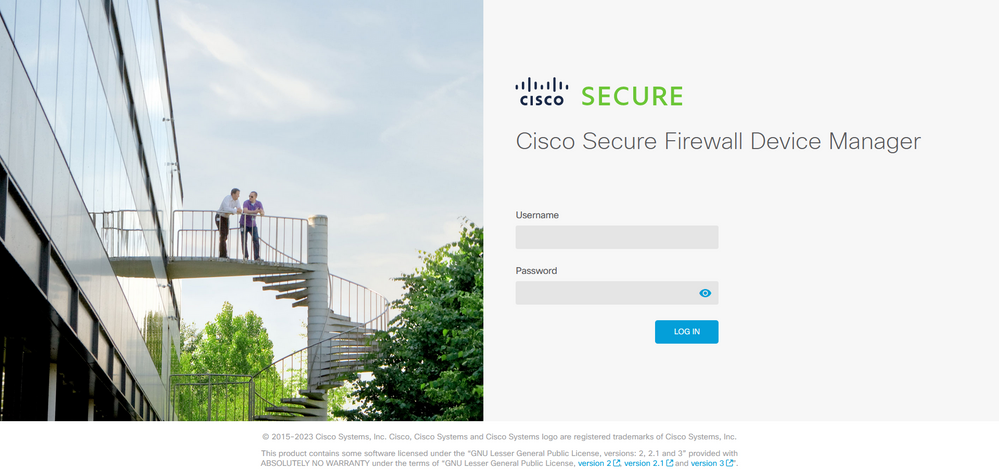

الخطوة 1. افتح واجهة المستخدم الرسومية (GUI) الخاصة ب FDM عبر HTTPS وسجل الدخول باستخدام بيانات الاعتماد الخاصة بك.

الصورة 24. صفحة تسجيل الدخول إلى FDM

الصورة 24. صفحة تسجيل الدخول إلى FDM

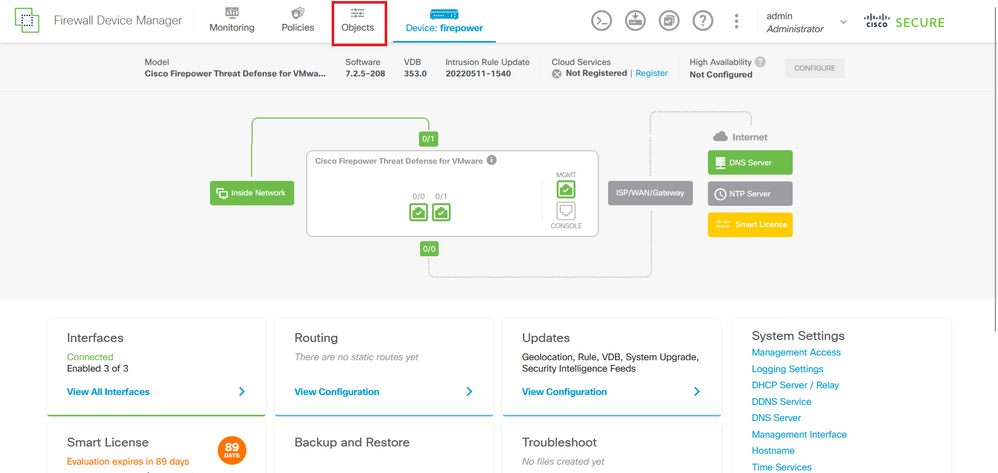

الخطوة 2. تحتاج إلى إنشاء شبكة كائن. لهذا، انتقل إلى الكائنات:

الصورة 25. لوحة المعلومات الرئيسية ل FDM

الصورة 25. لوحة المعلومات الرئيسية ل FDM

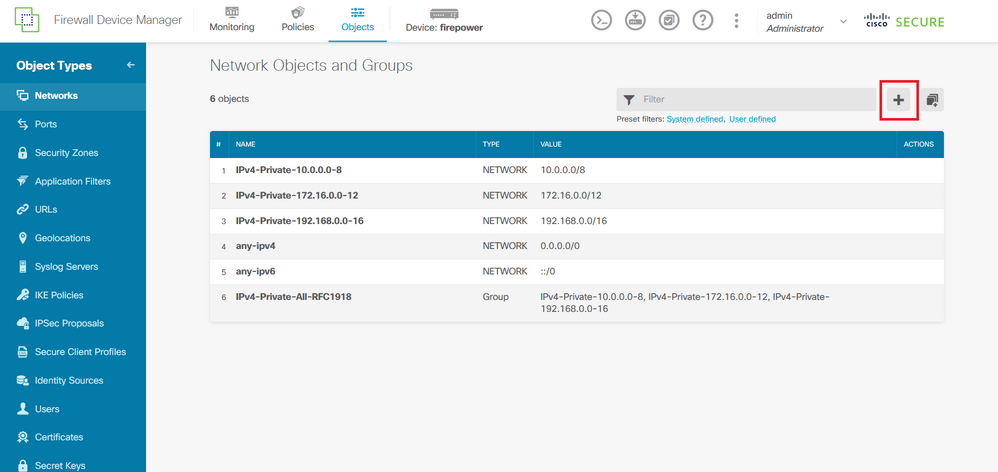

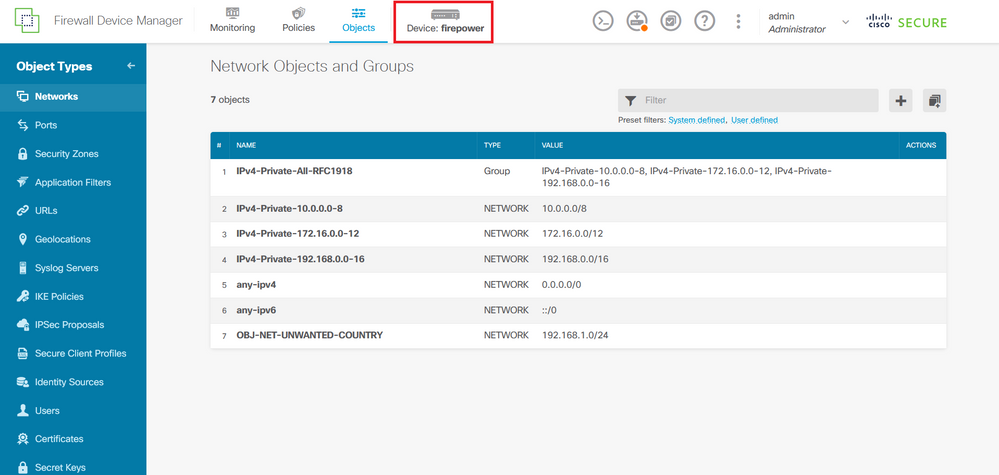

الخطوة 2.1. من اللوحة اليسرى، حدد شبكات ثم انقر على زر +" لإنشاء كائن شبكة جديد.

الصورة 26. إنشاء الكائن

الصورة 26. إنشاء الكائن

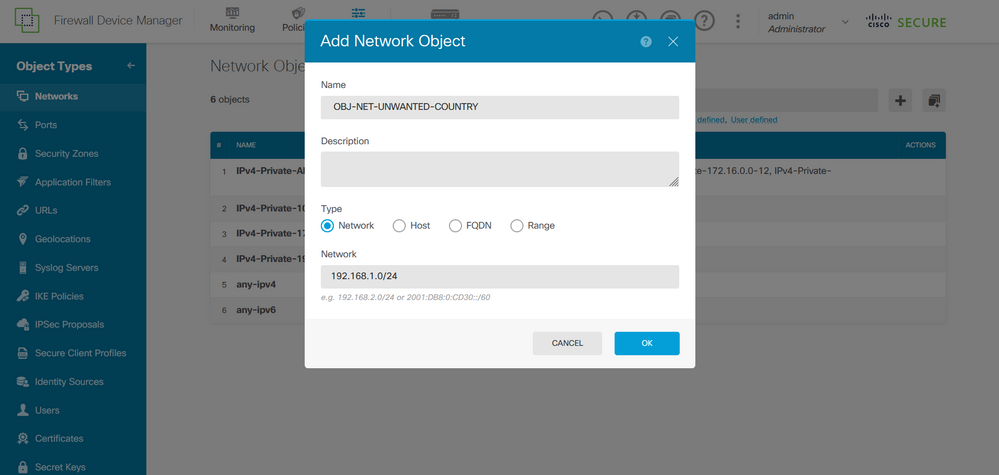

الخطوة 2.2. قم بإضافة اسم لكائن الشبكة، وحدد نوع الشبكة للكائن، وقم بإضافة عنوان IP أو عنوان الشبكة أو نطاق عناوين IP لمطابقة حركة المرور التي يلزم رفضها إلى FTD. ثم انقر على زر موافق لإكمال شبكة الكائن.

- في هذا المثال، تهدف شبكة الكائن التي تم تكوينها إلى حظر هجمات القوة الغاشمة لشبكة VPN الواردة من الشبكة الفرعية 192.168.1.0/24.

الصورة 27. إضافة كائن شبكة

الصورة 27. إضافة كائن شبكة

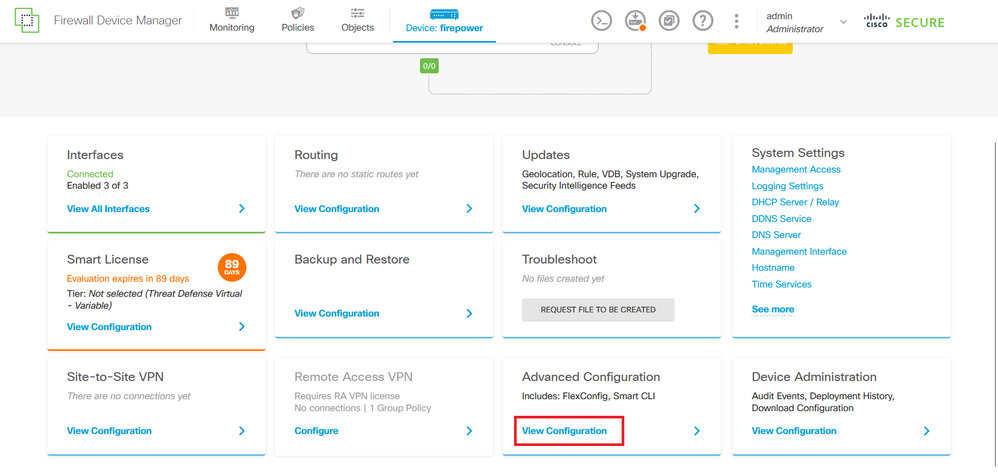

الخطوة 3. بعد ذلك، تحتاج إلى إنشاء قائمة تحكم في الوصول (ACL) موسعة، لهذا الغرض، انتقل إلى علامة التبويب الجهاز في القائمة العليا.

الصورة 28. صفحة إعدادات الجهاز

الصورة 28. صفحة إعدادات الجهاز

الخطوة 3.1. قم بالتمرير لأسفل وحدد عرض التكوين من مربع التكوين المتقدم كما هو موضح في الصورة.

الصورة 29. التكوين المتقدم FDM

الصورة 29. التكوين المتقدم FDM

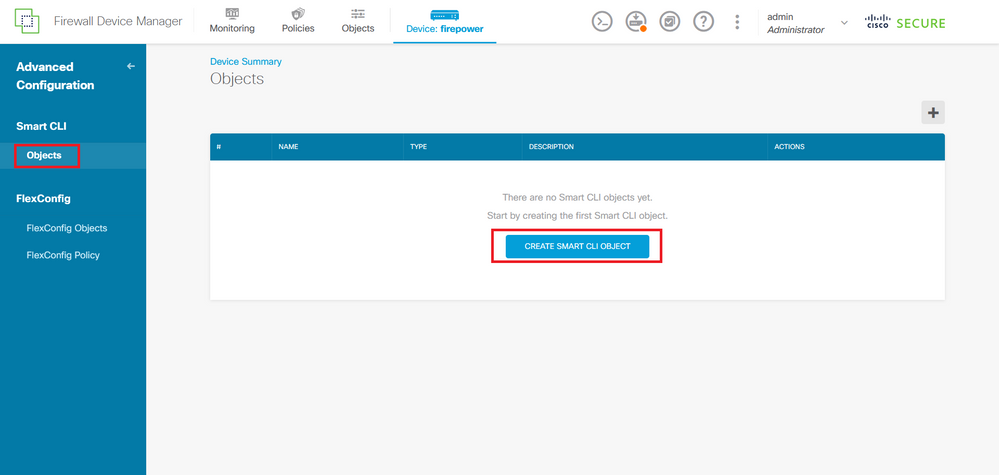

الخطوة 3.2. ثم، من اللوحة اليسرى، تصفح إلى CLI ذكي > كائنات وانقر على إنشاء كائن CLI ذكي.

الصورة 30. كائنات واجهة سطر الأوامر (CLI) الذكية

الصورة 30. كائنات واجهة سطر الأوامر (CLI) الذكية

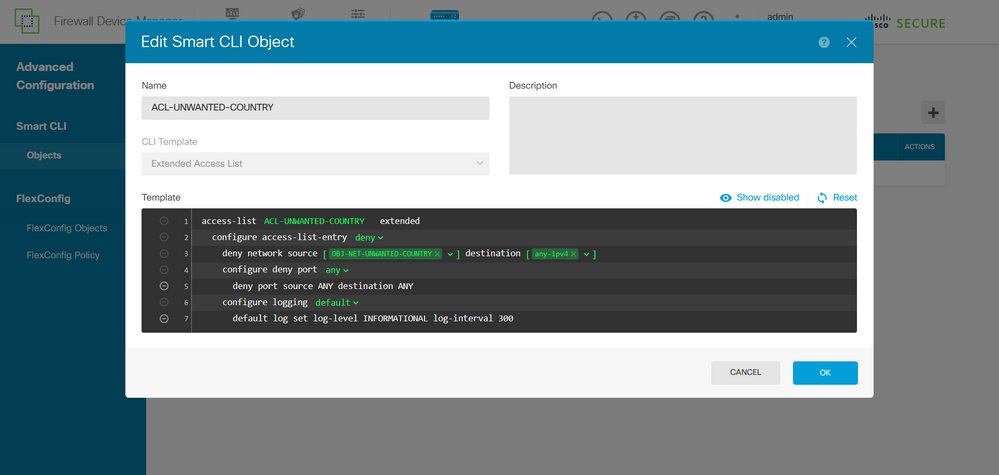

الخطوة 3.3. قم بإضافة اسم لقائمة التحكم في الوصول (ACL) الموسعة لإنشاء، وحدد قائمة الوصول الموسعة من القائمة المنسدلة لقالب واجهة سطر الأوامر (CLI)، وقم بتكوين قوائم التحكم في الوصول (ACEs) المطلوبة باستخدام كائن الشبكة الذي تم إنشاؤه في الخطوة 2.2، ثم انقر فوق الزر موافق لإكمال قائمة التحكم في الوصول (ACL).

الصورة 31. إنشاء قائمة التحكم في الوصول (ACL) الموسعة

الصورة 31. إنشاء قائمة التحكم في الوصول (ACL) الموسعة

ملاحظة: إذا كنت بحاجة إلى إضافة المزيد من وحدات ACE لقائمة التحكم بالوصول (ACL)، فيمكنك القيام بذلك من خلال تحريك الماوس فوق يسار ACE الحالي، ثم لا تظهر ثلاث نقاط قابلة للنقر. انقر عليهم ثم حدد مضاعفة لإضافة المزيد من إدخالات التحكم في الوصول (ACE).

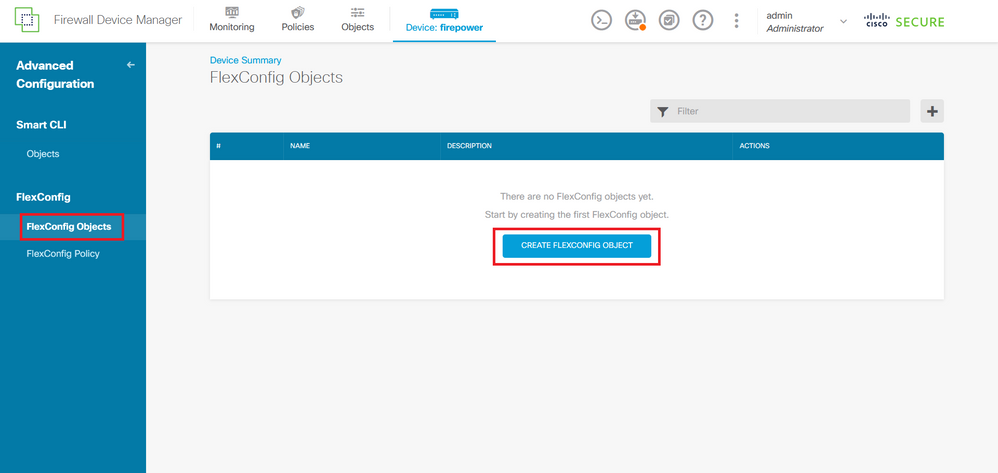

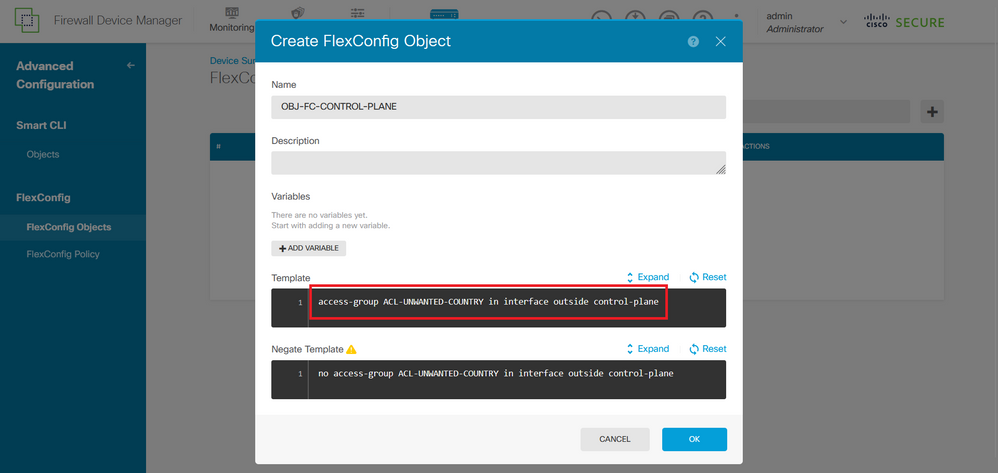

الخطوة 4. بعد ذلك، تحتاج إلى إنشاء كائن FlexConfig، لهذا، انتقل إلى اللوحة اليسرى وحدد FlexConfig > FlexConfig Objects، وانقر على Create FlexConfig Object.

الصورة 32. كائنات FlexConfig

الصورة 32. كائنات FlexConfig

الخطوة 4.1. قم بإضافة اسم لكائن FlexConfig لإنشاء قائمة التحكم في الوصول إلى مستوى التحكم وتكوينها كما هي واردة للواجهة الخارجية كما هو موضح في الصورة.

صياغة سطر الأوامر:

access-group "ACL-name" in interface "interface-name" control-plane

يترجم هذا إلى الأمر التالي مثال، أي يستخدم قائمة التحكم في الوصول (ACL) الموسعة التي تم إنشاؤها في الخطوة 3.3 'ACL-UNWANTED-Country':

access-group ACL-UNWANTED-COUNTRY in interface outside control-plane

هذه هي الطريقة التي يمكن بها تكوينها في نافذة الكائن FlexConfig، بعد ذلك، حدد الزر موافق لإكمال كائن FlexConfig.

الصورة 33. إنشاء كائن FlexConfig

الصورة 33. إنشاء كائن FlexConfig

ملاحظة: يوصى بشدة تكوين قائمة التحكم في الوصول إلى مستوى التحكم فقط للواجهات التي تتلقى جلسات عمل VPN للوصول عن بعد الوارد في جدار الحماية الآمن، مثل الواجهة الخارجية.

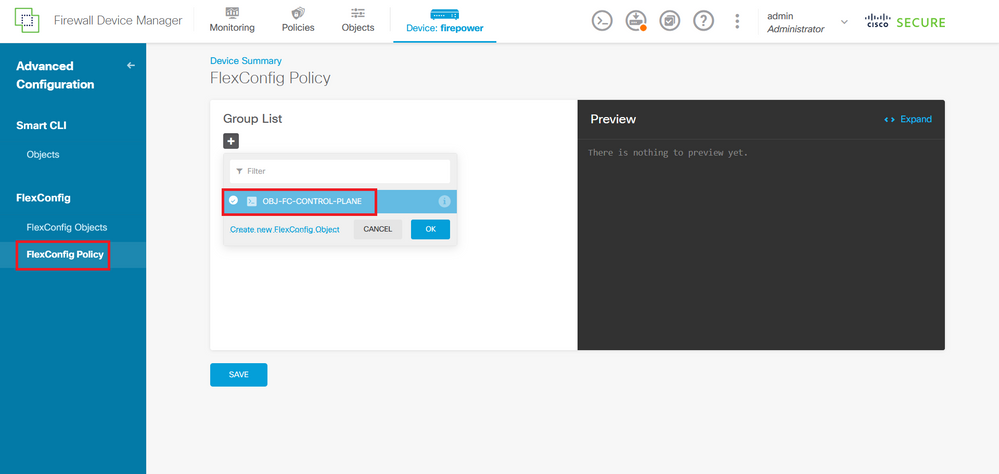

الخطوة 5. قم بالمتابعة لإنشاء سياسة FlexConfig، لهذا الغرض، انتقل إلى FlexConfig > FlexConfig Policy، وانقر فوق الزر +'، وحدد كائن FlexConfig الذي تم إنشاؤه في الخطوة 4.1.

الصورة 34. سياسة FlexConfig

الصورة 34. سياسة FlexConfig

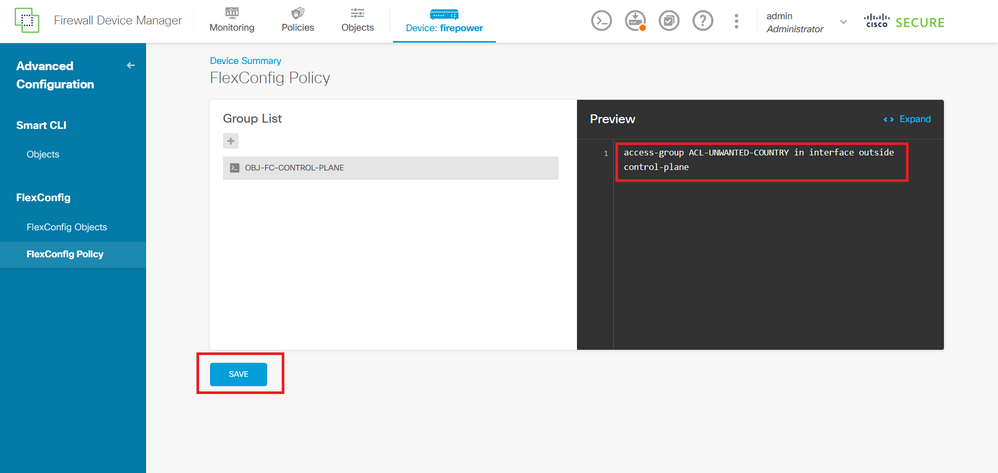

الخطوة 5.1. تحقق من أن معاينة FlexConfig تعرض التكوين الصحيح لقائمة التحكم في الوصول (ACL) التي تم إنشاؤها وانقر على زر حفظ.

الصورة 35. معاينة سياسة FlexConfig

الصورة 35. معاينة سياسة FlexConfig

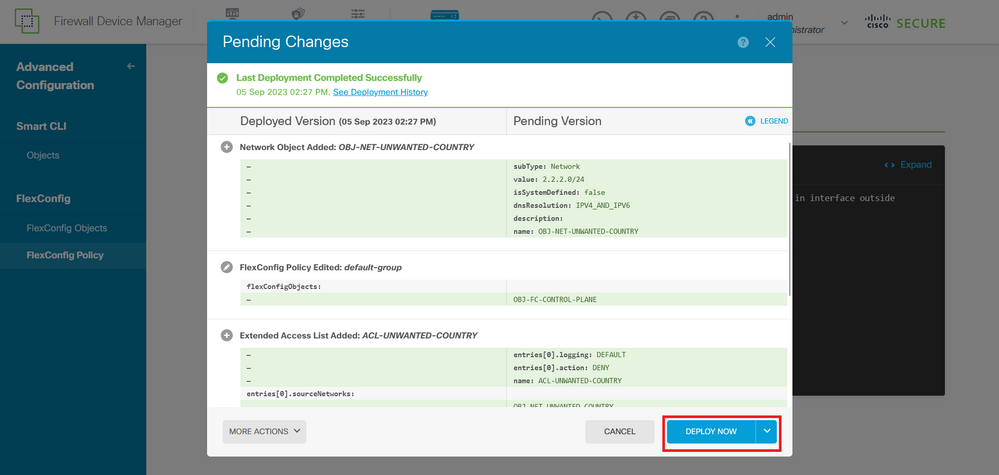

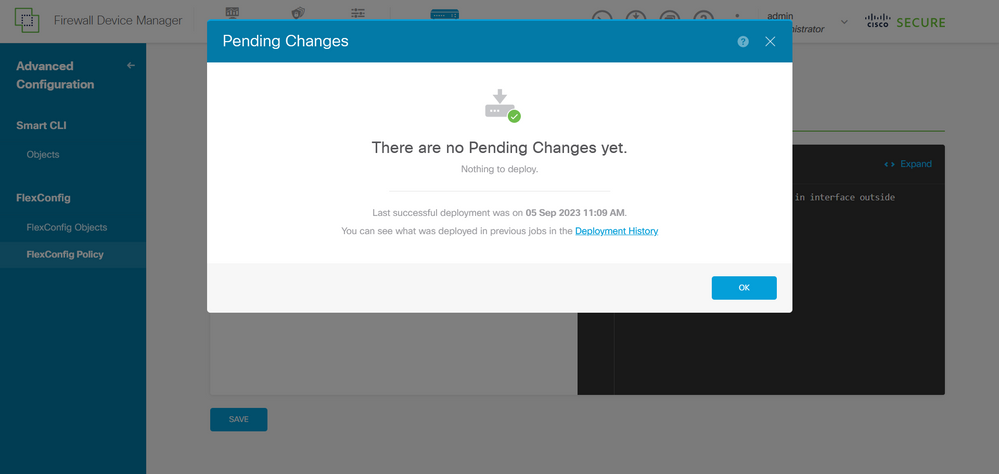

الخطوة 6. قم بنشر تغييرات التكوين في FTD التي تريد حمايتها ضد هجمات القوة الوحشية لشبكة VPN، ولهذا السبب، انقر فوق زر النشر في القائمة العليا، وتحقق من صحة تغييرات التكوين التي سيتم نشرها، ثم انقر فوق النشر الآن.

الصورة 36. النشر المعلق

الصورة 36. النشر المعلق

الخطوة 6.1. تحقق من نجاح نشر النهج.

الصورة 37. تم النشر بنجاح

الصورة 37. تم النشر بنجاح

الخطوة 7. إذا قمت بإنشاء قائمة تحكم في الوصول (ACL) جديدة ل FTD الخاص بك أو إذا قمت بتحرير قائمة تحكم موجودة قيد الاستخدام بشكل نشط، فمن المهم إبراز أن تغييرات التكوين التي تم إجراؤها لا تنطبق على الاتصالات التي تم إنشاؤها بالفعل ب FTD، وبالتالي، تحتاج إلى مسح محاولات الاتصال النشطة ل FTD يدويا. للحصول على هذا، قم بالاتصال ب CLI (واجهة سطر الأوامر) الخاصة ب FTD ومسح الاتصالات النشطة.

لمسح الاتصال النشط لعنوان IP لمضيف معين:

> clear conn address 192.168.1.10 all

لمسح الاتصالات النشطة لشبكة فرعية بأكملها:

> clear conn address 192.168.1.0 netmask 255.255.255.0 all

لمسح الاتصالات النشطة لنطاق من عناوين IP:

> clear conn address 192.168.1.1-192.168.1.10 all

ملاحظة: يوصى بشدة إستخدام الكلمة الأساسية all" في نهاية أمر عنوان المحتوى الواضح لفرض إزالة محاولات اتصال القوة الغاشمة لشبكة VPN النشطة إلى جدار الحماية الآمن، بشكل رئيسي عندما تقوم طبيعة هجوم قوة VPN الغاشمة بإطلاق انفجار لمحاولات الاتصال الثابتة.

تكوين قائمة التحكم في الوصول إلى مستوى التحكم ل ASA باستخدام CLI

هذا هو الإجراء الذي تحتاج إلى متابعته في واجهة سطر أوامر (CLI) ASA لتكوين قائمة التحكم في الوصول (ACL) لمستوى التحكم لحظر هجمات القوة الوحشية لشبكة VPN الواردة إلى الواجهة الخارجية:

الخطوة 1. سجل الدخول إلى جدار الحماية الآمن ASA عبر CLI واحصل على الوصول إلى "configure terminal".

asa# configure terminal

الخطوة 2. أستخدم الأمر التالي لتكوين قائمة تحكم في الوصول (ACL) موسعة لحظر عنوان IP للمضيف أو عنوان الشبكة لحركة المرور التي يلزم حظرها إلى ASA.

- في هذا المثال، تقوم بإنشاء قائمة تحكم في الوصول (ACL) جديدة تسمى "ACL-UNWANTED-Country" ويحظر إدخال ACE الذي تم تكوينه هجمات القوة الغاشمة لشبكة VPN القادمة من الشبكة الفرعية 192.168.1.0/24.

asa(config)# access-list ACL-UNWANTED-COUNTRY extended deny ip 192.168.1.0 255.255.255.0 any

الخطوة 3. أستخدم الأمر التالي access-group لتكوين قائمة التحكم في الوصول (ACL) "غير المرغوب فيها-country" كقائمة التحكم في الوصول (ACL) إلى مستوى التحكم لواجهة ASA الخارجية.

asa(config)# access-group ACL-UNWANTED-COUNTRY in interface outside control-plane

ملاحظة: يوصى بشدة تكوين قائمة التحكم في الوصول إلى مستوى التحكم فقط للواجهات التي تتلقى جلسات عمل VPN للوصول عن بعد الوارد في جدار الحماية الآمن، مثل الواجهة الخارجية.

الخطوة 4. إذا قمت بإنشاء قائمة تحكم في الوصول (ACL) جديدة أو إذا قمت بتحرير قائمة قائمة قائمة قيد الاستخدام بشكل نشط، فمن المهم إبراز أن تغييرات التكوين التي تم إجراؤها لا تنطبق على الاتصالات التي تم إنشاؤها بالفعل إلى ASA، وبالتالي، فأنت بحاجة إلى مسح محاولات الاتصال النشط يدويا إلى ASA. لهذا السبب، قم بمسح الاتصالات النشطة.

لمسح الاتصال النشط لعنوان IP لمضيف معين:

asa# clear conn address 192.168.1.10 all

لمسح الاتصالات النشطة لشبكة فرعية بأكملها:

asa# clear conn address 192.168.1.0 netmask 255.255.255.0 all

لمسح الاتصالات النشطة لنطاق من عناوين IP:

asa# clear conn address 192.168.1.1-192.168.1.10 all

ملاحظة: يوصى بشدة إستخدام الكلمة الأساسية all" في نهاية أمر عنوان المحتوى الواضح لفرض إزالة محاولات اتصال القوة الغاشمة لشبكة VPN النشطة إلى جدار الحماية الآمن، بشكل رئيسي عندما تقوم طبيعة هجوم قوة VPN الغاشمة بإطلاق انفجار لمحاولات الاتصال الثابتة.

تكوين بديل لحظر الهجمات لجدار الحماية الآمن باستخدام الأمر 'shun'

في حالة وجود خيار فوري لحظر الهجمات لجدار الحماية الآمن، يمكنك إستخدام الأمر "تجنب". يتيح لك هذا الأمر حظر الاتصالات من مضيف مهاجم، وهنا لديك مزيد من التفاصيل حول أمر التجنب هذا:

- بمجرد تجنب عنوان IP، يتم بعد ذلك إسقاط جميع الاتصالات المستقبلية من عنوان IP المصدر وتسجيلها حتى تتم إزالة وظيفة الحظر يدويا.

- يتم تطبيق وظيفة الحظر الخاصة بهذا الأمر سواء كان اتصال بعنوان المضيف المحدد نشطا حاليا أم لا.

- إن يعين أنت الغاية عنوان، مصدر وغاية ميناء، والبروتوكول، بعد ذلك أنت تسقط ال يماثل توصيل as well as تضع a رغي على كل توصيل مستقبلي من المصدر عنوان؛ كل توصيل مستقبلي يتم تجنبه، وليس فقط أن تلاءم هذا توصيل معلم خاص.

- يمكنك الحصول على OneConnectCommand فقط لكل عنوان IP للمصدر.

- لأن الأمر يتم إستخدامه لحظر الهجمات بشكل ديناميكي، لا يتم عرضه في تكوين التهديد لجهاز الدفاع.

- عندما تتم إزالة تكوين واجهة، تتم أيضا إزالة جميع الخيارات المتصلة بتلك الواجهة.

- صياغة أمر SHUN:

shun source_ip [ dest_ip source_port dest_port [ protocol]] [ vlan vlan_id]

- لتعطيل رسالة ما، أستخدم الصيغة no من هذا الأمر:

no shun source_ip [ vlan vlan_id]

لتجنب عنوان IP مضيف، ثم استمر على النحو التالي لجدار الحماية الآمن. في هذا المثال، يتم إستخدام الأمر 'shun' لحظر هجمات القوة الغاشمة لشبكة VPN الواردة من عنوان IP المصدر 192.168.1.10.

مثال التكوين ل FTD.

الخطوة 1. قم بتسجيل الدخول إلى FTD عبر واجهة سطر الأوامر (CLI) وقم بتطبيق أمر تجنب.

> shun 192.168.1.10

Shun 192.168.1.10 added in context: single_vf

Shun 192.168.1.10 successful

الخطوة 2. يمكنك إستخدام أوامر العرض لتأكيد عناوين IP غير المشفرة في FTD ولمراقبة عدد مرات الوصول غير المشفرة لكل عنوان IP:

> show shun shun (outside) 192.168.1.10 0.0.0.0 0 0 0

> show shun statistics diagnostic=OFF, cnt=0 outside=ON, cnt=0 Shun 192.168.1.10 cnt=0, time=(0:00:28)

مثال التكوين ل ASA

الخطوة 1. سجل الدخول إلى ASA عبر CLI وطبق أمر اللعنة.

asa# shun 192.168.1.10

Shun 192.168.1.10 added in context: single_vf

Shun 192.168.1.10 successful

الخطوة 2. يمكنك إستخدام أوامر العرض لتأكيد عناوين IP غير المستخدمة في ASA ومراقبة عدد مرات الوصول غير المستخدمة لكل عنوان IP:

asa# show shun shun (outside) 192.168.1.10 0.0.0.0 0 0 0

asa# show shun statistics outside=ON, cnt=0 inside=OFF, cnt=0 dmz=OFF, cnt=0 outside1=OFF, cnt=0 mgmt=OFF, cnt=0 Shun 192.168.1.10 cnt=0, time=(0:01:39)

ملاحظة: للحصول على مزيد من المعلومات حول الأمر "تجنب جدار الحماية الآمن"، راجع مرجع أمر الدفاع عن تهديد جدار الحماية الآمن من Cisco

التحقق من الصحة

لتأكيد تكوين قائمة التحكم في الوصول (ACL) إلى مستوى التحكم في موضعه لجدار الحماية الآمن، ثم المتابعة:

الخطوة 1. سجل الدخول إلى جدار الحماية الآمن عبر واجهة سطر الأوامر (CLI) وقم بتشغيل الأوامر التالية لتأكيد تطبيق تكوين قائمة التحكم في الوصول (ACL) إلى مستوى التحكم.

مثال إخراج ل FTD تتم إدارته بواسطة FMC:

> show running-config access-list ACL-UNWANTED-COUNTRY

access-list ACL-UNWANTED-COUNTRY extended deny ip 192.168.1.0 255.255.255.0 any

> show running-config access-group

***OUTPUT OMITTED FOR BREVITY***

access-group ACL-UNWANTED-COUNTRY in interface outside control-plane

مثال إخراج ل FTD الذي تتم إدارته بواسطة FDM:

> show running-config object id OBJ-NET-UNWANTED-COUNTRY

object network OBJ-NET-UNWANTED-COUNTRY

subnet 192.168.1.0 255.255.255.0

> show running-config access-list ACL-UNWANTED-COUNTRY

access-list ACL-UNWANTED-COUNTRY extended deny ip 192.168.1.0 255.255.255.0 any4 log default

> show running-config access-group

***OUTPUT OMITTED FOR BREVITY***

access-group ACL-UNWANTED-COUNTRY in interface outside control-plane

مثال الإخراج ل ASA:

asa# show running-config access-list ACL-UNWANTED-COUNTRY

access-list ACL-UNWANTED-COUNTRY extended deny ip 192.168.1.0 255.255.255.0 any

asa# show running-config access-group

***OUTPUT OMITTED FOR BREVITY***

access-group ACL-UNWANTED-COUNTRY in interface outside control-plane

الخطوة 2. لتأكيد قائمة التحكم في الوصول (ACL) على مستوى التحكم التي تقوم بحظر حركة المرور المطلوبة، أستخدم الأمر packet-tracer لمحاكاة اتصال TCP 443 الوارد إلى الواجهة الخارجية لجدار الحماية الآمن، ثم إستخدام الأمر show access-list <acl-name> ، يمكن زيادة عدد مرات وصول قائمة التحكم في الوصول (ACL) في كل مرة يتم فيها حظر اتصال القوة الغاشمة ل VPN بجدار الحماية الآمن بواسطة قائمة التحكم في الوصول (ACL):

- في هذا المثال، يقوم الأمر packet-tracer بمحاكاة اتصال TCP 443 قادم تم الحصول عليه من المضيف 192.168.1.10 ويتم توجيهه إلى عنوان IP الخارجي لجدار الحماية الآمن الخاص بنا. يؤكد إخراج 'packet-tracer' حركة المرور التي يتم إسقاطها ويعرض إخراج 'show access-list' زيادات عدد مرات الوصول لقائمة التحكم في الوصول (ACL) لمستوى التحكم الموجودة:

مثال إخراج ل FTD

> packet-tracer input outside tcp 192.168.1.10 1234 10.3.3.251 443 Phase: 1 Type: ACCESS-LIST Subtype: log Result: DROP Elapsed time: 21700 ns Config: Additional Information: Result: input-interface: outside(vrfid:0) input-status: up input-line-status: up Action: drop Time Taken: 21700 ns Drop-reason: (acl-drop) Flow is denied by configured rule, Drop-location: frame 0x00005623c7f324e7 flow (NA)/NA

> show access-list ACL-UNWANTED-COUNTRY

access-list ACL-UNWANTED-COUNTRY; 1 elements; name hash: 0x42732b1f

access-list ACL-UNWANTED-COUNTRY line 1 extended deny ip 192.168.1.0 255.255.255.0 any (hitcnt=1) 0x142f69bf

مثال إخراج ل ASA

asa# packet-tracer input outside tcp 192.168.1.10 1234 10.3.3.5 443 Phase: 1 Type: ACCESS-LIST Subtype: Result: ALLOW Elapsed time: 19688 ns Config: Implicit Rule Additional Information: MAC Access list Phase: 2 Type: ACCESS-LIST Subtype: log Result: DROP Elapsed time: 17833 ns Config: Additional Information: Result: input-interface: outside input-status: up input-line-status: up Action: drop Time Taken: 37521 ns Drop-reason: (acl-drop) Flow is denied by configured rule, Drop-location: frame 0x0000556e6808cac8 flow (NA)/NA asa# show access-list ACL-UNWANTED-COUNTRY access-list ACL-UNWANTED-COUNTRY; 1 elements; name hash: 0x42732b1f access-list ACL-UNWANTED-COUNTRY line 1 extended deny ip 192.168.1.0 255.255.255.0 any (hitcnt=1) 0x9b4d26ac

ملاحظة: إذا تم تنفيذ حل RAPN مثل شبكة VPN الخاصة بالعميل الآمن من Cisco في جدار الحماية الآمن، فيمكن حينئذ إجراء محاولة اتصال حقيقية جدار الحماية الآمن لتأكيد عمل قائمة التحكم في الوصول لمستوى التحكم كما هو متوقع لحظر حركة المرور المطلوبة.

الأخطاء ذات الصلة

- إنه | إتصالات عميل AnyConnect المستندة إلى الموقع الجغرافي: معرف تصحيح الأخطاء من Cisco CSCvs65322

- المستند: لا يدعم بحث مجموعة كائنات ASA/FTD قوائم التحكم في الوصول إلى مستوى التحكم: معرف تصحيح الأخطاء من Cisco CSCwi58818

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

21-Dec-2023 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- Carlos ArteagaCisco TAC Engineer

- Christian HernandezCisco Security Technical Leader

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات