تكوين نشر الوصول عن بعد دون ثقة على جدار الحماية الآمن

خيارات التنزيل

-

ePub (4.4 MB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا المستند عملية تكوين نشر الوصول عن بعد بدون ثقة إلى Zero Trust على جدار حماية آمن.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- مركز إدارة جدار الحماية الآمن (FMC)

- معرفة ZTNA الأساسية

- معرفة لغة تمييز تأكيد الأمان الأساسي (SAML)

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج التالية:

- Secure Firewall، الإصدار 7.4.1

- مركز إدارة Firepower (FMC)، الإصدار 7.4.1

- Duo كموفر هوية (IdP)

- معرف Microsoft Entra (المعروف سابقا باسم Azure AD) كمعرف P

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

تستند ميزة الوصول بدون ثقة إلى مبادئ الوصول إلى الشبكة بدون ثقة (ZTNA). ZTNA هي نموذج أمان ثقة صفري يؤدي إلى إزالة الثقة الضمنية. يمنح النموذج أقل حق وصول إلى الامتياز بعد التحقق من المستخدم، سياق الطلب، وبعد تحليل الخطر إذا تم منح حق الوصول.

المتطلبات والحدود الحالية ل ZTNA هي:

- مدعوم على جدار الحماية الآمن الإصدار 7.4.0+ المدار من قبل FMC الإصدار 7.4.0+ (سلسلة Firepower 4200)

- مدعوم على جدار الحماية الآمن الإصدار 7.4.1+ المدار من قبل FMC الإصدار 7.4.1+ (جميع الأنظمة الأساسية الأخرى)

-

تطبيقات الويب (HTTPS) فقط هي المدعومة. السيناريوهات التي تتطلب إستثناء فك التشفير غير مدعومة

-

يدعم SAML IDps فقط

-

يلزم إجراء تحديثات DNS العامة للوصول عن بعد

-

IPv6 غير مدعوم. سيناريوهات NAT66 و NAT64 و NAT46 غير مدعومة

-

تتوفر الميزة على الدفاع ضد التهديد فقط في حالة تمكين برنامج Snort 3

-

يجب أن يكون لكافة الارتباطات التشعبية في تطبيقات ويب المحمية مسار نسبي

-

يجب أن تستخدم تطبيقات ويب المحمية التي تعمل على مضيف ظاهري أو خلف موازن التحميل الداخلي نفس عنوان URL الخارجي والداخلي

-

لا يتم دعمها في مجموعات الأوضاع الفردية

-

غير مدعوم على التطبيقات التي تم تمكين التحقق من صحة رأس مضيف HTTP بشكل صارم

-

إذا كان خادم التطبيق يستضيف تطبيقات متعددة ويخدم المحتوى بناء على رأس إشارة اسم الخادم (SNI) في رسالة TLS Client Hello، فيجب أن يتطابق عنوان URL الخارجي لتكوين تطبيق الثقة صفر مع SNI الخاصة بذلك التطبيق

- مدعوم فقط في الوضع الموجه

- يلزم توفر ترخيص ذكي (لا يعمل في وضع التقييم)

للحصول على مزيد من المعلومات والتفاصيل حول الوصول بدون ثقة في جدار الحماية الآمن، ارجع إلى دليل تكوين جهاز مركز إدارة جدار الحماية الآمن من Cisco، الإصدار 7.4.

التكوين

يركز هذا المستند على نشر "الوصول عن بعد" ل ZTNA.

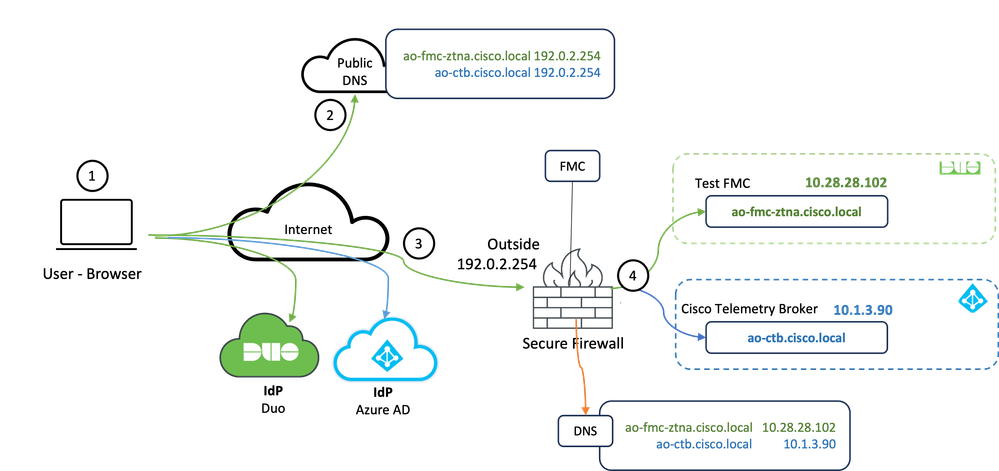

في هذا السيناريو، يتطلب المستخدمون البعيدين الوصول إلى واجهات مستخدم الويب (UI) الخاصة باختبار FMC ووسيط بيانات تتبع بيانات Cisco (CTB) التي يتم إستضافتها خلف جدار حماية آمن. يتم منح الوصول إلى هذه التطبيقات بواسطة معرفين مختلفين: Duo و Microsoft Entra ID على التوالي، كما هو موضح في المخطط التالي.

الرسم التخطيطي للشبكة

مخطط الطوبولوجيا

مخطط الطوبولوجيا

- يحتاج المستخدمون البعيدين إلى الوصول إلى التطبيقات المستضافة خلف جدار الحماية الآمن.

- يجب أن يحتوي كل تطبيق على إدخال DNS في خوادم DNS العامة.

- يجب حل أسماء التطبيقات هذه إلى عنوان IP الخاص بواجهة جدار الحماية الآمن الخارجية.

- يتم حل جدار الحماية الآمن إلى عناوين IP الحقيقية للتطبيقات ويصادق كل مستخدم على كل تطبيق باستخدام مصادقة SAML.

تكوين متطلب أساسي

موفر الهوية (IDp) وخادم اسم المجال (DNS)

- يجب تكوين التطبيقات أو مجموعات التطبيقات في موفر هوية SAML (IDp) مثل Duo أو OKTA أو Azure AD. في هذا المثال، يتم إستخدام Duo ومعرف Microsoft Entra كمعرفات.

- يتم إستخدام الشهادة وبيانات التعريف التي تم إنشاؤها بواسطة IdPs عند تكوين التطبيق على جدار الحماية الآمن

خوادم DNS الداخلية والخارجية

- يجب أن تحتوي خوادم DNS الخارجية (التي يستخدمها المستخدمون عن بعد) على إدخال FQDN الخاص بالتطبيقات، وأن تحل إلى جدار الحماية الآمن خارج عنوان IP للواجهة

- يجب أن تحتوي خوادم DNS الداخلية (المستخدمة من قبل جدار الحماية الآمن) على إدخال FQDN الخاص بالتطبيقات، وأن تحل إلى عنوان IP الحقيقي للتطبيق

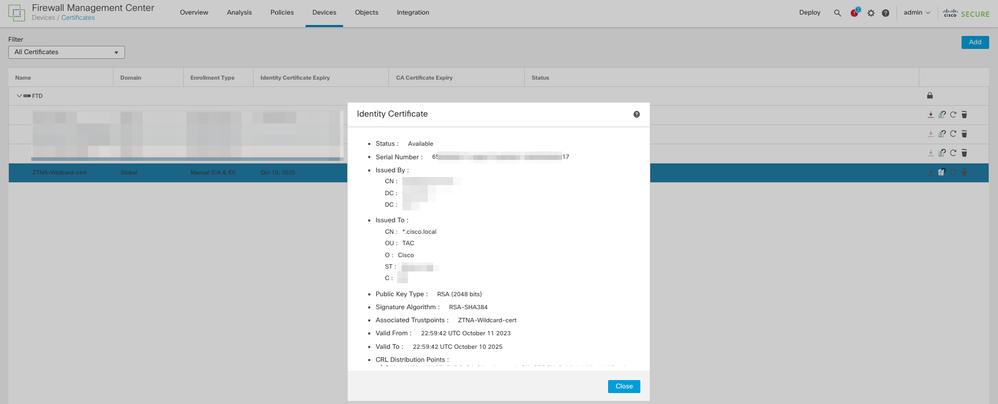

الشهادات

الشهادات التالية مطلوبة لتكوين نهج ZTNA:

- شهادة الهوية/الوكيل: تستخدم بواسطة جدار الحماية الآمن لتلميع التطبيقات. يعمل جدار الحماية الآمن هنا كموفر خدمة SAML (SP). يجب أن تكون هذه الشهادة حرف بدل أو شهادة اسم بديل للموضوع (SAN) تطابق FQDN للتطبيقات الخاصة (شهادة مشتركة تمثل جميع التطبيقات الخاصة في مرحلة ما قبل المصادقة)

- شهادة IDp: يوفر المعرف المستخدم للمصادقة شهادة لكل تطبيق أو مجموعة تطبيق معرفة. يجب تكوين هذه الشهادة حتى يتم تأمين جدار الحماية

يمكن التحقق من توقيع IDp على تأكيدات SAML الواردة (إذا تم تعريف هذا لمجموعة تطبيقات، يتم إستخدام نفس الشهادة لمجموعة التطبيقات بأكملها) - شهادة التطبيق: يلزم فك تشفير حركة مرور البيانات المشفرة من المستخدم البعيد إلى التطبيق بواسطة جدار الحماية الآمن، وبالتالي، يجب إضافة سلسلة الشهادات والمفتاح الخاص لكل تطبيق إلى جدار الحماية الآمن.

عمليات التهيئة العامة

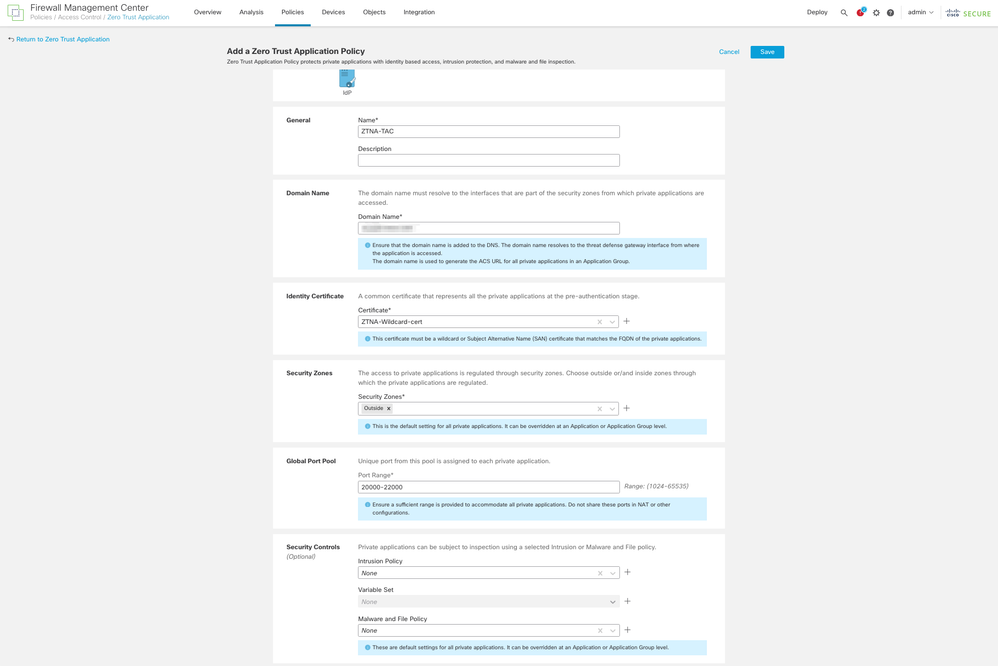

لتكوين تطبيق ثقة صفرية جديد، قم بتنفيذ الخطوات التالية:

- انتقل إلى السياسات > التحكم في الوصول > تطبيق انعدام الثقة وانقر فوق إضافة سياسة.

- أكمل الحقول المطلوبة:

أ) عام: أدخل اسم ووصف السياسة.

ب) اسم المجال: هذا هو الاسم الذي تتم إضافته إلى DNS ويجب حله إلى واجهة عبارة الدفاع عن التهديد من حيث يتم الوصول إلى التطبيقات.

ملاحظة: يتم إستخدام اسم المجال لإنشاء عنوان URL ل ACS لجميع التطبيقات الخاصة في مجموعة تطبيقات.

ج) شهادة الهوية: هذه شهادة عامة تمثل جميع التطبيقات الخاصة في مرحلة ما قبل المصادقة.

ملاحظة: يجب أن تكون هذه الشهادة حرف بدل أو شهادة اسم الموضوع البديل (SAN) التي تطابق FQDN الخاص بالتطبيقات الخاصة.

د) المناطق الامنيه: إختيار المناطق الخارجيه أو/ و الداخل التي يتم من خلالها تنظيم التطبيقات الخاصه.

ه) تجمع المنافذ العالمية: يتم تخصيص منفذ فريد من هذا التجمع لكل تطبيق خاص.

و) عناصر تحكم التأمين (إختياري):حدد ما إذا كانت التطبيقات الخاصة تخضع للتفتيش.

في نموذج التكوين هذا، تم إدخال المعلومات التالية:

شهادة الهوية/الوكيل المستخدمة في هذه الحالة هي شهادة حرف بدل لمطابقة FQDN للتطبيقات الخاصة:

3. احفظ السياسة.

4. قم بإنشاء مجموعات تطبيقات جديدة و/أو تطبيقات جديدة:

- يحدد أحد التطبيقات تطبيق ويب خاص به مصادقة SAML والوصول إلى الواجهة واتصال البرامج الضارة وسياسات الملفات.

- تسمح لك مجموعة التطبيقات بتجميع تطبيقات متعددة ومشاركة إعدادات مشتركة مثل مصادقة SAML والوصول إلى الواجهة وإعدادات التحكم في الأمان.

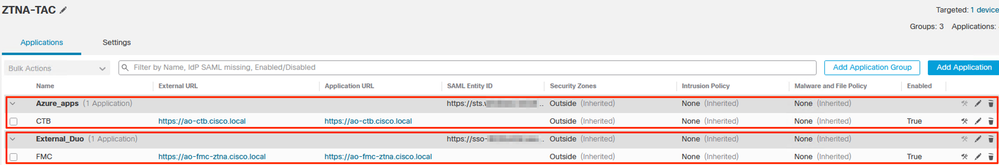

في هذا المثال، تم تكوين مجموعتي تطبيقات مختلفتين وتطبيقين مختلفين: أحدهما للتطبيق المراد مصادقته بواسطة Duo (إختبار FMC Web UI) والآخر للتطبيق المراد مصادقته بواسطة معرف Microsoft Entra (CTB Web UI).

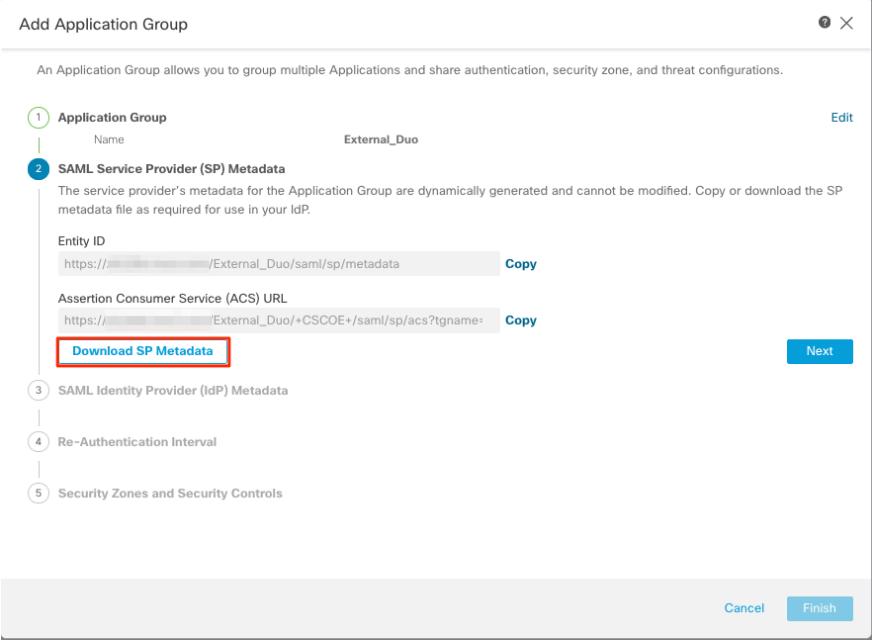

تكوين مجموعة التطبيقات

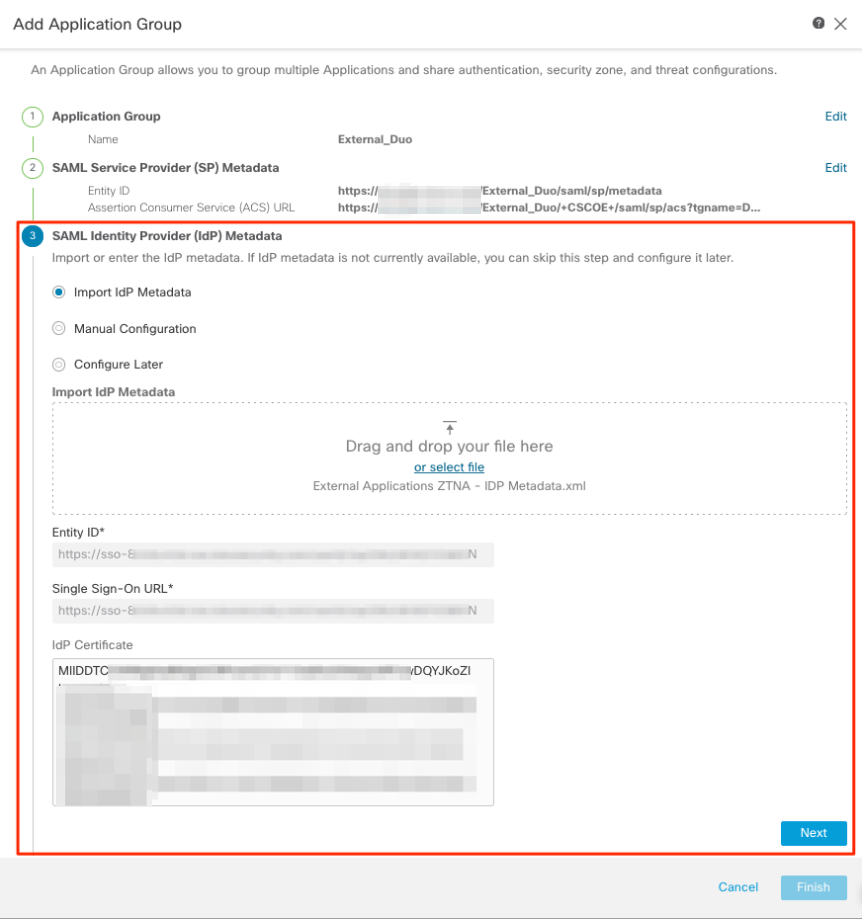

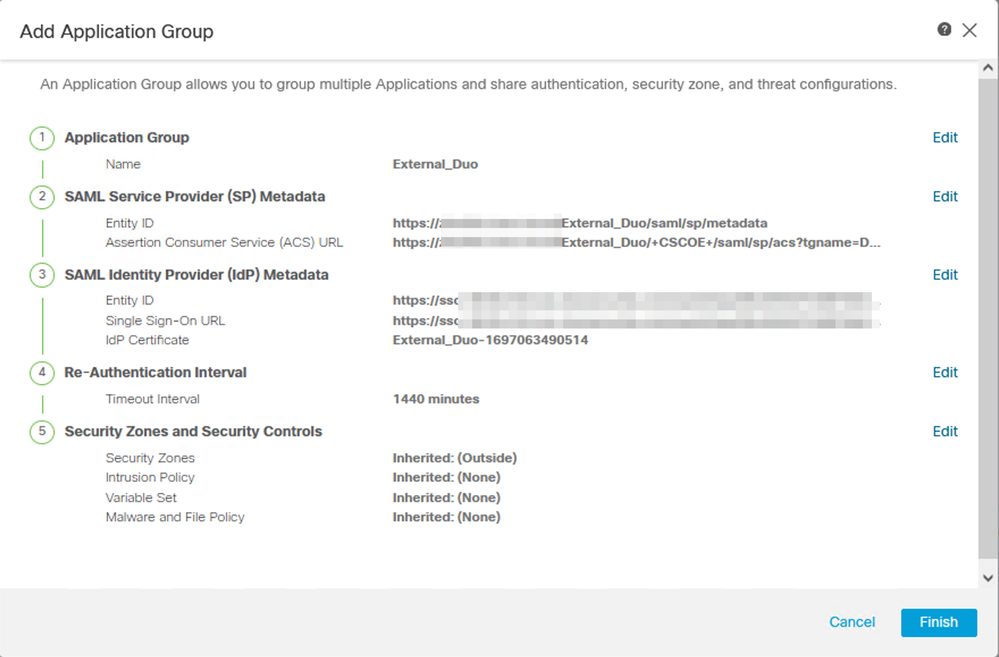

مجموعة التطبيقات 1: إستخدام duo ك IDp

أ. أدخل اسم مجموعة التطبيقات وانقر فوق التالي لبيانات تعريف موفر خدمة SAML (SP) المطلوب عرضها.

ب. بمجرد عرض بيانات تعريف SAML SP، انتقل إلى IdP وقم بتكوين تطبيق SAML SSO جديد.

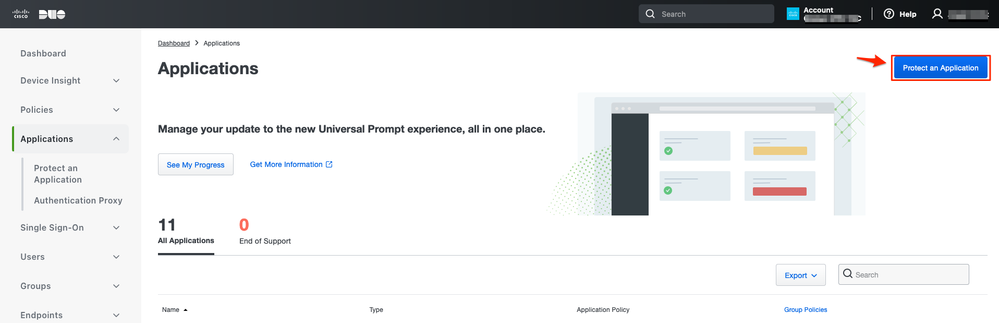

ج. سجل الدخول إلى الثنائية وانتقل إلى تطبيقات > حماية تطبيق.

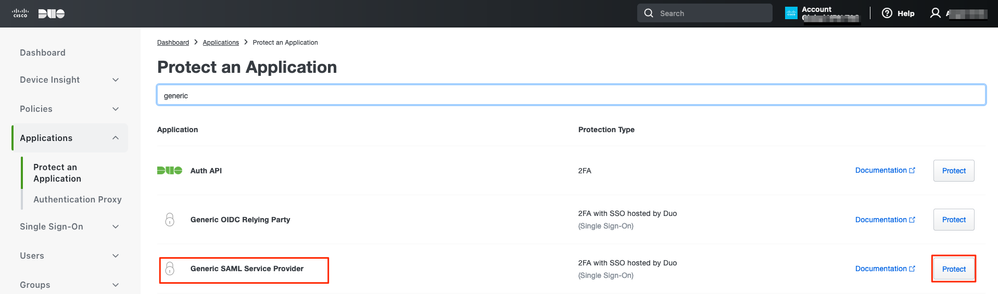

د. ابحث عن موفر خدمة SAML عام وانقر فوق حماية.

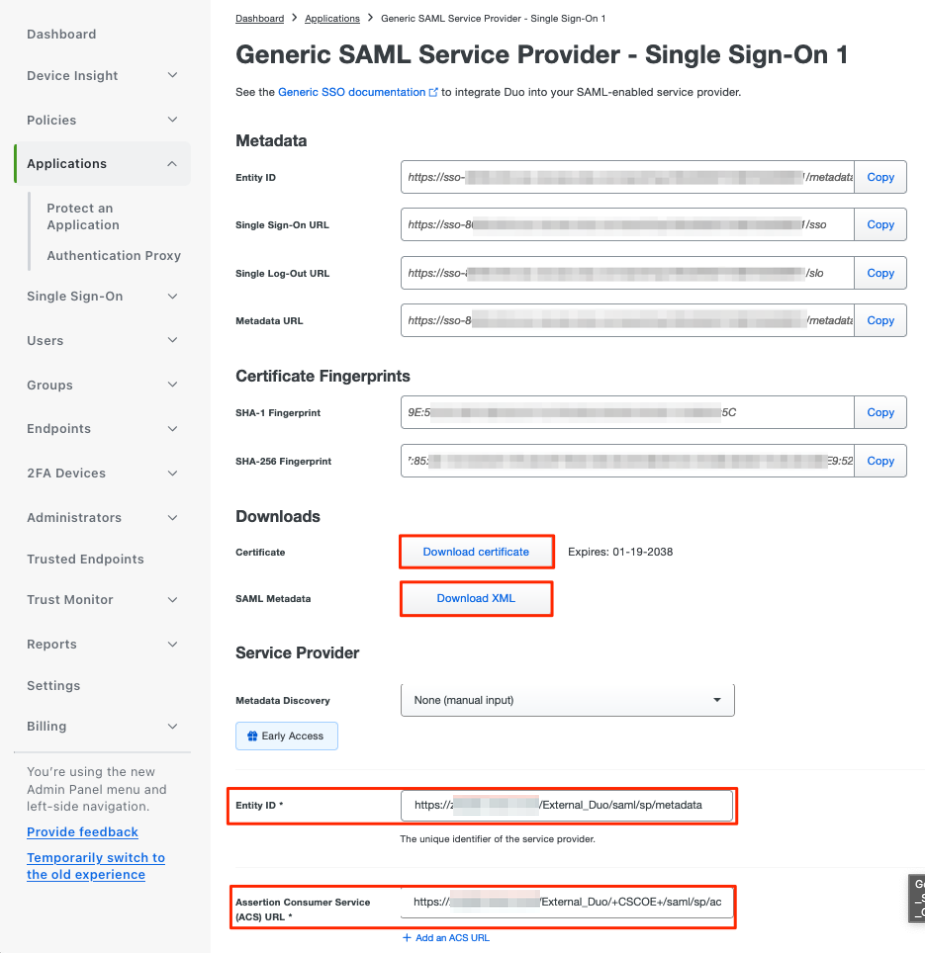

ه. تنزيل الشهادة وبيانات تعريف SAML من IDp كما هو مطلوب لمتابعة التكوين على جدار الحماية الآمن.

f. أدخل عنوان URL الخاص ب معرف الكيان وخدمة العملاء المؤكدة (ACS) من مجموعة تطبيقات ZTNA (تم إنشاؤها في الخطوة A).

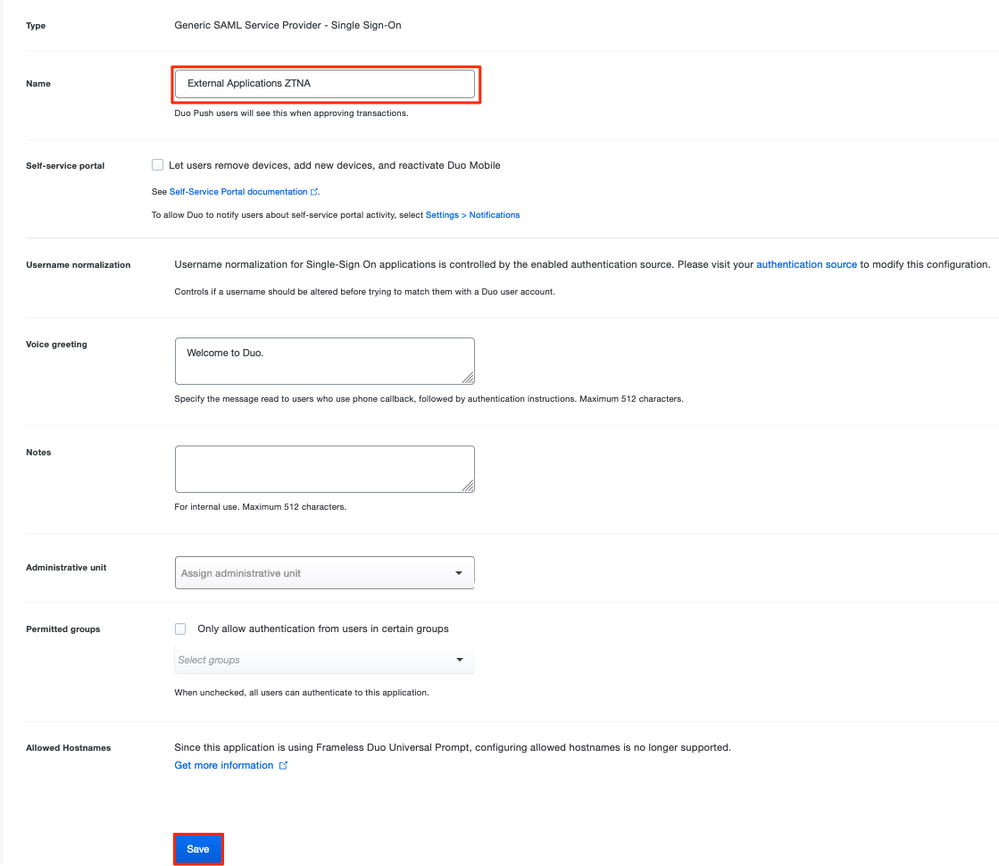

ز. قم بتحرير التطبيق وفقا لمتطلباتك الخاصة وأمنح حق الوصول إلى التطبيق للمستخدمين المقصودين فقط وانقر فوق حفظ.

h. انتقل مرة أخرى إلى FMC وأضف بيانات تعريف SAML IDp إلى مجموعة التطبيقات، باستخدام الملفات التي تم تنزيلها من IdP.

أنا. طقطقت بعد ذلك وشكلت ال reauthentication فاصل وأمن تحكم طبقا لمتطلباتك. راجع تكوين الملخص وانقر فوق إنهاء.

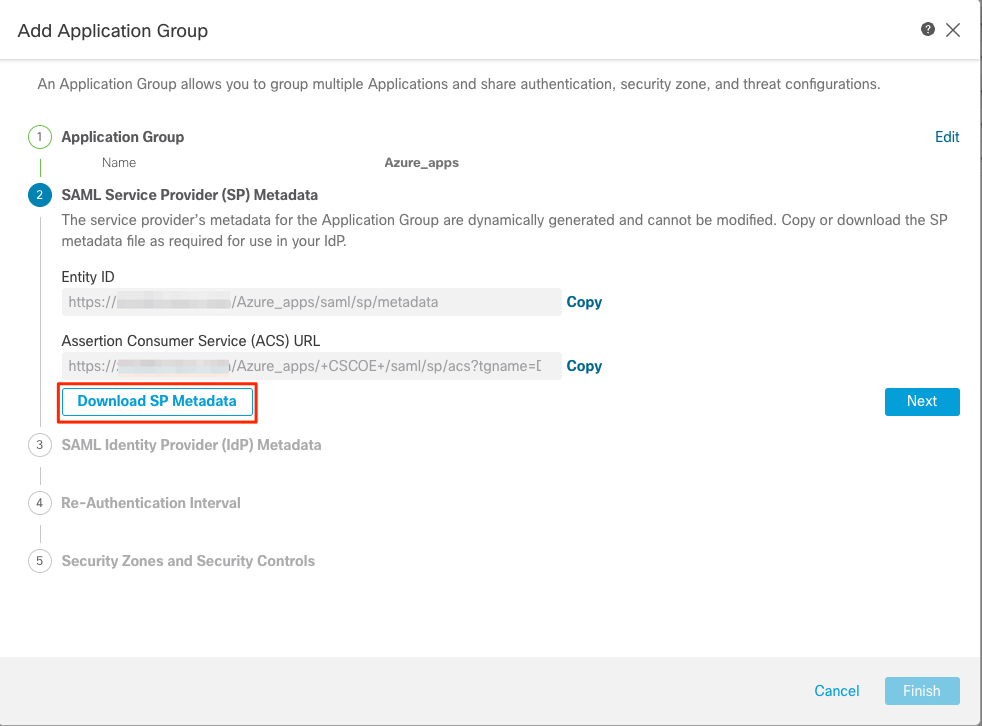

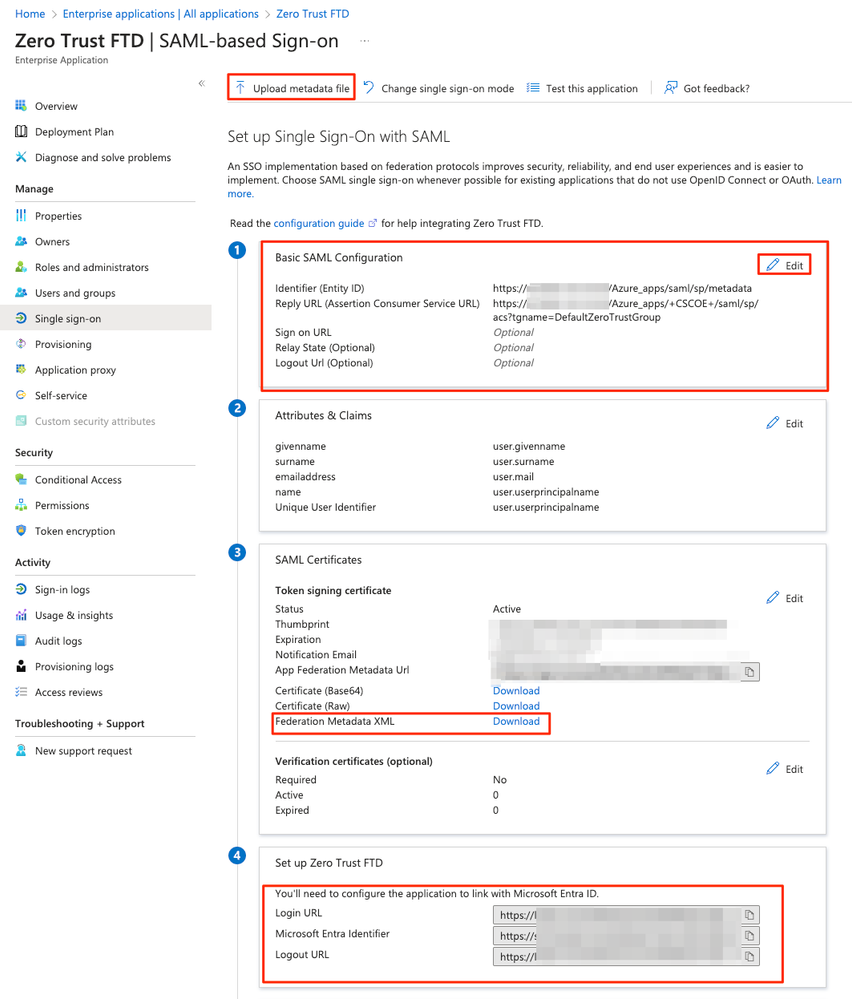

مجموعة التطبيقات 2: إستخدام معرف Microsoft Entra (Azure AD) كمعرف

أ. أدخل اسم مجموعة التطبيقات وانقر فوق التالي لبيانات تعريف موفر خدمة SAML (SP) المطلوب عرضها.

ب. بمجرد عرض بيانات تعريف SAML SP، انتقل إلى IdP وقم بتكوين تطبيق SAML SSO جديد.

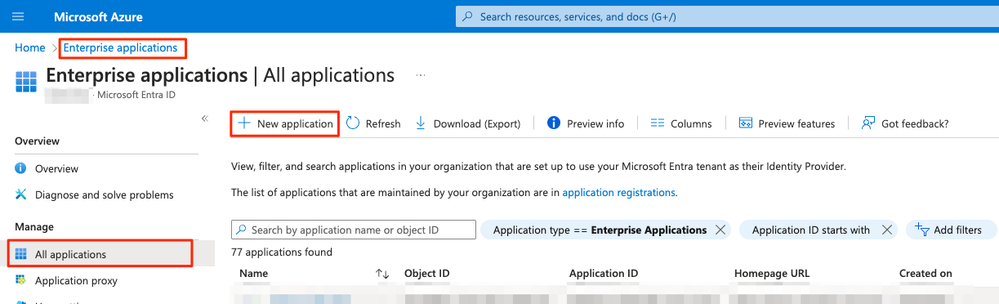

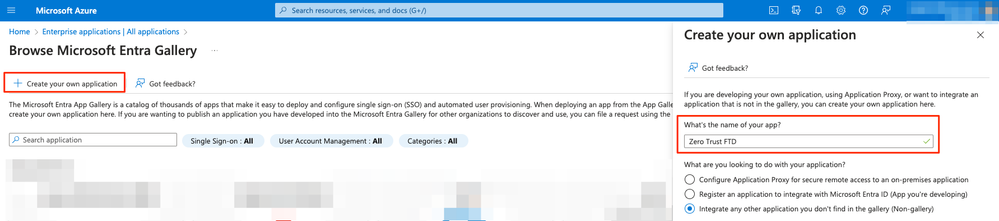

ج. سجل الدخول إلى Microsoft Azure وانتقل إلى تطبيقات Enterprise > تطبيق جديد.

د. انقر فوق إنشاء تطبيقك الخاص > أدخل اسم التطبيق > إنشاء

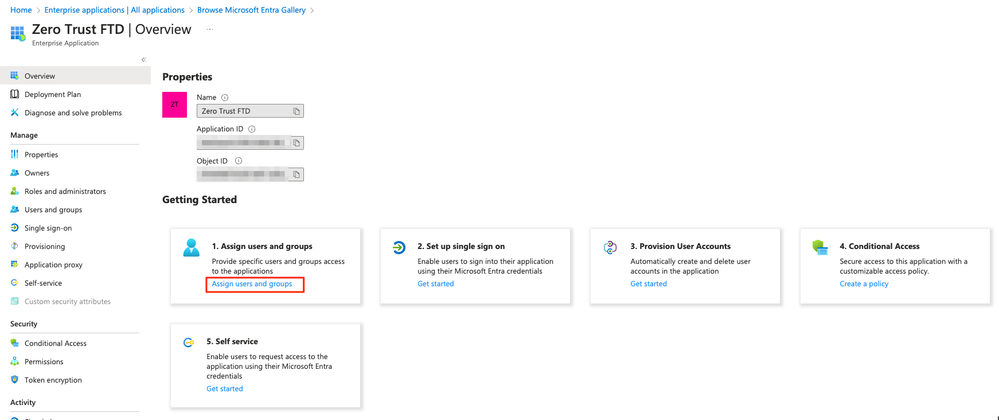

ه. افتح التطبيق وانقر فوق تعيين مستخدمين ومجموعات لتعريف المستخدمين و/أو المجموعات المسموح لها بالوصول إلى التطبيق.

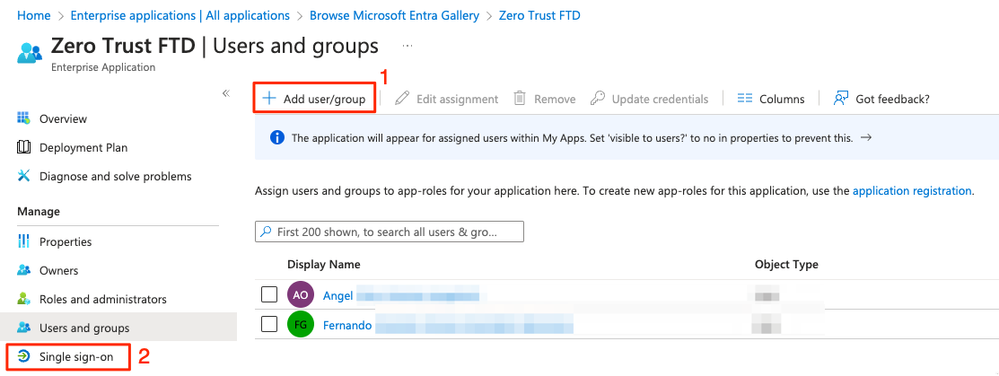

و. انقر فوق إضافة مستخدم/مجموعة > تحديد المستخدمين/المجموعات الضرورية > تعيين. بمجرد تعيين المستخدمين/المجموعات الصحيحة، انقر فوق تسجيل الدخول الأحادي.

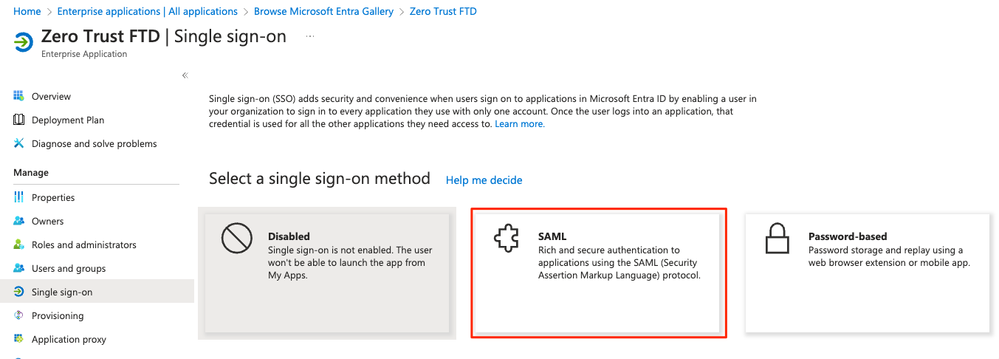

g. مرة واحدة في قسم تسجيل الدخول الأحادي، انقر على SAML.

انقر فوق تحميل ملف بيانات التعريف وحدد ملف XML الذي تم تنزيله من مزود الخدمة (جدار الحماية الآمن) أو أدخل يدويا معرف الوحدة وعنوان URL لخدمة المستهلك المؤكدة (ACS) من مجموعة تطبيقات ZTNA (تم إنشاؤها في الخطوة A).

ملاحظة: تأكد من تنزيل XML لبيانات تعريف الاتحاد أو تنزيل الشهادة بشكل فردي (قاعدة 64) ونسخ بيانات تعريف SAML من معرفات IDp (عناوين URL لتسجيل الدخول وتسجيل الخروج ومعرفات Microsoft Entra) حيث إن هذه مطلوبة لمتابعة التكوين على جدار الحماية الآمن.

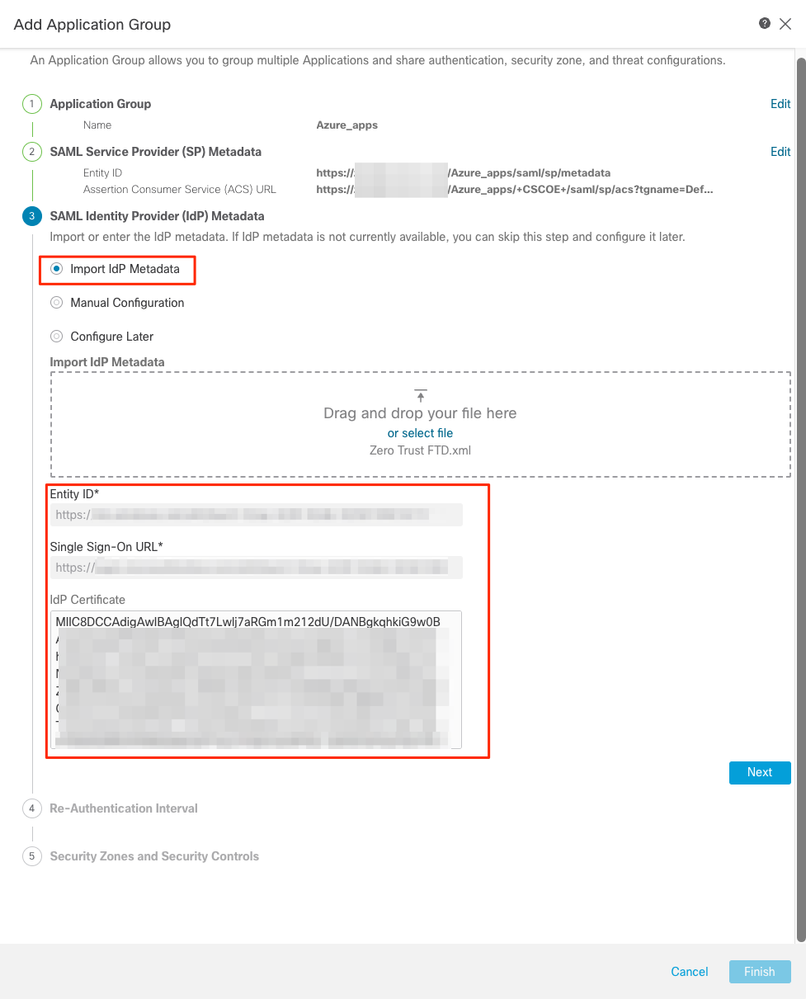

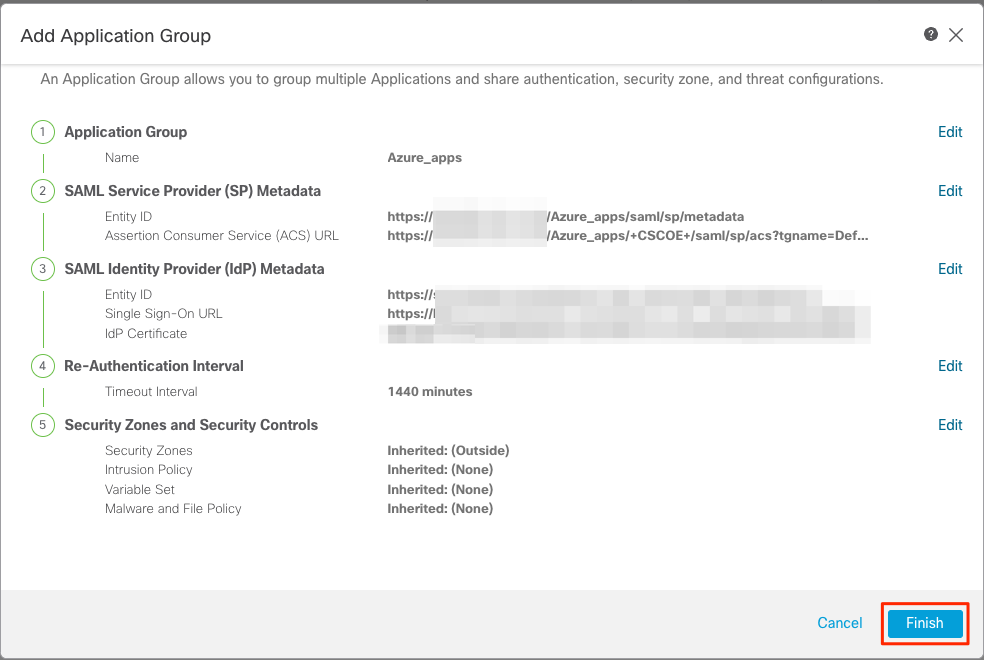

i. انتقل مرة أخرى إلى FMC وقم باستيراد بيانات تعريف SAML IDp إلى مجموعة التطبيقات 2، باستخدام ملف بيانات التعريف الذي تم تنزيله من IdP أو قم بإدخال البيانات المطلوبة يدويا.

ي. طقطقت بعد ذلك وشكلت ال reauthentication فاصل وأمن تحكم طبقا لمتطلباتك. راجع تكوين الملخص وانقر فوق إنهاء.

تكوين التطبيقات

الآن بعد إنشاء مجموعات التطبيقات، انقر فوق إضافة تطبيق لتحديد التطبيقات التي يجب حمايتها والوصول إليها عن بعد.

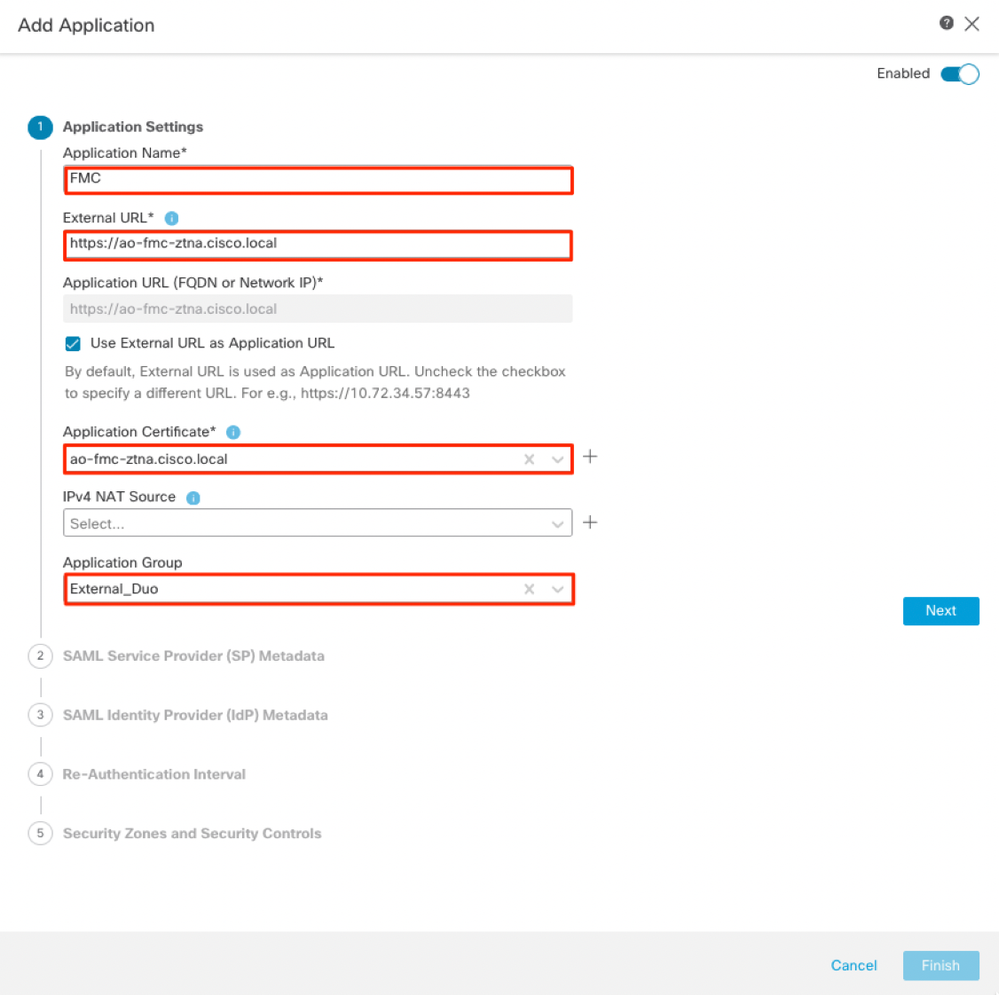

- أدخل إعدادات التطبيق:

أ) اسم التطبيق: معرف التطبيق الذي تم تكوينه.

ب) عنوان URL الخارجي: عنوان URL المنشور للتطبيق في سجلات DNS العامة/الخارجية. هذا هو عنوان URL المستخدم للوصول إلى التطبيق عن بعد.

c) عنوان URL للتطبيق: FQDN الحقيقي أو IP للشبكة الخاص بالتطبيق. هذا هو عنوان URL المستخدم بواسطة جدار الحماية الآمن للوصول إلى التطبيق.

ملاحظة: يتم إستخدام عنوان URL الخارجي كعنوان URL للتطبيق بشكل افتراضي. قم بإلغاء تحديد خانة الاختيار لتحديد عنوان URL مختلف للتطبيق.

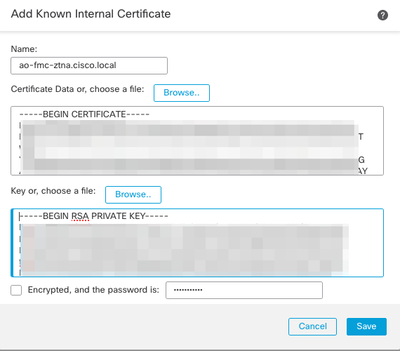

د) شهادة التطبيق: سلسلة الشهادات والمفتاح الخاص للتطبيق الذي سيتم الوصول إليه (مضاف من الصفحة الرئيسية لوحدة التحكم في إدارة الإطارات (FMC) > الكائنات > إدارة الكائنات > PKI > الشهادات الداخلية)

ه) مصدر شبكة (NAT) عبر بروتوكول IPv4 (إختياري): تتم ترجمة عنوان IP المصدر من المستخدم البعيد إلى العناوين المحددة قبل إعادة توجيه الحزم إلى التطبيق (لا يتم دعم سوى كائنات الشبكة من نوع المضيف والنطاق/مجموعات الكائنات التي تحتوي على عناوين IPv4). يمكن تكوين هذا لضمان حصول التطبيقات على مسار مرة أخرى إلى المستخدمين البعيدين من خلال جدار الحماية الآمن

و) مجموعة التطبيقات (إختياري):حدد ما إذا كان هذا التطبيق قد تمت إضافته إلى مجموعة تطبيقات موجودة لاستخدام الإعدادات التي تم تكوينها له.

في هذا المثال، تعد التطبيقات التي يتم الوصول إليها باستخدام ZTNA بمثابة إختبار لواجهة مستخدم ويب FMC وواجهة مستخدم ويب ل CTB الموجودة خلف جدار الحماية الآمن.

يجب إضافة تراخيص التطبيقات في الكائنات > إدارة الكائنات > PKI > الشهادات الداخلية:

ملاحظة: تأكد من إضافة كافة الشهادات لكل تطبيق ليتم الوصول إليه باستخدام ZTNA.

ما إن أضفت الشهادات يتلقى يكون داخلي، إستمروا أن يشكل العملية إعداد متبق.

إعدادات التطبيق التي تم تكوينها لهذا المثال هي:

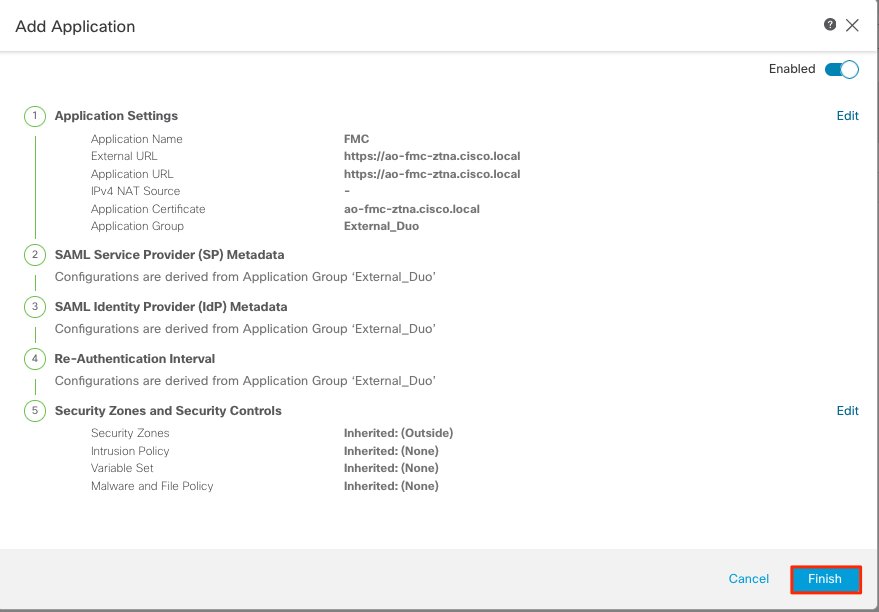

التطبيق 1: إختبار واجهة مستخدم ويب FMC (عضو في مجموعة التطبيقات 1)

مع إضافة التطبيق إلى مجموعة التطبيقات 1، تكون الإعدادات المتبقية موروثة لهذا التطبيق. لا يزال بإمكانك تجاوز مناطق الأمان وعناصر التحكم في الأمان بإعدادات مختلفة.

راجع التطبيق الذي تم تكوينه وانقر فوق إنهاء.

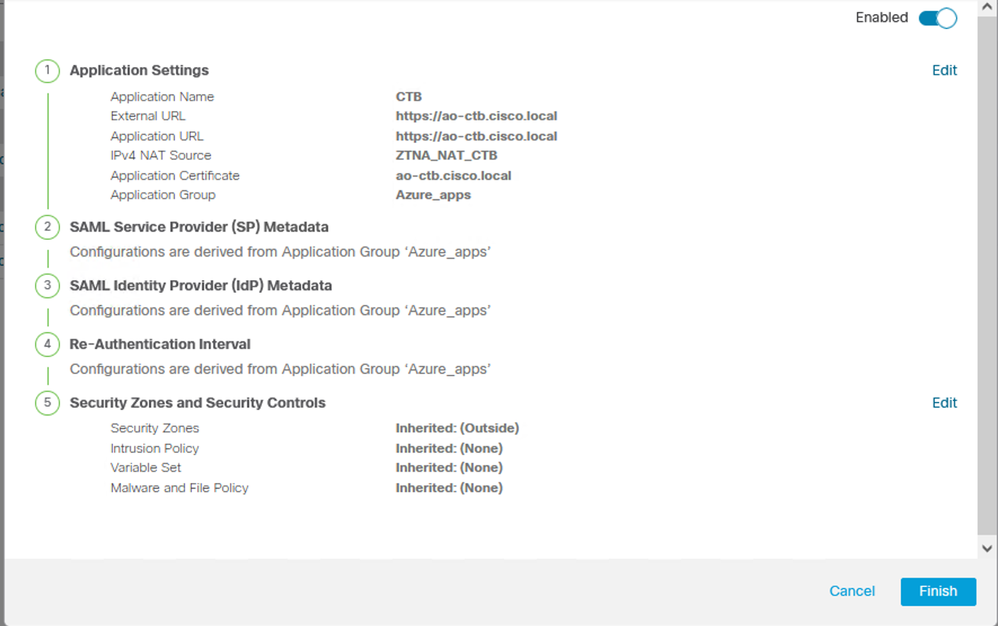

التطبيق 2: واجهة مستخدم ويب CTB (عضو في مجموعة التطبيقات 2)

يكون ملخص التكوين لهذا التطبيق هو التالي:

ملاحظة: لاحظ أنه بالنسبة لهذا التطبيق، تم تكوين كائن شبكة "ZTNA_NAT_CTB" كمصدر nat ل IPv4. مع هذا تشكيل، ترجمت المصدر عنوان من المستعملين عن بعد إلى عنوان ضمن ال يشكل كائن قبل أن يرسل الربط إلى التطبيق.

تم تكوين هذا لأن المسار الافتراضي للتطبيق (CTB) يشير إلى بوابة أخرى غير جدار الحماية الآمن، وبالتالي لم يتم إرسال حركة مرور الإرجاع إلى المستخدمين البعيدين. مع تكوين NAT هذا، تم تكوين مسار ثابت على التطبيق للشبكة الفرعية ZTNA_NAT_CTB لكي يمكن الوصول إليها من خلال جدار الحماية الآمن.

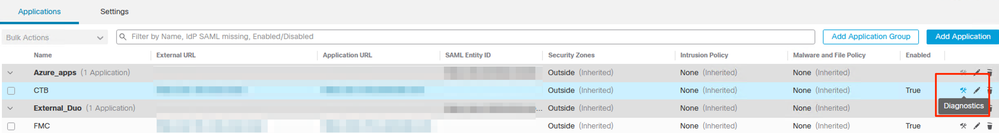

بعد تكوين التطبيقات، يتم عرضها الآن ضمن "مجموعة التطبيقات" المقابلة.

أخيرا، قم بحفظ التغييرات ونشر التكوين.

التحقق من الصحة

بمجرد أن يكون التكوين في موضعه، يمكن للمستخدمين عن بعد الوصول إلى التطبيقات من خلال عنوان URL الخارجي وإذا كان مسموحا بها بواسطة معرف IDp المطابق، فلديهم حق الوصول إليها.

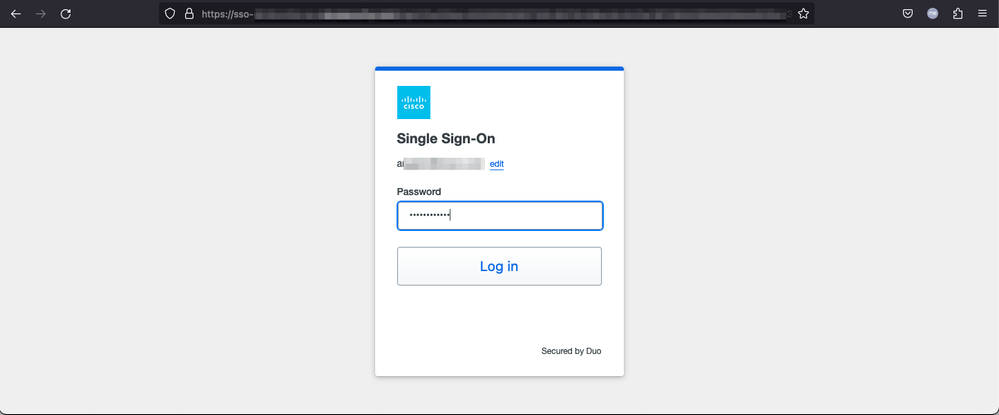

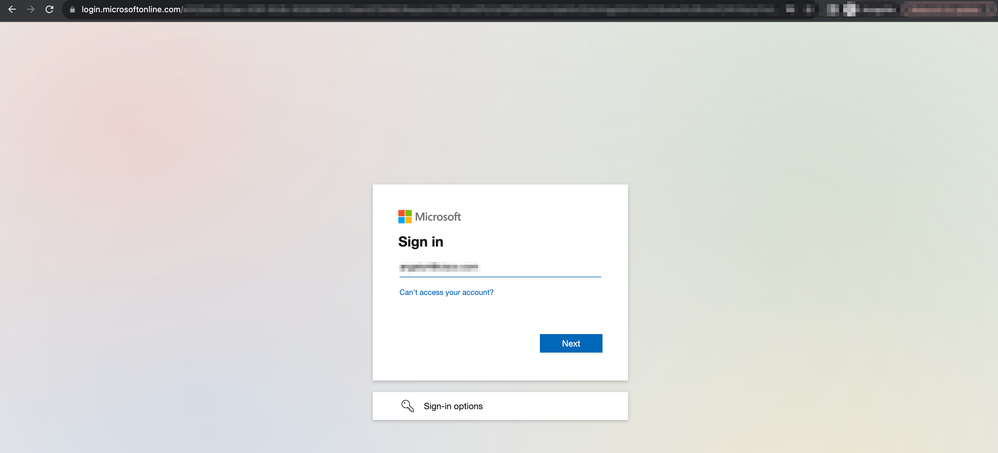

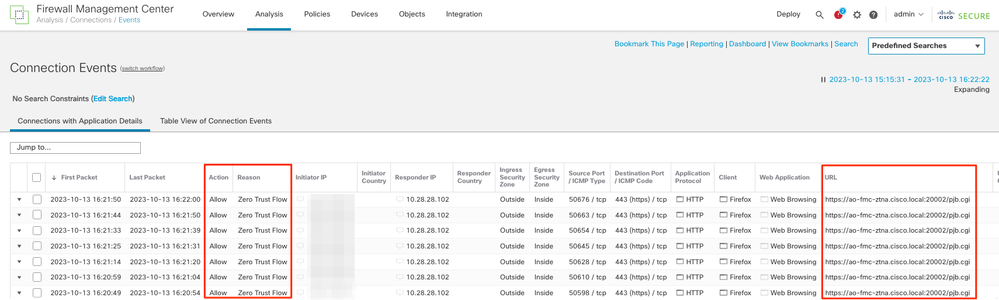

التطبيق 1

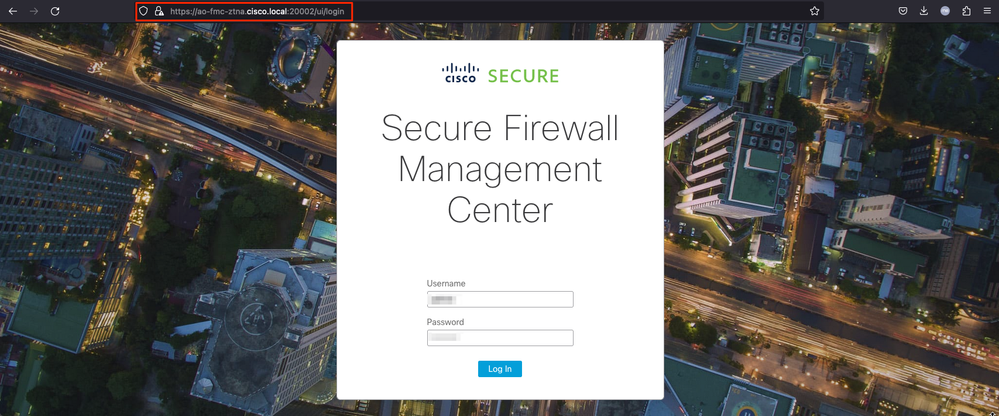

1. يقوم المستخدم بفتح مستعرض ويب والتوجه إلى عنوان URL الخارجي الخاص بالتطبيق 1. في هذه الحالة، عنوان الربط الخارجي هو https://ao-fmc-ztna.cisco.local/"

ملاحظة: يجب حل اسم عنوان URL الخارجي إلى عنوان IP الخاص بواجهة جدار الحماية الآمنة التي تم تكوينها. في هذا المثال، يتم الحل إلى عنوان IP للواجهة الخارجية (192.0.2.254)

2. نظرا لأن هذا هو وصول جديد، تتم إعادة توجيه المستخدم إلى بوابة تسجيل الدخول إلى IdP التي تم تكوينها للتطبيق.

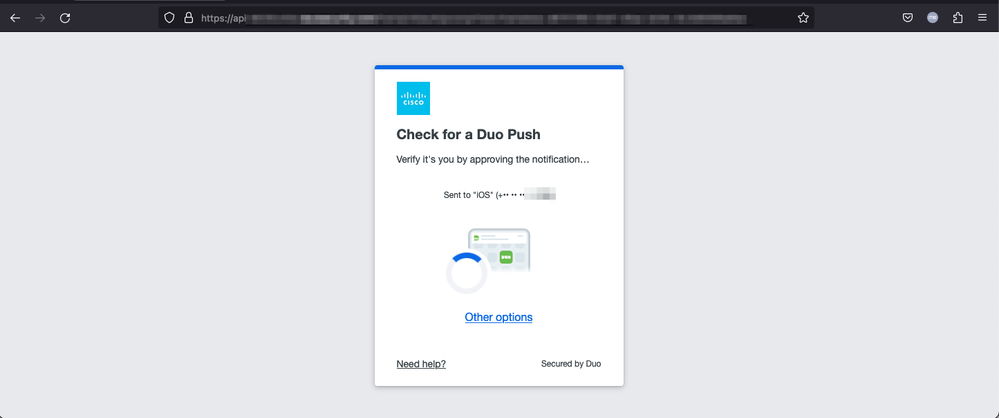

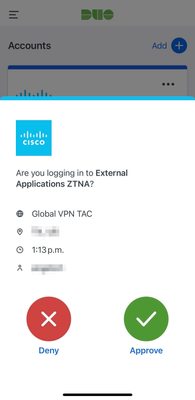

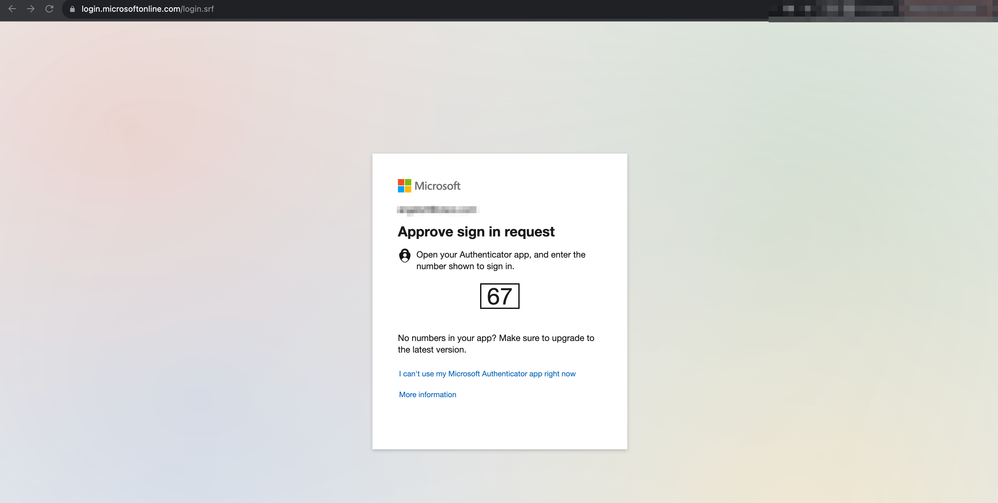

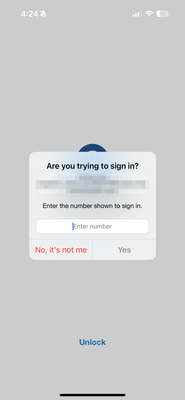

3. يتم إرسال دفعة للمستخدم ل MFA (يعتمد هذا على أسلوب MFA الذي تم تكوينه على IdP).

4. بمجرد مصادقة المستخدم بشكل ناجح ومرخص به من قبل IdP، يتم منحه حق الوصول عن بعد إلى التطبيق المحدد في نهج ZTNA (إختبار FMC Web UI).

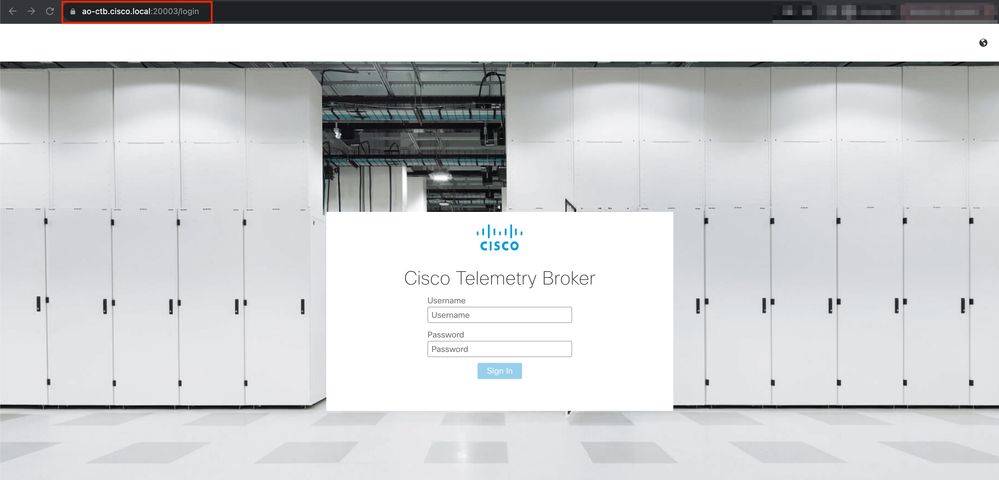

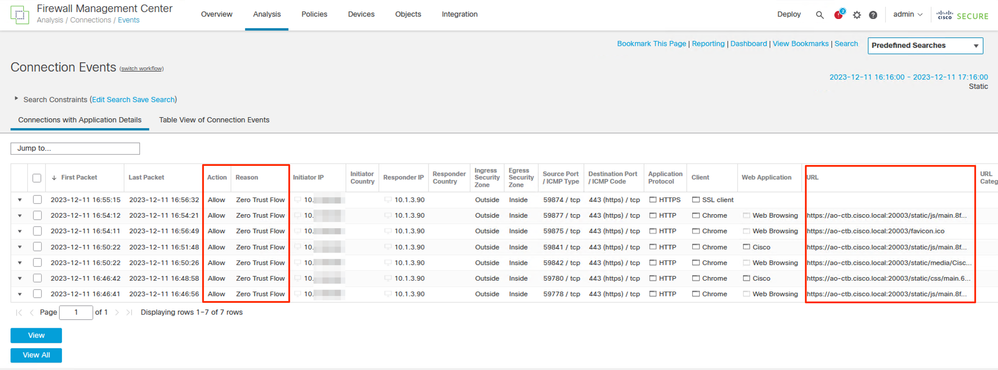

التطبيق 2

1. يتم تنفيذ الخطوات نفسها للوصول إلى التطبيق الثاني (CTB Web UI)، ومع ذلك، يتم إجراء المصادقة بواسطة معرف Microsoft Entra.

يقوم المستخدم بفتح مستعرض ويب والتنقل إلى URL الخارجي الخاص بالتطبيق 2. في هذه الحالة، عنوان الربط الخارجي هو https://ao-ctb.cisco.local/ "

ملاحظة: يجب حل اسم عنوان URL الخارجي إلى عنوان IP الخاص بواجهة جدار الحماية الآمنة التي تم تكوينها. في هذا المثال، يتم الحل إلى عنوان IP للواجهة الخارجية (192.0.2.254)

2. نظرا لأن هذا هو وصول جديد، تتم إعادة توجيه المستخدم إلى بوابة تسجيل الدخول إلى IdP التي تم تكوينها للتطبيق.

3. يتم إرسال دفعة للمستخدم ل MFA (يعتمد هذا على أسلوب MFA الذي تم تكوينه على IdP).

4. بمجرد مصادقة المستخدم بشكل ناجح ومرخص به من قبل IdP، يتم منحه حق الوصول عن بعد إلى التطبيق المحدد في نهج ZTNA (واجهة مستخدم ويب CTB).

الشاشة

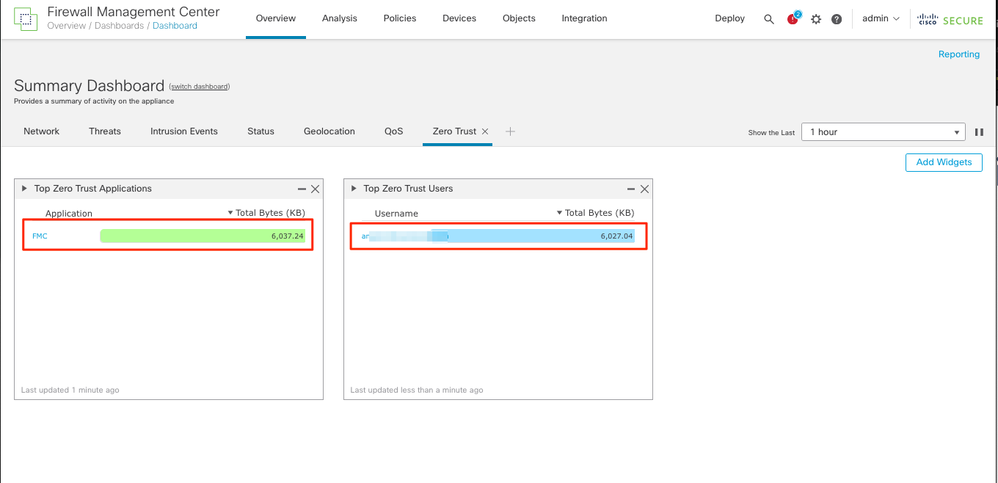

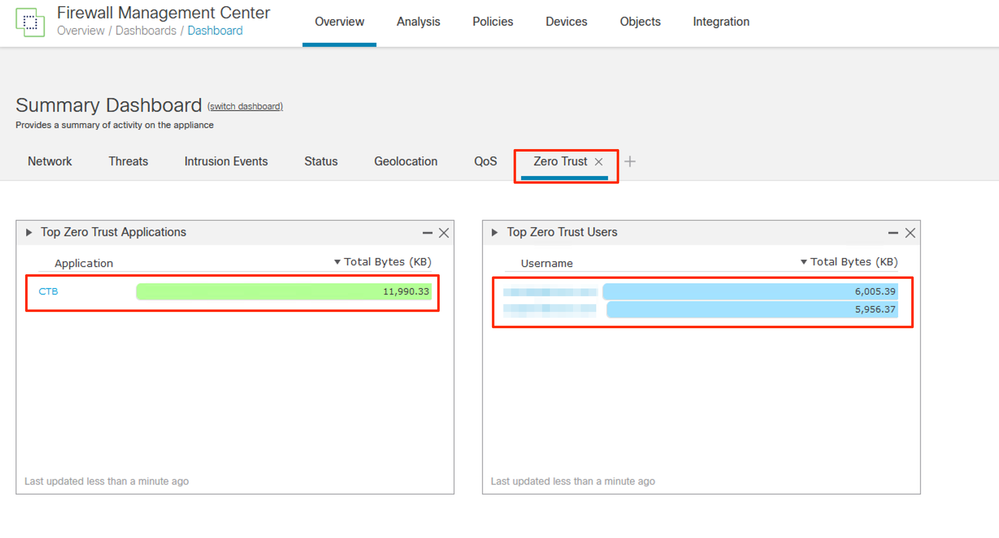

يمكنك مراقبة التطبيقات والمستخدمين من نظرة عامة على FMC > لوحة المعلومات > الثقة صفر.

للتحقيق في أحداث الاتصال، انتقل إلى Analysis (تحليل) > Connections > Events.

بالإضافة إلى ذلك، تتوفر أوامر العرض والوضوح في واجهة سطر الأوامر (CLI) الخاصة ب FTD لعرض تكوين عدم الثقة وعرض الإحصائيات ومعلومات الجلسة.

firepower# show running-config zero-trust

application Show application configuration information

application-group Show application group configuration

| Output modifiers

<cr>

firepower# show zero-trust

sessions Show zero-trust sessions

statistics Show zero-trust statistics

firepower# show zero-trust sessions

application show zero-trust sessions for application

application-group show zero-trust sessions for application group

count show zero-trust sessions count

user show zero-trust sessions for user

detail show detailed info for the session

| Output modifiers

<cr>

firepower# clear zero-trust

sessions Clear all zero-trust sessions

statistics Clear all zero-trust statistics

firepower# clear zero-trust sessions

application Clear zero-trust sessions for application

user Clear zero-trust sessions for user

<cr>

استكشاف الأخطاء وإصلاحها

تمت إضافة أداة تشخيص إلى FMC لاستكشاف أخطاء ZTNA ذات الصلة وإصلاحها.

- تم تصميم ميزة "التشخيصات" لتسهيل عملية أستكشاف الأخطاء وإصلاحها للمستخدمين عن طريق إظهار المشاكل الموجودة عند النقطة الموجودة في تكوين الوصول إلى مستوى انعدام الثقة

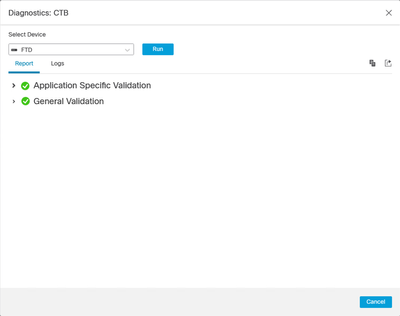

- توفر عمليات التشخيص تحليلا شاملا (موافق أم لا) وتجمع سجلات تفصيلية يمكن تحليلها لحل المشكلات

يتم إستخدام التشخيصات الخاصة بالتطبيق لاكتشاف:

- المشاكل المتعلقة بنظام DNS

- تكوين غير صحيح، على سبيل المثال، لم يتم فتح مأخذ التوصيل، وقواعد التصنيف، وقواعد nat

- المشاكل في نهج الوصول إلى الثقة الصفرية

- المشاكل المتعلقة بالواجهة، على سبيل المثال، لم يتم تكوين الواجهة، أو أن الواجهة معطلة

التشخيصات العامة للكشف عن:

- إذا لم يتم تمكين ترخيص تشفير قوي

- إذا كانت شهادة التطبيق غير صالحة

- إذا لم تتم تهيئة أسلوب المصادقة إلى SAML في مجموعة الأنفاق الافتراضية

- مشكلات المزامنة المجمعة المجمعة والموفرة للطاقة

- الحصول على رؤى من عدادات snort لتشخيص المشكلات، مثل تلك المتعلقة بالعلامات المميزة أو فك التشفير

- ضرب بركة إستهلاك إصدار في مصدر ترجمة.

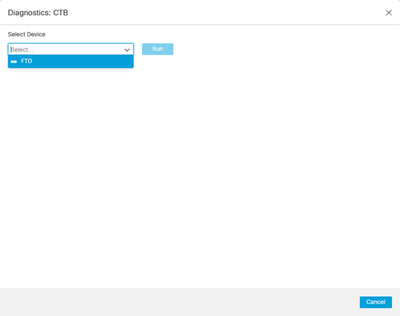

لتشغيل التشخيصات:

1. انتقل إلى أيقونة التشخيص الموجودة لكل تطبيق ZTNA.

2. حدد جهازا وانقر فوق تشغيل.

3. عرض النتائج في التقرير.

إذا كنت بحاجة إلى العمل مع مركز المساعدة التقنية (TAC) من Cisco لأغراض أستكشاف الأخطاء وإصلاحها، فيرجى تجميع إخراج أوامر show و debug التالية:

- show counters بروتوكول zero-trust

- debug zero-trust 255

- debug webVPN request 255

- debug webVPN response 255

- debug webVPN saml 255

معلومات ذات صلة

- للحصول على مساعدة إضافية، يرجى الاتصال ب TAC. يلزم عقد دعم صالح: جهات اتصال الدعم العالمية من Cisco.

- يمكنك أيضا زيارة مجتمع Cisco VPN هنا.

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

14-Dec-2023 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- Angel OrtizSecurity Technical Leader

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات