المقدمة

يصف هذا المستند التكوين بالتفصيل لنفق VPN لبوابة الإنترنت الآمنة (SIG) من موقع إلى موقع على الدفاع الآمن عن تهديد جدار الحماية.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- شبكات VPN من موقع إلى موقع

- بوابة إدارة Umbrella

- مركز إدارة جدار الحماية الآمن (FMC)

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية.

- بوابة إدارة Umbrella

- Secure Firewall، الإصدار 7.2

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

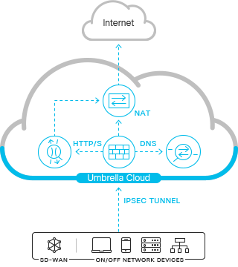

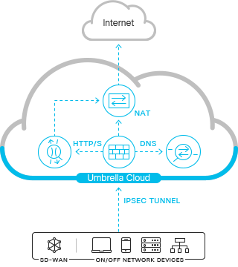

الرسم التخطيطي للشبكة

تكوين نفق شبكة Umbrella

نفق الشبكة

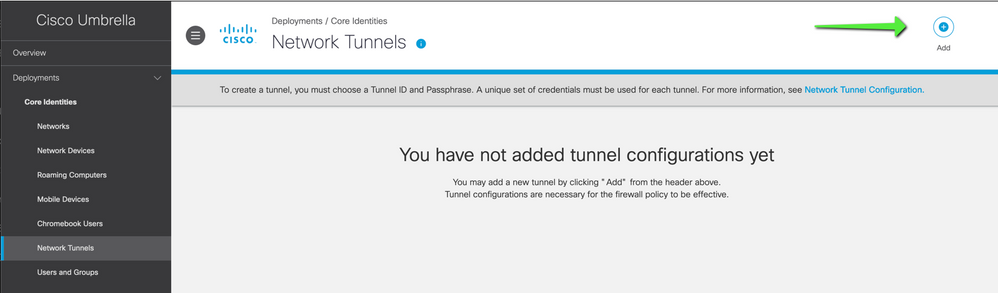

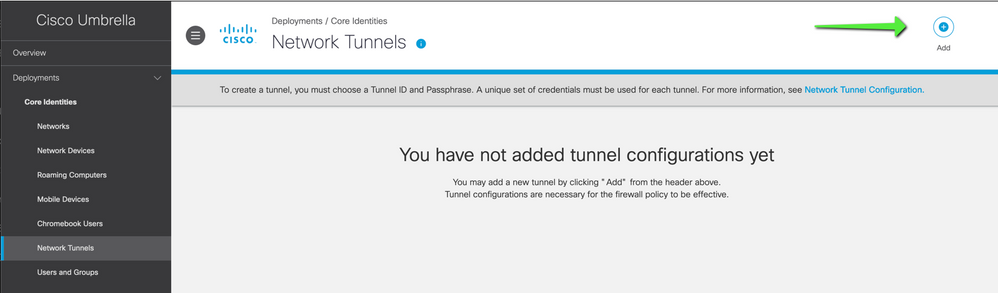

تسجيل الدخول إلى لوحة معلومات Umbrella:

انتقل إلى Deployments > Network Tunnels > Add.

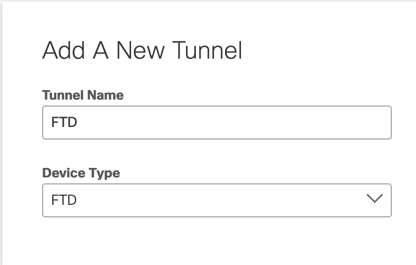

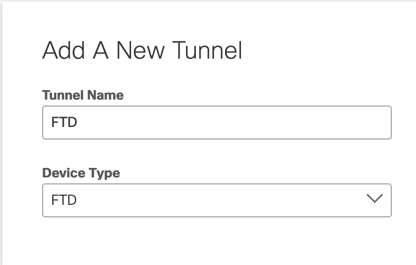

قم بإضافة نفق جديد، واختر نوع الجهاز ك FTD، وقم بتسميته بشكل مناسب.

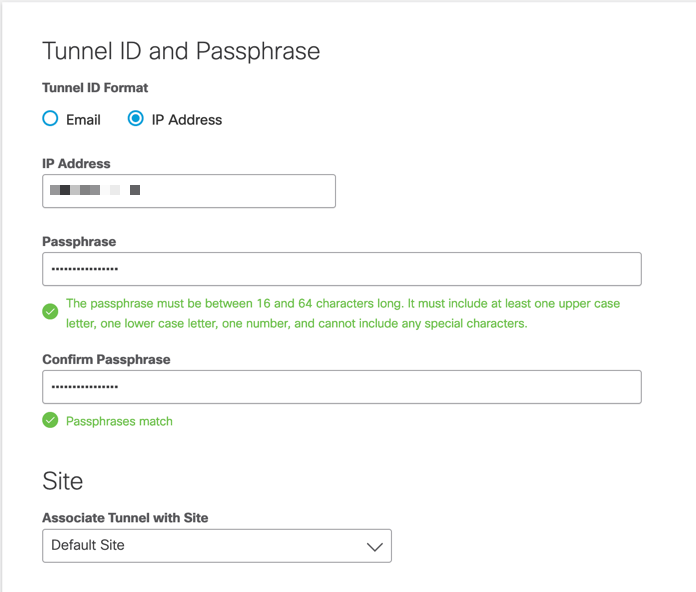

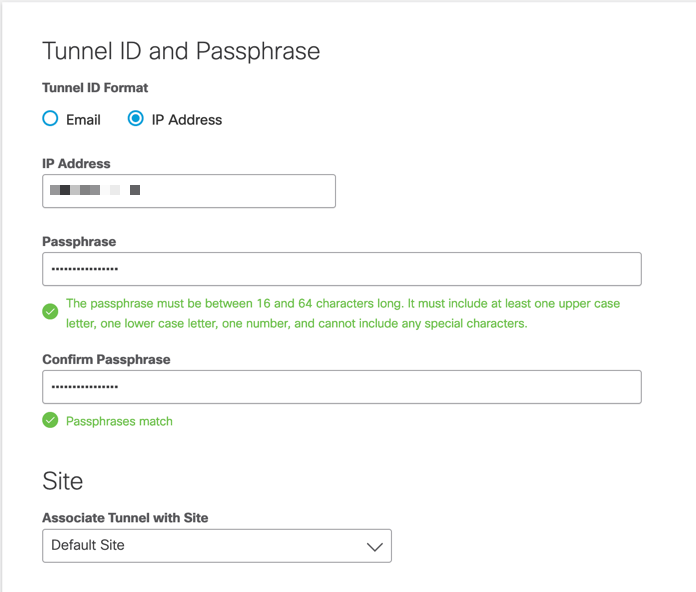

أدخل عنوان IP العام ل FTD مع مفتاح آمن مشترك مسبقا.

ارفق النفق بالموقع المناسب لسياسات المطافئ وتفتيش حركة المرور.

اكتمل الآن التكوين من بوابة Umbrella.

انتقل إلى مدخل Umbrella عند توصيل النفق لتأكيد حالة شبكة VPN.

تكوين مركز إدارة جدار الحماية الآمن

تكوين موقع إلى موقع

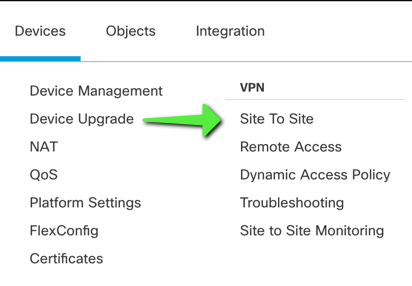

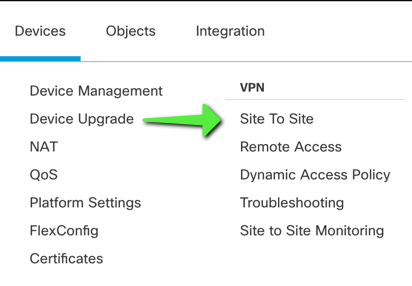

انتقل إلى Devices > Site-to-Site :

إضافة نفق موقع إلى موقع جديد

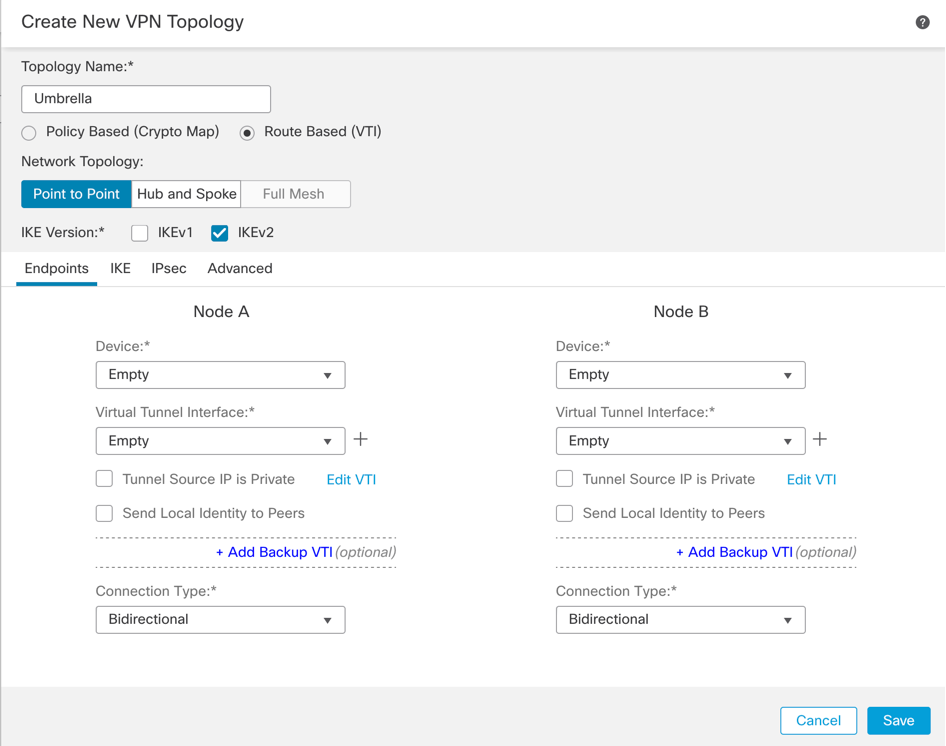

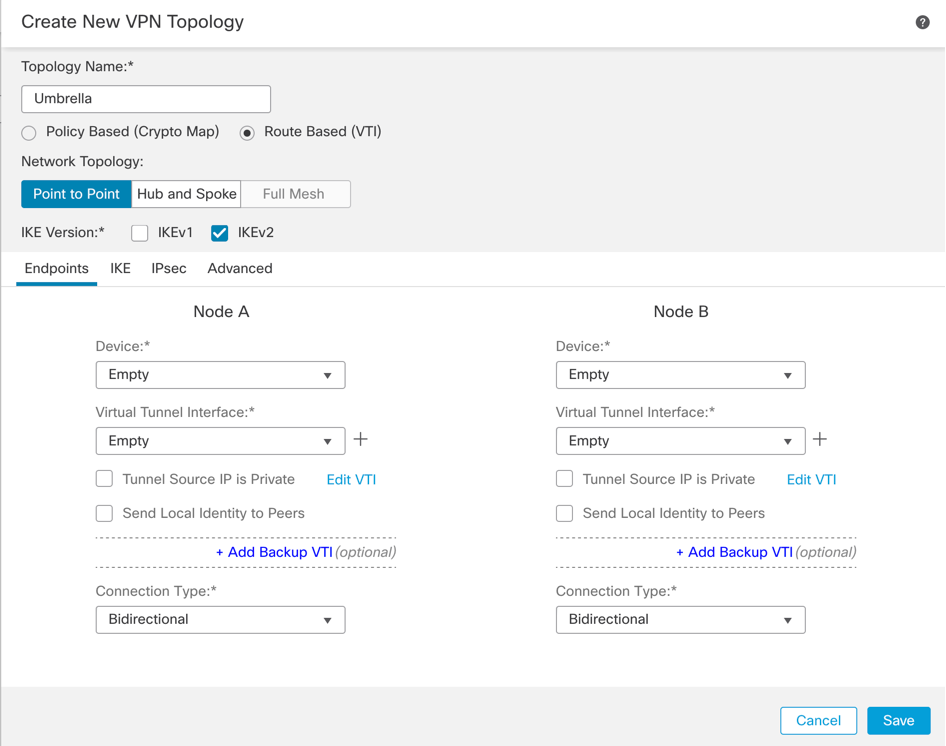

قم بتسمية المخطط واختر VTI المستند إلى المسار:

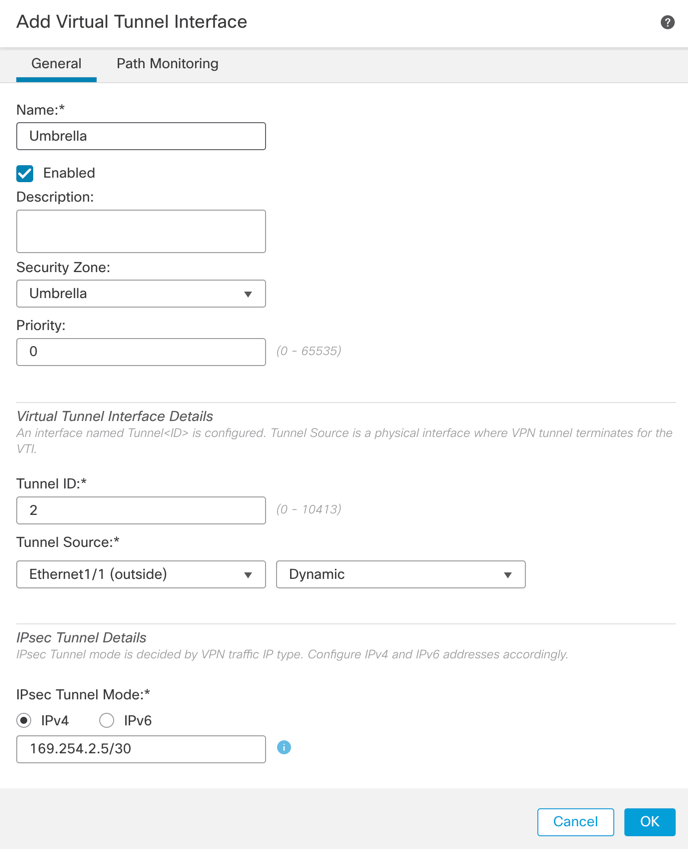

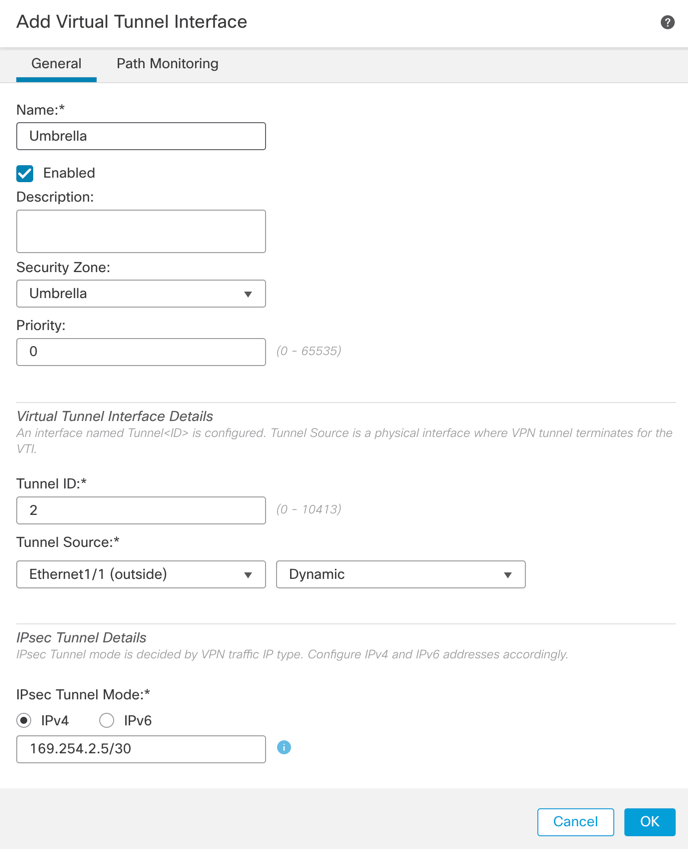

إضافة واجهة نفق ظاهري جديدة

- تسمية واجهة النفق

- تطبيق منطقة أمان جديدة على الواجهة

- تعيين رقم معرف النفق بين 0-10413

- أختر مصدر النفق (واجهة مع IP العام المعرف في بوابة المظلة)

- قم بإنشاء شبكة فرعية غير موجهة/30 للاستخدام مع شبكة VPN. على سبيل المثال، 169.254.72.0/30

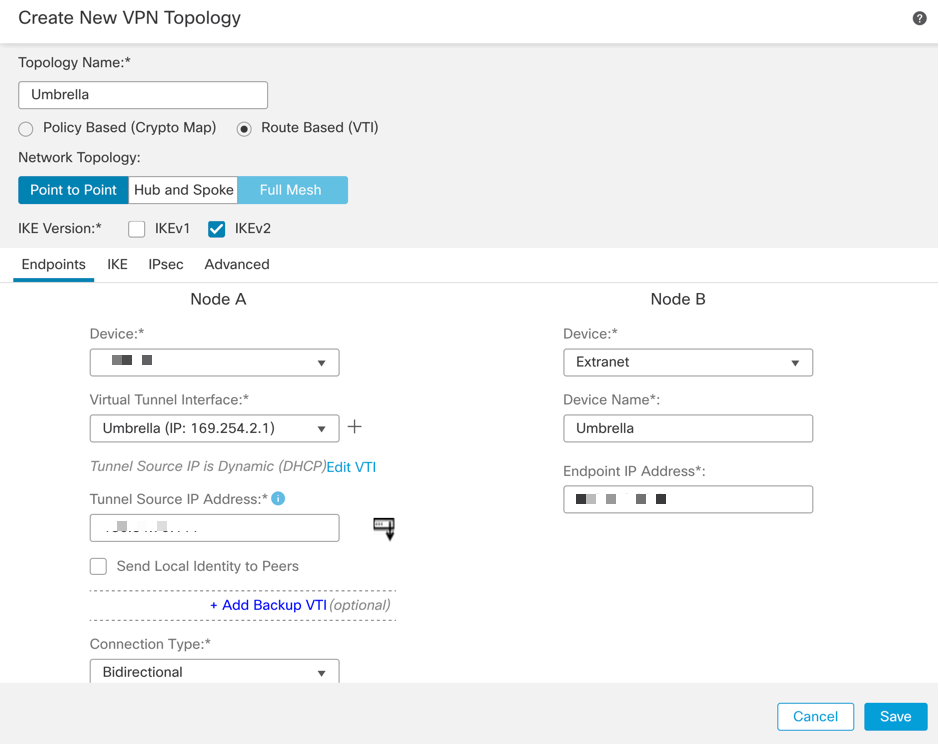

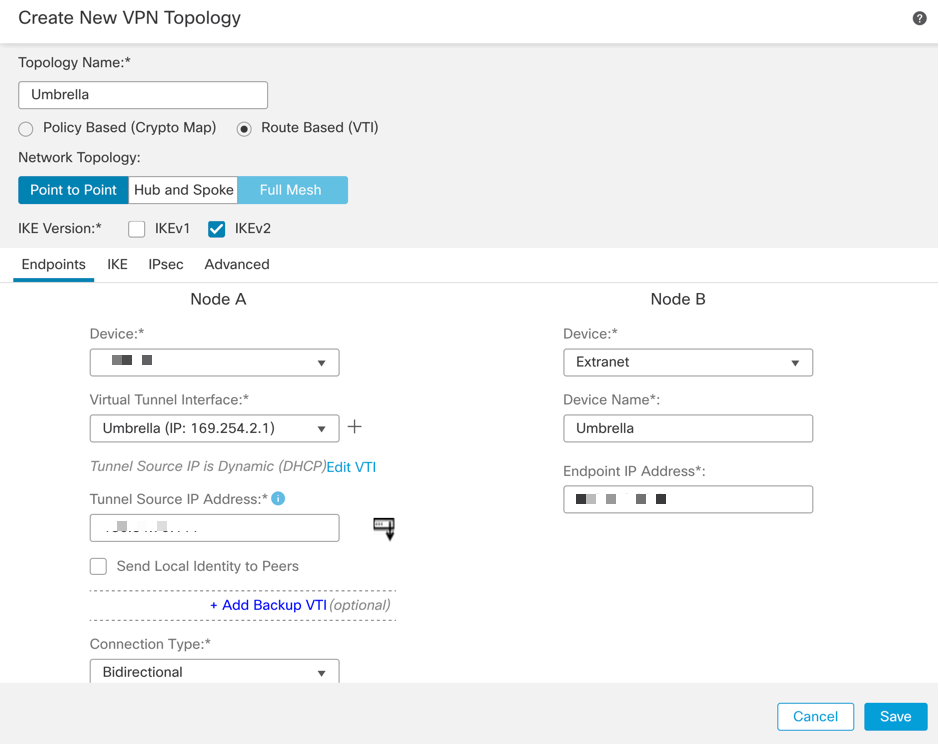

تكوين عقد المخطط

تعيين FTD للعقدة A والمظلة لعقدة إكسترانت B:

يمكن العثور على عناوين IP لنقطة النهاية للاستخدام مع مراكز بيانات Umbrella هنا.

أختر مركز البيانات الأقرب للموقع الفعلي للجهاز.

تحديد معلمات المرحلة الأولى من IKEv2:

يمكن العثور على المعلمات المقبولة لمفاوضات النفق هنا.

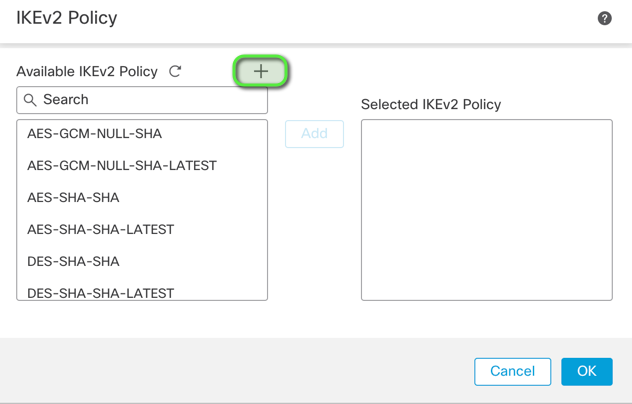

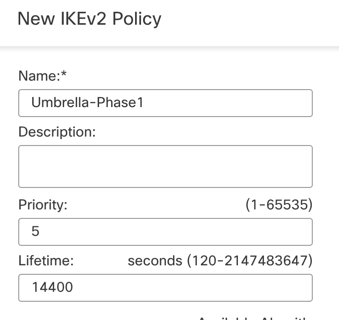

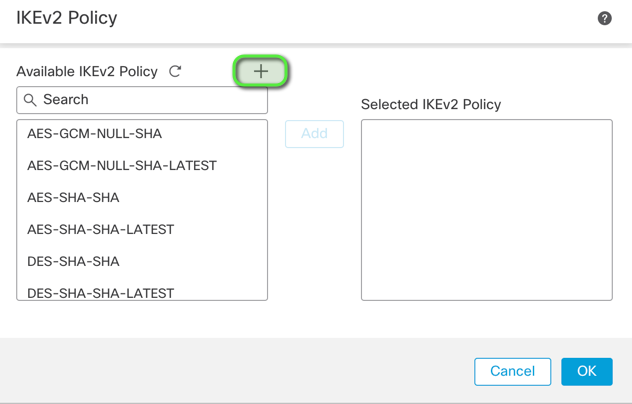

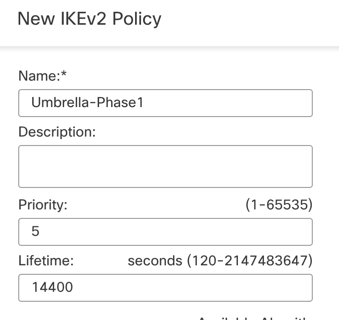

انتقل إلى علامة التبويب IKE وقم بإنشاء نهج IKEv2 جديد:

- قم بتعيين الأولوية المناسبة لتجنب تعارضها مع السياسات الموجودة.

- عمر المرحلة الأولى هو 14400 ثانية.

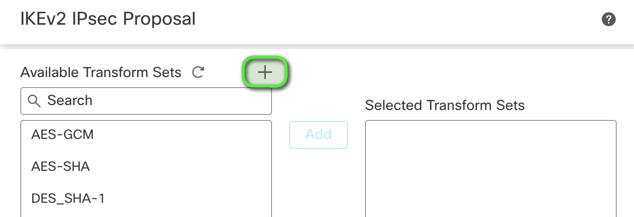

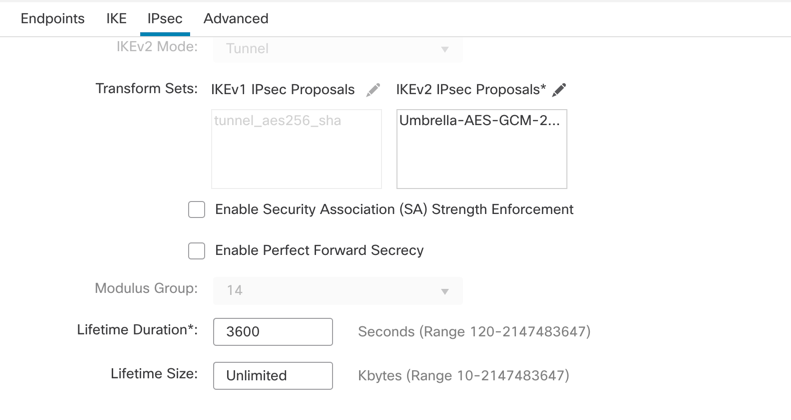

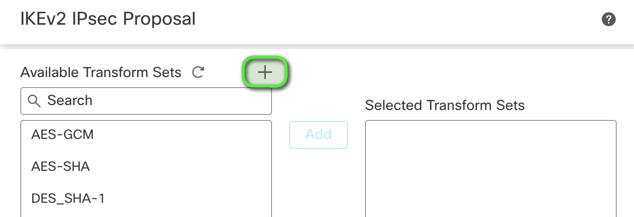

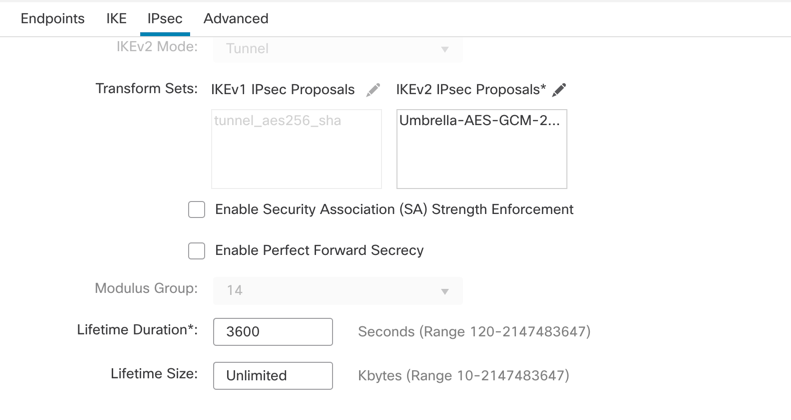

تحديد معلمات المرحلة الثانية من IPsec:

- يمكن العثور على المعلمات المقبولة لمفاوضات النفق هنا.

- انتقل إلى

IPsec علامة التبويب وإنشاء "مقترح IPsec" جديد.

تأكد من تطابق معلمات المرحلة 2 مع ما يلي:

حفظ المخطط والنشر في جدار الحماية.

تكوين التوجيه المستند إلى السياسة (PBR)

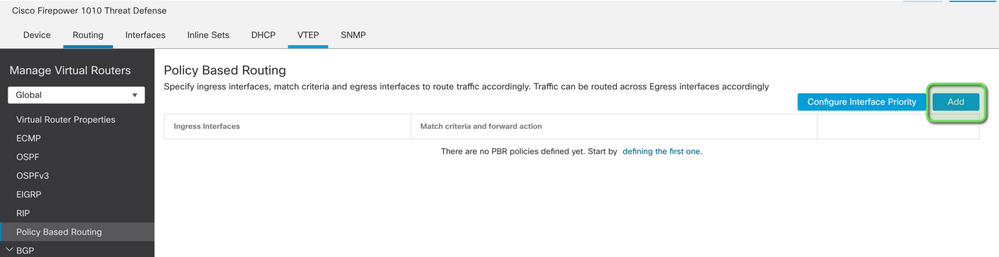

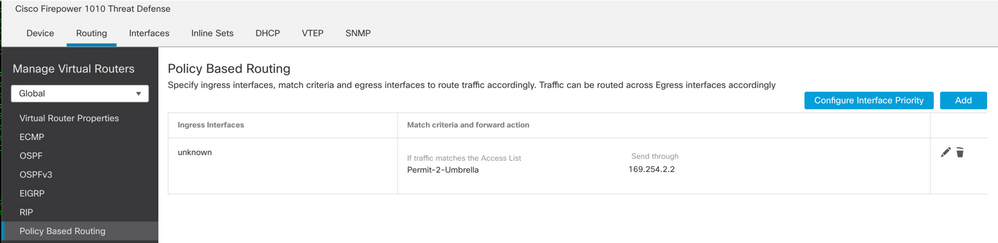

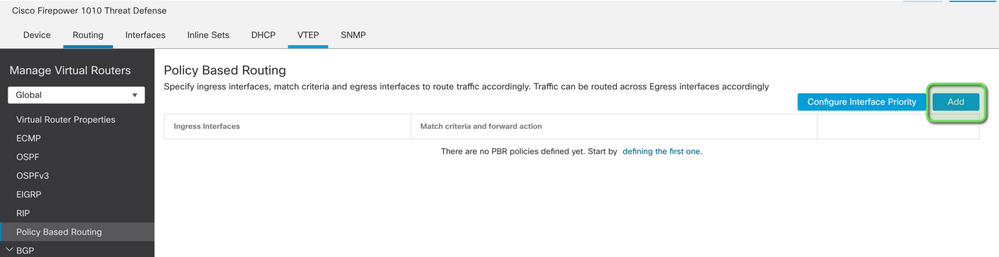

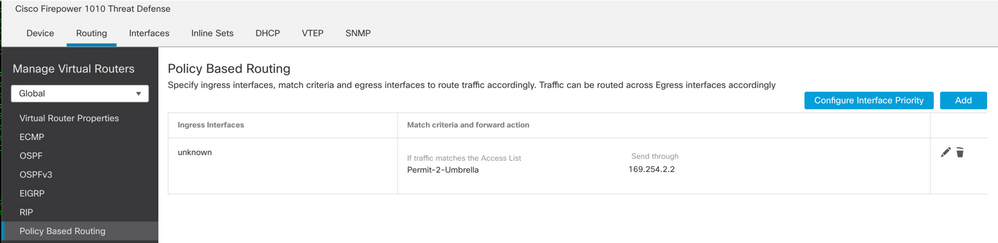

انتقل إلى Devices > Device Management > Select the FTD/HA Pair > Routing > Policy Based Routing.

إضافة نهج جديد.

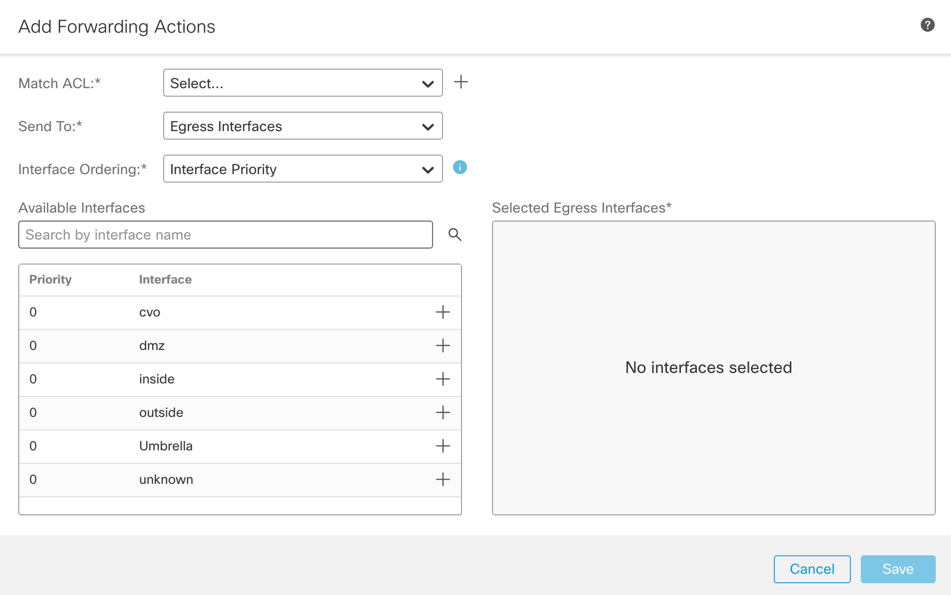

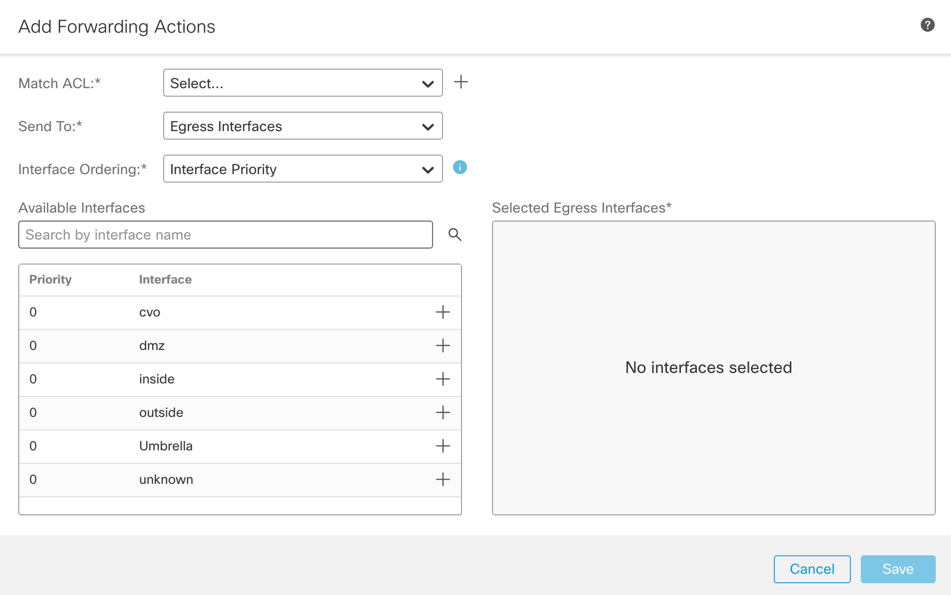

تكوين إجراءات إعادة التوجيه:

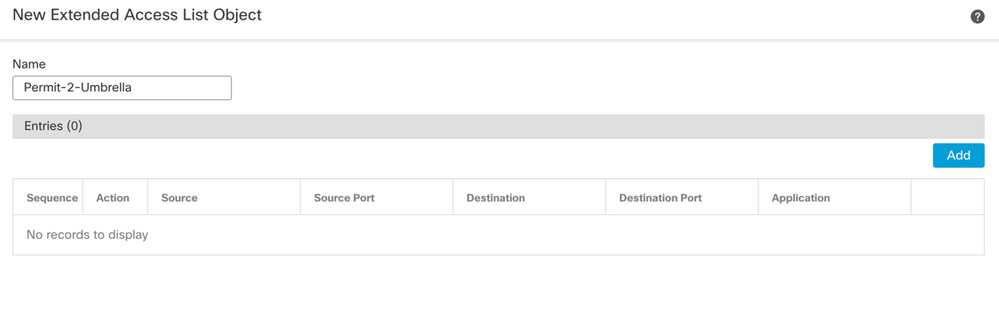

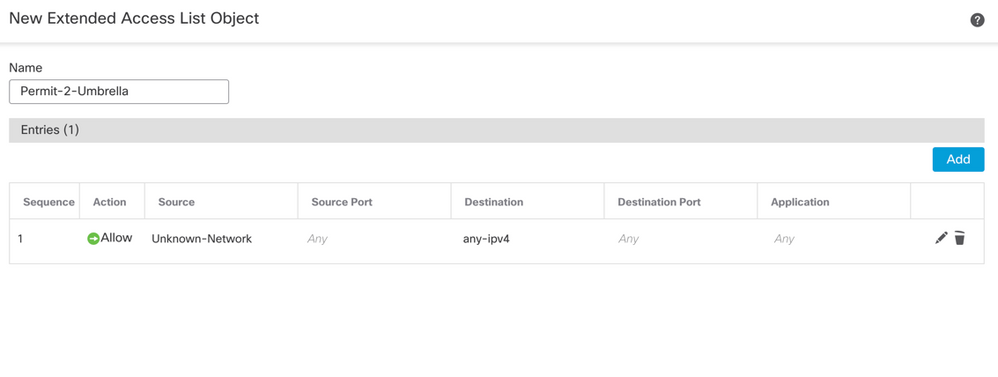

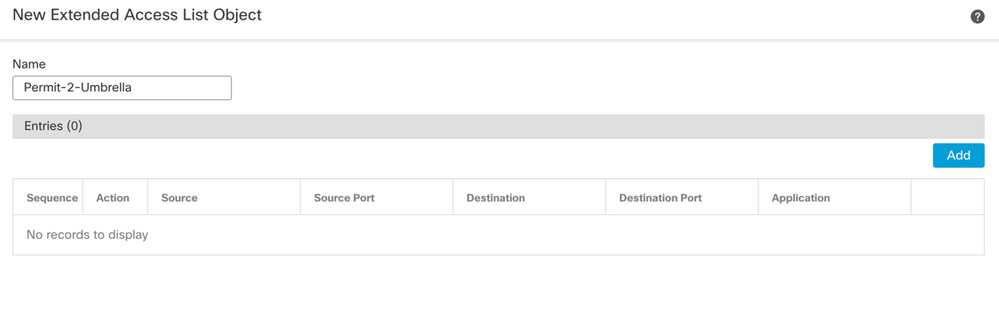

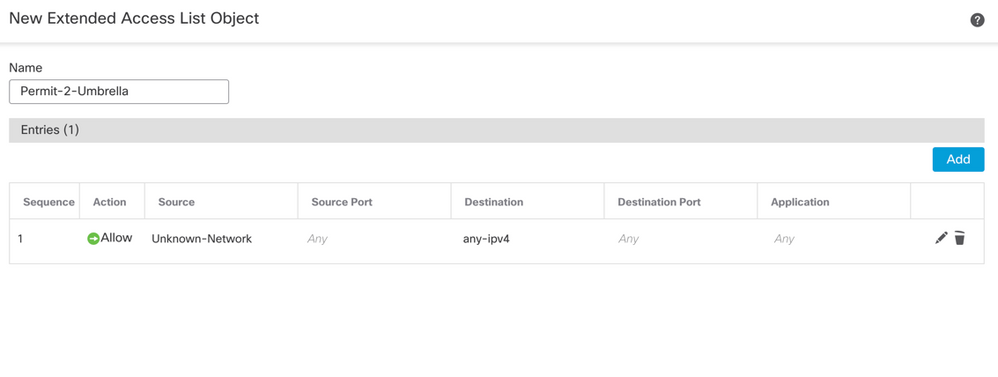

قم بإنشاء قائمة التحكم في الوصول (ACL) المطابقة لحركة المرور التي يجب أن تنتقل عبر نفق SIG:

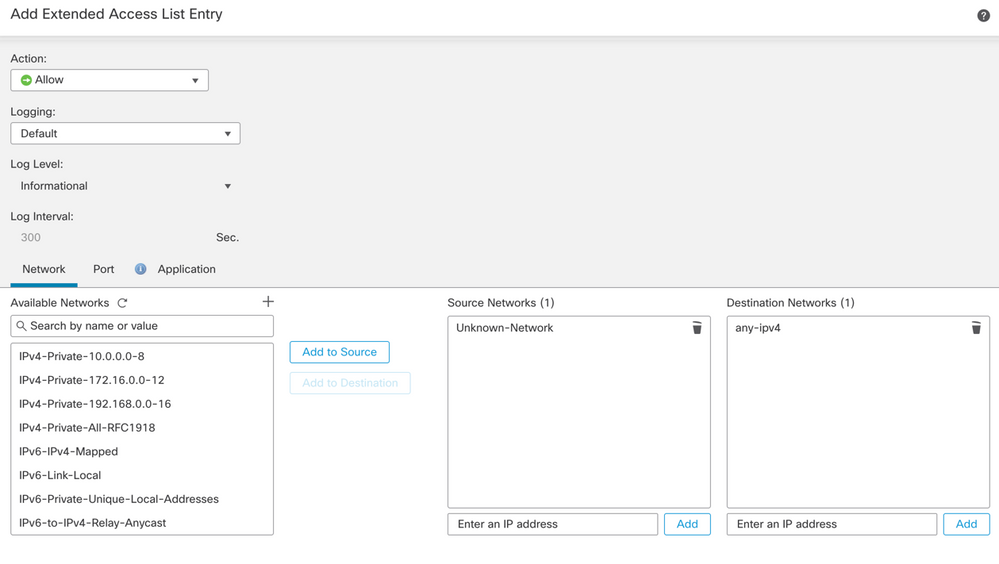

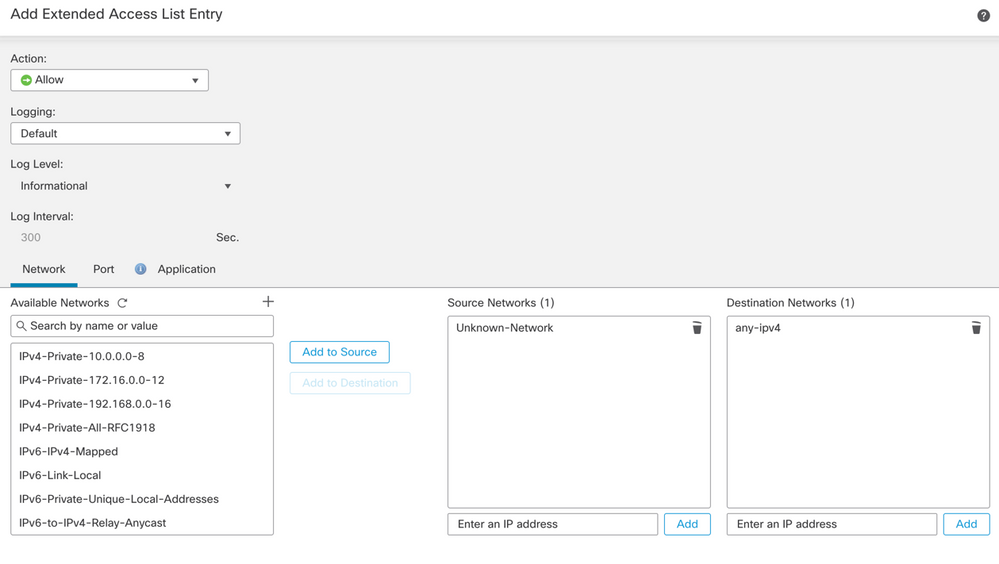

إضافة إدخالات التحكم في الوصول التي تحدد حركة مرور SIG للمظلة:

-

- تحدد شبكات المصدر حركة مرور البيانات الداخلية.

- شبكات الوجهة هي الشبكات البعيدة التي يجب فحصها بواسطة Umbrella.

قائمة التحكم في الوصول (ACL) الموسعة المكتملة:

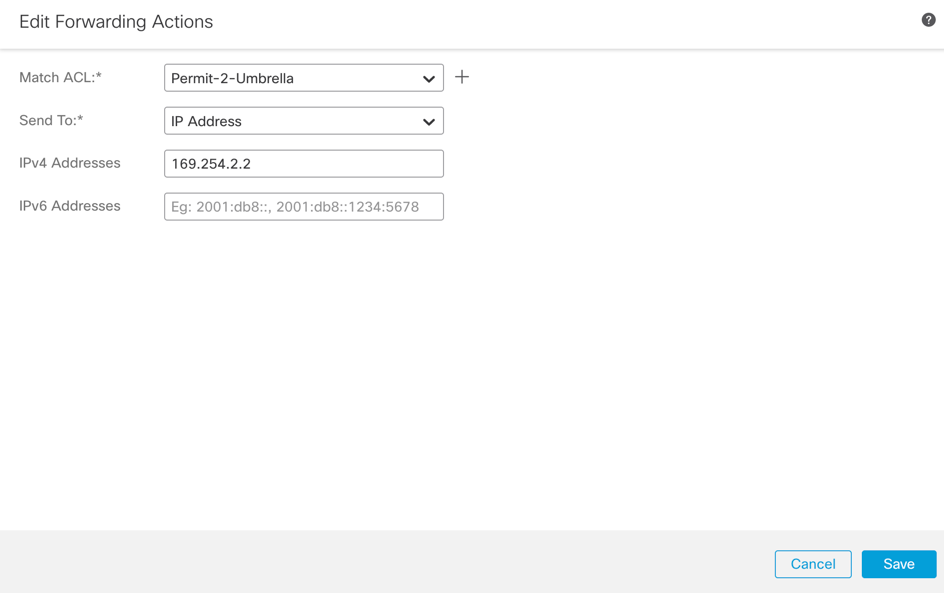

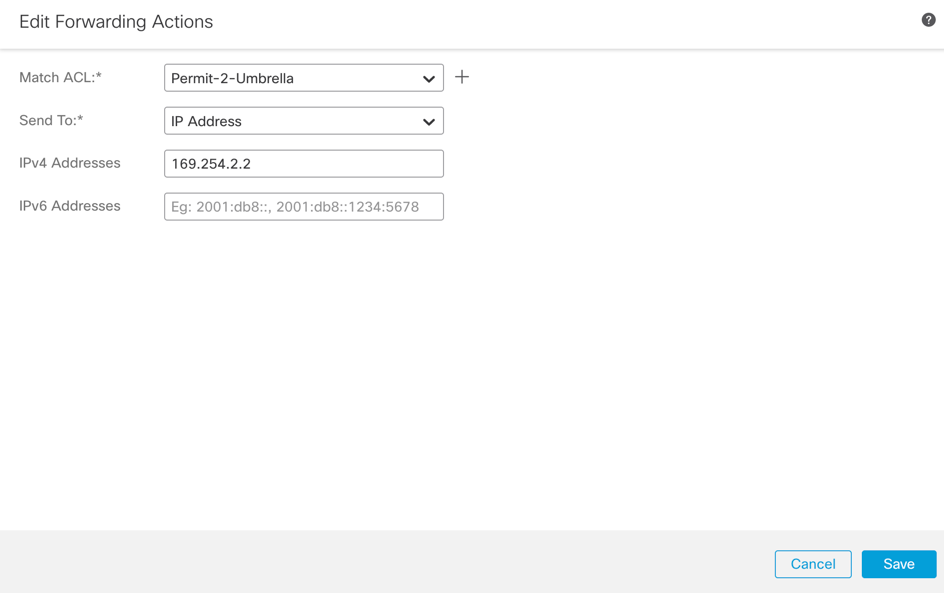

التكوين Send To:

تحديد Send To عنوان IPv4 هو ثاني عنوان IP متاح في الشبكة الفرعية /30.

ملاحظة: لم يتم تعريف عنوان IP هذا في Umbrella. إنها مطلوبة فقط لإعادة توجيه حركة المرور.

PBR مكتمل:

دون أسماء واجهة الدخول، يلزم هذا لاحقا لتكوين سياسة التحكم في الوصول (ACP) وترجمة عنوان الشبكة (NAT).

حفظ التكوين والنشر في جدار الحماية.

تكوين NAT و ACP

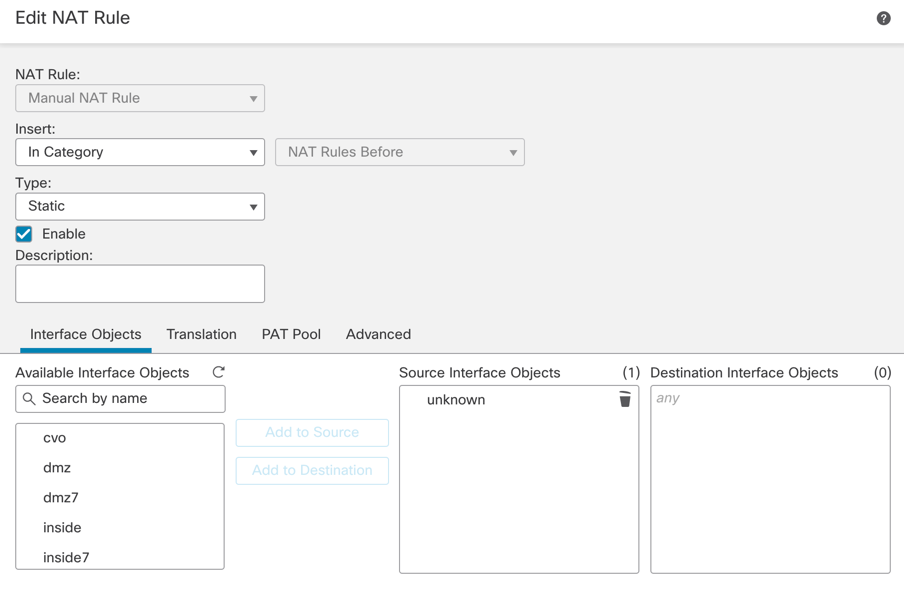

انتقل إلى Devices > NAT.

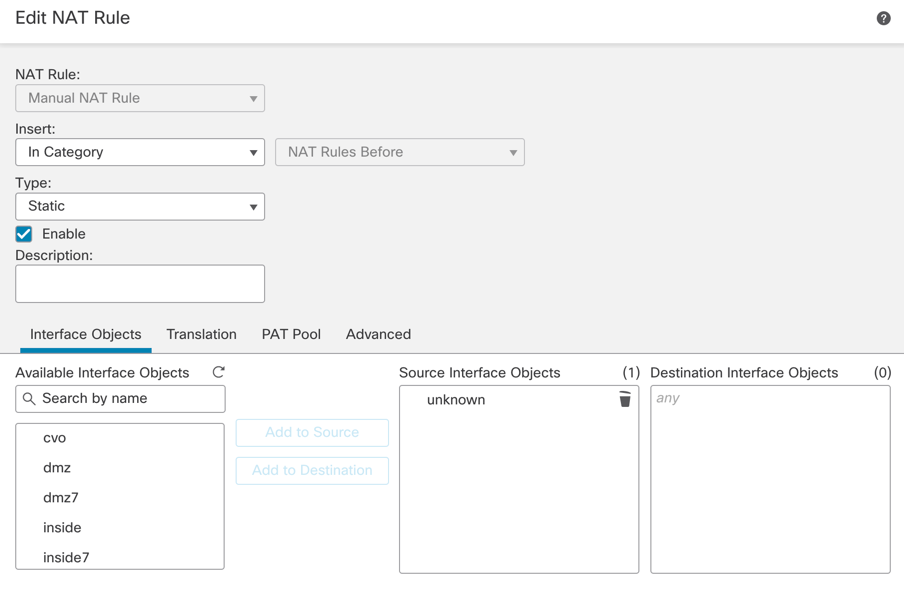

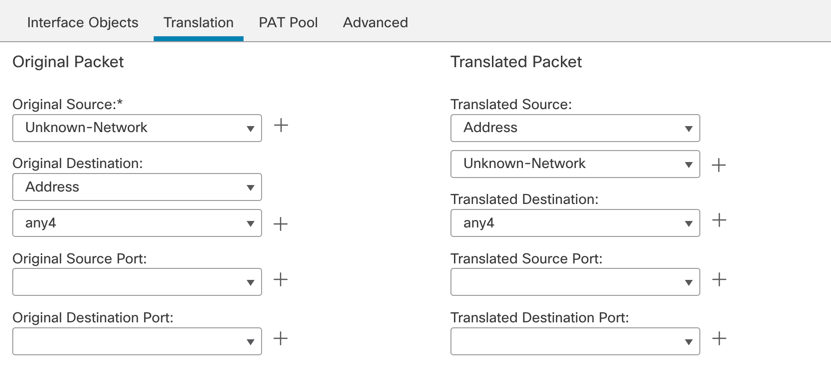

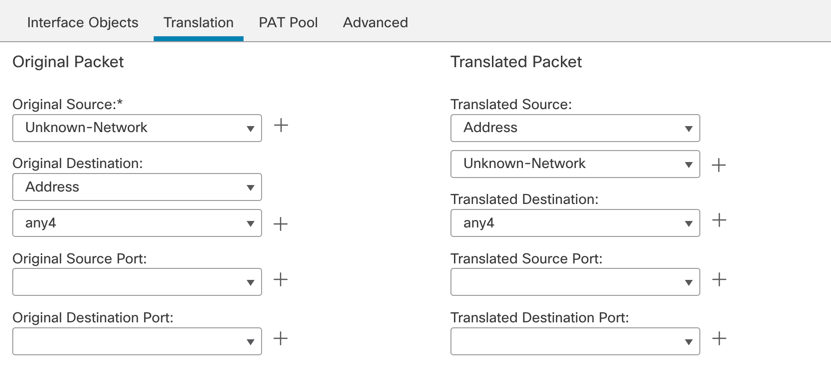

قم بإنشاء قاعدة NAT يدوية جديدة كهذه:

-

- واجهة المصدر - مصدر محمي داخلي.

- غاية قارن - أي - هذا يسمح الحركة مرور أن يكون حولت إلى ال VTI.

الترجمة:

-

- مصدر أصلي ومترجم - كائن شبكة محمي داخلي

- الوجهة الأصلية والمترجمة - any4 - 0.0.0.0/0

انتقل إلى Policy > Access Control.

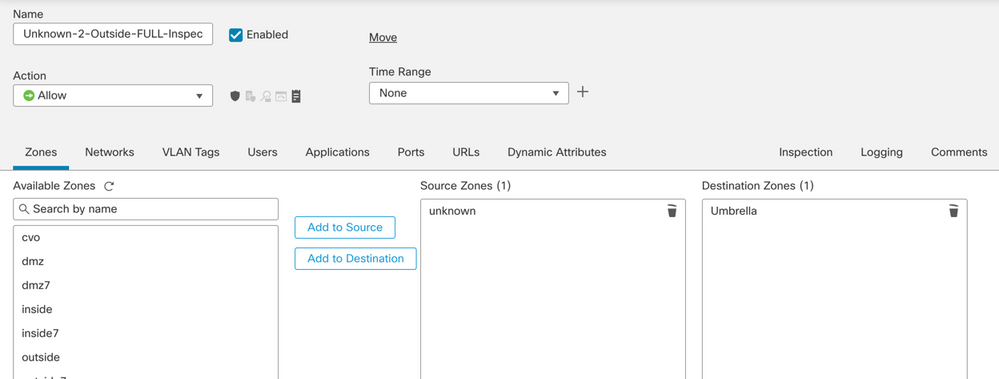

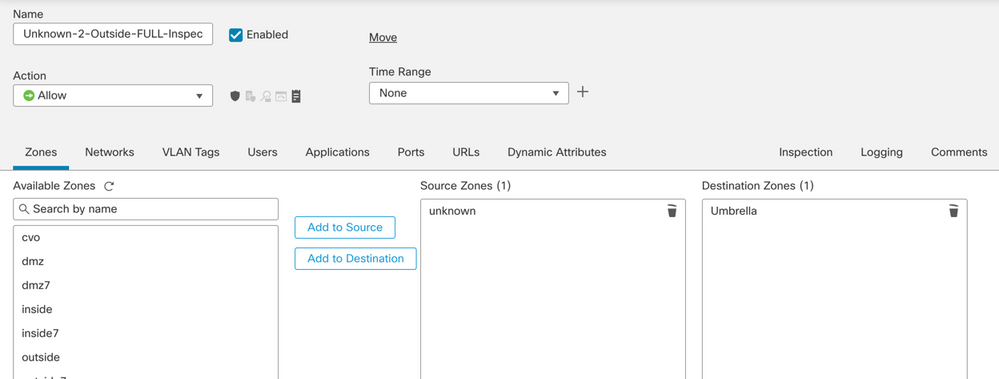

إنشاء قاعدة ACP جديدة كهذه:

-

- منطقة المصدر - المصدر المحمي الداخلي.

- منطقة الوجهة - منطقة VTI - وهذا يسمح لحركة المرور بأن يتم تحويلها إلى VTI.

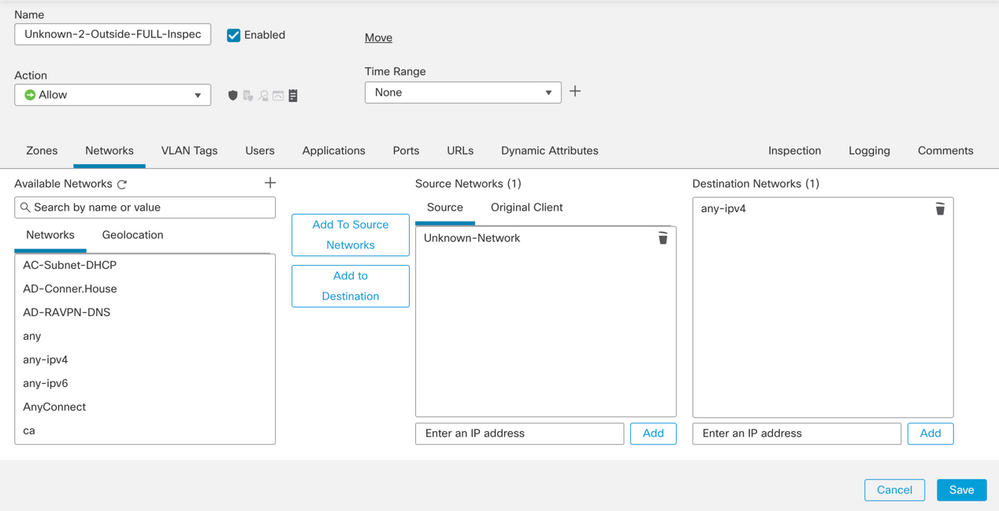

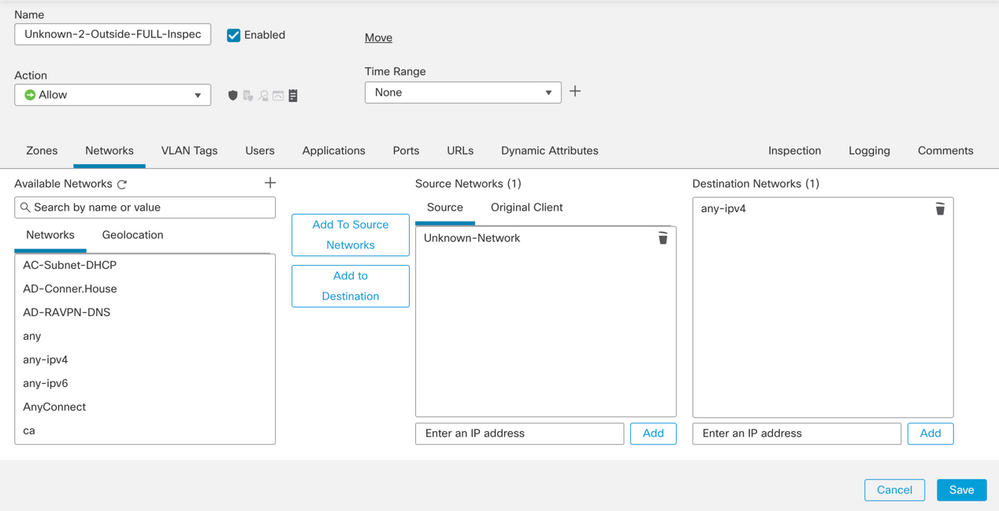

الشبكات:

-

- الشبكات المصدر - كائن (كائنات) الشبكة المحمية الداخلية

- شبكات الوجهة - any4 - 0.0.0.0/0

قم بحفظ التكوين ونشره في جدار الحماية.

التحقق من الصحة

المراقبة من موقع إلى موقع

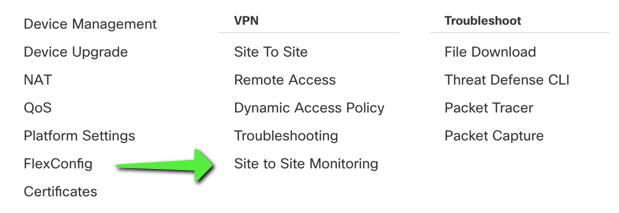

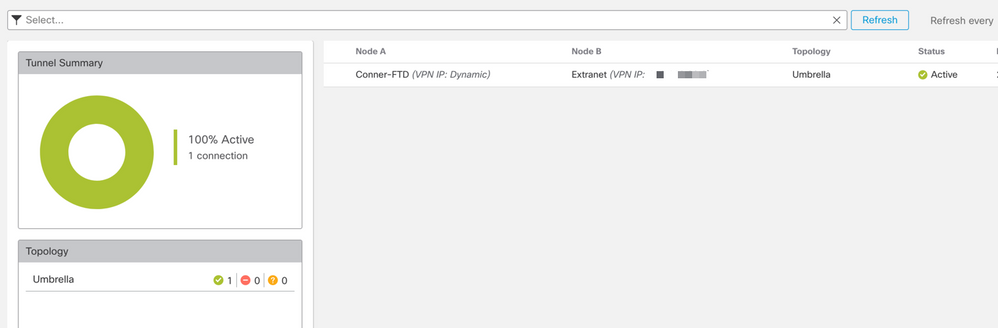

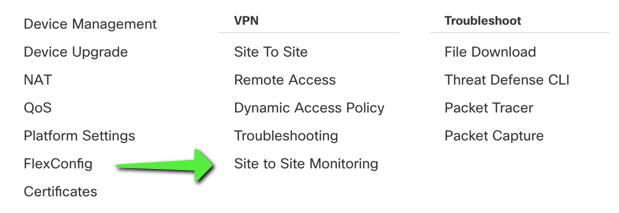

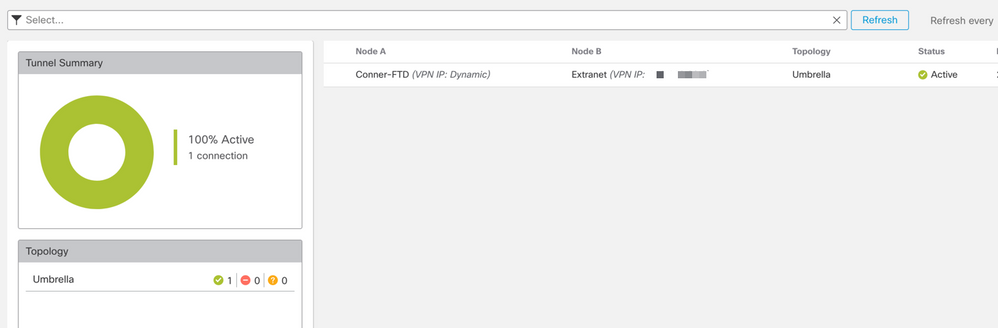

تحقق من حالة النفق باستخدام أداة المراقبة من موقع إلى موقع لمركز إدارة جدار الحماية الآمن (FMC).

انتقل إلى Devices > Site to Site Monitoring.

تحقق من أن حالة النفق متصلة الآن:

واذ يحوم المؤشر فوق الطوبولوجيا يعرض خيارات أكثر تفصيلا. ويمكن إستخدام هذا الإجراء لفحص الحزم التي تنتقل من النفق ومنه بالإضافة إلى وقت النفق لأعلى ومختلف حالات النفق الأخرى.

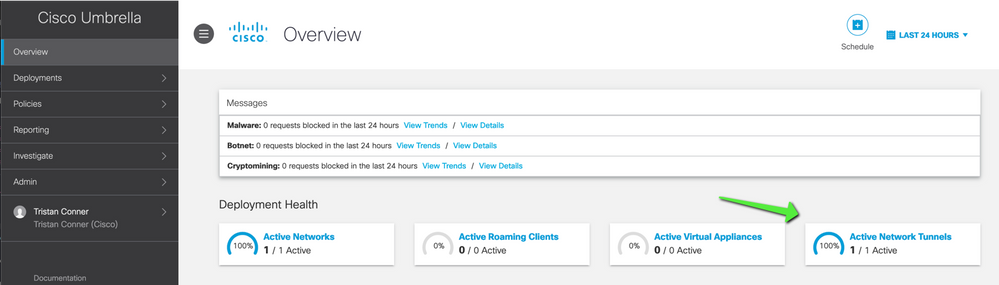

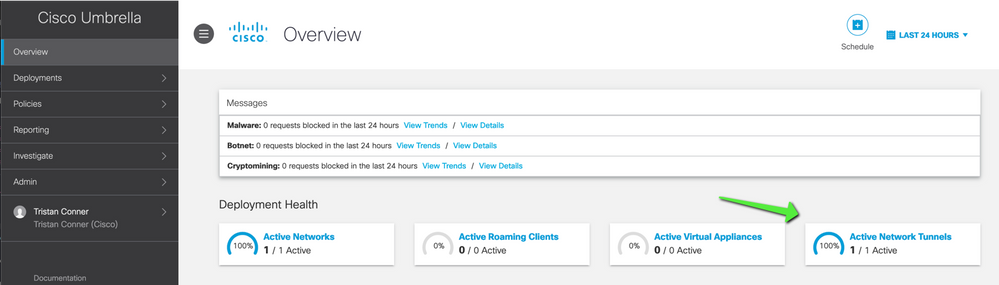

لوحة معلومات المظلة

من لوحة المعلومات، انتقل إلى Active Network Tunnels. يجب أن يكون هناك حلقة زرقاء تشير إلى أن النفق متصل.

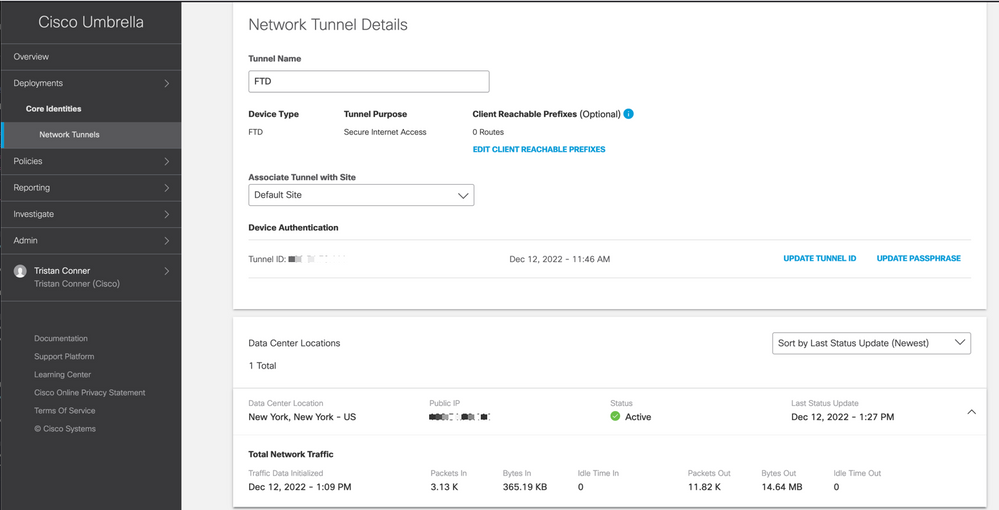

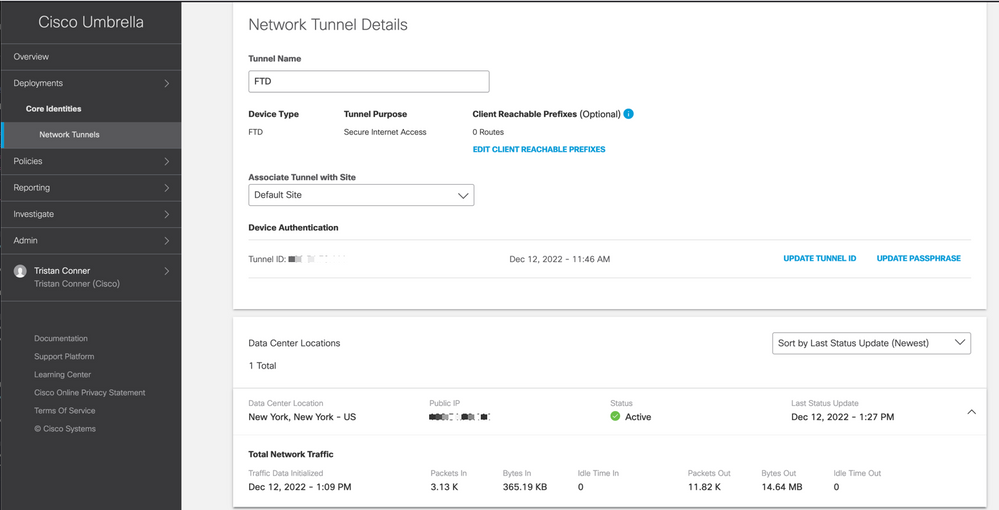

قم بتوسيع النفق المناسب للاطلاع على مزيد من التفاصيل حول حركة المرور المتدفقة عبر النفق:

إظهار النفق كنشط مع مرور البيانات عبر النفق.

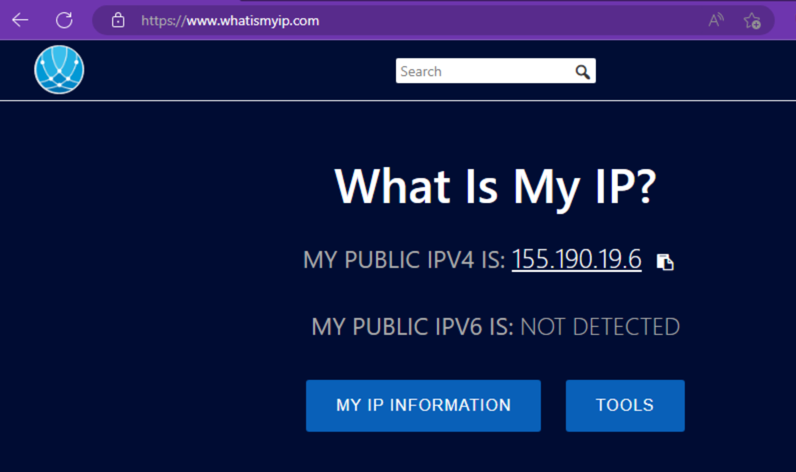

مضيف داخلي

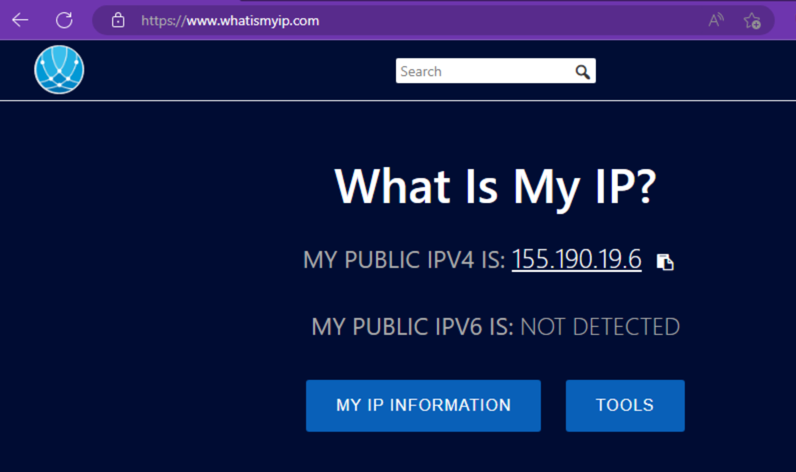

من مضيف داخلي أن يتلقى حركة مرور هو يجتاز النفق، أنجزت بحث عام IP من متصفح ويب. إذا كان عنوان IP العام الظاهر يقع داخل هذين النطاقين، فسيتم حماية الجهاز الآن بواسطة SIG.

واجهة سطر الأوامر (CLI) الخاصة بالدفاع ضد تهديد جدار الحماية

إظهار الأوامر:

show crypto ikev2 sashow crypto ipsec sashow vpn-sessiondb l2l filter ipaddress Umbrella-DC-IP

استكشاف الأخطاء وإصلاحها

واجهة سطر الأوامر (CLI) الخاصة بالدفاع ضد تهديد جدار الحماية

تصحيح أخطاء IKEv2:

Debug crypto ikev2 protocol 255Debug crypto ikev2 platform 255Debug crypto ipsec 255

التقاط ISAKMP:

يمكن إستخدام التقاط ISAKMP لتحديد ما يسبب مشاكل اتصال النفق دون الحاجة إلى تصحيح الأخطاء. بناء جملة الالتقاط المقترحة هي: capture name type isakmp interface FTD-Tunnel-Source match ip host FTD-Public-IP host Umbrella-DC-IP.

التعليقات

التعليقات