المقدمة

يوضح هذا المستند كيفية تكوين سجلات تدقيق مركز إدارة جدار الحماية الآمن المراد إرسالها إلى خادم syslog.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- الاستخدام الأساسي لمركز إدارة جدار الحماية (FMC) من Cisco

- فهم بروتوكول syslog

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- Cisco Firewall Management Center Virtual v7.4.0

- خادم Syslog للجهة الخارجية

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

يقوم "مركز إدارة جدار الحماية الآمن" بتسجيل نشاط المستخدم في سجلات التدقيق للقراءة فقط. عند بدء تشغيل Firepower الإصدار 7.4.0، يمكنك تدفق تغييرات التكوين كجزء من بيانات سجل التدقيق إلى syslog من خلال تحديد تنسيق بيانات التكوين والأجهزة المضيفة. يتيح لك تدفق سجلات التدقيق إلى خادم خارجي توفير مساحة على مركز الإدارة، كذلك، يكون مفيدا عندما تحتاج إلى توفير سجل تدقيق لتغييرات التكوين.

في حالة التوفر العالي، يتم توفير مركز إدارة لإرسال تغييرات التكوين syslog إلى خوادم syslog الخارجية. تتم مزامنة ملف السجل بين أزواج HA بحيث يكون في أثناء تجاوز الفشل أو التحويل، مركز إدارة سيستأنف إرسال سجلات التغيير. في حال كان زوج HA يعمل في نمط انقسام الدماغ، كلاهما مركز إدارةيرسل ٪s في الزوج syslog تغيير التكوين إلى الخوادم الخارجية.

التكوين

الخطوة 1. سجلات التدقيق الممكنة إلى syslog

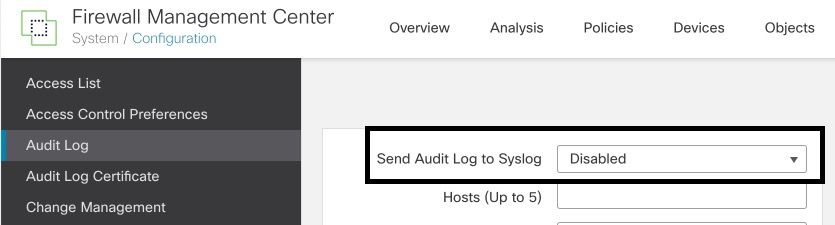

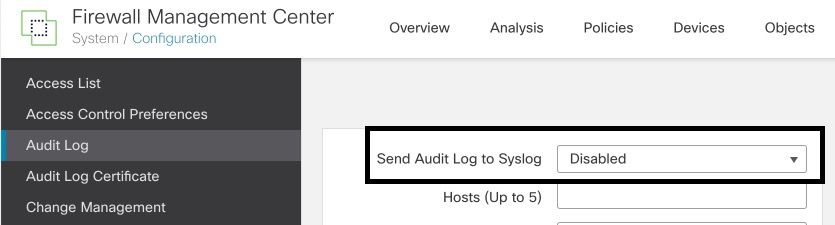

للتمكين لذلك يرسل FMC سجلات تدقيق إلى خادم syslog، انتقل إلى نظام > تشكيل > سجل تدقيق > إرسال سجل تدقيق إلى syslog > ممكن.

توضح هذه الصورة كيفية تمكين ميزة إرسال سجل التدقيق إلى syslog:

يمكن أن تدفق FMC بيانات سجل التدقيق إلى خمسة خوادم syslog كحد أقصى.

الخطوة 2. تكوين معلومات syslog

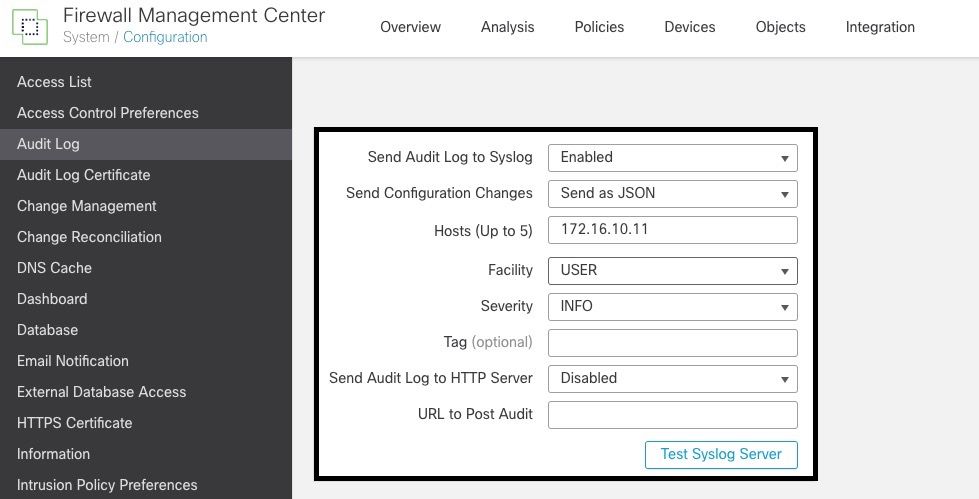

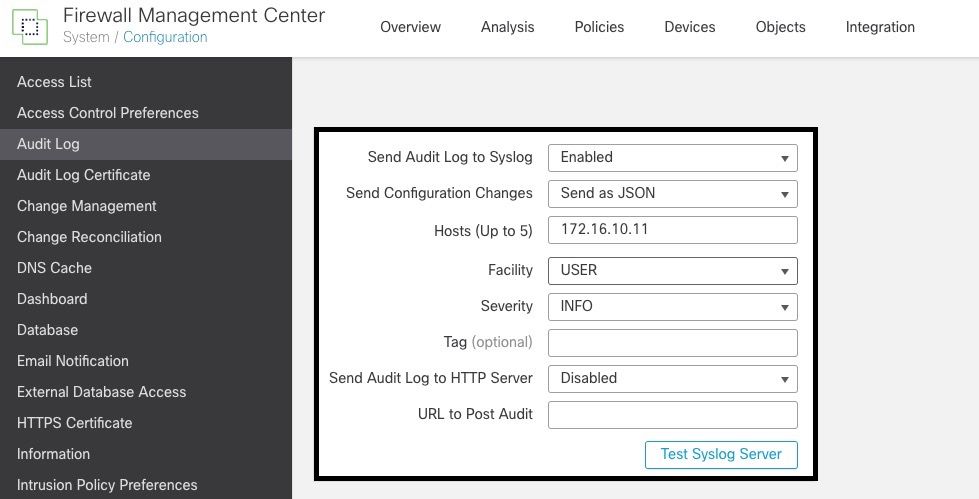

بعد تمكين الخدمة، يمكنك تكوين معلومات syslog. لتكوين معلومات syslog، انتقل إلى نظام > تكوين > سجل التدقيق.

وفقا لمتطلباتك، حدد إرسال تغييرات التكوين والمضيفين والمنشآت والخطورة

تعرض هذه الصورة المعلمات لتكوين خادم syslog لسجلات التدقيق:

التحقق من الصحة

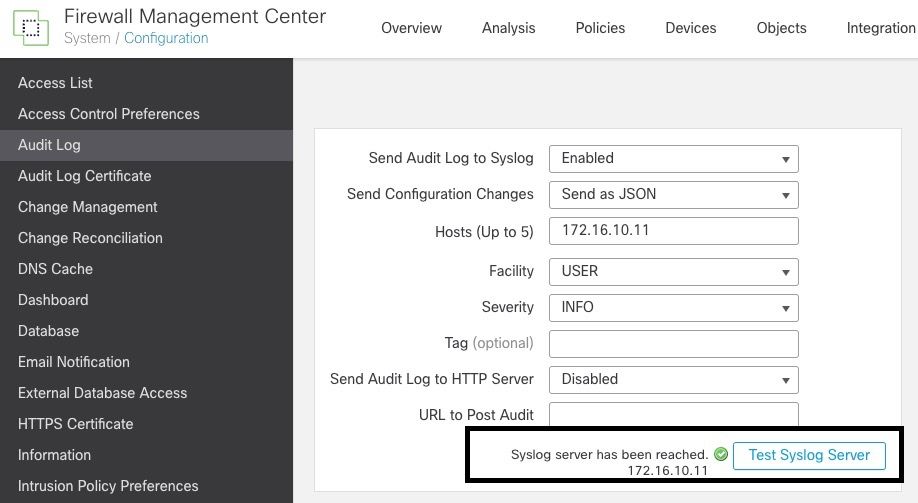

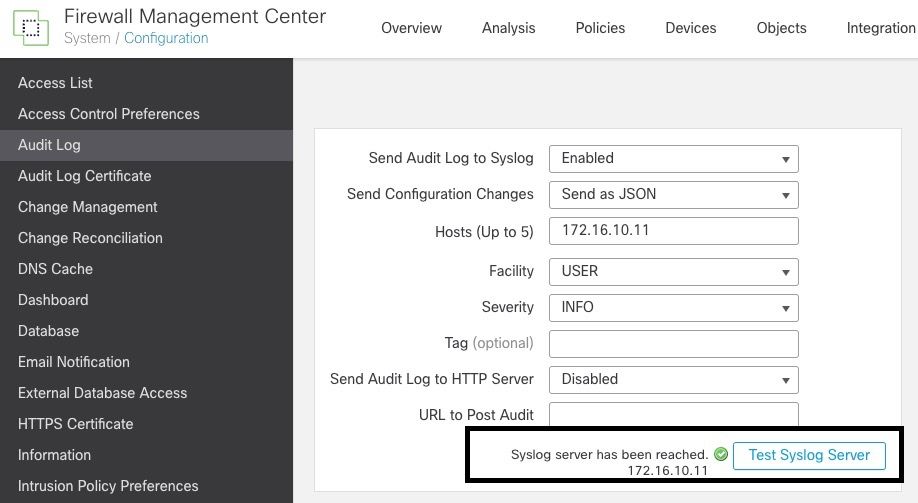

للتحقق من تكوين المعلمات بشكل صحيح، حدد النظام > التكوين > سجل التدقيق > إختبار خادم syslog.

تعرض هذه الصورة إختبار خادم syslog بنجاح:

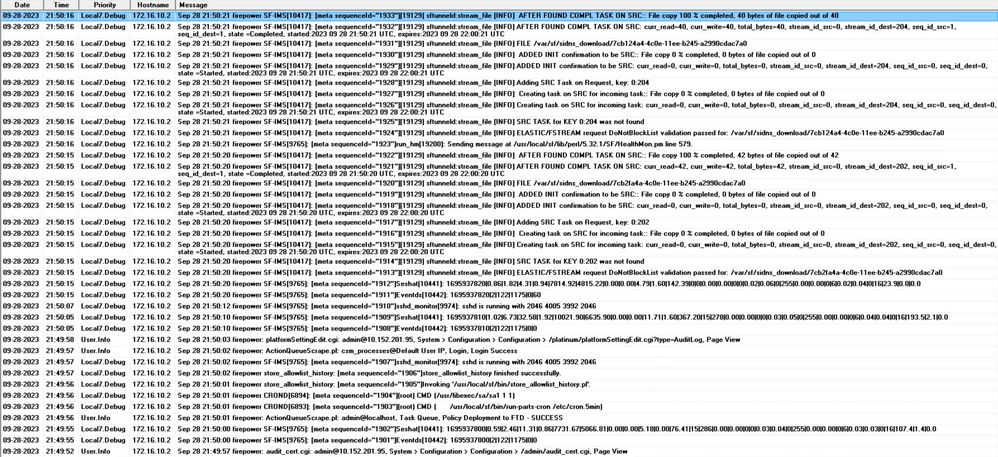

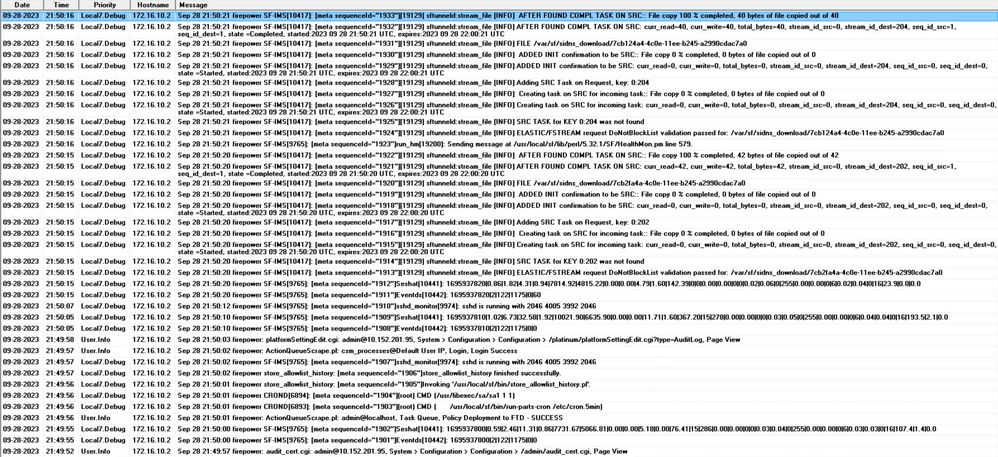

طريقة أخرى للتحقق من أن syslog يعمل، تحقق من واجهة syslog لتأكيد إستلام سجلات التدقيق.

تعرض هذه الصورة بعض الأمثلة على سجلات التدقيق التي تم استقبالها بواسطة خادم Syslog:

فيما يلي بعض الأمثلة على تغييرات التكوين التي يمكنك تلقيها في خادم syslog:

2023-09-29 16:12:18 localhost 172.16.10.2 Sep 29 16:12:23 firepower: [FMC-AUDIT] mojo_server.pl: admin@10.26.166.110, /ui/ddd/, Page View

2023-09-29 16:12:20 localhost 172.16.10.2 Sep 29 16:12:25 firepower: [FMC-AUDIT] sfdccsm: admin@10.1.1.10, Devices > NAT, Page View

2023-09-29 16:12:23 localhost 172.16.10.2 Sep 29 16:12:28 firepower: [FMC-AUDIT] sfdccsm: admin@10.1.1.10, Devices > NAT > NGFW NAT Policy Editor, Page View

2023-09-29 16:13:39 localhost 172.16.10.2 Sep 29 16:13:44 firepower: [FMC-AUDIT] sfdccsm: admin@10.1.1.10, Objects > Object Management > NetworkObject, create csm-lab

2023-09-29 16:14:32 localhost 172.16.10.2 Sep 29 16:14:37 firepower: [FMC-AUDIT] sfdccsm: admin@10.1.1.10, Devices > NAT > NAT Policy Editor, Save Policy NATPolicy

2023-09-29 16:14:32 localhost 172.16.10.2 Sep 29 16:14:37 firepower: [FMC-AUDIT] sfdccsm: admin@10.1.1.10, Devices > NAT > NGFW NAT Policy Editor, Page View

2023-09-29 16:14:54 localhost 172.16.10.2 Sep 29 16:14:59 firepower: [FMC-AUDIT] ActionQueueScrape.pl: csm_processes@Default User IP, Login, Login Success

2023-09-29 16:14:55 localhost 172.16.10.2 Sep 29 16:15:00 firepower: [FMC-AUDIT] ActionQueueScrape.pl: admin@localhost, Task Queue, Successful task completion : Pre-deploy Global Configuration Generation

استكشاف الأخطاء وإصلاحها

بعد تطبيق التكوين، تأكد من إمكانية اتصال FMC بخادم syslog.

يستخدم النظام حزم ICMP/ARP و TCP syn للتحقق من إمكانية الوصول إلى خادم syslog. بعد ذلك، يستخدم النظام بشكل افتراضي المنفذ 514/UDP لتدفق سجلات التدقيق ومنفذ TCP 1470 إذا قمت بتأمين القناة.

لتكوين التقاط حزمة على FMC، قم بتطبيق الأوامر التالية:

- tcpdump. على قبض هذا أمر الحركة مرور على الشبكة

> expert

admin@firepower:~$ sudo su

Password:

root@firepower:/Volume/home/admin# tcpdump -i eth0 host 172.16.10.11 and port 514

وبالإضافة إلى ذلك، لاختبار إمكانية الوصول إلى ICMP، قم بتطبيق هذا الأمر:

- بينج. يساعد هذا الأمر في التأكد من إمكانية الوصول إلى جهاز ما أو عدم الوصول ومعرفة زمن الوصول إلى الاتصال.

> expert

admin@firepower:~$ sudo su

Password:

root@firepower:/Volume/home/admin#ping 172.16.10.11

PING 172.16.10.11 (172.16.10.11) 56(84) bytes of data.

64 bytes from 172.16.10.11: icmp_seq=1 ttl=128 time=3.07 ms

64 bytes from 172.16.10.11: icmp_seq=2 ttl=128 time=2.06 ms

64 bytes from 172.16.10.11: icmp_seq=3 ttl=128 time=2.04 ms

64 bytes from 172.16.10.11: icmp_seq=4 ttl=128 time=0.632 ms

معلومات ذات صلة

التعليقات

التعليقات