المقدمة

يوضح هذا المستند كيفية تكوين NAT64 على الدفاع ضد تهديد FirePOWER (FTD) المدار بواسطة مركز إدارة طاقة الحريق (FMC).

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة حول الدفاع الآمن عن تهديد جدار الحماية ومركز إدارة جدار الحماية الآمن.

المكونات المستخدمة

- مركز إدارة Firepower 7. 0. 4.

- برنامج الدفاع ضد تهديد Firepower 7. 0. 4.

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

التكوين

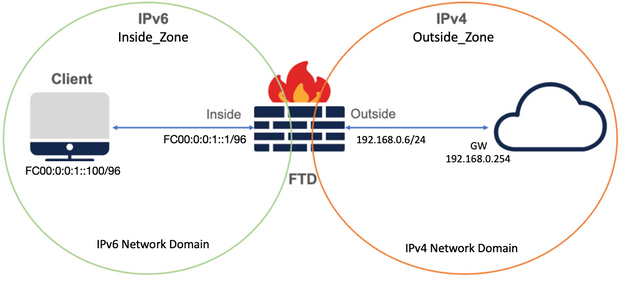

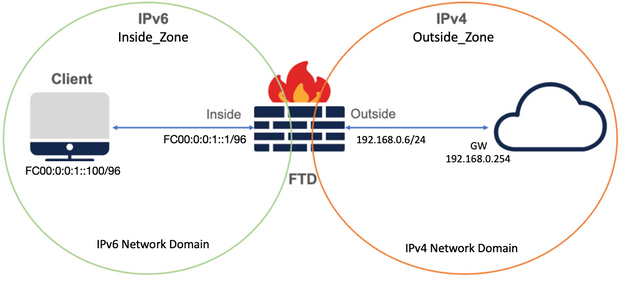

الرسم التخطيطي للشبكة

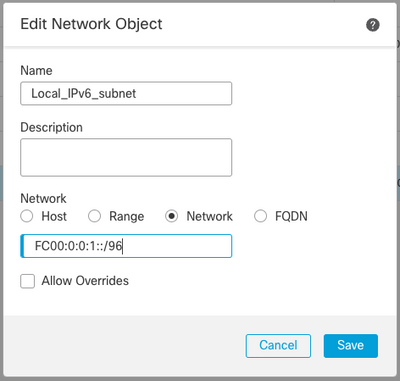

تكوين كائنات الشبكة

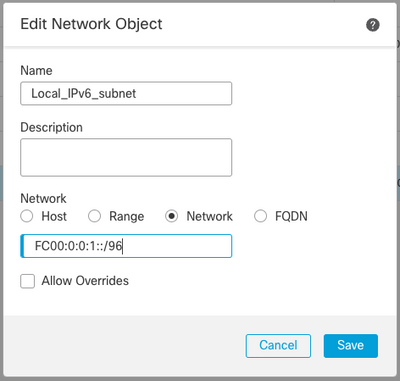

- كائن شبكة IPv6 للإشارة إلى الشبكة الفرعية الداخلية لعميل IPv6.

على واجهة المستخدم الرسومية FMC، انتقل إلى كائنات > إدارة الكائن > تحديد شبكة من القائمة اليسرى > إضافة شبكة > إضافة كائن.

على سبيل المثال، يتم إنشاء كائن الشبكة المحلي_IPv6_subnet باستخدام الشبكة الفرعية FC00:0:1:/96 لبروتوكول IPv6.

- كائن شبكة IPv4 لترجمة عملاء IPv6 إلى IPv4.

في واجهة المستخدم الرسومية FMC، انتقل إلى كائنات > إدارة الكائن > تحديد شبكة من القائمة اليسرى > إضافة شبكة > إضافة مجموعة.

على سبيل المثال، يتم إنشاء كائن الشبكة 6_mapped_to_4 باستخدام مضيف IPv4 192.168.0.107.

طبقا لمقدار الأجهزة المضيفة ل IPv6 التي سيتم تعيينها في IPv4، يمكنك إستخدام شبكة كائن واحد، أو مجموعة شبكة مع العديد من IPv4، أو مجرد NAT إلى واجهة المخرج.

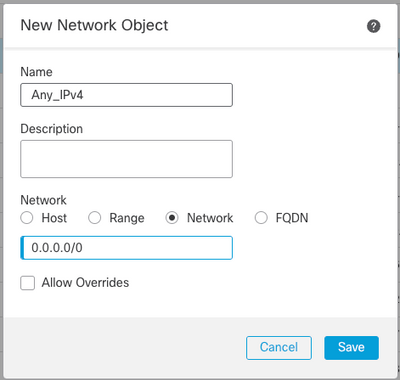

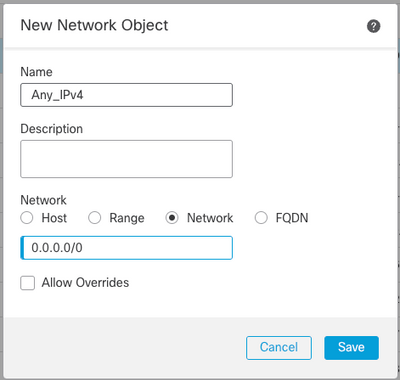

- كائن شبكة IPv4 للإشارة إلى مضيفي IPv4 الخارجيين على الإنترنت.

على واجهة المستخدم الرسومية FMC، انتقل إلى كائنات > إدارة الكائن > تحديد شبكة من القائمة اليسرى > إضافة شبكة > إضافة كائن.

على سبيل المثال، يتم إنشاء كائن الشبكة Any_IPv4 باستخدام الشبكة الفرعية ل IPv4 0.0.0.0/0.

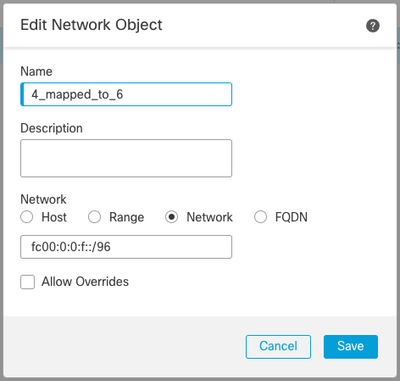

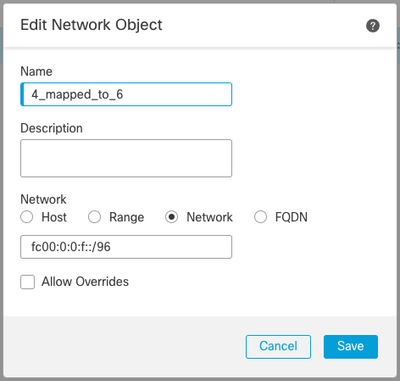

- كائن شبكة IPv6 لترجمة مضيف IPv4 الخارجي إلى مجال IPv6 الخاص بنا.

على واجهة المستخدم الرسومية FMC، انتقل إلى كائنات > إدارة الكائن > تحديد شبكة من القائمة اليسرى > إضافة شبكة > إضافة كائن.

على سبيل المثال، يتم إنشاء كائن الشبكة 4_mapped_to_6 باستخدام الشبكة الفرعية IPv6 FC00:0:0:F:/96.

تكوين الواجهات على FTD ل IPv4/IPv6

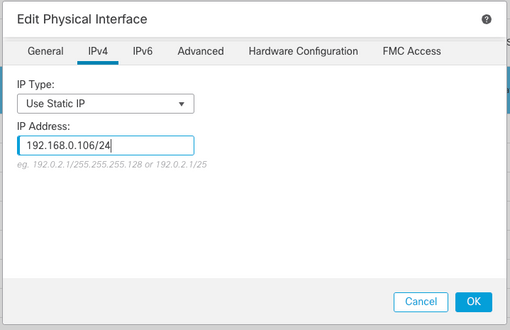

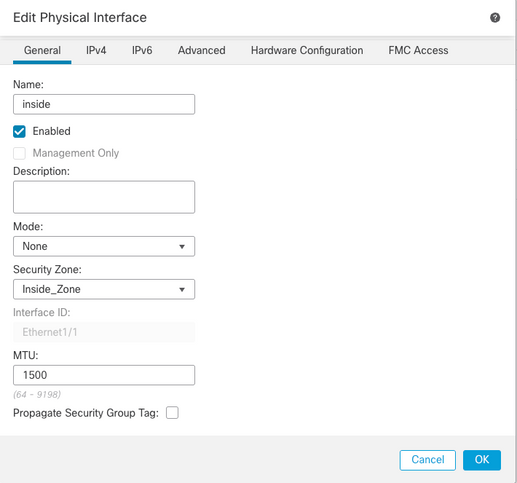

انتقل إلى الأجهزة > إدارة الأجهزة > تحرير FTD > الواجهات وتكوين الواجهات الداخلية والخارجية.

مثال:

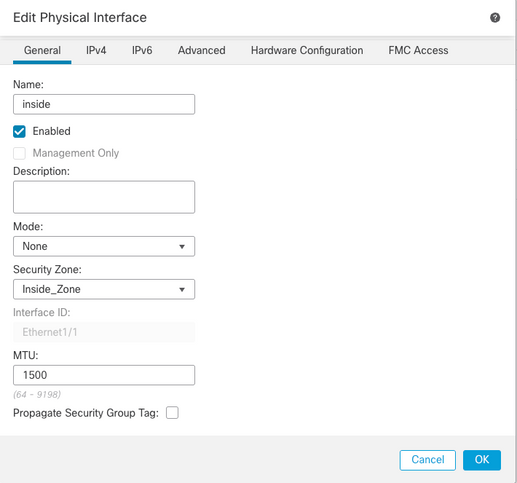

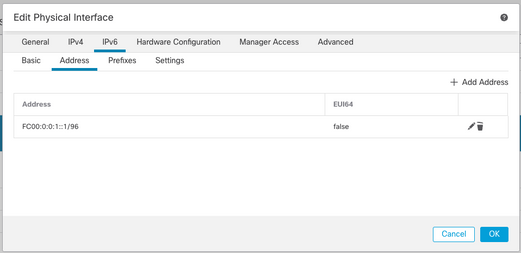

واجهة إيثرنت 1/1

الاسم: داخل

المنطقة الأمنية: Inside_Zone

إذا لم يتم إنشاء منطقة الأمان، يمكنك إنشاؤها في القائمة المنسدلة منطقة الأمان > جديد.

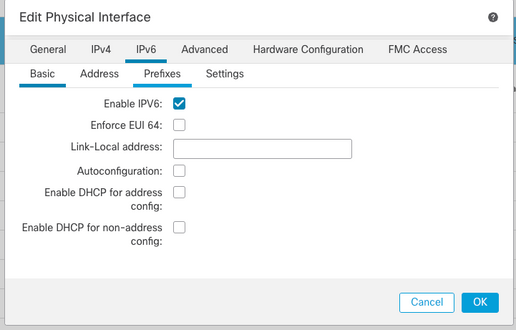

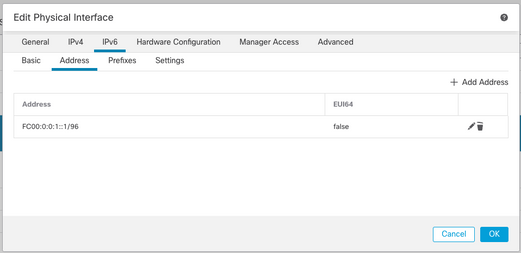

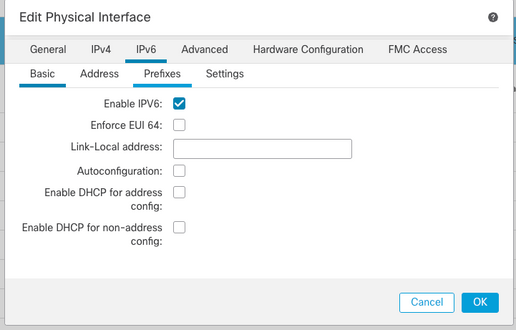

عنوان IPv6: المعيار FC00:0:1::1/96/1

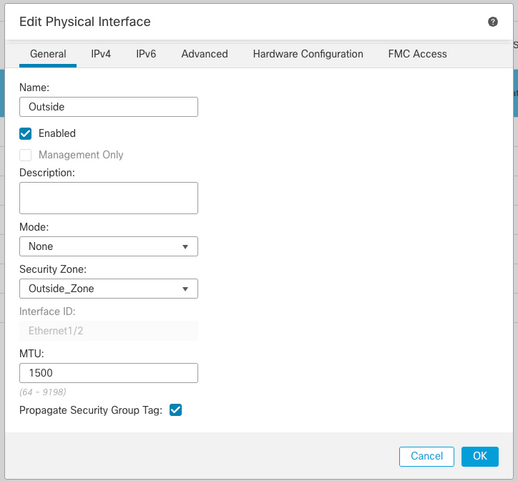

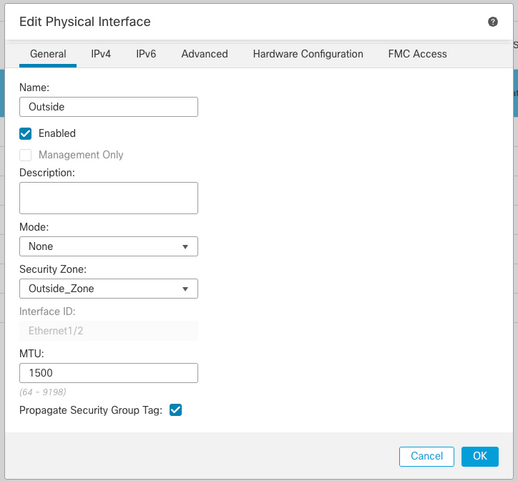

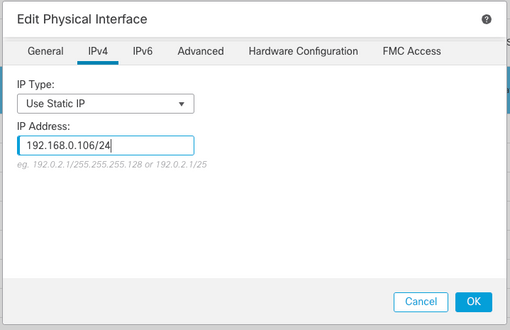

واجهة إيثرنت 1/2

الاسم: خارج

المنطقة الأمنية: خارج_zone

إذا لم يتم إنشاء منطقة الأمان، يمكنك إنشاؤها في القائمة المنسدلة منطقة الأمان > جديد.

عنوان IPv4: 192.168.0.106/24

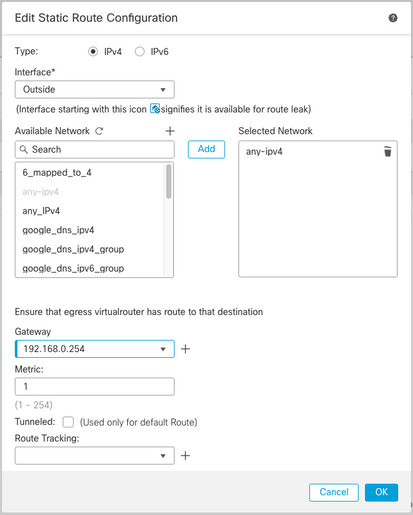

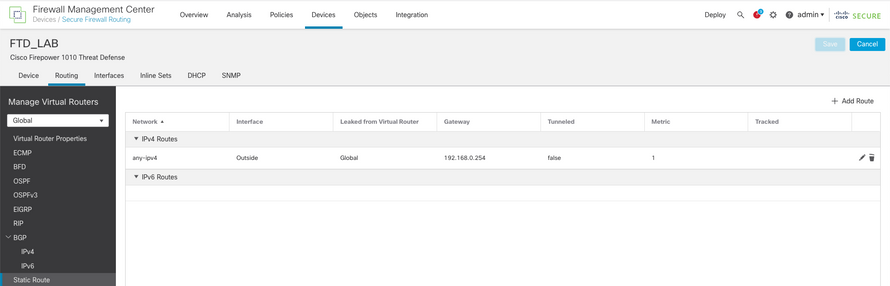

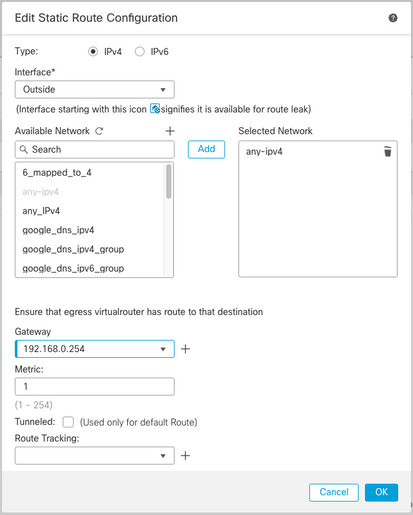

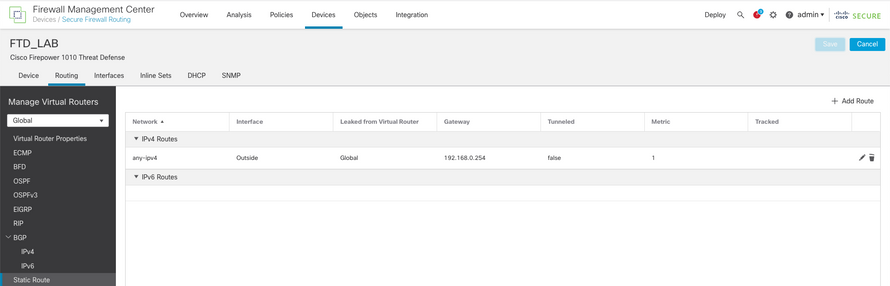

تكوين المسار الافتراضي

انتقل إلى الأجهزة > إدارة الأجهزة > تحرير FTD > التوجيه > التوجيه الثابت > إضافة مسار.

على سبيل المثال، المسار الثابت الافتراضي على الواجهة الخارجية مع البوابة 192.168.0.254.

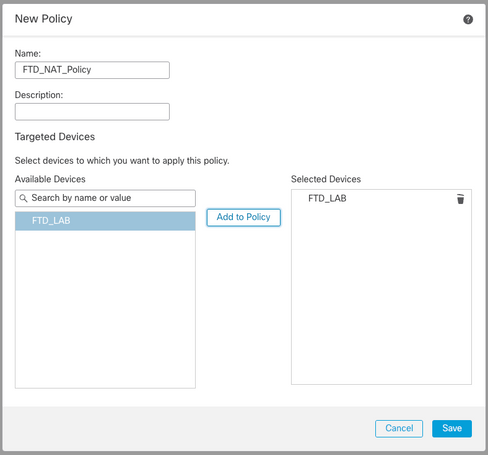

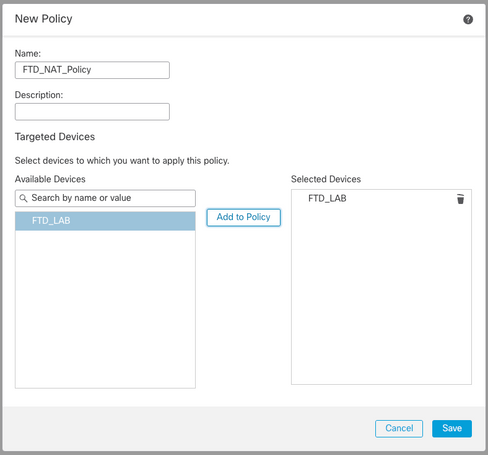

تكوين سياسة NAT

على واجهة المستخدم الرسومية FMC، انتقل إلى الأجهزة > NAT > سياسة جديدة > NAT للدفاع عن التهديد وأنشئ سياسة nat.

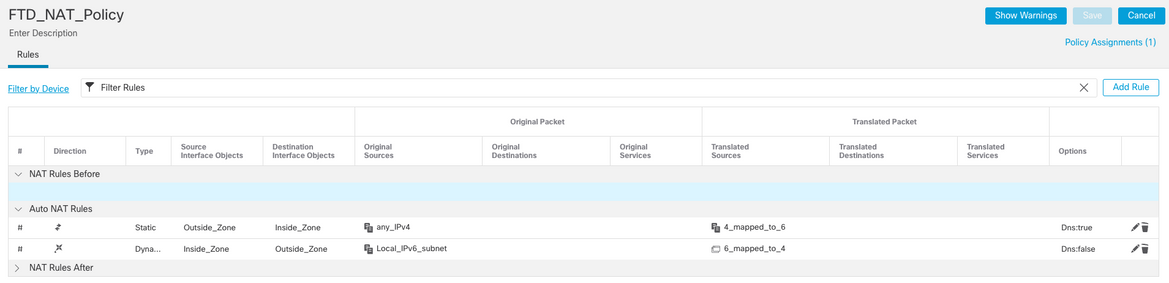

على سبيل المثال، يتم إنشاء نهج NAT FTD_NAT_POLICY وتخصيصه لاختبار FTD FTD_LAB.

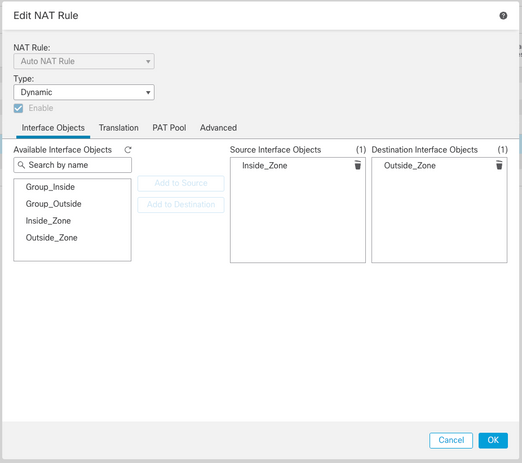

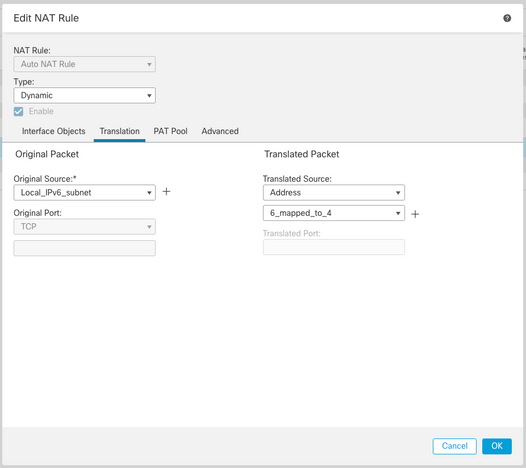

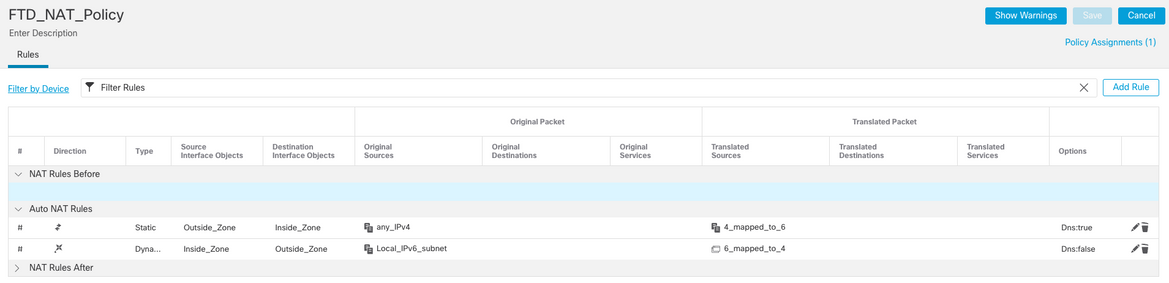

تكوين قواعد NAT

NAT الصادر.

على واجهة المستخدم الرسومية FMC، انتقل إلى الأجهزة > NAT > تحديد سياسة NAT > إضافة قاعدة وإنشاء قاعدة NAT لترجمة شبكة IPv6 الداخلية إلى تجمع IPv4 خارجي.

على سبيل المثال، تتم ترجمة كائن الشبكة المحلي_IPv6_subnet ديناميكيا إلى كائن الشبكة 6_mapped_to_4.

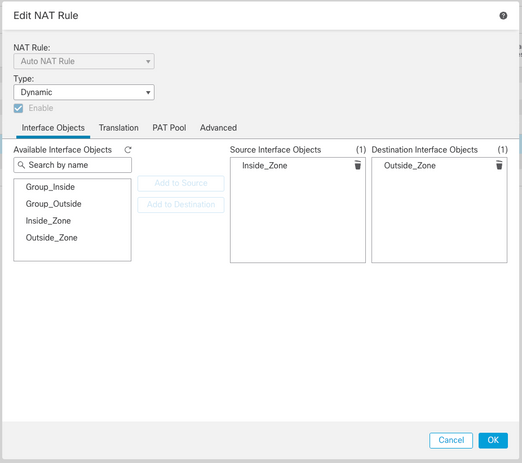

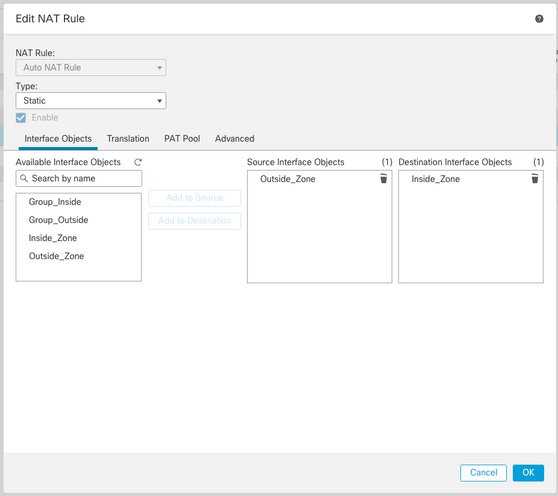

قاعدة nat: قاعدة NAT التلقائية

النوع: ديناميكي

كائنات واجهة المصدر: Inside_Zone

كائنات الواجهة الوجهة: Outside_Zone

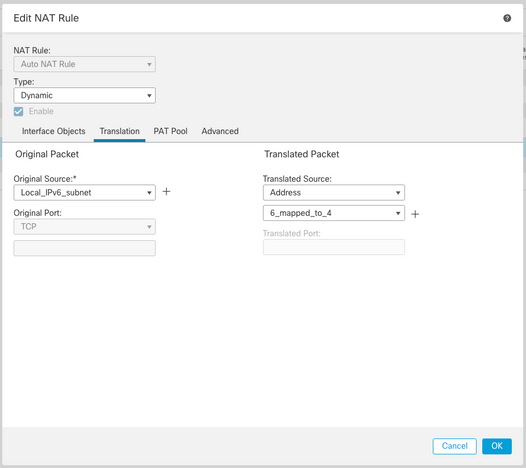

المصدر الأصلي: Local_IPv6_subnet

المصدر المترجم: 6_mapped_to_4

NAT الوارد.

على واجهة المستخدم الرسومية FMC، انتقل إلى الأجهزة > NAT > تحديد سياسة NAT > إضافة قاعدة وإنشاء قاعدة NAT لترجمة حركة مرور IPv4 الخارجية إلى تجمع شبكة IPv6 داخلي. وهذا يسمح بالاتصال الداخلي بشبكة IPv6 الفرعية المحلية لديك.

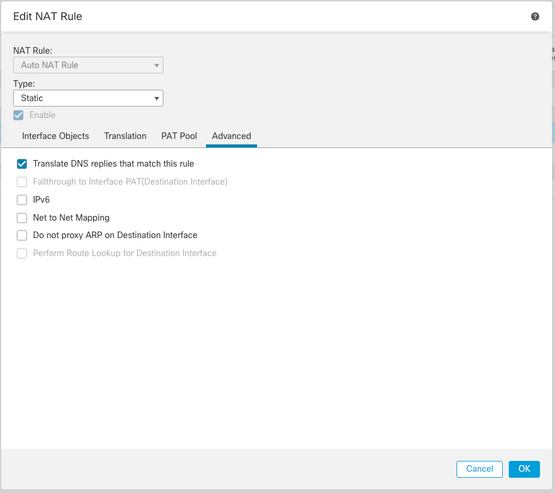

بالإضافة إلى ذلك، قم بتمكين إعادة كتابة DNS على هذه القاعدة حتى يمكن تحويل الردود من خادم DNS الخارجي من سجلات (IPv4) إلى AAA (IPv6).

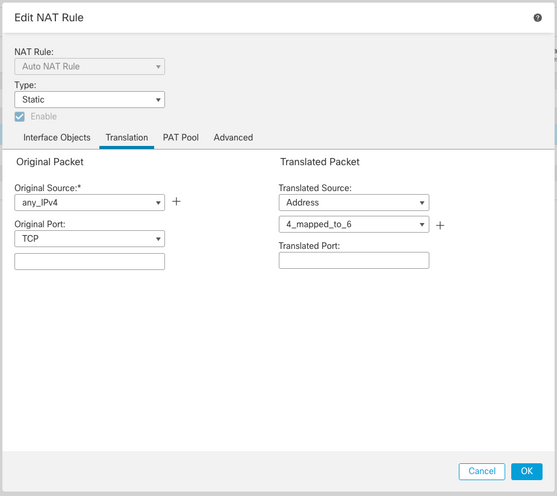

على سبيل المثال، تتم ترجمة Any_IPv4 خارج الشبكة بشكل ثابت إلى الشبكة الفرعية IPv6 2100:6400:/96 المحددة في الكائن 4_mapped_to_6.

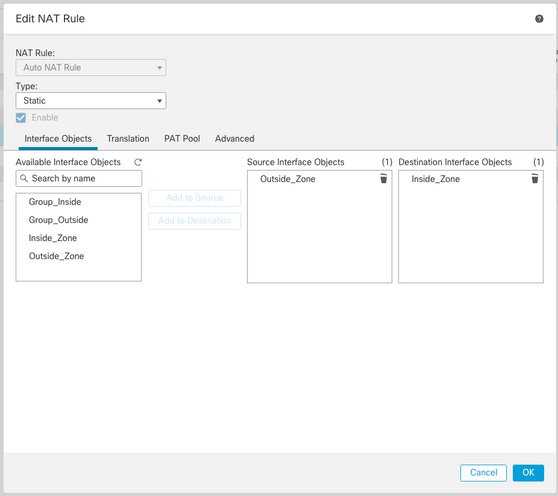

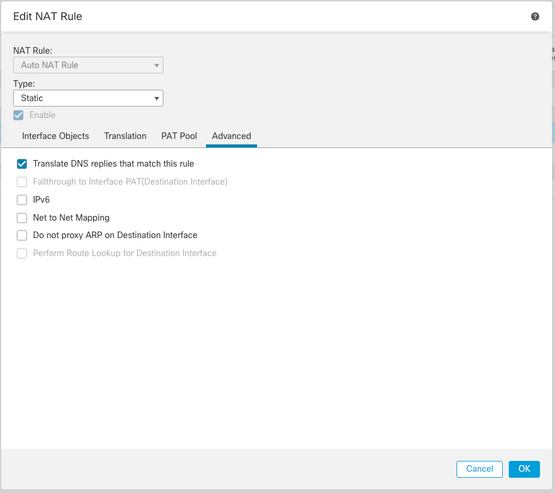

قاعدة nat: قاعدة NAT التلقائية

النوع: ثابت

كائنات واجهة المصدر: Outside_Zone

كائنات الواجهة الوجهة: Inside_Zone

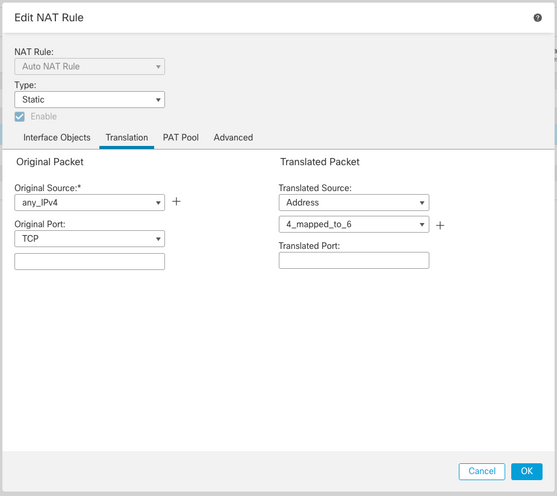

المصدر الأصلي: Any_IPv4

المصدر المترجم: 4_mapped_to_6

ترجمة ردود DNS التي تطابق هذه القاعدة: نعم (تمكين خانة الاختيار)

تابع نشر التغييرات على FTD.

التحقق

- عرض أسماء الواجهة وتكوين IP.

> show nameif

Interface Name Security

Ethernet1/1 inside 0

Ethernet1/2 Outside 0

> show ipv6 interface brief

inside [up/up]

fe80::12b3:d6ff:fe20:eb48

fc00:0:0:1::1

> show ip

System IP Addresses:

Interface Name IP address Subnet mask

Ethernet1/2 Outside 192.168.0.106 255.255.255.0

- تأكيد اتصال IPv6 من واجهة FTD الداخلية للعميل.

مضيف IPv6 داخلي IP FC00:0:1::100.

FTD Inside Interface fc00:0:1::1.

> ping fc00:0:0:1::100

Please use 'CTRL+C' to cancel/abort...

Sending 5, 100-byte ICMP Echos to fc00:0:0:1::100, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/1 ms

- عرض تكوين NAT على واجهة سطر الأوامر (CLI) الخاصة ب FTD.

> show running-config nat

!

object network Local_IPv6_subnet

nat (inside,Outside) dynamic 6_mapped_to_4

object network any_IPv4

nat (Outside,inside) static 4_mapped_to_6 dns

على سبيل المثال، يعد التقاط حركة مرور البيانات من المضيف الداخلي للإصدار السادس من بروتوكول الإنترنت (IP) المتوافق مع المعيار FC00:0:1::100 إلى خادم DNS هو FC00::f:0:0:ac10:a64 UDP 53.

هنا، خادم DNS الوجهة هو fc00::f:0:0:ac10:a64. وحدات بت الأخيرة 32 هي ac10:0a64. هذه وحدات بت هي النظام الثماني المكافئ لكل نظام ثماني بما يعادل 172،16،10،100. يترجم جدار الحماية 6-إلى-4 خادم IPv6 DNS FC00::f:0:0:ac10:a64 إلى ما يماثل IPv4 172.16.10.100.

> capture test interface inside trace match udp host fc00:0:0:1::100 any6 eq 53

> show capture test

2 packets captured

1: 00:35:13.598052 fc00:0:0:1::100.61513 > fc00::f:0:0:ac10:a64.53: udp

2: 00:35:13.638882 fc00::f:0:0:ac10:a64.53 > fc00:0:0:1::100.61513: udp

> show capture test packet-number 1

[...]

Phase: 3

Type: UN-NAT

Subtype: static

Result: ALLOW

Config:

object network any_IPv4

nat (Outside,inside) static 4_mapped_to_6 dns

Additional Information:

NAT divert to egress interface Outside(vrfid:0)

Untranslate fc00::f:0:0:ac10:a64/53 to 172.16.10.100/53 <<<< Destination NAT

[...]

Phase: 6

Type: NAT

Subtype:

Result: ALLOW

Config:

object network Local_IPv6_subnet

nat (inside,Outside) dynamic 6_mapped_to_4

Additional Information:

Dynamic translate fc00:0:0:1::100/61513 to 192.168.0.107/61513 <<<<<<<< Source NAT

> capture test2 interface Outside trace match udp any any eq 53

2 packets captured

1: 00:35:13.598152 192.168.0.107.61513 > 172.16.10.100.53: udp

2: 00:35:13.638782 172.16.10.100.53 > 192.168.0.107.61513: udp

التعليقات

التعليقات