المقدمة

يصف هذا المستند Virtual Routing and Forwarding (VRF) الوظائف في برنامج الدفاع ضد تهديد جدار الحماية الآمن (FTD) من Cisco.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- Cisco

Secure Firewall Threat Defense (FTD)الدفاع الآمن عن تهديد جدار الحماية (FTD)

Virtual Routing and Forwarding (VRF) - بروتوكولات التوجيه الديناميكية (OSPF، BGP)

الترخيص

لا يتطلب ترخيص محدد، الترخيص الأساسي كاف

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- Cisco

Secure Firewall Threat Defense (FTD)، Secure Firewall Management Center (FMC) الإصدار 7. 2.

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

يعرض الأمر Virtual Routing and Forwarding (VRF) تمت إضافة ميزة في برنامج FTD، الإصدار 6.6.

الميزات التي تقدمها هذه الميزة هي:

- الفصل بين جداول التوجيه

- مقاطع الشبكة ذات التداخلات في مساحات عنوان IP

- VRF-Lite

- دعم المثيلات المتعددة ل FXOS لحالات إستخدام الترحيل متعدد السياقات

- BGP

Route Leak Support-v4v6 و BGPv6 VTI Support تمت إضافة الميزات في برنامج FTD الإصدار 7.1.

نظرة عامة على الميزة

دعم VRF

| في المثال التالي |

الحد الأقصى للموجهات الظاهرية |

| ASA |

10-20 |

| برنامج Firepower 1000* |

5-10 *1010(7.2+) |

| Firepower 2100 |

10-40 |

| Firepower 3100 |

15-100 |

| Firepower 4100 |

60-100 |

| Firepower 9300 |

60-100 |

| برنامج FTD الظاهري |

30 |

| ISA 3000 |

10(7.0+) |

حدود التردد اللاسلكي لكل خادم نصلي مزود بوضع أصلي

سياسات التوجيه

| السياسات |

تردد VRF عام |

مستخدم vrf |

| المسار الثابت |

✓ |

✓ |

| OSPPFv2 |

✓ |

✓ |

| OSPFv3 |

✓ |

✖ |

| شق |

✓ |

✖ |

| BGPv4 |

✓ |

✓ |

| BGPv6 |

✓ |

✓ (7.1+) |

| IRB (BVI) |

✓ |

✓ |

| EIGRP |

✓ |

✖ |

الشبكات المتداخلة

| السياسات |

غير متداخل |

الشبكات المتداخلة |

| التوجيه و IRB |

✓ |

✓ |

| AVC |

✓ |

✓ |

| فك تشفير SSL |

✓ |

✓ |

| اكتشاف التطفل والبرامج الضارة (IPS ونهج الملفات) |

✓ |

✓ |

| VPN |

✓ |

✓ |

| تحليل أحداث البرامج الضارة (ملفات تعريف المضيف و ioC ومسار الملف) |

✓ |

✖ |

| معلومات التهديد (TID) |

✓ |

✖ |

التكوين

FMC

الخطوة 1. انتقل إلى Devices > Device Management ، وقم بتحرير FTD ليتم تكوينه.

الخطوة 2. انتقل إلى علامة التبويب Routing

الخطوة 3. انقر Manage Virtual Routers .

الخطوة 4. انقر Add Virtual Router .

الخطوة 5. في مربع إضافة موجه ظاهري، أدخل اسما ووصفا للموجه الظاهري.

الخطوة 6. انقر Ok .

الخطوة 7. لإضافة واجهات، حدد الواجهة ضمن Available Interfaces مربع، ثم انقر Add .

الخطوة 8. قم بتكوين التوجيه في الموجه الظاهري.

- بروتوكول أقصر مسار أولاً (OSPF)

- شق

- BGP

- التوجيه الثابت

- البث المتعدد

FDM

الخطوة 1. انتقل إلى Device > Routing .

الخطوة 2.

- إذا لم يتم إنشاء موجهات افتراضية، فانقر فوق

Add Multiple Virtual Routers ، ثم انقر Create First Customer Virtual Router .

- انقر فوق الزر + في أعلى قائمة الموجهات الظاهرية لإنشاء موجه جديد.

الخطوة 3. في Add Virtual Router مربع. أدخل اسم الموجه الظاهري ووصفه.

الخطوة 4. انقر + لتحديد كل واجهة يلزم أن تكون جزءا من الموجه الظاهري.

الخطوة 5. انقر Ok .

الخطوة 6. تكوين التوجيه في Virtual Router.

- بروتوكول أقصر مسار أولاً (OSPF)

- شق

- BGP

- التوجيه الثابت

- البث المتعدد

واجهة برمجة تطبيقات REST

FMC

تدعم FMC CRUD العمليات على الموجهات الظاهرية.

مسار إستدعاءات الموجهات الظاهرية أسفل Devices > Routing > virtualrouters

FDM

يدعم FDM عمليات CRUD الكاملة على الموجهات الظاهرية.

مسار إستدعاءات الموجهات الظاهرية أسفل Devices > Routing > virtualrouters

حالات الاستخدام

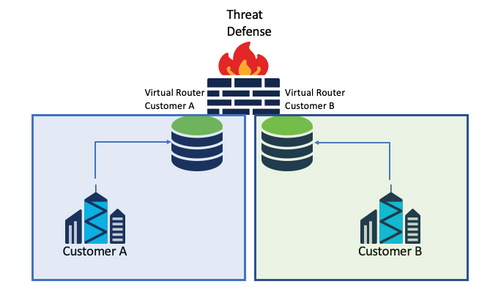

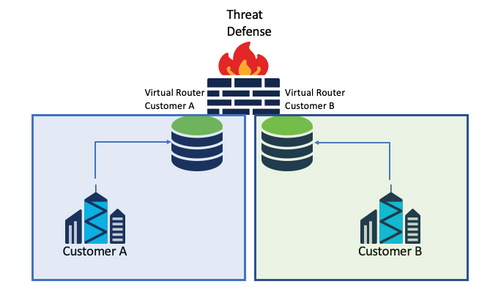

مزود الخدمة

في جداول التوجيه المنفصلة، لا توجد شبكتين مرتبطتين ببعضهما البعض ولا يوجد اتصال بينهما.

الاعتبارات:

- لا توجد اعتبارات خاصة في هذا السيناريو.

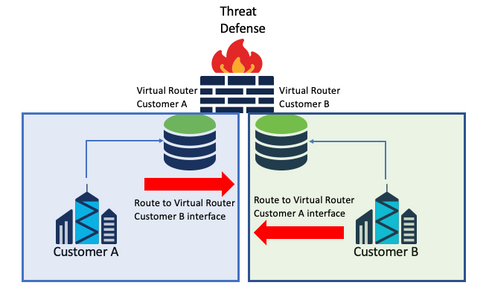

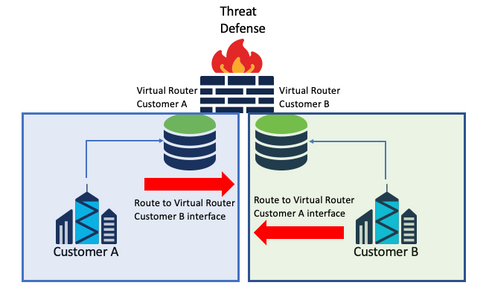

الموارد المشتركة

قم بالاتصال البيني بموجهتين ظاهريتين لمشاركة الموارد من كل منهما، فضلا عن إمكانية الاتصال من Customer A إلى Customer B والعكس صحيح.

الاعتبارات:

- في كل موجه ظاهري، قم بتكوين مسار ثابت يشير إلى الشبكة الوجهة باستخدام واجهة الموجه الظاهري الآخر.

مثال:

في الموجه الظاهري ل Customer A، إضافة مسار معه كوجهة Customer B واجهة بدون أي عنوان IP كبوابة (لا يلزم، وهذا يعرف باسم route leaking ).

تكرار نفس العملية ل Customer B.

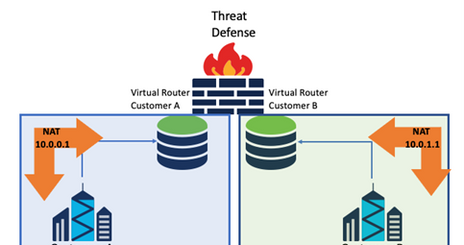

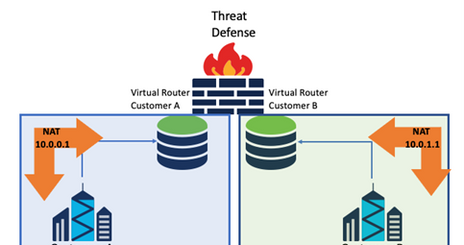

تراكب شبكة مع مضيف يتصل مع بعضهم بعضا

هناك موجهان افتراضيان بنفس عناوين الشبكة ومع تبادل حركة مرور البيانات بينهما.

الاعتبارات:

in order to يتلقى إتصال بين الشبكتين، شكلت مرتين nat أن يتجاوز المصدر عنوان ووضعت عنوان مزيف.

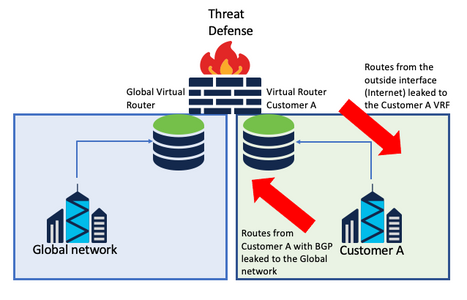

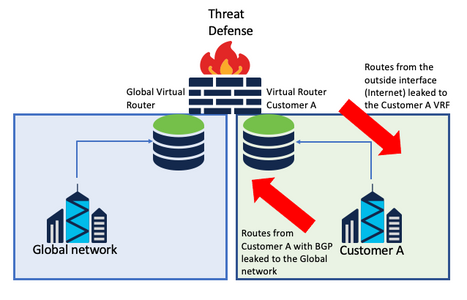

تسرب مسار بروتوكول BGP

هناك موجه افتراضي واحد محدد من قبل المستخدم ويجب تسريب المسارات من هذا الموجه الظاهري إلى الموجه الظاهري العالمي.

تقوم الواجهة الخارجية بالتوجيه من الواجهة العالمية ليتم تسريبها إلى الموجه الظاهري المحدد من قبل المستخدم.

الاعتبارات:

- تأكد من أن إصدار FTD هو 7.1+.

- أستخدم خيارات الاستيراد/التصدير في

BGP > IPv4 القائمة.

- أستخدم خريطة المسار للتوزيع.

التحقق

طريقة التحقق من إنشاء الموجه الظاهري باستخدام الأوامر:

firepower# show vrf

Name VRF ID Description Interfaces

VRF_A 1 VRF A DMZ

firepower# show vrf detail

VRF Name: VRF_A; VRF id = 1 (0x1)

VRF VRF_A (VRF Id = 1);

Description: This is VRF for customer A

Interfaces:

Gi0/2

Address family ipv4 (Table ID = 1 (0x1)):

...

Address family ipv6 (Table ID = 503316481 (0x1e000001)):

...

VRF Name: single_vf; VRF id = 0 (0x0)

VRF single_vf (VRF Id = 0);

No interfaces

Address family ipv4 (Table ID = 65535 (0xffff)):

...

Address family ipv6 (Table ID = 65535 (0xffff)):

...

استكشاف الأخطاء وإصلاحها

الأوامر اللازمة لجمع وتشخيص المعلومات حول VRF هي:

جميع حزم VRF

show route allshow asp table routing allpacket tracer

تردد VRF عام

show routeshow [bgp|ospf] [subcommands]

معرف بواسطة المستخدم VRF

show route [bgp|ospf] vrf {name}

روابط ذات صلة

دليل تكوين جهاز مركز إدارة جدار الحماية الآمن من Cisco، الإصدار 7.2 - الموجهات الظاهرية Cisco Secure Firewall Management Center - Cisco

دليل تكوين مدير جهاز جدار الحماية الآمن من Cisco، الإصدار 7.2 - الموجهات الظاهرية Cisco Secure Firewall Threat Defense - Cisco

التعليقات

التعليقات