المقدمة

يوضح هذا المستند كيفية البحث عن إدخالات السجل التي تظهر كيفية معالجة جهاز أمان البريد الإلكتروني (ESA) لطلب مصادقة SAML.

معلومات أساسية

يتيح جهاز أمان البريد الإلكتروني من Cisco (ESA) تسجيل دخول SSO للوصول إلى المستخدم النهائي لإجراء عمليات عزل البريد العشوائي والمسؤولين الذين يستخدمون واجهة مستخدم الإدارة، باستخدام دعم SAML، وهو تنسيق بيانات قياسي مفتوح قائم على XML يمكن المسؤولين من الوصول إلى مجموعة محددة من التطبيقات بسلاسة بعد تسجيل الدخول إلى أحد هذه التطبيقات.

لمعرفة المزيد حول SAML، ارجع إلى: معلومات SAML العامة

المتطلبات

- جهاز أمان البريد الإلكتروني بمصادقة خارجية تم تكوينها.

- تكامل SAML مع أي موفر هوية.

المكونات المستخدمة

- وصول جهاز أمان البريد الإلكتروني إلى واجهة سطر الأوامر (CLI).

- الاشتراك في سجلات واجهة المستخدم الرسومية

- ملحق SAML DevTools. لمزيد من المعلومات، راجع SAML Devtools for Chrome

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

كيف يمكنني البحث وعرض سجلات المصادقة لطلب تسجيل دخول SAML على ESA؟

لا يعرض اشتراك سجل المصادقة معلومات حول طلبات تسجيل الدخول إلى SAML. ومع ذلك، يتم تسجيل المعلومات في سجلات واجهة المستخدم الرسومية.

اسم السجل هو gui_log ونوع السجل هو http_log. يمكنكم رؤية ذلك في إدارة النظام > تسجيل الاشتراكات > gui_log.

يمكنك الوصول إلى هذه السجلات:

من سطر الأوامر:

- أستخدم عميل SSH مثل PuTTY. سجل الدخول إلى واجهة سطر الأوامر (CLI) الخاصة بجهاز ESA عبر المنفذ 22/SSH.

- من سطر الأوامر، أختر GREP للبحث عن عنوان البريد الإلكتروني للمستخدم الذي طلب الوصول.

بمجرد تحميل واجهة سطر الأوامر (CLI)، يمكنك البحث عن Email address، كما هو معروض في هذا الأمر:

(Machine esa.cisco.com) (SERVICE)> grep "username@cisco.com" gui_logs

للحصول على تسجيل دخول ناجح، يمكنك مشاهدة ثلاثة إدخالات:

1. طلب SAML الذي تم إنشاؤه بواسطة ESA والذي يطلب من موفر الهوية الذي تم تكوينه بيانات المصادقة والتفويض.

GET /login?action=SAMLRequest

2. تم إنشاء تأكيد SAML للإشعار بشكل صحيح.

Destination:/ Username:usernamehere@cisco.com Privilege:PrivilegeTypeHere session:SessionIdHere Action: The HTTPS session has been established successfully.

3. نتيجة إعلام SSO.

Info: SSO authentication is successful for the user: username@cisco.com.

في حالة عدم عرض هذه الإدخالات الثلاثة، لا يكون طلب المصادقة ناجحا ويرتبط بهذه السيناريوهات:

السيناريو 1: إذا تم عرض طلب SAML فقط في السجلات.

GET /login?action=SAMLRequest

يرفض موفر الهوية طلب المصادقة، نظرا لعدم تعيين المستخدم لتطبيق SAML أو عدم إضافة URL غير صحيح لموفر الهوية إلى ESA.

السيناريو 2: إذا إدخالات السجل

Authorization failed on appliance, While fetching user privileges from group mappingو An error occured during SSO authentication. Details: Please check the configured Group Mapping values, it does not match the Attributes values from IDP response في السجلات.

An error occured during SSO authentication. Details: User: usernamehere@cisco.com Authorization failed on appliance, While fetching user privileges from group mapping.

An error occured during SSO authentication. Details: Please check the configured Group Mapping values, it does not match the Attributes values from IDP response.

تحقق من أذونات المستخدم والمجموعات المعينة لتطبيق SAML في تكوين موفر الهوية.

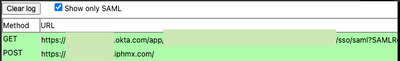

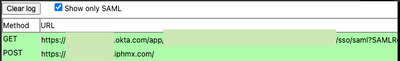

بدلا من ذلك، يمكن إستخدام ملحق SAML DevTools لاسترداد استجابات تطبيق SAML من مستعرض الويب مباشرة، كما هو موضح في الصورة :

معلومات ذات صلة

دليل مستخدم عبارة البريد الإلكتروني الآمنة من Cisco

ملحق SAML DevTools

التعليقات

التعليقات