تكوين تكامل التوعية الأمنية من Cisco باستخدام بوابة البريد الإلكتروني الآمنة من Cisco

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا المستند الخطوات اللازمة لتكوين تكامل Cisco Security Awareness (CSA) مع عبارة البريد الإلكتروني الآمن من Cisco.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- مفاهيم عبارة البريد الإلكتروني الآمنة والتكوين من Cisco

- خدمة سحابة CSA

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى AsyncOS ل SEG 14.0 والإصدارات الأحدث.

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

إنشاء وإرسال محاكاة التصيد الاحتيالي من خدمة سحابة CSA

الخطوة 1. تسجيل الدخول إلى خدمة سحابة CSA

ارجع إلى:

1 - https://secat.cisco.com/ لمنطقة الأمريكتين

2- https://secat-eu.cisco.com/ لمنطقة أوروبا

الخطوة 2. إنشاء مستلم بريد إلكتروني خادع

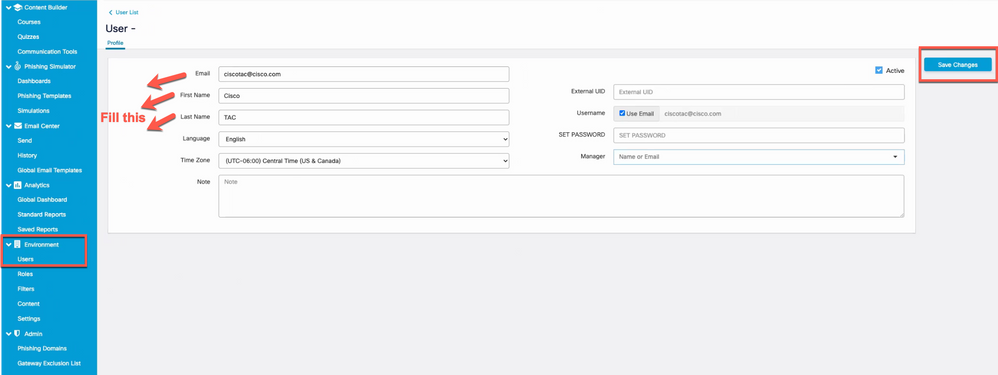

انتقل إلى Environment > Users > Add New User واملأ حقول البريد الإلكتروني والاسم الأول واسم العائلة واللغة ثم انقر Save Changesكما هو موضح في الصورة.

لقطة شاشة لصفحة واجهة المستخدم لإضافة مستخدم جديد

لقطة شاشة لصفحة واجهة المستخدم لإضافة مستخدم جديد

ملاحظة: يلزم تعيين كلمة مرور فقط لمستخدم مسؤول CSA المخول لإنشاء عمليات محاكاة وتشغيلها.

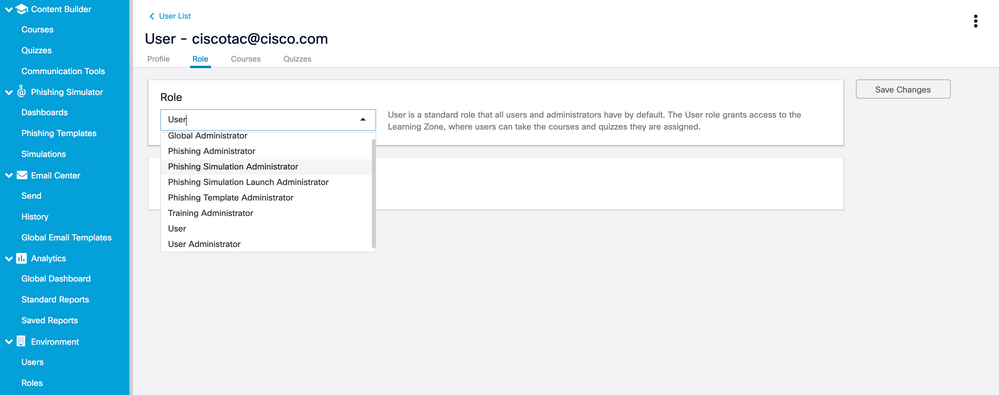

يمكن تحديد دور المستخدم بمجرد إنشاء المستخدم. يمكنك تحديد الدور من القائمة المنسدلة كما هو موضح في هذه الصورة:

عرض خيارات القائمة المنسدلة لدور المستخدم

عرض خيارات القائمة المنسدلة لدور المستخدم

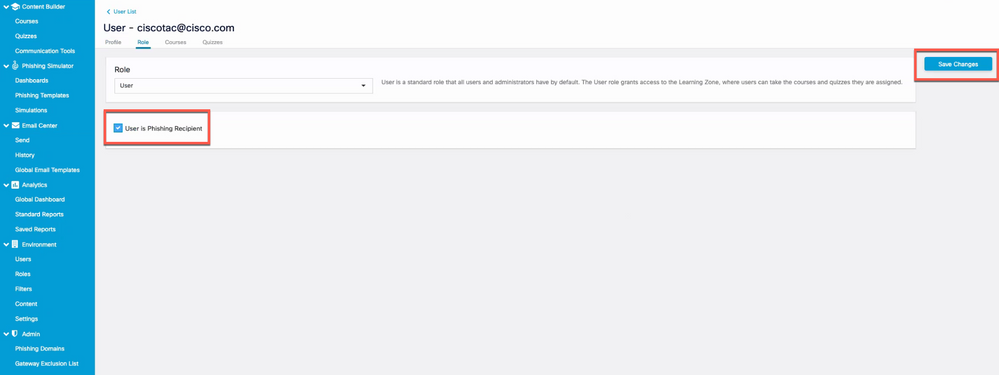

تحديد خانة الاختيارUser is Phishing Recipient > Save Changesكما هو موضح في الصورة.

تم تمكين لقطة شاشة تظهر خانة الاختيار "مستلم التصيد الاحتيالي للمستخدم"

تم تمكين لقطة شاشة تظهر خانة الاختيار "مستلم التصيد الاحتيالي للمستخدم"

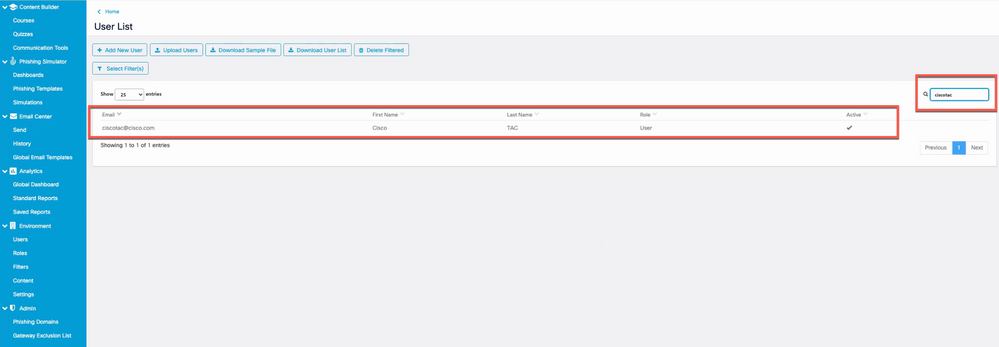

تحقق من إضافة المستخدم بنجاح وإدراجه عند البحث عنه بناء على عنوان البريد الإلكتروني في عامل التصفية كما هو موضح في الصورة.

لقطة شاشة للمستخدم الجديد في قائمة المستخدمين

لقطة شاشة للمستخدم الجديد في قائمة المستخدمين

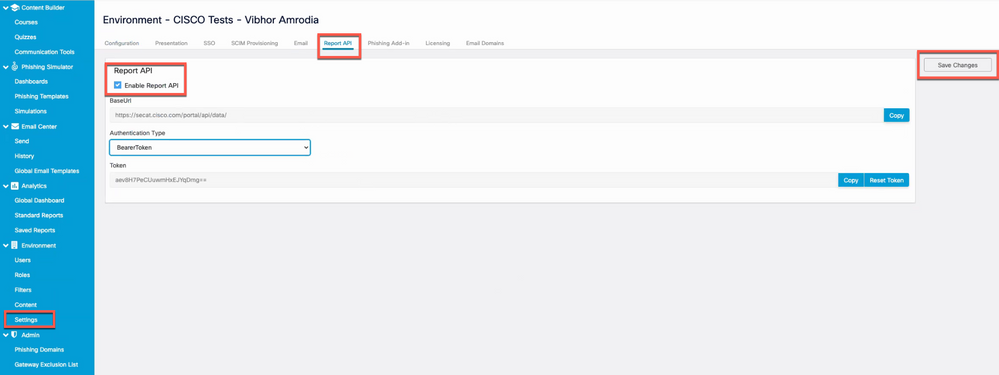

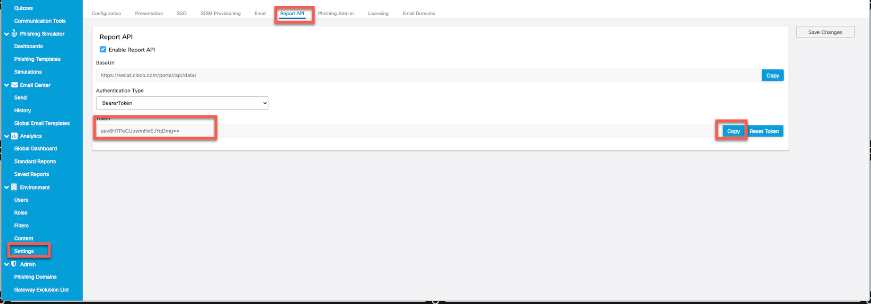

الخطوة 3. تمكين API للتقرير

انتقل إلى Environments > Settings > Report API علامة تبويب وفحصEnable Report API > Save Changes .

ملاحظة: دون الرمز المميز للحامل. أنت تحتاج هذا لدمج SEG مع CSA.

تم تمكين لقطة الشاشة التي تظهر خانة الاختيار "تمكين API للتقرير".

تم تمكين لقطة الشاشة التي تظهر خانة الاختيار "تمكين API للتقرير".

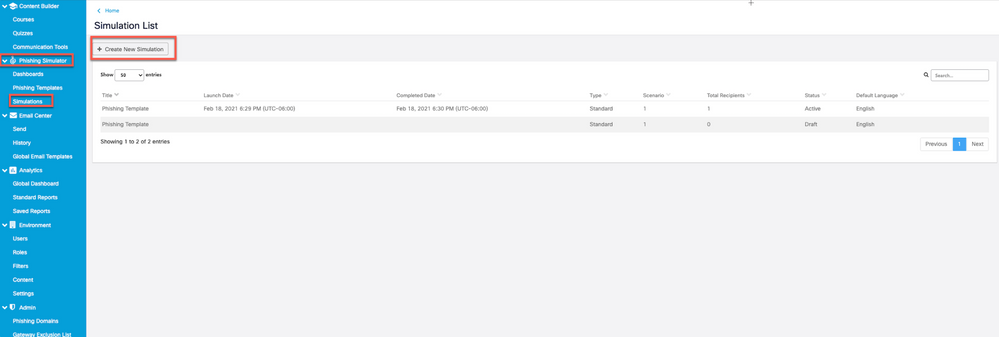

الخطوة 4. إنشاء محاكاة التصيد الاحتيالي

أ. انتقل إلى Phishing Simulator > Simulations > Create New Simulation وتحديد a Template من القائمة المتاحة كما هو موضح في الصورة.

لقطة شاشة تبرز زر "إنشاء محاكاة جديدة"

لقطة شاشة تبرز زر "إنشاء محاكاة جديدة"

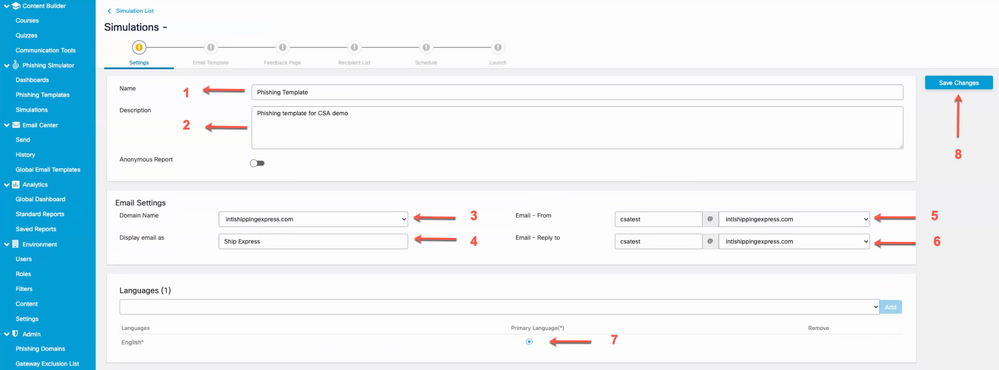

ب. املأ هذه المعلومات:

- حدد اسما للقالب.

- وصف القالب.

- اسم المجال الذي يتم إرسال البريد الإلكتروني التصيد الاحتيالي به.

- اسم العرض للبريد الإلكتروني للتصيد الاحتيالي.

- عنوان البريد الإلكتروني من (تحديد من القائمة المنسدلة).

- عنوان الرد على (تحديد من القائمة المنسدلة).

- حدد اللغة.

- حفظ التغييرات.

توضح لقطة الشاشة الحقول التي يجب تعبئتها في تكوين محاكاة جديدة

توضح لقطة الشاشة الحقول التي يجب تعبئتها في تكوين محاكاة جديدة

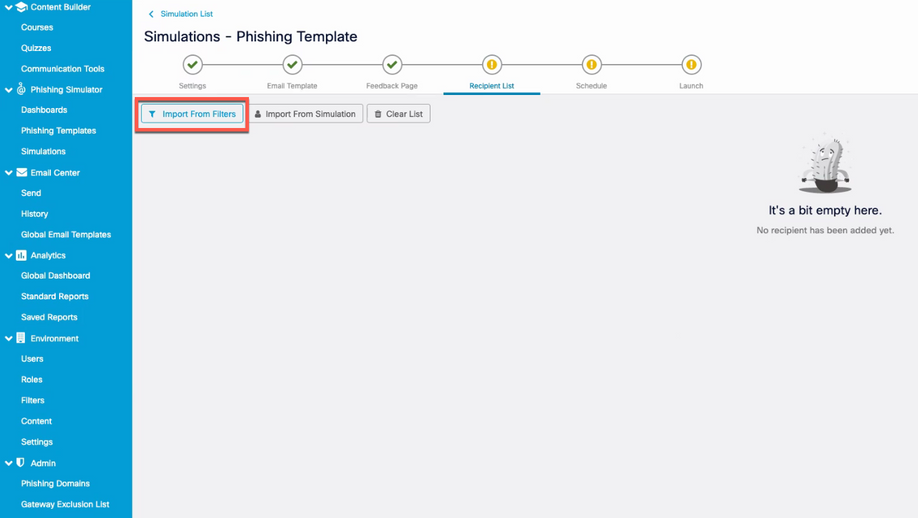

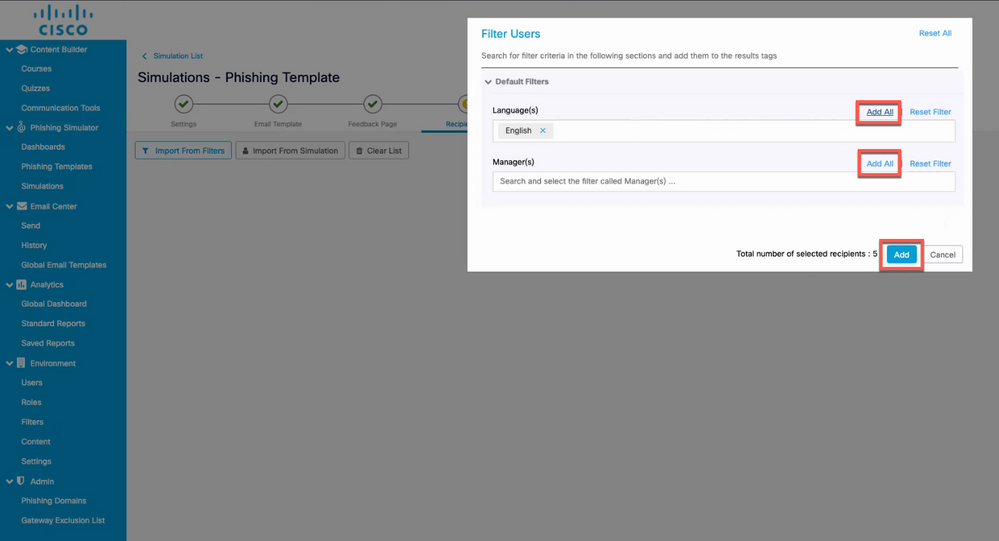

ج. انقر فوق Import from Filters وإضافة مستلمي رسائل البريد الإلكتروني الخادعة إلى Recipient Listكما هو موضح في الصورة .

لقطة شاشة تبرز زر "إستيراد من عوامل التصفية"

لقطة شاشة تبرز زر "إستيراد من عوامل التصفية"

يمكنك تصفية المستخدمين إما حسب اللغة أو المدراء. انقر فوق Add كما هو موضح في الصورة.

لقطة شاشة لمربع حوار مستخدمي عامل التصفية للتصفية حسب اللغة أو المدير

لقطة شاشة لمربع حوار مستخدمي عامل التصفية للتصفية حسب اللغة أو المدير

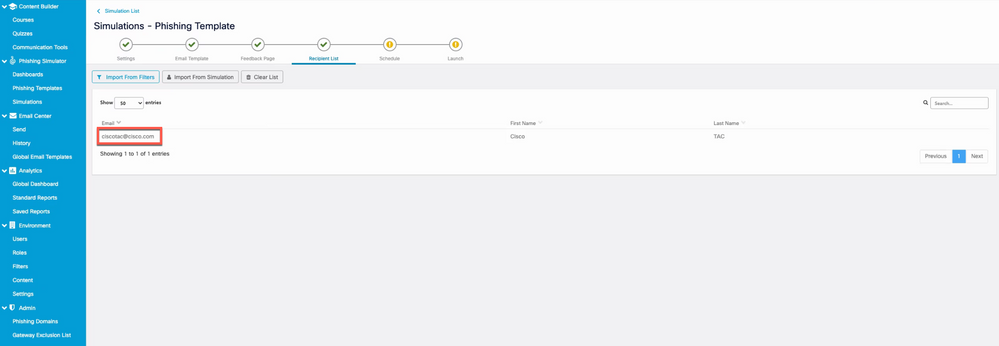

هنا مثال للمستخدم الذي تم إنشاؤه في الخطوة 2. الذي تتم إضافته الآن إلى قائمة المستلمين كما هو موضح في الصورة.

لقطة شاشة للمستخدم الذي تم إنشاؤه سابقا مدرج كمستلم لمحاكاة التصيد الاحتيالي

لقطة شاشة للمستخدم الذي تم إنشاؤه سابقا مدرج كمستلم لمحاكاة التصيد الاحتيالي

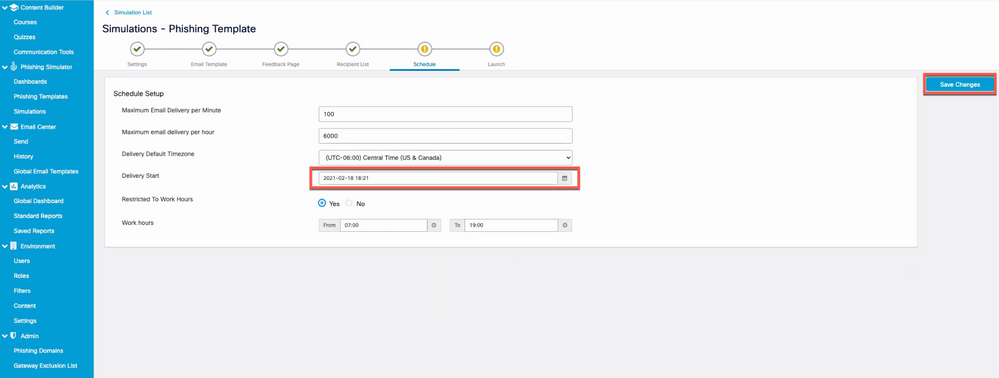

د - تعيينDelivery Startالتاريخ و Save تغييرات لجدولة الحملة كما هو موضح في الصورة.

لقطة شاشة تبرز حقل بدء التسليم

لقطة شاشة تبرز حقل بدء التسليم

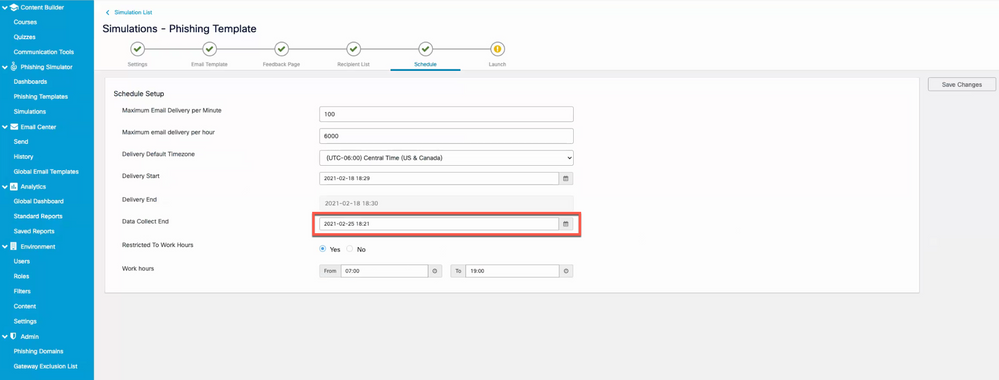

بمجرد إختيار تاريخ البدء، يتم تحديد الخيار الخاص بتحديد end date للحملة كما هو موضح في الصورة.

لقطة شاشة لإبراز حقل نهاية تجميع البيانات الذي يحدد متى يجب أن ينتهي المحاكاة

لقطة شاشة لإبراز حقل نهاية تجميع البيانات الذي يحدد متى يجب أن ينتهي المحاكاة

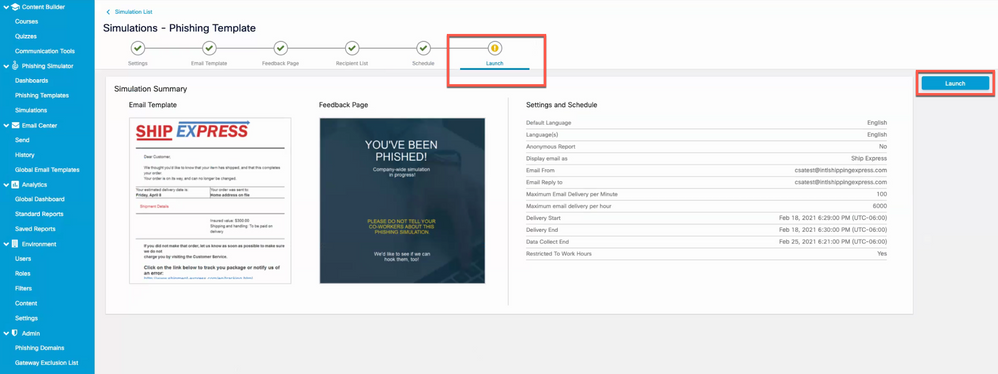

ه. انقر فوق Launch مشان يبدأ الحملة على النحو الموضح بالصورة.

لقطة شاشة لعلامة التبويب النهائية لمعالج إنشاء المحاكاة حيث يمكن تشغيل الحملة

لقطة شاشة لعلامة التبويب النهائية لمعالج إنشاء المحاكاة حيث يمكن تشغيل الحملة

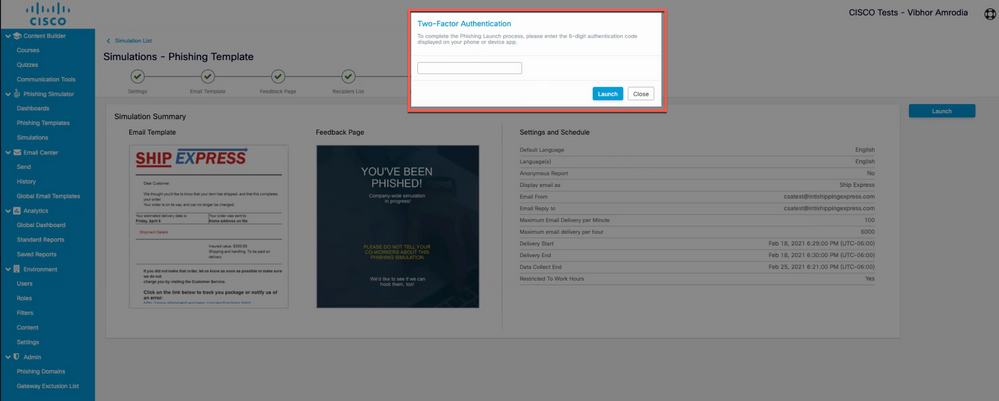

يمكن طلب رمز مصادقة ثنائي المعامل بعد النقر فوق زر التشغيل. أدخل الرمز وانقر فوق Launchكما هو موضح في الصورة.

لقطة شاشة لمظهر العناصر المنبثقة التي تطلب رمز مصادقة العاملين

لقطة شاشة لمظهر العناصر المنبثقة التي تطلب رمز مصادقة العاملين

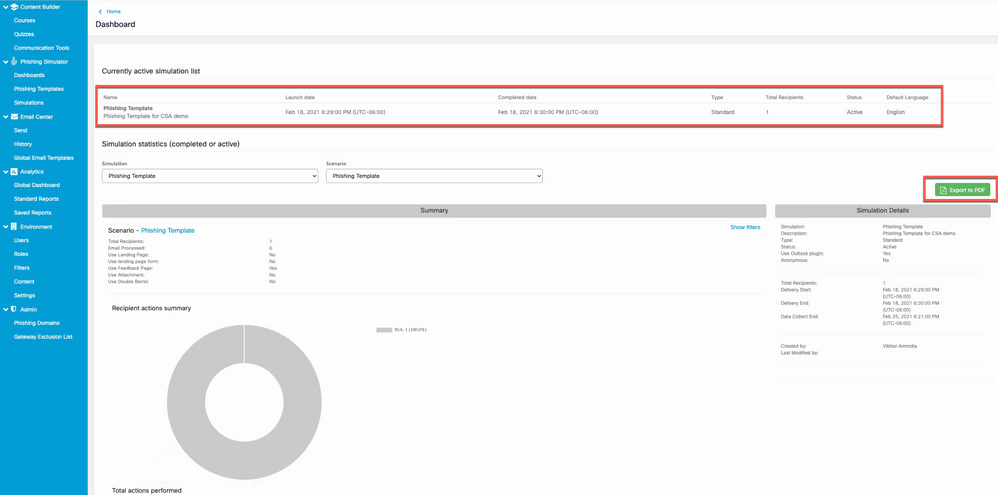

الخطوة 5. التحقق من المحاكاة النشطة

انتقل إلى Phishing Simulator > Dashboards. توفر قائمة المحاكاة النشطة الحالية عمليات محاكاة نشطة. يمكنك أيضا النقر فوق Export as PDF واحصل على نفس التقرير كما هو موضح في الصورة.

لقطة شاشة لوحة معلومات محاكاة التصيد الاحتيالي

لقطة شاشة لوحة معلومات محاكاة التصيد الاحتيالي

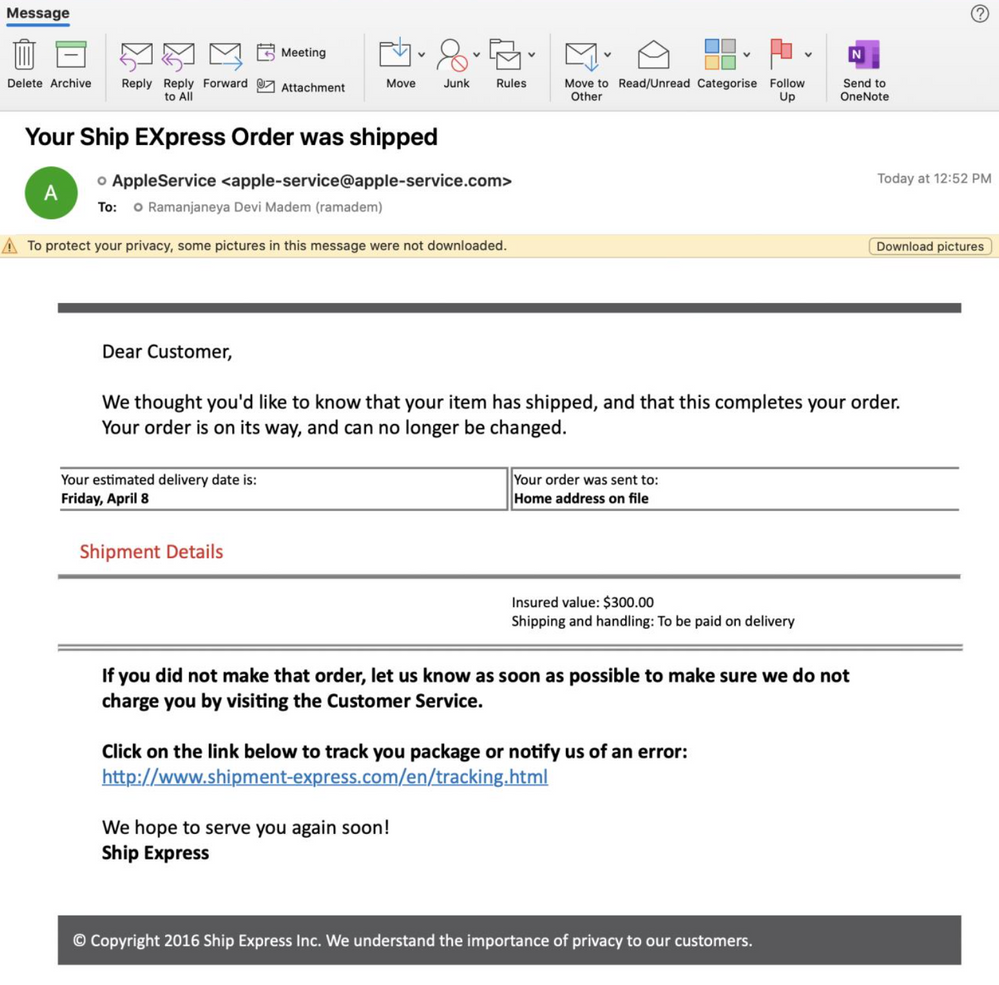

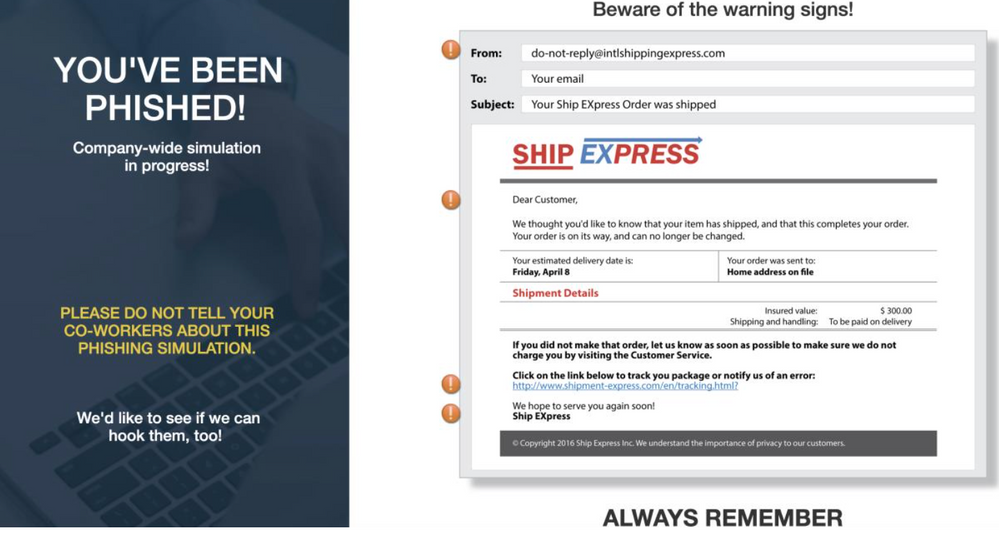

ماذا يرى من جهة المتلقي؟

مثال على بريد إلكتروني لمحاكاة التصيد الاحتيالي في علبة الوارد الخاصة بالمستلم.

مثال على البريد الإلكتروني Phish المحاكي في علبة بريد المستخدم

مثال على البريد الإلكتروني Phish المحاكي في علبة بريد المستخدم

عندما يقوم المستلم بالنقر فوق عنوان URL، يتم عرض صفحة الملاحظات هذه للمستخدم ويظهر هذا المستخدم كجزء من قائمة "تكرار النقر" (الذي قام بالنقر بحرية على عنوان URL PHISH) في CSA.

مثال لصفحة الملاحظات التي سيشاهدها المستخدم بعد النقر فوق عنوان URL في البريد الإلكتروني Phish

مثال لصفحة الملاحظات التي سيشاهدها المستخدم بعد النقر فوق عنوان URL في البريد الإلكتروني Phish

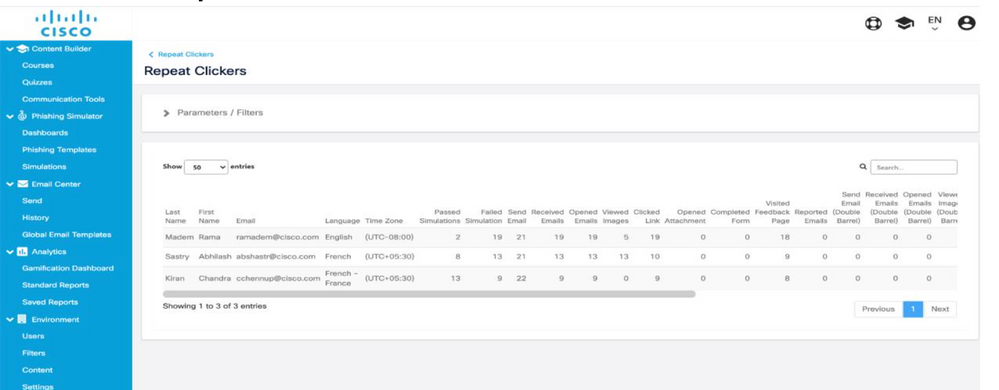

التحقق من الصحة على CSA

يتم عرض قائمة "النقر المتكرر" أدناهAnalytics > Standard Reports > Phishing Simulations > Repeat Clickersas shown in the image.

لقطة شاشة لصفحة تكرار النقر

لقطة شاشة لصفحة تكرار النقر

تكوين بوابة البريد الإلكتروني الآمنة

ملاحظة: تحت هذا الباب Create and Send Phishing Simulations من خطوة خدمة سحابة CSA 3. عندما تقوم بتمكين Report API ، لاحظت الرمز المميز للحامل. أبق هذا في متناول يدك.

لقطة شاشة للصفحة ضمن Report API حيث يمكن للمسؤول العثور على الرمز المميز للحامل

لقطة شاشة للصفحة ضمن Report API حيث يمكن للمسؤول العثور على الرمز المميز للحامل

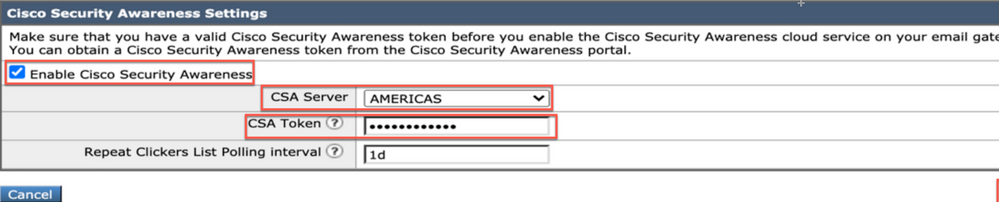

الخطوة 1. تمكين ميزة "التوعية الأمنية من Cisco" في عبارة البريد الإلكتروني الآمنة

في واجهة المستخدم الرسومية (GUI) لعبارة البريد الإلكتروني الآمنة، انتقل إلى Security Services > Cisco Security Awareness > Enable . أدخل المنطقة والرمز المميز CSA (الرمز المميز للحامل الذي تم الحصول عليه من خدمة سحابة CSA كما هو موضح في الملاحظة المذكورة سابقا) وقم بإرسال التغييرات وتنفيذها.

لقطة شاشة لصفحة إعدادات الوعي بالأمان من Cisco على بوابة البريد الإلكتروني الآمنة من Cisco

لقطة شاشة لصفحة إعدادات الوعي بالأمان من Cisco على بوابة البريد الإلكتروني الآمنة من Cisco

تكوين واجهة سطر الأوامر (CLI)

النوع csaconfig لتكوين CSA عبر CLI (واجهة سطر الأوامر).

ESA (SERVICE)> csaconfig

Choose the operation you want to perform:

- EDIT - To edit CSA settings

- DISABLE - To disable CSA service

- UPDATE_LIST - To update the Repeat Clickers list

- SHOW_LIST - To view details of the Repeat Clickers list

[]> edit

Currently used CSA Server is: https://secat.cisco.com

Available list of Servers:

1. AMERICAS

2. EUROPE

Select the CSA region to connect

[1]>

Do you want to set the token? [Y]>

Please enter the CSA token for the region selected :

The CSA token should not:

- Be blank

- Have spaces between characters

- Exceed 256 characters.

Please enter the CSA token for the region selected :

Please specify the Poll Interval

[1d]> الخطوة 2. السماح برسائل البريد الإلكتروني للتصيد الاحتيالي من خدمة سحابة CSA

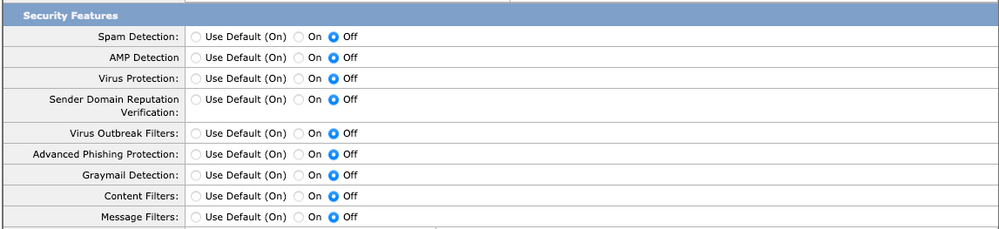

ملاحظة: CYBERSEC_AWARENESS_ALLOWED يتم إنشاء نهج تدفق البريد بشكل افتراضي مع تعيين كافة محركات المسح الضوئي على "إيقاف التشغيل" كما هو موضح هنا.

لقطة شاشة لنهج تدفق البريد "cybersec_awareness_allowed" مع تعطيل ميزات الأمان

لقطة شاشة لنهج تدفق البريد "cybersec_awareness_allowed" مع تعطيل ميزات الأمان

للسماح برسائل البريد الإلكتروني الخاصة بحملات التصيد الاحتيالي التي تم محاكاتها من خدمة سحابة CSA بتجاوز جميع محركات المسح الضوئي على بوابة البريد الإلكتروني الآمنة:

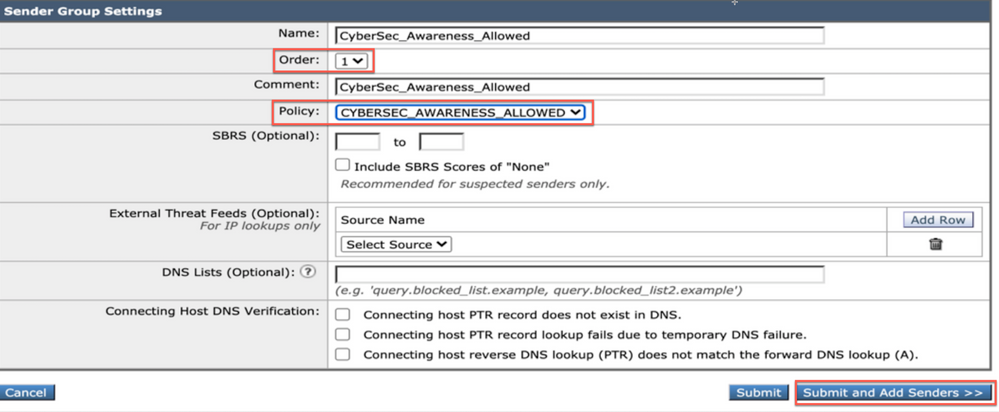

أ. إنشاء مجموعة مرسل جديدة وتعيين CYBERSEC_AWARENESS_ALLOWED نهج تدفق البريد. انتقل إلى Mail Policies > HAT Overview > Add Sender Group ثم حدد السياسة CYBERSEC_AWARENESS_ALLOWED وتعيين الأمر إلى 1 ثم Submit and Add Senders.

ب - إضافة مرسل IP/domain أو Geo Location من حيث تبدأ رسائل البريد الإلكتروني الخاصة بحملة التصيد الاحتيالي.

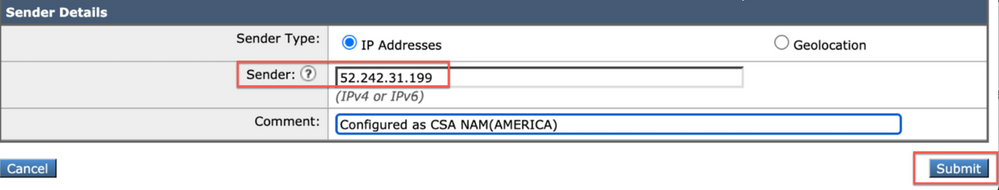

انتقل إلى Mail Polices > HAT Overview > Add Sender Group > Submit and Add Senders > Add the sender IP > Submit و Commit التغييرات كما هو موضح في الصورة.

لقطة شاشة لمجموعة المرسلين CyberSec_Awareness_Allowed مع تحديد نهج تدفق البريد CYBERSEC_AWARENESS_ALLOWED.

لقطة شاشة لمجموعة المرسلين CyberSec_Awareness_Allowed مع تحديد نهج تدفق البريد CYBERSEC_AWARENESS_ALLOWED.

لقطة شاشة لصفحة إعدادات الوعي بالأمان من Cisco على بوابة البريد الإلكتروني الآمنة من Cisco

لقطة شاشة لصفحة إعدادات الوعي بالأمان من Cisco على بوابة البريد الإلكتروني الآمنة من Cisco

CLI تشكيل:

1. انتقل إلى listenerconfig > Edit > Inbound (PublicInterface) > HOSTACCESS > NEW > New Sender Group .

2. إنشاء مجموعة مرسل جديدة مع CYBERSEC_AWARENESS_ALLOWED نهج البريد، وإضافة IP/مجال المرسل من حيث يتم بدء رسائل البريد الإلكتروني الخاصة بحملة التصيد الاحتيالي.

3. تعيين ترتيب مجموعة المرسلين الجديدة إلى 1 واستخدام Move خيار تحت listenerconfig > EDIT > Inbound (PublicInterface) > HOSTACCESS > MOVE .

4. الالتزام.

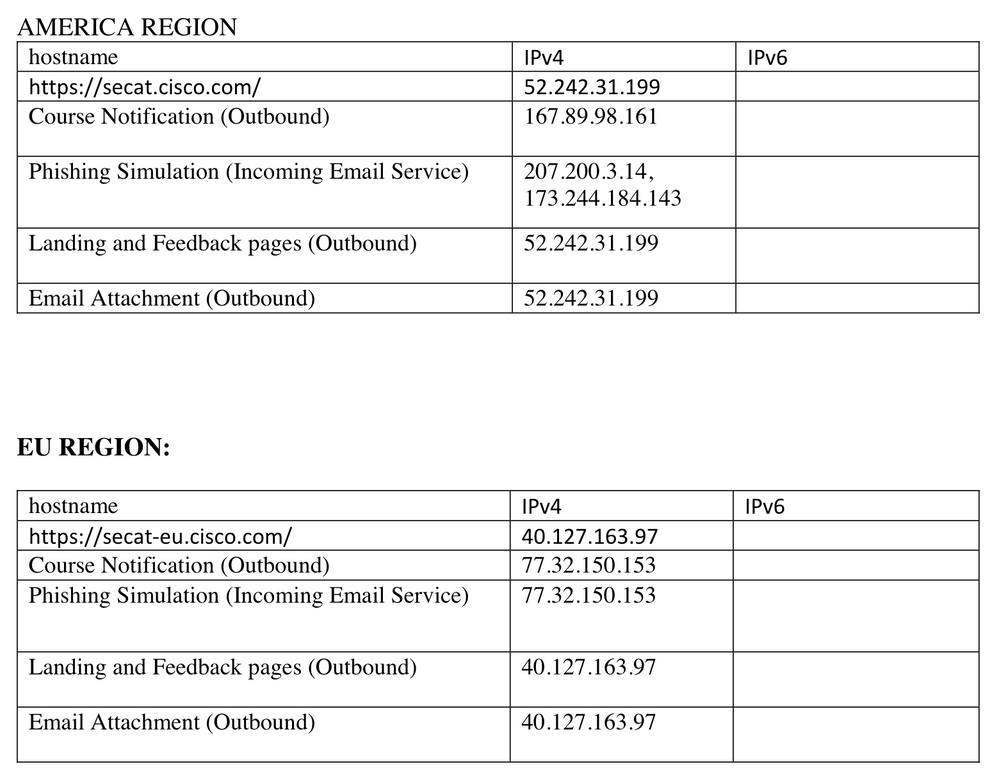

ملاحظة: عنوان IP الخاص بالمرسل هو عنوان IP الخاص ب CSA ويستند إلى المنطقة التي حددتها. ارجع إلى الجدول للحصول على عنوان IP الصحيح الذي سيتم إستخدامه. السماح لعناوين IP/أسماء المضيف هذه في جدار الحماية مع رقم المنفذ 443 ل SEG 14.0.0-xxx بالاتصال بخدمة سحابة CSA.

لقطة شاشة لعناوين IP الخاصة بمناطق CSA Americas و EU وأسماء المضيف

لقطة شاشة لعناوين IP الخاصة بمناطق CSA Americas و EU وأسماء المضيف

الخطوة 3. إتخاذ إجراء عند تكرار النقر من SEG

وبمجرد إرسال رسائل البريد الإلكتروني الخادعة ووضع قائمة "المقسمات المتكررة" في موقع "SEG"، يمكن إنشاء نهج بريد وارد قوي لاتخاذ إجراء بشأن البريد إلى هؤلاء المستخدمين المحددين.

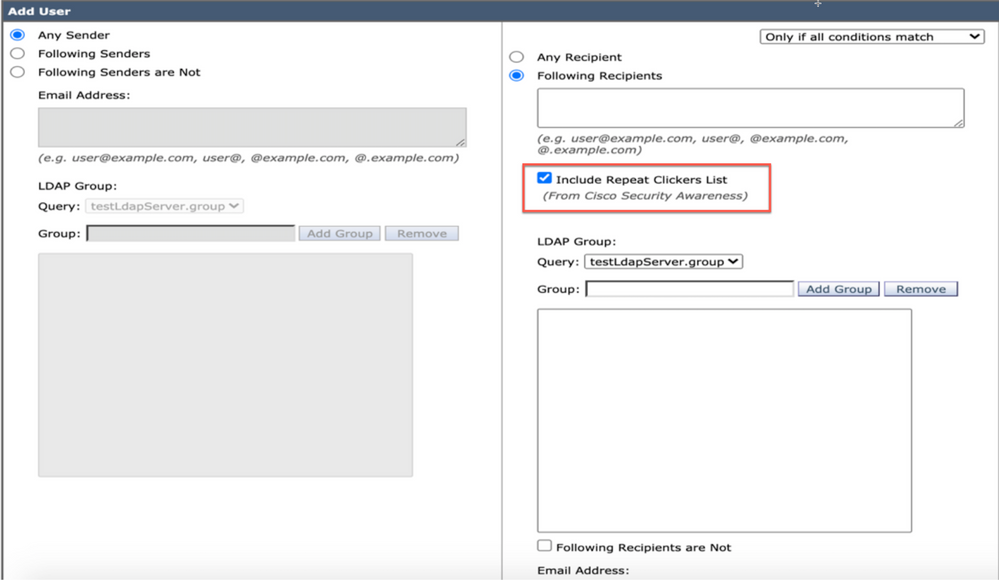

إنشاء نهج بريد مخصص وارد جديد وتمكين Include Repeat Clickers List خانة الاختيار في قسم المستلم.

من واجهة المستخدم الرسومية، انتقل إلى Mail Policies > Incoming Mail Policies > Add Policy > Add User > Include Repeat Clickers List > Submit و Commit التغييرات.

لقطة شاشة لنهج البريد الوارد المخصص الذي تم تكوينه للتعامل مع البريد الموجه للعلامات المتكررة

لقطة شاشة لنهج البريد الوارد المخصص الذي تم تكوينه للتعامل مع البريد الموجه للعلامات المتكررة

دليل أستكشاف الأخطاء وإصلاحها

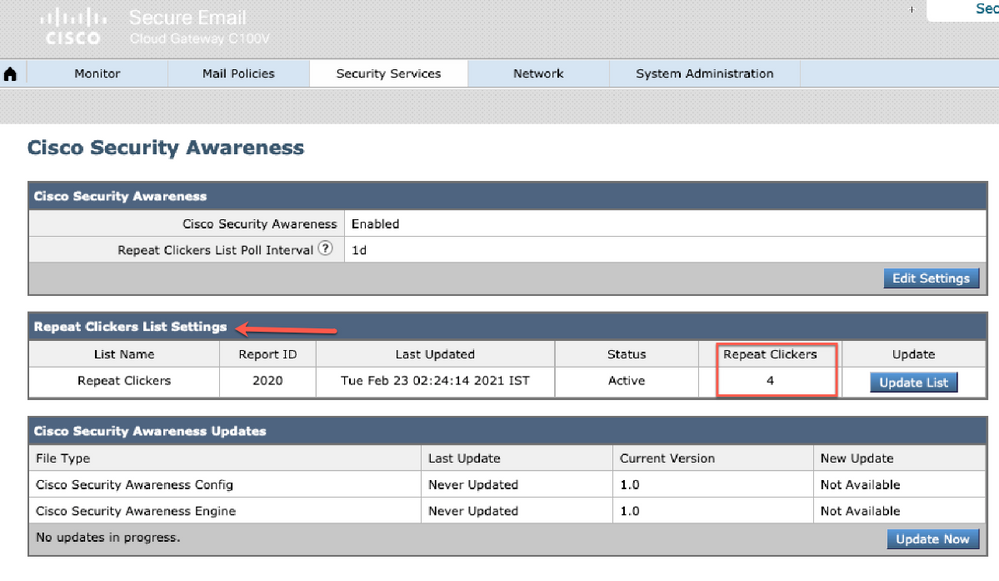

1. انتقل إلى csaconfig > SHOW_LISTللاطلاع على تفاصيل قائمة النقر المتكرر.

ESA (SERVICE)> csaconfig

Choose the operation you want to perform:

- EDIT - To edit CSA settings

- DISABLE - To disable CSA service

- UPDATE_LIST - To update the Repeat Clickers list

- SHOW_LIST - To view details of the Repeat Clickers list

[]> show_list

List Name : Repeat Clickers

Report ID : 2020

Last Updated : 2021-02-22 22:19:08

List Status : Active

Repeat Clickers : 4 2. انتقل إلى csaconfig > UPDATE_LIST إذا كنت ترغب في فرض تحديث قائمة النقر المتكرر.

ESA (SERVICE)> csaconfig

Choose the operation you want to perform:

- EDIT - To edit CSA settings

- DISABLE - To disable CSA service

- UPDATE_LIST - To update the Repeat Clickers list

- SHOW_LIST - To view details of the Repeat Clickers list

[]> update_list

Machine: ESA An update for the Repeat Clickers list was initiated successfully.

3. انتقل إلى /data/pub/csa/ لمعرفة ما إذا كان قد تم تنزيل قائمة النقر المتكرر أو إذا كان هناك خطأ. و إليكم بعضا من تلك العروض working setup:

Tue Jan 5 13:20:31 2021 Info: CSA: Connecting to the Cisco Security Awareness cloud service [https://secat.cisco.com/portal/api/license/info]

Tue Jan 5 13:20:31 2021 Info: CSA: Polling the Cisco Security Awareness cloud service to download the latest Repeat Clickers list.

Tue Jan 5 13:20:31 2021 Info: CSA: Trying to get the license expiry date: loop count 0

Tue Jan 5 13:20:31 2021 Info: CSA: Connecting to the Cisco Security Awareness cloud service [https://secat.cisco.com/portal/api/data/report/2020]

Tue Jan 5 13:20:31 2021 Info: CSA: Trying to download Repeat clickers list: loop count 0

Tue Jan 5 13:20:31 2021 Info: CSA: The update of the Repeat Clickers list was completed at [Tue Jan 5 13:20:29 2021]. Version: 1

Wed Jan 6 13:20:32 2021 Info: CSA: Polling the Cisco Security Awareness cloud service to download the latest Repeat Clickers list. Here is an output when you have entered the incorrect token:

Fri Feb 19 12:28:39 2021 Info: CSA: Connecting to the Cisco Security Awareness cloud service [https://secat.cisco.com/portal/api/license/info]

Fri Feb 19 12:28:39 2021 Info: CSA: Trying to get the license expiry date: loop count 0

Fri Feb 19 12:28:39 2021 Info: CSA: Polling the Cisco Security Awareness cloud service to download the latest Repeat Clickers list.

Fri Feb 19 12:28:43 2021 Info: CSA: Connecting to the Cisco Security Awareness cloud service [https://secat.cisco.com/portal/api/data/report/2020]

Fri Feb 19 12:28:43 2021 Info: CSA: Trying to download Repeat clickers list: loop count 0

Fri Feb 19 12:28:44 2021 Warning: CSA: The download of the Repeat Clickers list from the Cisco Security Awareness cloud service failed because of an invalid token. 4. انتقل إلى /data/log/heimdall/csa للحصول على سجلات تفصيلية.

Working output:

2021-01-05 13:20:22,292 INFO csa Connecting to the Cisco Security Awareness cloud service [https://secat.cisco.com/portal/api/license/info]

Tue Jan 5 13:20:22 2021: DEBUG: csa: THR : ExpiryPoller Trying to get the license expiry date : loop count 0

2021-01-05 13:20:22,293 INFO csa Trying to get the license expiry date: loop count 0

2021-01-05 13:20:22,293 INFO csa Polling the Cisco Security Awareness cloud service to download the latest Repeat Clickers list.

2021-01-05 13:20:22,300 INFO requests.packages.urllib3.connectionpool Starting new HTTPS connection (1): secat.cisco.com

2021-01-05 13:20:27,343 INFO csa Connecting to the Cisco Security Awareness cloud service [https://secat.cisco.com/portal/api/data/report/2020]

Tue Jan 5 13:20:27 2021: DEBUG: csa: THR : CSAPoller Trying to download Repeat clickers list: loop count 0

2021-01-05 13:20:27,343 INFO csa Trying to download Repeat clickers list: loop count 0

2021-01-05 13:20:27,344 INFO requests.packages.urllib3.connectionpool Starting new HTTPS connection (1): secat.cisco.com

Tue Jan 5 13:20:29 2021: INFO: csa: THR : CSAPoller Downloaded Repeat Clicker List.

Tue Jan 5 13:20:29 2021: INFO: csa: THR : CSAPoller Updated the repeat clickers list at [Tue Jan 5 13:20:29 2021] with version [1]

2021-01-05 13:20:29,934 INFO csa The update of the Repeat Clickers list was completed at [Tue Jan 5 13:20:29 2021]. Version: 1

Tue Jan 5 13:20:32 2021: DEBUG: csa: THR : CSAPoller Queue is empty: No need of any config update

Tue Jan 5 13:20:32 2021: DEBUG: csa: THR : CSAPoller Waiting for timeout of [86400.0]s or notify signal5. انتقل إلى data/csa/reports للحصول على معرف التقرير بتنسيق مشفر والذي يحتوي على المستخدمين.

6. يمكن أيضا الاطلاع على قائمة عدد مرات النقر المتكررة من واجهة المستخدم الرسومية (GUI). انتقل إلى Security Services > Cisco Security Awarenessكما هو موضح في الصورة.

تبرز صفحة التوعية الأمنية من Cisco عدد النقرات المتكررة />لقطة شاشة خدمات الأمان > صفحة التوعية الأمنية من Cisco التي تبرز عدد النقرات المكررة

تبرز صفحة التوعية الأمنية من Cisco عدد النقرات المتكررة />لقطة شاشة خدمات الأمان > صفحة التوعية الأمنية من Cisco التي تبرز عدد النقرات المكررة

معلومات ذات صلة

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

05-Apr-2023 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- Anvitha PrabhuCisco Customer Delivery Leader

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات