المقدمة

يوضح هذا المستند كيفية تكوين الوصول الآمن باستخدام جدار حماية Fortigate.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- جدار حماية الإصدار 7.4.x من Fortigate

- الوصول الآمن

- Cisco Secure Client - VPN

- Cisco Secure Client - ZTNA

- زتنا بدون زوايا

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى:

- جدار حماية الإصدار 7.4.x من Fortigate

- الوصول الآمن

- Cisco Secure Client - VPN

- Cisco Secure Client - ZTNA

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

صممت Cisco Secure Access لحماية التطبيقات الخاصة وتوفير الوصول إليها، على أساس محلي وقائمة على الشبكات. كما أنه يضمن الاتصال من الشبكة إلى الإنترنت. ويتحقق ذلك من خلال تطبيق أساليب وطبقات أمنية متعددة، تهدف جميعها إلى الحفاظ على المعلومات عند الوصول إليها عبر السحابة.

التكوين

تكوين شبكة VPN على الوصول الآمن

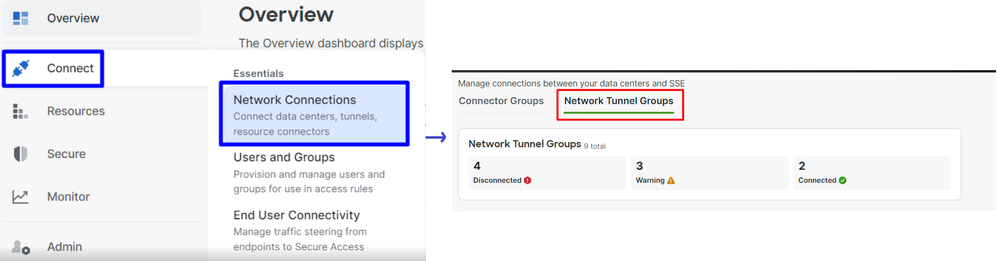

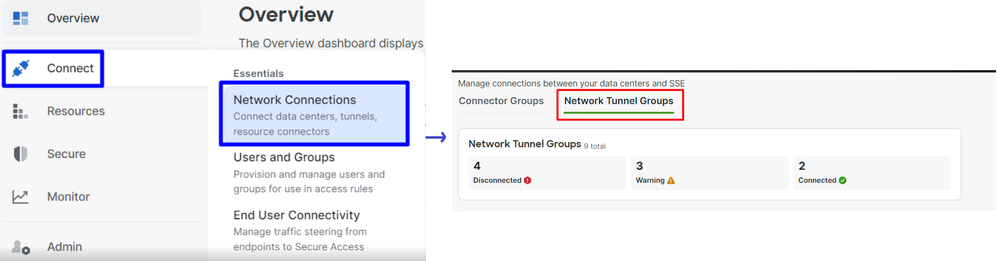

انتقل إلى لوحة الإدارة الخاصة ب Secure Access.

- انقر فوق

Connect > Network Connections > Network Tunnels Groups

- تحت النقر

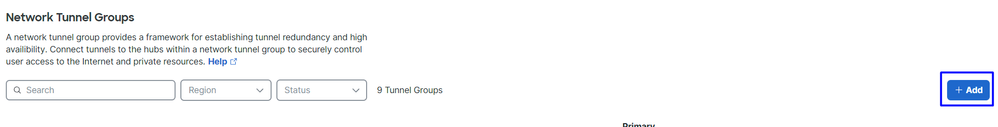

Network Tunnel Groupsفوق + Add

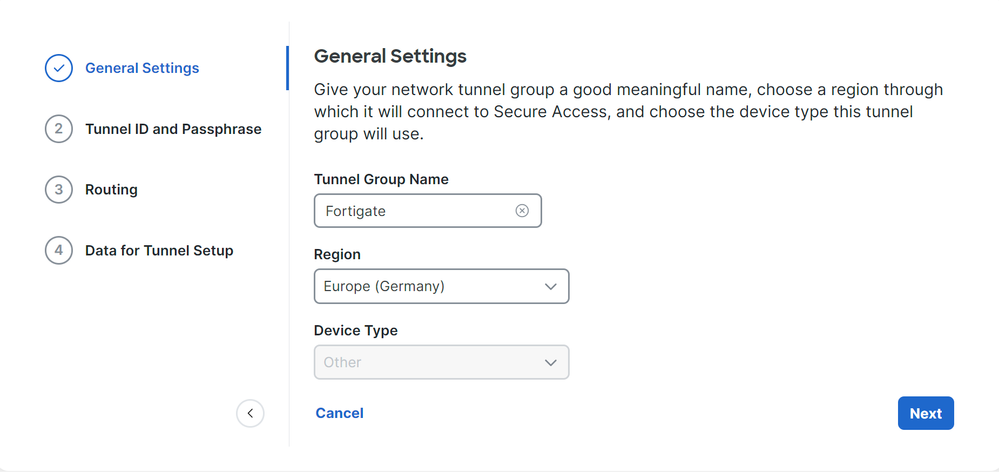

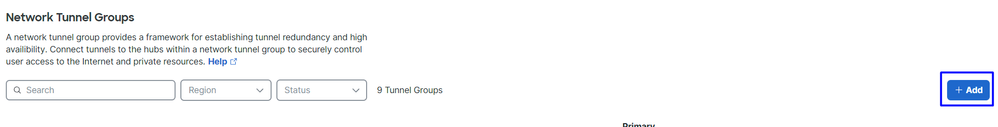

- التكوين

Tunnel Group Name، Regionو Device Type

- انقر

Next

ملاحظة: أختر المنطقة الأقرب إلى موقع جدار الحماية.

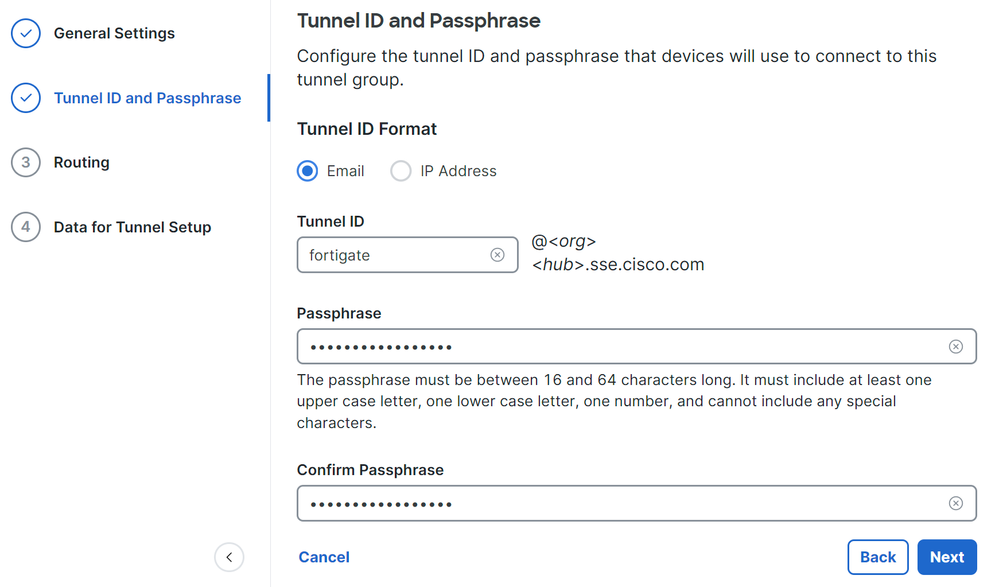

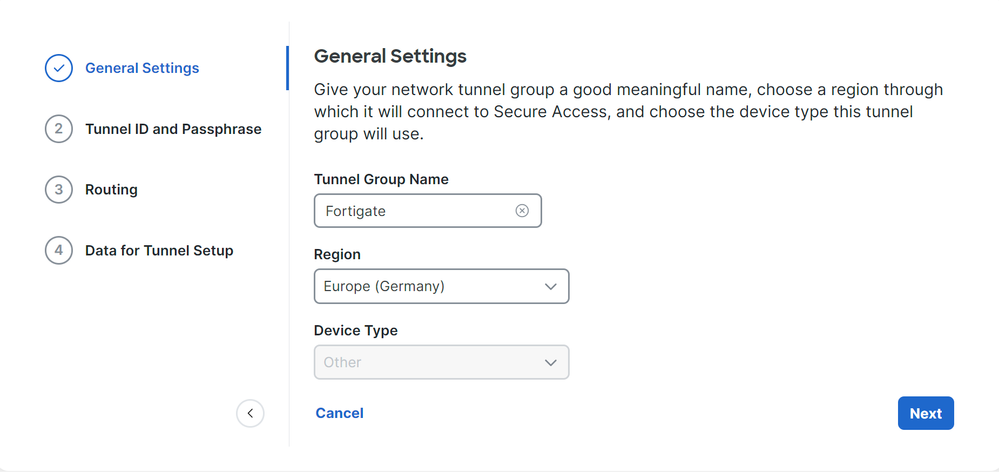

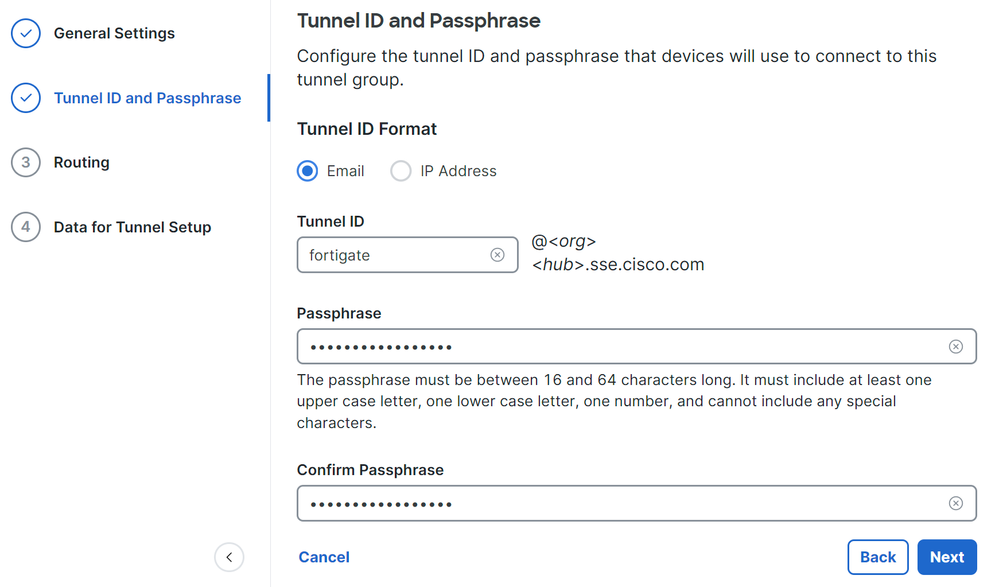

- قم بتكوين

Tunnel ID Formatو Passphrase

- انقر

Next

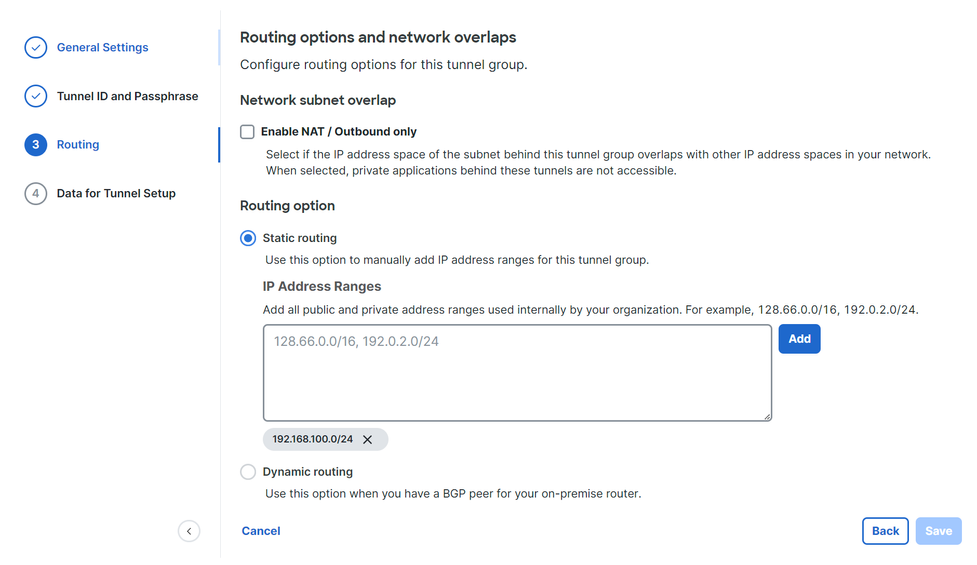

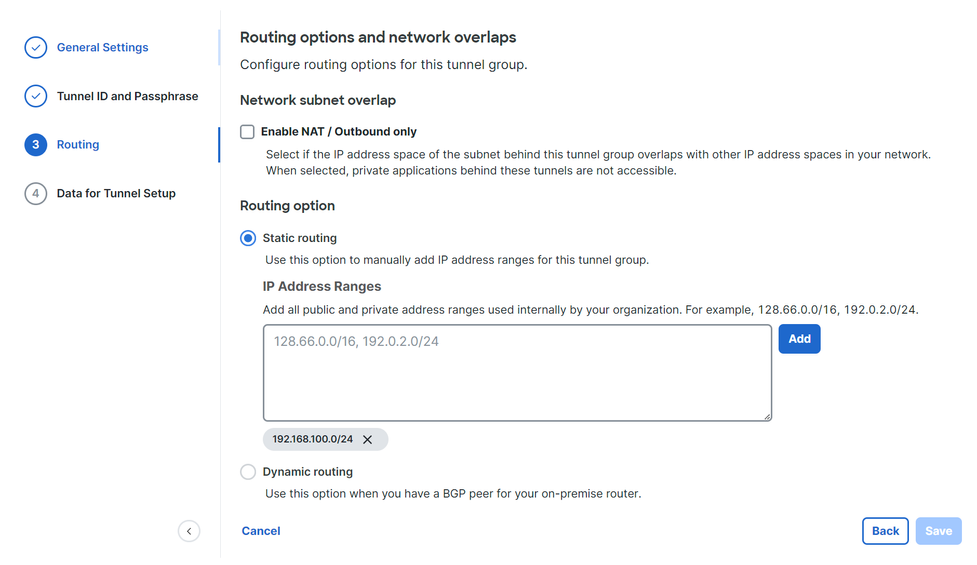

- قم بتكوين نطاقات عناوين IP أو البيئات المضيفة التي قمت بتكوينها على الشبكة وتريد تمرير حركة المرور من خلال الوصول الآمن

- انقر

Save

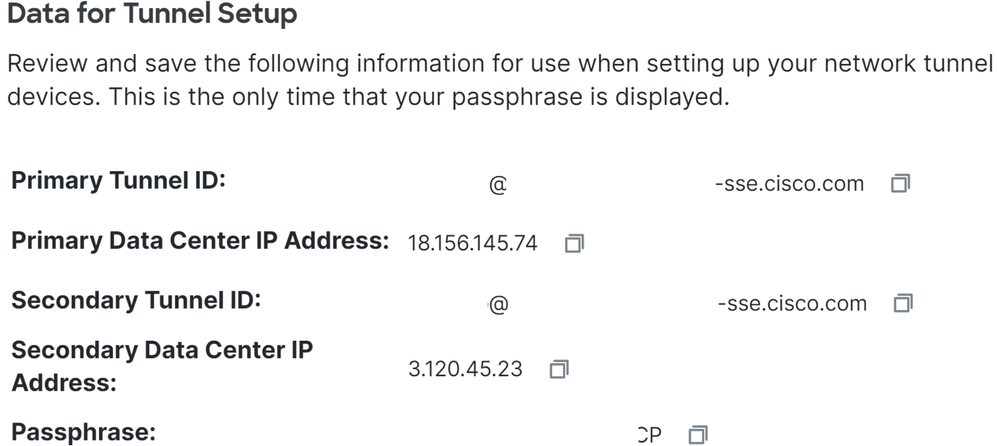

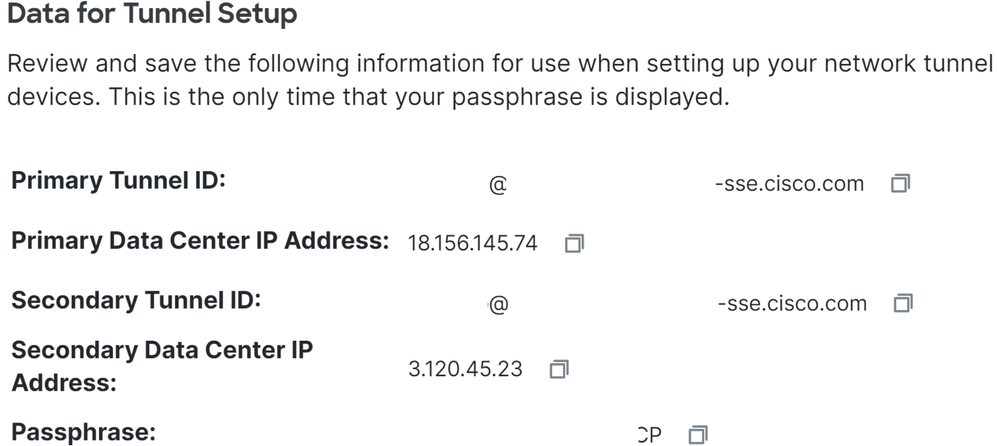

بعد النقر فوق المعلومات Save حول عرض النفق، الرجاء حفظ تلك المعلومات للخطوة التالية، Configure the VPN Site to Site on Fortigate.

بيانات النفق

تكوين موقع VPN إلى موقع على Fortigate

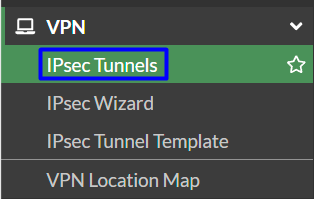

انتقل إلى لوحة معلومات Fortigate.

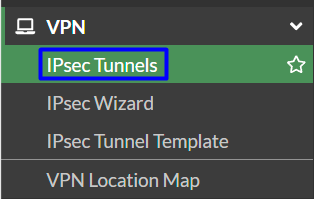

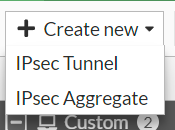

- انقر

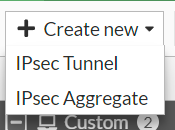

Create New > IPsec Tunnels

- طقطقة

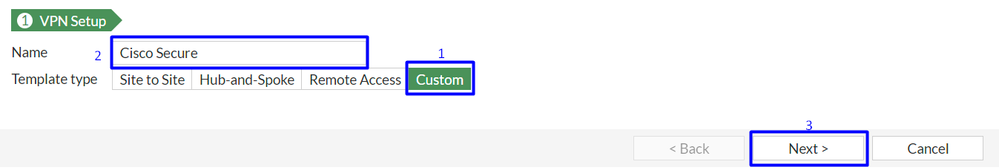

Custom، شكلت a Name وطقطقة Next.

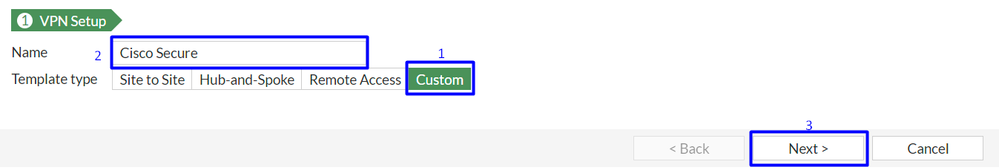

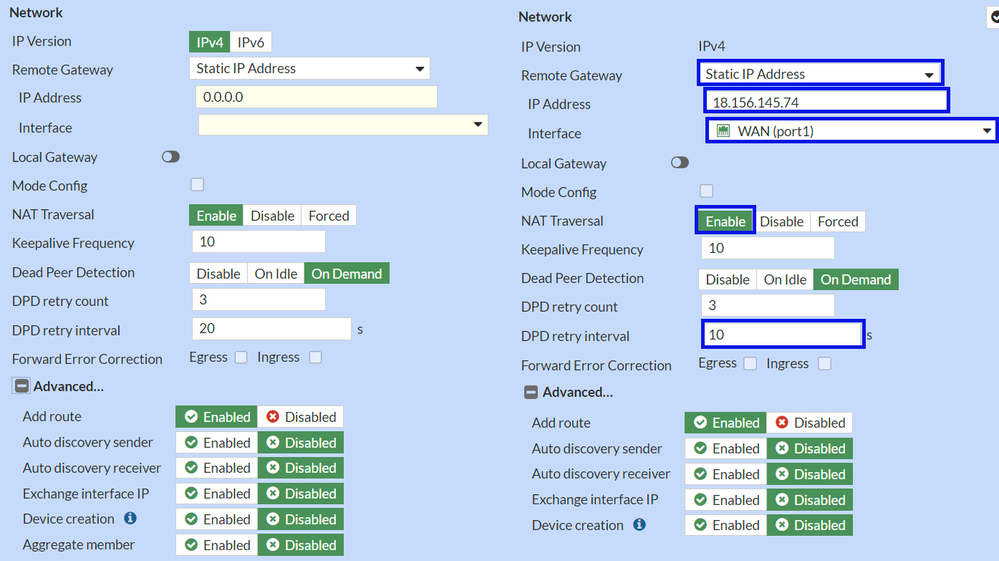

في الصورة التالية، رأيت كيف أنت تحتاج أن يشكل العملية إعداد للجزء Network .

الشبكة

Network

IP Version : IPv4Remote Gateway : عنوان IP الثابتIP Address: إستخدام IP الخاصPrimary IP Datacenter IP Address,المعطى في بيانات نفق الخطوةInterface : أختر واجهة WAN التي خططت لاستخدامها لإنشاء النفقLocal Gateway : تعطيل كافتراضيMode Config : تعطيل كافتراضيNAT Traversal : تمكينKeepalive Frequency : 10Dead Peer Detection : في وضع السكونDPD retry count : 3DPD retry interval : 10Forward Error Correction : لا تضع علامة في أي مربع. Advanced...: قم بتكوينه كصورة.

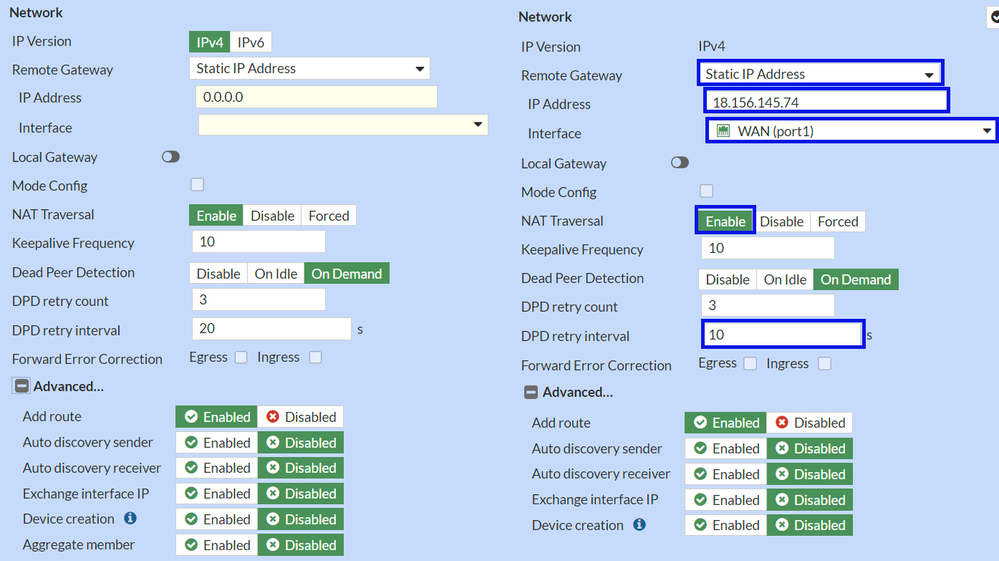

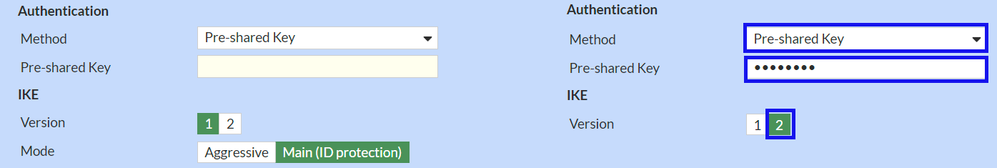

قم الآن بتكوين IKE Authentication.

المصادقة

Authentication

Method : مفتاح مشترك مسبقا كافتراضيPre-shared Key : إستخدام Passphraseالمعطى في بيانات نفق الخطوة

IKE

Version : أختر الإصدار 2.

ملاحظة: يدعم الوصول الآمن الإصدار الثاني من بروتوكول IKEv فقط

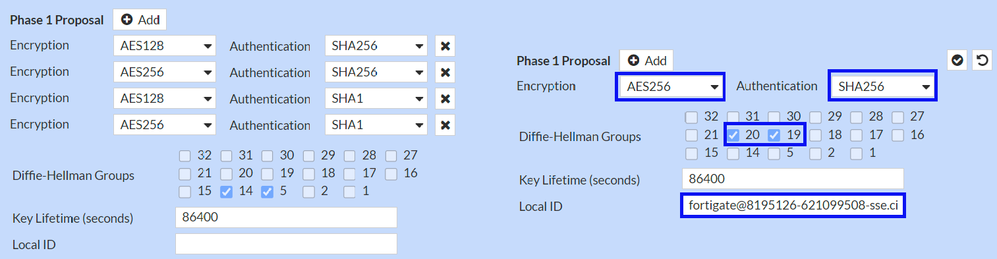

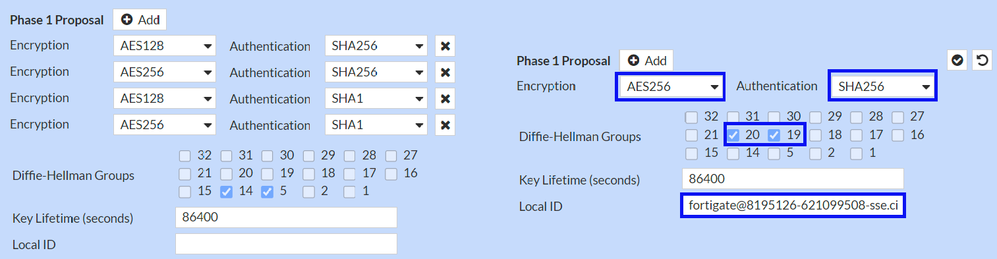

قم الآن بتكوين Phase 1 Proposal.

اقتراح المرحلة الأولى

Phase 1 Proposal

Encryption Authentication Diffie-Hellman Groups Key Lifetime (seconds) Local ID Primary Tunnel ID

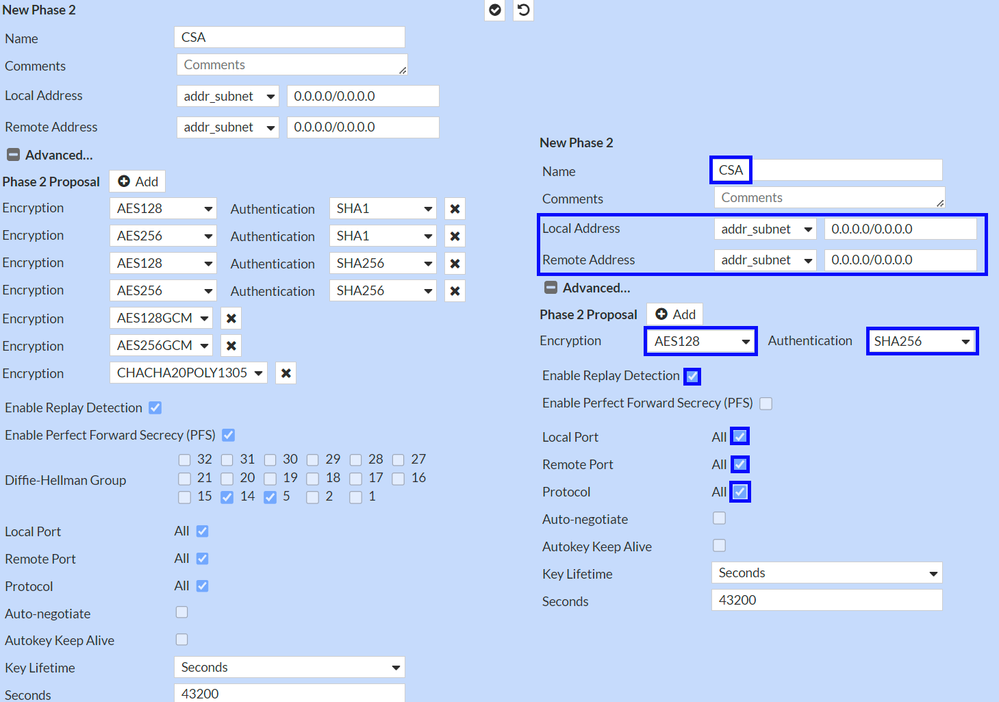

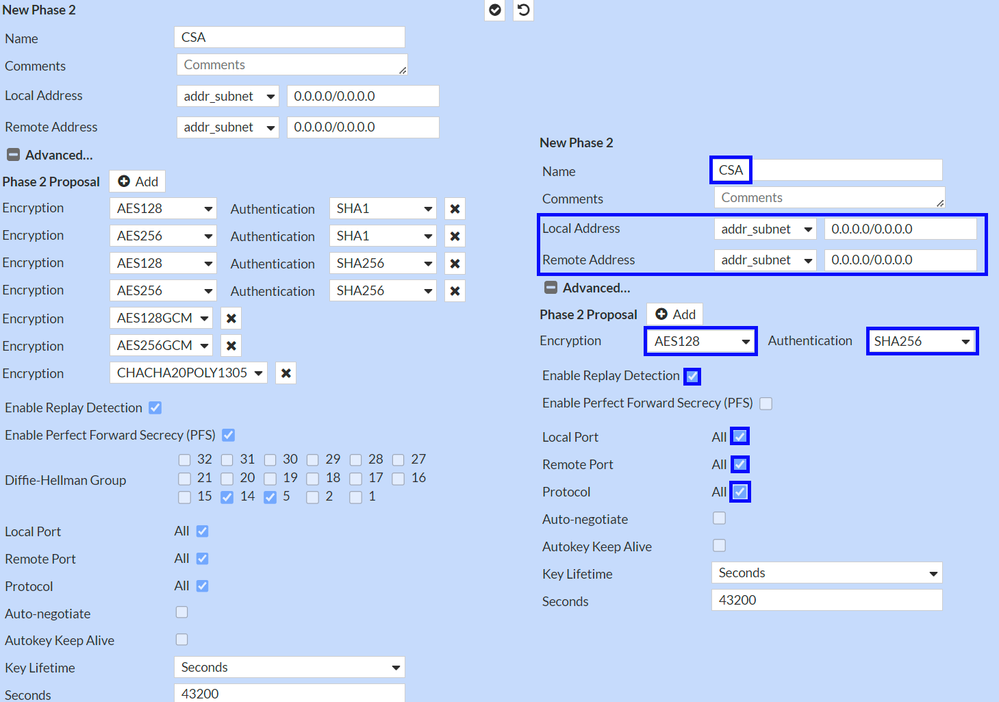

قم الآن بتكوين Phase 2 Proposal.

اقتراح المرحلة الثانية

New Phase 2

Name : يتيح ذلك كافتراضي (يؤخذ هذا من اسم VPN الخاص بك)Local Address : كقيمة افتراضية (0.0.0.0/0.0.0.0)Remote Address : كإعداد افتراضي (0.0.0.0/0.0.0.0)

Advanced

Encryption : أختر AES128Authentication : أختر SHA256Enable Replay Detection : السماح كافتراضي (ممكن)Enable Perfect Forward Secrecy (PFS) : إلغاء تحديد خانة الاختيارLocal Port : كن بشكل افتراضي (ممكن)Remote Port: السماح كافتراضي (ممكن)Protocol : كن بشكل افتراضي (ممكن)Auto-negotiate : تعيين كقيمة افتراضية (بدون علامة)Autokey Keep Alive : تعيين كقيمة افتراضية (بدون علامة)Key Lifetime : تعيين كقيمة افتراضية (بالثواني)Seconds : ليكن الوضع الافتراضي (43200)

بعد ذلك، انقر فوق موافق. يمكنك بعد مرور بعض الدقائق أن الشبكة الخاصة الظاهرية (VPN) قد تم إنشاؤها باستخدام "الوصول الآمن"، ويمكنك المتابعة بالخطوة التالية، Configure the Tunnel Interface.

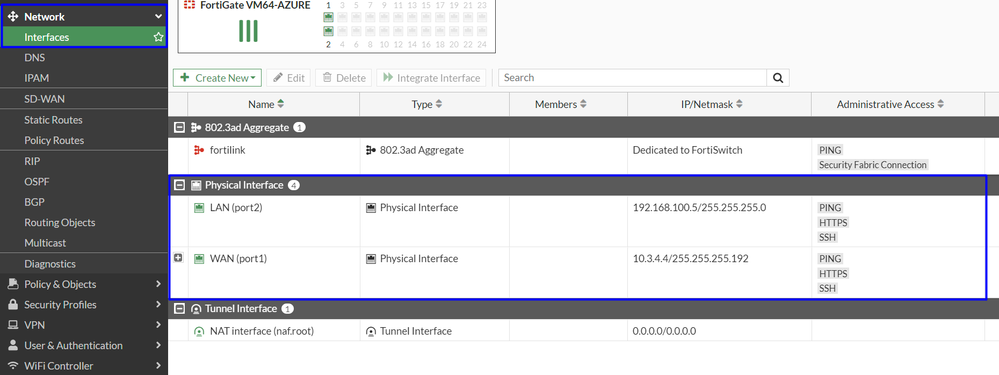

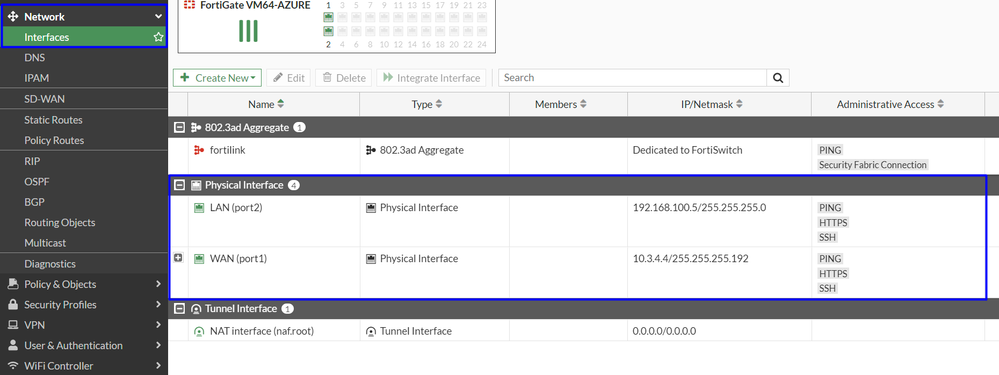

تكوين واجهة النفق

بعد إنشاء النفق، تلاحظ أن لديك واجهة جديدة خلف المنفذ الذي تستخدمه كواجهة WAN للاتصال بالمنافذ الآمنة.

للتحقق من ذلك، الرجاء الانتقال إلى Network > Interfaces.

قم بتوسيع المنفذ الذي تستخدمه للاتصال بالوصول الآمن؛ في هذه الحالة، القارنWAN.

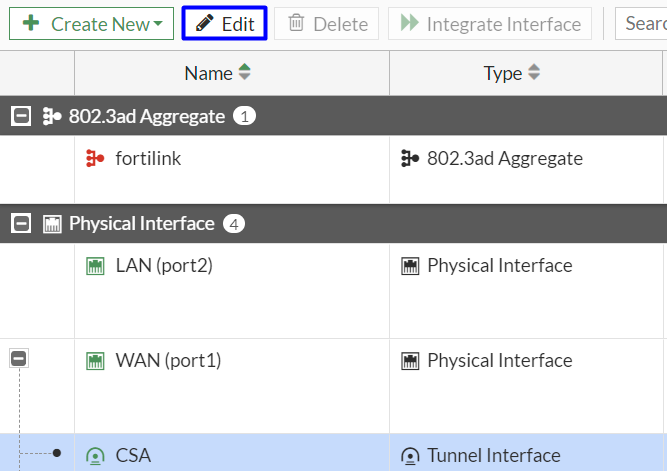

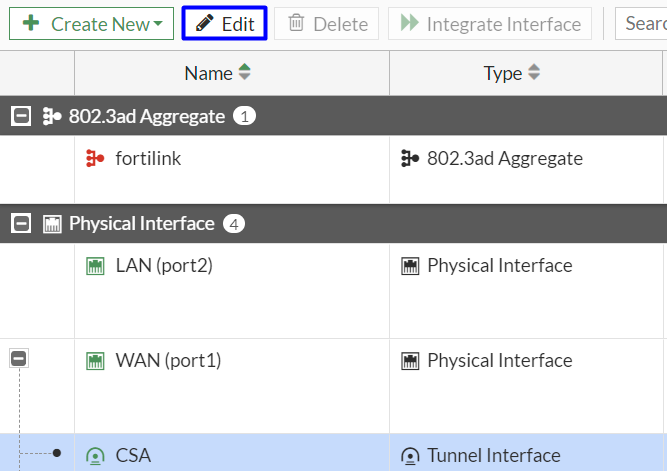

- انقر فوق

Tunnel Interface ثم انقر فوق Edit

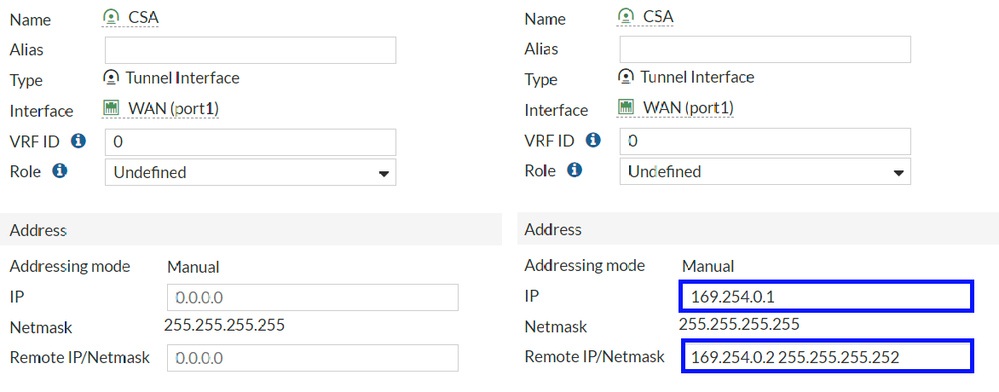

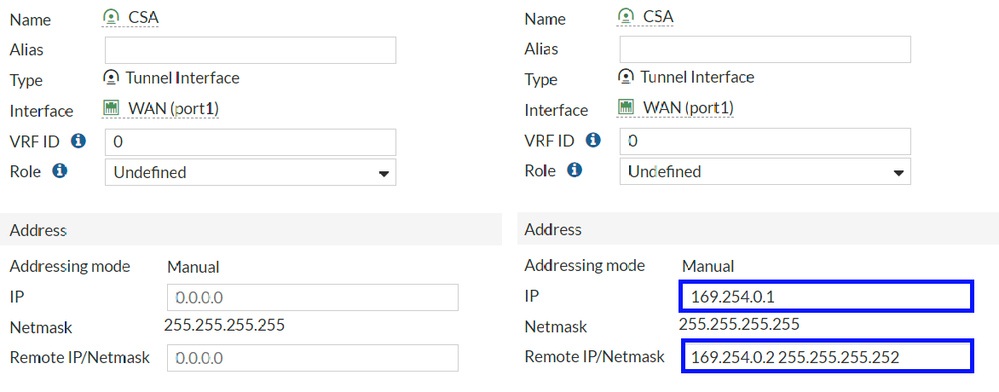

- لديك الصورة التالية التي تحتاج إلى تكوينها

Interface Configuration IPRemote IP/Netmask : قم بتكوين IP البعيد كعنوان IP التالي لواجهة IP لديك باستخدام قناع الشبكة الذي يبلغ 30 (169.254.0.2 255.255.255.255.252)

بعد ذلك، انقر OK لحفظ التكوين ومتابعة الخطوة التالية،Configure Policy Route (التوجيه المستند إلى الأصل).

تحذير: بعد هذا الجزء، يجب تكوين نهج جدار الحماية على FortiGate الخاصة بك للسماح لحركة مرور البيانات من جهازك أو السماح لها بتأمين الوصول ومن الوصول الآمن إلى الشبكات التي تريد توجيه حركة مرور البيانات.

تكوين مسار السياسة

عند هذه النقطة، لديك شبكة خاصة ظاهرية (VPN) لديك تم تكوينها وإنشائها لتأمين الوصول؛ الآن، يجب عليك إعادة توجيه حركة المرور لتأمين الوصول لحماية حركة المرور أو الوصول إلى تطبيقاتك الخاصة خلف جدار حماية FortiGate.

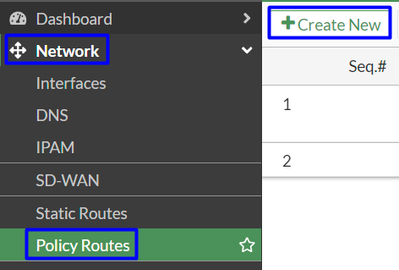

- انتقل إلى

Network > Policy Routes

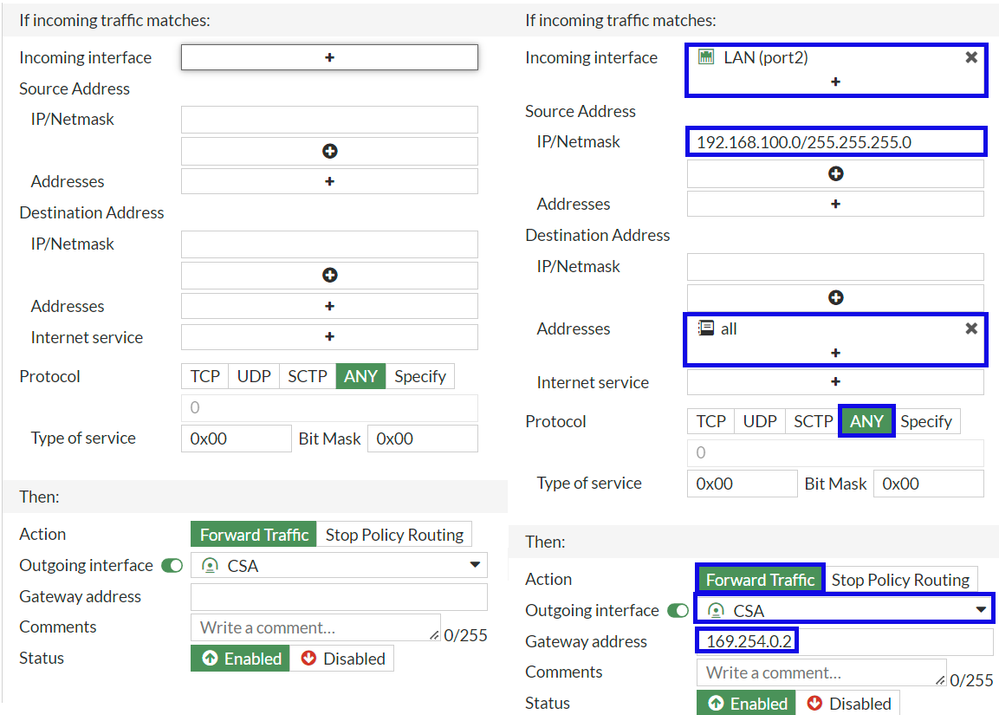

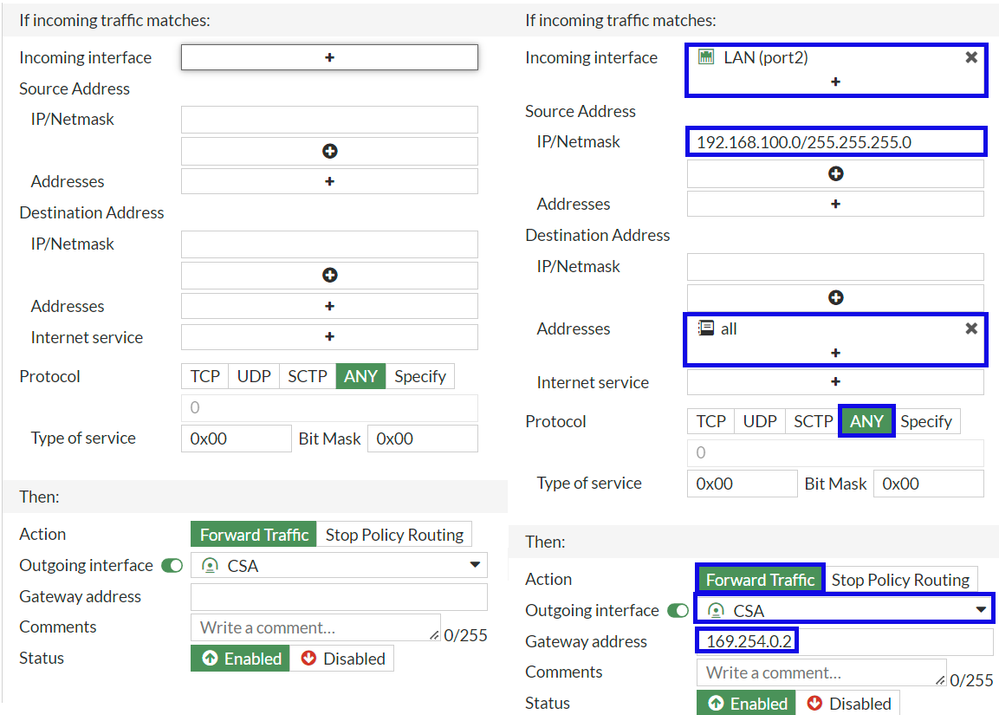

If Incoming traffic matches

Incoming Interface : أختر الواجهة من حيث خططت لإعادة توجيه حركة المرور إلى الوصول الآمن (أصل حركة المرور)

Source Address

IP/Netmask : أستخدم هذا الخيار إذا قمت بتوجيه شبكة فرعية لواجهة فقطAddresses : أستخدم هذا الخيار إذا كان لديك الكائن الذي تم إنشاؤه ومصدر حركة المرور يأتي من واجهات متعددة وشبكات فرعية متعددة

Destination Addresses

Addresses: اختَر allProtocol: اختَر ANY

Then

Action: Choose Forward Traffic

Outgoing Interface : أخترت النفق قارن أن أنت عدلت على الخطوة، يشكل نفق قارنGateway Address: تكوين IP البعيد الذي تم تكوينه على الخطوة، RemoteIPNetmaskStatus : أختر ممكن

انقر OK لحفظ التكوين، فأنت الآن جاهز للتحقق مما إذا كان قد تم إعادة توجيه حركة مرور الأجهزة لديك إلى Secure Access.

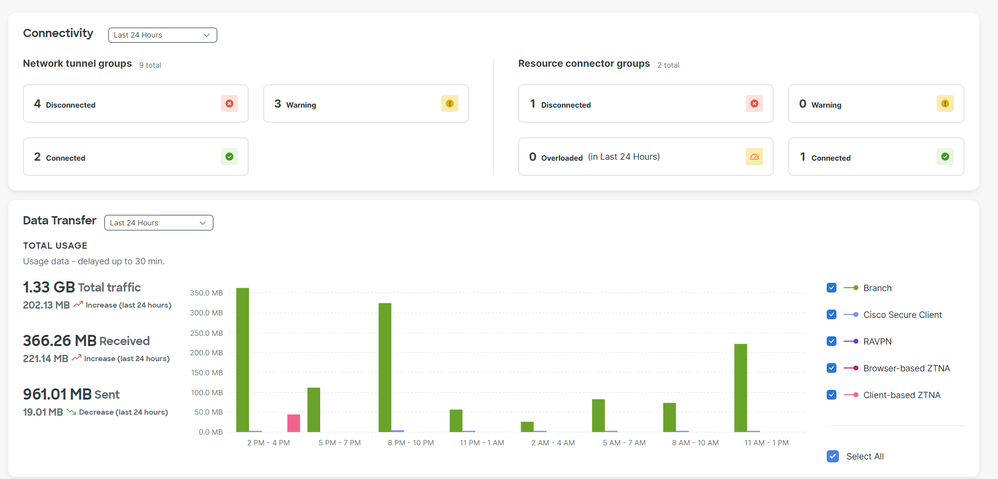

التحقق من الصحة

للتحقق من ما إذا تم إعادة توجيه حركة مرور بيانات الجهاز إلى "الوصول الآمن"، لديك خياران؛ يمكنك التحقق من الإنترنت والبحث عن IP العام، أو يمكنك تشغيل الأمر التالي باستخدام curl:

C:\Windows\system32>curl ipinfo.io

{

"ip": "151.186.197.1",

"city": "Frankfurt am Main",

"region": "Hesse",

"country": "DE",

"loc": "50.1112,8.6831",

"org": "AS16509 Amazon.com, Inc.",

"postal": "60311",

"timezone": "Europe/Berlin",

"readme": "https://ipinfo.io/missingauth"

}

النطاق العام من حيث يمكنك رؤية حركة المرور الخاصة بك هو:

Min Host: 151.186.176.1

Max Host :151.186.207.254

ملاحظة: تخضع عناوين IP هذه للتغيير، ما يعني أن Cisco ربما توسع هذا النطاق في المستقبل.

إذا رأيت تغيير IP العام الخاص بك، فهذا يعني أنك محمي بواسطة Secure Access، ويمكنك الآن تكوين التطبيق الخاص بك على لوحة معلومات Secure Access للوصول إلى تطبيقاتك من VPNaS أو ZTNA.

التعليقات

التعليقات