تكوين الوصول الآمن لتقييم وضع RA-VPNaS باستخدام ISE

خيارات التنزيل

-

ePub (8.8 MB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يوضح هذا المستند كيفية تكوين تقييم الوضع لمستخدمي شبكة VPN للوصول عن بعد باستخدام محرك خدمة الهوية (ISE) والوصول الآمن.

المتطلبات الأساسية

- تكوين توفير المستخدم

- ISE متصلة بالوصول الآمن من Cisco عبر النفق

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- محرك خدمة الهوية

- الوصول الآمن

- Cisco Secure Client

- ISE Posture

- المصادقة والتخويل والمحاسبة

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى:

- Identity Service Engine (ISE)، الإصدار 3.3 Patch 1

- الوصول الآمن

- Cisco Secure Client - AnyConnect VPN، الإصدار 5.1.2.42

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

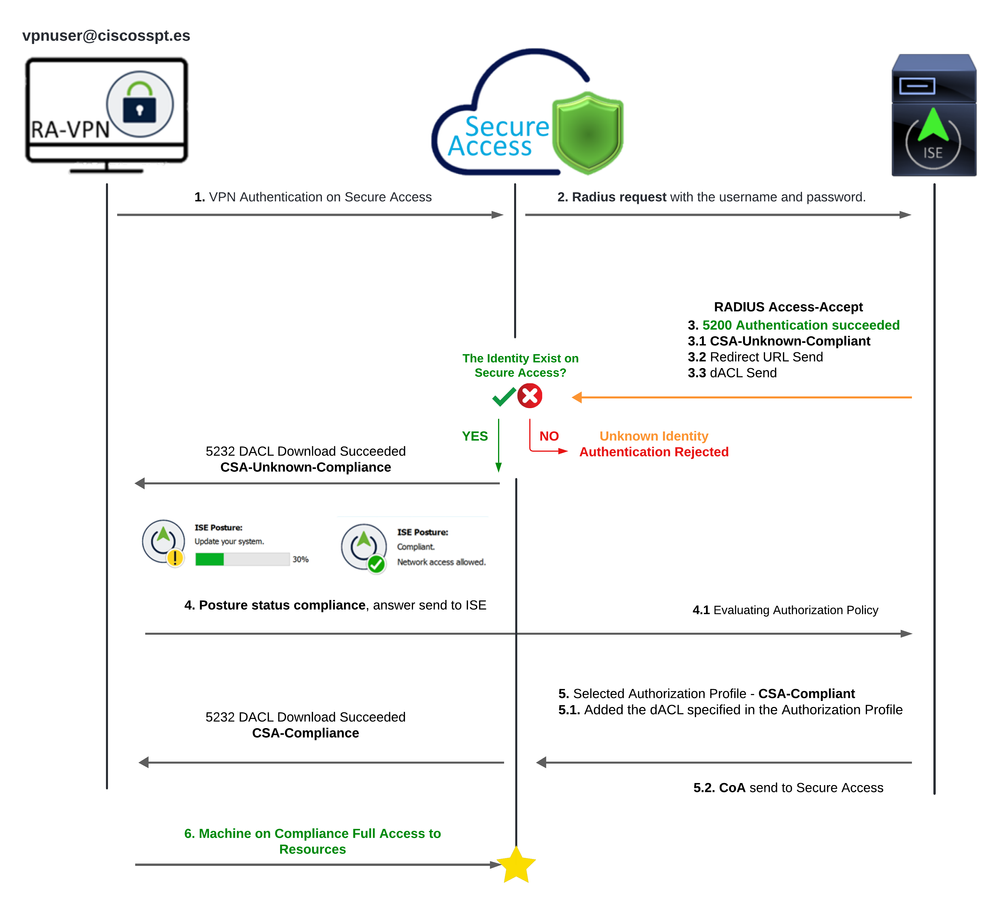

الوصول الآمن - ISE - الرسم التخطيطي

الوصول الآمن - ISE - الرسم التخطيطي

يوفر دمج الوصول الآمن من Cisco مع محرك خدمات الهوية (ISE) نهجا أمنيا شاملا، يعمل على الاستفادة من بروتوكولات المصادقة المختلفة، بما في ذلك MS-CHAPv2، لتأمين الاتصالات. يعمل Cisco Secure Access، باستخدام حل حافة خدمة الأمان المتقدمة (SSE)، على تحسين الاتصال الآمن عبر البيئات شديدة التوزيع، مما يوفر ميزات مثل الشبكة الخاصة الظاهرية (VPNs) كخدمة (VPNaS)، والتي يمكن حمايتها باستخدام إمكانات ISE.

ويتيح هذا الدمج تجربة وصول تتسم بالسلاسة والأمان، مما يتيح للمستخدمين إمكانية الاتصال بأي تطبيق في أي مكان مع أداء وأمان محسن. يؤدي إستخدام الميزات المتقدمة من Cisco ISE، مثل تقييم الوضع، إلى تعزيز نموذج الأمان هذا عن طريق تقييم توافق أجهزة الكمبيوتر مع سياسات المستخدم الداخلية قبل السماح بالوصول. وهذا يضمن أن الأجهزة التي تفي بمتطلبات أمان المؤسسة فقط هي التي يمكنها الوصول إلى موارد الشبكة، مما يقلل من مخاطر الثغرات الأمنية.

ملاحظة: لتكوين تكامل RADIUS، يلزمك التأكد من وجود اتصال بين كلا النظامين الأساسيين.

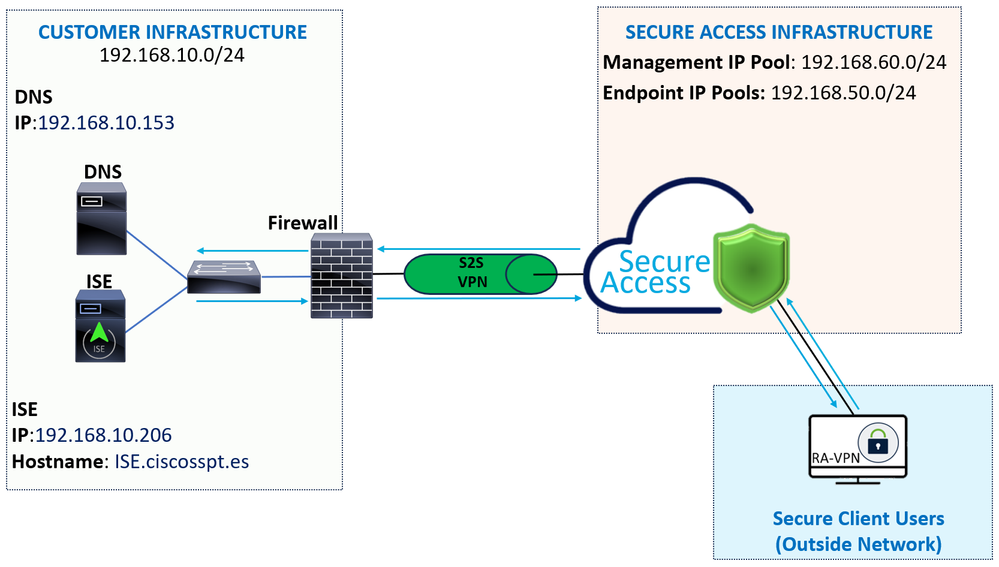

الرسم التخطيطي للشبكة

التكوين

ملاحظة: قبل بدء عملية التكوين، يجب عليك إكمال الخطوات الأولى باستخدام "الوصول الآمن" وتكامل ISE.

تكوين الوصول الآمن

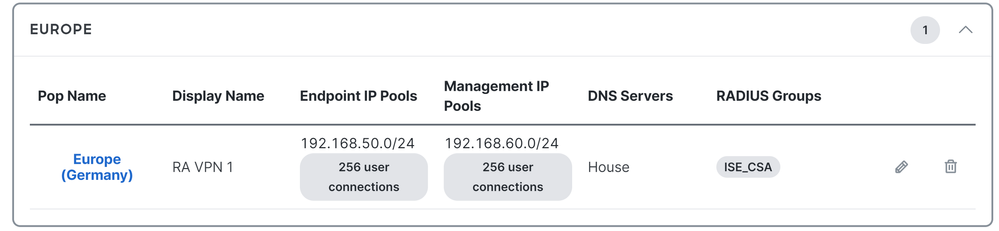

تكوين مجموعة RADIUS على تجمعات IP

لتكوين ملف تعريف VPN باستخدام RADIUS، أكمل الخطوات التالية:

انتقل إلى لوحة معلومات الوصول الآمن الخاصة بك.

- انقر فوق

Connect > Enduser Connectivity > Virtual Private Network - تحت تكوين التجمع (

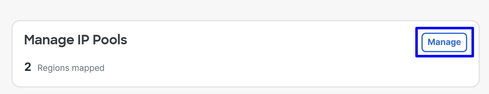

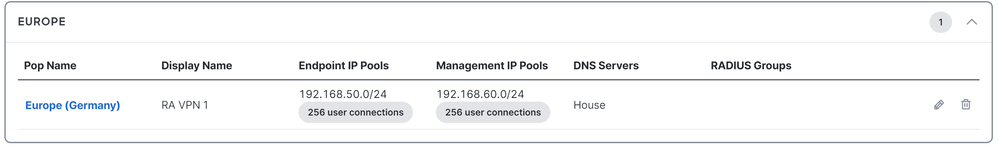

Manage IP Pools)، انقر فوقManage

- انقر القلم الرصاص لتحريره

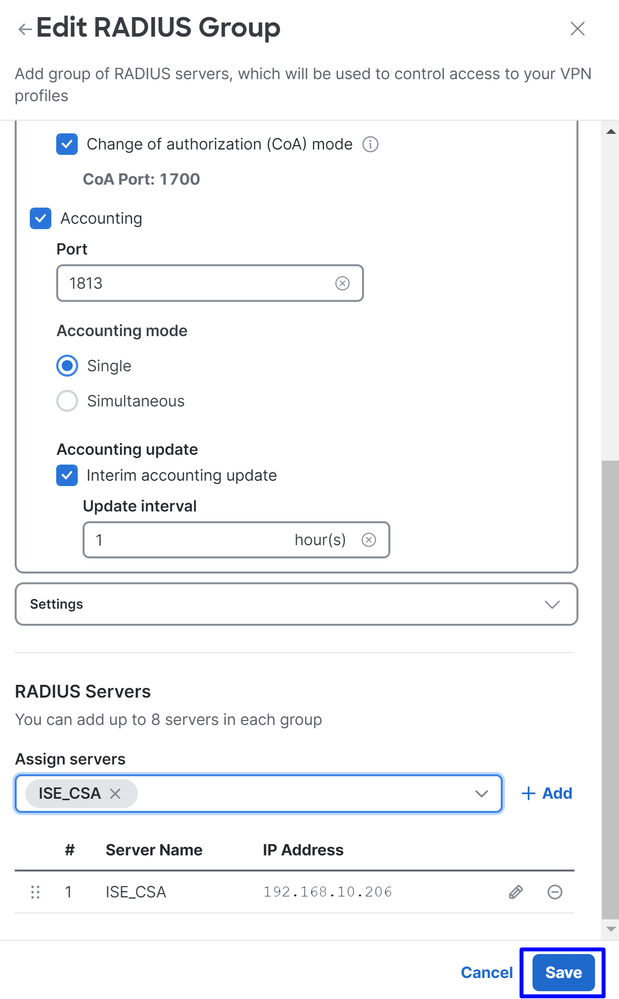

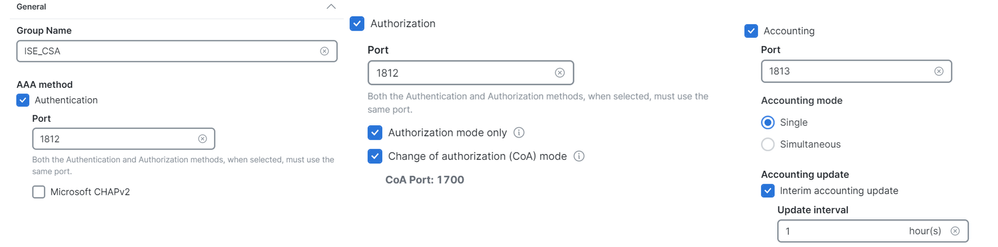

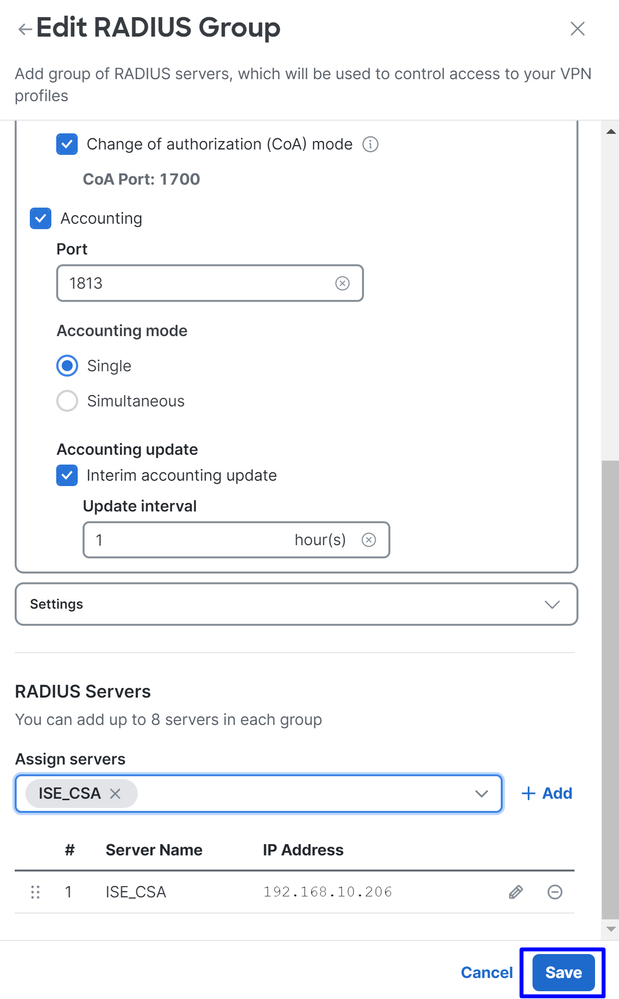

- تحت عام، قم بتكوين الخيارات التالية:

Group Name: تكوين اسم لتكامل ISE في الوصول الآمنAAA method

Authentication: وضع علامة على خانة الاختيار للمنفذAuthentication وتحديده، بشكل افتراضي، هو 1812- في حالة تطلب

Microsoft Challenge Handshake Authentication Protocol Version 2 (MCHAPv2) المصادقة وضع علامة على خانة الاختيار

- في حالة تطلب

Authorization:: وضع علامة على خانة الاختيار الخاصةAuthorization بالمنفذ وتحديد هذا المنفذ، بشكل افتراضي، هو 1812- ضع علامة على خانة الاختيار

Authorization mode OnlyChange of Authorization (CoA) mode والسماح بوضعية وتغييرات ISE

- ضع علامة على خانة الاختيار

Accounting: وضع علامة على خانة الاختيار للتخويل وتحديد المنفذ، بشكل افتراضي، هو 1813- أختر

Single or Simultaneous (في الوضع المفرد، يتم إرسال بيانات المحاسبة إلى خادم واحد فقط. في الوضع المتزامن، يتم توفير بيانات المحاسبة لجميع الخوادم في المجموعة) - حدد خانة الاختيار

Accounting update لتمكين الإنشاء الدوري لرسائل RADIUS المؤقتة-Accounting-Update.

- أختر

تحذير: يجب أنAuthentication تستخدم كل من Authorization الأساليب والأساليب، عند تحديدها، نفس المنفذ.

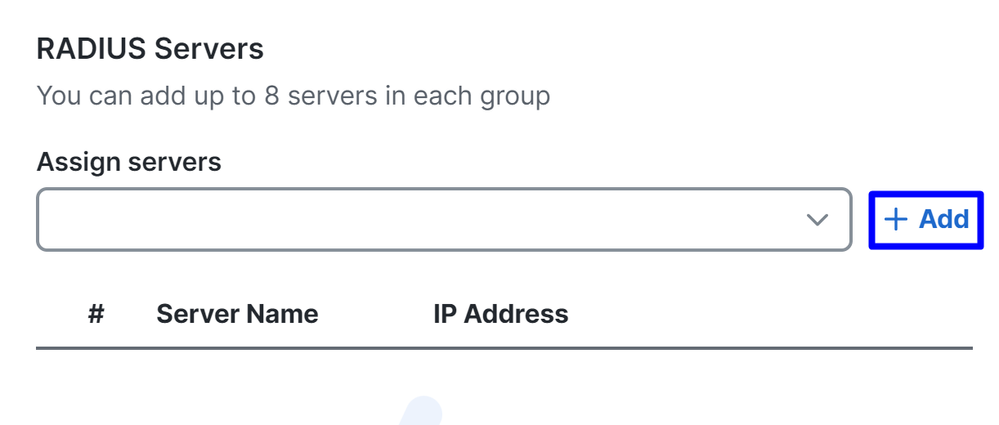

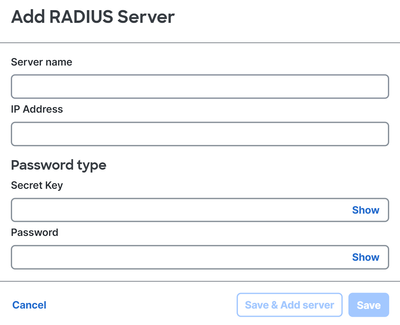

- بعد ذلك، تحتاج إلى تكوين

RADIUS Servers (ISE) الذي يتم إستخدامه للمصادقة عبر AAA على القسمRADIUS Servers: - انقر فوق

+ Add

- بعد ذلك، قم بتكوين الخيارات التالية:

Server Name: قم بتكوين اسم لتعريف خادم ISE.IP Address: تكوين IP لجهاز Cisco ISE الذي يمكن الوصول إليه من خلال الوصول الآمنSecret Key: تكوين مفتاح RADIUS السريPassword: قم بتكوين كلمة مرور RADIUS الخاصة بك

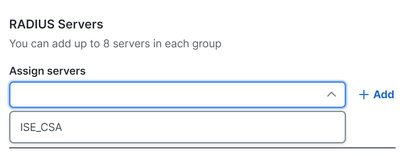

- انقر

Save وحدد خادم RADIUS الخاص بك ضمنAssign Server الخيار وحدد خادم ISE الخاص بك:

- انقر

Save مرة أخرى لحفظ التكوين الذي تم

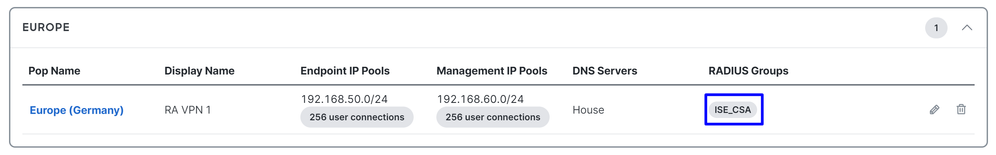

الآن بعد أن قمت بتكوين خادم ISE الخاص بك ضمن تجمع IP، يلزمك تكوينه أسفل VPN Profiles.

تكوين ملف تعريف VPN لاستخدام ISE

تكوين ملف تعريف VPN لاستخدام ISEلتكوين ملف تعريف VPN، انتقل إلى لوحة معلومات الوصول الآمن الخاصة بك.

- انقر فوق

Connect > Enduser Connectivity > Virtual Private Network VPN Profiles نقر سفلي+ Add- ثم قم بتكوين الخيارات التالية:

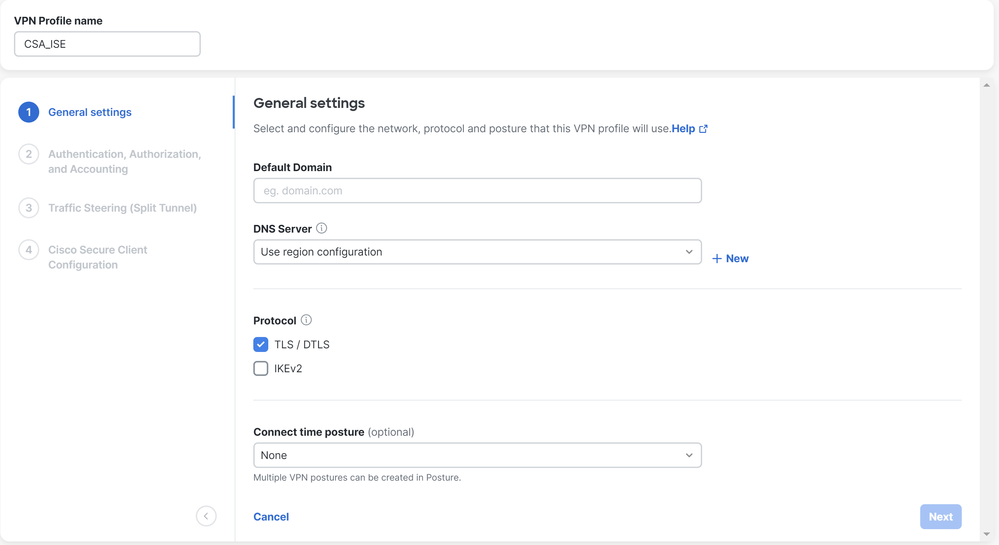

الإعدادات العامة

الإعدادات العامة

VPN Profile name: تكوين اسم لاسم ملف التعريف الخاص بكDefault Domain: قم بتكوين مجالك.DNS Server: أختر خادم اسم المجال (DNS) الذي تم تكوينه من قبلكProtocol: تكوين البروتوكولات التي تحتاج إلى السماح بها بموجب شبكة VPNConnect Time posture: إختيار وضعية أو تركها بلا

- بعد ذلك، انقر فوق

Next

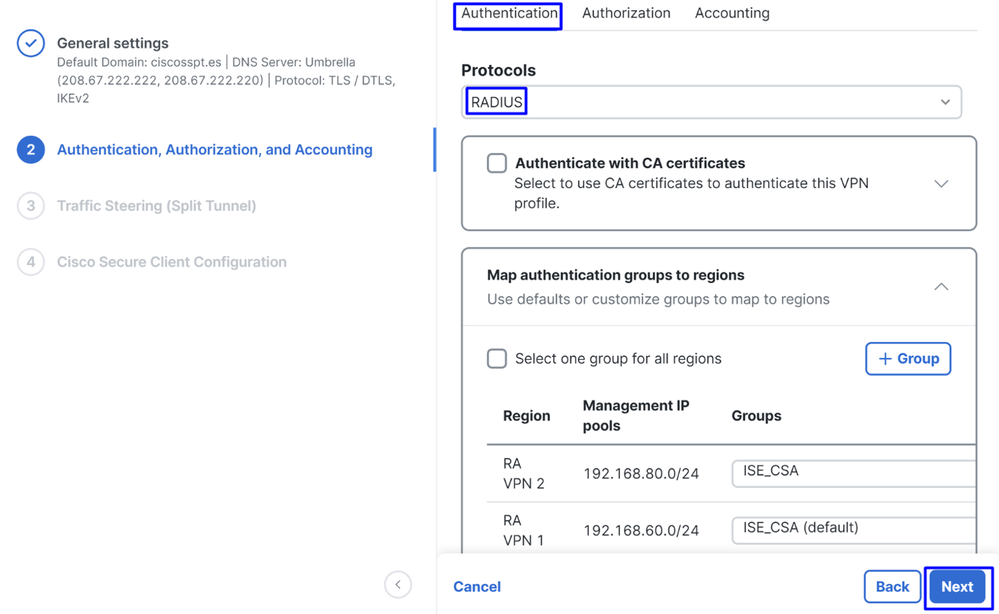

المصادقة والتخويل والمحاسبة

المصادقة والتخويل والمحاسبةالمصادقة

Authentication

Protocols:اختَرRadiusMap authentication groups to regions: إختيار المناطق واختيارRadius Groups

- انقر

Next

ملاحظة: يجب عليك تحديد خانة الاختيار الخاصة بجميع المناطق وتحديد مجموعات نصف القطر إذا كان لديك مناطق متعددة. إذا لم تفعلوا ذلك، Next يكون الزر الخاص بك مصنوعا.

بعد تكوين جميع أجزاء المصادقة، الرجاء متابعة الاعتماد.

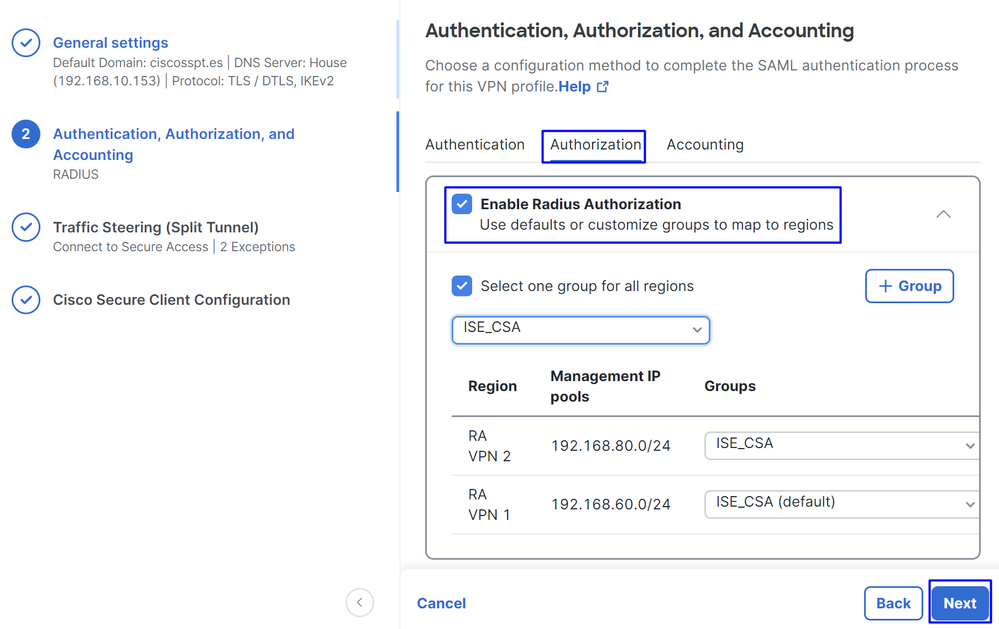

الاعتماد

AuthorizationEnable Radius Authorization: وضع علامة على خانة الاختيار لتمكين تفويض RADIUS- حدد مجموعة واحدة لجميع المناطق: حدد خانة الاختيار لاستخدام خادم RADIUS واحد محدد لجميع تجمعات الوصول عن بعد - الشبكة الخاصة الظاهرية (RA-VPN)، أو قم بتعريفها لكل تجمع بشكل منفصل

- انقر

Next

بعد تكوين كل Authorization الجزء، الرجاء المتابعة باستخدام Accounting.

ملاحظة: إذا لم تقم بتمكين Radio Authorizationالوظيفة، فلن تعمل.

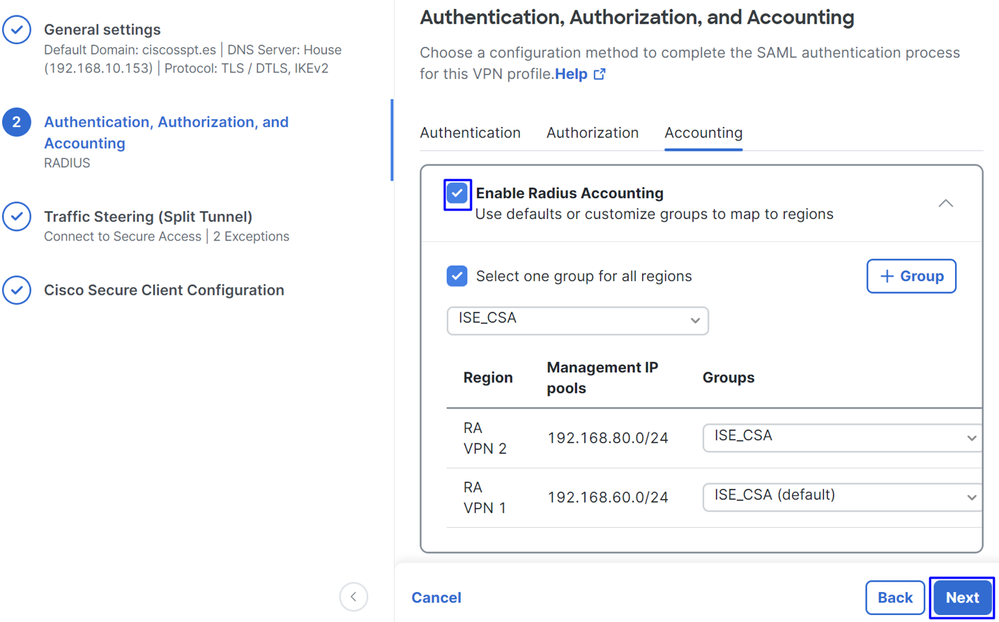

محاسبة

AccountingMap Authorization groups to regions: إختيار المناطق واختيارRadius Groups

- انقر

Next

After you have done configured the Authentication, Authorization and Accounting الرجاء متابعةTraffic Steering.

توجيه حركة المرور

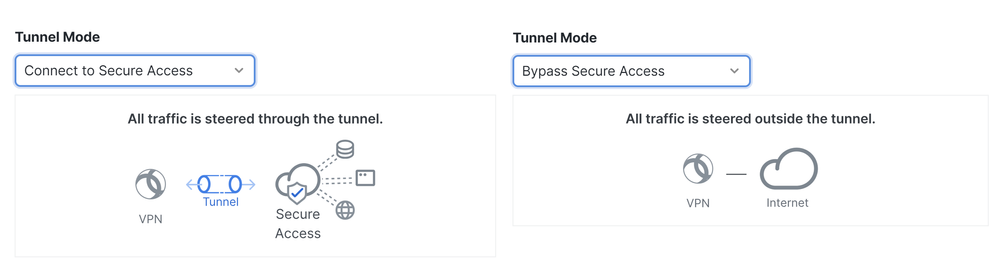

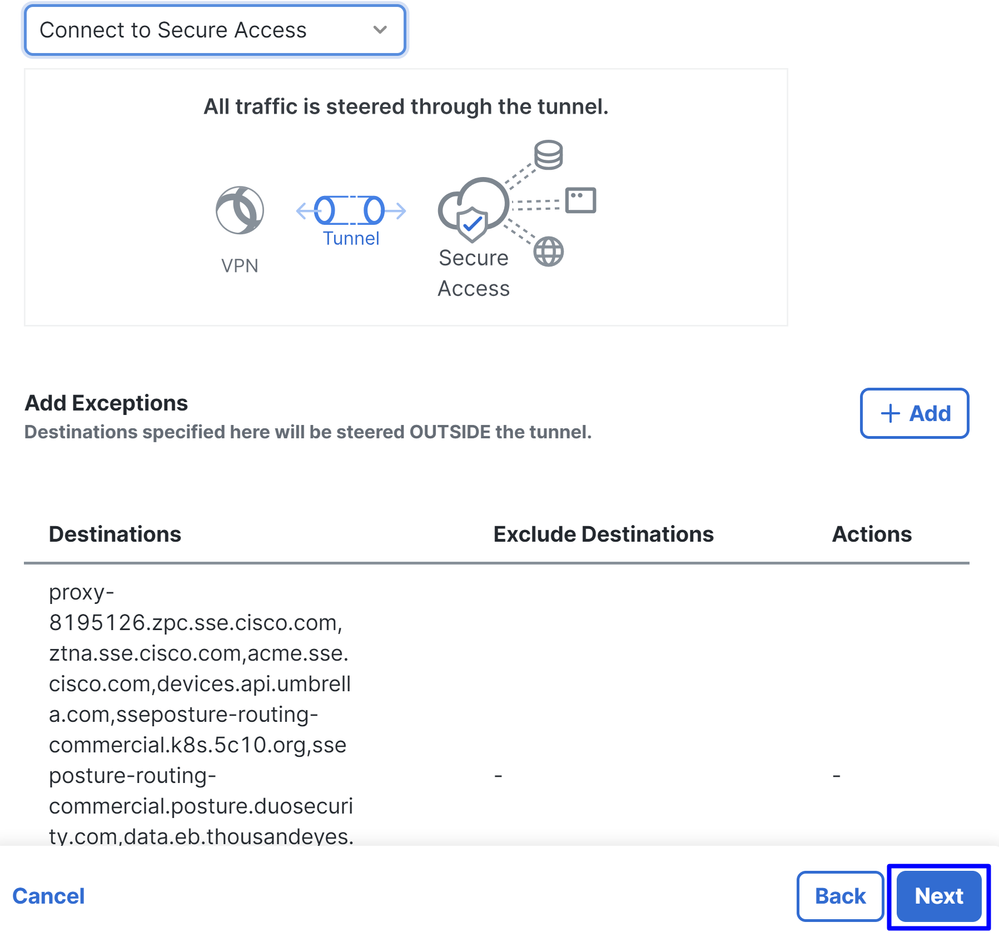

توجيه حركة المرورتحت توجيه حركة المرور، يلزمك تكوين نوع الاتصال من خلال الوصول الآمن.

- إذا أخترت

Connect to Secure Accessكافة طرق حركة مرور الإنترنت الخاصة بكSecure Access

إذا كنت تريد إضافة إستثناءات لمجالات الإنترنت أو عناوين IP، الرجاء النقر فوق + Add الزر، ثم انقر فوق Next.

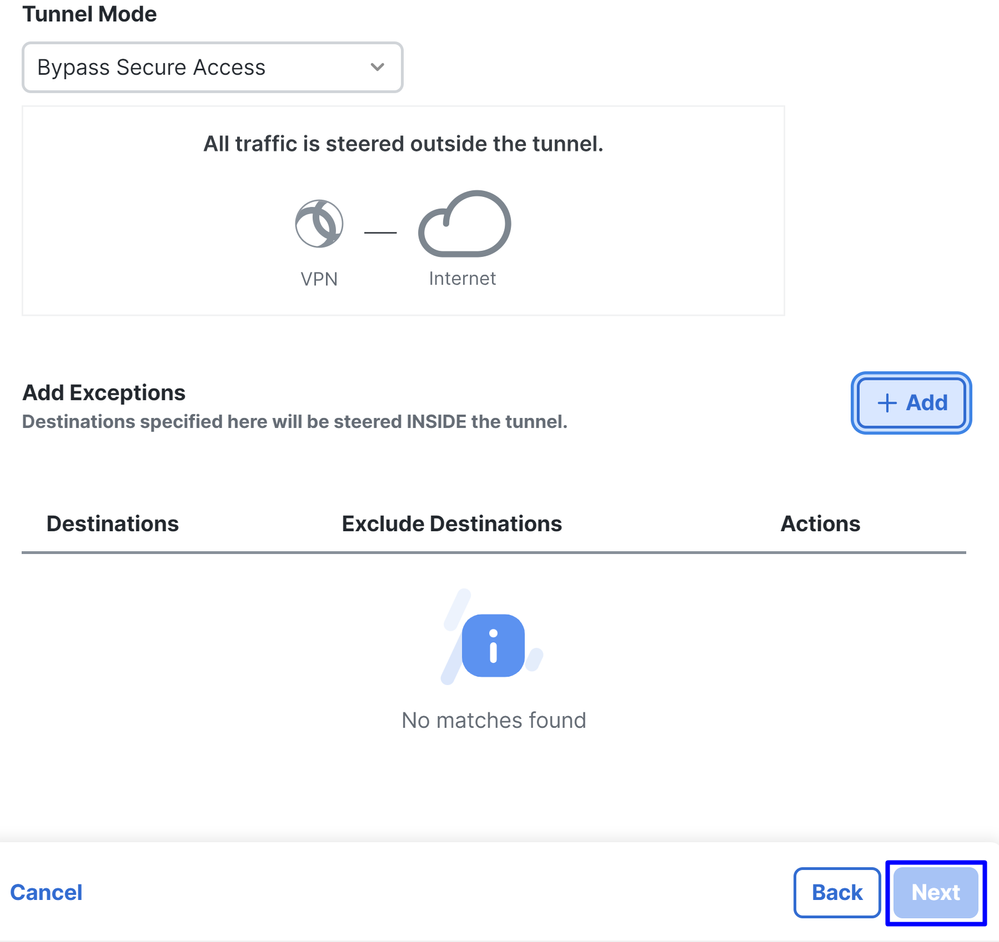

- إذا قررت ذلك

Bypass Secure Access، فإن كل حركة مرور الإنترنت الخاصة بك تمر عبر موفر الإنترنت الخاص بك، وليس من خلالSecure Access (لا توجد حماية إنترنت)

ملاحظة: الرجاء إضافة enroll.cisco.com ISE Posture (وضعية محرك خدمات الهوية (ISE)) عند إختيارك Bypass Secure Access.

في هذه الخطوة، تحدد جميع موارد الشبكة الخاصة التي تريد الوصول إليها من خلال شبكة VPN. للقيام بذلك، انقر + Addثم انقر Next عند إضافة كافة الموارد.

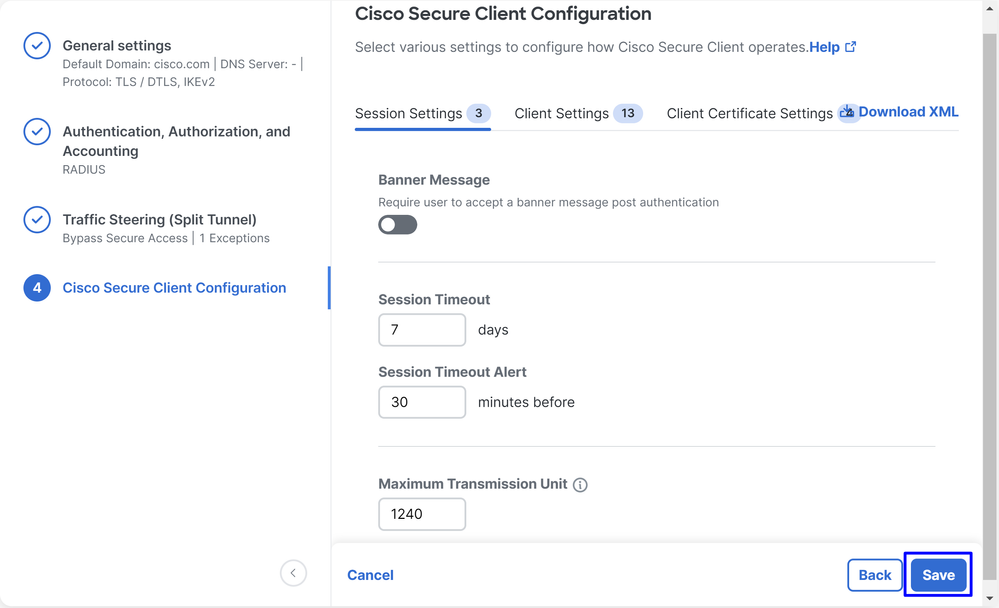

تكوين عميل آمن من Cisco

تكوين عميل آمن من Cisco

في هذه الخطوة، يمكنك الحفاظ على كل شيء كافتراضي والنقر Save، ولكن إذا كنت تريد تخصيص التكوين الخاص بك أكثر، فالرجاء التحقق من دليل مسؤول العميل الآمن من Cisco.

تكوينات ISE

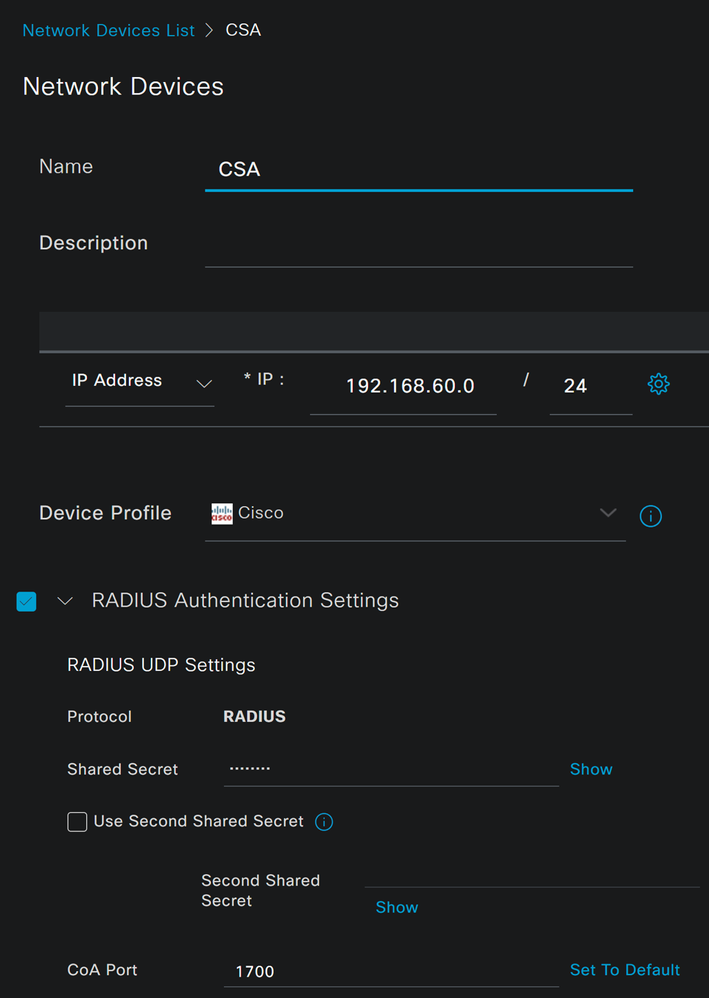

تكوينات ISEتكوين قائمة أجهزة الشبكة

تكوين قائمة أجهزة الشبكةلتكوين المصادقة من خلال Cisco ISE، يلزمك تكوين الأجهزة المسموح بها التي يمكنها إجراء استعلامات على Cisco ISE لديك:

- انتقل إلى

Administration > Network Devices - انقر فوق

+ Add

Name: إستخدام اسم لتحديد الوصول الآمنIP Address: تكوينManagement Interface الخطوة، منطقة تجمع IPDevice Profile: أختر CiscoRadius Authentication Settings

Shared Secret: تكوين نفس السر المشترك الذي تم تكوينه على الخطوة، المفتاح السريCoA Port: دعها كقيمة افتراضية، حيث يتم إستخدام الطراز 1700 أيضا في ميزة "الوصول الآمن"

بعد ذلك النقر Save، للتحقق من عمل التكامل بشكل صحيح، قم بالمتابعة لإنشاء مستخدم محلي للتحقق من التكامل.

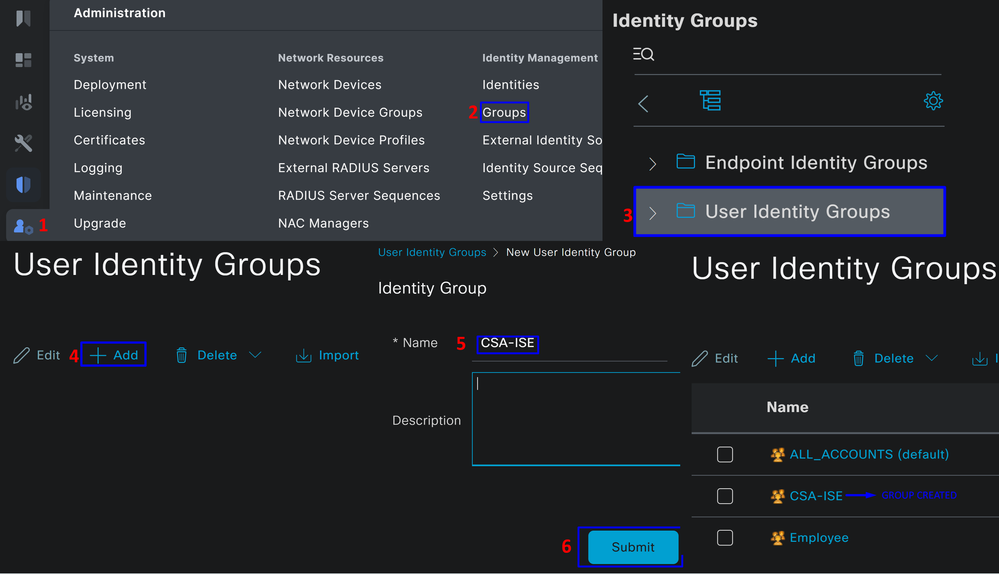

تكوين مجموعة

تكوين مجموعةلتكوين مجموعة للاستخدام مع المستخدمين المحليين، اتبع الخطوات التالية:

- انقر في

Administration > Groups - انقر

User Identity Groups - انقر

+ Add - قم بإنشاء مجموعة

Nameللمجموعة وانقر فوقSubmit

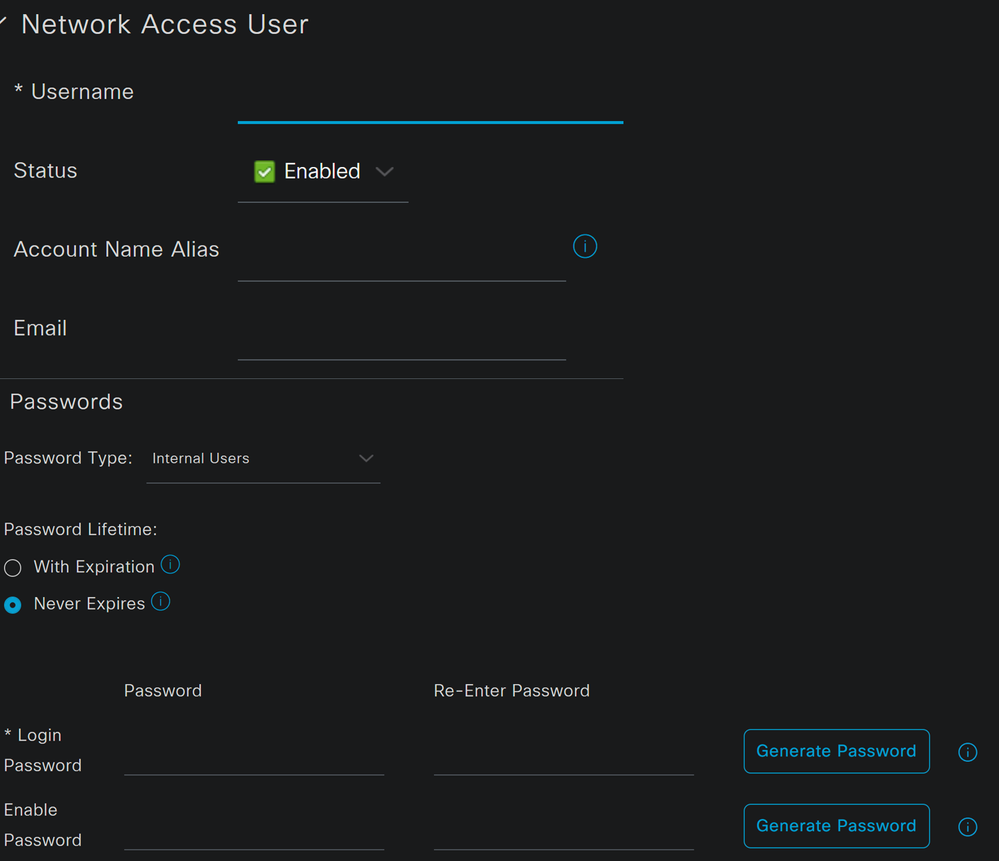

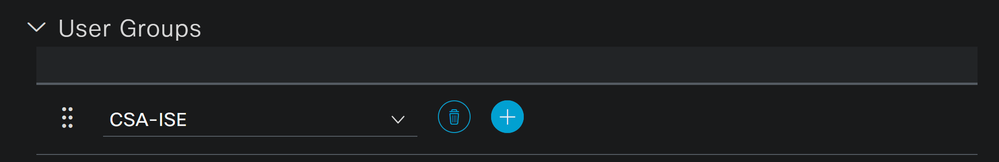

تكوين مستخدم محلي

تكوين مستخدم محليلتكوين مستخدم محلي للتحقق من التكامل الخاص بك:

- انتقل إلى

Administration > Identities - انقر فوق

Add +

Username: تكوين اسم المستخدم باستخدام توفير UPN معروف في Secure Access؛ يستند هذا إلى الخطوة والمتطلبات الأساسيةStatus:نشطPassword Lifetime: يمكنك تكوينهاWith Expiration أوNever Expires، وفقا لكLogin Password: إنشاء كلمة مرور للمستخدمUser Groups:: أختر المجموعة التي تم إنشاؤها على الخطوة، قم بتكوين مجموعة

ملاحظة: تم تعيين المصادقة المستندة إلى UPN لتغييرها في الإصدارات القادمة من Secure Access.

بعد ذلك، يمكنك Save التكوين والمتابعة بالخطوة، Configure Policy Set.

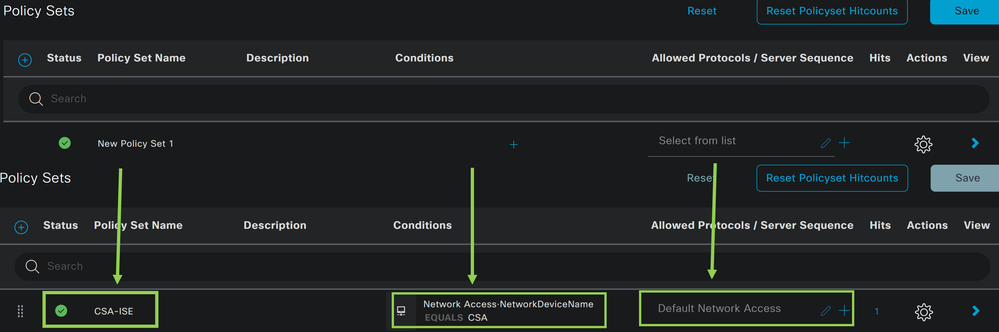

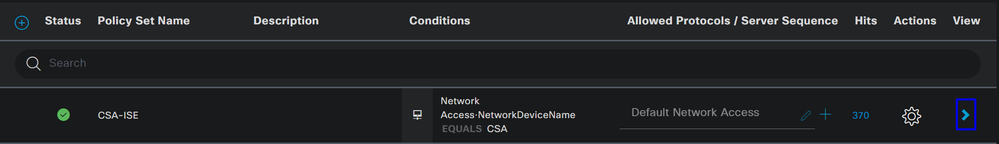

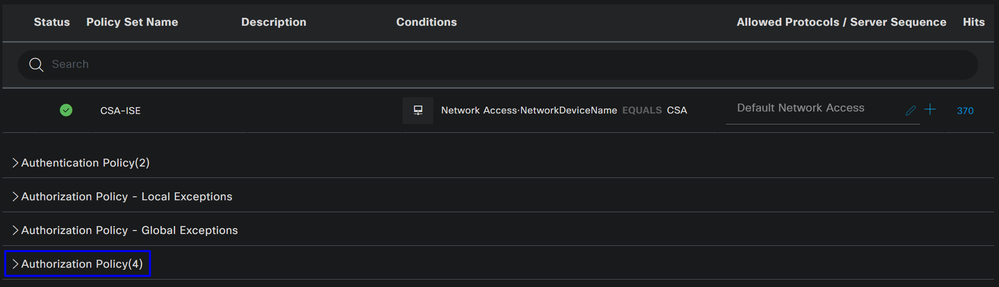

تكوين مجموعة النهج

تكوين مجموعة النهجفي إطار مجموعة النهج، قم بتكوين الإجراء الذي يقوم ISE باتخاذه أثناء المصادقة والتفويض. يوضح هذا السيناريو حالة الاستخدام لتكوين سياسة بسيطة لتوفير وصول المستخدم. أولا، يتحقق ISE من أصل مصادقة RADIUS ويتحقق مما إذا كانت الهويات موجودة في قاعدة بيانات مستخدم ISE لتوفير الوصول

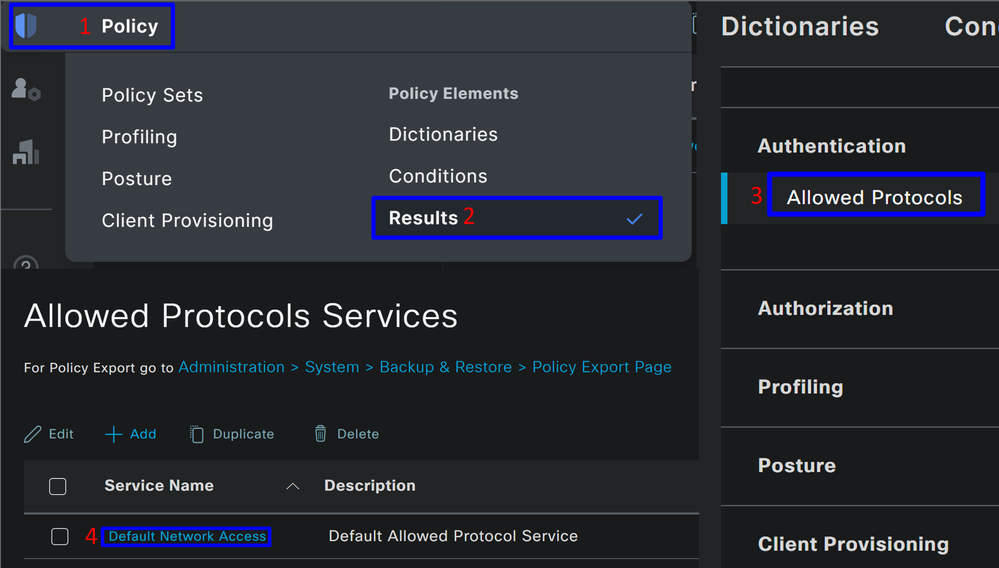

لتكوين هذا النهج، انتقل إلى لوحة معلومات Cisco ISE:

- انقر فوق

Policy > Policy Sets - انقر فوق

+ لإضافة مجموعة نهج جديدة

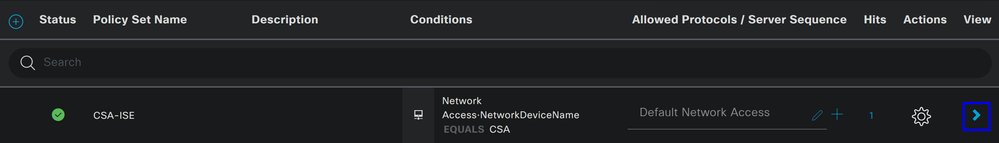

في هذه الحالة، قم بإنشاء مجموعة نهج جديدة بدلا من العمل تحت المجموعة الافتراضية. بعد ذلك، قم بتكوين المصادقة والتفويض استنادا إلى مجموعة النهج هذه. يسمح النهج الذي تم تكوينه بالوصول إلى جهاز الشبكة المعرف في الخطوة تكوين قائمة أجهزة الشبكة للتحقق من أن هذه المصادقة تأتي من CSA Network Device List ثم الدخول في النهج ك Conditions. وأخيرا، البروتوكولات المسموح بها، مثل Default Network Access.

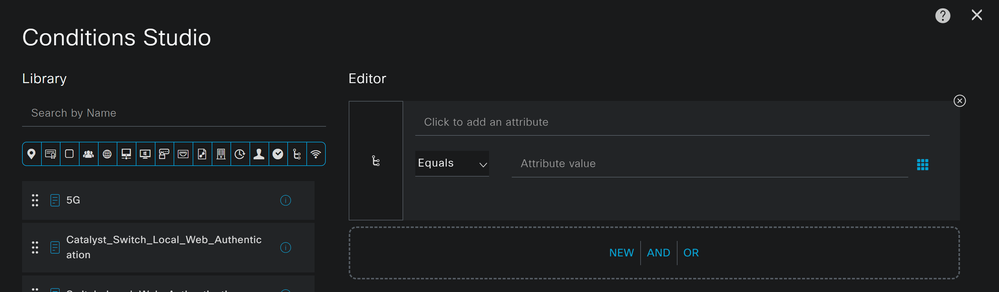

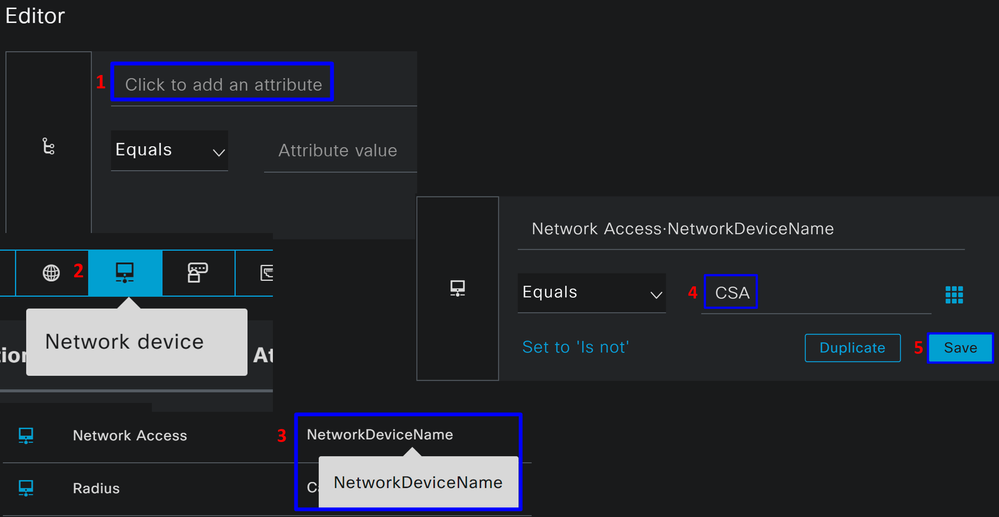

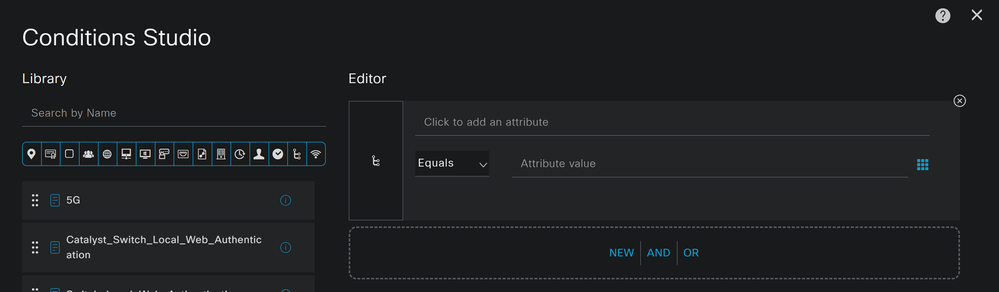

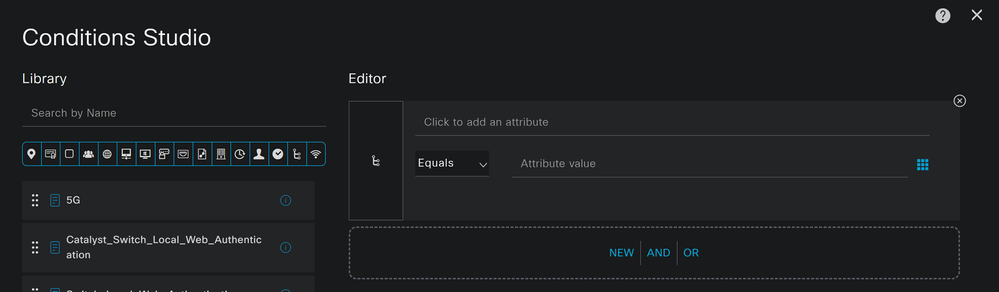

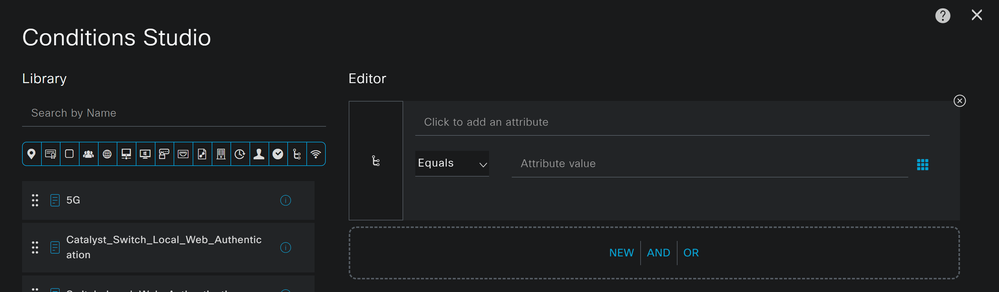

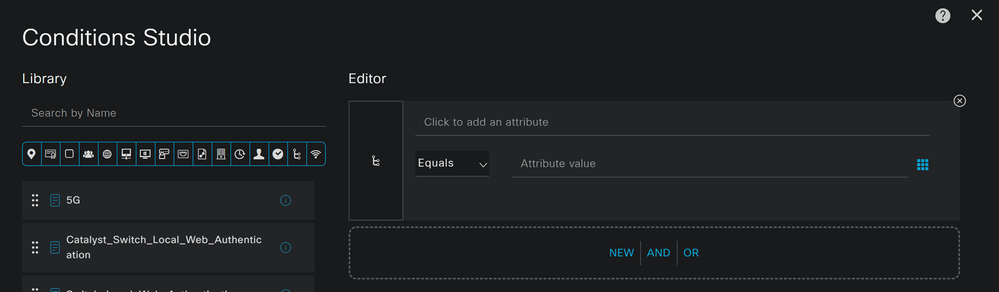

لإنشاء التعليمات condition التي تطابق مجموعة النهج، قم بالمتابعة باستخدام التعليمات التالية:

- انقر فوق

+ - وتتضمن المعلومات المتاحة

Condition Studioأدناه ما يلي:

- لإنشاء الشروط، انقر فوق

Click to add an attribute - انقر على

Network Device الزر - تحت الخيارات الخلفية، انقر فوق

Network Access -Network Device Name خيار - تحت خيار يساوي، اكتب اسم

Network Device تحت الخطوة، قم بتكوين قائمة أجهزة الشبكة - انقر

Save

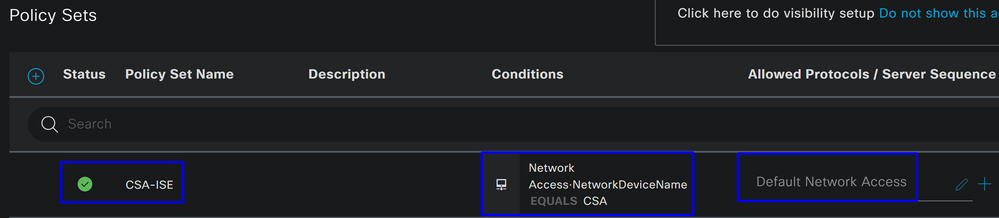

لا يوافق هذا النهج إلا على الطلب الوارد من المصدرCSA لمتابعة Authentication وإعداد Authorization البيانات ضمن مجموعة النهج CSA-ISE، كما يتحقق من البروتوكولات المسموح بها استنادا إلى البروتوكولات Default Network Access المسموح بها.

يجب أن تكون نتيجة النهج المحدد هي:

- للتحقق من

Default Network Access Protocols المسموح، اتبع الإرشادات التالية:- انقر فوق

Policy > Results - انقر فوق

Allowed Protocols - انقر فوق

Default Network Access

- انقر فوق

- بعد ذلك، يمكنك الاطلاع على جميع البروتوكولات المسموح بها على

Default Network Access

تكوين مصادقة مجموعة النهج والتفويض

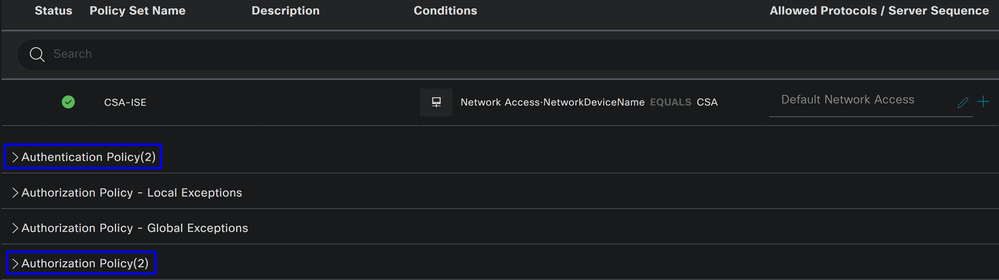

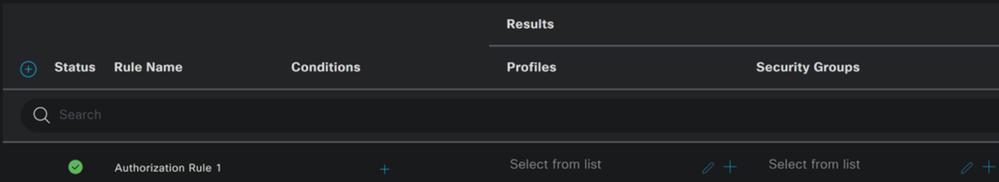

تكوين مصادقة مجموعة النهج والتفويضلإنشاء Authentication وAuthorization النهج ضمن Policy Set، استمر بالخطوات التالية:

- انقر فوق

>

- بعد ذلك، ترى

AuthenticationالسياساتAuthorization المعروضة:

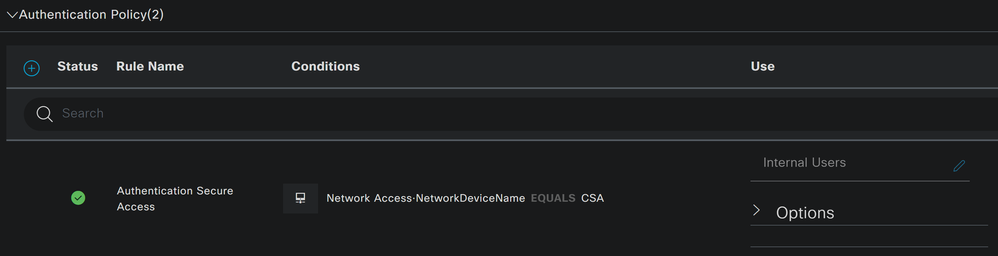

نهج المصادقة

لنهج المصادقة، يمكنك التكوين بعدة طرق. في هذه الحالة، ترى سياسة للجهاز المحدد في الخطوة تكوين قائمة أجهزة الشبكة، وتتحقق من المصادقة بناء على معايير محددة:

- المستخدمون الذين تمت مصادقتهم من خلال المصادقة

Network Device CSA لديهم مصادقة ناجحة أو مرفوضة.

النهج هو نفسه المحدد ضمن مجموعة نهج تكوين الخطوة.

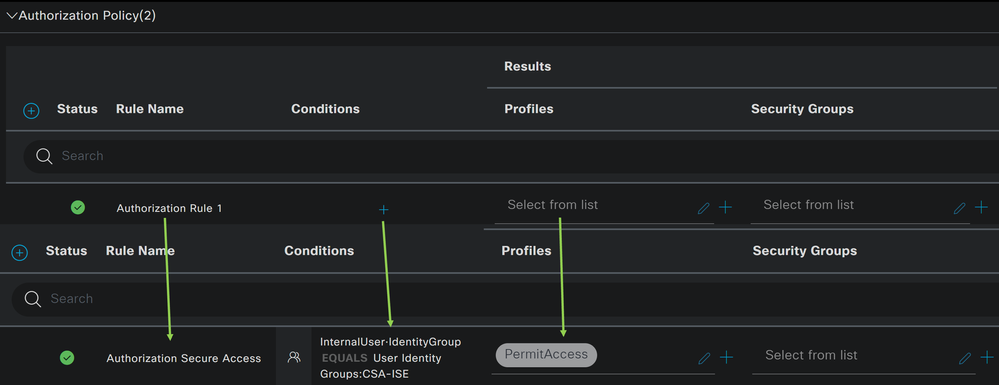

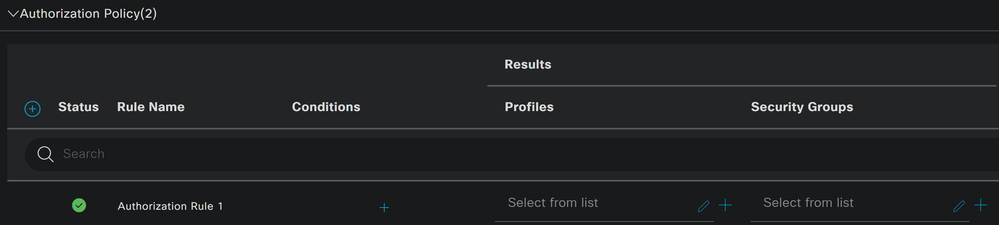

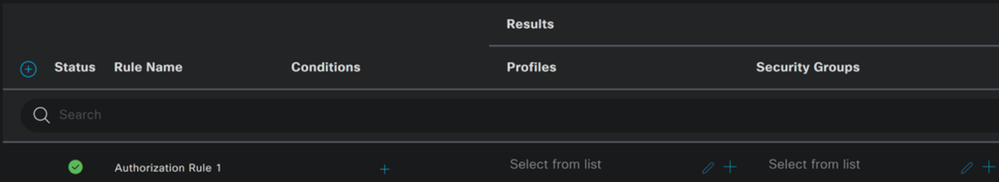

سياسة التخويل

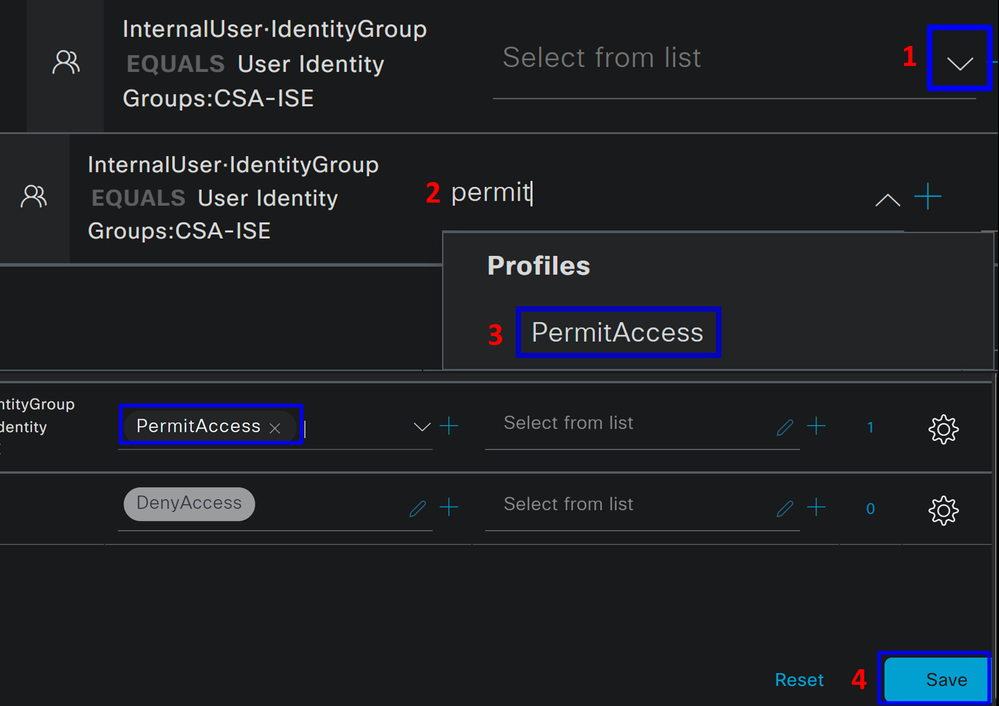

يمكنك تكوين نهج التخويل بعدة طرق. في هذه الحالة، قم بتخويل المستخدمين في المجموعة المحددة في الخطوة تكوين مجموعة.راجع المثال التالي لتكوين نهج التخويل الخاص بك:

- انقر فوق

Authorization Policy - انقر فوق

+ لتحديد نهج التخويل مثل:

- للخطوة التالية، قم بتغيير

Rule Name،Conditions وProfiles - عند تعيين

Name تكوين اسم لتحديد نهج التخويل بسهولة - لتكوين

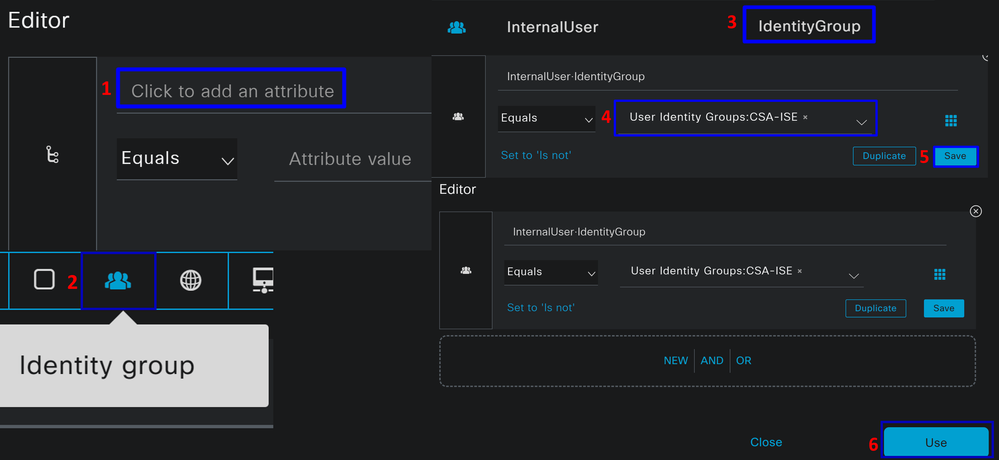

Conditionعنصر التحكم، انقر فوق+ - تحتها،

Condition Studioتجد المعلومات:

- لإنشاء الشروط، انقر فوق

Click to add an attribute - انقر على

Identity Group الزر - تحت الخيارات أدناه، انقر فوق مستخدم داخلي -

IdentityGroup خيار - تحت

Equals الخيار، أستخدم القائمة المنسدلة للعثور علىGroup المعتمد للمصادقة في الخطوة، قم بتكوين مجموعة - انقر

Save - انقر

Use

بعد ذلك، تحتاج إلى تعريف Profiles, which help approve user access under the authorization policy once the user authentication matches the group selected on the policy.

- تحت

Authorization Policyالزر المنسدل انقر فوقProfiles - البحث عن تصريح

- تحديد

PermitAccess - انقر

Save

بعد ذلك، قمت بتعريف Authentication Authorization وسياستك. قم بالمصادقة للتحقق مما إذا كان المستخدم يتصل دون حدوث مشكلة وما إذا كان يمكنك رؤية السجلات على Secure Access و ISE.

للاتصال بالشبكة الخاصة الظاهرية (VPN)، يمكنك إستخدام ملف التعريف الذي تم إنشاؤه على Secure Access والاتصال من خلال Secure Client باستخدام ملف تعريف ISE.

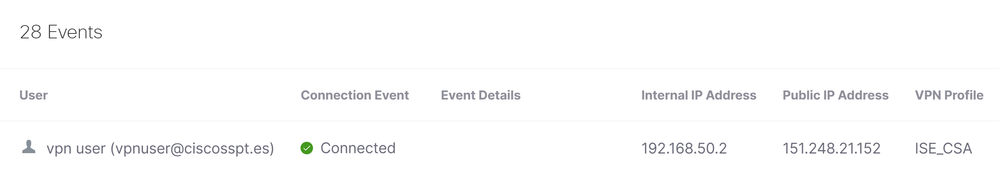

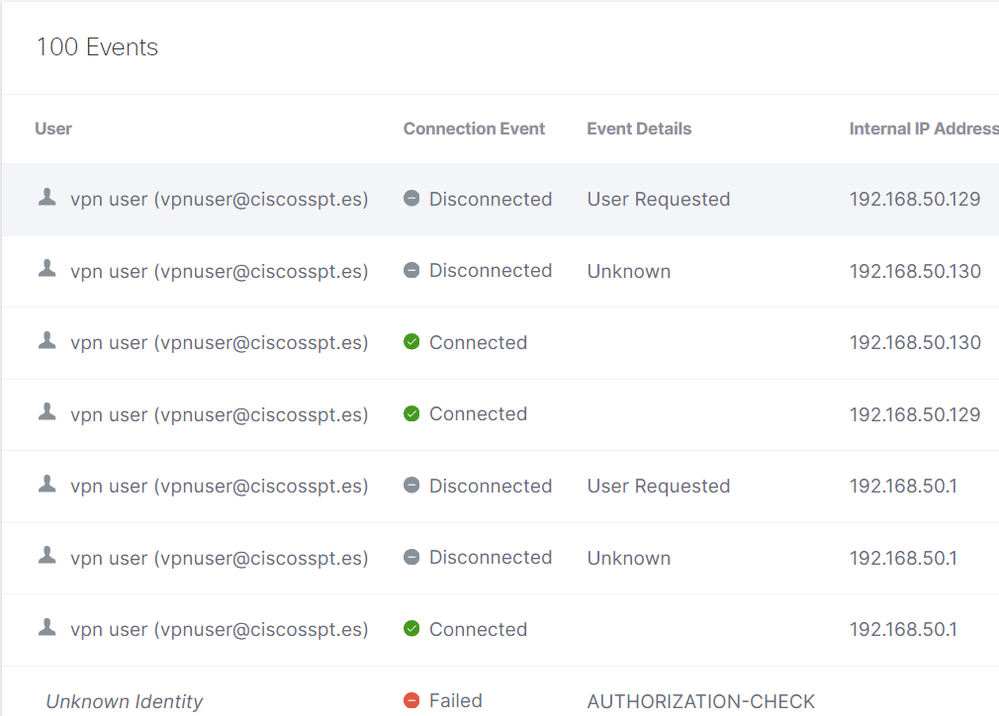

- كيف يتم عرض السجل في Secure Access عند الموافقة على المصادقة؟

- انتقل إلى لوحة معلومات الوصول الآمن

- انقر فوق

Monitor > Remote Access Log

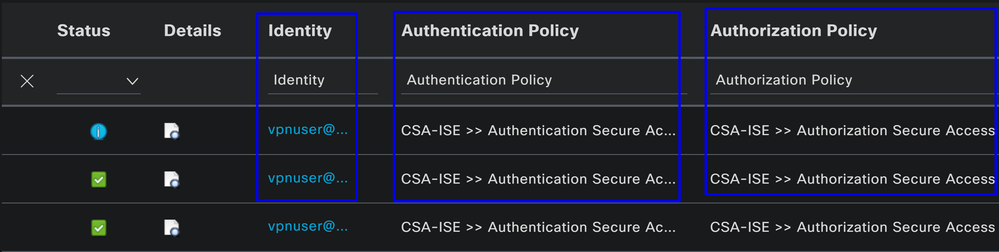

- كيف يتم عرض السجل في ISE عند الموافقة على المصادقة؟

- انتقل إلى

Cisco ISE Dashboard - انقر فوق

Operations > Live Logs

- انتقل إلى

تكوين مستخدمي RADIUS المحليين أو مستخدمي Active Directory

تكوين مستخدمي RADIUS المحليين أو مستخدمي Active Directoryتكوين وضعية ISE

تكوين وضعية ISEفي هذا السيناريو، قم بإنشاء التكوين للتحقق من توافق نقطة النهاية قبل منح الوصول إلى الموارد الداخلية أو رفضه.

لتكوينه، انتقل إلى الخطوات التالية:

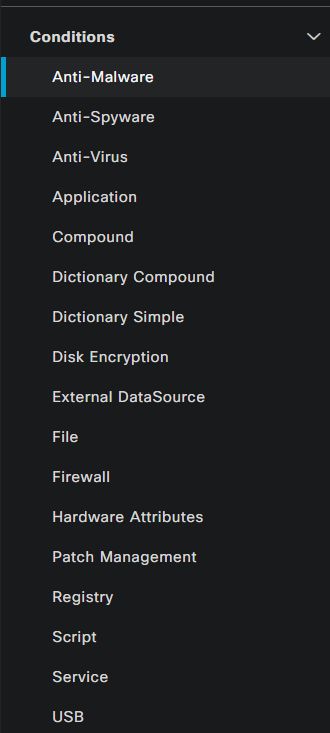

تكوين شروط الوضع

تكوين شروط الوضع- انتقل إلى لوحة معلومات ISE

- انقر فوق

Work Center > Policy Elements > Conditions - انقر فوق

Anti-Malware

ملاحظة: هناك، تجد العديد من الخيارات للتحقق من وضع أجهزتك وإجراء التقييم الصحيح بناء على السياسات الداخلية الخاصة بك.

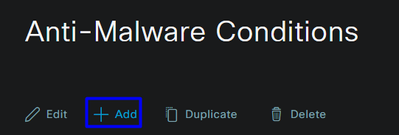

- تحت

Anti-Malware Conditions، انقر+ Add

- يمكنك تكوين

Anti-Malware Condition اكتشاف تثبيت برنامج الحماية من الفيروسات على النظام، كما يمكنك إختيار إصدار نظام التشغيل إذا لزم الأمر.

Name: إستخدام اسم للتعرف على حالة الحماية من البرامج الضارةOperating System: أختر النظام التشغيلي الذي تريد وضعه تحت الشرطVendor: إختيار مورد أو أيCheck Type: يمكنك التحقق من تثبيت العامل أو إصدار التعريف لهذا الخيار.

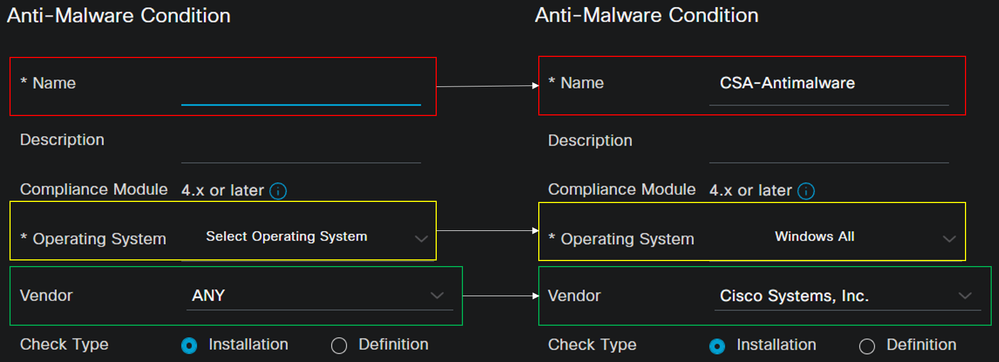

- بالنسبة

Products for Selected Vendorلك، قم بتكوين ما تريد التحقق منه حول البرامج الضارة على الجهاز.

- ضع علامة على خانة الاختيار للأحوال التي تريد تقييمها

- تكوين الإصدار الأدنى للتحقق

- انقر فوق حفظ لمتابعة الخطوة التالية

وبمجرد تكوينها، يمكنك المتابعة بالخطوة، Configure Posture Requirements.

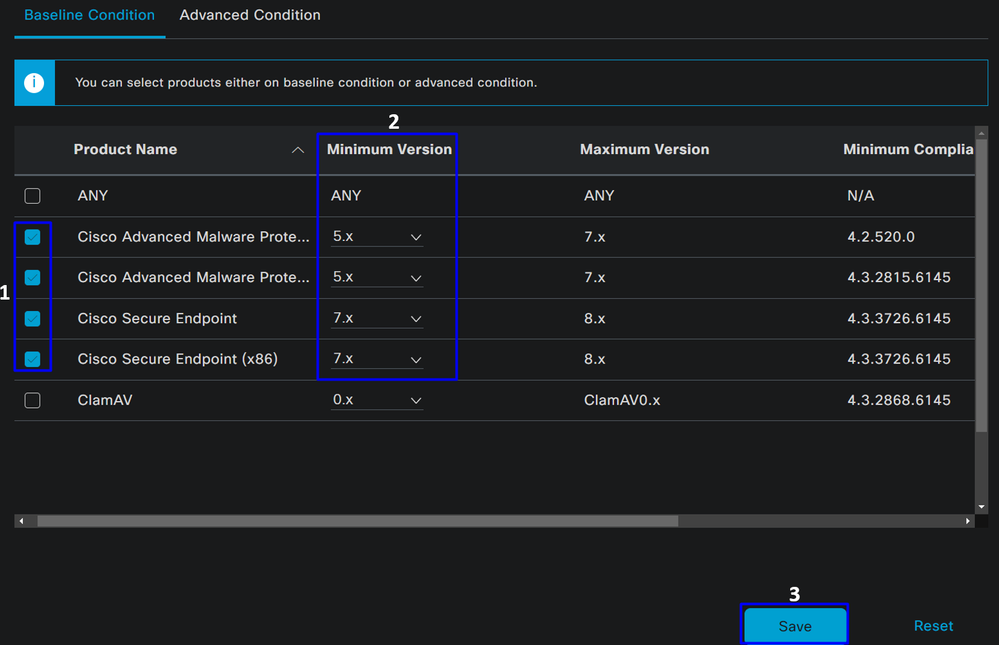

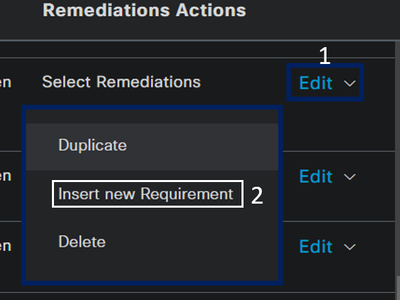

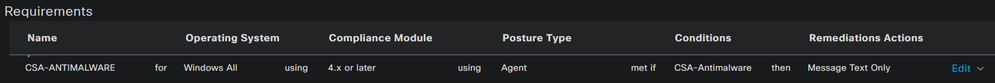

تكوين متطلبات الوضع

تكوين متطلبات الوضع- انتقل إلى لوحة معلومات ISE

- انقر فوق

Work Center > Policy Elements > Requeriments - انقر فوق أي

Edit من المتطلبات وانقر فوقInsert new Requirement

- تحت المتطلب الجديد، قم بتكوين المعلمات التالية:

Name: قم بتكوين اسم للتعرف على متطلبات البرامج المضادةOperating System: أختر نظام التشغيل الذي تختاره بموجب خطوة الشرط، نظام التشغيلCompliance Module: تحتاج إلى التأكد من تحديد نفس وحدة التوافق المتوفرة لديك بموجب خطوة الشرط، حالة الحماية من البرامج الضارةPosture Type: إختيار الوكيلConditions:: أختر الشرط أو الشروط التي قمت بإنشائها ضمن الخطوة، قم بتكوين شروط الوضعRemediations Actions: أخترMessage Text Only لهذا المثال، أو إذا كان لديك إجراء إصلاح آخر، فاستخدمه- انقر

Save

وبمجرد تكوينها، يمكنك المتابعة بالخطوة، Configure Posture Policy

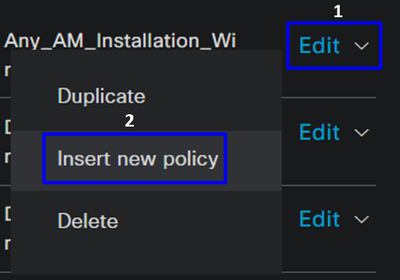

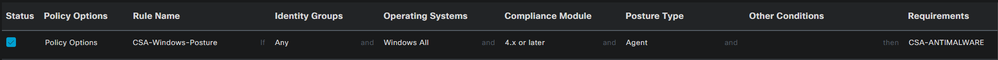

تكوين نهج الوضع

تكوين نهج الوضع- انتقل إلى لوحة معلومات ISE

- انقر فوق

Work Center > Posture Policy - انقر فوق أي

Edit من النهج وانقر فوقInsert new Policy

- تحت النهج الجديد، قم بتكوين المعلمات التالية:

Status: وضع علامة على خانة الاختيار "لا تمكين النهج"Rule Name: تكوين اسم للتعرف على السياسة التي تم تكوينهاIdentity Groups: أختر الهويات التي تريد تقييمهاOperating Systems:: إختيار نظام التشغيل استنادا إلى الشرط والمتطلبات التي تم تكوينها من قبلCompliance Module:: إختيار وحدة الامتثال استنادا إلى الشرط والمتطلبات التي تم تكوينها من قبلPosture Type: إختيار الوكيلRequeriments:: أختر المتطلبات التي تم تكوينها على الخطوة، قم بتكوين متطلبات الوضع- انقر

Save

تكوين إمداد العميل

تكوين إمداد العميللتزويد المستخدمين بوحدة ISE النمطية، قم بتكوين إمداد العميل لتجهيز الأجهزة بوحدة وضع ISE. يتيح لك هذا التحقق من وضع الأجهزة بمجرد تثبيت الوكيل. لمتابعة هذه العملية، فيما يلي الخطوات التالية:

انتقل إلى لوحة معلومات ISE.

- انقر فوق

Work Center > Client Provisioning - اختَر

Resources

هناك ثلاثة أمور تحتاج إلى تكوينها تحت إمداد العميل:

| الموارد المطلوب تكوينها |

الوصف |

| 1. |

حزمة إمداد الويب الآمنة للعميل. |

| 2. |

الوحدة النمطية Cisco ISE Compliance Module |

| 3. |

التحكم في ملف تعريف الإعداد. |

| 3. |

تحديد الوحدات النمطية التي يتم توفيرها من خلال إعداد بوابة الإمداد، باستخدام ملف تعريف الوكيل وموارد الوكيل. |

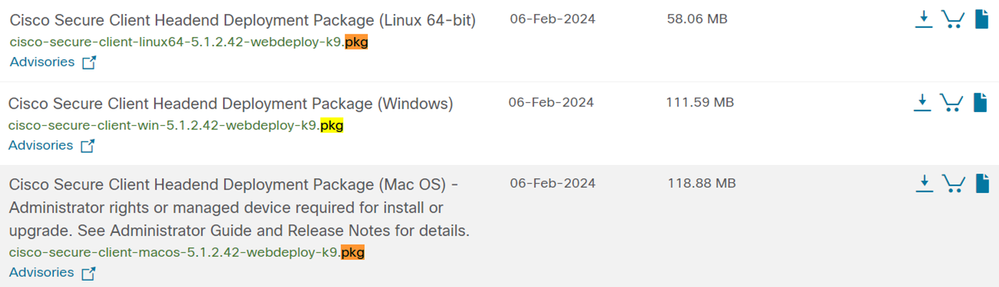

Step 1 تنزيل موارد الوكيل وتحميلها

- لإضافة مورد عميل جديد، انتقل إلى مدخل تنزيل Cisco Download Portal وقم بتنزيل حزمة نشر الويب؛ يجب أن يكون ملف نشر الويب بتنسيق .pkg.

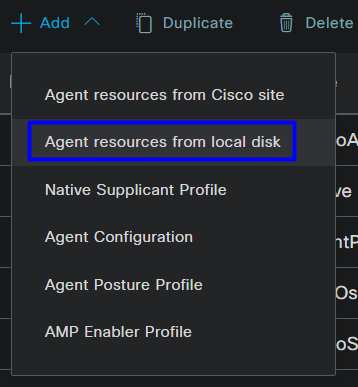

- انقر فوق

+ Add > Agent resources from local disk وقم بتحميل الحزم

Step 2تنزيل وحدة التوافق النمطية

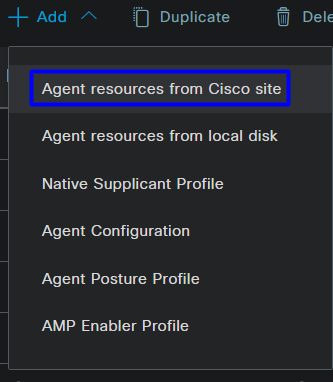

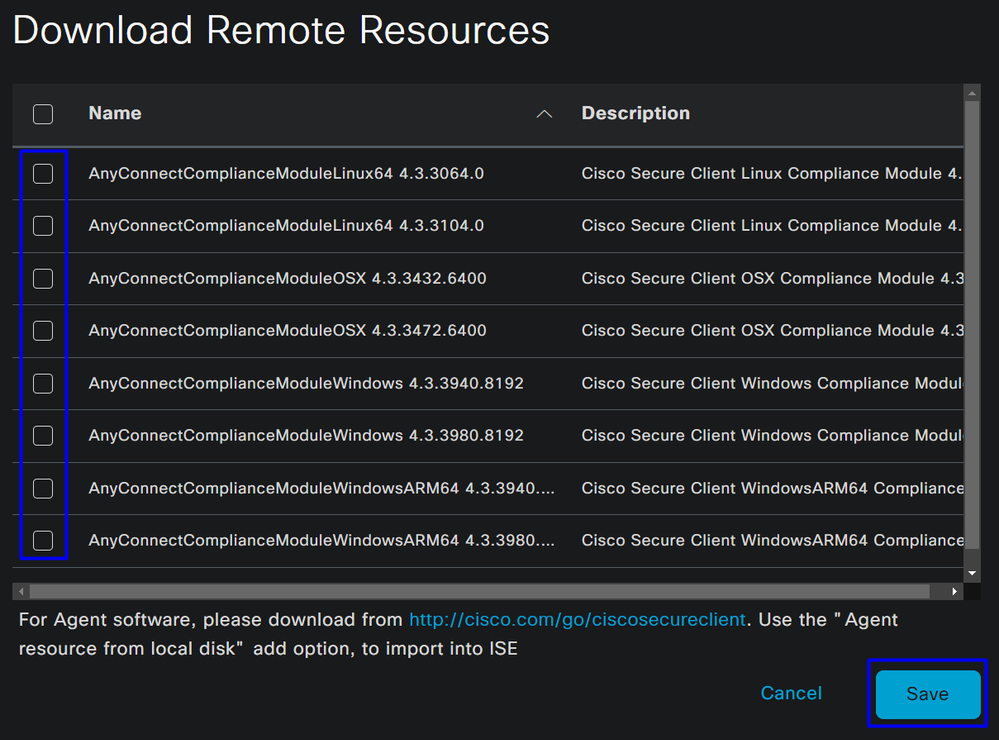

- انقر فوق

+ Add > Agent resources from Cisco Site

- ضع علامة على خانة الاختيار لكل وحدة توافق مطلوبة وانقر فوق

Save

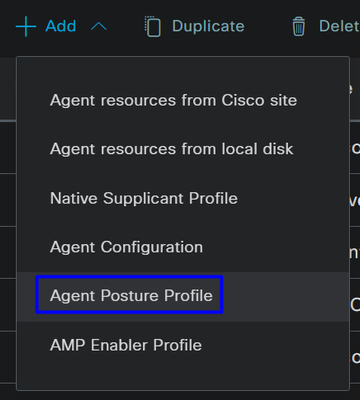

- انقر فوق

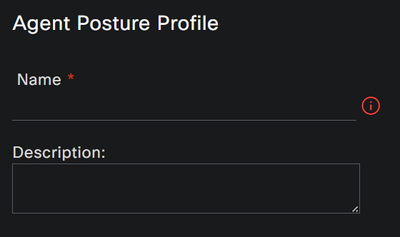

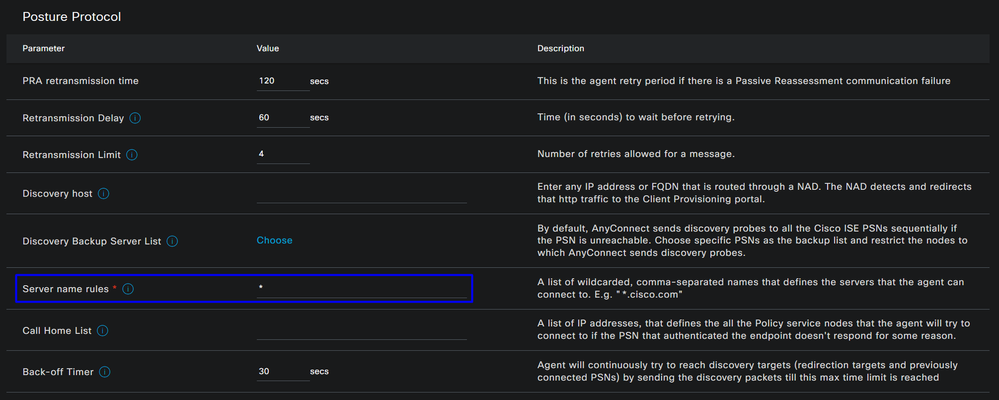

+ Add > Agent Posture Profile

- إنشاء a

Name لPosture Profile

- تحت قواعد اسم الخادم، ضع

* وطقطقةSave بعد ذلك

- انقر فوق

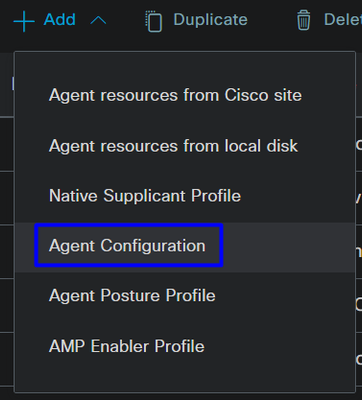

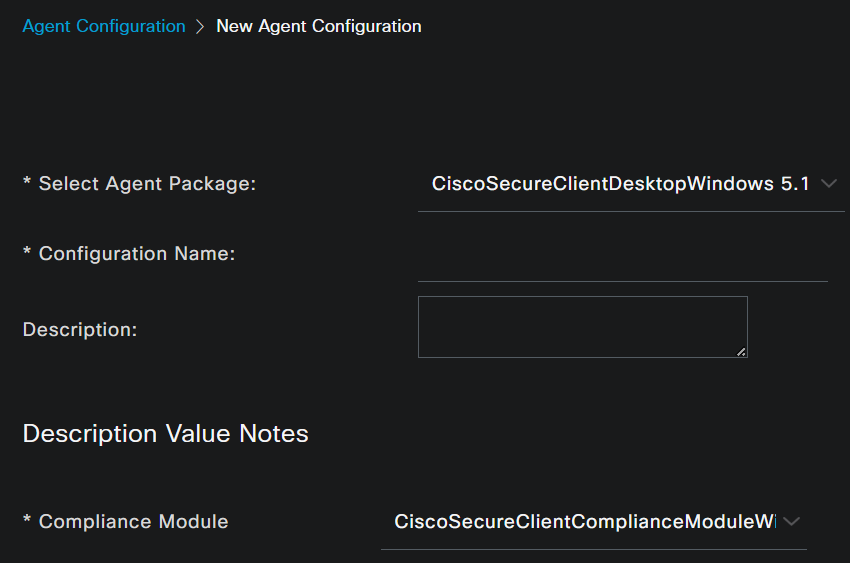

+ Add > Agent Configuration

- بعد ذلك، قم بتكوين المعلمات التالية:

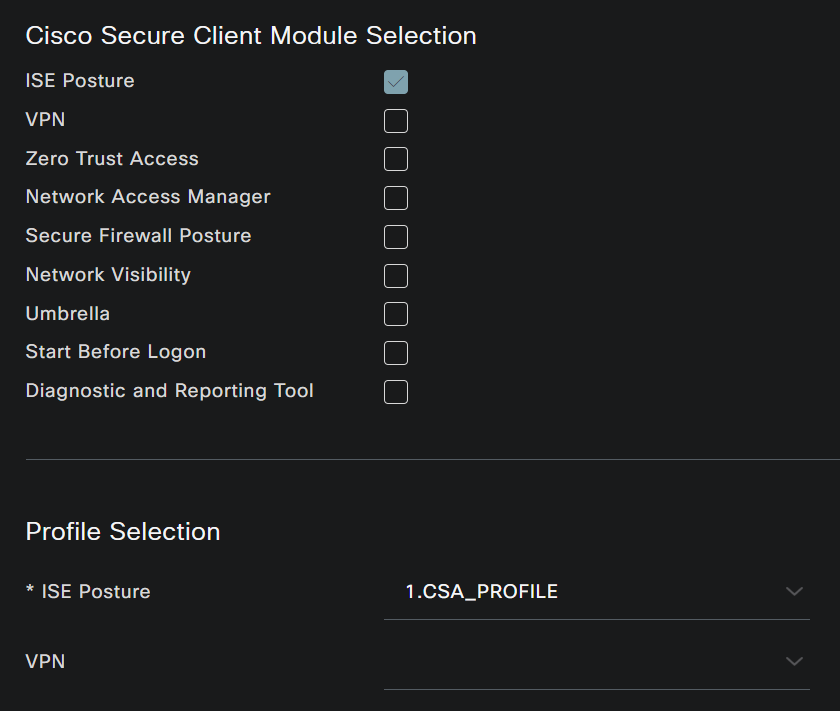

Select Agent Package : أختر الحزمة التي تم تحميلها على الخطوة 1 تنزيل موارد وكيل التحميل وتحميلهاConfiguration Name: إختيار اسم للتعرف علىAgent ConfigurationCompliance Module: أختر وحدة التوافق التي تم تنزيلها على الخطوة 2 قم بتنزيل وحدة التوافقCisco Secure Client Module Selection

ISE Posture: وضع علامة على خانة الاختيار

Profile Selection

ISE Posture: أختر ملف تعريف ISE الذي تم تكوينه على الخطوة 3 تكوين ملف تعريف الوكيل

- انقر

Save

ملاحظة: يوصى بأن يكون لكل نظام تشغيل، Windows أو Mac OS أو Linux، تكوين عميل واحد مستقل.

تكوين نهج توفير العميل

تكوين نهج توفير العميللتمكين إعداد إعداد وضعية محرك خدمات الهوية (ISE) والوحدات النمطية التي تم تكوينها في الخطوة الأخيرة، يلزمك تكوين نهج لإنشاء الإمداد.

- انتقل إلى لوحة معلومات ISE

- انقر فوق

Work Center > Client Provisioning

ملاحظة: يوصى بأن يكون لكل نظام تشغيل، Windows أو Mac OS أو Linux، سياسة تكوين عميل واحدة.

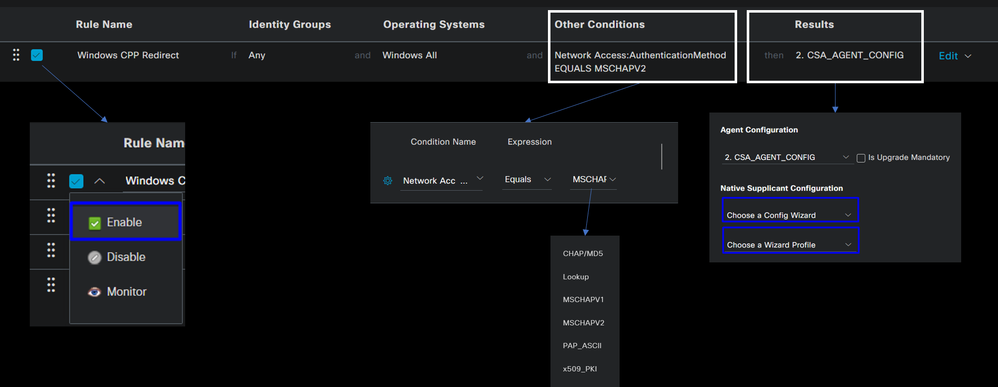

Rule Name: تكوين اسم السياسة استنادا إلى نوع الجهاز وتحديد مجموعة الهوية للحصول على طريقة سهلة لتعريف كل نهجIdentity Groups: أختر الهويات التي تريد تقييمها على السياسةOperating Systems:: أختر نظام التشغيل استنادا إلى حزمة البرنامج الوكيلة المحددة في الخطوة، حدد حزمة البرنامجOther Condition:: أختر استناداNetwork Access إلىAuthentication MethodEQUALS الطريقة التي تم تكوينها على الخطوة، أو إضافة مجموعة RADIUS أو يمكنك ترك الأمر فارغاResult: إختيار تكوين الوكيل الذي تم تكوينه في الخطوة 4 تكوين الوكيلNative Supplicant Configuration: إختيارConfig Wizard وWizard Profile

- وضع علامة "ممكن" على النهج إذا لم يتم إدراجه كممكن في خانة الاختيار.

إنشاء توصيفات التخويل

إنشاء توصيفات التخويليحدد ملف تعريف التخويل الوصول إلى الموارد بناء على وضعية المستخدمين بعد تمرير المصادقة. يجب التحقق من الترخيص لتحديد الموارد التي يمكن للمستخدم الوصول إليها استنادا إلى الوضع.

| ملف تعريف التخويل |

الوصف |

| متوافق مع المستخدم - تم تثبيت الوكيل - تم التحقق من الوضع |

|

| متوافق مع المستخدم المعروف - إعادة التوجيه لتثبيت الوكيل - الوضع قيد التحقق |

|

| مستخدم غير متوافق - رفض الوصول |

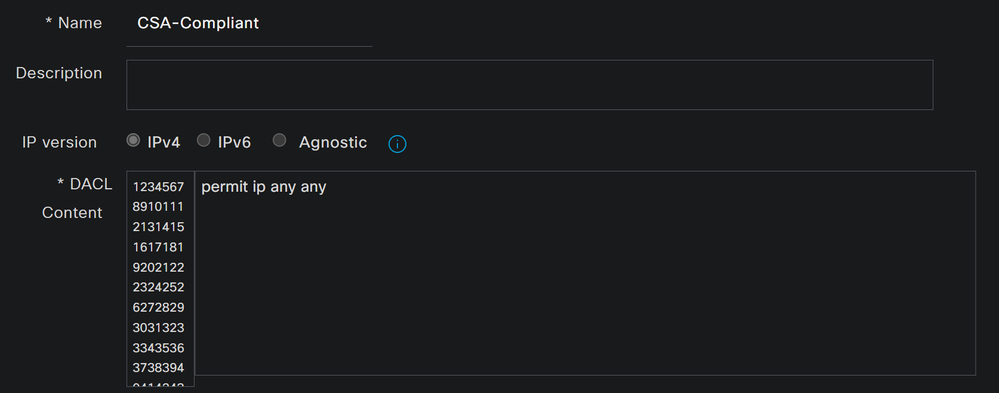

لتكوين قائمة التحكم في الوصول إلى البنية الأساسية (DACL)، انتقل إلى لوحة معلومات ISE:

Name: أضف اسما يشير إلى التوافق مع DACLIP version:اختَرIPv4DACL Content: إنشاء قائمة تحكم في الوصول قابلة للتنزيل (DACL) تتيح الوصول إلى جميع موارد الشبكة

permit ip any anyانقر Save وأنشئ قائمة التحكم بالوصول (DACL) الخاصة بالتوافق غير المعروف

- انقر فوق

Work Centers > Policy Elements > Downloadable ACLs - انقر فوق

+Add - إنشاء

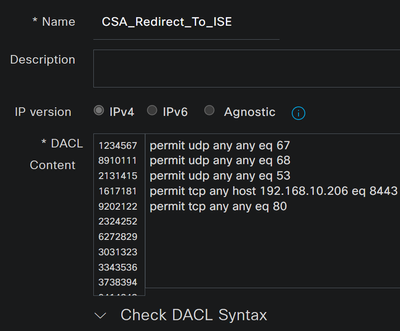

Unknown Compliant DACL

Name: أضف اسما يشير إلى التوافق مع DACL غير المعروفIP version:اختَرIPv4DACL Content: قم بإنشاء قائمة تحكم في الوصول إلى البنية الأساسية (DACL) التي تعطي وصولا محدودا إلى الشبكة و DHCP و DNS و HTTP ومدخل الإمداد عبر المنفذ 8443

permit udp any any eq 67

permit udp any any eq 68

permit udp any any eq 53

permit tcp any any eq 80

permit tcp any host 192.168.10.206 eq 8443

ملاحظة: في هذا السيناريو، يتوافق عنوان IP 192.168.10.206 مع خادم محرك خدمات الهوية (ISE) من Cisco، ويتم تخصيص المنفذ 8443 لمدخل الإمداد. هذا يعني أن حركة مرور TCP إلى عنوان IP 192.168.10.206 عبر المنفذ 8443 مسموح بها، مما يسهل الوصول إلى مدخل الإعداد.

عند هذه النقطة، لديك قائمة التحكم في الوصول الخاصة بالمنفذ (DACL) المطلوبة لإنشاء ملفات تعريف التخويل.

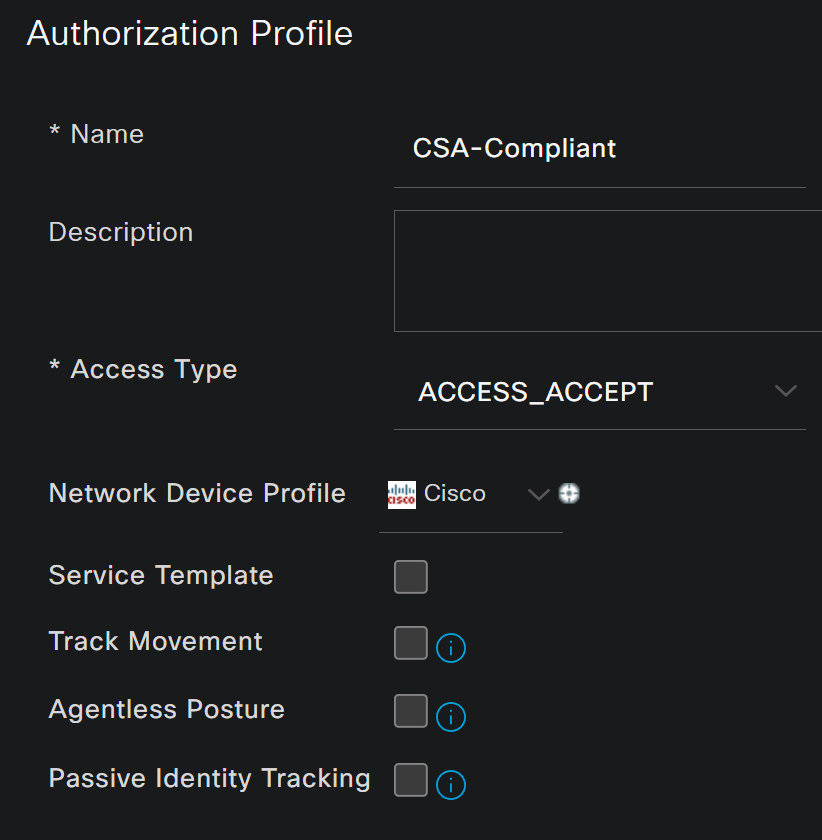

لتكوين ملفات تعريف التخويل، انتقل إلى لوحة معلومات ISE:

- انقر فوق

Work Centers > Policy Elements > Authorization Profiles

- انقر فوق

+Add - إنشاء

Compliant Authorization Profile

Name: إنشاء اسم يشير إلى ملف تعريف التخويل المتوافق Access Type:اختَر ACCESS_ACCEPT

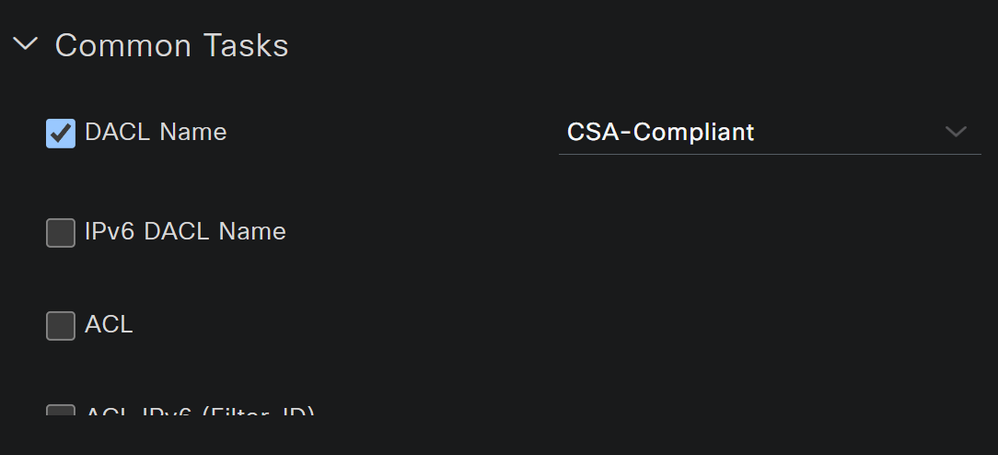

Common Tasks

DACL NAME: إختيار قائمة التحكم في الوصول للوسائط (DACL) التي تم تكوينها على قائمة التحكم في الوصول للوسائط (DACL) المتوافقة مع الخطوة

انقر Save وأنشئ Unknown Authorization Profile

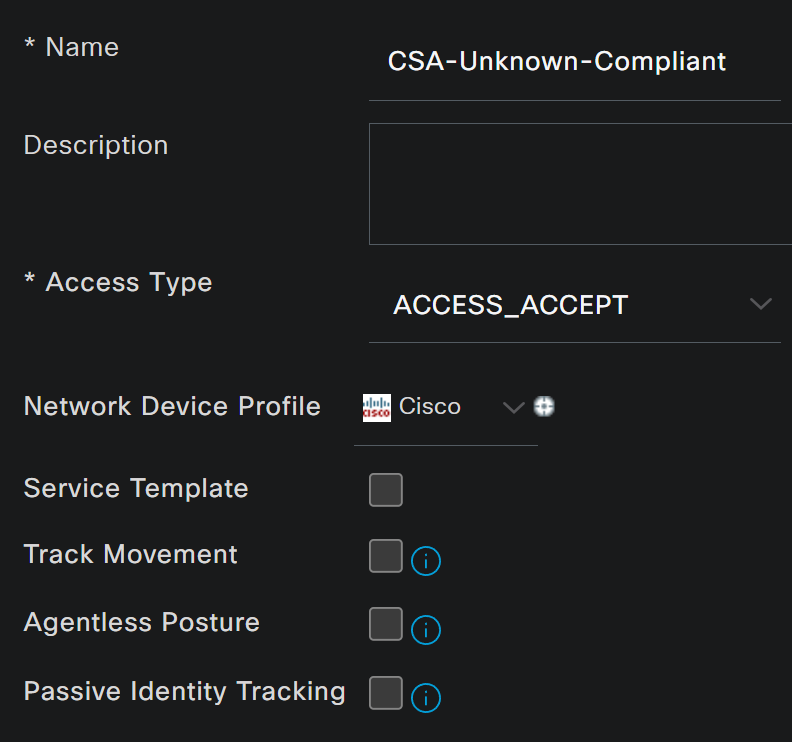

- انقر فوق

Work Centers > Policy Elements > Authorization Profiles - انقر فوق

+Add - إنشاء

Uknown Compliant Authorization Profile

Name: إنشاء اسم يشير إلى ملف تعريف تخويل غير معروف متوافق Access Type:اختَر ACCESS_ACCEPT

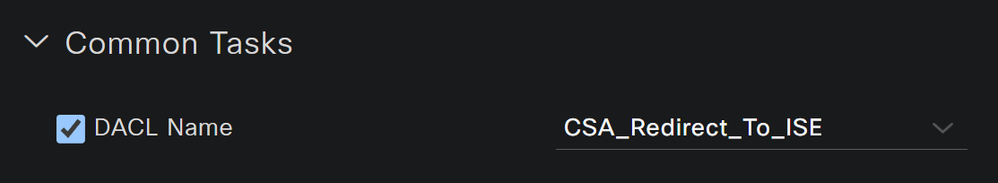

Common Tasks

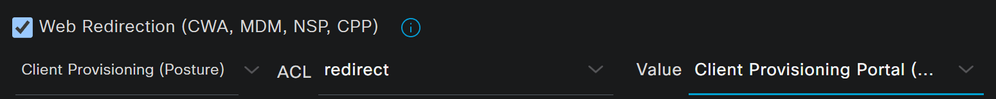

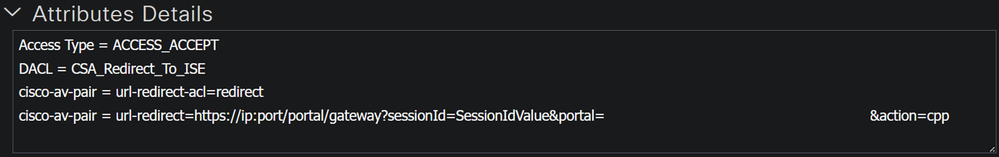

DACL NAME: أختر قائمة التحكم في الوصول للبنية الأساسية (DACL) التي تم تكوينها على قائمة التحكم في الوصول للبنية الأساسية (DACL) المتوافقة مع الخطوة غير معروفة Web Redirection (CWA,MDM,NSP,CPP)

- اختَر

Client Provisioning (Posture)

ACL: يجب أن redirect Value: أختر مدخل التوفير الافتراضي، أو إذا قمت بتعريف آخر، فاختر المدخل

ملاحظة: اسم قائمة التحكم في الوصول لإعادة التوجيه على Secure Access لجميع عمليات النشر هو redirect.

بعد أن تقوم بتعريف كل هذه القيم، يجب أن يكون لديك شيء مماثل تحت Attributes Details.

انقر Save لإنهاء التكوين ومتابعة الخطوة التالية.

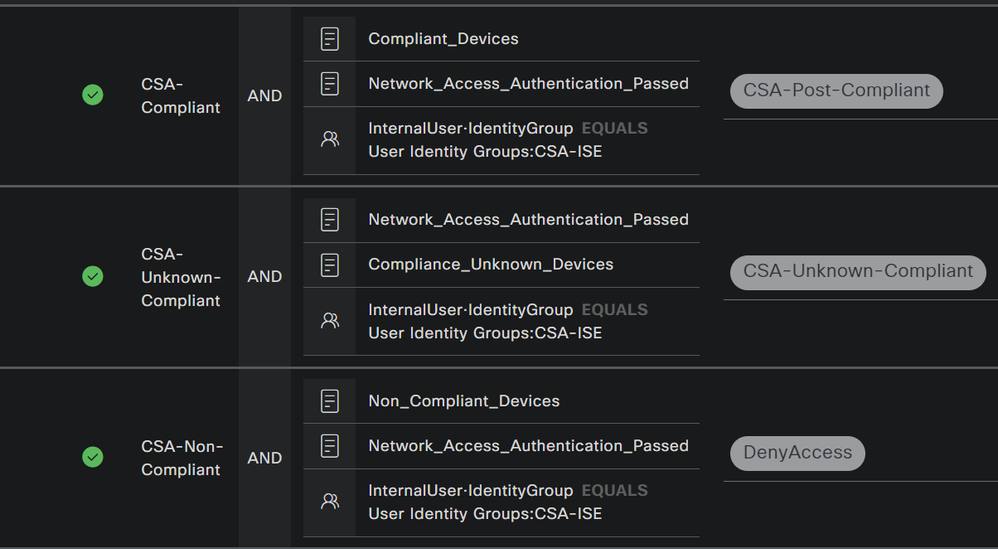

تكوين مجموعة نهج الوضع

تستند هذه النهج الثلاثة التي تقوم بإنشائها إلى ملفات تعريف التخويل التي قمت بتكوينها؛ DenyAccessولأنك لا تحتاج لإنشاء واحدة أخرى.

مجموعة النهج - التخويل

ملف تعريف التخويل

مذعن

غير معروف التوافق

غير متوافق

انتقل إلى لوحة معلومات ISE

- انقر فوق

Work Center > Policy Sets - انقر فوق

> للوصول إلى النهج الذي قمت بإنشائه

- انقر فوق

Authorization Policy

- قم بإنشاء السياسات الثلاثة التالية بالترتيب التالي:

- انقر

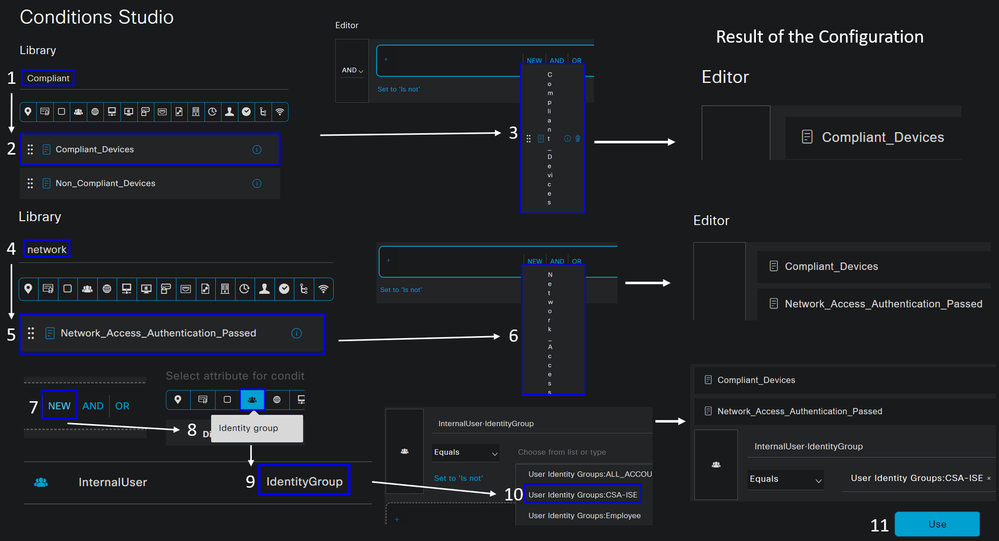

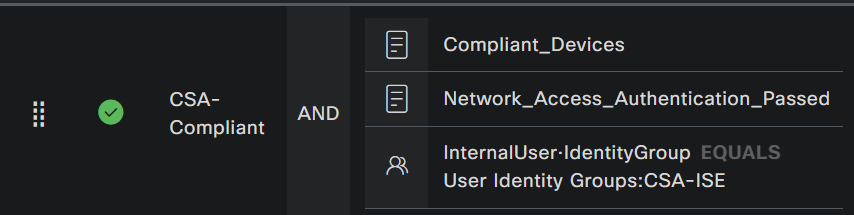

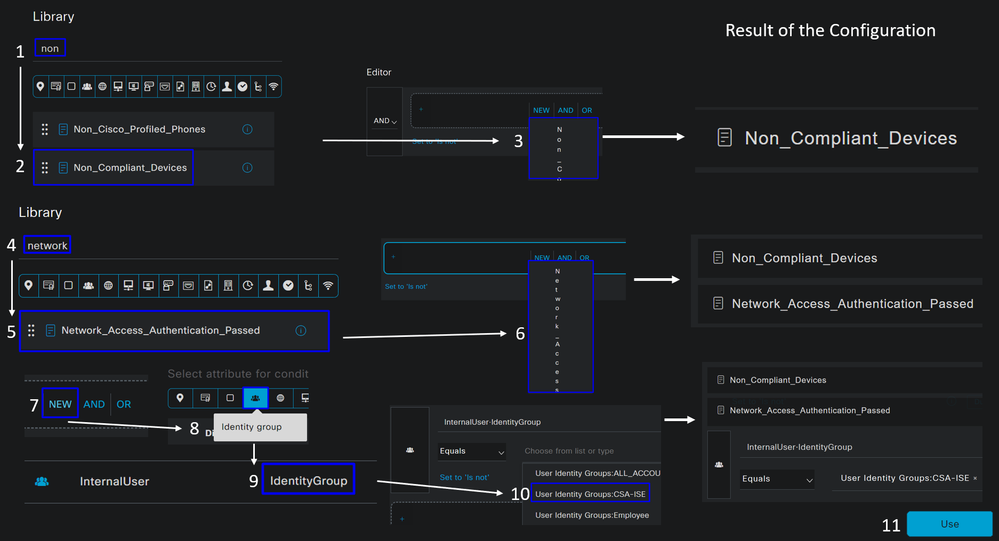

+ لتحديد CSA-Compliance السياسة :

- للخطوة التالية، قم بتغيير

Rule Name، Conditions و Profiles - عند تعيين اسم

Name التكوين إلى CSA-Compliance - لتكوين

Conditionعنصر التحكم، انقر فوق + - تحتها،

Condition Studioتجد المعلومات:

- لإنشاء الشرط، ابحث عن

compliant - يجب أن تكون قد عرضت

Compliant_Devices - السحب والإفلات تحت

Editor - لإنشاء الشرط الثاني، ابحث عن

network - يجب أن تكون قد عرضت

Network_Access_Authentication_Passed - السحب والإفلات تحت

Editor - انقر أسفل

Editorالدخول New - انقر على

Identity Group الأيقونة - اختَر

Internal User Identity Group - تحت

Equals، أختر User Identity Group الذي تريد مطابقته - انقر

Use

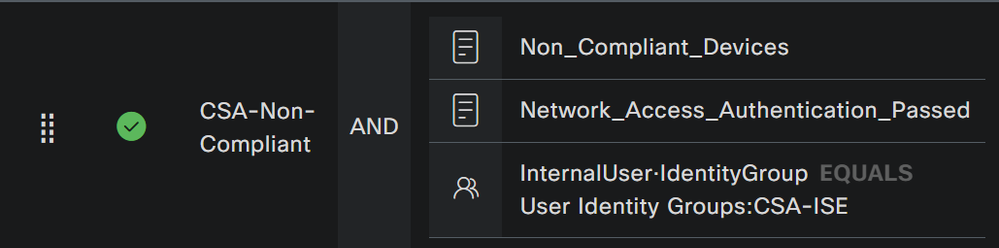

- كنتيجة، لديك الصورة التالية

- تحت

Profile انقر تحت الزر المنسدل واختر ملف تعريف تخويل الشكوى المكون على الخطوة، ملف تعريف تخويل متوافق

لقد قمت الآن بتكوين Compliance Policy Set.

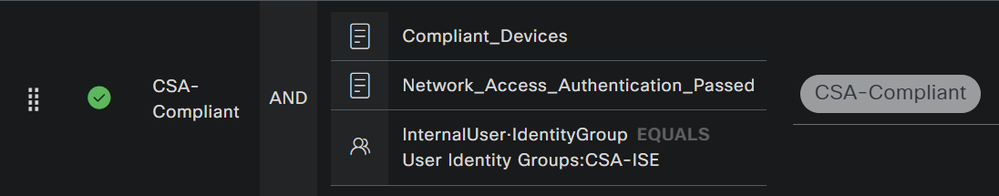

- للخطوة التالية، قم بتغيير

Rule Name، Conditions و Profiles - عند تعيين اسم

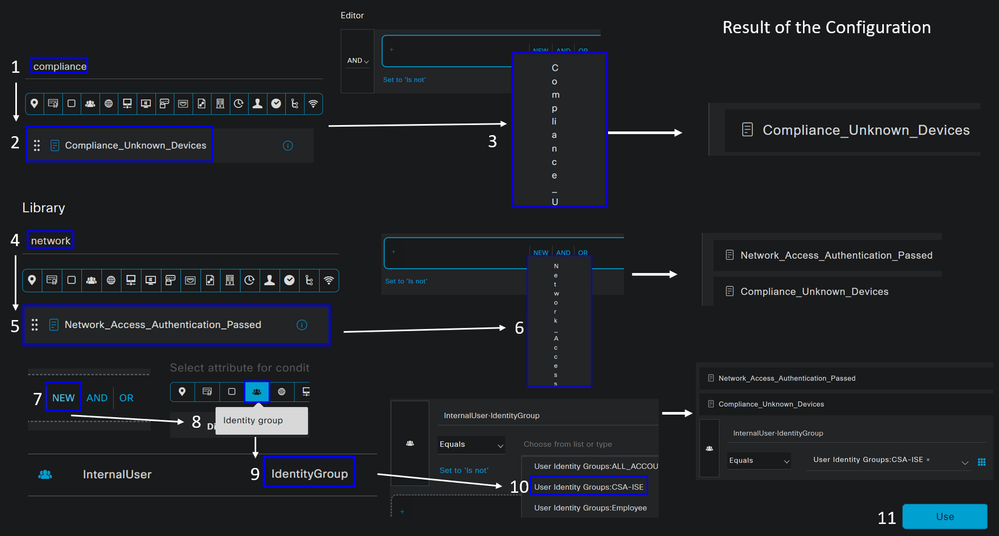

Name التكوين إلى CSA-Unknown-Compliance - لتكوين

Conditionعنصر التحكم، انقر فوق + - تحتها،

Condition Studioتجد المعلومات:

- لإنشاء الشرط، ابحث عن

compliance - يجب أن تكون قد عرضت

Compliant_Unknown_Devices - السحب والإفلات تحت

Editor - لإنشاء الشرط الثاني، ابحث عن

network - يجب أن تكون قد عرضت

Network_Access_Authentication_Passed - السحب والإفلات تحت

Editor - انقر أسفل

Editorالدخول New - انقر على

Identity Group الأيقونة - اختَر

Internal User Identity Group - تحت

Equals، أختر User Identity Group الذي تريد مطابقته - انقر

Use

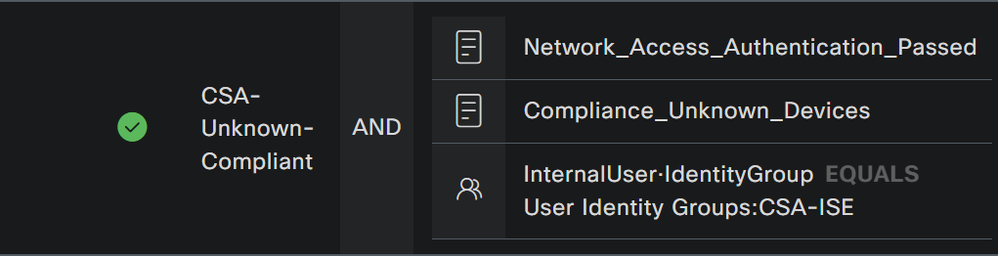

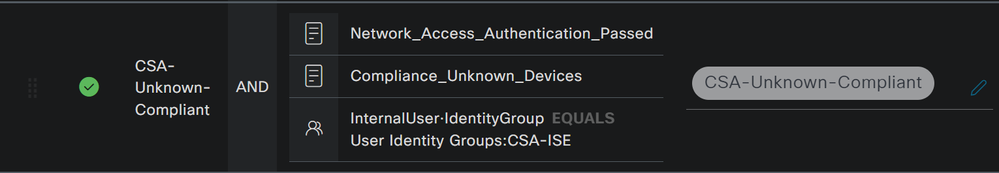

- كنتيجة، لديك الصورة التالية

- تحت

Profile النقر تحت الزر المنسدل واختر ملف تعريف تخويل الشكوى المكون على الخطوة، ملف تعريف تخويل غير معروف متوافق

لقد قمت الآن بتكوين Unknown Compliance Policy Set.

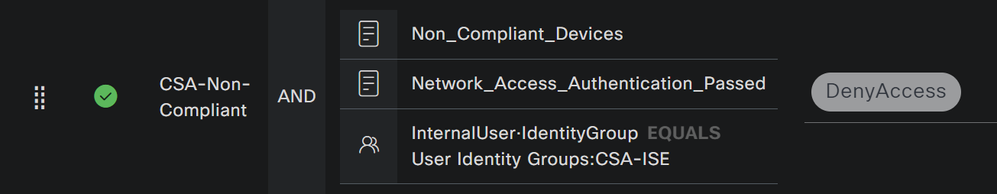

- انقر فوق

+ لتحديد CSA- Non-Compliant السياسة:

- للخطوة التالية، قم بتغيير

Rule Name، Conditions و Profiles - عند تعيين اسم

Name التكوين إلى CSA-Non-Compliance - لتكوين

Conditionعنصر التحكم، انقر فوق + - تحتها،

Condition Studioتجد المعلومات:

- لإنشاء الشرط، ابحث عن

non - يجب أن تكون قد عرضت

Non_Compliant_Devices - السحب والإفلات تحت

Editor - لإنشاء الشرط الثاني، ابحث عن

network - يجب أن تكون قد عرضت

Network_Access_Authentication_Passed - السحب والإفلات تحت

Editor - انقر أسفل

Editorالدخول New - انقر على

Identity Group الأيقونة - اختَر

Internal User Identity Group - تحت

Equals، أختر User Identity Group الذي تريد مطابقته - انقر

Use

- كنتيجة، لديك الصورة التالية

- تحت

Profile انقر تحت الزر المنسدل واختر ملف تعريف تخويل الشكوى DenyAccess

بمجرد إنهاء تكوين التوصيفات الثلاثة، تصبح جاهزا لاختبار التكامل مع الوضع.

التحقق من الصحة

التحقق من الوضع

الاتصال على الجهاز

الاتصال بمجال RA-VPN الخاص بك والمزود على الوصول الآمن عبر Secure Client.

ملاحظة: يجب عدم تثبيت وحدة ISE النمطية لهذه الخطوة.

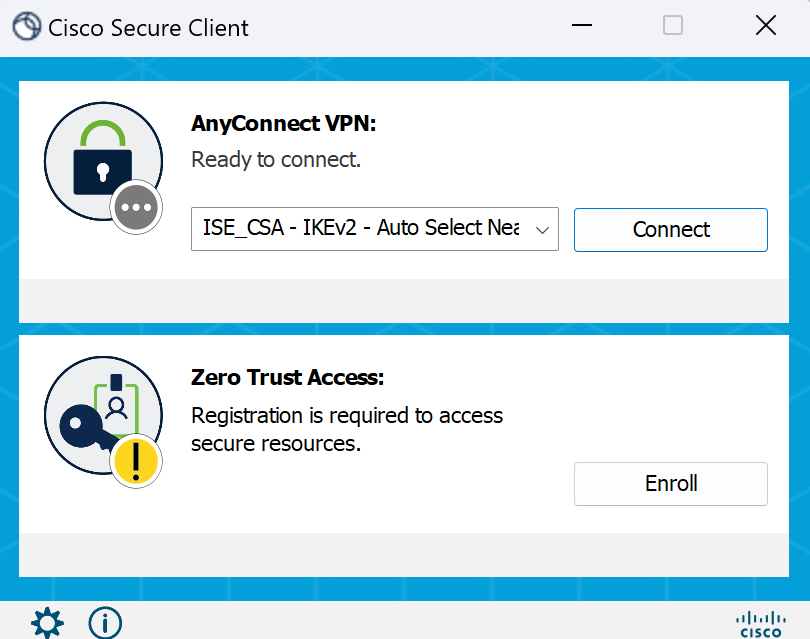

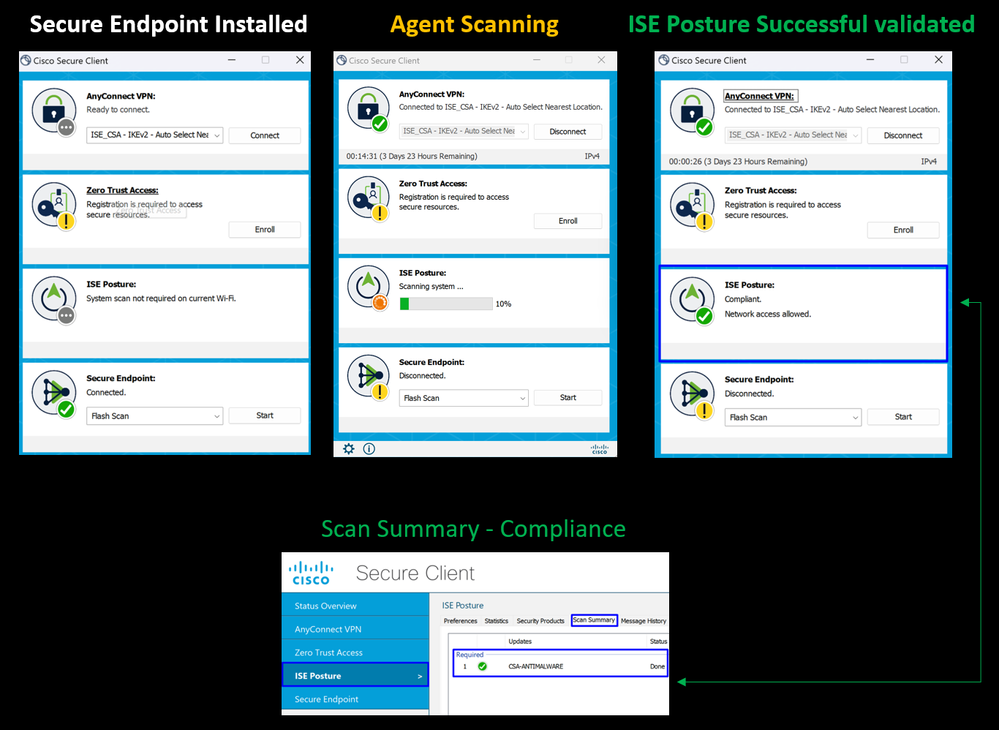

1. الاتصال باستخدام Secure Client.

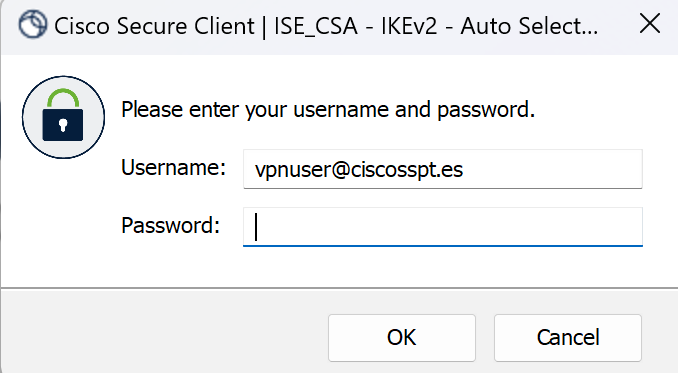

2. توفير بيانات الاعتماد للمصادقة.

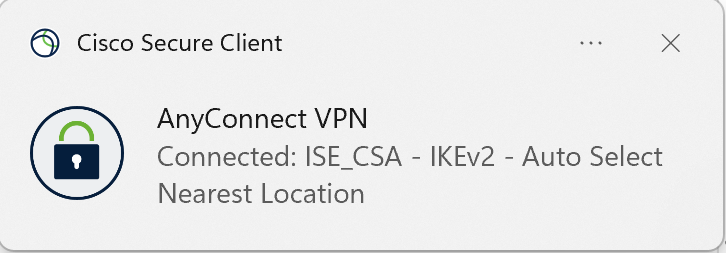

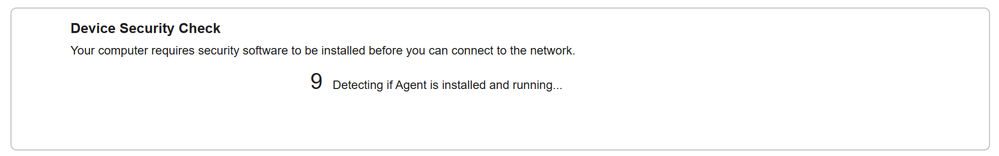

3. عند هذه النقطة، يتم توصيلك بالشبكة الخاصة الظاهرية (VPN)، وغالبا ما تتم إعادة توجيهك إلى ISE؛ وإذا لم يكن الأمر كذلك، يمكنك محاولة التنقل إلى http:1.1.1.1.

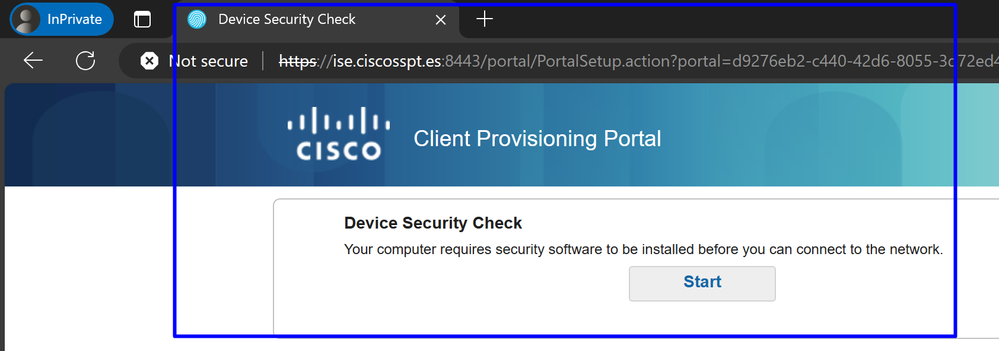

ملاحظة: عند هذه النقطة تقع ضمن التخويل - مجموعة السياسات CSA-Unknown-compliance نظرا لعدم تثبيت عامل ISE Posture Agent على الجهاز، وتتم إعادة توجيهك إلى بوابة إمداد ISE لتثبيت الوكيل.

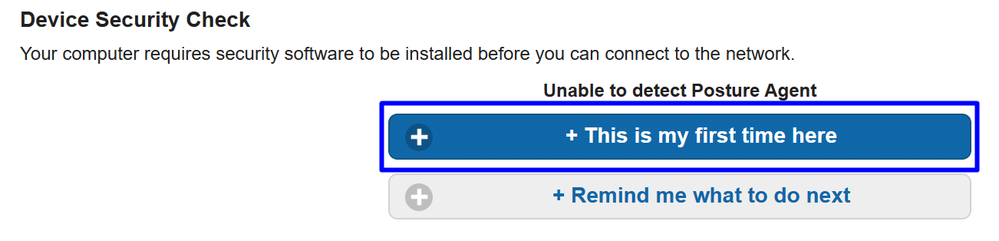

4. انقر فوق "بدء" لمتابعة توفير الوكيل.

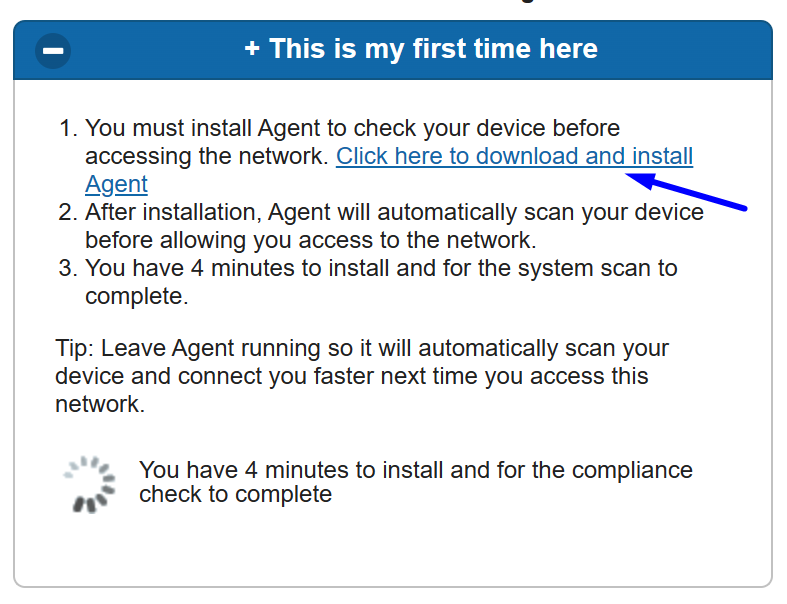

5. انقر فوق + This is my first time here.

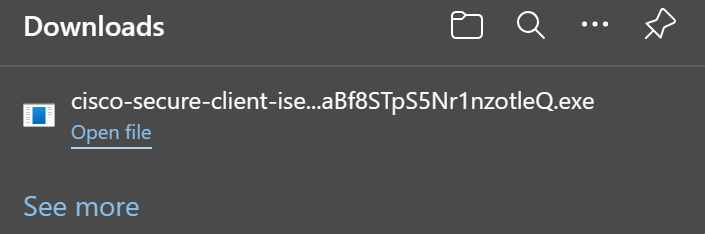

6. انقر فوق Click here to download and install agent

7. تثبيت العميل

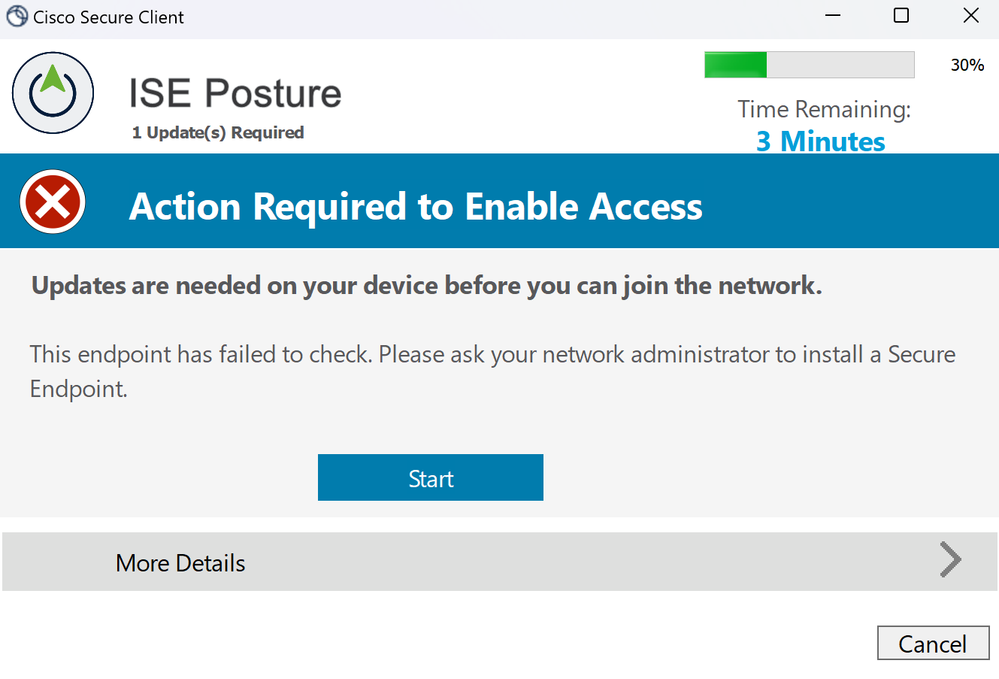

8. بعد تثبيت الوكيل، يبدأ ISE Posture (وضعية محرك خدمات الهوية (ISE)) في التحقق من حالة الأجهزة الحالية. في حالة عدم تلبية متطلبات السياسة، يظهر أن منبثقا يرشدك نحو التوافق.

ملاحظة: في حالة انتهاء المهلةCancel المتبقية، تصبح تلقائيا غير متوافق، وتدخل ضمن مجموعة نهج التخويل CSA-Non-Compliance، وتفصل فورا عن شبكة VPN.

9. قم بتثبيت "عامل نقطة النهاية الآمنة" واتصل مرة أخرى بالشبكة الخاصة الظاهرية (VPN).

10. بعد أن يتحقق العميل من أن الجهاز في حالة توافق، يتغير وضعك لكي تكون في حالة شكوى ويمنح حق الوصول إلى جميع الموارد الموجودة على الشبكة.

ملاحظة: بعد أن تصبح متوافقا، تصبح خاضعا لمجموعة سياسات التخويل المتوافقة مع CSA، ويمكنك الوصول فورا إلى جميع موارد الشبكة.

كيفية تجميع السجلات في ISE

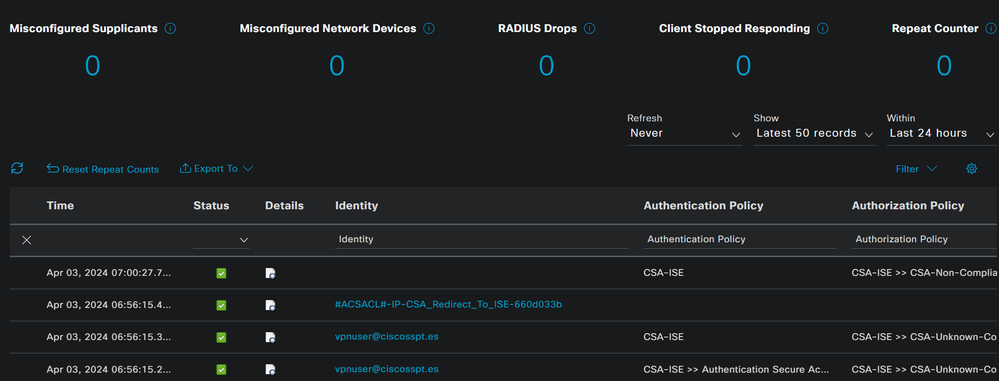

للتحقق من نتيجة المصادقة للمستخدم، لديك مثالان على التوافق وعدم الامتثال. لمراجعتها في قسم خدمات الهوية، اتبع الإرشادات التالية:

- انتقل إلى لوحة معلومات ISE

- انقر فوق

Operations > Live Logs

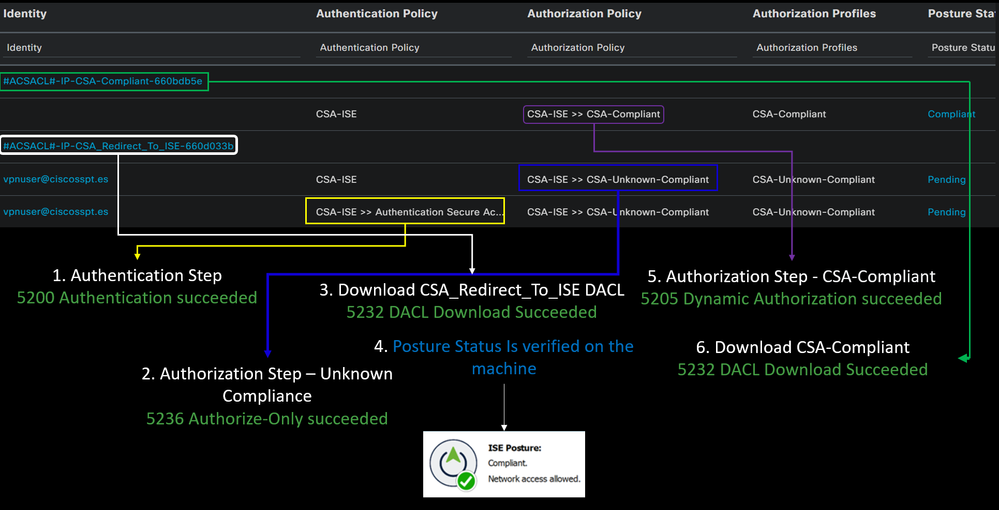

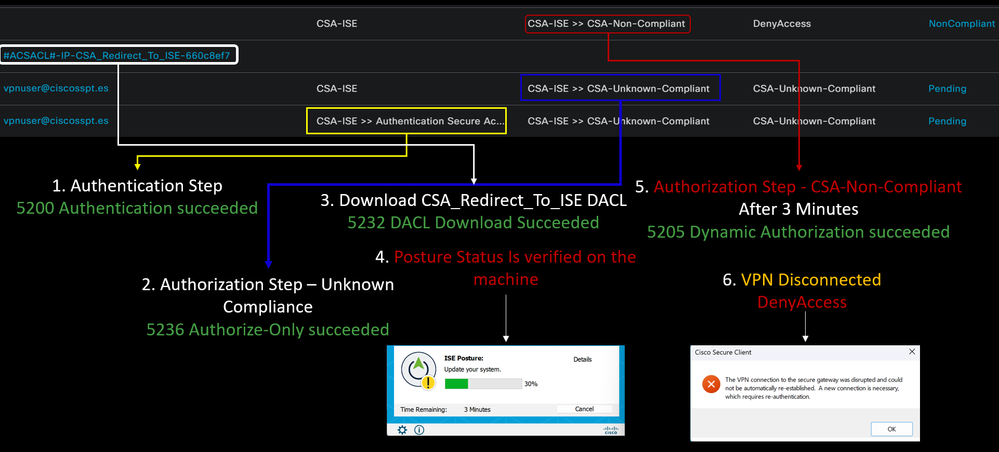

يوضح السيناريو التالي كيفية عرض أحداث التوافق وعدم الامتثال الناجحة في إطار Live Logs:

إنقيادا

عدم الامتثال

الخطوات الأولى مع الوصول الآمن وتكامل ISE

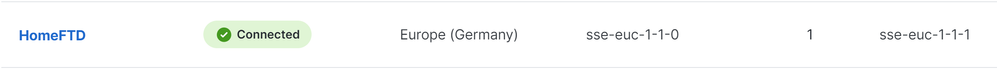

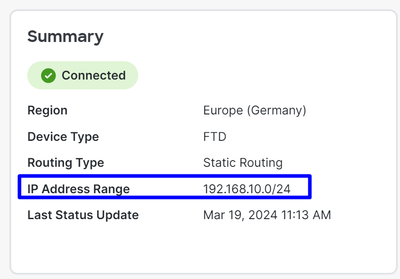

في المثال التالي، ضمن الشبكة 192.168.10.0/24، يلزم إضافة تكوين الشبكات التي يمكن الوصول إليها من خلال النفق تحت تكوين النفق.

Step 1: التحقق من تكوين النفق:

للتحقق من ذلك، الرجاء الانتقال إلى لوحة معلومات الوصول الآمن.

- انقر فوق

Connect > Network Connections - انقر فوق

Network Tunnel Groups > النفق

- تحت ملخص، تحقق من تكوين النفق لمساحة العنوان حيث يكون Cisco ISE الخاص بك:

Step 2: السماح بحركة المرور على جدار الحماية.

للسماح بالوصول الآمن لاستخدام جهاز ISE لمصادقة RADIUS، يلزمك تكوين قاعدة من الوصول الآمن إلى شبكتك باستخدام منافذ RADIUS المطلوبة:

قاعدة

المصدر

الوجهة

غاية ميناء

ISE للوصول الآمن

تجمع الإدارة

ISE_Server

تجمع IP للإدارة (RA-VPN)

كاكاو

UDP 1700 (المنفذ الافتراضي)

تجمع IP لإدارة الوصول الآمن إلى ISE

تجمع IP للإدارة

ISE_Server

المصادقة والتخويل

UDP 1812 (المنفذ الافتراضي)

محاسبة

UDP 1813 (المنفذ الافتراضي)

تجمع IP لنقطة الوصول الآمنة إلى ISE

تجمع IP لنقطة النهاية

ISE_Server

مدخل التوفير

بروتوكول TCP 8443 (المنفذ الافتراضي)

تجمع IP لنقطة الوصول الآمنة إلى خادم DNS

تجمع IP لنقطة النهاية

خادم DNS

DNS

UDP و TCP 53

ملاحظة: إذا كنت تريد معرفة المزيد من المنافذ المتعلقة ب ISE، فتحقق من دليل المستخدم - مرجع المنفذ.

ملاحظة: يلزم وجود قاعدة DNS إذا قمت بتكوين ISE الخاص بك لاكتشاف من خلال اسم، مثل ise.ciscosspt.es

تجمع الإدارة وتجمع IP للنقطة الطرفية

للتحقق من تجمع IP للإدارة والنقطة الطرفية، انتقل إلى لوحة معلومات الوصول الآمن الخاصة بك:

- انقر فوق

Connect > End User Connectivity - انقر فوق

Virtual Private Network - تحت

Manage IP Pools انقر فوق Manage

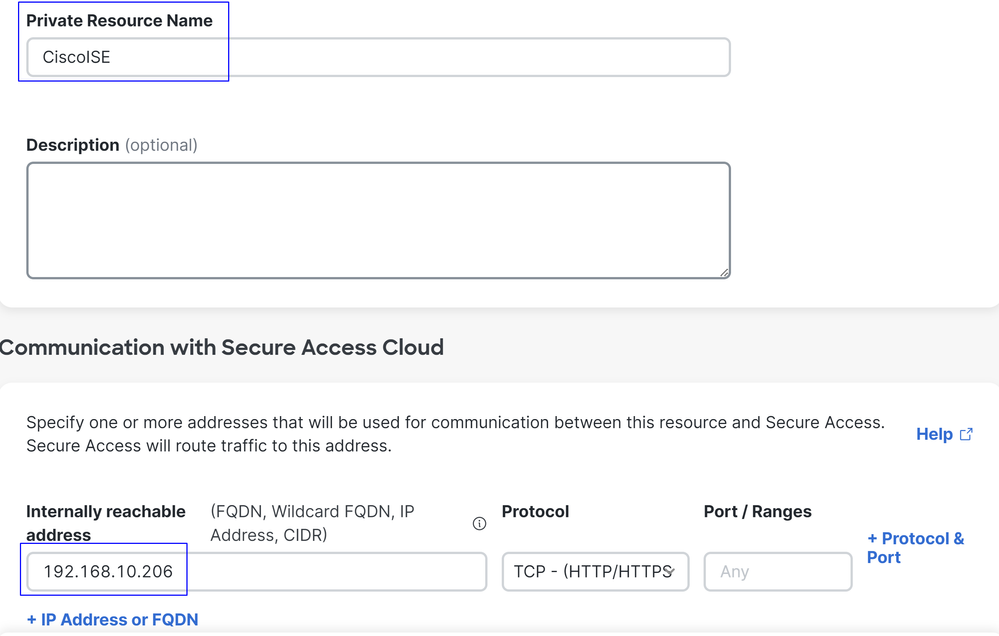

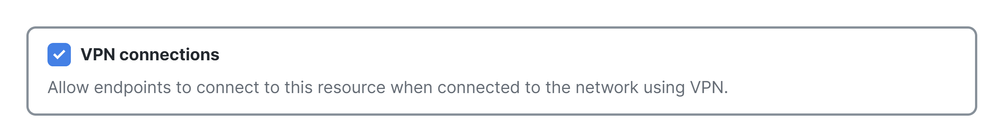

الخطوة 3: تأكد من تكوين ISE الخاص بك ضمن الموارد الخاصة

للسماح للمستخدمين المتصلين عبر الشبكة الخاصة الظاهرية (VPN) بالتنقل إلى ISE Provisioning Portal، يلزمك التأكد من تكوين الجهاز الخاص بك كمورد خاص لتوفير الوصول، والذي يتم إستخدامه للسماح بالإمداد التلقائي ISE Posture Module للشبكة الخاصة الظاهرية (VPN).

للتحقق من تكوين ISE بشكل صحيح، انتقل إلى لوحة معلومات الوصول الآمن الخاصة بك:

- انقر فوق

Resources > Private Resources - انقر فوق مورد ISE

إذا لزم الأمر، يمكنك تقييد القاعدة بمنفذ مدخل الإعداد (8443).

ملاحظة: تأكد من وضع علامة على خانة الاختيار لاتصالات VPN.

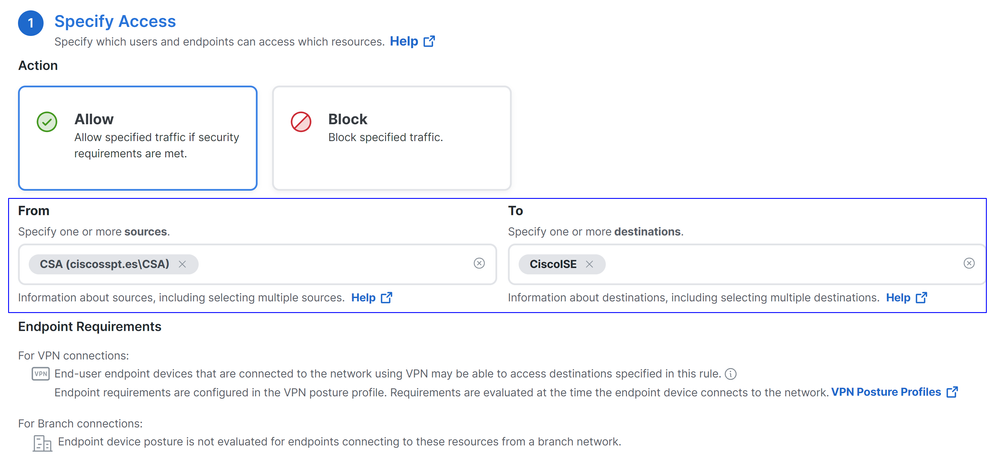

الخطوة 4: السماح بوصول ISE بموجب سياسة الوصول

للسماح للمستخدمين المتصلين عبر الشبكة الخاصة الظاهرية (VPN) بالتنقل إلى ISE Provisioning Portal، يلزمك التأكد من أنك قمت بتكوين أحد Access Policy للسماح للمستخدمين الذين تم تكوينهم بموجب هذه القاعدة بالوصول إلى المورد الخاص الذي تم تكوينه في Step3.

للتحقق من تكوين ISE بشكل صحيح، انتقل إلى لوحة معلومات الوصول الآمن الخاصة بك:

- انقر فوق

Secure > Access Policy - انقر فوق القاعدة التي تم تكوينها للسماح بالوصول إلى مستخدمي شبكة VPN إلى ISE

استكشاف الأخطاء وإصلاحها

كيفية تنزيل سجلات تصحيح أخطاء وضعية ISE

لتنزيل سجلات ISE للتحقق من وجود مشكلة تتعلق بالوضع، الرجاء متابعة الخطوات التالية:

- انتقل إلى لوحة معلومات ISE

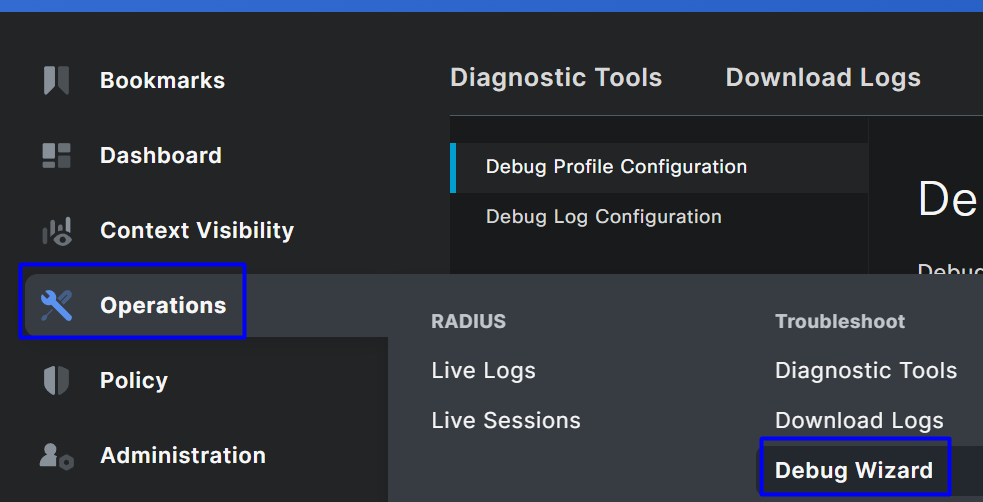

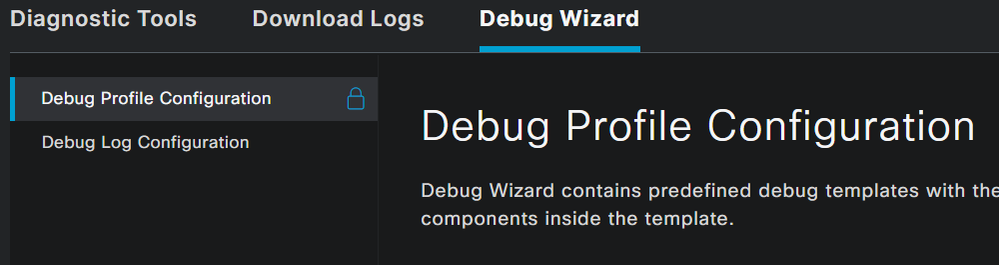

- انقر فوق

Operations > Troubleshoot > Debug Wizard

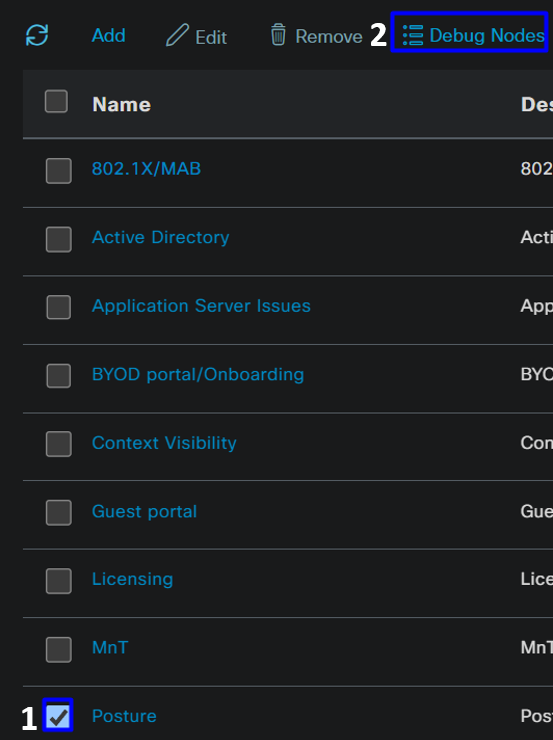

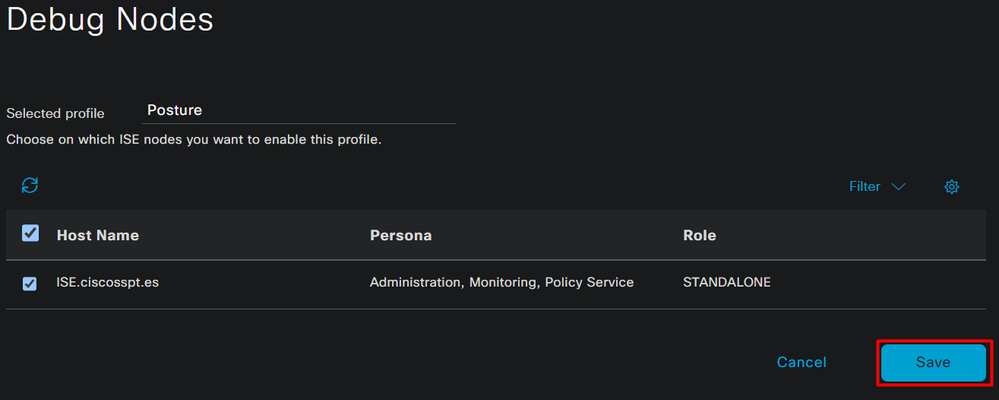

- تحديد خانة الاختيار ل

Posture > Debug Nodes

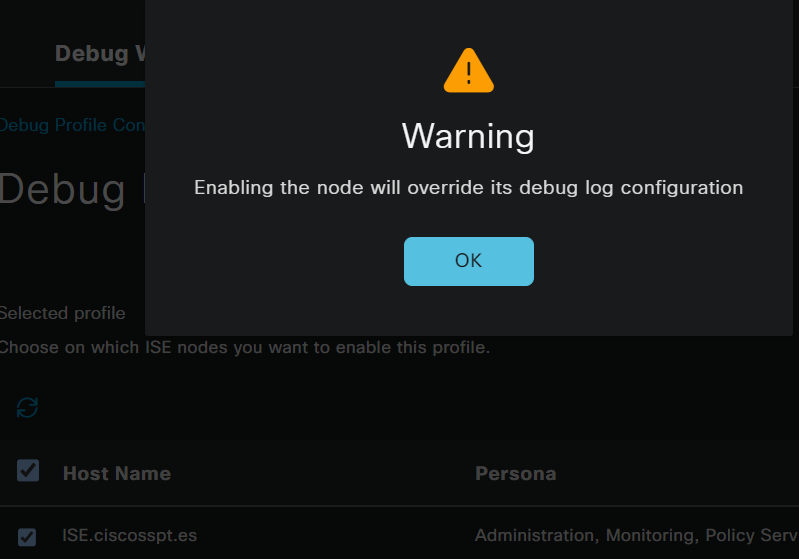

- ضع علامة على خانة الاختيار لعقد ISE التي ستقوم بتمكين وضع تصحيح الأخطاء عليها لاستكشاف مشكلتك وإصلاحها

- انقر

Save

تحذير: بعد هذه النقطة، يجب أن تبدأ في إعادة إنتاج مشكلتك؛ the debug logs can affect the performance of your device.

بعد أن يتم نسخ المشكلة، تابع الخطوات التالية:

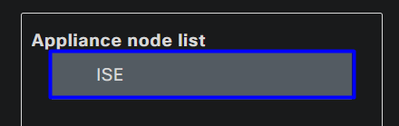

- انقر فوق

Operations > Download Logs - أختر العقدة التي تريد أخذ السجلات منها

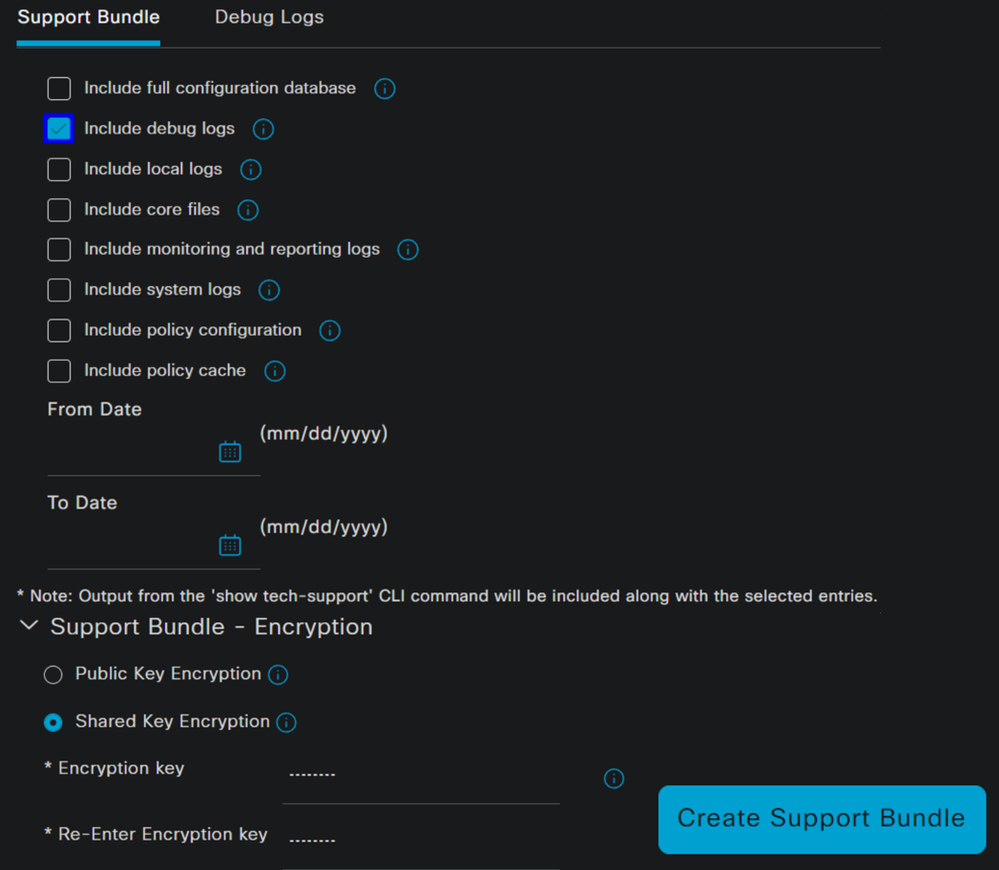

- تحت

Support Bundle، أختر الخيارات التالية:

Include debug logs - تحت

Support Bundle Encryption

Shared Key Encryption

- تعبئة

Encryption key و Re-Enter Encryption key

- انقر

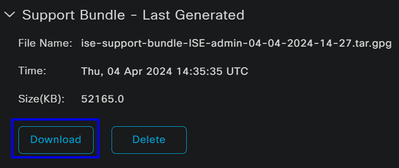

Create Support Bundle - انقر

Download

تحذير: تعطيل وضع تصحيح الأخطاء الذي تم تمكينه على الخطوة، تكوين ملف تعريف تصحيح الأخطاء

كيفية التحقق من سجلات الوصول عن بعد الآمن

انتقل إلى لوحة معلومات الوصول الآمن الخاصة بك:

- انقر فوق

Monitor > Remote Access Logs

إنشاء حزمة DART على العميل الآمن

لإنشاء حزمة DART على جهازك، تحقق من المقالة التالية:

أداة Cisco Secure Client Diagnostic and Reporting Tool (DART)

ملاحظة: بمجرد تجميع السجلات المشار إليها في قسم أستكشاف الأخطاء وإصلاحها، يرجى فتح حالة مع TAC المتابعة في تحليل المعلومات.

معلومات ذات صلة

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

12-Apr-2024 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- Jairo MorenoTechnical Consulting Engineer

- Emmanuel Cano GutierrezProfessional Services

- Amit AroraTechnical Consulting Engineer

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات