تكوين الوصول الآمن باستخدام جدار حماية Sophos XG

خيارات التنزيل

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يوضح هذا المستند كيفية تكوين الوصول الآمن باستخدام جدار حماية Sophos XG.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- جدار حماية Sophos XG

- الوصول الآمن

- Cisco Secure Client - VPN

- Cisco Secure Client - ZTNA

- زتنا بدون زوايا

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى:

- جدار حماية Sophos XG

- الوصول الآمن

- Cisco Secure Client - VPN

- Cisco Secure Client - ZTNA

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

الوصول الآمن - Sophos

الوصول الآمن - Sophos

صممت Cisco ميزة Secure Access لضمان حماية الوصول إلى التطبيقات الخاصة وتوفيره، على أساس محلي وقائم على الشبكة على حد سواء. كما أنه يضمن الاتصال من الشبكة إلى الإنترنت. ويتحقق ذلك من خلال تطبيق أساليب وطبقات أمنية متعددة، تهدف جميعها إلى الحفاظ على المعلومات عند الوصول إليها عبر السحابة.

التكوين

تكوين النفق على الوصول الآمن

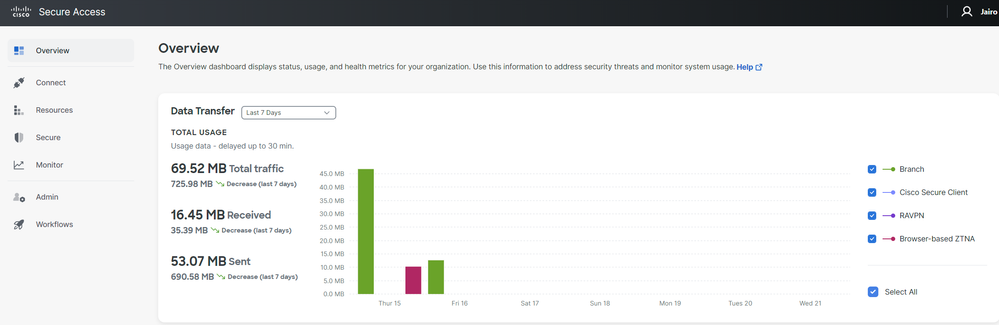

انتقل إلى لوحة الإدارة الخاصة ب Secure Access.

الوصول الآمن - الصفحة الرئيسية

الوصول الآمن - الصفحة الرئيسية

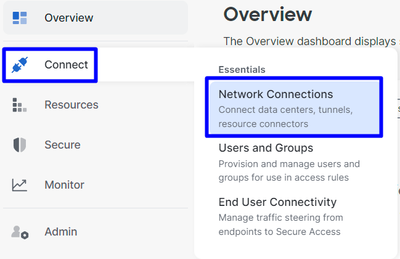

- انقر فوق

Connect > Network Connections.

الوصول الآمن - إتصالات الشبكة

الوصول الآمن - إتصالات الشبكة

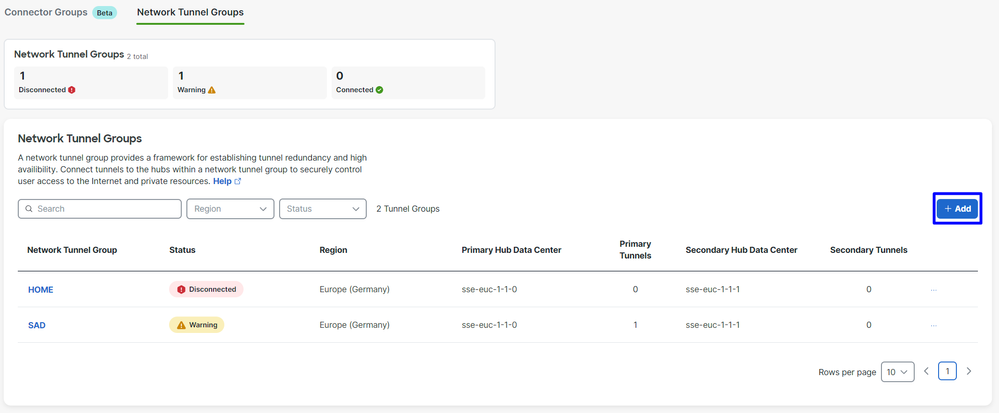

- تحت

Network Tunnel Groups الضغط على+ Add.

الوصول الآمن - مجموعات نفق الشبكة

الوصول الآمن - مجموعات نفق الشبكة

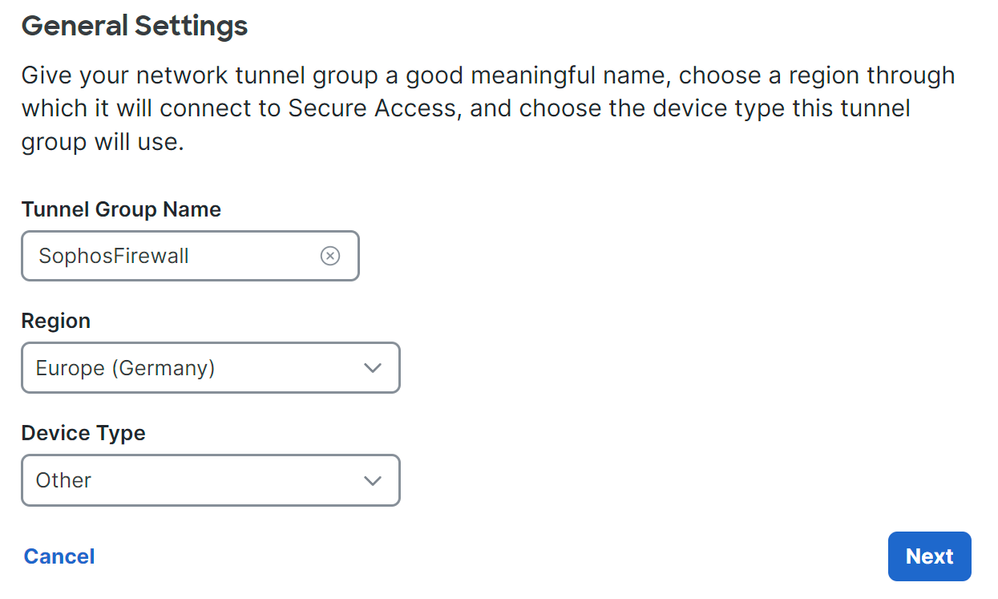

- التكوين

Tunnel Group Name،Region وDevice Type. - انقر.

Next

الوصول الآمن - مجموعات الأنفاق - الإعدادات العامة

الوصول الآمن - مجموعات الأنفاق - الإعدادات العامة

ملاحظة: أختر أقرب منطقة إلى موقع جدار الحماية.

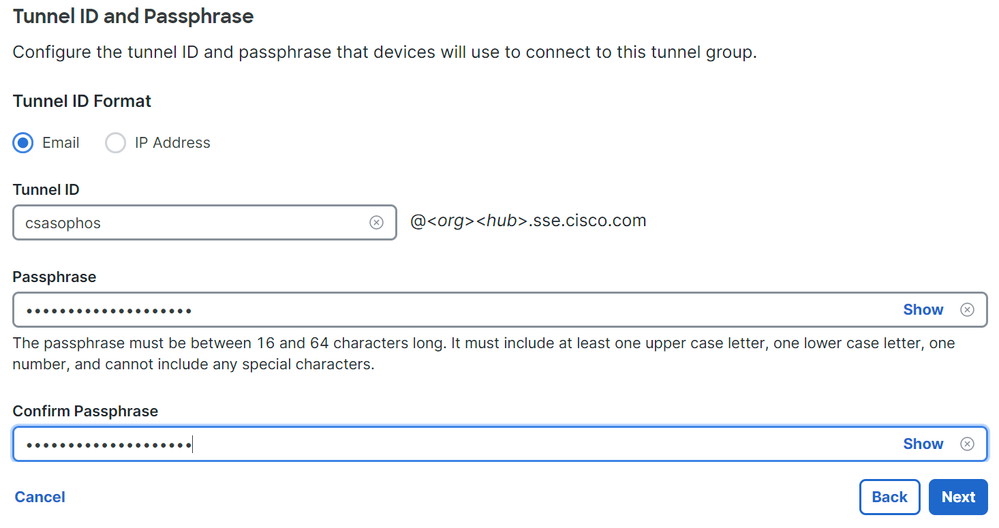

- قم بتكوين

Tunnel ID Format وPassphrase. - انقر.

Next

الوصول الآمن - مجموعات الأنفاق - معرف النفق وعبارة المرور

الوصول الآمن - مجموعات الأنفاق - معرف النفق وعبارة المرور

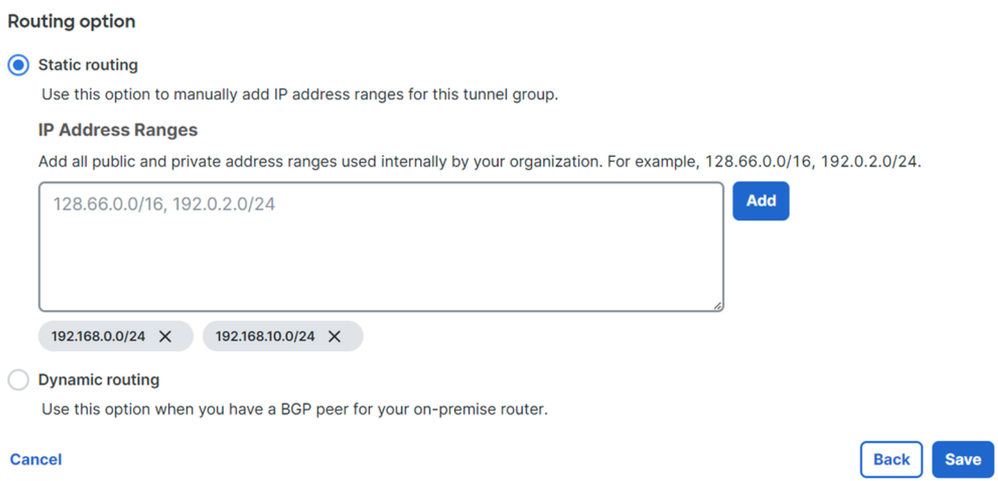

- قم بتكوين نطاقات عناوين IP أو البيئات المضيفة التي قمت بتكوينها على الشبكة وتريد تمرير حركة المرور من خلال الوصول الآمن.

- انقر.

Save

الوصول الآمن - مجموعات الأنفاق - خيارات التوجيه

الوصول الآمن - مجموعات الأنفاق - خيارات التوجيه

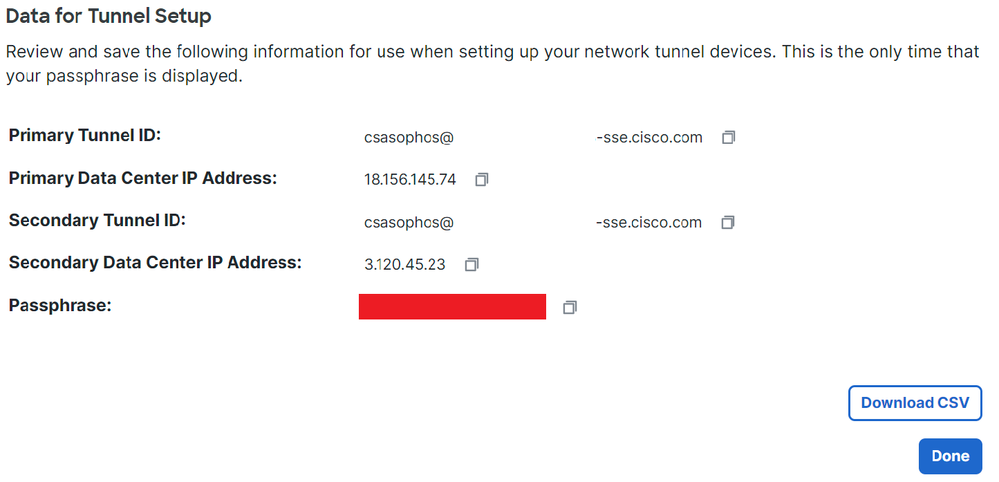

بعد النقر فوق المعلومات Save حول عرض النفق، الرجاء حفظ تلك المعلومات للخطوة التالية، Configure the tunnel on Sophos.

بيانات النفق

بيانات النفق الوصول الآمن - مجموعات الأنفاق - إستئناف التكوين

الوصول الآمن - مجموعات الأنفاق - إستئناف التكوين

تكوين النفق على Sophos

تكوين النفق على Sophosتكوين ملف تعريف IPsec

تكوين ملف تعريف IPsecلتكوين ملف تعريف IPsec، انتقل إلى جدار حماية Sophos XG الخاص بك.

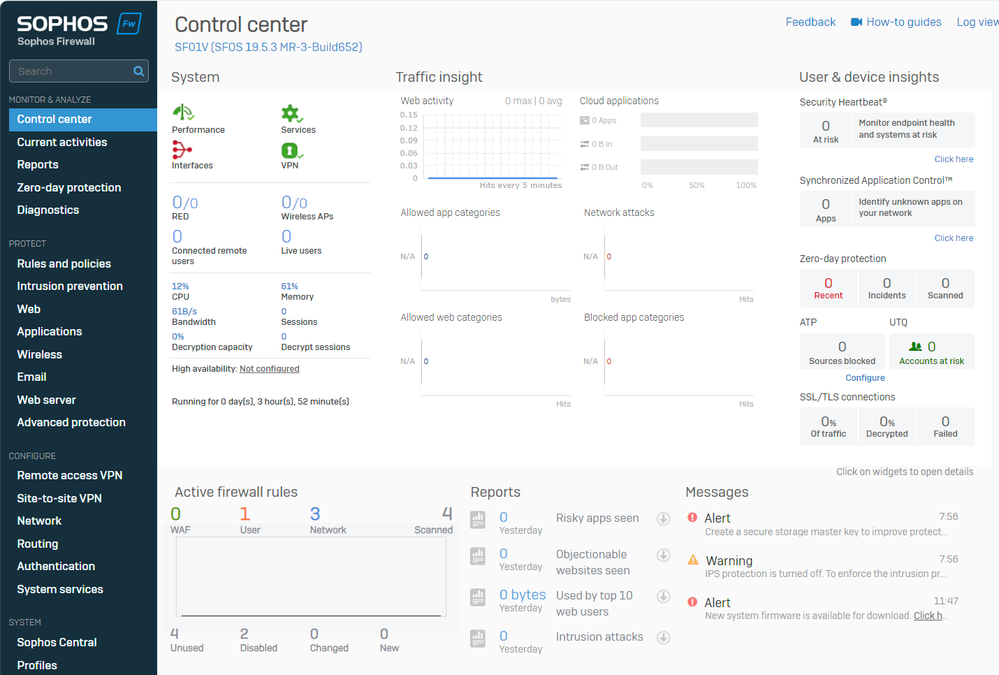

تحصل على شيء مشابه لهذا:

Sophos - لوحة الإدارة

Sophos - لوحة الإدارة

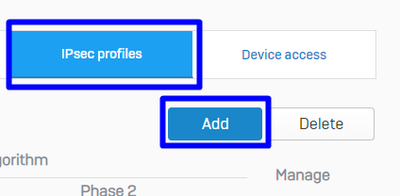

- انتقل إلى

Profiles - انقر فوق

IPsec Profiles وبعد ذلك انقر فوقAdd

Sophos - ملفات تعريف IPsec

Sophos - ملفات تعريف IPsec

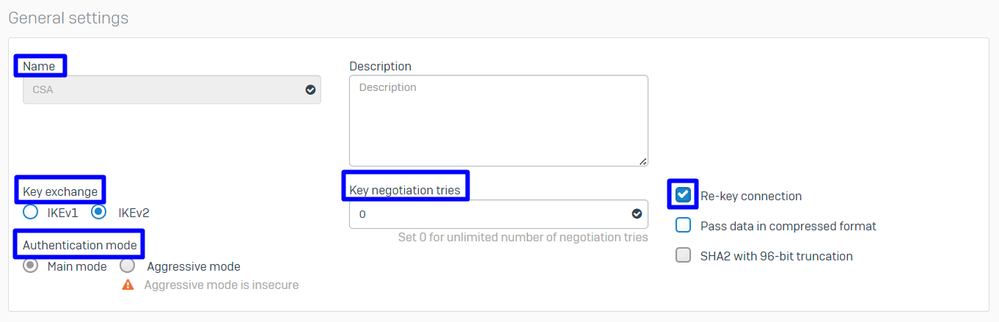

تحت General Settings التكوين:

Name: اسم مرجع لنهج الوصول الآمن من CiscoKey Exchange: IKEv2Authentication Mode: الوضع الرئيسيKey Negotiation Tries:0Re-Key connection: حدد الخيار

Sophos - توصيفات IPsec - إعدادات عامة

Sophos - توصيفات IPsec - إعدادات عامة

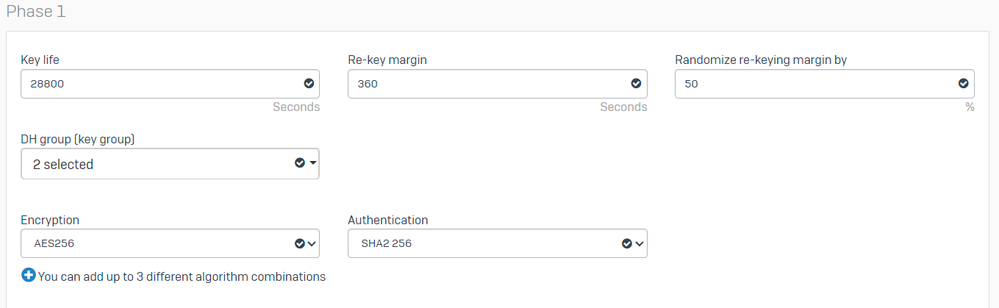

تحت Phase 1 التكوين:

Key Life:28800DH group(key group): تحديد 19 و 20Encryption: AES256Authentication: SHA2 256Re-key margin: 360 (الافتراضي)Randomize re-keying margin by: 50 (افتراضي)

Sophos - ملفات تعريف IPsec - المرحلة 1

Sophos - ملفات تعريف IPsec - المرحلة 1

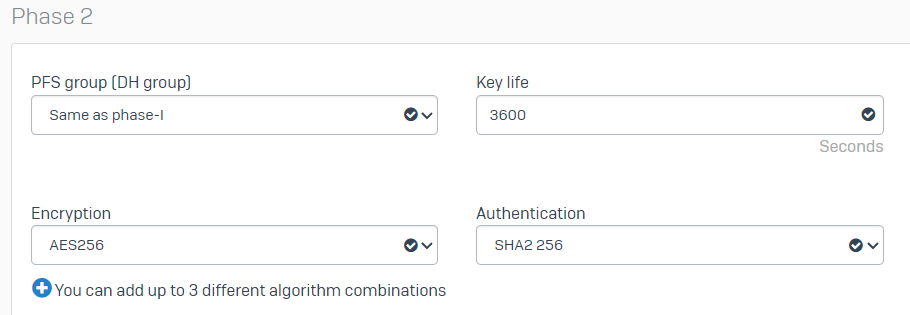

تحت Phase 2 التكوين:

PFS group (DH group): نفس المرحلة الأولىKey life:3600Encryption: AES 256Authentication: SHA2 256

Sophos - ملفات تعريف IPsec - المرحلة 2

Sophos - ملفات تعريف IPsec - المرحلة 2

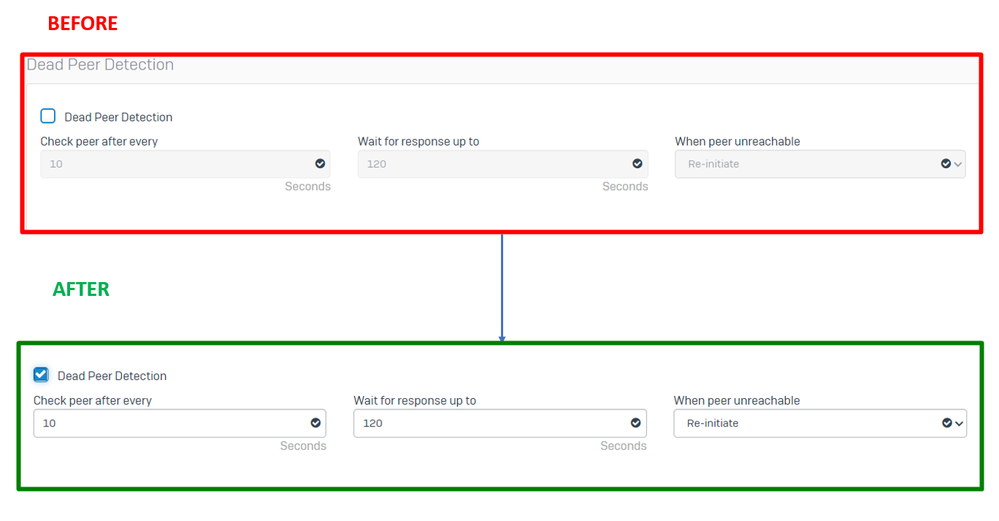

تحت Dead Peer Detection التكوين:

Dead Peer Detection: حدد الخيارCheck peer after every:10Wait for response up to: 120 (الافتراضي)When peer unreachable: إعادة البدء (الافتراضي)

Sophos - ملفات تعريف IPsec - اكتشاف النظير الميت

Sophos - ملفات تعريف IPsec - اكتشاف النظير الميت

بعد ذلك اضغط Save and proceed with the next step, Configure Site-to-site VPN.

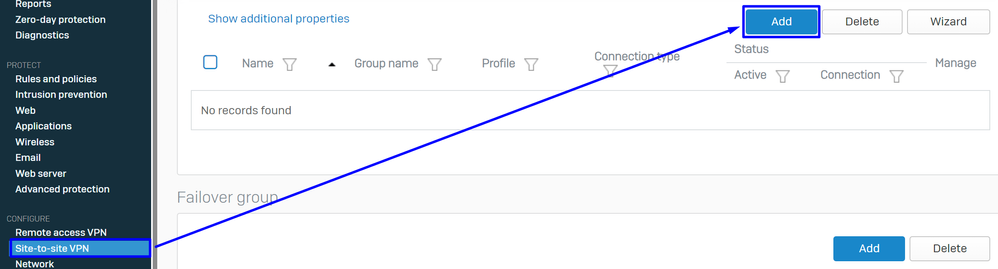

تكوين شبكة VPN من موقع إلى موقع

تكوين شبكة VPN من موقع إلى موقعلبدء تكوين الشبكة الخاصة الظاهرية (VPN)، انقر فوق Site-to-site VPN ثم انقر فوق Add.

Sophos - شبكة VPN من موقع إلى موقع

Sophos - شبكة VPN من موقع إلى موقع

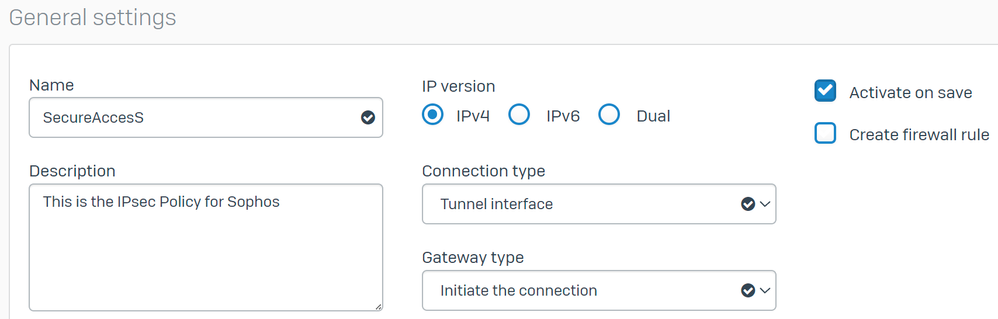

تحت General Settings التكوين:

Name: اسم مرجع لنهج IPsec للوصول الآمن من CiscoIP version: IPv4Connection type: واجهة النفقGateway type: بدء الاتصالActive on save: حدد الخيار

ملاحظة: Active on save يمكن الخيار شبكة VPN تلقائيا بعد أن تنتهي إلى تكوين شبكة VPN من موقع إلى موقع.

Sophos - شبكة VPN من موقع إلى موقع - إعدادات عامة

Sophos - شبكة VPN من موقع إلى موقع - إعدادات عامة

ملاحظة: تقوم واجهة النفق الاختيارية بإنشاء واجهة نفق افتراضية لجدار حماية Sophos XG باسم XFRM.

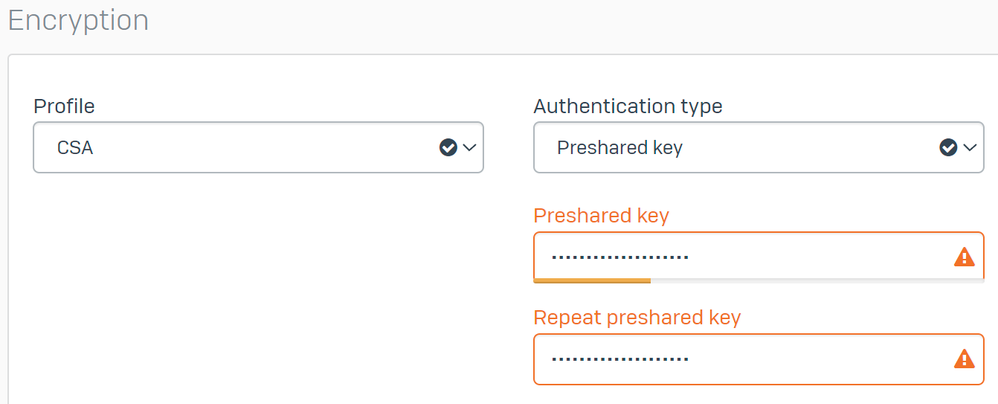

تحت Encryption التكوين:

Profile: ملف التعريف الذي تقوم بإنشائه على الخطوة،Configure IPsec ProfileAuthentication type: المفتاح المشترك مسبقاPreshared key: المفتاح الذي تقوم بتكوينه على الخطوة،Configure the Tunnel on Secure AccessRepeat preshared key:Preshared key

Sophos - الشبكة الخاصة الظاهرية (VPN) من موقع إلى موقع - التشفير

Sophos - الشبكة الخاصة الظاهرية (VPN) من موقع إلى موقع - التشفير

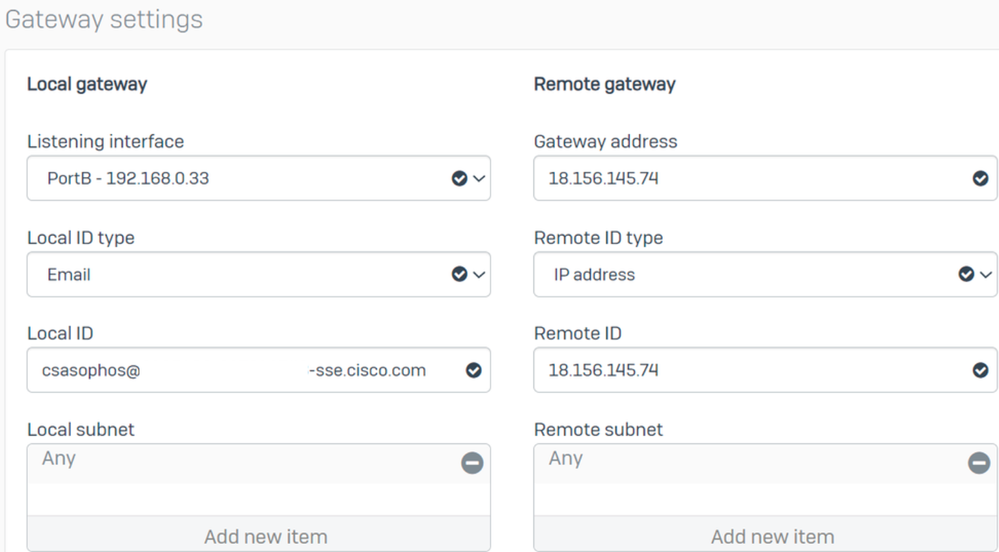

تحت Gateway Settings خيارات التكوين Local Gateway Remote Gateway، أستخدم هذا الجدول كمرجع.

| البوابة المحلية |

البوابة البعيدة |

| واجهة الاستماع واجهة شبكة WAN-الإنترنت لديك |

عنوان البوابة IP العام الذي تم إنشاؤه بموجب الخطوة، |

| نوع المعرف المحلي |

نوع المعرف البعيد عنوان IP |

| معرف محلي |

معرف بعيد IP العام الذي تم إنشاؤه بموجب الخطوة، |

| الشبكة الفرعية المحلية |

الشبكة الفرعية البعيدة أي |

Sophos - إعدادات الشبكة الخاصة الظاهرية (VPN) من موقع إلى موقع - البوابة

Sophos - إعدادات الشبكة الخاصة الظاهرية (VPN) من موقع إلى موقع - البوابة

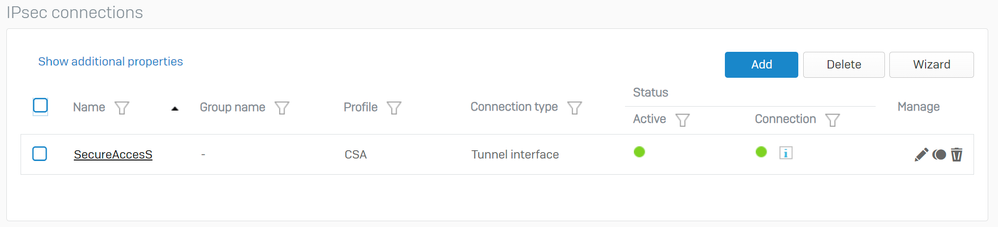

بعد ذلك انقر، Saveويمكنك أن ترى أن النفق تم إنشاؤه.

Sophos - إتصالات VPN من موقع إلى موقع - IPsec

Sophos - إتصالات VPN من موقع إلى موقع - IPsec

ملاحظة: للتحقق من تمكين النفق بشكل صحيح على الصورة الأخيرة، يمكنك التحقق من Connection الحالة، إذا كان أخضرا، فإن النفق متصل إذا لم يكن أخضرا النفق غير متصل.

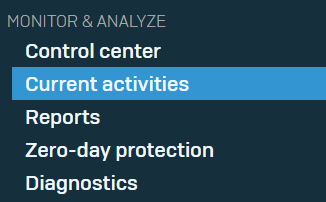

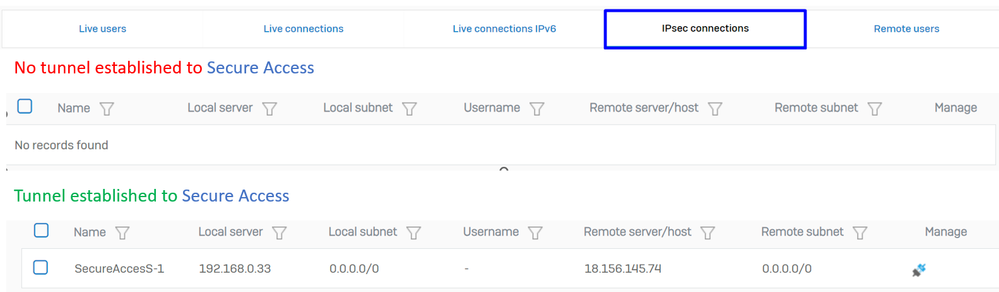

للتحقق مما إذا تم إنشاء نفق، انتقل إلى Current Activities > IPsec Connections.

Sophos - المراقبة والتحليل - IPsec

Sophos - المراقبة والتحليل - IPsec

Sophos - المراقبة والتحليل - IPsec قبل وبعد

Sophos - المراقبة والتحليل - IPsec قبل وبعد

وبعد ذلك، يمكن أن نواصل الخطوة، Configure Tunnel Interface Gateway.

تكوين واجهة النفق

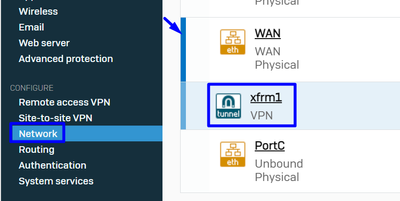

تكوين واجهة النفقانتقل إلى الواجهة Network التي تم تكوينها على شبكة VPN وفحصهاWAN لتحرير واجهة النفق الظاهرية باستخدام الاسم xfrm.

- انقر على

xfrm الواجهة.

Sophos - الشبكة - واجهة النفق

Sophos - الشبكة - واجهة النفق

- قم بتكوين الواجهة باستخدام IP غير القابل للتوجيه في شبكتك، على سبيل المثال، يمكنك إستخدام 169.254.x.x/30 وهو IP في مساحة غير قابلة للتوجيه عادة، وفي المثال الذي نمثله نستخدم 169.254.0.1/30

Sophos - الشبكة - واجهة النفق - التكوين

Sophos - الشبكة - واجهة النفق - التكوين

تكوين البوابات

تكوين البواباتلتكوين عبارة الواجهة الظاهرية (xfrm)

- انتقل إلى

Routing > Gateways - انقر

Add

Sophos - التوجيه - البوابات

Sophos - التوجيه - البوابات

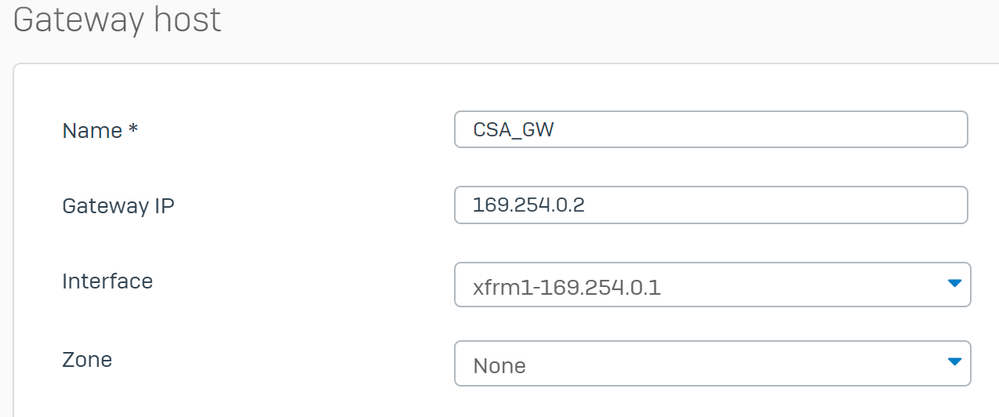

تحت Gateway host التكوين:

Name: اسم يشير إلى الواجهة الظاهرية التي تم إنشاؤها لشبكة VPNGateway IP: في حالتنا 169.254.0.2، هذا هو بروتوكول الإنترنت (IP) تحت الشبكة 169.254.0.1/30 الذي قمنا بتعيينه بالفعل تحت الخطوة،Configure Tunnel InterfaceInterface: الواجهة الظاهرية لشبكة VPNZone: بلا (الافتراضي)

Sophos - التوجيه - البوابات - مضيف البوابة

Sophos - التوجيه - البوابات - مضيف البوابة

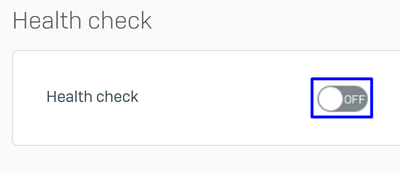

- تحت

Health check تعطيل التحقق - انقر

Save

Sophos - التوجيه - البوابات - التحقق من الصحة

Sophos - التوجيه - البوابات - التحقق من الصحة

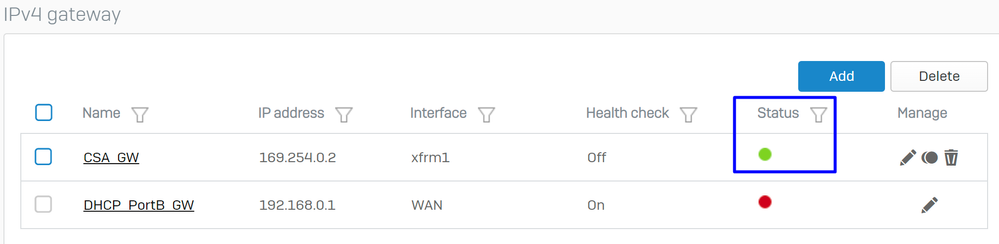

يمكنك ملاحظة حالة البوابة بعد حفظ التكوين:

Sophos - التوجيه - البوابات - الحالة

Sophos - التوجيه - البوابات - الحالة

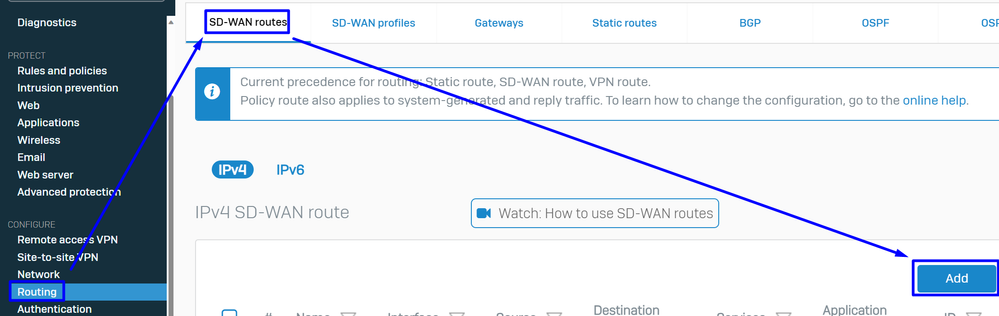

تكوين مسار SD-WAN

تكوين مسار SD-WANلإنهاء عملية التكوين، يلزمك إنشاء المسار الذي يسمح لك بإعادة توجيه حركة المرور إلى الوصول الآمن.

انتقل إلى Routing > SD-WAN routes.

- انقر فوق

Add

طرق Sophos - شبكة WAN المعرفة عن طريق البرامج

طرق Sophos - شبكة WAN المعرفة عن طريق البرامج

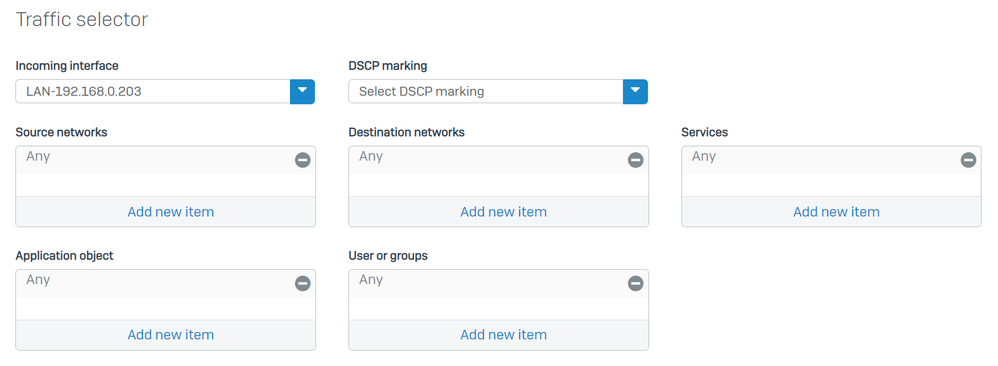

تحت Traffic Selector التكوين:

Incoming interface: حدد الواجهة من حيث تريد إرسال حركة المرور أو المستخدمين الذين يصلون من RA-VPN أو ZTNA أو ClientLess-ZTNADSCP marking: لا شيء على هذا المثالSource networks: حدد العنوان الذي تريد توجيهه عبر النفقDestination networks: أي أو يمكنك تحديد وجهةServices: أي أو يمكنك تحديد الخدماتApplication object: تطبيق إذا تم تكوين الكائنUser or groups: إذا كنت ترغب في إضافة مجموعة معينة من المستخدمين لتوجيه حركة المرور إلى الوصول الآمن

SOPHOS - مسارات SD-WAN - محدد حركة المرور

SOPHOS - مسارات SD-WAN - محدد حركة المرور

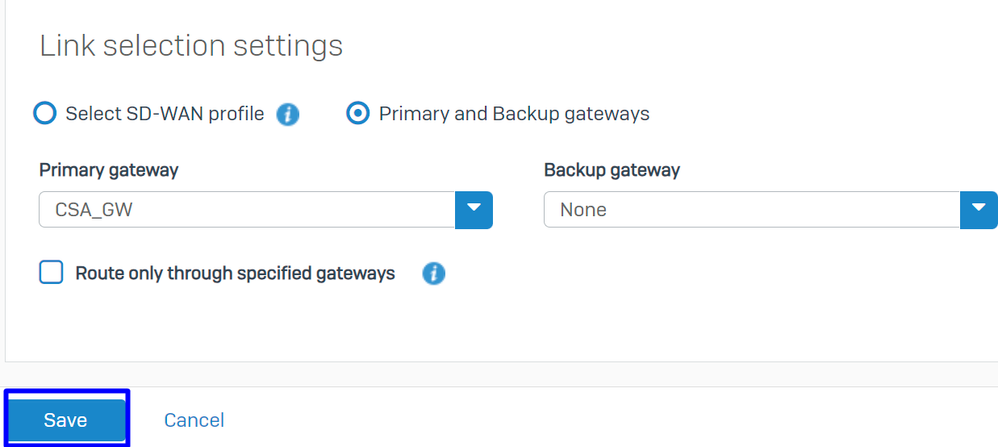

تحت Link selection settings تكوين البوابة:

Primary and Backup gateways: حدد الخيارPrimary gateway: تحديد البوابة المكونة ضمن الخطوة،Configure the Gateways- انقر فوق

Save

SOPHOS - مسارات SD-WAN - محدد حركة المرور - البوابات الأساسية والنسخ الاحتياطي

SOPHOS - مسارات SD-WAN - محدد حركة المرور - البوابات الأساسية والنسخ الاحتياطي

بعد إنهاء التكوين على جدار حماية Sophos XG، يمكنك المتابعة بالخطوة، Configure Private App.

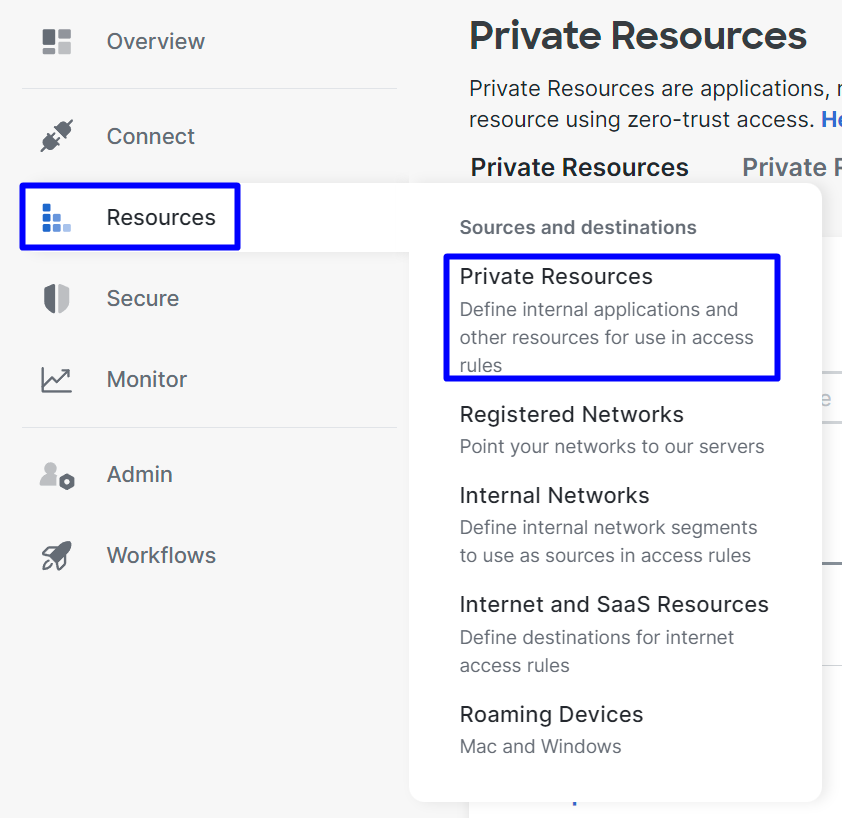

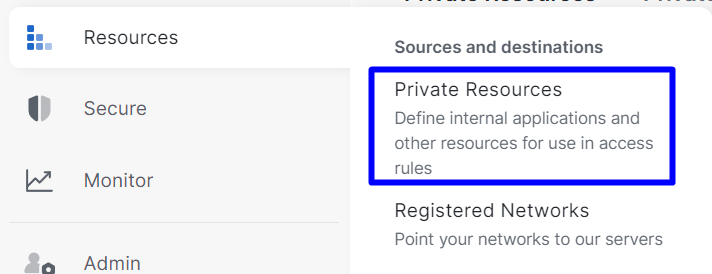

تكوين التطبيق الخاص

تكوين التطبيق الخاصلتكوين الوصول إلى التطبيق الخاص، قم بتسجيل الدخول إلى مدخل المسؤول.

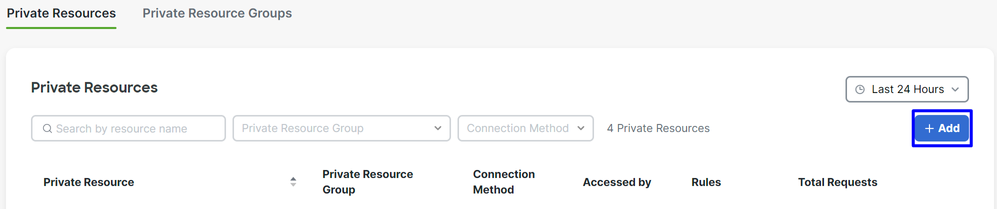

- انتقل إلى

Resources > Private Resources

الوصول الآمن - الموارد الخاصة

الوصول الآمن - الموارد الخاصة

- انقر فوق

+ Add

الوصول الآمن - الموارد الخاصة 2

الوصول الآمن - الموارد الخاصة 2

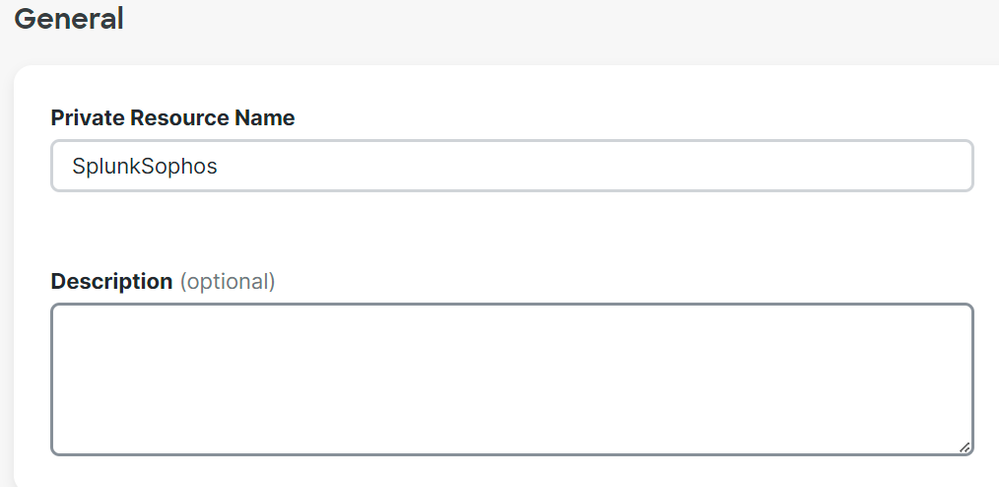

- تحت

General تكوينPrivate Resource Name

الوصول الآمن - الموارد الخاصة - عام

الوصول الآمن - الموارد الخاصة - عام

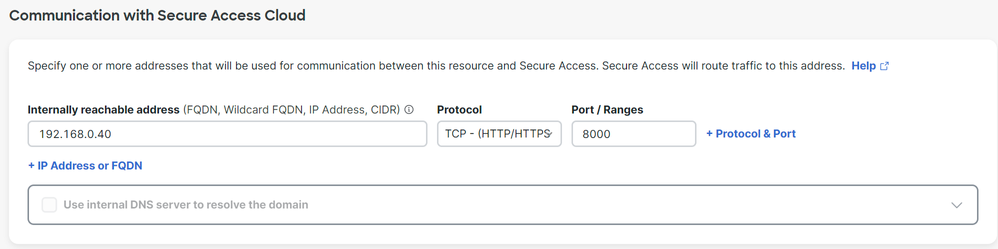

تحت Communication with Secure Access Cloud التكوين:

Internally reachable address (FQDN, Wildcard FQDN, IP Address, CIDR): حدد المورد الذي تريد الوصول إليه

ملاحظة: تذكر أنه قد تم تعيين العنوان القابل للوصول إليه داخليا في الخطوة، Configure the Tunnel on Secure Access.

Protocol: تحديد البروتوكول الذي تستخدمه للوصول إلى هذا الموردPort / Ranges : تحديد المنافذ التي تحتاج إلى تمكينها للوصول إلى التطبيق

Secure Access - الموارد الخاصة - الاتصالات باستخدام Secure Access Cloud

Secure Access - الموارد الخاصة - الاتصالات باستخدام Secure Access Cloud

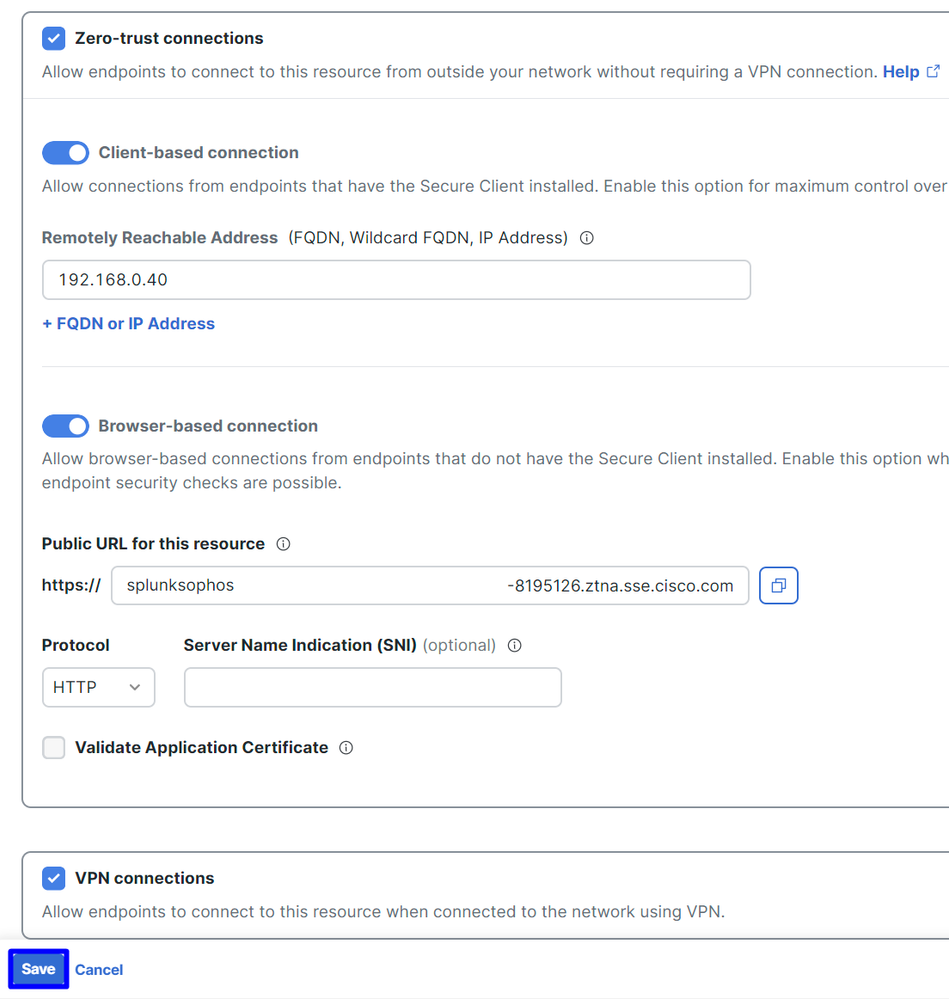

وضمن Endpoint Connection Methods هذه الوحدة، يمكنك تكوين جميع الطرق الممكنة للوصول إلى الموارد الخاصة عبر "الوصول الآمن"، واختر الطرق التي تريد إستخدامها لبيئتك:

Zero-trust connections: حدد المربع لتمكين وصول ZTNA.Client-based connection:: تمكين الزر للسماح بقاعدة زتنا الخاصة بالعميلRemotely Reachable Address: تكوين IP الخاص بتطبيقك الخاص

Browser-based connection:: تمكين الزر للسماح ل ZTNA المستندة إلى المستعرضPublic URL for this resource: إضافة اسم لاستخدامه بالاقتران مع المجال ztna.sse.cisco.comProtocol: أختر HTTP أو HTTPS كبروتوكول للوصول إليه من خلال المستعرض

VPN connections: حدد المربع لتمكين وصول RA-VPN.

- انقر

Save

Secure Access - الموارد الخاصة - الاتصالات باستخدام Secure Access Cloud 2

Secure Access - الموارد الخاصة - الاتصالات باستخدام Secure Access Cloud 2

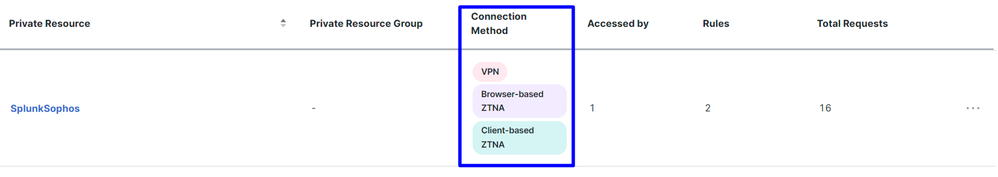

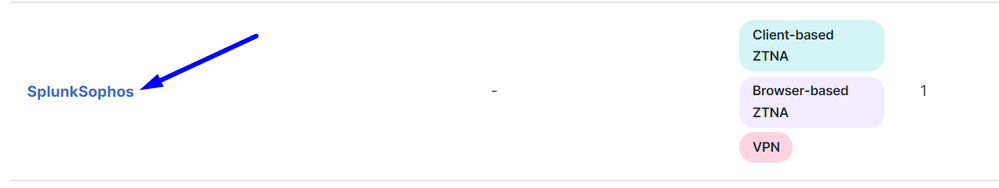

بعد اكتمال التكوين، تكون هذه هي النتيجة:

الوصول الآمن - تكوين الموارد الخاصة

الوصول الآمن - تكوين الموارد الخاصة

الآن يمكنك متابعة الخطوة، Configure the Access Policy.

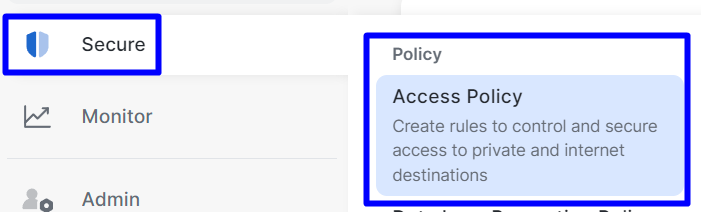

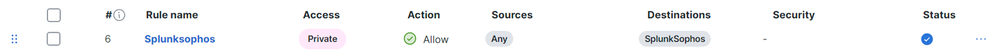

تكوين نهج الوصول

تكوين نهج الوصوللتكوين نهج الوصول إلى Secure > Access Policy.

الوصول الآمن - سياسة الوصول

الوصول الآمن - سياسة الوصول

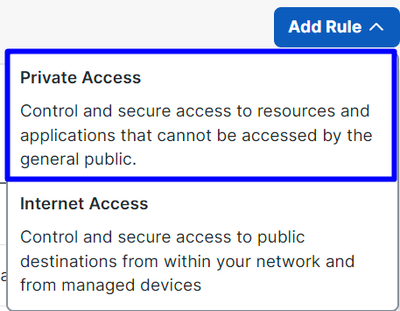

- انقر

Add Rule > Private Access

الوصول الآمن - سياسة الوصول - الوصول الخاص

الوصول الآمن - سياسة الوصول - الوصول الخاص

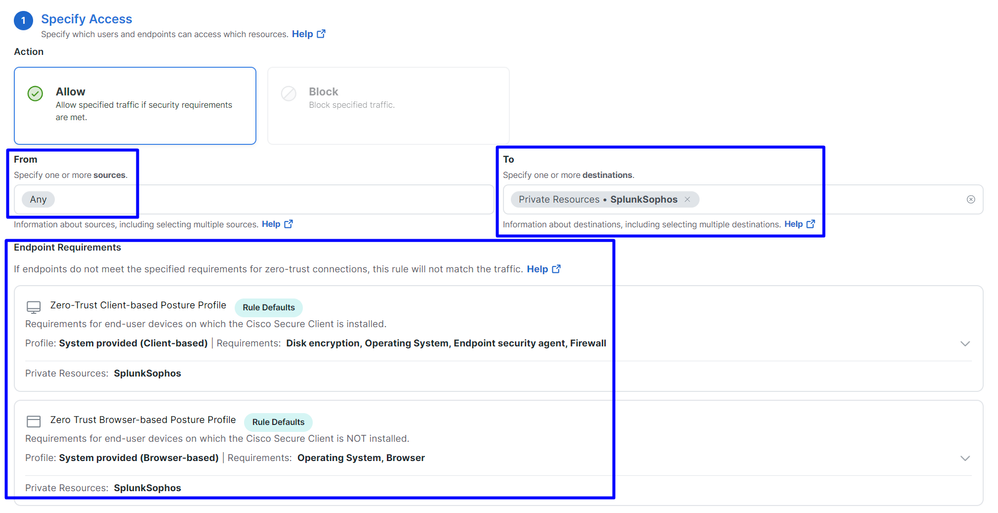

قم بتكوين الخيارات التالية لتوفير الوصول عبر طرق متعددة للمصادقة:

1. Specify Access

Action:سماحRule name: تحديد اسم لقاعدة الوصول الخاصة بكFrom: المستخدمون الذين تمنح لهم حق الوصول إلىTo: التطبيق الذي أردت السماح بالوصول إليهEndpoint Requirements: (الافتراضي)

- انقر

Next

الوصول الآمن - سياسة الوصول - تحديد الوصول

الوصول الآمن - سياسة الوصول - تحديد الوصول

ملاحظة: للخطوة 2. Configure Security حسب الحاجة، لكن في هذه الحالة، لم تقم بتمكين Intrusion Prevention (IPS)، أو Tenant Control Profile.

- انقر

Save، ولديك:

الوصول الآمن - تم تكوين سياسة الوصول

الوصول الآمن - تم تكوين سياسة الوصول

بعد ذلك، يمكنك متابعة الخطوة Verify.

التحقق من الصحة

التحقق من الصحةللتحقق من الوصول، يجب أن تكون قد قمت بتثبيت عميل Cisco Secure Client الذي يمكنك تنزيله من تنزيل البرامج - Cisco Secure Client.

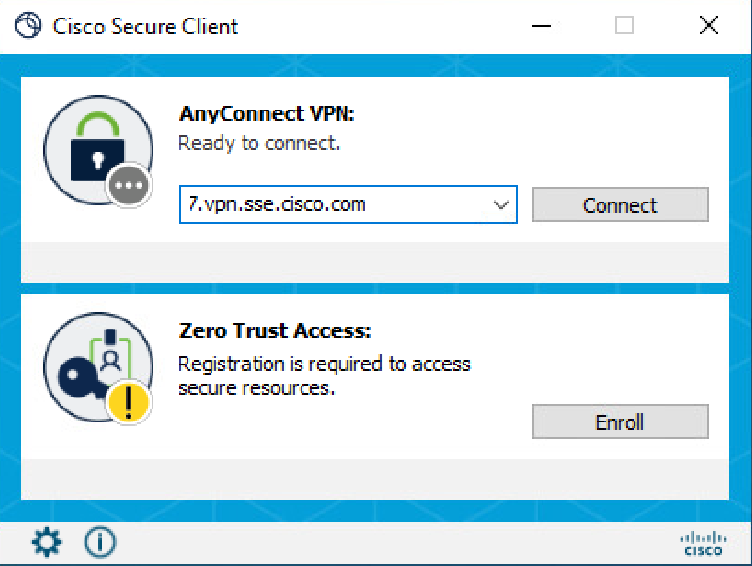

را-VPN

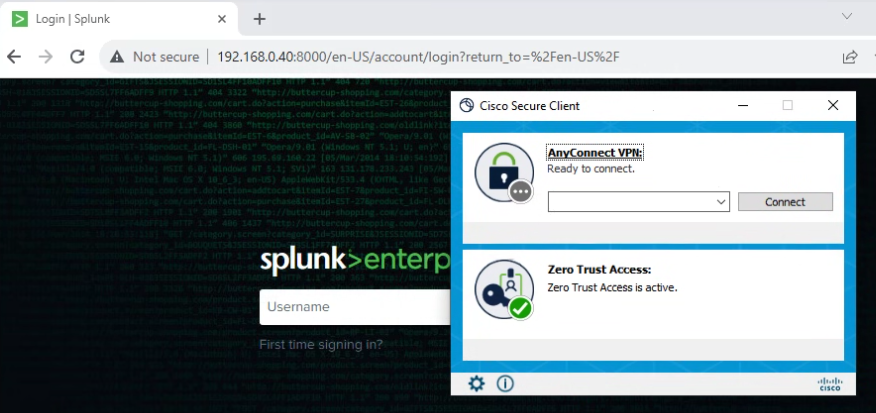

را-VPNتسجيل الدخول من خلال Cisco Secure Client Agent-VPN.

Secure Client - VPN

Secure Client - VPN

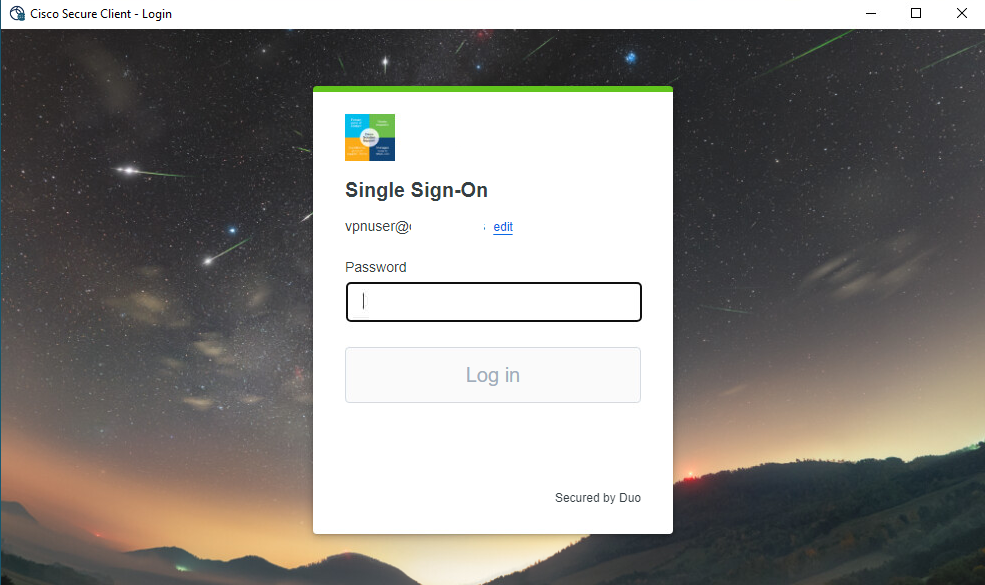

- المصادقة من خلال موفر SSO

الوصول الآمن - VPN - SSO

الوصول الآمن - VPN - SSO

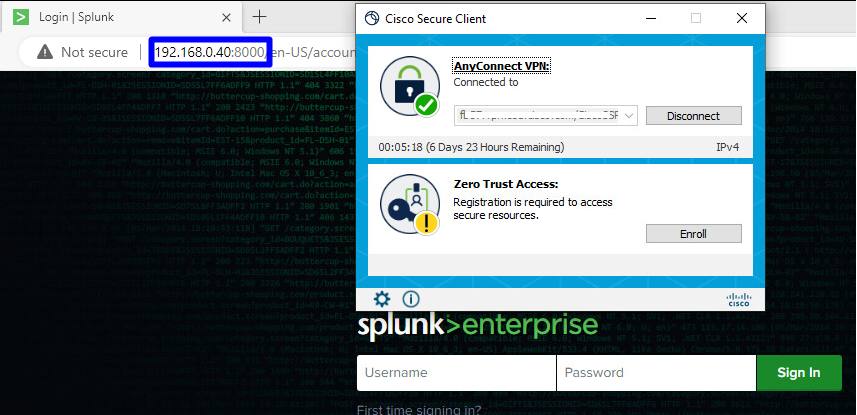

- بعد أن تتم مصادقتك، يمكنك الوصول إلى المورد:

الوصول الآمن - VPN - مصدق

الوصول الآمن - VPN - مصدق

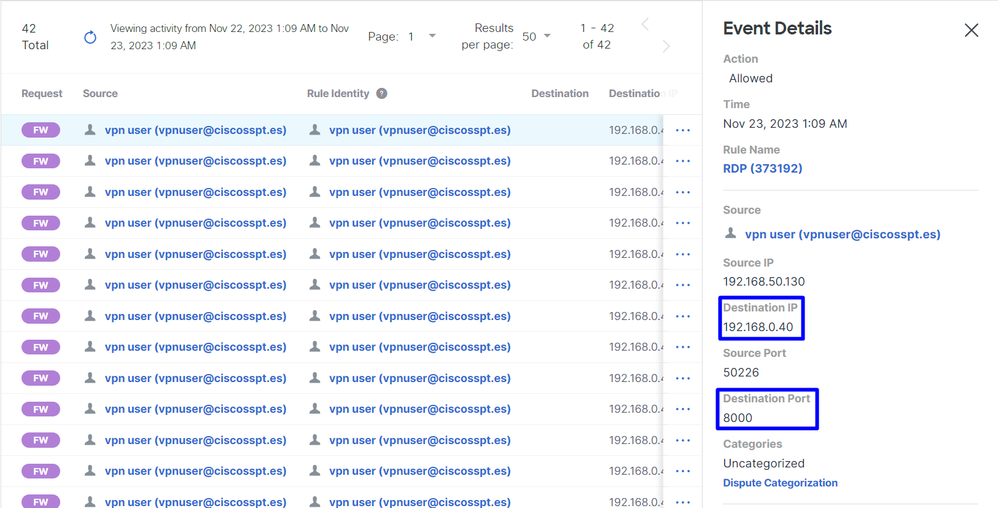

انتقل إلى:Monitor > Activity Search

الوصول الآمن - البحث عن النشاط - RA-VPN

الوصول الآمن - البحث عن النشاط - RA-VPN

أنت يستطيع أن يرى المستعمل كان يسمح أن يصدق من خلال RA-VPN.

ZTNA العميل-الأساسي

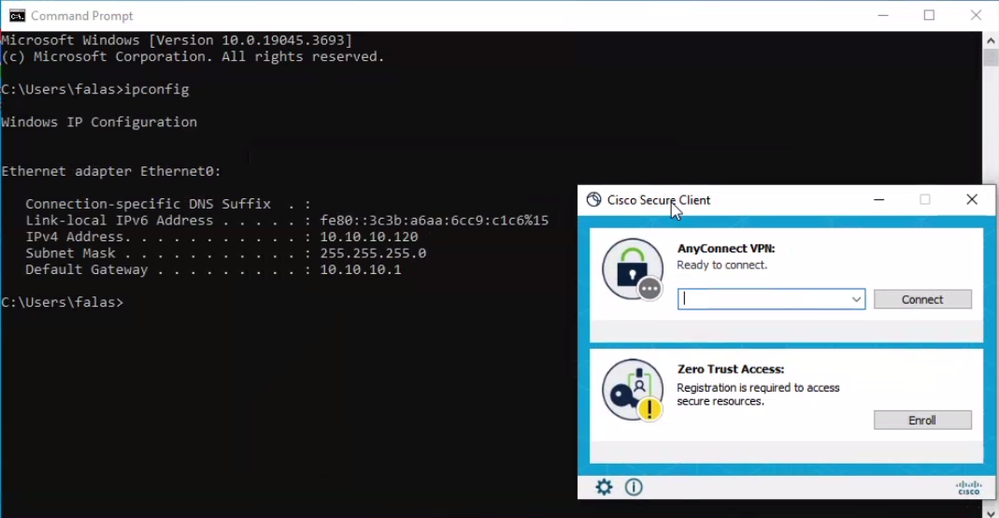

ZTNA العميل-الأساسيتسجيل الدخول من خلال وكيل عميل آمن من Cisco - ZTNA.

Secure Client - ZTNA

Secure Client - ZTNA

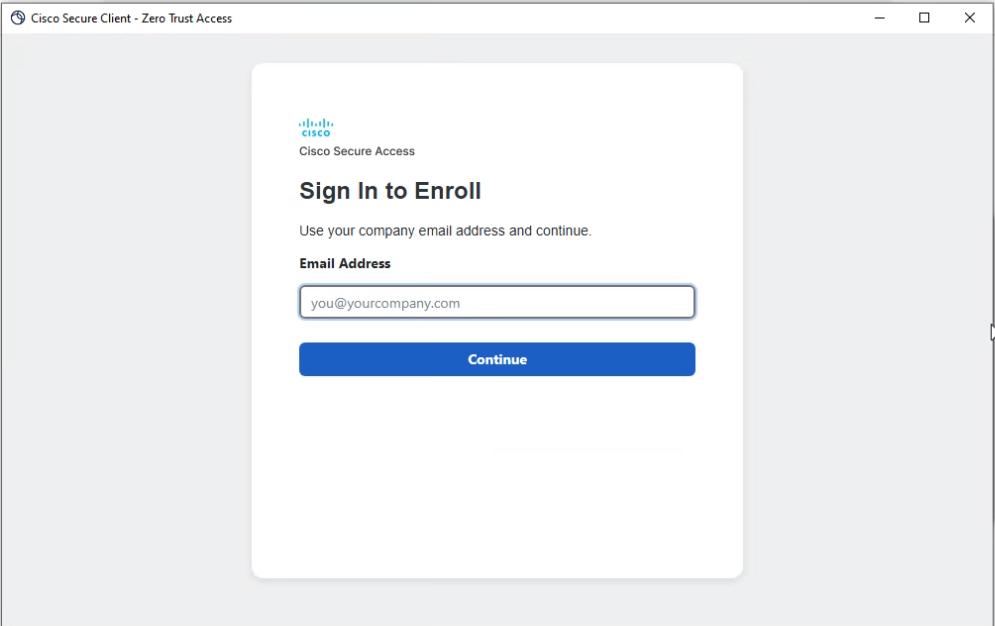

- التسجيل باسم المستخدم الخاص بك.

العميل الآمن - ZTNA - التسجيل

العميل الآمن - ZTNA - التسجيل

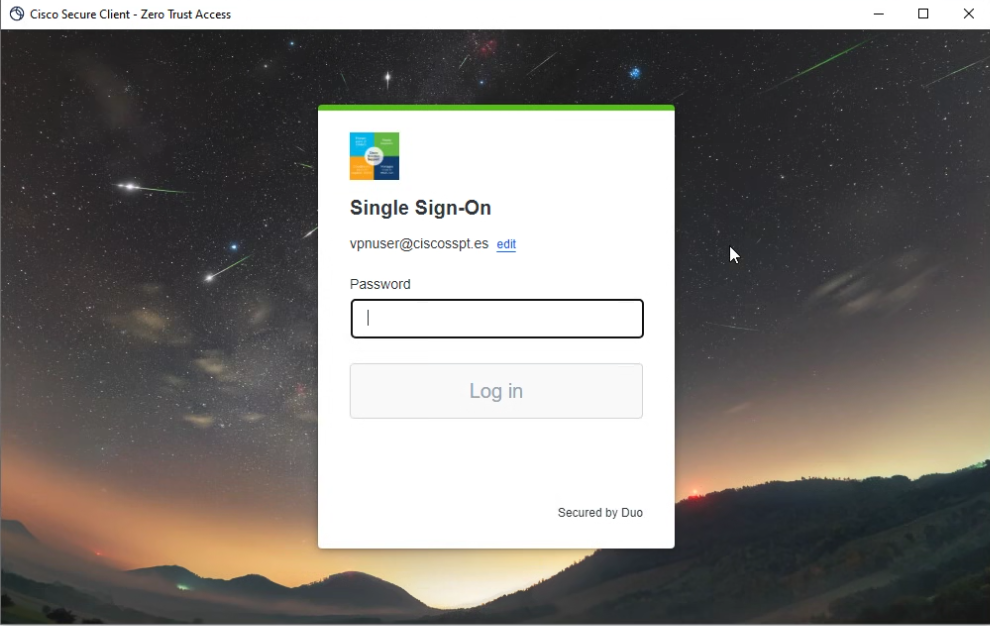

- المصادقة في موفر SSO

Secure Client - ZTNA - تسجيل دخول SSO

Secure Client - ZTNA - تسجيل دخول SSO

- بعد أن تتم مصادقتك، يمكنك الوصول إلى المورد:

الوصول الآمن - ZTNA - مسجل

الوصول الآمن - ZTNA - مسجل

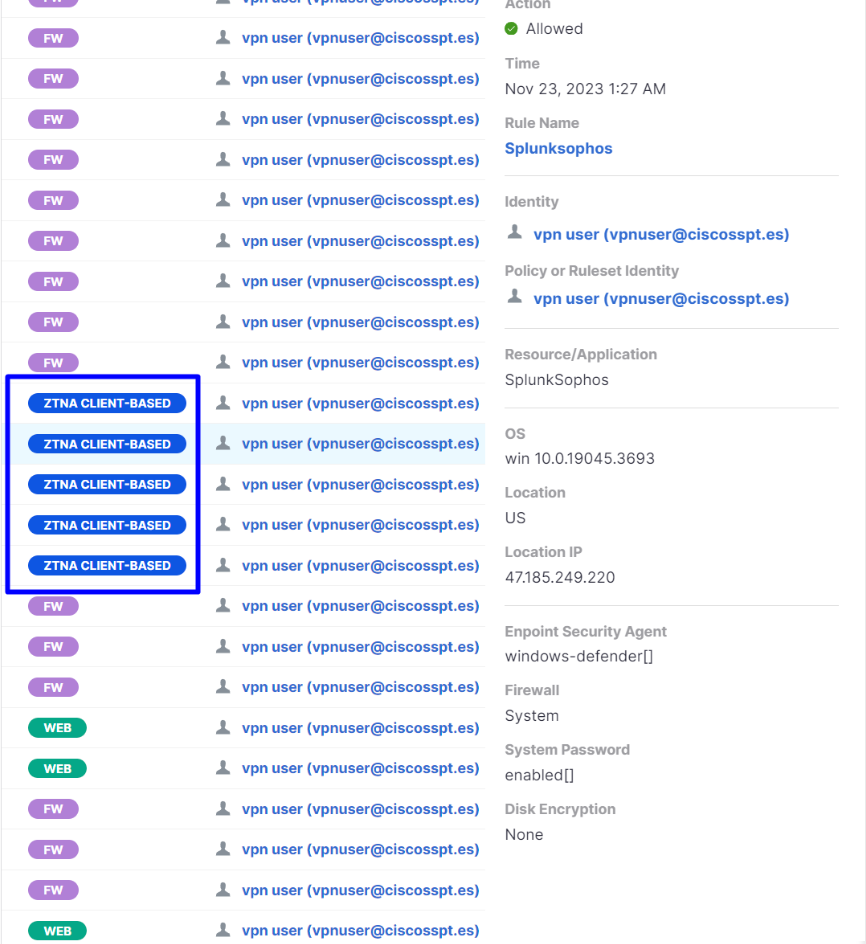

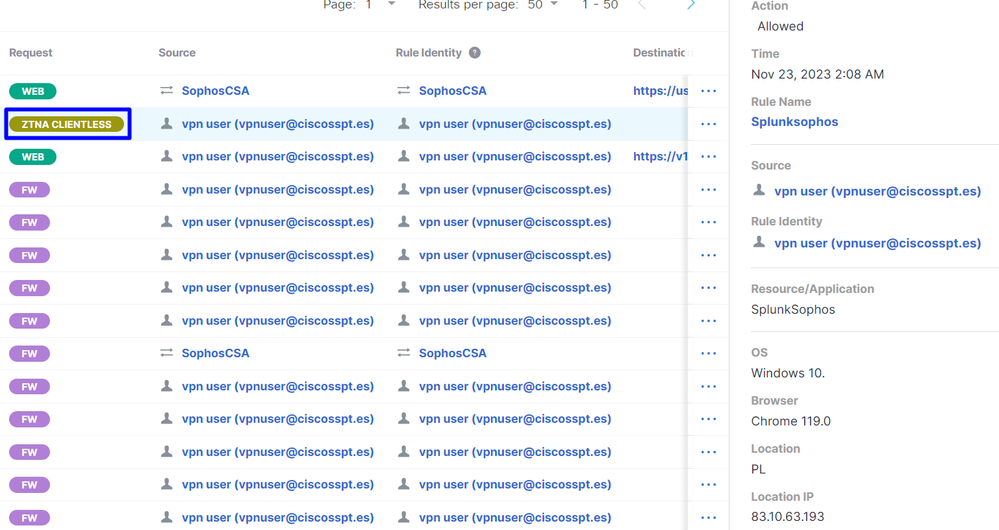

انتقل إلى:Monitor > Activity Search

الوصول الآمن - البحث عن النشاط - المستند إلى عميل ZTNA

الوصول الآمن - البحث عن النشاط - المستند إلى عميل ZTNA

أنت يستطيع رأيت أن المستعمل كان يسمح أن يصدق من خلال ZTNA baser.

ZTNA المستند إلى المستعرض

ZTNA المستند إلى المستعرضللحصول على عنوان URL، يجب الانتقال إلى Resources > Private Resources.

الوصول الآمن - مورد خاص

الوصول الآمن - مورد خاص

- انقر على النهج

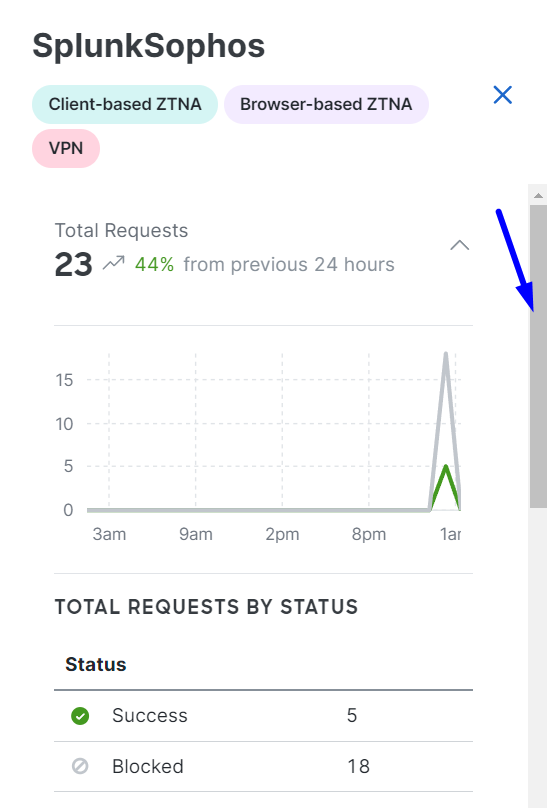

الوصول الآمن - مورد خاص - SplunkSophos

الوصول الآمن - مورد خاص - SplunkSophos

- تمرير لأسفل

الوصول الآمن - الموارد الخاصة - التنقل لأسفل

الوصول الآمن - الموارد الخاصة - التنقل لأسفل

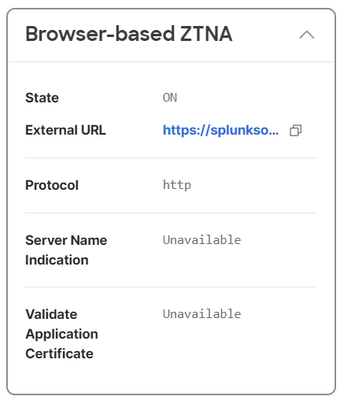

- يمكنك العثور على ZTNA المستند إلى المستعرض

الوصول الآمن - مورد خاص - عنوان URL ل ZTNA المستند إلى المستعرض

الوصول الآمن - مورد خاص - عنوان URL ل ZTNA المستند إلى المستعرض

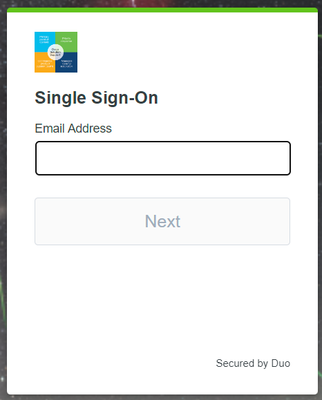

- انسخ عنوان URL الذي يضعه على المستعرض ثم اضغط على مفتاح الإدخال Enter، حيث يقوم بإعادة توجيهك إلى SSO

ZTNA المستند إلى المستعرض

ZTNA المستند إلى المستعرض

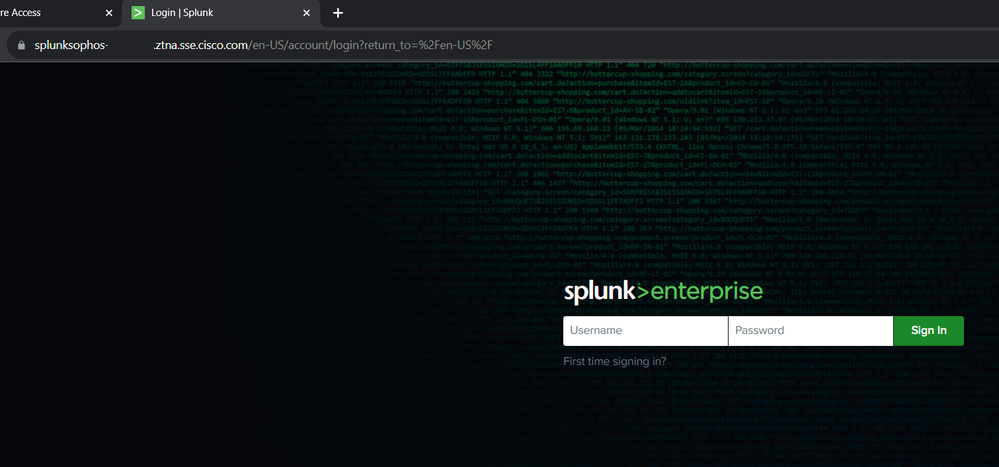

- بعد تسجيل الدخول، يمكنك الوصول إلى جهازك من خلال ZTNA المستندة إلى المستعرض

مستند إلى المستعرض - ZTNA - مسجل

مستند إلى المستعرض - ZTNA - مسجل

- انتقل إلى:

Monitor > Activity Search

الوصول الآمن - البحث عن النشاط - المستند إلى مستعرض ZTNA

الوصول الآمن - البحث عن النشاط - المستند إلى مستعرض ZTNA

أنت يستطيع رأيت المستعمل كان يسمح أن يصدق من خلال ZTNA baser.

معلومات ذات صلة

معلومات ذات صلة محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

28-Nov-2023 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- Jairo MorenoTAC

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات