تكوين MKA واستكشاف أخطائه وإصلاحها باستخدام Secure Client 5

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا المستند الطريقة التي يمكنك بها تكوين تشفير MACsec في نقطة نهاية باستخدام Secure Client 5 كعميل.

المتطلبات الأساسية

توصي Cisco بالمعرفة في هذه الموضوعات:

-

محرك خدمات الهوية

-

802.1x و RADIUS

-

تشفير MacSec MKA

-

الإصدار 5 من Secure Client (المعروف سابقا باسم AnyConnect)

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

-

Identity Services Engine (ISE)، الإصدار 3.3

-

Catalyst 9300، الإصدار 17.06.05

-

Cisco Secure Client 5.0.4032

معلومات أساسية

MACec (أمان التحكم في الوصول إلى الوسائط) هو معيار أمان شبكة يوفر التشفير والحماية لإطارات الإيثرنت في الطبقة 2 من نموذج الاتصال المتبادل بين الأنظمة المفتوحة (Data Link)، والذي يتم تعريفه بواسطة IEEE كمعيار مصنف وفقا لمعيار 802.1ae.

توفر MACSec هذا التشفير في اتصال من نقطة إلى نقطة يمكن أن يكون إتصالات من محول إلى محول أو من محول إلى مضيف، وبالتالي فإن تغطية هذا المعيار تقتصر على الاتصالات السلكية.

يقوم هذا المعيار بتشفير البيانات بالكامل باستثناء عنوان MAC المصدر والوجهة للإطارات التي يتم إرسالها في اتصال الطبقة 2.

بروتوكول إتفاقية مفتاح MACsec (MKA) هو الآلية التي من خلالها سيقوم نظراء MACsec بالتفاوض على مفاتيح الأمان المطلوبة لتأمين الارتباط.

التكوين

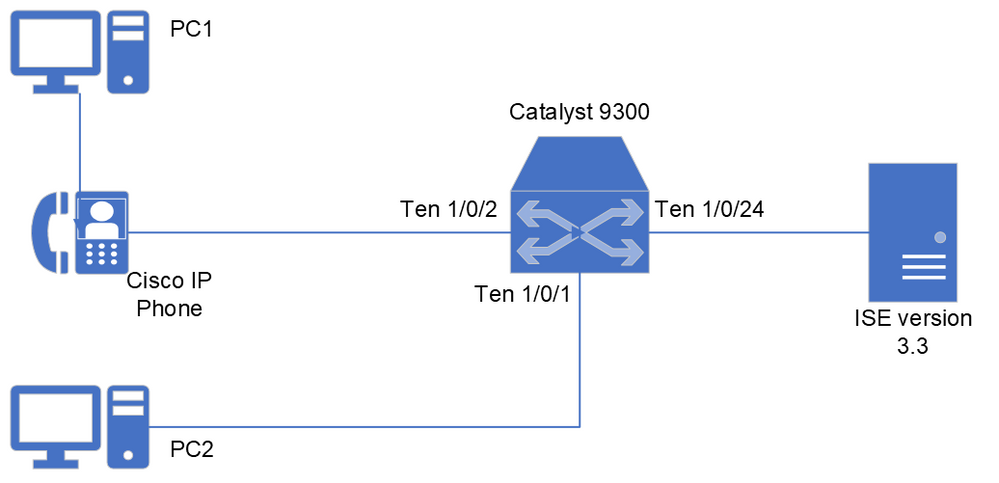

الرسم التخطيطي للشبكة

ملاحظة: تعتبر هذه الوثائق أن لديك بالفعل مجموعة من القواعد تم تكوينها وتعمل لمصادقة RADIUS لأجهزة PCs وهاتف Cisco IP. لإعداد تكوين من البداية، يرجى الرجوع إلى دليل النشر الإلزامي ل ISE Secure Wired Access لمراجعة التكوين في Identity Services Engine والمحول للوصول إلى الشبكة المستندة إلى الهوية.

إعداد السياسات على ISE

تتمثل المهمة الأولى في تكوين ملفات تعريف التخويل المقابلة التي يتم تطبيقها على كل من أجهزة الكمبيوتر المعروضة في المخطط السابق (بالإضافة إلى هاتف بروتوكول الإنترنت من Cisco).

في هذا السيناريو الافتراضي، ستستخدم أجهزة الكمبيوتر بروتوكول 802.1X كطريقة مصادقة بينما يستخدم هاتف بروتوكول الإنترنت من Cisco تجاوز عنوان MAC (MAB).

يتصل ISE بالمحول من خلال بروتوكول RADIUS حول السمات التي يحتاج المحول إلى فرضها في الواجهة من حيث تكون نقطة النهاية متصلة من خلال جلسة RADIUS.

لتشفير MacSec في الأجهزة المضيفة، تكون السمة المطلوبة هي زوج Cisco-av = linkSec-policy، والذي يحتوي على هذه القيم الثلاثة المحتملة:

-

SHOULD-NOT-Secure: لا يقوم المحول بتشفير MKA في الواجهة التي يحدث فيها جلسة RADIUS.

-

Must-Secure: يحتاج المحول إلى فرض التشفير في حركة المرور المرتبطة بجلسة RADIUS، إذا فشلت جلسة MKA أو كانت المهلة لديها، يتم إعتبار الاتصال كفشل تخويل، هناك إعادة محاكمة لإنشاء جلسة MKA.

-

Should-Secure: يحاول المحول إجراء تشفير MKA، إذا كانت جلسة MKA المرتبطة بجلسة عمل RADIUS ناجحة، يتم تشفير حركة مرور البيانات، إذا فشل MKA أو انتهى الوقت، يسمح المحول بحركة المرور غير المشفرة تلك المرتبطة بجلسة RADIUS تلك.

الخطوة 1. وكما تمت مراعاة ذلك في المعلومات السابقة، يمكنك في كلا الجهازين فرض سياسة MKA الآمنة حتى تتمتع بالمرونة في حالة اتصال جهاز لا يتمتع بإمكانات MKA بالواجهة Ten 1/0/1.

يمكنك كخيار تكوين سياسة ل PC2 تفرض سياسة يجب تأمينها.

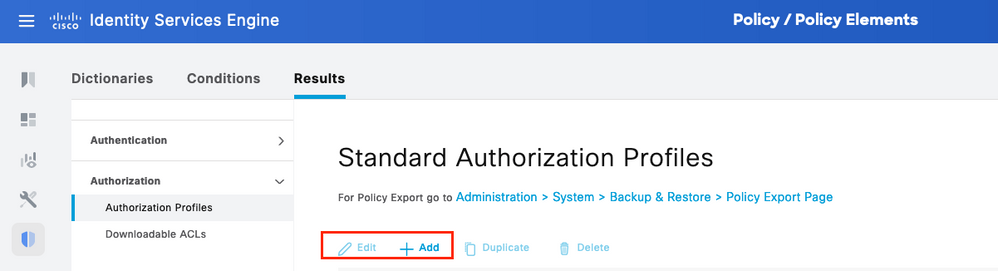

في هذا المثال، قم بتكوين السياسة لأجهزة الكمبيوتر كما في السياسة > عناصر السياسة > النتائج > ملفات تعريف التفويض ثم +إضافة أو تحرير ملف تخصيص موجود

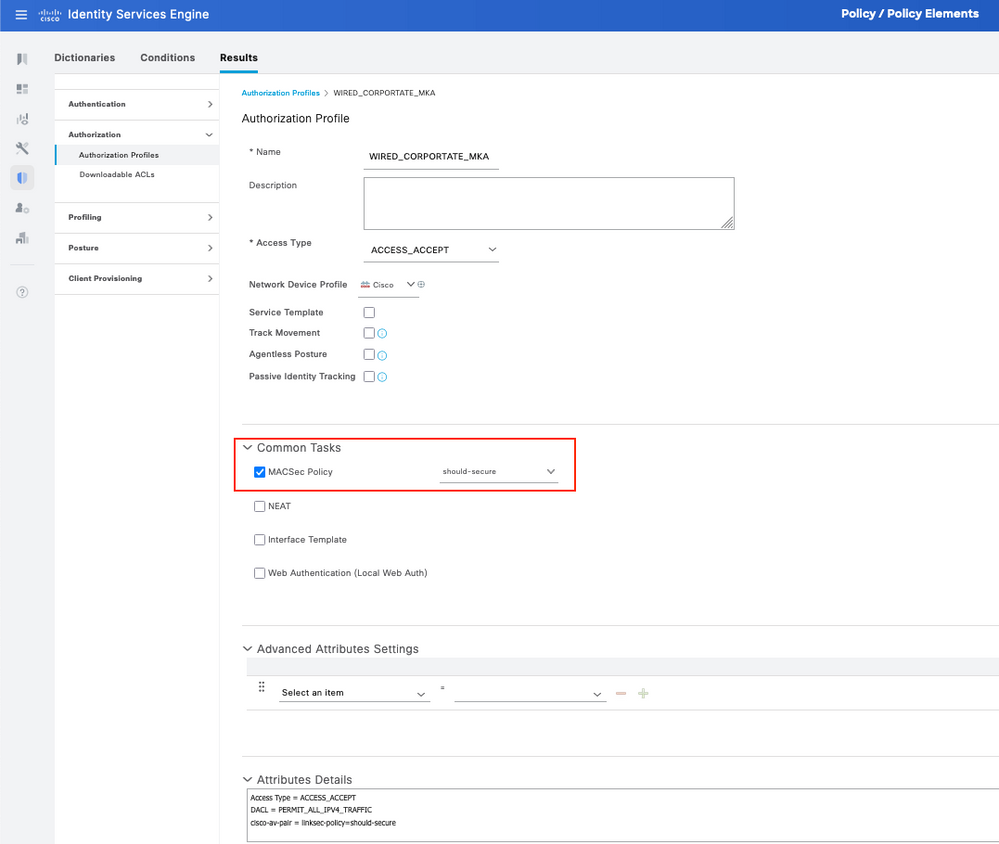

الخطوة 2. قم بإكمال أو تخصيص الحقول المطلوبة لملف التخصيص.

تأكد من تحديد نهج MACec والنهج المطابق لتطبيقه في المهام المشتركة.

قم بالتمرير لأسفل وحفظ التكوين.

الخطوة 3. قم بتعيين ملف تعريف التخويل المطابق لقواعد التخويل التي يتم الوصول إليها بواسطة الأجهزة.

يجب تنفيذ هذا الإجراء في السياسة > مجموعات السياسات > (حدد مجموعة السياسات المعينة) > نهج التخويل.

إقران قاعدة التخويل بملف تعريف التخويل بإعدادات MACsec. قم بالتمرير لأسفل حفظ التكوين الخاص بك.

إعداد MKA في Catalyst 9300

الخطوة 1. تكوين سياسة MKA جديدة كما يقترح هذا المثال:

!

mka policy MKA_PC

key-server priority 0

no delay-protection

macsec-cipher-suite gcm-aes-128

confidentiality-offset 0

sak-rekey on-live-peer-loss

sak-rekey interval 0

no send-secure-announcements

no include-icv-indicator

no use-updated-eth-header

no ssci-based-on-sci

!

الخطوة 2. قم بتمكين تشفير MACsec في الواجهة التي يتم فيها توصيل أجهزة الكمبيوتر.

!

interface TenGigabitEthernet1/0/1

macsec

mka policy MKA_PC

!

ملاحظة: للحصول على مزيد من المعلومات المتعلقة بالأوامر والخيارات في تكوين MKA، الرجاء مراجعة دليل تكوين الأمان المطابق لإصدار المحول الذي تستخدمه. في هذا السيناريو لهذا المثال، دليل تكوين الأمان، الإصدار 17.6.x من Cisco IOS XE Bengaluru (محولات Catalyst 9300 Switches)

إعداد MKA باستخدام محرر ملف تعريف مدير الوصول إلى الشبكة.

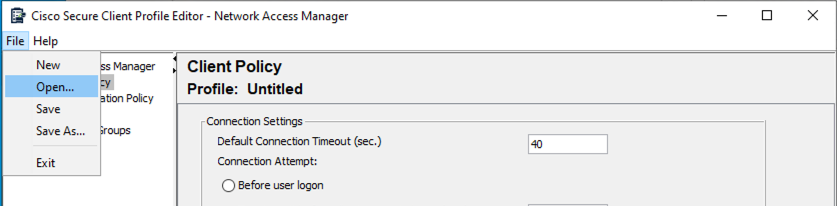

الخطوة 1. قم بتنزيل محرر ملف التعريف وفتحه من موقع تنزيل Cisco على الويب الذي يطابق إصدار العميل الآمن الذي تستخدمه.

بمجرد تثبيت هذا البرنامج على الكمبيوتر، انتقل إلى فتح محرر ملف تعريف العميل الآمن من Cisco - مدير الوصول إلى الشبكة.

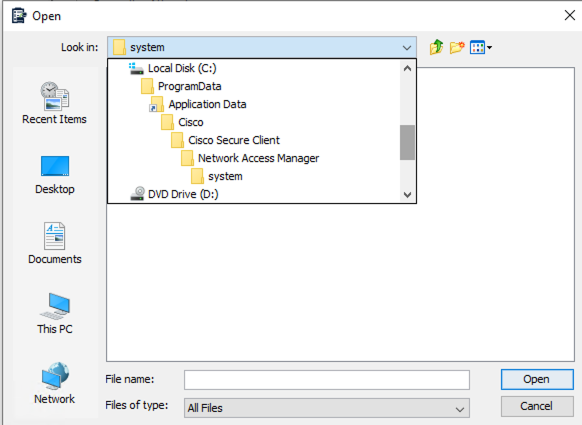

الخطوة 2. حدد ملف الخيار > فتح.

الخطوة 3. حدد نظام المجلد الذي يتم عرضه في هذه الصورة. ضمن هذا المجلد، افتح الملف المسمى configuration.xml.

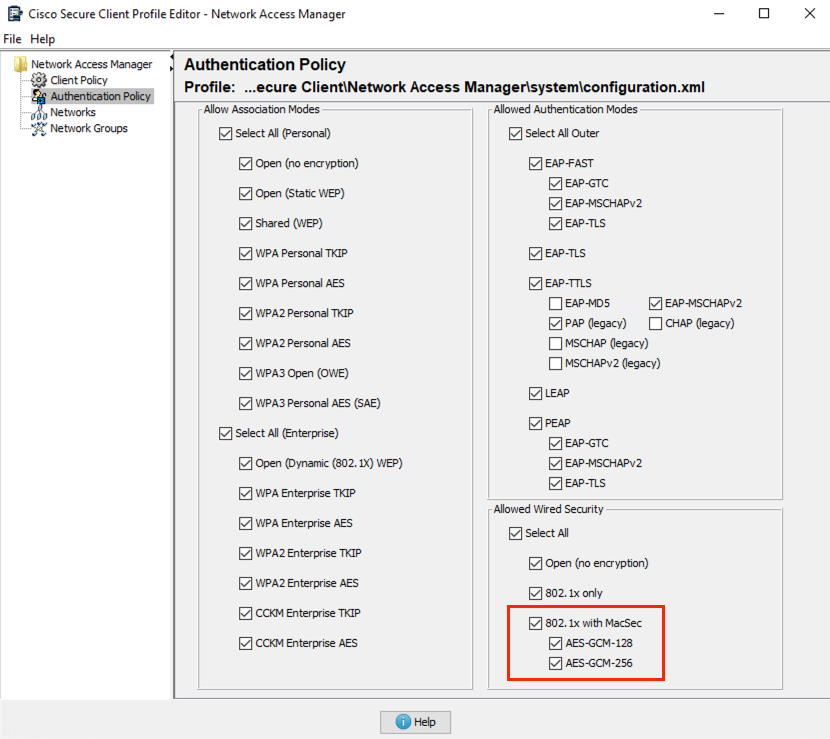

الخطوة 4. بمجرد تحميل الملف بواسطة محرر ملف التعريف، حدد نهج مصادقة الخيار، وتأكد من تمكين الخيار المرتبط ب 802.1x مع MACec.

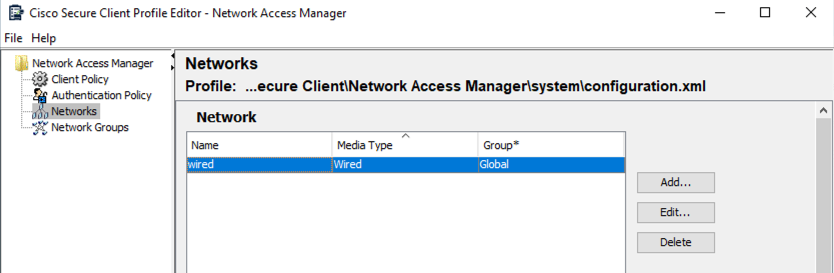

الخطوة 5. انتقل إلى شبكات القسم، وفي هذا الجزء يمكنك إضافة ملف تعريف جديد لتوصيل سلكي أو تحرير ملف التعريف السلكي الافتراضي الذي تم تثبيته مع Secure Client 5. 0 .

في هذا السيناريو، سنقوم بتحرير ملف التعريف السلكي الموجود.

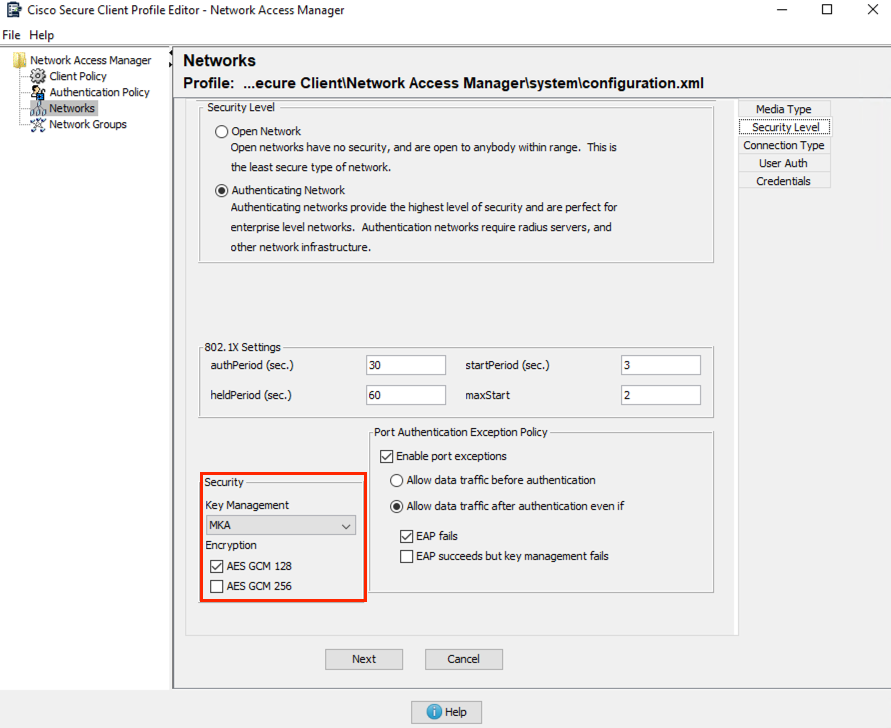

الخطوة 6. قم بتكوين التوصيف. في مستوى أمان القسم، قم بتعديل إدارة المفاتيح لاستخدام MKA متبوعة بتشفير AES GCM 128.

قم بضبط المعلمات الأخرى لنقطة المصادقة1x والنهج أيضا.

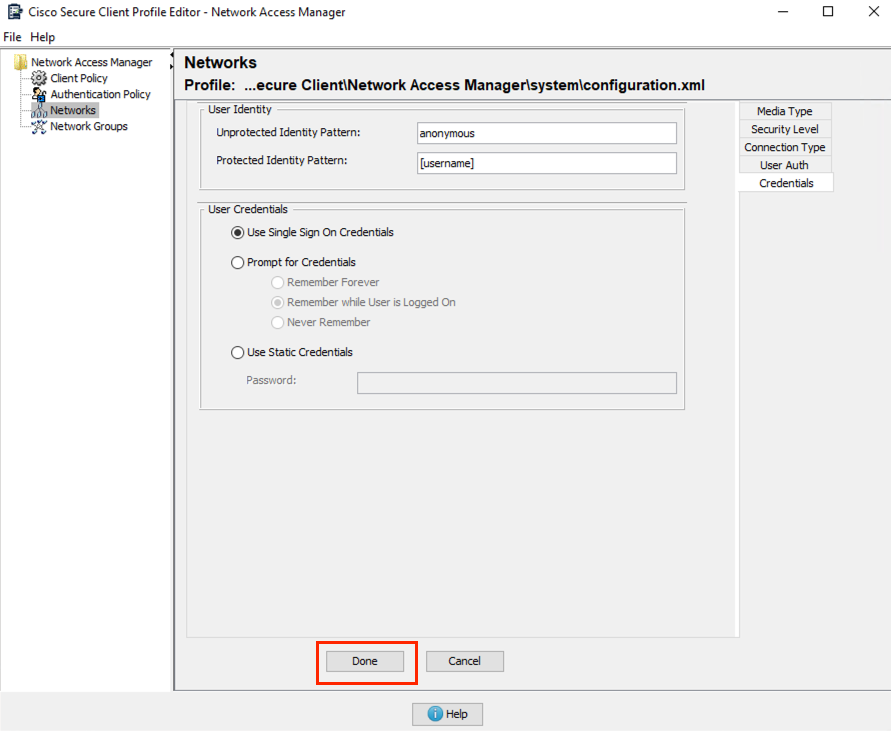

الخطوة 7. قم بتكوين الأقسام المتبقية المتعلقة بنوع الاتصال ومصادقة المستخدم وبيانات الاعتماد.

تختلف تلك الأقسام حسب إعدادات المصادقة التي تحددها في قسم مستوى التأمين.

عند انتهائك من التكوينات، حدد الخيار تم.

بالنسبة لهذا السيناريو، فإننا نستخدم بروتوكول المصادقة المتوسع المحمي (PEAP) مع مسوغات المستخدم.

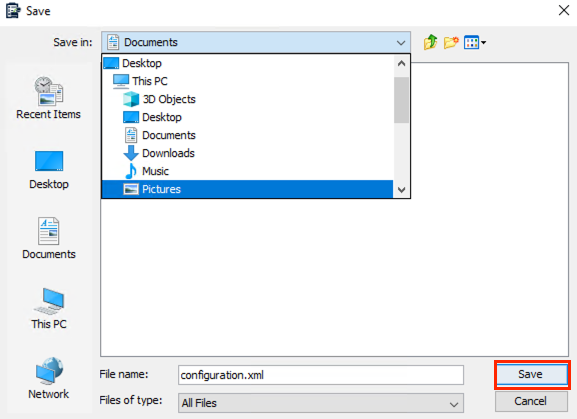

الخطوة 8. انتقل إلى ملف القائمة. تابع خيار حفظ باسم.

قم بتسمية الملف باسم configuration.xml وقم بالحفظ في مجلد مختلف من ProgramData\Cisco\Cisco Secure Client\Network Access Manager\System.

في هذا المثال، تم حفظ الملف في مجلد المستندات. احفظ التوصيف.

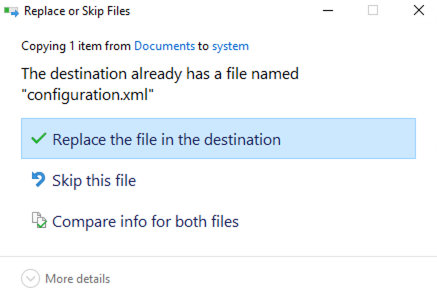

الخطوة 8. انتقل إلى موقع ملف التعريف وانسخ الملف واستبدال الملف الموجود في المجلد ProgramData\Cisco\Cisco Secure Client\Network Access Manager\System.

حدد خيار إستبدال الملف في الوجهة.

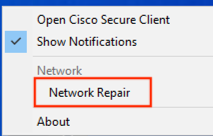

الخطوة 9. لتحميل ملف التعريف المعدل في عميل الأمان 5.0، حدد مع النقر بزر الماوس الأيمن على رمز العميل الآمن الموجود في شريط المهام السفلي الأيمن لجهاز Windows.

إجراء إصلاح الشبكة.

ملاحظة: تتمتع جميع الشبكات التي تم تكوينها من خلال محرر ملف التعريف بامتيازات شبكة الإدارة، ومن ثم لا يتمكن المستخدمون من تخصيص/تغيير المحتوى الذي قمت بتكوينه باستخدام هذه الأداة.

إعداد شبكات MKA باستخدام مدير الوصول إلى الشبكة (إختياري).

الخطوة 1. كبديل لإعداد MKA باستخدام محرر ملف التعريف، يمكنك إضافة شبكات بدون إستخدام هذه الأداة.

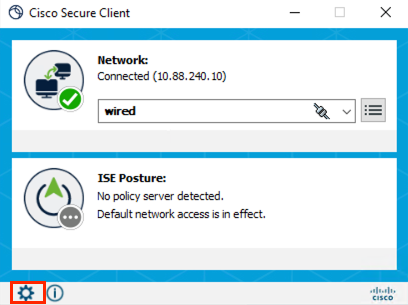

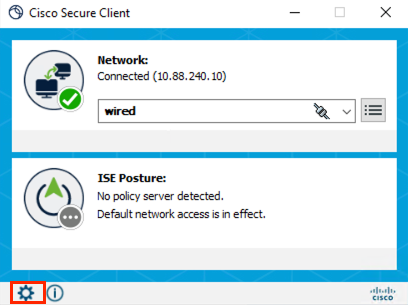

من مجموعة Secure Client، حدد رمز التروس.

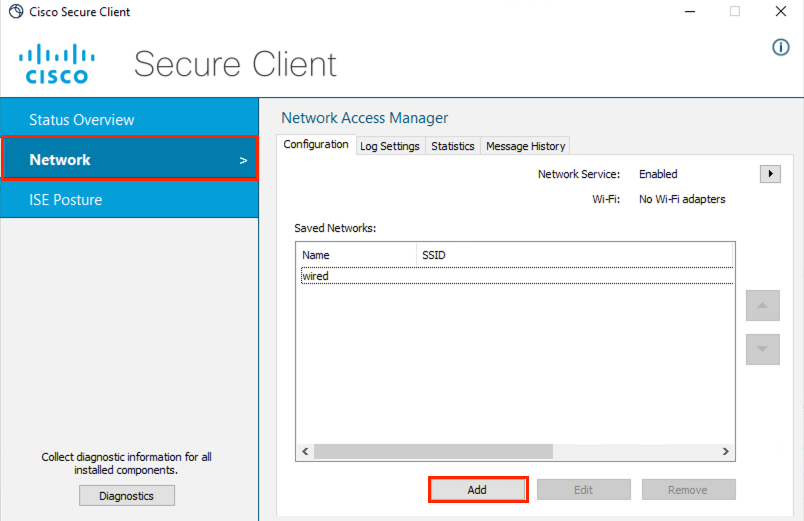

الخطوة 2. في الإطار الجديد المعروض، حدد الخيار شبكة.

في قسم التكوين حدد الخيار إضافة للدخول إلى شبكة MKA قادرة مع امتيازات شبكة المستخدم.

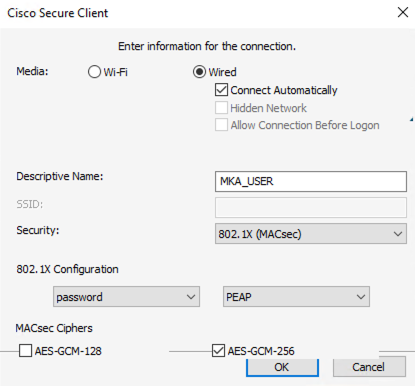

الخطوة 3. في إطار التكوين الجديد، قم بإعداد خصائص الاتصال وتسمية الشبكة.

عند الانتهاء حدد الزر موافق.

التحقق من الصحة

التحقق من صحة ISE

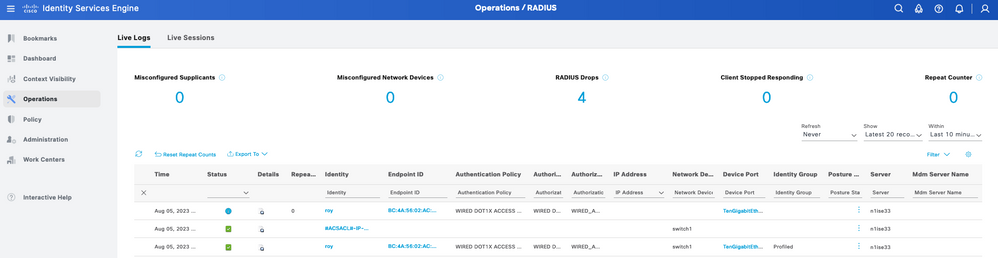

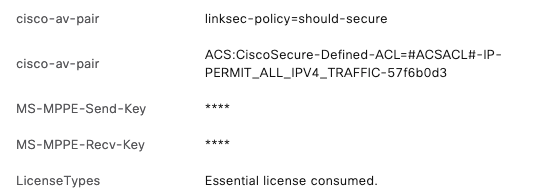

في ISE، عند اكتمال تكوين هذا التدفق، سترى الجهاز الذي تتم مصادقته ومعتمدا في Livelogs.

انتقل في تفاصيل المصادقة وقسم النتائج.

يتم إرسال السمات المحددة في ملف تعريف التفويض إلى جهاز الوصول إلى الشبكة (NAD) بالإضافة إلى إستهلاك ترخيص أساسي واحد.

التحقق من الصحة على المحول Catalyst switch.

يمكن إستخدام هذه الأوامر للتحقق من صحة الوظائف المناسبة لهذا الحل.

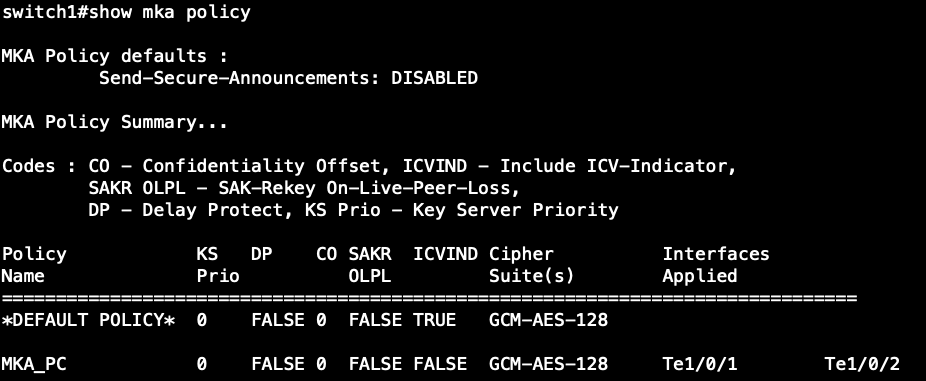

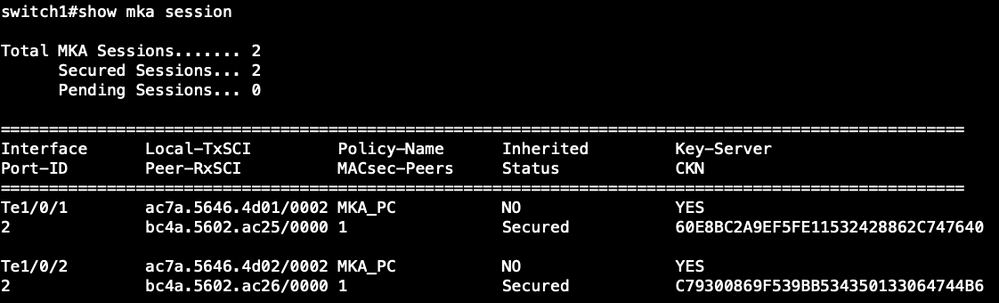

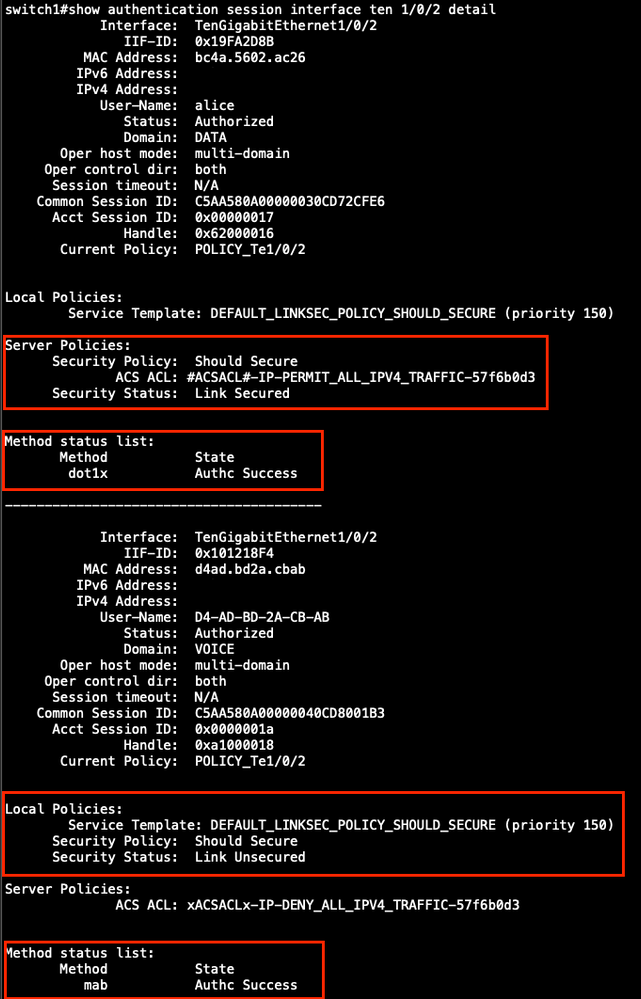

switch1#show mka policy

switch1#show mka session

switch1#show authentication session interface <interface_ID> detail

التحقق من الصحة على العميل الآمن.

تكون المصادقة ناجحة مع التوصيف الذي أنشأته بتشفير MACsec. إذا نقرت في أيقونة المحرك ، يمكن عرض المزيد من المعلومات.

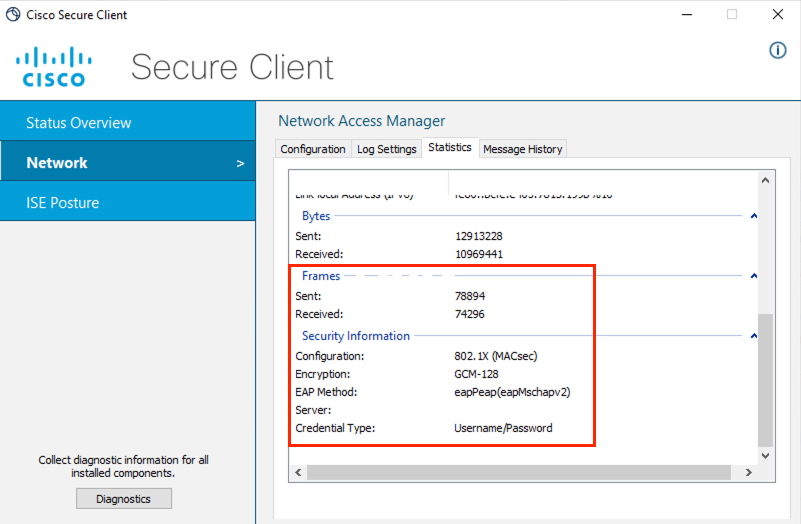

في القائمة المعروضة هنا للعميل الآمن، في المقطع Network Access Manager (مدير الوصول إلى الشبكة) > Statistics، يمكنك رؤية التشفير وتكوين MACsec المطابق.

تزداد الإطارات المستلمة والمرسلة مع إجراء التشفير في الطبقة 2.

استكشاف الأخطاء وإصلاحها

ملاحظة: يغطي هذا القسم جزء أستكشاف المشكلات وحلها المتعلق بمشاكل MKA التي يمكن أن تظهر. إذا واجهت فشلا في المصادقة أو التخويل، فالرجاء الرجوع إلى دليل النشر الإلزامي ل ISE Secure Wired Access - أستكشاف الأخطاء وإصلاحها للتحقيق بشكل إضافي حيث يفترض هذا الدليل أن عمليات المصادقة تعمل بشكل جيد دون تشفير MACsec.

نقطة نهاية آمنة من Cisco

- قم بتمكين الوحدة النمطية DART في مجموعة نقاط النهاية الآمنة.

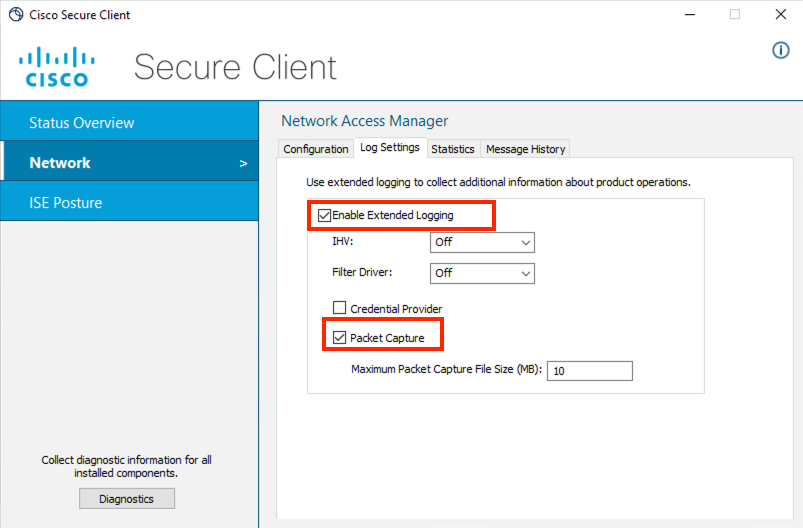

- في هذه القائمة، قم بتمكين التسجيل الموسع لجمع المزيد من البيانات حول اتصال MKA للمستخدم. أنت يستطيع أيضا مكنت ربط على أن يكون محتوى في ال DART حزمة.

- قم بتجميع حزمة DART لمتابعة تحليل configuration.xml ومدير الوصول إلى الشبكة. ارجع إلى الوثائق Run DART لتجميع البيانات لاستكشاف الأخطاء وإصلاحها

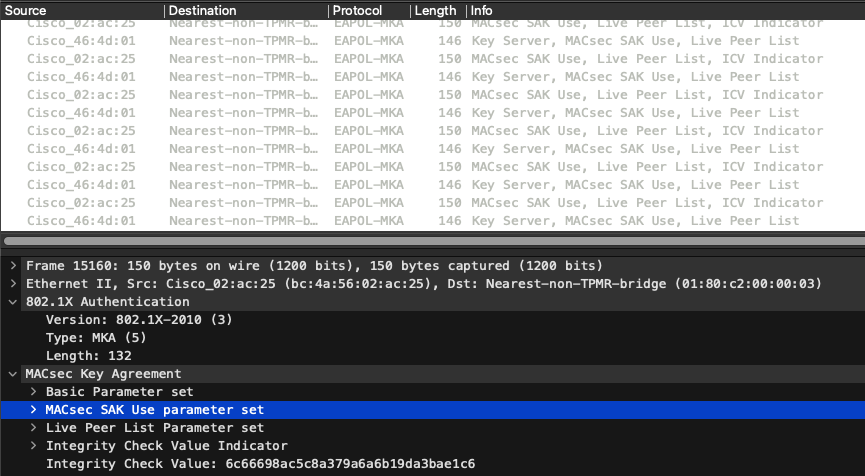

يعرض هذا مثال كيف ينظر إلى الحزم على أنها المعلومات بين المضيف والمحول يتم تشفيرها :

من حزمة DART، نحن يستطيع وجدت معلومة مفيد للمصادقة 802.1X و MKA جلسة في السجل يعين NetworkAccessManager.txt.

يتم عرض هذه المعلومات في مصادقة ناجحة مع تشفير MKA.

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: PORT (1) net: RECV (status: UP, AUTO) (portMsg.c 709)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: 8021X (2) RECEIVED SUCCESS (dot1x_util.c 326)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: STATE (2) current state = AUTHENTICATING (dot1x_sm.c 323)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: STATE (2) S_enterStateAux called with state = AUTHENTICATING (dot1x_sm.c 142)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: STATE (2) staying in 802.1x state: AUTHENTICATING (dot1x_sm.c 146)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: 8021X (2) smTimer: sec=30 (dot1x_util.c 454)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: STATE (2) eap_type<0>, lengths<4,1496> (dot1x_proto.c 90)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: 8021X (2) smTimer: paused (dot1x_util.c 484)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: EAP (0) Received EAP-Success. (eap_auth_client.c 835)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: EAP (0) tlsAuthOnAuthEnd: clear TLS session (eap_auth_tls_c.c 265)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: EAP (0) tlsAuthOnAuthEnd: successful authentication, save pointer for TLS session used (eap_auth_tls_c.c 273)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: EAP (3) new credential list saved (eapRequest.c 1485)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: EAP (3) EAP status: AC_EAP_STATUS_EAP_SUCCESS (eapMessage.c 79)

%csc_nam-7-DEBUG_MSG: %[tid=9028]: EAP-CB: EAP status notification: session-id=1, handle=04B2DD44, status=AC_EAP_STATUS_EAP_SUCCESS

%csc_nam-7-DEBUG_MSG: %[tid=9028]: EAP-CB: sending EapStatusEvent...

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: PORT (2) EAP response received. <len:400> <res:2> (dot1x_proto.c 136)

%csc_nam-7-DEBUG_MSG: %[tid=2716]: EAP: ...received EapStatusEvent: session-id=1, EAP handle=04B2DD44, status=AC_EAP_STATUS_EAP_SUCCESS

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: 8021X (2) smTimer: activated (dot1x_util.c 503)

%csc_nam-6-INFO_MSG: %[tid=2716]: EAP: Eap status AC_EAP_STATUS_EAP_SUCCESS.

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: STATE (2) current state = AUTHENTICATING (dot1x_sm.c 323)

%csc_nam-7-DEBUG_MSG: %[tid=2716]: EAP: processing EapStatusEvent in the subscriber

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: STATE (2) dot1x->eapSuccess is True (dot1x_sm.c 352)

%csc_nam-7-DEBUG_MSG: %[tid=2716]: Auth[wired:user-auth]: Enabling fast reauthentication

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: STATE (2) SUCCESS (dot1x_sm.c 358)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: STATE (2) S_enterStateAux called with state = AUTHENTICATED (dot1x_sm.c 142)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: STATE (2) S_enterStateAux calling sm8Event8021x due to auth success (dot1x_sm.c 207)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: 8021X (2) smTimer: disabled (dot1x_util.c 460)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: MKA (0) NASP: dot1xAuthSuccessEvt naspStopEapolAnnouncement (dot1x_main.c 679)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: NASP (0) >> NASP: naspStopEapolAnnouncement (nasp.c 900)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: NASP (0) << NASP: naspStopEapolAnnouncement. err = 0 (nasp.c 910)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: 8021X (2) dot1x->config.useMka = 1 (dot1x_main.c 829)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: INF (2) >> MKA: StartSession (mka.c 511)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: MKA (2) MKA: bUseMka = 1, bUseMacSec = 1706033334, MacsecSupportedCiphersMask = 0x498073ad, ePortSecurePolicy = 0 mkaKeyServerWaitTime = 0 (mka.c 514)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: MKA (2) >> MKA: InitializeContext (mka.c 1247)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: INF (2) MKA: Changing state to Unconnected (mka.c 1867)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: INF (2) MKA: Changing Sak State to Idle (mka.c 1271)

%csc_nam-7-DEBUG_MSG: %[tid=2716]: Auth[wired:user-auth]: Fast reauthentication enabled on authentication success

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: MKA (2) << MKA: InitializeContext (mka.c 1293)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: MKA (2) MKA: Changing state to Need Server (mka.c 1871)

%csc_nam-7-DEBUG_MSG: %[tid=2716]: Auth[wired:user-auth]: Sending NOTIFICATION__SUCCESS to subscribers

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: INF (2) >> MKA: CreateKeySet (mka.c 924)

%csc_nam-7-DEBUG_MSG: %[tid=2716]: Network auth request NOTIFICATION__SUCCESS

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: NASP (0) >> NASP: naspGetNetCipherSuite (nasp.c 569)

%csc_nam-6-INFO_MSG: %[tid=9028][comp=SAE]: MKA (2) MKA: Key length is 16 bytes (mka.c 954)

%csc_nam-7-DEBUG_MSG: %[tid=2716]: Auth[wired:user-auth]: Finishing authentication

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: MKA (2) MKA: MyMac (mka.c 971)

%csc_nam-7-DEBUG_MSG: %[tid=2716]: Auth[wired:user-auth]: Authentication finished

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: API (1) event: STATUS - AC_PORT_STATUS_EAP_SUCCESS (portWorkList.c 70)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: API (1) event: complete (portWorkList.c 130)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: API (1) event: STATUS - AC_PORT_STATUS_MKA_UNCONNECTED (portWorkList.c 70)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: API (1) event: complete (portWorkList.c 130)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: API (1) event: STATUS - AC_PORT_STATUS_MKA_NEED_SERVER (portWorkList.c 70)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: API (1) event: complete (portWorkList.c 130)

%csc_nam-7-DEBUG_MSG: %[tid=8140][comp=SAE]: NET (0) SscfCallback(1): SSCF_NOTIFICATION_CODE_SEND_PACKET_COMPLETE sendId(74476) (cimdIo.cpp 4766)

%csc_nam-7-DEBUG_MSG: %[tid=8140][comp=SAE]: NET (0) CIMD Event: evtSeq#=0 msg=4 ifIndex=1 len=36 (cimdEvt.c 622)

%csc_nam-7-DEBUG_MSG: %[tid=8140][comp=SAE]: NET (1) cdiEvt:(3,0) dataLen=4 (cimdEvt.c 358)

%csc_nam-7-DEBUG_MSG: %[tid=8140][comp=SAE]: NET (1) cdiEvt:(3,1) dataLen=102 (cimdEvt.c 358)

%csc_nam-7-DEBUG_MSG: %[tid=8140][comp=SAE]: NET (1) netEvent(1): Recv queued (netEvents.c 91)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: PORT (1) net: RECV (status: UP, AUTO) (portMsg.c 709)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: MKA (2) >> MKA: EapolInput (mka.c 125)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: MKA (2) MKA: MKPDU In (mka.c 131)

أستكشاف أخطاء IOS وإصلاحها من Cisco

يمكن تنفيذ هذه الأوامر في جهاز الوصول إلى الشبكة (NAD) لمراجعة تشفير MKA بين النظام الأساسي والمطالب.

لمزيد من المعلومات حول الأوامر، راجع دليل تكوين النظام الأساسي المستخدم ك NAD.

#show authentication session interface <interface_ID> detail

#show mka summary

#show mka policy

#show mka session interface <interface_ID> detail

#show macsec summary

#show macsec interface <interface_ID>

#debug mka events

#debug mka errors

#debug macsec event

#debug macsec error

هذه تصحيحات لاتصال MKA واحد ناجح لمضيف. يمكنك إستخدام هذا كمرجع يأتي :

%LINK-3-UPDOWN: Interface TenGigabitEthernet1/0/1, changed state to down

Macsec interface TenGigabitEthernet1/0/1 is UP

MKA-EVENT: Create session event: derived CKN 9F0DC198A9728FB3DA198711B58570E4, len 16

MKA-EVENT EC000025: SESSION START request received...

NGWC-MACSec: pd get port capability is invoked

MKA-EVENT: New MKA Session on Interface TenGigabitEthernet1/0/1 with Physical Port Number 9 is using the "MKA_PC" MKA Policy, and has MACsec Capability "MACsec Integrity, Confidentiality, & Offset" with Local MAC ac7a.5646.4d01, Peer MAC bc4a.5602.ac25.

MKA-EVENT: New VP with SCI AC7A.5646.4D01/0002 on interface TenGigabitEthernet1/0/1

MKA-EVENT: Created New CA 0x80007F30A6B46F20 Participant on interface TenGigabitEthernet1/0/1 with SCI AC7A.5646.4D01/0002 for Peer MAC bc4a.5602.ac25.

%MKA-5-SESSION_START: (Te1/0/1 : 2) MKA Session started for RxSCI bc4a.5602.ac25/0000, AuditSessionID C5AA580A00000046CE64E059, AuthMgr-Handle EC000025

MKA-EVENT: Started a new MKA Session on interface TenGigabitEthernet1/0/1 for Peer MAC bc4a.5602.ac25 with SCI AC7A.5646.4D01/0002 successfully.

MKA-EVENT bc4a.5602.ac25/0000 EC000025: FSM (Init MKA Session) - Successfully derived CAK.

MKA-EVENT bc4a.5602.ac25/0000 EC000025: Successfully initialized a new MKA Session (i.e. CA entry) on interface TenGigabitEthernet1/0/1 with SCI AC7A.5646.4D01/0002 and CKN 9F0DC198...

MKA-EVENT bc4a.5602.ac25/0000 EC000025: FSM (Derive KEK/ICK) - Successfully derived KEK...

MKA-EVENT bc4a.5602.ac25/0000 EC000025: FSM (Derive KEK/ICK) - Successfully derived ICK...

MKA-EVENT bc4a.5602.ac25/0000 EC000025: New Live Peer detected, No potential peer so generate the first SAK.

MKA-EVENT bc4a.5602.ac25/0000 EC000025: >> FSM - Generate SAK for CA with CKN 9F0DC198 (Latest AN=0, Old AN=0)...

MKA-EVENT bc4a.5602.ac25/0000 EC000025: Generation of new Latest SAK succeeded (Latest AN=0, KN=1)...

MKA-EVENT bc4a.5602.ac25/0000 EC000025: >> FSM - Install RxSA for CA with CKN 9F0DC198 on VP with SCI AC7A.5646.4D01/0002 (Latest AN=0)...

MKA-EVENT bc4a.5602.ac25/0000 EC000025: Clean up the Rx for dormant peers

MACSec-IPC: send_xable send msg success for switch=1

MACSec-IPC: blocking enable disable ipc req

MACSec-IPC: watched boolean waken up

MACSec-IPC: geting switch number

MACSec-IPC: switch number is 1

MACSec-IPC: create_tx_sc send msg success

Send create_tx_sc to IOMD successfully

alloc_cache called TxSCI: AC7A56464D010002 RxSCI: BC4A5602AC250000

Enabling replication for slot 1 vlan 330 and the ref count is 1

MACSec-IPC: vlan_replication send msg success

Added replication for data vlan 330

MACSec-IPC: geting switch number

MACSec-IPC: switch number is 1

MACSec-IPC: create_rx_sc send msg success

Sent RXSC request to FED/IOMD

MACSec-IPC: geting switch number

MACSec-IPC: switch number is 1

MACSec-IPC: install_rx_sa send msg success

Sent ins_rx_sa to FED and IOMD

MKA-EVENT bc4a.5602.ac25/0000 EC000025: Requested to install/enable new RxSA successfully (AN=0, KN=1 SCI=BC4A.5602.AC25/0000)

%LINEPROTO-5-UPDOWN: Line protocol on Interface TenGigabitEthernet1/0/1, changed state to up

%LINEPROTO-5-UPDOWN: Line protocol on Interface Vlan330, changed state to up

MKA-EVENT bc4a.5602.ac25/0000 EC000025: Sending SAK for AN 0 resp peers 0 cap peers 1

MKA-EVENT bc4a.5602.ac25/0000 EC000025: SAK Wait Timer started for 6 seconds.

MKA-EVENT bc4a.5602.ac25/0000 EC000025: (KS) Received new SAK-Use response to Distributed SAK for AN 0, KN 1, Latest Key MI 9B0F8380A5697DD4C3D50E42.CKN 9F0DC198

MKA-EVENT bc4a.5602.ac25/0000 EC000025: (KS) All 1 peers with the required MACsec Capability have indicated they are receiving using the new Latest SAK - install/enable TxSA for AN 0, KN 1, Latest Key MI 9B0F8380A5697DD4C3D50E42.

MKA-EVENT: Reqd to Install TX SA for CA 0x80007F30A6B46F20 AN 0 CKN 9F0DC198 - on int(TenGigabitEthernet1/0/1)...

MKA-EVENT bc4a.5602.ac25/0000 EC000025: >> FSM - Install TxSA for CA with CKN 9F0DC198 on VP with SCI AC7A.5646.4D01/0002 (Latest AN=0)...

MACSec-IPC: geting switch number

MACSec-IPC: switch number is 1

MACSec-IPC: install_tx_sa send msg success

MKA-EVENT bc4a.5602.ac25/0000 EC000025: Before sending SESSION_SECURED status - SECURED=false, PREVIOUSLY_SECURED=false, SAK_REKEY=false, CAK_REKEY=false, OLD_CA=false, NEW_CA=false, CKN=9F0DC198...

MKA-EVENT bc4a.5602.ac25/0000 EC000025: Successfully sent SECURED status for CA with CKN 9F0DC198.

MKA-EVENT: Successfully updated the CKN handle for interface: TenGigabitEthernet1/0/1 with 9F0DC198 (if_num: 9).

%MKA-5-SESSION_SECURED: (Te1/0/1 : 2) MKA Session was secured for RxSCI bc4a.5602.ac25/0000, AuditSessionID C5AA580A00000046CE64E059, CKN 9F0DC198A9728FB3DA198711B58570E4

MKA-EVENT: MSK found to be same while updating the MSK and EAP Session ID in the subblock

MKA-EVENT bc4a.5602.ac25/0000 EC000025: After sending SESSION_SECURED status - SECURED=true, PREVIOUSLY_SECURED=true, SAK_REKEY=false, CAK_REKEY=false, OLD_CA=false, NEW_CA=false, CKN=9F0DC198...

أستكشاف أخطاء محرك خدمات الهوية وإصلاحها (ISE)

يقتصر أستكشاف الأخطاء وإصلاحها المتعلقة بهذه الميزة على تسليم السمة cisco-av-pair linkSec-policy=should-secure.

تأكد من أن نتيجة التخويل تقوم بإرسال تلك المعلومات إلى جلسة RADIUS المرتبطة بمنافذ المحولات حيث يتم توصيل الأجهزة.

لمزيد من تحليل المصادقة على ISE ارجع إلى أستكشاف الأخطاء وإصلاحها وتمكين تصحيح الأخطاء على ISE

مشاكل مشتركة

عدم تطابق الشفرة

ويمكن رؤية هذا السجل في تصحيح أخطاء MKA في NAD.

MKA-4-MKA_MACSEC_CIPHER_MISMATCH: (Te1/0/1 : 30) Lower strength MKA-cipher than macsec-cipher for RxSCI bc4a.5602.ac25/0000, AuditSessionID C5AA580A00000017C3550E24, CKN CKNID

أول شيء للتحقق في هذا السيناريو هو أن المشفرات التي تم تكوينها في سياسة MKA في المحول وفي تطابق ملف تعريف العميل الآمن.

في حالة تشفير AES-GCM-256، يلزم تلبية هذه المتطلبات وفقا للوثائق دليل مسؤول Cisco Secure Client (بما في ذلك AnyConnect)، الإصدار 5

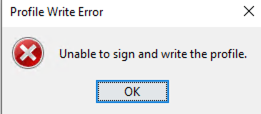

تعذر حفظ configuration.xml.

يتم حل هذه المشكلة المتعلقة بخطأ كتابة ملف التعريف عن طريق حفظ configuration.xml (كما هو موضح سابقا) باسم إعداد MKA باستخدام محرر ملف تعريف إدارة الوصول إلى الشبكة.

يتعلق الخطأ بعدم إمكانية تعديل تكوين الملف.xml المستخدم، ومن ثم يلزمك حفظ الملف في موقع آخر للمتابعة مع إستبدال التوصيفات.

معلومات ذات صلة

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

10-Aug-2023 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- Rodrigo Diaz CruzTechnical Consulting Engineer

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات