دمج AD لسجل واجهة المستخدم الرسومية (GUI) عبر واجهة سطر الأوامر (CLI)

خيارات التنزيل

-

ePub (1.4 MB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا المستند تكوين Microsoft AD كمخزن هوية خارجي للوصول الإداري إلى واجهة المستخدم الرسومية (GUI) و CLI الخاصة بإدارة Cisco ISE.

المتطلبات الأساسية

المتطلبات

توصي Cisco بمعرفة الموضوعات التالية:

- تكوين Cisco ISE، الإصدار 3.0

- Microsoft AD

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

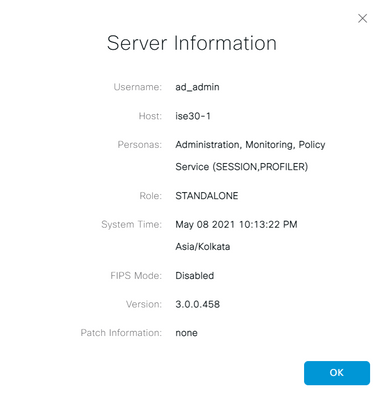

- ISE الإصدار 3.0 من Cisco

- نظام التشغيل Windows Server 2016

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

التكوين

أستخدم هذا القسم لتكوين إستخدام Microsoft AD كمخزن هوية خارجي للوصول الإداري إلى واجهة المستخدم الرسومية (GUI) لإدارة Cisco ISE.

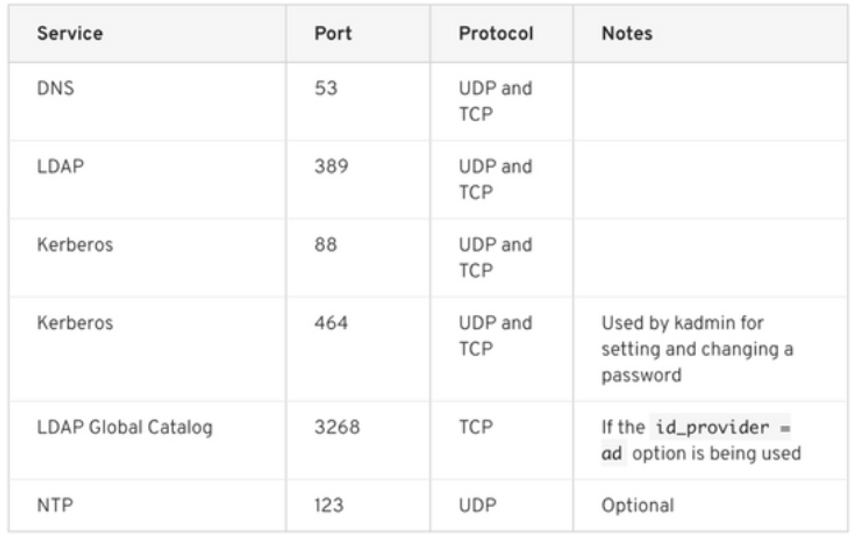

يتم إستخدام هذه المنافذ بين عقدة ISE و AD لهذا الاتصال:

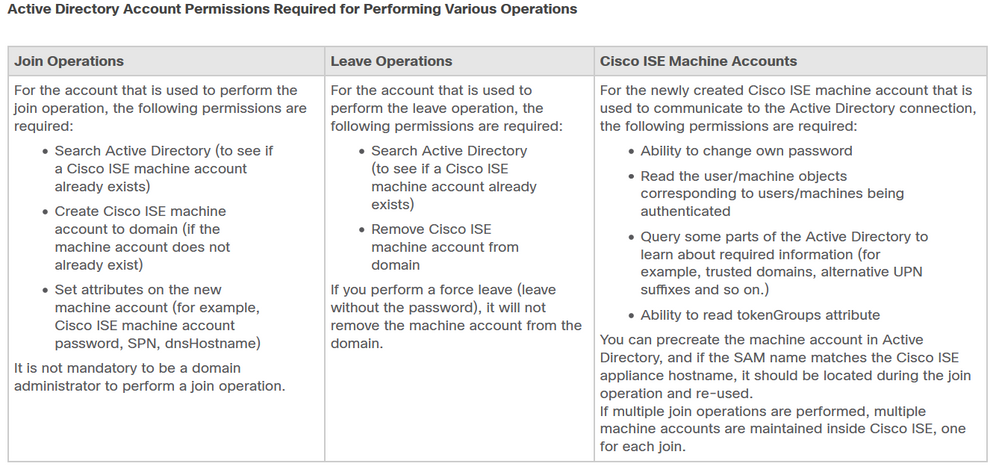

ملاحظة: تأكد من أن حساب AD يتمتع بجميع الامتيازات المطلوبة.

انضمام ISE إلى AD

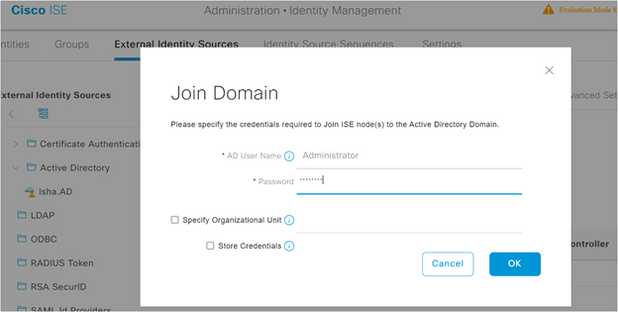

- انتقل إلى

Administration > Identity Management > External Identity Sources > Active Directory. - أدخل اسم نقطة الربط الجديدة ومجال AD.

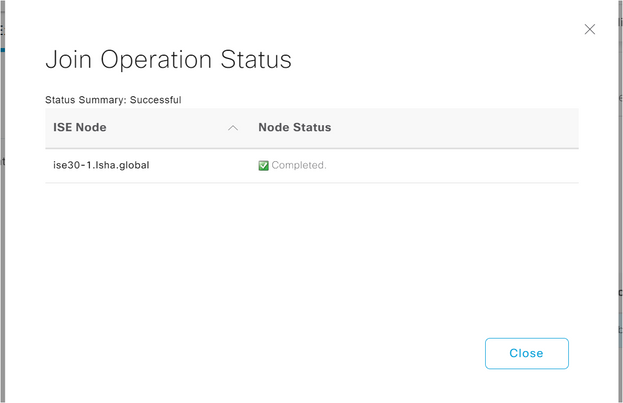

- أدخل بيانات اعتماد حساب AD الذي يمكنه إضافة كائنات الكمبيوتر وإجراء تغييرات عليها ثم انقر فوق موافق.

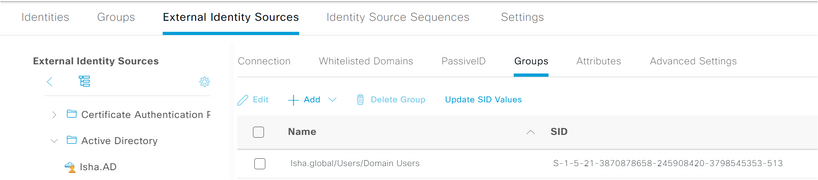

تحديد مجموعات الدليل

- انتقل إلى

Administration > Identity Management > External Identity Sources > Active Directory > Groups > Add > Select groups form Directory. - إستيراد مجموعة AD واحدة على الأقل ينتمي إليها المسؤول.

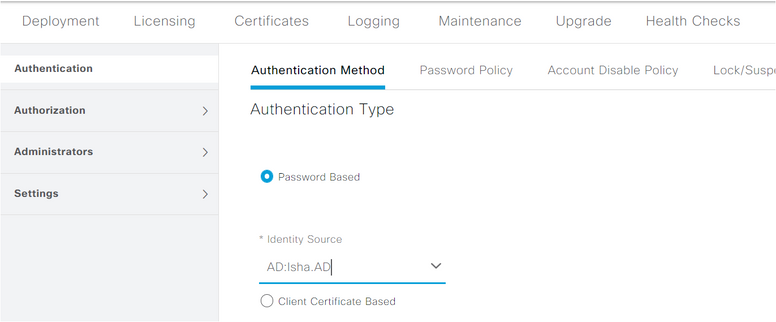

تمكين الوصول الإداري ل AD

تمكين الوصول الإداري ل ADأتمت هذا steps in order to مكنت baser صحة هوية ل AD:

- انتقل إلى

Administration > System > Admin Access > Authentication. - من

Authentication Method الصفحة، أخترPassword Based الخيار. - أختر AD من القائمة

Identity Source المنسدلة. - انقر

Save Changes.

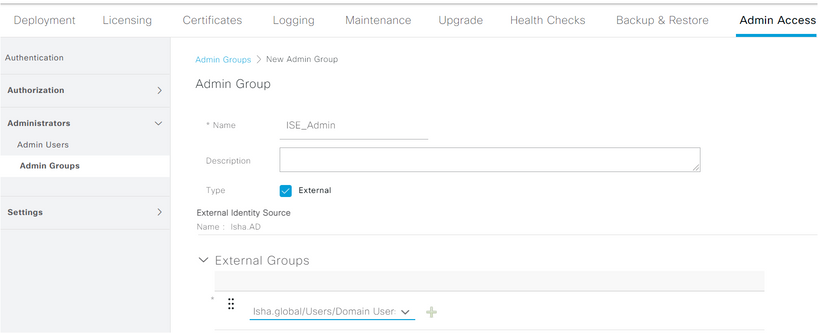

تكوين مجموعة الإدارة لتعيين مجموعة AD

تكوين مجموعة الإدارة لتعيين مجموعة ADقم بتعريف Cisco ISE Admin Group وتخطيطه إلى مجموعة AD. وهذا يسمح للتخويل بتحديد Role Based Access Control (RBAC) الأذونات للمسؤول استنادا إلى عضوية المجموعة في AD.

- انتقل إلى

Administration > System > Admin Access > Administrators > Admin Groups. - انقر

Add في رأس الجدول لعرض جزءAdmin Group التكوين الجديد. - أدخل اسم مجموعة Admin الجديدة.

- في

Type الحقل، حدد مربعExternal الاختيار. - من القائمة

External Groups المنسدلة، أختر مجموعة AD التي تريد أن يتم تعيين مجموعة الإدارة هذه لها، كما هو محدد فيSelect Directory Groups القسم. - انقر

Save Changes.

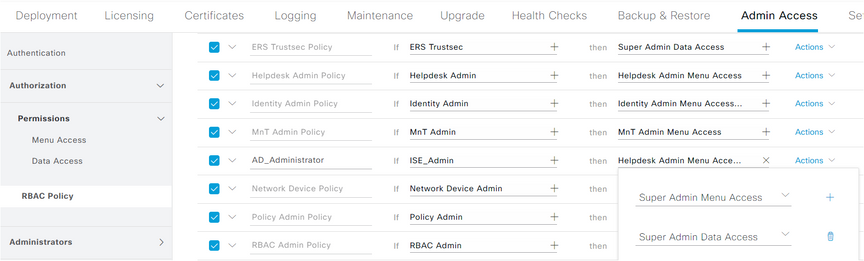

تعيين أذونات RBAC لمجموعة الإدارة

تعيين أذونات RBAC لمجموعة الإدارةأتمت هذا steps in order to عينت RBAC أذون إلى الإدارة مجموعة يخلق في الفرع السابق:

- انتقل إلى

Administration > System > Admin Access > Authorization > Policy. - من القائمة

Actions المنسدلة الموجودة على اليمين، أخترInsert New Policy إضافة سياسة جديدة. - قم بإنشاء قاعدة جديدة تسمى

AD_Administrator. تعيين لها بمجموعة الإدارة المعرفة في قسمEnable Administrative Access AD، وقم بتعيين الأذونات لها.ملاحظة: في هذا المثال، يتم تعيين مجموعة الإدارة التي تسمى Super Admin، والتي تعادل حساب المسؤول القياسي.

- انقر فوق

Save Changes. تأكيد التغييرات المحفوظة يتم عرضها في الزاوية السفلى اليمنى من واجهة المستخدم الرسومية (GUI).

وصول ISE GUI باستخدام بيانات اعتماد AD

وصول ISE GUI باستخدام بيانات اعتماد ADأكمل الخطوات التالية للوصول إلى واجهة المستخدم الرسومية (GUI) ISE باستخدام بيانات اعتماد AD:

- تسجيل الخروج من واجهة المستخدم الرسومية (GUI) الإدارية.

- أختر AD من القائمة

Identity Source المنسدلة. - أدخل اسم المستخدم وكلمة المرور من قاعدة بيانات AD وسجل الدخول.

ملاحظة: إعدادات ISE الافتراضية إلى مخزن المستخدم الداخلي في حالة تعذر الوصول إلى AD أو عدم وجود بيانات اعتماد الحساب المستخدمة في AD. يسهل ذلك تسجيل الدخول السريع إذا كنت تستخدم المتجر الداخلي بينما يتم تكوين AD للوصول الإداري.

وصول ISE CLI باستخدام بيانات اعتماد AD

وصول ISE CLI باستخدام بيانات اعتماد ADالمصادقة بمصدر هوية خارجي أكثر أمانا من قاعدة البيانات الداخلية. RBAC CLI Administrators لدعم مخزن الهوية الخارجي.

ملاحظة: لا يدعم الإصدار 2.6 من ISE والإصدارات الأحدث إلا AD كمصدر الهوية الخارجية لتسجيل دخول واجهة سطر الأوامر.

قم بإدارة مصدر واحد لكلمات المرور دون الحاجة إلى إدارة سياسات كلمات المرور المتعددة وإدارة المستخدمين الداخليين داخل ISE، مما يؤدي إلى تقليل الوقت والجهد.

المتطلبات الأساسية

يجب أن تكون قد قمت بتعريف مستخدم Admin، وأضفتهم إلى مجموعة Administrator. يجب أن يكون المسؤول Super Admin.

تعريفthe User’s Attributes in the AD User Directory.

على خادم Windows الذي يتم تشغيله Active Directory, قم بتعديل السمات لكل مستخدم تخطط لتكوينه كمسؤول واجهة سطر الأوامر.

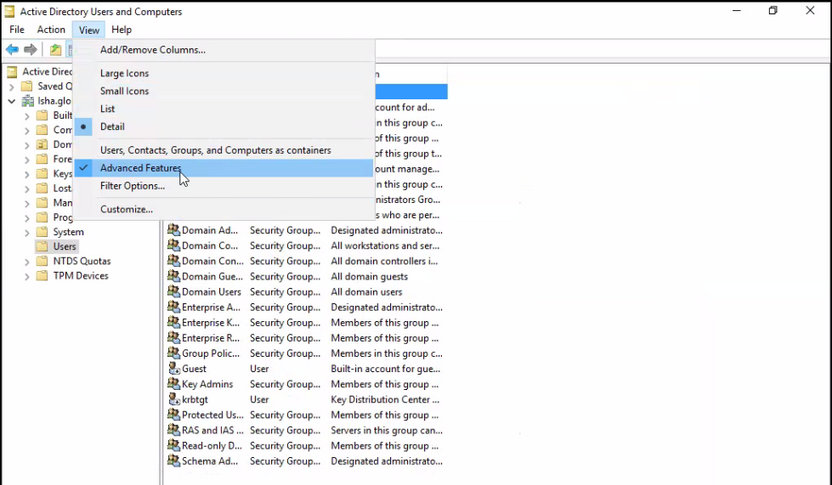

- فتح

Server Manager Window, والانتقال إلىServer Manager > Roles > Active Directory Domain Services > Active Directory Users and Computers > [ ad.adserver ] <ad_server>.local. - إتاحة

Advanced Features تحت قائمة العرض بحيث يمكنك تحرير خصائص المستخدم.

- انتقل إلى مجموعة AD التي تحتوي على المستخدم المسؤول وابحث عن هذا المستخدم.

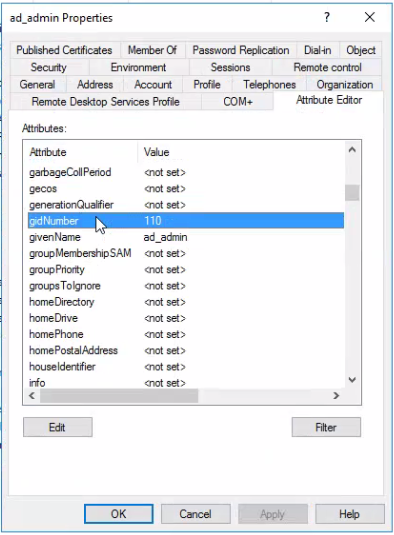

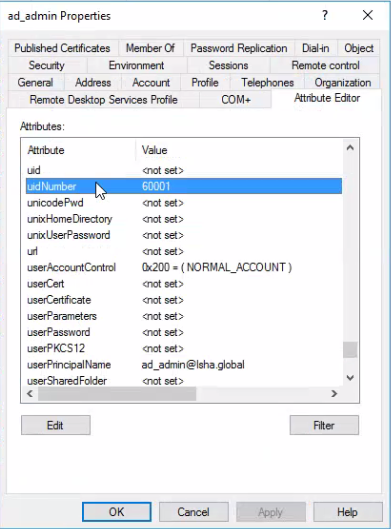

- انقر نقرا مزدوجا فوق المستخدم لفتح

Properties الإطار واخترAttribute Editor . - انقر فوق أي سمة وقم بإدخال

gid لتحديد موقع السمةgidNumber . إذا لم تعثر علىgidNumber السمة، انقرFilter الزر وقم بإلغاء تحديد.إظهار السمات التي لها قيم فقط.

- انقر نقرا مزدوجا فوق اسم السمة لتحرير كل سمة. لكل مستخدم:

- قم بتعيين

uidNumber أكبر من 60000، وتأكد من أن الرقم فريد. - قم بالتخصيص

gidNumber على هيئة 110 أو 111. - يشير GidNumber 110 إلى مستخدم مسؤول بينما يشير 111 إلى مستخدم للقراءة فقط.

- لا تغير

uidNumber بعد التعيين. - إذا قمت بتعديل

gidNumber الاتصال، فانتظر لمدة خمس دقائق على الأقل قبل إجراء اتصال SSH.

- قم بتعيين

انضم إلى مستخدم واجهة سطر الأوامر (CLI) للمسؤول في مجال AD

قم بالاتصال ب Cisco ISE CLI، ثم قم بتشغيل identity-store الأمر، ثم قم بتعيين مستخدم Admin إلى مخزن المعرفات.

على سبيل المثال، لتعيين مستخدم مسؤول واجهة سطر الأوامر (CLI) إلى Active Directory المعرف في ISE باسم isha.global، قم بتشغيل هذا الأمر:

identity-store active-directory domain-name <Domain name> user <AD join username>

عند اكتمال الانضمام، اتصل ب Cisco ISE CLI وسجل الدخول كمستخدم Admin CLI للتحقق من التكوين الخاص بك.

إذا كان المجال الذي تستخدمه في هذا الأمر قد تم انضمامه مسبقا إلى عقدة ISE، فأعد الانضمام إلى المجال في وحدة تحكم المسؤولين.

- في واجهة المستخدم الرسومية Cisco ISE، انقر فوق

Menu الرمز وانتقل إلىAdministration > Identity Management > External Identity Sources. - في الجزء الأيسر، أختر

Active Directory اسم الإعلانالخاص بك. - في الجزء الأيمن، قد تظهر حالة اتصال AD الخاص بك

Operational. وجود أخطاء إذا قمت باختبار الاتصال مع Test User إما باستخدام MS-RPC أو Kerberos. - دققت أن أنت يستطيع بعد سجلت الدخول إلى ال cisco ISE CLI بما أن ال Admin CLI مستعمل.

ISE CLI

ISE CLI- سجل الدخول إلى واجهة سطر أوامر ISE:

ise30-1/admin# configure terminal Enter configuration commands, one per line. End with CNTL/Z. ise30-1/admin(config)#

- ربط العقدة بالمجال:

ise30-1/admin(config)# identity-store active-directory domain-name isha.global user Administrator

إذا كان المجالisha.global منضما بالفعل عبر واجهة المستخدم، فيجب عليك إعادة الانضمام إلى المجالisha.global من واجهة المستخدم بعد هذا التكوين. إلى أن يقع ال rejoin، يصدق أنisha.global يفشل.Do you want to proceed? Y/N: YPassword for Administrator:

تم الانضمام إلى المجال isha.global بنجاح.ملاحظات:

- إذا كان المجال منضما بالفعل عبر واجهة المستخدم الرسومية، ثم قم بإعادة الانضمام إلى العقدة من واجهة المستخدم الرسومية، وإلا، تستمر المصادقة ضد AD في الفشل.

- يجب الانضمام إلى جميع العقد بشكل فردي عبر واجهة سطر الأوامر.التحقق من الصحة

لا يوجد حاليًا إجراء للتحقق من صحة هذا التكوين.

استكشاف الأخطاء وإصلاحها

مشاكل الانضمام

يمكن عرض المشاكل أثناء عملية الانضمام والسجلات المتعلقة بذلك ضمن /var/log/messages file.

:

show logging system messagesسيناريو العمل

2021-07-19T21:15:01.457723+05:30 ise30-1 dbus[9675]: [system] Activating via systemd: service name='org.freedesktop.realmd' unit='realmd.service'

2021-07-19T21:15:01.462981+05:30 ise30-1 systemd: Starting Realm and Domain Configuration...

2021-07-19T21:15:01.500846+05:30 ise30-1 dbus[9675]: [system] Successfully activated service 'org.freedesktop.realmd'

2021-07-19T21:15:01.501045+05:30 ise30-1 systemd: Started Realm and Domain Configuration.

2021-07-19T21:15:01.541478+05:30 ise30-1 realmd: * Resolving: _ldap._tcp.isha.global

2021-07-19T21:15:01.544480+05:30 ise30-1 realmd: * Performing LDAP DSE lookup on: 10.127.197.115

2021-07-19T21:15:01.546254+05:30 ise30-1 realmd: * Performing LDAP DSE lookup on: 10.127.197.236

2021-07-19T21:15:01.546777+05:30 ise30-1 realmd: * Successfully discovered: Isha.global

2021-07-19T21:15:09.282364+05:30 ise30-1 realmd: * Required files: /usr/sbin/oddjobd, /usr/libexec/oddjob/mkhomedir, /usr/sbin/sssd, /usr/bin/

2021-07-19T21:15:09.282708+05:30 ise30-1 realmd: * LANG=C LOGNAME=root /usr/bin/net -s /var/cache/realmd/realmd-smb-conf.MU0M60 -U Administrator ads join Isha.global

2021-07-19T21:15:12.701071+05:30 ise30-1 realmd: Enter Administrator's password:DNS update failed: NT_STATUS_INVALID_PARAMETER

2021-07-19T21:15:12.705753+05:30 ise30-1 realmd:

2021-07-19T21:15:12.706142+05:30 ise30-1 realmd: Use short domain name -- ISHA

2021-07-19T21:15:12.706580+05:30 ise30-1 realmd: Joined 'ISE30-1' to dns domain 'Isha.global'

2021-07-19T21:15:12.708781+05:30 ise30-1 realmd: * LANG=C LOGNAME=root /usr/bin/net -s /var/cache/realmd/realmd-smb-conf.MU0M60 -U Administrator ads keytab create

2021-07-19T21:15:13.786749+05:30 ise30-1 realmd: Enter Administrator's password:

2021-07-19T21:15:13.859916+05:30 ise30-1 realmd: * /usr/bin/systemctl enable sssd.service

2021-07-19T21:15:13.870511+05:30 ise30-1 systemd: Reloading.

2021-07-19T21:15:13.870724+05:30 ise30-1 realmd: Created symlink from /etc/systemd/system/multi-user.target.wants/sssd.service to /usr/lib/systemd/system/sssd.service.

2021-07-19T21:15:13.943407+05:30 ise30-1 realmd: * /usr/bin/systemctl restart sssd.service

2021-07-19T21:15:13.956987+05:30 ise30-1 systemd: Starting System Security Services Daemon...

2021-07-19T21:15:14.240764+05:30 ise30-1 sssd: Starting up

2021-07-19T21:15:14.458345+05:30 ise30-1 sssd[be[Isha.global]]: Starting up

2021-07-19T21:15:15.180211+05:30 ise30-1 sssd[nss]: Starting up

2021-07-19T21:15:15.208949+05:30 ise30-1 sssd[pam]: Starting up

2021-07-19T21:15:15.316360+05:30 ise30-1 systemd: Started System Security Services Daemon.

2021-07-19T21:15:15.317846+05:30 ise30-1 realmd: * /usr/bin/sh -c /usr/sbin/authconfig --update --enablesssd --enablesssdauth --enablemkhomedir --nostart && /usr/bin/systemctl enable oddjobd.service && /usr/bin/systemctl start oddjobd.service

2021-07-19T21:15:15.596220+05:30 ise30-1 systemd: Reloading.

2021-07-19T21:15:15.691786+05:30 ise30-1 systemd: Reloading.

2021-07-19T21:15:15.750889+05:30 ise30-1 realmd: * Successfully enrolled machine in realmسيناريو عدم العمل

فشل الانضمام بسبب كلمة المرور غير الصحيحة:

2021-07-19T21:12:45.487538+05:30 ise30-1 dbus[9675]: [system] Activating via systemd: service name='org.freedesktop.realmd' unit='realmd.service'

2021-07-19T21:12:45.496066+05:30 ise30-1 systemd: Starting Realm and Domain Configuration...

2021-07-19T21:12:45.531667+05:30 ise30-1 dbus[9675]: [system] Successfully activated service 'org.freedesktop.realmd'

2021-07-19T21:12:45.531950+05:30 ise30-1 systemd: Started Realm and Domain Configuration.

2021-07-19T21:12:45.567816+05:30 ise30-1 realmd: * Resolving: _ldap._tcp.isha.global

2021-07-19T21:12:45.571092+05:30 ise30-1 realmd: * Performing LDAP DSE lookup on: 10.127.197.115

2021-07-19T21:12:45.572854+05:30 ise30-1 realmd: * Performing LDAP DSE lookup on: 10.127.197.236

2021-07-19T21:12:45.573376+05:30 ise30-1 realmd: * Successfully discovered: Isha.global

2021-07-19T21:12:52.273667+05:30 ise30-1 realmd: * Required files: /usr/sbin/oddjobd, /usr/libexec/oddjob/mkhomedir, /usr/sbin/sssd, /usr/bin/net

2021-07-19T21:12:52.274730+05:30 ise30-1 realmd: * LANG=C LOGNAME=root /usr/bin/net -s /var/cache/realmd/realmd-smb-conf.R0SM60 -U Administrator ads join Isha.global

2021-07-19T21:12:52.369726+05:30 ise30-1 realmd: Enter Administrator's password:

2021-07-19T21:12:52.370190+05:30 ise30-1 realmd: Failed to join domain: failed to lookup DC info for domain 'Isha.global' over rpc: The attempted logon is invalid. This is either due to a bad username or authentication information.

2021-07-19T21:12:52.372180+05:30 ise30-1 realmd: ! Joining the domain Isha.global failedمشاكل تسجيل الدخول

يمكن الاطلاع على المشاكل التي تحدث أثناء تسجيل الدخول والسجلات المتعلقة بذلك ضمن

/var/log/secure.:

show logging system secureالمصادقة الناجحة:

2021-07-19T21:25:10.435849+05:30 ise30-1 sshd[119435]: pam_tally2(sshd:auth): unknown option: no_magic_root

2021-07-19T21:25:10.438694+05:30 ise30-1 sshd[119435]: pam_unix(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=10.227.243.67 user=ad_admin

2021-07-19T21:25:11.365110+05:30 ise30-1 sshd[119435]: pam_sss(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=10.227.243.67 user=ad_admin

2021-07-19T21:25:11.365156+05:30 ise30-1 sshd[119435]: pam_sss(sshd:auth): received for user ad_admin: 12 (Authentication token is no longer valid; new one required)

2021-07-19T21:25:11.368231+05:30 ise30-1 sshd[119435]: pam_tally2(sshd:account): unknown option: reset

2021-07-19T21:25:11.370223+05:30 ise30-1 sshd[119435]: pam_succeed_if(sshd:account): 'uid' resolves to '60001'

2021-07-19T21:25:11.370337+05:30 ise30-1 sshd[119435]: Accepted password for ad_admin from 10.227.243.67 port 61613 ssh2

2021-07-19T21:25:11.371478+05:30 ise30-1 sshd[119435]: pam_tally2(sshd:setcred): unknown option: no_magic_root

2021-07-19T21:25:11.781374+05:30 ise30-1 sshd[119435]: pam_limits(sshd:session): reading settings from '/etc/security/limits.conf'

2021-07-19T21:25:11.781445+05:30 ise30-1 sshd[119435]: pam_limits(sshd:session): reading settings from '/etc/security/limits.d/20-nproc.conf'

2021-07-19T21:25:11.781462+05:30 ise30-1 sshd[119435]: pam_limits(sshd:session): process_limit: processing soft nproc 4096 for DEFAULT

2021-07-19T21:25:11.781592+05:30 ise30-1 sshd[119435]: pam_unix(sshd:session): session opened for user ad_admin by (uid=0)

2021-07-19T21:25:11.784725+05:30 ise30-1 sshd[121474]: pam_tally2(sshd:setcred): unknown option: no_magic_root

فشل المصادقة بسبب كلمة مرور غير صحيحة:2021-07-19T21:25:10.435849+05:30 ise30-1 sshd[119435]: pam_tally2(sshd:auth): unknown option: no_magic_root

2021-07-19T21:25:10.438694+05:30 ise30-1 sshd[119435]: pam_unix(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=10.227.243.67 user=ad_admin

2021-07-19T21:25:11.365110+05:30 ise30-1 sshd[119435]: pam_sss(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=10.227.243.67 user=ad_admin

2021-07-19T21:25:11.365156+05:30 ise30-1 sshd[119435]: pam_sss(sshd:auth): received for user ad_admin: 12 (Authentication token is no longer valid; new one required)

2021-07-19T21:25:11.368231+05:30 ise30-1 sshd[119435]: pam_tally2(sshd:account): unknown option: reset

2021-07-19T21:25:11.370223+05:30 ise30-1 sshd[119435]: pam_succeed_if(sshd:account): 'uid' resolves to '60001'

2021-07-19T21:25:11.370337+05:30 ise30-1 sshd[119435]: Accepted password for ad_admin from 10.227.243.67 port 61613 ssh2

2021-07-19T21:25:11.371478+05:30 ise30-1 sshd[119435]: pam_tally2(sshd:setcred): unknown option: no_magic_root

2021-07-19T21:25:11.781374+05:30 ise30-1 sshd[119435]: pam_limits(sshd:session): reading settings from '/etc/security/limits.conf'

2021-07-19T21:25:11.781445+05:30 ise30-1 sshd[119435]: pam_limits(sshd:session): reading settings from '/etc/security/limits.d/20-nproc.conf'

2021-07-19T21:25:11.781462+05:30 ise30-1 sshd[119435]: pam_limits(sshd:session): process_limit: processing soft nproc 4096 for DEFAULT

2021-07-19T21:25:11.781592+05:30 ise30-1 sshd[119435]: pam_unix(sshd:session): session opened for user ad_admin by (uid=0)

2021-07-19T21:25:11.784725+05:30 ise30-1 sshd[121474]: pam_tally2(sshd:setcred): unknown option: no_magic_root

2021-07-19T21:25:56.737559+05:30 ise30-1 sshd[119435]: pam_unix(sshd:session): session closed for user ad_admin

2021-07-19T21:25:56.738341+05:30 ise30-1 sshd[119435]: pam_tally2(sshd:setcred): unknown option: no_magic_root

2021-07-19T21:26:21.375211+05:30 ise30-1 sshd[122957]: pam_tally2(sshd:auth): unknown option: no_magic_root

2021-07-19T21:26:21.376387+05:30 ise30-1 sshd[122957]: pam_unix(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=10.227.243.67 user=ad_admin

2021-07-19T21:26:21.434442+05:30 ise30-1 sshd[122957]: pam_sss(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=10.227.243.67 user=ad_admin

2021-07-19T21:26:21.434461+05:30 ise30-1 sshd[122957]: pam_sss(sshd:auth): received for user ad_admin: 17 (Failure setting user credentials)

2021-07-19T21:26:21.434480+05:30 ise30-1 sshd[122957]: pam_nologin(sshd:auth): unknown option: debug

2021-07-19T21:26:22.742663+05:30 ise30-1 sshd[122957]: Failed password for ad_admin from 10.227.243.67 port 61675 ssh2فشل المصادقة نتيجة لعدم صلاحية المستخدم:

2021-07-19T21:28:08.756228+05:30 ise30-1 sshd[125725]: Invalid user Masked(xxxxx) from 10.227.243.67 port 61691

2021-07-19T21:28:08.757646+05:30 ise30-1 sshd[125725]: input_userauth_request: invalid user Masked(xxxxx) [preauth]

2021-07-19T21:28:15.628387+05:30 ise30-1 sshd[125725]: pam_tally2(sshd:auth): unknown option: no_magic_root

2021-07-19T21:28:15.628658+05:30 ise30-1 sshd[125725]: pam_tally2(sshd:auth): pam_get_uid; no such user

2021-07-19T21:28:15.628899+05:30 ise30-1 sshd[125725]: pam_unix(sshd:auth): check pass; user unknown

2021-07-19T21:28:15.629142+05:30 ise30-1 sshd[125725]: pam_unix(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=10.227.243.67

2021-07-19T21:28:15.631975+05:30 ise30-1 sshd[125725]: pam_sss(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=10.227.243.67 user=isha

2021-07-19T21:28:15.631987+05:30 ise30-1 sshd[125725]: pam_sss(sshd:auth): received for user isha: 10 (User not known to the underlying authentication module)

2021-07-19T21:28:15.631993+05:30 ise30-1 sshd[125725]: pam_nologin(sshd:auth): unknown option: debug

2021-07-19T21:28:17.256541+05:30 ise30-1 sshd[125725]: Failed password for invalid user Masked(xxxxx) from 10.227.243.67 port 61691 ssh2

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

3.0 |

28-Mar-2024 |

أزلت cisco من العنوان.

تحديث التدقيق الإملائي والتنسيق. |

2.0 |

12-Dec-2022 |

تقويم |

1.0 |

07-Sep-2021 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- Isha RainaTechnical Consulting Engineer

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات