المقدمة

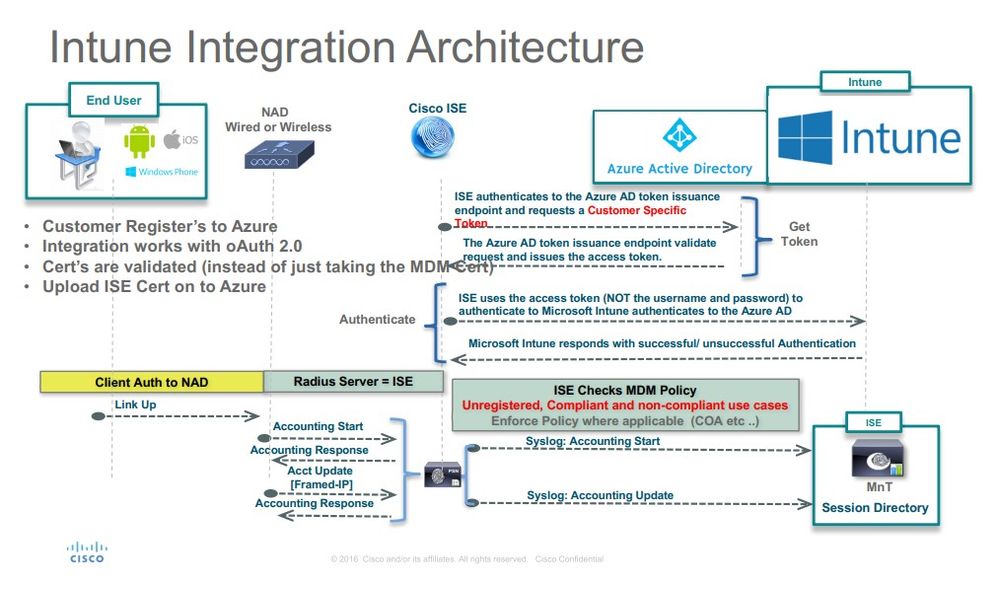

يوضح هذا المستند كيفية دمج إدارة جهاز Intune المحمول (MDM) مع محرك خدمات الهوية (ISE) من Cisco.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- معرفة خدمات MDM في Cisco ISE

- معرفة خدمات Microsoft Azure Intune

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- Cisco Identity Services Engine، الإصدار 3.0

- تطبيق Microsoft Azure Intune

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

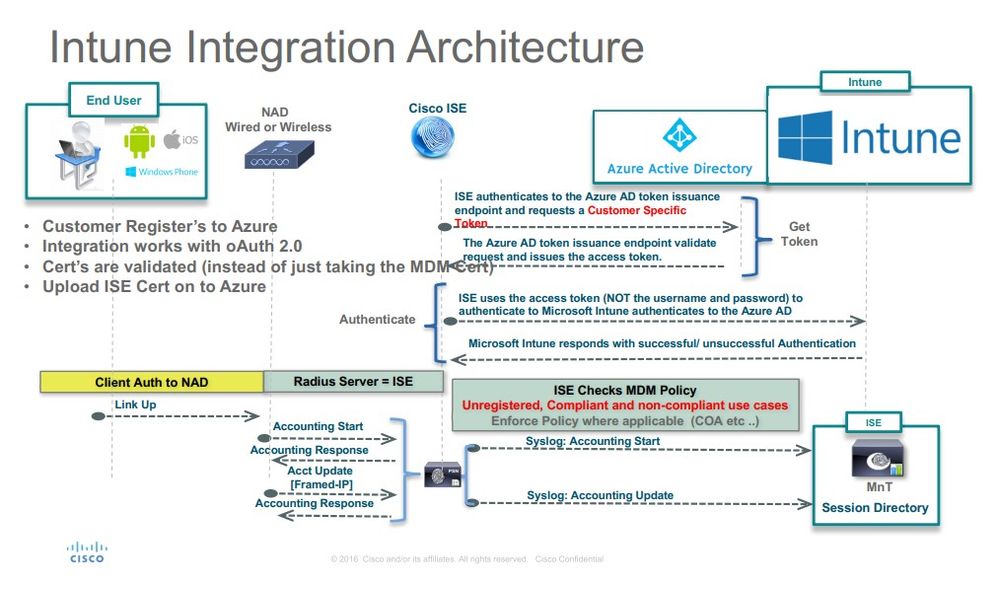

تقوم خوادم MDM بتأمين الأجهزة المحمولة التي يتم نشرها عبر مشغلي الأجهزة المحمولة ومزودي الخدمة والمؤسسات ومراقبتها وإدارتها ودعمها. تعمل هذه الخوادم كخادم النهج الذي يتحكم في إستخدام بعض التطبيقات على جهاز محمول (على سبيل المثال، تطبيق بريد إلكتروني) في البيئة التي تم نشرها. ومع ذلك، فإن الشبكة هي الكيان الوحيد الذي يمكنه توفير وصول متعدد المستويات إلى نقاط النهاية استنادا إلى قوائم التحكم في الوصول (ACLs). يستعلم ISE عن خوادم MDM لسمات الجهاز الضرورية لإنشاء قوائم التحكم في الوصول (ACL) التي توفر التحكم في الوصول إلى الشبكة لتلك الأجهزة. يتم دمج Cisco ISE مع خادم Microsoft Intune MDM لمساعدة المؤسسات في تأمين بيانات الشركة عندما تحاول الأجهزة الوصول إلى الموارد المحلية.

التكوين

الرسم التخطيطي للشبكة

تكوين Microsoft Intune

إستيراد الشهادات من مدخل Intune إلى مخزن ISE الموثوق به

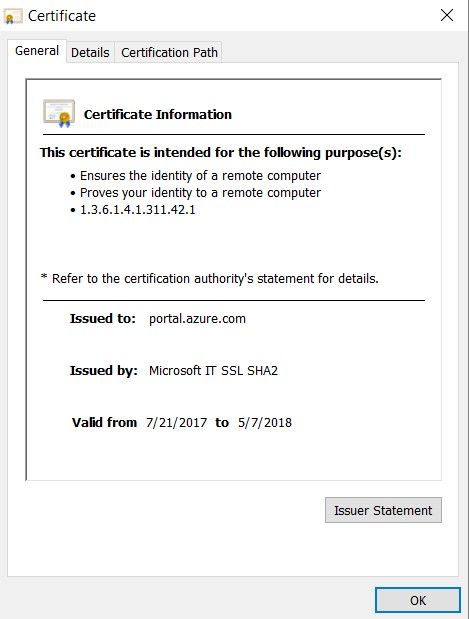

قم بتسجيل الدخول إلى وحدة تحكم إدارة Intune أو وحدة تحكم إدارة Azure، أي موقع يحتوي على المستأجر الخاص بك. أستخدم المستعرض للحصول على تفاصيل الشهادة:

الخطوة 1. افتح Microsoft Azure portal من متصفح ويب.

الخطوة 2. انقر رمز التأمين في شريط أدوات المتصفح، ثم انقر View Certificates.

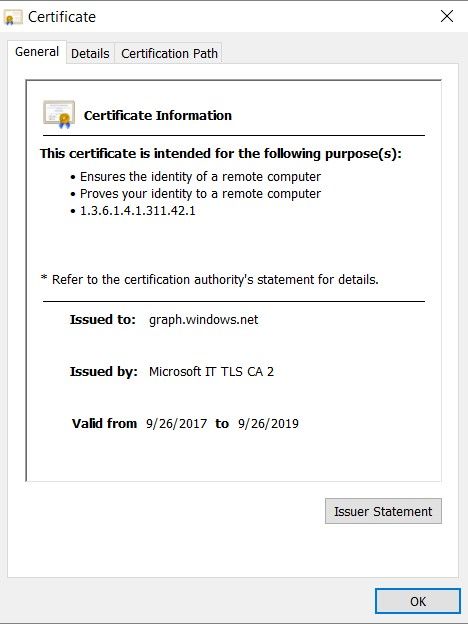

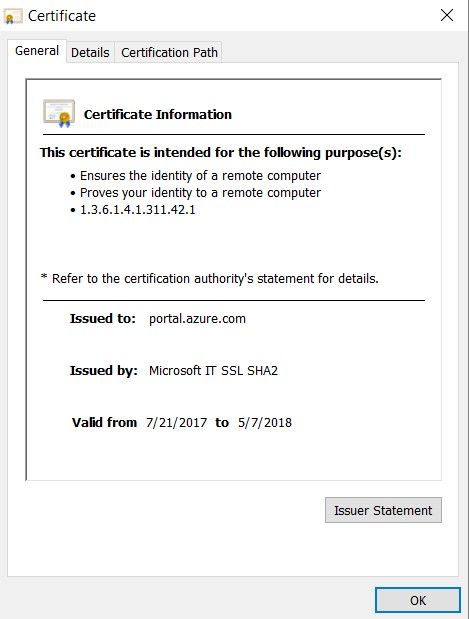

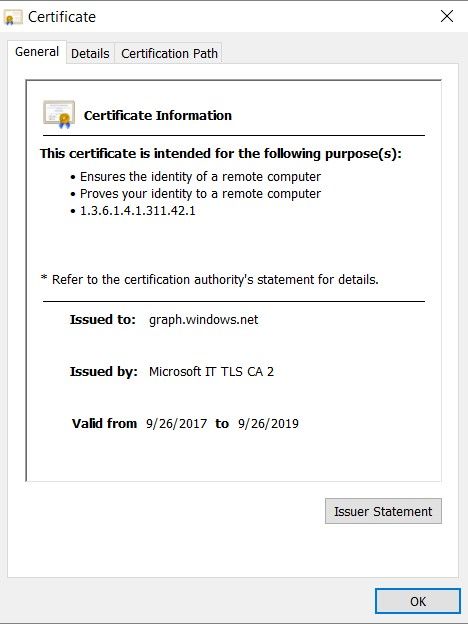

الخطوة 3. في نافذة الترخيص، انقر على Certification Path علامة التبويب. ويتم توضيح مثال هنا:

الخطوة 4. ابحث Baltimore Cyber Trust root, عن أي مرجع مصدق الجذر هو المعتاد. على أي حال، إذا كان هناك مرجع مصدق جذري مختلف آخر، فانقر على شهادة المرجع المصدق الجذر تلك. في علامة التبويب تفاصيل شهادة المرجع المصدق الجذر تلك، يمكنك نسخها إلى الملف وحفظها على هيئة شهادة BASE64.

الخطوة 5. في ISE، انتقل إلى Administration > System > Certificates > Trusted Certificates, واستورد شهادة الجذر التي تم حفظها للتو. قم بتسمية الشهادة باسم ذي معنى، مثل Azure MDM. كرر الإجراء لشهادات CA الوسيطة أيضا.

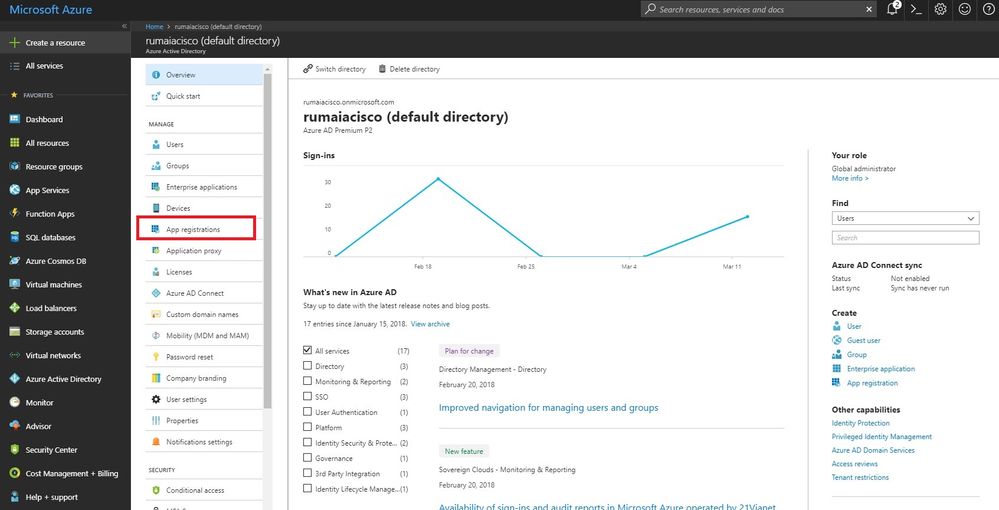

نشر ISE كتطبيق في مدخل Azure

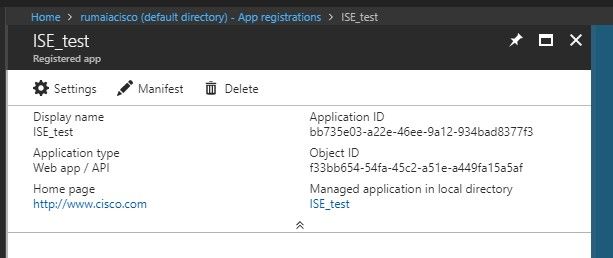

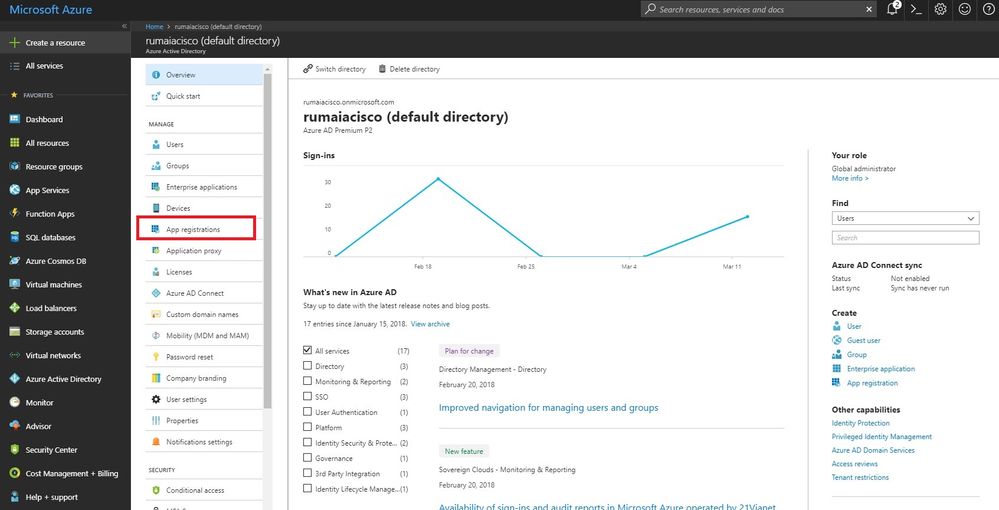

الخطوة 1. انتقل إلى Azure Active Directoryواختيار App registrations.

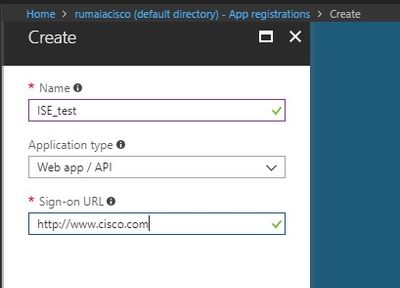

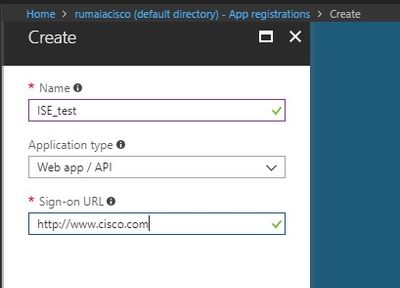

الخطوة 2. في App registrations, إنشاء تسجيل تطبيق جديد باسم ISE. انقر Create كما هو موضح في هذه الصورة.

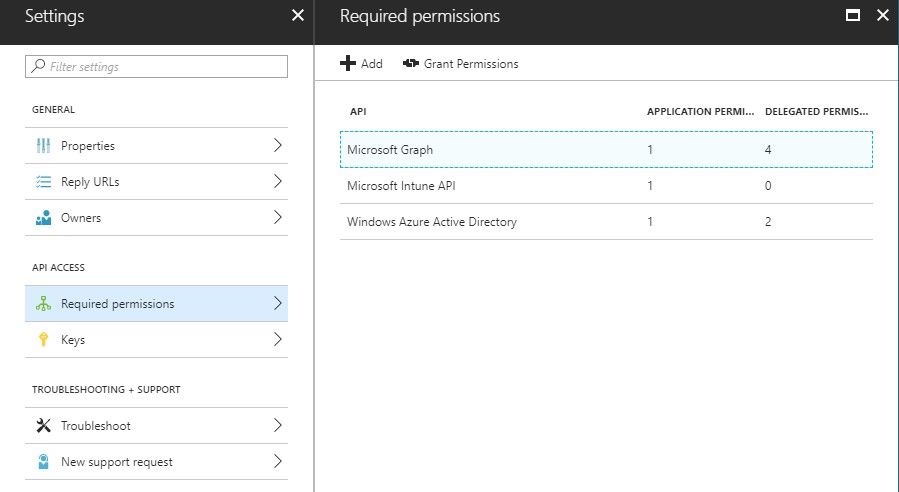

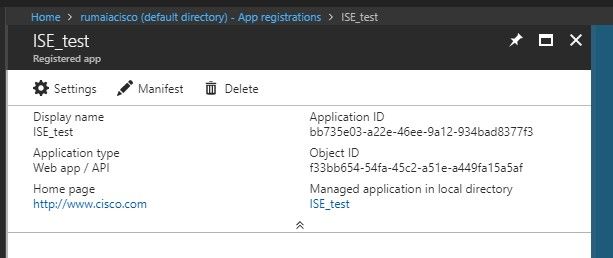

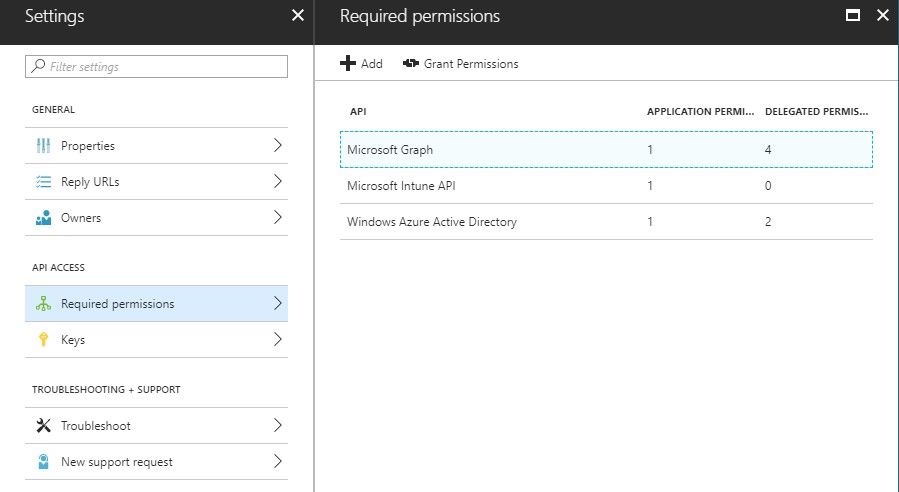

الخطوة 3. أختر Settingsمن أجل تحرير التطبيق وإضافة المكونات المطلوبة.

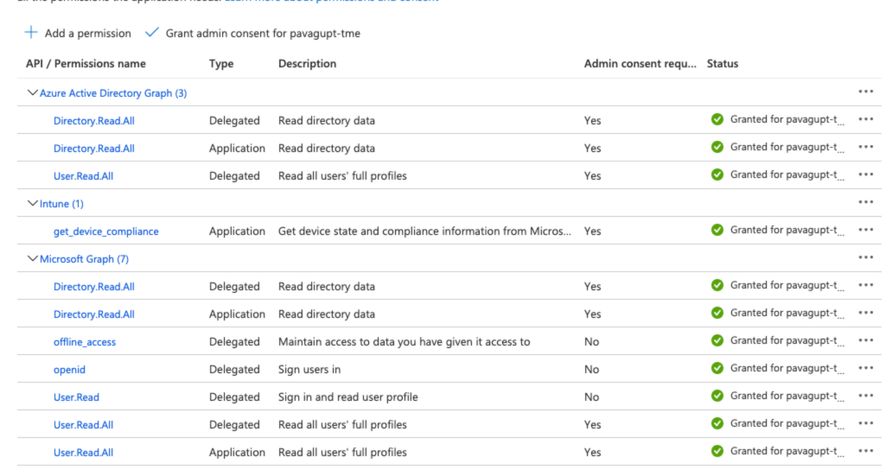

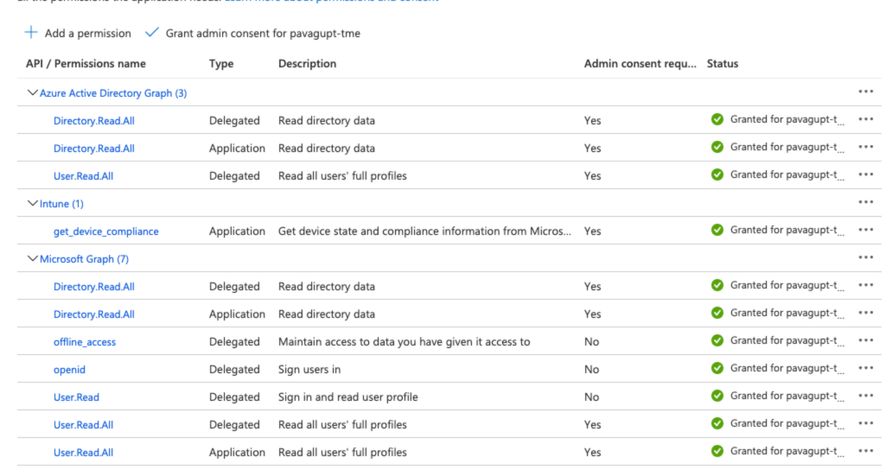

الخطوة 4. تحت أختر Settings, الأذونات المطلوبة، وطبق الخيارات التالية:

- Microsoft Graph

- أذونات مفوضة

- قراءة نهج وتكوين جهاز Microsoft Intune

- قراءة تكوين Microsoft Intune

- تسجيل دخول المستخدمين

- الوصول إلى بيانات المستخدم في أي وقت

- Microsoft Intune API

- الحصول على معلومات حالة الجهاز والتوافق من Microsoft Intune

- Windows Azure Active Directory

- أذونات مفوضة

- قراءة بيانات الدليل

- تسجيل الدخول وقراءة ملف تعريف المستخدم

تبدو نتيجة التكوين مماثلة لما هو موضح هنا:

الخطوة 5. انقر Grant Permissions لتأكيد كل أذونات التطبيق. تستغرق هذه العملية من 5 إلى 10 دقائق لتدخل حيز التنفيذ. قم بتحرير Azure Manifest الملف للتطبيق الذي تم إنشاؤه لاستيراد شهادات ISE CA الداخلية.

إستيراد شهادات ISE إلى التطبيق في Azure

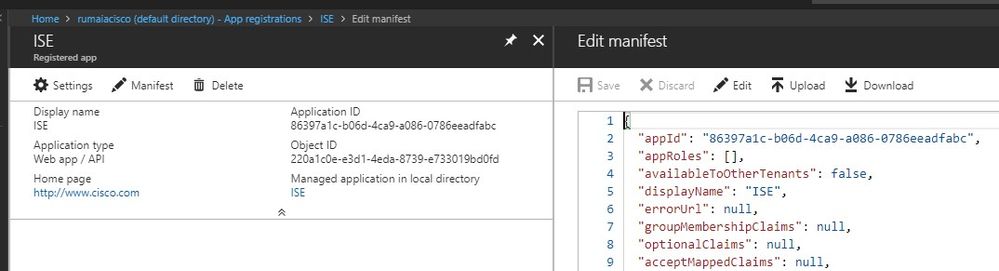

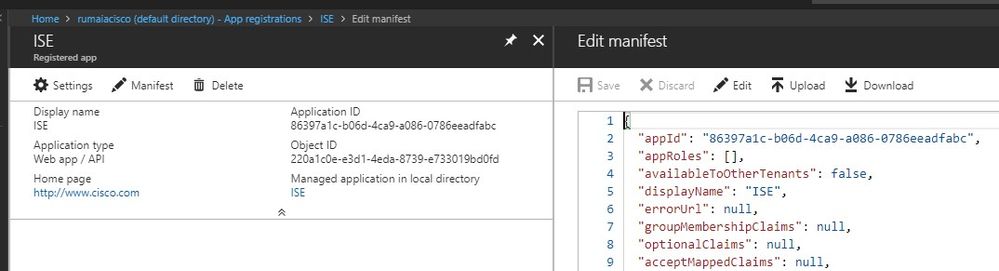

الخطوة 1. قم بتنزيل ملف البيان الخاص بالتطبيق.

ملاحظة: هو ملف بامتداد JSON. لا تقم بتحرير اسم الملف أو الملحق، وإلا فسيفشل.

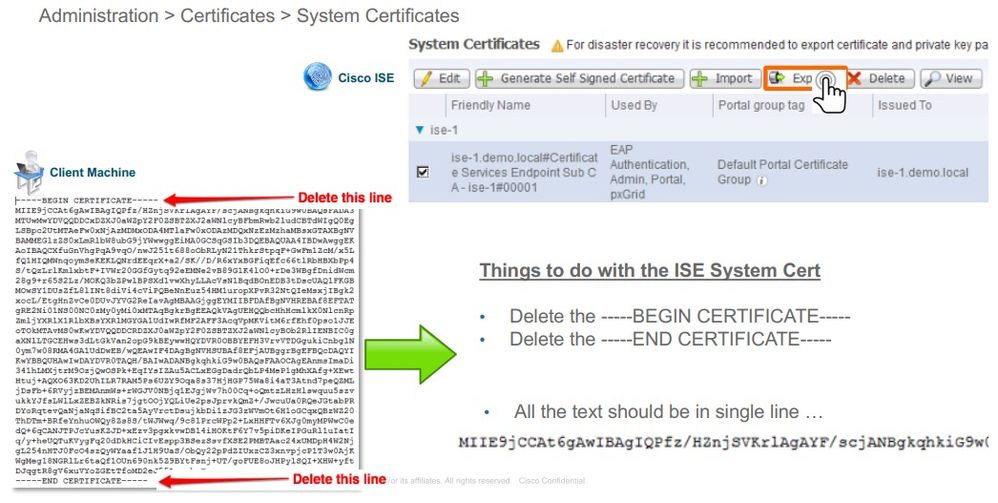

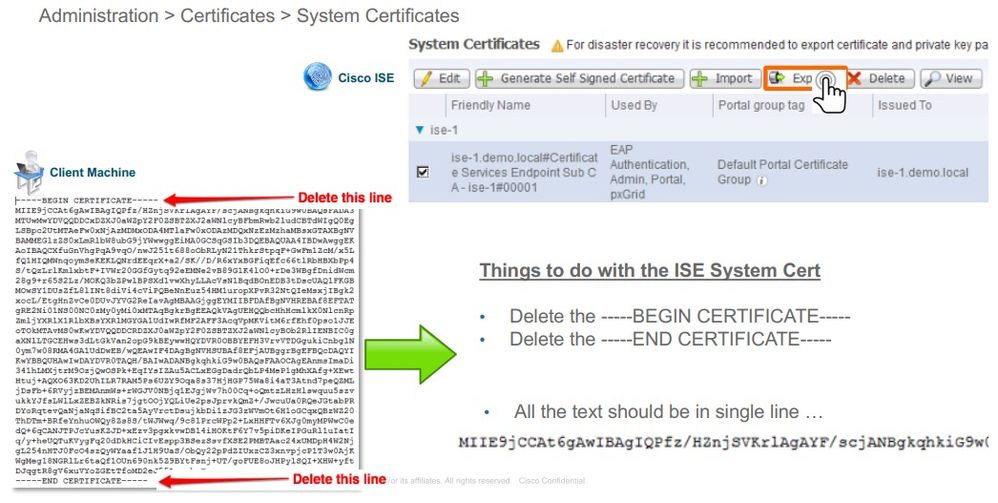

الخطوة 2. تصدير شهادة نظام ISE من جميع العقد. على PAN، انتقل إلى Administration > System > Certificates > System Certificates, إختيار شهادة الخادم الافتراضية الموقعة ذاتيا، وانقر Export.. أختر Export Certificate Only(الافتراضي)، واختر مكان لحفظه. احذف علامات تمييز البداية والنهاية من الترخيص وانسخ بقية النص على هيئة سطر واحد. وينطبق هذا على الإصدارات قبل يونيو 2020 الموضحة في قسم "الخيار القديم".

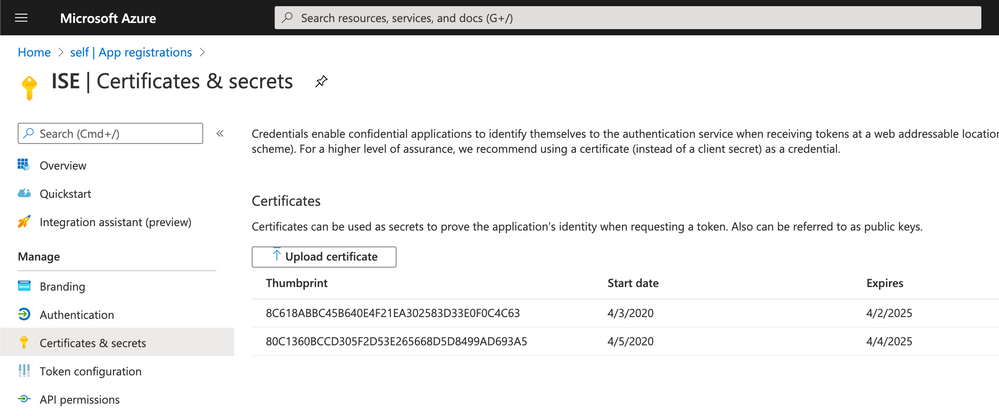

اعتبارا من يونيو 2020، تسمح لك البوابة بتحميل الشهادات مباشرة.

خيار قديم:

الخطوة 1. قم بتشغيل إجراء PowerShell لتحويل الشهادة إلى BASE64 واستيرادها بشكل صحيح إلى ملف البيان Azure JSON. أستخدم تطبيق Windows PowerShell أو تطبيق Windows PowerShell ISE من Windows. استعملت هذا أمر:

$cer = New-Object System.Security.Cryptography.X509Certificates.X509Certificate2 $cer.Import(“mycer.cer”) $bin = $cer.GetRawCertData() $base64Value = [System.Convert]::ToBase64String($bin) $bin = $cer.GetCertHash() $base64Thumbprint = [System.Convert]::ToBase64String($bin) $keyid = [System.Guid]::NewGuid().ToString()

الخطوة 2. الاحتفاظ بالقيم ل $base64Thumbprint, $base64Valueو $keyid، والتي يتم إستخدامها في الخطوة التالية. كل هذه القيم يتم إضافتها إلى حقل JSON keyCredentialsبما أنه بشكل افتراضي، يبدو هكذا:

للقيام بذلك، تأكد من إستخدام القيم بهذا الترتيب:

"keyCredentials": [ { “customKeyIdentifier“: “$base64Thumbprint_from_powerShell_for_PPAN”, “keyId“: “$keyid_from_above_PPAN“, "type": "AsymmetricX509Cert", "usage": "Verify", "value": "Base64 Encoded String of ISE PPAN cert" }, { “customKeyIdentifier“: “$base64Thumbprint_from_powerShell_for_SPAN”, “keyId“: “$keyid_from_above_SPAN“, "type": "AsymmetricX509Cert", "usage": "Verify", "value": "Base64 Encoded String of ISE SPAN cert" } ],

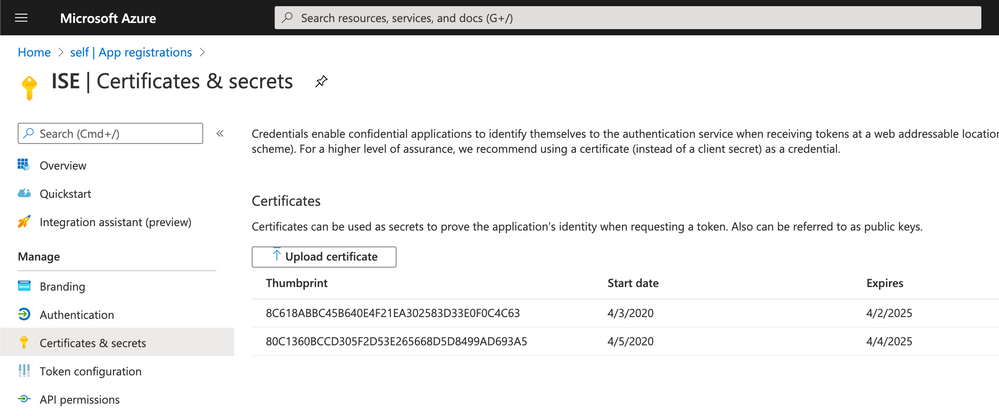

الخطوة 3. قم بتحميل الملف الذي تم تحريره JSON إلى مدخل Azure للتحقق منkeyCredentials الشهادات المستخدمة على ISE.

ولابد أن تبدو مشابهة لما يلي:

الخطوة 4. كن على علم بأنه بعد التحميل، يظهر value الحقل أدناه keyCredentials null منذ فرض هذا من قبل جانب Microsoft لعدم السماح برؤية هذه القيم بعد التحميل الأول.

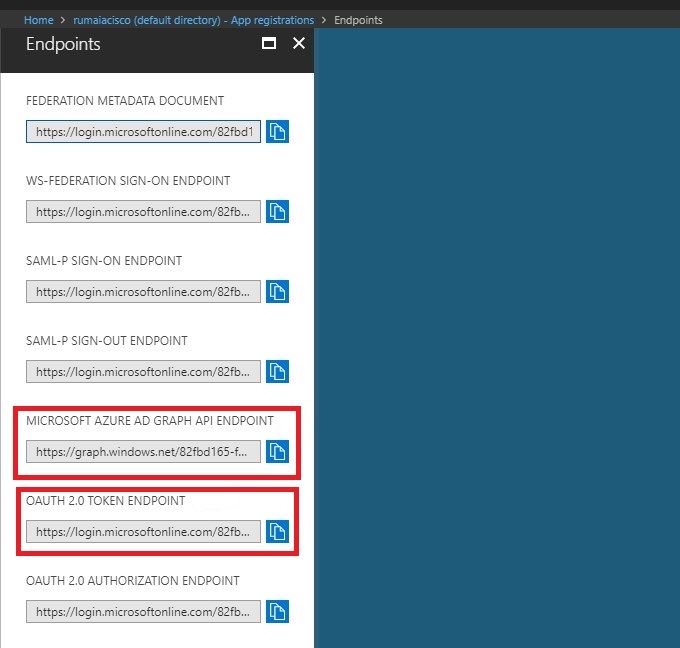

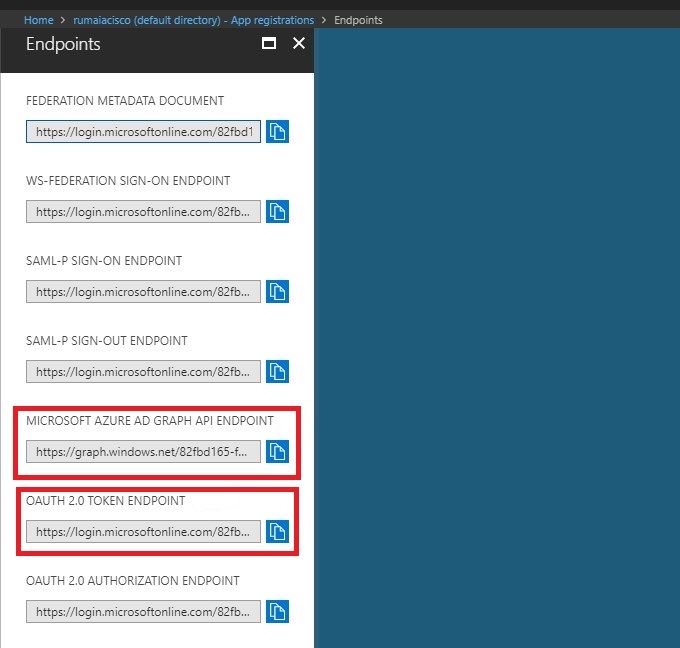

يمكن نسخ القيم المطلوبة لإضافة خادم MDM في ISE من Microsoft Azure AD Graph API Endpoint و OAUTH 2.0 Token Endpoint.

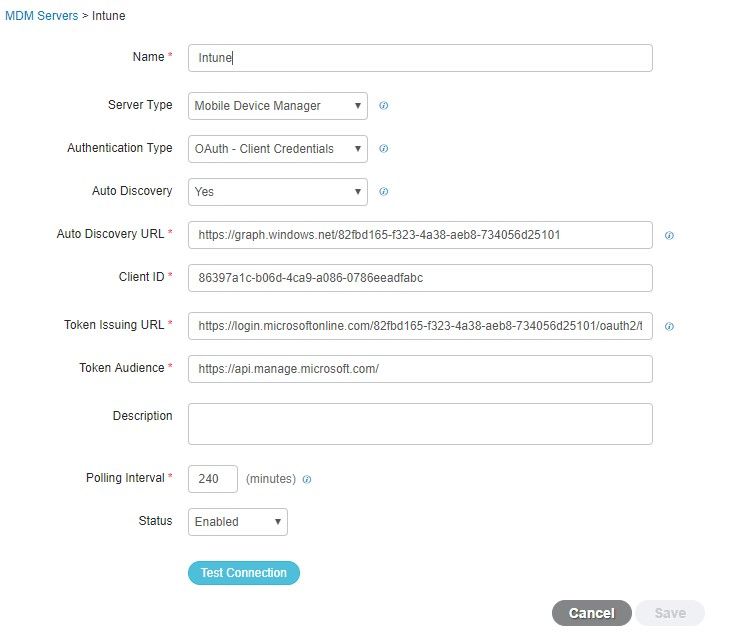

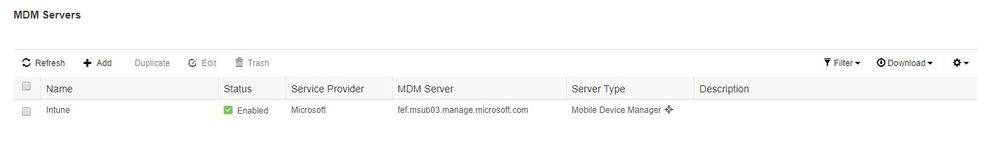

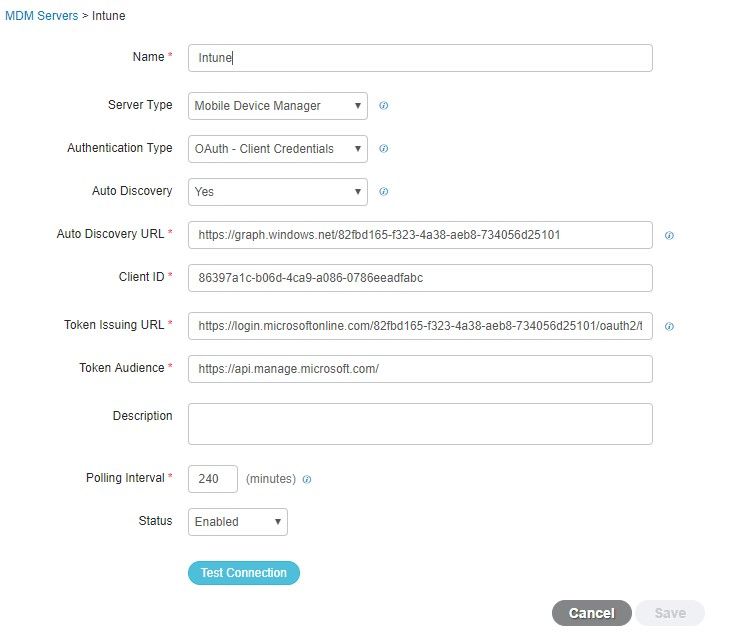

يجب إدخال هذه القيم في واجهة المستخدم الرسومية (GUI) الخاصة ب ISE. انتقل إلى Administration > Network Resources > External MDM خادم جديد وأضفه:

| محرك خدمات كشف الهوية (ISE) |

إنتون |

| عنوان URL للاكتشاف التلقائي |

نقاط النهاية > نقطة نهاية API للرسم البياني Microsoft Azure |

| معرف العميل |

{Registered-App-name} > معرف التطبيق |

| عنوان URL لإصدار الرمز المميز |

نقاط النهاية > نقطة نهاية الرمز المميز OAuth 2.0 |

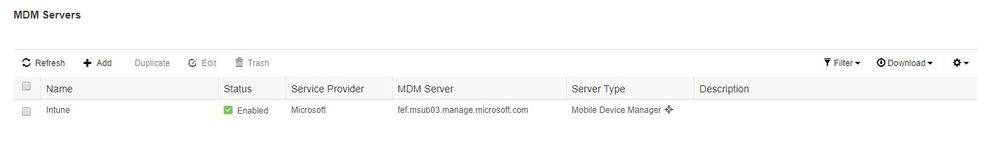

بعد اكتمال التكوين، تظهر الحالة الممكنة.

التحقق من الصحة واستكشاف الأخطاء وإصلاحها

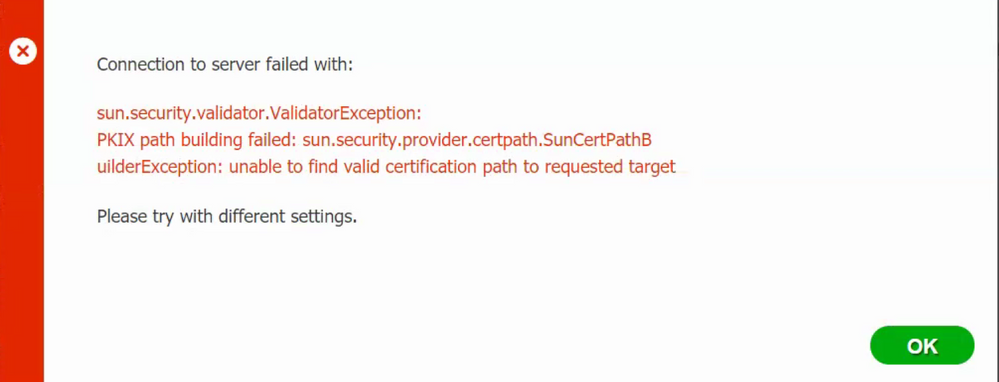

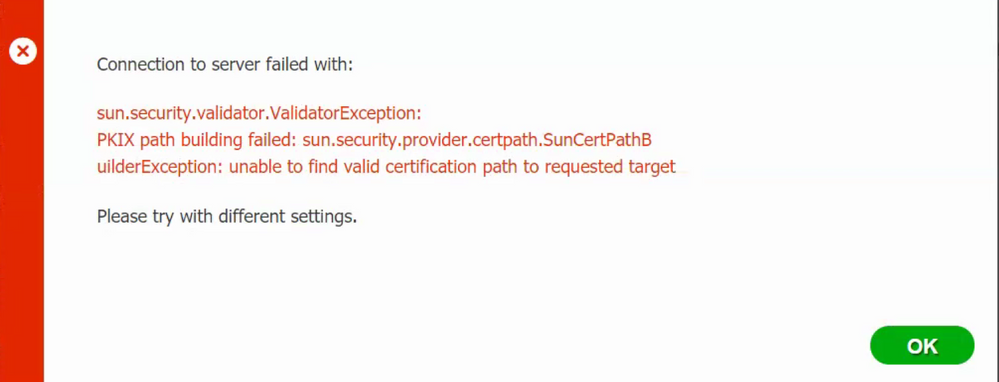

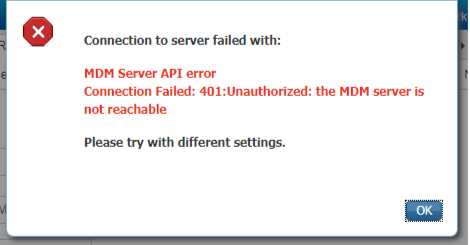

"فشل الاتصال بالخادم" استنادا إلى SUN.security.validator.ValidatorException

الخطوة 1. تجميع مجموعة الدعم باستخدام هذه السجلات على مستوى TRACE:

portal (guest.log) mdmportal (ise-psc.log) external-mdm (ise-psc.log)

الخطوة 2. تحقق ise-psc.log من هذه السجلات:

2016-10-17 12:45:52,158 DEBUG [admin-http-pool9300][] cisco.cpm.mdm.authtoken.MdmAzureActiveDirectoryClient -::::- ClientId - a46a6fd7-4a31-4471-9078-59cb2bb6a5ab, Token issuance endpoint - https://login microsoftonline.com/273106dc-2878-42eb-b7c8-069dcf334687/oauth2/token, ResourceId/App Id uri - https://graph.windows.net 2016-10-17 12:45:52,329 DEBUG [admin-http-pool9300][] cisco.cpm.mdm.authtoken.MdmCertAndKeyUtil -::::- Certificate Friendly Name -USMEM-AM01-ISE.Sncorp.smith-nephew.com#USMEM-AM01-ISE.Sncorp.smith-nephew.c om#00003 2016-10-17 12:45:52,354 DEBUG [admin-http-pool9300][] cisco.cpm.mdm.authtoken.MdmCertAndKeyUtil -::::- Result of command invocation 2016-10-17 12:45:52,363 DEBUG [admin-http-pool9300][] cisco.cpm.mdm.authtoken.MdmCertAndKeyUtil -::::- Result of command invocation 2016-10-17 12:45:52,364 DEBUG [admin-http-pool9300][] cisco.cpm.mdm.authtoken.MdmCertAndKeyUtil -::::- Successfuly decrypted private key 2016-10-17 12:45:52,794 ERROR [admin-http-pool9300][] cisco.cpm.mdm.authtoken.MdmAzureActiveDirectoryClient -::::- There is a problem with the Azure certificates or ISE trust store. sun.security.validator .ValidatorException: PKIX path building failed: sun.security.provider.certpath.SunCertPathBuilderException: unable to find valid certification path to requested target 2016-10-17 12:45:52,794 ERROR [admin-http-pool9300][] cisco.cpm.mdm.authtoken.MdmAzureActiveDirectoryClient -::::- Unable to acquire access token from Azure java.util.concurrent.ExecutionException: javax.net.ssl.SSLHandshakeException: sun.security.validator.ValidatorException: PKIX path building failed: sun.security.provider.certpath.SunCertPathBuilderException : unable to find valid certification path to requested target

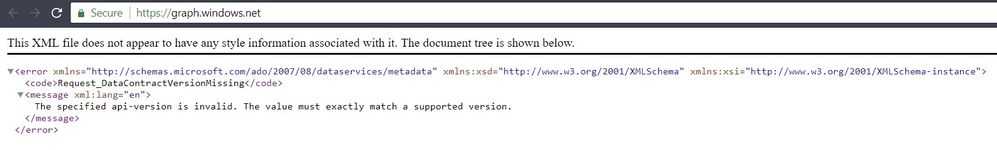

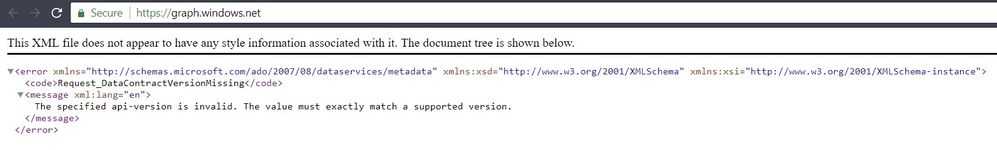

يشير ذلك إلى أن هناك حاجة لاستيراد graph.microsoft.com الشهادة، الموجودة في هذه الصفحة.

الخطوة 3. انقر على lockerالأيقونة وفحص تفاصيل الترخيص.

الخطوة 4. احفظه في ملف بتنسيق BASE64 واستورده إلى ISE Trusted Store. تأكد من إستيراد سلسلة الشهادات الكاملة. بعد ذلك، اختبر الاتصال بخادم MDM مرة أخرى.

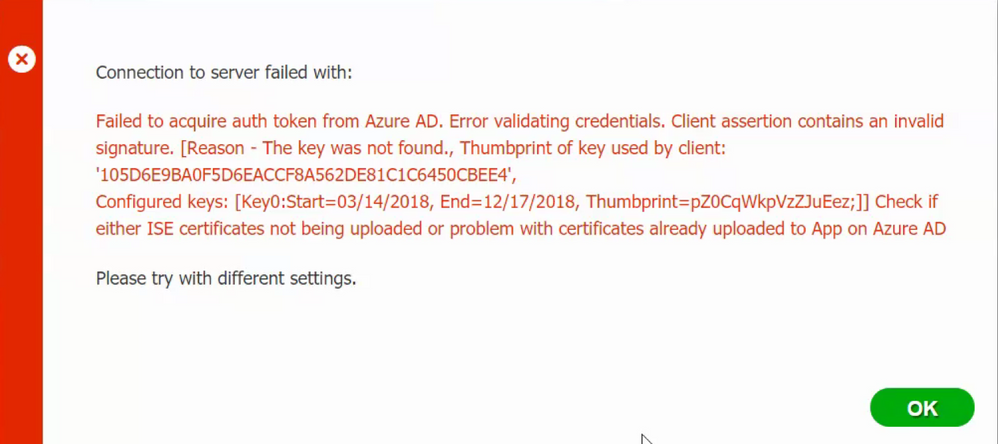

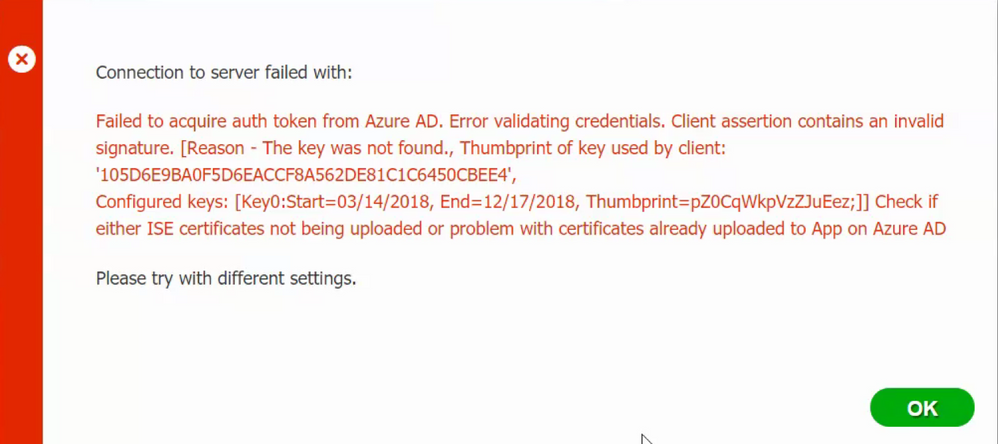

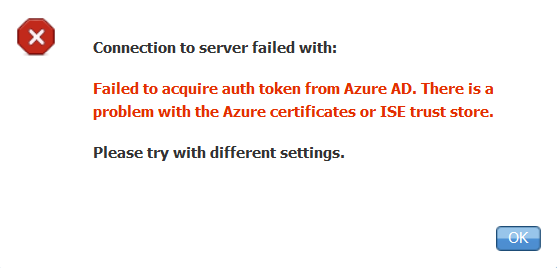

فشل الحصول على رمز مصادقة مميز من Azure AD

عادة ما يحدث هذا الخطأ عندما يحتوي JSON ملف البيان على سلسلة شهادة ISE غير صحيحة. قبل تحميل ملف البيان إلى Azure، تحقق من وجود هذا التكوين على الأقل:

"keyCredentials": [ { “customKeyIdentifier“: “$base64Thumbprint_from_powerShell_for_PPAN”, “keyId“: “$keyid_from_above_PPAN“, "type": "AsymmetricX509Cert", "usage": "Verify", "value": "Base64 Encoded String of ISE PPAN cert" }, { “customKeyIdentifier“: “$base64Thumbprint_from_powerShell_for_SPAN”, “keyId“: “$keyid_from_above_SPAN“, "type": "AsymmetricX509Cert", "usage": "Verify", "value": "Base64 Encoded String of ISE SPAN cert" } } ],

يستند المثال السابق إلى سيناريو حيث توجد PAN و SAN. قم بتشغيل البرامج النصية من PowerShell مرة أخرى وقم باستيراد قيم BASE64 المناسبة. حاول تحميل ملف البيان ويجب ألا تواجه أي أخطاء.

$cer = New-Object System.Security.Cryptography.X509Certificates.X509Certificate2 $cer.Import(“mycer.cer”) $bin = $cer.GetRawCertData() $base64Value = [System.Convert]::ToBase64String($bin) $bin = $cer.GetCertHash() $base64Thumbprint = [System.Convert]::ToBase64String($bin) $keyid = [System.Guid]::NewGuid().ToString()

تذكر أن تقوم بتطبيق القيم $base64Thumbprint, $base64Value و $keyid كما هو مذكور في الخطوات في قسم التكوين.

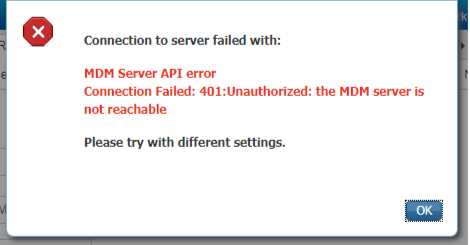

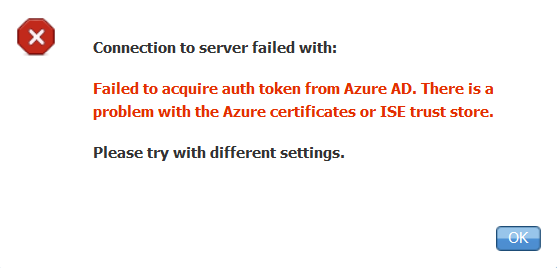

فشل الحصول على رمز مصادقة مميز من Azure AD

غالبا ما يحدث هذا الخطأ عند عدم منح الأذونات الصحيحة لتطبيق Azure في portal.azure.com. تحقق من أن التطبيق الخاص بك يحتوي على السمات الصحيحة وتأكد من النقر Grant Permissions بعد كل تغيير.

تحدث هذه الرسالة عندما يحاول ISE الوصول إلى عنوان URL الخاص بإصدار الرمز المميز ويعيد شهادة لا يقوم ISE بإرجاعها. تأكد من أن سلسلة المرجع المصدق الكاملة موجودة في مخزن ثقة ISE. إذا إستمرت المشكلة بعد تثبيت الشهادة الصحيحة في مخزن ISE الموثوق به، فقم بتنفيذ عمليات التقاط الحزم واختبار الاتصال لمعرفة ما يتم إرساله.

معلومات ذات صلة

التعليقات

التعليقات