تكوين مصادقة ثنائية العامل للوصول إلى إدارة ISE

خيارات التنزيل

-

ePub (1.3 MB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

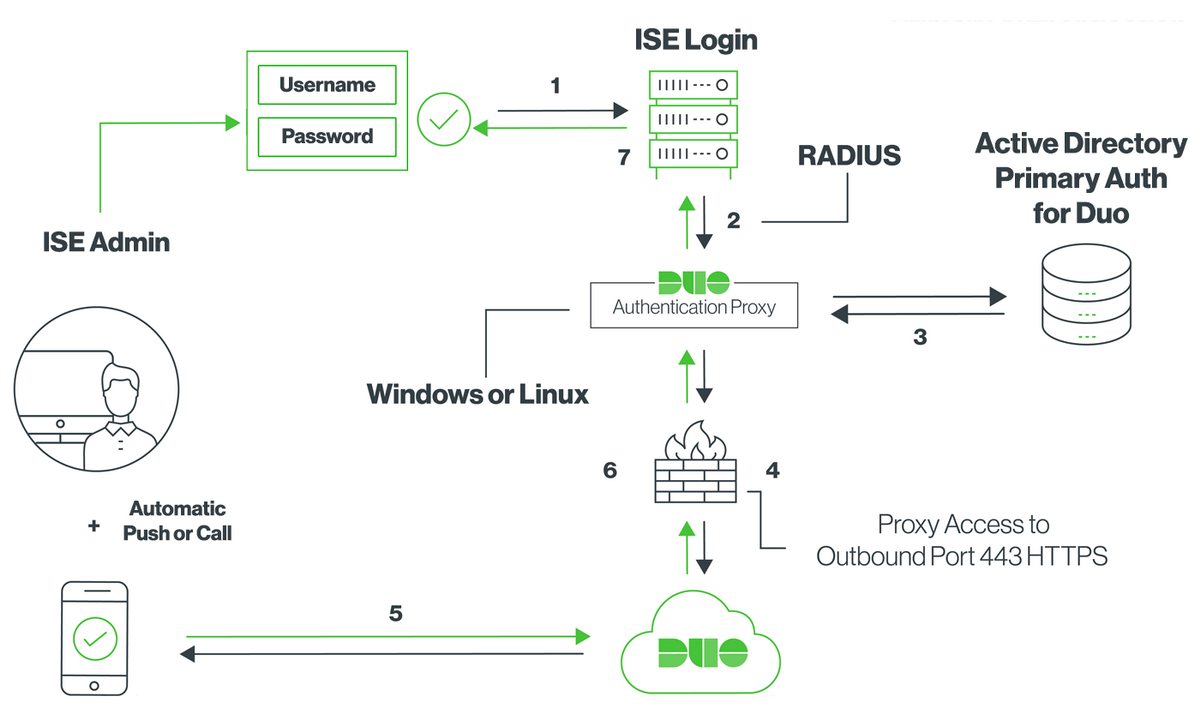

يصف هذا المستند الخطوات المطلوبة لتكوين مصادقة ثنائية العوامل الخارجية للوصول إلى إدارة محرك خدمات الهوية (ISE). في هذا المثال، يقوم مسؤول ISE بالمصادقة مقابل خادم رمز RADIUS المميز ويتم إرسال مصادقة إضافية في شكل إعلام دفع بواسطة خادم وكيل مصادقة Duo إلى جهاز المسؤول المحمول.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- بروتوكول RADIUS

- تكوين خادم رمز ISE RADIUS المميز والهويات

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- محرك خدمات الهوية (ISE)

- خدمة Active Directory (AD)

- خادم وكيل المصادقة الثنائي

- خدمة Duo Cloud

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك مباشرة، فتأكد من فهمك للتأثير المحتمل لأي أمر.

الرسم التخطيطي للشبكة

التكوين

التكوين الثنائي

الخطوة 1. تنزيل Duo Authentication Proxy Server وتثبيته على جهاز يعمل بنظام التشغيل Windows أو Linux: https://duo.com/docs/ciscoise-radius#install-the-duo-authentication-proxy

ملاحظة: يجب أن يتمتع هذا الجهاز بإمكانية الوصول إلى ISE و Duo Cloud (عبر الإنترنت)

الخطوة 2. قم بتكوين الملف authproxy.cfg.

افتح هذا الملف في محرر نصوص مثل Notepad++ أو WordPad.

ملاحظة: يتم العثور على الموقع الافتراضي في C:\Program Files (x86)\Duo Security Authentication Proxy\conf\authproxy.cfg

الخطوة الثالثة. قم بإنشاء تطبيق "Cisco ISE RADIUS" في لوحة إدارة Duo: https://duo.com/docs/ciscoise-radius#first-steps

الخطوة 4. قم بتحرير ملف authproxy.cfg وإضافة هذا التكوين.

ikey= xxxxxxxxxxxxxxxxxxxxxxxxxx

skey= xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx

api_host=api-xxxxxxxx.duosecurity.com

radius_ip_1=10.127.196.189 Sample IP address of the ISE server

radius_secret_1=******

failmode=secure

client=ad_client

port=1812

الخطوة 5. قم بتكوين ad_client باستخدام تفاصيل Active Directory. يستخدم وكيل المصادقة الثنائي المعلومات التالية للمصادقة مقابل AD للمصادقة الأساسية.

[ad_client]

host=10.127.196.230 Sample IP address of the Active Directory

service_account_username=< AD-username >

service_account_password=< AD-password >

search_dn=CN=Users,DC=gce,DC=iselab,DC=local

ملاحظة: إذا كانت شبكتك تتطلب اتصال وكيل HTTP للوصول إلى الإنترنت، فقم بإضافة تفاصيل http_proxy في authproxy.cfg.

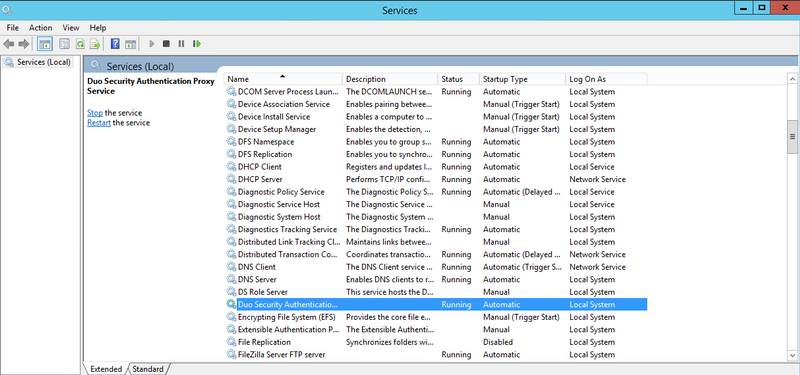

الخطوة 6. قم بإعادة تشغيل خدمة وكيل مصادقة أمان Duo. قم بحفظ الملف وإعادة تشغيل خدمة Duo على جهاز Windows.افتح وحدة تحكم خدمات Windows (services.msc)، وحدد موقع خدمة وكيل مصادقة الأمان Duo في قائمة الخدمات، وانقر فوق إعادة التشغيل كما هو موضح في الصورة:

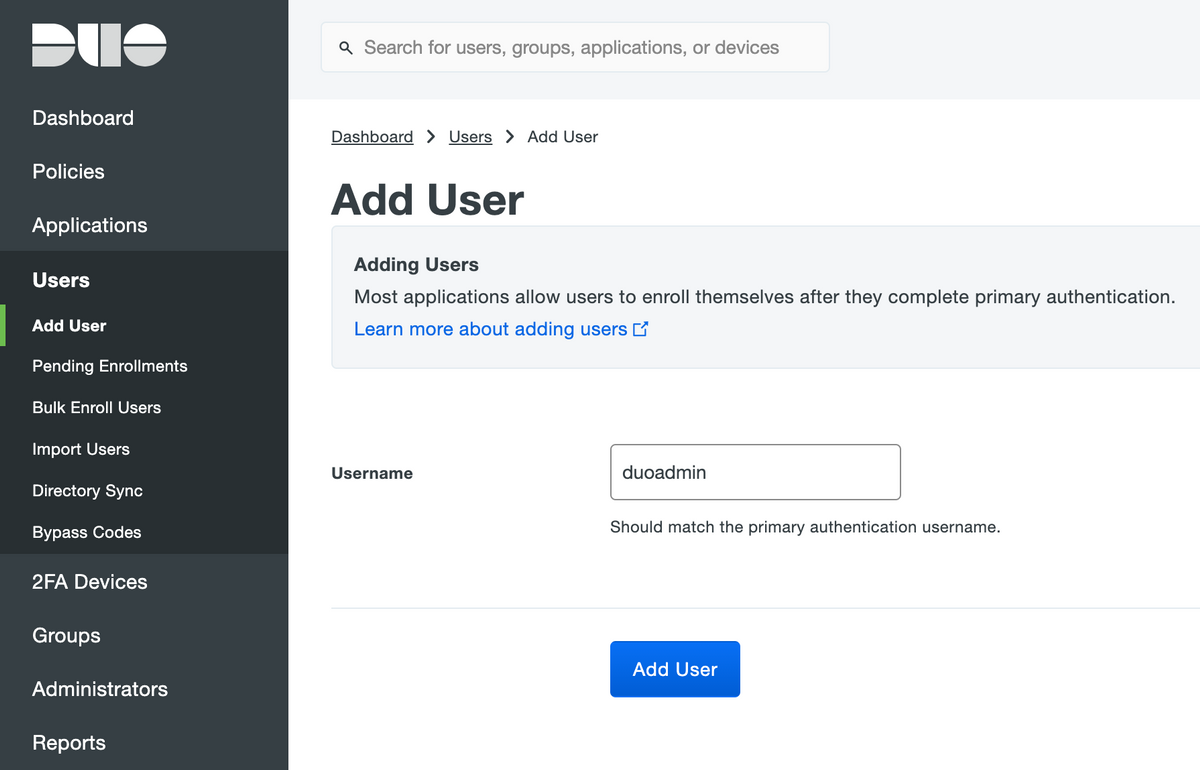

الخطوة 7. إنشاء اسم مستخدم وتنشيط Duo Mobile على الجهاز الطرفي: https://duo.com/docs/administration-users#creating-users-manually

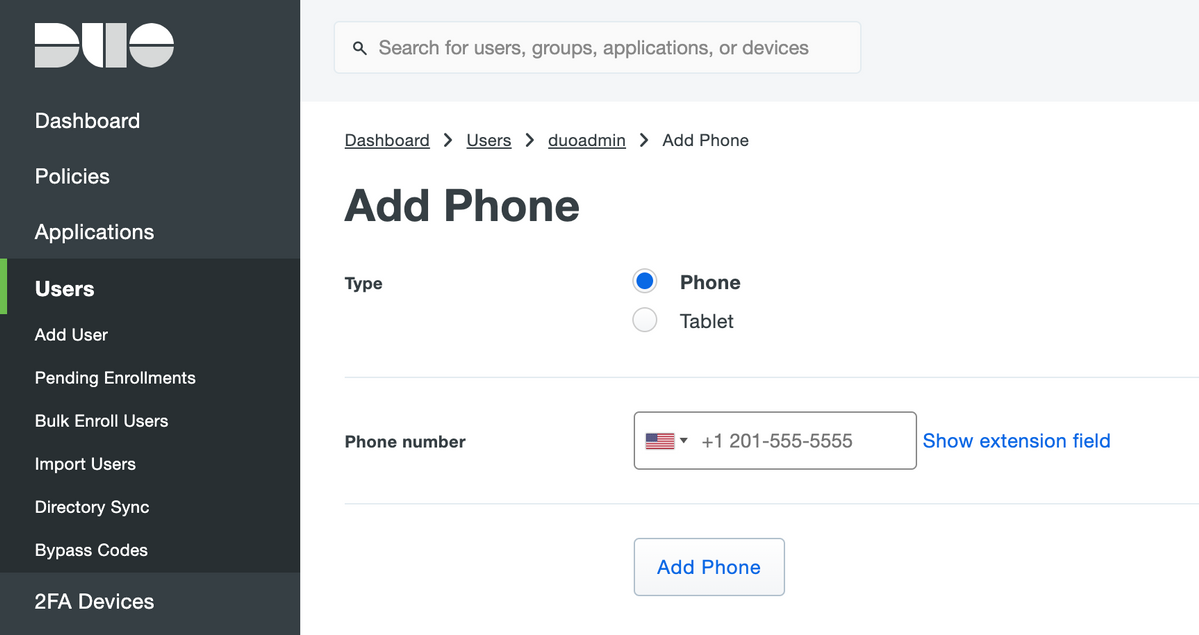

إضافة مستخدم إلى لوحة إدارة Duo. انتقل إلى مستخدمين > إضافة مستخدمين، كما هو موضح في الصورة:

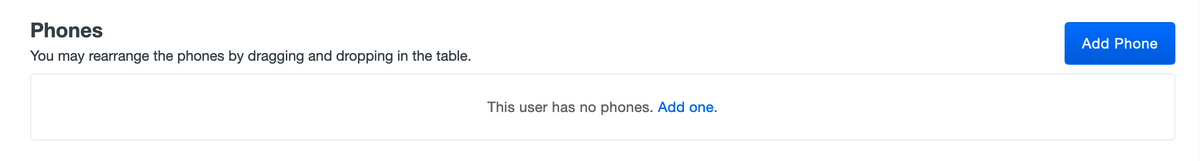

تأكد من أن المستخدم النهائي لديه تطبيق Duo المثبت على الهاتف.

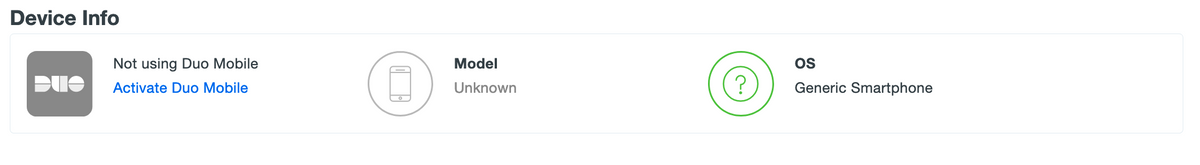

حدد تنشيط Duo Mobile، كما هو موضح في الصورة:

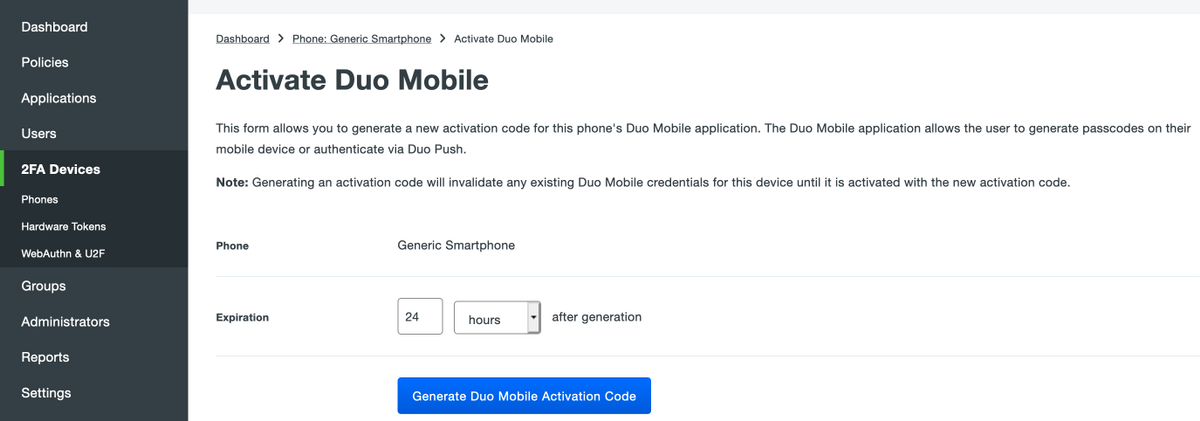

حدد إنشاء رمز تنشيط Duo Mobile، كما هو موضح في الصورة:

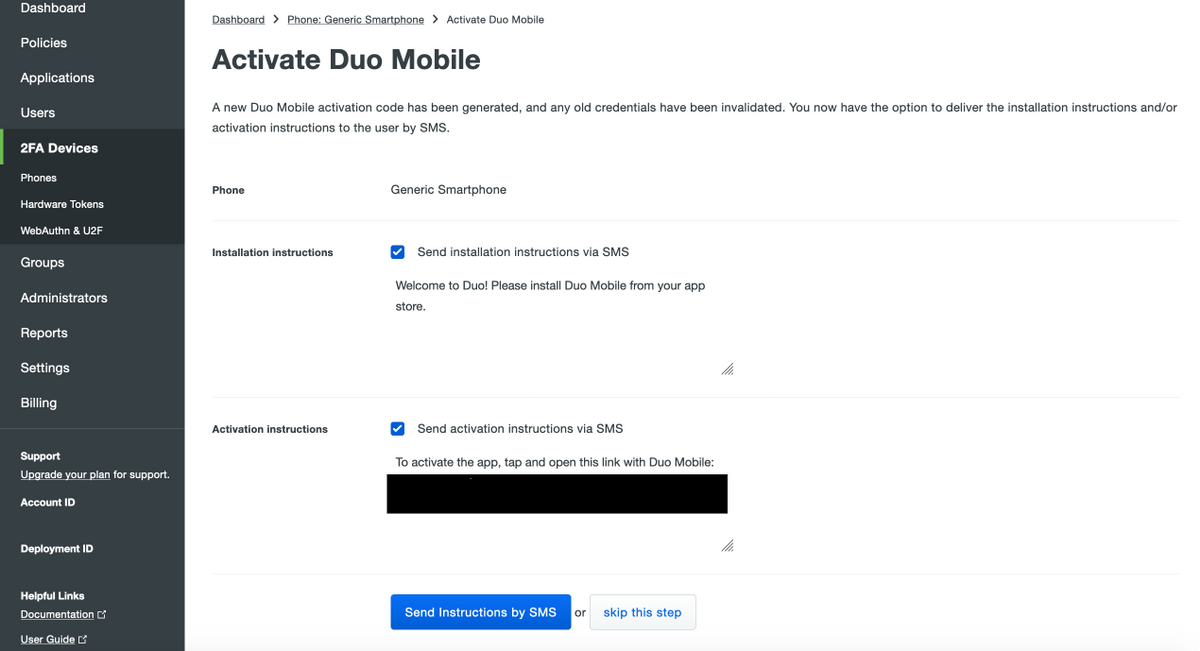

حدد إرسال تعليمات بواسطة SMS، كما هو موضح في الصورة:

انقر فوق الارتباط الموجود في SMS، ويتم ربط تطبيق Duo بحساب المستخدم في قسم معلومات الجهاز، كما هو موضح في الصورة:

تكوين ISE

الخطوة 1. دمج ISE مع وكيل مصادقة Duo.

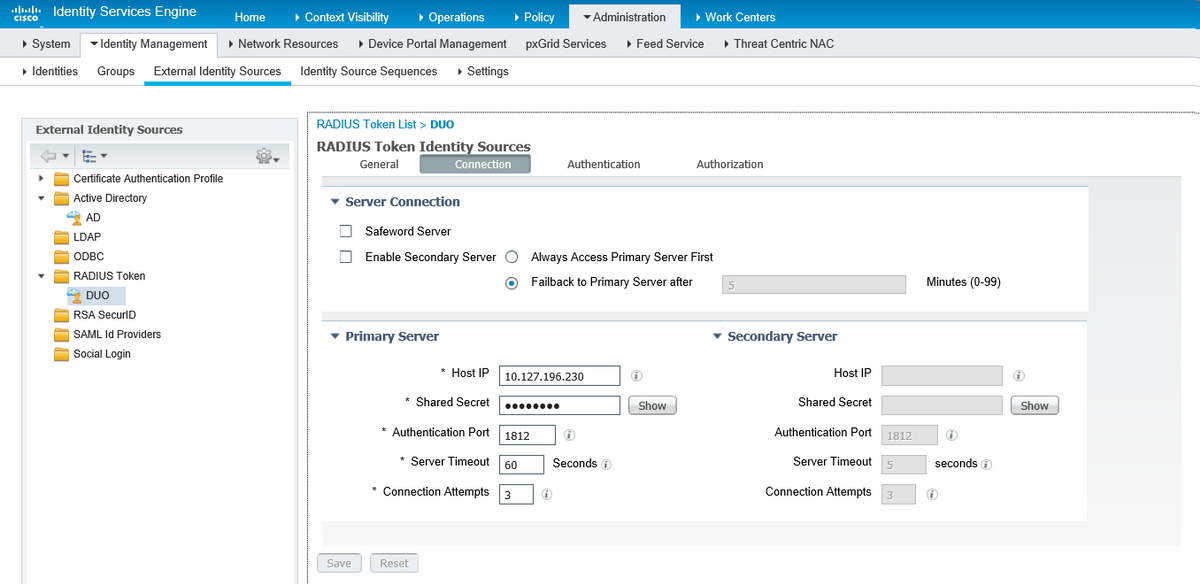

انتقل إلى إدارة > إدارة الهوية > مصادر الهوية الخارجية > رمز RADIUS المميز، انقر إضافة لإضافة خادم RADIUS المميز الجديد. قم بتعريف اسم الخادم في علامة التبويب عام وعنوان IP والمفتاح المشترك في علامة التبويب الاتصال كما هو موضح في الصورة:

ملاحظة: تعيين مهلة الخادم على 60 ثانية بحيث يتوفر للمستخدمين الوقت الكافي للعمل على الدفع

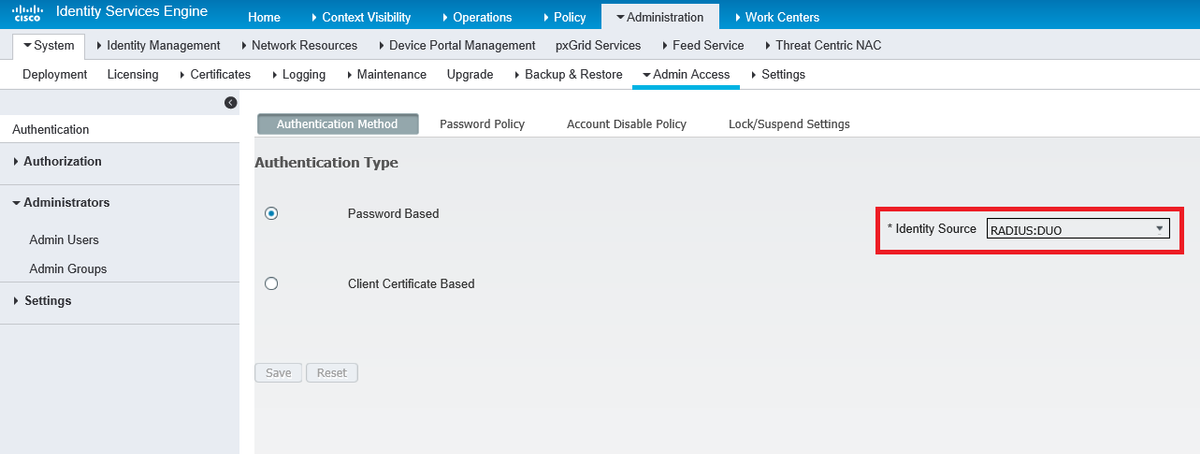

الخطوة 2. انتقل إلى إدارة > نظام > وصول المسؤول > مصادقة > أسلوب المصادقة وحدد خادم RADIUS المميز الذي تم تكوينه مسبقا كمصدر للهوية، كما هو موضح في الصورة:

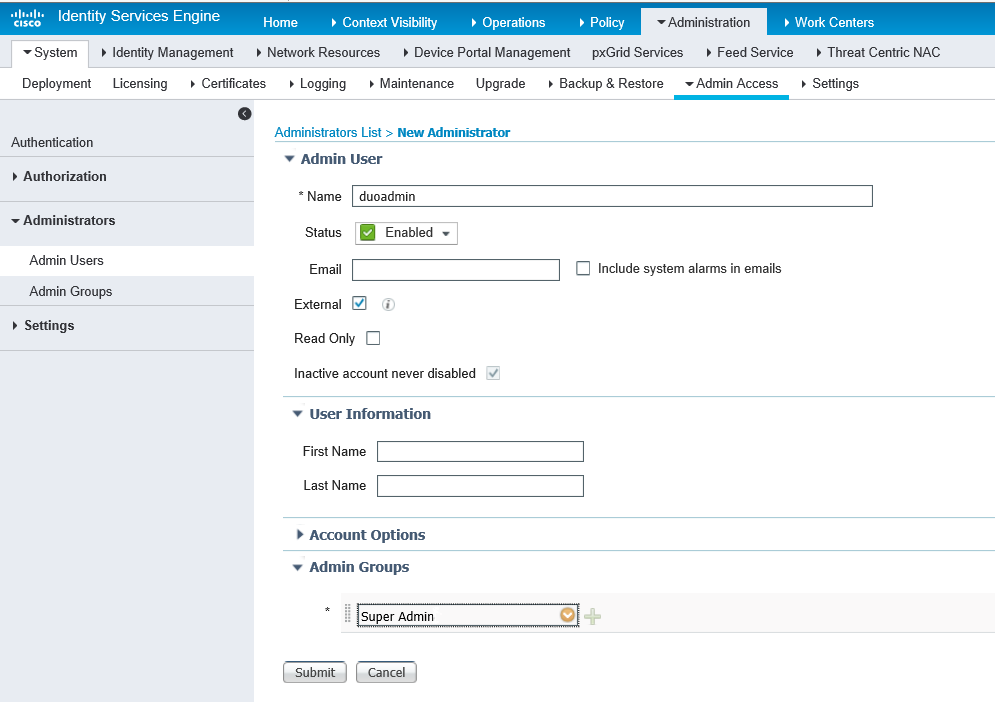

الخطوة الثالثة. انتقل إلى إدارة > نظام > Admin Access > Administrators > Admin Users (المسؤولون) وقم بإنشاء مستخدم Admin كخارجي ووفر امتياز Super Admin، كما هو موضح في الصورة:

التحقق من الصحة

استخدم هذا القسم لتأكيد عمل التكوين بشكل صحيح.

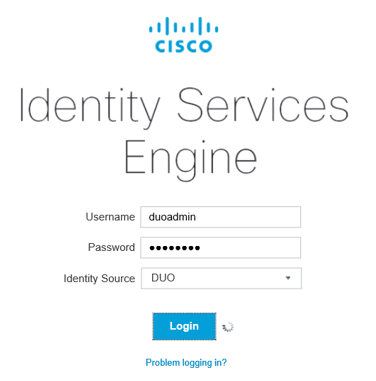

افتح واجهة المستخدم الرسومية (ISE)، ثم حدد خادم RADIUS Token كمصدر هوية وقم بتسجيل الدخول باستخدام مستخدم المسؤول.

استكشاف الأخطاء وإصلاحها

يوفر هذا القسم معلومات يمكنك إستخدامها لاستكشاف أخطاء التكوين وإصلاحها.

لاستكشاف المشاكل المتعلقة باتصال وكيل Duo بالسحابة أو Active Directory وإصلاحها، قم بتمكين تصحيح الأخطاء على وكيل المصادقة الثنائي عن طريق إضافة "debug=true" أسفل القسم الرئيسي من authproxy.cfg.

توجد السجلات ضمن الموقع التالي:

C:\Program Files (x86)\Duo Security Authentication Proxy\log

افتح الملف authproxy.log في محرر نصوص مثل Notepad++ أو WordPad.

سجل أجزاء من Duo Auth Proxy يتلقى طلب من ISE ويرسله إلى Duo Cloud.

2019-08-19T04:59:27-0700 [DuoForwardServer (UDP)] Sending request from 10.127.196.189 to radius_server_auto

2019-08-19T04:59:27-0700 [DuoForwardServer (UDP)] Received new request id 2 from ('10.127.196.189', 62001)

2019-08-19T04:59:27-0700 [DuoForwardServer (UDP)] (('10.127.196.189', 62001), duoadmin, 2): login attempt for username u'duoadmin'

2019-08-19T04:59:27-0700 [DuoForwardServer (UDP)] Sending AD authentication request for 'duoadmin' to '10.127.196.230'

2019-08-19T04:59:27-0700 [duoauthproxy.modules.ad_client._ADAuthClientFactory#info] Starting factory

سجل القصاصات من Duo Auth Proxy يعجز أن يبلغ Duo Cloud.

2019-08-19T04:59:27-0700 [duoauthproxy.modules.ad_client._ADAuthClientFactory#info] Stopping factory

2019-08-19T04:59:37-0700 [-] Duo preauth call failed

Traceback (most recent call last):

File "twisted\internet\defer.pyc", line 654, in _runCallbacks

File "twisted\internet\defer.pyc", line 1475, in gotResult

File "twisted\internet\defer.pyc", line 1416, in _inlineCallbacks

File "twisted\python\failure.pyc", line 512, in throwExceptionIntoGenerator

File "duoauthproxy\lib\radius\duo_server.pyc", line 111, in preauth

File "twisted\internet\defer.pyc", line 1416, in _inlineCallbacks

File "twisted\python\failure.pyc", line 512, in throwExceptionIntoGenerator

File "duoauthproxy\lib\duo_async.pyc", line 246, in preauth

File "twisted\internet\defer.pyc", line 1416, in _inlineCallbacks

File "twisted\python\failure.pyc", line 512, in throwExceptionIntoGenerator

File "duoauthproxy\lib\duo_async.pyc", line 202, in call

File "twisted\internet\defer.pyc", line 654, in _runCallbacks

File "duoauthproxy\lib\duo_async.pyc", line 186, in err_func

duoauthproxy.lib.duo_async.DuoAPIFailOpenError: API Request Failed: DNSLookupError('api-xxxxxxxx.duosecurity.com',)

2019-08-19T04:59:37-0700 [-] (('10.127.196.189', 62001), duoadmin, 3): Failmode Secure - Denied Duo login on preauth failure

2019-08-19T04:59:37-0700 [-] (('10.127.196.189', 62001), duoadmin, 3): Returning response code 3: AccessReject

2019-08-19T04:59:37-0700 [-] (('10.127.196.189', 62001), duoadmin, 3): Sending response

معلومات ذات صلة

تمت المساهمة بواسطة مهندسو Cisco

- Nancy Sainiمهندس TAC من Cisco

- Hari Haran S Mمهندس TAC من Cisco

- Prashant Joshiمهندس TAC من Cisco

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات