تكوين مدخل ضيف ISE 2.3 مع OKTA SAML SSO

خيارات التنزيل

-

ePub (2.2 MB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يوضح هذا المستند كيفية تكامل Identity Services Engine (ISE) مع OKTA، لتوفير مصادقة تسجيل الدخول الأحادي للغة تأكيد الأمان (SAML SSO) لبوابة الضيوف.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- خدمات ضيوف محرك خدمات الهوية من Cisco.

- سامل سو.

- (إختياري) تكوين وحدة التحكم في الشبكة المحلية (LAN) اللاسلكية (WLC).

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- Identity Services Engine 2.3.0.298

- تطبيق OKTA SAML SSO

- Cisco 5500 Wireless Controller، الإصدار 8.3.141.0

- نظام التشغيل Windows 7 من Lenovo

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

إتحاد إس أو إس

يمكن لمستخدم داخل المؤسسة المصادقة مرة واحدة، ثم يمكنه الوصول إلى موارد متعددة. وتسمى هذه الهوية المستخدمة عبر المنظمات بالهوية الموحدة.

مفهوم الاتحاد:

- المبدأ: المستخدم النهائي (المستخدم الذي يطلب خدمة)، متصفح الويب، في هذه الحالة، هو نقطة النهاية.

- مزود الخدمة (SP): يسمى أحيانا الطرف المعول (RP)، وهو النظام الذي يوفر خدمة، في هذه الحالة، ISE.

- موفر الهوية (IdP): الذي يدير المصادقة ونتائج التخويل والسمات التي يتم إرسالها مرة أخرى إلى SP، في هذه الحالة، OKTA.

- التأكيد: معلومات المستخدم المرسلة بواسطة IdP إلى SP.

تقوم العديد من البروتوكولات بتطبيق معايير SSO مثل OAuth2 و OpenID. يستخدم ISE SAML.

SAML هو إطار عمل يستند إلى XML يصف إستخدام تأكيدات SAML وتبادلها بطريقة آمنة بين الكيانات التجارية. يصف المعيار الصياغة والقواعد الخاصة بطلب هذه التأكيدات وإنشائها واستخدامها وتبادلها.

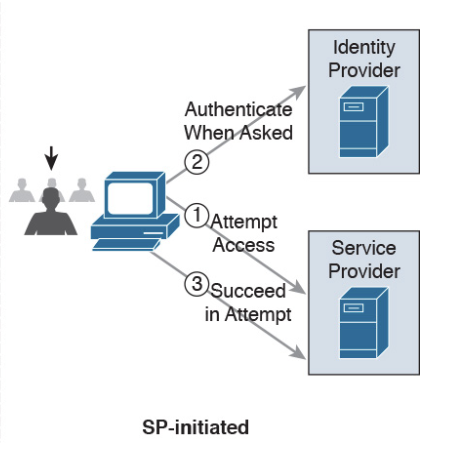

يستخدم ISE وضع SP الذي تم بدؤه. تتم إعادة توجيه المستخدم إلى مدخل Guest، ثم يقوم ISE بإعادة توجيهه إلى IDp للمصادقة. وبعد ذلك، فإنه يعيد التوجيه إلى ISE. تم التحقق من صحة الطلب، ويمضي المستخدم في عملية الوصول إلى الضيف أو لإدراجه على الإنترنت، وفقا لتكوين البوابة.

تدفق الشبكة

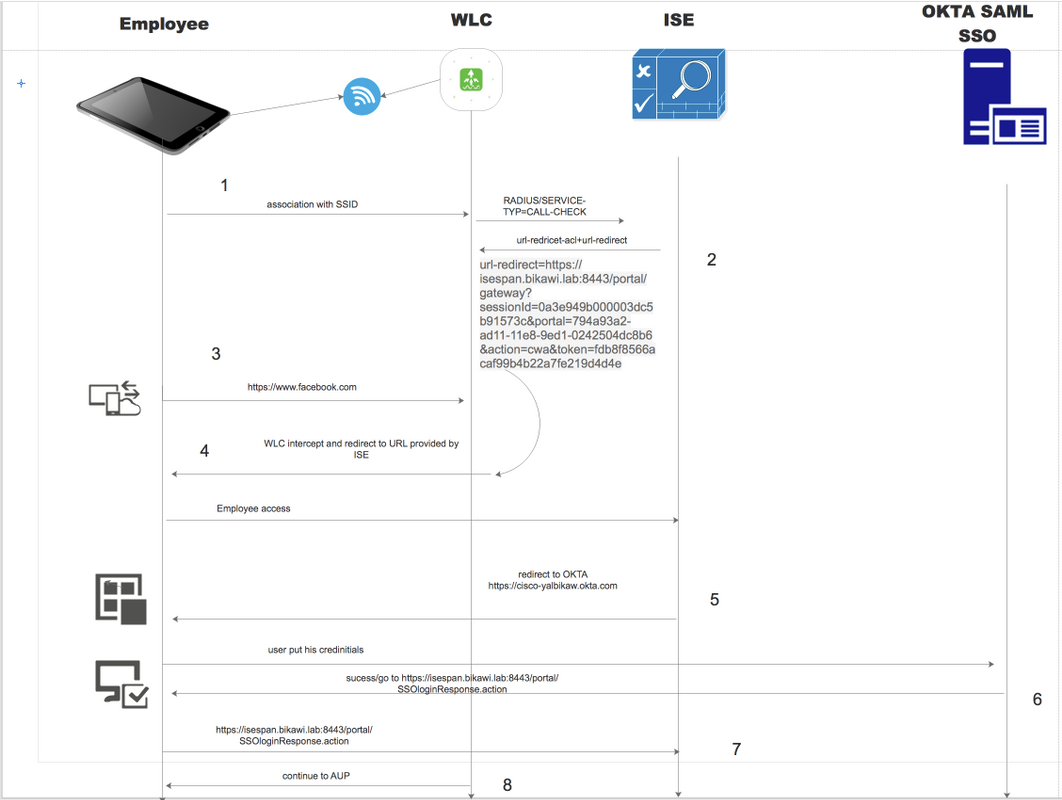

- يتصل المستخدم ب SSID، والمصادقة هي تصفية MAC (MAB).

- يستجيب ISE بميزة قبول الوصول التي تحتوي على سمات عنوان URL لإعادة التوجيه وقائمة التحكم في الوصول (ACL)

- يحاول المستخدم الوصول إلى www.facebook.com.

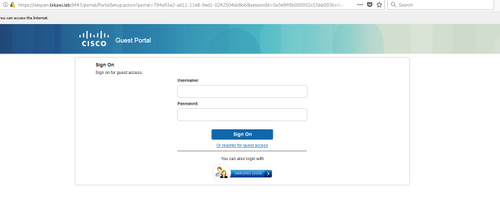

- تعترض WLC الطلب وتعيد توجيه المستخدم إلى مدخل ضيف ISE، وينقر المستخدم على وصول الموظف لتسجيل الجهاز باستخدام بيانات اعتماد SSO.

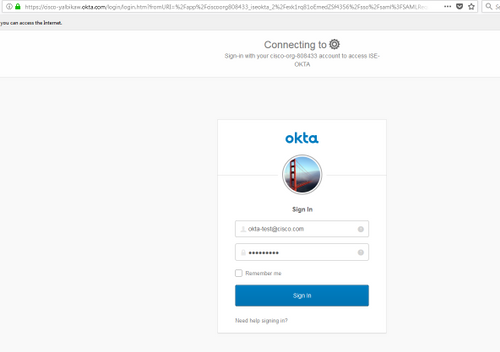

- يقوم ISE بإعادة توجيه المستخدم إلى تطبيق OKTA للمصادقة.

- بعد المصادقة الناجحة، يرسل OKTA إستجابة تأكيد SAML إلى المستعرض.

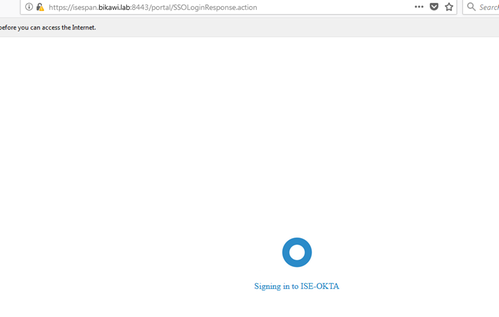

- يقوم المستعرض بإرجاع التأكيد إلى ISE.

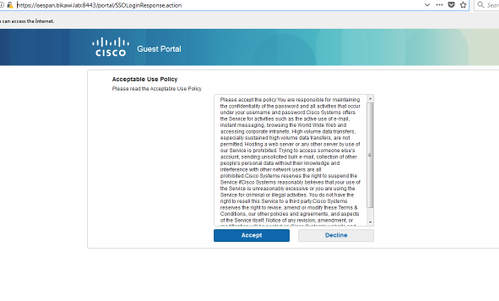

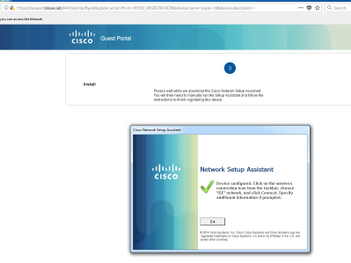

- يتحقق ISE من إستجابة التأكيد وإذا تمت مصادقة المستخدم بشكل صحيح، فإنه ينتقل إلى AUP ثم بتسجيل الجهاز.

راجع الارتباط أدناه للحصول على مزيد من المعلومات حول SAML

https://developer.okta.com/standards/SAML/

التكوين

الخطوة 1. تكوين موفر هوية SAML ومدخل الضيف على ISE.

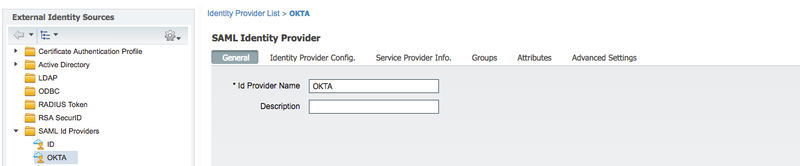

1. إعداد مصدر الهوية الخارجية.

الخطوة 1. انتقل إلى الإدارة > مصادر الهوية الخارجية > موفري SAML ID.

الخطوة 2. قم بتعيين اسم لموفر المعرف وأرسل التكوين.

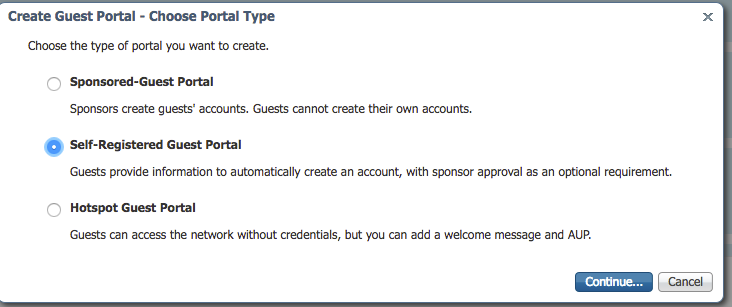

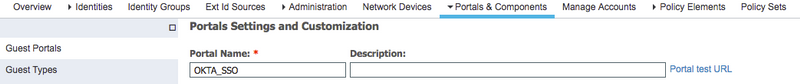

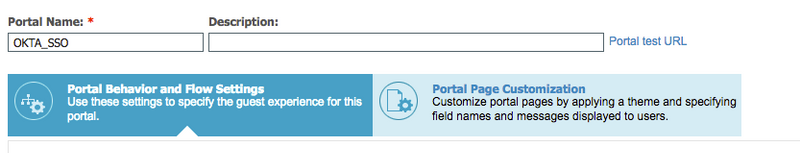

2. إنشاء مدخل خاص بالمكتب.

الخطوة 1. قم بإنشاء المدخل الذي تم تعيينه إلى OKTA كمصدر هوية. أي تكوين آخر ل BYOD، تسجيل الأجهزة، Guest ... إلخ، هو نفسه تماما كما هو الحال بالنسبة للمدخل العادي. في هذا المستند، يتم تعيين المدخل إلى مدخل الضيف كبديل لتسجيل الدخول للموظف.

الخطوة 2. انتقل إلى مراكز العمل > وصول الضيف > بوابات ومكونات وقم بإنشاء البوابة.

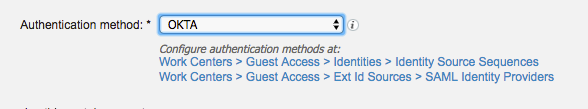

الخطوة 3. أختر أسلوب المصادقة للإشارة إلى موفر الهوية الذي تم تكوينه مسبقا.

الخطوة 4. أختر مصدر هوية OKTA كطريقة مصادقة.

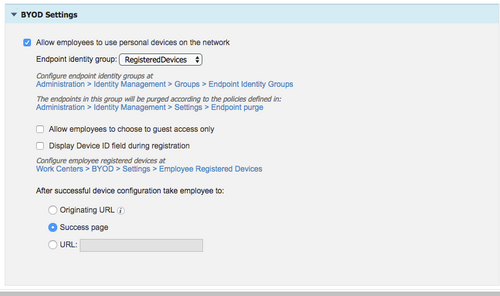

(إختياري) أختر إعدادات BYOD.

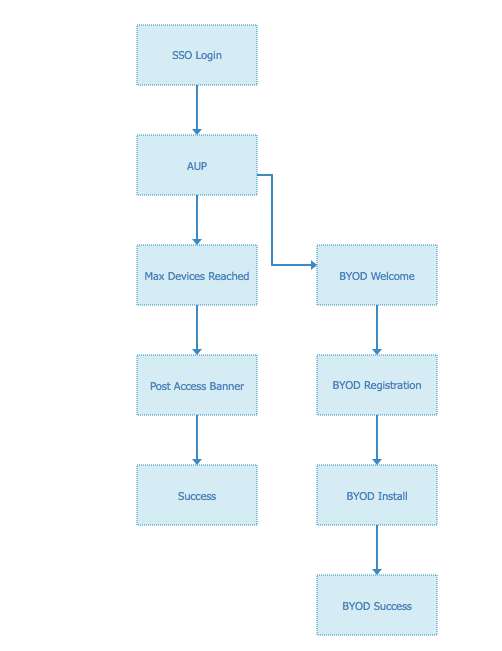

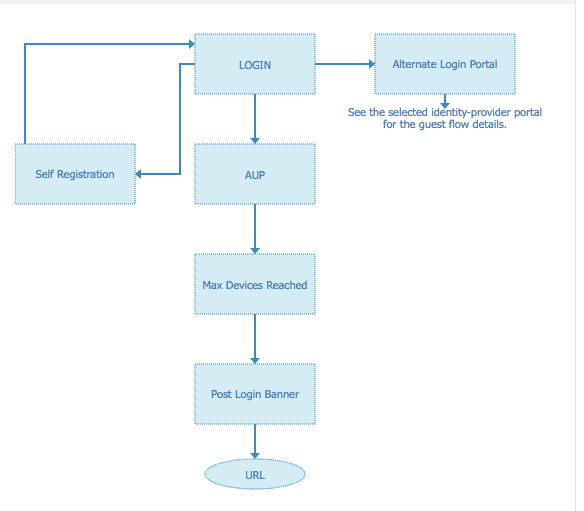

الخطوة 5. حفظ تكوين المدخل، باستخدام BYOD يبدو التدفق كما يلي:

3. تكوين تسجيل دخول بديل.

ملاحظة: يمكنك تخطي هذا الجزء إذا لم تكن تستخدم تسجيل الدخول البديل.

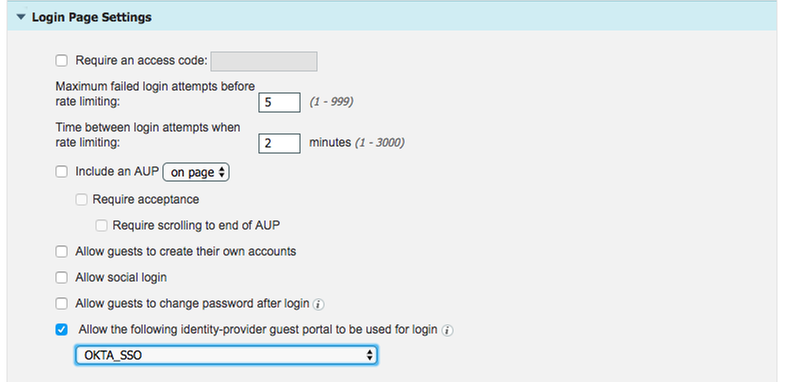

انتقل إلى "بوابة ضيف التسجيل الذاتي" أو أي مدخل آخر مخصص للوصول إلى الضيوف.

في إعدادات صفحة تسجيل الدخول، قم بإضافة بوابة تسجيل الدخول البديلة: OKTA_SSO.

هذا هو تدفق البوابة الآن.

الخطوة 2. تكوين إعدادات تطبيق OKTA وموفر هوية SAML.

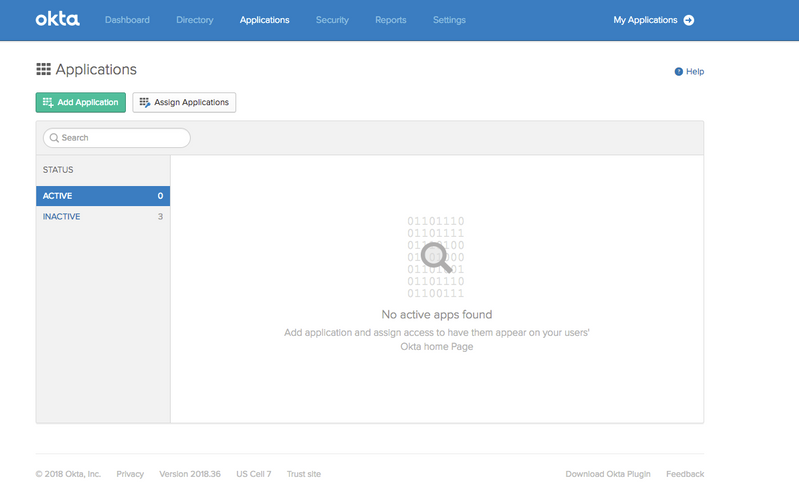

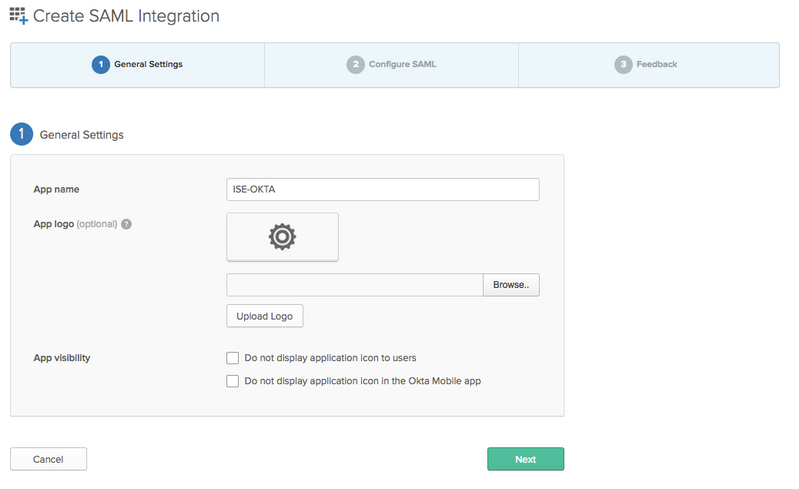

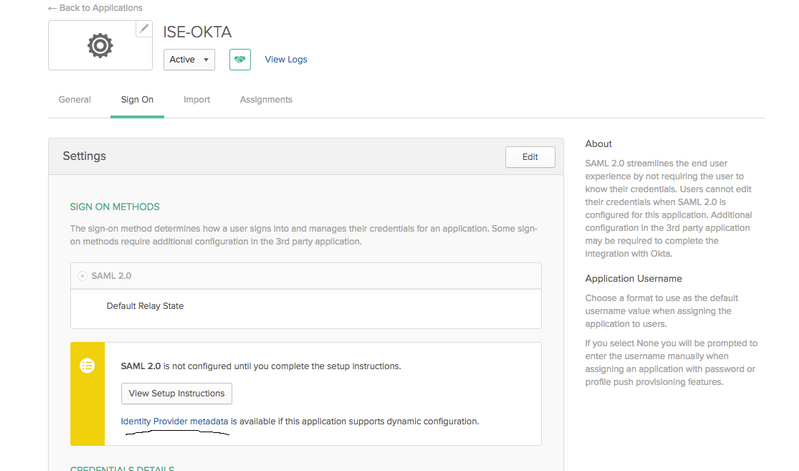

1. إنشاء تطبيق OKTA.

الخطوة 1. تسجيل الدخول إلى موقع OKTA على الويب باستخدام حساب مسؤول.

الخطوة 2. انقر فوق إضافة تطبيق.

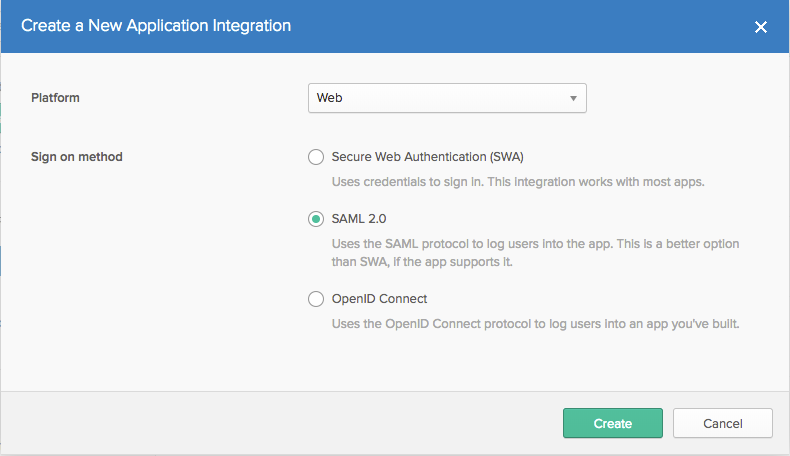

الخطوة 3. إنشاء تطبيق جديد، إختره ليكون SAML2.0

الإعدادات العامة

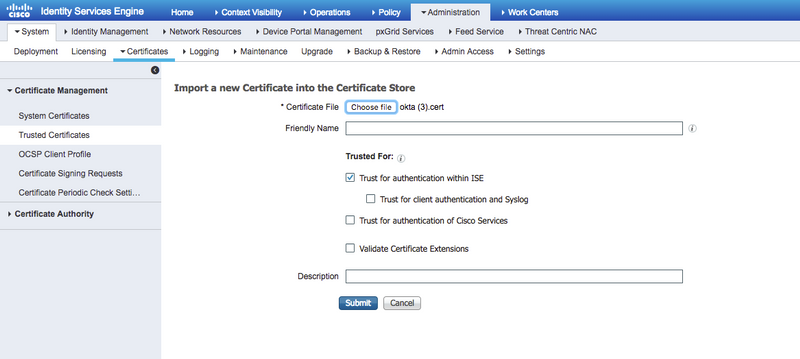

الخطوة 4. قم بتنزيل الشهادة وتثبيتها في شهادات ISE الموثوقة.

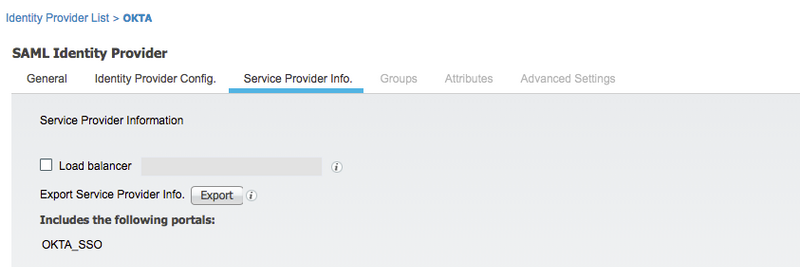

2. تصدير معلومات SP من موفر هوية SAML.

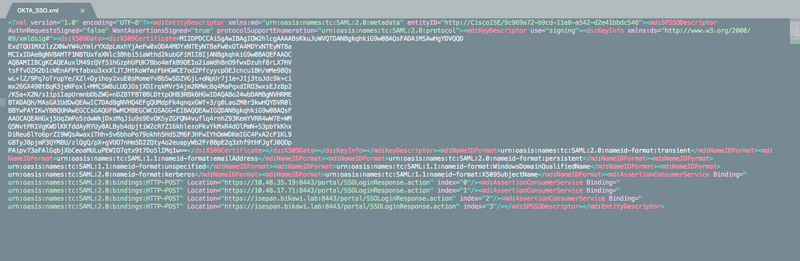

انتقل إلى موفر الهوية الذي تم تكوينه مسبقا. انقر فوق معلومات مزود الخدمة وتصديرها، كما هو موضح في الصورة.

يحتوي مجلد zip المصدر على ملف XML وreadme.txt

لبعض موفري الهوية يمكنك إستيراد XML مباشرة، لكن في هذه الحالة، يحتاج إلى الاستيراد يدويا.

- عنوان URL لتسجيل الدخول الأحادي (تأكيد SAML)

Location="https://10.48.35.19:8443/portal/SSOLoginResponse.action" Location="https://10.48.17.71:8443/portal/SSOLoginResponse.action"

Location="https://isepan.bikawi.lab:8443/portal/SSOLoginResponse.action" Location="https://isespan.bikawi.lab:8443/portal/SSOLoginResponse.action"

- معرف كيان SP

entityID="http://CiscoISE/9c969a72-b9cd-11e8-a542-d2e41bbdc546"

عنوان URL ل SSO متوفر في عنوان IP وتنسيق FQDN.

تحذير: يعتمد تحديد التنسيق على إعدادات إعادة التوجيه على ملف تعريف التخويل، إذا كنت تستخدم ip ساكن إستاتيكي، فيجب عليك إستخدام عنوان IP لعنوان URL الخاص بالمسوعة.

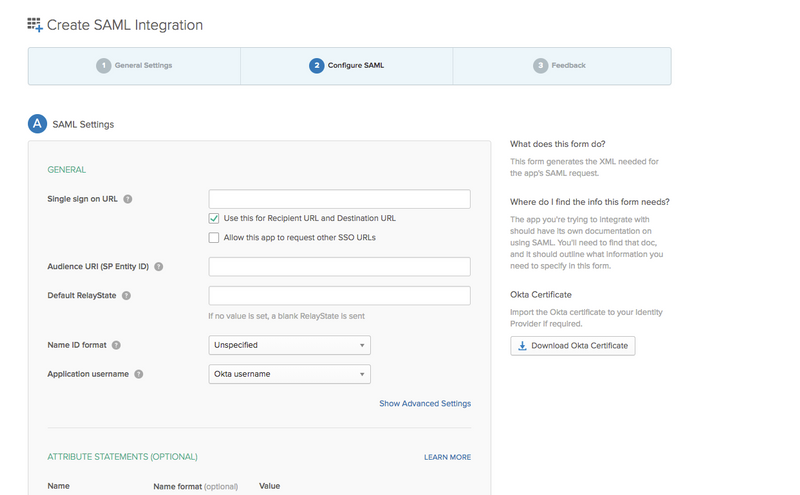

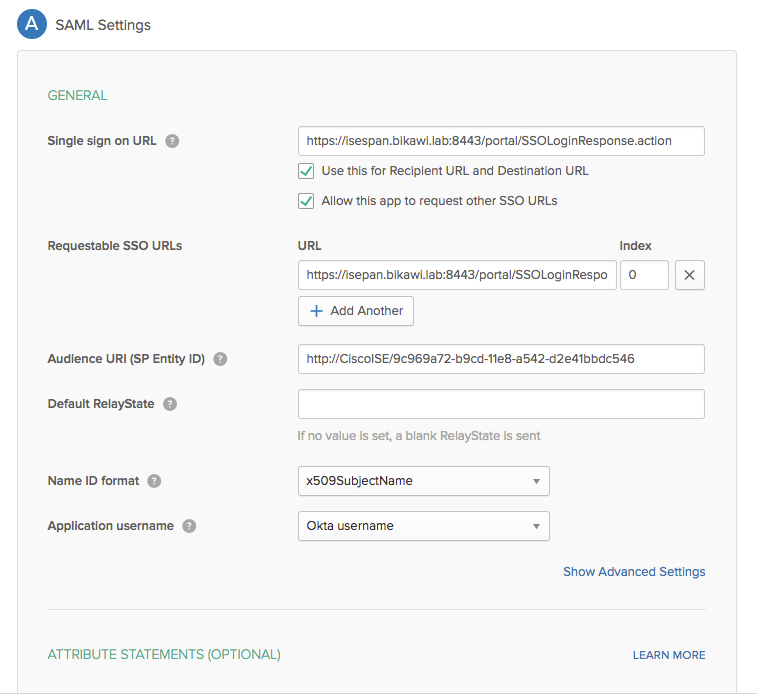

3. إعدادات OKTA SAML.

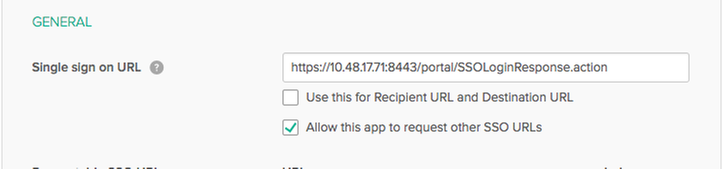

الخطوة 1. أضف عناوين URL هذه على إعدادات SAML.

الخطوة 2. يمكنك إضافة أكثر من عنوان URL واحد من ملف XML، استنادا إلى عدد عناوين PSN التي تستضيف هذه الخدمة. يعتمد تنسيق معرف الاسم واسم مستخدم التطبيق على التصميم الخاص بك.

<?xml version="1.0" encoding="UTF-8"?>

<saml2:Assertion

xmlns:saml2="urn:oasis:names:tc:SAML:2.0:assertion" ID="id127185945833795871212409124" IssueInstant="2018-09-21T15:47:03.790Z" Version="2.0">

<saml2:Issuer Format="urn:oasis:names:tc:SAML:2.0:nameid-format:entity">http://www.okta.com/Issuer</saml2:Issuer>

<saml2:Subject>

<saml2:NameID Format="urn:oasis:names:tc:SAML:1.1:nameid-format:x509SubjectName">userName</saml2:NameID>

<saml2:SubjectConfirmation Method="urn:oasis:names:tc:SAML:2.0:cm:bearer">

<saml2:SubjectConfirmationData NotOnOrAfter="2018-09-21T15:52:03.823Z" Recipient="https://isespan.bikawi.lab:8443/portal/SSOLoginResponse.action"/>

</saml2:SubjectConfirmation>

</saml2:Subject>

<saml2:Conditions NotBefore="2018-09-21T15:42:03.823Z" NotOnOrAfter="2018-09-21T15:52:03.823Z">

<saml2:AudienceRestriction>

<saml2:Audience>http://CiscoISE/9c969a72-b9cd-11e8-a542-d2e41bbdc546</saml2:Audience>

</saml2:AudienceRestriction>

</saml2:Conditions>

<saml2:AuthnStatement AuthnInstant="2018-09-21T15:47:03.790Z">

<saml2:AuthnContext>

<saml2:AuthnContextClassRef>urn:oasis:names:tc:SAML:2.0:ac:classes:PasswordProtectedTransport</saml2:AuthnContextClassRef>

</saml2:AuthnContext>

</saml2:AuthnStatement>

</saml2:Assertion>

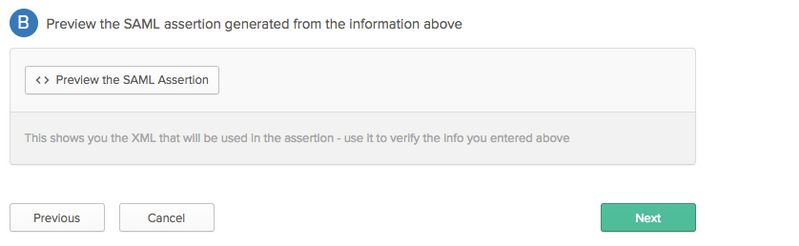

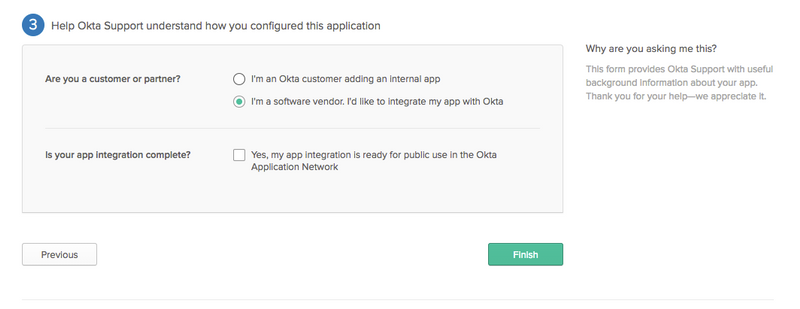

الخطوة 3. انقر التالي واختر الخيار الثاني.

4. تصدير بيانات التعريف من التطبيق.

البيانات الأولية:

<md:EntityDescriptor xmlns:md="urn:oasis:names:tc:SAML:2.0:metadata" entityID="http://www.okta.com/exk1rq81oEmedZSf4356"> <md:IDPSSODescriptor WantAuthnRequestsSigned="false" protocolSupportEnumeration="urn:oasis:names:tc:SAML:2.0:protocol"> <md:KeyDescriptor use="signing"> <ds:KeyInfo xmlns:ds="http://www.w3.org/2000/09/xmldsig#"> <ds:X509Data> <ds:X509Certificate> MIIDrDCCApSgAwIBAgIGAWWPlTasMA0GCSqGSIb3DQEBCwUAMIGWMQswCQYDVQQGEwJVUzETMBEG A1UECAwKQ2FsaWZvcm5pYTEWMBQGA1UEBwwNU2FuIEZyYW5jaXNjbzENMAsGA1UECgwET2t0YTEU MBIGA1UECwwLU1NPUHJvdmlkZXIxFzAVBgNVBAMMDmNpc2NvLXlhbGJpa2F3MRwwGgYJKoZIhvcN AQkBFg1pbmZvQG9rdGEuY29tMB4XDTE4MDgzMTEwNDMwNVoXDTI4MDgzMTEwNDQwNVowgZYxCzAJ BgNVBAYTAlVTMRMwEQYDVQQIDApDYWxpZm9ybmlhMRYwFAYDVQQHDA1TYW4gRnJhbmNpc2NvMQ0w CwYDVQQKDARPa3RhMRQwEgYDVQQLDAtTU09Qcm92aWRlcjEXMBUGA1UEAwwOY2lzY28teWFsYmlr YXcxHDAaBgkqhkiG9w0BCQEWDWluZm9Ab2t0YS5jb20wggEiMA0GCSqGSIb3DQEBAQUAA4IBDwAw ggEKAoIBAQClP7DvzVng7wSQWVOzgShwn+Yq2U4f3kbVgXWGuM0a7Bk6lAUBoq485EQJ1+heB/6x IMt8u1Z8HUsOspBECLYcI75gH4rpc2FM4kzZiDbNLb95AW6dlUztC66x42uhRYgduD5+w3/yvdwx l99upWb6SdRtnwK8cx7AyIJA4E9KK22cV3ek2rFTrMEC5TT5iEDsnVzC9Bs9a1SRIjiadvhCSPdy +qmMx9eFtZwzNl/g/vhS5F/CoC6EfOsFPr6aj/1PBeZuWuWjBFHW3Zy7hPEtHgjYQO/7GRK2RzOj bSZgeAp5YyytjA3NCn9x6FMY5Rppc3HjtG4cjQS/MQVaJpn/AgMBAAEwDQYJKoZIhvcNAQELBQAD ggEBAJUK5zGPZwxECv5dN6YERuV5C5eHUXq3KGul2yIfiH7x8EartZ4/wGP/HYuCNCNw3HTh+6T3 oLSAevm6U3ClNELRvG2kG39b/9+ErPG5UkSQSwFekP+bCqd83Jt0kxshYMYHi5FNB5FCTeVbfqRI TJ2Tq2uuYpSveIMxQmy7r5qFziWOTvDF2Xp0Ag1e91H6nbdtSz3e5MMSKYGr9HaigGgqG4yXHkAs 77ifQOnRz7au0Uo9sInH6rWG+eOesyysecPuWQtEqNqt+MyZnlCurJ0e+JTvKYH1dSWapM1dzqoX OzyF7yiId9KPP6I4Ndc+BXe1dA8imneYy5MHH7/nE/g= </ds:X509Certificate> </ds:X509Data> </ds:KeyInfo> </md:KeyDescriptor> <md:NameIDFormat> urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified </md:NameIDFormat> <md:NameIDFormat> urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress </md:NameIDFormat> <md:SingleSignOnService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="https://cisco-yalbikaw.okta.com/app/ciscoorg808433_iseokta_2/exk1rq81oEmedZSf4356/sso/saml"/> <md:SingleSignOnService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-Redirect" Location="https://cisco-yalbikaw.okta.com/app/ciscoorg808433_iseokta_2/exk1rq81oEmedZSf4356/sso/saml"/> </md:IDPSSODescriptor> </md:EntityDescriptor>

احفظ الملف بتنسيق XML.

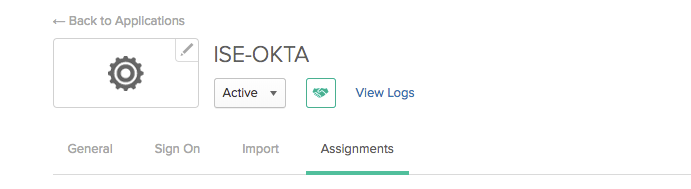

5. تعيين مستخدمين للتطبيق.

تعيين مستخدمين لهذا التطبيق، هناك طريقة لتكامل AD، وهو موضح في: تشغيل OKTA النشط

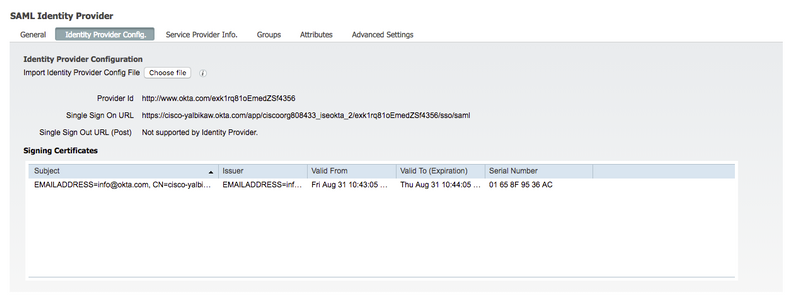

6 - إستيراد بيانات وصفية من المشردين داخليا إلى المعهد المستقل للإحصاءات.

الخطوة 1. تحت SAML Identity Provider، حدد Identity Provider Config. واستورد البيانات الأولية.

الخطوة 2. قم بحفظ التكوين.

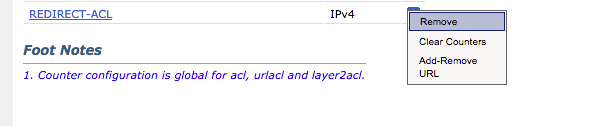

خطوة 3.cwa تشكيل.

يصف هذا وثيقة التشكيل ل ISE و WLC.

إضافة عناوين URL في قائمة التحكم بالوصول (ACL) لإعادة التوجيه.

https://cisco-yalbikaw.okta.com / إضافة عنوان URL الخاص بالتطبيق الخاص بك

التحقق من الصحة

قم باختبار البوابة والتحقق مما إذا كنت قادرا على الوصول إلى تطبيق OKTA

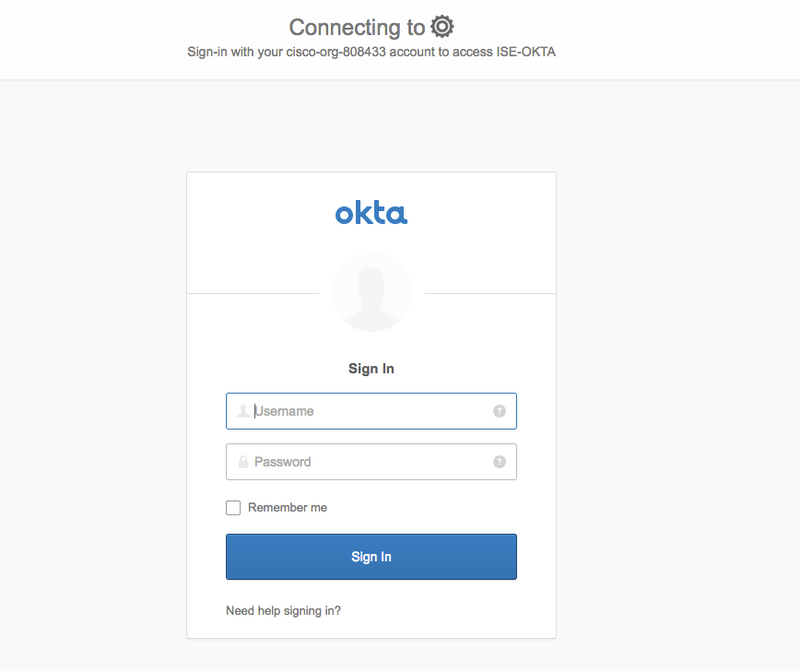

الخطوة 1. انقر فوق إختبار البوابة، ثم يجب إعادة توجيهك إلى تطبيق SSO.

الخطوة 2. تحقق من اتصال المعلومات ب <اسم التطبيق>

الخطوة 3. إذا قمت بإدخال بيانات الاعتماد، قد ترى طلب غير صحيح، فهذا لا يعني بالضرورة أن التكوين خاطئ في هذه النقطة.

التحقق من المستخدم النهائي

التحقق من ISE

تحقق من سجلات العمر للتحقق من حالة المصادقة.

استكشاف الأخطاء وإصلاحها

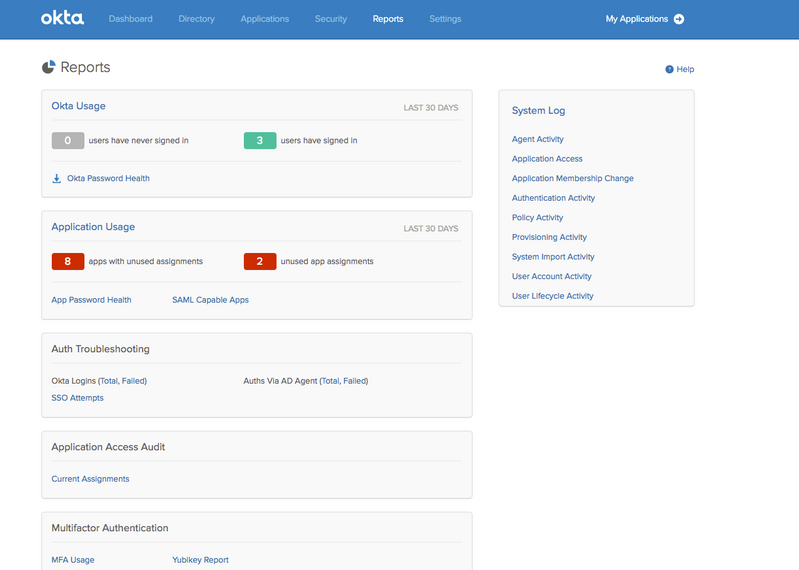

أستكشاف أخطاء OKTA وإصلاحها

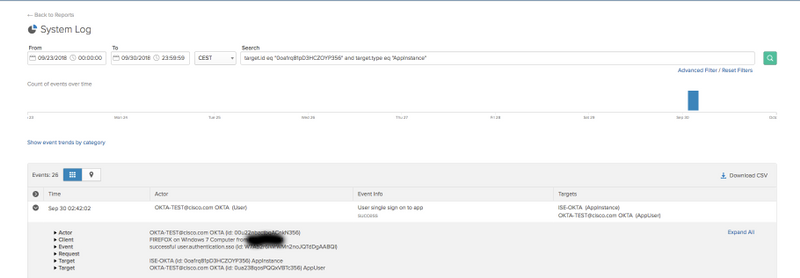

الخطوة 1. تحقق من السجلات الموجودة في علامة التبويب تقارير.

الخطوة 2. أيضا من التطبيق عرض السجلات ذات الصلة.

أستكشاف أخطاء ISE وإصلاحها

هناك ملفان للسجل لفحصهما

- ise-psc.log

- guest.log

انتقل إلى إدارة > نظام > تسجيل > تكوين سجل تصحيح الأخطاء. قم بتمكين المستوى إلى تصحيح الأخطاء.

| سامل | ise-psc.log |

| الوصول إلى الضيوف | guest.log |

| بوابة | guest.log |

يعرض الجدول المكون إلى تصحيح الأخطاء وملف السجل المطابق له.

القضايا والحلول المشتركة

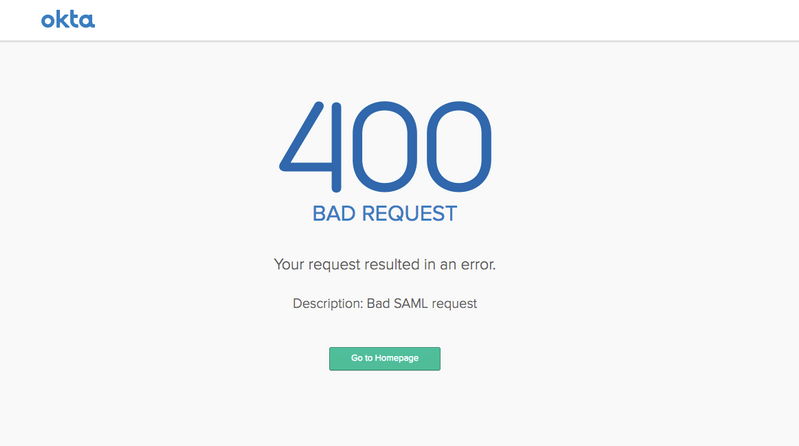

السيناريو 1. طلب SAML غير صحيح.

هذا خطأ عام، فحصت ال log in order to دققت التدفق وعينت الإصدار. على ISE Guest.log:

ISE# عرض ضيف تطبيق التسجيل.log | آخر خمسين سنة

2018-09-30 01:32:35,624 DEBUG [https-jsse-nio-10.48.17.71-8443-exec-2][] cisco.ise.portalwebaction.configmanager.SSOLoginConfigHandler -::- SSOLoginTransitionResult: SSOLoginTransitionResult:

Portal Name: OKTA_SSO

Portal ID: 9c969a72-b9cd-11e8-a542-d2e41bbdc546

Portal URL: https://isespan.bikawi.lab:8443/portal/SSOLoginResponse.action

Identity Provider: com.cisco.cpm.acs.im.identitystore.saml.IdentityProvider@56c50ab6

2018-09-30 01:32:35,624 DEBUG [https-jsse-nio-10.48.17.71-8443-exec-2][] cisco.ise.portalwebaction.configmanager.SSOLoginConfigHandler -::- portalSessionInfo: portalId=9c969a72-b9cd-11e8-a542-d2e41bbdc546;portalSessionId=6770f0a4-bc86-4565-940a-b0f83cbe9372;radiusSessi

onId=0a3e949b000002c55bb023b3;

2018-09-30 01:32:35,624 DEBUG [https-jsse-nio-10.48.17.71-8443-exec-2][] cisco.ise.portalwebaction.configmanager.SSOLoginConfigHandler -::- no Load balancer is configured; no redirect should be made

2018-09-30 01:32:35,624 DEBUG [https-jsse-nio-10.48.17.71-8443-exec-2][] cisco.ise.portalwebaction.configmanager.SSOLoginConfigHandler -::- No redirect manipulation is required - start the SAML flow with 'GET'...

2018-09-30 01:32:35,626 DEBUG [https-jsse-nio-10.48.17.71-8443-exec-2][] cisco.ise.portalwebaction.configmanager.SSOLoginConfigHandler -::- Redirect to IDP: https://cisco-yalbikaw.okta.com/app/ciscoorg808433_iseokta_2/exk1rq81oEmedZSf4356/sso/saml?SAMLRequest=nZRdb9owF

Ib%2FSuT7EJMPIBahYpRqkWBlJOxiN5XtHFprwc5sQ%2Bm%2Fn0NKi%2FZRoeUyPu95j9%2FzJOOb4672DqCNUDJD%2FR5GHkiuKiEfM7Qp7%2FwRupmMDd3VDZnu7ZNcw889GOs5nTTkdJChvZZEUSMMkXQHhlhOiulyQcIeJo1WVnFVI29qDGjrjGZKmv0OdAH6IDhs1osMPVnbGBIEwoBpqOwx8YM%2Bi15NGRnFcRQ0SltaB0Vxv1CPwo1hGtcFepS3HZF3pzS

H04QZ2tLaAPLy2ww9pDwdpHQY%2Bizlld%2Fvw8inSRz6VQhxn7GKJ%2FHg4Xa%2ByJd5OV93Lnn1MP%2B6mS6Kq8TFfJl3ugJMm%2BObfDAc4i2msc%2F4aODHySDx0xhTn%2BHtKOIM0mgYnuSaVmJvfpdjGkEapwy3T8iThDEcRiw6Sd5n%2FjMxd3Wzoq7ZAd7DMGYPuTSWSpuhEPdHPk79CJe4T6KQRElvECbfkbd6XdcnITsIPtot64oM%2BVyWK391X5TI%

2B3aGyRWgMzond309NPSMCpq0YDguZsJwlRfz4JqdjINL226IsCFfnE9%2Bu1K14C8Xs4TXE1zX6nmmgdq3YIO37q9fBlQnCh3jFo72v2xmatdQLUybIhwd4a85ksvOs9qFtIbthcPVmX5YxglvW7vXLUPPSlctE8DdzUpNpWlZ7wL%2B6zyT7uxfgUzOu7n8m0x%2BAQ%3D%3D&RelayState=_9c969a72-b9cd-11e8-a542-d2e41bbdc546_DELIMITERport

alId_EQUALS9c969a72-b9cd-11e8-a542-d2e41bbdc546_SEMIportalSessionId_EQUALS6770f0a4-bc86-4565-940a-b0f83cbe9372_SEMIradiusSessionId_EQUALS0a3e949b000002c55bb023b3_SEMI_DELIMITERisespan.bikawi.lab

2018-09-30 01:32:35,626 DEBUG [https-jsse-nio-10.48.17.71-8443-exec-2][] cisco.ise.portalwebaction.utils.Combiner -::- combined map: {redirect_required=TRUE, sso_login_action_url=https://cisco-yalbikaw.okta.com/app/ciscoorg808433_iseokta_2/exk1rq81oEmedZSf4356/sso/saml

?SAMLRequest=nZRdb9owFIb%2FSuT7EJMPIBahYpRqkWBlJOxiN5XtHFprwc5sQ%2Bm%2Fn0NKi%2FZRoeUyPu95j9%2FzJOOb4672DqCNUDJD%2FR5GHkiuKiEfM7Qp7%2FwRupmMDd3VDZnu7ZNcw889GOs5nTTkdJChvZZEUSMMkXQHhlhOiulyQcIeJo1WVnFVI29qDGjrjGZKmv0OdAH6IDhs1osMPVnbGBIEwoBpqOwx8YM%2Bi15NGRnFcRQ0SltaB0Vxv

1CPwo1hGtcFepS3HZF3pzSH04QZ2tLaAPLy2ww9pDwdpHQY%2Bizlld%2Fvw8inSRz6VQhxn7GKJ%2FHg4Xa%2ByJd5OV93Lnn1MP%2B6mS6Kq8TFfJl3ugJMm%2BObfDAc4i2msc%2F4aODHySDx0xhTn%2BHtKOIM0mgYnuSaVmJvfpdjGkEapwy3T8iThDEcRiw6Sd5n%2FjMxd3Wzoq7ZAd7DMGYPuTSWSpuhEPdHPk79CJe4T6KQRElvECbfkbd6XdcnITsIP

tot64oM%2BVyWK391X5TI%2B3aGyRWgMzond309NPSMCpq0YDguZsJwlRfz4JqdjINL226IsCFfnE9%2Bu1K14C8Xs4TXE1zX6nmmgdq3YIO37q9fBlQnCh3jFo72v2xmatdQLUybIhwd4a85ksvOs9qFtIbthcPVmX5YxglvW7vXLUPPSlctE8DdzUpNpWlZ7wL%2B6zyT7uxfgUzOu7n8m0x%2BAQ%3D%3D&RelayState=_9c969a72-b9cd-11e8-a542-d2e4

1bbdc546_DELIMITERportalId_EQUALS9c969a72-b9cd-11e8-a542-d2e41bbdc546_SEMIportalSessionId_EQUALS6770f0a4-bc86-4565-940a-b0f83cbe9372_SEMIradiusSessionId_EQUALS0a3e949b000002c55bb023b3_SEMI_DELIMITERisespan.bikawi.lab}

2018-09-30 01:32:35,626 DEBUG [https-jsse-nio-10.48.17.71-8443-exec-2][] cisco.ise.portalwebaction.controller.PortalStepController -::- targetUrl: pages/ssoLoginRequest.jsp

2018-09-30 01:32:35,626 DEBUG [https-jsse-nio-10.48.17.71-8443-exec-2][] cisco.ise.portalwebaction.controller.PortalStepController -::- portalId: 9c969a72-b9cd-11e8-a542-d2e41bbdc546

2018-09-30 01:32:35,626 DEBUG [https-jsse-nio-10.48.17.71-8443-exec-2][] cisco.ise.portalwebaction.controller.PortalStepController -::- webappPath: /portal

2018-09-30 01:32:35,626 DEBUG [https-jsse-nio-10.48.17.71-8443-exec-2][] cisco.ise.portalwebaction.controller.PortalStepController -::- portalPath: /portal/portals/9c969a72-b9cd-11e8-a542-d2e41bbdc546

2018-09-30 01:32:35,626 DEBUG [https-jsse-nio-10.48.17.71-8443-exec-2][] cisco.ise.portalwebaction.controller.PortalPreResultListener -::- No page transition config. Bypassing transition.

2018-09-30 01:32:35,627 DEBUG [https-jsse-nio-10.48.17.71-8443-exec-2][] cisco.ise.portalwebaction.controller.PortalFlowInterceptor -::- result: success

نجح ISE في إعادة توجيه المستخدم إلى IDP. ومع ذلك، لا توجد إستجابة ل ISE ويظهر طلب SAML غير صحيح. حدد أن OKTA لا يقبل طلب SAML الخاص بنا أدناه هو الطلب.

https://cisco-yalbikaw.okta.com/app/ciscoorg808433_iseokta_2/exk1rq81oEmedZSf4356/sso/saml?SAMLRequest=nZRdb9owF Ib%2FSuT7EJMPIBahYpRqkWBlJOxiN5XtHFprwc5sQ%2Bm%2Fn0NKi%2FZRoeUyPu95j9%2FzJOOb4672DqCNUDJD%2FR5GHkiuKiEfM7Qp7%2FwRupmMDd3VDZnu7ZNcw889GOs5nTTkdJChvZZEUSMMkXQHhlhOiulyQcIeJo1WVnFVI29qDGjrjGZKmv0OdAH6IDhs1osMPVnbGBIEwoBpqOwx8YM%2Bi15NGRnFcRQ0SltaB0Vxv1CPwo1hGtcFepS3HZF3pzS H04QZ2tLaAPLy2ww9pDwdpHQY%2Bizlld%2Fvw8inSRz6VQhxn7GKJ%2FHg4Xa%2ByJd5OV93Lnn1MP%2B6mS6Kq8TFfJl3ugJMm%2BObfDAc4i2msc%2F4aODHySDx0xhTn%2BHtKOIM0mgYnuSaVmJvfpdjGkEapwy3T8iThDEcRiw6Sd5n%2FjMxd3Wzoq7ZAd7DMGYPuTSWSpuhEPdHPk79CJe4T6KQRElvECbfkbd6XdcnITsIPtot64oM%2BVyWK391X5TI% 2B3aGyRWgMzond309NPSMCpq0YDguZsJwlRfz4JqdjINL226IsCFfnE9%2Bu1K14C8Xs4TXE1zX6nmmgdq3YIO37q9fBlQnCh3jFo72v2xmatdQLUybIhwd4a85ksvOs9qFtIbthcPVmX5YxglvW7vXLUPPSlctE8DdzUpNpWlZ7wL%2B6zyT7uxfgUzOu7n8m0x%2BAQ%3D%3D&RelayState=_9c969a72-b9cd-11e8-a542-d2e41bbdc546_DELIMITERport alId_EQUALS9c969a72-b9cd-11e8-a542-d2e41bbdc546_SEMIportalSessionId_EQUALS6770f0a4-bc86-4565-940a-b0f83cbe9372_SEMIradiusSessionId_EQUALS0a3e949b000002c55bb023b3_SEMI_DELIMITERisespan.bikawi.lab

تحقق الآن مرة أخرى من التطبيق ربما تم إجراء تغييرات عليه.

يستخدم عنوان URL الخاص بالموجه إلى SSO عنوان IP، ومع ذلك، يقوم الضيف بإرسال FQDN كما يمكننا أن نرى في الطلب الموجود أعلى السطر الأخير يحتوي على HALF_DELIMITER<FQDN> لإصلاح هذه المشكلة، قم بتغيير عنوان IP إلى FQDN على إعدادات OKTA.

السيناريو 2. حدثت مشكلة في الوصول إلى الموقع. يرجى الاتصال بمكتب المساعدة للحصول على المساعدة.

Guest.log

2018-09-30 02:25:00,595 ERROR [https-jsse-nio-10.48.17.71-8443-exec-1][] guestaccess.flowmanager.step.guest.SSOLoginStepExecutor -::- SSO Authentication failed or unknown user, authentication result=FAILED, isFailedLogin=true, reason=24823 Assertion does not contain ma tching service provider identifier in the audience restriction conditions 2018-09-30 02:25:00,609 ERROR [https-jsse-nio-10.48.17.71-8443-exec-1][] guestaccess.flowmanager.step.guest.SSOLoginStepExecutor -::- Login error with idp

من السجلات، يبلغ ISE بأن التأكيد غير صحيح. تحقق من URI لجمهور OKTA تأكد من مطابقته ل SP لحله.

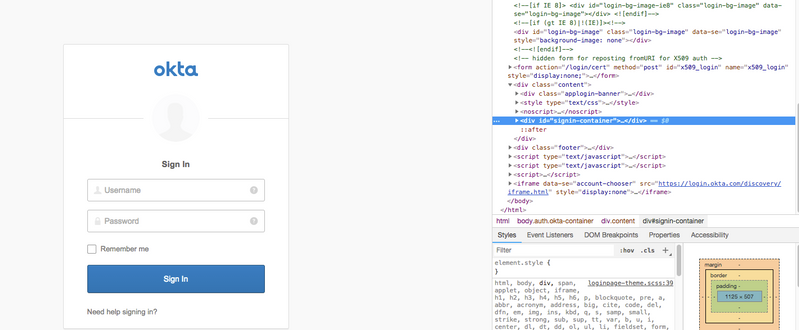

السيناريو 3. تمت إعادة التوجيه إلى الصفحة الفارغة، أو لا يظهر خيار تسجيل الدخول.

يعتمد على البيئة وتكوين البوابة. في هذا النوع من المشكلة تحتاج أن يتحقق من تطبيق OKTA وما هو URL الذي يتطلبه للمصادقة. انقر فوق إختبار المدخل ثم قم بفحص العنصر للتحقق مما يجب الوصول إليه من مواقع ويب.

في هذا السيناريو، يجب السماح بعناوين URL فقط: التطبيق و login.okta.com - على عنصر التحكم في الشبكة المحلية اللاسلكية (WLC).

معلومات ذات صلة

- https://www.cisco.com/c/en/us/support/docs/security/identity-services-engine-21/200551-Configure-ISE-2-1-Guest-Portal-with-Pin.html

- https://www.cisco.com/c/en/us/support/docs/security/identity-services-engine-23/213352-configure-ise-2-3-sponsor-portal-with-ms.html

- https://www.safaribooksonline.com/library/view/ccna-cyber-ops/9780134609003/ch05.html

- https://www.safaribooksonline.com/library/view/spring-security-essentials/9781785282621/ch02.html

- https://developer.okta.com

تمت المساهمة بواسطة مهندسو Cisco

- Yazan Albikawiمهندس TAC من Cisco

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات