المقدمة

يصف هذا المستند ميزات ISE لإدارة الوصول الإداري على Identity Services Engine (ISE).

المتطلبات الأساسية

المتطلبات

cisco يوصي أن يتلقى أنت معرفة من هذا موضوع:

- محرك خدمات كشف الهوية (ISE)

- الدليل النشط

- البروتوكول الخفيف للوصول للدليل (LDAP)

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- ISE 3.0

- نظام التشغيل Windows Server 2016

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

التكوين

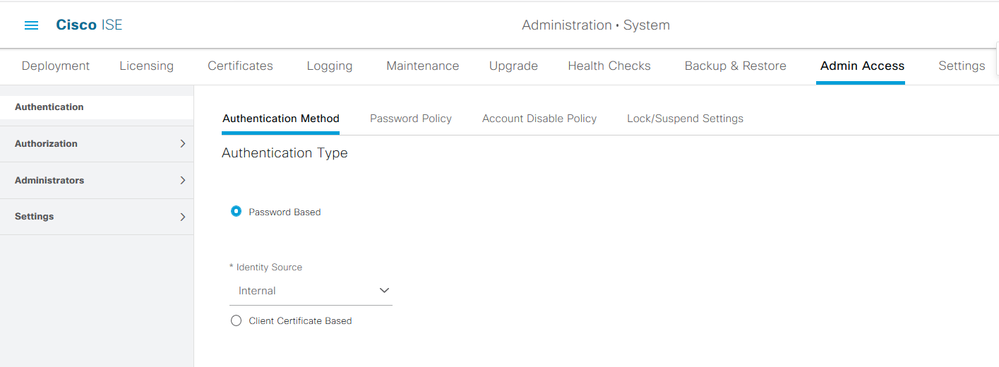

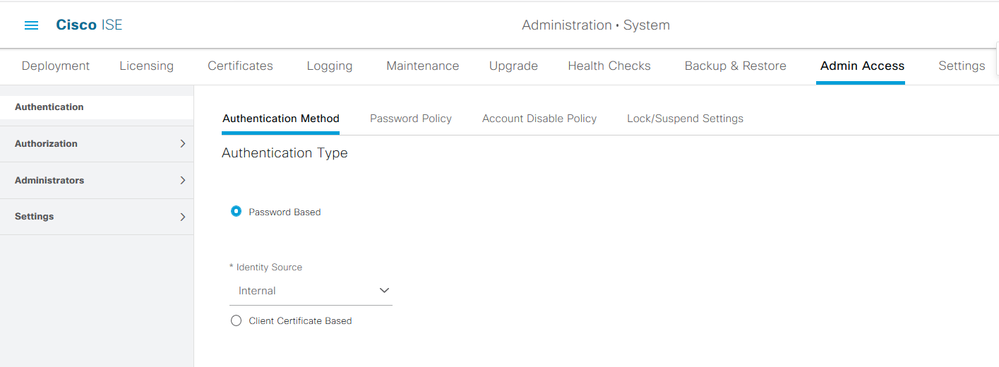

إعدادات المصادقة

يجب على مستخدمي Admin مصادقة أنفسهم للوصول إلى أي معلومات حول ISE. يمكن التحقق من هوية مستخدمي المسؤول باستخدام مخزن الهوية الداخلي ISE أو مخزن الهوية الخارجي. يمكن التحقق من الأصالة إما بواسطة كلمة مرور أو شهادة. لتكوين هذه الإعدادات، انتقل إلىAdministration > System> Admin Access > Authentication. أختر نوع المصادقة المطلوب ضمنAuthentication Methodعلامة التبويب.

ملاحظة: يتم تمكين المصادقة المستندة إلى كلمة المرور بشكل افتراضي. إذا تم تغيير هذا إلى مصادقة مستندة إلى شهادة العميل، فسيؤدي ذلك إلى إعادة تشغيل خادم التطبيق على كافة عقد النشر.

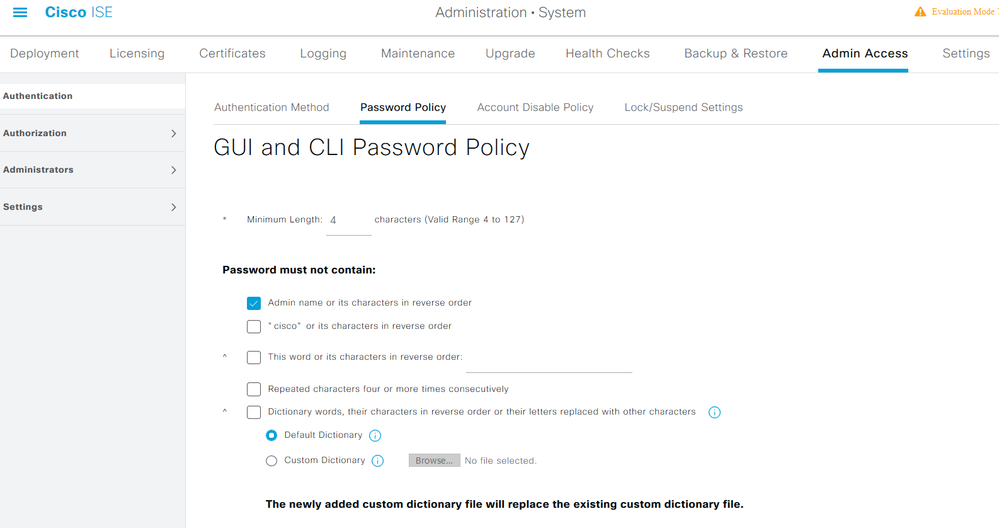

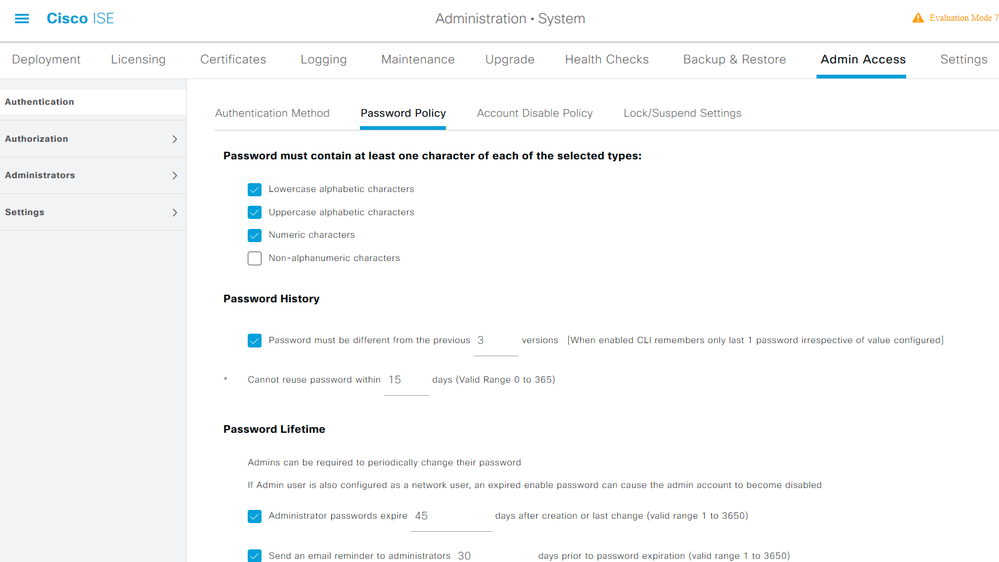

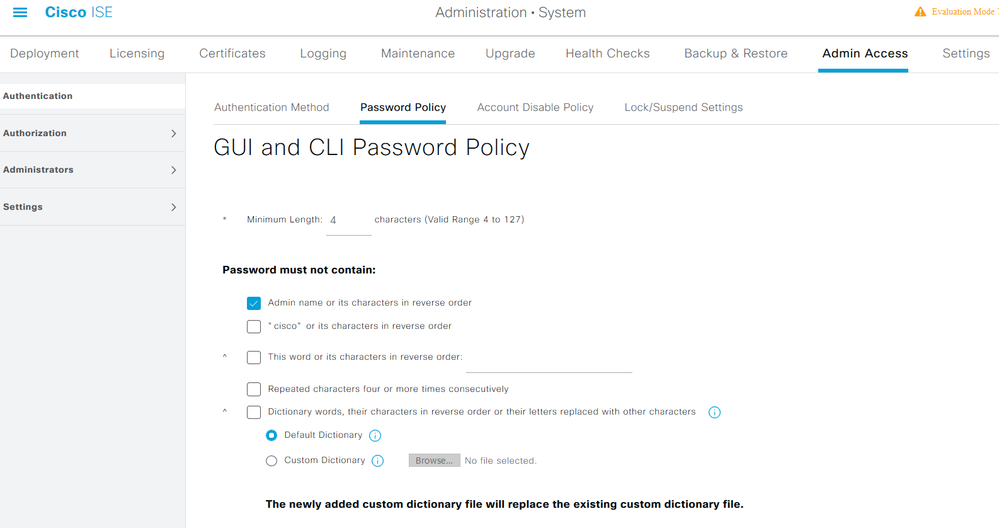

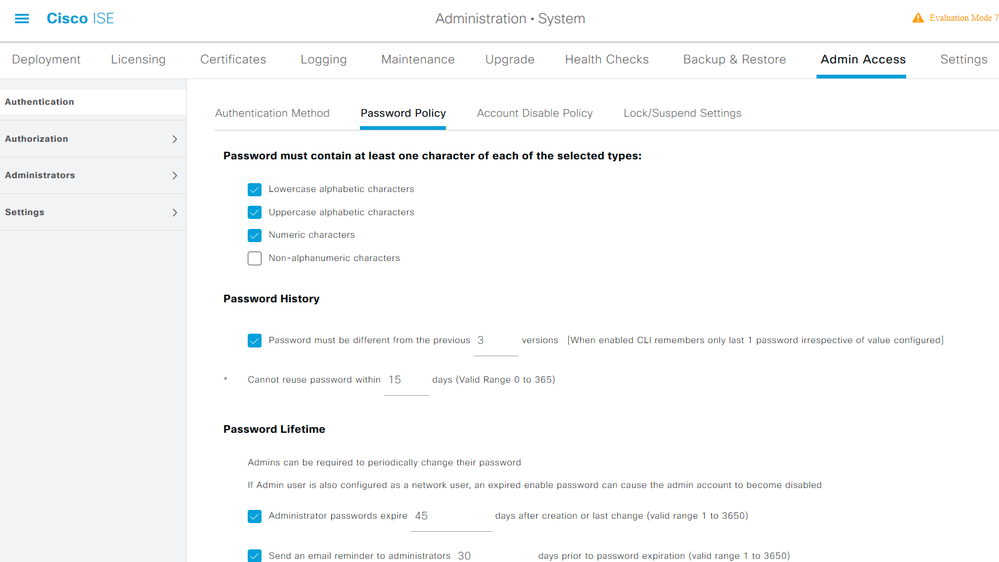

لا يسمح ISE التشكيل من الأمر خط قارن (CLI) كلمة سياسة من ال CLI. يمكن تكوين سياسة كلمة المرور لكل من واجهة المستخدم الرسومية (GUI) و CLI عبر واجهة المستخدم الرسومية (ISE) فقط. لتكوينه، انتقل إلىAdministration > System > Admin Access > AuthenticationالتبويبPassword Policyوتصفح إليه.

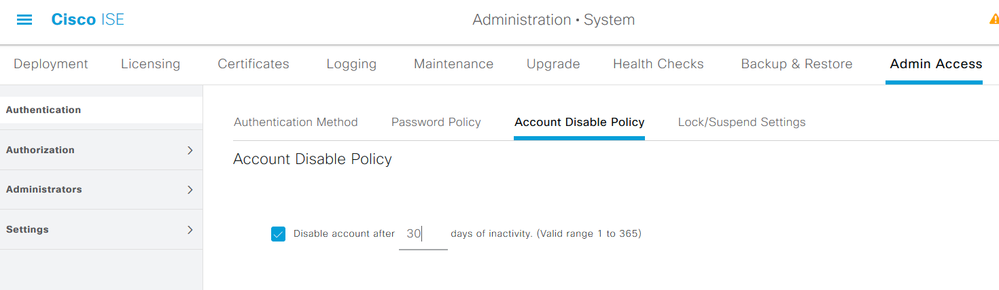

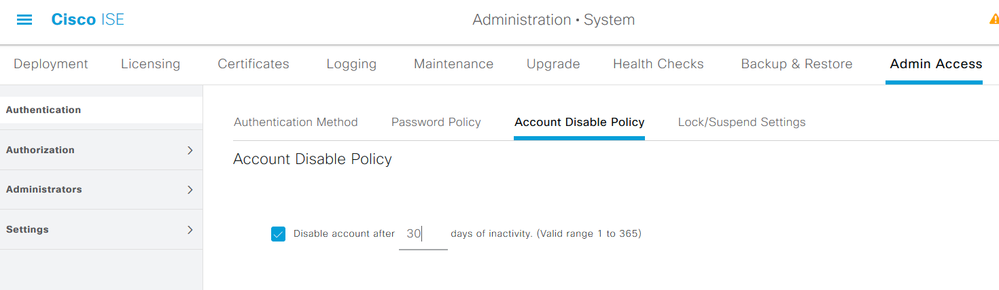

يحتوي ISE على توفير لتعطيل مستخدم مسؤول غير نشط. لتكوين هذا، انتقل إلى الإدارة > النظام > الوصول إلى المسؤول > المصادقة وانتقل إلىAccount Disable Policyعلامة التبويب.

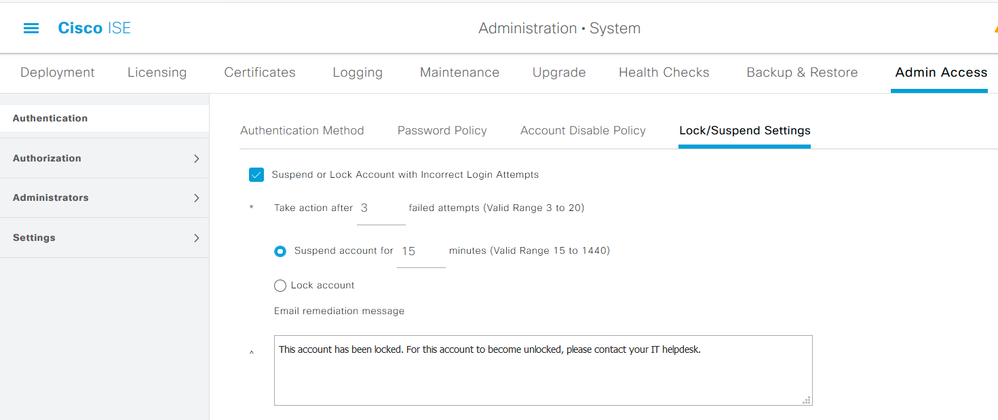

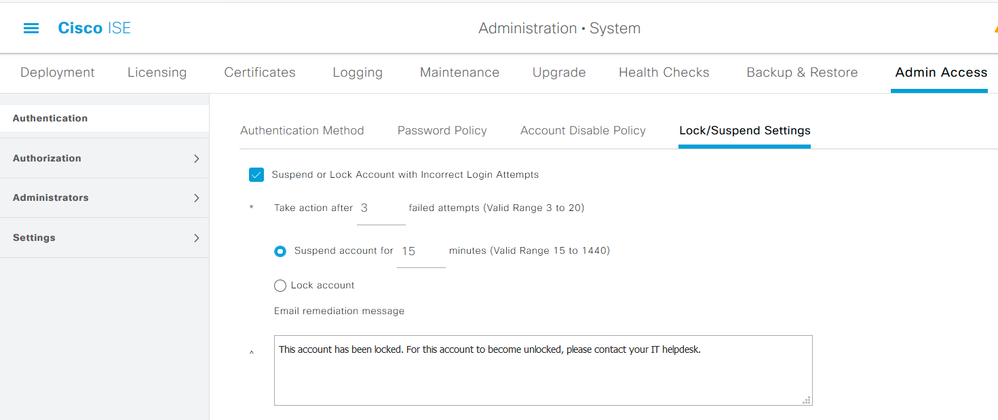

كما يوفر ISE التسهيلات اللازمة لتأمين حساب مستخدم مسؤول أو إيقافه مؤقتا استنادا إلى عدد محاولات تسجيل الدخول الفاشلة. لتكوين هذا، انتقل إلىAdministration > System > Admin Access > Authenticationعلامة التبويبLock/Suspend Settingsوتصفح إليها.

لإدارة الوصول الإداري، هناك حاجة للمجموعات الإدارية والمستخدمين ومختلف السياسات/القواعد للتحكم في امتيازاتهم وإدارتها.

تكوين مجموعات الإدارة

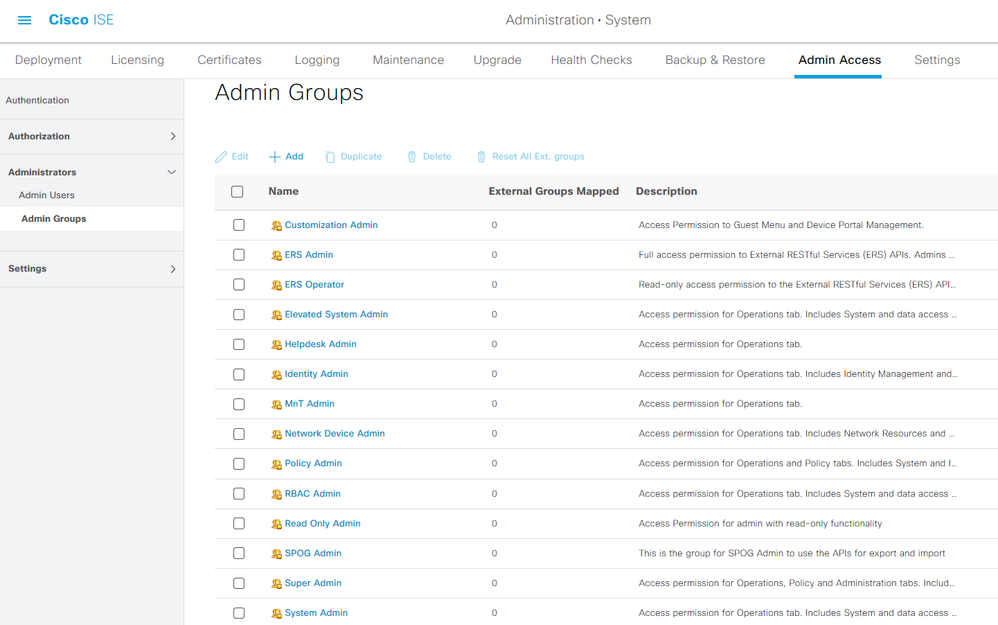

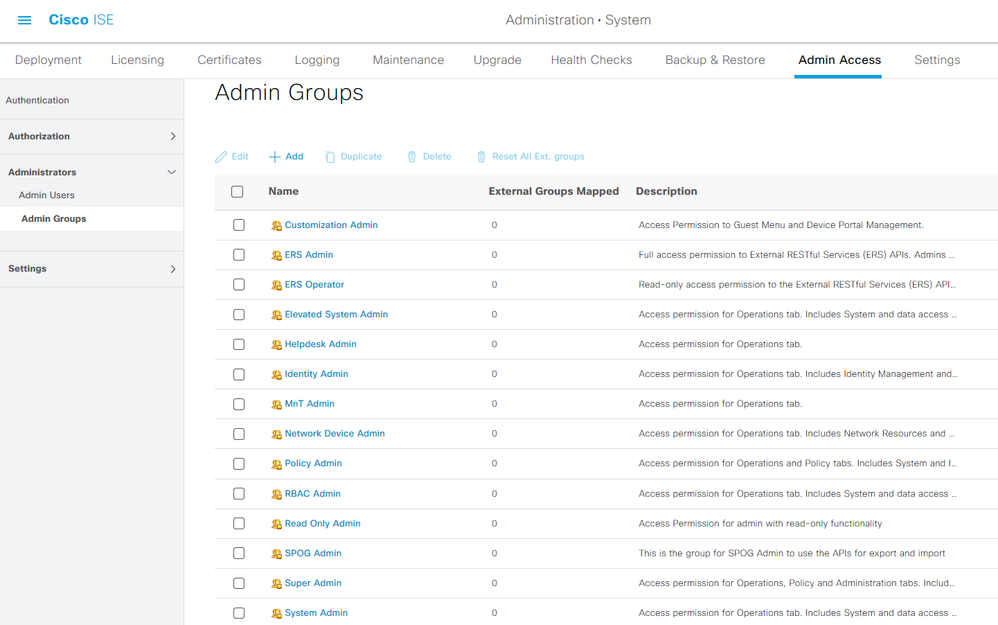

انتقل إلىAdministration > System > Admin Access > Administrators > Admin Groupsلتكوين مجموعات المسؤولين. هناك عدد قليل من المجموعات التي تكون مدمجة بشكل افتراضي ولا يمكن حذفها.

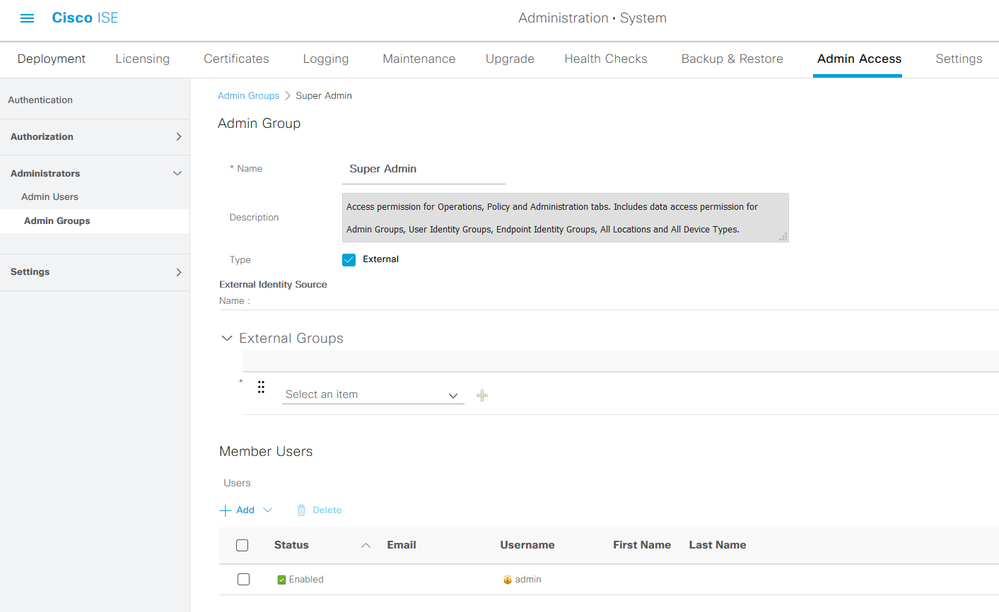

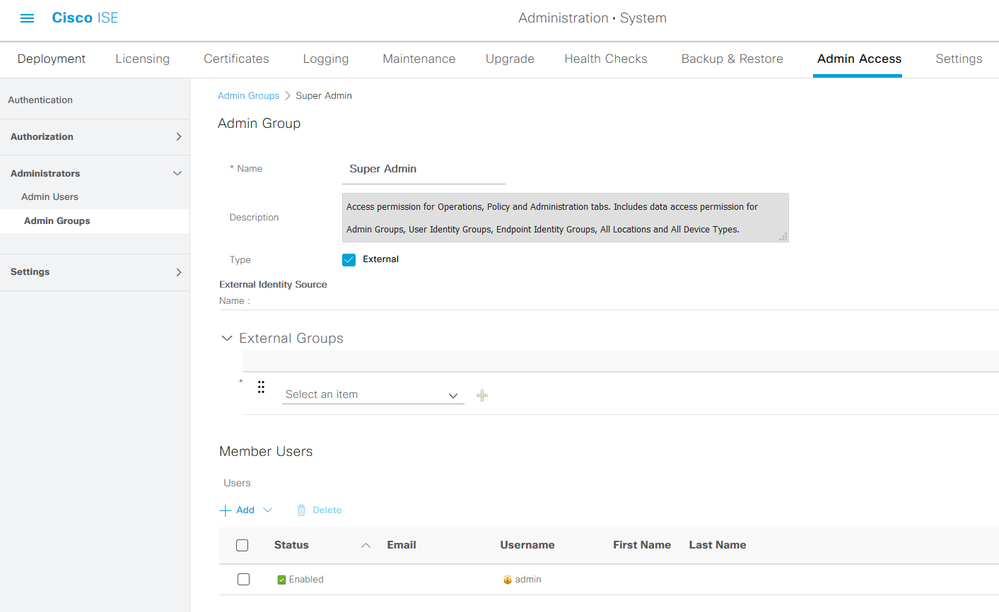

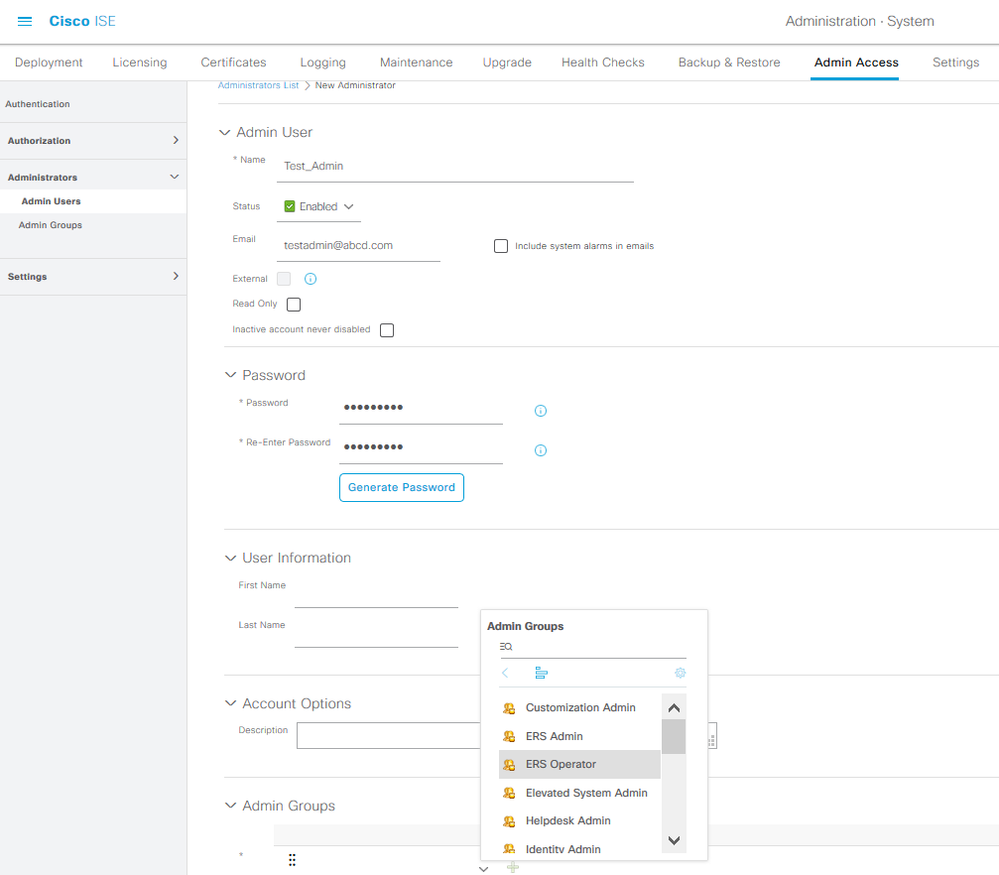

بمجرد إنشاء مجموعة، أختر المجموعة وانقر فوق تحرير لإضافة مستخدمين إداريين إلى تلك المجموعة. هناك توفير لتعيين مجموعات الهوية الخارجية إلى مجموعات المسؤولين على ISE بحيث يحصل مستخدم مسؤول خارجي على الأذونات المطلوبة. لتكوينه، أختر النوعExternalأثناء إضافة المستخدم.

تكوين مستخدمي المسؤول

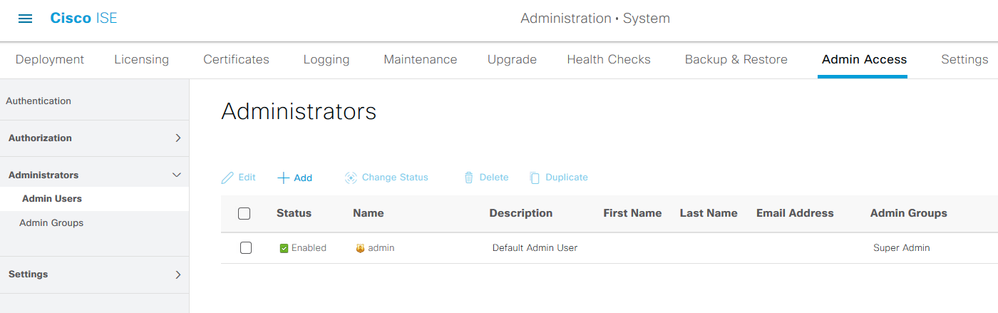

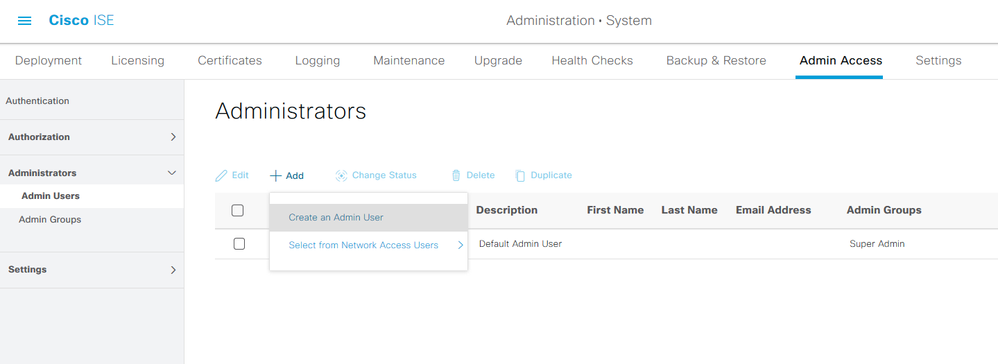

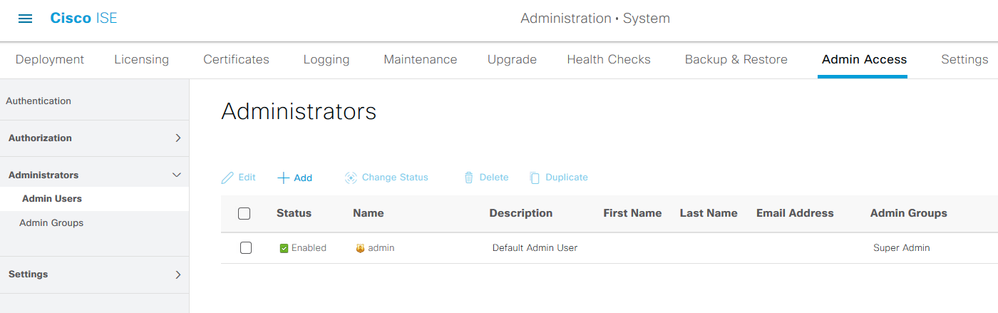

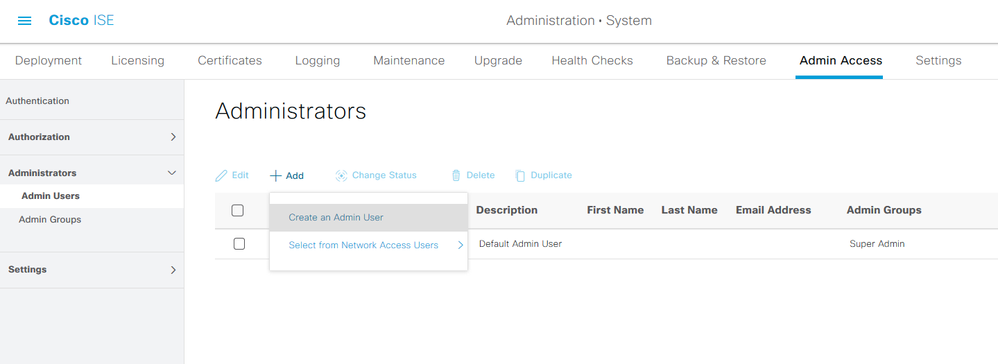

لتكوين مستخدمي الإدارة، انتقل إلىAdministration > System > Admin Access > Administrators > Admin Users.

انقر فوق إضافة (Add). هناك خياران للاختيار من بينهما. الأول هو إضافة مستخدم جديد تماما. بينما تتمثل الطريقة الأخرى في جعل مستخدم وصول إلى الشبكة (أي مستخدم تم تكوينه كمستخدم داخلي للوصول إلى الشبكة/الأجهزة) مسؤول ISE.

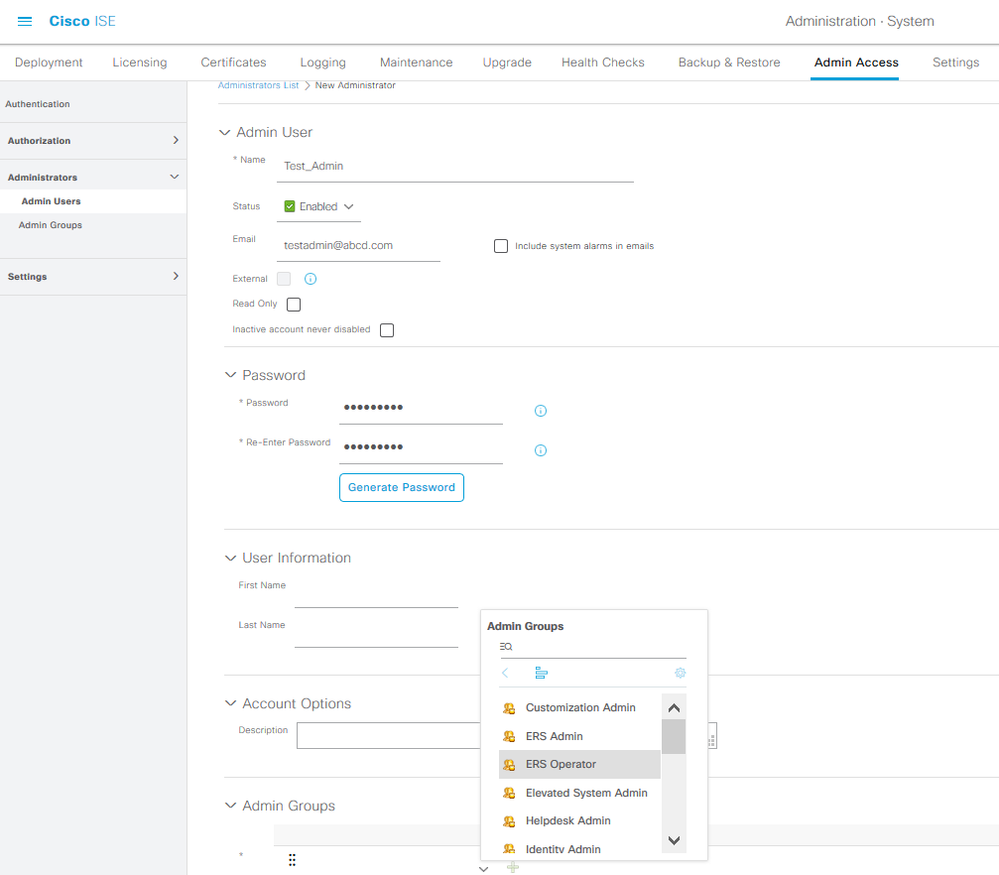

بعد إختيار خيار، يجب توفير التفاصيل المطلوبة ويجب إختيار مجموعة المستخدمين استنادا إلى الأذونات والامتيازات التي يتم منحها للمستخدم.

تكوين الأذونات

هناك نوعان من الأذونات التي يمكن تكوينها لمجموعة مستخدمين:

- الوصول إلى القائمة

- الوصول إلى البيانات

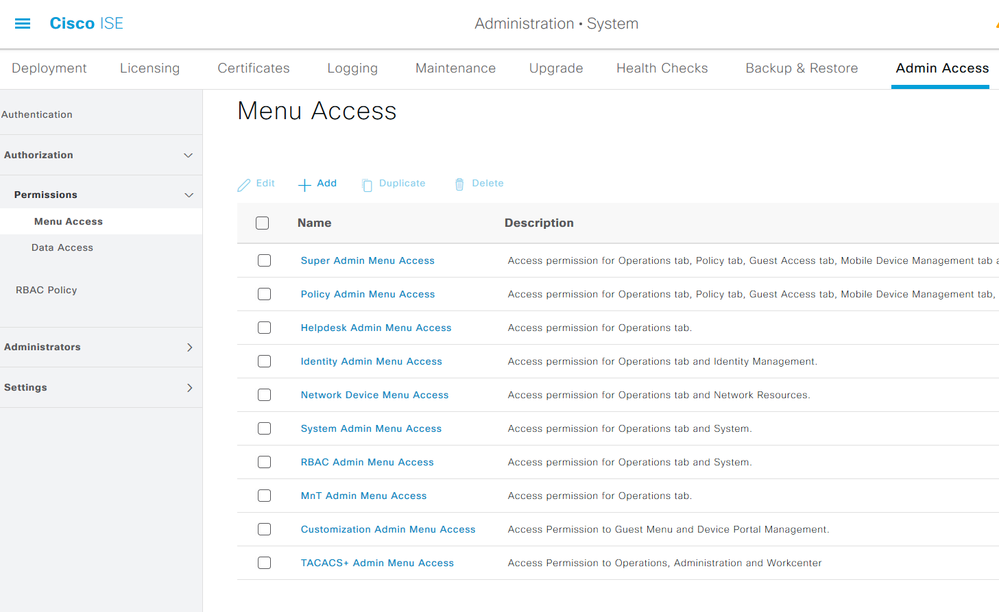

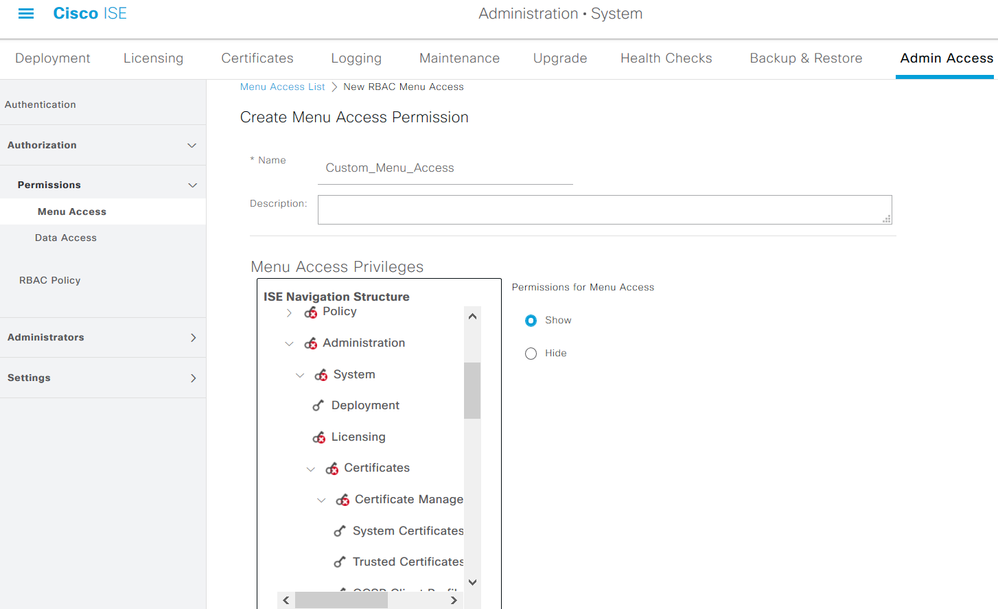

يتحكم الوصول إلى القائمة في إمكانية رؤية التنقل على ISE. هناك خياران لكل تبويب، إظهار أو إخفاء، يمكن تكوينه. يمكن تكوين قاعدة الوصول إلى القائمة لإظهار علامات التبويب المختارة أو إخفائها.

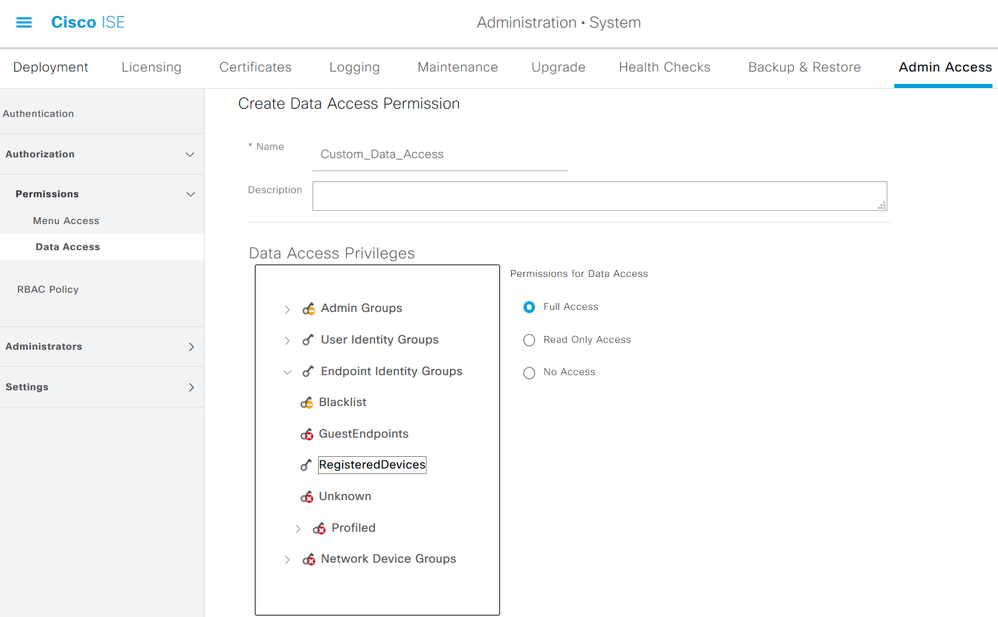

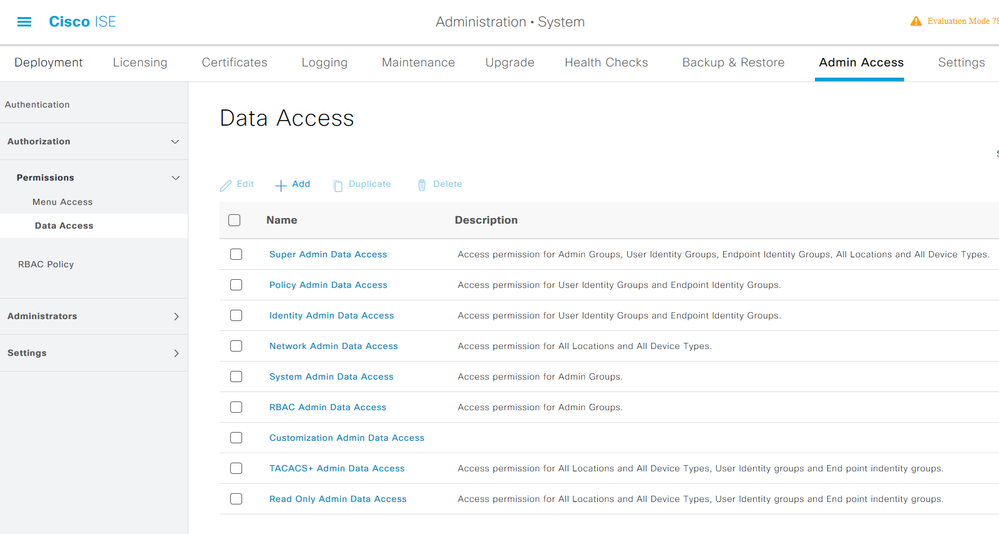

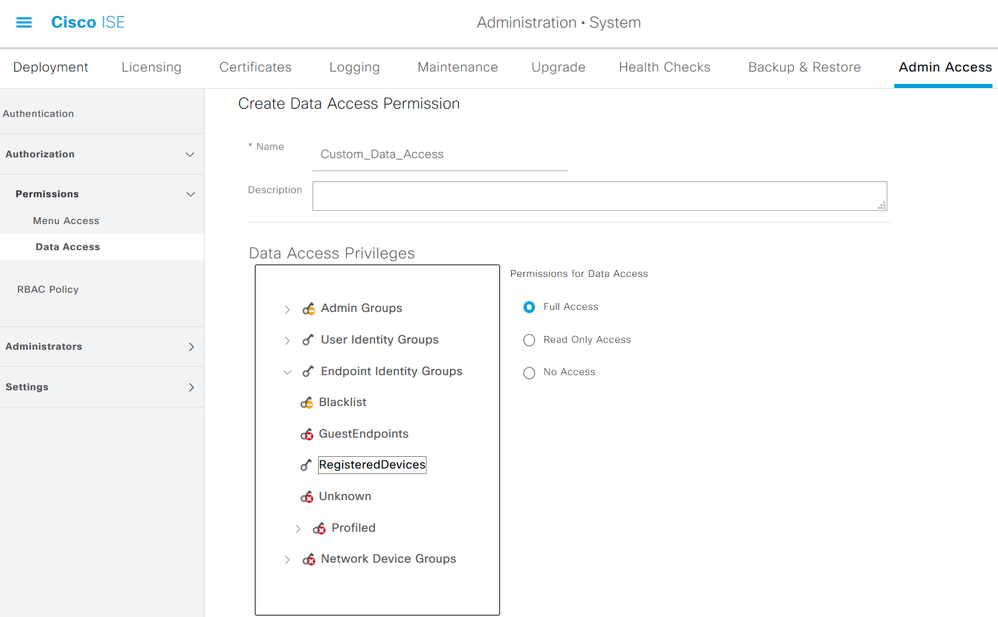

يتحكم Data Access في إمكانية قراءة/الوصول/تعديل بيانات الهوية على ISE. يمكن تكوين إذن الوصول فقط لمجموعات المسؤولين ومجموعات هوية المستخدم ومجموعات هوية نقطة النهاية ومجموعات أجهزة الشبكة. هناك ثلاثة خيارات لهذه الكيانات على ISE يمكن تكوينها. فهي إمكانية وصول كاملة وإمكانية وصول للقراءة فقط ولا يمكن الوصول إليها. يمكن تكوين قاعدة الوصول إلى البيانات لاختيار أحد هذه الخيارات الثلاثة لكل علامة تبويب في ISE.

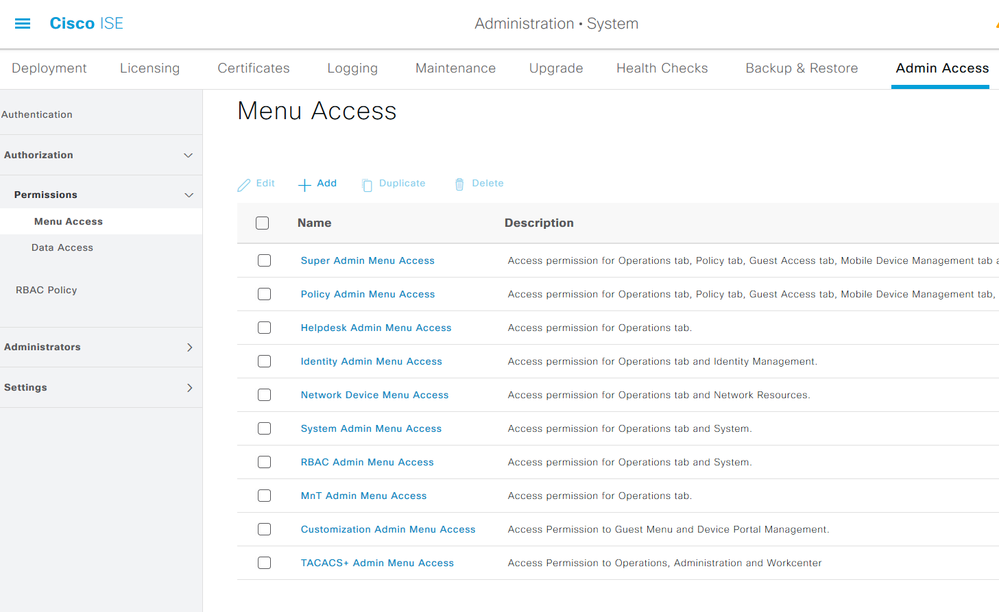

يجب إنشاء نهج الوصول إلى القائمة والوصول إلى البيانات قبل تطبيقها على أي مجموعة مسؤول. هناك بعض السياسات التي تكون مضمنة بشكل افتراضي ولكن يمكن دائما تخصيصها أو يمكن إنشاء سياسة جديدة.

لتكوين نهج الوصول إلى القائمة، انتقل إلىAdministration > System > Admin Access > Authorization > Permissions > Menu Access.

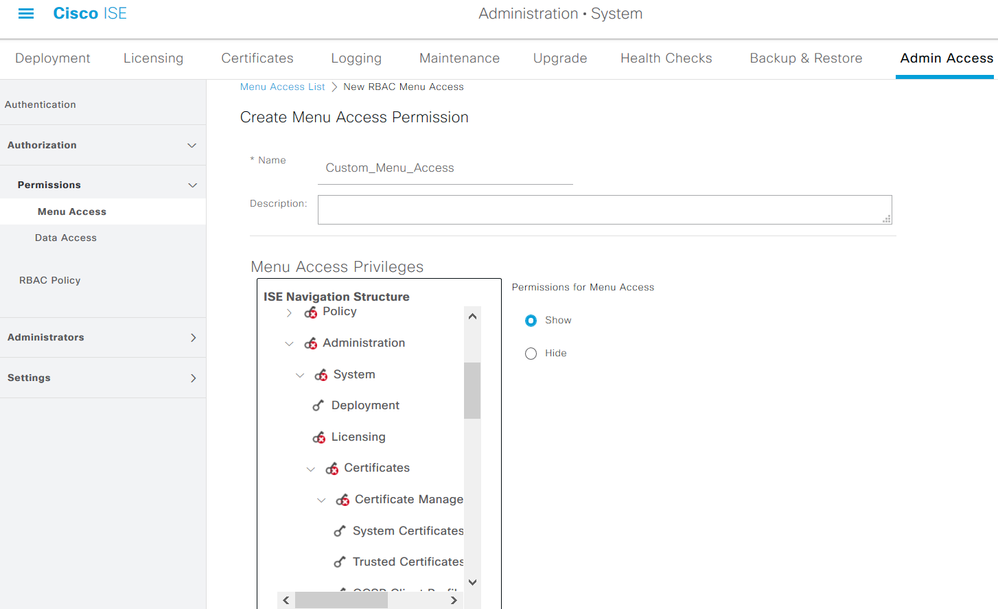

انقر فوق إضافة (Add). يمكن تكوين كل خيار من خيارات التنقل في ISE من أجل أن يتم عرضه/إخفاؤه في نهج.

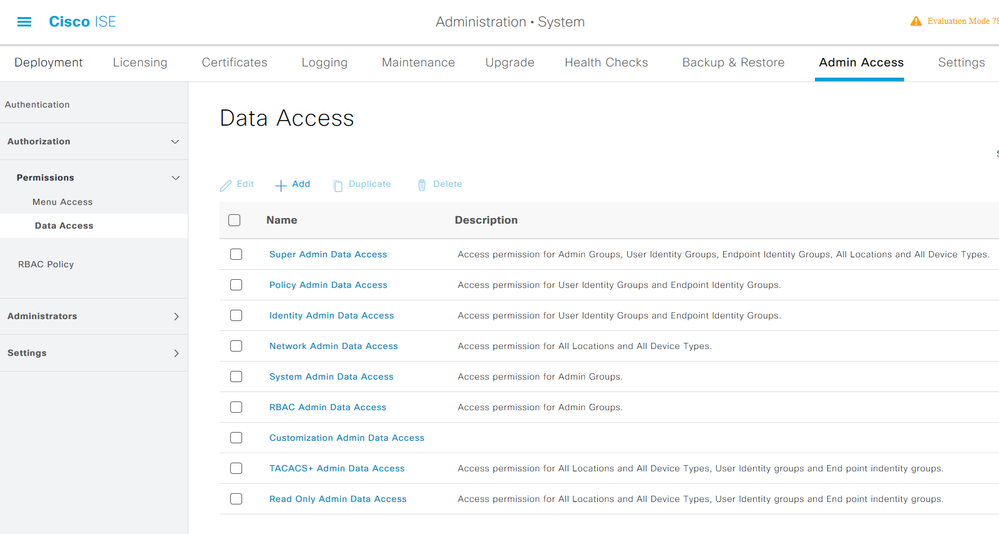

لتكوين نهج الوصول إلى البيانات، انتقل إلىAdministation > System > Admin Access > Authorization > Permissions > Data Access.

انقر فوق إضافة لإنشاء نهج جديد وتكوين الأذونات للوصول إلى هوية المسؤول/المستخدم/هوية نقطة النهاية/مجموعات الشبكة.

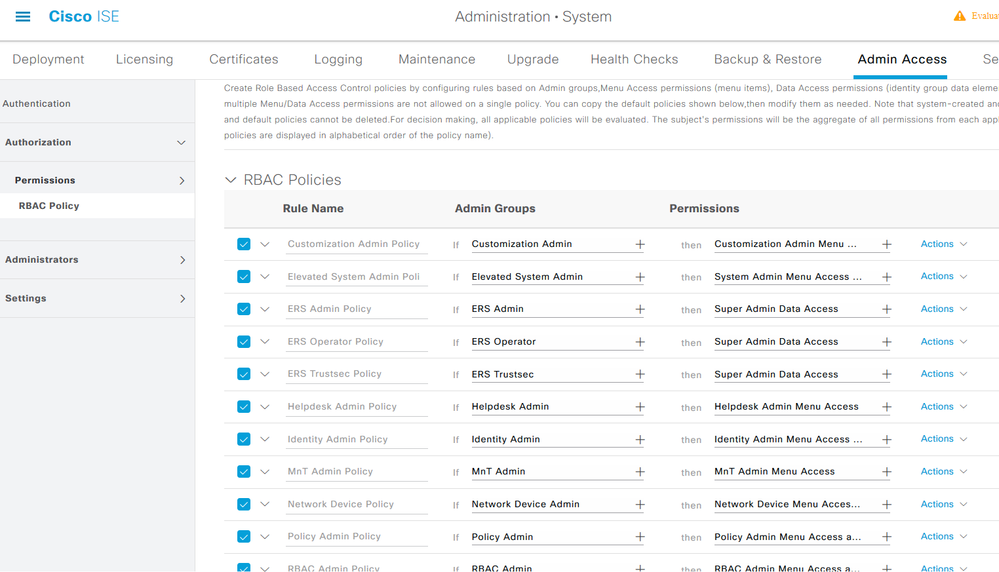

تكوين سياسات RBAC

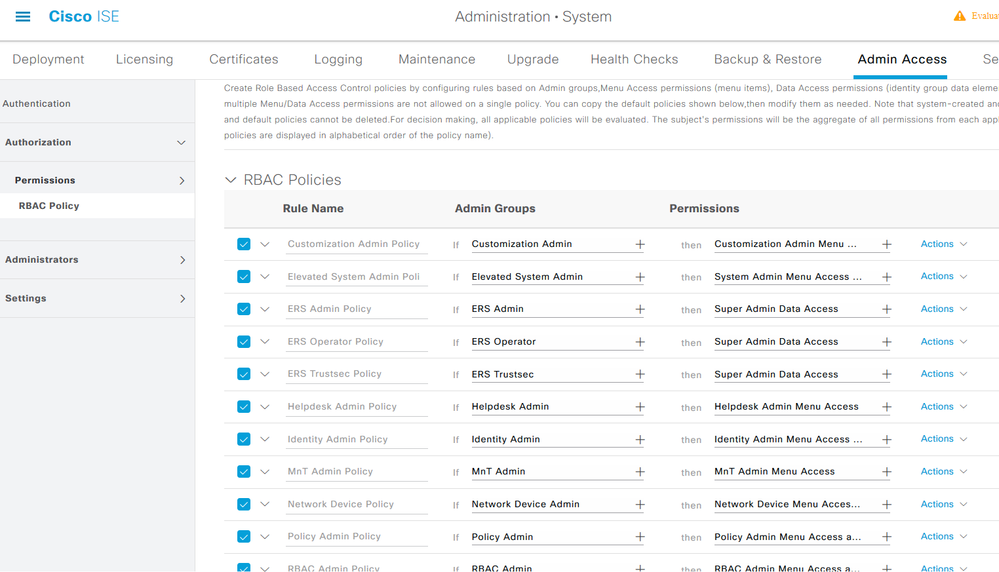

يمثل RBAC التحكم في الوصول المستند إلى الأدوار. يمكن تكوين الدور (مجموعة الإدارة) الذي ينتمي إليه المستخدم لاستخدام نهج القائمة والوصول إلى البيانات المطلوبة. يمكن تكوين سياسات RBAC متعددة تم تكوينها لدور واحد أو أدوار متعددة في نهج واحد للوصول إلى القائمة و/أو البيانات. يتم تقييم جميع هذه السياسات القابلة للتطبيق عندما يحاول مستخدم مسؤول تنفيذ إجراء. والقرار النهائي هو مجموع جميع السياسات المنطبقة على ذلك الدور. إذا كانت هناك قواعد متناقضة تسمح و تنفي في نفس الوقت فإن قاعدة التصريح تلغي قاعدة الرفض. لتكوين هذه السياسات، انتقل إلىAdministration > System > Admin Access > Authorization > RBAC Policy.

انقرActions لتكرار/إدراج/حذف سياسة.

ملاحظة: لا يمكن تحديث السياسات التي أنشأها النظام والسياسات الافتراضية، ولا يمكن حذف السياسات الافتراضية.

ملاحظة: لا يمكن تكوين أذونات متعددة للوصول إلى القائمة/البيانات في قاعدة واحدة.

تكوين إعدادات الوصول للمسؤول

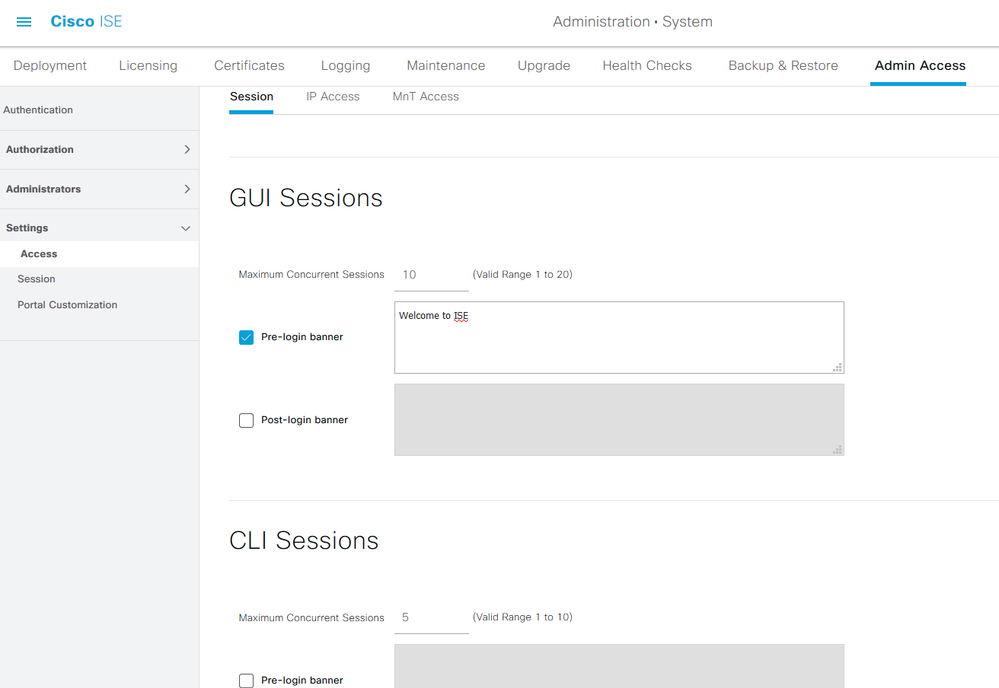

بالإضافة إلى سياسات RBAC، هناك بعض الإعدادات التي يمكن تكوينها والتي تكون مشتركة لجميع مستخدمي المسؤول.

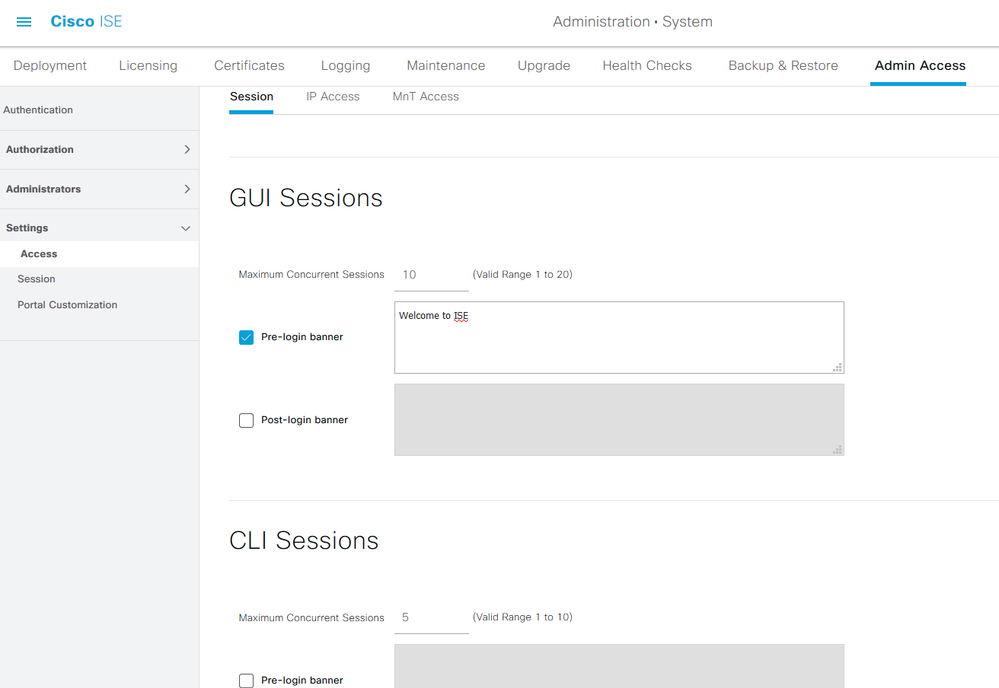

لتكوين عدد الحد الأقصى لجلسات العمل المسموح بها، ولوحات ما قبل تسجيل الدخول وما بعد تسجيل الدخول لواجهة المستخدم الرسومية (GUI) و CLI، انتقل إلىAdministration > System > Admin Access > Settings > Access. قم بتكوين هذه ضمن علامة التبويب جلسة العمل.

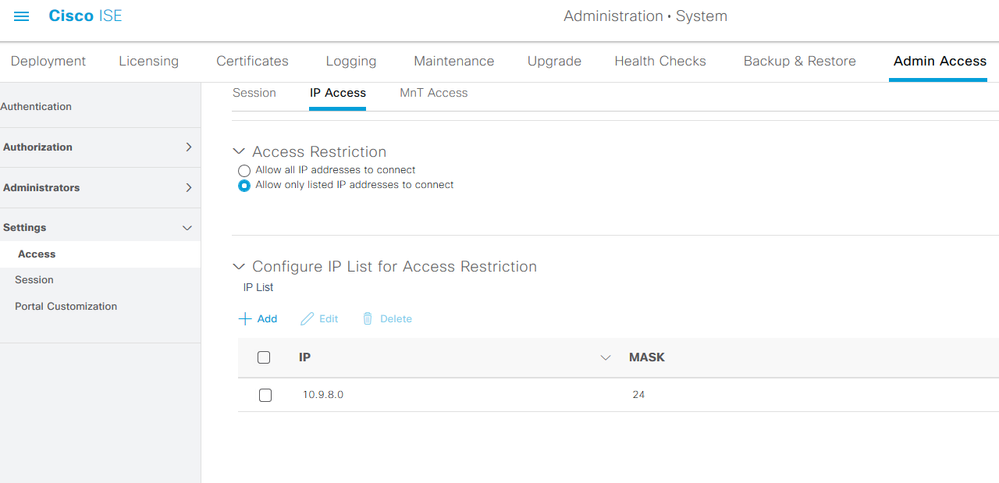

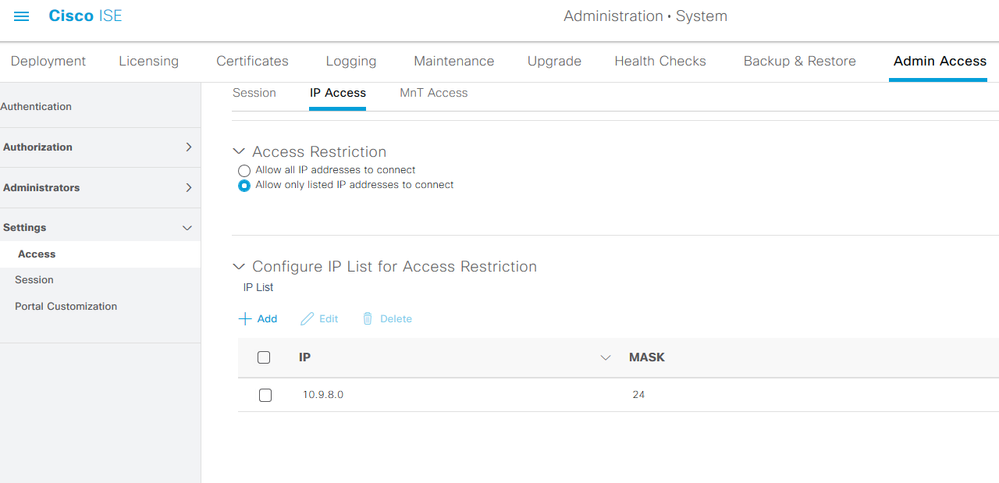

لتكوين قائمة عناوين IP التي يمكن الوصول من خلالها إلى واجهة المستخدم الرسومية (GUI) وواجهة سطر الأوامر (CLI)،Administration > System > Admin Access > Settings > Accessانتقل إلى علامةIP Accessالتبويب وانتقل إليها.

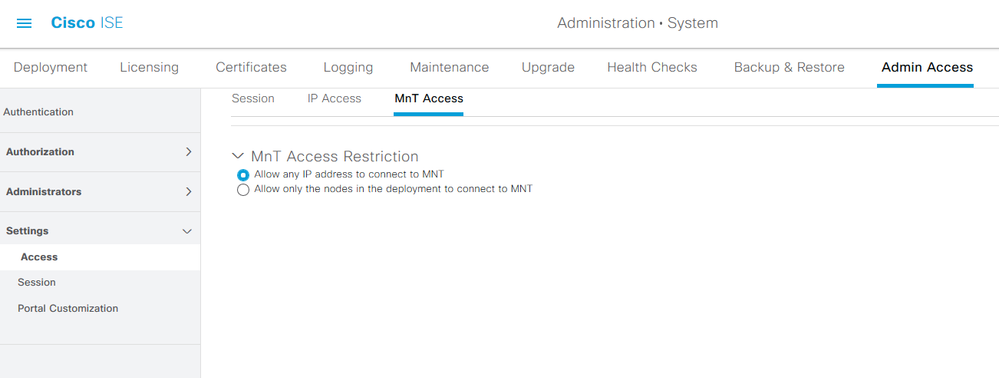

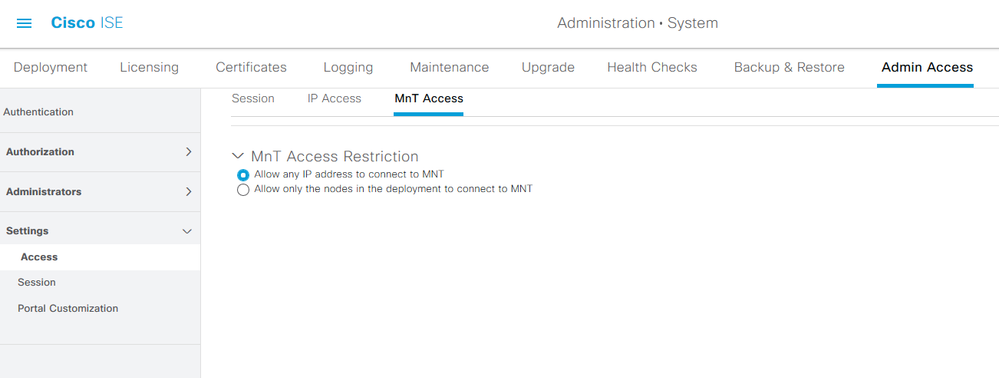

لتكوين قائمة العقد التي يمكن للمسؤولين من خلالها الوصول إلى قسم MnT في Cisco ISE، انتقل إلىAdministration > System > Admin Access > Settings > Accessعلامة التبويبMnT Accessوانتقل إليها.

للسماح للعقد أو الكيانات إما داخل النشر أو خارج النشر بإرسال syslog إلى MnT، انقر فوقAllow any IP address to connect to MNTزر الاختيار. للسماح فقط للعقد أو الكيانات الموجودة ضمن النشر بإرسال syslog إلى MnT، انقر فوقAllow only the nodes in the deployment to connect to MNTزر الاختيار.

ملاحظة: بالنسبة لحزمة ISE 2.6 والإصدارات الأحدث، يتم تمكين خدمة مراسلة ISE بشكل افتراضي لتسليم مخططات UDP إلى MnT. يقيد هذا التكوين قبول syslog من الكيانات الخارجية بعد النشر.

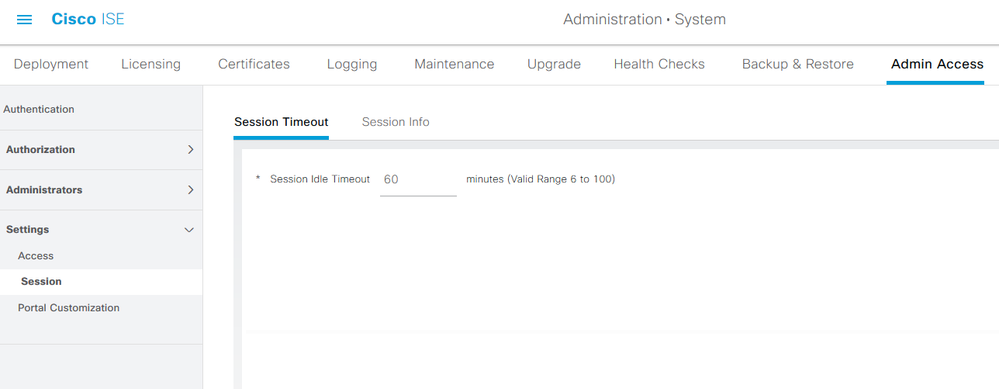

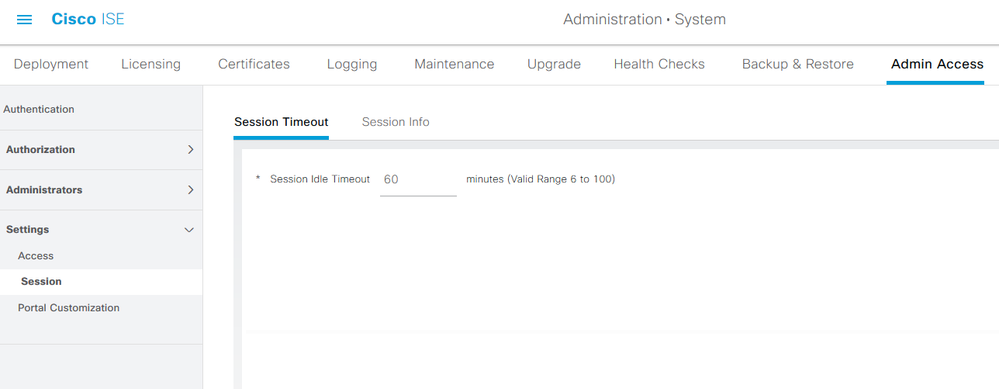

لتكوين قيمة انتهاء المهلة بسبب عدم نشاط جلسة العمل، انتقل إلىAdministration > System > Admin Access > Settings > Session. قم بتعيين هذه القيمة تحتSession Timeoutعلامة التبويب.

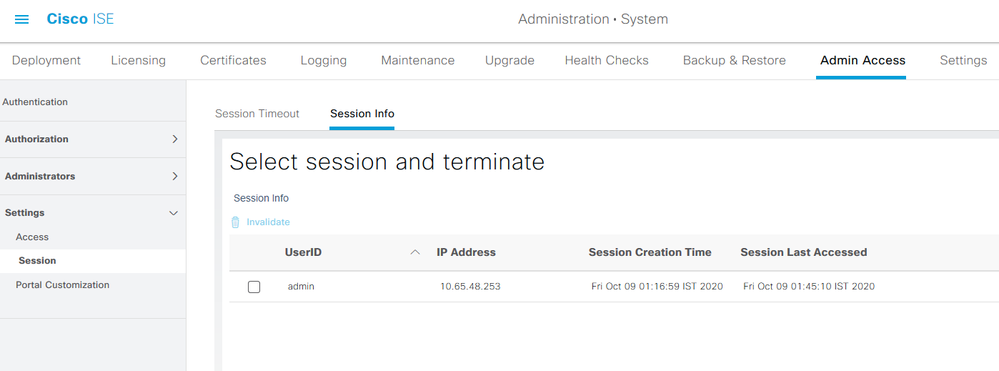

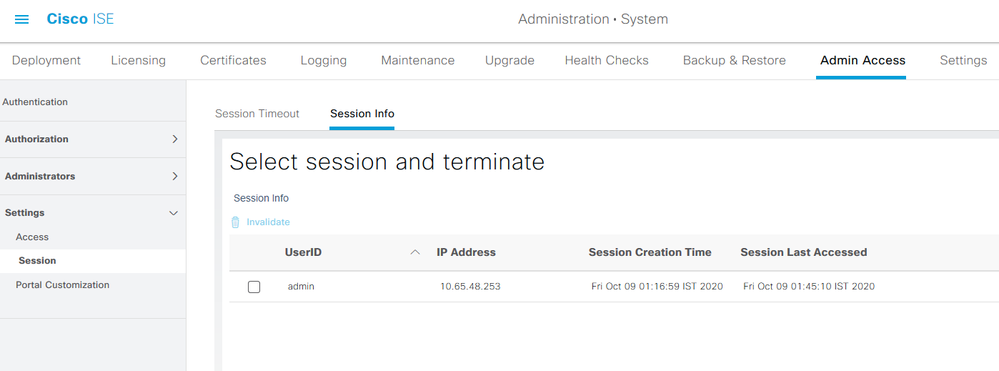

لعرض/إبطال الجلسات النشطة حاليا، انتقل إلىAdministration > Admin Access > Settings > SessionعلامةSession Infoالتبويب وانقر فوقها.

تكوين الوصول إلى مدخل المسؤول باستخدام بيانات اعتماد AD

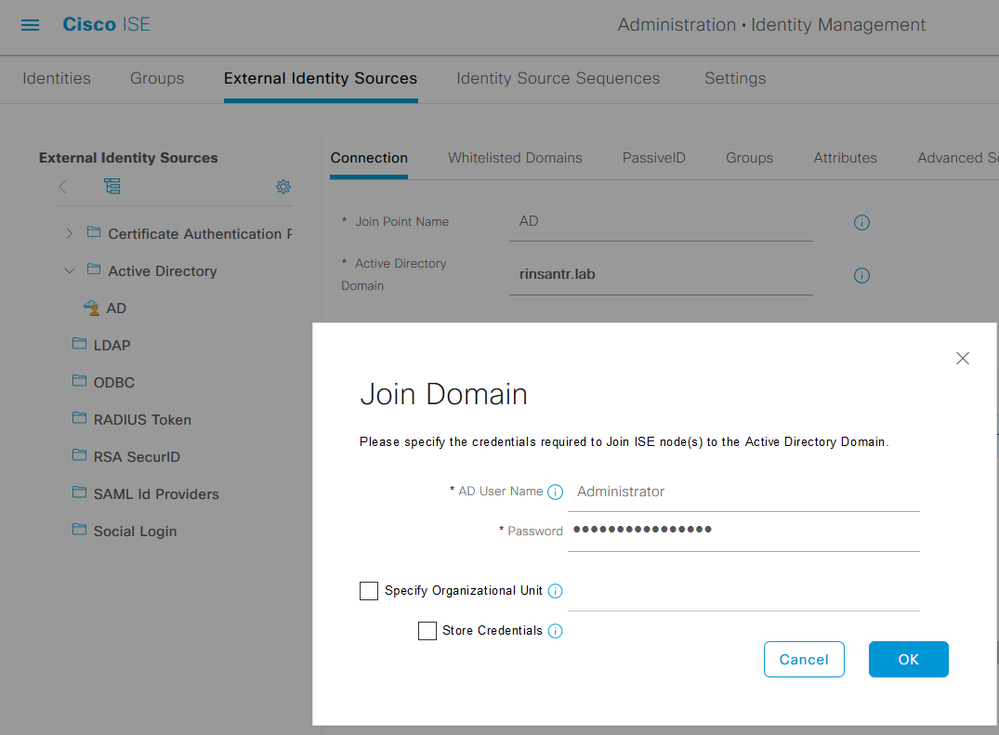

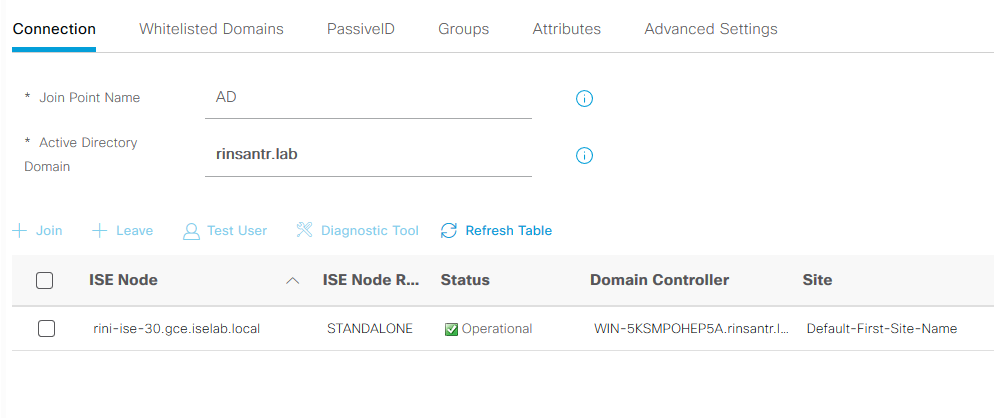

انضمام ISE إلى AD

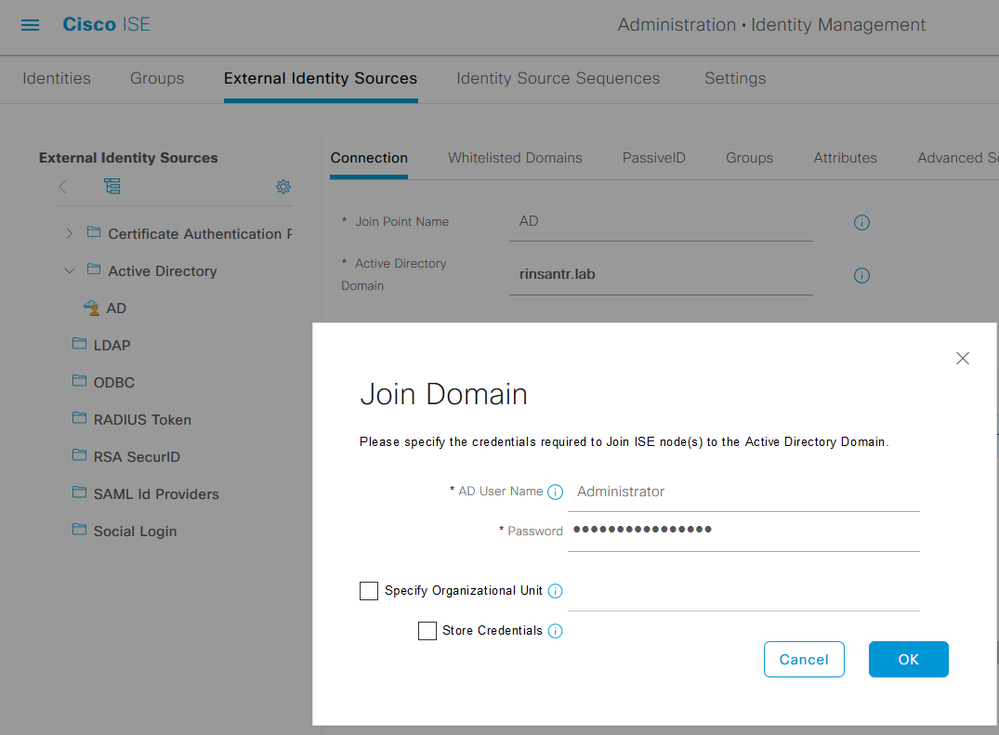

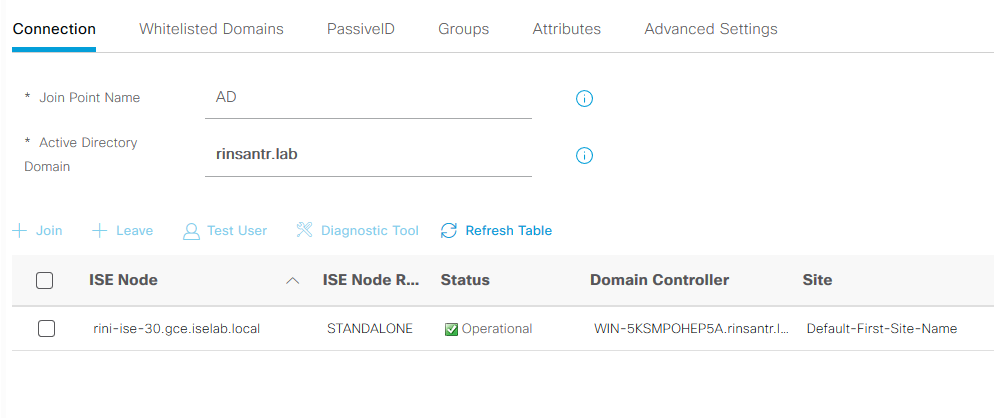

للانضمام إلى ISE إلى مجال خارجي، انتقل إلىAdministration > Identity Management > External Identity Sources > Active Directory. أدخل اسم نقطة الربط الجديدة ومجال Active Directory. أدخل بيانات اعتماد حساب AD الذي يمكنه إضافة كائنات الكمبيوتر وإجراء تغييرات عليها، ثم انقر فوق موافق.

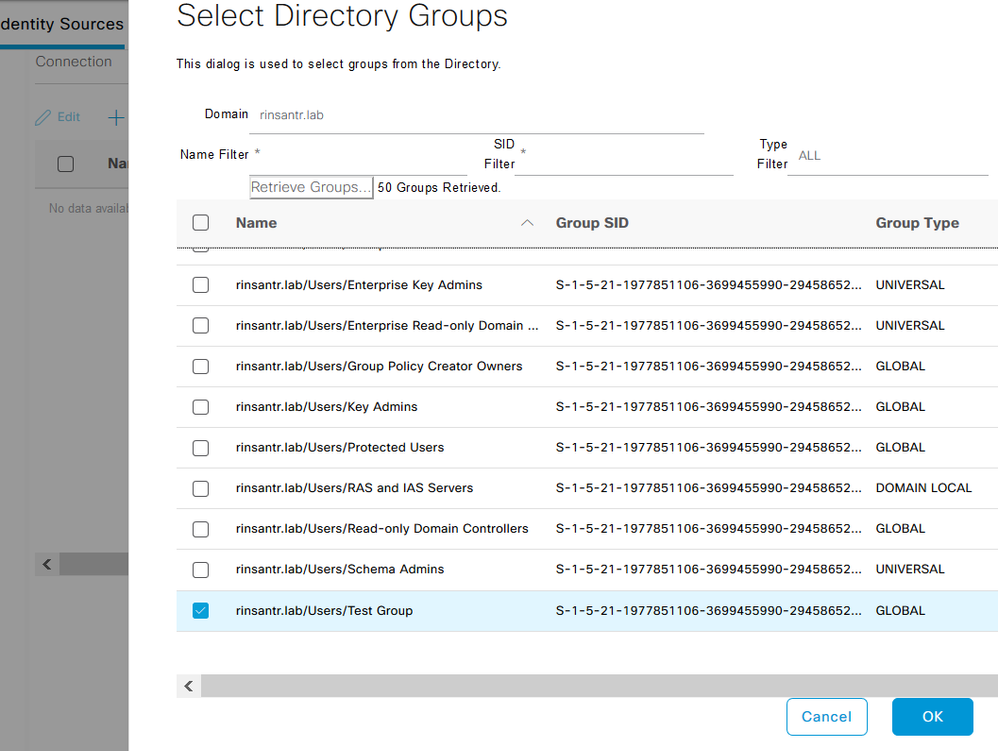

إختيار مجموعات الدليل

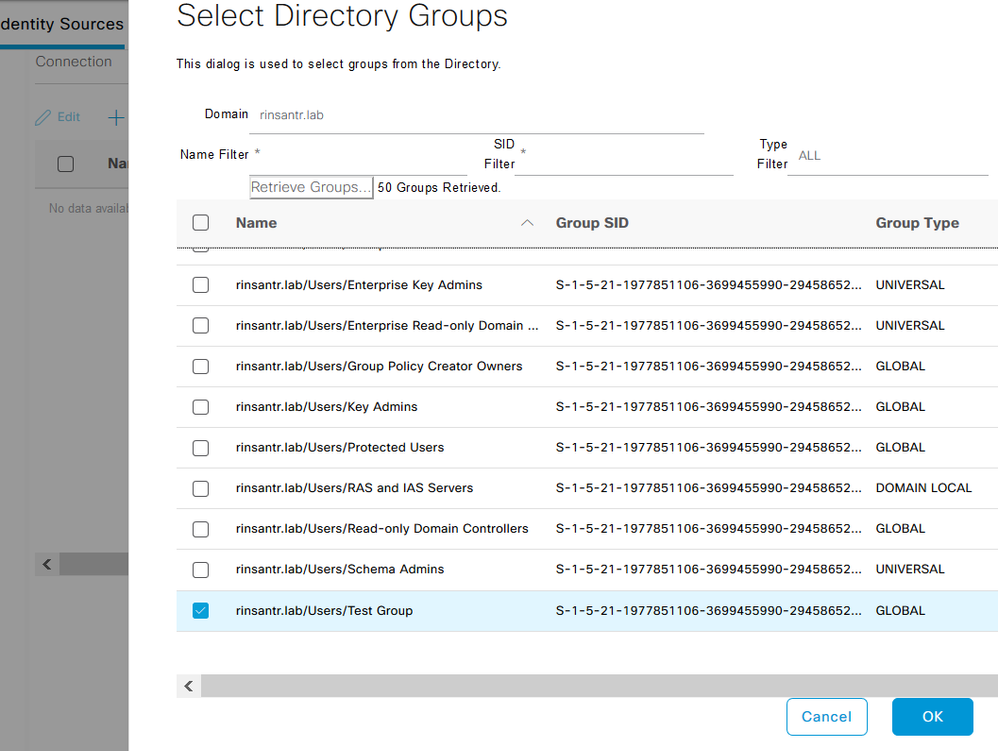

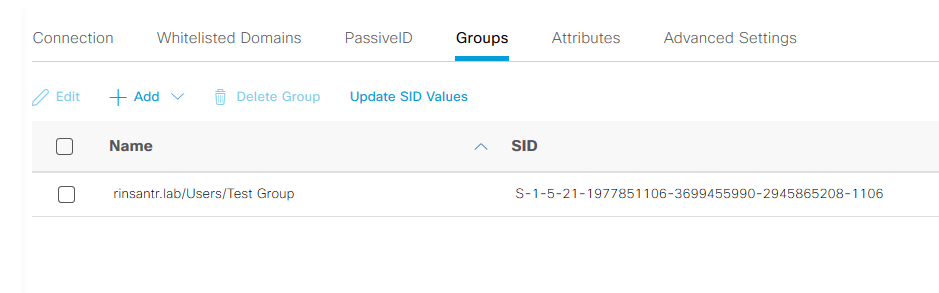

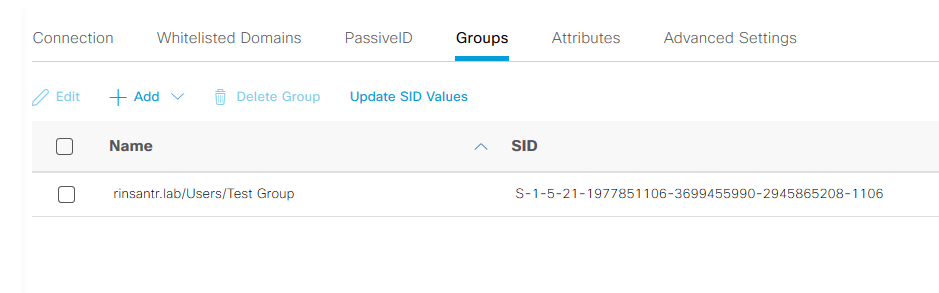

انتقل إلىAdministration > Identity Management > External Identity Sources > Active Directory. انقر اسم نقطة الربط المطلوبة وانتقل إلى علامة التبويب مجموعات. انقر.Add > Select Groups from Directory > Retrieve Groups قم باستيراد مجموعة AD واحدة على الأقل ينتمي إليها المسؤول، ثم انقر فوق موافق، ثم انقر فوق حفظ.

تمكين الوصول الإداري ل AD

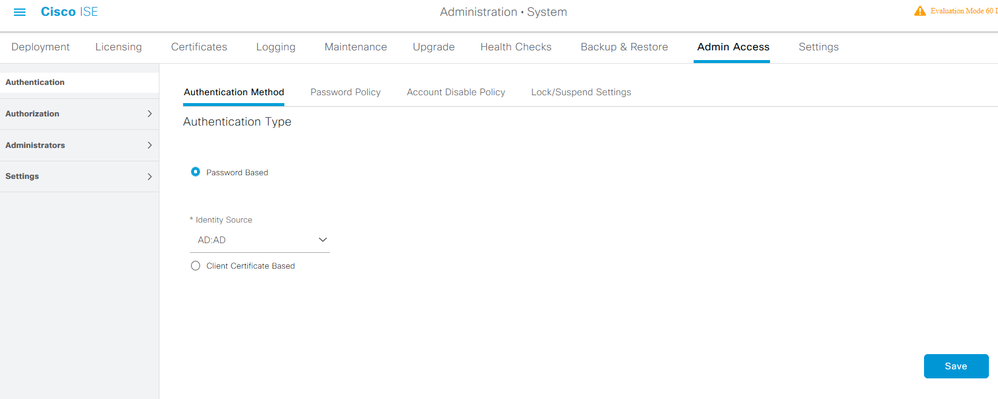

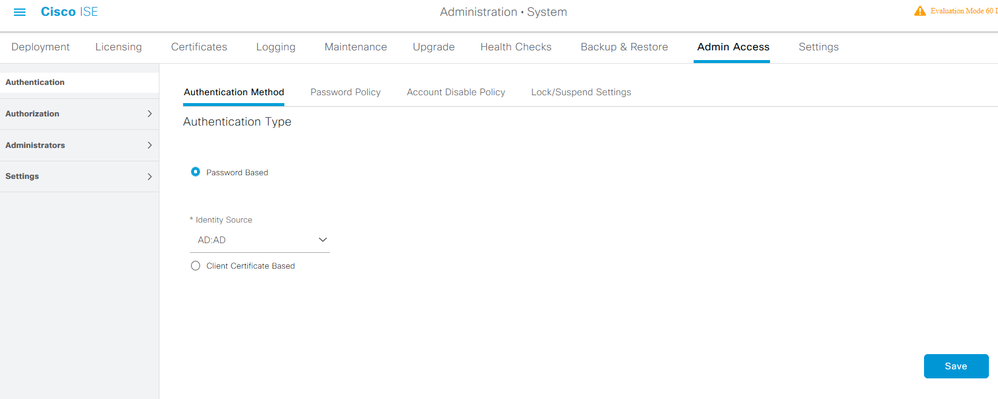

لتمكين مصادقة ISE المستندة إلى كلمة المرور باستخدام AD، انتقل إلىAdministration> System > Admin Access > Authentication. فيAuthentication Methodصفحة، أخترPassword-Basedالخيار. أختر AD منIdentity Sourceالقائمة المنسدلة وانقر فوق حفظ.

تكوين مجموعة مسؤول ISE لتعيين مجموعة AD

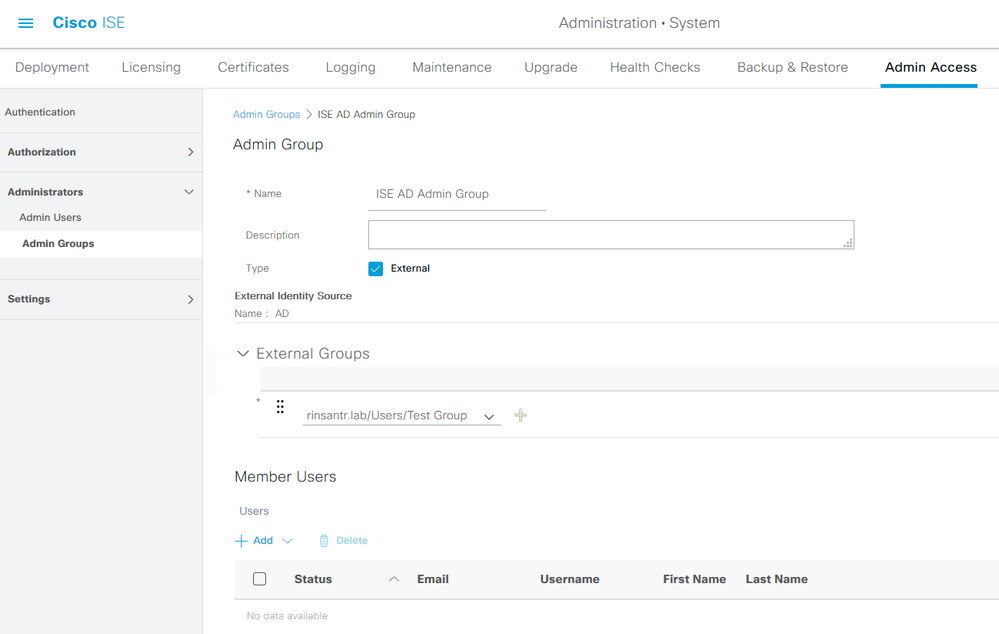

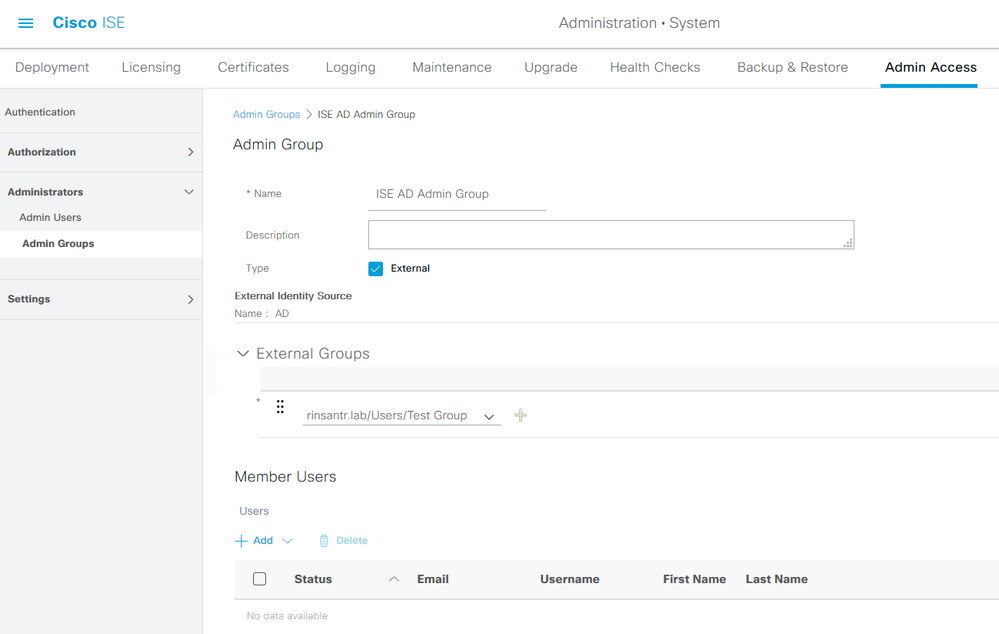

وهذا يسمح للتخويل بتحديد أذونات RBAC للمسؤول استنادا إلى عضوية المجموعة في AD. لتحديد مجموعة مسؤول Cisco ISE وتعيين ذلك إلى مجموعة AD، انتقل إلىAdministration > System > Admin Access > Administrators > Admin Groups. انقر فوق إضافة وأدخل اسما لمجموعة "الإدارة الجديدة". في حقل النوع، حدد خانة الاختيار خارجي. من القائمة المنسدلة مجموعات خارجية، أختر مجموعة AD التي سيتم تعيين مجموعة المسؤولين هذه لها (كما هو محدد فيSelect Directory Groupsالقسم). إرسال التغييرات.

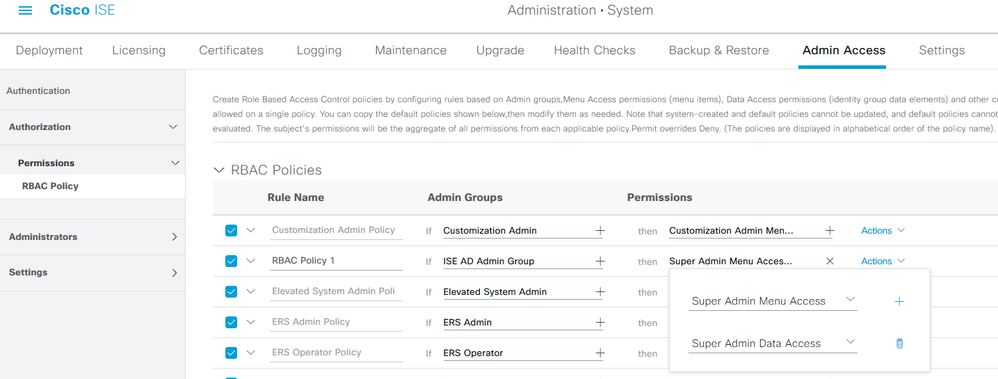

تعيين أذونات RBAC لمجموعة الإدارة

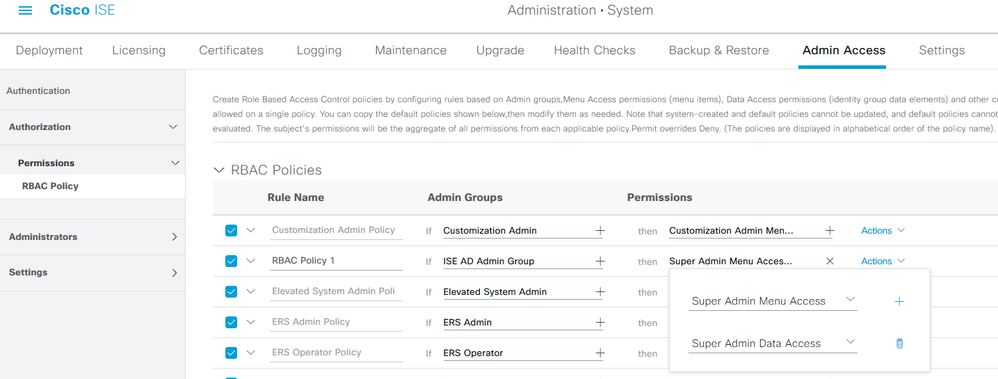

لتعيين أذونات RBAC إلى مجموعة الإدارة التي تم إنشاؤها في القسم السابق، انتقل إلىAdministration > System > Admin Access > Authorization > RBAC Policy. من القائمة المنسدلة إجراءات الموجودة على اليمين، أخترInsert new policy. قم بإنشاء قاعدة جديدة، وقم بتخطيطها مع مجموعة الإدارة المعرفة في القسم السابق، وتعيينها باستخدام البيانات المطلوبة وأذونات الوصول إلى القائمة، ثم انقر فوق حفظ.

الوصول إلى ISE باستخدام بيانات اعتماد AD والتحقق من الصحة

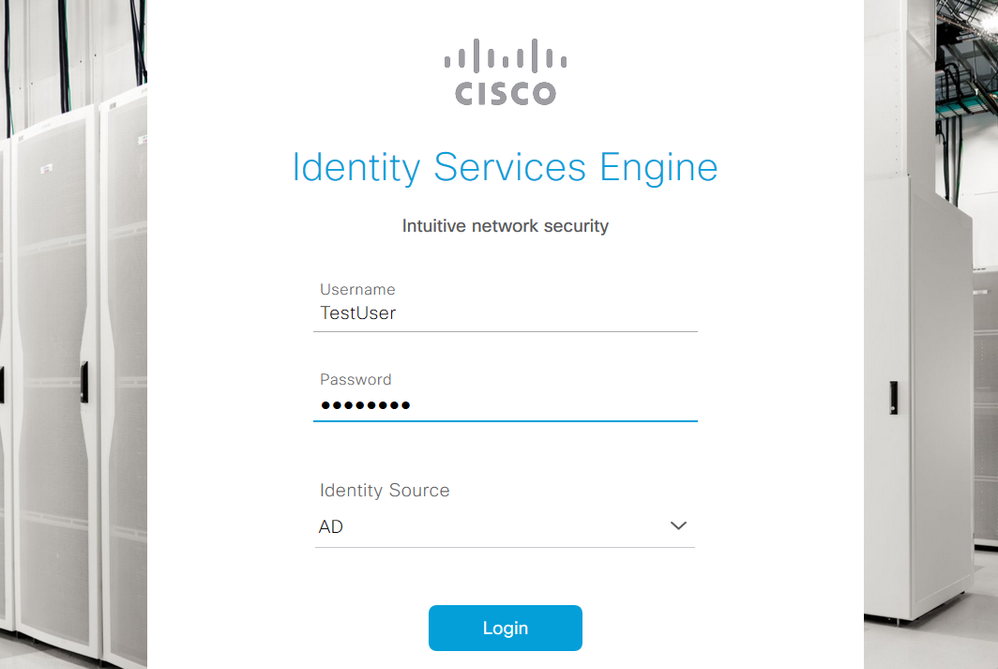

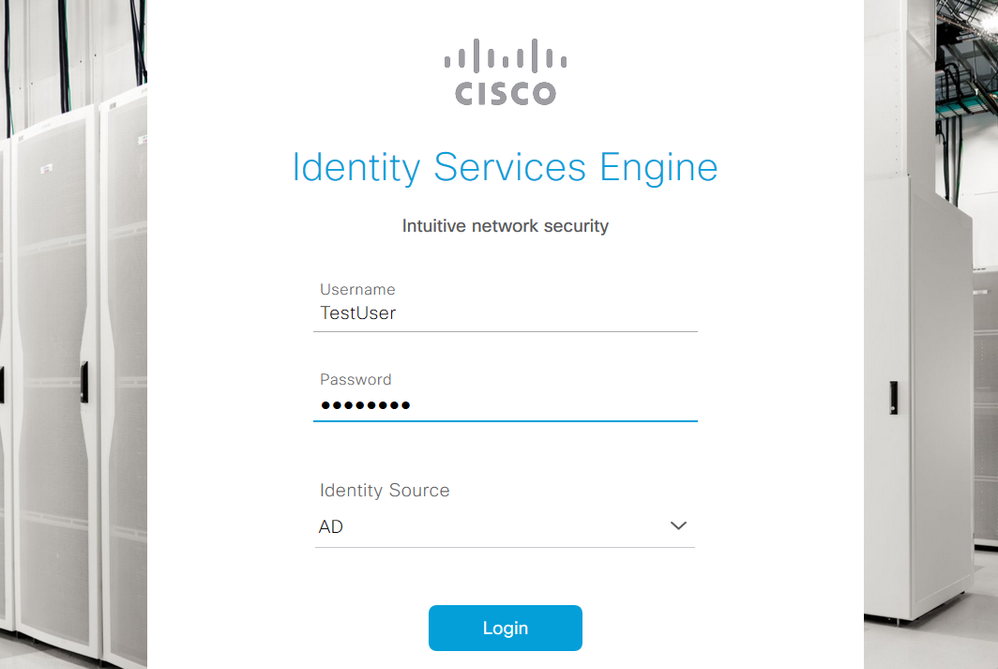

تسجيل الخروج من واجهة المستخدم الرسومية (GUI) الإدارية. أختر اسم نقطة الربط منIdentity Sourceالقائمة المنسدلة. أدخل اسم المستخدم وكلمة المرور من قاعدة بيانات AD، وسجل الدخول.

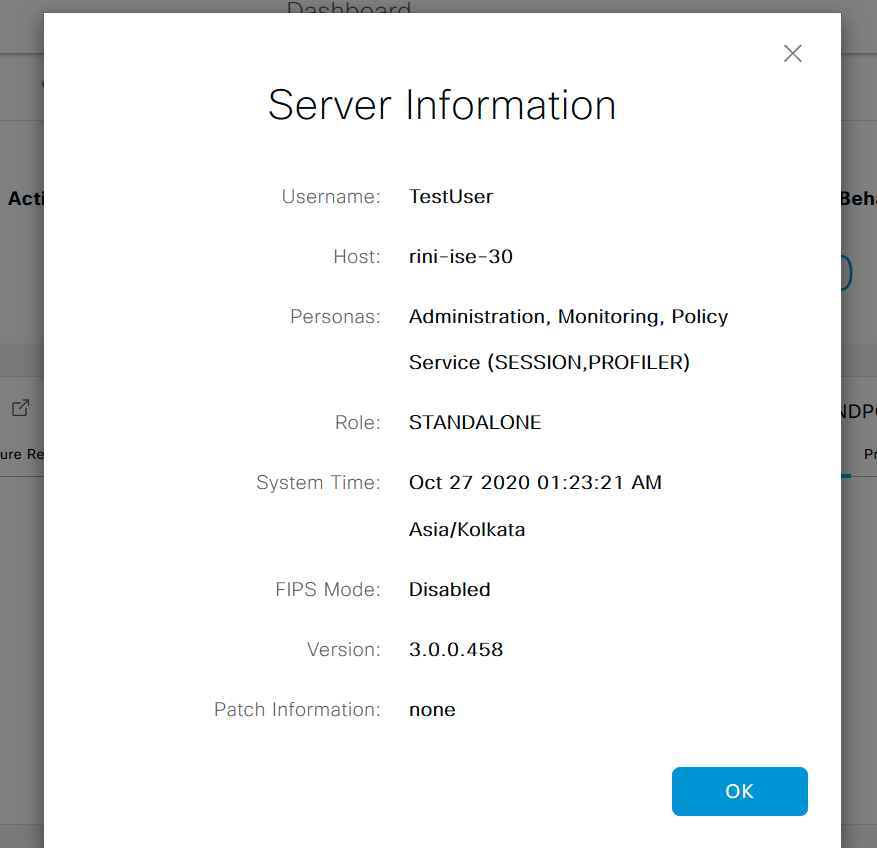

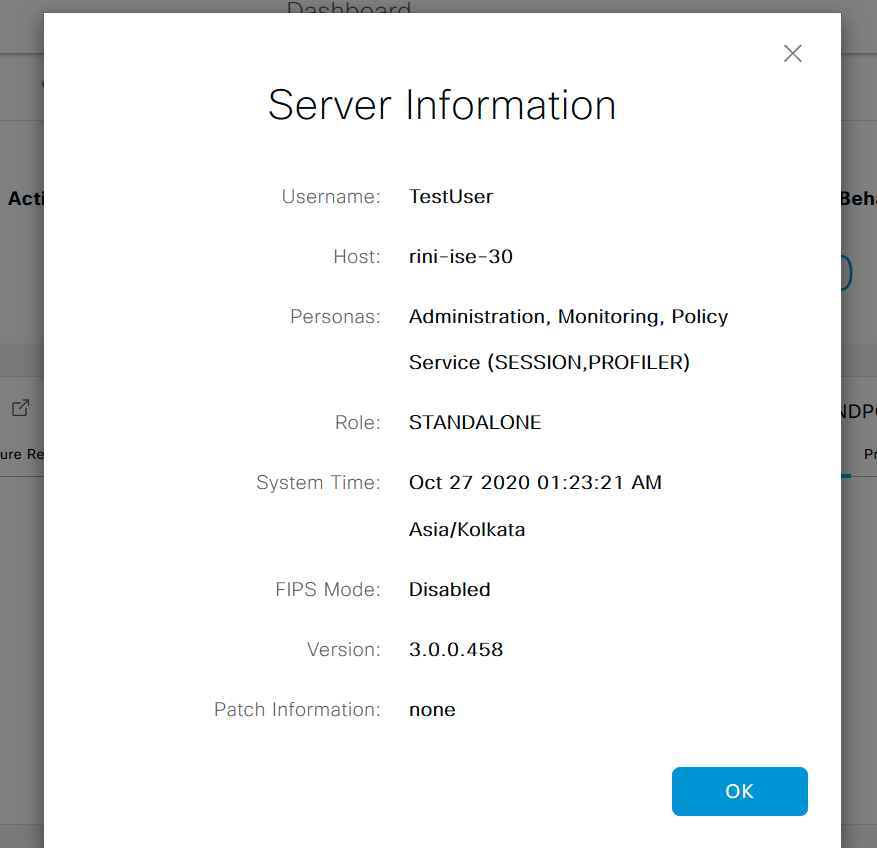

للتأكد من أن التكوين يعمل بشكل صحيح، تحقق من اسم المستخدم الذي تمت مصادقته من رمز الإعدادات الموجود على الركن العلوي الأيسر من واجهة المستخدم الرسومية (ISE). انتقل إلى معلومات الخادم وتحقق من اسم المستخدم.

تكوين الوصول إلى مدخل المسؤول باستخدام LDAP

انضمام ISE إلى LDAP

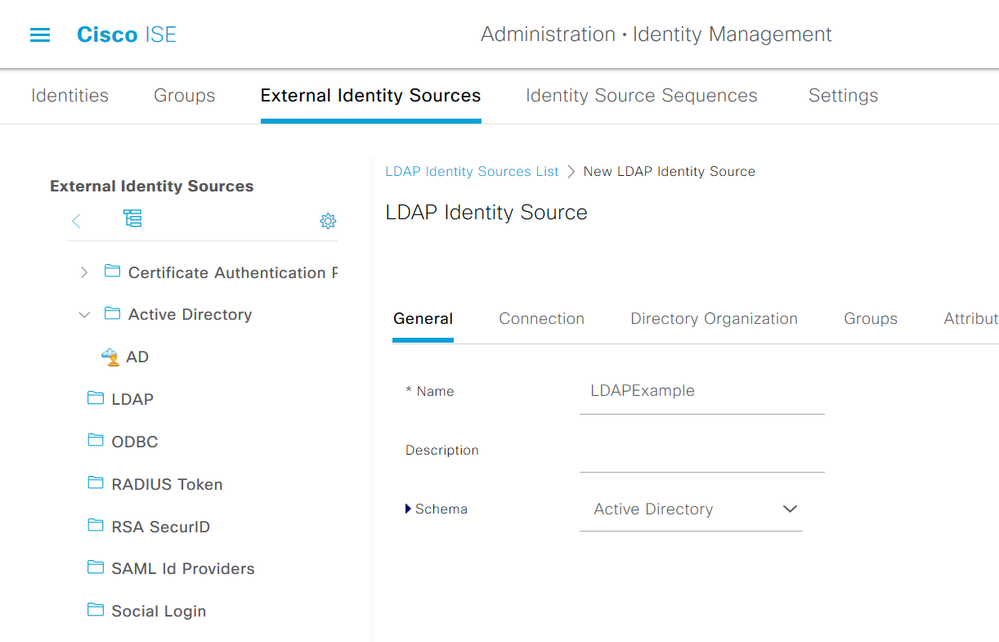

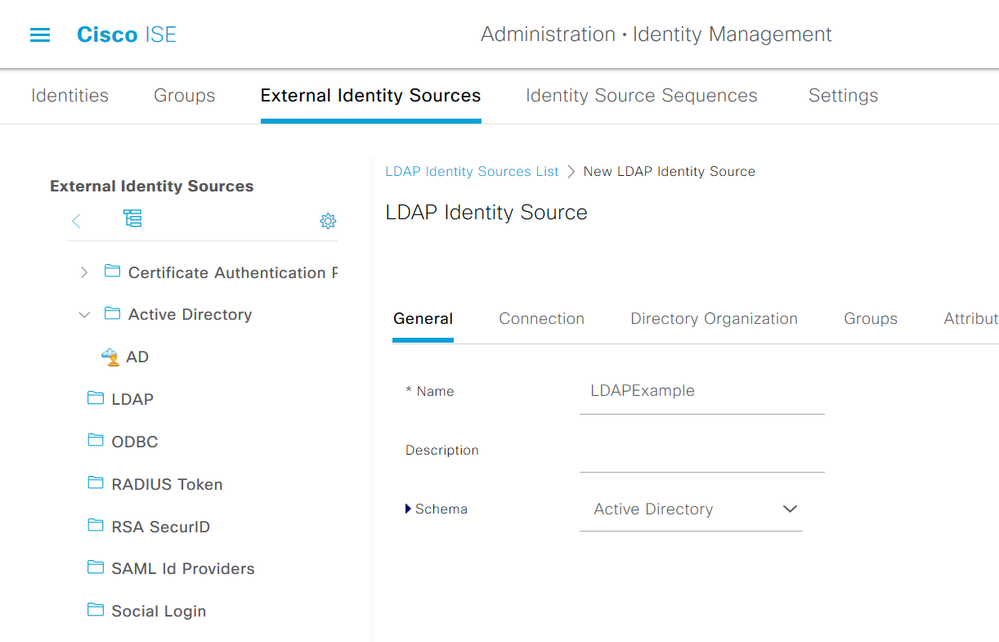

انتقل إلىAdministration > Identity Management > External Identity Sources > Active Directory > LDAP. تحتGeneralعلامة التبويب، قم بإدخال اسم لبروتوكول LDAP، واختر المخطط باسمActive Directory.

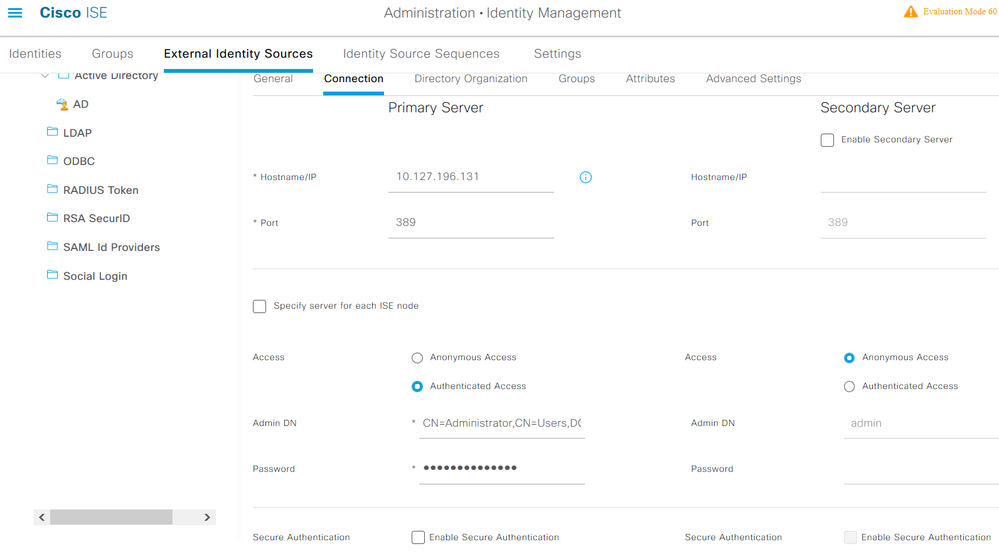

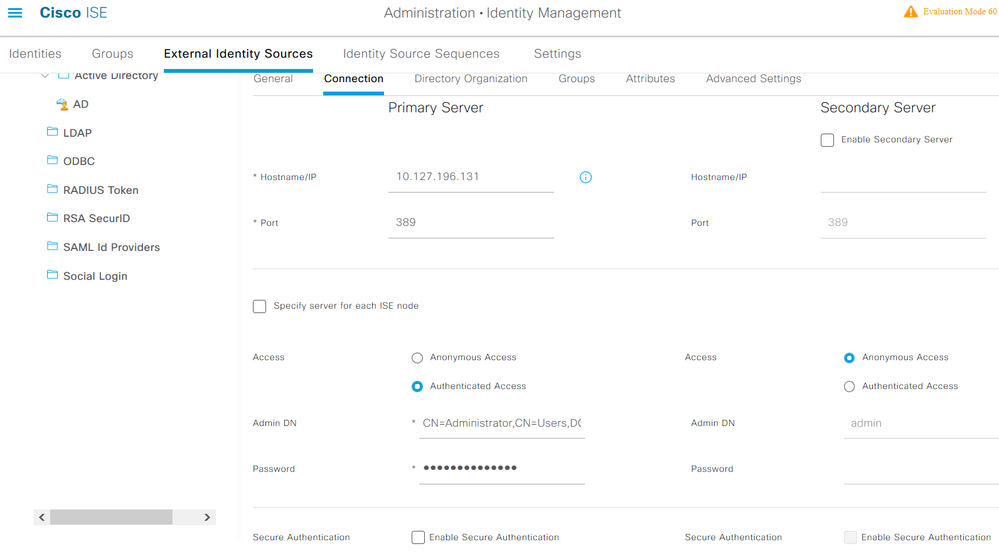

بعد ذلك، لتشكيل نوع الاتصال، انتقل إلىConnectionعلامة التبويب. هنا، ثبتت ال hostname/IP من ال أساسي LDAP نادل مع الميناء 389 (LDAP)/636 (LDAP-secure). أدخل مسار الاسم المميز للمسؤول (DN) باستخدام كلمة مرور Admin الخاصة بخادم LDAP.

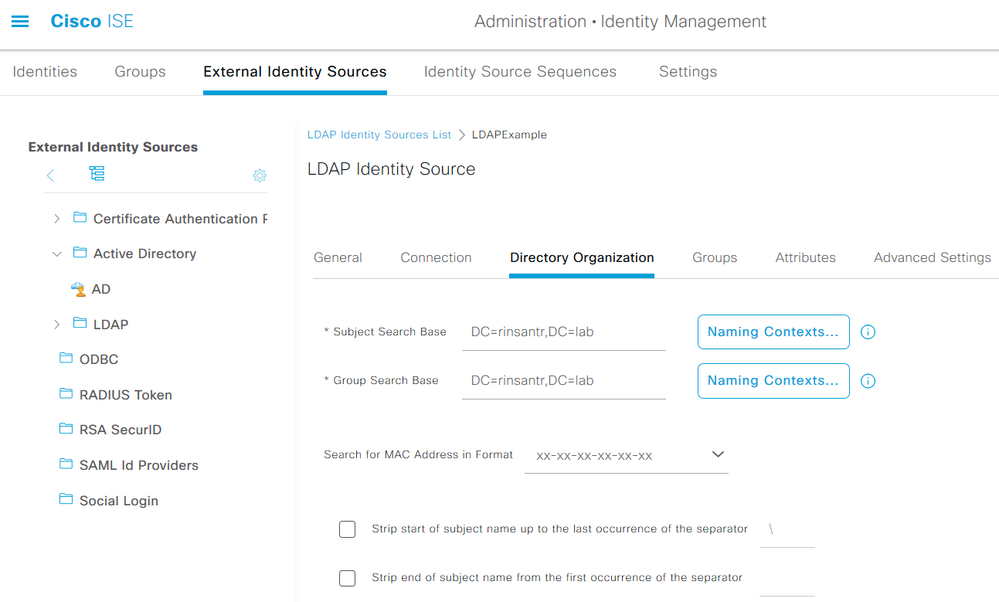

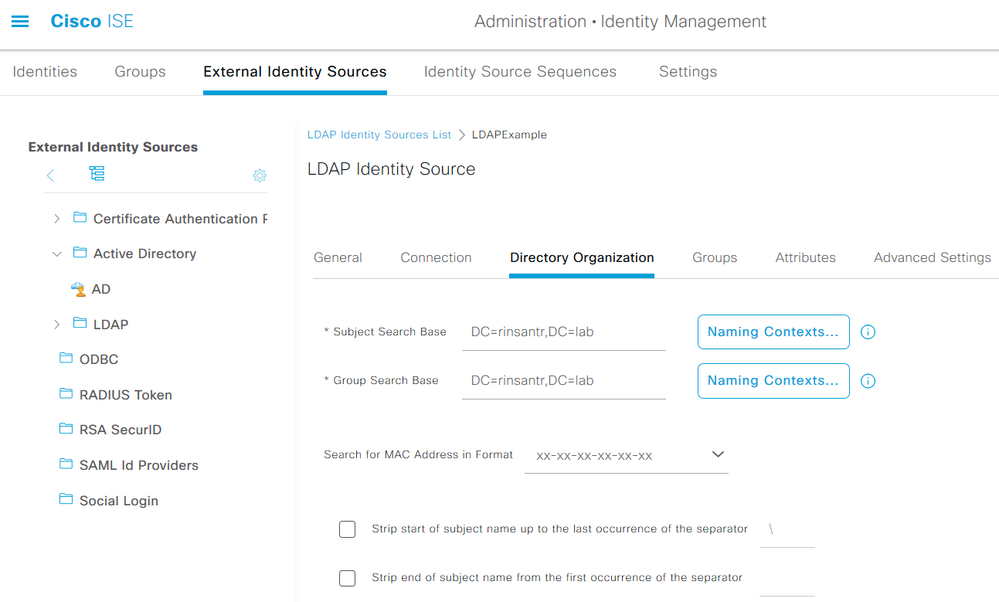

بعد ذلك، انتقل إلىDirectory Organizationعلامة التبويب وانقر فوقNaming Contextsلاختيار مجموعة المؤسسات الصحيحة للمستخدم بناء على التسلسل الهيكلي للمستخدمين المخزنة في خادم LDAP.

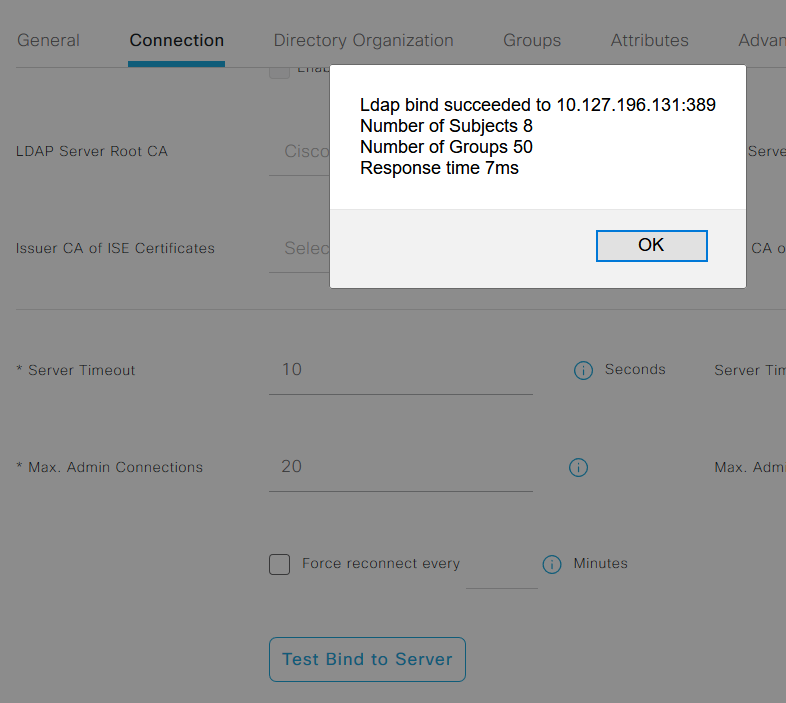

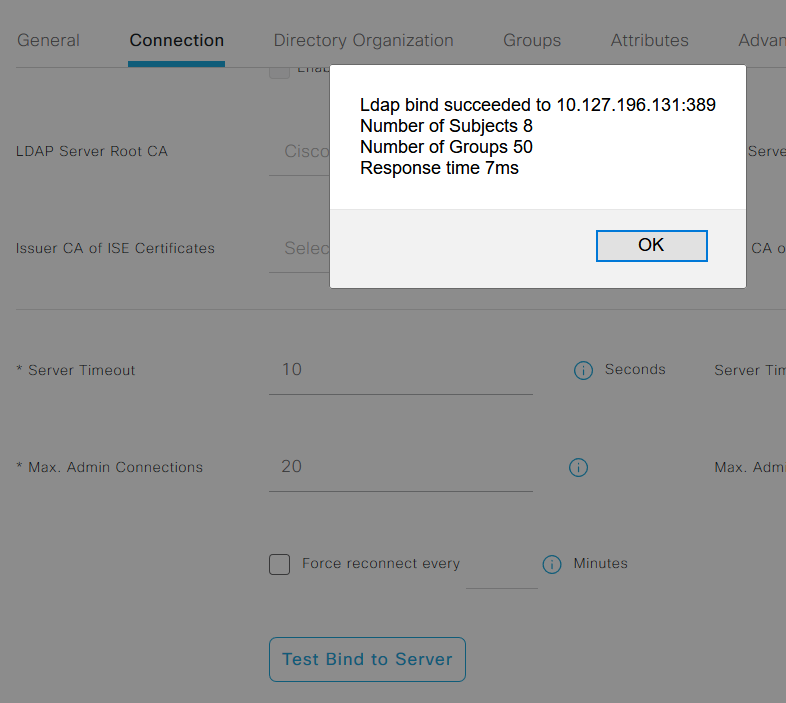

انقرTest Bind to Serverأسفل علامةConnectionالتبويب لاختبار إمكانية الوصول لخادم LDAP من ISE.

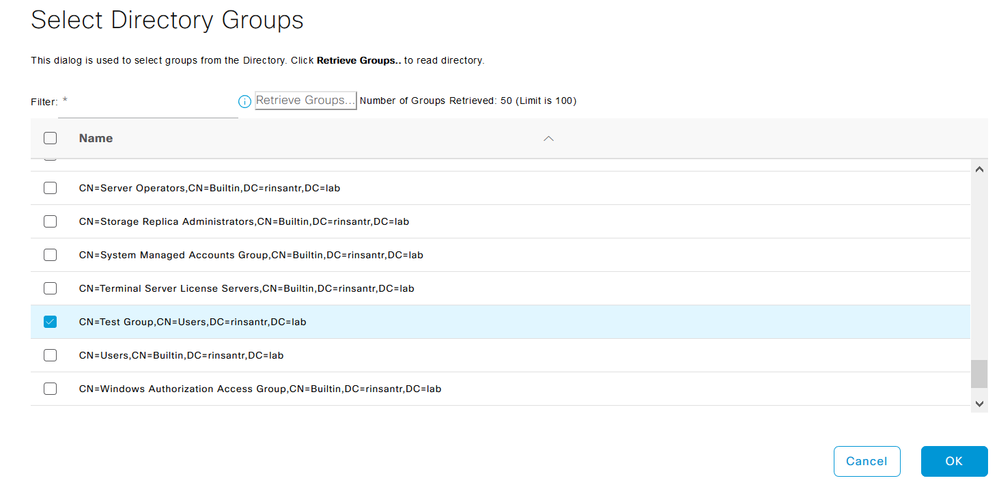

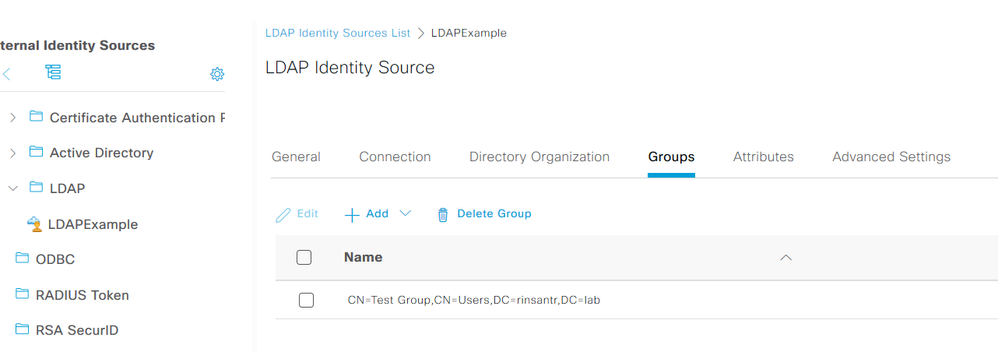

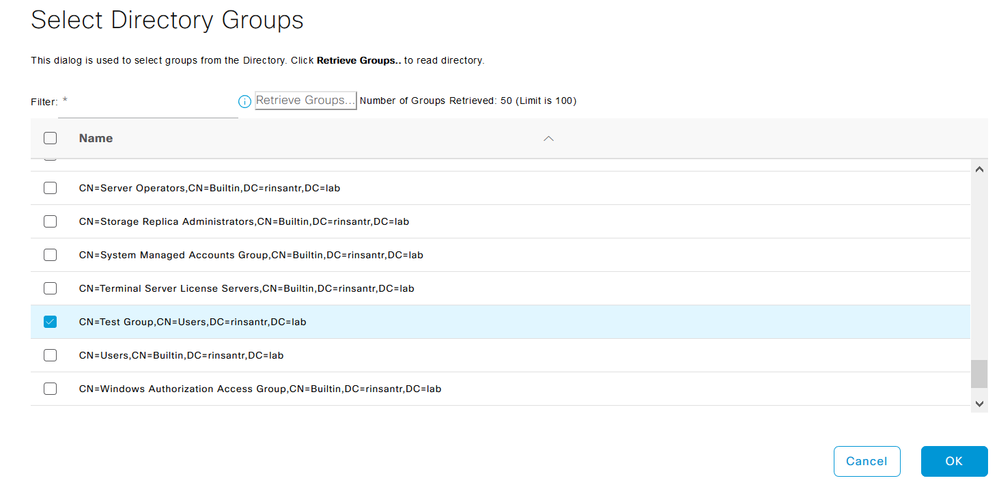

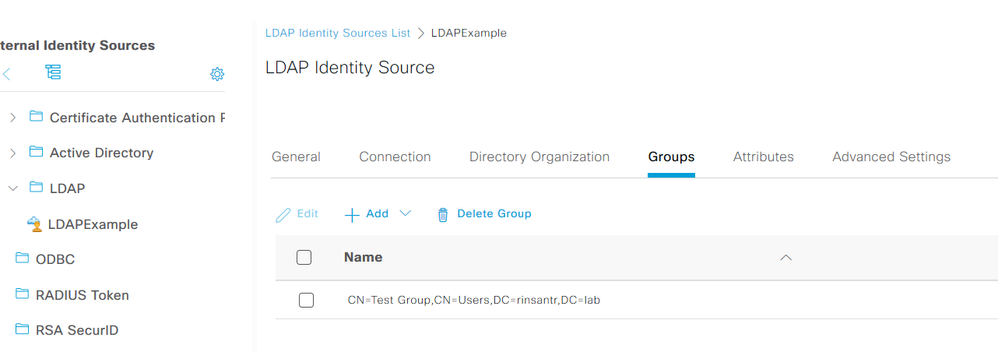

انتقل الآن إلى علامة التبويب مجموعات وانقرAdd > Select Groups From Directory > Retrieve Groups. قم باستيراد مجموعة واحدة على الأقل ينتمي إليها المسؤول، ثم انقر فوق موافق، ثم انقر فوق حفظ.

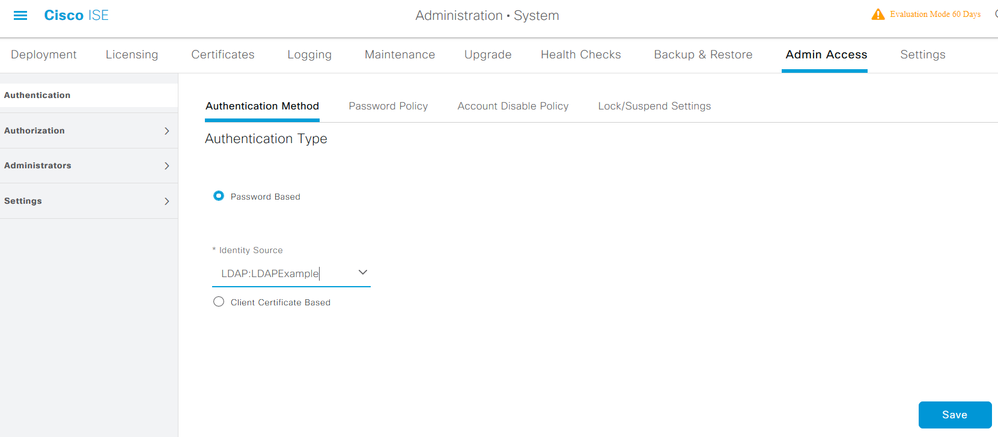

تمكين الوصول الإداري لمستخدمي LDAP

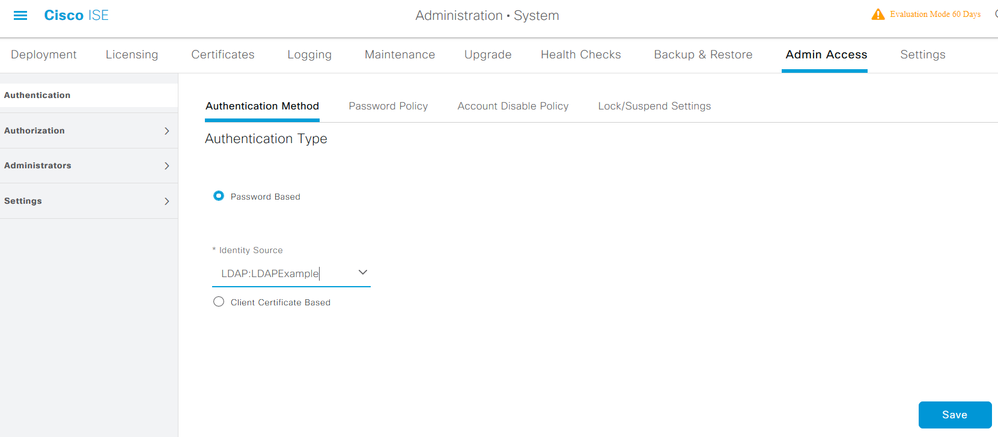

لتمكين مصادقة ISE المستندة إلى كلمة المرور باستخدام LDAP، انتقل إلىAdministration> System > Admin Access > Authentication. فيAuthentication Methodصفحة، أخترPassword-Basedالخيار. أختر LDAP منIdentity Sourceالقائمة المنسدلة وانقر فوق حفظ.

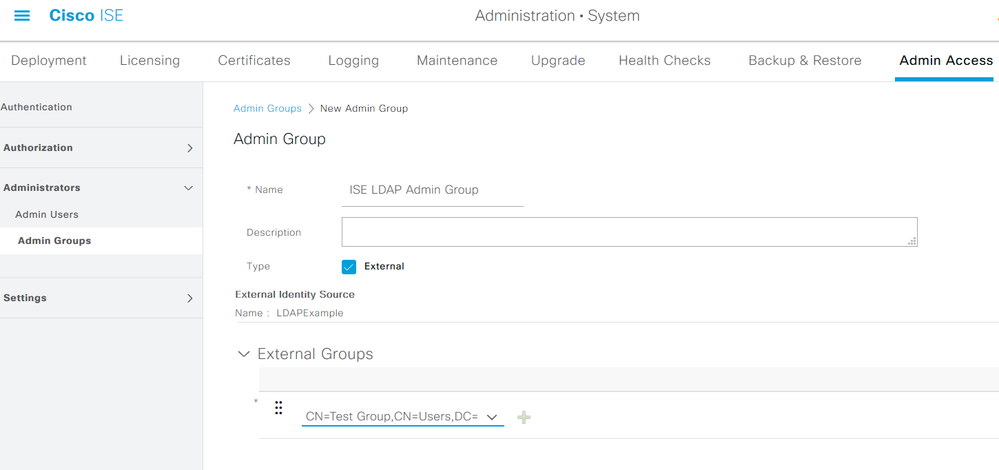

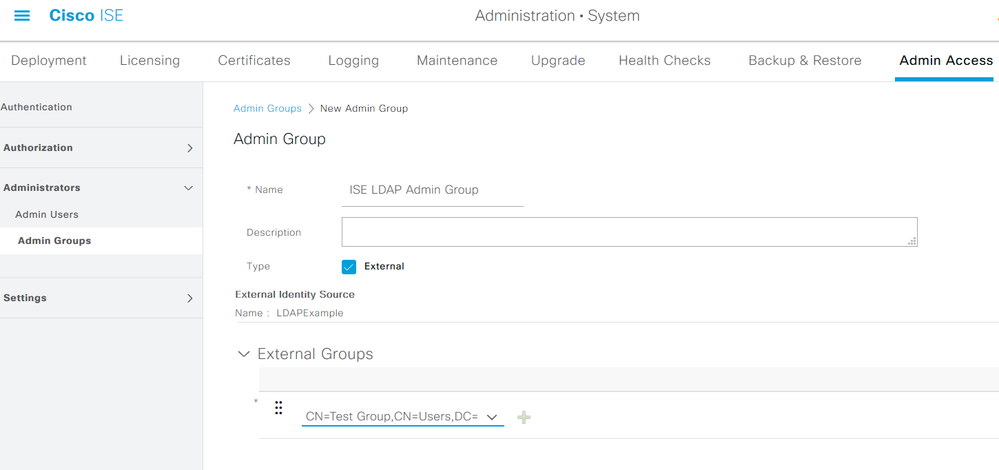

تعيين مجموعة مسؤول ISE إلى مجموعة LDAP

وهذا يسمح للمستخدم الذي تم تكوينه بالوصول إلى المسؤول بناء على تفويض نهج RBAC، والذي يستند بدوره إلى عضوية مجموعة LDAP للمستخدم. لتحديد مجموعة مسؤول Cisco ISE وتخطيطها إلى مجموعة LDAP، انتقل إلىAdministration > System > Admin Access > Administrators > Admin Groups. انقر فوق إضافة وأدخل اسما لمجموعة "الإدارة الجديدة". في حقل النوع، حدد خانة الاختيار خارجي. من القائمة المنسدلة مجموعات خارجية، أختر مجموعة LDAP التي سيتم تعيين مجموعة المسؤولين هذه إليها (كما تم إستردادها وتعريفها سابقا). إرسال التغييرات.

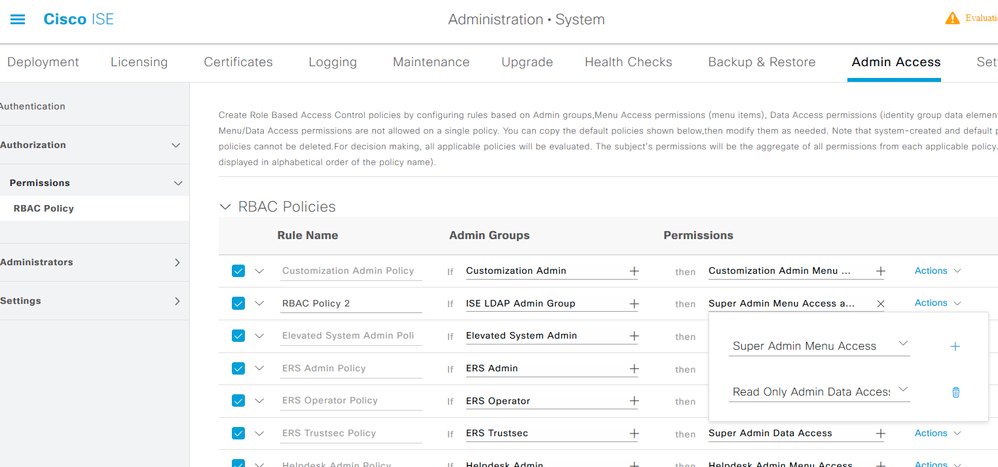

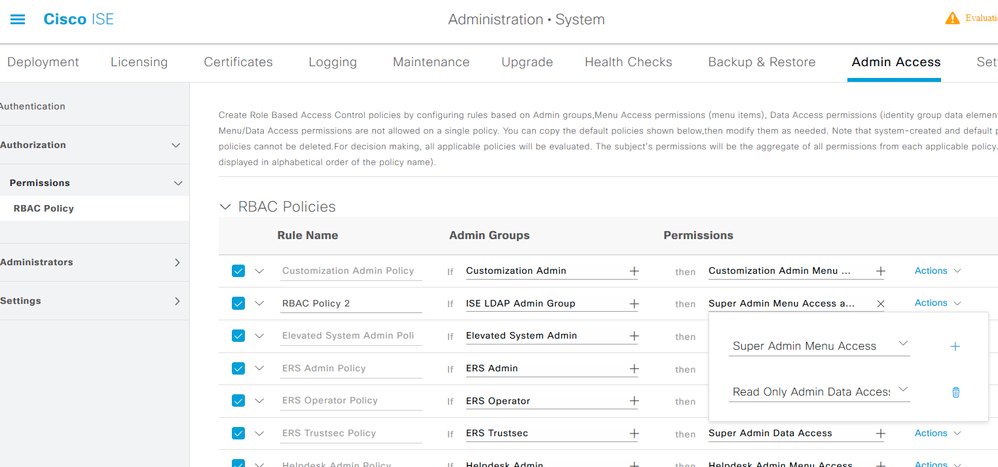

تعيين أذونات RBAC لمجموعة الإدارة

لتعيين أذونات RBAC إلى مجموعة الإدارة التي تم إنشاؤها في القسم السابق، انتقل إلىAdministration > System > Admin Access > Authorization > RBAC Policy. من القائمة المنسدلة إجراءات الموجودة على اليمين، أخترInsert new policy. قم بإنشاء قاعدة جديدة، وقم بتخطيطها مع مجموعة الإدارة المعرفة في القسم السابق، وتعيينها باستخدام البيانات المطلوبة وأذونات الوصول إلى القائمة، ثم انقر فوق حفظ.

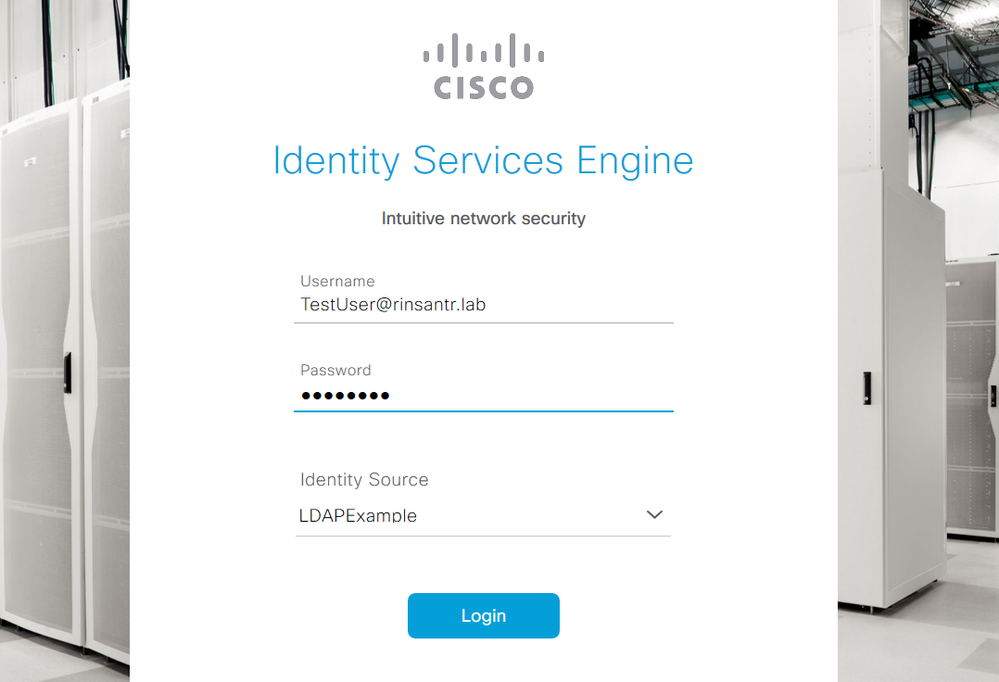

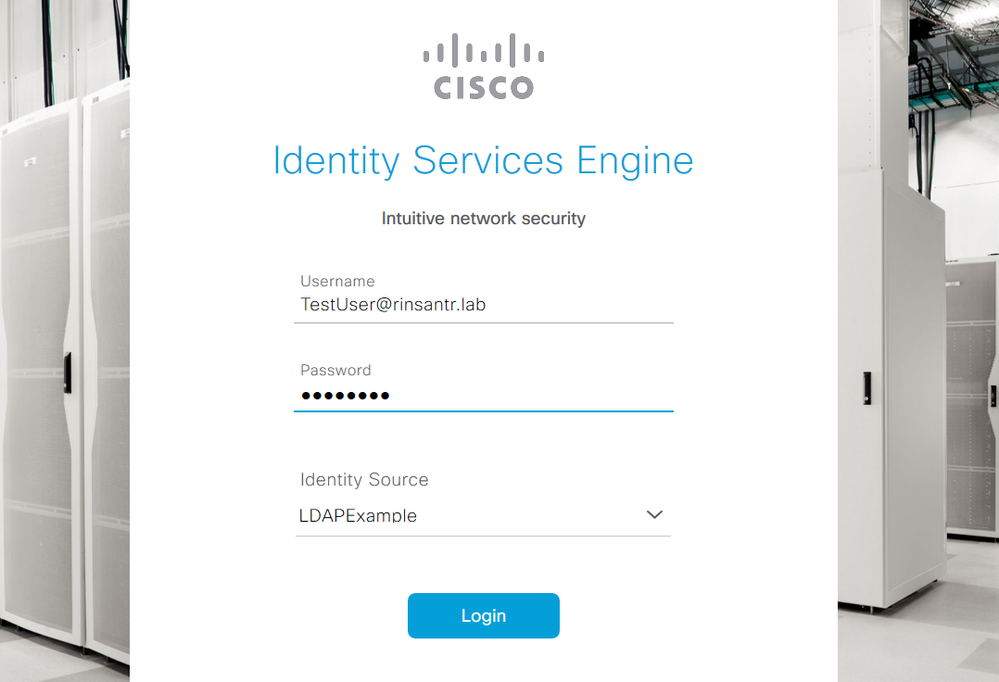

الوصول إلى ISE باستخدام بيانات اعتماد LDAP والتحقق من الصحة

تسجيل الخروج من واجهة المستخدم الرسومية (GUI) الإدارية. أختر اسم LDAP من القائمة المنسدلة مصدر الهوية. أدخل اسم المستخدم وكلمة المرور من قاعدة بيانات LDAP، وسجل الدخول.

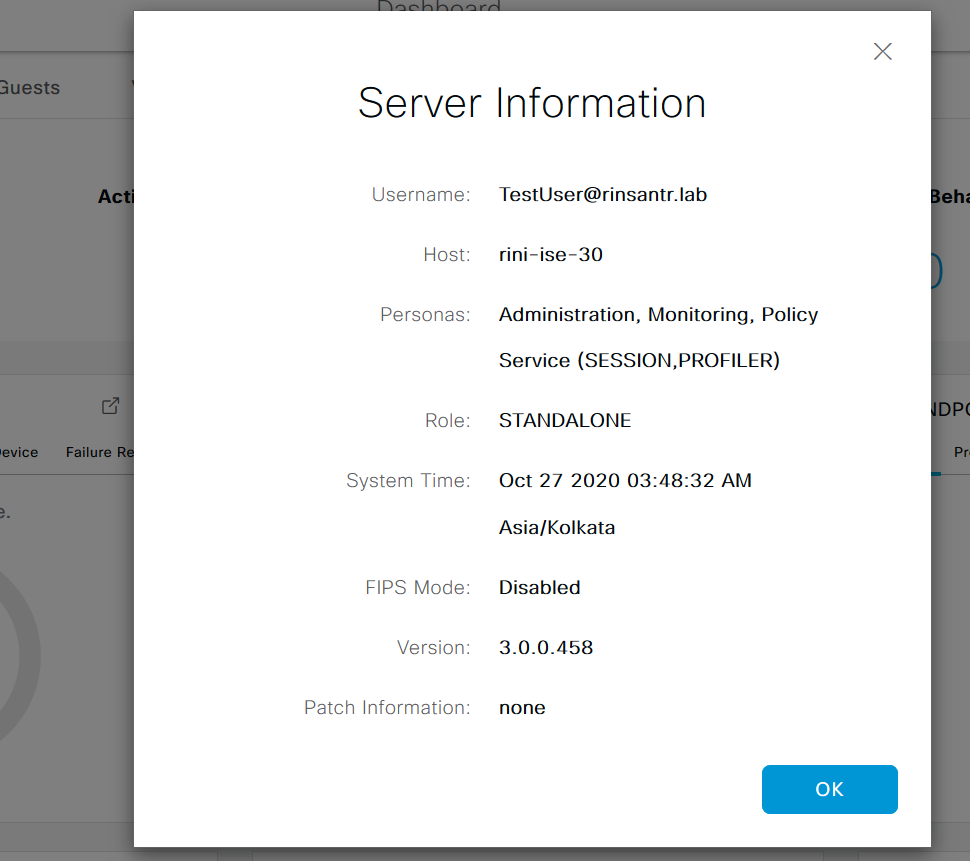

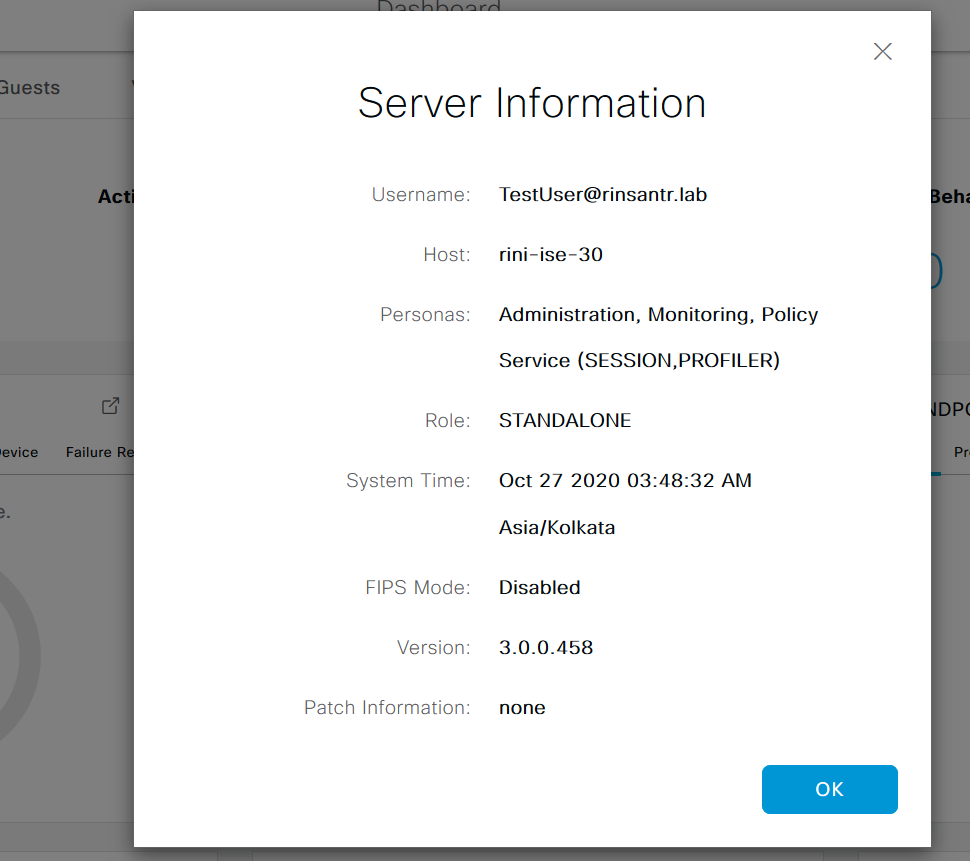

لتأكيد أن التكوين يعمل بشكل صحيح، تحقق من اسم المستخدم الذي تمت مصادقته من رمز الإعدادات الموجود على الركن العلوي الأيمن من واجهة المستخدم الرسومية (ISE). انتقل إلى معلومات الخادم وتحقق من اسم المستخدم.

التعليقات

التعليقات