المقدمة

يصف هذا المستند كيفية تكوين محرك خدمات الهوية (ISE) من Cisco لتوفير الوصول الكامل إلى الشبكة فقط عند قطع اتصال أجهزة تخزين كتلة USB.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- معرفة أساسية بتكوين واجهة سطر الأوامر (CLI) عبر جهاز الأمان القابل للتكيف (ASA) وتكوين طبقة مأخذ التوصيل الآمنة (SSL) VPN

- معرفة أساسية بتكوين VPN للوصول عن بعد على ASA

- معرفة أساسية بخدمات ISE و Posture

المكونات المستخدمة

يدعم محرك خدمات الهوية من Cisco (ISE) الإصدار 2.1 مع AnyConnect Secure Mobility Client الإصدار 4.3 فحص وحدة التخزين الشاملة USB ومعالجتها. تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج التالية:

- برنامج ASA الإصدارات 9.2(4) من Cisco والإصدارات الأحدث

- Microsoft Windows الإصدار 7 مع الإصدار 4.3 من Cisco AnyConnect Secure Mobility Client والإصدارات الأحدث

- Cisco ISE، الإصدار 2.1 والإصدارات الأحدث

التكوين

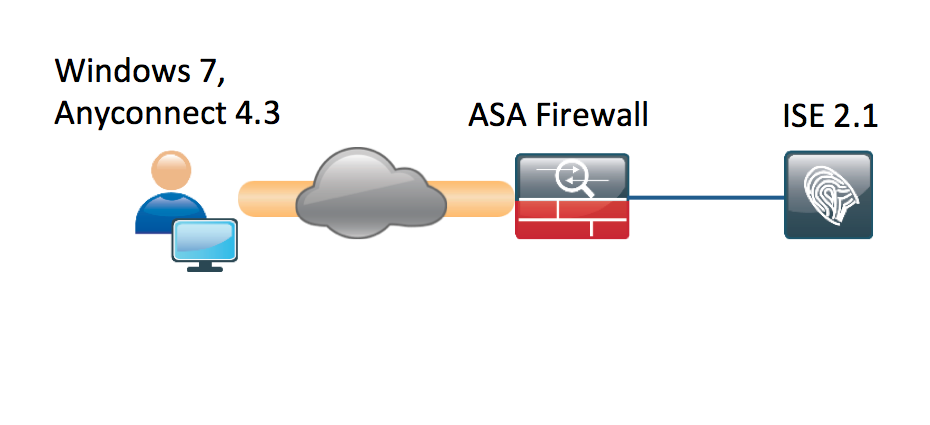

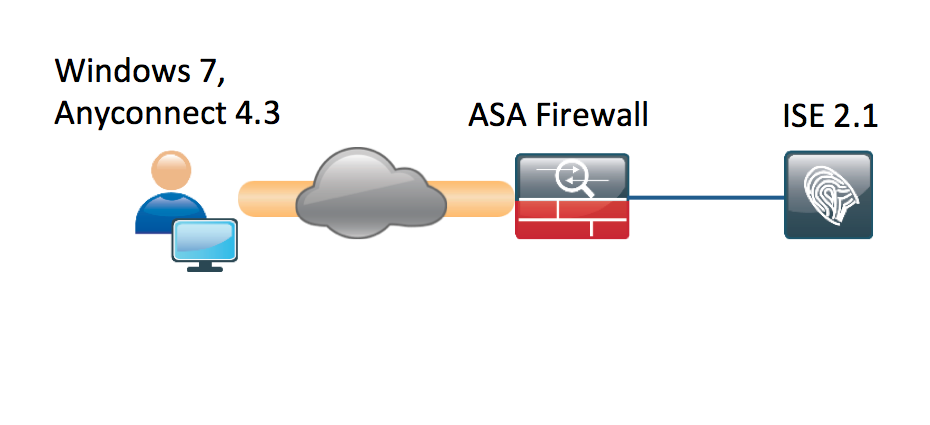

الرسم التخطيطي للشبكة

التدفق هو التالي:

- لم يتم توصيل المستخدم بشبكة VPN بعد، وتم توصيل جهاز تخزين كتلة USB الخاص، كما يتوفر المحتوى للمستخدم

- تتم مصادقة جلسة عمل الشبكة الخاصة الظاهرية (VPN) التي تم بدؤها بواسطة عميل AnyConnect عبر ISE. حالة الوضع لنقطة النهاية غير معروفة، تم الوصول إلى القاعدة "Posture_Unknown" ونتيجة لذلك سيتم إعادة توجيه جلسة العمل إلى ISE

- توفر عمليات التحقق من منفذ USB فئة جديدة من عمليات التحقق من وضع AC ISE، من حيث أنها ستعمل باستمرار على مراقبة نقطة النهاية ما دامت موجودة في نفس الشبكة التي يتم التحكم فيها من خلال ISE.الإجراء المنطقي الوحيد المتاح هو حظر جهاز (أجهزة) USB المحددة بواسطة حرف محرك الأقراص الخاص بها

- يتم تحديث جلسة عمل VPN على ASA، وتتم إزالة قائمة التحكم في الوصول (ACL) المعاد توجيهها ويتم منح الوصول الكامل

تم تقديم جلسة عمل شبكة VPN كمثال فقط. تعمل وظيفة الوضع بشكل جيد أيضا بالنسبة للأنواع الأخرى من الوصول.

ASA

تم تكوين ASA للوصول إلى SSL VPN البعيد باستخدام ISE كخادم AAA. يلزم تكوين RADIUS CoA مع قائمة التحكم في الوصول (ACL) المعاد توجيهها:

aaa-server ISE21 protocol radius

authorize-only

interim-accounting-update periodic 1

dynamic-authorization

aaa-server ISE21 (outside) host 10.48.23.88

key cisco

tunnel-group RA type remote-access

tunnel-group RA general-attributes

address-pool POOL

authentication-server-group ISE21

accounting-server-group ISE21

default-group-policy GP-SSL

tunnel-group RA webvpn-attributes

group-alias RA enable

webvpn

enable outside

anyconnect image disk0:/anyconnect-win-4.3.00520-k9.pkg 1

anyconnect enable

tunnel-group-list enable

error-recovery disable

group-policy GP-SSL internal

group-policy GP-SSL attributes

dns-server value 10.62.145.72

vpn-tunnel-protocol ssl-client

access-list ACL_WEBAUTH_REDIRECT extended deny udp any any eq domain

access-list ACL_WEBAUTH_REDIRECT extended deny ip any host 10.48.23.88

access-list ACL_WEBAUTH_REDIRECT extended deny icmp any any

access-list ACL_WEBAUTH_REDIRECT extended permit tcp any any

لمزيد من التفاصيل، يرجى الرجوع إلى:

تكامل AnyConnect 4.0 مع ISE، الإصدار 1.3 مثال التكوين

محرك خدمات كشف الهوية (ISE)

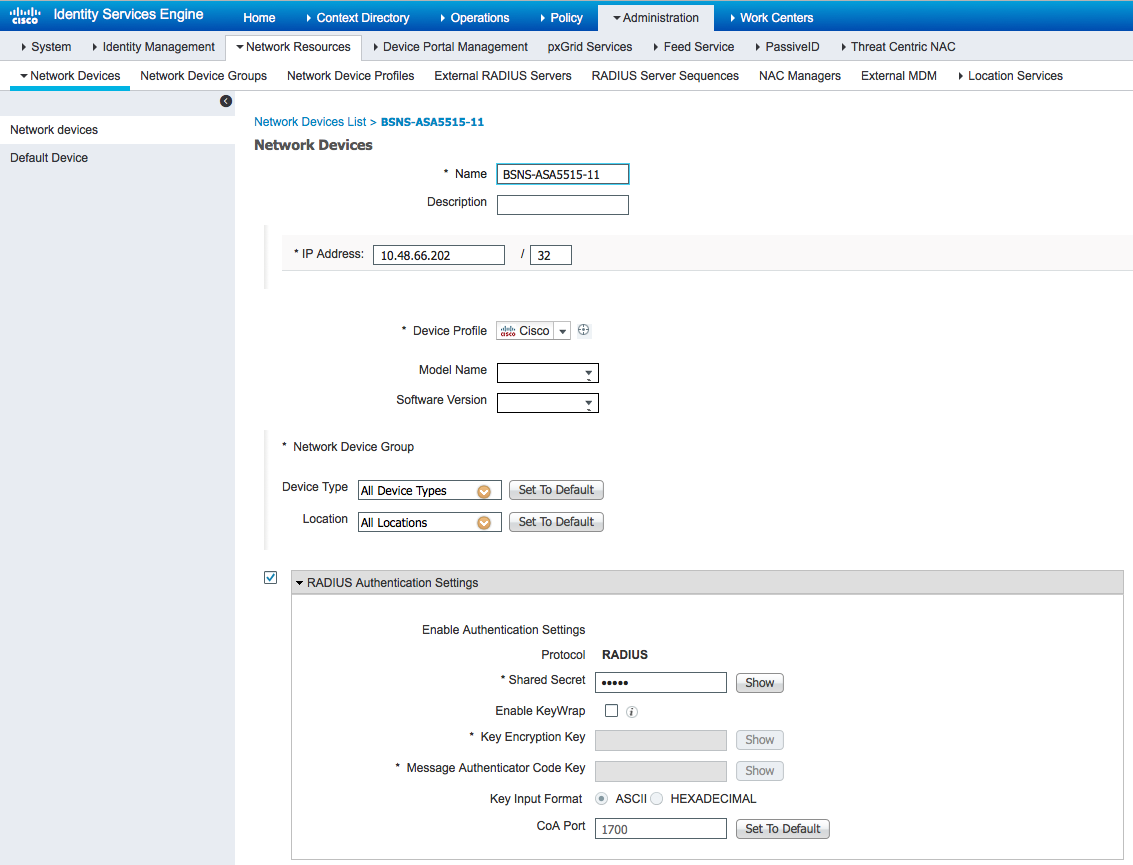

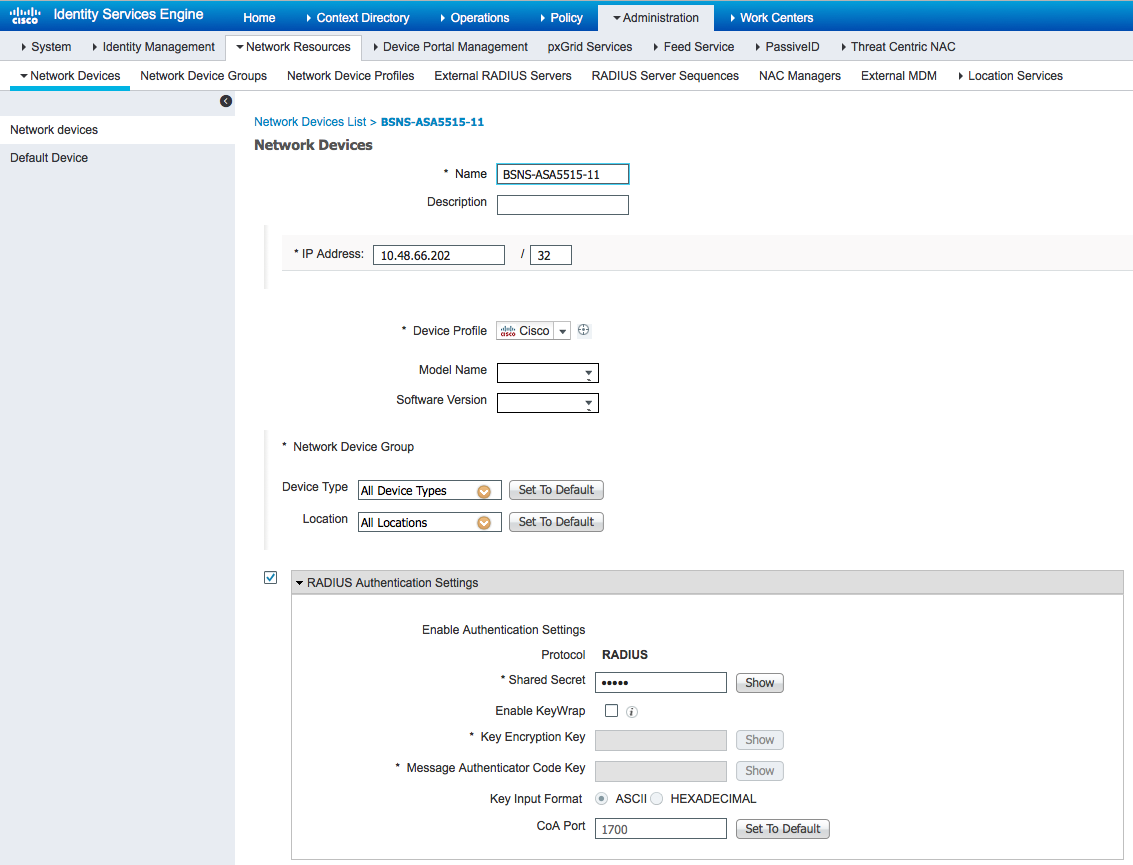

الخطوة 1. تكوين جهاز الشبكة

من الإدارة > موارد الشبكة > أجهزة الشبكة > إضافة ASA.

الخطوة 2. تكوين شروط الوضع والنهج

تأكد من تحديث شروط الوضع: الإدارة > النظام > الإعدادات > الوضع > التحديثات > خيار التحديث الآن.

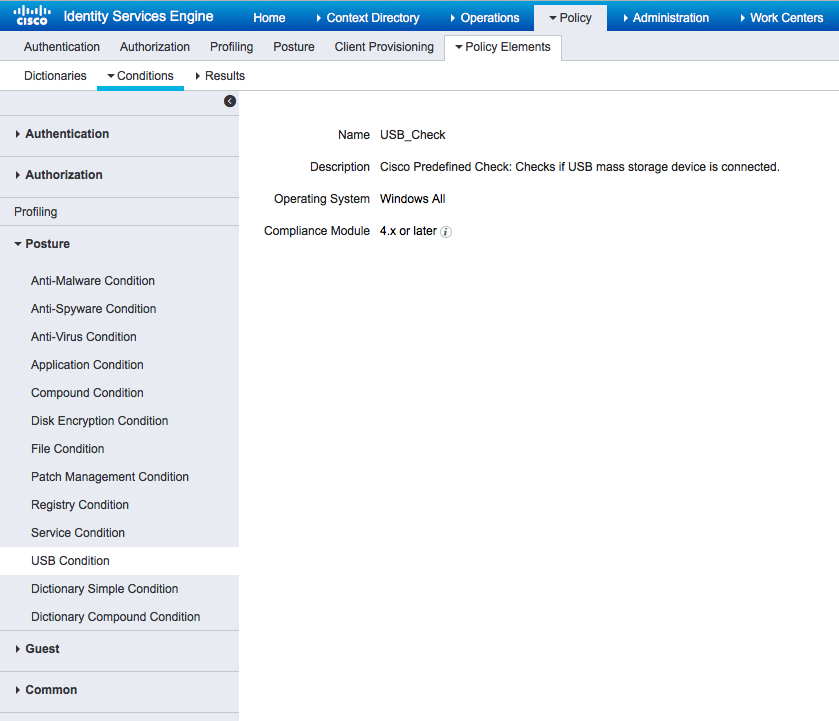

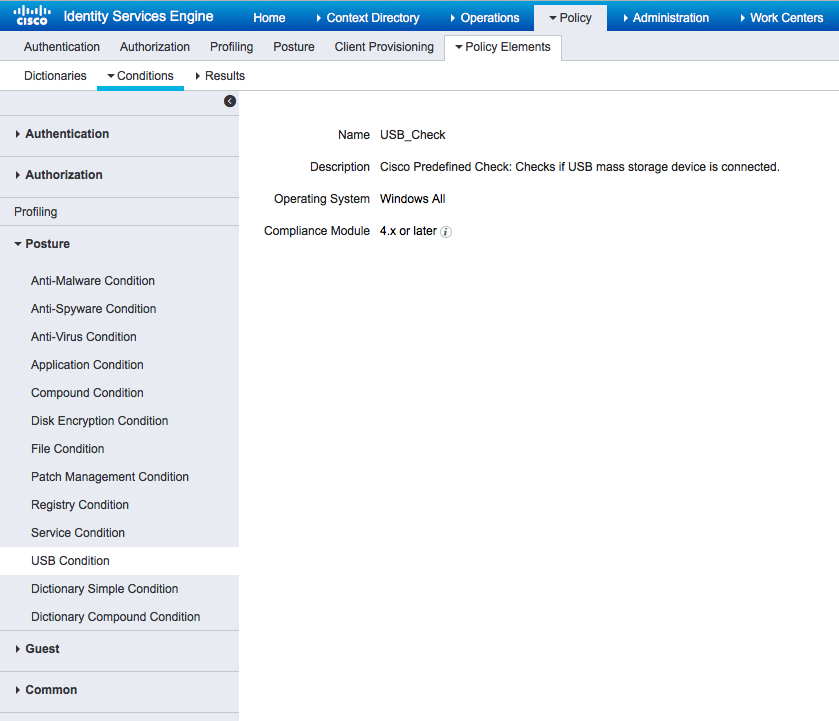

يأتي ISE 2.1 مزودا بشرط USB مكون مسبقا، والذي يتحقق مما إذا كان جهاز تخزين كتلة USB متصلا أم لا.

من السياسة > عناصر السياسة > الشروط > الوضع > حالة USB شرط التحقق من الشرط الموجود:

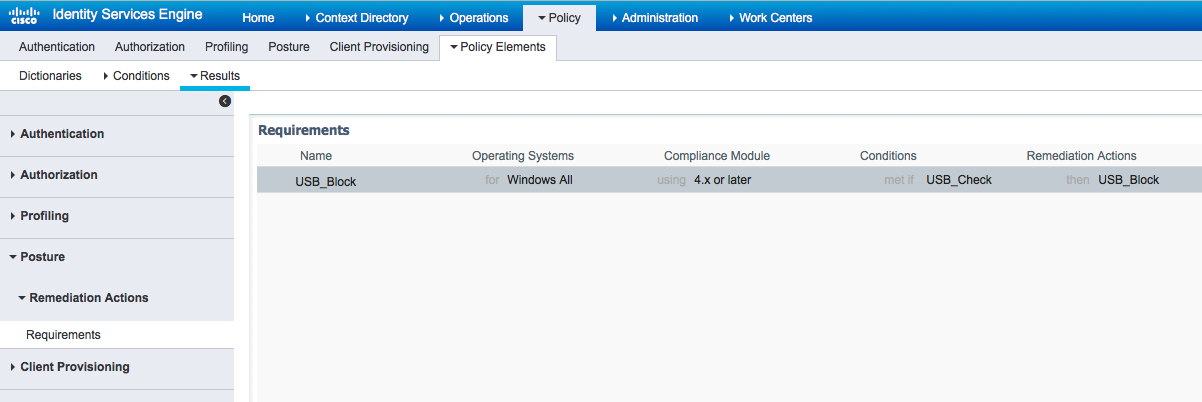

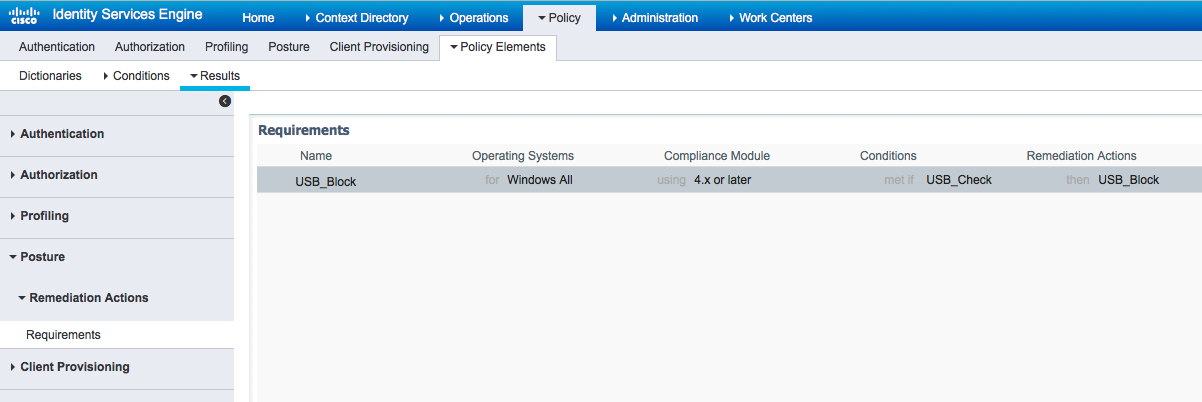

من السياسة > عناصر السياسة > النتائج > الوضع > المتطلبات، تحقق من المتطلبات المكونة مسبقا التي تستخدم هذا الشرط.

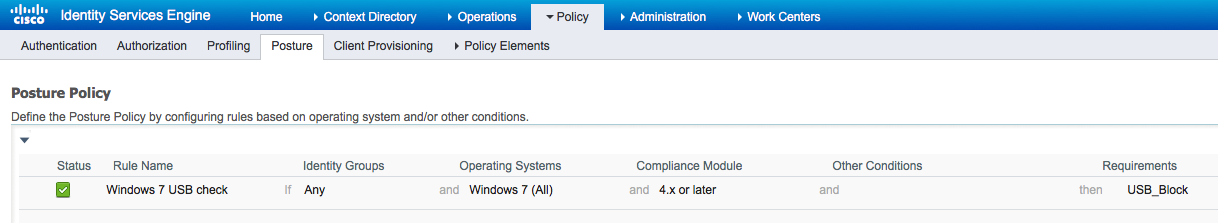

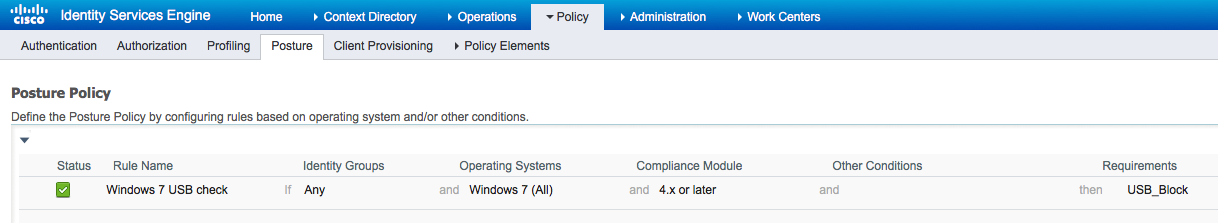

من النهج > Posture، أضف شرطا إلى كافة Windows لاستخدام هذا المتطلب:

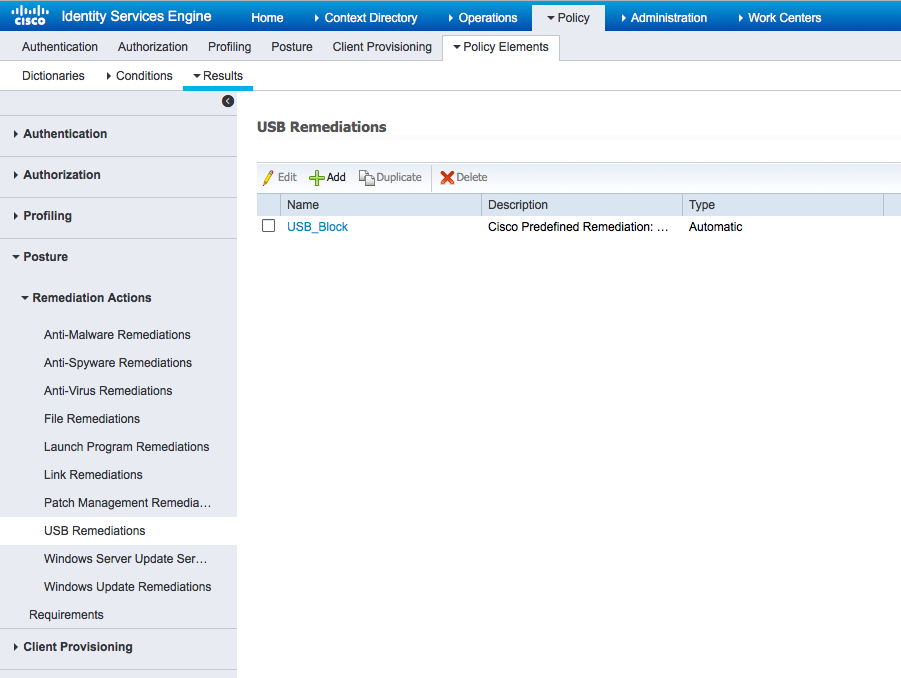

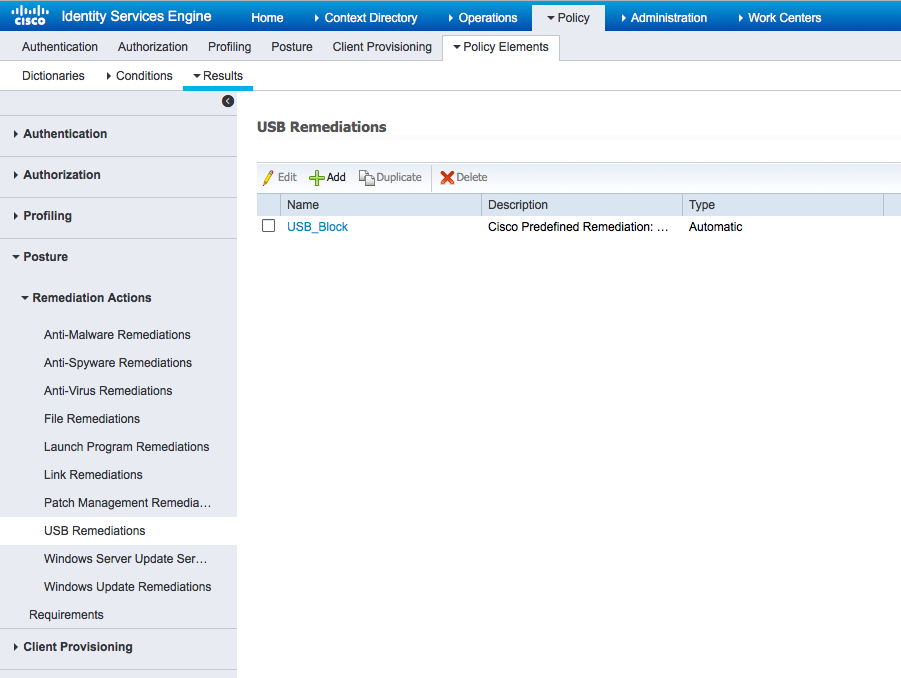

من السياسة > عناصر السياسة > النتائج > الوضع > إجراءات المعالجة > عمليات إصلاح USB تحقق من إجراء الإصلاح المهيأ مسبقا لحظر أجهزة تخزين USB:

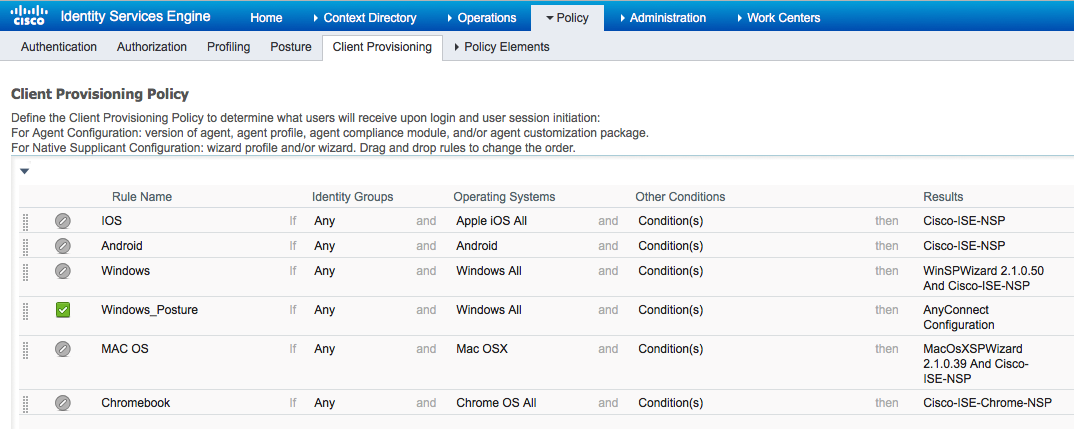

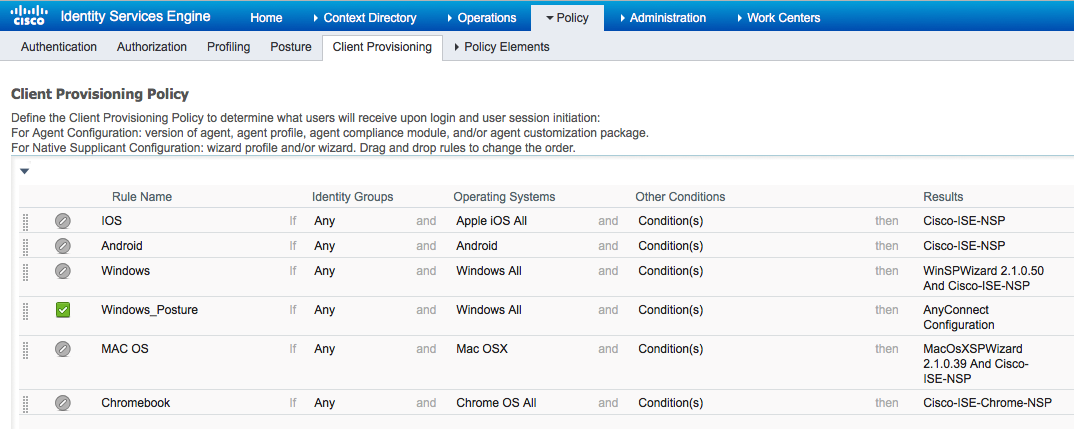

الخطوة 3. تكوين موارد إعداد العميل وسياسته

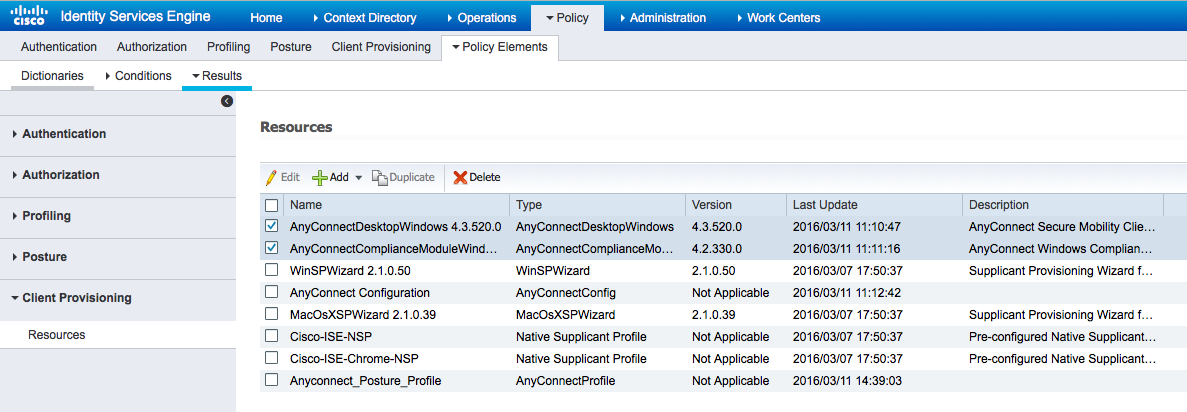

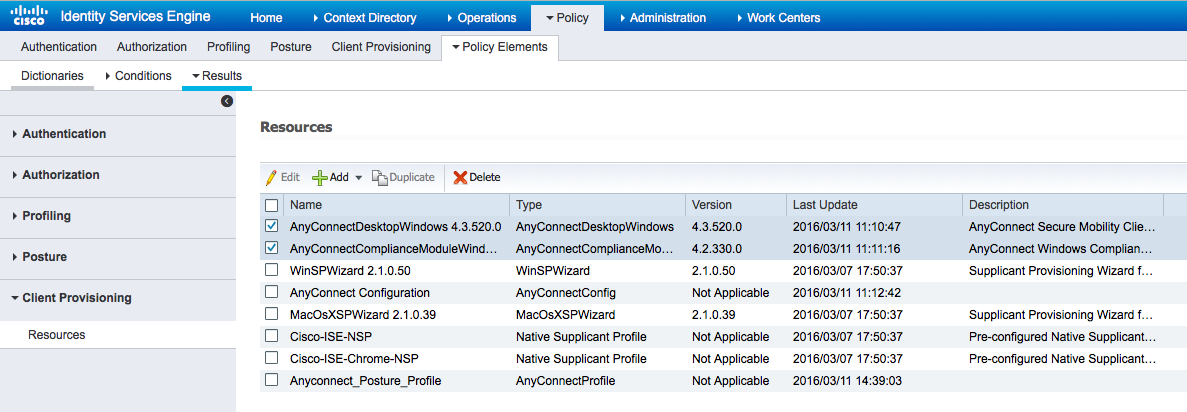

من السياسة > عناصر السياسة > إمداد العميل > الموارد تنزيل وحدة التوافق من Cisco.com وتحميل حزمة AnyConnect 4.3 يدويا:

باستخدام إضافة > وكيل NAC أو توصيف AnyConnect Posture، قم بإنشاء توصيف AnyConnect Posture (الاسم: AnyConnect_Posture_Profile) بإعدادات افتراضية.

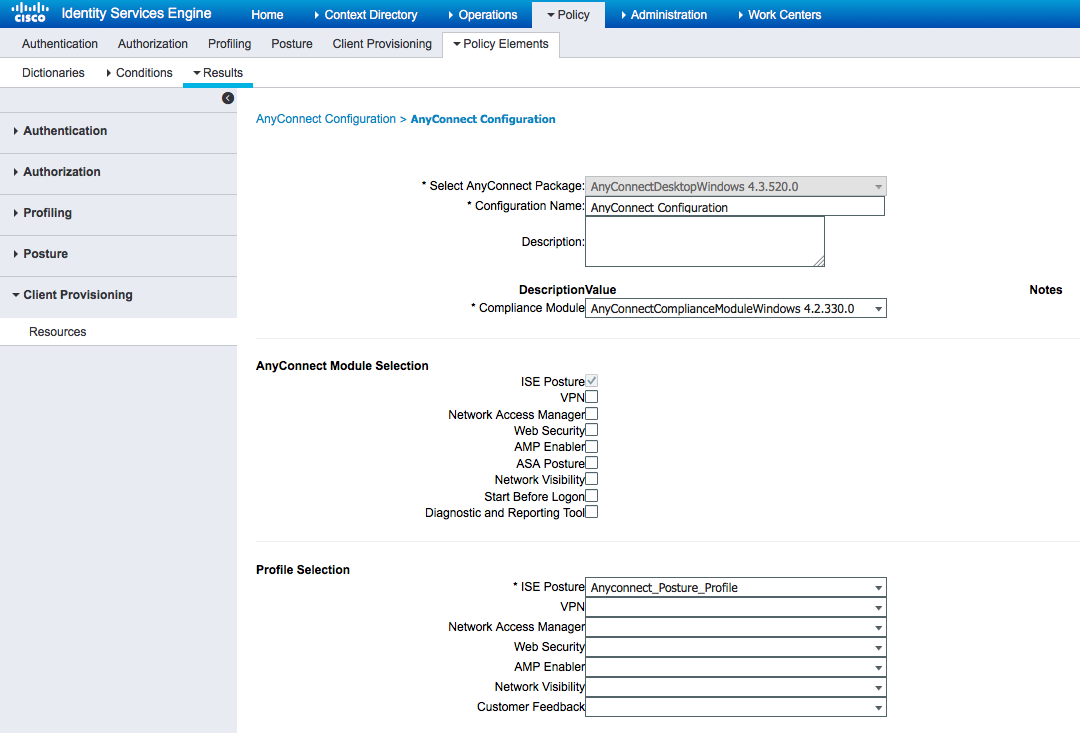

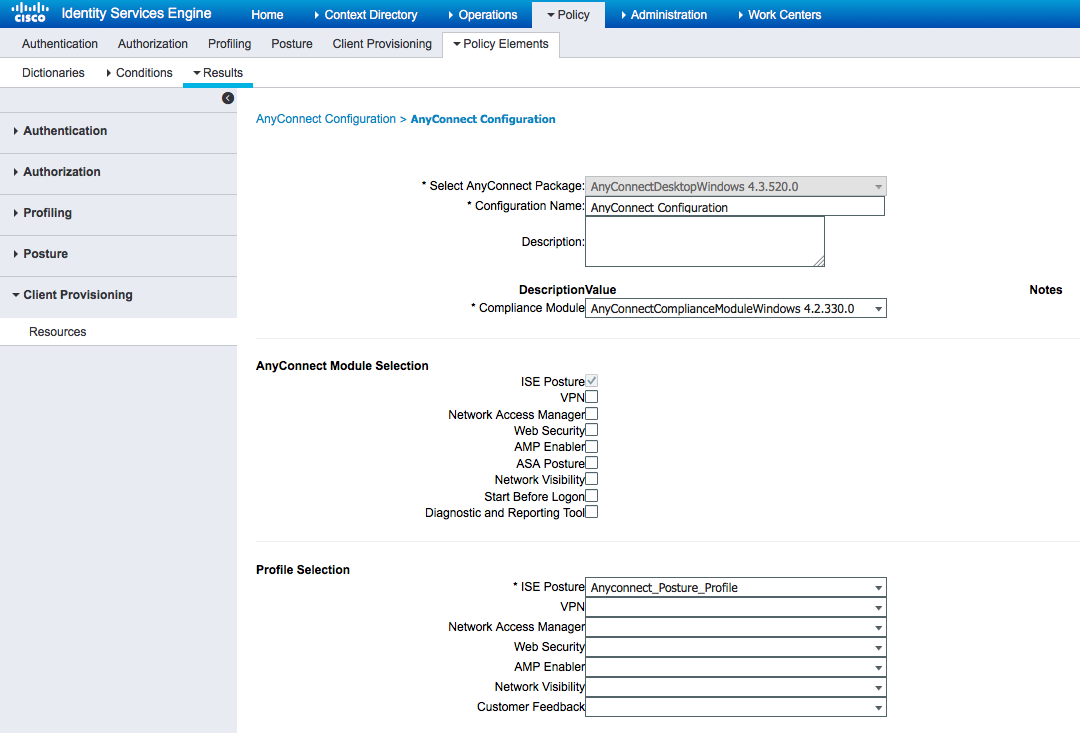

باستخدام إضافة > تكوين AnyConnect أضف تكوين AnyConnect (الاسم: تكوين AnyConnect):

من نهج > إمداد العميل قم بإنشاء سياسة جديدة (Windows_Posture) ل Windows لاستخدام تكوين AnyConnect:

الخطوة 4. تكوين قواعد المصادقة

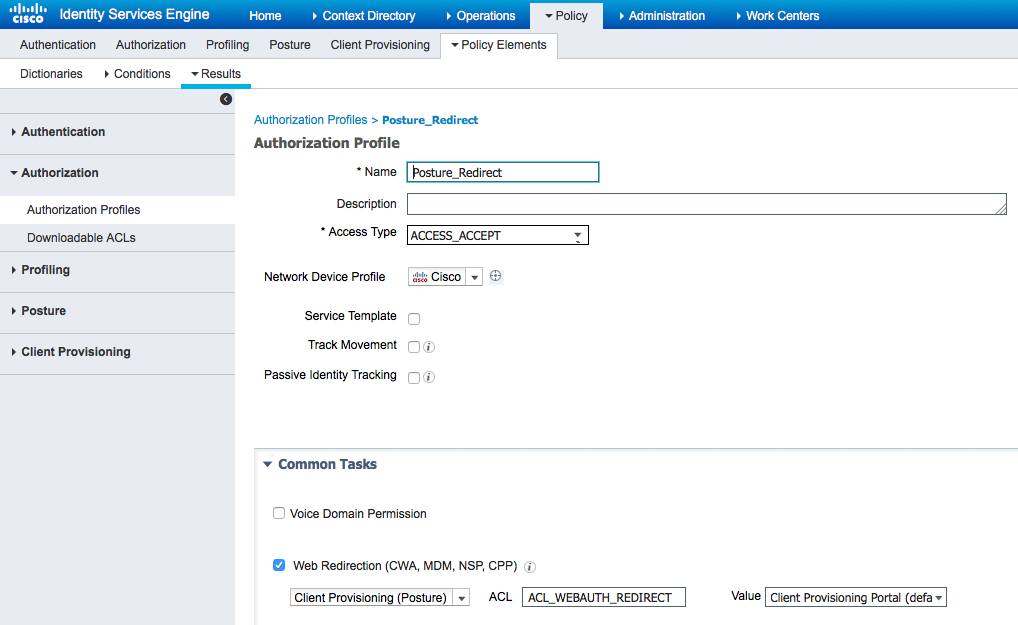

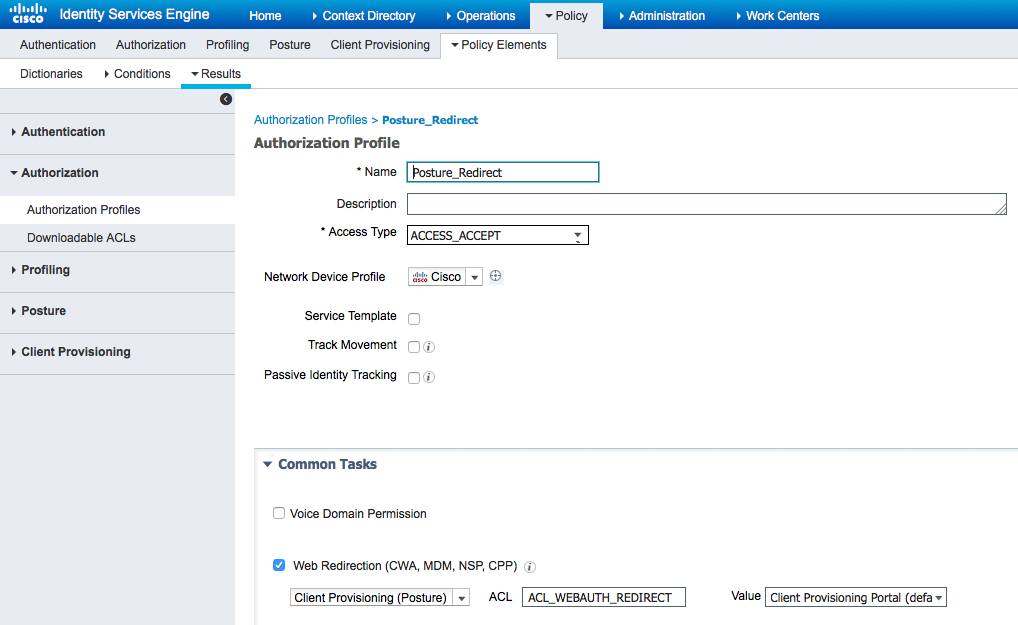

من السياسة > عناصر السياسة > النتائج > التخويل أضف ملف تعريف تخويل (الاسم: Posture_Redirect) الذي يعيد التوجيه إلى مدخل إمداد عميل افتراضي:

ملاحظة: يتم تحديد قائمة التحكم في الوصول ACL_WEBAUTH_REDIRECT ACL على ASA.

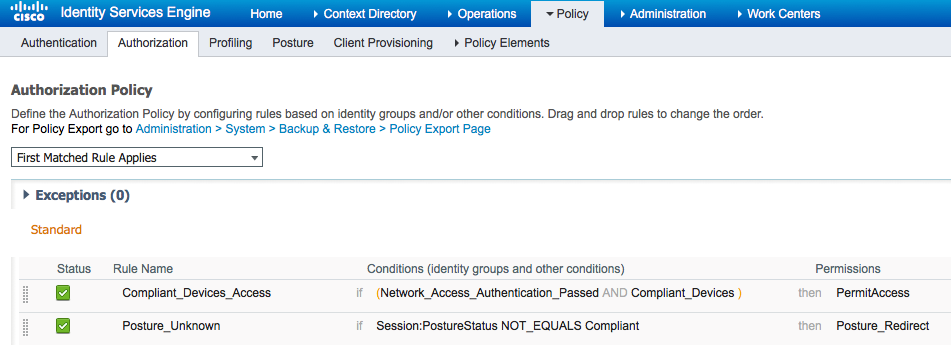

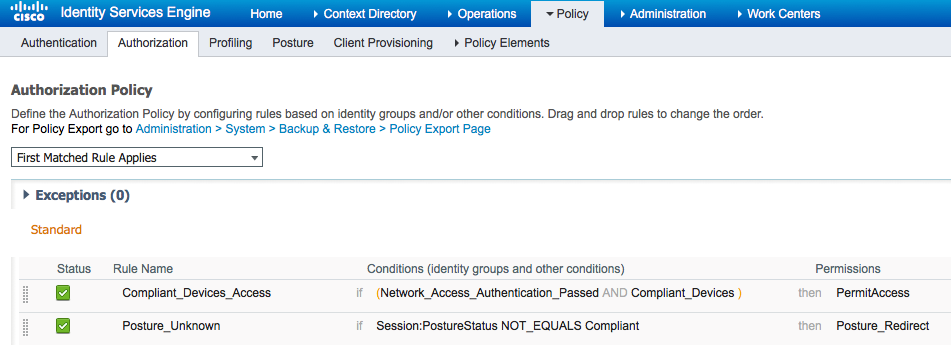

من النهج > التخويل قم بإنشاء قاعدة تخويل لإعادة التوجيه. يتم تكوين قاعدة تخويل للأجهزة المتوافقة مسبقا على ISE:

إذا كانت نقطة النهاية متوافقة، يتم توفير الوصول الكامل. إذا كانت الحالة غير معروفة أو غير متوافقة، يتم إرجاع إعادة التوجيه ل Client Provisioning.

التحقق من الصحة

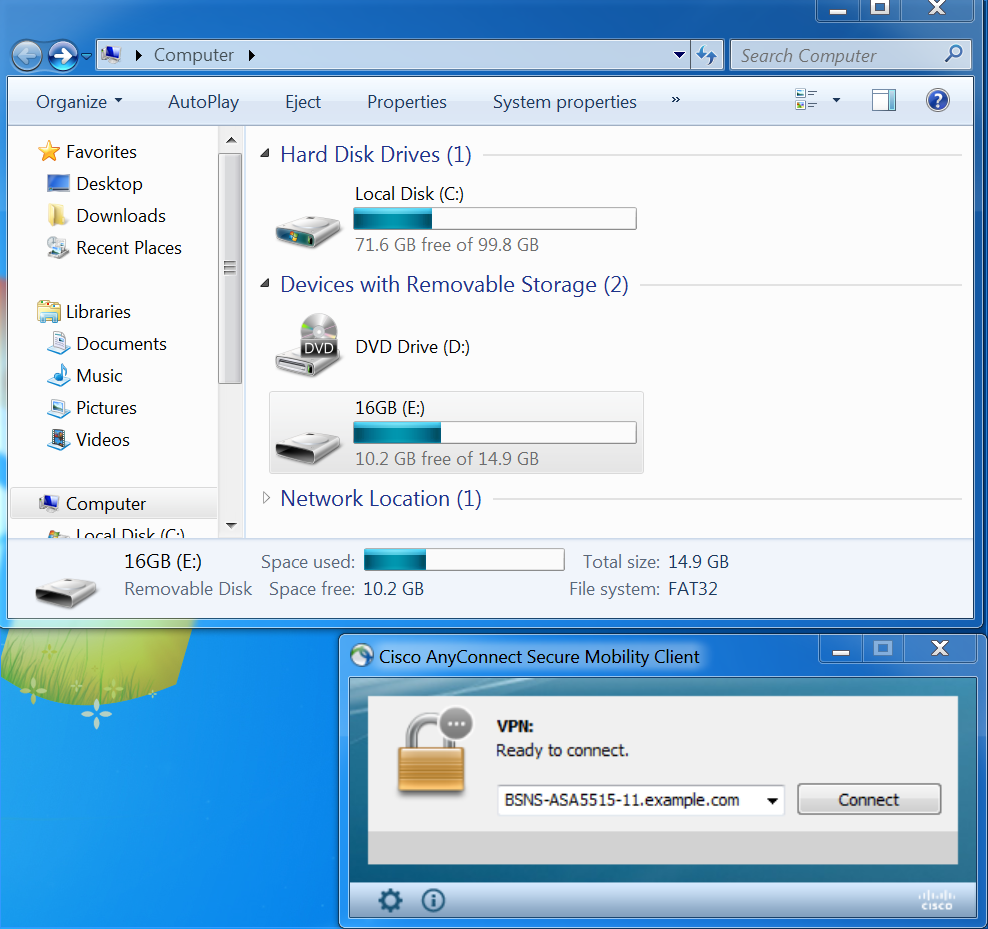

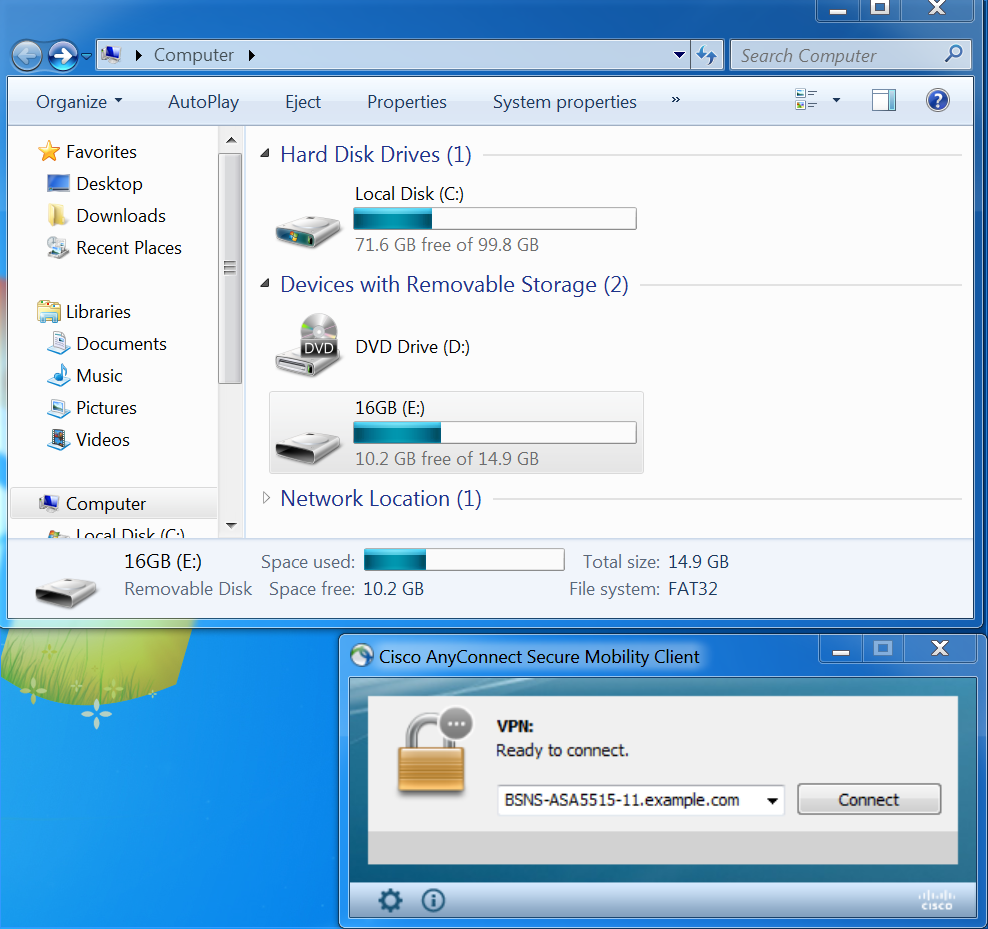

قبل إنشاء جلسة شبكة VPN

جهاز USB موصول، ومحتوياته متوفرة للمستخدم.

إنشاء جلسة VPN

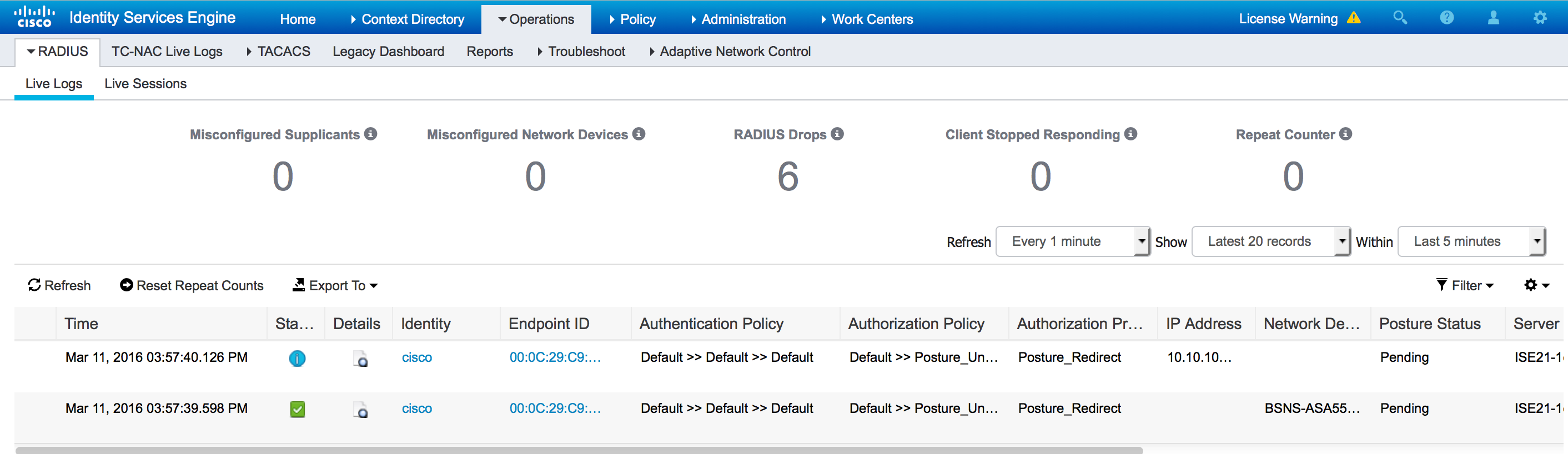

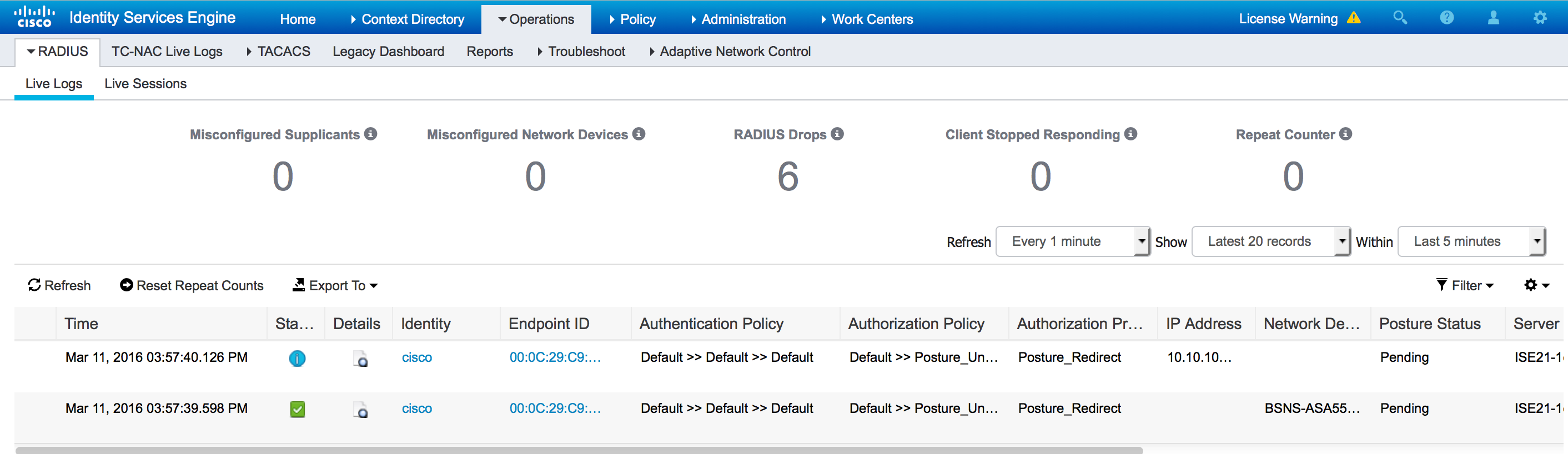

أثناء المصادقة، سيقوم ISE بإرجاع قائمة الوصول المعاد توجيهها وعنوان URL المعاد توجيهه كجزء من ملف تعريف تفويض Posture_Redirect

بمجرد إنشاء جلسة عمل الشبكة الخاصة الظاهرية (VPN)، سيتم إعادة توجيه حركة مرور ASA من العميل وفقا لقائمة الوصول المعاد توجيهها:

BSNS-ASA5515-11# sh vpn-sessiondb detail anyconnect

Session Type: AnyConnect Detailed

Username : cisco Index : 29

Assigned IP : 10.10.10.10 Public IP : 10.229.16.34

Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)AES128 DTLS-Tunnel: (1)AES128

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA1 DTLS-Tunnel: (1)SHA1

Bytes Tx : 14696 Bytes Rx : 18408

Pkts Tx : 20 Pkts Rx : 132

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Group Policy : GP-SSL Tunnel Group : RA

Login Time : 15:57:39 CET Fri Mar 11 2016

Duration : 0h:07m:22s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : 0a3042ca0001d00056e2dce3

Security Grp : none

AnyConnect-Parent Tunnels: 1

SSL-Tunnel Tunnels: 1

DTLS-Tunnel Tunnels: 1

AnyConnect-Parent:

Tunnel ID : 29.1

Public IP : 10.229.16.34

Encryption : none Hashing : none

TCP Src Port : 61956 TCP Dst Port : 443

Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 22 Minutes

Client OS : win

Client OS Ver: 6.1.7601 Service Pack 1

Client Type : AnyConnect

Client Ver : Cisco AnyConnect VPN Agent for Windows 4.3.00520

Bytes Tx : 6701 Bytes Rx : 774

Pkts Tx : 5 Pkts Rx : 1

Pkts Tx Drop : 0 Pkts Rx Drop : 0

SSL-Tunnel:

Tunnel ID : 29.2

Assigned IP : 10.10.10.10 Public IP : 10.229.16.34

Encryption : AES128 Hashing : SHA1

Encapsulation: TLSv1.0 TCP Src Port : 61957

TCP Dst Port : 443 Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 22 Minutes

Client OS : Windows

Client Type : SSL VPN Client

Client Ver : Cisco AnyConnect VPN Agent for Windows 4.3.00520

Bytes Tx : 6701 Bytes Rx : 1245

Pkts Tx : 5 Pkts Rx : 5

Pkts Tx Drop : 0 Pkts Rx Drop : 0

DTLS-Tunnel:

Tunnel ID : 29.3

Assigned IP : 10.10.10.10 Public IP : 10.229.16.34

Encryption : AES128 Hashing : SHA1

Encapsulation: DTLSv1.0 UDP Src Port : 55708

UDP Dst Port : 443 Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 26 Minutes

Client OS : Windows

Client Type : DTLS VPN Client

Client Ver : Cisco AnyConnect VPN Agent for Windows 4.3.00520

Bytes Tx : 1294 Bytes Rx : 16389

Pkts Tx : 10 Pkts Rx : 126

Pkts Tx Drop : 0 Pkts Rx Drop : 0

ISE Posture:

Redirect URL : https://ISE21-1ek.example.com:8443/portal/gateway?sessionId=0a3042ca0001d00056e2dce3&portal=2b1ba210-e...

Redirect ACL : ACL_WEBAUTH_REDIRECT

إمداد العميل

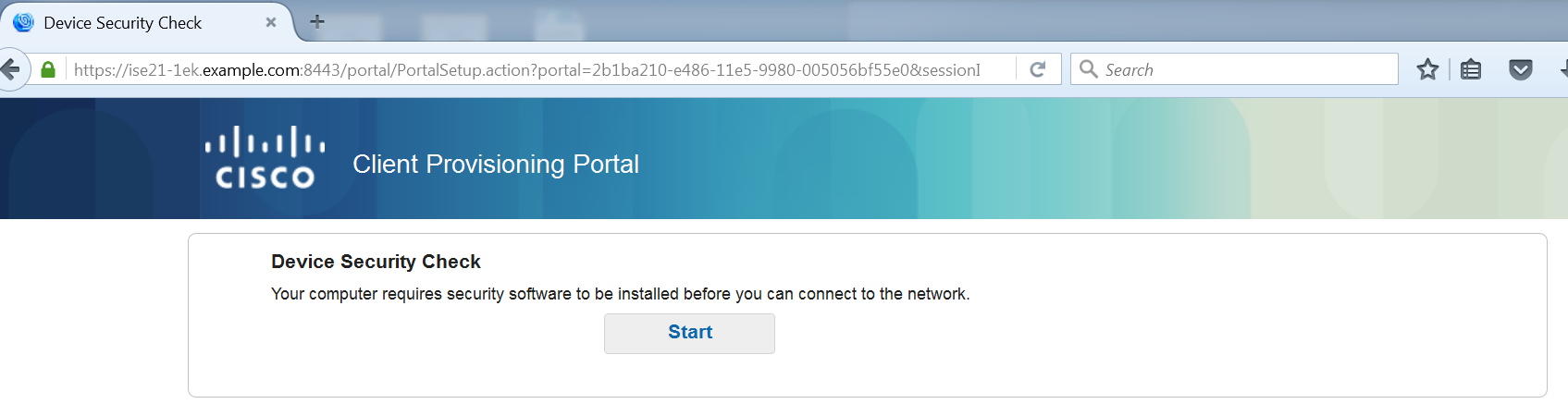

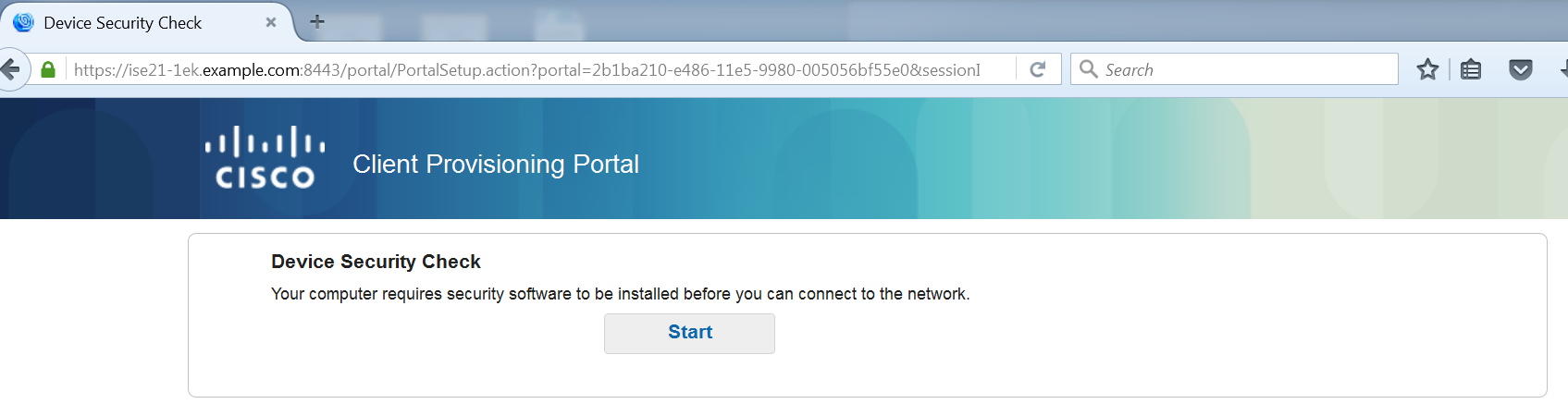

وفي تلك المرحلة، تتم إعادة توجيه حركة مرور مستعرض ويب لنقطة النهاية إلى ISE لتوفير العميل:

عند الحاجة، يتم تحديث AnyConnect مع وحدة Posture (الحالة والتوافق).

التحقق من الوضع و CoA

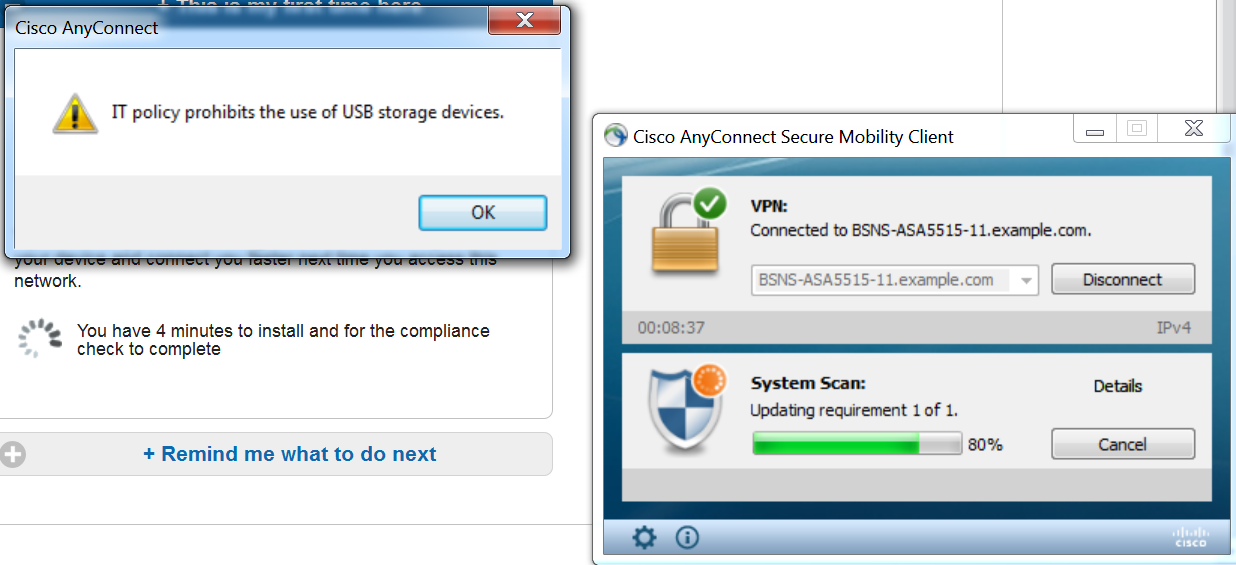

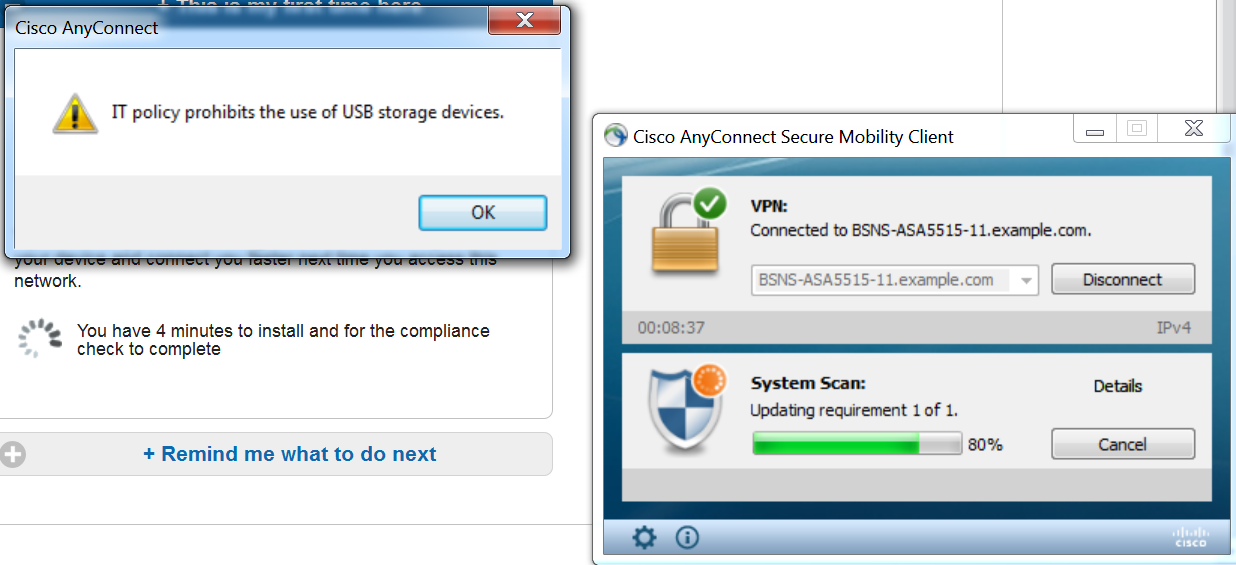

يتم تنفيذ وحدة Posture النمطية، واكتشف ISE (قد يكون مطلوبا وجود سجل DNS A لنجاح enroll.cisco.com)، وتنزيل شروط الوضع والتحقق منها، وإجراء جديد لجهاز OPSWAT v4 كتلة USB. سيتم عرض الرسالة التي تم تكوينها للمستخدم:

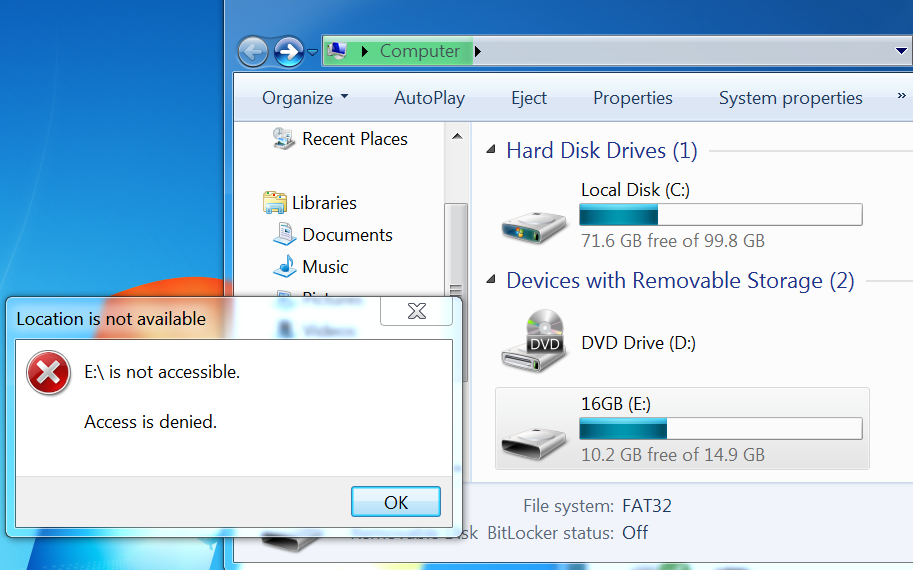

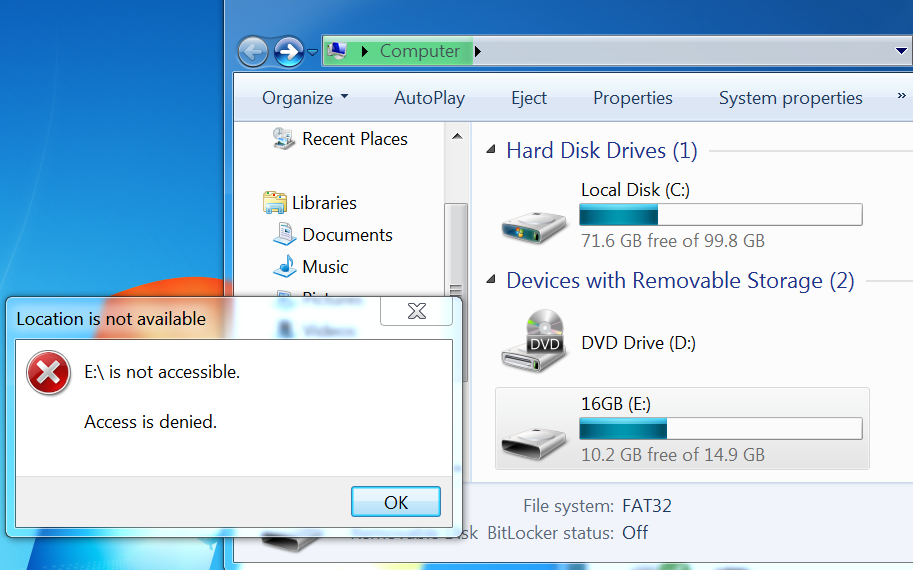

بمجرد تأكيد الرسالة، لم يعد جهاز USB متوفرا للمستخدم:

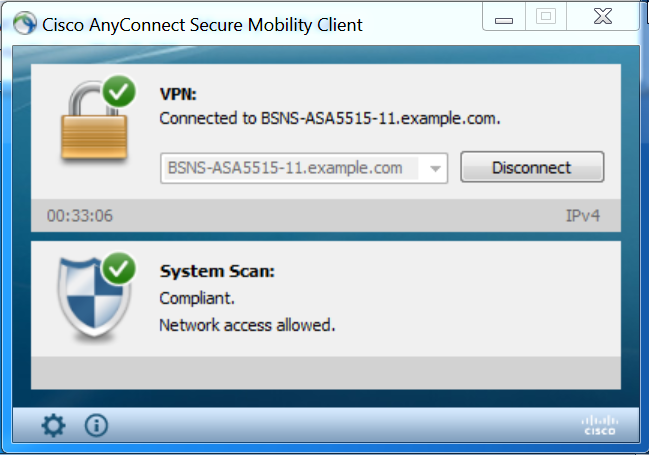

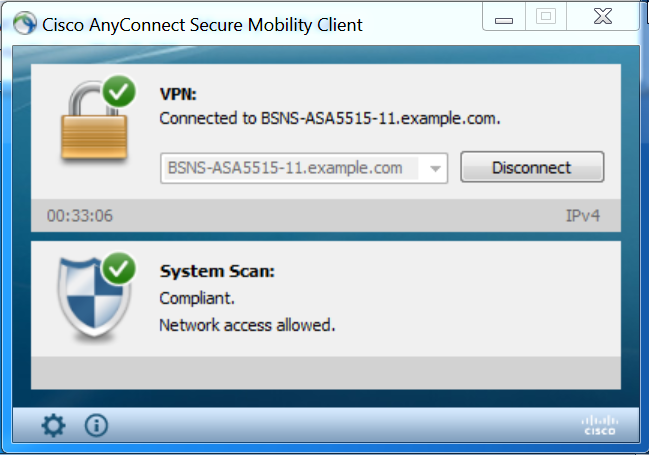

يزيل ASA قائمة التحكم في الوصول لإعادة التوجيه مما يوفر الوصول الكامل. يقوم AnyConnect بالتوافق مع التقارير:

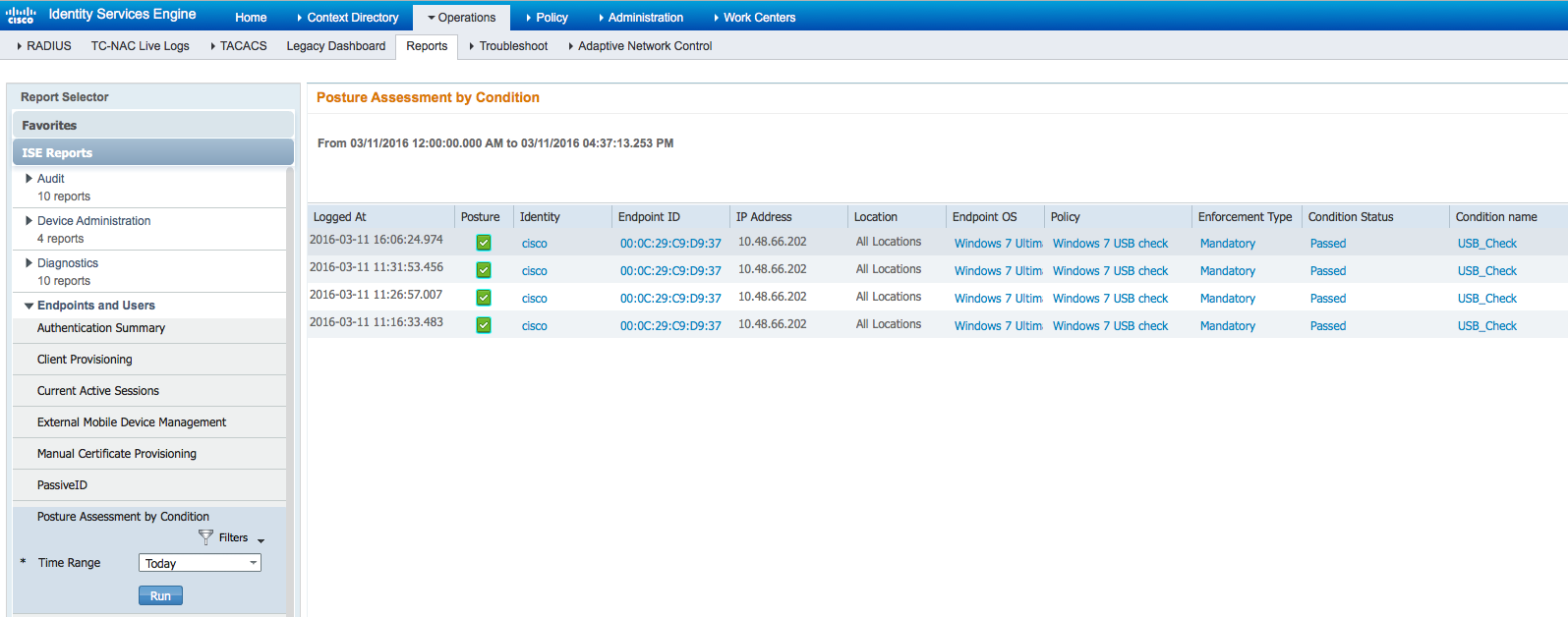

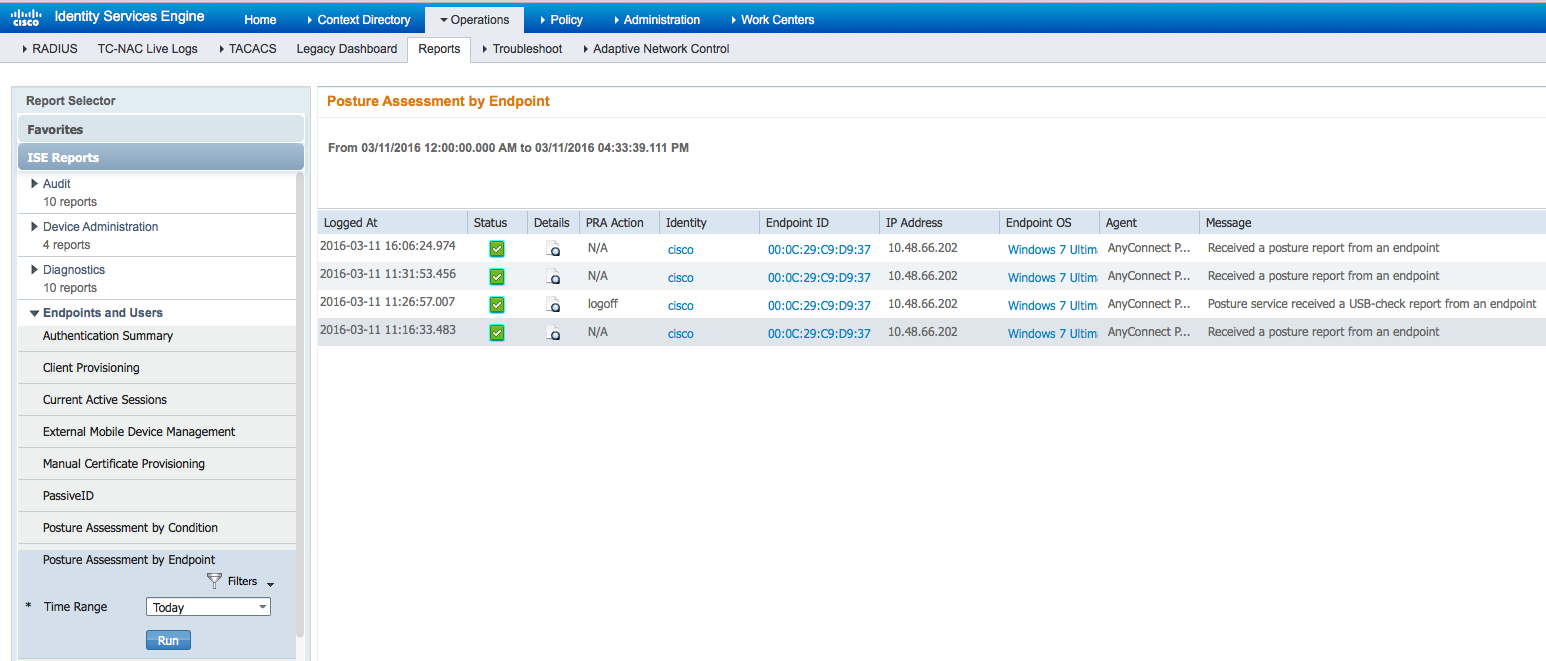

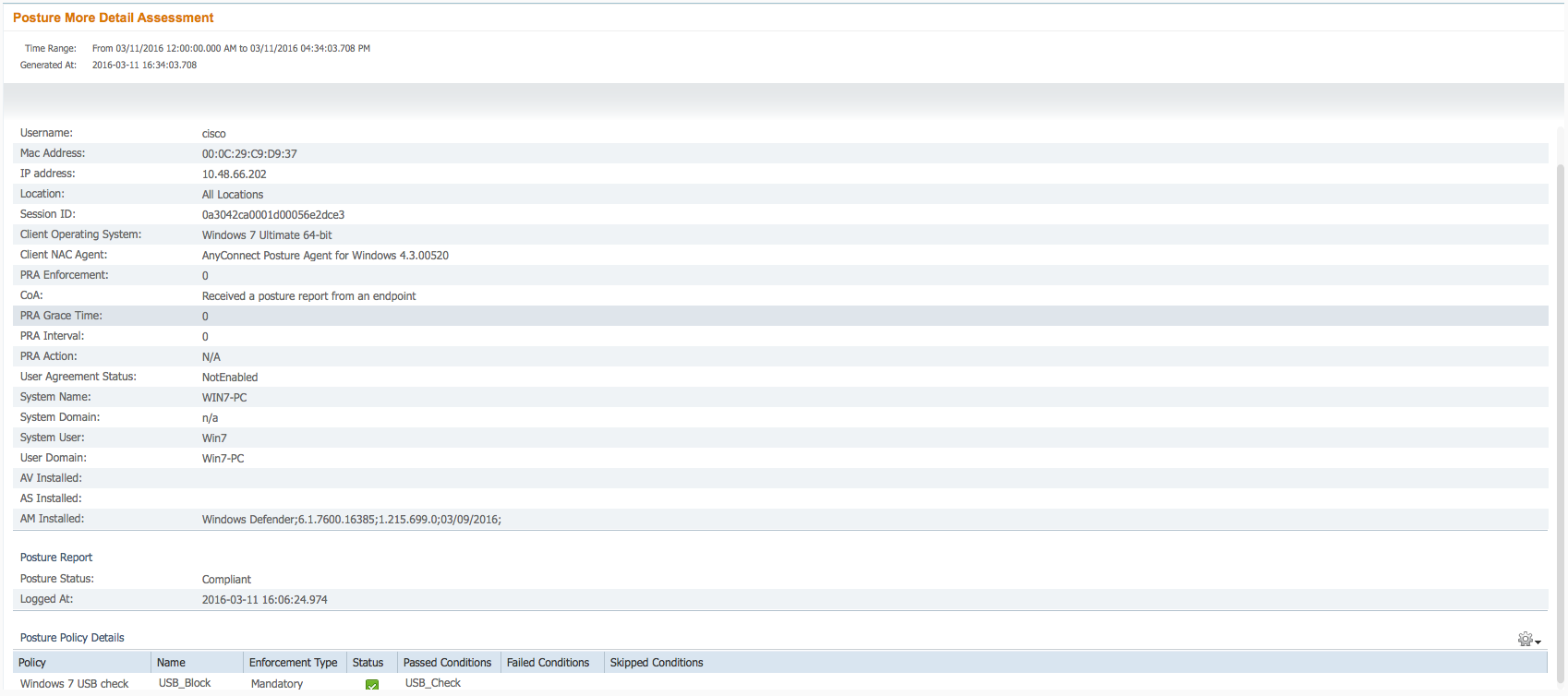

كما يمكن أن تؤكد التقارير التفصيلية حول معيار التشفير المتطور (ISE) أنه تم تمرير الشروط المطلوبة.

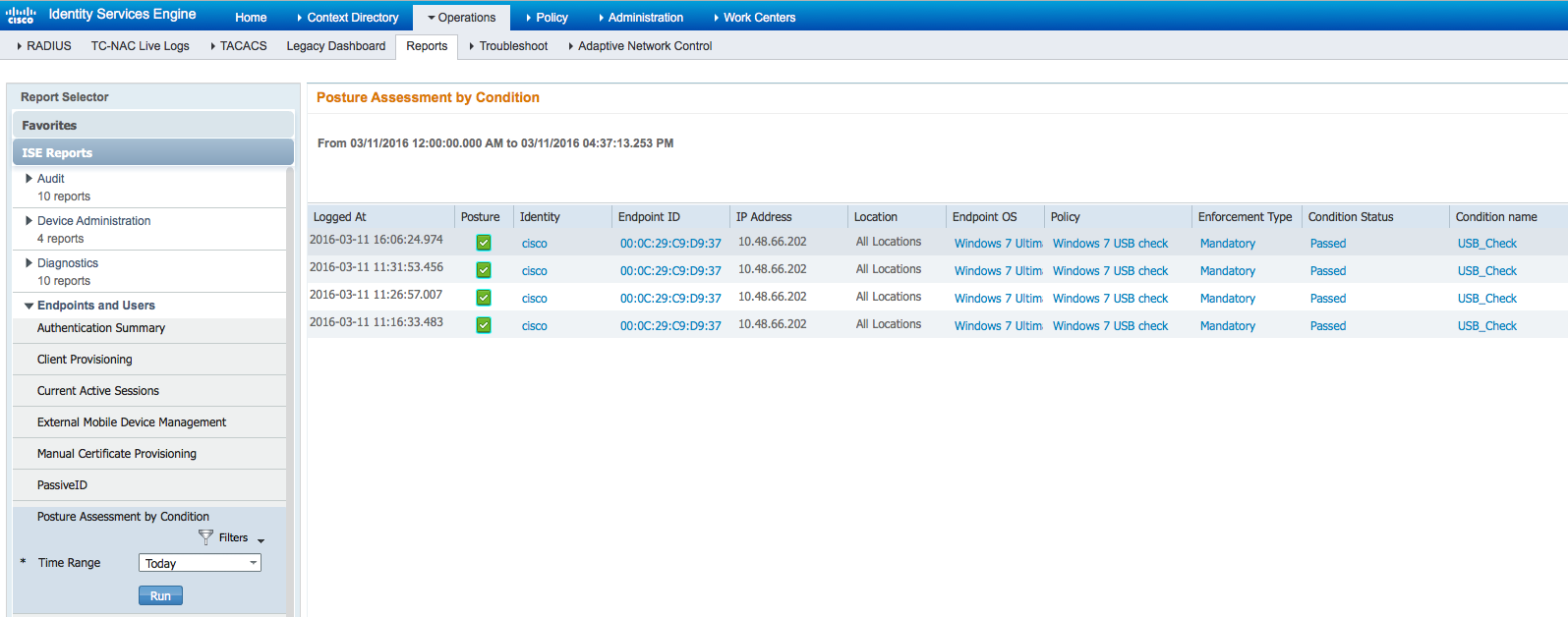

تقييم الوضع حسب الحالة:

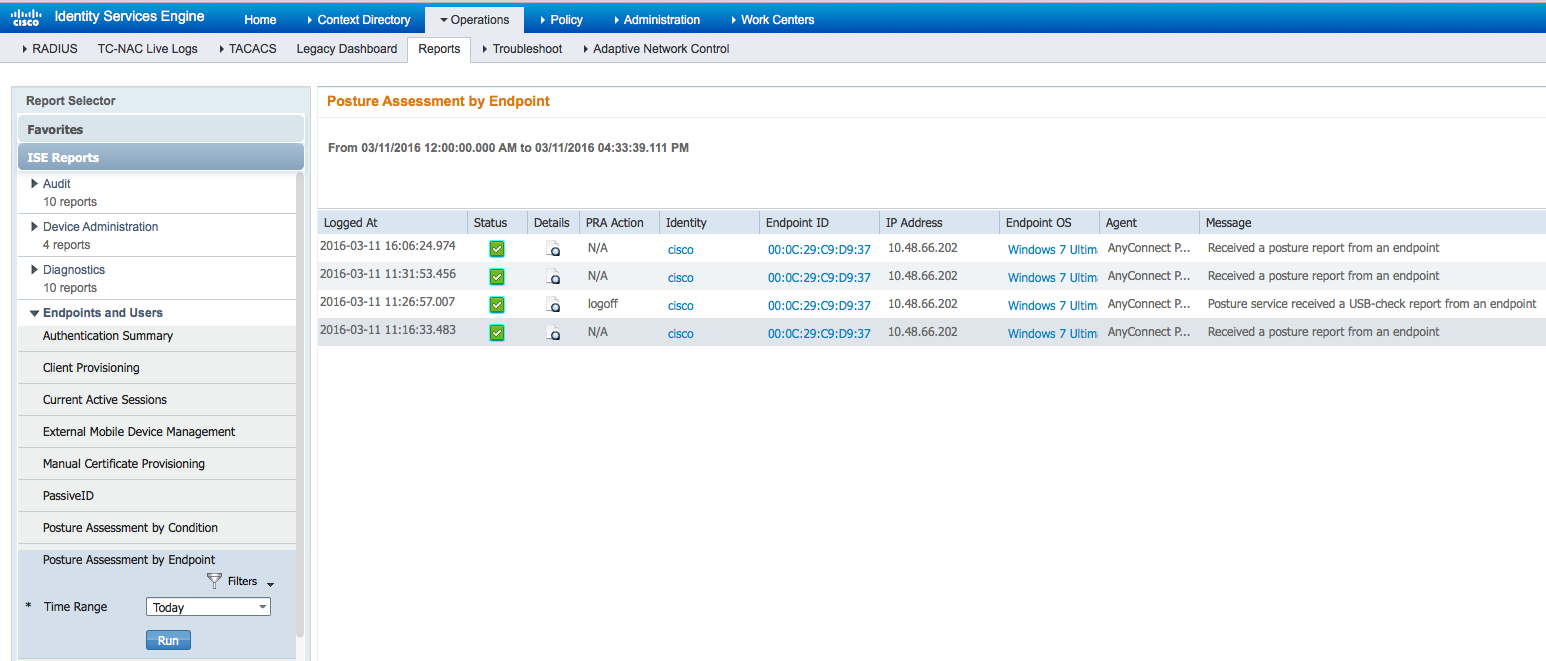

تقييم الوضع حسب نقطة النهاية:

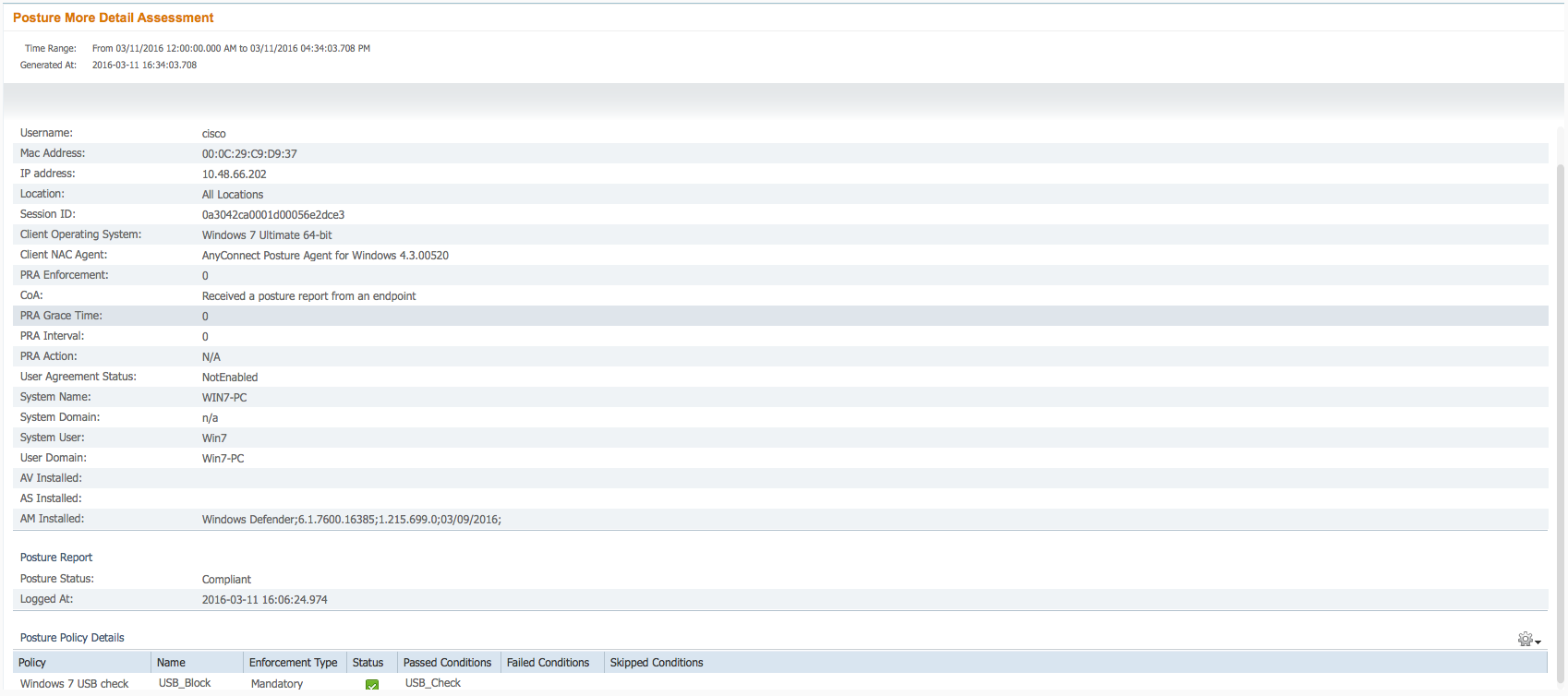

تفاصيل تقرير نقطة النهاية:

استكشاف الأخطاء وإصلاحها

وبوسع المعهد تقديم تفاصيل عن الظروف الفاشلة، وينبغي إتخاذ الإجراءات وفقا لذلك.

المراجع

التعليقات

التعليقات