تكوين ISE 2.0 وتشفير AnyConnect 4.2 Posture BitlLocker للتشفير

خيارات التنزيل

-

ePub (1.6 MB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا المستند كيفية تشفير قسم قرص نقطة النهاية باستخدام Microsoft BitLocker وكيفية تكوين محرك خدمات الهوية من Cisco (ISE) لتوفير الوصول الكامل إلى الشبكة، فقط عند تكوين التشفير الصحيح. يدعم Cisco ISE الإصدار 2.0 مع AnyConnect Secure Mobility Client 4.2 الوضع لتشفير القرص.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- تكوين واجهة سطر الأوامر (CLI) القابل للتكيف (ASA) وتكوين طبقة مأخذ التوصيل الآمنة (SSL) VPN

- تكوين VPN للوصول عن بعد على ASA

- خدمات ISE و Posture (وضعية محرك خدمات الهوية (ISE))

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج التالية:

- برنامج ASA الإصدارات 9.2.1 من Cisco والإصدارات الأحدث

- Microsoft Windows الإصدار 7 مع Cisco AnyConnect Secure Mobility Client الإصدار 4.2 والإصدارات الأحدث

- Cisco ISE، الإصدار 2.0 والإصدارات الأحدث

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

التكوين

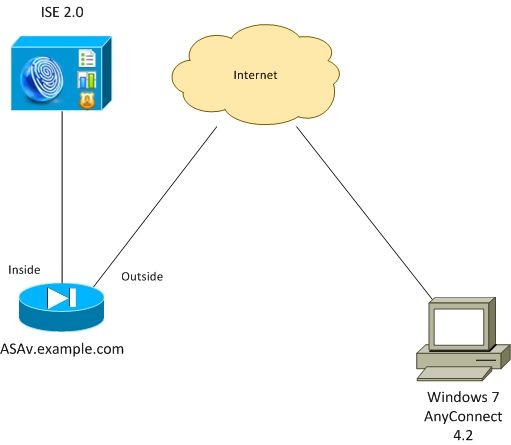

الرسم التخطيطي للشبكة

التدفق هو كما يلي:

- تتم مصادقة جلسة عمل الشبكة الخاصة الظاهرية (VPN) التي تم بدؤها بواسطة عميل AnyConnect عبر ISE. حالة الوضع لنقطة النهاية غير معروفة، يتم الوصول إلى قاعدة ASA VPN غير المعروفة، ونتيجة لذلك يتم إعادة توجيه الجلسة إلى ISE للتوفير

- يقوم المستخدم بفتح مستعرض الويب، تتم إعادة توجيه حركة مرور بيانات HTTP بواسطة ASA إلى ISE. يدفع ISE أحدث إصدار من AnyConnect مع الوضع ووحدة التوافق إلى نقطة النهاية

- بمجرد تنفيذ وحدة الوضع، فإنها تتحقق مما إذا كان القسم E: مشفرا بالكامل بواسطة BitLocker. إذا كانت الإجابة بنعم، يتم إرسال التقرير إلى ISE التي تقوم بتشغيل تغيير RADIUS للتخويل (CoA) بدون أي قائمة تحكم في الوصول (الوصول الكامل)

- يتم تحديث جلسة عمل VPN على ASA، وتتم إزالة قائمة التحكم في الوصول (ACL) المعاد توجيهها وتتوفر للجلسة إمكانية الوصول الكامل

يتم تقديم جلسة عمل شبكة VPN كمثال. تعمل وظيفة الوضع بشكل جيد بالنسبة للأنواع الأخرى من الوصول.

ASA

تم تكوينها من وصول SSL VPN البعيد باستخدام ISE كخادم المصادقة والتفويض والمحاسبة (AAA). يلزم تكوين RADIUS CoA مع قائمة التحكم في الوصول (ACL) لإعادة التوجيه:

aaa-server ISE20 protocol radius

authorize-only

interim-accounting-update periodic 1

dynamic-authorization

aaa-server ISE20 (inside) host 10.48.17.235

key cisco

tunnel-group TAC type remote-access

tunnel-group TAC general-attributes

address-pool POOL

authentication-server-group ISE20

accounting-server-group ISE20

default-group-policy AllProtocols

tunnel-group TAC webvpn-attributes

group-alias TAC enable

group-policy AllProtocols internal

group-policy AllProtocols attributes

vpn-tunnel-protocol ikev1 ikev2 ssl-client ssl-clientless

webvpn

enable outside

anyconnect image disk0:/anyconnect-win-4.2.00096-k9.pkg 1

anyconnect enable

tunnel-group-list enable

error-recovery disable

access-list REDIRECT extended deny udp any any eq domain

access-list REDIRECT extended deny ip any host 10.48.17.235

access-list REDIRECT extended deny icmp any any

access-list REDIRECT extended permit tcp any any eq www

ip local pool POOL 172.16.31.10-172.16.31.20 mask 255.255.255.0

لمزيد من التفاصيل، راجع:

تكامل AnyConnect 4.0 مع ISE، الإصدار 1.3 مثال التكوين

BitLocker على Windows 7

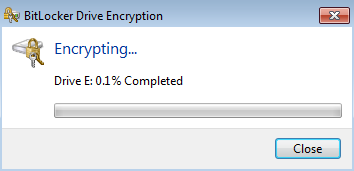

انتقل إلى لوحة التحكم > النظام والأمان > تشفير المحركات باستخدام BitLocker، قم بتمكين تشفير E: التقسيم. قم بحمايته بكلمة مرور (PIN) كما هو موضح في الصورة.

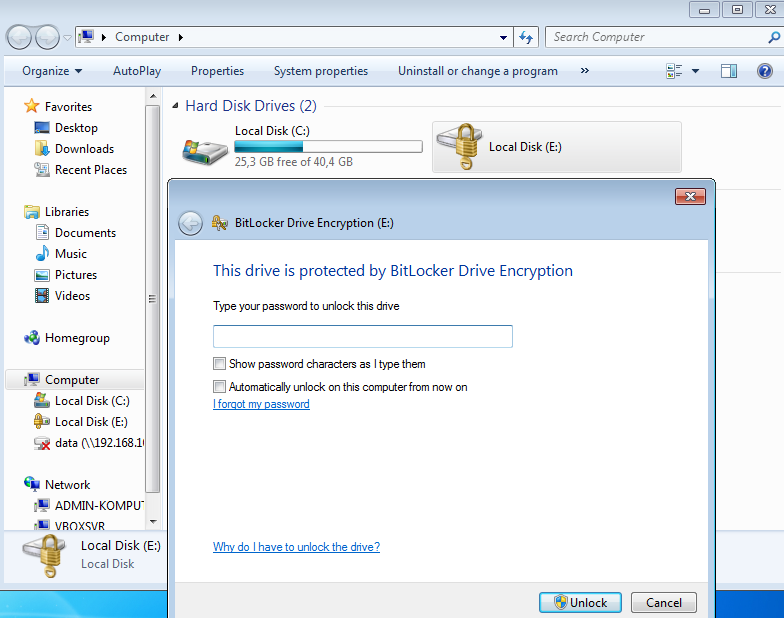

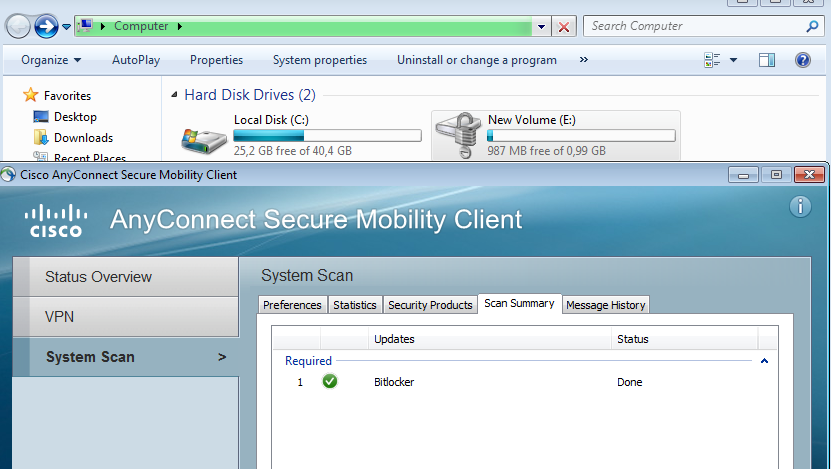

بمجرد تشفيره، قم بتركيبه (مع توفير كلمة المرور) وتأكد من إمكانية الوصول إليه كما هو موضح في الصورة.

لمزيد من التفاصيل، اتبع وثائق Microsoft:

الدليل بالتفصيل لتشفير محرك أقراص Windows BitLocker

محرك خدمات كشف الهوية (ISE)

الخطوة 1. جهاز الشبكة

انتقل إلى إدارة > موارد الشبكة > أجهزة الشبكة، أضف ASA مع نوع الجهاز = ASA. يتم إستخدام هذا كشرط في قواعد التخويل ولكنه ليس إلزاميا (يمكن إستخدام أنواع أخرى من الشروط).

إن أمكن، لا توجد مجموعة أجهزة الشبكة. انتقل إلى الإدارة > موارد الشبكة > مجموعات أجهزة الشبكة من أجل الإنشاء.

الخطوة 2. حالة الوضع والنهج

تأكد من تحديث شروط الوضع: انتقل إلى الإدارة > النظام > الإعدادات > الوضع > التحديثات > التحديث الآن.

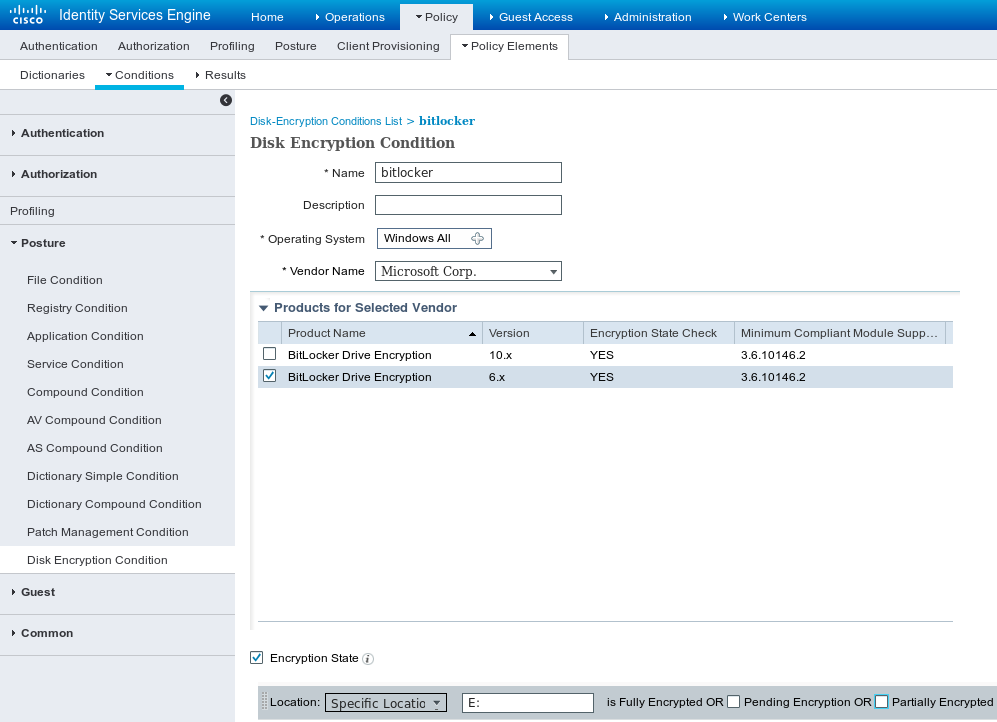

انتقل إلى سياسة > عناصر السياسة > الشروط > الوضع > شرط تشفير القرص، وقم بإضافة شرط جديد كما هو موضح في الصورة.

يتحقق هذا الشرط ما إذا كان BitLocker الخاص بنظام التشغيل Windows 7 مثبتا وما إذا كان القسم E: مشفرا بالكامل.

ملاحظة: BitLocker هو تشفير على مستوى القرص ولا يعتمد الموقع المحدد بوسيطة المسار، بل حرف القرص فقط.

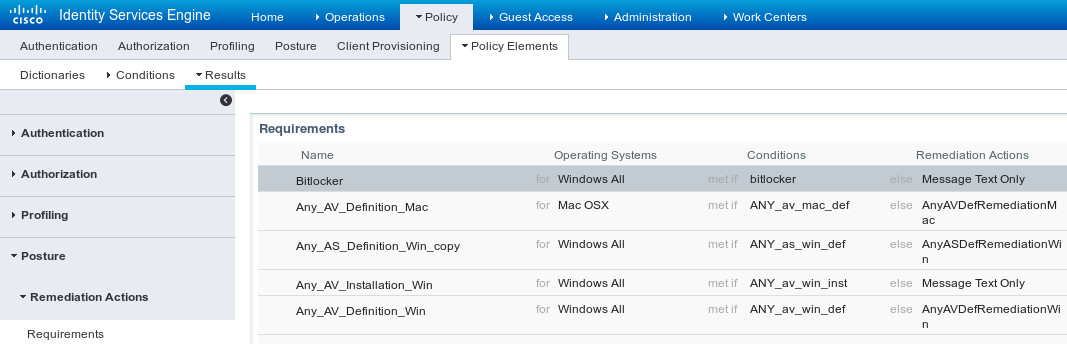

انتقل إلى السياسة > عناصر السياسة > النتائج > الوضع > المتطلبات لإنشاء متطلب جديد يستخدم الشرط كما هو موضح في الصورة.

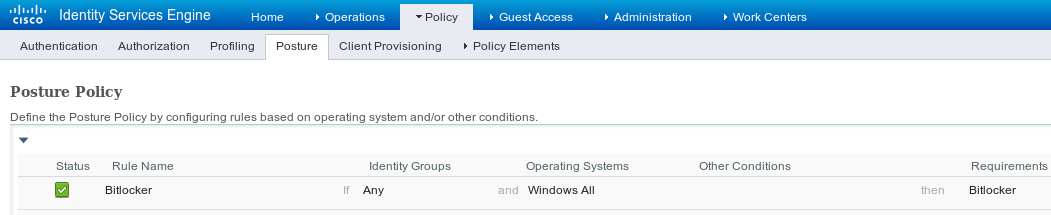

انتقل إلى نهج > Posture (وضعية)، وقم بإضافة شرط لكل Windows لاستخدام المتطلب كما هو موضح في الصورة.

الخطوة 3. موارد إعداد العميل وسياسته

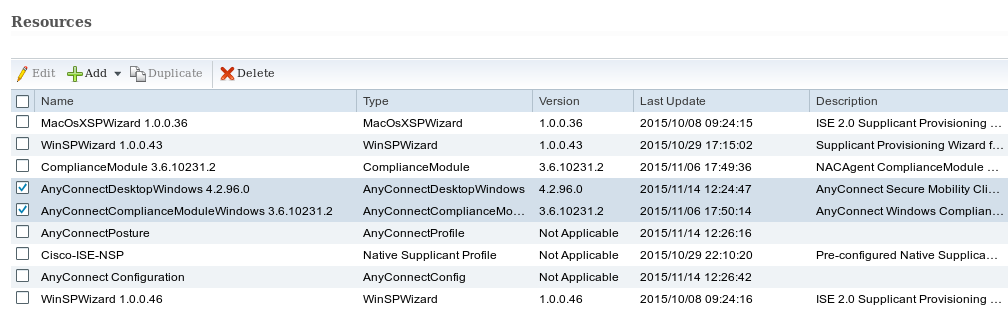

انتقل إلى السياسة > عناصر السياسة > إمداد العميل > الموارد، قم بتنزيل وحدة التوافق النمطية من Cisco.com وتحميل حزمة AnyConnect 4.2 يدويا كما هو موضح في الصورة.

انتقل إلى إضافة > وكيل NAC أو ملف تعريف AnyConnect Posture، قم بإنشاء ملف تعريف AnyConnect Posture (الاسم: AnyConnectPosture) بإعدادات افتراضية.

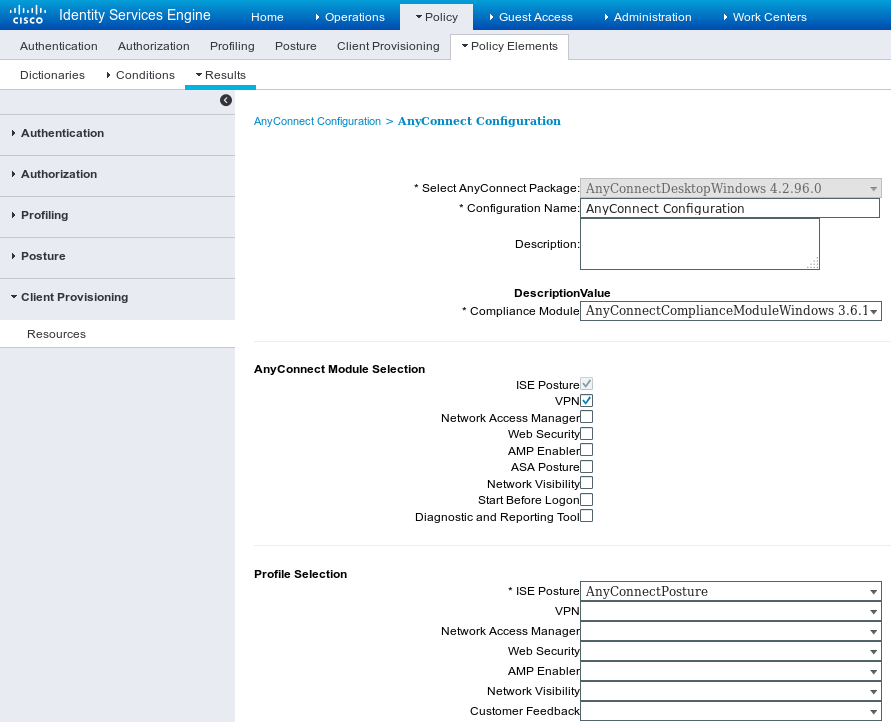

انتقل إلى إضافة > تكوين AnyConnect، ثم أضف ملف تعريف AnyConnect (الاسم: تكوين AnyConnect) كما هو موضح في الصورة.

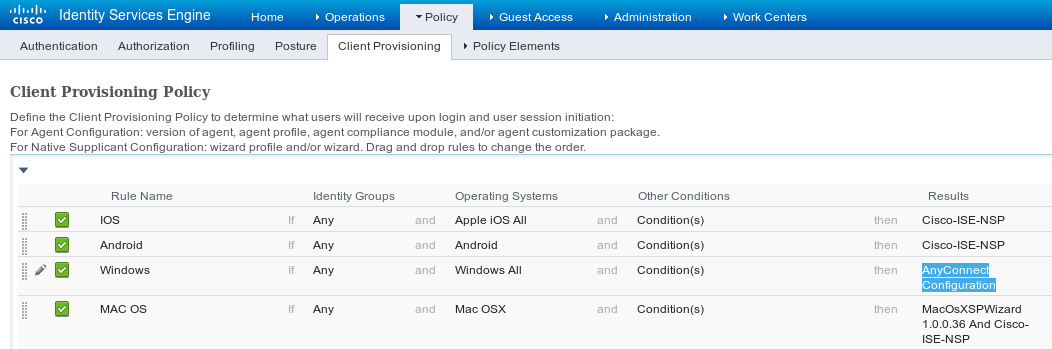

انتقل إلى سياسة > إمداد العميل وعدل السياسة الافتراضية ل Windows لاستخدام ملف تعريف AnyConnect الذي تم تكوينه كما هو موضح في الصورة.

الخطوة 4. قواعد التخويل

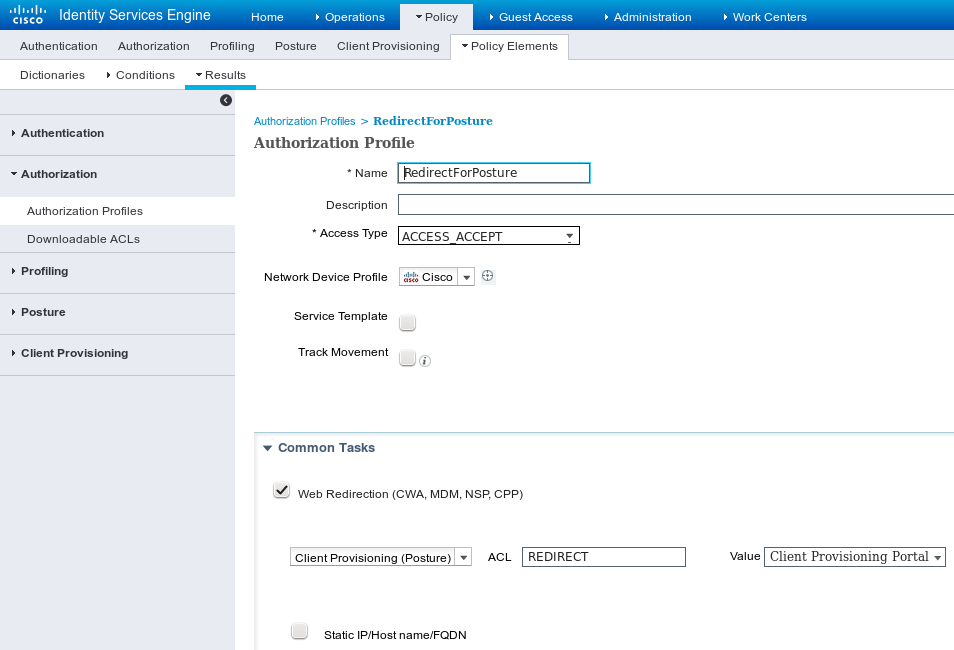

انتقل إلى السياسة > عناصر السياسة > النتائج > التفويض، وقم بإضافة ملف تعريف التفويض (الاسم: RedirectForPosture) الذي يعيد التوجيه إلى مدخل إمداد عميل افتراضي كما هو موضح في الصورة.

يتم تحديد قائمة التحكم في الوصول (ACL) المعاد توجيهها على ASA.

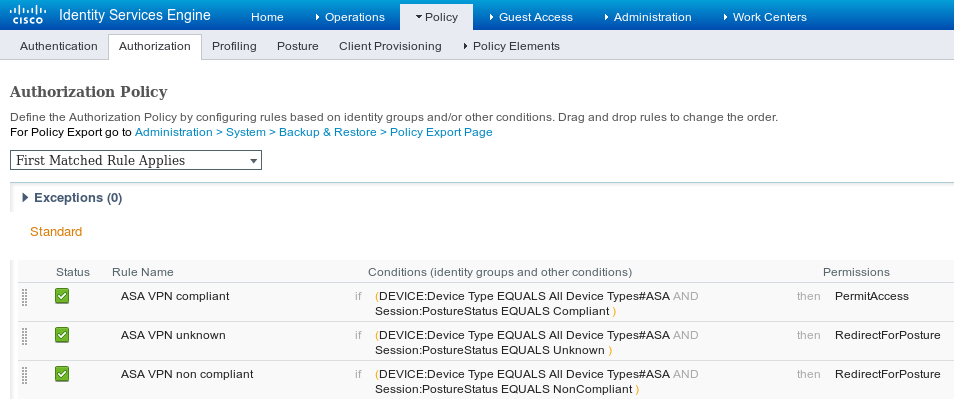

انتقل إلى نهج > تفويض، قم بإنشاء 3 قواعد تخويل كما هو موضح في الصورة.

إذا كانت نقطة النهاية متوافقة، يتم توفير الوصول الكامل. إذا كانت الحالة غير معروفة أو غير متوافقة، يتم إرجاع إعادة التوجيه ل Client Provisioning.

التحقق من الصحة

استخدم هذا القسم لتأكيد عمل التكوين بشكل صحيح.

الخطوة 1. إنشاء جلسة VPN

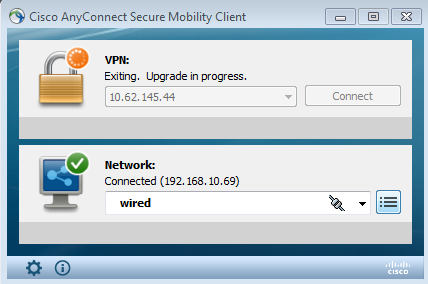

بمجرد إنشاء جلسة عمل الشبكة الخاصة الظاهرية (VPN)، قد يرغب ASA في إجراء ترقية لوحدات AnyConnect النمطية كما هو موضح في الصورة.

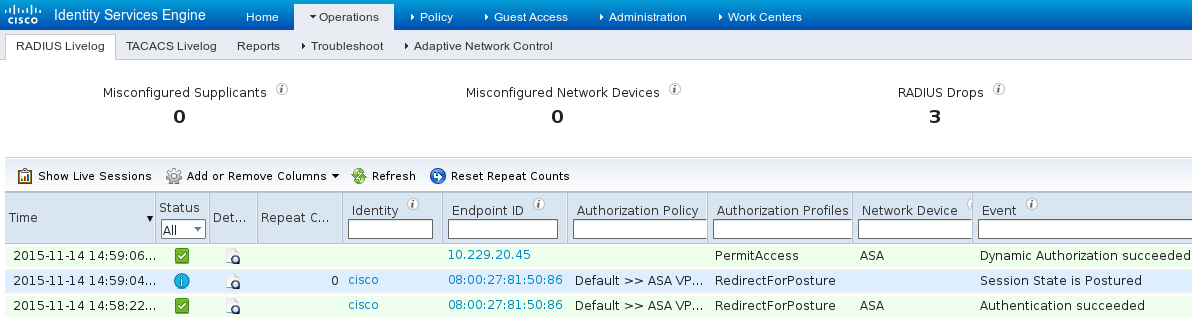

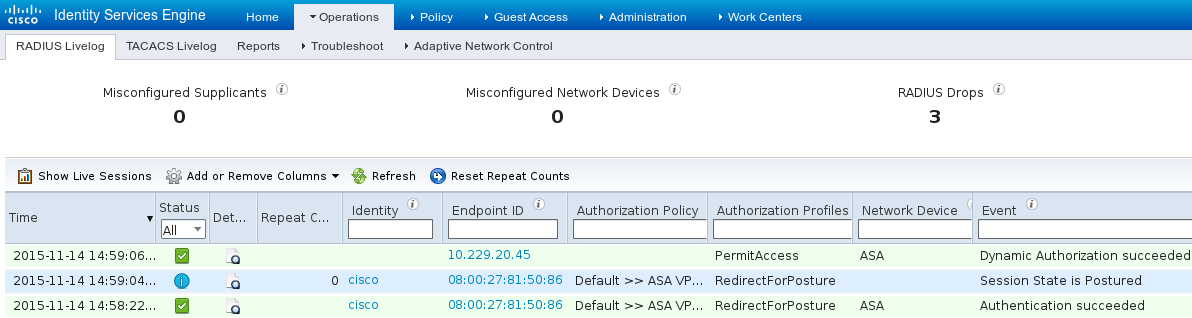

في ISE، يتم الوصول إلى القاعدة الأخيرة، نتيجة لإرجاع أذونات RedirectForPosture كما هو موضح في الصورة.

بمجرد انتهاء ASA من إنشاء جلسة عمل الشبكة الخاصة الظاهرية (VPN)، يشير إلى أنه يجب إجراء إعادة التوجيه:

ASAv# show vpn-sessiondb detail anyconnect

Session Type: AnyConnect Detailed

Username : cisco Index : 32

Assigned IP : 172.16.31.10 Public IP : 10.61.90.226

Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)AES256 DTLS-Tunnel: (1)AES256

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA384 DTLS-Tunnel: (1)SHA1

Bytes Tx : 53201 Bytes Rx : 122712

Pkts Tx : 134 Pkts Rx : 557

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Group Policy : AllProtocols Tunnel Group : TAC

Login Time : 21:29:50 UTC Sat Nov 14 2015

Duration : 0h:56m:53s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : c0a80101000200005647a7ce

Security Grp : none

<some output omitted for clarity>

ISE Posture:

Redirect URL : https://mgarcarz-ise20.example.com:8443/portal/gateway?sessionId=&portal=0d2ed780-6d90-11e5-978e-00505...

Redirect ACL : REDIRECT

الخطوة 2. إمداد العميل

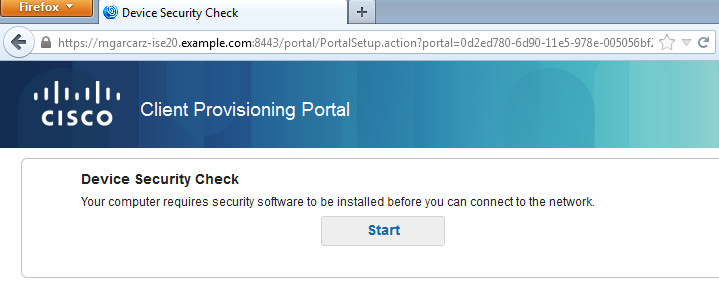

في تلك المرحلة، تتم إعادة توجيه حركة مرور مستعرض ويب لنقطة النهاية إلى ISE لتوفير العميل كما هو موضح في الصورة.

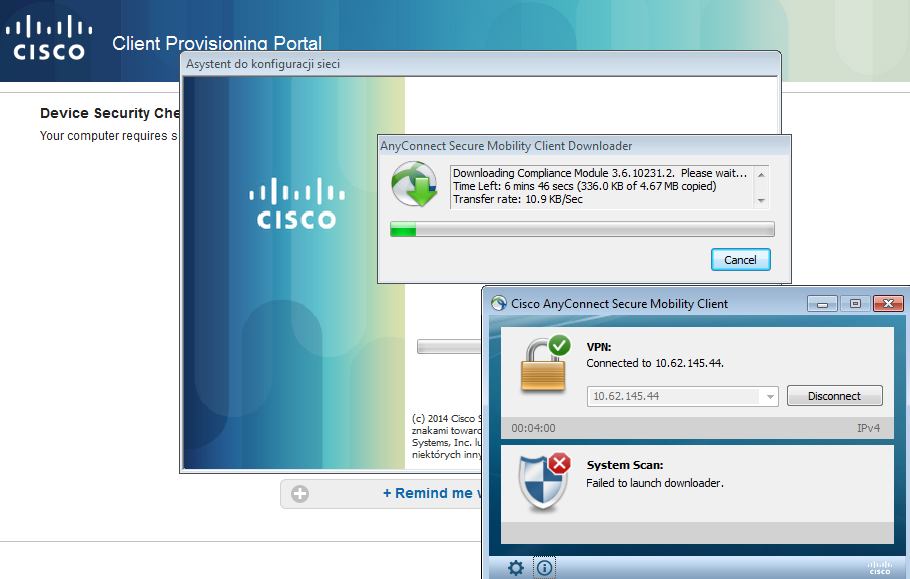

إذا تطلب الأمر، يتم تحديث AnyConnect مع Posture (الحالة والتوافق) النمطية كما هو موضح في الصورة.

الخطوة 3. Posture Check and CoA

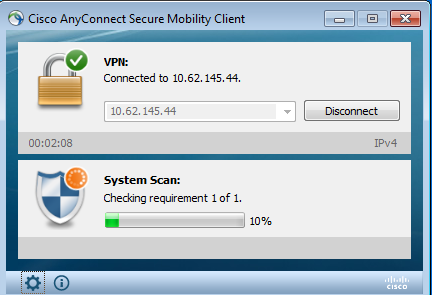

يتم تنفيذ وحدة Posture النمطية، واكتشف ISE (قد يتطلب الأمر أن يكون لديك سجل DNS A ل enroll.cisco.com لكي ينجح)، قم بتنزيل وفحص شروط الوضع كما هو موضح في الصورة.

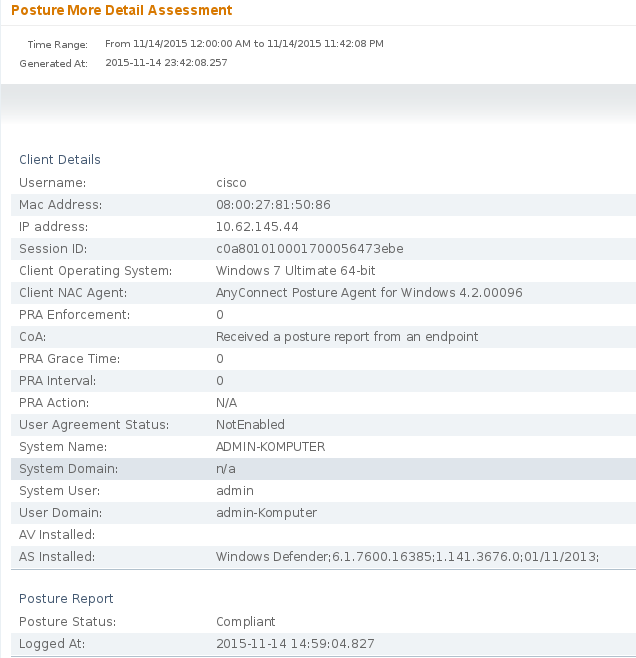

بمجرد التأكد من تشفير القسم E: بالكامل بواسطة BitLocker، يتم إرسال التقرير الصحيح إلى ISE كما هو موضح في الصورة.

يؤدي هذا إلى تشغيل CoA لإعادة تخويل جلسة VPN، كما هو موضح في الصورة.

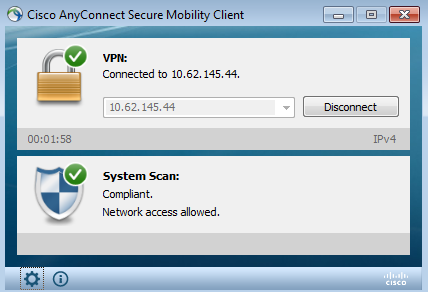

يزيل ASA قائمة التحكم في الوصول لإعادة التوجيه التي توفر الوصول الكامل. يبلغ AnyConnect عن التوافق كما هو موضح في الصورة.

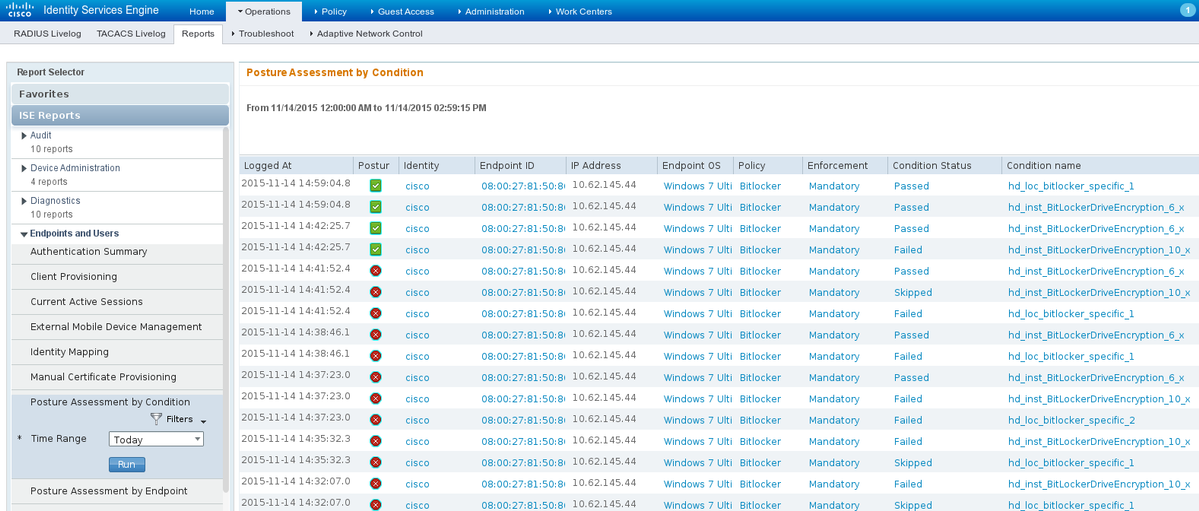

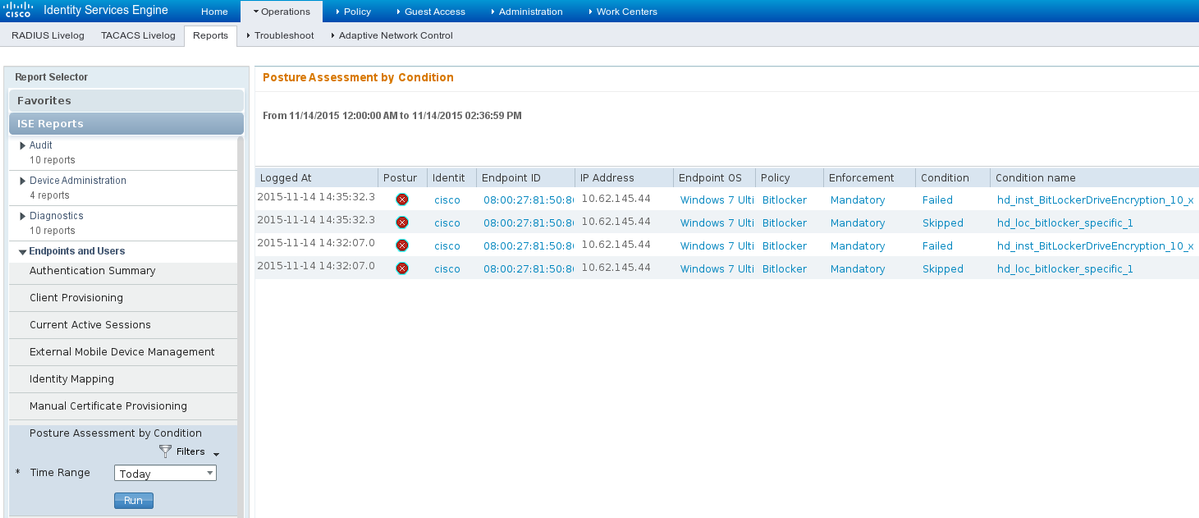

كما يمكن أن تؤكد التقارير التفصيلية على ISE استيفاء كلا الشرطين (تقييم الوضع حسب الحالة هو تقرير ISE 2.0 الجديد الذي يظهر كل شرط). يقوم الشرط الأول (HD_inst_BitLockerDriveEncryption_6_x) بالتحقق من عملية التثبيت/التثبيت، بينما يقوم الشرط الثاني (HD_loc_bitlocker_specific_1) بالتحقق من إذا ما كان موقع معين (E:) مشفرا بالكامل كما هو موضح في الصورة.

يؤكد تقرير تقييم وضعية ISE حسب نقطة النهاية أن جميع الشروط مستوفاة، كما هو موضح في الصورة.

ويمكن تأكيد نفس الإجراء من تصحيح أخطاء ISE-PSC.log. تم تلقي طلب Posture من قبل ISE والاستجابة:

2015-11-14 14:59:01,963 DEBUG [portal-http-service28][] cisco.cpm.posture.runtime.PostureHandlerImpl -::c0a801010001700056473ebe:::- Received posture request [parameters: reqtype=validate, userip=10.62.145.44, clientmac=08-00-27-81-50-86, os=WINDOWS, osVerison=1.2.1.6.1.1, architecture=9, provider=Device Filter, state=, ops=1, avpid=, avvname=Microsoft Corp.:!::!::!:, avpname=Windows Defender:!::!::!:, avpversion=6.1.7600.16385:!::!::!:, avpfeature=AS:!::!::!:, userAgent=Mozilla/4.0 (compatible; WINDOWS; 1.2.1.6.1.1; AnyConnect Posture Agent v.4.2.00096), session_id=c0a801010001700056473ebe

2015-11-14 14:59:01,963 DEBUG [portal-http-service28][] cisco.cpm.posture.runtime.PostureHandlerImpl -:cisco:c0a801010001700056473ebe:::- Creating a new session info for mac 08-00-27-81-50-86

2015-11-14 14:59:01,963 DEBUG [portal-http-service28][] cisco.cpm.posture.runtime.PostureHandlerImpl -:cisco:c0a801010001700056473ebe:::- Turning on enryption for endpoint with mac 08-00-27-81-50-86 and os WINDOWS, osVersion=1.2.1.6.1.1

2015-11-14 14:59:01,974 DEBUG [portal-http-service28][] cpm.posture.runtime.agent.AgentXmlGenerator -:cisco:c0a801010001700056473ebe:::- Agent criteria for rule [Name=bitlocker, Description=, Operating Systems=[Windows All], Vendor=com.cisco.cpm.posture.edf.AVASVendor@96b084e, Check Type=Installation, Allow older def date=0, Days Allowed=Undefined, Product Name=[com.cisco.cpm.posture.edf.AVASProduct@44870fea]] - ( ( (hd_inst_BitLockerDriveEncryption_6_x) ) & (hd_loc_bitlocker_specific_1) )

الاستجابة مع متطلبات الوضع (الشرط + الإصلاح) بتنسيق XML:

2015-11-14 14:59:02,052 DEBUG [portal-http-service28][] cisco.cpm.posture.runtime.PostureHandlerImpl -:cisco:c0a801010001700056473ebe:::- NAC agent xml <?xml version="1.0" encoding="UTF-8"?><cleanmachines>

<version>2</version>

<encryption>0</encryption>

<package>

<id>10</id>

Bitlocker

<version/>

Bitlocker encryption not enabled on the endpoint. Station not compliant.

<type>3</type>

<optional>0</optional>

<action>3</action>

<check>

<id>hd_loc_bitlocker_specific_1</id>

<category>10</category>

<type>1002</type>

<param>180</param>

E:

full

<value_type>2</value_type>

</check>

<check>

hd_inst_BitLockerDriveEncryption_6_x

<category>10</category>

<type>1001</type>

<param>180</param>

<operation>regex match</operation>

<value>^6\..+$|^6$</value>

<value_type>3</value_type>

</check>

<criteria>( ( ( (hd_inst_BitLockerDriveEncryption_6_x) ) & (hd_loc_bitlocker_specific_1) ) )</criteria>

</package>

</cleanmachines>

بعد إستلام التقرير المشفر بواسطة ISE:

2015-11-14 14:59:04,816 DEBUG [portal-http-service28][] cisco.cpm.posture.runtime.PostureHandlerImpl -:cisco:c0a801010001700056473ebe:::- Decrypting report

2015-11-14 14:59:04,817 DEBUG [portal-http-service28][] cisco.cpm.posture.runtime.PostureHandlerImpl -:cisco:c0a801010001700056473ebe:::- Decrypted report [[ <report><version>1000</version><encryption>0</encryption><key></key><os_type>WINDOWS</os_type><osversion>1.2.1.6.1.1</osversion><build_number>7600</build_number><architecture>9</architecture><user_name>[device-filter-AC]</user_name><agent>x.y.z.d-todo</agent><sys_name>ADMIN-KOMPUTER</sys_name><sys_user>admin</sys_user><sys_domain>n/a</sys_domain><sys_user_domain>admin-Komputer</sys_user_domain><av><av_vendor_name>Microsoft Corp.</av_vendor_name><av_prod_name>Windows Defender</av_prod_name><av_prod_version>6.1.7600.16385</av_prod_version><av_def_version>1.141.3676.0</av_def_version><av_def_date>01/11/2013</av_def_date><av_prod_features>AS</av_prod_features></av><package><id>10</id><status>1</status><check><chk_id>hd_loc_bitlocker_specific_1</chk_id>1 </check><check><chk_id>hd_inst_BitLockerDriveEncryption_6_x</chk_id><chk_status>1></check></package></report> ]]

يتم وضع علامة على المحطة كمتوافقة ويقوم ISE بإرسال CoA:

2015-11-14 14:59:04,823 INFO [portal-http-service28][] cisco.cpm.posture.runtime.PostureManager -:cisco:c0a801010001700056473ebe:::- Posture state is compliant for endpoint with mac 08-00-27-81-50-86

2015-11-14 14:59:06,825 DEBUG [pool-5399-thread-1][] cisco.cpm.posture.runtime.PostureCoA -:cisco:c0a801010000f0005647358b:::- Posture CoA is triggered for endpoint [08-00-27-81-50-86] with session [c0a801010001700056473ebe

كما يتم إرسال التكوين النهائي بواسطة ISE:

2015-11-14 14:59:04,827 DEBUG [portal-http-service28][] cisco.cpm.posture.runtime.PostureHandlerImpl -:cisco:c0a801010001700056473ebe:::- Sending response to endpoint 08-00-27-81-50-86 http response [[ <!--X-Perfigo-DM-Error=0--><!--error=0--><!--X-Perfigo-DmLogoff-Exit=0--><!--X-Perfigo-Gp-Update=0--><!--X-Perfigo-Auto-Close-Login-Scr=0--><!--X-Perfigo-Auto-Close-Login-Scr-Time=0--><!--user role=--><!--X-Perfigo-OrigRole=--><!--X-Perfigo-UserKey=dummykey--><!--X-Perfigo-RedirectUrl=--><!--X-Perfigo-ShowInfo=--><!--X-Perfigo-Session=--><!--X-Perfigo-SSO-Done=1--><!--X-Perfigo-Provider=Device Filter--><!--X-Perfigo-UserName=cisco--><!--X-Perfigo-DHCP-Release-Delay=4--><!--X-Perfigo-DHCP-Renew-Delay=1--><!--X-Perfigo-Client-MAC=08:00:27:81:50:86--> ]]

يمكن أيضا تأكيد هذه الخطوات من جانب العميل (AnyConnect DART):

Date : 11/14/2015

Time : 14:58:41

Type : Warning

Source : acvpnui

Description : Function: Module::UpdateControls

File: .\Module.cpp

Line: 344

No matching element found for updating: [System Scan], [label], [nac_panel_message_history], [Scanning system ... ]

******************************************

Date : 11/14/2015

Time : 14:58:43

Type : Warning

Source : acvpnui

Description : Function: Module::UpdateControls

File: .\Module.cpp

Line: 344

No matching element found for updating: [System Scan], [label], [nac_panel_message_history], [Checking requirement 1 of 1. ]

******************************************

Date : 11/14/2015

Time : 14:58:46

Type : Warning

Source : acvpnui

Description : Function: CNacApiShim::PostureNotification

File: .\NacShim.cpp

Line: 461

Clearing Posture List.

للجلسة الناجحة، تقارير مسح نظام واجهة المستخدم ل AnyConnect / محفوظات الرسائل:

14:41:59 Searching for policy server.

14:42:03 Checking for product updates...

14:42:03 The AnyConnect Downloader is performing update checks...

14:42:04 Checking for profile updates...

14:42:04 Checking for product updates...

14:42:04 Checking for customization updates...

14:42:04 Performing any required updates...

14:42:04 The AnyConnect Downloader updates have been completed.

14:42:03 Update complete.

14:42:03 Scanning system ...

14:42:05 Checking requirement 1 of 1.

14:42:05 Updating network settings.

14:42:10 Compliant.

حشرات

CSCux15941  - ISE 2.0 و AC4.2 تشفير BitLocker في الوضع مع فشل الموقع (char \ / غير مدعوم)

- ISE 2.0 و AC4.2 تشفير BitLocker في الوضع مع فشل الموقع (char \ / غير مدعوم)

استكشاف الأخطاء وإصلاحها

يوفر هذا القسم معلومات يمكنك إستخدامها لاستكشاف أخطاء التكوين وإصلاحها.

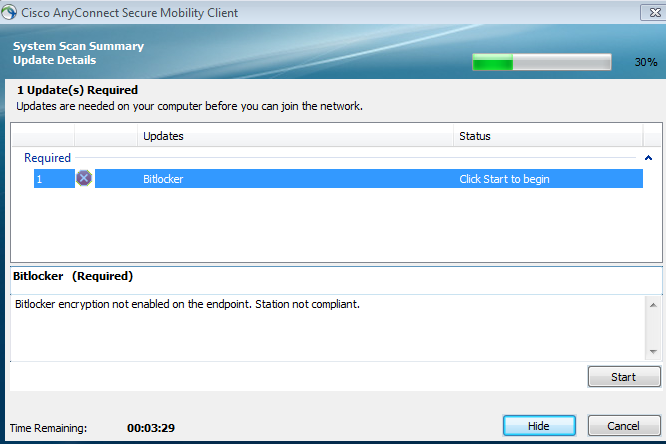

إذا كانت نقطة النهاية غير متوافقة، يتم الإبلاغ عنها بواسطة واجهة مستخدم AnyConnect (يتم تنفيذ عملية الإصلاح التي تم تكوينها أيضا) كما هو موضح في الصورة.

ويستطيع ISE توفير تفاصيل عن حالات الفشل، كما هو موضح في الصورة.

ال نفسه يستطيع كنت فحصت من ال CLI سجل (مثال من ال log في قسم دققت).

معلومات ذات صلة

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

21-Nov-2015 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- Michal GarcarzCisco TAC Engineer

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات