المقدمة

يوضح هذا المستند كيفية تثبيت شهادة موقعة من قبل مرجع مصدق خارجي (CA) في محرك خدمات تعريف Cisco (ISE).

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالبنية الأساسية للمفتاح العام الأساسي.

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى الإصدار 3.0 من Cisco Identity Services Engine (ISE). ينطبق التكوين نفسه على الإصدارات 2.x

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

هذه العملية هي نفسها بغض النظر عن دور الشهادة النهائي (مصادقة EAP، ومدخل، و Admin، و pxGrid).

التكوين

الخطوة 1. إنشاء طلب توقيع الشهادة (CSR).

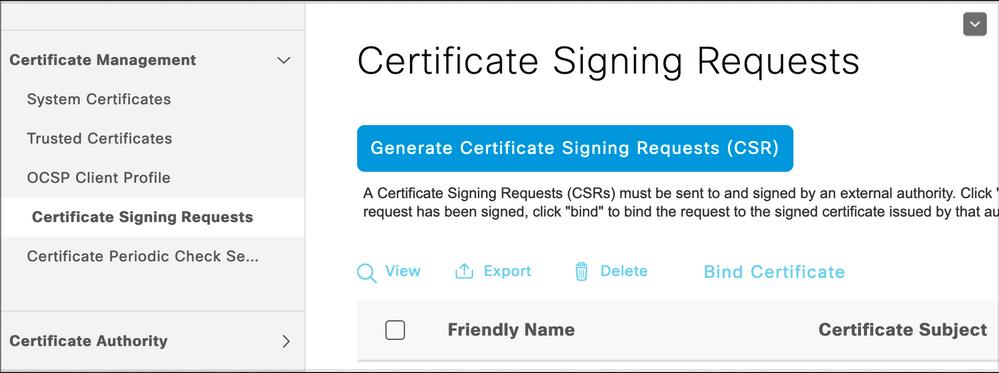

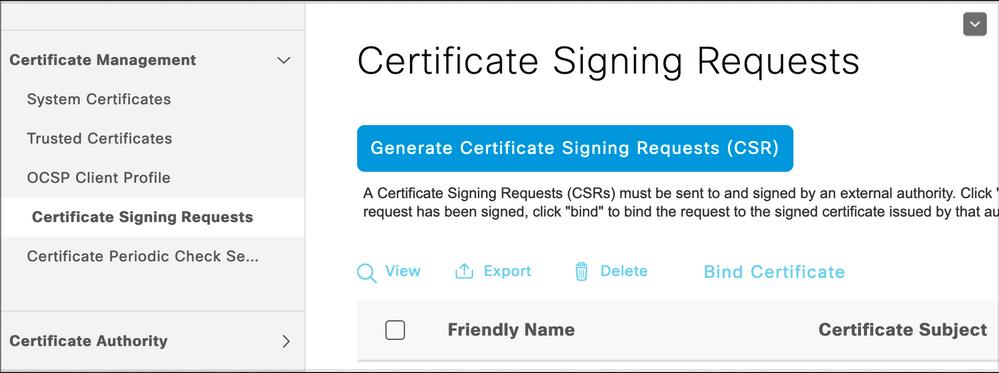

لإنشاء CSR، انتقل إلى الإدارة > شهادات > طلبات توقيع الشهادات وانقر فوق إنشاء طلبات توقيع الشهادات (CSR).

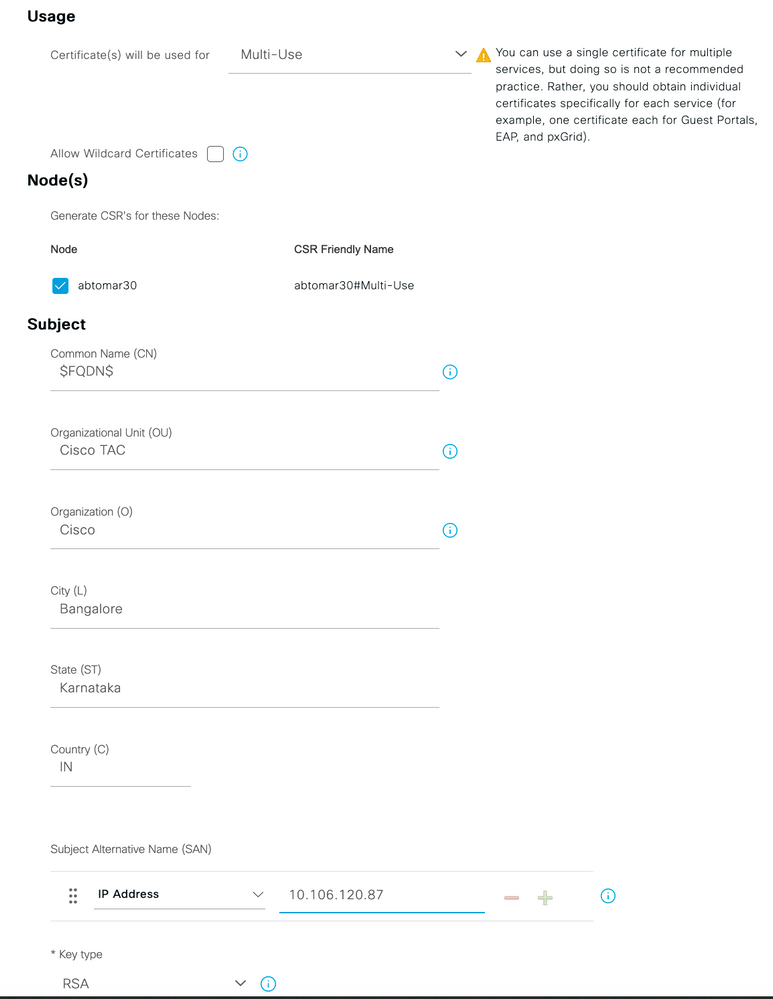

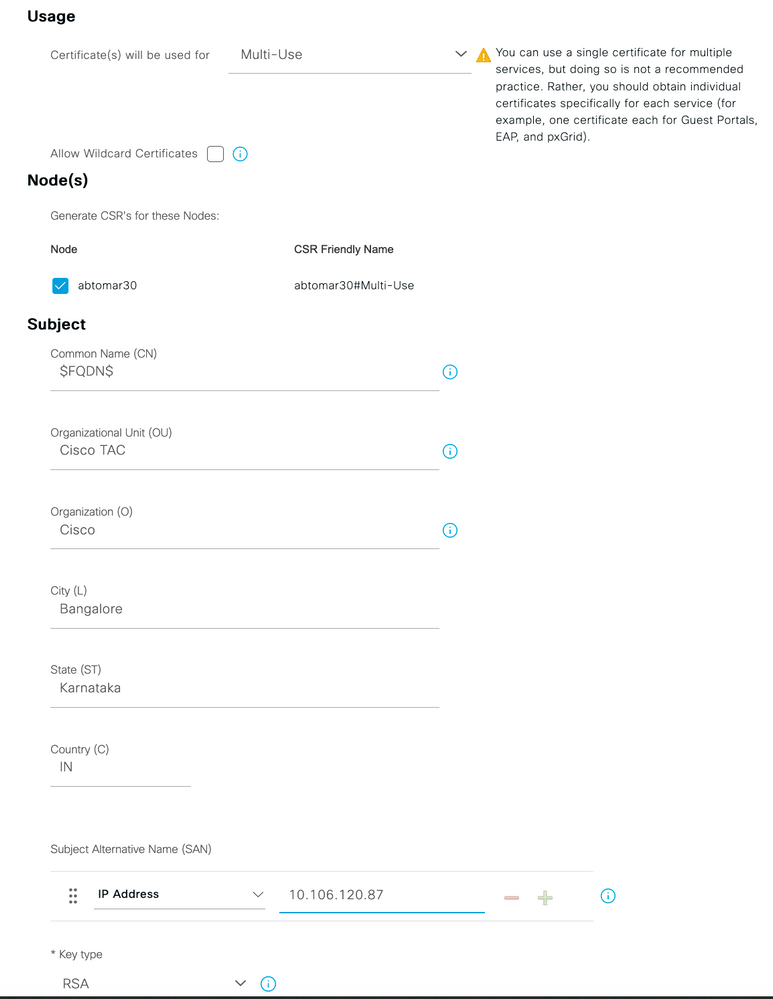

- ضمن قسم "الاستخدام"، حدد الدور الذي سيتم إستخدامه من القائمة المنسدلة. إذا تم إستخدام الشهادة للأدوار المتعددة، يمكنك تحديد متعدد الاستخدام. بمجرد إنشاء الشهادة، يمكن تغيير الأدوار إذا لزم الأمر.

- حدد العقدة التي يمكن إنشاء الشهادة لها.

- املأ المعلومات حسب الحاجة (الوحدة التنظيمية، المنظمة، المدينة، الولاية والبلد).

ملاحظة: يقوم ISE الخاص بحقل الاسم الشائع (CN) بتعميم العقدة لاسم المجال المؤهل بالكامل (FQDN) تلقائيا.

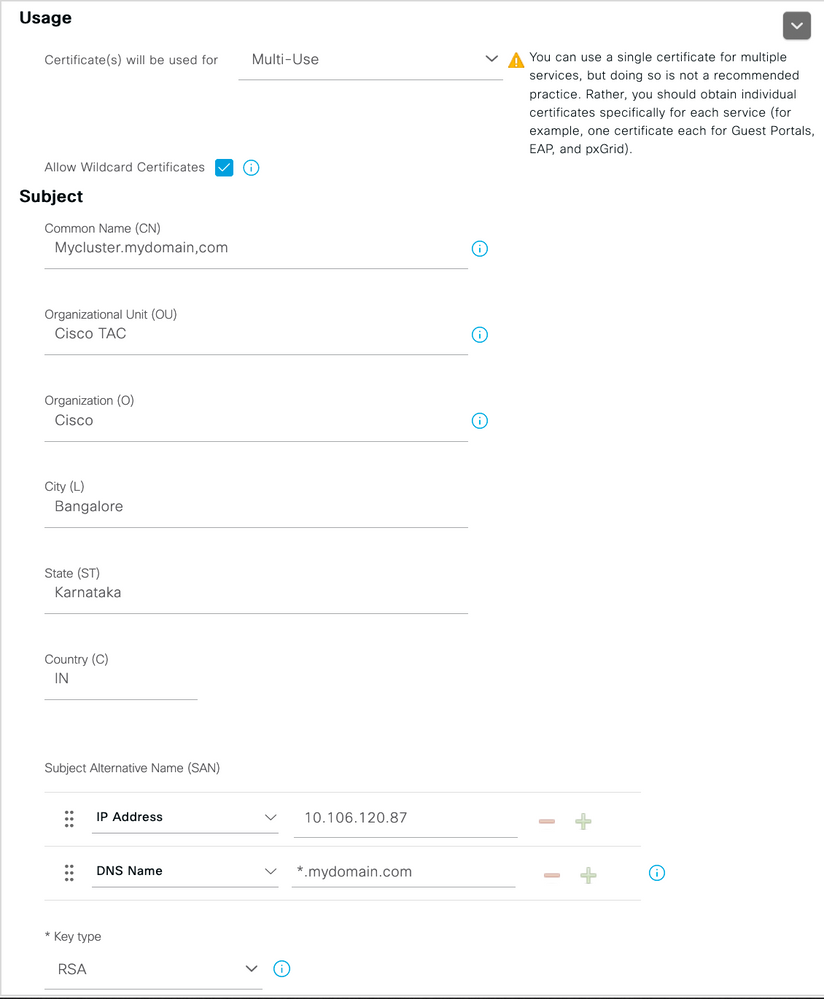

أحرف البدل:

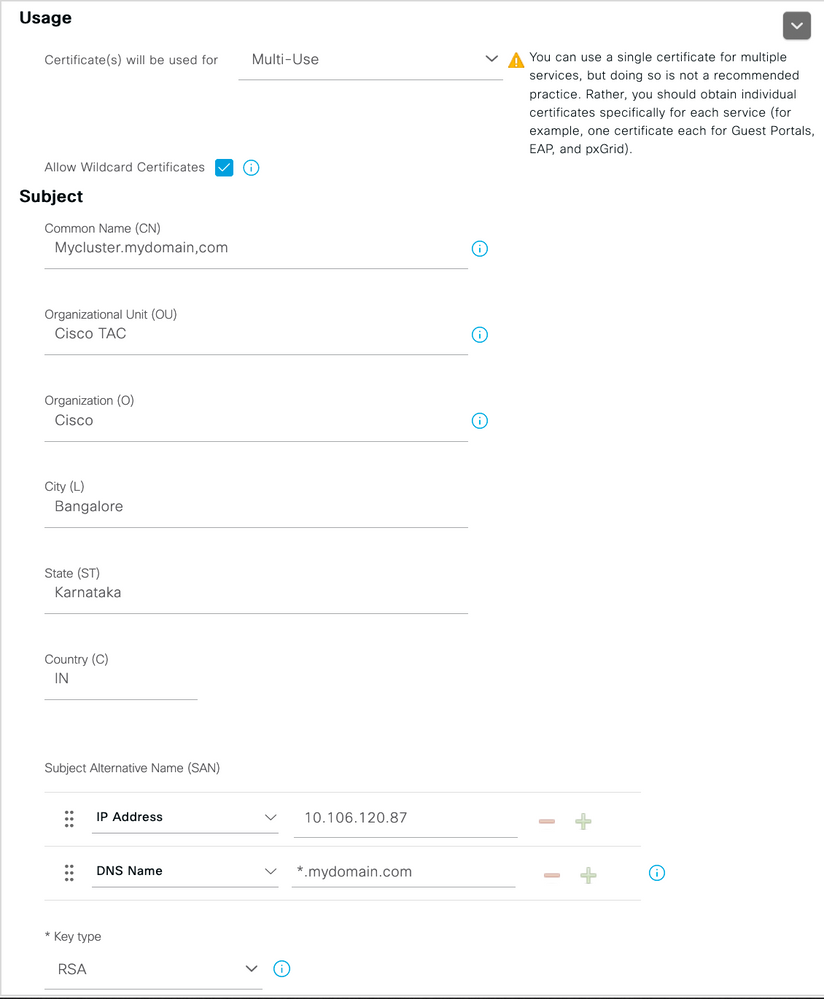

- إذا كان الهدف هو إنشاء شهادة حرف بدل، فتحقق من مربع السماح بشهادات حرف البدل.

- إذا كانت الشهادة تستخدم لمصادقة EAP يجب ألا يكون الرمز * في حقل CN للموضوع حيث إن ممولي Windows يرفضون شهادة الخادم.

- حتى عند تعطيل التحقق من صحة هوية الخادم على المطالب، يمكن أن تفشل مصافحة SSL عندما يكون * في حقل CN.

- وبدلا من ذلك، يمكن إستخدام FQDN عام في حقل CN، ومن ثم يمكن إستخدام

*.domain.com الاسم البديل للموضوع (SAN) في حقل اسم DNS.

ملاحظة: يمكن لبعض مراجع الشهادات (CA) إضافة حرف البدل (*) في CN للشهادة تلقائيا حتى إذا لم يكن موجودا في CSR. وفي هذا السيناريو، يلزم تقديم طلب خاص لمنع هذا الإجراء.

مثال CSR لشهادة الخادم الفردي:

مثال Wildcard CSR:

ملاحظة: يمكن إضافة كل عنوان IP لعقدة (عقد) نشر إلى حقل شبكة التخزين (SAN) لتجنب تحذير شهادة عند الوصول إلى الخادم عبر عنوان IP.

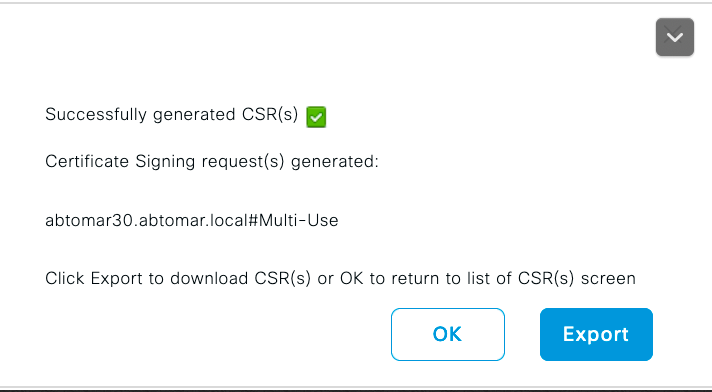

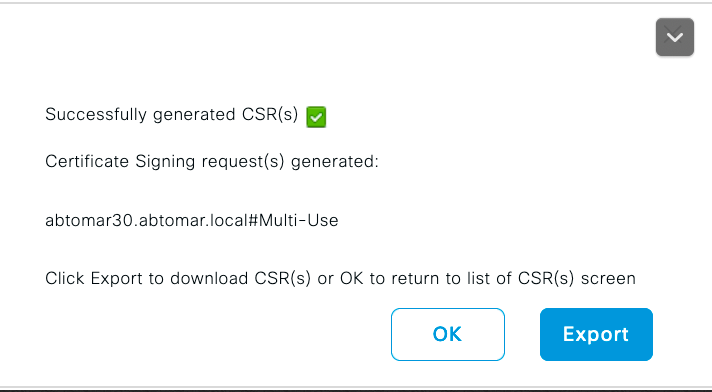

بمجرد إنشاء CSR، يعرض ISE نافذة منبثقة مع الخيار لتصديرها. بمجرد تصديره، يجب إرسال هذا الملف إلى CA للتوقيع.

الخطوة 2. إستيراد سلسلة شهادات جديدة.

ترجع هيئة الترخيص شهادة الخادم الموقع مع سلسلة الشهادات الكاملة (الجذر/الوسيط). ما إن إستلمت، قم بالخطوات هنا أن تستورد الشهادات إلى خادمك ISE:

- لاستيراد أي شهادات جذر و (أو) شهادات وسيطة مقدمة من المرجع المصدق، انتقل إلى إدارة > شهادات > شهادات موثوق بها.

- طقطقة إستيراد وبعد ذلك يختار الجذر و/أو الشهادة الوسيطة ويختار خانات الاختيار ذات الصلة كما طبقت أن يرسل.

- لاستيراد شهادة الخادم، انتقل إلى إدارة > شهادات > طلبات توقيع الشهادة.

- حدد CSR الذي تم إنشاؤه مسبقا وانقر على شهادة الربط.

- حدد موقع الشهادة الجديد وقام ISE بربط الشهادة بالمفتاح الخاص الذي تم إنشاؤه وتخزينه في قاعدة البيانات.

ملاحظة: في حالة تحديد "دور المسؤول" لهذه الشهادة، تتم إعادة تشغيل خدمات خادم ISE المحددة.

تحذير: إذا كانت الشهادة التي تم إستيرادها تخص "عقدة الإدارة الأساسية" لعملية النشر وإذا كان دور "المسؤول" محددا، فعندئذ تقوم الخدمات الموجودة على كافة العقد بإعادة التشغيل واحدة تلو الأخرى. من المتوقع حدوث ذلك ومن المستحسن حدوث وقت توقف عن العمل لتنفيذ هذا النشاط.

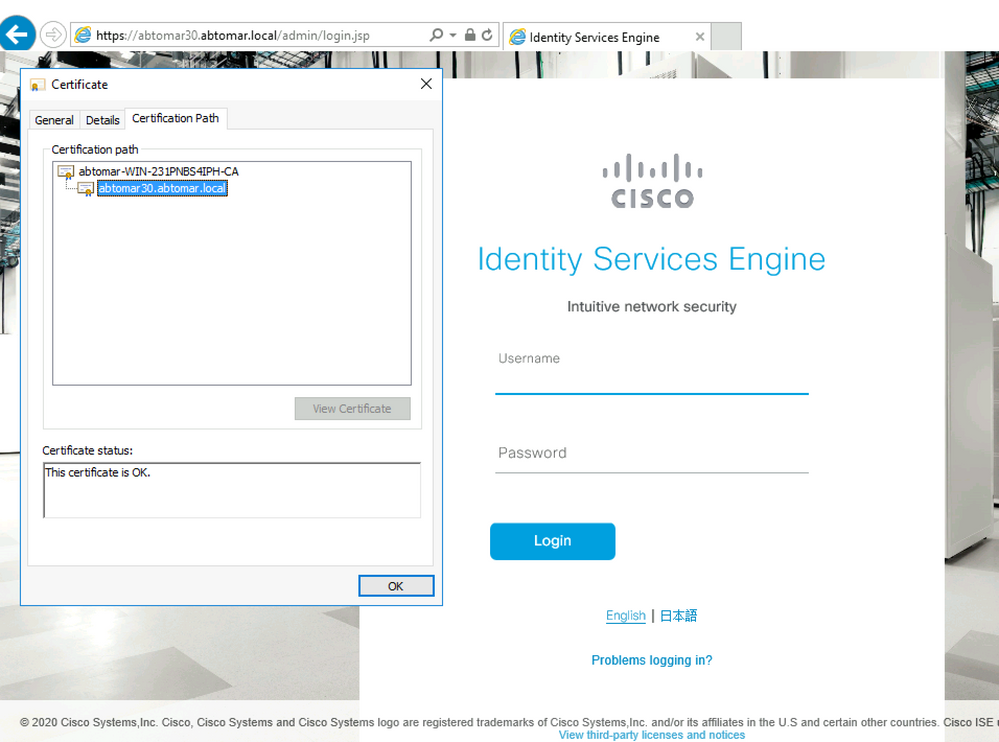

التحقق من الصحة

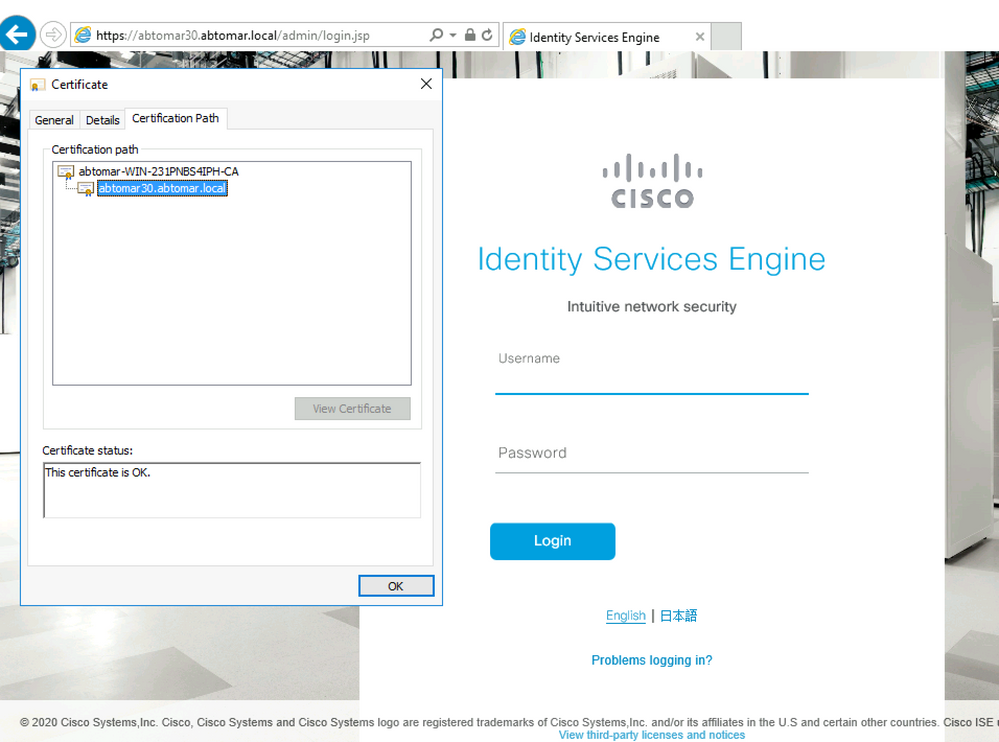

إذا تم تحديد دور المسؤول أثناء إستيراد الشهادة، يمكنك التحقق من أن الشهادة الجديدة في مكانها عن طريق تحميل صفحة الإدارة في المستعرض. يجب أن يثق المستعرض بشهادة المسؤول الجديدة طالما تم إنشاء السلسلة بشكل صحيح وإذا كان المستعرض يثق في سلسلة الشهادات.

لمزيد من التحقق، حدد رمز التأمين في المستعرض وتحت مسار الترخيص تحقق من وجود السلسلة الكاملة ومن ثقتها بالجهاز. هذا ليس مؤشرا مباشرا على تمرير السلسلة الكاملة بشكل صحيح من قبل الخادم ولكنه مؤشر للمستعرض يمكنه الثقة بشهادة الخادم استنادا إلى مخزن الثقة المحلي الخاص به.

استكشاف الأخطاء وإصلاحها

لا يثق الطالب بشهادة ISE Local Server أثناء مصادقة dot1x

تحقق من أن ISE يمر بسلسلة الشهادات الكاملة أثناء عملية مصافحة SSL.

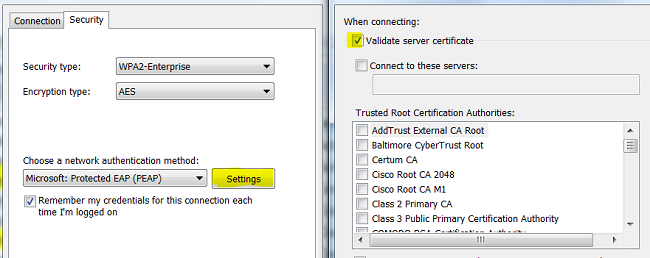

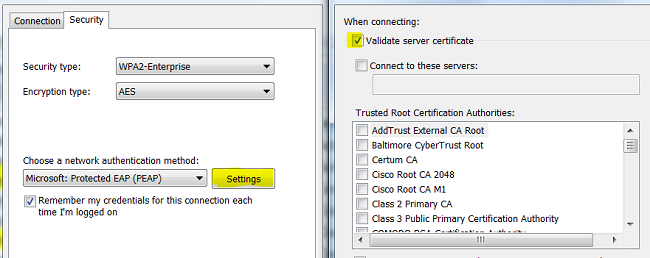

عند إستخدام أساليب EAP التي تتطلب شهادة خادم (أي PEAP) والتحقق من هوية الخادم يتم تحديدها، يتحقق مقدم الطلب من صحة سلسلة الشهادات باستخدام الشهادات الموجودة لديه في مخزن الثقة المحلي كجزء من عملية المصادقة. كجزء من عملية مصافحة SSL، يقدم ISE شهادته وكذلك أي شهادات جذر و(أو) متوسطة موجودة في سلسلته. لن يتمكن المطالب من التحقق من هوية الخادم إذا كانت السلسلة غير كاملة. للتحقق من تمرير سلسلة الشهادات مرة أخرى إلى العميل، يمكنك تنفيذ الخطوات التالية:

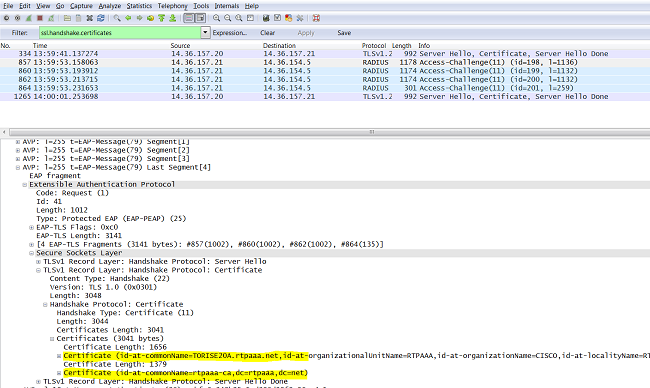

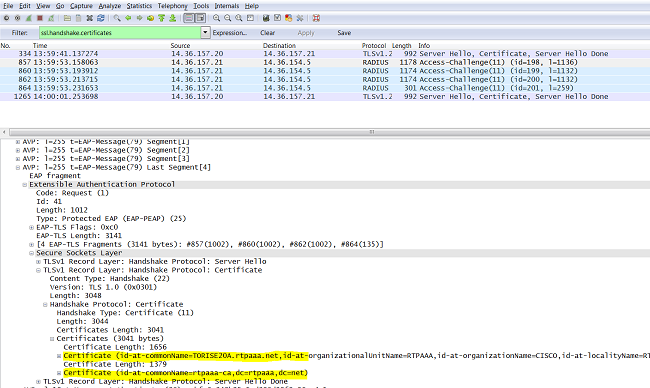

- من أجل التقاط التقاط من ISE (TCPDump) أثناء المصادقة، انتقل إلى العمليات > أدوات التشخيص > أدوات عامة > تفريغ TCP.

- قم بتنزيل/فتح الالتقاط وقم بتطبيق مرشح ssl.handshake.certificates في Wireshark والعثور على تحدي الوصول.

- بمجرد تحديده، انتقل إلى تمديد بروتوكول RADIUS > خصائص أزواج القيمة > EAP-رسالة المقطع الأخير > بروتوكول المصادقة المتوسع > طبقة مآخذ التوصيل الآمنة > شهادة > شهادات.

سلسلة الشهادات في الالتقاط.

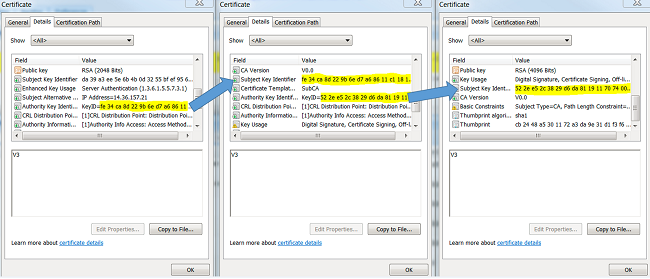

إذا كانت السلسلة غير كاملة، انتقل إلى إدارة ISE > شهادات > شهادات موثوق بها وتحقق من وجود الشهادات الوسيطة و(أو) الجذر. إذا تم تمرير سلسلة الشهادات بنجاح، فيجب التحقق من صلاحية السلسلة نفسها باستخدام الطريقة الموضحة هنا.

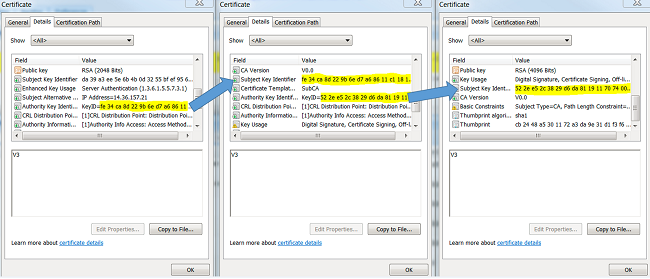

افتح كل شهادة (خادم، متوسط وجذري) وتحقق من سلسلة الثقة من خلال مطابقة معرف مفتاح الموضوع (SKI) لكل شهادة مع معرف مفتاح السلطة (AKI) للشهادة التالية في السلسلة.

مثال على سلسلة شهادات.

سلسلة شهادة ISE صحيحة ولكن نقطة النهاية ترفض شهادة خادم ISE أثناء المصادقة

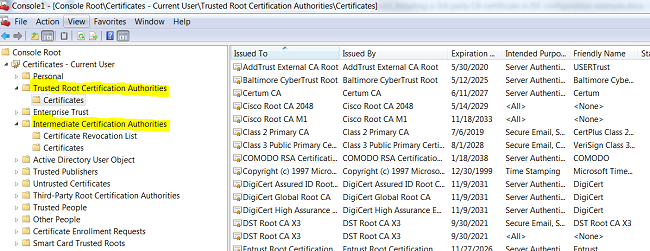

إذا كان ISE يقدم سلسلة الشهادات الكاملة الخاصة به أثناء مصافحة SSL، وما يزال الملتمس يرفض سلسلة الشهادات؛ تتمثل الخطوة التالية في التحقق من وجود الشهادات الوسيطة و(أو) الجذر في مخزن الثقة المحلي للعميل.

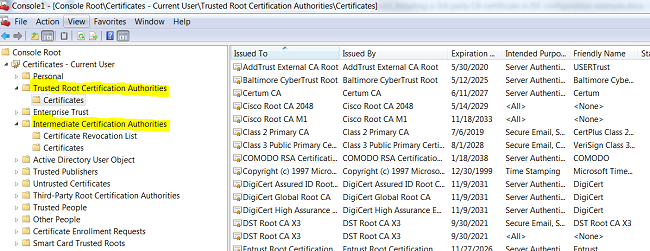

للتحقق من ذلك من جهاز Windows، انتقل إلى ملف mmc.exe > الأداة الإضافية Add-Remove. من عمود الأدوات الإضافية المتوفر، حدد الشهادات وانقر على إضافة. حدد إما حساب المستخدم الخاص بي أو حساب الكمبيوتر على حسب نوع المصادقة المستخدم (المستخدم أو الجهاز) ثم انقر على موافق.

تحت طريقة عرض وحدة التحكم، حدد مراجع مصادقة الجذر الموثوق بها ومراجع الشهادات الوسيطة للتحقق من وجود الشهادة الجذر والمتوسط في المخزن الموثوق المحلي.

طريقة سهلة للتحقق من أن هذه مشكلة في التحقق من هوية الخادم، قم بإلغاء تحديد التحقق من صحة شهادة الخادم ضمن تكوين ملف التعريف المطلوب واختباره مرة أخرى.

معلومات ذات صلة

التعليقات

التعليقات