تكوين وضعية Linux VPN مع ISE 3.3

خيارات التنزيل

-

ePub (5.8 MB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المقدمة

يوضح هذا المستند كيفية تكوين وضعية شبكة VPN من Linux باستخدام محرك خدمات الهوية (ISE) والدفاع ضد تهديد الطاقة النارية (FTD).

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- Cisco Secure Client

- الدفاع عن تهديد FirePOWER (FTD) للوصول عن بعد إلى شبكة VPN

- محرك خدمات الهوية (ISE)

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج التالية:

- Ubuntu، الإصدار 22.04

- Cisco Secure Client 5.1.3.62

- برنامج الدفاع ضد تهديد FirePOWER (FTD) 7.4.1 من Cisco

- مركز إدارة Cisco Firepower (FMC) 7.4.1

- Cisco Identity Services Engine (ISE) 3.3

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

التكوين

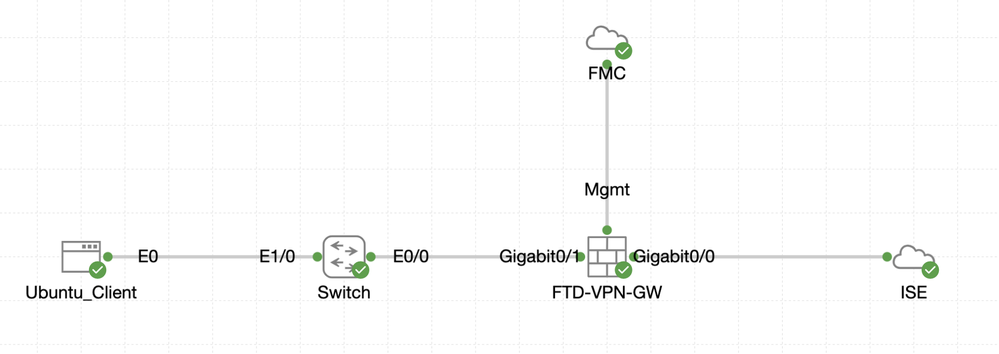

الرسم التخطيطي للشبكة

المخطط

المخطط

التكوينات على FMC/FTD

الخطوة 1. تم تكوين الاتصال بين العميل و FTD و FMC و ISE بنجاح. بما أن enroll.cisco.com يتم إستخدامه لنقاط النهاية التي تقوم بالمسبار لإعادة التوجيه (راجع مقارنة نمط وضع CCO Posture Flow ل ISE Posture Style ل Pre و Post 2.2 للحصول على تفاصيل). تأكد من تكوين مسار حركة المرور إلى enroll.cisco.com على FTD بشكل صحيح.

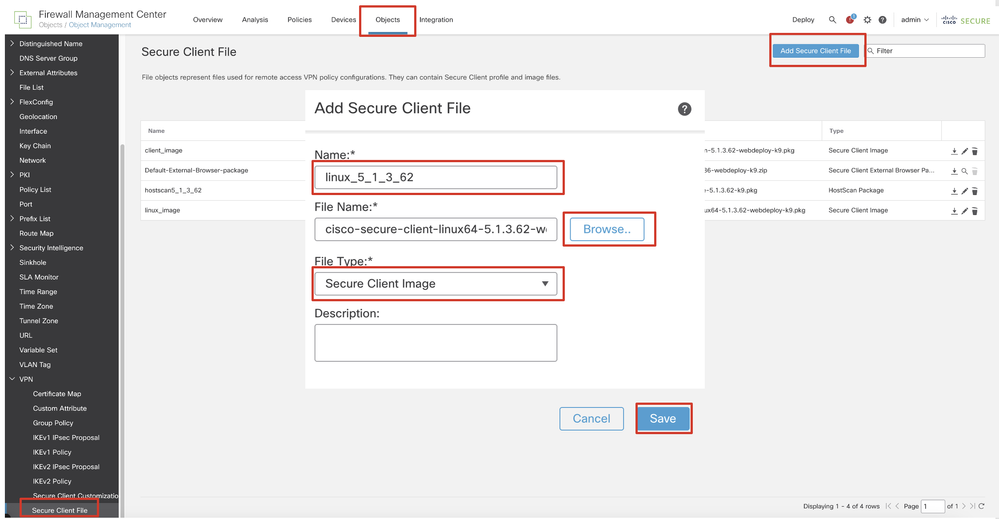

الخطوة 2. قم بتنزيل اسم الحزمة cisco-secure-client-linux64-5.1.3.62-webdeploy-k9.pkg من تنزيل برامج Cisco وتأكد من أن الملف جيد بعد التنزيل من خلال تأكيد المجموع الاختباري MD5 للملف الذي تم تنزيله هو نفس صفحة تنزيل برامج Cisco.

الخطوة 3. انتقل إلى Objects > Object Management > VPN > Secure Client File. انقر فوق Add Secure Client File File Name، توفير الاسم، استعرض لتحديد cisco-secure-client-linux64-5.1.3.62-webdeploy-k9.pkg، حدد Secure Client Image في File Type القائمة المنسدلة. ثم انقر Save.

FMC_Upload_Secure_Client_Image

FMC_Upload_Secure_Client_Image

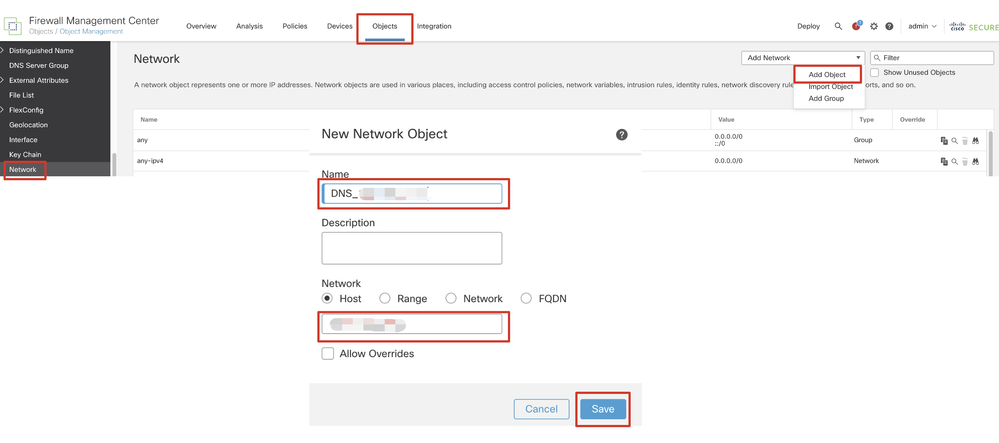

الخطوة 4. انتقل إلى Objects > Object Management > Network.

الخطوة 4.1. قم بإنشاء كائن لخادم DNS. انقر Add Object، قم بتوفير الاسم وعنوان IP المتوفر ل DNS. انقر.Save

FMC_Add_Object_DNS

FMC_Add_Object_DNS

ملاحظة: يجب إستخدام خادم DNS الذي تم تكوينه هنا لمستخدمي VPN.

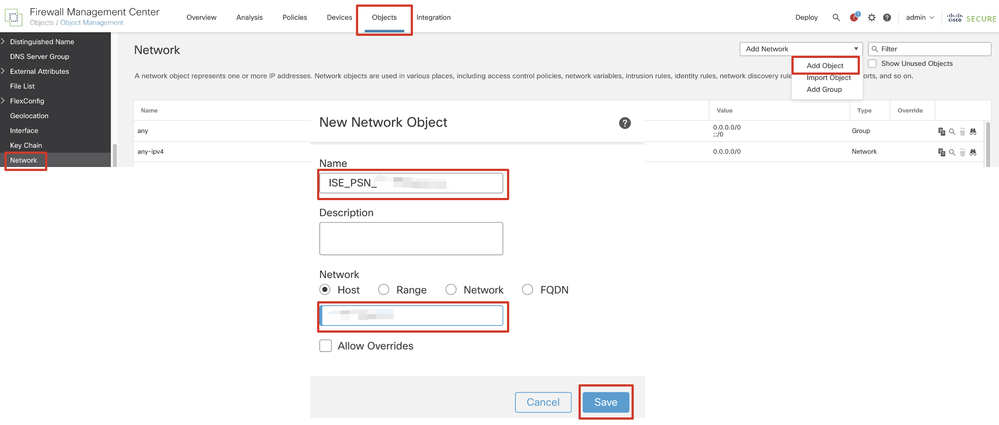

الخطوة 4.2. إنشاء كائن ل ISE PSN. انقر Add Object، قم بتوفير الاسم وعنوان IP ISE PSN المتاح. انقر.Save

FMC_Add_Object_ISE

FMC_Add_Object_ISE

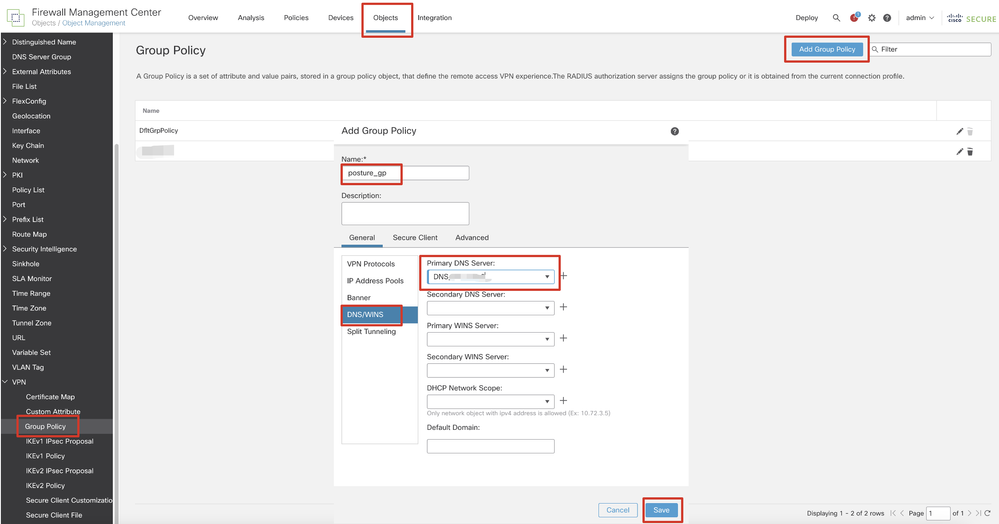

الخطوة 5. انتقل إلى Objects > Object Management > VPN > Group Policy. انقر.Add Group Policy انقر DNS/WINS، حدد كائن خادم DNS في Primary DNS Server. ثم انقر Save.

FMC_Add_GROUP_POLICY

FMC_Add_GROUP_POLICY

ملاحظة: تأكد من أن خادم DNS المستخدم في نهج مجموعة VPN يمكنه حل ISE Client Provisioning Portal FQDN و enroll.cisco.com.

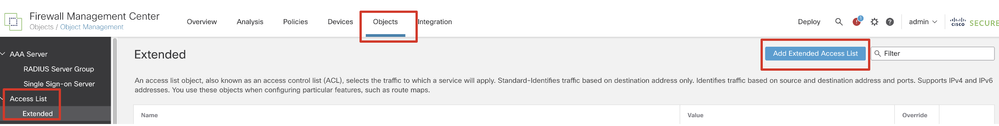

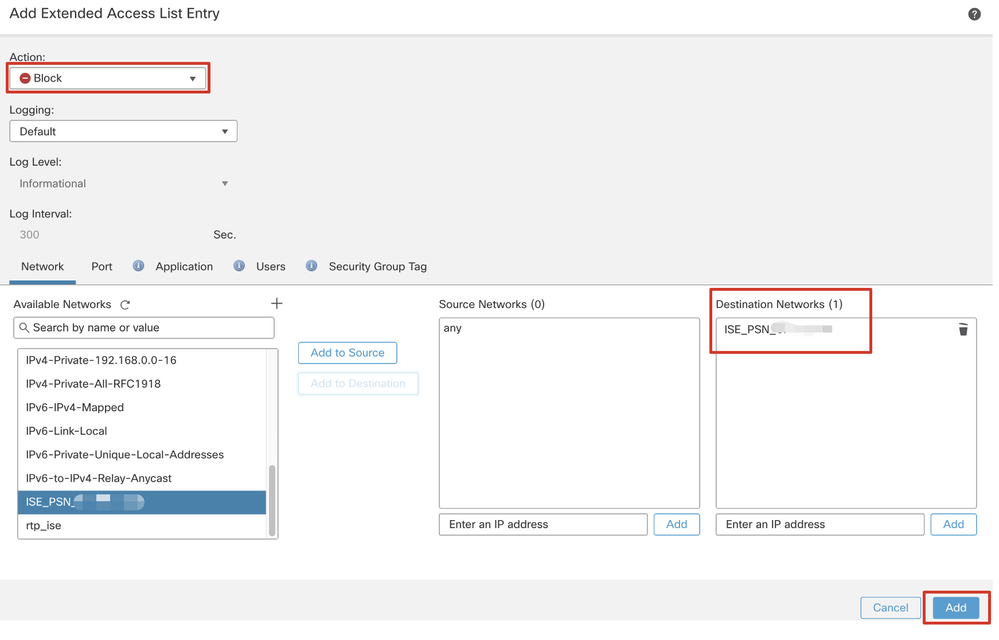

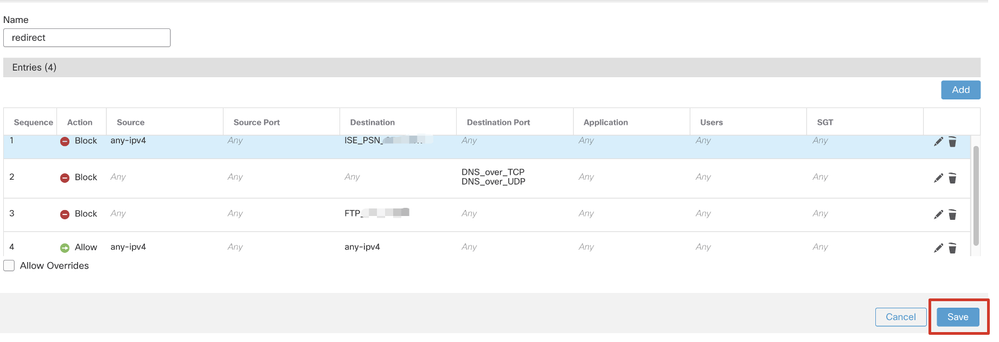

الخطوة 6. انتقل إلى Objects > Object Management > Access List > Extended. انقر.Add Extended Access List

FMC_Add_Redirect_ACL

FMC_Add_Redirect_ACL

الخطوة 6.1. توفير اسم قائمة التحكم في الوصول (ACL) المعاد توجيهها. يجب أن يكون هذا الاسم هو نفسه الموجود في ملف تعريف تخويل ISE. انقر.Add

FMC_Add_Redirect_ACL_Part_1

FMC_Add_Redirect_ACL_Part_1

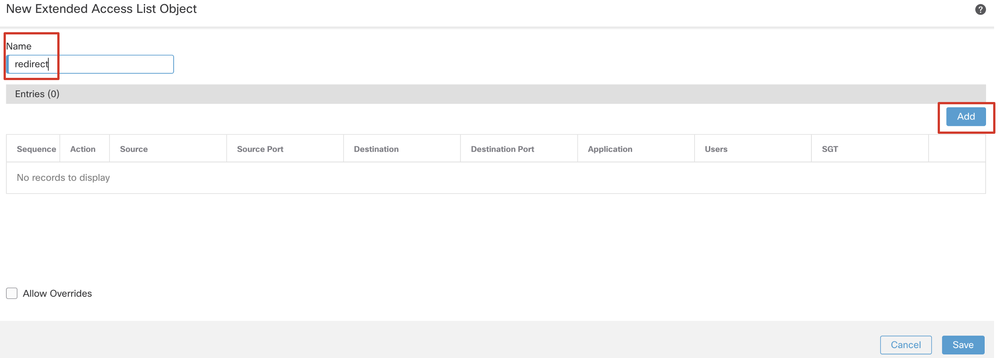

الخطوة 6.2. قم بحظر حركة مرور DNS وحركة المرور إلى عنوان ISE PSN IP وخوادم المعالجة لاستبعادهم من إعادة التوجيه. السماح ببقية حركة المرور. يؤدي هذا إلى إعادة التوجيه. انقر.Save

FMC_Add_Redirect_ACL_Part_2

FMC_Add_Redirect_ACL_Part_2

FMC_Add_Redirect_ACL_Part_3

FMC_Add_Redirect_ACL_Part_3

ملاحظة: يتم إستخدام FTP للوجهة في مثال قائمة التحكم في الوصول (ACL) المعاد توجيهه هذا كمثال على خادم الإصلاح.

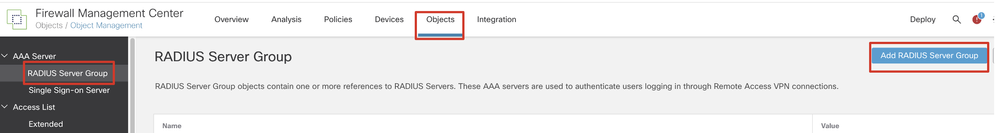

الخطوة 7. انتقل إلى Objects > Object Management > RADIUS Server Group. انقر.Add RADIUS Server Group

FMC_ADD_NEW_RADIUS_SERVER_GROUP

FMC_ADD_NEW_RADIUS_SERVER_GROUP

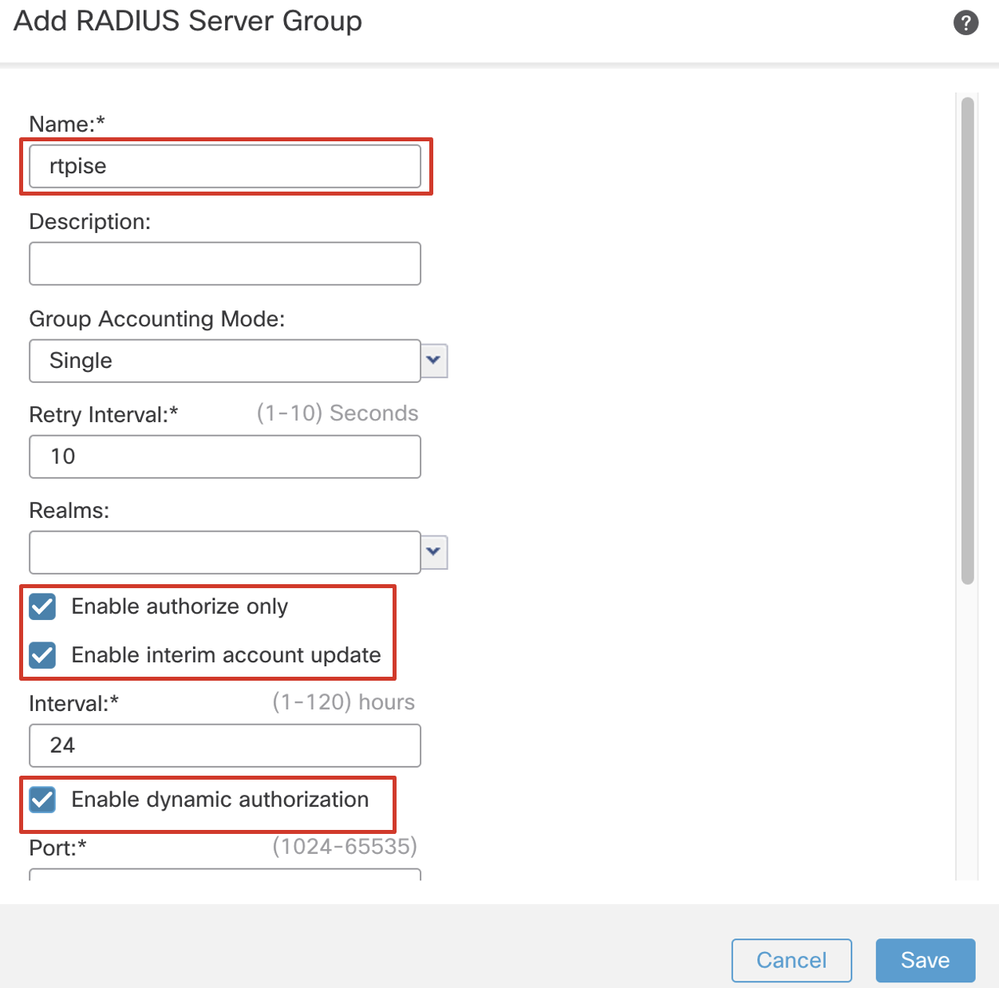

الخطوة 7.1. توفير الاسم، التحققEnable authorize only، التحقق Enable interim account update، التحقق Enable dynamic authorization.

FMC_ADD_NEW_RADIUS_SERVER_GROUP_PART_1

FMC_ADD_NEW_RADIUS_SERVER_GROUP_PART_1

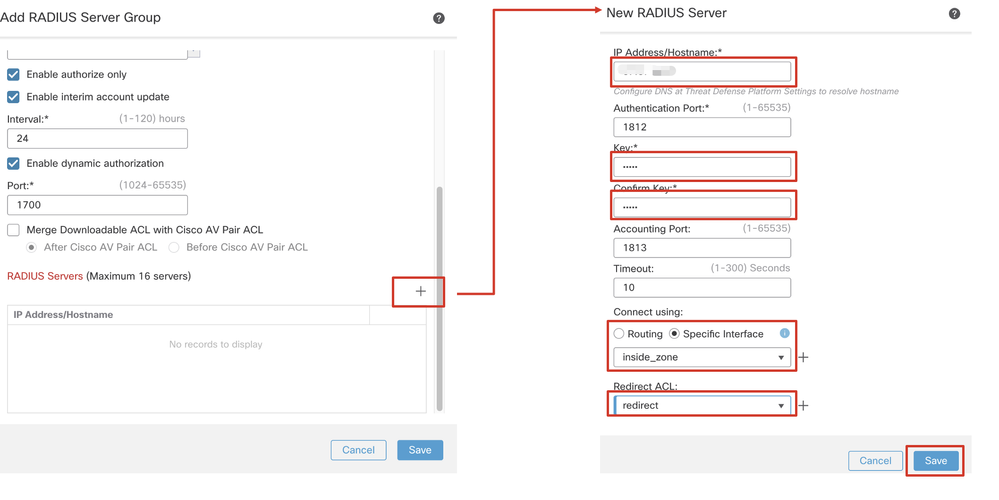

الخطوة 7.2. انقر فوق Plus ICTO لإضافة خادم RADIUS جديد. قم بتوفير ISE PSN IP Address/Hostname, Key. حدد specific interfaceللاتصال. حدد Redirect ACL. ثم انقر Saveلحفظ خادم RADIUS الجديد. ثم انقر Save مرة أخرى لحفظ مجموعة خوادم RADIUS الجديدة.

FMC_ADD_NEW_RADIUS_SERVER_GROUP_PART_2

FMC_ADD_NEW_RADIUS_SERVER_GROUP_PART_2

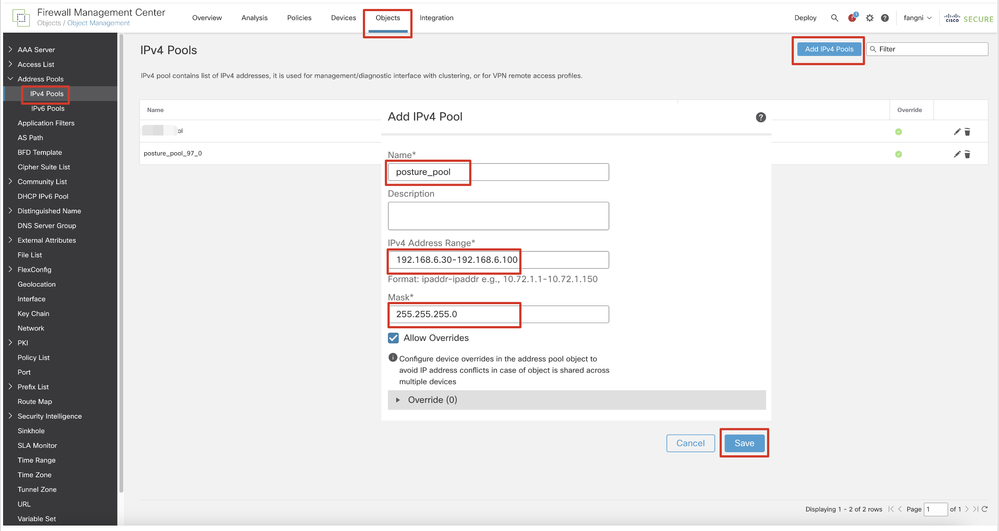

الخطوة 8. انتقل إلى Objects > Object Management > Address Pools > IPv4 Pools. انقر فوق Add IPv4 Pools Name, IPv4 Address Range لتوفير Maskو. ثم انقر Save.

FMC_Add_NEW_POOL

FMC_Add_NEW_POOL

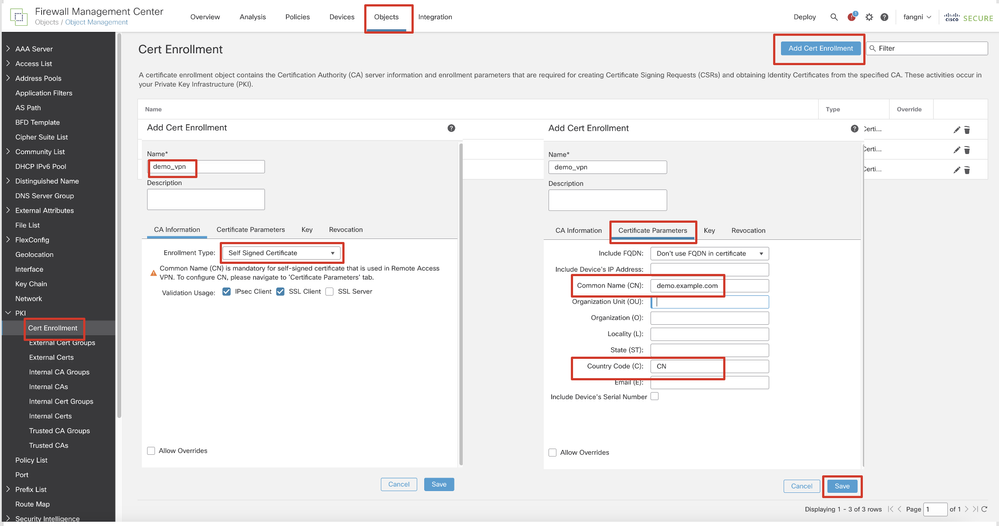

الخطوة 9. انتقل إلى Certificate Objects > Object Management > PKI > Cert Enrollment. انقر Add Cert Enrollment، قم بتوفير اسم، وحدد Self Signed Certificateفي Enrollment Type. انقر فوق Certificate Parameters علامة التبويب Common Name Country Code. ثم انقر Save.

FMC_Add_NEW_CERT_LOGIN

FMC_Add_NEW_CERT_LOGIN

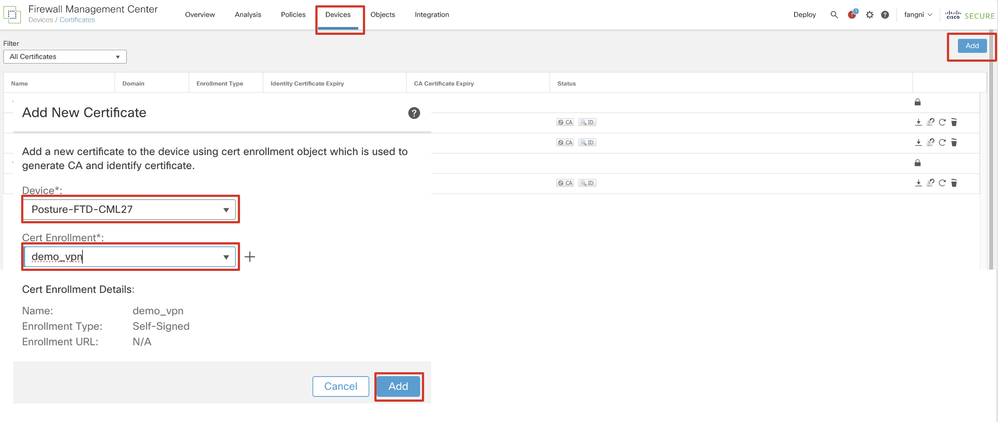

الخطوة 10. انتقل إلى Devices > Certificates. انقر Add، حدد اسم FTD تحت Device، وحدد التسجيل السابق الذي تم تكوينه أسفل Cert Enrollment. انقر.Add

FMC_ADD_NEW_CERT_TO_FTD

FMC_ADD_NEW_CERT_TO_FTD

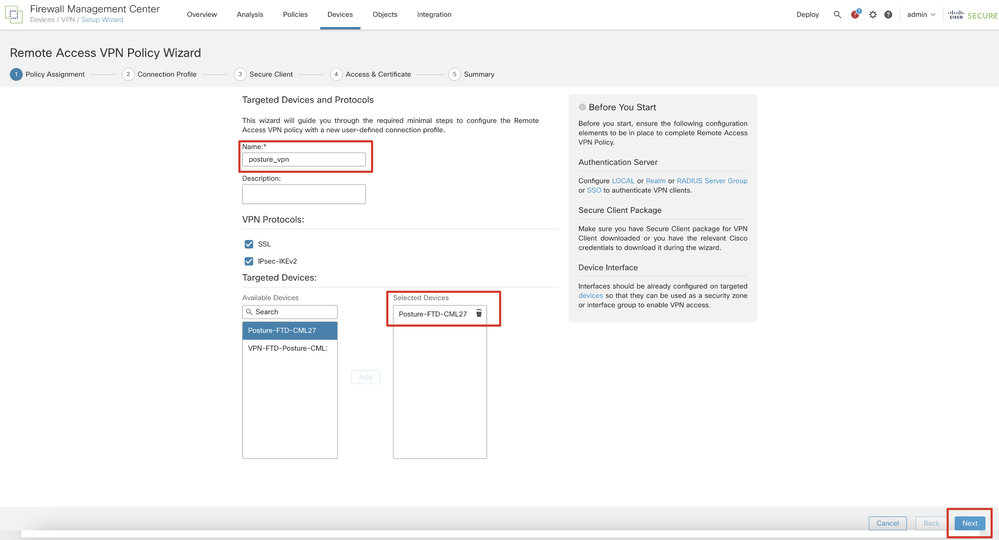

الخطوة 11. انتقل إلى Devices > VPN > Remote Access. انقر.Add

الخطوة 11.1. قم بتوفير الاسم وإضافة FTD إلى Selected Devices. انقر.Next

FMC_New_RAVPN_Wizard_1

FMC_New_RAVPN_Wizard_1

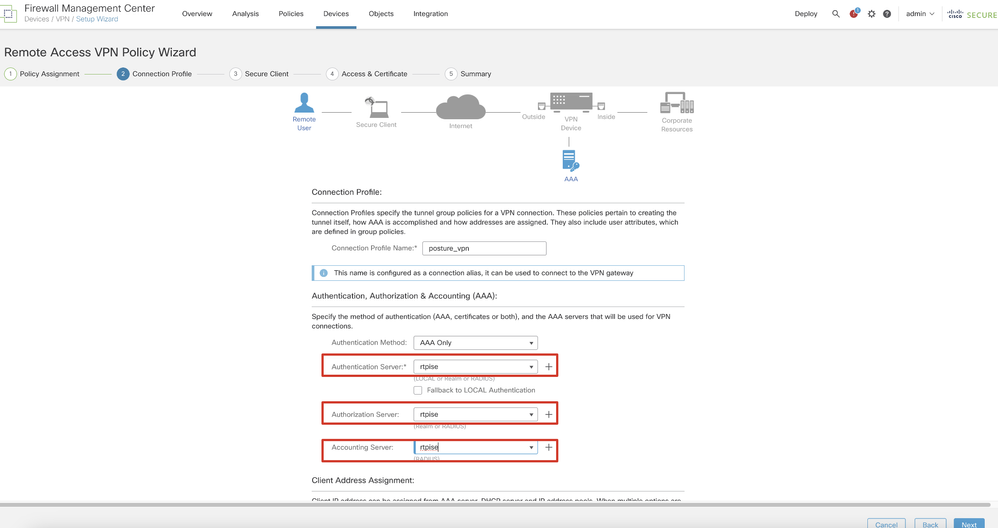

الخطوة 11.2. حدد مجموعة خوادم RADIUS التي تم تكوينها مسبقا في Authentication Server, Authorization Server, Accounting Server. انزلق إلى أسفل الصفحة.

FMC_New_RAVPN_Wizard_2

FMC_New_RAVPN_Wizard_2

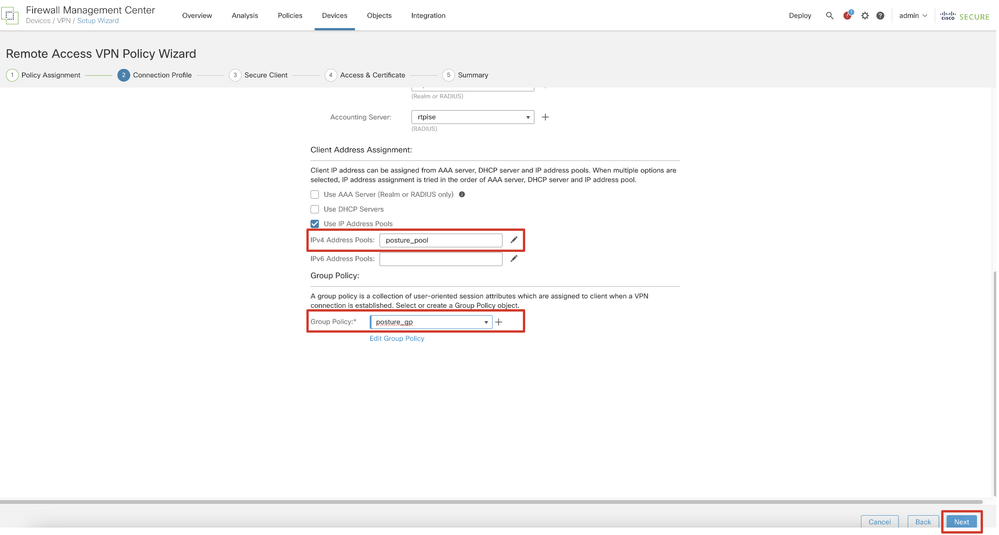

الخطوة 11.3. حدد اسم التجمع الذي تم تكوينه مسبقا في IPv4 Address Pools. حدد نهج المجموعة الذي تم تكوينه مسبقا في Group Policy. انقر Next.

FMC_New_RAVPN_Wizard_3

FMC_New_RAVPN_Wizard_3

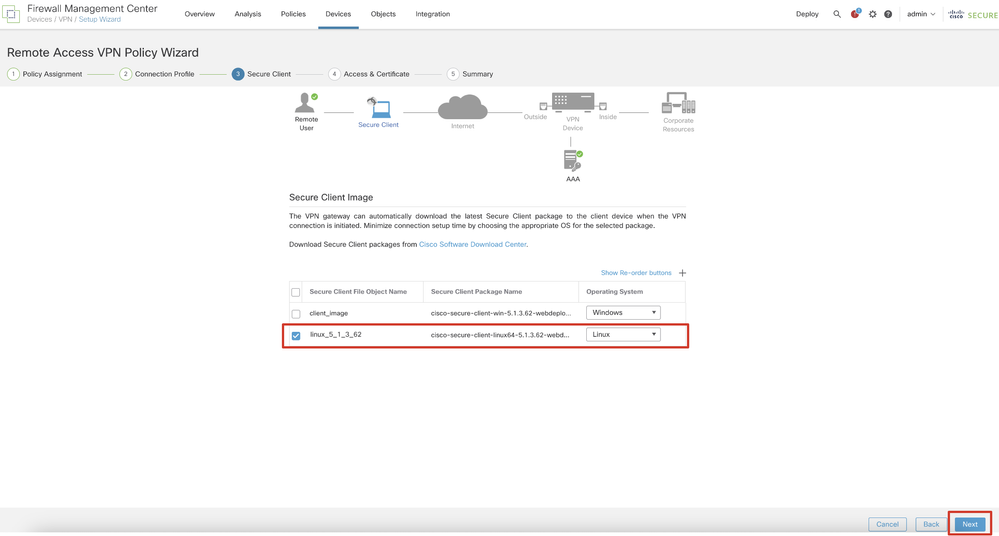

الخطوة 11.4. حدد خانة الاختيار لصورة لينوكس. انقر.Next

FMC_New_RAVPN_Wizard_4

FMC_New_RAVPN_Wizard_4

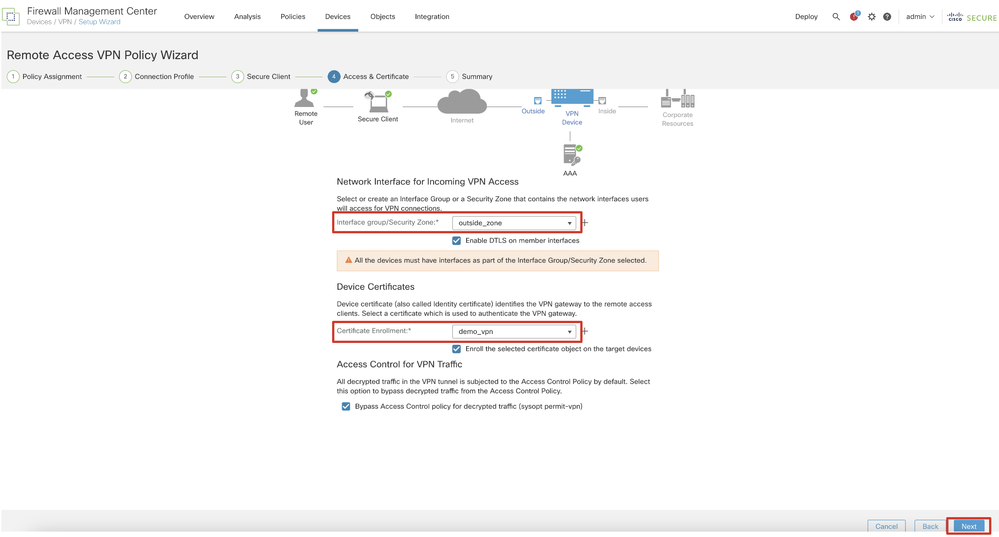

الخطوة 11.5. حدد واجهة واجهة شبكة VPN. حدد تسجيل الشهادة الذي تم تسجيله في FTD في الخطوة 9. انقر.Next

FMC_New_RAVPN_Wizard_5

FMC_New_RAVPN_Wizard_5

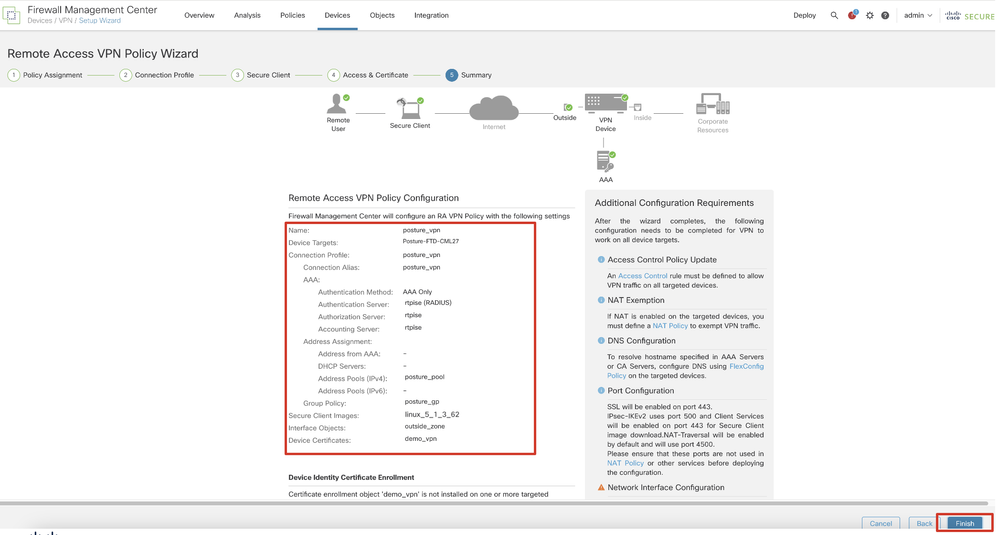

الخطوة 11.6. قم بالتأكيد المزدوج على المعلومات ذات الصلة في صفحة الملخص. إذا كان كل شيء جيدا، فانقر Finish. إذا كان هناك أي شيء يحتاج إلى التعديل، انقر Back.

FMC_New_RAVPN_Wizard_6

FMC_New_RAVPN_Wizard_6

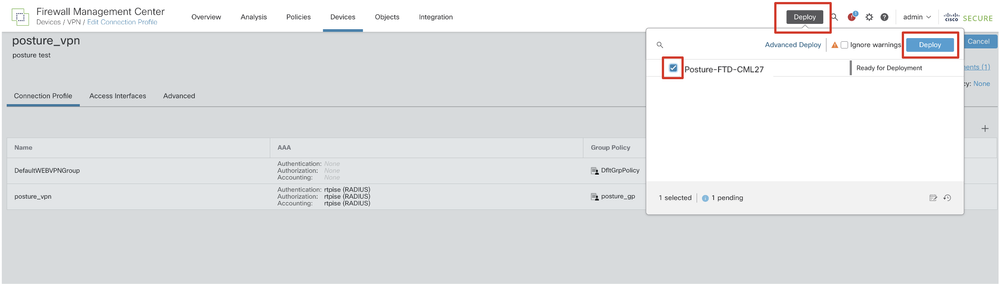

الخطوة 12. قم بنشر التكوين الجديد إلى FTD لإكمال تكوين VPN للوصول عن بعد.

FMC_DEPLOY_FTD

FMC_DEPLOY_FTD

التكوينات على ISE

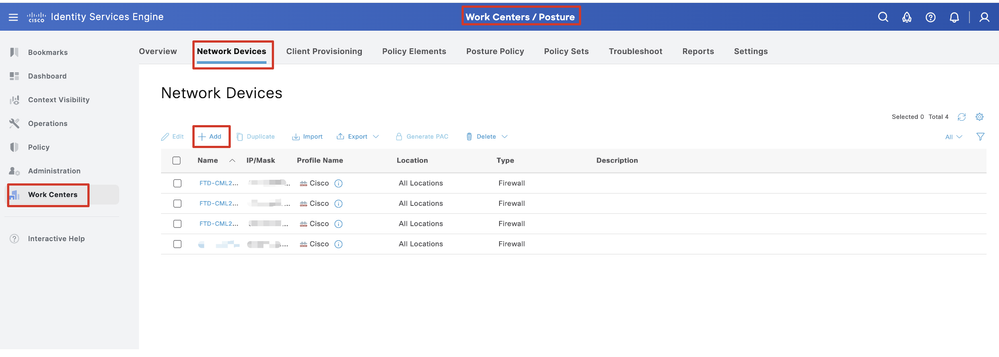

التكوينات على ISEالخطوة 13. انتقل إلى Work Centers > Posture > Network Devices. انقر.Add

ISE_ADD_NEW_DEVICES

ISE_ADD_NEW_DEVICES

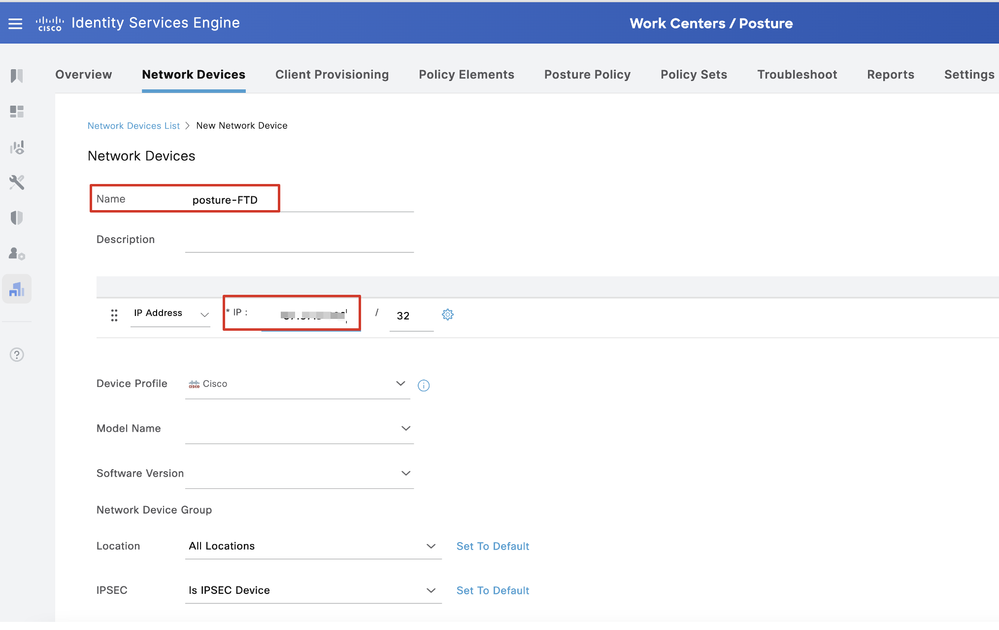

الخطوة 13.1. قم بتوفير Name, IP Addressوانتقل لأسفل الصفحة.

ISE_ADD_NEW_DEVICES_1

ISE_ADD_NEW_DEVICES_1

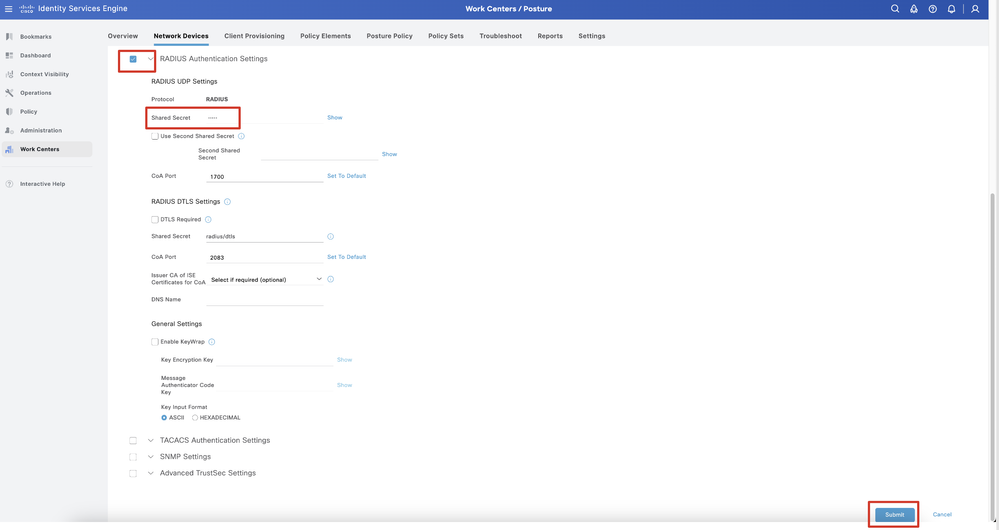

الخطوة 13.2. حدد خانة الاختيار ل RADIUS Authentication Settings. توفير Shared Secret. انقر.Submit

ISE_ADD_NEW_DEVICES_2

ISE_ADD_NEW_DEVICES_2

الخطوة 14. قم بتنزيل اسم الحزمة cisco-secure-client-linux64-4.3.3139.0-isecompliance-webdeploy-k9.pkg من تنزيل برامج Cisco وتأكد من أن الملف جيد من خلال تأكيد المجموع الاختباري MD5 للملف الذي تم تنزيله هو نفسه لصفحة تنزيل برامج Cisco. تم تنزيل اسمcisco-secure-client-linux64-5.1.3.62-webdeploy-k9.pkg الحزمة بنجاح في الخطوة 1.

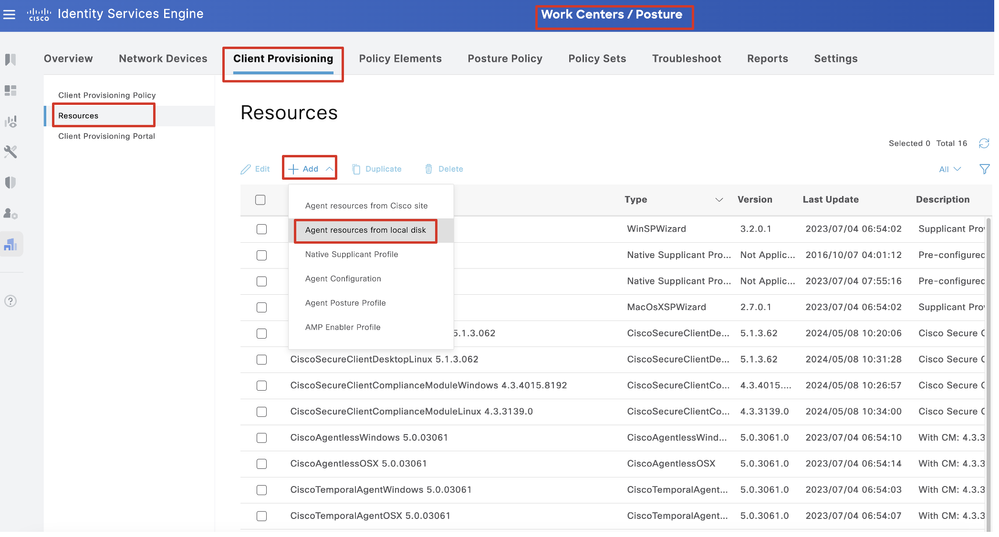

الخطوة 15. انتقل إلى Work Centers > Posture > Client Provisioning > Resources. انقر.Add تحديد Agent resources from local disk.

ISE_Upload_Resource

ISE_Upload_Resource

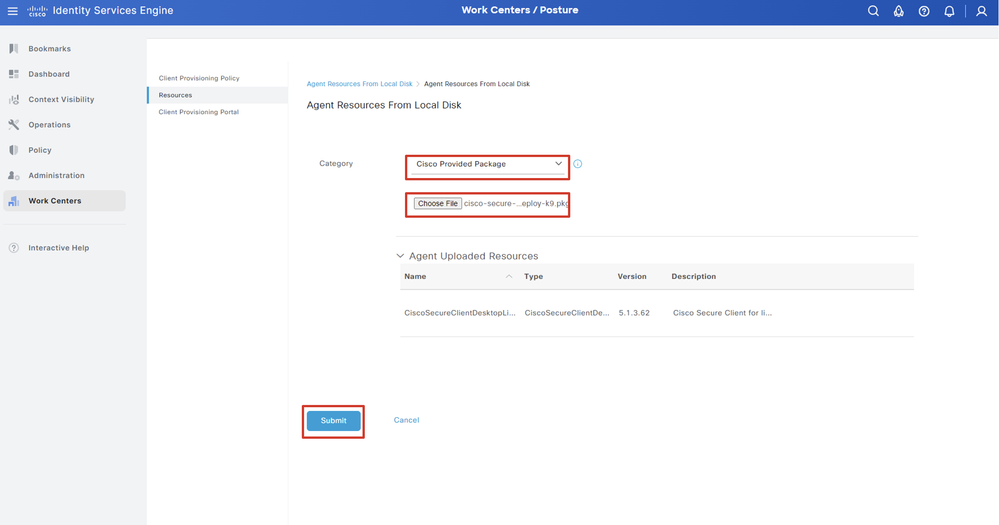

الخطوة 15.1. تحديد Cisco Provided Package. انقر Choose File لتحميل Cisco-secure-client-Linux64-5.1.3.62-webdeploy-k9.pkg. انقر.Submit

ISE_Upload_RESOURCES_1

ISE_Upload_RESOURCES_1

ملاحظة: كرر الخطوة 14. لتحميل cisco-secure-client-linux64-4.3.3139.0-isecompliance-webdeploy-k9.pkg .

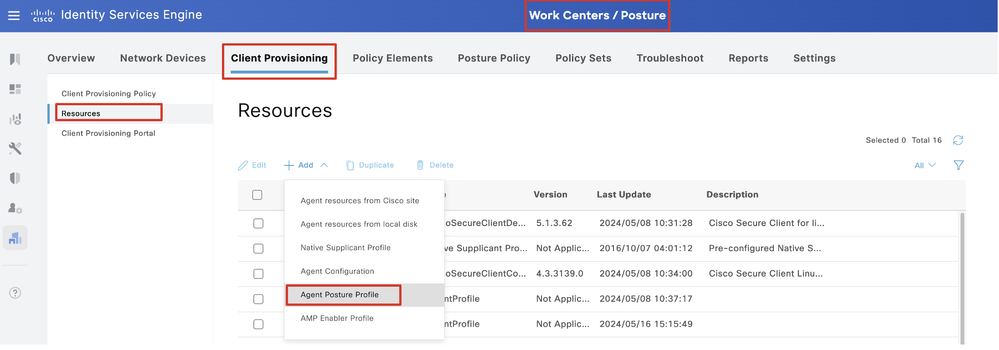

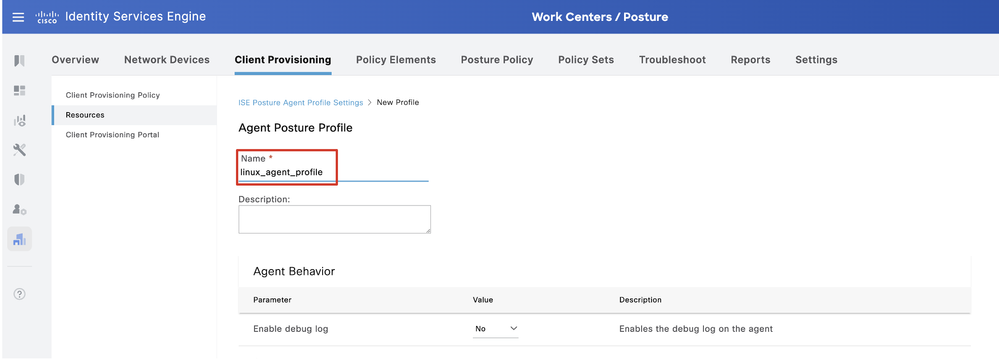

الخطوة 16. انتقل إلى Work Centers > Posture > Client Provisioning > Resources. انقر.Add تحديد Agent Posture Profile.

ISE_Add_AGENT_POSTURE_PROFILE

ISE_Add_AGENT_POSTURE_PROFILE

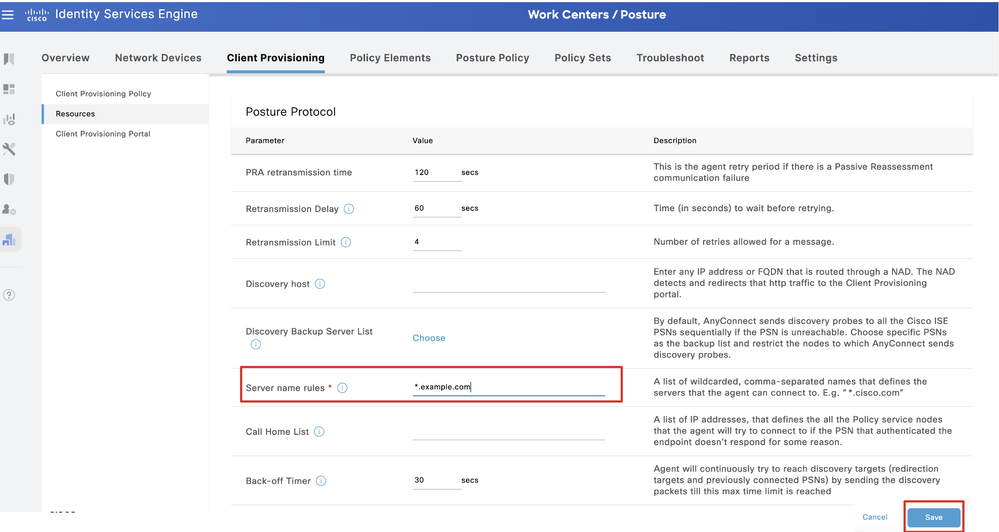

الخطوة 16.1. توفير Name, Server name rules الباقي والاحتفاظ به كافتراضي. انقر.Save

الاسم: linux_agent_profile

قواعد اسم الخادم: *.example.com

ISE_Add_AGENT_POSTURE_PROFILE_1

ISE_Add_AGENT_POSTURE_PROFILE_1

ISE_Add_AGENT_POSTURE_PROFILE_2

ISE_Add_AGENT_POSTURE_PROFILE_2

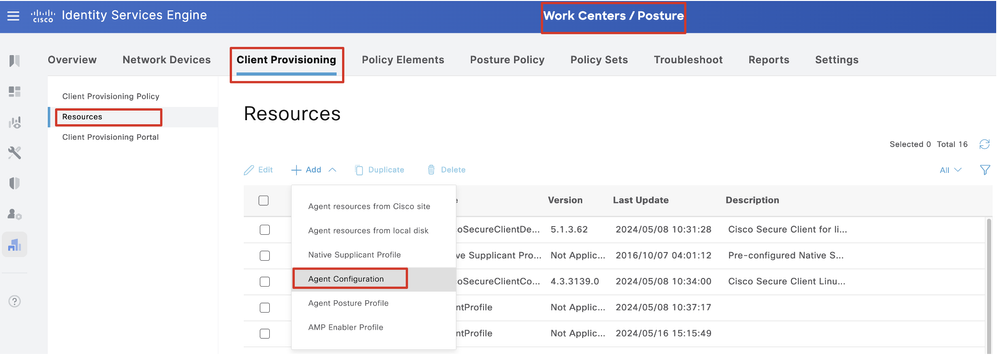

الخطوة 17. انتقل إلى Work Centers > Posture > Client Provisioning > Resources. انقر.Add تحديد Agent Configuration.

ISE_Add_AGENT_CONFIGURATION

ISE_Add_AGENT_CONFIGURATION

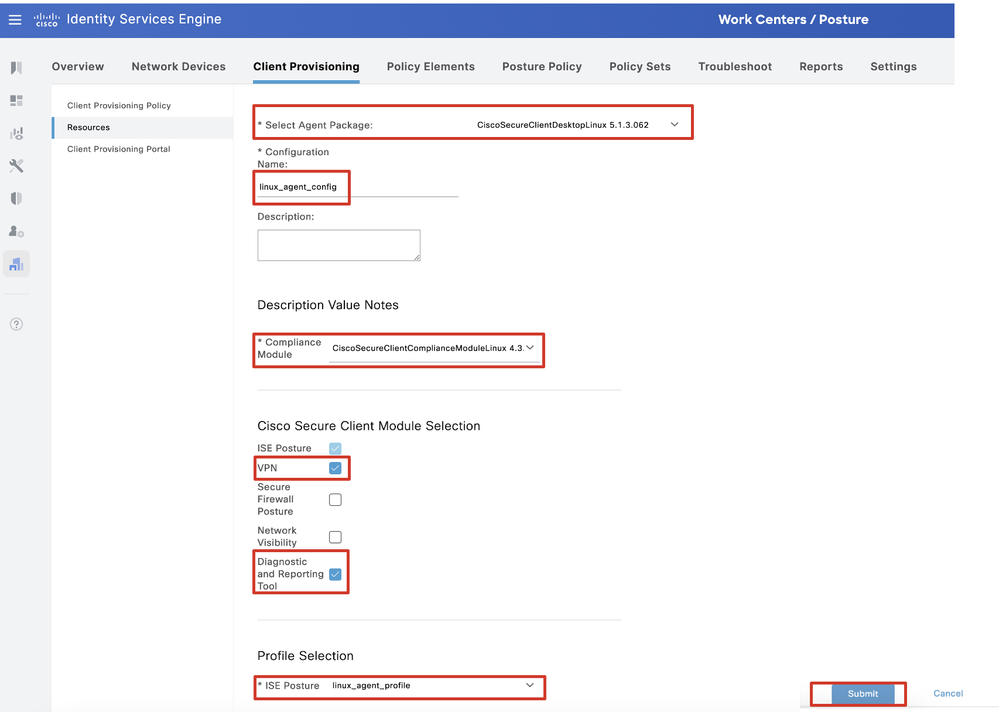

الخطوة 17.2. تكوين التفاصيل:

حزمة عميل محددة: CiscoSecureClientDesktopLinux 5.1.3.062

الاسم: linux_agent_config

وحدة التوافق النمطية: Cisco SecureClientComplianceModuleLinux 4.3.3139.0

حدد خانة الاختيار ل VPN, Diagnostic and Reporting Tool

وضع ISE لتحديد ملف التعريف: Linux_agent_profile

انقر.Submit

ISE_Add_AGENT_CONFIGURATION_1

ISE_Add_AGENT_CONFIGURATION_1

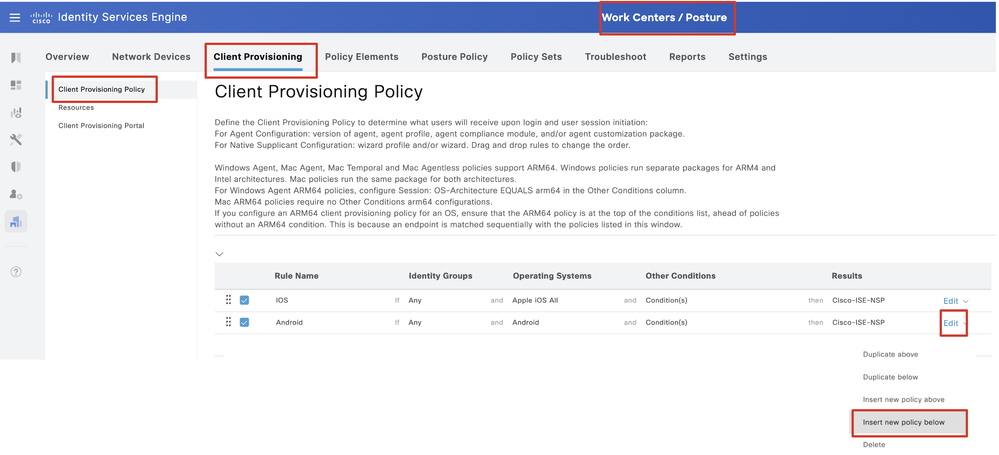

الخطوة 18. انتقل إلى Work Centers > Posture > Client Provisioning > Client Provisioning Policy. انقر Edit في نهاية أي اسم قاعدة. تحديد Insert new policy below.

ISE_Add_NEW_PROVISIONING_POLICY

ISE_Add_NEW_PROVISIONING_POLICY

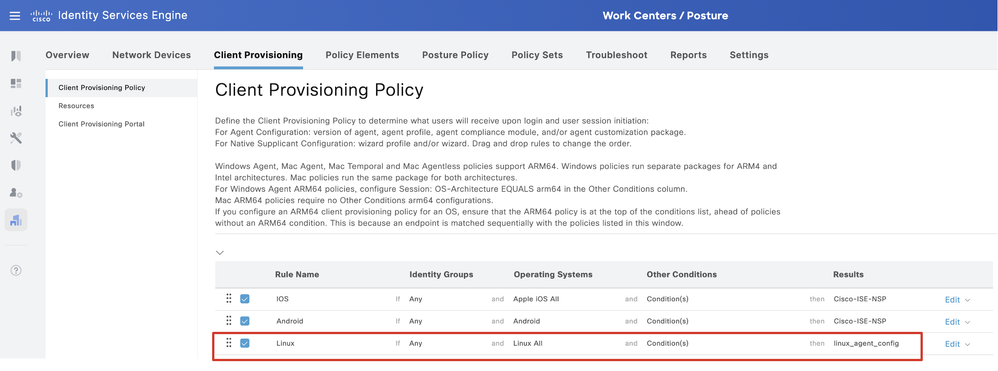

الخطوة 18.1. تكوين التفاصيل:

اسم القاعدة: Linux

أنظمة التشغيل: لينوكس all

النتائج: linux_agent_config

طقطقة Done Save.

ISE_Add_NEW_PROVISIONING_POLICY_1

ISE_Add_NEW_PROVISIONING_POLICY_1

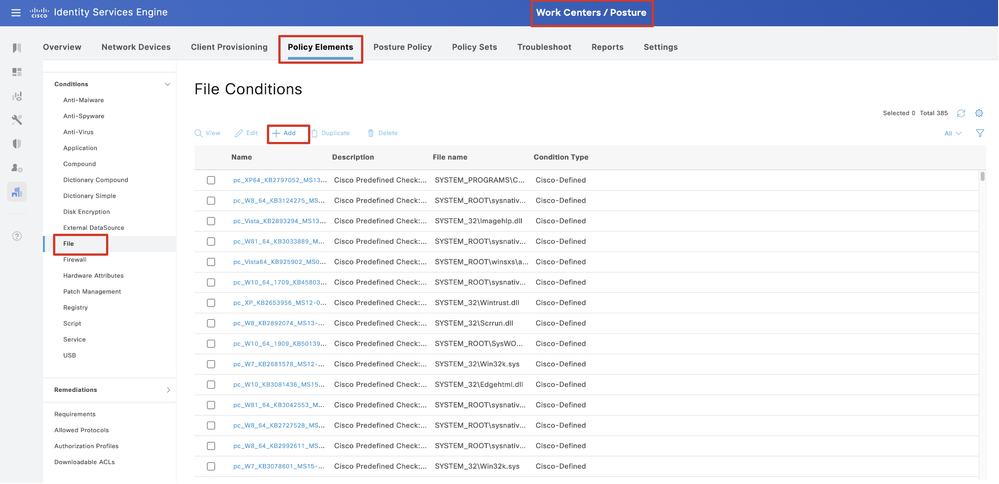

الخطوة 19. انتقل إلى Work Centers > Posture > Policy Elements > Conditions > File. انقر.Add

ISE_ADD_NEW_FILE_CONDITION

ISE_ADD_NEW_FILE_CONDITION

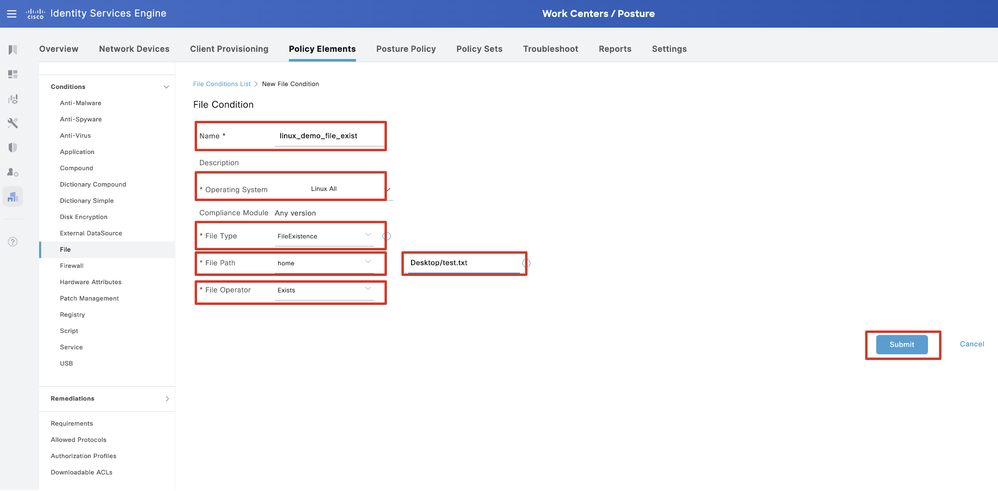

الخطوة 19.1. تكوين التفاصيل:

الاسم: Linux_demo_file_existing

أنظمة التشغيل: لينوكس all

نوع الملف: FilePresence

مسار الملف: الصفحة الرئيسية، Desktop/test.txt

عامل تشغيل الملف: موجود

انقر.Submit

ISE_ADD_NEW_FILE_CONDITION_1

ISE_ADD_NEW_FILE_CONDITION_1

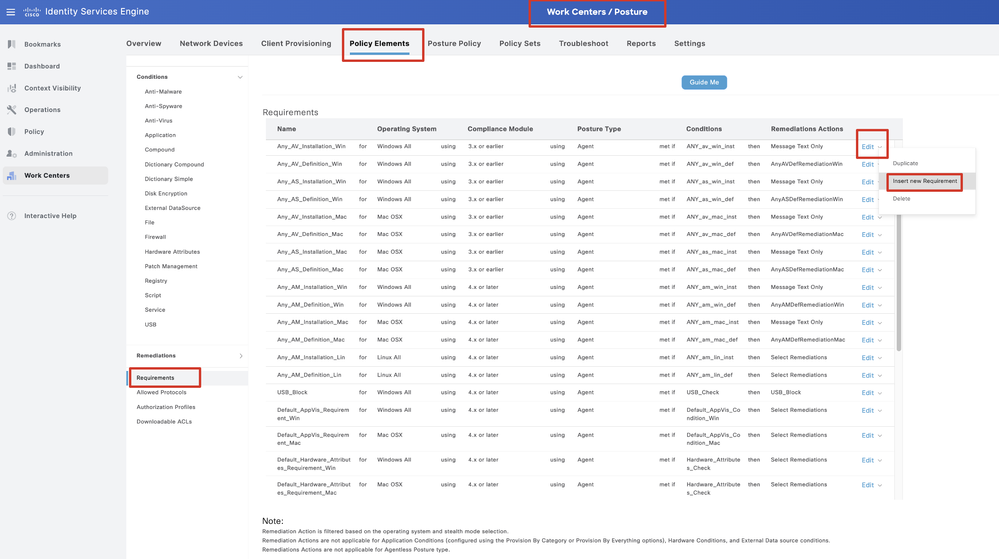

الخطوة 20. انتقل إلى Work Centers > Posture > Policy Elements > Requirements. انقر Edit في نهاية أي اسم قاعدة. تحديد Insert new Requirement.

ISE_Add_NEW_POSTURE_REQUIREMENTS

ISE_Add_NEW_POSTURE_REQUIREMENTS

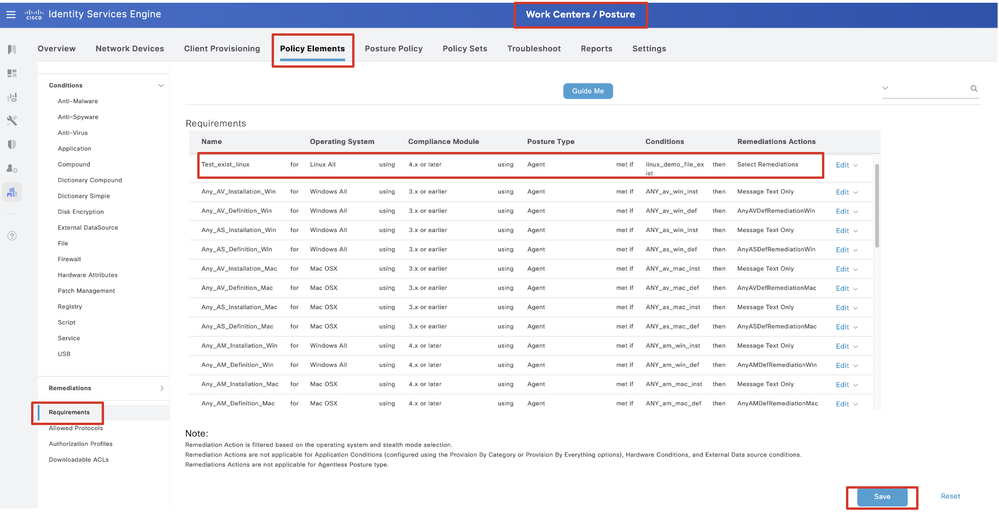

الخطوة 20.1. تكوين التفاصيل:

الاسم: test_exist_linux

أنظمة التشغيل: لينوكس all

وحدة التوافق: 4.x أو إصدار أحدث

نوع الوضع: الوكيل

توجد الشروط: linux_demo_file_existing

طقطقة Done Save.

ISE_Add_NEW_POSTURE_REQUIREMENTS_1

ISE_Add_NEW_POSTURE_REQUIREMENTS_1

ملاحظة: حتى الآن، لا يتم دعم سوى برامج نصية قصيرة لعملاء لينوكس كعلاج.

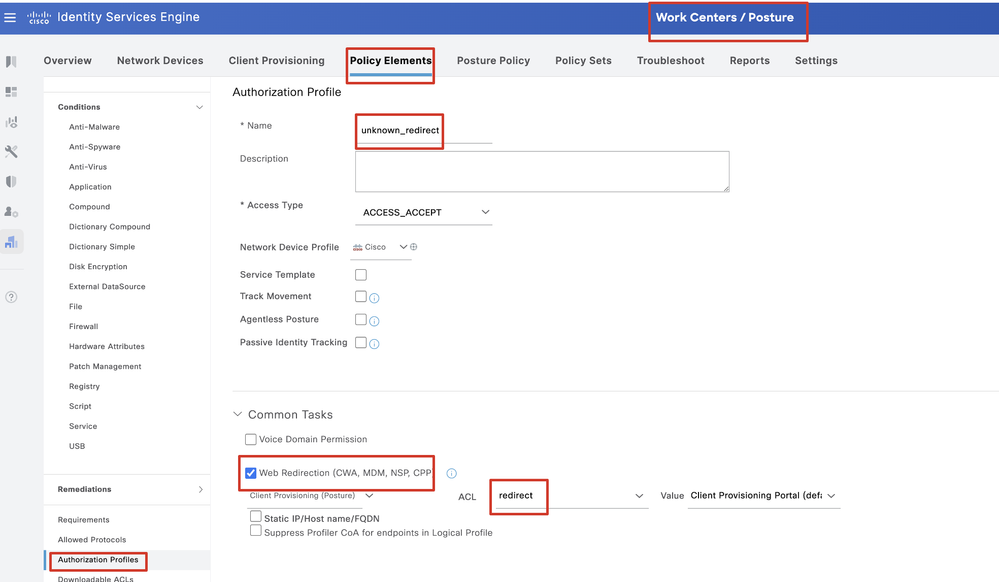

الخطوة 21. انتقل إلى Work Centers > Posture > Policy Elements > Authorization Profiles. انقر.Add

الخطوة 21.1. تكوين التفاصيل:

الاسم: unknown_redirect

حدد خانة الاختيار ل Web Redirection(CWA,MDM,NSP,CPP)

تحديد Client Provisioning(Posture)

قائمة التحكم في الوصول (ACL): إعادة التوجيه

القيمة: مدخل توفير العميل (الافتراضي)

ISE_ADD_NEW_AUTHORIZATION_PROFILE_REDIRECT_1

ISE_ADD_NEW_AUTHORIZATION_PROFILE_REDIRECT_1

ملاحظة: يجب أن تتطابق إعادة توجيه اسم قائمة التحكم في الوصول (ACL) هذه مع اسم قائمة التحكم في الوصول (ACL) المطابقة الذي تم تكوينه على FTD.

الخطوة 21.2. كرر Add إنشاء توصيفي اعتماد آخرين لنقاط النهاية غير المتوافقة والمتوافقة مع التفاصيل.

الاسم: non_compliant_profile

اسم DACL: DENY_ALL_IPv4_TRAFFIC

الاسم: compliant_profile

اسم قائمة التحكم في الوصول إلى البنية الأساسية: allow_all_ipV4_traffic

ملاحظة: يلزم تكوين قائمة التحكم في الوصول للبنية الأساسية (DACL) لنقاط النهاية المتوافقة أو غير المتوافقة وفقا للمتطلبات الفعلية.

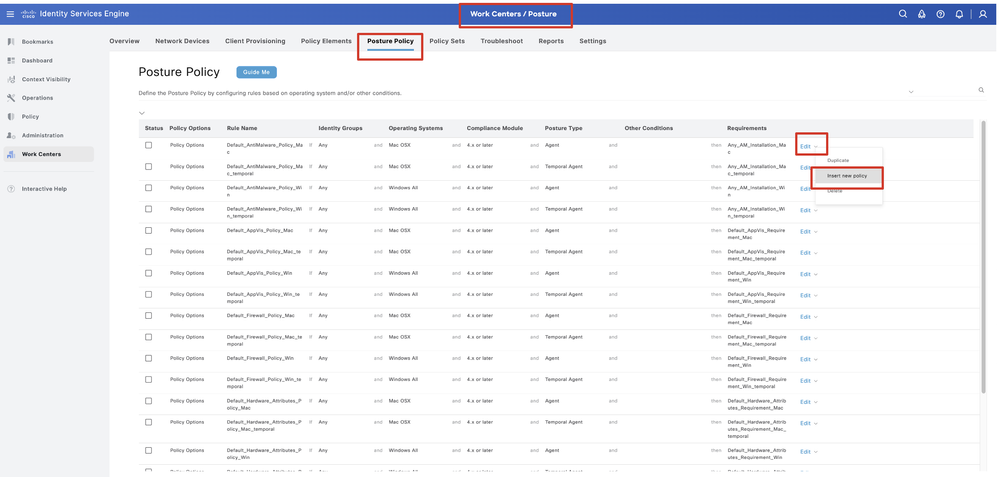

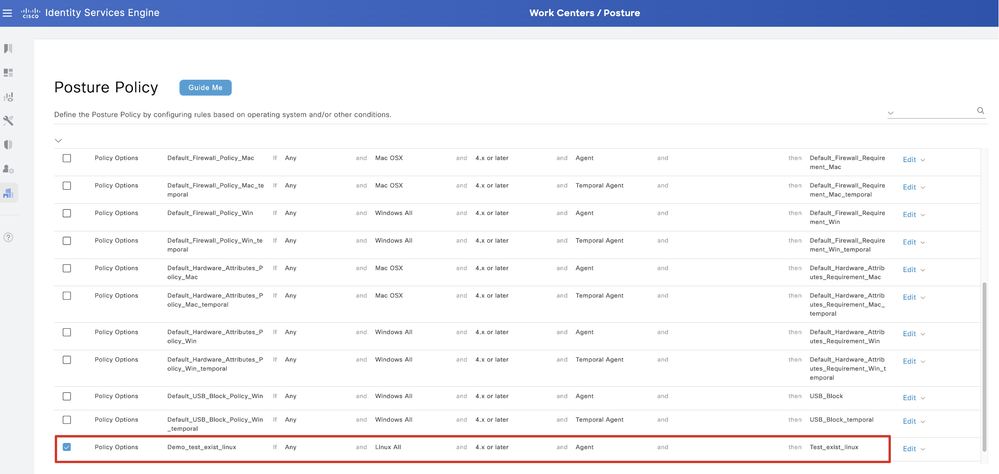

الخطوة 22. انتقل إلى Work Centers > Posture > Posture Policy. انقر Edit في نهاية أي قواعد. تحديد Insert new policy.

ISE_Add_NEW_POSTURE_POLICY

ISE_Add_NEW_POSTURE_POLICY

الخطوة 22.1. تكوين التفاصيل:

اسم القاعدة: demo_test_exist_linux

مجموعات الهوية: أي

أنظمة التشغيل: لينوكس all

وحدة التوافق: 4.x أو إصدار أحدث

نوع الوضع: الوكيل

المتطلبات: test_exist_linux

طقطقة Done Save.

ISE_Add_NEW_POSTURE_POLICY_1

ISE_Add_NEW_POSTURE_POLICY_1

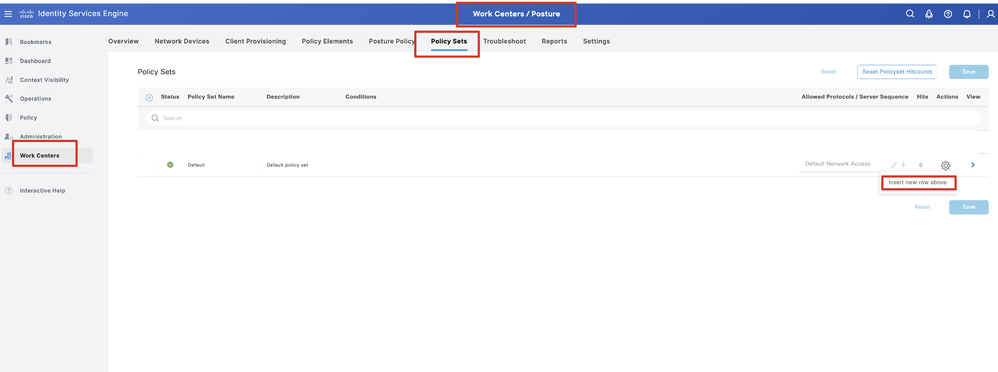

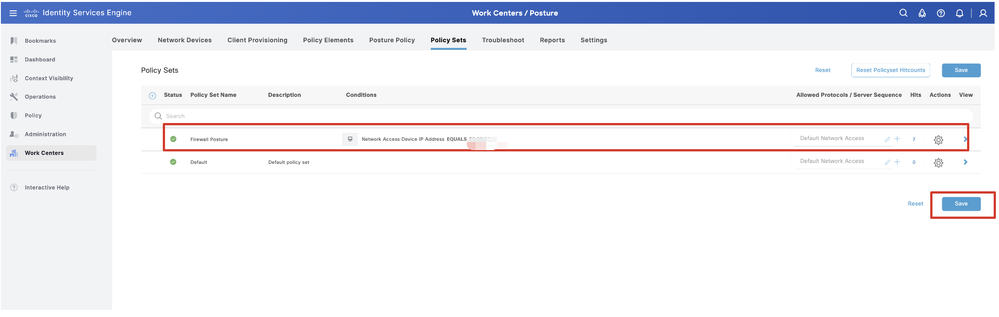

الخطوة 23. انتقل إلى Work Centers > Posture > Policy Sets. انقر إلى Insert new row above.

ISE_Add_NEW_POLICY_SET

ISE_Add_NEW_POLICY_SET

الخطوة 23.1. تكوين التفاصيل:

اسم مجموعة النهج: وضع جدار الحماية

الشروط: عناوين IP الخاصة بجهاز الوصول إلى الشبكة [عنوان IP ل FTD]

انقر. Save

ISE_Add_NEW_POLICY_SET_1

ISE_Add_NEW_POLICY_SET_1

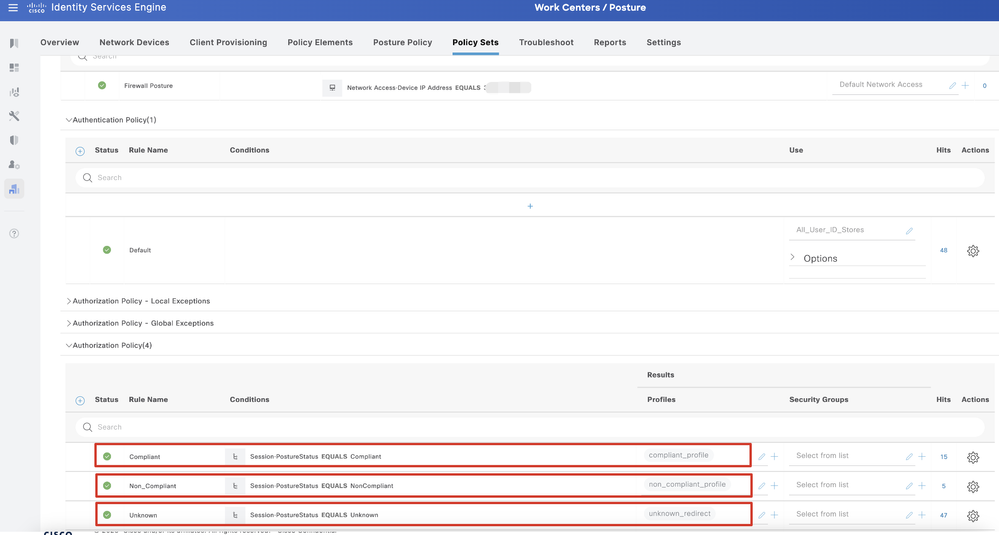

الخطوة 23.2. انقر > لإدخال مجموعة النهج. قم بإنشاء قواعد تخويل جديدة لحالة غير متوافقة مع الوضع وغير متوافقة. انقر.Save

متوافق مع_profile

غير متوافق مع non_compliant_profile

غير معروف باستخدام UNKNOWN_REDIRECT

ISE_Add_NEW_POLICY_SET_2

ISE_Add_NEW_POLICY_SET_2

التكوينات في Ubuntu

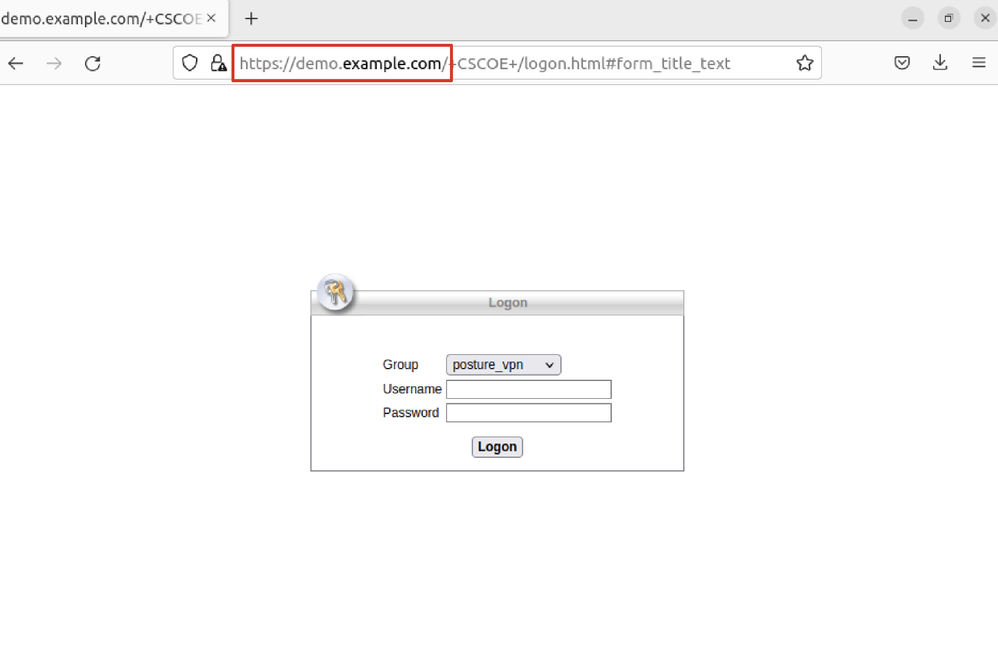

التكوينات في Ubuntuالخطوة 24. تسجيل الدخول إلى عميل Ubuntu عبر واجهة المستخدم الرسومية. افتح المستعرض لتسجيل الدخول إلى بوابة الشبكة الخاصة الظاهرية (VPN). في هذا المثال، ستكون demo.example.com.

Ubuntu_browser_VPN_LOGIN

Ubuntu_browser_VPN_LOGIN

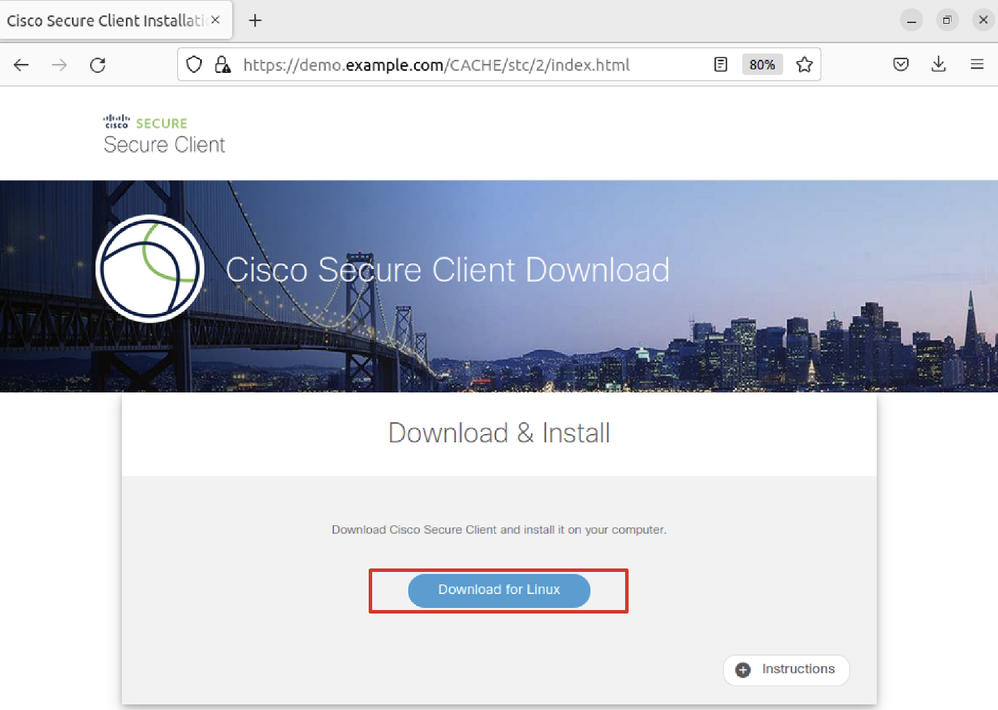

الخطوة 25. انقر.Download for Linux

Ubuntu_browser_VPN_DOWNLOAD_1

Ubuntu_browser_VPN_DOWNLOAD_1

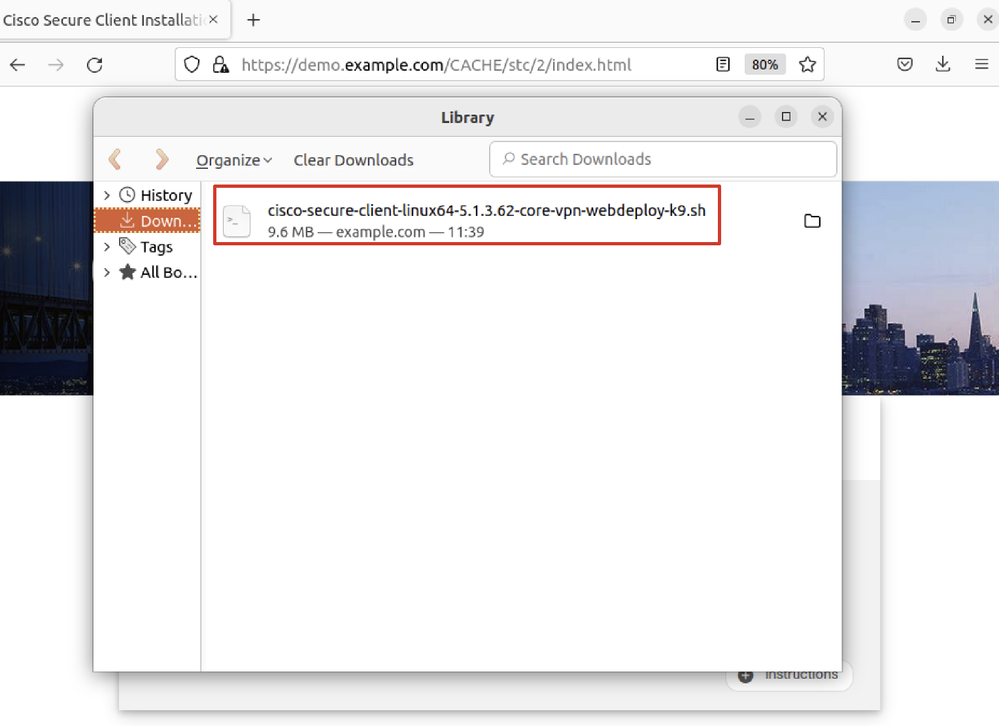

اسم الملف الذي تم تنزيله هو cisco-secure-client-linux64-5.1.3.62-core-vpn-webdeploy-k9.sh.

Ubuntu_browser_VPN_DOWNLOAD_2

Ubuntu_browser_VPN_DOWNLOAD_2

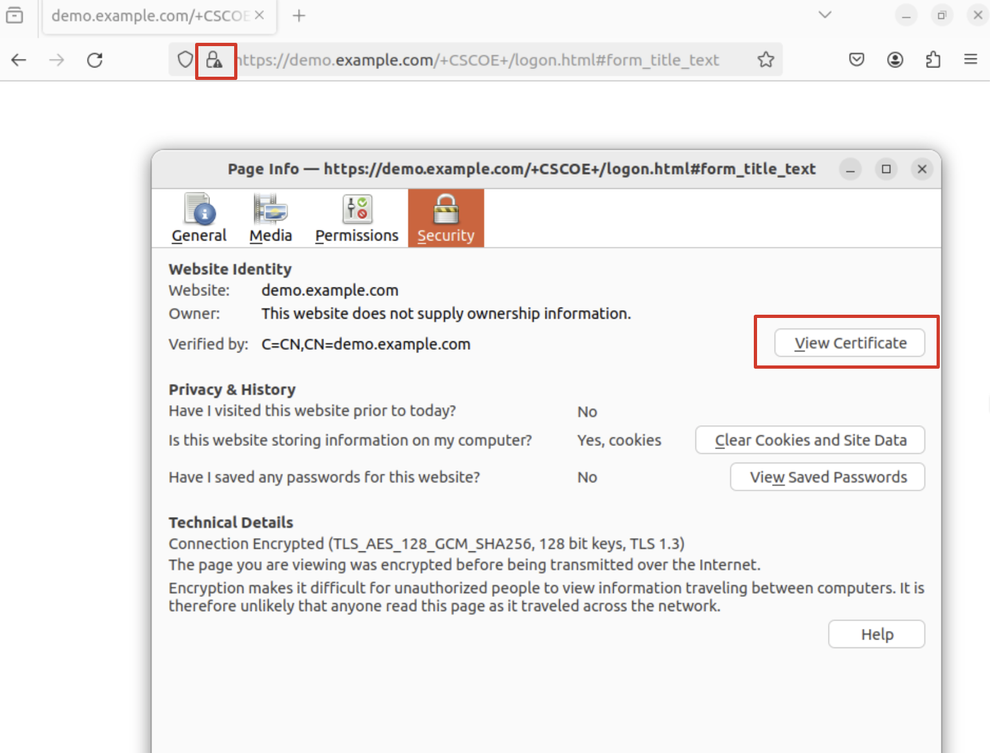

الخطوة 26. قم بتنزيل شهادة VPN من خلال المستعرض وأعد تسمية الملف ليصبح <certificate>.crt. هذا مثال لاستخدام فايرفوكس لتنزيل الشهادة.

Ubuntu_browser_VPN_CERT_DOWNLOAD

Ubuntu_browser_VPN_CERT_DOWNLOAD

الخطوة 27. افتح الوحدة الطرفية على عميل Ubuntu. انتقل إلى path home/user/Downloads/ تثبيت Cisco Secure Client.

user@ubuntu22-desktop:~$ cd Downloads/

user@ubuntu22-desktop:~/Downloads$ ls

cisco-secure-client-linux64-5.1.3.62-core-vpn-webdeploy-k9.sh demo-example-com.crt

user@ubuntu22-desktop:~/Downloads$ chmod +x cisco-secure-client-linux64-5.1.3.62-core-vpn-webdeploy-k9.sh

user@ubuntu22-desktop:~/Downloads$ sudo ./cisco-secure-client-linux64-5.1.3.62-core-vpn-webdeploy-k9.sh

[sudo] password for user:

Installing Cisco Secure Client...

Migrating /opt/cisco/anyconnect directory to /opt/cisco/secureclient directory

Extracting installation files to /tmp/vpn.zaeAZd/vpninst959732303.tgz...

Unarchiving installation files to /tmp/vpn.zaeAZd...

Starting Cisco Secure Client Agent...

Done!

Exiting now.

user@ubuntu22-desktop:~/Downloads$الخطوة 28. الثقة في شهادة مدخل VPN على عميل Ubuntu.

user@ubuntu22-desktop:~$ cd Downloads/

user@ubuntu22-desktop:~/Downloads$ ls

cisco-secure-client-linux64-5.1.3.62-core-vpn-webdeploy-k9.sh demo-example-com.crt

user@ubuntu22-desktop:~/Downloads$ openssl verify demo-example-com.crt

CN = demo.example.com, C = CN

error 18 at 0 depth lookup: self-signed certificate

Error demo-example-com.crt: verification failed

user@ubuntu22-desktop:~/Downloads$ sudo cp demo-example-com.crt /usr/local/share/ca-certificates/

user@ubuntu22-desktop:~/Downloads$ sudo update-ca-certificates

Updating certificates in /etc/ssl/certs...

rehash: warning: skipping ca-certificates.crt,it does not contain exactly one certificate or CRL

1 added, 0 removed; done.

Running hooks in /etc/ca-certificates/update.d...

done.

user@ubuntu22-desktop:~/Downloads$ openssl verify demo-example-com.crt

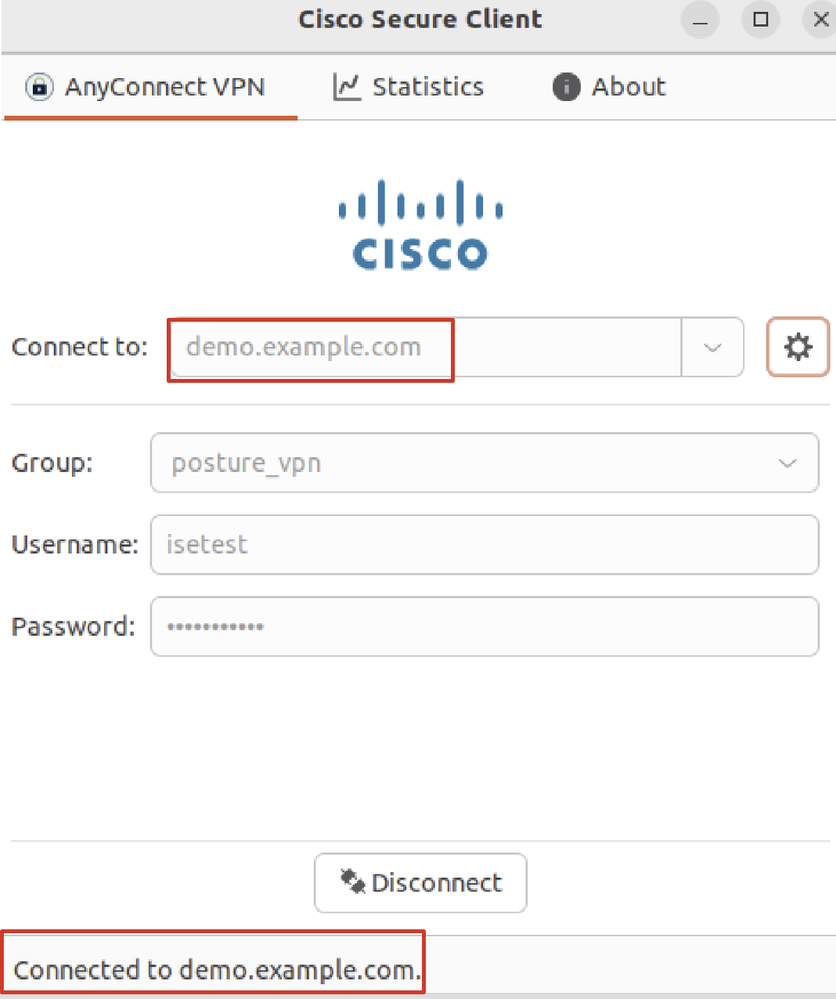

demo-example-com.crt: OKالخطوة 29. افتح Cisco Secure Client على عميل Ubuntu، واتصل VPN إلى demo.example.com بنجاح.

Ubuntu_Secure_Client_Connected

Ubuntu_Secure_Client_Connected

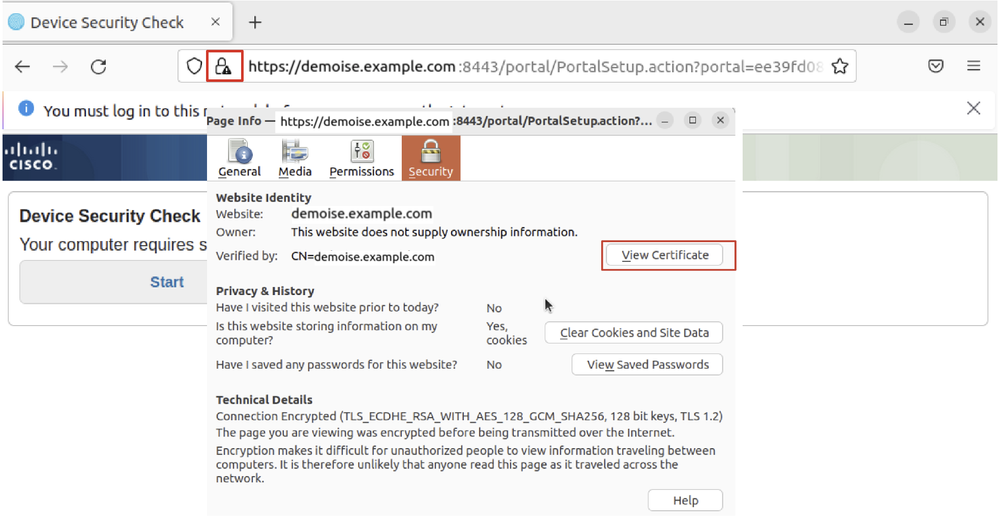

الخطوة 30. افتح المستعرض للوصول إلى أي موقع ويب يقوم بتشغيل إعادة التوجيه إلى بوابة حماية مستوى التحكم (CPP) ل ISE. قم بتنزيل الشهادة من بوابة ISE CPP وأعد تسمية الملف إلى <certificate>.crt. هذا مثال على إستخدام Firefox للتنزيل.

Ubuntu_browser_CPP_CERT_DOWNLOAD

Ubuntu_browser_CPP_CERT_DOWNLOAD

الخطوة 30.1. الثقة في شهادة بوابة حماية مستوى التحكم (CPP) الخاصة ب ISE على عميل Ubuntu.

user@ubuntu22-desktop:~/Downloads$ ls

cisco-secure-client-linux64-5.1.3.62-core-vpn-webdeploy-k9.sh

demo-example-com.crt

ise-cert.crt

user@ubuntu22-desktop:~/Downloads$ sudo cp ise-cert.crt /usr/local/share/ca-certificates/

user@ubuntu22-desktop:~/Downloads$ sudo update-ca-certificates

Updating certificates in /etc/ssl/certs...

rehash: warning: skipping ca-certificates.crt,it does not contain exactly one certificate or CRL

1 added, 0 removed; done.

Running hooks in /etc/ca-certificates/update.d...

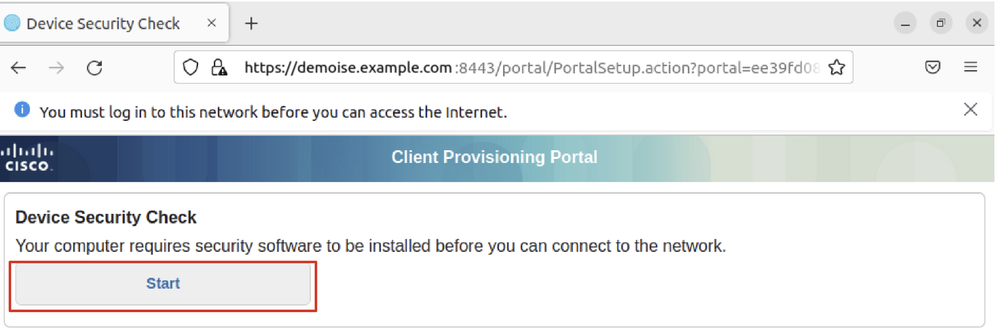

done.الخطوة 31. انقر Start على بوابة ISE CPP.

Ubuntu_Browser_CPP_Start

Ubuntu_Browser_CPP_Start

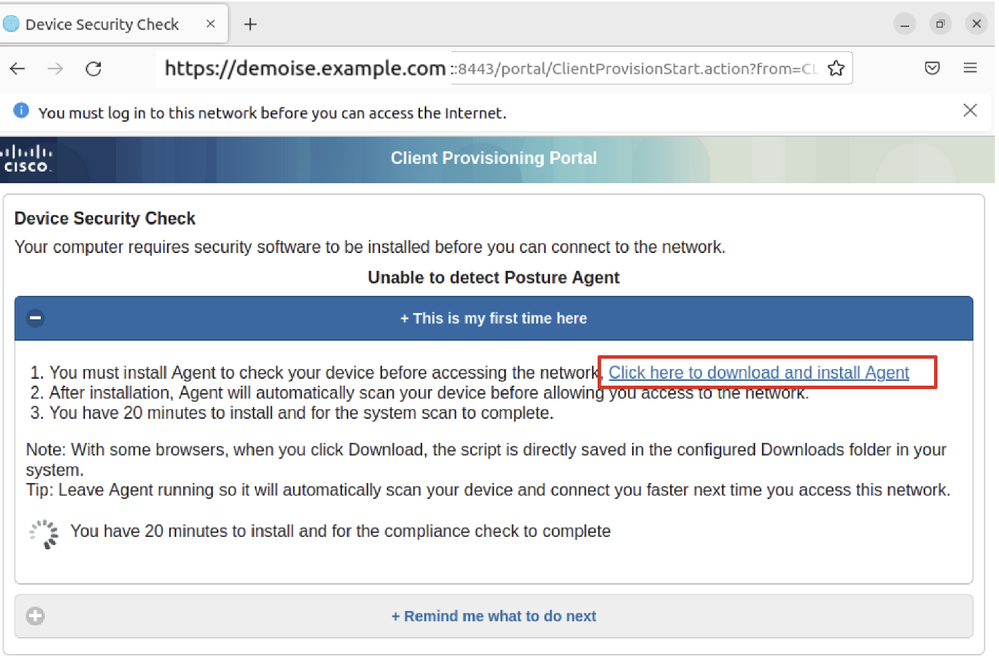

الخطوة 32. Click here to download and install Agent.

Ubuntu_browser_cpp_download_Posture

Ubuntu_browser_cpp_download_Posture

الخطوة 33. افتح الوحدة الطرفية على عميل Ubuntu. انتقل إلى المسار home/user/Downloads/ لتثبيت الوحدة النمطية للوضع.

user@ubuntu22-desktop:~/Downloads$ ls

cisco-secure-client-ise-network-assistant-linux64-5.1.3.62_demoise.example.com_8443_0NcLgcMURfyZmR6HoLmLZg.sh

cisco-secure-client-linux64-5.1.3.62-core-vpn-webdeploy-k9.sh

demo-example-com.crt

ise-cert.crt

user@ubuntu22-desktop:~/Downloads$ chmod +x cisco-secure-client-ise-network-assistant-linux64-5.1.3.62_demoise.example.com_8443_0NcLgcMURfyZmR6HoLmLZg.sh

user@ubuntu22-desktop:~/Downloads$

user@ubuntu22-desktop:~/Downloads$

user@ubuntu22-desktop:~/Downloads$ ./cisco-secure-client-ise-network-assistant-linux64-5.1.3.62_demoise.example.com_8443_0NcLgcMURfyZmR6HoLmLZg.sh

Cisco Network Setup Assistant

(c) 2022-2024 Cisco Systems, Inc. Cisco, Cisco Systems and Cisco Systems logo are registered trademarks of Cisco Systems, Inc and/or its affiliates in the U.S. and certain other countries.

Cisco ISE Network Setup Assistant started. Version - 5.1.3.62

Trusted and Secure Connection

You are connected to

demoise.example.com

whose identity has been certified. Your connection to this website is encrypted.

Downloading Cisco Secure Client...

Downloading remote package...

Running Cisco Secure Client - Downloader...

Installation is completed.الخطوة 34. في واجهة مستخدم عميل Ubuntu، قم بإنهاء Cisco Secure Client وأعد فتحه. تم تثبيت وحدة ISE Posture النمطية وتشغيلها بنجاح.

Ubuntu_Secure_Client_ISE_Posture_Install

Ubuntu_Secure_Client_ISE_Posture_Install

الخطوة 35. افتح الوحدة الطرفية على عميل Ubuntu. انتقل إلى المسار home/user/Desktop ، قم بإنشاء ملفtest.txt لتلبية حالة الملف التي تم تكوينها على ISE.

user@ubuntu22-desktop:~$ cd Desktop/

user@ubuntu22-desktop:~/Desktop$ echo test > test.txtالتحقق من الصحة

التحقق من الصحةاستخدم هذا القسم لتأكيد عمل التكوين بشكل صحيح.

الخطوة 1. قم بتوصيل شبكة VPN ب demo.example.com على عميل Ubuntu.

Verify_Ubuntu_Secure_Client_Connected

Verify_Ubuntu_Secure_Client_Connected

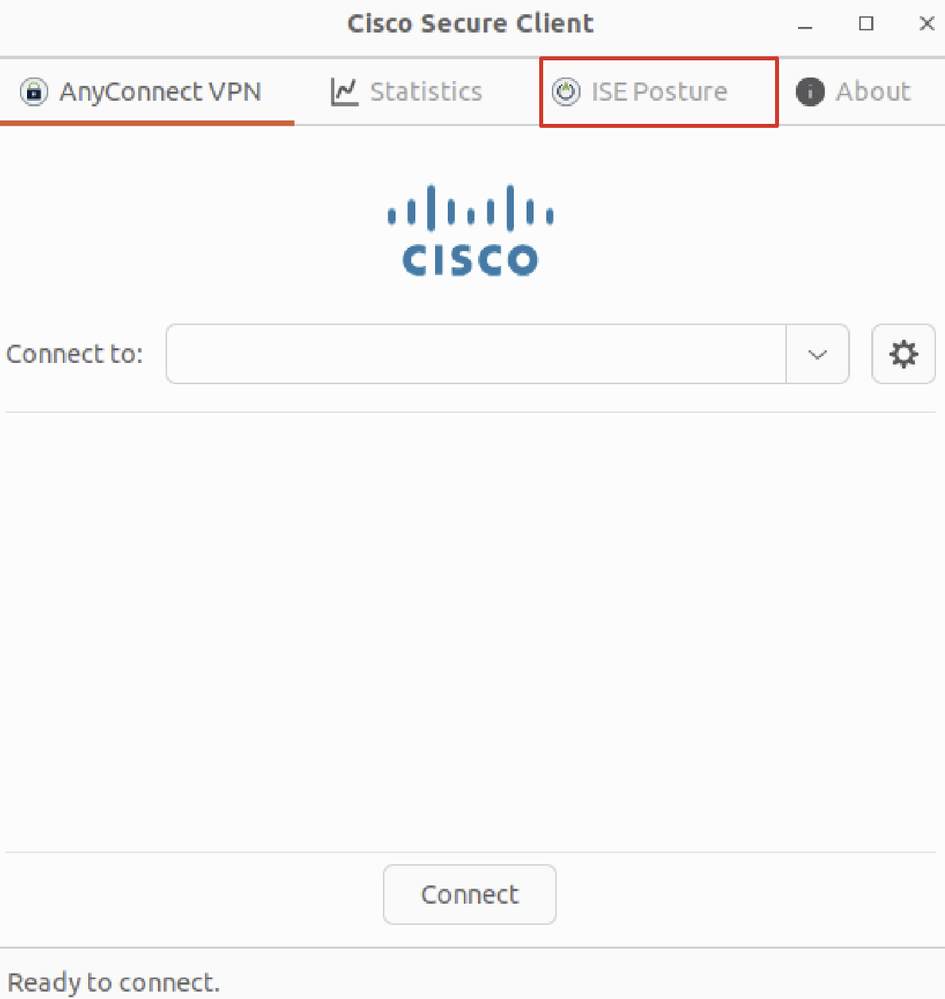

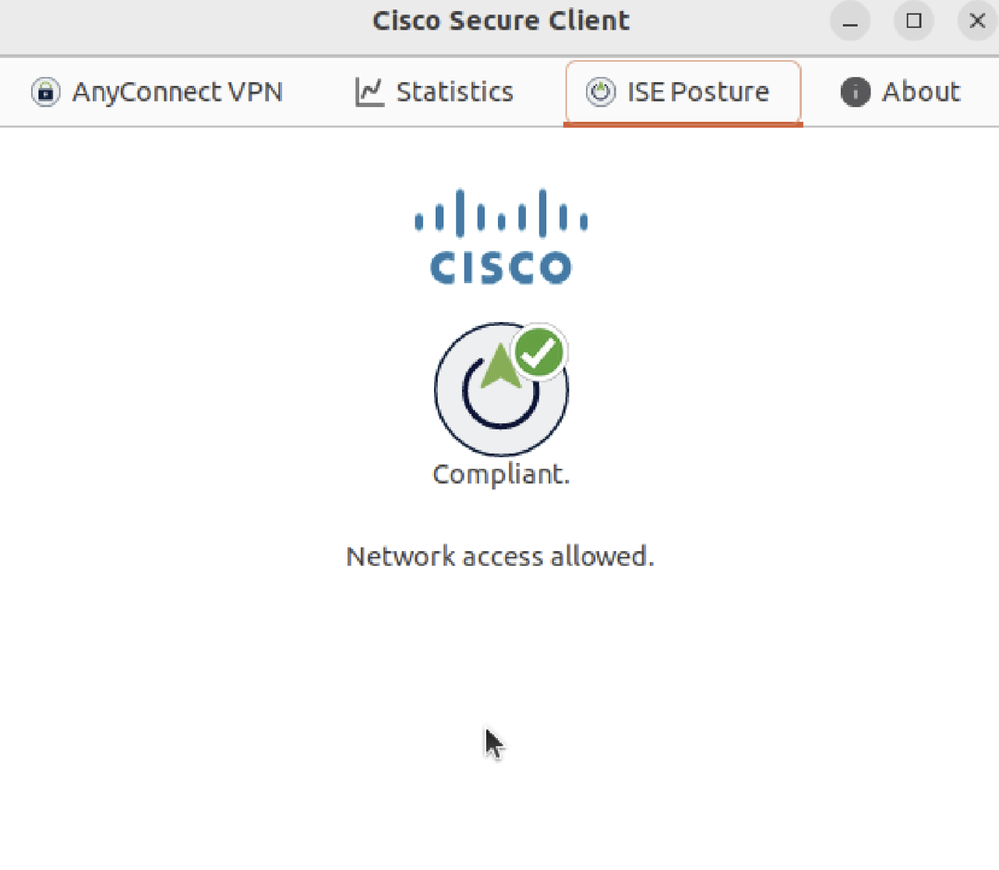

الخطوة 2. تحقق من حالة ISE Posture (وضعية محرك خدمات الهوية (ISE)) على عميل Ubuntu.

verify_ubuntu_secure_client_compliant

verify_ubuntu_secure_client_compliant

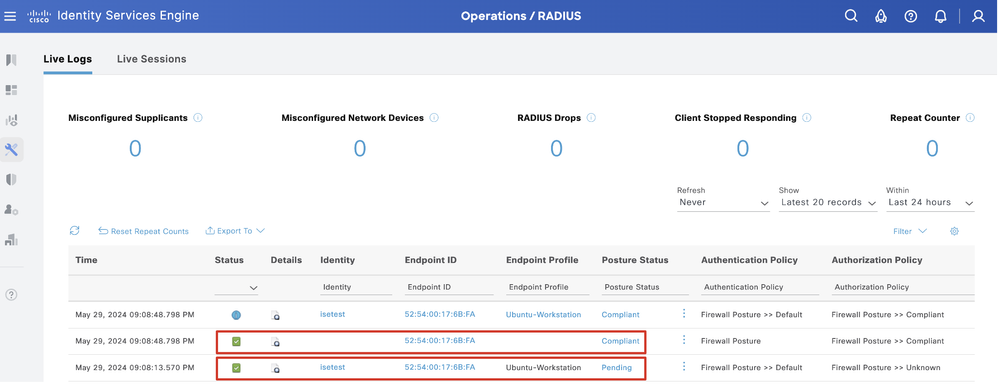

الخطوة 3. تحقق من تسجيل دخول Radius Live إلى ISE. انتقل إلى Operations > RADIUS Live Log.

Verify_ISE_LiveLog

Verify_ISE_LiveLog

الخطوة 4. انتقل إلى واجهة سطر أوامر (CLI) خاصة ب FTD عبر بروتوكول SSH أو وحدة التحكم.

>

> system support diagnostic-cli

Attaching to Diagnostic CLI ... Press 'Ctrl+a then d' to detach.

Type help or '?' for a list of available commands.

ftdv741> enable

Password:

ftdv741#

ftdv741# show vpn-sessiondb detail anyconnect

Session Type: AnyConnect Detailed

Username : isetest Index : 33

Assigned IP : 192.168.6.30 Public IP : 192.168.10.13

Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)AES-GCM-128 DTLS-Tunnel: (1)AES-GCM-256

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA256 DTLS-Tunnel: (1)SHA384

Bytes Tx : 51596 Bytes Rx : 17606

Pkts Tx : 107 Pkts Rx : 136

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Group Policy : posture_gp Tunnel Group : posture_vpn

Login Time : 14:02:25 UTC Fri May 31 2024

Duration : 0h:00m:55s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : cb007182000210006659d871

Security Grp : none Tunnel Zone : 0

AnyConnect-Parent Tunnels: 1

SSL-Tunnel Tunnels: 1

DTLS-Tunnel Tunnels: 1

AnyConnect-Parent:

Tunnel ID : 33.1

Public IP : 192.168.10.13

Encryption : none Hashing : none

TCP Src Port : 59180 TCP Dst Port : 443

Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 29 Minutes

Client OS : linux-64

Client OS Ver: Ubuntu 22.04 LTS 22.04 (Jammy Jellyfish)

Client Type : AnyConnect

Client Ver : Cisco AnyConnect VPN Agent for Linux 5.1.3.62

Bytes Tx : 6364 Bytes Rx : 0

Pkts Tx : 1 Pkts Rx : 0

Pkts Tx Drop : 0 Pkts Rx Drop : 0

SSL-Tunnel:

Tunnel ID : 33.2

Assigned IP :192.168.6.30 Public IP : 192.168.10.13

Encryption : AES-GCM-128 Hashing : SHA256

Ciphersuite : TLS_AES_128_GCM_SHA256

Encapsulation: TLSv1.3 TCP Src Port : 59182

TCP Dst Port : 443 Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 29 Minutes

Client OS : Linux_64

Client Type : SSL VPN Client

Client Ver : Cisco AnyConnect VPN Agent for Linux 5.1.3.62

Bytes Tx : 6364 Bytes Rx : 498

Pkts Tx : 1 Pkts Rx : 6

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Filter Name : #ACSACL#-IP-PERMIT_ALL_IPV4_TRAFFIC-57f6b0d3

DTLS-Tunnel:

Tunnel ID : 33.3

Assigned IP :192.168.6.30 Public IP : 192.168.10.13

Encryption : AES-GCM-256 Hashing : SHA384

Ciphersuite : ECDHE-ECDSA-AES256-GCM-SHA384

Encapsulation: DTLSv1.2 UDP Src Port : 56078

UDP Dst Port : 443 Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 29 Minutes

Client OS : Linux_64

Client Type : DTLS VPN Client

Client Ver : Cisco AnyConnect VPN Agent for Linux 5.1.3.62

Bytes Tx : 38868 Bytes Rx : 17108

Pkts Tx : 105 Pkts Rx : 130

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Filter Name : #ACSACL#-IP-PERMIT_ALL_IPV4_TRAFFIC-57f6b0d3استكشاف الأخطاء وإصلاحها

استكشاف الأخطاء وإصلاحهايوفر هذا القسم معلومات يمكنك إستخدامها لاستكشاف أخطاء التكوين وإصلاحها.

لتدفق الوضع واستكشاف أخطاء Cisco Secure Client و ISE وإصلاحها، تحقق من مقارنة نمط وضع CCO ل Pre and Post 2.2 واستكشاف أخطاء إدارة جلسة ISE ووضعها وإصلاحها.

معلومات ذات صلة

معلومات ذات صلة محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

01-Jul-2024 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- مارك نعمةالقائد الفني ل Cisco

- تشاو فنغالقائد الفني ل Cisco

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات