تكوين مصادقة SSL VPN من خلال FTD و ISE و Duo و Active Directory

خيارات التنزيل

-

ePub (4.8 MB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا المستند تكامل SSLVPN في الدفاع ضد تهديد FirePOWER باستخدام الأمان Cisco ISE و Duo ل AAA.

المتطلبات

- معيار ISE 3. 0 أو أعلى.

- وحدة التحكم FMC 7. 0 أو إصدار أعلى.

- 7. 0 أو أكثر من FTD.

- وكيل مصادقة Duo.

- ترخيص ISE Essentials

- ترخيص Duo Essentials.

المكونات المستخدمة

- ISE 3.2 Patch 3

- FMC 7.2.5

- FTD 7.2.5

- Proxy Duo 6.3.0

- أي اتصال 4.10.08029

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

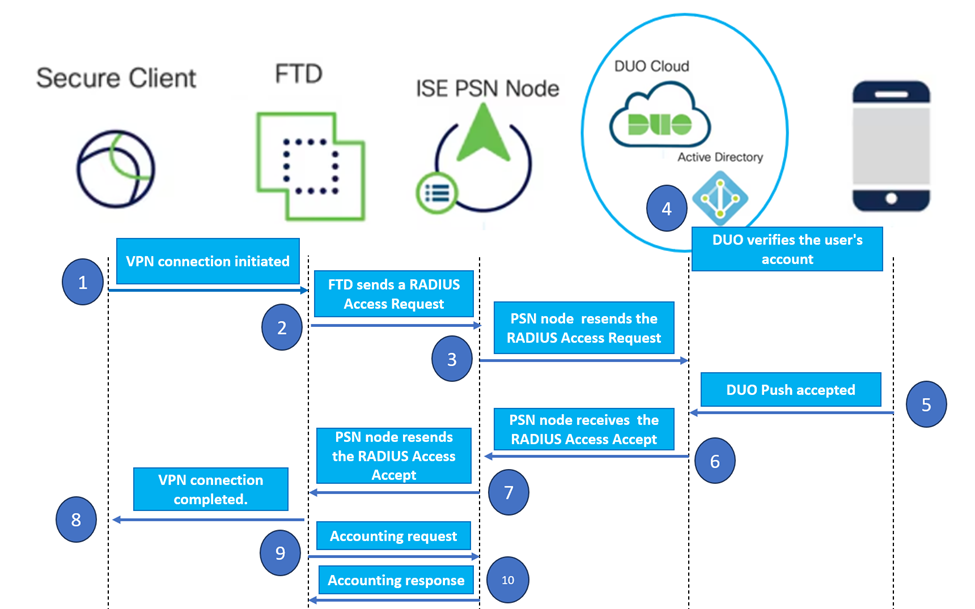

الرسم التخطيطي للشبكة

المخطط.

المخطط.

في الحل المقترح الخاص بنا، يعد Cisco ISE وكيل خادم RADIUS بالغ الأهمية. وبدلا من التقييم المباشر لسياسات المصادقة أو التفويض، يتم تكوين ISE لإعادة توجيه حزم RADIUS من FTD إلى وكيل المصادقة الثنائي.

يعمل وكيل المصادقة الثنائي كوسيط مخصص داخل تدفق المصادقة هذا. المثبت على خادم Windows، يعمل على سد الفجوة بين Cisco ISE وسحابة DuoS. تتمثل الوظيفة الأساسية للوكيل في إرسال طلبات المصادقة - المضمنة داخل حزم RADIUS - إلى سحابة DUO. تتيح سحابة Duo في نهاية المطاف الوصول إلى الشبكة أو ترفضه استنادا إلى تكوينات المصادقة ثنائية العوامل.

1. يقوم المستخدم ببدء عملية مصادقة VPN من خلال إدخال اسم المستخدم وكلمة المرور الفريدين الخاصين به.

2. يرسل "الدفاع عن تهديد جدار الحماية (FTD)" طلب المصادقة إلى محرك خدمات الهوية (ISE) من Cisco.

3. تقوم عقدة خدمات السياسات (PSN) بإعادة توجيه طلب المصادقة إلى خادم وكيل مصادقة DUO. وبعد ذلك، يتحقق خادم المصادقة الثنائي من صحة بيانات الاعتماد من خلال خدمة Duo Cloud.

4. يتحقق Duo Cloud من صحة اسم المستخدم وكلمة المرور مقابل قاعدة بياناته المتزامنة.

تحذير: يجب أن تكون المزامنة بين مجموعة النظراء الثنائية و Active Directory للمؤسسات نشطة للحفاظ على قاعدة بيانات مستخدم محدثة في مجموعة النظراء الثنائية.

تحذير: يجب أن تكون المزامنة بين مجموعة النظراء الثنائية و Active Directory للمؤسسات نشطة للحفاظ على قاعدة بيانات مستخدم محدثة في مجموعة النظراء الثنائية.

5. عند المصادقة الناجحة، تقوم سحابة "الثنائي" ببدء تشغيل "ثنائي" إلى المستخدمين لجهاز محمول مسجل من خلال إعلام دفع آمن ومشفر. ويجب على المستخدم بعد ذلك الموافقة على "الدفع الثنائي" لتأكيد هويته والمضي قدما.

6. بمجرد موافقة المستخدم على الدفع الثنائي، يرسل خادم وكيل المصادقة الثنائي تأكيدا مرة أخرى إلى PSN للإشارة إلى قبول طلب المصادقة من قبل المستخدم.

7. ترسل عقدة PSN التأكيد إلى FTD لإعلام المستخدم بالمصادقة.

8. يتلقى FTD تأكيد المصادقة وينشئ اتصال VPN بنقطة النهاية مع وضع تدابير الأمان المناسبة.

9. يقوم برنامج FTD بتسجيل تفاصيل اتصال VPN الناجح ويرسل بيانات المحاسبة بأمان مرة أخرى إلى عقدة ISE لأغراض حفظ السجلات ومراجعة الحسابات.

10 - تقوم عقدة ISE بتسجيل المعلومات المحاسبية في سجلاتها الحياتية، مما يضمن تخزين جميع السجلات بشكل آمن وإمكانية الوصول إليها لعمليات التدقيق أو التحقق من الامتثال في المستقبل.

ملاحظة:

يستخدم الإعداد في هذا الدليل معلمات الشبكة التالية:

- عقدة خادم الشبكة الأساسي (PNS) IP: 10.4.23.21

- بروتوكول IP للدفاع عن تهديد Firepower (FTD) لشبكة VPN النظيرة: 10.4.23.53

- وكيل المصادقة الثنائي IP: 10.31.126.207

- اسم المجال: testlab.local

التكوينات

تكوينات FTD.

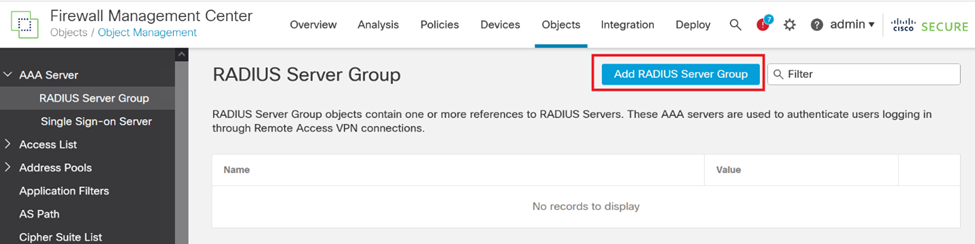

دمج خادم RADIUS داخل مركز إدارة FirePOWER (FMC)

1. قم بالوصول إلى FMC من خلال إطلاق متصفح الويب الخاص بك ودخول عنوان IP الخاص ب FMCs لفتح واجهة المستخدم الرسومية (GUI).

2. انتقل إلى قائمة الكائنات، وحدد خادم AAA، وانتقل إلى خيار مجموعة خوادم RADIUS.

3. انقر فوق الزر إضافة مجموعة خوادم RADIUS لإنشاء مجموعة جديدة لخوادم RADIUS.

مجموعة خوادم RADIUS.

مجموعة خوادم RADIUS.

4. أدخل اسما وصفيا لمجموعة خوادم AAA RADIUS الجديدة لضمان تعريف واضح داخل البنية الأساسية للشبكة.

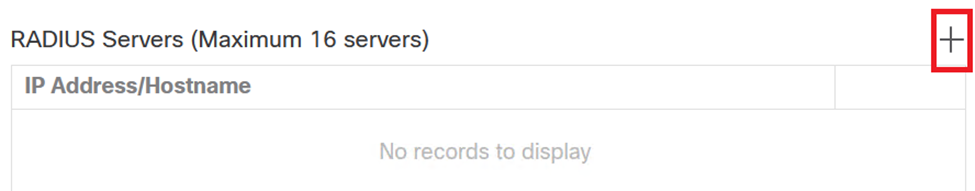

5. استمر في إضافة خادم RADIUS جديد عن طريق تحديد الخيار المناسب ضمن تكوين المجموعة. خادم RADIUS.

خادم RADIUS.

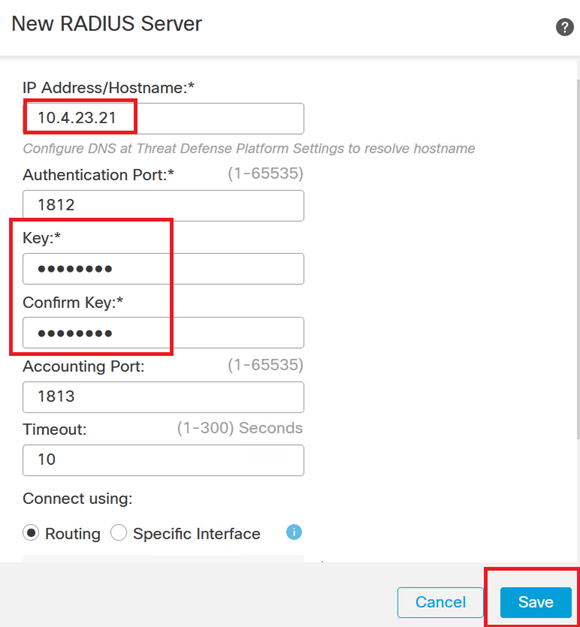

6. حدد عنوان IP لخوادم RADIUS وأدخل المفتاح السري المشترك.

ملاحظة: من الضروري التأكد من مشاركة هذا المفتاح السري بشكل آمن مع خادم ISE لإنشاء اتصال RADIUS ناجح.

خادم RADIUS الجديد.

خادم RADIUS الجديد.

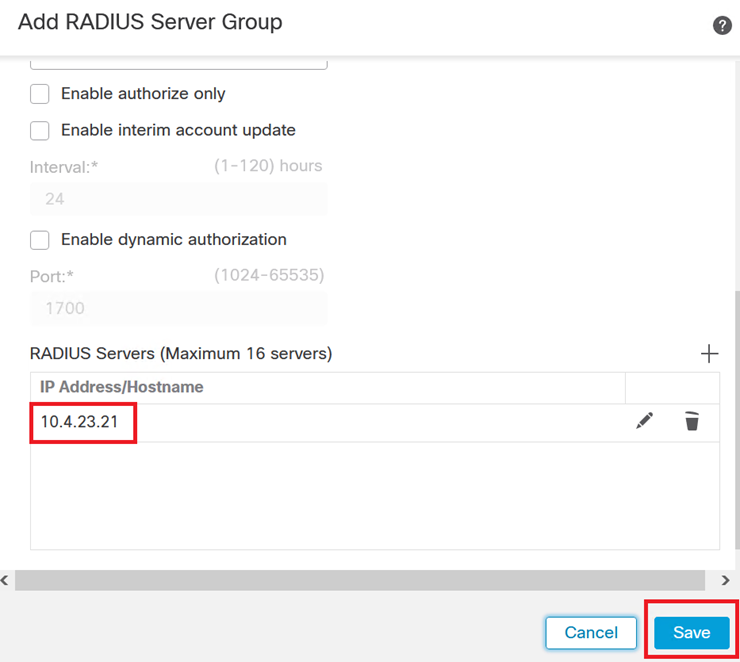

7. بعد تكوين تفاصيل خادم RADIUS، انقر فوق حفظ للاحتفاظ بإعدادات مجموعة خوادم RADIUS.

تفاصيل مجموعة الخوادم.

تفاصيل مجموعة الخوادم.

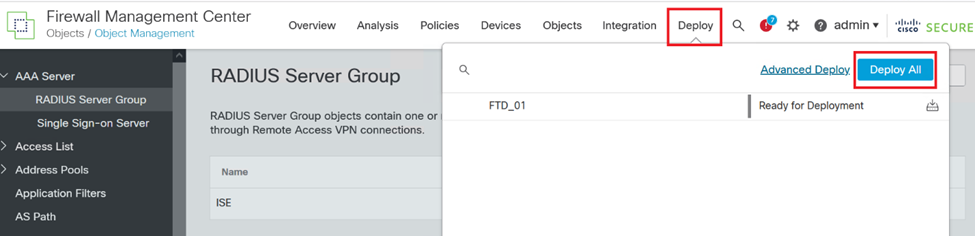

8. لإنهاء تكوين خادم AAA وتنفيذه عبر الشبكة، انتقل إلى القائمة نشر، ثم حدد نشر الكل لتطبيق الإعدادات.

نشر خادم AAA.

نشر خادم AAA.

شكلت ال VPN بعيد.

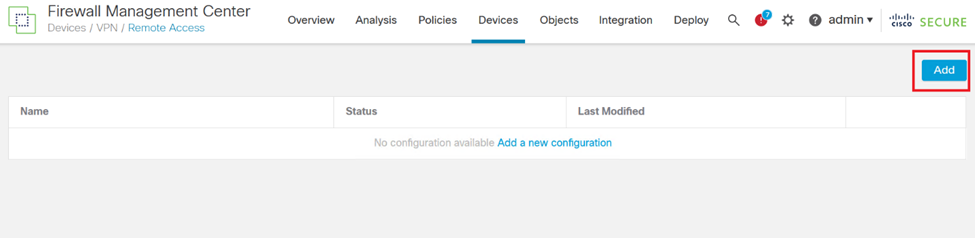

1. انتقل إلى الأجهزة > VPN > الوصول عن بعد في واجهة المستخدم الرسومية (GUI) ل FMC لبدء عملية تكوين الشبكة الخاصة الظاهرية (VPN).

2. انقر فوق الزر إضافة لإنشاء ملف تعريف اتصال VPN جديد.

ملف تعريف اتصال VPN.

ملف تعريف اتصال VPN.

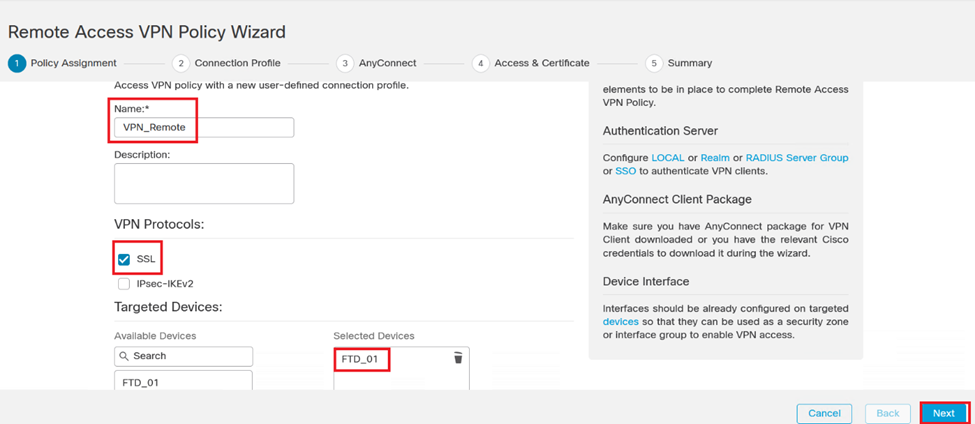

3. أدخل اسما فريدا ووصفيا للشبكة الخاصة الظاهرية (VPN) للمساعدة في تحديده داخل إعدادات الشبكة.

4. أختر خيار SSL لضمان وجود اتصال آمن باستخدام بروتوكول SSL VPN.

5. من قائمة الأجهزة، حدد جهاز FTD المحدد.

إعدادات VPN.

إعدادات VPN.

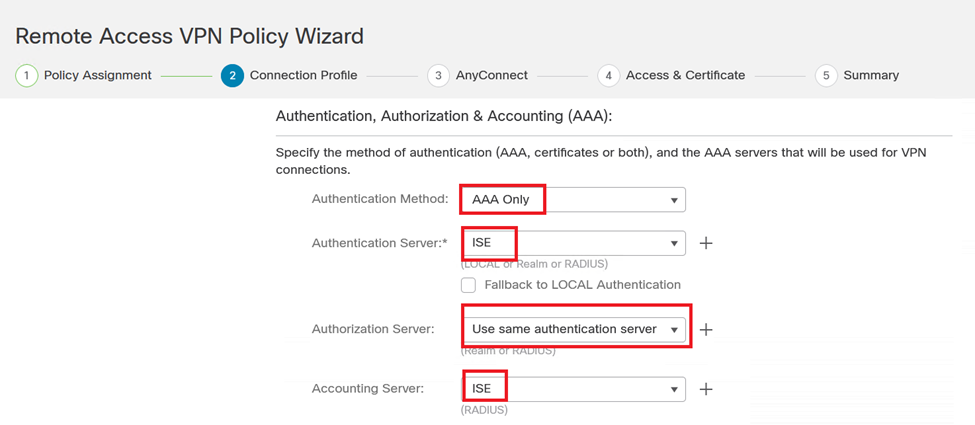

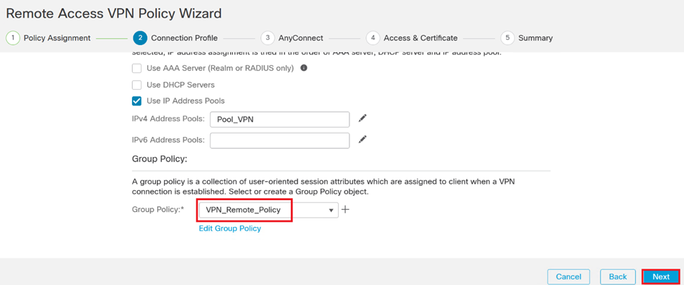

6. قم بتكوين أسلوب AAA لاستخدام عقدة PSN في إعدادات المصادقة.

ملف تعريف الاتصال.

ملف تعريف الاتصال.

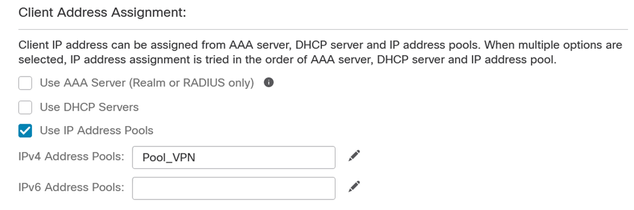

7. إعداد تعيين عنوان IP ديناميكي للشبكة الخاصة الظاهرية (VPN).

تحذير: على سبيل المثال، تم تحديد تجمع DHCP VPN.

تجمع عناوين IP.

تجمع عناوين IP.

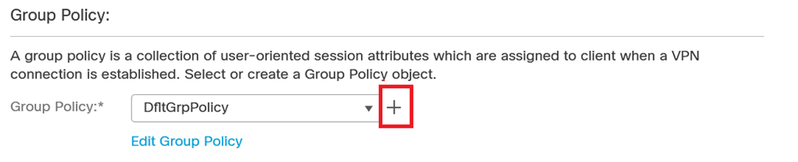

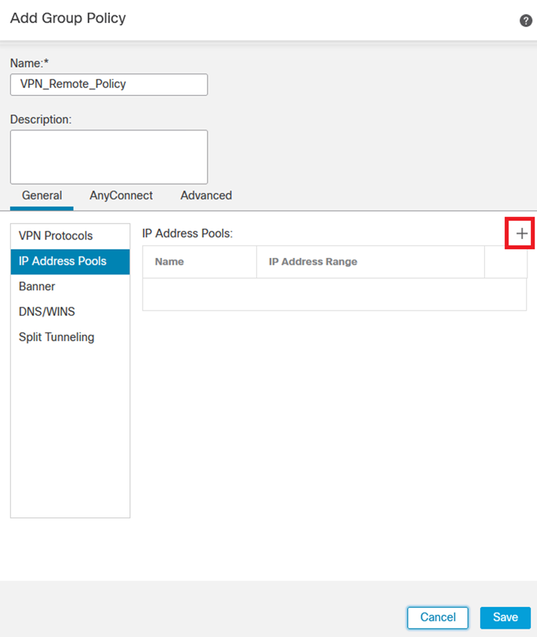

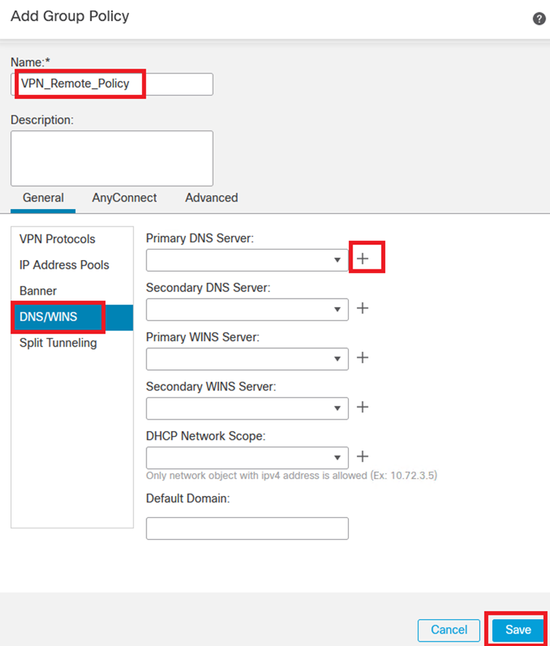

8. قم بالمتابعة لإنشاء نهج مجموعة جديد.

نهج المجموعة.

نهج المجموعة.

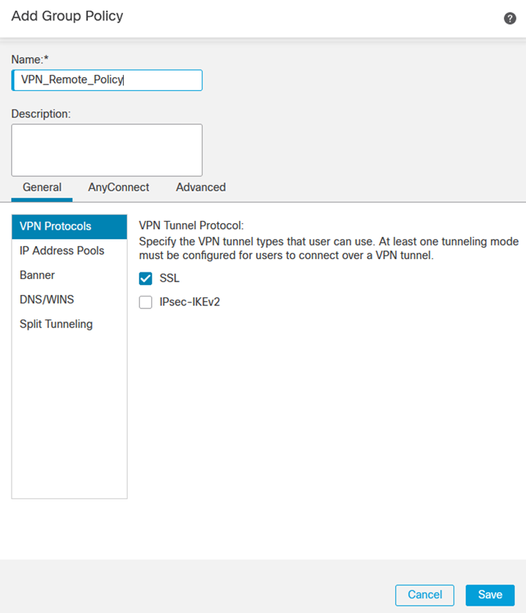

9. في إعدادات نهج المجموعة، تأكد من تحديد بروتوكول SSL.

بروتوكولات VPN.

بروتوكولات VPN.

10. قم بإنشاء تجمع VPN جديد أو حدد تجمع موجود لتحديد نطاق عناوين IP المتاحة لعملاء VPN.

تجمع VPN.

تجمع VPN.

11. حدد تفاصيل خادم DNS لاتصال VPN.

إعدادات DNS.

إعدادات DNS.

تحذير: يرجى ملاحظة أنه يتم إعتبار الميزات الإضافية مثل الشعار وتوصيل الاتصال النفقي المنقسم و AnyConnect والخيارات المتقدمة إختيارية لهذا التكوين.

12. بعد تكوين التفاصيل الضرورية، انقر فوق التالي لمتابعة المرحلة التالية من الإعداد.

نهج المجموعة.

نهج المجموعة.

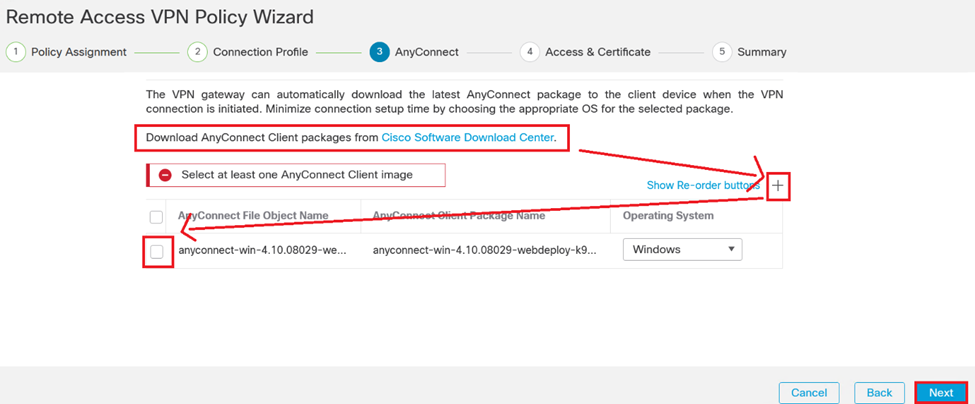

13. حدد حزمة AnyConnect المناسبة لمستخدمي الشبكة الخاصة الظاهرية (VPN). في حالة عدم إدراج الحزمة المطلوبة، يكون لديك الخيار لإضافة الحزمة الضرورية في هذه المرحلة.

تثبيت الحزمة.

تثبيت الحزمة.

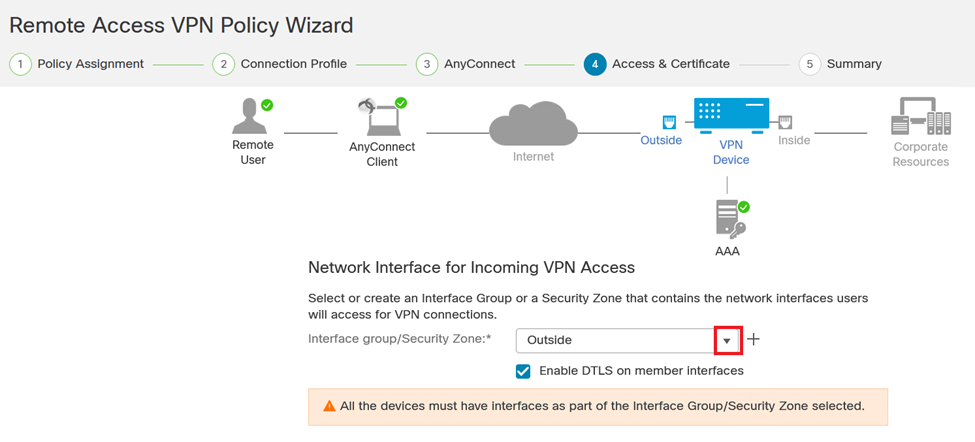

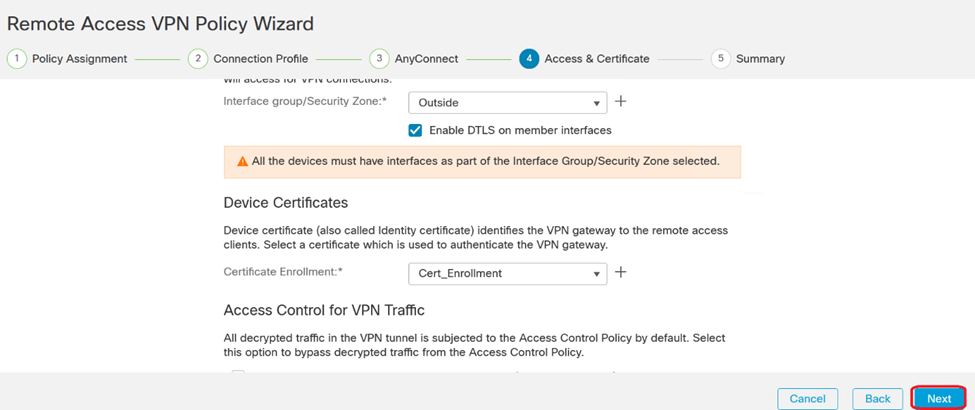

14. أختر واجهة الشبكة على جهاز FTD الذي تريد تمكين ميزة VPN البعيدة فيه.

واجهة شبكة VPN

واجهة شبكة VPN

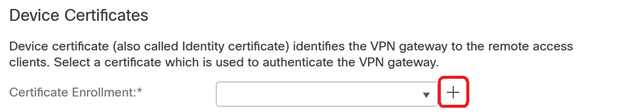

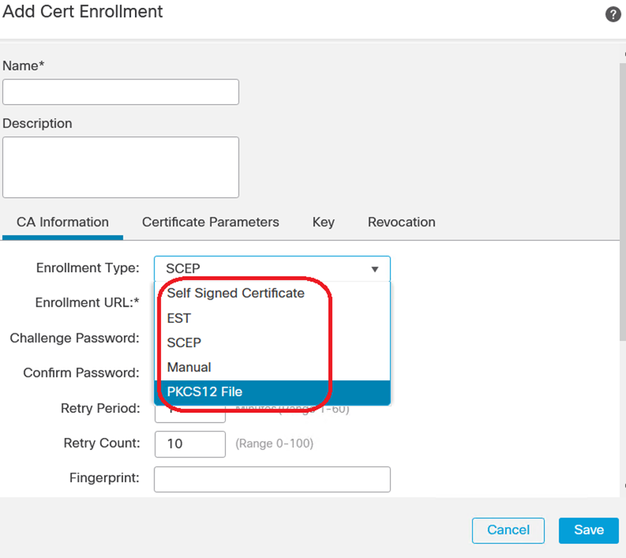

15. قم بإنشاء عملية تسجيل الشهادة من خلال تحديد إحدى الطرق المتاحة لإنشاء الشهادة وتثبيتها على جدار الحماية، وهو أمر بالغ الأهمية لاتصالات VPN الآمنة.

تحذير: على سبيل المثال، تم تحديد شهادة موقعة ذاتيا في هذا الدليل.

شهادة الجهاز.

شهادة الجهاز.

تسجيل الشهادة.

تسجيل الشهادة.

16. انقر فوق التالي بمجرد تكوين تسجيل الشهادة.

ملخص الوصول والخدمات

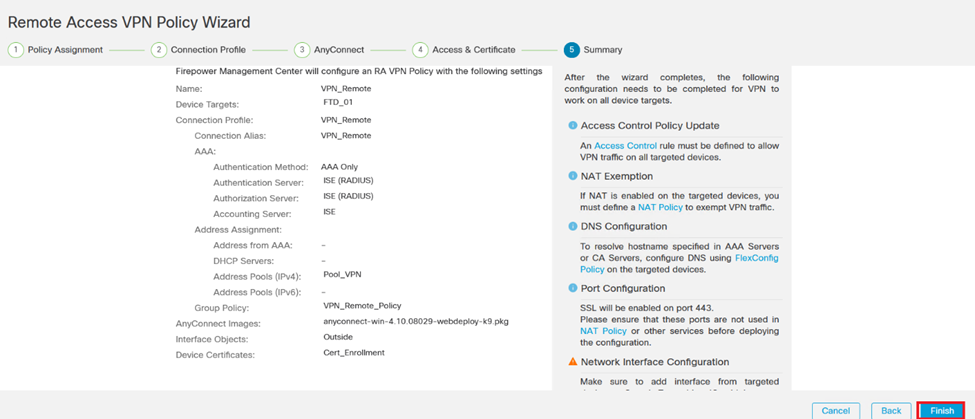

ملخص الوصول والخدمات

17. راجع ملخص جميع التكوينات الخاصة بك للتأكد من أنها دقيقة وتعكس الإعداد الذي تريده.

ملخص إعدادات VPN.

ملخص إعدادات VPN.

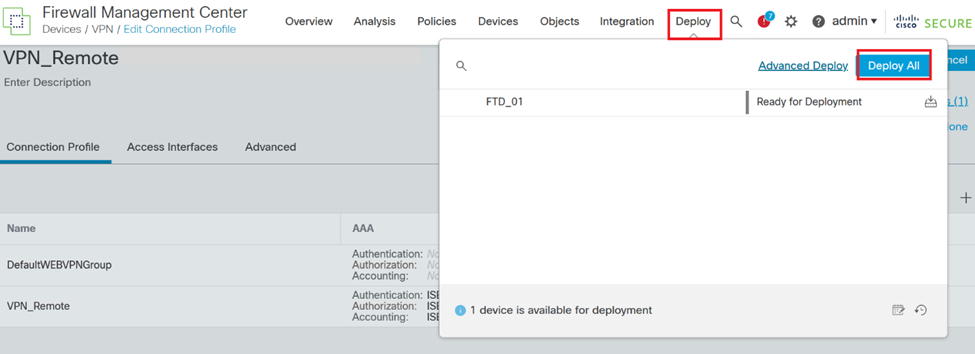

18. لتطبيق تكوين الوصول عن بعد إلى VPN وتنشيطه، انتقل إلى النشر > نشر الكل وتنفيذ النشر إلى جهاز FTD المحدد.

نشر إعدادات VPN.

نشر إعدادات VPN.

تكوينات ISE.

ثنائي مدمج كخادم RADIUS خارجي.

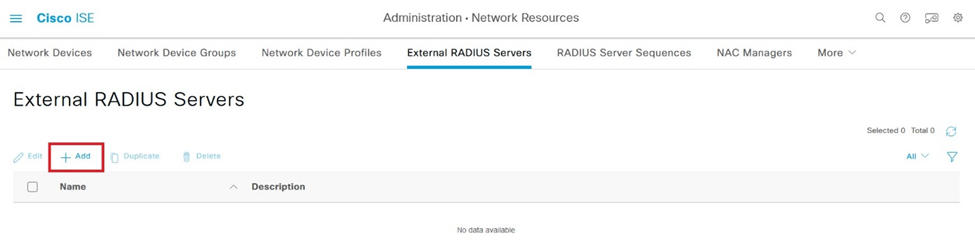

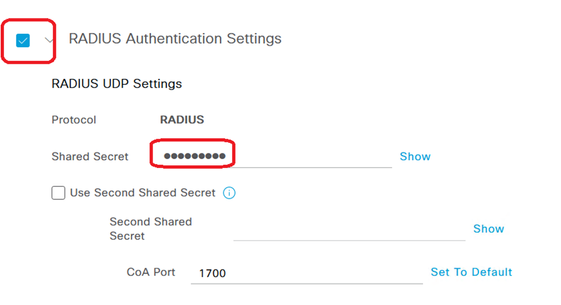

1. انتقل إلى الإدارة > موارد الشبكة > خوادم RADIUS الخارجية في الواجهة الإدارية Cisco ISE.

2. انقر فوق الزر إضافة لتكوين خادم RADIUS خارجي جديد.

خوادم RADIUS الخارجية

خوادم RADIUS الخارجية

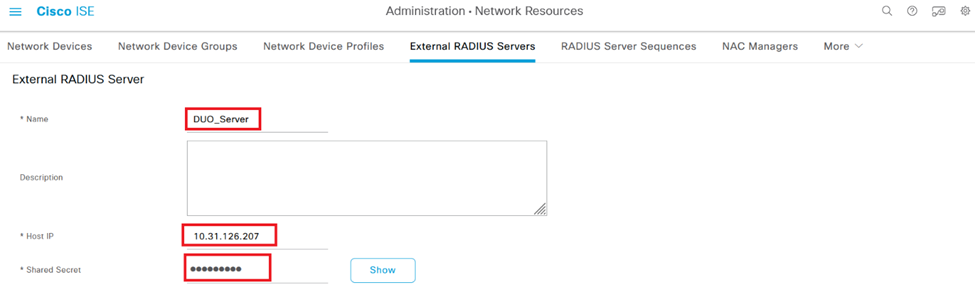

3. أدخل اسما لخادم DUO الوكيل.

4. أدخل عنوان IP الصحيح لخادم Proxy DUO لضمان الاتصال الصحيح بين ISE وخادم DUO.

5. قم بتعيين المفتاح السري المشترك.

ملاحظة: يجب تكوين هذا المفتاح السري المشترك في خادم Proxy DUO لإنشاء اتصال RADIUS بنجاح.

6. بمجرد إدخال جميع التفاصيل بشكل صحيح، انقر فوق إرسال لحفظ تكوين خادم Proxy DUO الجديد.

خوادم RADIUS الخارجية

خوادم RADIUS الخارجية

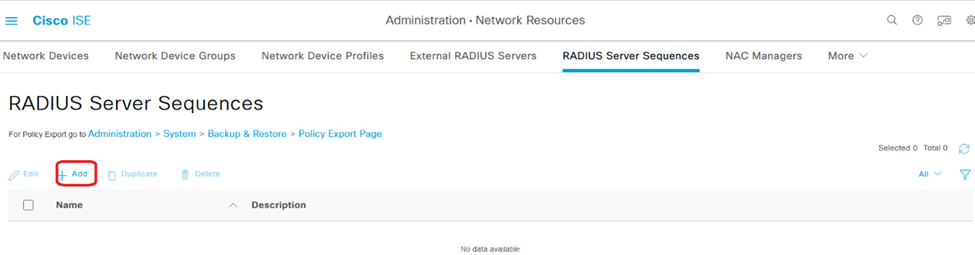

7. انتقل إلى الإدارة > تسلسلات خادم RADIUS.

8. انقر فوق إضافة لإنشاء تسلسل خادم RADIUS جديد.

تسلسلات خادم RADIUS

تسلسلات خادم RADIUS

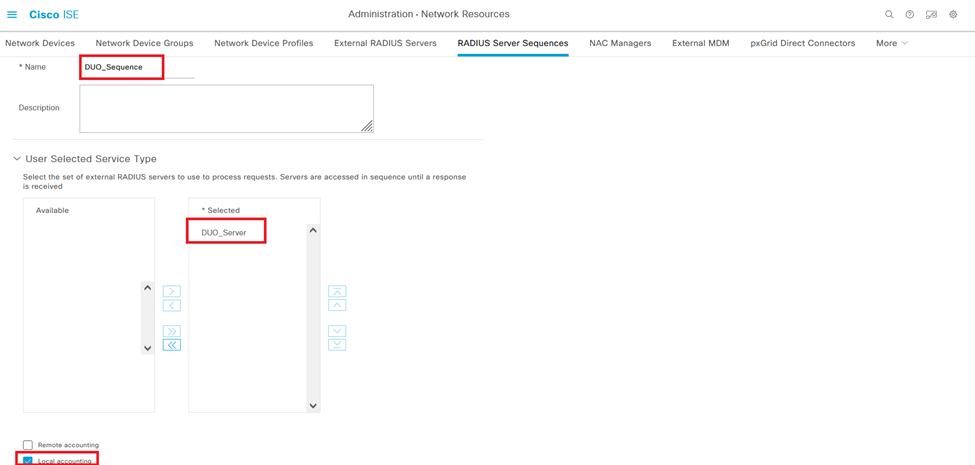

9. قم بتوفير اسم مميز لتسلسل خادم RADIUS من أجل سهولة التحديد.

10. حدد موقع خادم Duo RADIUS الذي تم تكوينه مسبقا، والمشار إليه باسم DUO_Server في هذا الدليل، وانقله إلى القائمة المحددة على الجانب الأيمن لتضمينه في التسلسل.

11. انقر فوق إرسال لإنهاء تكوين تسلسل خادم RADIUS وحفظه.

تهيئة تسلسلات خادم RADIUS.

تهيئة تسلسلات خادم RADIUS.

قم بدمج FTD كجهاز وصول إلى الشبكة.

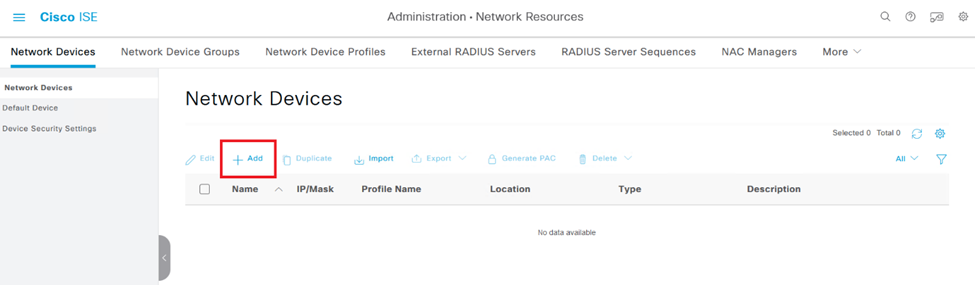

1. انتقل إلى قسم الإدارة في واجهة النظام لديك، ومن هناك، حدد موارد الشبكة للوصول إلى منطقة تكوين أجهزة الشبكة.

2. بمجرد أن تدخل إلى قسم موارد الشبكة، قم بتحديد موقع الزر إضافة وانقر عليه لبدء عملية إضافة جهاز وصول جديد إلى الشبكة.

أجهزة الوصول إلى الشبكة.

أجهزة الوصول إلى الشبكة.

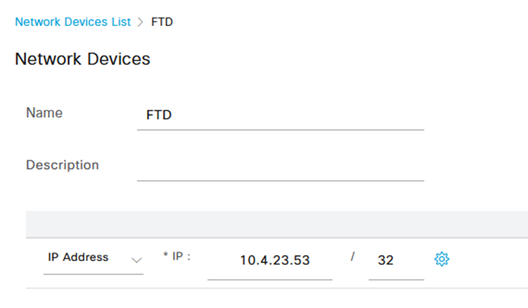

3. في الحقول المتوفرة، أدخل اسم جهاز الوصول إلى الشبكة لتحديد الجهاز داخل شبكتك.

4. انتقل إلى تحديد عنوان IP الخاص بجهاز الدفاع عن تهديد Firepower (FTD).

5. أدخل المفتاح الذي تم إنشاؤه سابقا أثناء إعداد FMC (مركز إدارة Firepower). يعد هذا المفتاح ضروريا لتأمين الاتصال بين الأجهزة.

6. أكمل العملية بالنقر فوق الزر إرسال.

إضافة FTD ك NAD.

إضافة FTD ك NAD.

إعدادات RADIUS

إعدادات RADIUS

عمليات التهيئة الثنائية.

تثبيت وكيل Duo.

يمكنك الوصول إلى دليل التنزيل والتثبيت الخاص بوكيل Duo بالنقر فوق الارتباط التالي:

https://duo.com/docs/authproxy-reference

دمج الوكيل الثنائي مع ISE و Duo Cloud.

1. سجل الدخول إلى موقع أمان DUO على الويب https://duo.com/ باستخدام بيانات الاعتماد الخاصة بك.

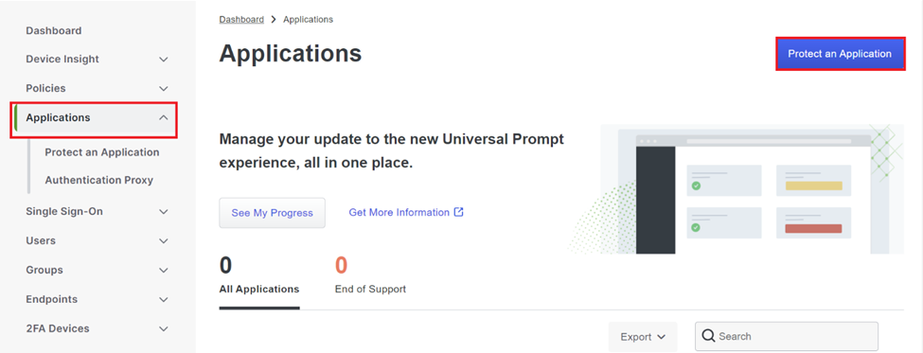

2. انتقل إلى قسم التطبيقات وحدد حماية أحد التطبيقات للمتابعة.

التطبيقات الثنائية

التطبيقات الثنائية

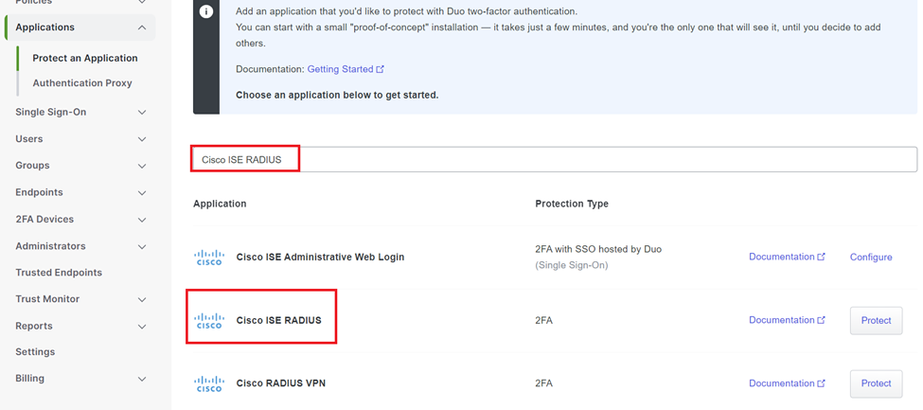

3. ابحث عن خيار Cisco ISE RADIUS" في القائمة وانقر فوق حماية لإضافته إلى تطبيقاتك.

خيار ISE RADIUS

خيار ISE RADIUS

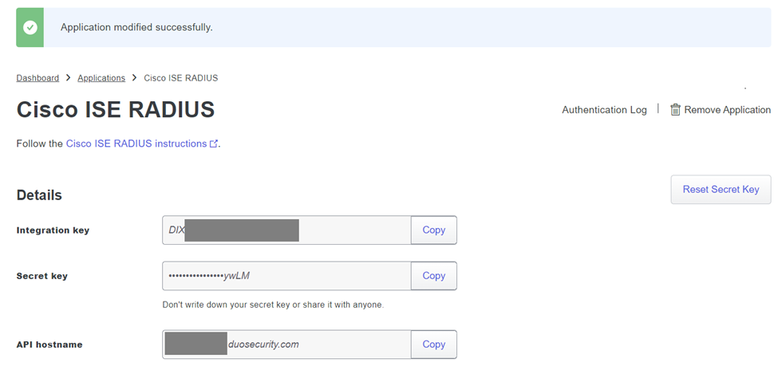

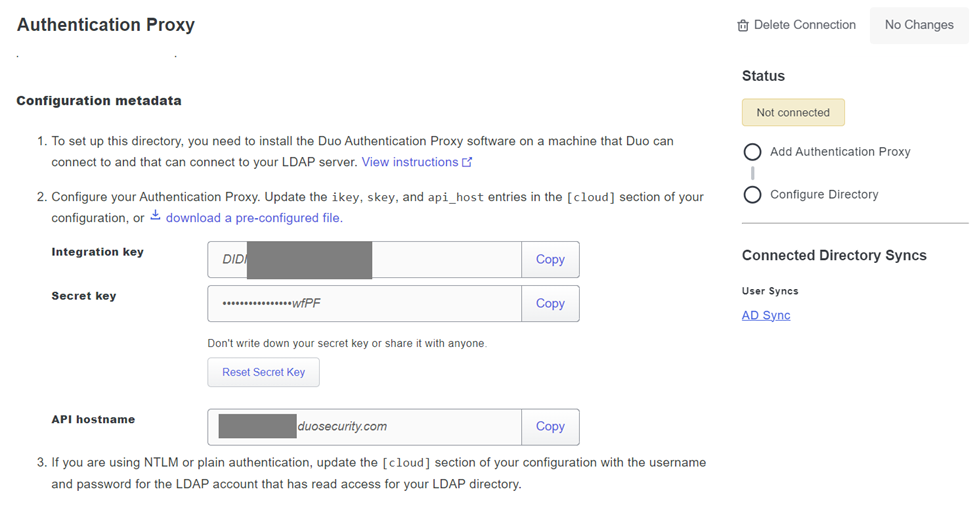

4. عند الإضافة الناجحة، سترى تفاصيل تطبيق DUO. قم بالتمرير لأسفل وانقر فوق حفظ.

5. قم بنسخ مفتاح التكامل المتوفر، والمفتاح السري، واسم مضيف واجهة برمجة التطبيقات (API)؛ وهي عناصر أساسية للخطوات التالية.

تفاصيل خادم ISE

تفاصيل خادم ISE

6. قم بتشغيل Duo Proxy Manager على نظامك لمتابعة الإعداد.

Duo Proxy Manager

Duo Proxy Manager

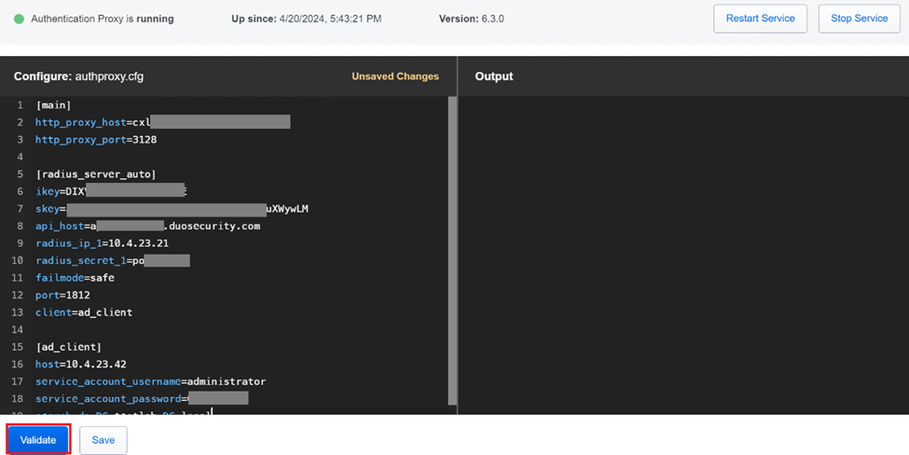

7. (إختياري) إذا كان الخادم الوكيل DUO الخاص بك يحتاج إلى تكوين وكيل للاتصال بسحابة DUO، فأدخل المعلمات التالية:

[main]

http_proxy_host=<Proxy IP Address or FQDN >

http_proxy_port=<port>

تحذير: تأكد من إستبدال تفاصيل الوكيل الفعلية والتفاصيل الخاصة بك.

8. الآن، أستخدم المعلومات التي قمت بنسخها سابقا لإكمال تكوين التكامل.

[radius_server_auto]

ikey=<integration key>

skey=<secret key>

api_host=<API hostname>

radius_ip_1=<ISE IP address>

radius_secret_1=<secret key configured in the external RADIUS server section>

failmode=safe

port=1812

client=ad_client

تلميح: Line client=ad_client هو إشارة إلى أن وكيل DUO يصادق باستخدام حساب Active Directory. تأكد من صحة هذه المعلومات لإكمال المزامنة مع خدمة Active Directory.

دمج DUO مع Active Directory.

1. قم بدمج وكيل مصادقة DUO مع Active Directory.

[ad_client]

host=<AD IP Address>

service_account_username=<service_account_username>

service_account_password=<service_account_password>

search_dn=DC=<domain>,DC=<TLD>

2. انضم إلى Active Directory الخاص بك مع خدمات سحابة DUO. سجل الدخول إلى https://duo.com/.

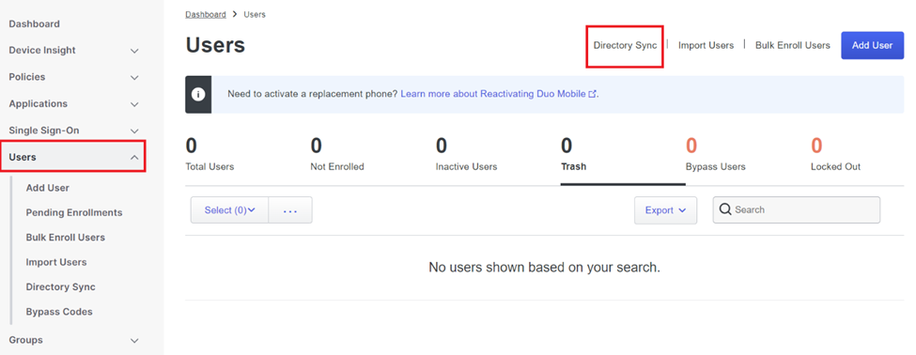

3. انتقل إلى مستخدمين" وحدد مزامنة الدليل" لإدارة إعدادات المزامنة.

مزامنة الدليل

مزامنة الدليل

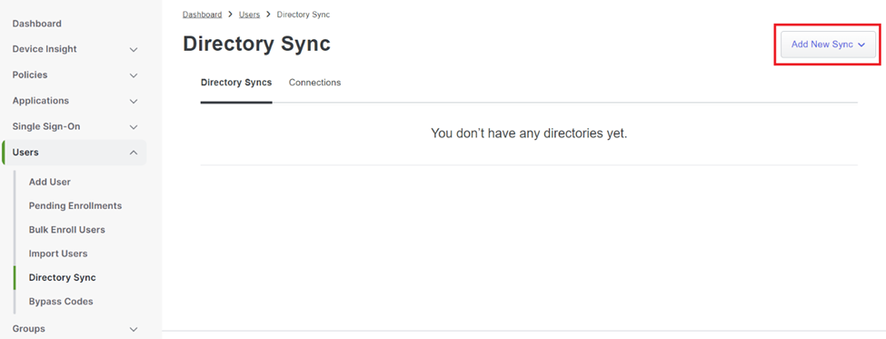

4. انقر فوق إضافة مزامنة جديدة" واختر Active Directory" من الخيارات المتوفرة.

إضافة مزامنة جديدة

إضافة مزامنة جديدة

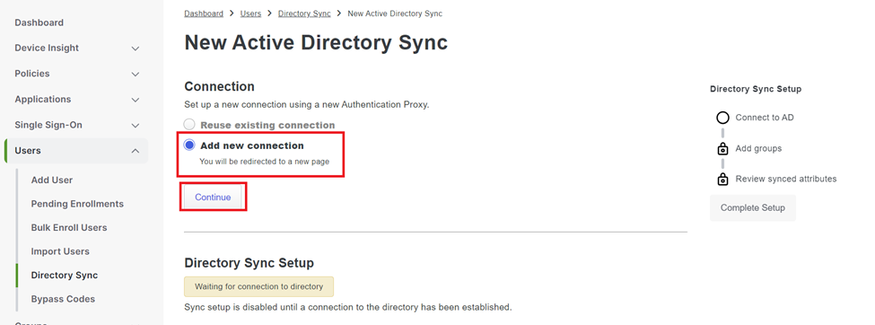

5. حدد إضافة اتصال جديد وانقر فوق متابعة.

إضافة Active Directory جديد

إضافة Active Directory جديد

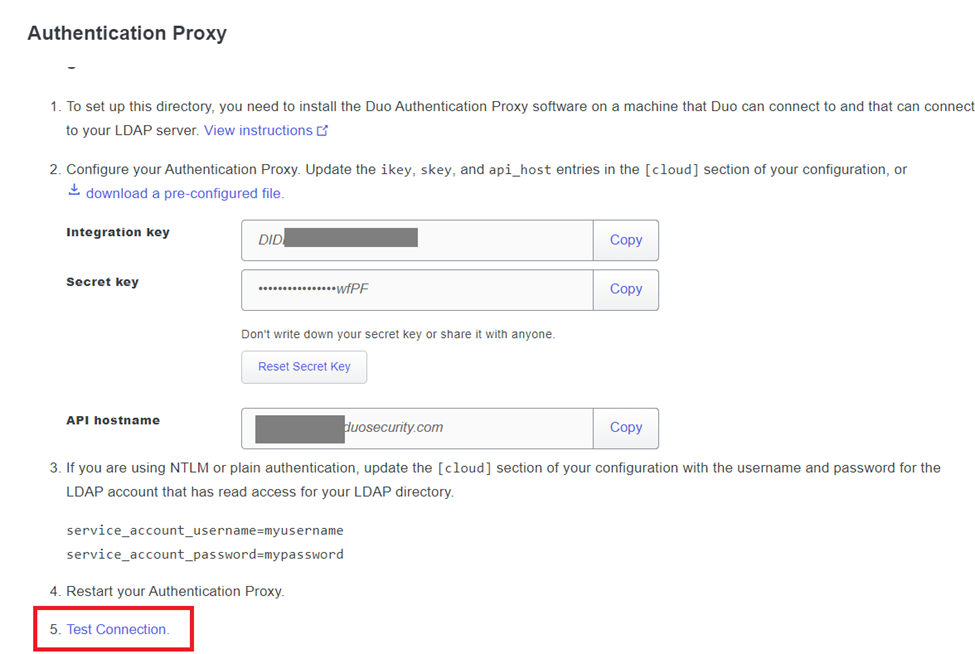

6. انسخ مفتاح التكامل الذي تم إنشاؤه والمفتاح السري واسم مضيف واجهة برمجة التطبيقات.

تفاصيل وكيل المصادقة

تفاصيل وكيل المصادقة

7. عد إلى تكوين وكيل مصادقة DUO وقم بتكوين القسم [cloud] باستخدام المعلمات الجديدة التي حصلت عليها، بالإضافة إلى بيانات اعتماد حساب الخدمة لمسؤول Active Directory:

[cloud]

ikey=<integration key>

skey=<secret key>

api_host=<API hostname>

service_account_username=<your domain>\<service_account_username>

service_account_password=<service_account_password>

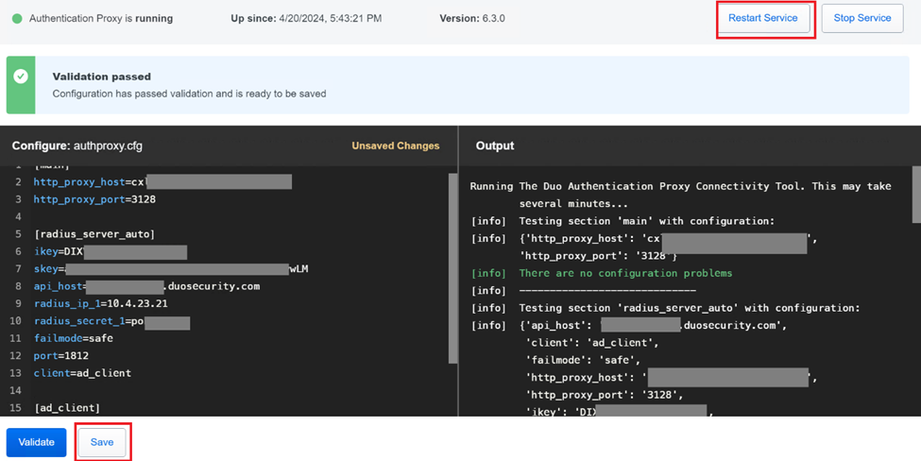

8. تحقق من التكوين الخاص بك من خلال تحديد خيار التحقق" لضمان صحة جميع الإعدادات.

تكوين DUO الوكيل.

تكوين DUO الوكيل.

9. بعد التحقق من الصحة، احفظ التكوين وأعد تشغيل خدمة وكيل مصادقة DUO لتطبيق التغييرات.

إعادة تشغيل خيار الخدمة.

إعادة تشغيل خيار الخدمة.

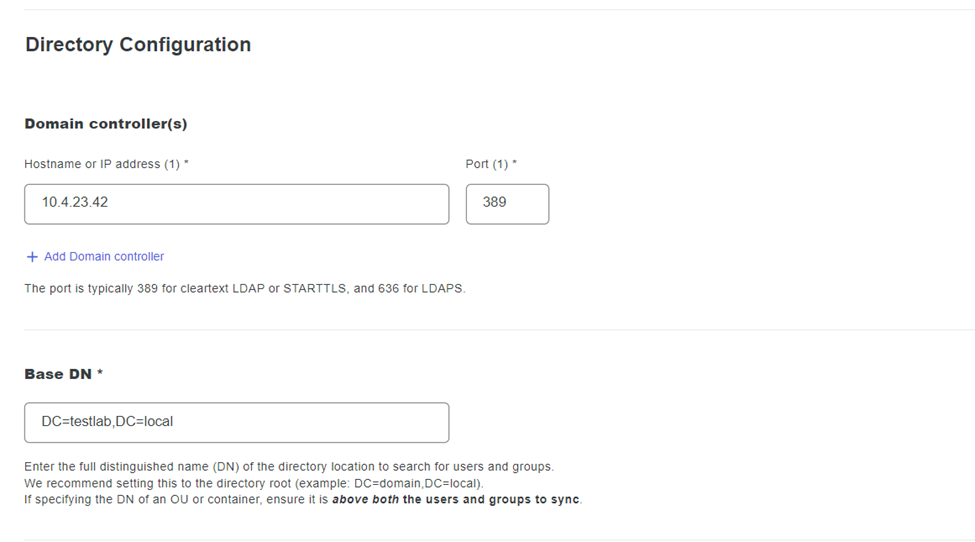

10. في لوحة معلومات إدارة DUO، أدخل عنوان IP الخاص بخادم Active Directory مع DN الأساسي لمزامنة المستخدم.

إعدادات الدليل.

إعدادات الدليل.

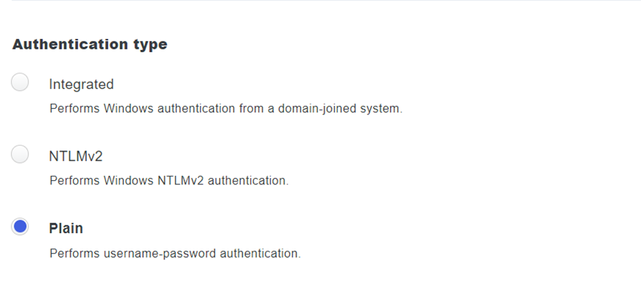

11. حدد خيار السهل لتكوين النظام للمصادقة بخلاف NTLMv2.

نوع المصادقة.

نوع المصادقة.

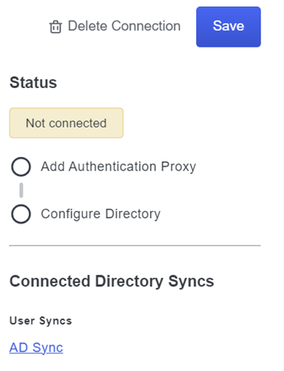

12. احفظ إعداداتك الجديدة للتأكد من تحديث التكوين.

خيار الحفظ

خيار الحفظ

13. أستخدم ميزة إختبار الاتصال" للتحقق من إمكانية اتصال خدمة Duo Cloud مع Active Directory.

خيار إختبار الاتصال.

خيار إختبار الاتصال.

14. تأكد من أن حالة Active Directory تعرض ك متصل"، مشيرة إلى نجاح التكامل.

تم بنجاح الحالة.

تم بنجاح الحالة.

تصدير حسابات المستخدمين من Active Directory (AD) عبر سحابة DUO.

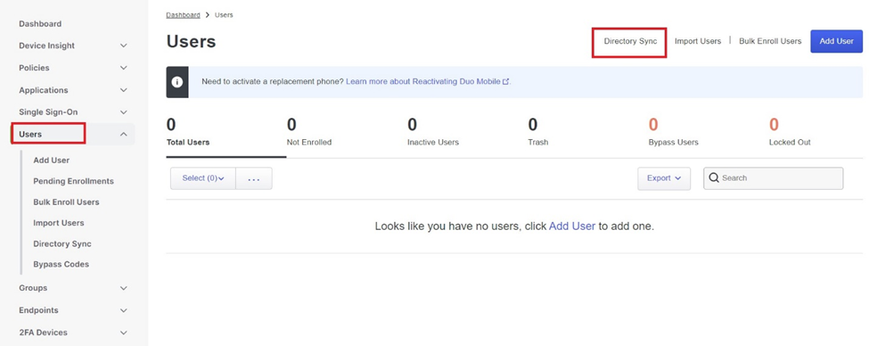

1. انتقل إلى Users > Directory Sync ضمن "لوحة مسؤول Duo" لتحديد موقع الإعدادات المتعلقة بمزامنة الدليل مع Active Directory.

قائمة المستخدمين.

قائمة المستخدمين.

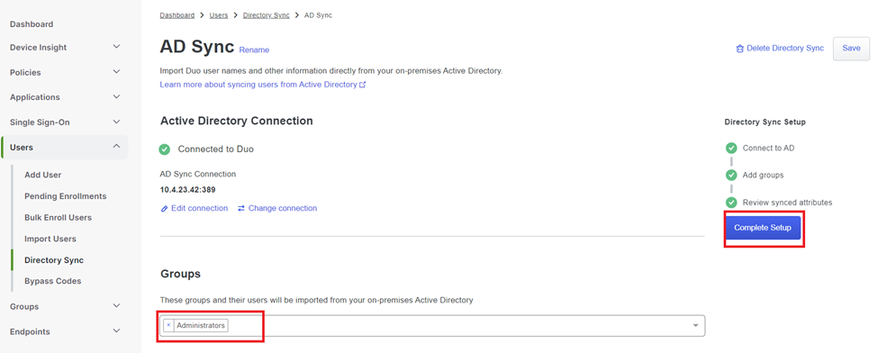

2. حدد تكوين Active Directory الذي ترغب في إدارته.

3. ضمن إعدادات التكوين، قم بتحديد واختيار المجموعات المحددة ضمن Active Directory التي ترغب في مزامنتها مع Duo Cloud. جرب إستخدام خيارات التصفية للتحديد الخاص بك.

4. انقر فوق إكمال الإعداد.

مزامنة AD.

مزامنة AD.

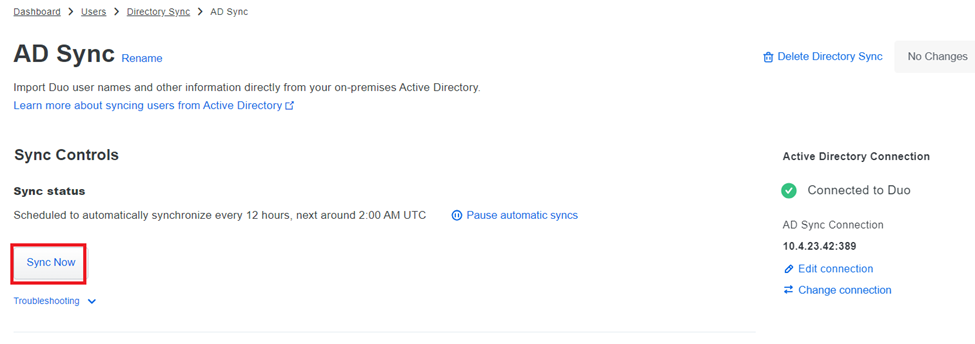

5. لبدء المزامنة على الفور، انقر فوق المزامنة الآن. يقوم هذا بتصدير حسابات المستخدم من المجموعات المحددة في Active Directory إلى مجموعة Duo، مما يسمح بإدارتها داخل بيئة أمان Duo.

بدء المزامنة

بدء المزامنة

تسجيل المستخدمين في سحابة Cisco Duo.

يتيح تسجيل المستخدم التحقق من الهوية من خلال طرق مختلفة، مثل الوصول إلى الرمز، والدفعة المزدوجة، ورموز SMS، والرموز المميزة.

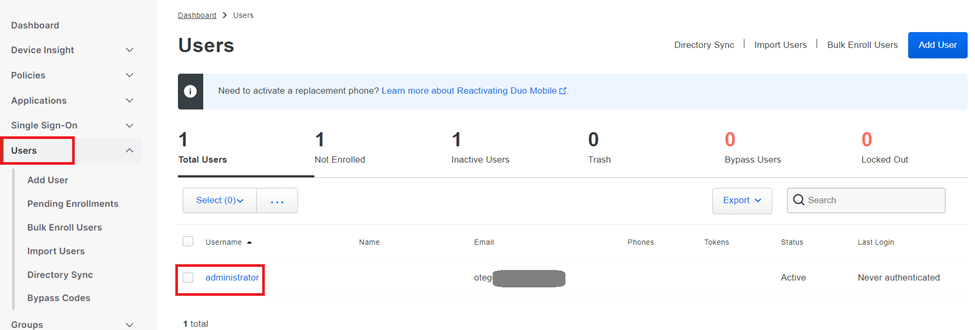

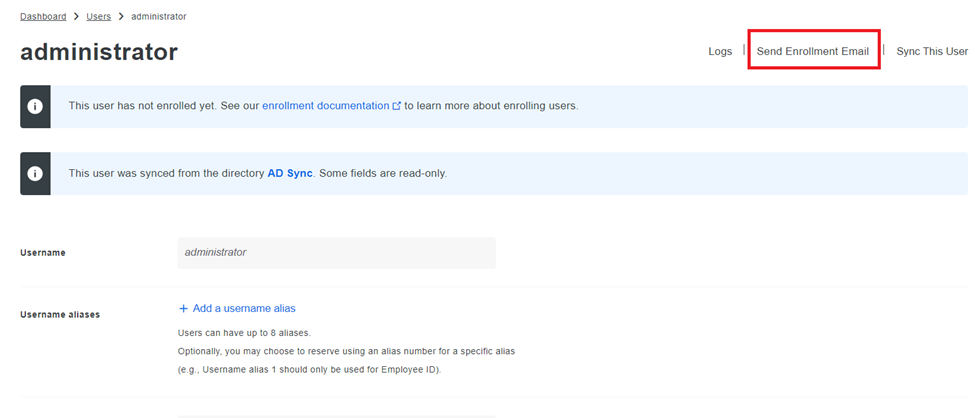

1. انتقل إلى قسم المستخدمون في لوحة معلومات Cisco Cloud.

2. حدد موقع حساب المستخدم الذي ترغب في تسجيله، ثم حدده.

قائمة حساب المستخدم.

قائمة حساب المستخدم.

3. انقر فوق الزر إرسال رسالة البريد الإلكتروني للتسجيل لبدء عملية التسجيل.

التسجيل عبر البريد الإلكتروني.

التسجيل عبر البريد الإلكتروني.

4. تحقق من علبة الوارد للبريد الإلكتروني وافتح دعوة التسجيل لإكمال عملية المصادقة.

للحصول على تفاصيل إضافية حول عملية التسجيل، يرجى الرجوع إلى الموارد التالية:

- دليل التسجيل العالمي: https://guide.duo.com/universal-enrollment

- دليل التسجيل التقليدي: https://guide.duo.com/traditional-enrollment

إجراء التحقق من صحة التكوين.

للتأكد من أن التكوينات الخاصة بك دقيقة وعملية، تحقق من الخطوات التالية:

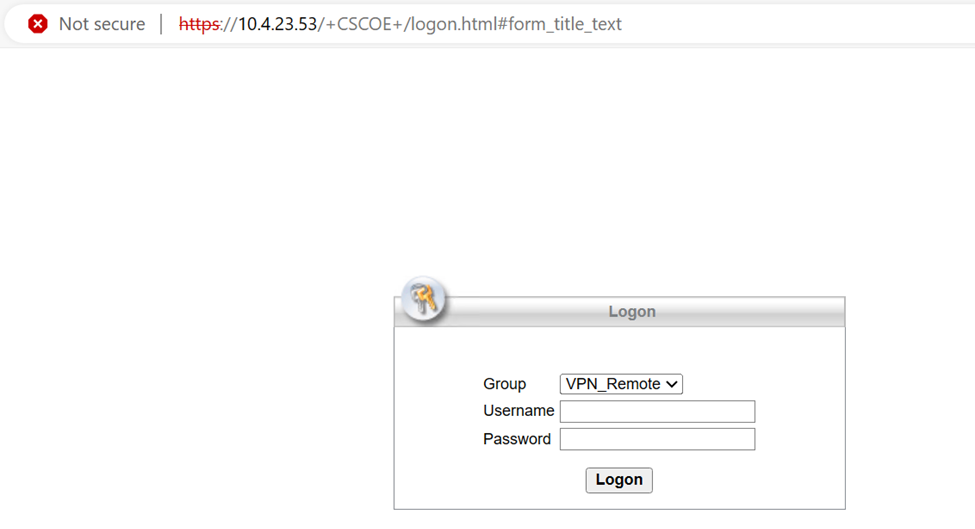

1. قم بتشغيل مستعرض ويب وأدخل عنوان IP الخاص بجهاز الدفاع عن تهديد FirePOWER (FTD) للوصول إلى واجهة شبكة VPN.

تسجيل دخول VPN.

تسجيل دخول VPN.

2. أدخل اسم المستخدم وكلمة المرور عند طلبها.

ملاحظة: تعد بيانات الاعتماد جزءا من حسابات Active Directory.

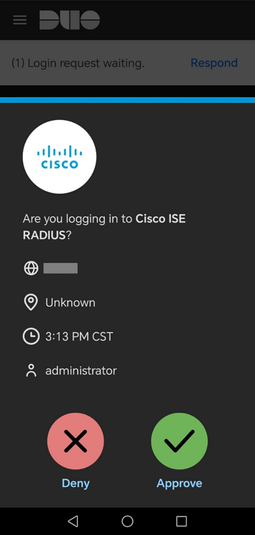

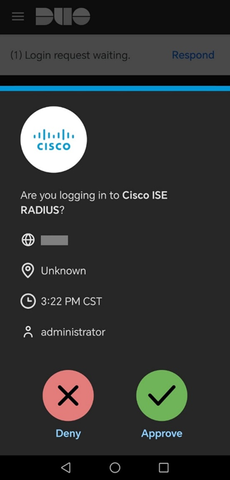

3. عند تلقي إعلام "دفعة ثنائية"، قم بالموافقة عليه باستخدام برنامج Duo Mobile لمتابعة عملية التحقق من الصحة.

الضغط الثنائي.

الضغط الثنائي.

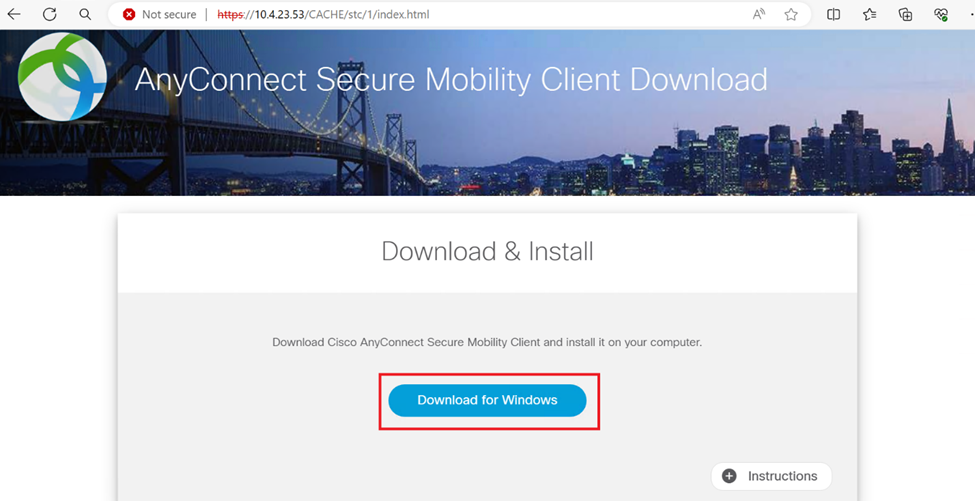

4. تحديد موقع حزمة عميل AnyConnect VPN من Cisco وتنزيلها المناسبة لأنظمة Windows.

تنزيل وتثبيت.

تنزيل وتثبيت.

5. قم بتشغيل ملف AnyConnect المثبت الذي تم تنزيله وتابع لاستكمال الإرشادات المقدمة من المثبت على جهاز Windows الخاص بك.

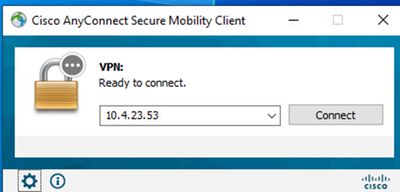

6. افتح برنامج Cisco AnyConnect Secure Mobility Client. قم بالاتصال بشبكة VPN من خلال إدخال عنوان IP الخاص بجهاز FTD.

أي برنامج اتصال.

أي برنامج اتصال.

7. عند المطالبة بذلك، أدخل بيانات اعتماد الوصول إلى الشبكة الخاصة الظاهرية (VPN) لديك وأذن بالإخطار "الدفع الثنائي" مرة أخرى لمصادقة الاتصال.

الضغط الثنائي.

الضغط الثنائي.

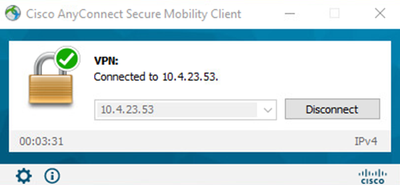

نجح اتصال VPN.

نجح اتصال VPN.

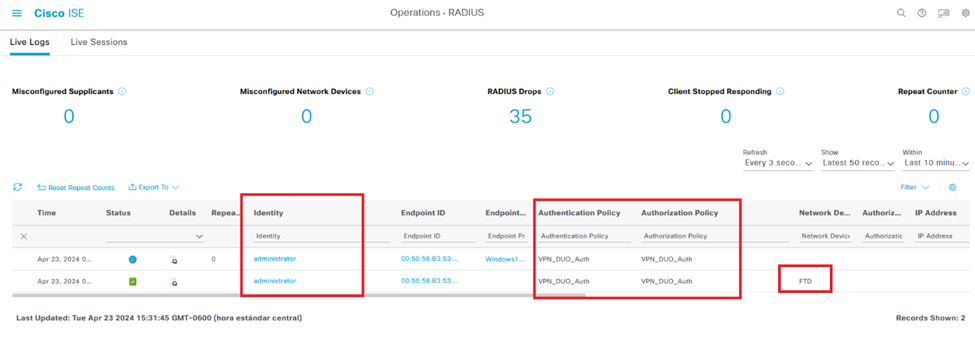

8. انتقل إلى العمليات > RADIUS > Livelogs لمراقبة النشاط في الوقت الفعلي والتحقق من الاتصال المناسب، والوصول إلى السجلات المباشرة في محرك خدمات الهوية (ISE) من Cisco.

ايس ليفيلوغز.

ايس ليفيلوغز.

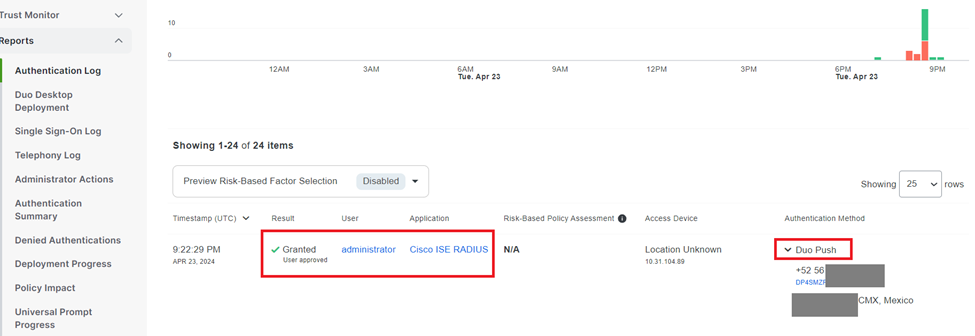

9. انتقل إلى التقارير > سجلات المصادقة لمراجعة سجلات المصادقة في "فريق مسؤول DUO" لتأكيد عمليات التحقق الناجحة.

سجلات المصادقة.

سجلات المصادقة.

القضايا المشتركة.

سيناريو العمل.

قبل أستكشاف أخطاء محددة تتعلق بهذا التكامل، من المهم فهم سيناريو العمل الإجمالي.

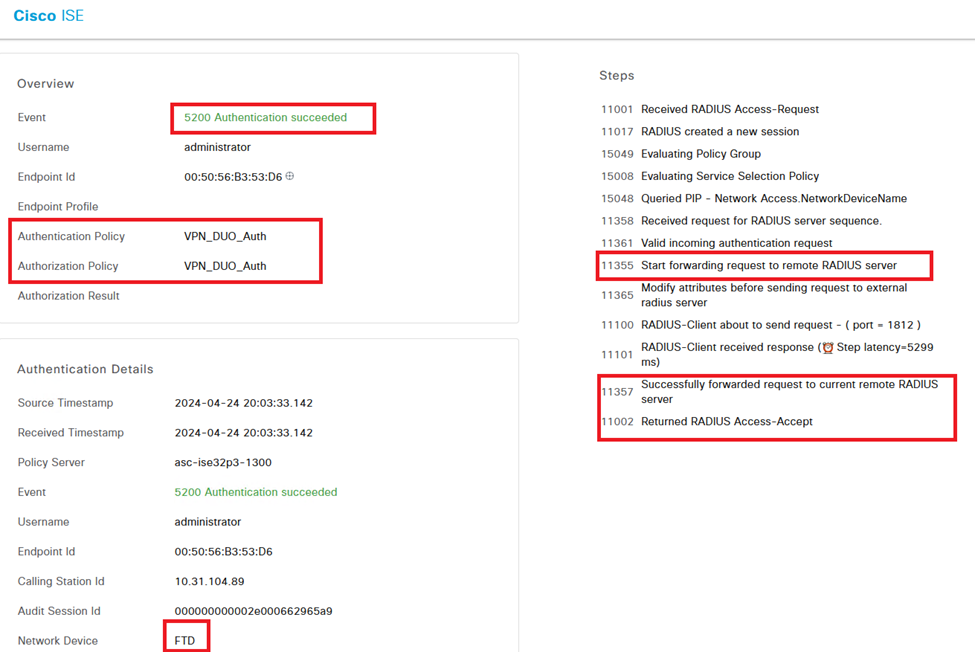

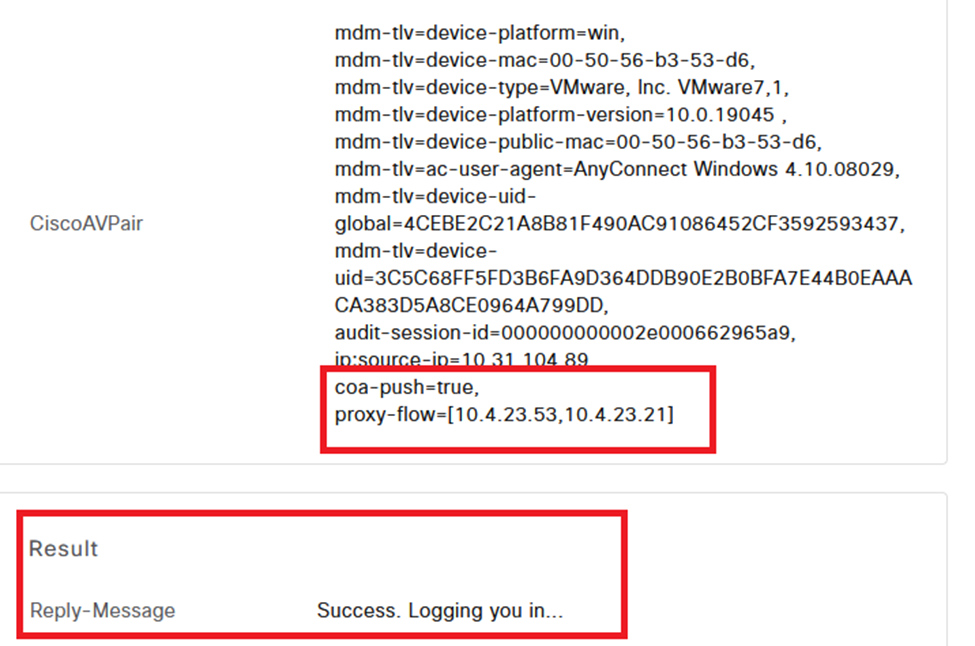

في عمليات تحرير بيانات ISE، يمكننا تأكيد أن ISE قام بإعادة توجيه حزم RADIUS إلى وكيل DUO، وبمجرد قبول المستخدم للتوجيه الثنائي، تم تلقي "قبول الوصول إلى RADIUS" من خادم وكيل DUO.

مصادقة النجاح.

مصادقة النجاح.

النتيجة بنجاح.

النتيجة بنجاح.

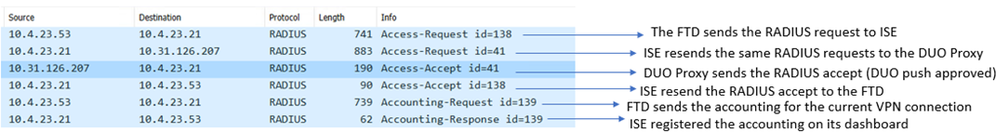

يظهر التقاط الحزمة من جانب ISE المعلومات التالية:

التقاط حزمة ISE.

التقاط حزمة ISE.

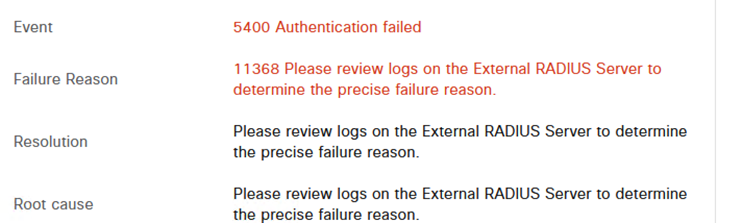

خطأ 11368 يرجى مراجعة السجلات على خادم RADIUS الخارجي لتحديد سبب الفشل بدقة.

خطأ 11368.

خطأ 11368.

أستكشاف الأخطاء وإصلاحها:

- التحقق من أن المفتاح السري المشترك ل RADIUS في ISE هو نفسه المفتاح الذي تم تكوينه في FMC.

1. افتح واجهة المستخدم الرسومية ISE.

2. الإدارة > موارد الشبكة > أجهزة الشبكة.

3. أختر خادم وكيل DUO.

4. بجوار السر المشترك، انقر فوق عرض" لترى المفتاح بتنسيق نص عادي.

5. افتح واجهة المستخدم الرسومية FMC.

6. الكائنات > إدارة الكائنات > خادم AAA > مجموعة خوادم RADIUS.

7. أختر خادم ISE.

8. أعد إدخال المفتاح السري.

- التحقق من تكامل Active Directory في DUO.

1. افتح مدير وكيل مصادقة DUO.

2. تأكيد المستخدم وكلمة المرور ضمن قسم [ad_client].

3. انقر فوق "التحقق" للتأكد من صحة بيانات الاعتماد الحالية.

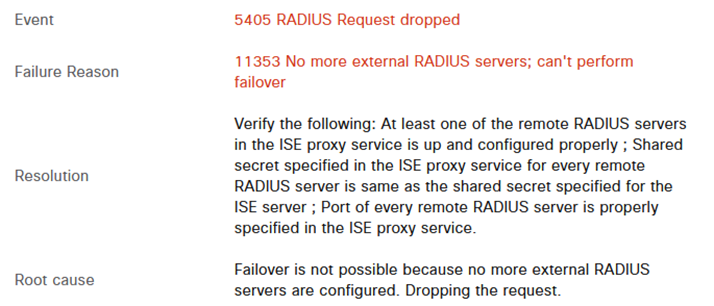

خطأ 11353 لا مزيد من خوادم RADIUS الخارجية، لا يمكن تنفيذ تجاوز الفشل

خطأ 11353.

خطأ 11353.

أستكشاف الأخطاء وإصلاحها:

- التحقق من أن المفتاح السري المشترك ل RADIUS في ISE هو نفسه المفتاح الذي تم تكوينه في خادم وكيل Duo.

1. افتح واجهة المستخدم الرسومية ISE.

2. الإدارة > موارد الشبكة > أجهزة الشبكة.

3. أختر خادم وكيل DUO.

4. بجوار السر المشترك، انقر فوق عرض" لترى المفتاح بتنسيق نص عادي.

5. افتح مدير وكيل مصادقة DUO.

6. تحقق من قسم [radius_server_auto] وقارن المفتاح السري المشترك.

لا تظهر جلسات RADIUS في سجلات ISE المباشرة.

أستكشاف الأخطاء وإصلاحها:

- التحقق من تكوين DUO.

1. افتح مدير وكيل مصادقة DUO.

2. تحقق من عنوان ISE IP في قسم [radius_server_auto]

- التحقق من تكوين FMC.

1. افتح واجهة المستخدم الرسومية (GUI) الخاصة بوحدة التحكم الإدارية الفيدرالية.

2. انتقل إلى الكائنات > إدارة الكائنات > خادم AAA > مجموعة خوادم RADIUS.

3. أختر خادم ISE.

4. تحقق من عنوان ISE IP.

- التقاط حزمة في ISE لتأكيد إستقبال حزم RADIUS.

1. انتقل إلى العمليات > أستكشاف الأخطاء وإصلاحها > أدوات التشخيص > تفريغ TCP

أستكشاف الأخطاء وإصلاحها بشكل إضافي.

- تمكين المكونات التالية في PSN كتصحيح أخطاء:

محرك السياسات

بررت-جني

Runtime-AAA

لمزيد من أستكشاف الأخطاء وإصلاحها في Duo Authentication Proxy Manager، تحقق من الارتباط التالي:

https://help.duo.com/s/article/1126?language=en_US

قالب ثنائي.

يمكنك إستخدام القالب التالي لإكمال التكوين في خادم وكيل DUO.

[main] <--- OPTIONAL

http_proxy_host=<Proxy IP address or FQDN>

http_proxy_port=<Proxy port>

[radius_server_auto]

ikey=xxxxxxxxxxxxxx

skey=xxxxxxxxxxxxxxxxxxxxxxxxxxxxx

api_host=xxxxxxxxxxxxxxxxxxx

radius_ip_1=<PSN IP Address>

radius_secret_1=xxxxxxxxx

failmode=safe

port=1812

client=ad_client

[ad_client]

host=<AD IP Address>

service_account_username=xxxxxxxx

service_account_password=xxxxxxxxxx

search_dn=DC=xxxxxx,DC=xxxx

[cloud]

ikey=xxxxxxxxxxxxxxxxxx

skey=xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx

api_host=xxxxxxxxxxxxxxxxxx

service_account_username=<your domain\username>

service_account_password=xxxxxxxxxxxxxمحفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

2.0 |

25-Jul-2024 |

الإصدار الأولي |

1.0 |

25-Jul-2024 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- Oscar de Jesus Tegoma Aguilar

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات