تكوين تدفقات ISE Wireless CWA والنقاط الساخنة مع AireOS والجيل التالي من WLCs

خيارات التنزيل

-

ePub (1.7 MB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يوضح هذا المستند كيفية تكوين ثلاث حالات ضيافة في محرك خدمات الهوية باستخدام Cisco AireOS ووحدات التحكم في الشبكة المحلية اللاسلكية من الجيل التالي.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- وحدات التحكم في الشبكة المحلية (LAN) اللاسلكية من Cisco (الوصول الموحد والمحول)

- محرك خدمات الهوية (ISE)

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- Cisco Identity Services Engine، الإصدار 2.1

- وحدة التحكم في شبكة LAN اللاسلكية 5508 من Cisco مع 8.0.121.0

- وحدة التحكم اللاسلكية من الجيل التالي (NGWC) طراز Catalyst 3850(WS-C3850-24P) مع 03.06.04.E

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

التكوين

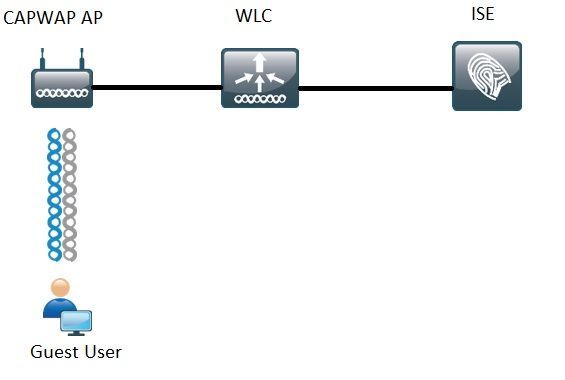

الرسم التخطيطي للشبكة

تصف الخطوات التي يغطيها هذا المستند التكوين النموذجي على كل من قوائم التحكم في الشبكة المحلية اللاسلكية (WLC) للوصول الموحد والمتقارب لدعم أي تدفق Guest مع ISE.

تكوين Unified 5508 WLC

بغض النظر عن حالة الاستخدام التي تم تكوينها في ISE، فمن منظور عنصر التحكم في الشبكة المحلية اللاسلكية (WLC)، تبدأ جميعها بنقطة نهاية لاسلكية تتصل بمعرف SSID مفتوح مع تمكين تصفية MAC (بالإضافة إلى تجاوز المصادقة والتفويض والمحاسبة (AAA) و RADIUS NAC) التي تشير إلى ISE كخادم المصادقة والمحاسبة. وهذا يضمن أن بإمكان ISE دفع السمات الضرورية إلى عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) بشكل ديناميكي لتنفيذ عملية إعادة التوجيه إلى مدخل ضيف ISE بنجاح.

التكوين العام

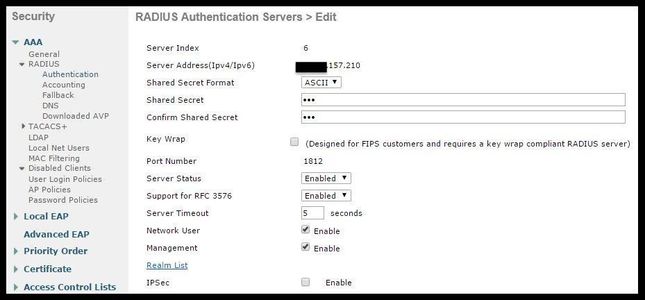

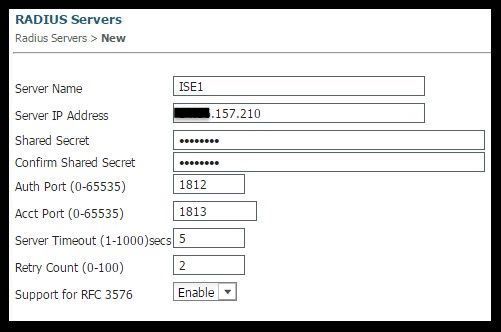

1. إضافة ISE بشكل عام كخادم مصادقة ومحاسبة.

- انتقل إلى التأمين > AAA > المصادقة وانقر فوق جديد

- أدخل ISE Server IP والسر المشترك

- تأكد من تعيين كل من حالة الخادم ودعم RFC 3676 (تغيير التفويض أو دعم CoA) على ممكن.

- تحت مهلة الخادم افتراضيا AireOS WLCs لها 2 ثاني. نظرا لأنه يتوقف على خصائص الشبكة (زمن الوصول و ISE و WLC في مواقع مختلفة)، فقد يكون من المفيد زيادة مهلة الخادم إلى 5 ثوان على الأقل لتجنب أحداث تجاوز الفشل غير الضرورية.

- طقطقة يطبق.

- في حالة وجود عقد خدمات نهج متعددة (PSN) لتكوين المتابعة لإنشاء إدخالات خادم إضافية.

ملاحظة: يتضمن مثال التكوين هذا مثالين ل ISE

- انتقل إلى التأمين > AAA > RADIUS > المحاسبة وانقر جديد

- أدخل ISE Server IP والسر المشترك

- تأكد من تعيين حالة الخادم إلى ممكن

- قم بزيادة مهلة الخادم إذا لزم الأمر (الافتراضي هو 2 ثوان).

2. التكوين الاحتياطي.

في البيئة الموحدة بمجرد تشغيل مهلة الخادم، تنتقل وحدة التحكم في الشبكة المحلية اللاسلكية (WLC) إلى الخادم التالي الذي تم تكوينه. التالي في السطر من WLAN. في حال عدم توفر آخر، فعندئذ تقوم وحدة التحكم في الشبكة المحلية اللاسلكية (WLC) بتحديد الوحدة التالية في قائمة الخوادم العمومية. عند تكوين خوادم متعددة على SSID (أساسي، ثانوي) بمجرد حدوث تجاوز الفشل تستمر عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) بشكل افتراضي في إرسال المصادقة و(أو) حركة مرور المحاسبة بشكل دائم إلى المثيل الثانوي حتى إذا كان الخادم الأساسي عاد إلى العمل.

من أجل تخفيف هذا السلوك، قم بتمكين الطريقة الاحتياطية. انتقل إلى الأمان > AAA > RADIUS > النسخ الاحتياطي. السلوك الافتراضي هو إيقاف. تتطلب الطريقة الوحيدة للاسترداد من حدث يتم إيقاف تشغيله من الخادم تدخل المسؤول (بشكل عام لاستعادة حالة مسؤول الخادم).

لتمكين الإصدارات الاحتياطية، لديك خياران:

- خامل - في الوضع الخامل، إذا لم يستجب الخادم لطلب مصادقة WLC، يقوم عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) بنقل الخادم إلى قائمة الانتظار غير النشطة وتعيين مؤقت (خيار الفاصل الزمني في الثانية). عند انتهاء صلاحية المؤقت، يقوم عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) بنقل الخادم إلى قائمة الانتظار النشطة بغض النظر عن حالة الخوادم الفعلية. إذا أسفر طلب المصادقة عن حدث انتهاء المهلة (مما يعني أن الخادم لا يزال معطلا)، فسيتم نقل إدخال الخادم مرة أخرى إلى قائمة الانتظار غير النشطة ويقوم المؤقت بالعودة مرة أخرى. في حالة إستجابة الخادم بنجاح، فإنه يبقى في قائمة الانتظار النشطة. القيم القابلة للتكوين هنا تنتقل من 180 إلى 3600 ثانية.

- نشط - في الوضع النشط، عندما لا يستجيب الخادم لطلب مصادقة WLC، يقوم WLC بتمييز الخادم على أنه معطل، ثم ينقل الخادم إلى تجمع خوادم غير نشط ويبدأ في إرسال رسائل المسبار بشكل دوري حتى يستجيب الخادم. إذا استجاب الخادم، فعندئذ تقوم وحدة التحكم في الشبكة المحلية اللاسلكية (WLC) بنقل الخادم الميت إلى المجموعة النشطة وتتوقف عن إرسال رسائل المسبار.

في هذا أسلوب ال WLC يتطلب أنت أن يدخل username وفواصل تحقيق في ثاني (180 إلى 3600).

ملاحظة: لا يتطلب تحقيق WLC مصادقة ناجحة. وفي كلتا الحالتين، تعد المصادقات الناجحة أو الفاشلة إستجابة خادم كافية لترقية الخادم إلى قائمة الانتظار النشطة.

تكوين معرف مجموعة خدمة الضيف (SSID):

- انتقل إلى علامة التبويب WLANs وتحت خيار إنشاء جديد انقر فوق انتقال:

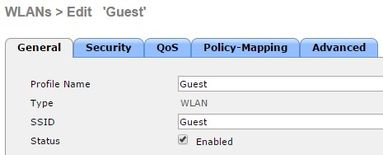

- أدخل اسم التوصيف واسم SSID. طقطقة يطبق.

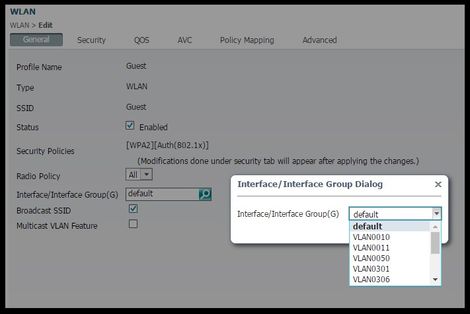

- تحت علامة التبويب "عام"، حدد الواجهة أو مجموعة الواجهة التي سيتم إستخدامها (شبكة VLAN للضيف).

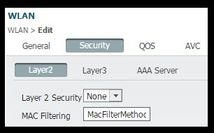

- تحت التأمين>طبقة 2>تأمين الطبقة 2 حدد لا شيء ومكنت تصفية Mac خانة الاختيار.

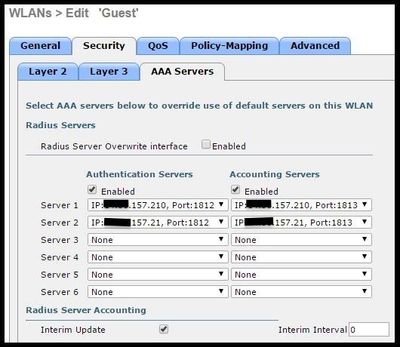

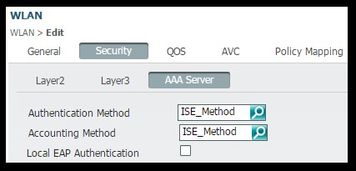

- تحت علامة التبويب خوادم AAA"، قم بتعيين خوادم المصادقة والمحاسبة على ممكن وحدد الخوادم الأساسية والثانوية.

- تحديث مؤقت: هذا تكوين إختياري لا يضيف أي فوائد إلى هذا التدفق. إذا كنت تفضل تمكينها، يجب أن تشغل عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) إصدار 8.x أو إصدار أحدث من التعليمات البرمجية:

معطل: الميزة معطلة بالكامل.

تمكين مع الفاصل الزمني 0: يرسل عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) تحديثات المحاسبة إلى ISE في كل مرة يحدث فيها تغيير في إدخال "كتلة التحكم في المحطة المحمولة" (MSCB) الخاص بالعميل ( ie. تعيين أو تغيير عنوان IPv4 أو IPv6، حدث تجوال العميل.) لم يتم إرسال أية تحديثات دورية إضافية.

تم تمكينها بفاصل مؤقت تم تكوينه: في هذا الوضع، ترسل وحدة التحكم في الشبكة المحلية اللاسلكية (WLC) إخطارات إلى ISE عند تغييرات إدخال MSCB الخاص بالعميل، كما أنها ترسل إخطارات محاسبة دورية إضافية في الفاصل الزمني الذي تم تكوينه (بغض النظر عن أي تغييرات).

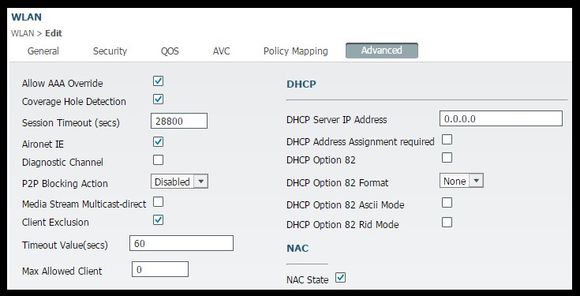

- تحت تمكين علامة التبويب المتقدمة السماح بتجاوز AAA وتحديد حالة NAC RADIUS NAC. وهذا يضمن أن عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) يطبق أي أزواج قيم سمات (AVPs) تأتي من ISE.

- انتقل إلى علامة التبويب "SSID" العامة وقم بتعيين حالة SSID إلى ممكن

- تطبيق التغييرات.

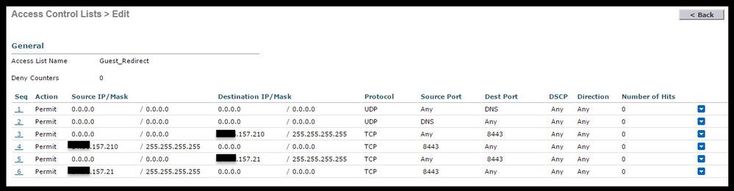

تكوين قائمة التحكم في الوصول (ACL) لإعادة التوجيه

وتتم الإشارة إلى قائمة التحكم في الوصول (ACL) هذه بواسطة ISE وهي تحدد حركة المرور التي تتم إعادة توجيهها وحركة المرور المسموح بها من خلالها.

- انتقل إلى علامة التبويب الأمان > قوائم التحكم في الوصول وانقر فوق جديد

- هذا مثال على قائمة التحكم في الوصول (ACL)

يجب أن تسمح قائمة التحكم في الوصول (ACL) هذه بالوصول إلى خدمات DNS وعقد ISE ومنها عبر منفذ TCP 8443. هناك رفض ضمني في الجزء السفلي يعني أن بقية حركة المرور يتم إعادة توجيهها إلى URL الخاص بواجهة ضيف ISE.

إعادة توجيه HTTPS

يتم دعم هذه الميزة في الإصدارات 8.0.x و up من AireOS ولكنها يتم إيقاف تشغيلها بشكل افتراضي. لتمكين دعم HTTPS، انتقل إلى إدارة WLC > HTTP-HTTPS > إعادة التوجيه HTTPS وقم بتعيينه على تمكين أو تطبيق هذا الأمر في CLI:

(Cisco Controller) >config network web-auth https-redirect enable

تحذيرات الشهادة بعد تمكين إعادة توجيه HTTPS

بعد تمكين إعادة توجيه HTTPS، يمكن للمستخدم تجربة مشاكل الثقة في الشهادة أثناء إعادة التوجيه. ويمكن ملاحظة ذلك حتى في حالة وجود شهادة موصولة صالحة على وحدة التحكم وحتى في حالة توقيع هذه الشهادة من قبل مرجع مصدق ثقة تابع لجهة خارجية. السبب هو إصدار الشهادة المثبتة على عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) إلى اسم مضيف الواجهة الظاهرية أو عنوان IP الخاص بها. عندما يحاول العميل https://cisco.com، يتوقع المستعرض إصدار الشهادة إلى cisco.com. ومع ذلك، لكي تتمكن وحدة التحكم في الشبكة المحلية اللاسلكية من اعتراض GET الذي تم إصداره بواسطة العميل، فإنها تحتاج أولا إلى إنشاء جلسة عمل HTTPS التي تعرض لها وحدة التحكم في الشبكة المحلية اللاسلكية (WLC) شهادة الواجهة الظاهرية الخاصة بها أثناء مرحلة مصافحة SSL. وهذا يتسبب في قيام المستعرض بعرض تحذير حيث لم يتم إصدار الشهادة المقدمة أثناء مصافحة SSL إلى موقع ويب الأصلي الذي يحاول العميل الوصول إليه (على سبيل المثال، cisco.com بدلا من اسم مضيف الواجهة الظاهرية ل WLC). يمكنك مشاهدة رسائل أخطاء شهادات مختلفة في مستعرضات مختلفة ولكن جميعها مرتبطة بنفس المشكلة.

تجاوز الفشل العنيف

مكنت هذا سمة افتراضيا في AireOS WLCs. عند تمكين ميزة التغلب على الأعطال بقوة، يقوم عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) بوضع علامة "غير مستجيب" على خادم AAA وتنتقل إلى خادم AAA التالي الذي تم تكوينه بعد أن يؤثر حدث انتهاء مهلة RADIOs على عميل واحد.

عندما يتم تعطيل الميزة، يفشل WLC في الوصول إلى الخادم التالي فقط في حالة حدوث حدث مهلة RADIUS مع 3 جلسات عميل على الأقل. يمكن تعطيل هذه الميزة بواسطة هذا الأمر (لا يتطلب الأمر إعادة التشغيل):

(Cisco Controller) >config radius aggressive-failover disable

للتحقق من الحالة الحالية للميزة:

(Cisco Controller) >show radius summary Vendor Id Backward Compatibility................. Disabled Call Station Id Case............................. lower Acct Call Station Id Type........................ Mac Address Auth Call Station Id Type........................ AP's Radio MAC Address:SSID Extended Source Ports Support.................... Enabled Aggressive Failover.............................. Disabled

تجاوز الأسير

عادة ما تقوم نقاط النهاية التي تدعم آلية "مساعد الشبكة المتنقل" (CNA) لاكتشاف المدخل المتنقل والشغل التلقائي لصفحة تسجيل الدخول بذلك من خلال متصفح كاذب في نافذة خاضعة للتحكم، بينما تقوم نقاط النهاية الأخرى بتشغيل متصفح مؤهل بالكامل لتشغيل هذا الأمر. بالنسبة لنقاط النهاية حيث يقوم مهايئ الشبكة المتقاربة (CNA) بتشغيل متصفح وهمي، فهذا يمكنه كسر التدفق عند إعادة التوجيه إلى مدخل ISE الأسير. يؤثر هذا عادة على أجهزة Apple IOS وله تأثيرات سلبية خاصة في التدفقات التي تتطلب تسجيل الجهاز، VLAN DHCP-Rlease، التحقق من التوافق.

بناء على مدى تعقيد التدفق قيد الاستخدام، يمكن أن يوصى بتمكين Captive Bypass. في مثل هذا السيناريو، تتجاهل عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) آلية اكتشاف بوابة مهايئ الشبكات المجمعة (CNA) ويحتاج العميل إلى فتح مستعرض لبدء عملية إعادة التوجيه.

دققت الحالة من السمة:

(Cisco Controller) >show network summary Web Auth CMCC Support ...................... Disabled Web Auth Redirect Ports .................... 80,3128 Web Auth Proxy Redirect ................... Disable Web Auth Captive-Bypass .................. Disabled Web Auth Secure Web ....................... Enable Web Auth Secure Redirection ............... Enable

لتمكين نوع الميزة هذا الأمر:

(Cisco Controller) >config network web-auth captive-bypass enable

Web-auth support for Captive-Bypass will be enabled.

You must reset system for this setting to take effect.

ينبه عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) المستخدم إلى أنه لكي تصبح التغييرات نافذة المفعول، يلزم إعادة تشغيل النظام (إعادة التشغيل).

عند هذه النقطة يظهر عرض شبكة خلاصة الميزة كما هو ممكن، ولكن لتفعيل التغييرات، يلزم إعادة تشغيل WLC.

تكوين NGWC المجمع 3850

التكوين العام

1. إضافة ISE بشكل عام كخادم مصادقة ومحاسبة

- انتقل إلى التكوين > التأمين > RADIUS > الخوادم وانقر جديد

- أدخل عنوان IP لخادم ISE والسر المشترك ومهلة الخادم وعدد إعادة المحاولة التي تعكس الظروف البيئية الخاصة بك.

- تأكد من تمكين دعم RFC 3570 (دعم CoA).

- كرر العملية لإضافة إدخال خادم ثانوي.

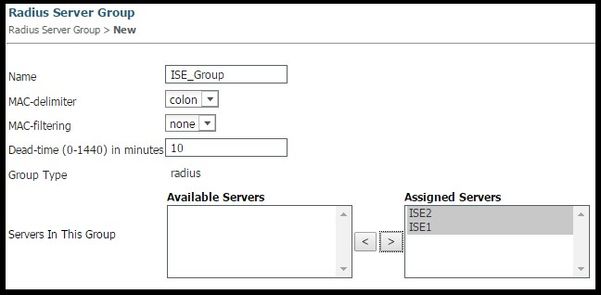

2. إنشاء مجموعة خوادم ISE

- انتقل إلى التكوين > الأمان > مجموعات الخوادم وانقر فوق جديد

- قم بتعيين اسم للمجموعة وأدخل قيمة وقت انتهاء الصلاحية بالدقائق. هذا هو الوقت الذي تحتفظ فيه وحدة التحكم بالخادم في قائمة الانتظار غير النشطة قبل ترقيته مرة أخرى إلى قائمة الخوادم النشطة.

- من القائمة الخوادم المتوفرة قم بإضافتها إلى عمود "الخوادم المعينة".

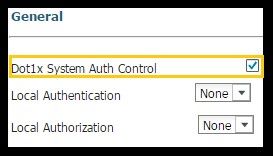

3. تمكين dot1x بشكل عام

- انتقل إلى التكوين > AAA > قوائم الطرق > عامة وتمكين التحكم في مصادقة النظام Dot1x

4. تكوين قوائم الطرق

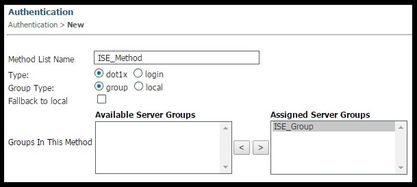

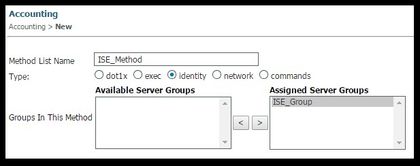

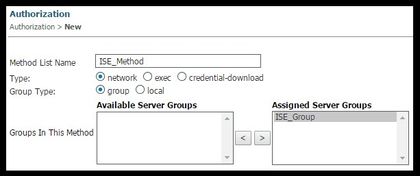

- انتقل إلى التكوين > AAA>قوائم الطرق>المصادقة وإنشاء قائمة طرق جديدة. في هذه الحالة يكون النوع Dot1x و Group ISE_Group (المجموعة التي تم إنشاؤها في الخطوة السابقة). ثم اضغط تطبيق

- قم بنفس الشيء للمحاسبة (التكوين > AAA > قوائم الطرق > المحاسبة) والتخويل (التكوين > AAA > قوائم الطرق > التخويل). لا بد أنهم يبدون هكذا

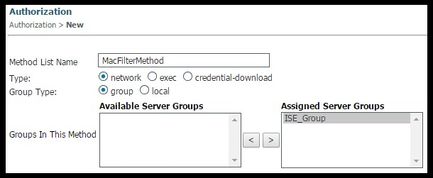

5. قم بإنشاء أسلوب مرشح MAC للتخويل.

يتم إستدعاء هذا من إعدادات SSID لاحقا.

- انتقل إلى Configuration> AAA > قوائم الطرق > التخويل وانقر فوق جديد.

- أدخل اسم قائمة الطرق. أخترت نوع = شبكة ومجموعة نوع مجموعة.

- إضافة ISE_GROUP إلى حقل مجموعات الخوادم المعينة.

تكوين SSID

1. إنشاء SSID الضيف

- انتقل إلى تكوين > لاسلكي > شبكات WLAN وانقر على جديد

- أدخل معرف WLAN و SSID واسم التوصيف ثم انقر على تطبيق.

- في حالة وجود إعدادات SSID تحت الواجهة / مجموعة الواجهة حدد واجهة الشبكة المحلية الظاهرية (VLAN) المضيفة من الطبقة 3.

- تحت التأمين>طبقة 2 حدد لا شيء وبعد تصفية Mac أدخل اسم قائمة طريقة تصفية Mac التي قمت بتكوينها مسبقا (MacFilterMethod).

- تحت التأمين > علامة التبويب AAA Server حدد قوائم طرق المصادقة والمحاسبة (ISE_Method) المناسبة.

- تحت تمكين علامة التبويب المتقدمة السماح بتجاوز AAA وحالة NAC. يجب تعديل باقي الإعدادات وفقا لكل متطلبات نشر (مهلة الجلسة، إستثناء العميل، دعم ملحقات Aironet).

- انتقل إلى علامة التبويب "عام" وقم بتعيين الحالة إلى "ممكن". ثم اضغط تطبيق.

إعادة توجيه تكوين قائمة التحكم في الوصول (ACL)

وتتم الإشارة إلى قائمة التحكم في الوصول هذه بواسطة ISE لاحقا في قبول الوصول إستجابة لطلب MAB الأولي. يستخدم NGWC ذلك لتحديد حركة المرور التي يجب إعادة توجيهها وحركة المرور التي يجب السماح بها.

- انتقل إلى التكوين > الأمان > قائمة التحكم في الوصول > قوائم التحكم في الوصول وانقر فوق إضافة جديد.

- حدد موسع وأدخل اسم قائمة التحكم في الوصول (ACL).

- توضح هذه الصورة مثالا لقائمة تحكم في الوصول (ACL) معتادة لإعادة التوجيه:

ملاحظة: السطر 10 إختياري. عادة ما تتم إضافة هذا لاقتراح أستكشاف الأخطاء وإصلاحها. يجب أن تسمح قائمة التحكم في الوصول (ACL) هذه بالوصول إلى خدمات DHCP و DNS وأيضا إلى خوادم ISE التي تعمل بمنفذ TCP 8443(رفض إدخالات التحكم في الوصول (ACEs). يتم إعادة توجيه حركة مرور HTTP و HTTPS (السماح بالإصدار ACE).

تكوين واجهة سطر الأوامر (CLI)

كما يمكن تطبيق جميع التكوين الذي تمت مناقشته في الخطوات السابقة من خلال واجهة سطر الأوامر.

تم تمكين معيار 802.1x بشكل عام

dot1x system-auth-control

تكوين AAA العالمي

aaa new-model ! aaa authentication dot1x ISE_Method group ISE_Group aaa authorization network ISE_Method group ISE_Group aaa authorization network MacFilterMethod group ISE_Group aaa accounting Identity ISE_Method start-stop group ISE_Group ! aaa server radius dynamic-author client 172.16.157.210 server-key ***** client 172.16.157.21 server-key ***** auth-type any ! radius server ISE1 address ipv4 172.16.157.210 auth-port 1812 acct-port 1813 timeout 5 retransmit 2 key ***** ! radius server ISE2 address ipv4 172.16.157.21 auth-port 1812 acct-port 1813 timeout 5 retransmit 2 key ***** ! ! aaa group server radius ISE_Group server name ISE2 server name ISE1 deadtime 10 mac-delimiter colon !

تكوين شبكة WLAN

wlan Guest 1 Guest aaa-override accounting-list ISE_Method client vlan VLAN0301 mac-filtering MacFilterMethod nac no security wpa no security wpa akm dot1x no security wpa wpa2 no security wpa wpa2 ciphers aes security dot1x authentication-list ISE_Method no security ft over-the-ds session-timeout 28800 no shutdown

مثال على قائمة التحكم في الوصول (ACL) لإعادة التوجيه

3850#show ip access-lists Guest_Redirect

Extended IP access list Guest_Redirect

10 deny icmp any any

20 deny udp any any eq bootps

30 deny udp any any eq bootpc

40 deny udp any any eq domain

50 deny tcp any host 172.16.157.210 eq 8443

60 deny tcp any host 172.16.157.21 eq 8443

70 permit tcp any any eq www

80 permit tcp any any eq 443

دعم HTTP و HTTPS

3850#show run | inc http ip http server ip http secure-server

ملاحظة: إذا قمت بتطبيق قائمة تحكم في الوصول (ACL) لتقييد الوصول إلى عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) عبر HTTP، فإنها تؤثر على إعادة التوجيه.

تكوين ISE

يصف هذا القسم التكوين المطلوب على ISE لدعم جميع حالات الاستخدامات التي تمت مناقشتها في هذا المستند.

مهام تكوين ISE الشائعة

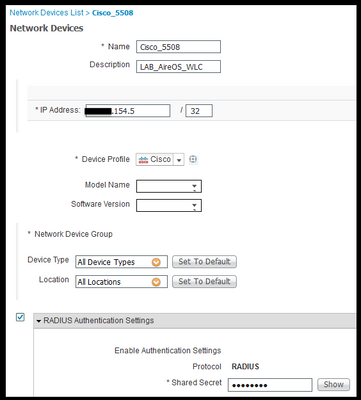

- قم بتسجيل الدخول إلى ISE وانتقل إلى إدارة > موارد الشبكة > أجهزة الشبكة وانقر فوق إضافة

- أدخل الاسم المقترن مع عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) وعنوان IP للجهاز.

- حدد مربع إعدادات مصادقة RADIU واكتب السر المشترك الذي تم تكوينه على جانب WLC. ثم انقر فوق إرسال.

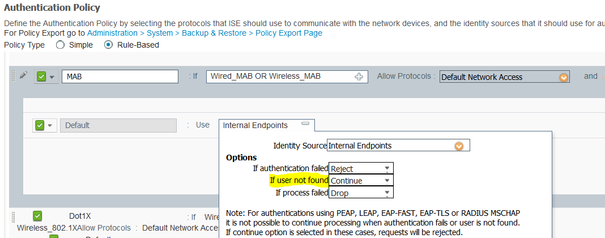

4. انتقل إلى السياسة > المصادقة وتحت MAB انقر فوق تحرير وتأكد من أنه تحت الاستخدام:نقاط النهاية الداخلية يتم تعيين الخيار إذا لم يتم العثور على المستخدم على الاستمرار (يجب أن يكون هناك بشكل افتراضي).

أستخدم الحالة 1: CWA مع مصادقة الضيف في كل اتصال مستخدم

نظرة عامة على التدفق

- يتصل المستخدم اللاسلكي ب SSID الضيف.

- تصادق WLC نقطة النهاية استنادا إلى عنوان MAC الخاص بها على ISE كخادم AAA.

- تقوم ISE بإرجاع وقبول الوصول باستخدام أزواج قيمة السمة (AVPs): url-redirect و url-redirect-acl. ما إن يطبق ال WLC هذا AVPs إلى نقطة نهاية جلسة، المحطة انتقال إلى DHCP-يتطلب وما إن هو يمسك عنوان هو يبقى في central_WEB_AUTH. في هذه الخطوة تكون وحدة التحكم في الشبكة المحلية اللاسلكية (WLC) جاهزة لبدء إعادة توجيه حركة مرور http / https الخاصة بالعميل.

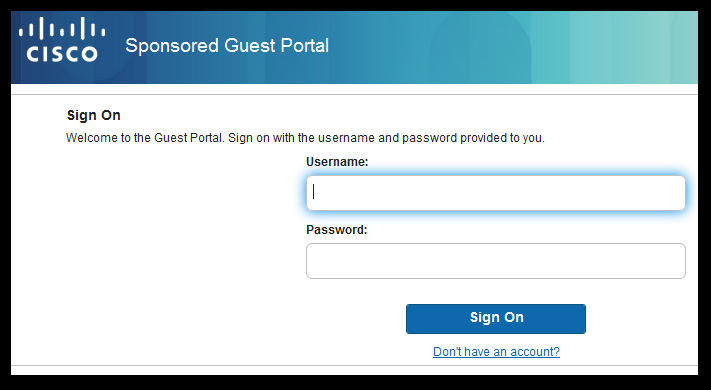

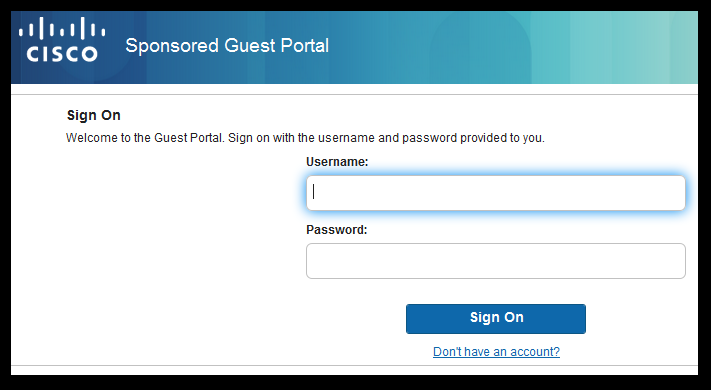

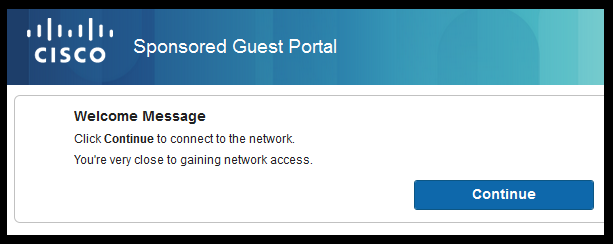

- يقوم المستخدم النهائي بفتح مستعرض ويب وبمجرد إنشاء حركة مرور HTTP أو HTTPS، تقوم وحدة التحكم في الشبكة المحلية اللاسلكية (WLC) بإعادة توجيه المستخدم إلى بوابة ضيف ISE.

- بمجرد وصول المستخدم إلى "بوابة الضيوف"، يطلب إدخال بيانات اعتماد الضيف (تم إنشاؤها بواسطة الكفيل في هذه الحالة).

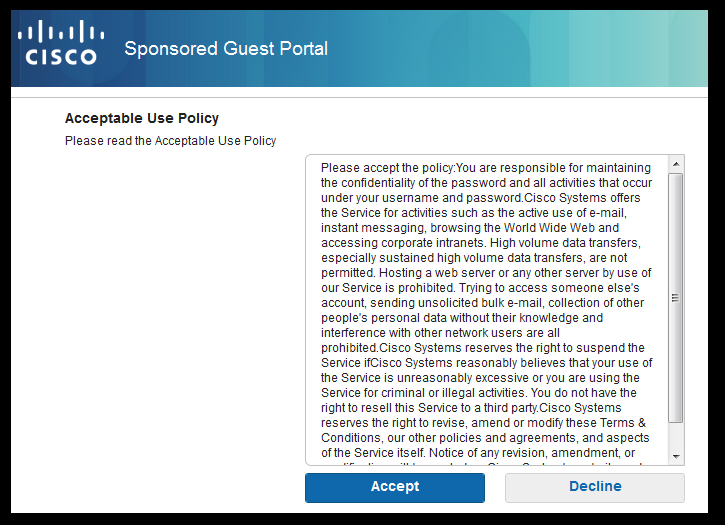

- عند عرض ISE للتحقق من صحة بيانات الاعتماد صفحة AUP وبمجرد قبول العميل، يتم إرسال إعادة مصادقة نوع CoA ديناميكي إلى عنصر التحكم في الشبكة المحلية اللاسلكية (WLC).

- تعيد عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) معالجة مصادقة تصفية MAC دون إصدار إعادة مصادقة إلى المحطة المتنقلة. يجب أن يكون ذلك بسلاسة إلى نقطة النهاية.

- بمجرد حدوث حدث إعادة المصادقة، يقوم ISE بإعادة تقييم سياسات التفويض وفي هذه المرة يتم منح نقطة النهاية حق الوصول المسموح به نظرا لوجود حدث سابق ناجح لمصادقة الضيف.

تكرر هذه العملية نفسها في كل مرة يتصل فيها المستخدم ب SSID.

التكوين

- انتقل إلى ISE وانتقل إلى مراكز العمل > Guest Access (وصول الضيف) > تكوين > بوابات الضيف > تحديد مدخل الضيف المدعوم (أو إنشاء نوع مدخل جديد Sponsored-Guest).

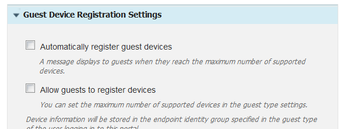

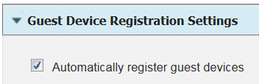

- تحت إعدادات تسجيل الجهاز الضيف قم بإلغاء تحديد كل الخيارات وانقر فوق حفظ.

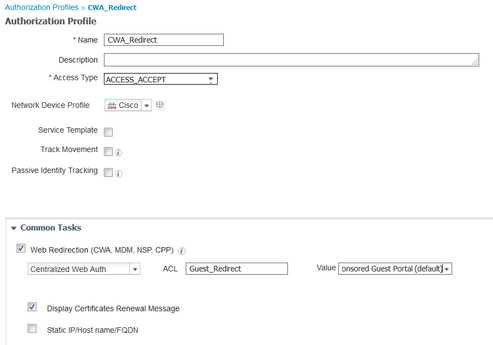

3. انتقل إلى السياسة > عناصر السياسة > النتائج > التخويل > ملفات تخصيص التخويل. انقر فوق إضافة (Add).

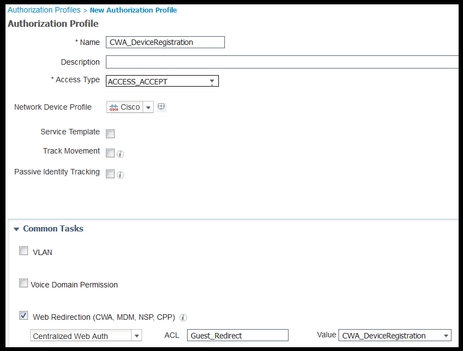

4. يتم دفع ملف التعريف هذا إلى WLC Redirect-URL وRedirect-URL-ACL إستجابة لطلب تجاوز مصادقة MAC الأولي (MAB).

- بمجرد تحديد إعادة توجيه الويب (CWA و MDM و NSP و CPP) لمصادقة الويب المركزية، اكتب اسم قائمة التحكم في الوصول (ACL) المعاد توجيهه تحت حقل قائمة التحكم في الوصول (ACL) وحدد القيمة مدخل الضيفالمدعوم (الافتراضي)( أو أي مدخل محدد آخر تم إنشاؤه في الخطوات السابقة).

يجب أن يبدو التوصيف مشابها للتوصيف الموجود في هذه الصورة. ثم انقر فوق حفظ.

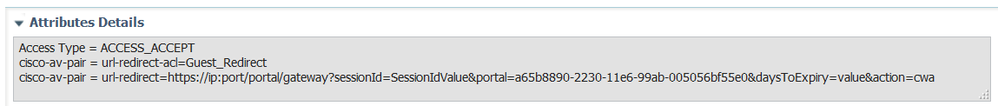

تفاصيل السمة في أسفل الصفحة أزواج (AVP) قيمة السمة أثناء دفعها إلى عنصر التحكم في الشبكة المحلية اللاسلكية (WLC)

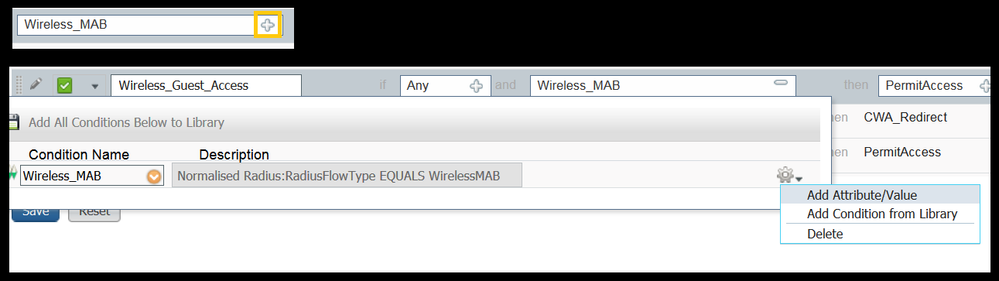

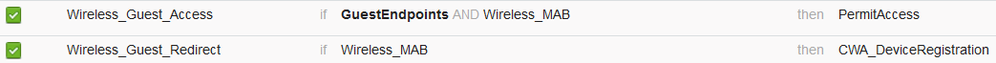

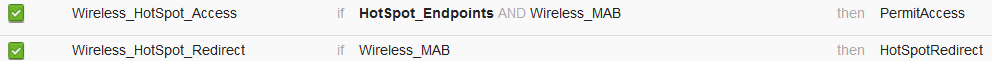

5. انتقل إلى نهج > تفويض وإدخال قاعدة جديدة. هذه القاعدة هي التي تقوم بتشغيل عملية إعادة التوجيه إستجابة لطلب مصادقة MAC الأولي من WLC. (في هذه الحالة تسمى Wireless_Guest_Redirect).

6. تحت الشروط أختر تحديد شرط موجود من المكتبة، ثم تحت اسم الشرط حدد شرط مركب. حدد شرط مركب محدد مسبقا يسمى Wireless_MAB.

ملاحظة: يتكون هذا الشرط من سمات RADIUS المتوقعة في طلب الوصول المنشأ من عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) (NAS-Port-type= IEEE 802. 11 <الموجودة في جميع الطلبات اللاسلكية> ونوع الخدمة = التحقق من المكالمات< الذي يشير إلى طلب محدد لمصادقة MAC)

7. تحت النتائج، حدد قياسي > CWA_Redirect (تم إنشاء ملف تعريف التفويض في الخطوة السابقة). ثم انقر فوق تم وحفظ

8. انتقل إلى نهاية قاعدة CWA_Redirect وانقر فوق السهم المجاور للتحرير. ثم حدد مضاعفة أعلاه.

9. قم بتعديل الاسم لأن هذا هو النهج الذي تتطابق معه نقطة النهاية بمجرد إعادة مصادقة الجلسة على ISE CoA (في هذه الحالة Wireless_Guest_Access).

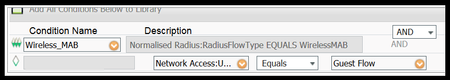

10. بجوار شرط مركب Wireless_MAB انقر فوق + الرمز لتوسيع الشروط وفي نهاية شرط Wireless_MAB انقر فوق إضافة سمة/قيمة.

11. تحت "تحديد سمة"، أختر الوصول إلى الشبكة > UseCase يساوي تدفق Guest

12. بموجب الأذونات حدد PermitAccess. ثم انقر فوق تم وحفظ

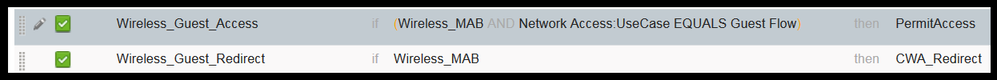

ولابد أن تبدو السياستان متشابهتين إلى هذا:

أستخدم الحالة 2: CWA مع فرض تسجيل الجهاز لمصادقة الضيف مرة واحدة في اليوم.

نظرة عامة على التدفق

- يتصل المستخدم اللاسلكي ب SSID الضيف.

- تصادق WLC نقطة النهاية استنادا إلى عنوان MAC الخاص بها على ISE كخادم AAA.

- تقوم ISE بإرجاع وقبول الوصول باستخدام أزواج قيمة السمة (AVPs) ( url-redirect و url-redirect-acl).

- ما إن يطبق ال WLC هذا AVPs إلى نقطة نهاية جلسة، المحطة انتقال إلى DHCP-يتطلب وما إن هو يمسك عنوان هو يبقى في central_WEB_AUTH. في هذه الخطوة تكون وحدة التحكم في الشبكة المحلية اللاسلكية (WLC) جاهزة لبدء إعادة توجيه حركة مرور http / https الخاصة بالعميل.

- يقوم المستخدم النهائي بفتح مستعرض ويب وبمجرد إنشاء حركة مرور HTTP أو HTTPS، تقوم وحدة التحكم في الشبكة المحلية اللاسلكية (WLC) بإعادة توجيه المستخدم إلى بوابة ضيف ISE.

- بمجرد وصول المستخدم إلى "بوابة الضيوف"، يتم مطالبته بإدخال بيانات الاعتماد التي قام الكفيل بإنشائها.

- يقوم ISE عند التحقق من صحة بيانات الاعتماد بإضافة نقطة النهاية هذه إلى مجموعة هوية نقطة نهاية (مكونة مسبقا) معينة (تسجيل الجهاز).

- يتم عرض صفحة AUP وبمجرد قبول العميل، تتم إعادة مصادقة نوع CoA ديناميكي. تم إرساله إلى عنصر التحكم في الشبكة المحلية اللاسلكية (WLC).

- ال WLC أن يعيد معالجة ال MAC ييصفي مصادقة دون يصدر de-authentication إلى المحطة المتنقلة. يجب أن يكون ذلك بسلاسة إلى نقطة النهاية.

- بمجرد حدوث أمر إعادة المصادقة، يقوم ISE بإعادة تقييم نهج التفويض. هذه المرة بما أن نقطة النهاية هي عضو في مجموعة هوية النقطة الطرفية اليمنى، يقوم ISE بإرجاع قبول وصول دون أي قيود.

- نظرا لتسجيل نقطة النهاية في الخطوة 6، فإنه في كل مرة يعود فيها المستخدم، يتم السماح له على الشبكة حتى تتم إزالتها يدويا من ISE، أو أن سياسة إزالة نقطة النهاية تقوم بتشغيل نقاط النهاية التي تفي بالمعايير.

في سيناريو هذا المختبر، يتم فرض المصادقة مرة واحدة في اليوم. مشغل إعادة المصادقة هو سياسة إزالة نقطة النهاية التي تزيل كل يوم جميع نقاط النهاية الخاصة بمجموعة هوية نقطة النهاية المستخدمة.

ملاحظة: من الممكن فرض حدث مصادقة الضيف استنادا إلى الوقت المنقضي منذ قبول الشرطة الرسمية الأفغانية الأخير. يمكن أن يكون هذا الخيار إذا كنت بحاجة إلى فرض تسجيل دخول الضيف أكثر من مرة واحدة في اليوم (على سبيل المثال كل 4 ساعات).

التكوين

- في ISE، انتقل إلى مراكز العمل > Guest Access (وصول الضيف) > تكوين > بوابات الضيف > تحديد مدخل الضيف المدعوم (أو إنشاء نوع مدخل جديد Sponsored-Guest).

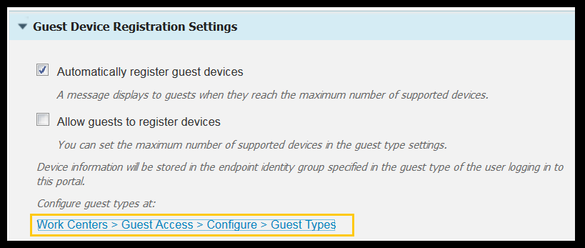

- تحت إعدادات تسجيل الجهاز الضيف تحقق من تحديد هذا الخيار لتسجيل أجهزة الضيف تلقائيا. طقطقة حفظ.

3. انتقل إلى مركز العمل > Guest Access (وصول الضيف) > Configure (تكوين) > Guest Types (أنواع الضيوف) أو انقر فقط فوق الاختصار المحدد ضمن "إعدادات تسجيل أجهزة الضيف" في البوابة.

4. عندما ينشئ "الكفيل" حساب ضيف، فإنه يعين نوع ضيف له. يمكن أن يكون لكل نوع ضيف فردي نقطة نهاية مسجلة تنتمي إلى مجموعة هوية نقطة نهاية مختلفة.لتعيين مجموعة هوية نقطة النهاية التي يجب إضافة الجهاز إليها، حدد نوع الضيف الذي يستخدمه الكفيل لهؤلاء المستخدمين الضيوف (تستند حالة الاستخدام هذه إلى Weekly (الافتراضي)).

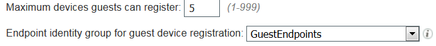

5. بمجرد أن تصبح في نوع الضيف، تحدد خيارات تسجيل الدخول مجموعة نقاط النهاية من القائمة المنسدلة مجموعة هوية نقطة النهاية لتسجيل الجهاز الضيف

6. انتقل إلى السياسة > عناصر السياسة > النتائج > التخويل > ملفات تخصيص التخويل. انقر فوق إضافة (Add).

7. يتم دفع ملف التعريف هذا إلى WLC Redirect-URL وRedirect-URL-ACL إستجابة لطلب تجاوز مصادقة MAC الأولي (MAB).

- بمجرد تحديد إعادة توجيه الويب (CWA و MDM و NSP و CPP) لمصادقة الويب المركزية، اكتب اسم قائمة التحكم في الوصول لإعادة التوجيه أسفل حقل قائمة التحكم في الوصول (ACL) وتحت القيمة حدد المدخل الذي تم إنشاؤه لهذا التدفق (CWA_DeviceRegister).

8. انتقل إلى نهج > تفويض وإدخال قاعدة جديدة. هذه القاعدة هي التي تقوم بتشغيل عملية إعادة التوجيه إستجابة لطلب مصادقة MAC الأولي من WLC. (في هذه الحالة تسمى Wireless_Guest_Redirect).

9. تحت الشروط أختر تحديد شرط موجود من المكتبة، ثم تحت اسم الشرط حدد شرط مركب. حدد شرط مركب محدد مسبقا يسمى Wireless_MAB.

10. تحت النتائج، حدد Standard > CWA_DeviceRegister (تم إنشاء ملف تعريف التفويض في الخطوة السابقة). ثم انقر فوق تم وحفظ

11. قم بتكرار النهج أعلاه، وعدل اسمه لأن هذا هو النهج الذي تصل إليه نقطة النهاية بعد إرجاعه من حدث إعادة المصادقة (يسمى Wireless_Guest_Access).

12. تحت مربع تفاصيل مجموعة الهوية، حدد مجموعة هوية نقطة النهاية وحدد المجموعة التي أشارت إليها تحت نوع الضيف (GuestEndpoints).

13. ضمن النتائج، حدد PermitAccess. انقر فوق تم وحفظ التغييرات.

14. قم بإنشاء سياسة إزالة نقطة النهاية التي تعمل على مسح مجموعة GuestEndpoint يوميا.

- انتقل إلى الإدارة>إدارة الهوية>الإعدادات > إزالة نقطة النهاية

- تحت قواعد الإزالة يجب أن يكون هناك واحد بشكل افتراضي يقوم بتشغيل حذف GuestEndpoints إذا كان الوقت المنقضي أكبر من 30 يوما.

- قم بتعديل النهج الموجود ل GuestEndpoints أو قم بإنشاء نهج جديد (في حالة إزالة الإعداد الافتراضي). لاحظ أن سياسات الإزالة تشغل كل يوم وقتا محددا.

في هذه الحالة يكون الشرط هو أعضاء نقاط GuestEndpoints مع الأيام المنقضية أقل من يوم واحد

إستخدام الحالة 3: مدخل HostSpot

نظرة عامة على التدفق

- يتصل المستخدم اللاسلكي ب SSID الضيف.

- تصادق WLC نقطة النهاية استنادا إلى عنوان MAC الخاص بها باستخدام ISE كخادم AAA.

- تقوم ISE بإرجاع قبول الوصول باستخدام أزواج قيمة السمة (AVPs): url-redirect و url-redirect-acl.

- ما إن يطبق ال WLC هذا AVPs إلى نقطة نهاية جلسة، المحطة انتقال إلى DHCP-يتطلب وما إن هو يمسك عنوان هو يبقى في central_WEB_AUTH. في هذه الخطوة، تكون وحدة التحكم في الشبكة المحلية اللاسلكية (WLC) جاهزة لإعادة توجيه حركة مرور http / https الخاصة بالعميل.

- يقوم المستخدم النهائي بفتح مستعرض ويب وبمجرد إنشاء حركة مرور HTTP أو HTTPS، تقوم وحدة التحكم في الشبكة المحلية اللاسلكية (WLC) بإعادة توجيه المستخدم إلى بوابة ISE HotSpot.

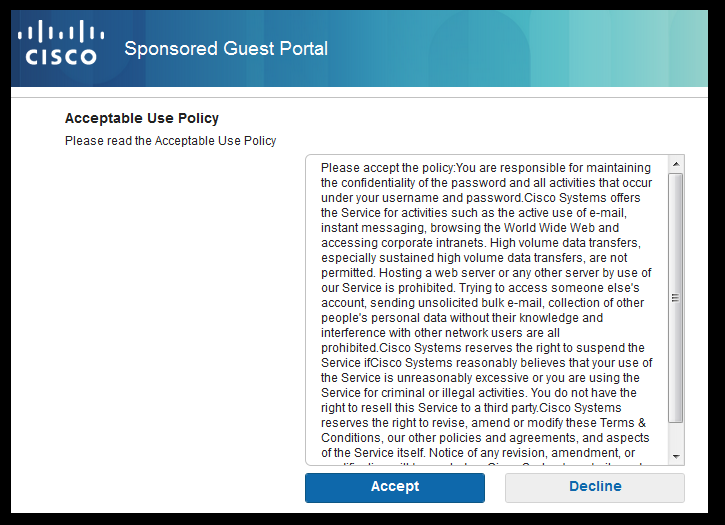

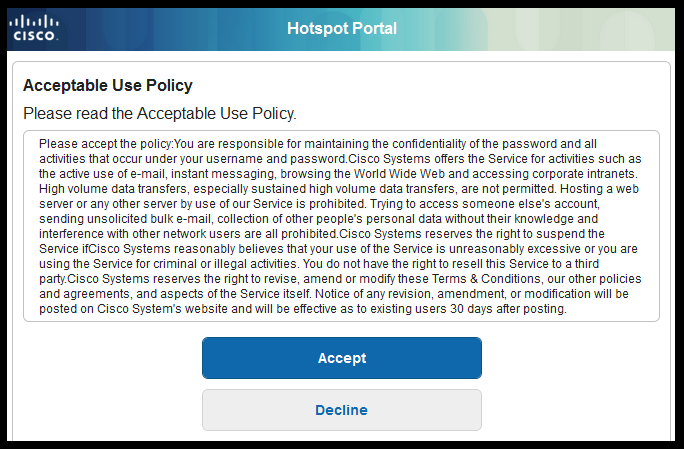

- بمجرد أن يتم الدخول إلى البوابة، تتم مطالبة المستخدم بقبول نهج إستخدام مقبول.

- يضيف ISE عنوان MAC لنقطة النهاية (معرف نقطة النهاية) إلى مجموعة هوية نقطة النهاية التي تم تكوينها.

- عقدة خدمات السياسة (PSN) التي تعالج الطلب تصدر CoA ديناميكي Admin-Reset إلى عنصر التحكم في الشبكة المحلية اللاسلكية (WLC).

- بمجرد أن تنتهي وحدة التحكم في الشبكة المحلية اللاسلكية من معالجة بنية CoA الواردة، فإنها تصدر ميزة إلغاء المصادقة على العميل (يعد الاتصال خسارة للوقت الذي يستغرقه العميل للعودة).

- بمجرد إعادة اتصال العميل، يتم إنشاء جلسة عمل جديدة، لذلك لا توجد إستمرارية جلسة على جانب ISE. وهذا يعني أنه تتم معالجة المصادقة كمؤشر ترابط جديد.

- ونظرا لأنه تتم إضافة نقطة النهاية إلى مجموعة هوية نقطة النهاية التي تم تكوينها، وهناك نهج تخويل يتحقق مما إذا كانت نقطة النهاية جزءا من هذه المجموعة، فإن المصادقة الجديدة تطابق هذا النهج. والنتيجة هي الوصول الكامل إلى شبكة Guest.

- يجب ألا يقبل المستخدم AUP مرة أخرى إلا إذا تم إزالة كائن هوية نقطة النهاية من قاعدة بيانات ISE نتيجة لسياسة إزالة نقطة النهاية.

التكوين

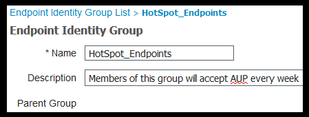

- قم بإنشاء مجموعة هوية نقطة نهاية جديدة لنقل هذه الأجهزة إليها عند التسجيل. انتقل إلى مراكز العمل > Guest Access (وصول الضيف) > مجموعات الهوية > مجموعات هوية نقاط النهاية وانقر

.

.

- أدخل اسم مجموعة (في هذه الحالة HotSpot_Endpoints). أضف وصفا ولا توجد حاجة إلى مجموعة أصل.

2. انتقل إلى مراكز العمل > Guest Access (وصول الضيف) > Configure (تكوين) > بوابات الضيف > Select Hotspot Portal (الافتراضي).

3. قم بتوسيع إعدادات المدخل وتحت مجموعة هوية نقطة النهاية حدد HostSpot_Endpoints مجموعة ضمن مجموعة هوية نقطة النهاية. يقوم هذا بإرسال الأجهزة المسجلة إلى المجموعة المحددة.

4. احفظ التغييرات.

5. قم بإنشاء ملف تعريف التخويل الذي يدعو مدخل HotSpot عند مصادقة MAB الذي تم إنشاؤه بواسطة عنصر التحكم في الشبكة المحلية اللاسلكية (WLC).

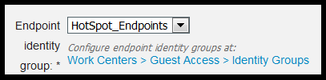

- انتقل إلى السياسة > عناصر السياسة > النتائج > التخويل > ملفات تخصيص التخويل وقم بإنشاء واحد (HotSpotRedirect).

- بمجرد التحقق من إعادة توجيه الويب (CWA، MDM، NSP، CPP)، حدد نقطة التشغيل، ثم اكتب اسم قائمة التحكم في الوصول لإعادة التوجيه في حقل قائمة التحكم في الوصول (Guest_Redirect) وكقيمة حدد البوابة الصحيحة (مدخل النقطة الساخنة (الافتراضي).

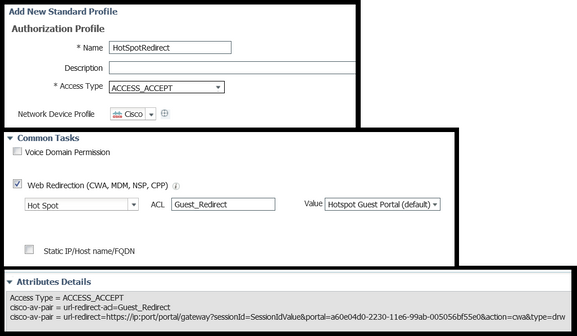

6. قم بإنشاء نهج التخويل الذي يؤدي إلى تشغيل نتيجة HotSpotRedirect عند طلب MAB الأولي من WLC.

- انتقل إلى نهج > تخويل وأدخل قاعدة جديدة. هذه القاعدة هي التي تقوم بتشغيل عملية إعادة التوجيه إستجابة لطلب مصادقة MAC الأولي من WLC. (في هذه الحالة تسمى Wireless_HotSpot_Redirect).

- تحت الشروط أختر تحديد شرط موجود من المكتبة، ثم تحت اسم الشرط حدد شرط مركب

- تحت النتائج، حدد قياسي > HotSpotRedirect (تم إنشاء ملف تخصيص التفويض في الخطوة السابقة). ثم انقر فوق تم وحفظ

7. قم بإنشاء سياسة التخويل الثانية.

- قم بتكرار النهج أعلاه، وعدل اسمه لأن هذا هو النهج الذي تصل إليه نقطة النهاية بعد إرجاعه من حدث إعادة المصادقة (المسمى Wireless_HotSpot_Access).

- تحت مربع تفاصيل مجموعة الهوية، حدد مجموعة هوية نقطة النهاية ثم المجموعة التي أنشأتها سابقا (HotSpot_Endpoints).

- تحت النتائج، حدد PermitAccess. انقر فوق تم وحفظ التغييرات.

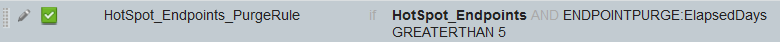

8. قم بتكوين سياسة الإزالة التي تعمل على مسح نقاط النهاية بزمن منقضية يزيد عن 5 أيام.

- انتقل إلى إدارة > إدارة الهوية > إعدادات > إزالة نقطة النهاية وتحت قواعد الإزالة قم بإنشاء واحدة جديدة.

- تحت مربع تفاصيل مجموعة الهوية، حدد مجموعة هوية نقطة النهاية > HotSpot_Endpoints

- تحت الشروط انقر على إنشاء شرط جديد (خيار متقدم) .

- تحت تحديد سمة أختر EndpointPurge: الأيام المنقضية أكبر من 5 أيام

التحقق من الصحة

إستخدام الحالة 1

- يتصل المستخدم ب SSID الضيف.

- يفتح المتصفح وبمجرد إنشاء حركة مرور HTTP، يتم عرض مدخل الضيف.

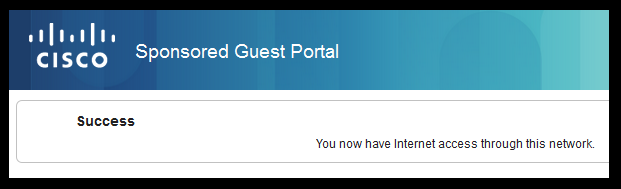

- بمجرد أن يقوم المستخدم الضيف بمصادقة AUP وقبوله، يتم عرض صفحة نجاح.

- يتم إرسال CoA لإعادة المصادقة (شفاف للعميل).

- تمت إعادة مصادقة جلسة نقطة النهاية مع الوصول الكامل إلى الشبكة.

- يجب أن يجتاز أي اتصال ضيف لاحق مصادقة الضيف قبل اكتساب الوصول إلى الشبكة.

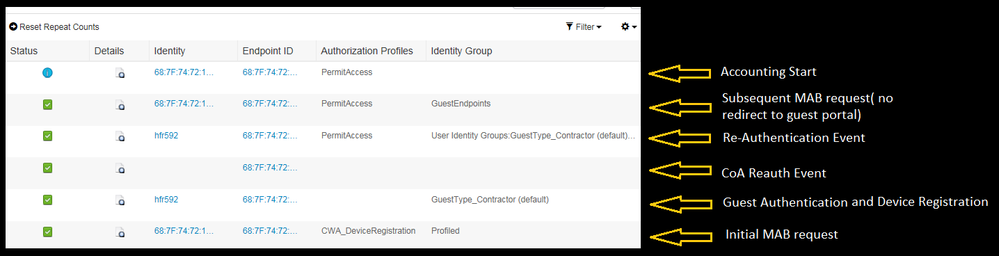

التدفق من سجلات ISE RADIUS المباشرة:

إستخدام الحالة 2

- يتصل المستخدم ب SSID الضيف.

- يفتح المتصفح وبمجرد إنشاء حركة مرور HTTP، يتم عرض مدخل الضيف.

- وبمجرد أن يقوم المستخدم الضيف بمصادقة AUP وقبوله، يتم تسجيل الجهاز.

- يتم عرض صفحة نجاح وإرسال CoA لإعادة المصادقة (شفاف للعميل).

- تمت إعادة مصادقة جلسة نقطة النهاية مع الوصول الكامل إلى الشبكة.

- يسمح بأي اتصال عشوائي لاحق من الإصدار 9 دون فرض مصادقة الضيف طالما لا تزال نقطة النهاية في مجموعة هوية نقطة النهاية التي تم تكوينها.

التدفق من سجلات ISE RADIUS المباشرة:

إستخدام الحالة 3

- يتصل المستخدم ب SSID الضيف.

- يفتح المستعرض وبمجرد إنشاء حركة مرور HTTP، يتم عرض صفحة AUP.

- بمجرد قبول المستخدم الضيف لبروتوكول AUP، يتم تسجيل الجهاز.

- يتم عرض صفحة نجاح وإرسال CoA لإعادة ضبط المسؤول (شفاف للعميل).

- يتم إعادة اتصال نقطة النهاية مع الوصول الكامل إلى الشبكة.

- يتم السماح بأي اتصال عميل لاحق بدون فرض قبول AUP (ما لم يتم تكوين خلاف ذلك) طالما بقيت نقطة النهاية في مجموعة هوية نقطة النهاية التي تم تكوينها.

التحويل المحلي من FlexConnect في AireOS

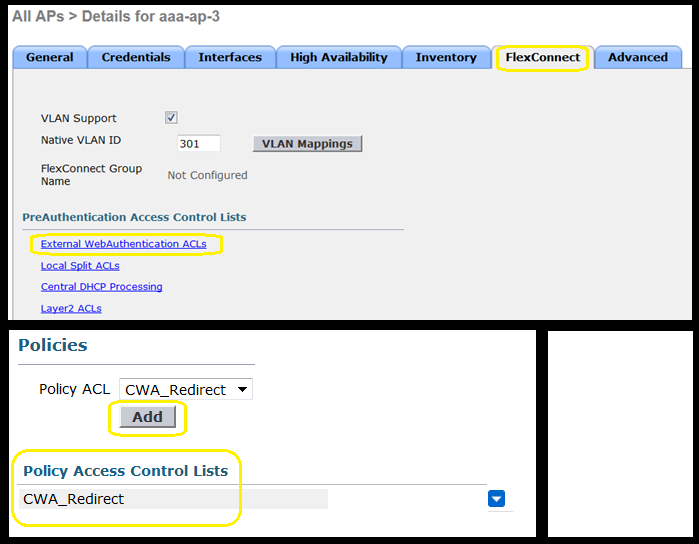

عند تكوين التحويل المحلي من FlexConnect، يحتاج مسؤول الشبكة إلى التأكد من:

- تم تكوين قائمة التحكم في الوصول (ACL) المعاد توجيهها كقائمة تحكم في الوصول (ACL) ل FlexConnect.

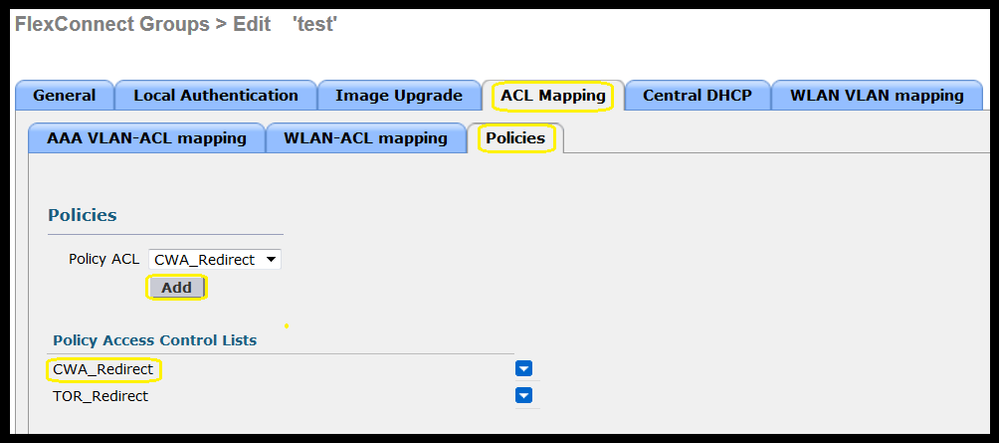

- تم تطبيق قائمة التحكم في الوصول (ACL) لإعادة التوجيه كسياسة إما من خلال نقطة الوصول نفسها تحت علامة التبويب FlexConnect > قوائم التحكم في الوصول (ACL) الخارجية ل WebAuthentication > السياسات > تحديد قائمة التحكم في الوصول لإعادة التوجيه وانقر فوق تطبيق

أو بإضافة قائمة التحكم في الوصول (ACL) الخاصة بالسياسة إلى مجموعة FlexConnect تنتمي إليها (لاسلكي > مجموعات FlexConnect > حدد المجموعة الصحيحة > تخطيط قائمة التحكم في الوصول (ACL) > السياسات حدد قائمة التحكم في الوصول لإعادة التوجيه وانقر فوق إضافة)

تؤدي إضافة قائمة التحكم في الوصول (ACL) إلى تشغيل عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) لدفع قائمة التحكم في الوصول (ACL) التي تم تكوينها إلى أعضاء نقطة الوصول (نقاط الوصول) في مجموعة FlexConnect. يؤدي الفشل في القيام بذلك إلى مشكلة إعادة توجيه ويب.

سيناريو المرساة الخارجية

في سيناريوهات الإرساء التلقائي (الارتساء الخارجي) من المهم إبراز هذه الحقائق:

- يلزم تحديد قائمة التحكم في الوصول (ACL) المعاد توجيهها على كل من عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) الخارجي وعنصر التحكم في الشبكة المحلية اللاسلكية (WLC) الخاص بالمرسى. حتى عند فرضه فقط على المرسى.

- تتم معالجة مصادقة الطبقة 2 دائما بواسطة عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) الخارجي. وهذا مهم أثناء مراحل التصميم (أيضا لاستكشاف الأخطاء وإصلاحها) حيث تحدث جميع حركة مرور مصادقة RADIUS والمحاسبة بين ISE و WLC الخارجي.

- ما إن طبقت ال redirect AVPs يكون إلى الزبون جلسة الزبون WLC خارجي يحدث الزبون جلسة في الربط من خلال حركية رسالة.

- عند هذه النقطة، يبدأ عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) الخاص بالارتباط في فرض إعادة التوجيه باستخدام قائمة التحكم في الوصول (ACL) الخاصة بإعادة التوجيه التي تم تكوينها مسبقا.

- يجب إيقاف تشغيل المحاسبة تماما على SSID الخاص ب Anchor WLC لتجنب تحديثات المحاسبة نحو ISE (الرجوع إلى نفس حدث المصادقة) القادمة من كل من Anchor و Foreign.

- قوائم التحكم في الوصول المستندة إلى URL غير مدعومة في سيناريوهات Foreign-Anchor.

استكشاف الأخطاء وإصلاحها

الولايات الشائعة المعطلة على كل من AireOS و Converged Access WLC

- يتعذر على العميل الانضمام إلى SSID Guest

تكشف "show client detail xx:xx:xx:xx:xx:xx" أن العميل متورط في START. عادة ما يكون هذا مؤشرا على عدم قدرة عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) على تطبيق سمة يقوم خادم AAA بإرجاعها.

تحقق من أن اسم قائمة التحكم في الوصول (ACL) المعاد توجيهه الذي تم دفعه بواسطة ISE يطابق تماما اسم قائمة التحكم في الوصول (ACL) المحددة مسبقا على عنصر التحكم في الشبكة المحلية اللاسلكية (WLC).

ينطبق المبدأ نفسه على أي سمة أخرى قمت بتكوين ISE لدفعها لأسفل إلى عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) (معرفات شبكات VLAN، أسماء الواجهة، قوائم التحكم في الوصول ل Airespace). يجب على العميل بعد ذلك الانتقال إلى DHCP ثم Central_WEB_AUTH.

- يتم تطبيق نقاط الوصول الفوري لإعادة التوجيه على جلسة عمل العميل ولكن لا تعمل إعادة التوجيه

تحقق من أن حالة إدارة نهج العميل هي CENTRAL_WEB_AUTH باستخدام عنوان IP صالح محاذي للواجهة الديناميكية التي تم تكوينها ل SSID وكذلك من تطبيق سمتي إعادة توجيه ACL و URL-Redirect على جلسة عمل العميل.

قائمة التحكم في الوصول (ACL) المعاد توجيهها

في قوائم التحكم في الوصول (ACL) الخاصة بإعادة التوجيه في نظام التشغيل AIreOS WLCs يجب أن تسمح قائمة التحكم في الوصول لإعادة التوجيه بشكل صريح لحركة المرور التي يجب عدم إعادة توجيهها، مثل DNS و ISE على منفذ TCP 8443 في كلا الاتجاهين ورفض IP الضمني أي مشغلات تعمل على إعادة توجيه بقية حركة المرور.

أما في الوصول المتقارب، فإن المنطق هو العكس. قم برفض عمليات تجاوز ACE التي يتم إعادة توجيهها أثناء السماح لوحدات ACE التي تقوم بتشغيل إعادة التوجيه. ولهذا السبب يوصى بالسماح بمنفذ TCP 80 و 443 بشكل صريح.

دققت منفذ إلى ISE عبر ميناء 8443 من ضيف VLAN. إذا كان كل شيء يبدو جيدا من منظور التكوين، فإن أسهل طريقة للتقدم هي التقاط صورة خلف المحول اللاسلكي الخاص بالعميل والتحقق من مكان تعطل إعادة التوجيه.

- هل يحدث إسترداد DNS؟

- هل تم إنهاء تأكيد اتصال TCP 3 بالطرق مقابل الصفحة المطلوبة؟

- هل ترجع عنصر التحكم في الشبكة المحلية اللاسلكية إجراء إعادة توجيه بعد قيام العميل بتهيئة GET؟

- هل اكتملت مصافحة TCP 3 بالإتجاه ضد ISE عبر 8443؟

- يتعذر على العميل الوصول إلى الشبكة بعد أن قام ISE بدفع تغيير شبكة VLAN في نهاية تدفق الضيف

بمجرد أن يقوم العميل بانتزاع عنوان IP في بداية التدفق (حالة إعادة التوجيه السابقة)، إذا تم دفع تغيير شبكة VLAN لأسفل بعد حدوث مصادقة الضيف (بعد إعادة مصادقة CoA)، فإن الطريقة الوحيدة لفرض إصدار DHCP / التجديد في تدفق Guest (بدون وكيل وضعي) هي من خلال تطبيق جافا لا يعمل في الأجهزة المحمولة.

هذا يترك الزبون دون الأسود في VLAN X مع عنوان ال IP من VLAN Y. يجب مراعاة ذلك أثناء تخطيط الحل.

- يعرض ISE رسالة "HTTP 500 خطأ داخلي، لم يتم العثور على جلسة RADIUS" في مستعرض عميل Guest أثناء إعادة التوجيه

عادة ما يكون هذا مؤشرا على فقدان جلسة العمل على ISE (تم إنهاء جلسة العمل). السبب الأكثر شيوعا لهذا هو المحاسبة التي تم تكوينها على عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) لدى نشر Foreign-Anchor. لإصلاح هذا، قم بتعطيل المحاسبة على المرسى وترك مصادقة المؤشر الخارجي ومحاسبته.

5. يقوم العميل بقطع الاتصال بمعرف SSID مختلف أو بقائه مفصولا أو يتصل به بعد قبول AUP في مدخل ISE للنقاط الساخنة.

يمكن توقع هذا في HotSpot بسبب التغيير الديناميكي للتخويل (CoA) المشمول في هذا التدفق (إعادة تعيين مسؤول CoA) الذي يتسبب في إصدار WLC للمحطة اللاسلكية. لا تواجه معظم نقاط النهاية اللاسلكية أية مشكلات للعودة إلى SSID بعد حدوث إلغاء المصادقة، ولكن في بعض الحالات يتصل العميل ب SSID مفضل آخر إستجابة لحدث إلغاء المصادقة. لا يمكن عمل أي شيء من ISE أو WLC لمنع ذلك حيث إن الأمر يرجع إلى العميل اللاسلكي للالتصاق ب SSID الأصلي أو الاتصال ب SSID آخر متاح (مفضل).

في هذه الحالة، يجب على المستخدم اللاسلكي الاتصال مرة أخرى ب SSID HotSpot.

AireOS WLC

(Cisco Controller) >debug client

يضبط عميل تصحيح الأخطاء مجموعة من المكونات المعنية بالتغييرات في جهاز حالة العميل.

(Cisco Controller) >show debug MAC Addr 1.................................. AA:AA:AA:AA:AA:AA Debug Flags Enabled: dhcp packet enabled. dot11 mobile enabled. dot11 state enabled dot1x events enabled. dot1x states enabled. mobility client handoff enabled. pem events enabled. pem state enabled. 802.11r event debug enabled. 802.11w event debug enabled. CCKM client debug enabled.

مكونات Debug AAA

(Cisco Controller) >debug aaa {events, detail and packets} enable

يمكن أن يؤثر هذا على الموارد اعتمادا على عدد المستخدمين الذين يتواصلون من خلال MAB أو Dot1x SSID. هذه المكونات في حركات AAA لسجل مستوى تصحيح الأخطاء بين WLC و ISE وطباعة حزم RADIUS على الشاشة.

وهذا مهم إذا كنت أن ISE لا يستطيع تسليم الخصائص المتوقعة، أو إن ال WLC لا يعالجهم بشكل صحيح.

إعادة توجيه مصادقة الويب

(Cisco Controller) >debug web-auth redirect enable mac aa:aa:aa:aa:aa:aa

يمكن إستخدام هذا للتحقق من أن عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) يقوم بتشغيل إعادة التوجيه بنجاح. هذا مثال على كيف يجب أن يبدو إعادة التوجيه من تصحيح الأخطاء:

*webauthRedirect: Jul 07 19:18:08.035: 68:7f:74:72:18:2e- parser host is 10.10.10.10 *webauthRedirect: Jul 07 19:18:08.035: 68:7f:74:72:18:2e- parser path is / *webauthRedirect: Jul 07 19:18:08.035: 68:7f:74:72:18:2e- added redirect=, URL is now https://TORISE21A.RTPAAA.NET:8443/portal/gateway?sessionId=0e249a0500000682577ee2a2&portal=9fc44212-2da2-11e6-a5e2-005056a15f11&action=cwa&to *webauthRedirect: Jul 07 19:18:08.035: 68:7f:74:72:18:2e- str1 is now https://TORISE21A.RTPAAA.NET:8443/portal/gateway?sessionId=0e249a0500000682577ee2a2&portal=9fc44212-2da2-11e6-a5e2-005056a15f11&action=cwa&token=c455b075d20c *webauthRedirect: Jul 07 19:18:08.035: 68:7f:74:72:18:2e- clen string is Content-Length: 430 *webauthRedirect: Jul 07 19:18:08.035: 68:7f:74:72:18:2e- Message to be sent is HTTP/1.1 200 OK Location: https://TORISE21A.RTPAAA.NET:8443/portal/gateway?sessionId=0e249a0500000682577ee2a2&portal=9fc44212-2da2-11e6-a5e2-0050

NGWC

يضبط عميل تصحيح الأخطاء مجموعة من المكونات المعنية بالتغييرات في جهاز حالة العميل.

3850#debug client mac-address <client MAC>

يطبع هذا المكون حزم RADIUS (المصادقة والمحاسبة) على الشاشة. ويكون هذا الإجراء مفيدا عندما تحتاج إلى التحقق من أن ISE يقوم بتسليم AVPs الصحيحة وكذلك التحقق من إرسال CoA ومعالجتها بشكل صحيح.

3850#debug radius

وهذا سوف يؤدي إلى جميع عمليات الانتقال (المصادقة والتفويض والمحاسبة) عبر المصادقة والتفويض والمحاسبة (AAA) حيث يكون العملاء اللاسلكيون مشتركين. هذا مهم للتحقق من أن WLC يحلل AVPs بشكل صحيح ويطبقها على جلسة عمل العميل.

3850#debug aaa wireless all

يمكن تمكين هذا عندما تشك في وجود مشكلة إعادة توجيه في NGWC.

3850#debug epm plugin redirect all 3850#debug ip http transactions 3850#debug ip http url

محرك خدمات كشف الهوية (ISE)

سجلات RADIUS المباشرة

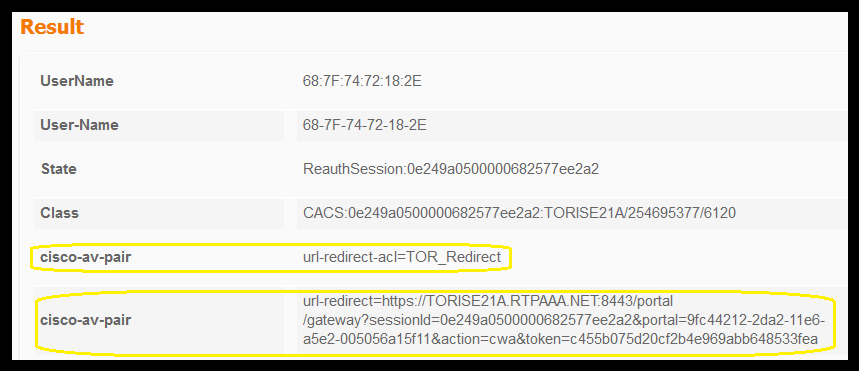

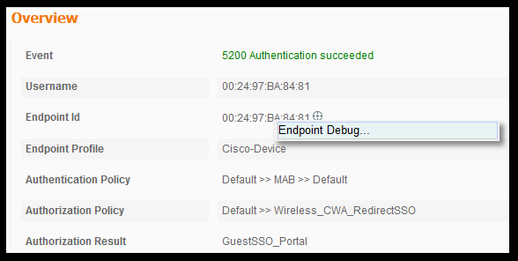

تحقق من معالجة طلب MAB الأولي بشكل صحيح في ISE وأن ISE يدفع السمات المتوقعة إلى الخلف. انتقل إلى العمليات > RADIUS > سجلات حية وقم بتصفية الإخراج باستخدام MAC العميل تحت معرف نقطة النهاية. بمجرد العثور على حدث المصادقة، انقر فوق التفاصيل ثم تحقق من النتائج التي تم دفعها كجزء من القبول.

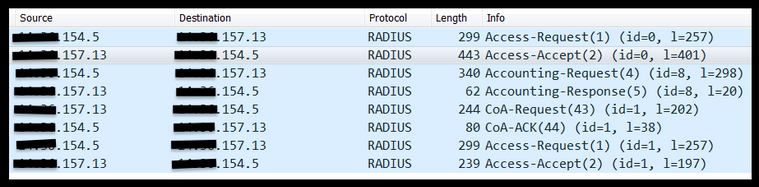

TCPDump

يمكن إستخدام هذه الميزة عندما تكون هناك حاجة إلى نظرة أعمق إلى تبادل حزمة RADIUS بين ISE و WLC. بهذه الطريقة يمكنك إثبات أن ISE يرسل السمات الصحيحة في قبول الوصول دون الحاجة إلى تمكين تصحيح الأخطاء على جانب WLC. لبدء التقاط باستخدام TCDDump، انتقل إلى العمليات > أستكشاف الأخطاء وإصلاحها > أدوات التشخيص >أدوات عامة > TCPDump.

هذا مثال على تدفق صحيح تم التقاطه من خلال TCPDump

فيما يلي قوائم التحكم في الوصول (AVP) التي تم إرسالها إستجابة لطلب MAB الأولي (الحزمة الثانية في لقطة الشاشة أعلاه).

RADIUS Protocol

Code: Access-Accept (2)

Packet identifier: 0x0 (0)

Length: 401

Authenticator: f1eaaffcfaa240270b885a9ba8ccd06d

[This is a response to a request in frame 1]

[Time from request: 0.214509000 seconds]

Attribute Value Pairs

AVP: l=19 t=User-Name(1): 00-05-4E-41-19-FC

AVP: l=40 t=State(24): 52656175746853657373696f6e3a30653234396130353030...

AVP: l=55 t=Class(25): 434143533a30653234396130353030303030616130353536...

AVP: l=37 t=Vendor-Specific(26) v=ciscoSystems(9)

VSA: l=31 t=Cisco-AVPair(1): url-redirect-acl=Gues_Redirect

AVP: l=195 t=Vendor-Specific(26) v=ciscoSystems(9)

VSA: l=189 t=Cisco-AVPair(1): url-redirect=https://ise21a.rtpaaa.net:8443/portal/gateway?sessionId=0e249a0500000aa05565e1c9&portal=194a5780-5e4e-11e4-b905-005056bf2f0a&action=cwa&token=c6c8a6b0d683ea0c650282b4372a7622

AVP: l=35 t=Vendor-Specific(26) v=ciscoSystems(9)

تصحيح أخطاء نقطة النهاية:

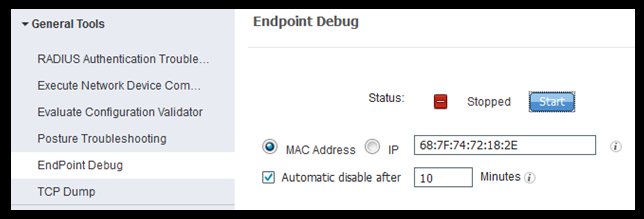

إذا كنت بحاجة إلى التعمق أكثر في عمليات ISE التي تتضمن قرارات السياسة واختيار المدخل ومصادقة الضيف ومعالجة CoA أسهل طريقة لمعالجة هذا الأمر، فهذا لتمكين تصحيح أخطاء النهاية بدلا من الاضطرار إلى تعيين مكونات كاملة لمستوى تصحيح الأخطاء.

لتمكين هذا، انتقل إلى العمليات > أستكشاف الأخطاء وإصلاحها > أدوات التشخيص > أدوات عامة > تصحيح أخطاء EndPoint.

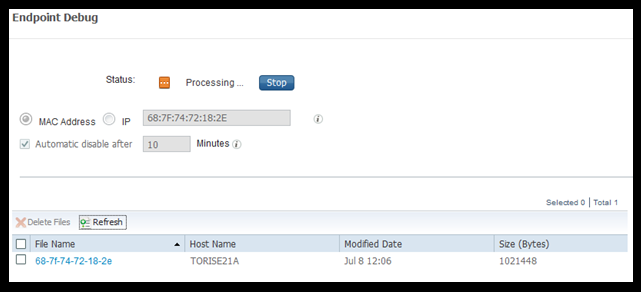

ما إن في Endpoint Debug صفحة، دخلت النهاية {upper}mac address وطقطقة بداية عندما يكون جاهز أن ينعشت الإصدار.

بمجرد إيقاف تصحيح الأخطاء، انقر على الارتباط الذي يحدد معرف نقطة النهاية لتنزيل إخراج تصحيح الأخطاء.

معلومات ذات صلة

الإصدارات الموصى بها من TAC AireOS

دليل تكوين وحدة التحكم اللاسلكية من Cisco، الإصدار 8.0.

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

2.0 |

19-Oct-2022 |

تمت محاذاة المستند مع RFC 1918 و 5737 و 6761 |

1.0 |

12-Jul-2016 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- Tony TorresTAC من Cisco

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات