تكوين نفق FlexVPN من موقع إلى موقع باستخدام نظير باستخدام عنوان IP ديناميكي

خيارات التنزيل

-

ePub (109.3 KB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المقدمة

يصف هذا المستند كيفية تكوين نفق VPN من موقع FlexVPN إلى موقع بين موجهات Cisco 2 عندما يكون للنظير البعيد عنوان IP ديناميكي.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- FlexVPN

- بروتوكول IKEv2

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- جهاز CSR1000V

- برنامج Cisco IOS® XE، الإصدار 17.3.4

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

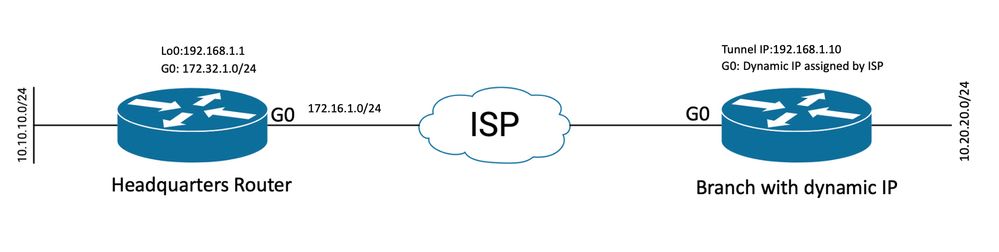

الرسم التخطيطي للشبكة

مخطط النظير الديناميكي

مخطط النظير الديناميكي

يوضح المخطط في هذا المثال موجه Cisco وموجه Cisco آخر لديه عنوان IP ديناميكي على واجهة الواجهة العامة الخاصة به.

التكوينات

يصف هذا القسم كيفية تكوين نفق FlexVPN من موقع إلى موقع على موجه Cisco عندما يستخدم النظير البعيد عنوان IP ديناميكي.

في مثال التكوين هذا، تكون طريقة المصادقة المستخدمة هي pre-shared-key (PSK) ومع ذلك، يمكن إستخدام البنية الأساسية للمفتاح العام (PKI) أيضا.

التكوين على موجه المقر

في هذا المثال، تم إستخدام الإعدادات الافتراضية الذكية ل IKEv2 من الموجه. تعمل ميزة الإعدادات الافتراضية الذكية ل IKEv2 على تقليل تكوين FlexVPN من خلال تغطية معظم حالات الاستخدام. يمكن تخصيص الإعدادات الافتراضية الذكية ل IKEv2 لحالات إستخدام معينة، رغم أنه لا يوصى بذلك. تتضمن الإعدادات الافتراضية الذكية سياسة تخويل IKEv2، مقترح IKEv2، نهج IKEv2، ملف تعريف أمان بروتوكول الإنترنت (IPsec)، ومجموعة تحويل IPsec.

لمراجعة القيم الافتراضية في جهازك، يمكنك تشغيل الأوامر المدرجة أدناه.

- إظهار الإعداد الافتراضي لنهج تخويل IKEV2 للتشفير

- إظهار افتراضي مقترح التشفير IKEV2

- إظهار الإعداد الافتراضي لنهج IKEV2 المشفر

- show crypto ipSec profile الافتراضي

- show crypto ipSec transform-set default

الخطوة 1 قم بتكوين حلقة مفاتيح IKEv2.

- في هذه الحالة، نظرا لأن موجه المركز الرئيسي لا يعرف عنوان IP النظير نظرا لكونه ديناميكيا، فإن الهوية التي يطابقها مع أي عنوان IP.

- كما تم تكوين المفاتيح البعيدة والمحلية.

- يوصى بامتلاك مفاتيح قوية لتجنب أي ضعف.

crypto ikev2 keyring FLEXVPN_KEYRING peer spoke address 0.0.0.0 0.0.0.0 pre-shared-key local Cisco123 pre-shared-key remote Cisco123

الخطوة 2 قم بتكوين نموذج المصادقة والتفويض والمحاسبة (AAA).

- يؤدي هذا إلى إنشاء إطار عمل الإدارة للمستخدمين الذين يمكنهم الاتصال بهذا المثيل.

- نظرا لبدء تفاوض الاتصال من هذا الجهاز، يشير النموذج إلى قاعدة البيانات المحلية الخاصة به لتحديد المستخدمين المخولين.

aaa new-model

aaa authorization network FLEXVPN local

الخطوة 3 قم بتكوين ملف تعريف IKEv2.

- بافتراض أن عنوان IP للنظير البعيد ديناميكي، لا يمكنك إستخدام عنوان IP محدد لتعريف النظير.

- ومع ذلك، يمكنك تعريف النظير البعيد حسب المجال أو FQDN أو معرف المفتاح المحدد على جهاز النظير.

- يلزم إضافة مجموعة المصادقة والتفويض والمحاسبة (AAA) لطريقة التخويل لملف التعريف التي تحدد PSK هي الطريقة المستخدمة.

- إذا طريقة المصادقة هي PKI هنا فهي محددة على أنها تحقق بدلا من PKI .

- بما أن الهدف هو إنشاء واجهة النفق الظاهرية الديناميكية (dVTI)، فإن ملف التعريف هذا مرتبط بقالب ظاهري

crypto ikev2 profile FLEXVPN_PROFILE match identity remote key-id Peer123

identity local address 172.16.1.1 authentication remote pre-share authentication local pre-share keyring local FLEXVPN_KEYRING aaa authorization group psk list FLEXVPN default virtual-template 1

الخطوة 4 قم بتكوين ملف تعريف IPsec.

- يمكن تكوين ملف تعريف IPsec مخصص إذا لم تستخدم ملف التعريف الافتراضي.

- يتم تعيين ملف تعريف IKEv2 الذي تم إنشاؤه في الخطوة 3 على ملف تعريف IPsec هذا.

crypto ipsec profile defualt set ikev2-profile FLEXVPN_PROFILE

الخطوة 5 قم بتكوين واجهة الاسترجاع وواجهة القالب الظاهري.

- بما أن الجهاز البعيد يحتوي على عنوان IP ديناميكي، يلزم إنشاء dVTI من قالب.

- واجهة القالب الظاهري هذه هي قالب تكوين يتم من خلاله إنشاء واجهات Virtual-Access الديناميكية.

interface Loopback1 ip address 192.168.1.1 255.255.255.0

interface Virtual-Template1 type tunnel ip unnumbered Loopback1 tunnel protection ipsec profile default

تكوين موجه فرعي

بالنسبة للموجه الفرعي، قم بتكوين حلقة مفاتيح IKEv2 ونموذج AAA وملف تعريف IPsec وملف تعريف IKEv2 كما هو موضح على الخطوات السابقة مع تغييرات التكوين الضرورية والتغييرات الموصوفة التالية:

1. قم بتكوين الهوية المحلية التي يتم إرسالها إلى موجه المقر كمعرف.

crypto ikev2 profile FLEXVPN_PROFILE

identity local key-id Peer123

match identity remote address 172.16.1.1 authentication remote pre-share authentication local pre-share keyring local FLEXVPN_KEYRING aaa authorization group psk list FLEXVPN default

الخطوة 5 تكوين واجهة النفق الظاهري الثابتة.

- بافتراض أن عنوان IP لموجه المقر معروف ولا يتغير، شكلت VTI ساكن إستاتيكي.

interface Tunnel0 ip address 192.168.1.10 255.255.255.0 tunnel source GigabitEthernet0 tunnel destination 172.16.1.1 tunnel protection ipsec profile default

تكوين التوجيه

في هذا المثال، يتم تحديد التوجيه أثناء إنشاء اقتران أمان IKEv2 (SA) مع تكوين قائمة التحكم في الوصول. هذا يعين الحركة مرور أن يكون أرسلت عبر ال VPN. يمكنك أيضا تكوين بروتوكولات التوجيه الديناميكية، ومع ذلك فهي ليست في نطاق هذا المستند.

الخطوة 5. تحديد قائمة التحكم في الوصول (ACL).

موجه المقر الرئيسي:

ip access-list standard Flex-ACL permit 10.10.10.0 255.255.255.0

موجه الفرع:

ip access-list standard Flex-ACL permit 10.20.20.0 255.255.255.0

الخطوة 6. قم بتعديل ملفات تعريف تخويل IKEv2 على كل موجه لتعيين قائمة التحكم في الوصول (ACL).

crypto ikev2 authorization policy default route set interface route set access-list Flex-ACL

التكوين الكامل لموجه المقر

aaa new-model

aaa authorization network FLEXVPN local

crypto ikev2 authorization policy default route set interface route set access-list Flex-ACL crypto ikev2 keyring FLEXVPN_KEYRING peer spoke address 0.0.0.0 0.0.0.0 pre-shared-key local Cisco123 pre-shared-key remote Cisco123 crypto ikev2 profile FLEXVPN_PROFILE match identity remote key-id Peer123

identity local address 172.16.1.1 authentication remote pre-share authentication local pre-share keyring local FLEXVPN_KEYRING aaa authorization group psk list FLEXVPN default virtual-template 1 crypto ipsec profile default set ikev2-profile FLEXVPN_PROFILE interface Loopback1 ip address 192.168.1.1 255.255.255.0 interface Loopback10 ip address 10.10.10.10 255.255.255.255 interface GigabitEthernet0 ip address 172.16.1.1 255.255.255.0 interface Virtual-Template1 type tunnel ip unnumbered Loopback1 tunnel protection ipsec profile default ip access-list standard Flex-ACL 5 permit 10.10.10.0 255.255.255.0

التكوين الكامل للموجه الفرعي

aaa new-model

aaa authorization network FLEXVPN local

crypto ikev2 authorization policy default route set interface route set access-list Flex-ACL crypto ikev2 keyring FLEXVPN_KEYRING peer HUB address 0.0.0.0 0.0.0.0 pre-shared-key local Cisco123 pre-shared-key remote Cisco123 crypto ikev2 profile FLEXVPN_PROFILE

identity local key-id Peer123

match identity remote address 172.16.1.1 authentication remote pre-share authentication local pre-share keyring local FLEXVPN_KEYRING aaa authorization group psk list FLEXVPN default crypto ipsec profile default set ikev2-profile FLEXVPN_PROFILE interface Loopback20 ip address 10.20.20.20 255.255.255.255 interface Tunnel0 ip address 192.168.1.10 255.255.255.0 tunnel source GigabitEthernet0 tunnel destination 172.16.1.1 tunnel protection ipsec profile default interface GigabitEthernet0 ip address dhcp negotiation auto ip access-list standard Flex-ACL 10 permit 10.20.20.0 255.255.255.0

التحقق من الصحة

للتحقق من النفق، يجب التحقق من تشغيل المرحلة 1 والمرحلة 2 وعملهما بشكل صحيح.

Headquarter#show crypto ikev2 sa detail

IPv4 Crypto IKEv2 SA

Tunnel-id Local Remote fvrf/ivrf Status

1 172.16.1.1/500 172.16.2.1/500 none/none READY

Encr: AES-CBC, keysize: 256, PRF: SHA512, Hash: SHA512, DH Grp:19, Auth sign: PSK, Auth verify: PSK

Life/Active Time: 86400/74645 sec

CE id: 61256, Session-id: 1

Status Description: Negotiation done

Local spi: D5129F36B1180175 Remote spi: F9298874F90BFEC7

Local id: 172.16.1.1

Remote id: 172.16.2.1

Local req msg id: 16 Remote req msg id: 31

Local next msg id: 16 Remote next msg id: 31

Local req queued: 16 Remote req queued: 31

Local window: 5 Remote window: 5

DPD configured for 0 seconds, retry 0

Fragmentation not configured.

Dynamic Route Update: enabled

Extended Authentication not configured.

NAT-T is not detected

Cisco Trust Security SGT is disabled

Initiator of SA : No

Remote subnets: -------------> This section shows the traffic to be routed across this tunnel.

192.168.1.10 255.255.255.255

10.20.20.20 255.255.255.255

IPv6 Crypto IKEv2 SA

المرحلة الثانية، IPSec

Headquarter#show crypto ipsec sa

interface: Virtual-Access1

Crypto map tag: Virtual-Access1-head-0, local addr 172.16.1.1

protected vrf: (none)

local ident (addr/mask/prot/port): (172.16.1.1/255.255.255.255/47/0)

remote ident (addr/mask/prot/port): (172.16.2.1/255.255.255.255/47/0)

current_peer 172.16.2.1 port 500

PERMIT, flags={origin_is_acl,}

#pkts encaps: 225, #pkts encrypt: 0, #pkts digest: 0

#pkts decaps: 225, #pkts decrypt: 225, #pkts verify: 225

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 0, #pkts compr. failed: 0

#pkts not decompressed: 0, #pkts decompress failed: 0

#send errors 0, #recv errors 0

local crypto endpt.: 172.16.1.1, remote crypto endpt.: 172.16.2.1

plaintext mtu 1458, path mtu 1500, ip mtu 1500, ip mtu idb GigabitEthernet0

current outbound spi: 0xC124D7C1(3240417217)

PFS (Y/N): N, DH group: none

inbound esp sas:

spi: 0xC2AADCAB(3265977515)

transform: esp-aes esp-sha-hmac ,

in use settings ={Transport, }

conn id: 2912, flow_id: CSR:912, sibling_flags FFFFFFFF80000008, crypto map: Virtual-Access1-head-0

sa timing: remaining key lifetime (k/sec): (4607993/628)

IV size: 16 bytes

replay detection support: Y

Status: ACTIVE(ACTIVE)

inbound ah sas:

inbound pcp sas:

outbound esp sas:

spi: 0xC124D7C1(3240417217)

transform: esp-aes esp-sha-hmac ,

in use settings ={Transport, }

conn id: 2911, flow_id: CSR:911, sibling_flags FFFFFFFF80000008, crypto map: Virtual-Access1-head-0

sa timing: remaining key lifetime (k/sec): (4608000/628)

IV size: 16 bytes

replay detection support: Y

Status: ACTIVE(ACTIVE)

outbound ah sas:

outbound pcp sas:

تحتاج أيضا إلى التحقق من أن واجهة الوصول الظاهري في حالة UP.

show interface Virtual-Access1

Virtual-Access2 is up, line protocol is up

Hardware is Virtual Access interface

Interface is unnumbered. Using address of Loopback1 (192.168.1.1)

MTU 9934 bytes, BW 100 Kbit/sec, DLY 50000 usec,

reliability 255/255, txload 1/255, rxload 1/255

Encapsulation TUNNEL

Tunnel vaccess, cloned from Virtual-Template1

Vaccess status 0x4, loopback not set

Keepalive not set

Tunnel linestate evaluation up

Tunnel source 172.16.1.1, destination 172.16.2.1

Tunnel protocol/transport GRE/IP

Key disabled, sequencing disabled

Checksumming of packets disabled

Tunnel TTL 255, Fast tunneling enabled

Tunnel transport MTU 1434 bytes

Tunnel transmit bandwidth 8000 (kbps)

Tunnel receive bandwidth 8000 (kbps)

Tunnel protection via IPSec (profile "default")

Last input 20:53:34, output 20:53:34, output hang never

Last clearing of "show interface" counters 20:55:43

Input queue: 0/375/0/0 (size/max/drops/flushes); Total output drops: 0

Queueing strategy: fifo

Output queue: 0/0 (size/max)

5 minute input rate 0 bits/sec, 0 packets/sec

5 minute output rate 0 bits/sec, 0 packets/sec

586 packets input, 149182 bytes, 0 no buffer

Received 0 broadcasts (0 IP multicasts)

0 runts, 0 giants, 0 throttles

0 input errors, 0 CRC, 0 frame, 0 overrun, 0 ignored, 0 abort

15 packets output, 1860 bytes, 0 underruns

Output 0 broadcasts (0 IP multicasts)

0 output errors, 0 collisions, 0 interface resets

0 unknown protocol drops

0 output buffer failures, 0 output buffers swapped out

استكشاف الأخطاء وإصلاحها

يوضح هذا القسم كيفية أستكشاف أخطاء إنشاء النفق وإصلاحها

أكمل الخطوات التالية إذا فشل تفاوض IKE:

- دققت الحالة حالي مع هذا أمر:

- show crypto ikev2 sa

- show crypto ipsec sa

- عرض جلسة التشفير

2. أستخدم هذه الأوامر لتصحيح أخطاء عملية تفاوض النفق:

- debug crypto ikev2

- debug crypto ipSec

معلومات ذات صلة

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

06-Feb-2024 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- ميرنا فيرناندا زرتوش كالفيلومهندس الاستشارات التقنية من Cisco

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات