المقدمة

يوضح هذا المستند كيفية تكوين تسجيل الدخول الأحادي لمركز إدارة Firepower (FMC) (SSO) باستخدام Azure كموفر هوية (IDp).

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- الفهم الأساسي لمركز إدارة FirePOWER

- الفهم الأساسي لتسجيل الدخول الأحادي

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج التالية:

- مركز إدارة Cisco Firepower (FMC)، الإصدار 6.7.0

- Azure - IdP

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

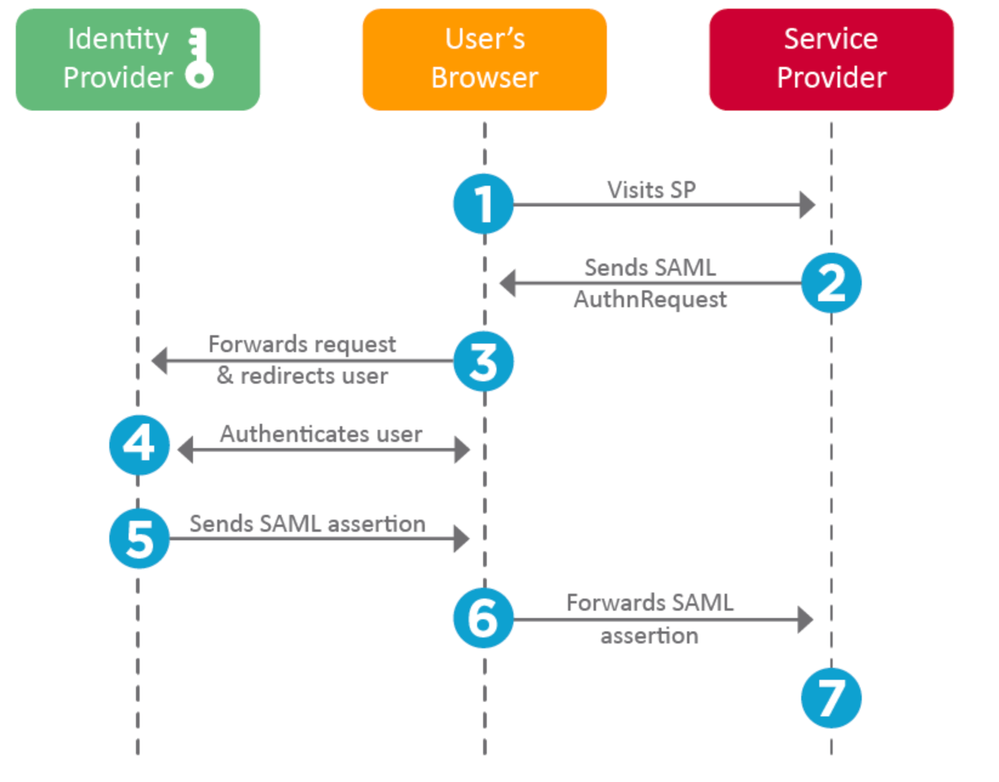

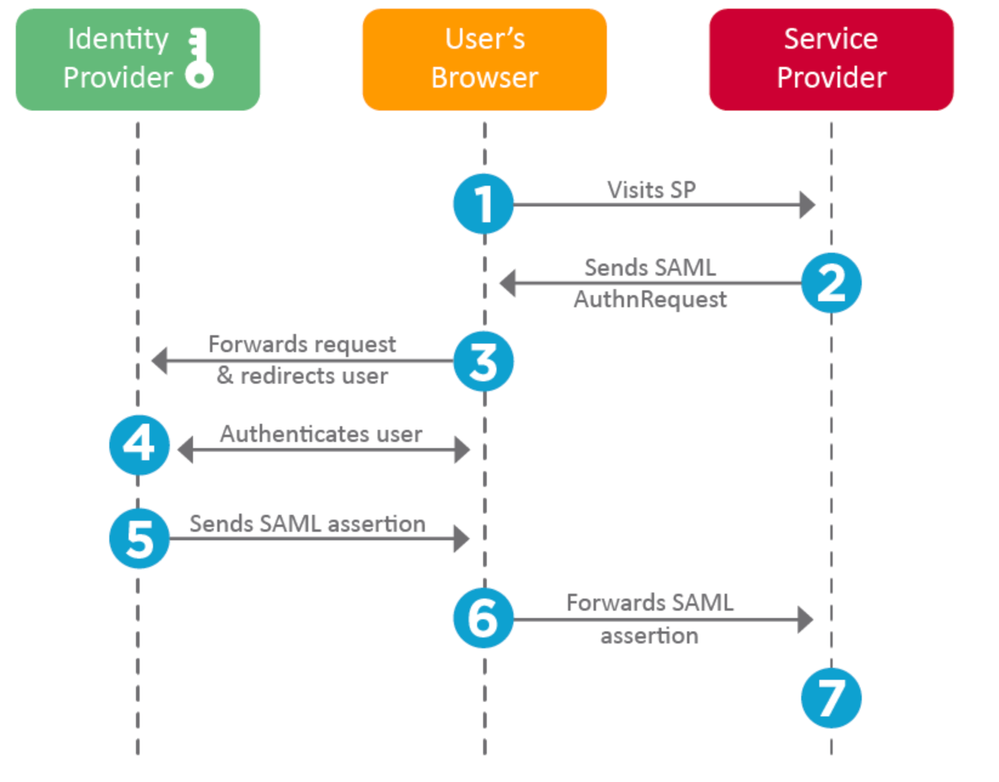

مصطلحات SAML

لغة تمييز تأكيد الأمان (SAML) هي في معظم الأحيان البروتوكول الأساسي الذي يجعل SSO ممكنا. تحتفظ الشركة بصفحة تسجيل دخول واحدة، خلف هذه الصفحة يوجد مخزن هوية وقواعد مصادقة متنوعة. يمكنه بسهولة تكوين أي تطبيق ويب يدعم SAML، والذي يسمح لك بتسجيل الدخول إلى جميع تطبيقات الويب. كما أنه لا ينطوي على ميزة الأمان المتمثلة في إجبار المستخدمين على الاحتفاظ بكلمات المرور (وربما إعادة إستخدامها) لكل تطبيق ويب يحتاجون إلى الوصول إليه، أو عرض كلمات المرور لهذه التطبيقات على الويب.

يجب إجراء تكوين SAML في مكانين: في IDp وفي SP. يجب تكوين معرف الخدمة بحيث يعرف مكان وكيفية إرسال المستخدمين عندما يرغبون في تسجيل الدخول إلى موفر خدمة (SP) محدد. يلزم تكوين SP حتى يعرف أنه يمكنه الثقة في تأكيدات SAML الموقعة من قبل IdP.

تعريف بعض المصطلحات الأساسية ل SAML:

-

موفر الهوية (IdP) - أداة أو خدمة البرنامج (غالبا ما يتم تصورها بواسطة صفحة تسجيل دخول و/أو لوحة معلومات) التي تقوم بتنفيذ المصادقة؛ يتحقق من اسم المستخدم وكلمات المرور، ويتحقق من حالة الحساب، ويستدعي عاملين، ومصادقة أخرى.

-

مزود الخدمة (SP) - تطبيق ويب حيث يحاول المستخدم اكتساب حق الوصول.

-

تأكيد SAML - رسالة تؤكد هوية المستخدم وغالبا سمات أخرى، يتم إرسالها عبر HTTP من خلال عمليات إعادة توجيه المستعرض

تكوين IDp

يتم توفير مواصفات تأكيد SAML وما يحتوي عليه وكيفية تنسيقه بواسطة SP ويتم تعيينها في IdP.

- EntityID - اسم فريد عمومي ل SP. تختلف التنسيقات، ولكن من الشائع بشكل متزايد رؤية هذه القيمة منسقة كعنوان URL.

مثال: https://<FQDN-or-IPaddress>/saml/metadata

- أداة التحقق من صحة Confirmation Consumer Service (ACS) - هي إجراء أمان في شكل تعبير عادي (regex) يضمن إرسال تأكيد SAML إلى ACS الصحيح. يتم تشغيل هذا فقط أثناء عمليات تسجيل الدخول التي بدأها SP حيث يحتوي طلب SAML على موقع ACS، لذلك سيضمن مدقق ACS هذا أن موقع ACS الذي تم توفيره بواسطة طلب SAML شرعي.

مثال: https://<FQDN-or-IPaddress>/saml/acs

- السمات - يمكن أن يختلف عدد السمات وشكلها إلى حد كبير. عادة ما يكون هناك سمة واحدة على الأقل، وهي NameID، وهي عادة اسم المستخدم الخاص بالمستخدم الذي يحاول تسجيل الدخول.

- خوارزمية توقيع SAML - SHA-1 أو SHA-256. أقل شيوعا طراز SHA-384 أو SHA-512. يتم إستخدام هذه الخوارزمية بالاقتران مع شهادة X.509 المذكورة هنا.

تكوين SP

وعلى عكس القسم أعلاه، يتحدث هذا القسم عن المعلومات المقدمة من المعرفات المحددة في قائمة الخدمات.

- URL المصدر - المعرف الفريد للمعرف. تم تنسيقه كعنوان URL يحتوي على معلومات حول IdP حتى يتمكن SP من التحقق من أن تأكيدات SAML التي يتلقاها يتم إصدارها من معرف P الصحيح.

SAML على FMC

يتم تقديم ميزة SSO في FMC من 6.7. تبسط الميزة الجديدة تفويض FMC (RBAC)، حيث أنها تخطط المعلومات الموجودة لأدوار FMC. وهو ينطبق على كافة مستخدمي واجهة مستخدم FMC وأدوار FMC. وفي الوقت الحالي، تدعم مواصفات SAML 2.0، حيث يقوم هؤلاء بدعم النازحين

الحدود والتحذيرات

-

لا يمكن تكوين SSO إلا للمجال العمومي.

-

تحتاج وحدات التحكم في إدارة الهيكل (FMC) في زوج التوفر (HA) إلى تهيئة فردية.

-

يمكن فقط لمسؤولي الإعلان/المحلي تكوين تسجيل الدخول الأحادي.

- لم يتم دعم نظام الخدمة المدنية الذي تم إنشاؤه من النازحين داخليا.

التكوين

التكوين على موفر الهوية

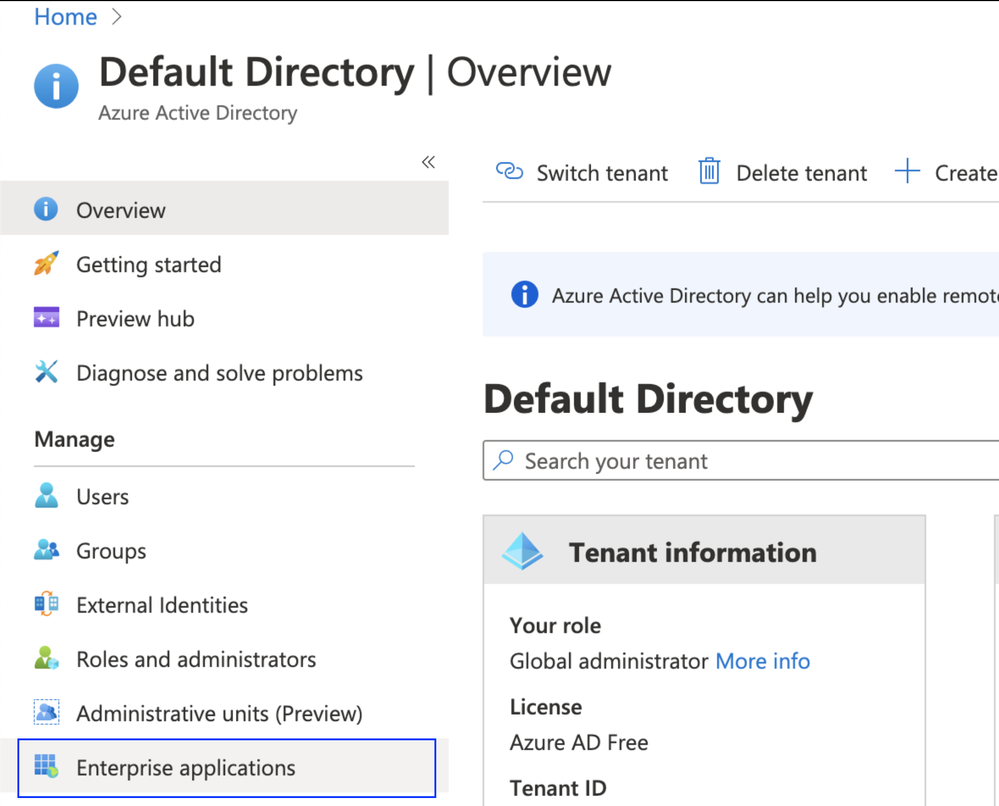

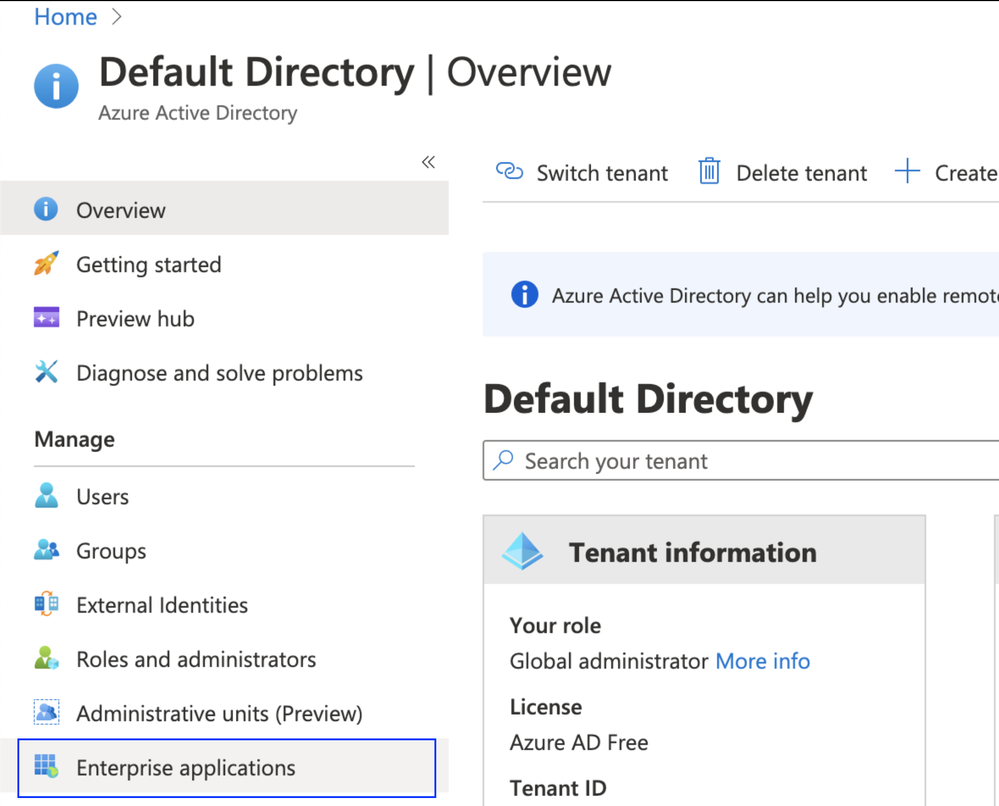

الخطوة 1. سجل الدخول إلى Microsoft Azure. انتقل إلى Azure Active Directory > Enterprise Application.

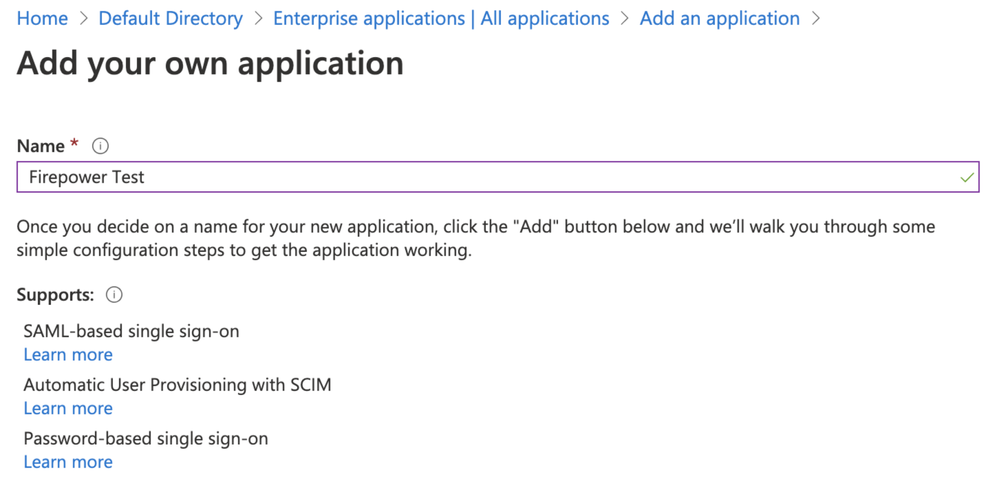

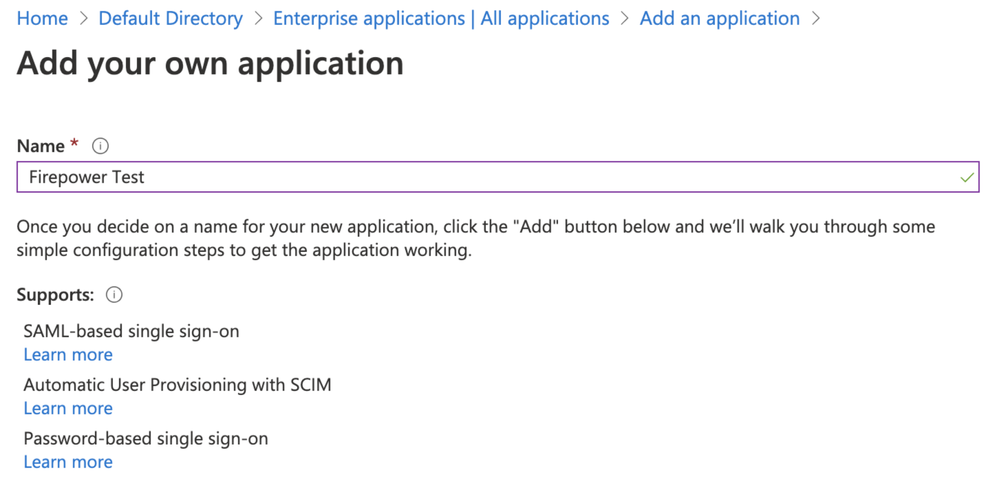

- الخطوة 2. قم بإنشاء تطبيق جديد ضمن تطبيق غير معرض، كما هو موضح في هذه الصورة:

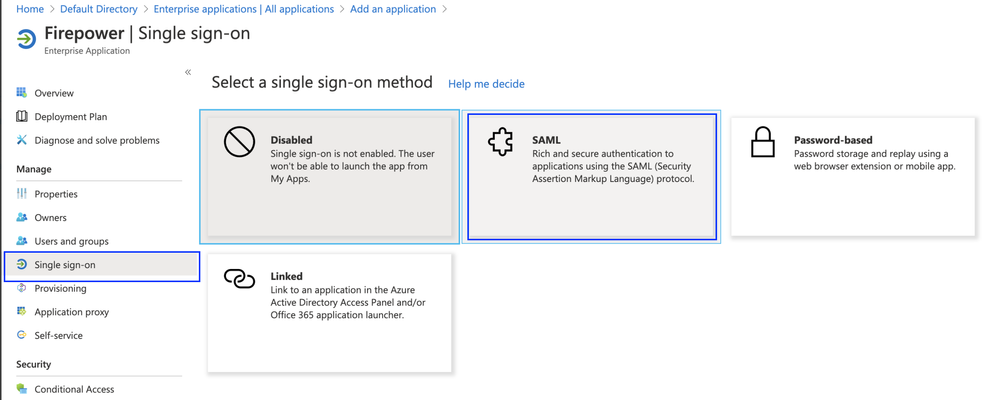

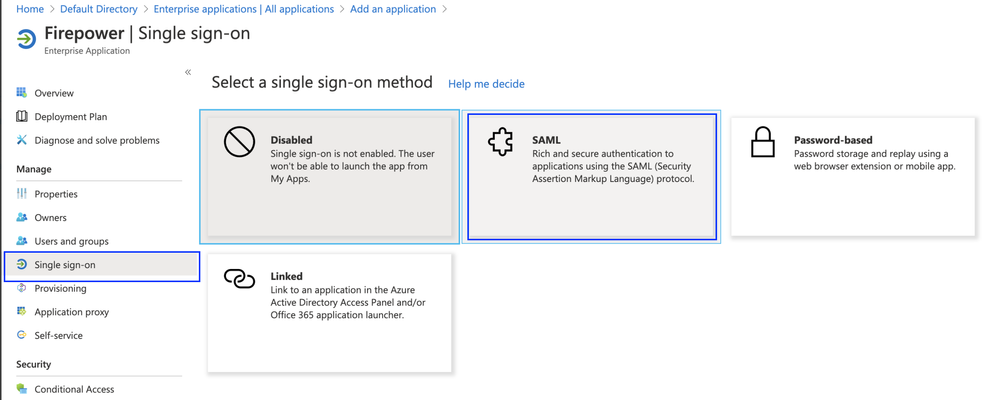

الخطوة 3. قم بتحرير التطبيق الذي تم إنشاؤه وتصفح لإعداد تسجيل دخول واحد > SAML، كما هو موضح في هذه الصورة.

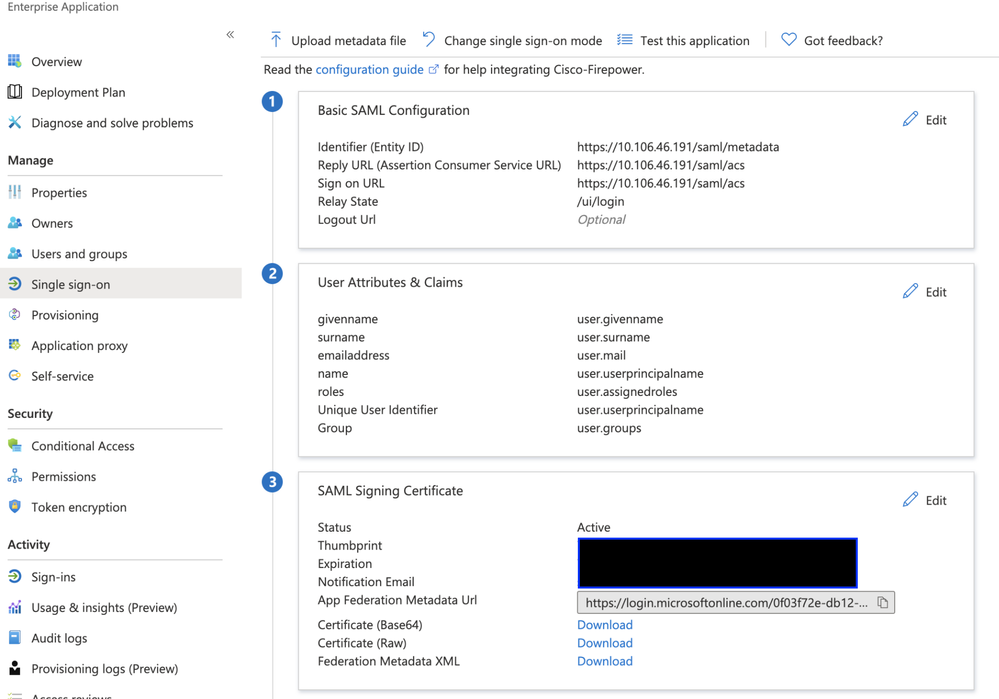

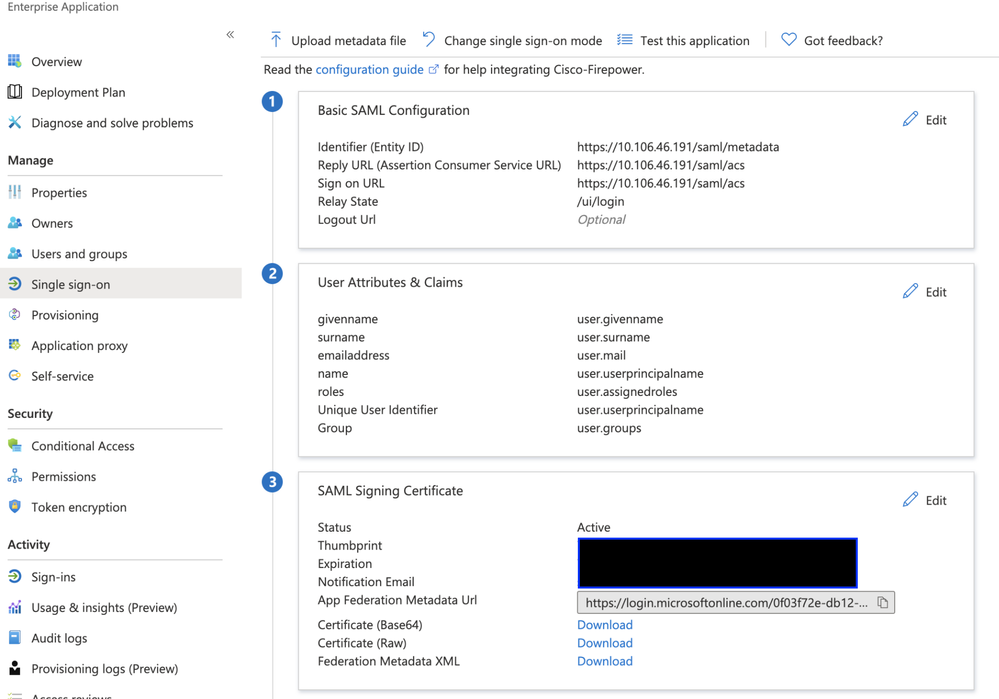

الخطوة 4. تحرير تكوين SAML الأساسي وتوفير تفاصيل FMC:

- عنوان URL ل FMC: https://<FMC-FQDN-or-IPaddress>

- المعرف (معرف الوحدة): https://<FMC-FQDN-or-IPaddress>/saml/metadata

- عنوان URL الخاص بالرد: https://<FMC-FQDN-or-IPaddress>/saml/acs

- تسجيل الدخول إلى URL: https://<FMC-QDN-or-IPaddress>/saml/acs

- RelayState:/ui/login

الاحتفاظ بالباقي كافتراضي - تتم مناقشة هذا الأمر بشكل إضافي للوصول المستند إلى الأدوار.

وهذا يضع علامة على نهاية تكوين موفر الهوية. تنزيل XML لبيانات تعريف الاتحاد الذي يتم إستخدامه لتكوين FMC.

التكوين على مركز إدارة Firepower

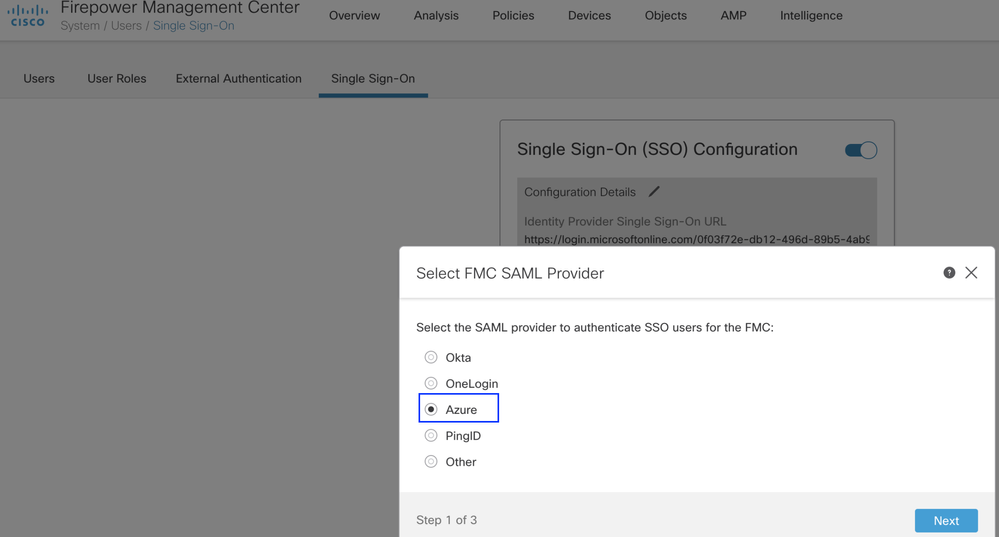

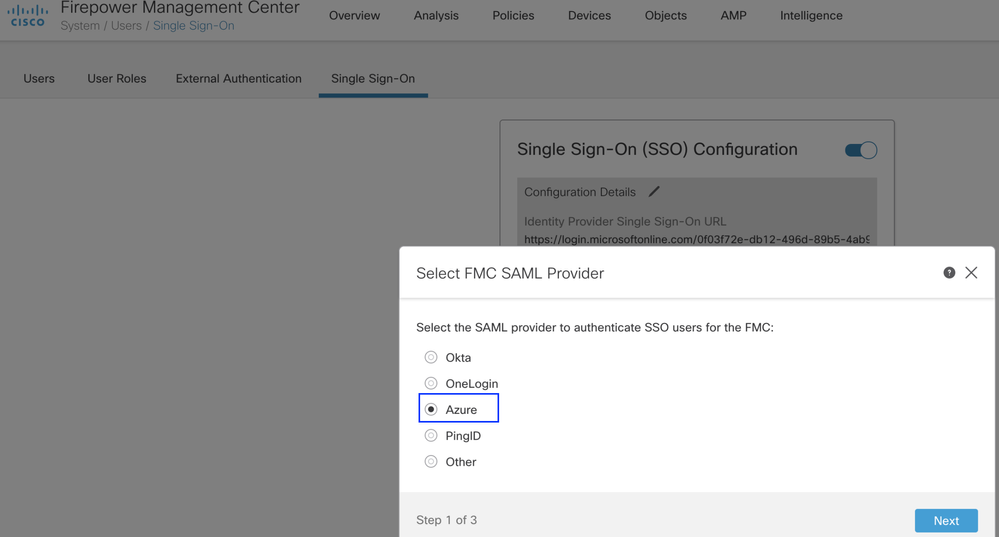

الخطوة 1. سجل الدخول إلى FMC، انتقل إلى الإعدادات > المستخدمين > تسجيل الدخول الأحادي وتمكين SSO. حدد Azure كموفر.

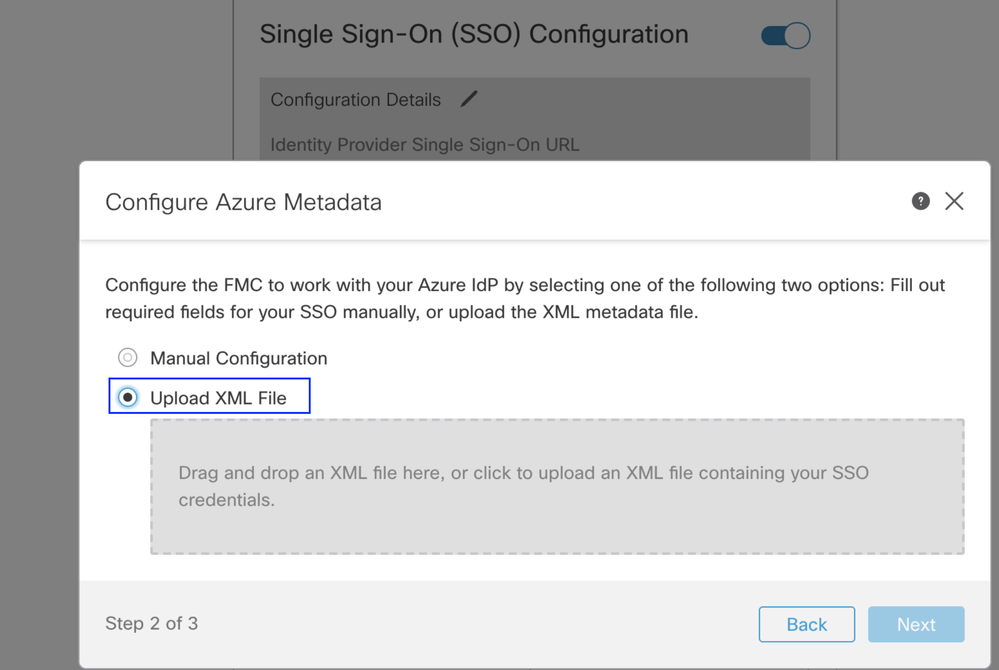

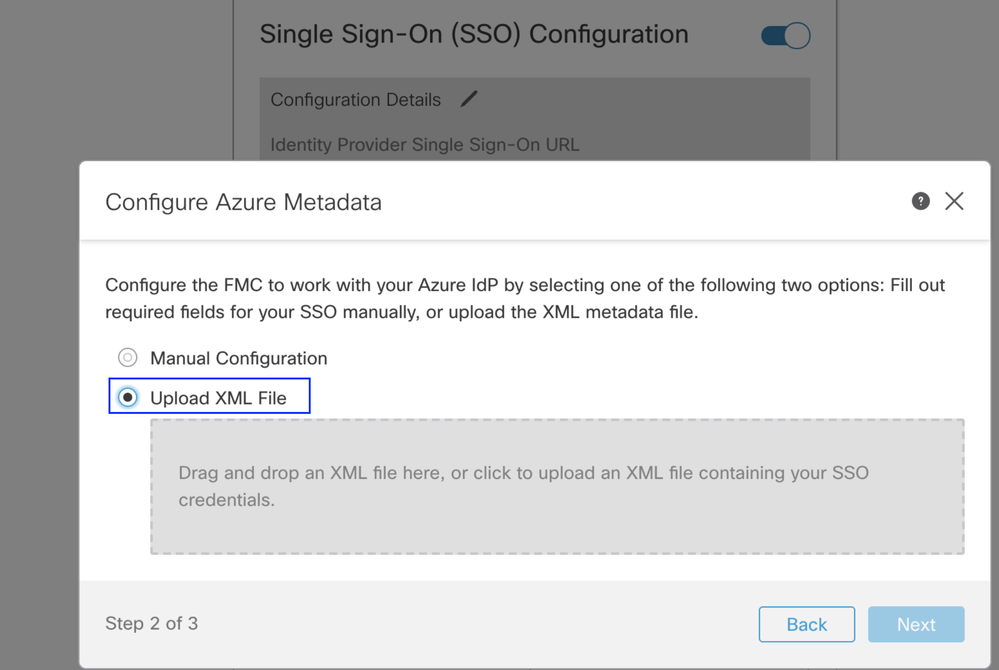

الخطوة 2. تحميل ملف XML الذي تم تنزيله من Azure هنا. يقوم تلقائيا بتعميم جميع التفاصيل المطلوبة.

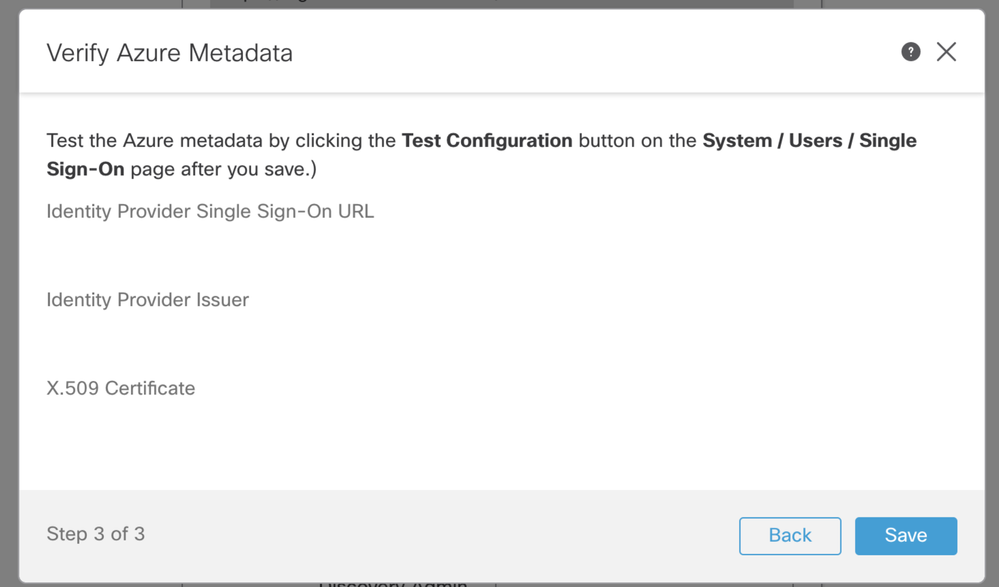

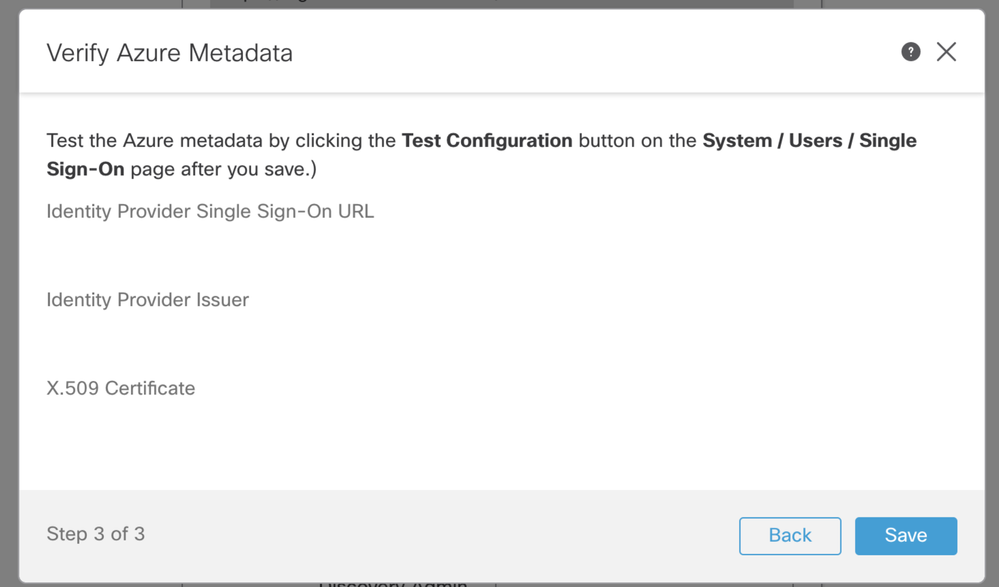

الخطوة 3. تحقق من التكوين وانقر فوق حفظ، كما هو موضح في هذه الصورة.

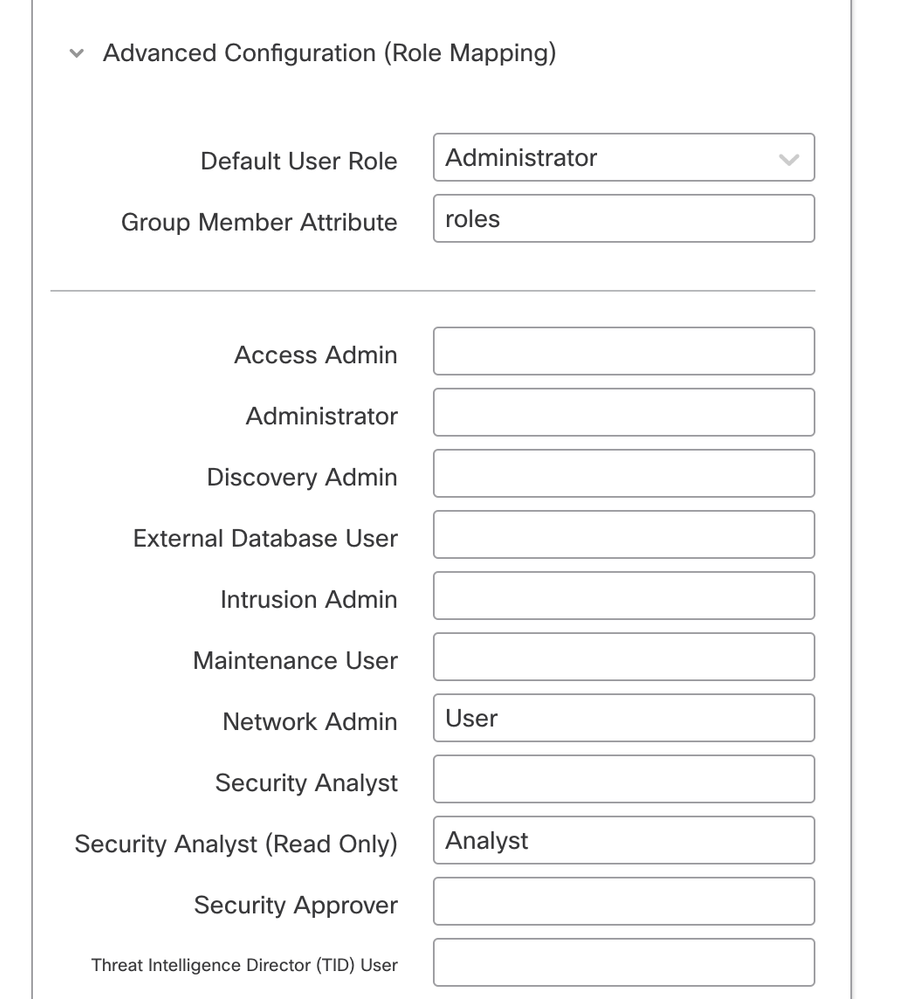

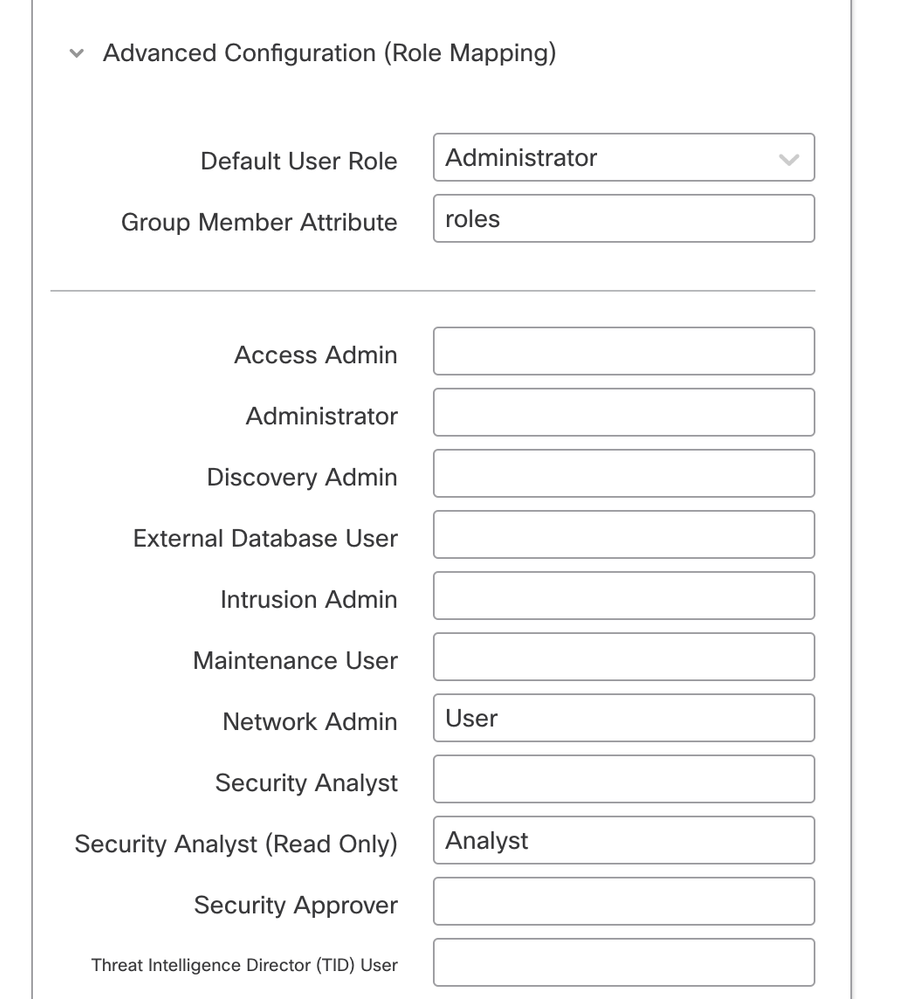

تكوين متقدم - RBAC مع Azure

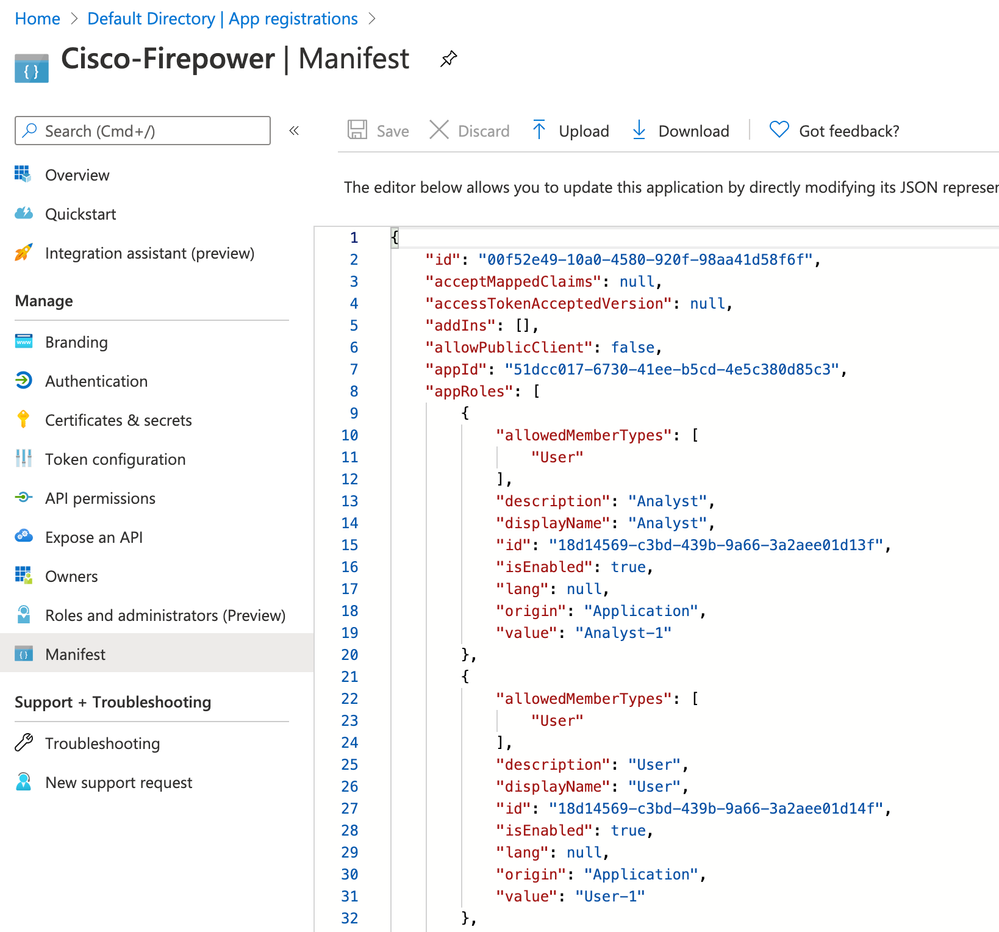

لاستخدام أنواع أدوار مختلفة لتعيين أدوار FMC - يجب تحرير بيان التطبيق على Azure لتعيين قيم للأدوار. بشكل افتراضي، تحتوي الأدوار على قيمة خالية.

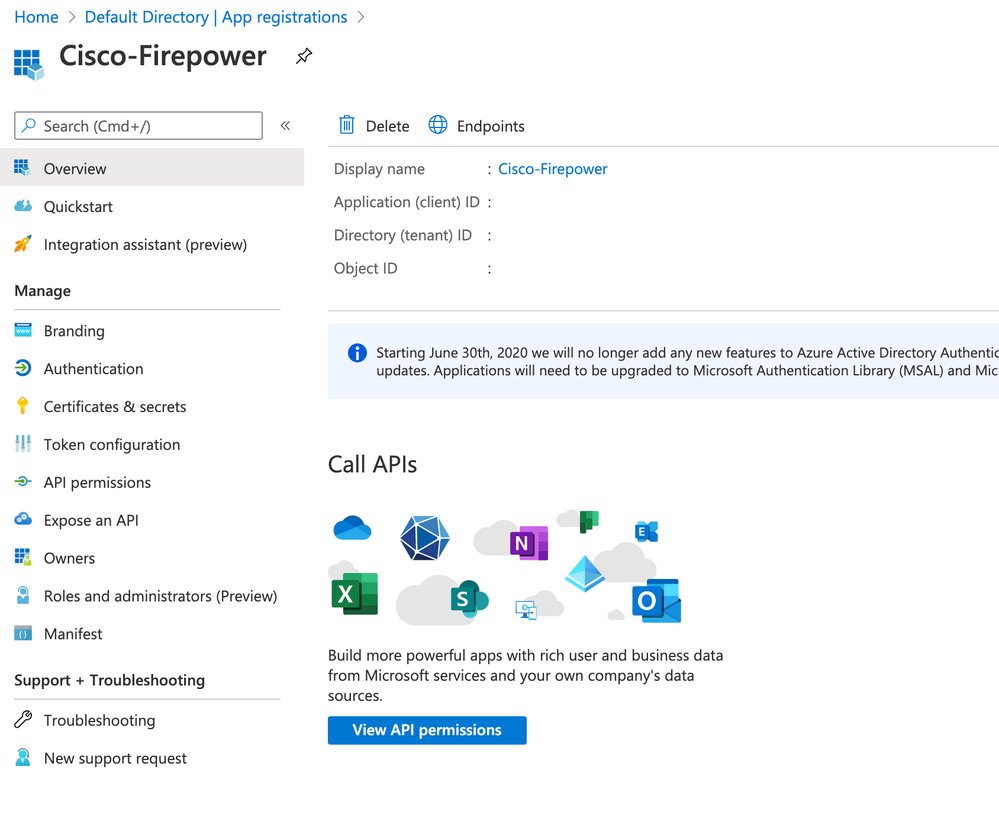

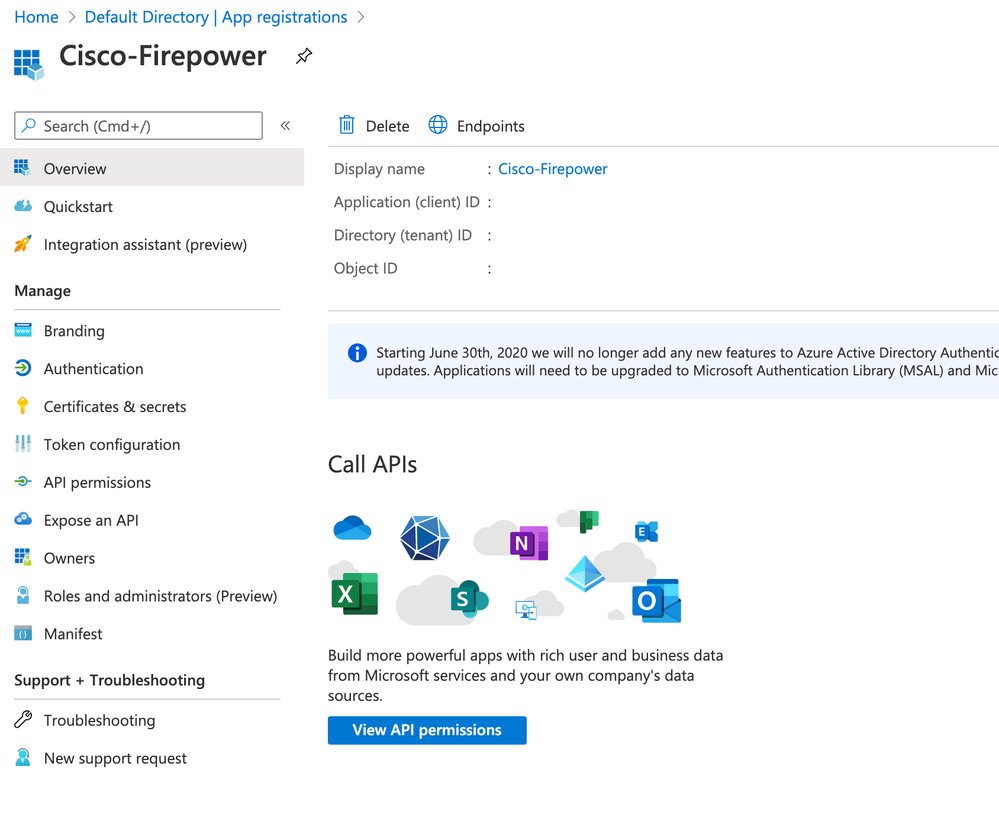

الخطوة 1. انتقل إلى التطبيق الذي تم إنشاؤه وانقر فوق تسجيل الدخول الأحادي.

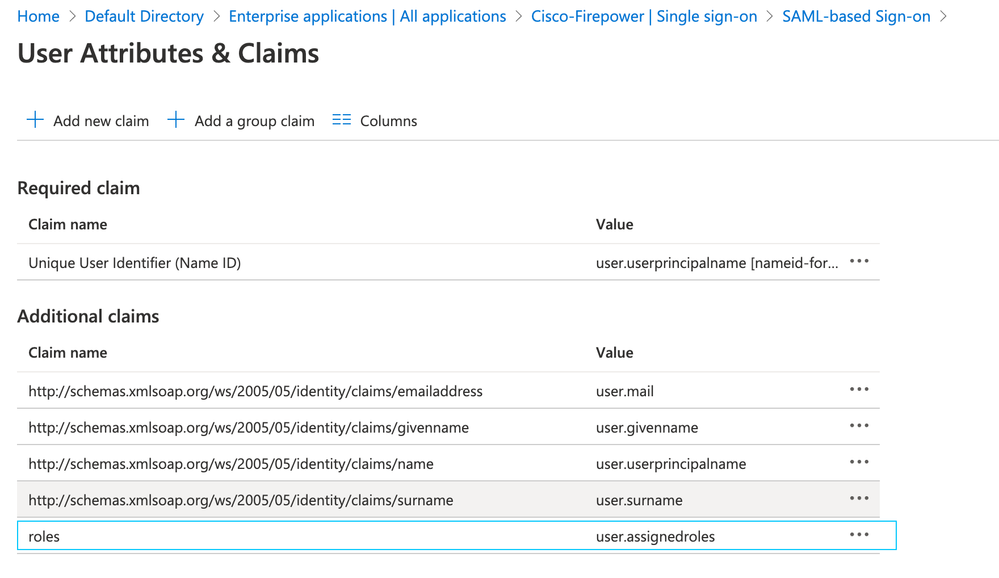

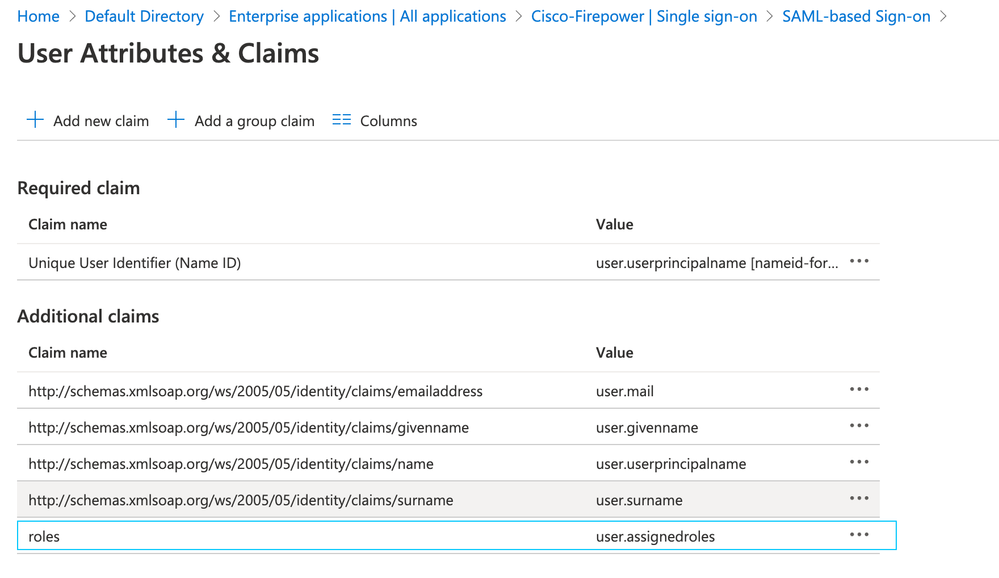

الخطوة 2. تحرير سمات المستخدم والمطالبات. إضافة مطالبة جديدة بالاسم: الأدوار وتحديد القيمة user.Asssignedroles.

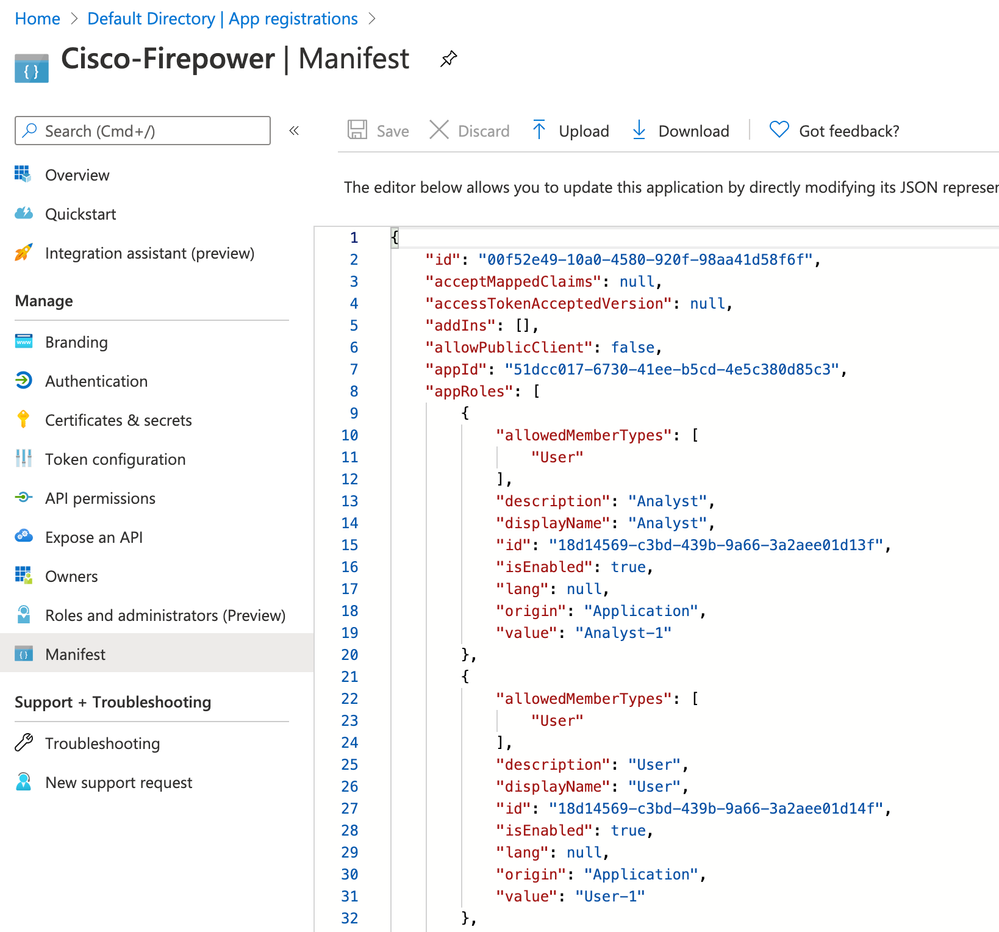

الخطوة 3. انتقل إلى <Application-Name> > Manifest. قم بتحرير البيان. الملف بتنسيق JSON ويتوفر مستخدم افتراضي للنسخ. على سبيل المثال- هنا يتم إنشاء دورين: المستخدم والمحلل.

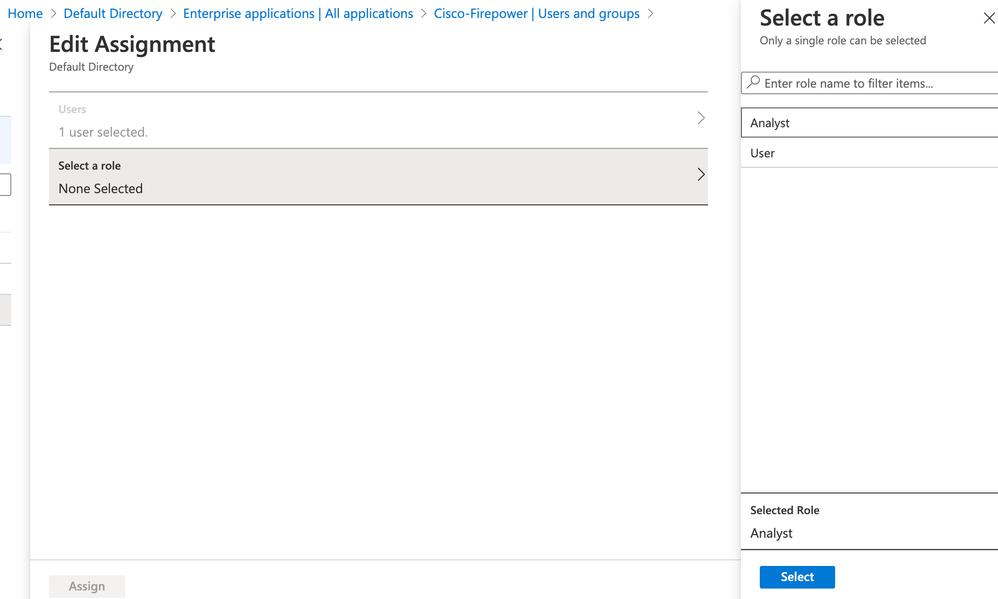

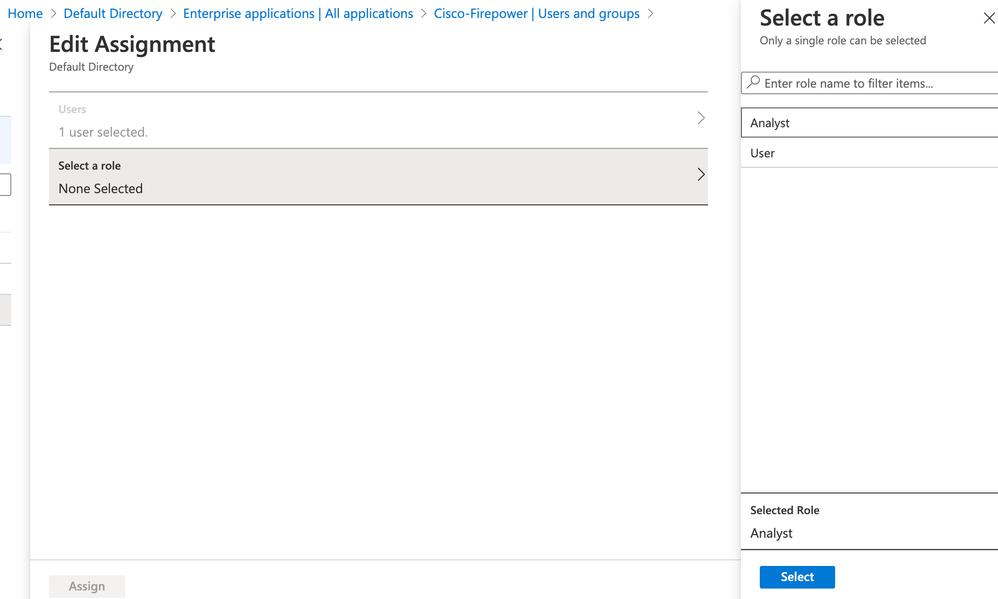

الخطوة 4. انتقل إلى <application-name> > المستخدمون والمجموعات. قم بتحرير المستخدم وتعيين الأدوار التي تم إنشاؤها حديثا، كما هو موضح في هذه الصورة.

الخطوة 4. سجل الدخول إلى FMC وحرر التكوين المتقدم في SSO. ل، سمة عضو المجموعة: قم بتعيين اسم العرض الذي قمت بتوفيره في بيان التطبيق للأدوار.

وبمجرد القيام بذلك، يمكنك تسجيل الدخول إلى دورهم المعين.

التحقق من الصحة

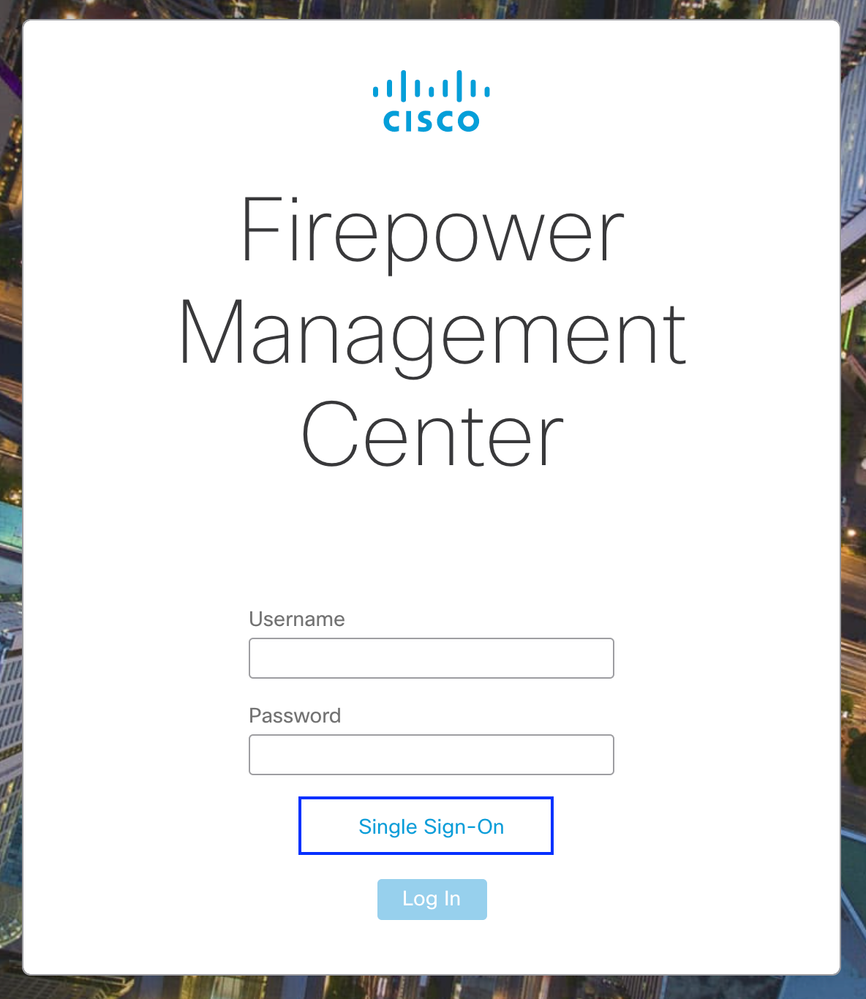

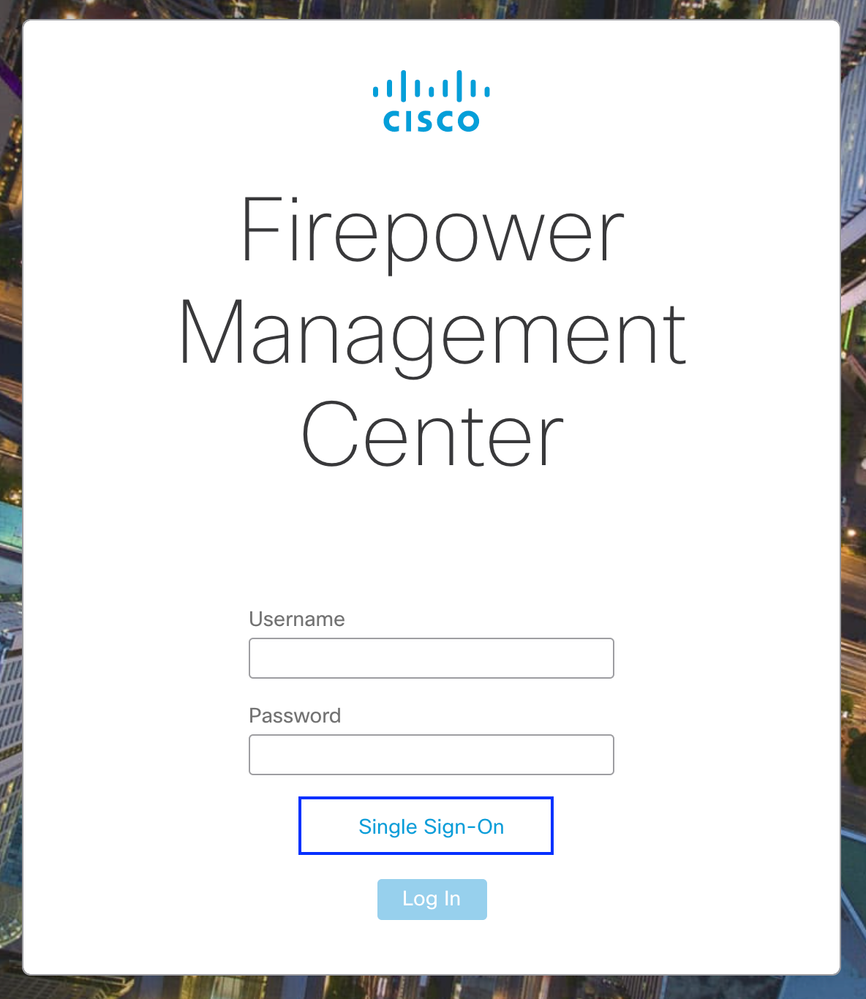

الخطوة 1. انتقل إلى عنوان URL الخاص بوحدة التحكم في إدارة اللوحة الأساسية (FMC) من المستعرض الخاص بك: https://<FMC URL>. انقر على تسجيل الدخول الأحادي، كما هو موضح في هذه الصورة.

تتم بعد ذلك إعادة توجيهك إلى صفحة تسجيل الدخول إلى Microsoft وسيؤدي تسجيل الدخول الناجح إلى إرجاع الصفحة الافتراضية ل FMC.

الخطوة 2. في FMC، انتقل إلى نظام > مستخدمين لرؤية مستخدم SSO الذي تمت إضافته إلى قاعدة البيانات.

استكشاف الأخطاء وإصلاحها

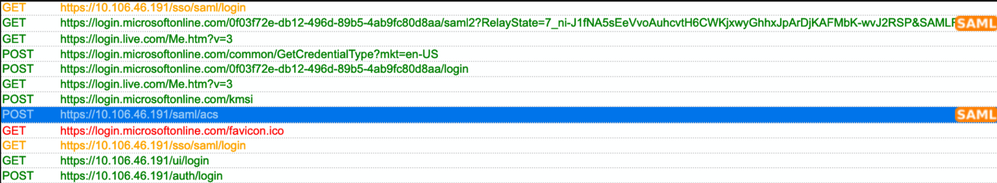

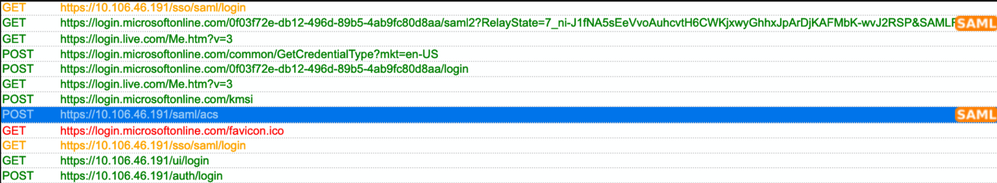

تحقق من مصادقة SAML وهذا هو سير العمل الذي تقوم بتحقيقه للتخويل الناجح (هذه الصورة من بيئة معملية) :

سجلات SAML للمستعرض

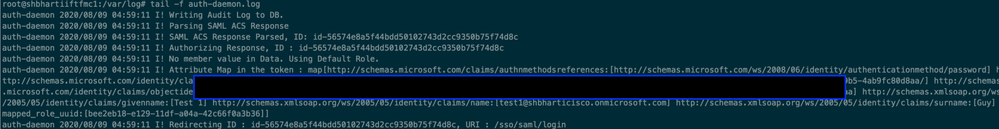

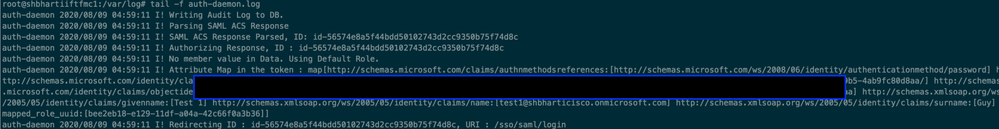

سجلات FMC SAML

التحقق من سجلات SAML على FMC على /var/log/auth-daemon.log

التعليقات

التعليقات