المقدمة

يصف هذا المستند إجراء إضافة قائمة نظام اسم المجال (DNS) إلى نهج DNS حتى يمكنك تطبيقها باستخدام معلومات الأمان (SI).

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- تكوين الدفاع ضد التهديد ASA55XX من Cisco

- تكوين مركز إدارة FireSIGHT التابع لشركة Cisco

المكونات المستخدمة

- Cisco ASA5506W-X Threat Defense (75)، الإصدار 6.2.3.4 (Build 42)

- مركز إدارة Cisco Firepower ل VMWare

- إصدار البرنامج: 6.2.3.4 (بنية 42)

- نظام التشغيل: Cisco Fire Linux OS 6.2.3 (Build13)

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

يعمل Security Intelligence عن طريق حظر حركة المرور من أو إلى عناوين IP أو عناوين URL أو أسماء المجالات التي لها سمعة سيئة معروفة. في هذا المستند، يكون التركيز الرئيسي هو إدراج اسم المجال في القائمة السوداء.

أستخدم المثال كتل 1 المجال:

يمكنك إستخدام تصفية URL لحظر بعض هذه المواقع، ولكن المشكلة هي أن URL يجب أن يكون مطابقا تماما. ومن ناحية أخرى، يمكن أن تركز القائمة السوداء ل DNS مع SI على مجالات مثل "cisco.com" دون الحاجة إلى القلق حول أي مجالات فرعية أو تغييرات في URL.

في نهاية هذا المستند، يتم أيضا توضيح تكوين بطاقة Sinkhole إختياري.

الرسم التخطيطي للشبكة

التكوين

تكوين قائمة DNS مخصصة باستخدام المجالات التي نريد حظر القائمة وتحميلها إلى FMC

الخطوة 1. قم بإنشاء ملف .txt باستخدام المجالات التي تريد حظرها. احفظ ملف .txt على حاسبك:

الخطوة 2. في FMC، انتقل إلى كائن >> إدارة الكائن >> قوائم DNS وموجز ويب >> إضافة قائمة DNS وموجز ويب.

الخطوة 3. قم بإنشاء قائمة تسمى "BlackList-Domains"، ويجب أن يكون النوع قائمة ويجب تحميل ملف .txt مع المجالات المعنية كما هو موضح في الصور:

*لاحظ أنه عند تحميل ملف .txt، يجب أن يقرأ عدد إدخالات DNS جميع المجالات. في هذا المثال، إجمالي 1:

إضافة نهج DNS جديد باستخدام 'الإجراء الذي تم تكوينه ل 'المجال غير موجود'

*تأكد من إضافة منطقة مصدر وشبكة مصدر وقائمة DNS.

الخطوة 1. انتقل إلى السياسات >> التحكم في الوصول >> DNS >> إضافة سياسة DNS:

الخطوة 2. إضافة قاعدة DNS كما يظهر في الصورة:

معلومات مهمة حول ترتيب القاعدة:

- دائما ما يكون العالم الأبيض هو الأول ويسبق جميع القواعد الأخرى.

- تظهر قاعدة Descendant DNS Whitelists فقط في عمليات النشر متعددة المجالات، في المجالات غير التابعة للورقة. دائما ما يكون المركز الثاني ويسبق جميع القواعد الأخرى ما عدا القاعدة البيضاء العالمية.

- يسبق قسم الأبيض قسم القائمة السوداء، وتكون قواعد القوائم البيضاء دائما أسبقية على قواعد أخرى.

- دائما ما تكون القائمة السوداء العالمية هي الأولى في قسم القائمة السوداء وتأخذ الأولوية على جميع قواعد الشاشات والقائمة السوداء الأخرى.

- تظهر قاعدة القوائم السوداء ل DNS التابع فقط في عمليات النشر متعددة المجالات، في المجالات غير التابعة للورقة. دائما ما تكون في المرتبة الثانية في قسم القائمة السوداء وتسبق جميع قواعد الشاشات والقائمة السوداء الأخرى ما عدا القائمة السوداء العالمية.

- يحتوي قسم القائمة السوداء على قواعد Monitor و BlackList.

- عندما تقوم بإنشاء قاعدة DNS أولا، يبقى موضع النظام في القسم الأبيض إذا قمت بتعيين عملية WhiteList، أو أخر في قسم القائمة السوداء إذا قمت بتعيين أي عملية أخرى

تعيين نهج DNS لنهج التحكم بالوصول الخاص بك

انتقل إلى السياسات >> التحكم في الوصول >> النهج الخاص ب FTD الخاص بك >> ذكاء الأمان >> نهج DNS وأضف النهج الذي أنشأته.

تأكد من نشر كافة التغييرات عند الانتهاء.

التحقق من الصحة

قبل تطبيق نهج DNS

الخطوة 1. تحقق من معلومات خادم DNS وعنوان IP على الجهاز المضيف كما هو موضح في الصورة:

الخطوة 2. تأكد من أنه يمكنك الانتقال إلى cisco.com كما هو موضح في الصورة:

الخطوة 3. التأكيد باستخدام التقاط الحزم أن DNS تم حله بشكل صحيح:

بعد تطبيق نهج DNS

الخطوة 1. قم بمسح ذاكرة التخزين المؤقت ل DNS على مضيفك باستخدام الأمر ipconfig /flushdns.

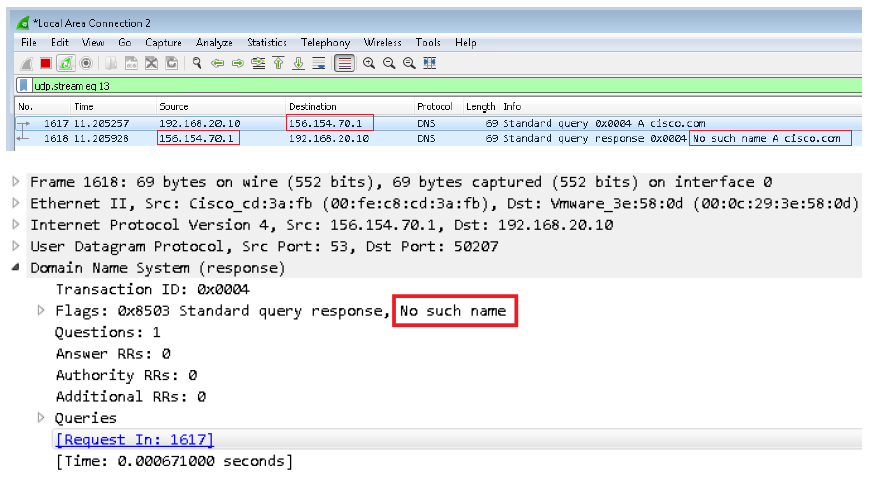

الخطوة 2. انتقل إلى المجال المعني باستخدام مستعرض ويب. ولابد أن يكون الوصول إلى هذه المعلومات غير ممكن:

الخطوة 3. حاول إصدار nslookup على المجال cisco.com. فشل تحليل الاسم.

الخطوة 4. تظهر صور الحزم إستجابة من FTD، بدلا من خادم DNS.

الخطوة 5. تشغيل تصحيح الأخطاء في FTD CLI: دعم النظام جدار الحماية-engine-debug وتحديد بروتوكول UDP.

*تصحيح الأخطاء عند تطابق cisco.com:

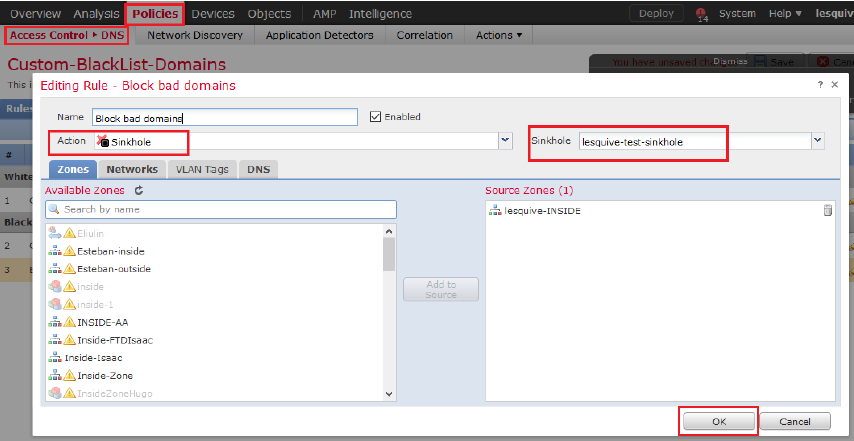

تهيئة بطاقة StackSlot الاختيارية

DNS Sinkhole هو خادم DNS يوفر معلومات خاطئة. بدلا من إرجاع إستجابة DNS "بدون مثل هذا الاسم" إلى استعلامات DNS على المجالات التي تقوم بحظرها، فإنها ترجع عنوان IP مزيف.

الخطوة 1. انتقل إلى الكائنات >> إدارة الكائنات >> فتحة الدائرة >> أضف فتحة البداية وقم بإنشاء معلومات عنوان IP المزيف.

الخطوة 2. تطبيق الثقب السفلي على نهج DNS ونشر التغييرات على FTD.

تأكد من عمل الوحل

استكشاف الأخطاء وإصلاحها

انتقل إلى Analysis (التحليل) > Connections >> Security Intelligence Events (إتصالات معلومات الأمان) لتعقب جميع الأحداث التي يتم تشغيلها بواسطة SI طالما قمت بتمكين تسجيل الدخول إلى نهج DNS:

يمكنك أيضا إستخدام الأمر system support firewall-engine-debug على FTD الذي تتم إدارته بواسطة FMC.

يمكن أن تكون عمليات التقاط الحزم مفيدة لتأكيد أن طلبات DNS تجعلها في خادم FTD. لا تنس مسح ذاكرة التخزين المؤقت على المضيف المحلي عند الاختبار.